Не многие начинающие администраторы знают, что работу в 1С на сервере терминалов можно организовать по аналогии с RemoteApp, без RemoteApp!

Выражаясь простыми словами пользователь, кликнув по ярлыку подключения (RDP) запускает сразу 1С Предприятие, при этом он не видит рабочего стола сервера, других приложений, ему доступна только 1С и он работает исключительно в 1С, так словно та стартовала у него на ПК.

Конечно в этой статье «Америку не открою» информации как это сделать самостоятельно, полно в сети, если бы не одно «НО».

К сожалению, по умолчанию этот механизм перестал работать на Windows server 2016. Он был просто отключен по умолчанию. (

Из-за этого многие остались работать на Windows server 2012 -2008, а некоторые перешли на RemoteApp, так и до конца не разобравшись с проблемой.

RemoteApp технология хорошая, вот только требует Active Directory, соответственно еще один сервер, а значит дополнительные финансовые затраты.

Да и для 10-15 пользователей AD обычно не нужен, и сознательно идти на доп. затраты чтоб организовать авто запуск 1С на сервере, конечно никто не желает, собственно и здесь нашлись «энтузиасты» по обходу такого звена как AD, соответственно тем самым нарушили лицензионное соглашение.

Если RemoteApp для Вас дорого, и нарушать лицензионное соглашение для Вас не выход (что правильно), а работа на старой операционной системе не вызывает особого желания.

Настройка Windows Server 2016 для работы с автозапуском 1с на сервере терминалов.

Настроим Windows server 2016 (используя обычный сервер терминалов) с автозапуском 1С Предприятия.

1. Установка, настройка и лицензирование сервера терминалов на Windows Server 2016

Пример, инструкция доступна по ссылке:

http://statusspb.com/kak-ustanovit-sluzhby-udalennyh-rabochih-stolov-na-windows-server-2016-2019

После установки и настройки сервера терминалов обязательный перезапуск ОС.

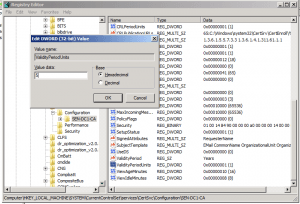

2. В реестр Windows server 2016 нужно внести изменения!

Кому интересно вносить изменения в реестр руками, вот инструкция:

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations<Winstation Name>

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)

3. Настройка запуска 1С в «среде» пользователя.

Кликаем «Пуск»- «Панель управления»

Затем «Администрирование» – «Управление компьютером»

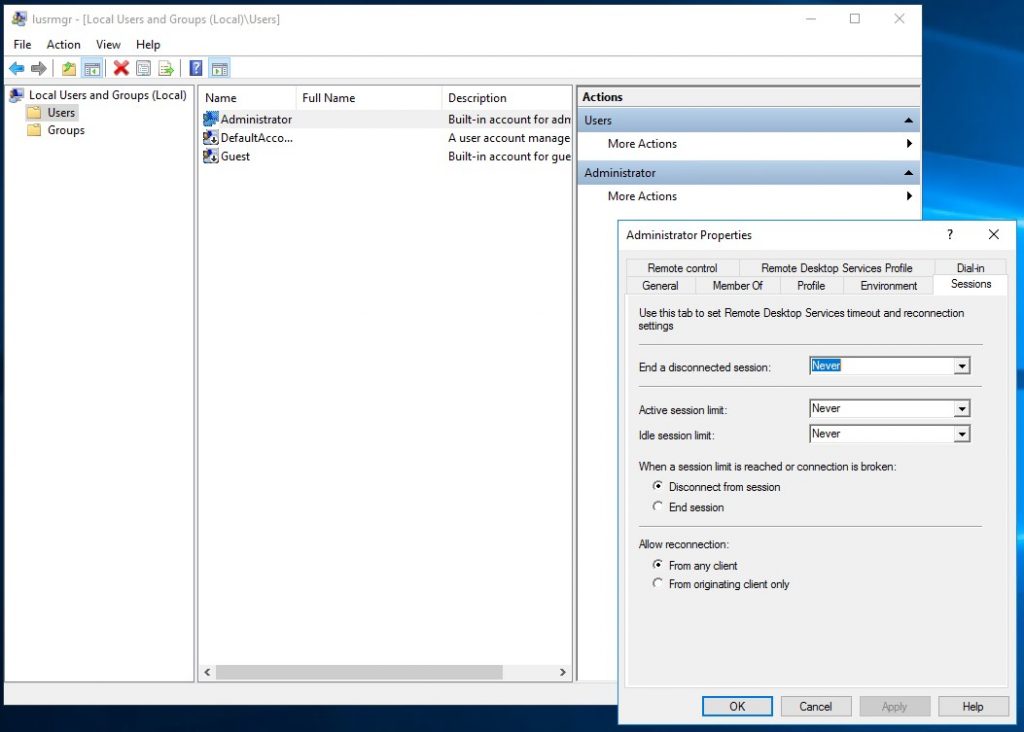

Далее на вкладке слева «Локальные пользователи» – «Пользователи»

В свойствах пользователя, при авторизации которого должна автоматом стартовать 1С,

мы и пропишем на вкладке «Среда» путь к программе 1С.

Ставим птичку «При входе в систему запускать следующую программу:»

В строке «Имя файла программы» следует указать путь к исполняемому файлу 1С:

Пример: C:Program Files (x86)1cv8common1cestart.exe

«Рабочая папка» C:Program Files (x86)1cv8common

Почему прописал 1cestart.exe, а не 1cv8.exe ?

При обновлении платформы 1с, путь к программе будет оставаться прежним на вкладке «Среда» и 1С перестанет запускаться автоматом.

Но если прописать стартер 1cestart.exe, тогда 1С даже после обновления будет стартовать!

Конечно у пользователей должны быть права на 1cestart.exe, как и на любую другую программу на сервере, иначе стартовать автоматом программа не будет, и сессия будет тут-же завершена.

Ниже на вкладке «Устройства клиента»

Можно поставить все птички:

«Подключение дисков клиента»

«Подключение принтеров клиента при входе»

«По умолчанию выбрать основной принтер клиента»

Если мы говорим об 1С, конечно куда без печати, принтеров пользователя и дисков для сохранения отчетов на свой ПК, разрешив подключать диски.

4. Настройка ПК пользователя для работы с терминальным сервером

Создадим ярлык rdp для подключения.

Клик Win+R пишем в строке «mstsc» затем «Enter» выполнить.

Укажем, к примеру, IP сервера терминалов и логин пользователя:

«Сохранить как» – Сохраним подключение как ярлык, где не будь на рабочем столе пользователя под именем «1С»

Теперь кликнув по ярлыку «1С» пользователь сможет тут же запустить 1С и работать в ней фактически как с локально установленной.

Пользователь не видит никаких других рабочих столов, не путается в ярлыках и подключениях, все просто и понятно!

При первом запуске нужно первый раз прописать путь к базе 1С, собственно как и обычно на сервере терминалов.

5. Иногда нужно не просто запустить 1С, но сделать все на полном автомате.

То-есть чтоб пользователь, кликнув по ярлыку rdp «1C» и она не просто запустилась, но и была автоматом выбрана нужная информационная база 1С и прошла авторизация под нужным пользователем.

Делается это очень просто, нужно создать бат файл следующего содержания:

set v8exe="C:Program Files1cv8common1cestart.exe"set DataBaseName="E:InfoBase2"set DataBase=/F%DataBaseName%set AdminUser=/N"Администратор (ОрловАВ)"set Password=/P""start """" /wait %v8exe% ENTERPRISE %DataBase% %AdminUser% %Password%

На вкладке «Среда» в свойствах пользователя на сервере терминалов, нужно приписать только путь к этому батнику «1c.bat» вместо 1С, указать каталог, где он находится!

1С Предприятие будет стартовать с нужной нам ИБ и пользователем.

Содержание

- Установка и настройка терминального сервера на Windows Server + Оптимизация настроек для 1С ч.1

- Предисловие

- Вводные

- Установка системы

- Установка служб удаленных рабочих столов

- Настройка лицензирования удаленных рабочих столов

- Добавление лицензий

- Тюнинг терминального сервера

- Ограничение сессий

- Диски профилей пользователей + миграция профилей

- Remoteapp windows server 2019 настройка без домена

- Настройка RemoteApp

- Проверка публикации программ RemoteApp

- Изменение параметров приложения RemoteApp

- Отмена публикации приложений RemoteApp

- jameszero.net

- Установка RemoteApp через RD Gateway без домена

- Windows Server 2019 — терминальный сервер без домена

- Подготовка Windows Server 2019

- Установка роли терминального сервера

- Роль Remote Desktop Licensing

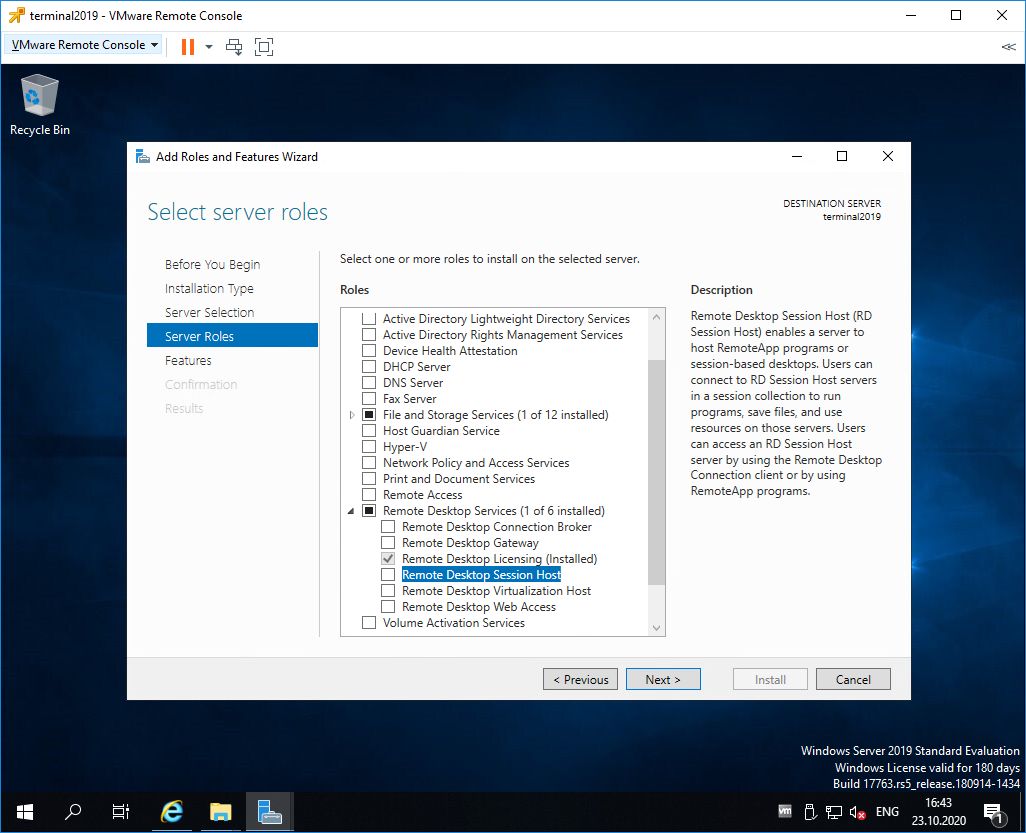

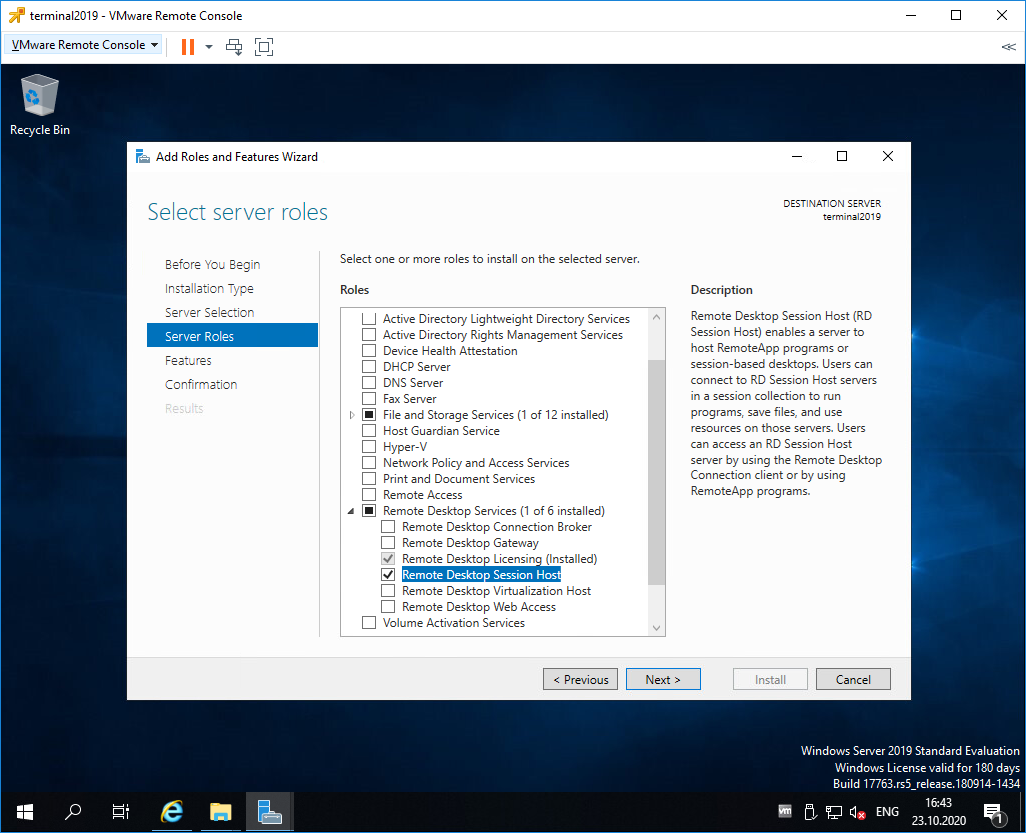

- Роль Remote Desktop Session Host

- Практические испытания

- Заключение

- jameszero.net

Установка и настройка терминального сервера на Windows Server + Оптимизация настроек для 1С ч.1

Предисловие

Во время поиска решения «как лучше настроить терминальный сервер» для нужд компании, в основном сталкивался с разрозненной информацией по каждой из проблем в отдельности, но единой статьи как настроить от и до так и не нашел. Данный материал является компиляцией различной информации.

Вводные

Настроенный и работающий AD

Наличие файлового сервера (Желательно на основе Windows server)

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

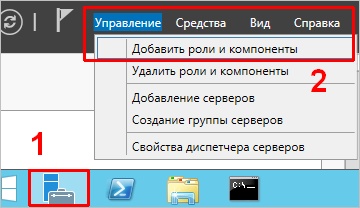

Установка служб удаленных рабочих столов

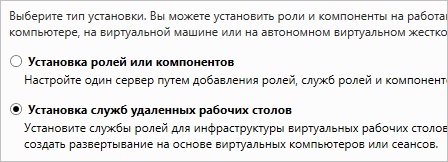

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

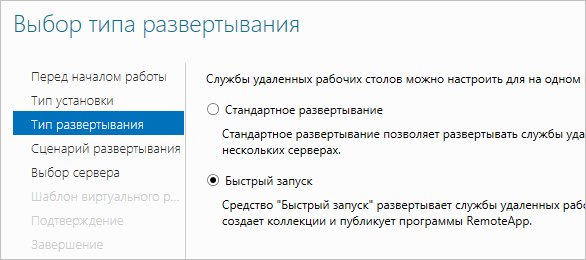

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

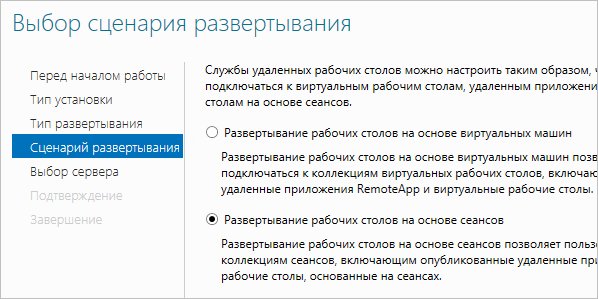

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

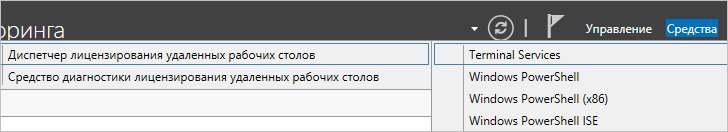

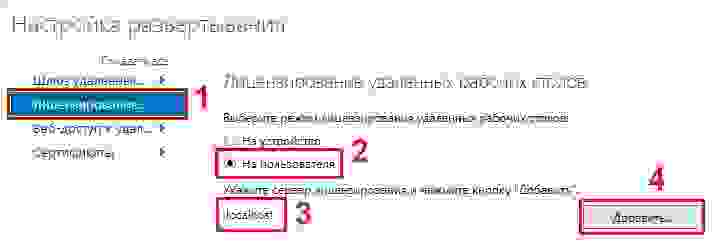

Настройка лицензирования удаленных рабочих столов

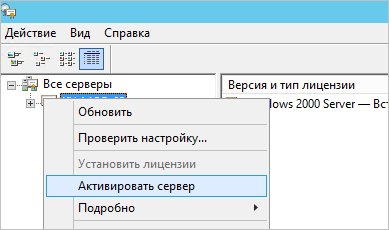

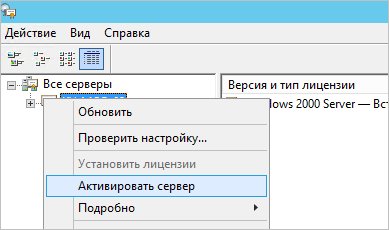

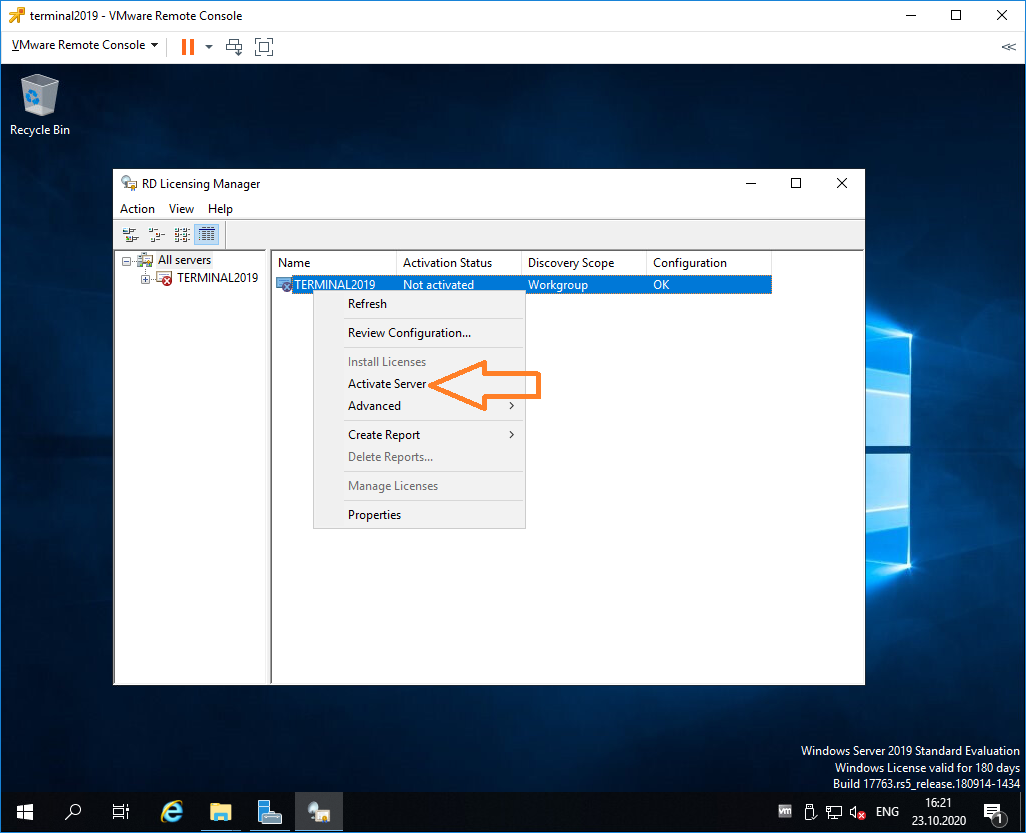

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

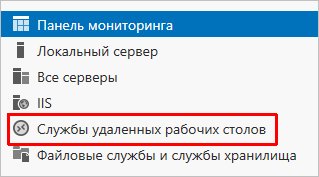

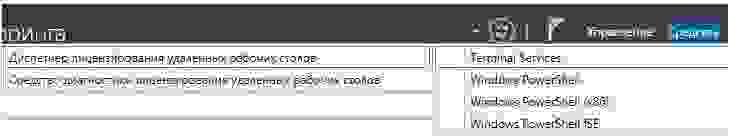

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

Применяем настройки, нажав OK.

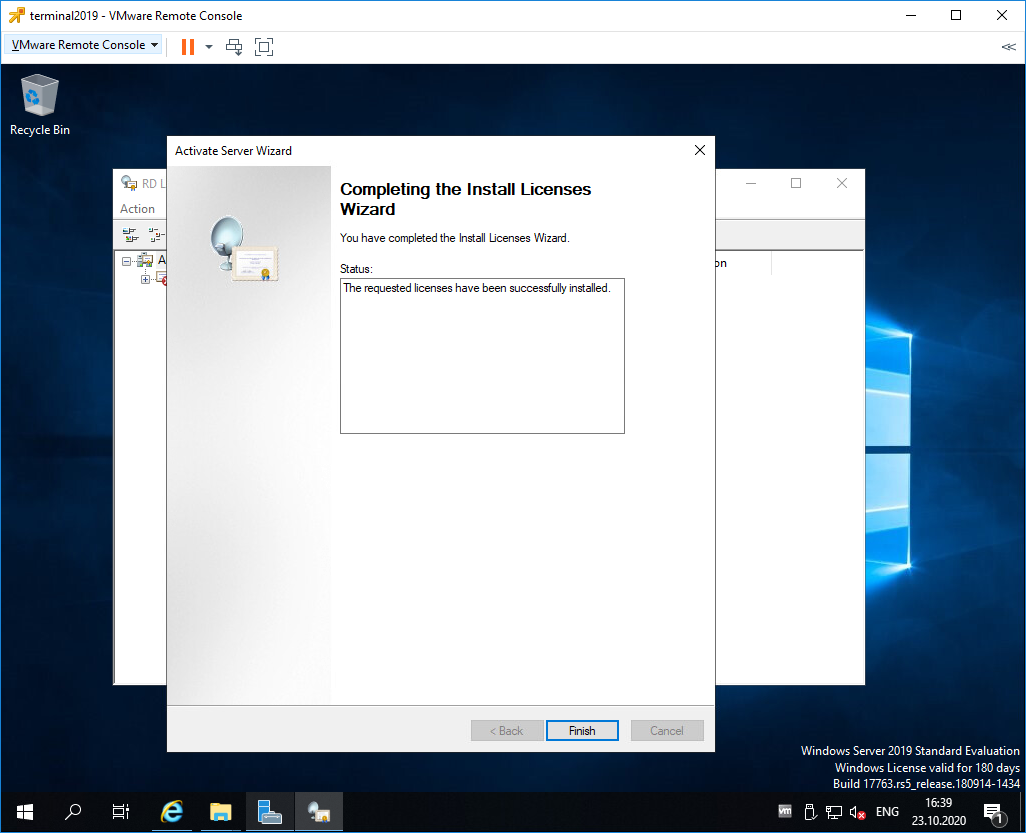

Добавление лицензий

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

Тюнинг терминального сервера

Ограничение сессий

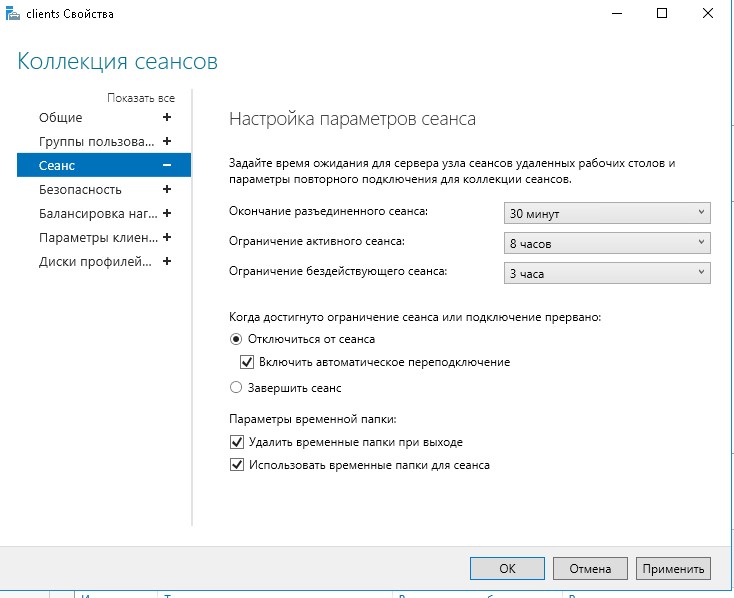

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

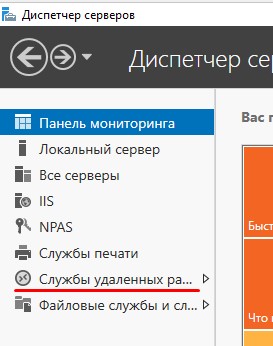

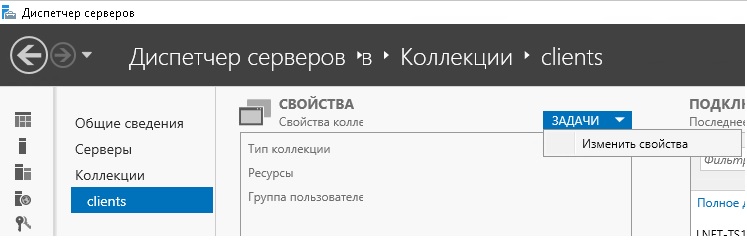

Открываем диспетчер серверов и кликаем по Службы удаленных рабочих столов

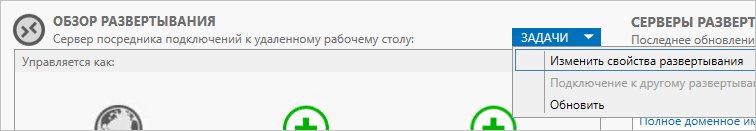

Выбираем ранее созданную коллекцию сеансов, далее в разделе Свойства открываем меню Задачи > изменить свойства

В открывшемся окне в разделе Сеанс устанавливаем ограничения, их следует выбирать опираясь на особенности работы сотрудников для которых выполняется настройка сервера

Диски профилей пользователей + миграция профилей

Одной из задач при настройке терминального сервера является организация хранения данных пользователей работающих на нем.

1-й способ

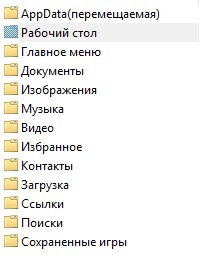

Во многих компаниях используется миграция профилей пользователей. Это дает возможность перенести место хранения данных на специально выделенное место для данных задач. данный способ позволяет перемещать все персональные каталоги пользователя (Документы, Загрузки, Рабочий стол и др.)

Но не позволяет перемещать

В результате чего, в процессе работы терминального сервера происходит «захламление» реестра сервера, и крайне осложняет перенос конфигурации пользователя.

2-й способ

Использовать Диски профилей пользователя

Проблемой данного метода является сложность изменения размера дискового пространства выделенного пользователю, и вносит изменение в конфигурацию оборудования сервера, что вызывает проблемы с лицензиями 1С, но об это будет дальше.

3-й способ

Скомбинировать лучшее из первых 2х методов. а именно.

Активируем Диски профилей пользователя, но данные каталогов пользователя перемещаем на файловый сервер.

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя.

Источник

Remoteapp windows server 2019 настройка без домена

Настройка RemoteApp

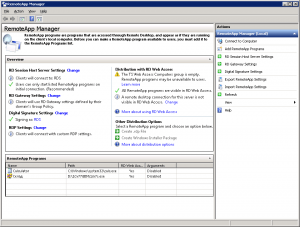

Приложения RemoteApp представляют собой программы, удалённый доступ к которым предоставляется с помощью служб удалённых рабочих столов, но выглядят они так, будто это локальные приложения. Проще говоря, приложение RemoteApp представляет собой доступ к удалённому рабочему столу, ограниченному одним приложением. Однако, несмотря на формулировку выше, пользователь может запускать несколько приложений или несколько экземпляров одного и того же приложения в одном сеансе.

Для того, чтобы опубликовать какое-либо приложение RemoteApp нужно открыть Диспетчер задач, перейти в Службы удалённых рабочих столов и там перейти по ссылке с именем коллекции сеансов. В окне коллекции сеансов нажимаем на ссылку Публикация удалённых приложений RemoteApp. В том случае, если уже имеются опубликованные приложения, необходимо нажать на кнопку Задачи и в открывшемся меню выбрать Опубликовать удалённые приложения RemoteApp.

Следует помнить, что публикация хотя-бы одного приложения приведет к отмене публикации удалённого рабочего стола. Это означает, что в одной коллекции могут быть либо удалённый рабочий стол полностью либо некий набор отдельных приложений RemoteApp.

Публиковать можно как предустановленные приложения так и свои собственные. Попробуем опубликовать одно предустановленное (Калькулятор) Для этого необходимо отметить его и нажать кнопку Далее.

В следующем окне подтверждаем свой выбор нажав кнопку Опубликовать.

После публикации приложений RemoteApp, будет отображено окно в котором показано состояние приложений и ошибки, возникшие при установке. Если же ошибок не возникло, то нажимаем кнопку Закрыть, для завершения процесса публикации.

Проверка публикации программ RemoteApp

После успешной публикации удалённых приложений RemoteApp, проверим корректность их работы. Для этого осуществим веб-доступ к RDS с одной из рабочих станций домена. Напомню, что для того чтобы получить веб-доступ к службам удалённых рабочих столов необходимо перейти по специальной ссылке вида https:// /rdweb

Как мы видим, приложения успешно опубликовались и можно попробовать получить к ним доступ.

Изменение параметров приложения RemoteApp

Каждое приложение RemoteApp имеет ряд ключевых опций, которые можно изменить в соответствии с требованиями. Для того, чтобы зайти в меню настроек приложения достаточно в окне коллекции сеансов (в данном случае в окне Коллекция сеансов RDS) на панели Удалённые приложения RemoteApp вызвать контекстное меню приложения, параметры которого необходимо изменить, и там выбрать единственный пункт Изменить свойства.

На вкладке Общие окна свойств приложения доступны следующие настройки:

Кроме настроек, в данном окне отображается информация о пути размещения приложения, его псевдониме и иконке.

Папку удалённого приложения RemoteApp можно либо задать вручную, написав в соответствующем поле желаемое имя папки, либо выбрав из существующего списка, если папки были созданы ранее.На вкладке Параметры можно задать параметры командной строки для приложения. Именно здесь можно разрешить использовать любые параметры командной строки или вообще запретить их использование. Помимо этого можно задать принудительное использование заранее заданных параметров.

Свойства вкладки Назначение пользователей позволяют настроить видимость приложения в системе веб-доступа для заданных пользователей или групп пользователей. Поскольку по умолчанию все пользователи коллекции сеансов имеют доступ ко всем опубликованным в ней приложениям, данная вкладка позволяет гибко настроить доступ пользователей к приложениям RemoteApp внутри самой коллекции.

На вкладке Сопоставление типов файлов можно задать типы файлов, которые автоматически будут открываться с помощью выбранного приложения RemoteApp.

Следует помнить об одном очень важном ограничении — данная опция не работает в случае веб-доступа к приложениям.

Отмена публикации приложений RemoteApp

В случае, когда удалённое приложение больше не используется, целесообразно отменить его публикацию. Рассмотрим выполнение этой операции на примере приложения Калькулятор.

Для того, чтобы вызвать мастер отмены публикации удалённых приложений RemoteApp нужно выбрать пункт Отменить публикацию удалённых приложений RemoteApp в меню Задачи на панели Удалённые приложения RemoteApp.

На первом шаге мастера выбираем из списка опубликованных приложений RemoteApp приложение, публикацию которого необходимо отменить. Можно выбрать все приложения и в таком случае после отмены их публикации станет возможен доступ к удалённому рабочему столу полностью.

В окне с подтверждением выбора предлагается проверить правильность выбранных приложений и нажать кнопку Отменить публикацию.

После успешного выполнения операции отмены публикации отобразится окно, сообщающее об этом.

jameszero.net

Установка RemoteApp через RD Gateway без домена

Это не совсем случай из практики, а небольшая шпаргалка, которую я сделал для себя и решил поделиться. Если, конечно, есть еще такие же фрики, как я.

Сразу замечу, я не пропагандирую использование RDP и Сертификатов без доменов, просто часто попадаются маленькие клиенты с разнесенной географически инфраструктурой. Например офис на 3 компьютера и 10 точек- магазинов, 4 склада, где просто нужен доступ к складской 1С, и пока нет домена (или он не нужен). Картинки можно увеличивать щелчком мыши.

установки и настройки RemoteApp через RD Gateway

без домена AD и внешнего доменного имени

*Предполагается, что в сети имеется больше одного сервера, хотя все возможно реализовать и на одном сервере.

1. Установка и настройка роли RDS со службами RD Licensing, RDSH, RD Gateway.

2. Если подключение к интернету осуществляется через роутер — настроить проброс порта 443 на внутренний адрес RD Gateway.

3. Предварительная настройка RDSH. Предварительная настройка RemoteApp. Добавление приложения в список RemoteApp.

4. Настройка RD Gateway. Создание правил RD CAP и RD RAP.

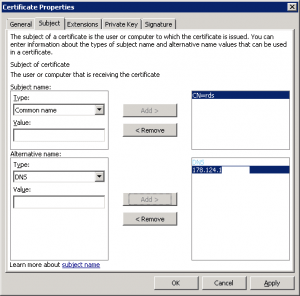

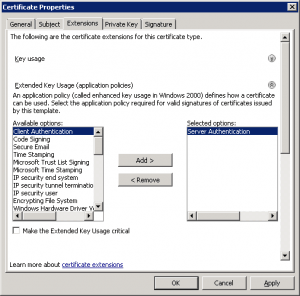

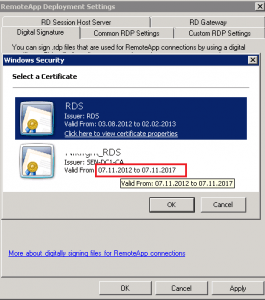

5. Установка роли AD CS для создания сертификата на подключения к RD Gateway. При создании сертификата указываем внешний IP-адрес и внутренний IP-адрес сервера RD Gateway, чтобы сертификат проходил проверку подлинности, и мы могли бы подключиться к серверу шлюза терминалов по внешнему статическому адресу снаружи, и по внутреннему NetBIOS имени изнутри.

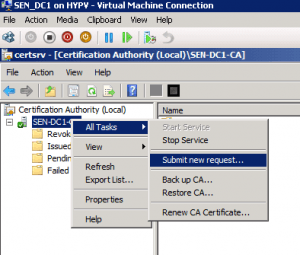

5.1 Установки роли AD CS в режиме Standalone на другом сервере (который будет центром сертификации, имя сервера после этого изменить будет нельзя).

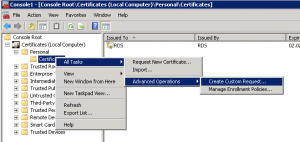

5.2 Создание на сервере RD Gateway пользовательского запроса на сертификат:

то самое окошко, ради которого и устанавливалась роль AD CS

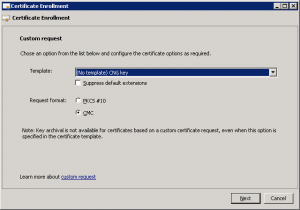

выбираем, как мы будем использовать ключ:

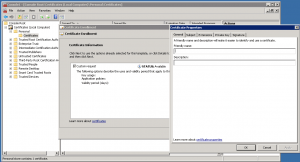

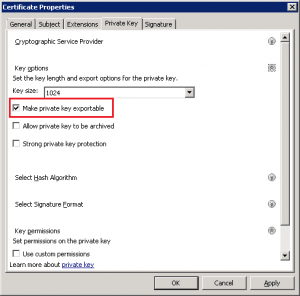

не забываем эту галочку, чтобы вместе с сертификатом экспортировался и личный ключ:

По окончании настройки запроса сохраняем запрос с расширением *.req.

5.3 Переходим на сервер с Центром сертификации. Для начала можно настроить время действия сертификата выданного Центром сертификации по умолчанию. В целях безопасности лучше оставить этот параметр равным 1 году. Я делаю это только потому, что я не буду находиться у клиента постоянно и возможны простои в работе. А через 5 лет «или падишах помрет или осел… «.

Открываем запрос в центре сертификации, и выпускаем новый сертификат (Issue).

Публикуем список отзыва (CRL).

5.4 Экспортируем сертификат в файл с расширением *.cer. Переходим в папку где хранятся сертификат Центра сертификации и список отзывов. Копируем личный сертификат и эти два файла на сервер RD Gateway (или на файловый сервер как удобнее).

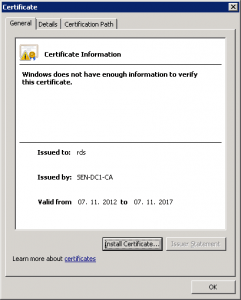

5.5 Открываем личный сертификат на сервере RD Gateway и убеждаемся, что доверия к нему нет.

5.6 Устанавливаем: Сертификат центра сертификации в доверенные корневые центры сертификации, устанавливаем список отзывов. Устанавливаем личный сертификат. Открываем его и убеждаемся что цепочка доверия работает.

5.7 Изменяем само подписанный сертификат на вновь выпущенный в настройках RD Gateway, RD Web Access, ну и если надо в настройках RDSH, у него отдельный сертификат, который будет использоваться для внутренних подключений, имейте в виду, когда срок действия само подписанного сертификата закончится сервер в этом случае сам пере выпустит сертификат, если же для RDSH создать сертификат самодельный, то по истечении его срока действия зайти через удаленный рабочий стол не получится, надо отслеживать этот момент. Опять же здесь видны недостатки использования службы сертификации вне домена.

5.8 Создаем rdp-файл для пользователей.

6. Проверяем работу RemoteApp и RDC через RDGateway.

7. Нам нужно также будет создать must-have пакет для клиентов, который представляет архив с набором файлов:

— Инструкция по установке сертификатов, списка отзывов, установке обновлений (если клиент не Win7 и выше);

— Личный сертификат сервера RD Gateway;

— Сертификат Центра сертификации;

— Список отзывов (CRL);

Инструкцию конечно можно и не писать, но тогда придется либо долго объяснять клиенту все по телефону, либо ехать собственной персоной.

Будет дополняться по мере возможности.

ЗЫ. В процессе тестирования, заметил интересную штуку- несмотря на то, что подключение рабочего стола к тестируемой системе осуществлялось успешно, порт 3389 был закрыт на роутере (т.е. подключение явно происходило через порт 443) и RD Gateway manager показывал мне что соединение осуществляется через него — заветный значок подключения через шлюз, у меня не появился на полоске RDC. Я попробовал подключить через RD Gateway к другому клиенту, где значок точно появлялся- в прошлом Случае из практики есть снимок экрана в подтверждение. Но у другого клиента также не было этого значка… Возможно это просто какой то глюк.

Статья опубликована в продолжение рубрики «Записки системного администратора» или «Случай из практики», материалами для которой любезно делится мой коллега из Белоруссии. Оригинал статьи он опубликовал в своём блоге RDP dog.

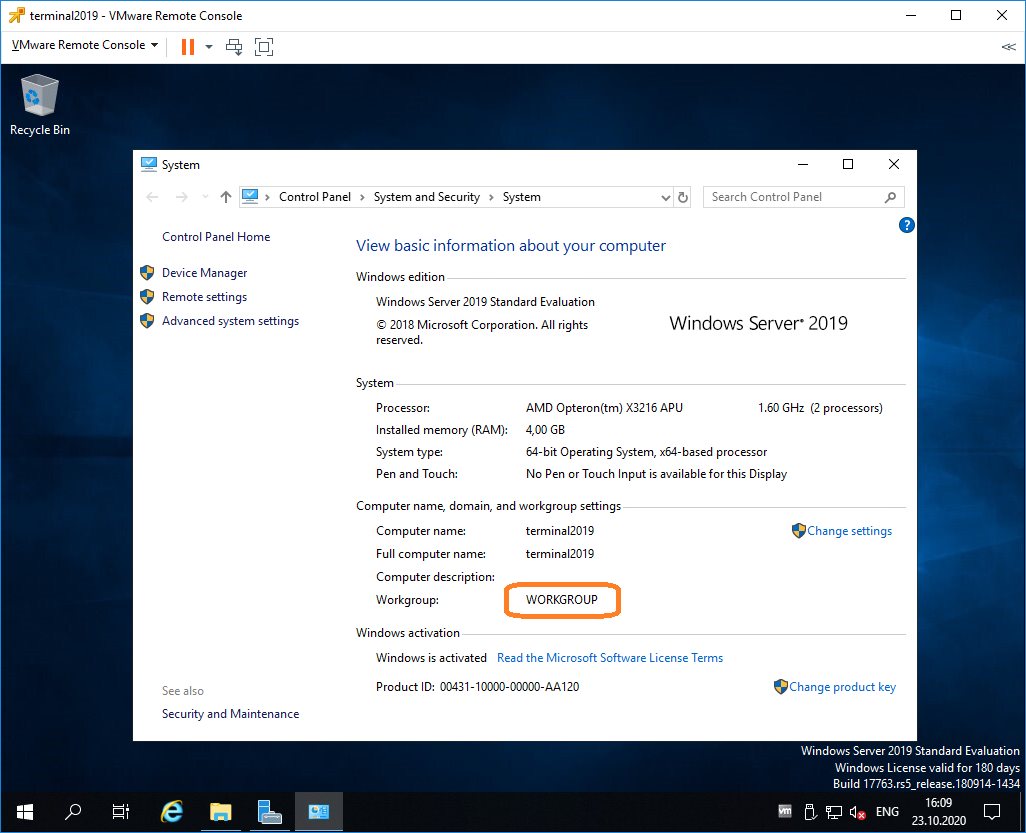

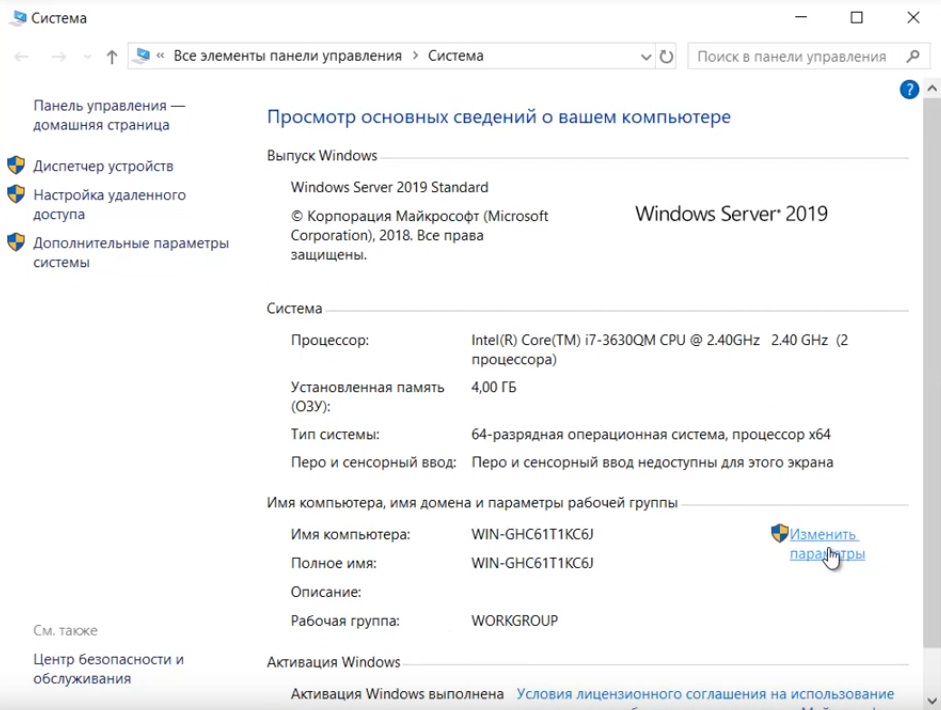

Windows Server 2019 — терминальный сервер без домена

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

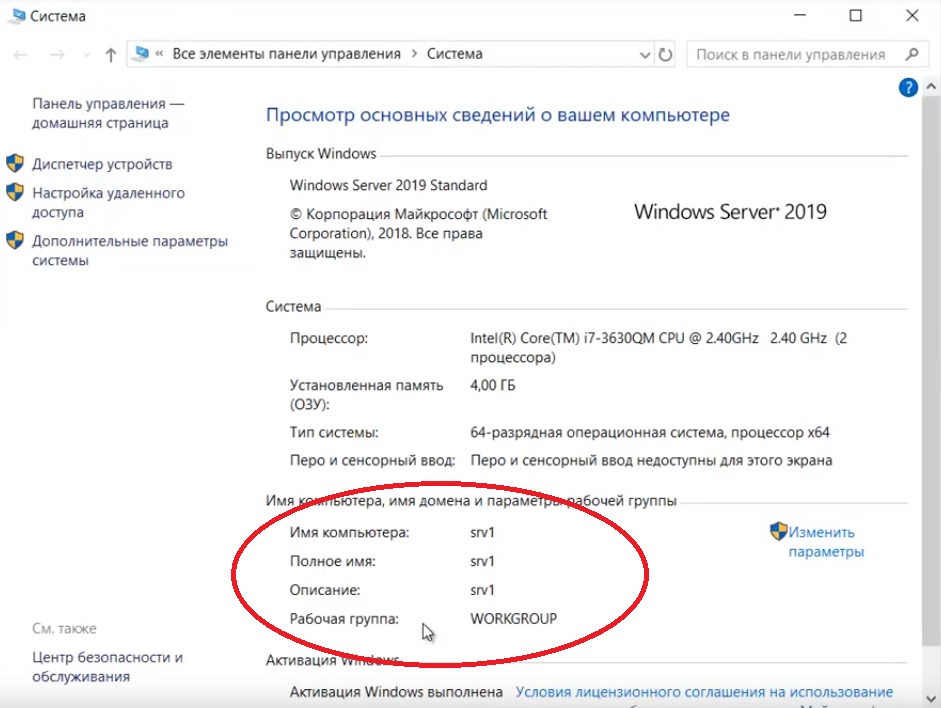

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

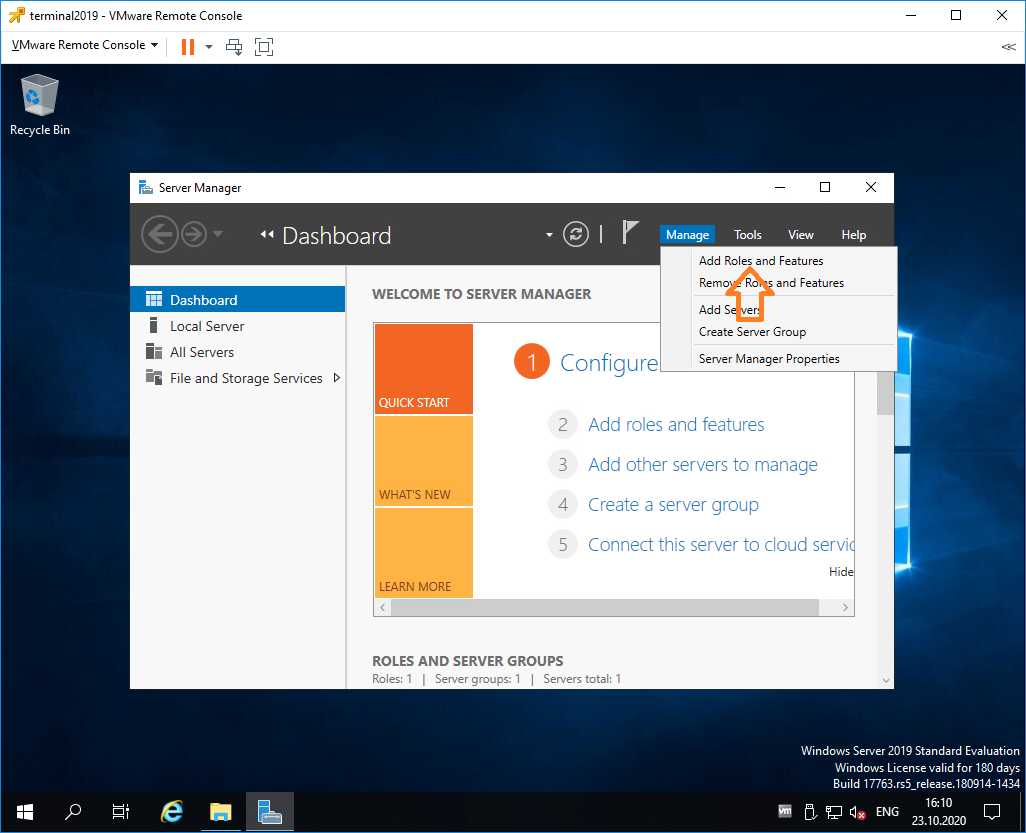

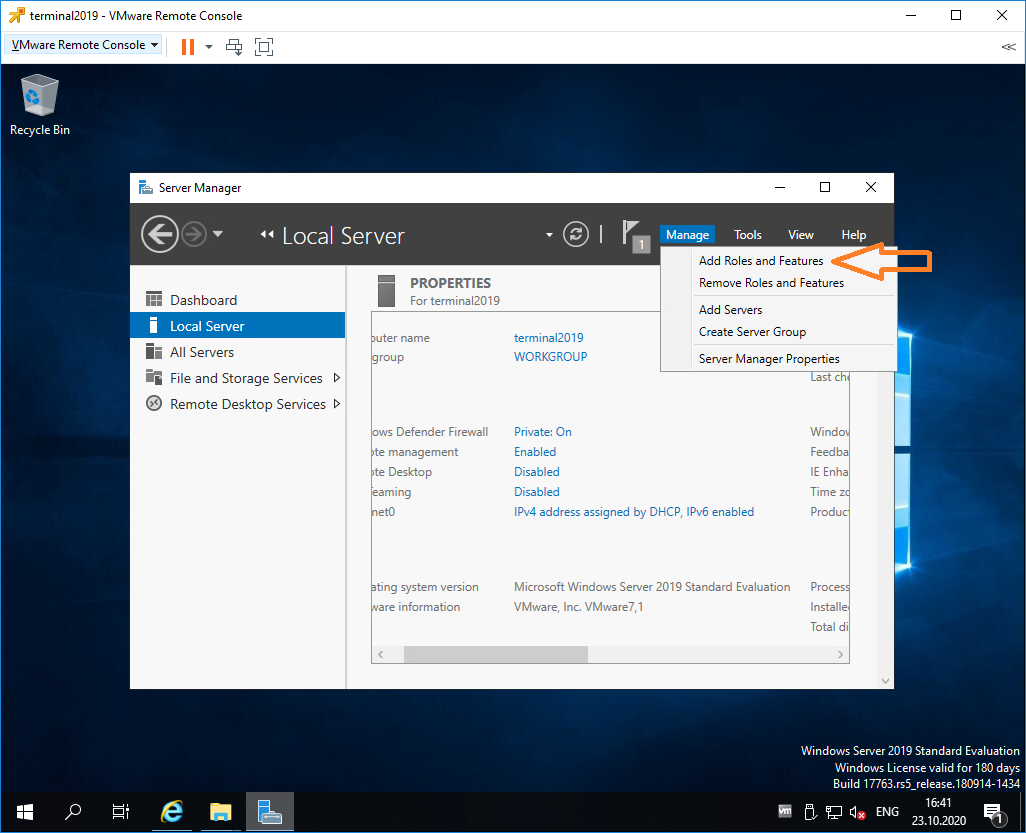

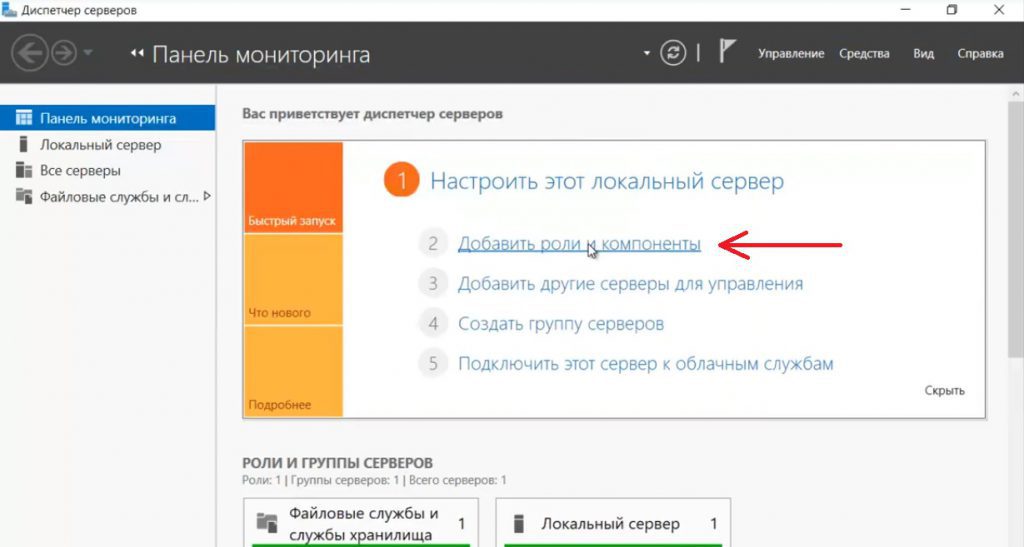

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

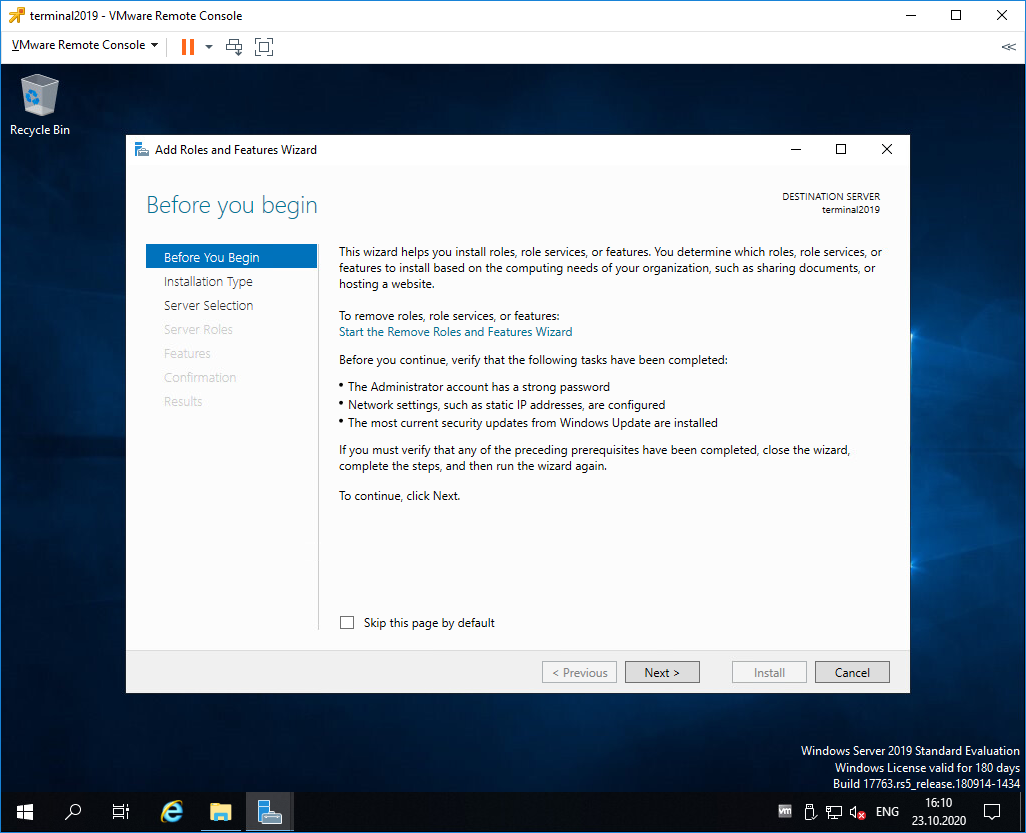

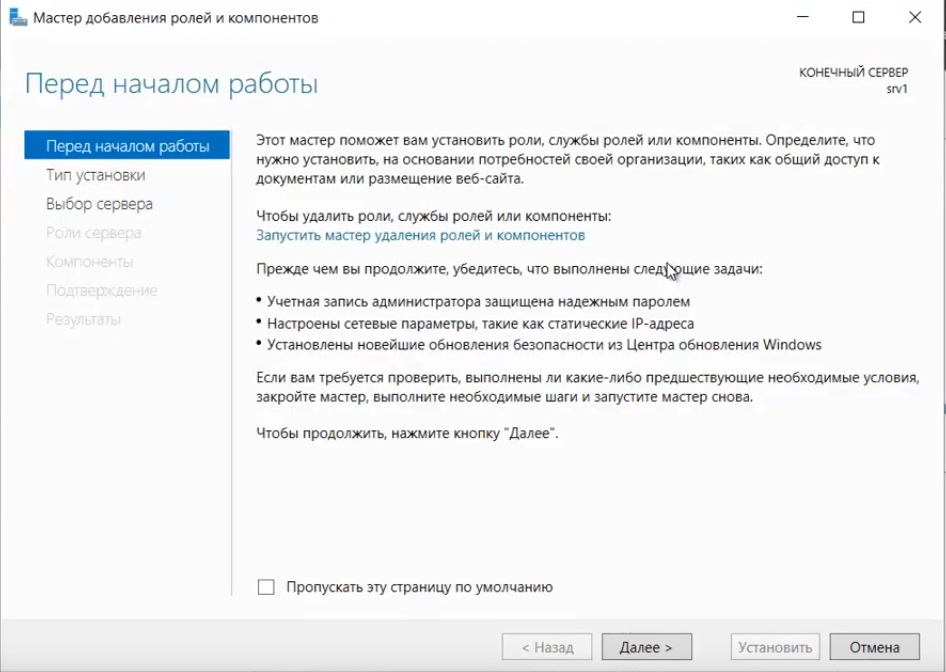

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

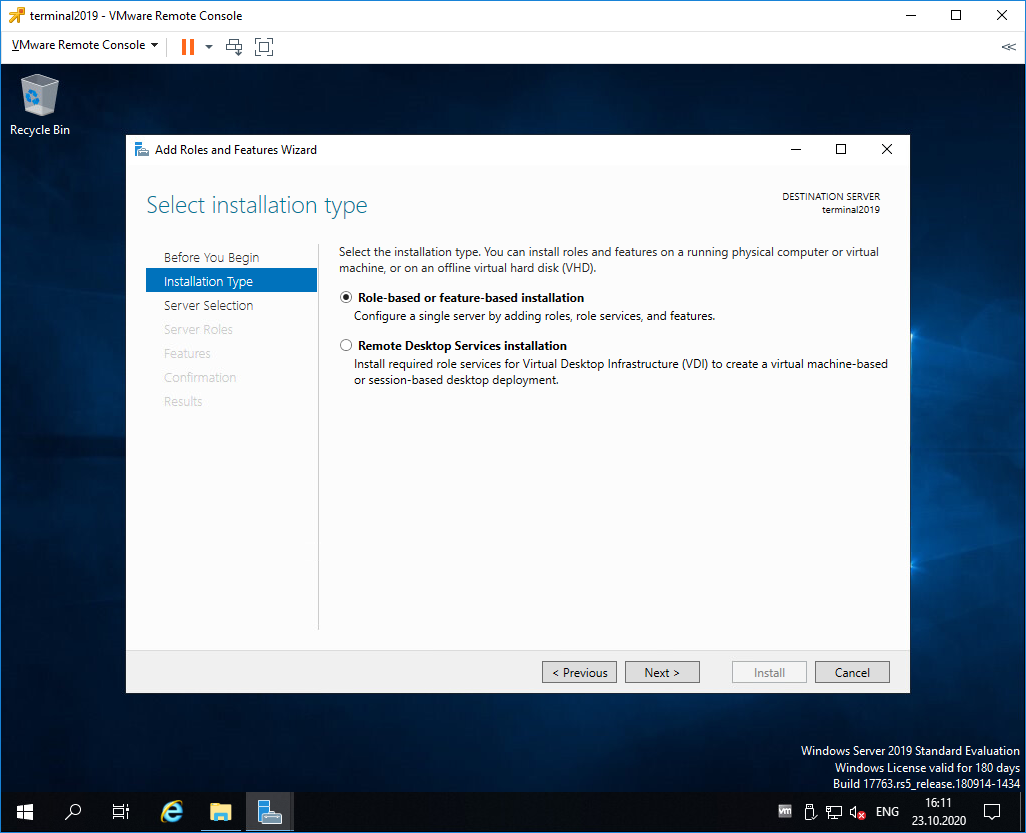

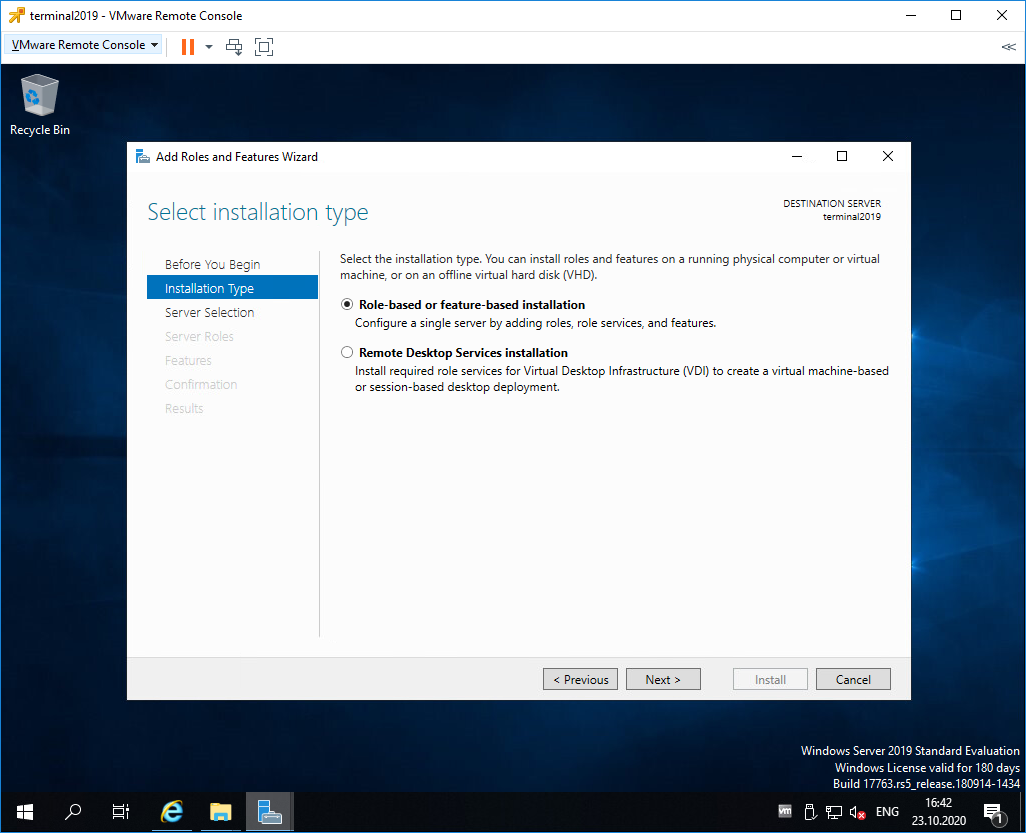

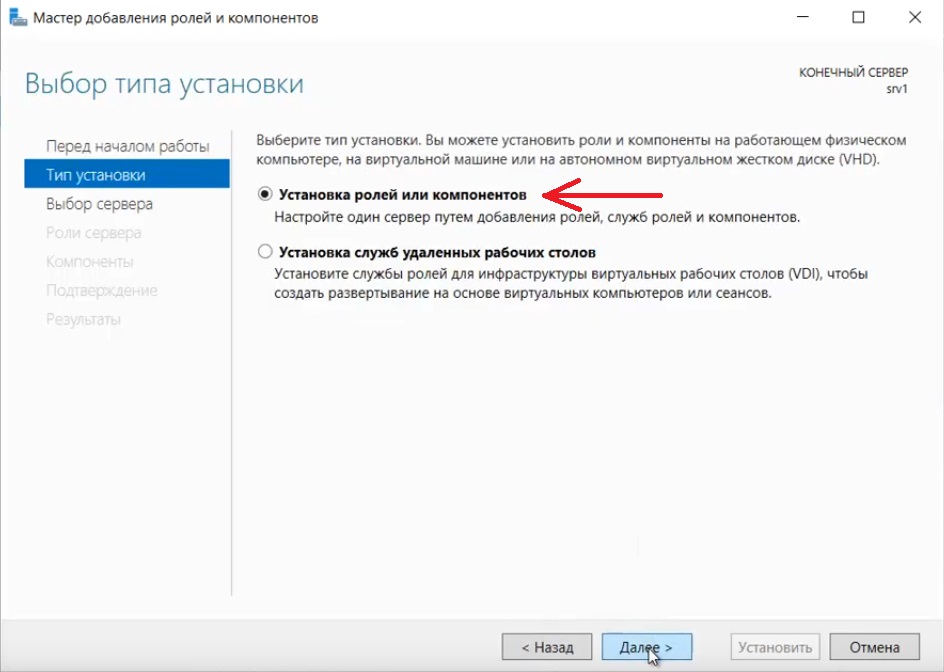

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

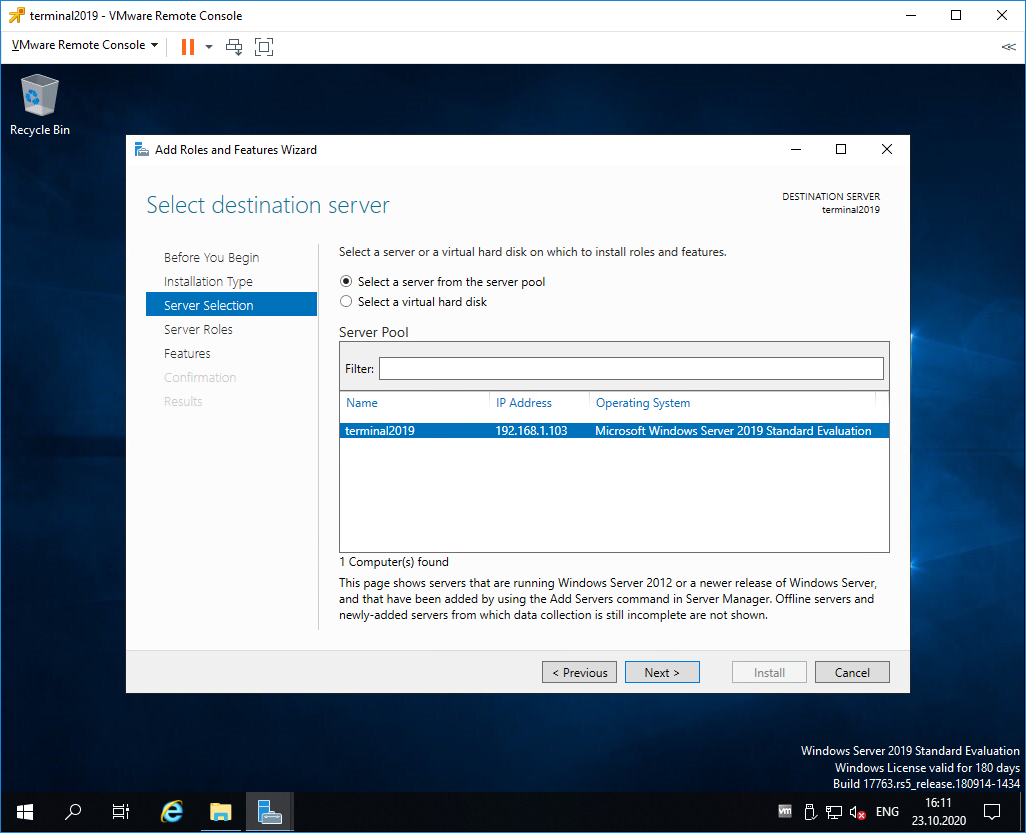

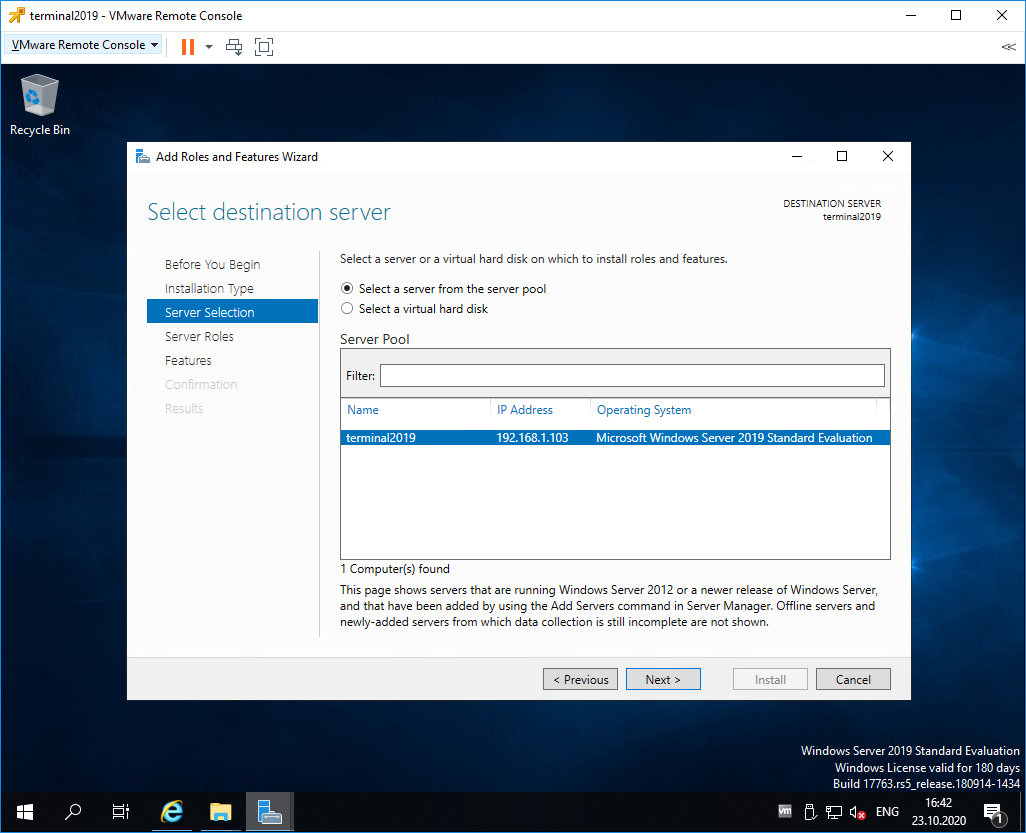

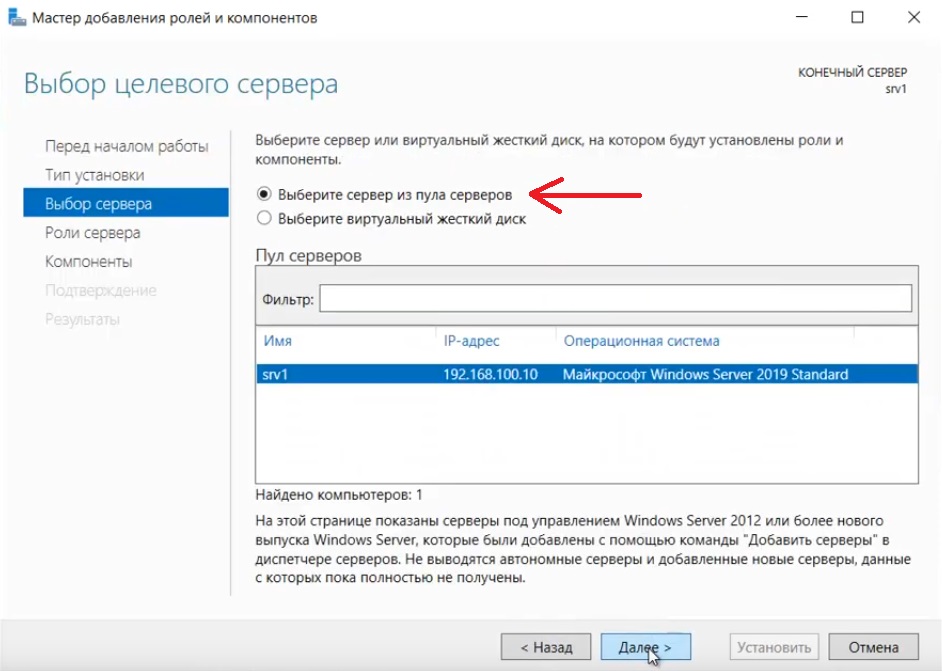

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

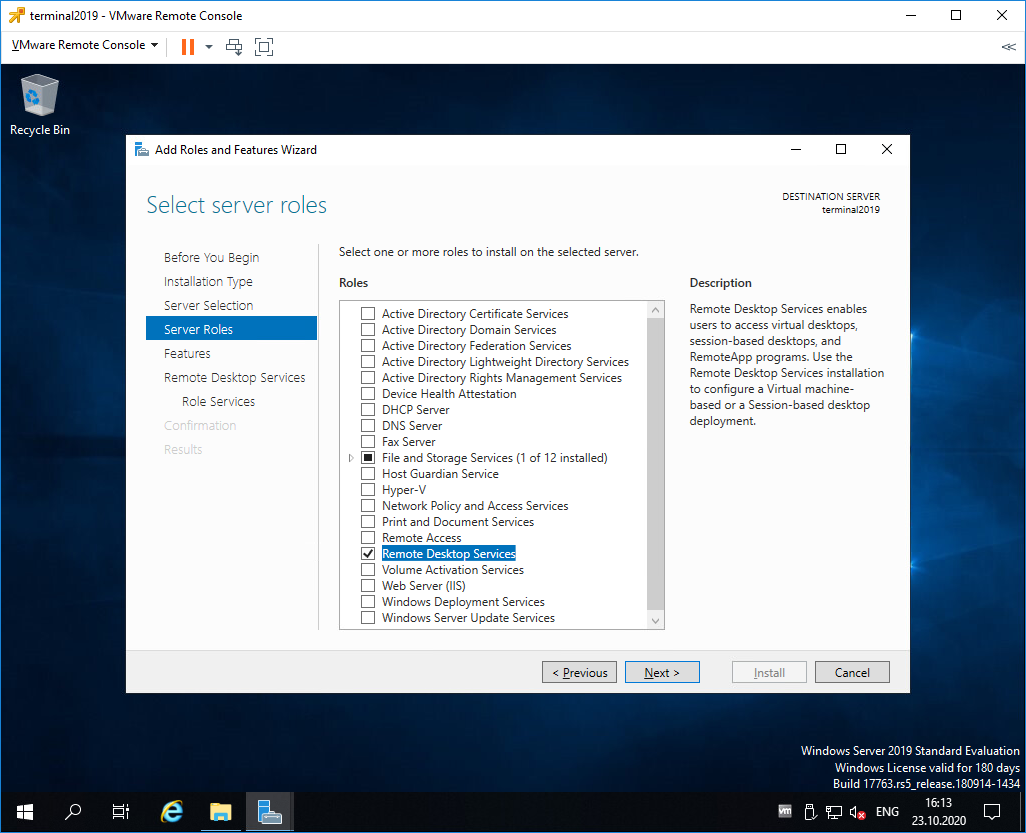

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

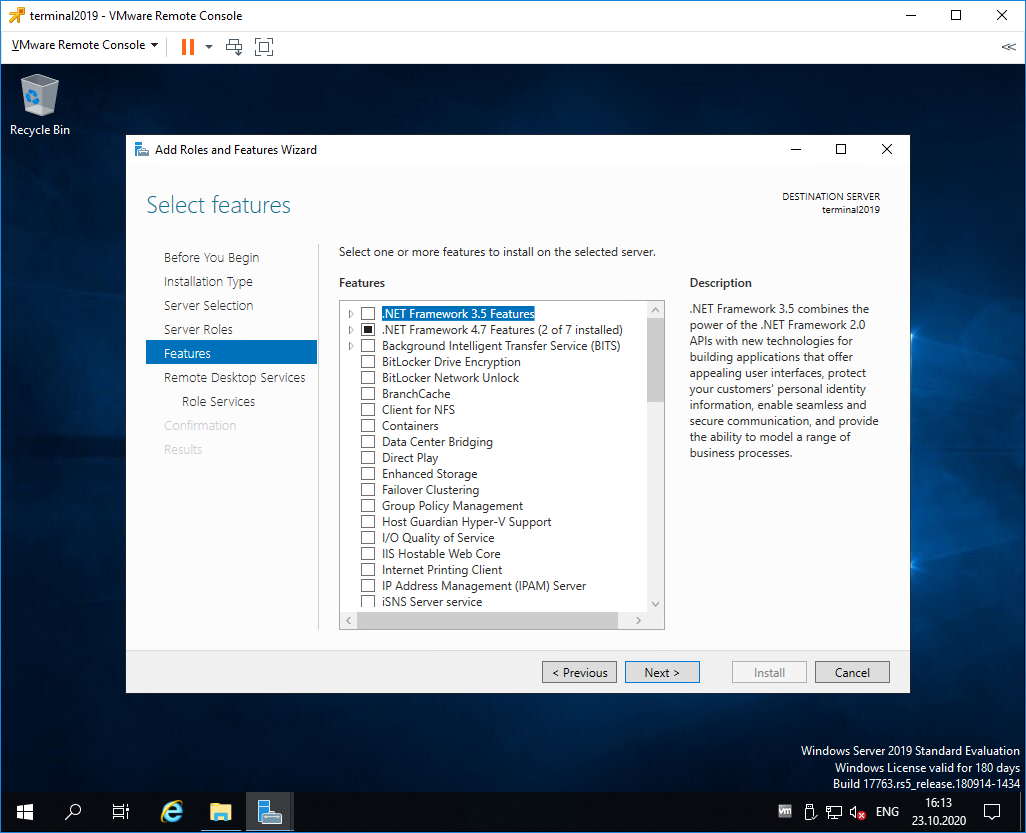

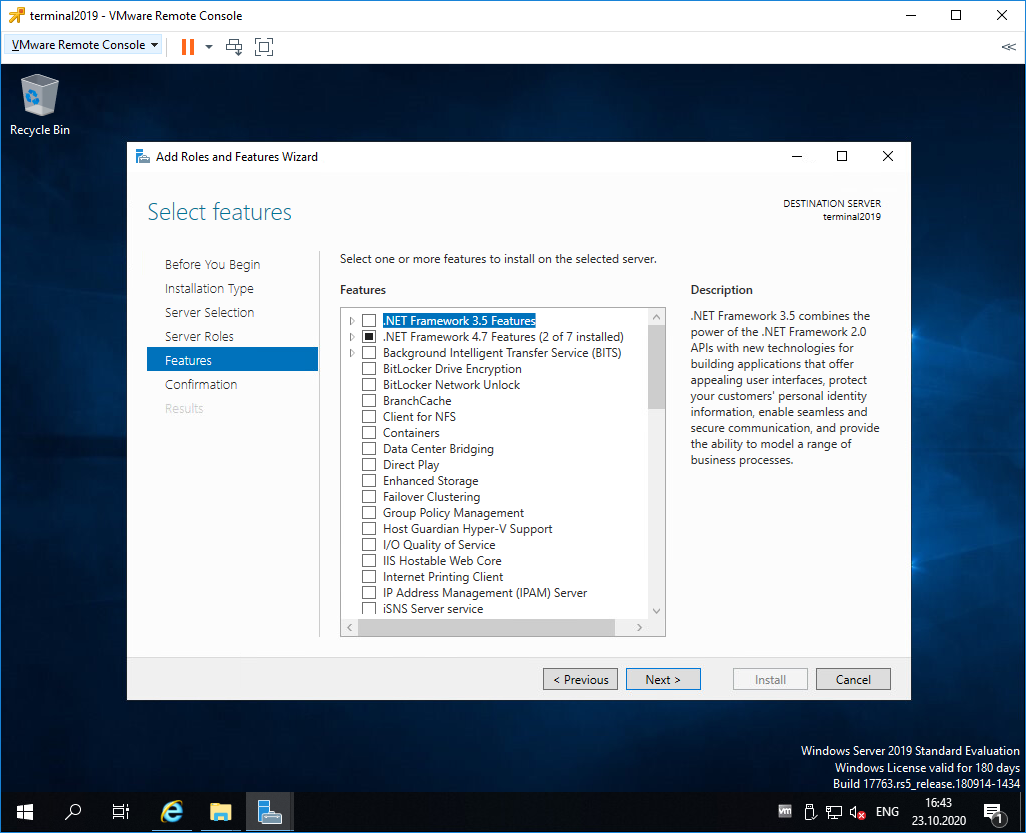

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

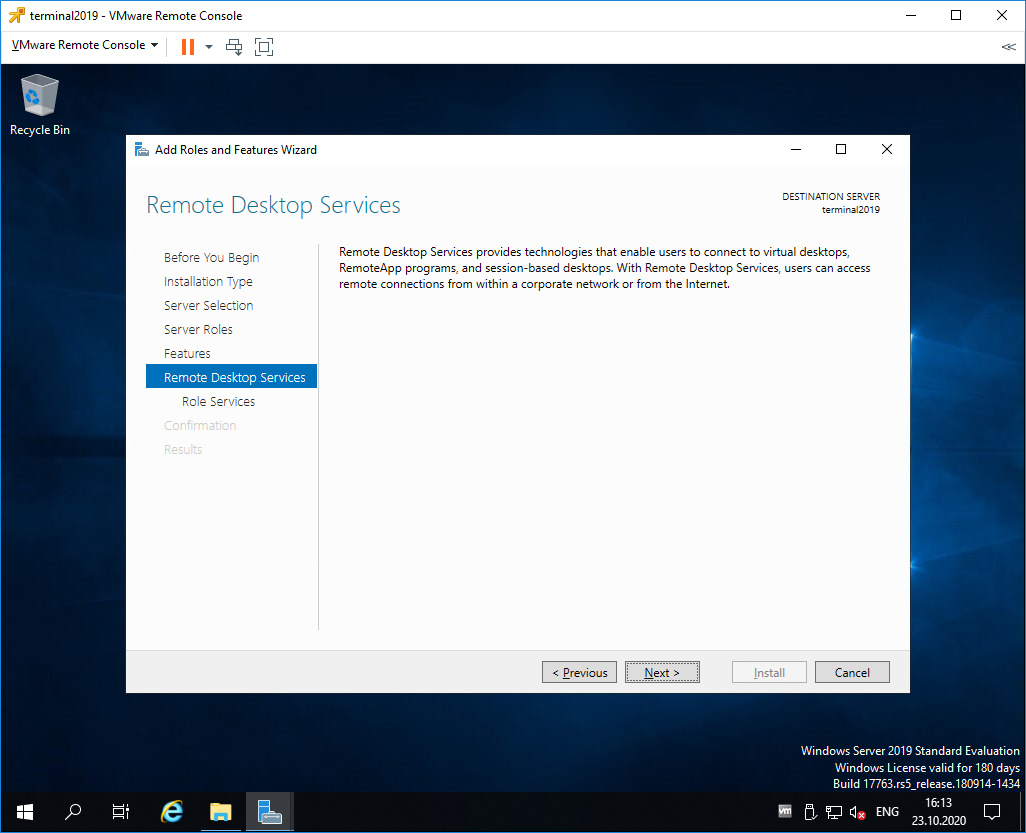

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

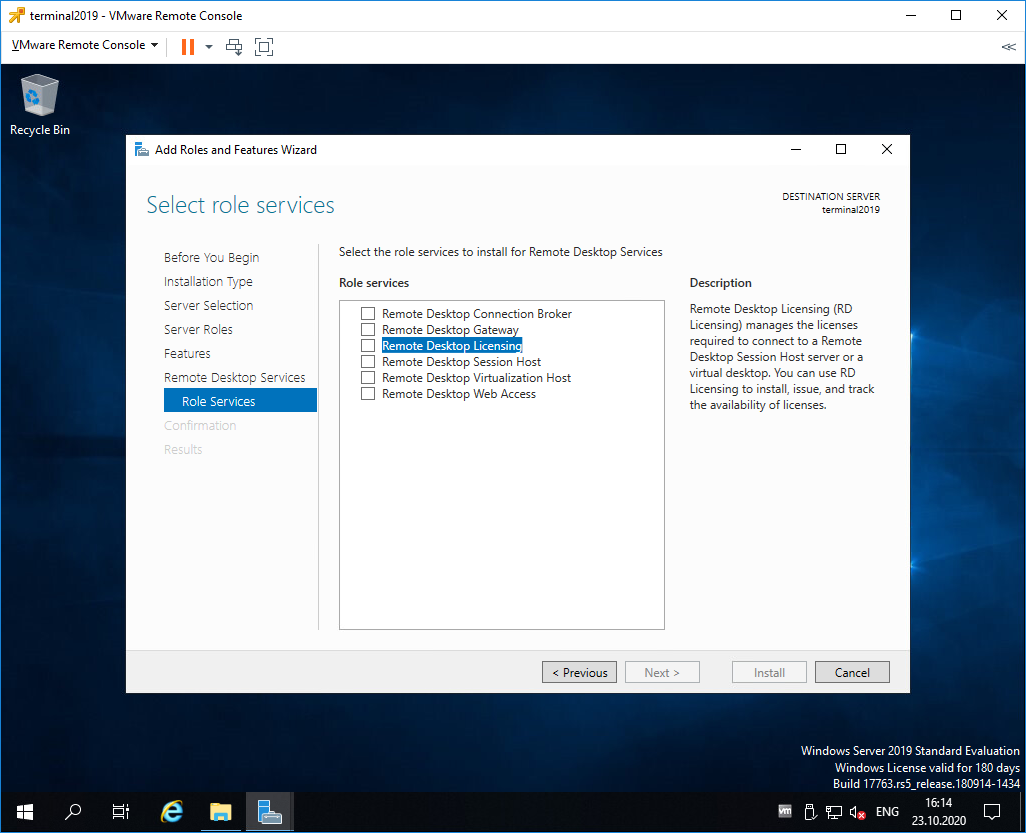

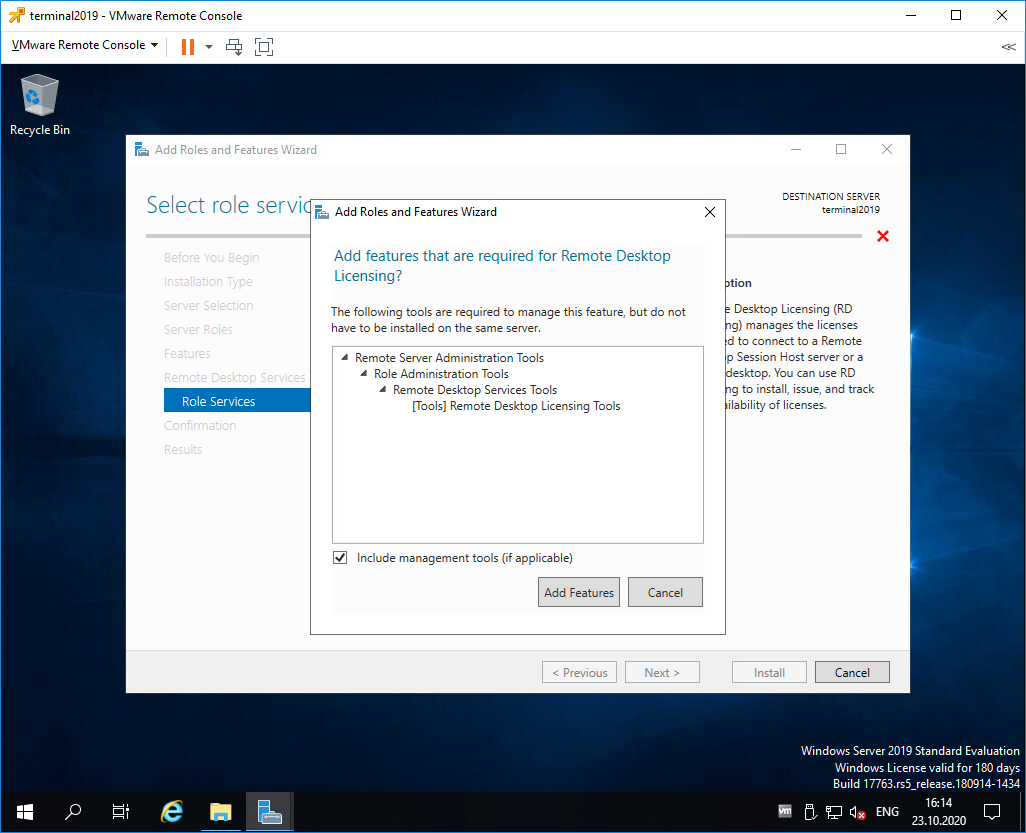

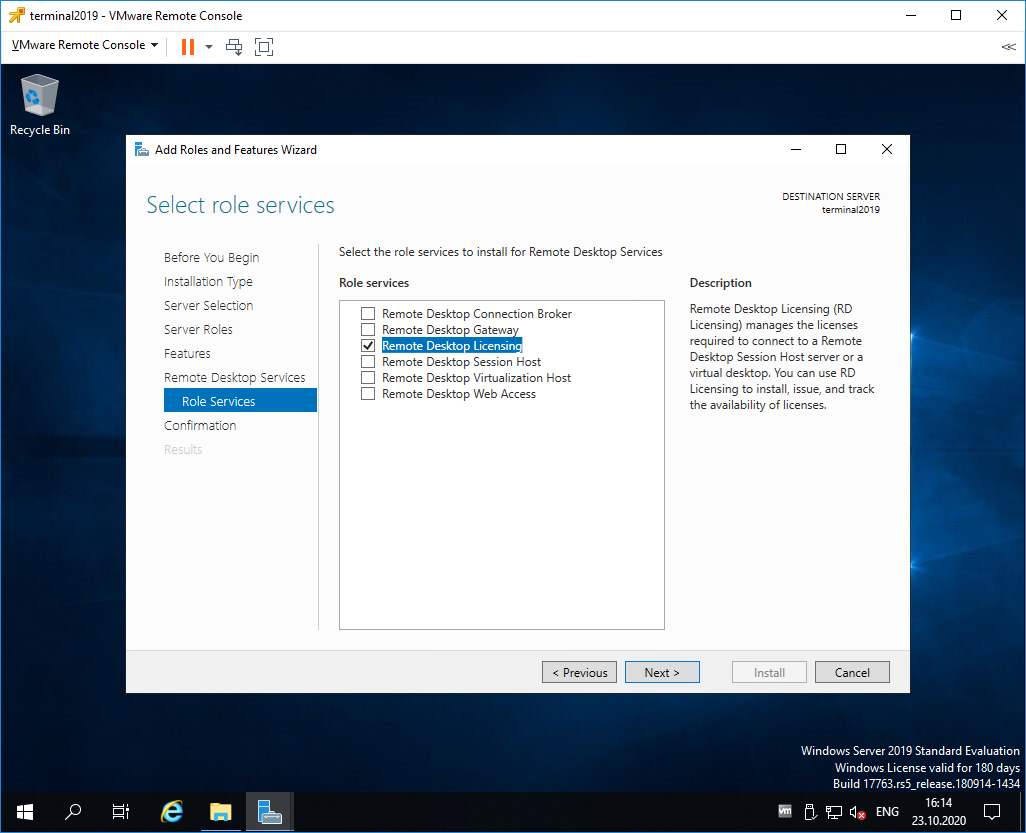

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

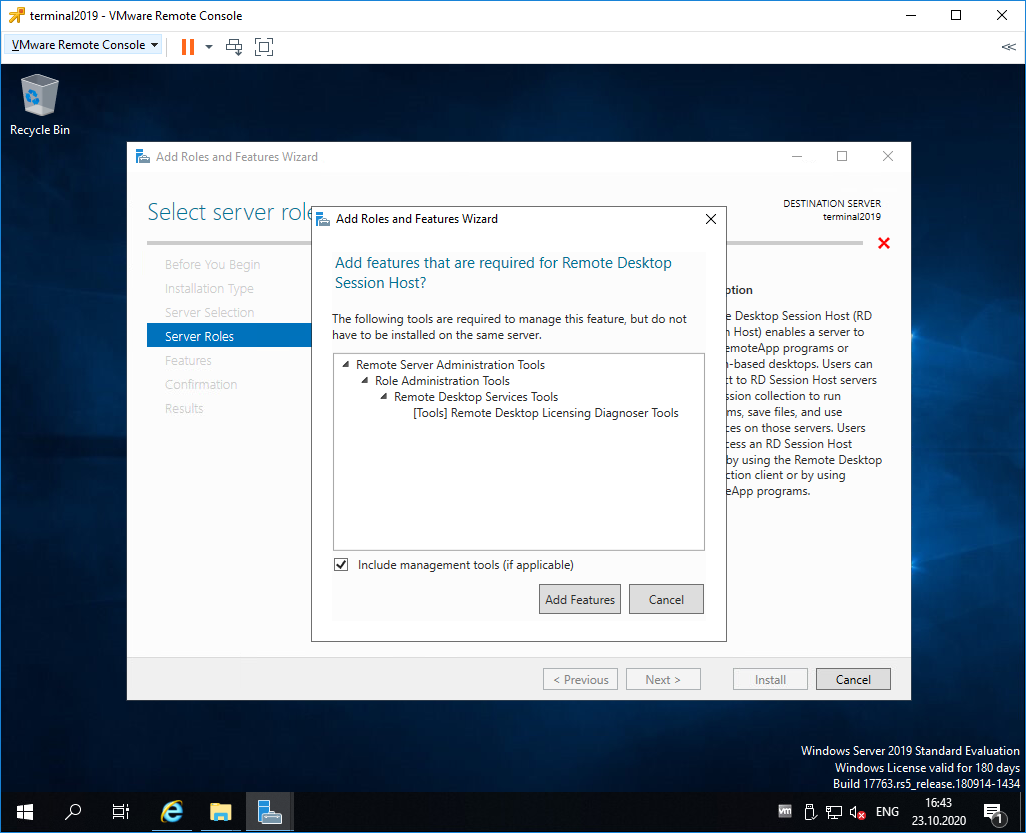

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

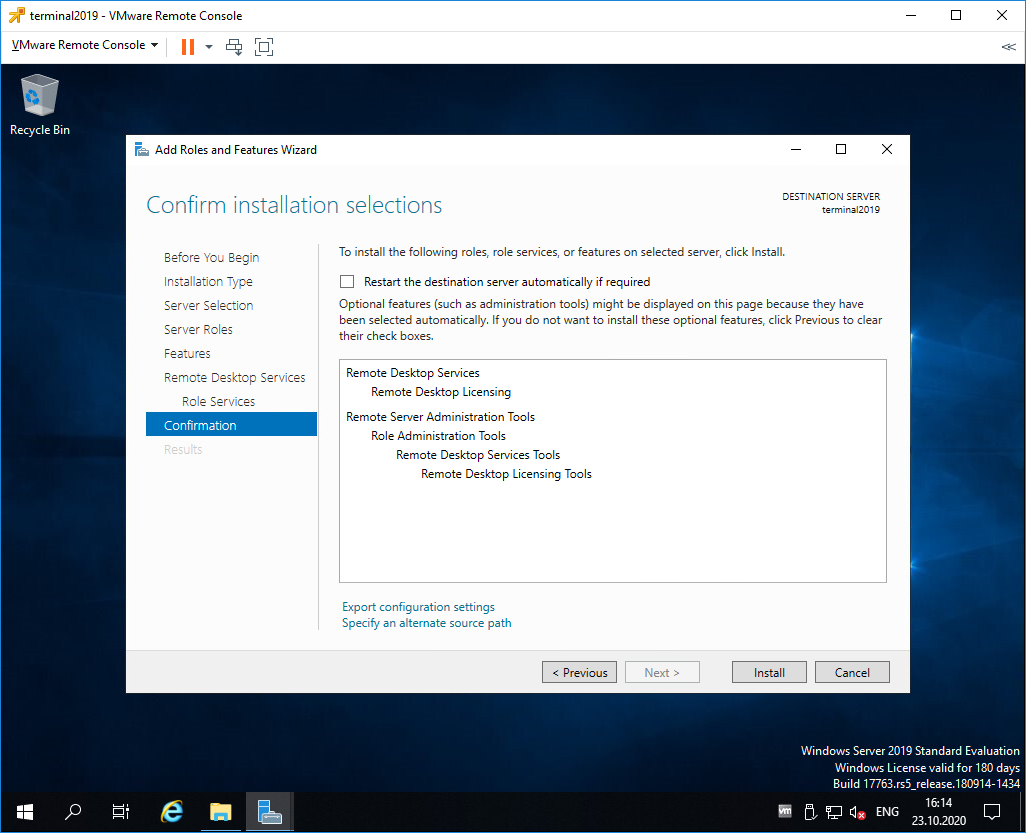

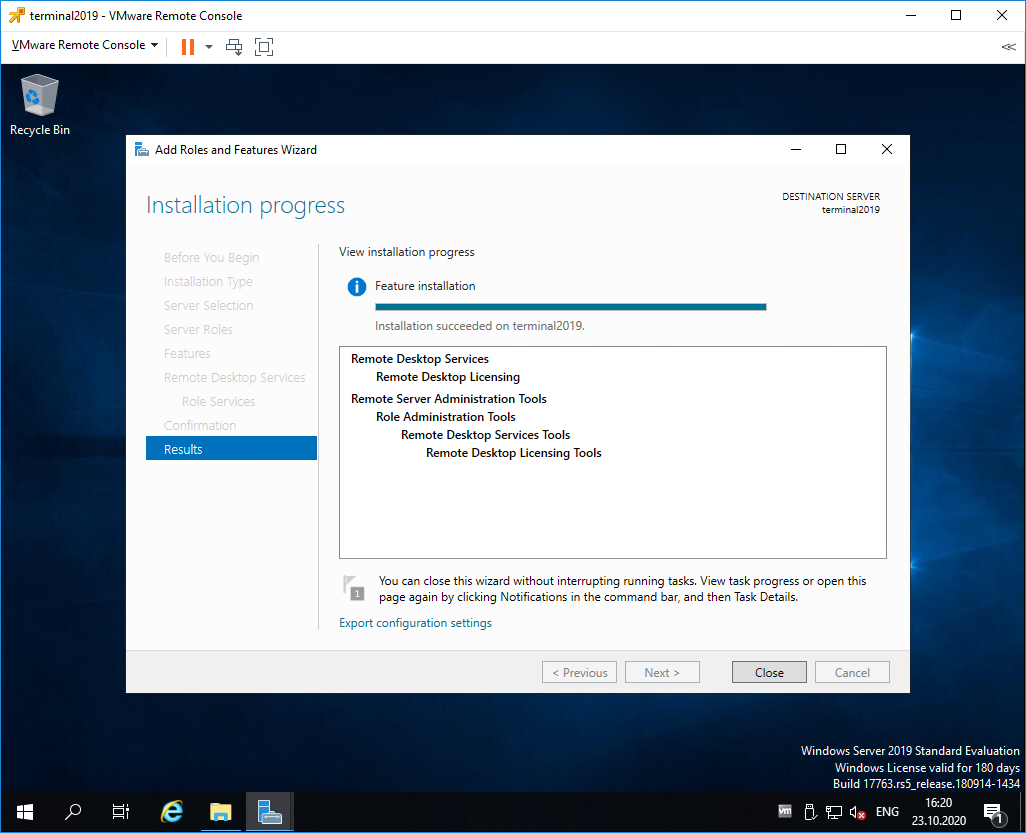

Попадаем в раздел Confirmation. Install.

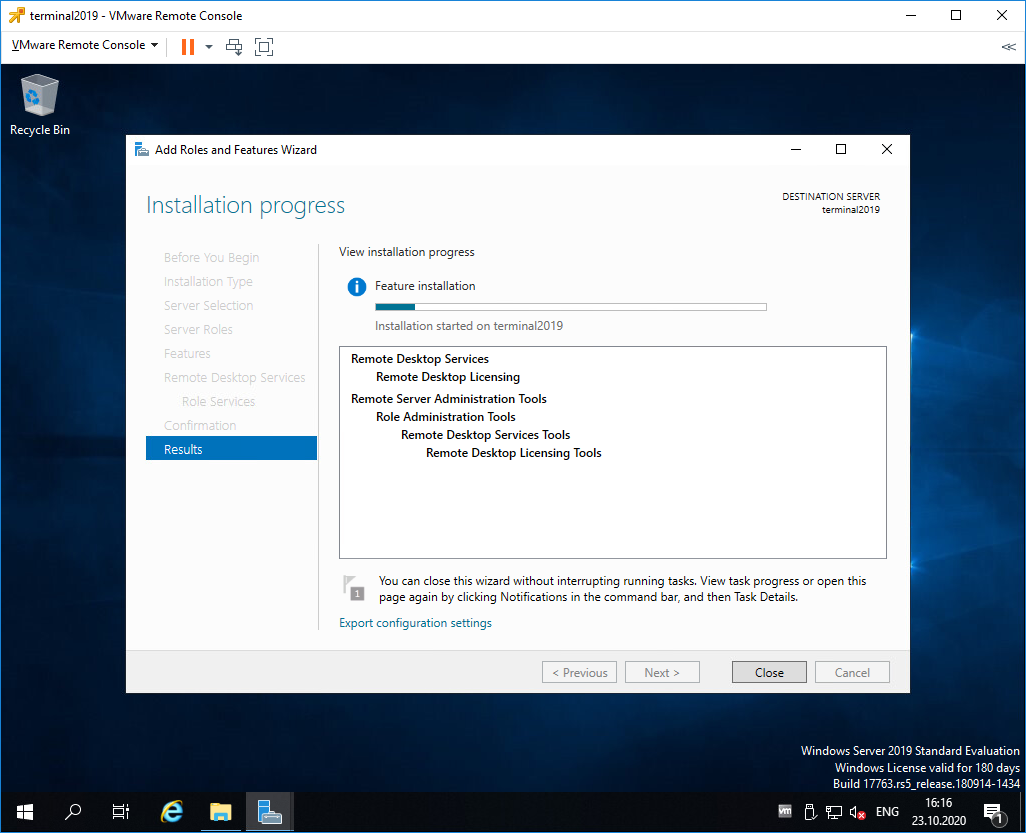

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

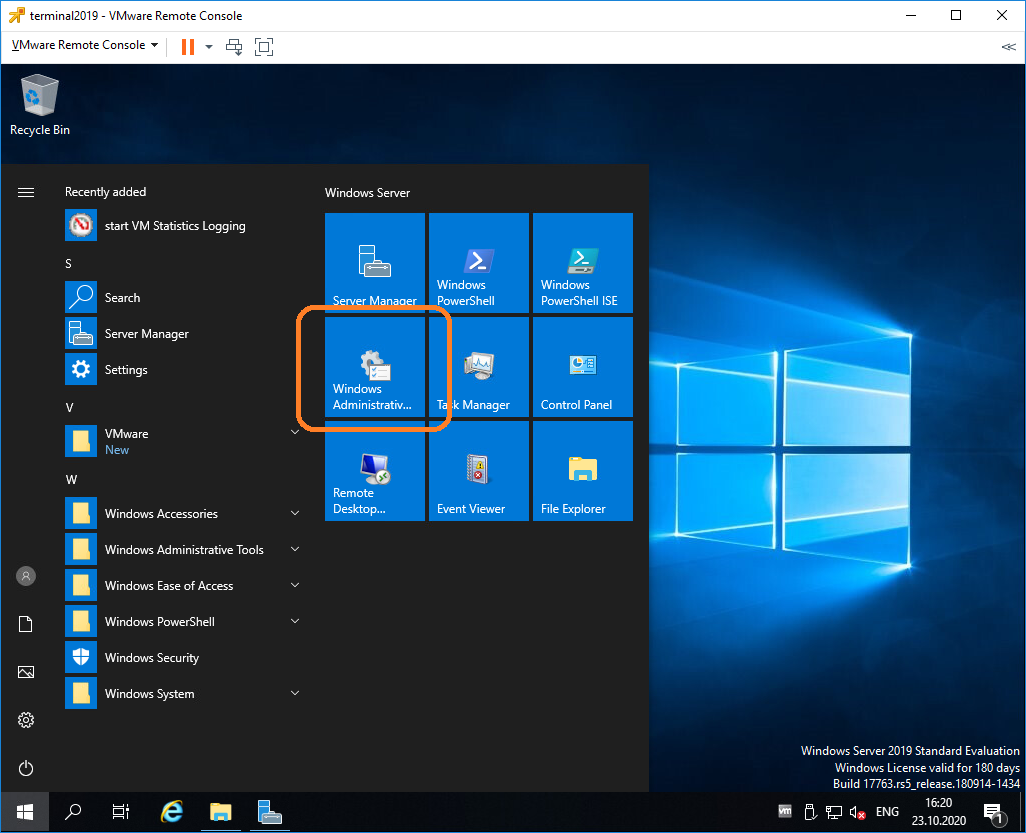

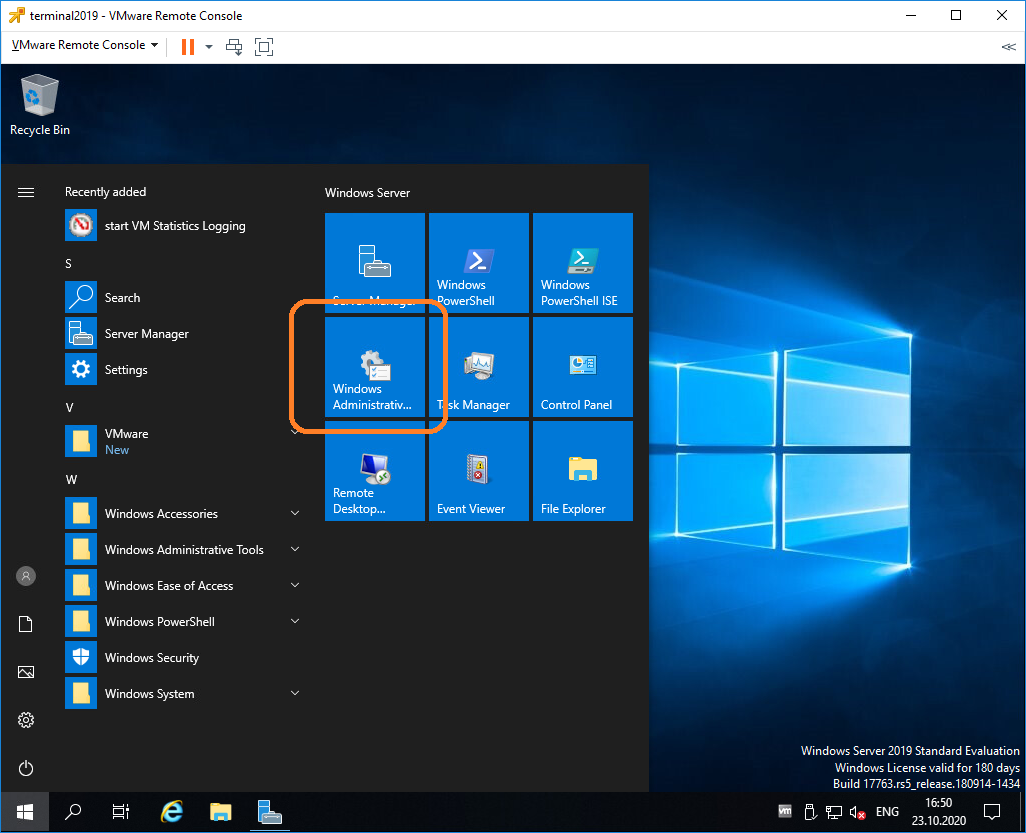

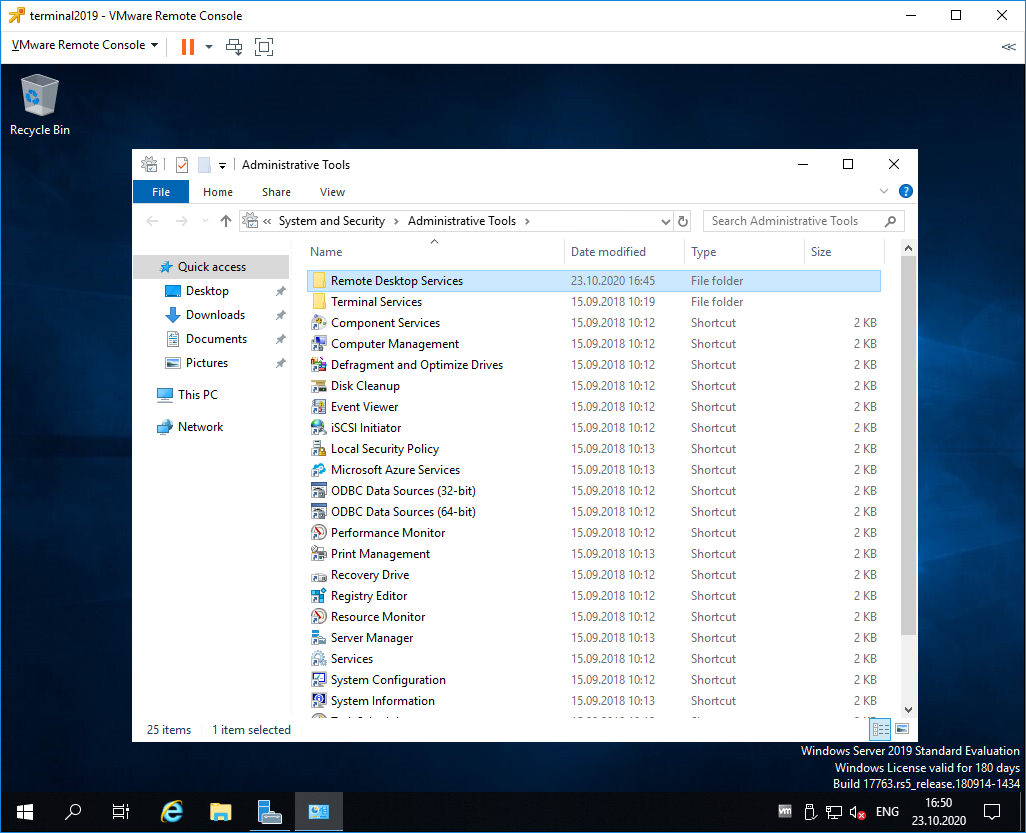

Открываем Windows Administrative Tools.

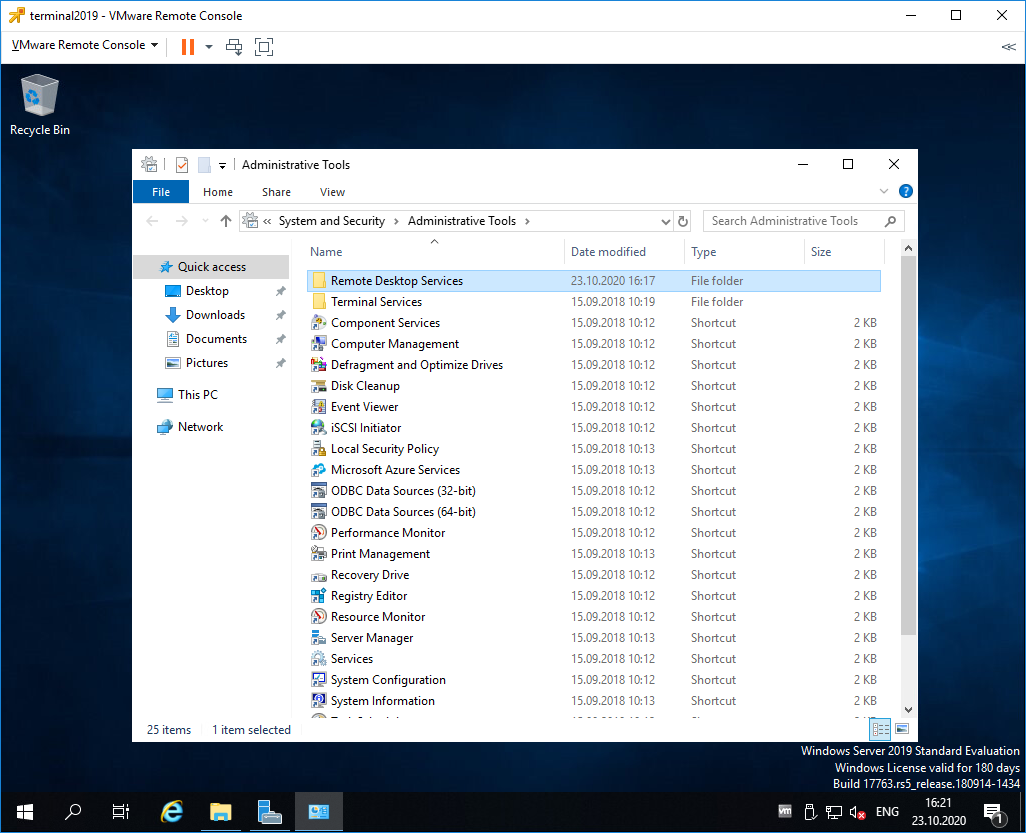

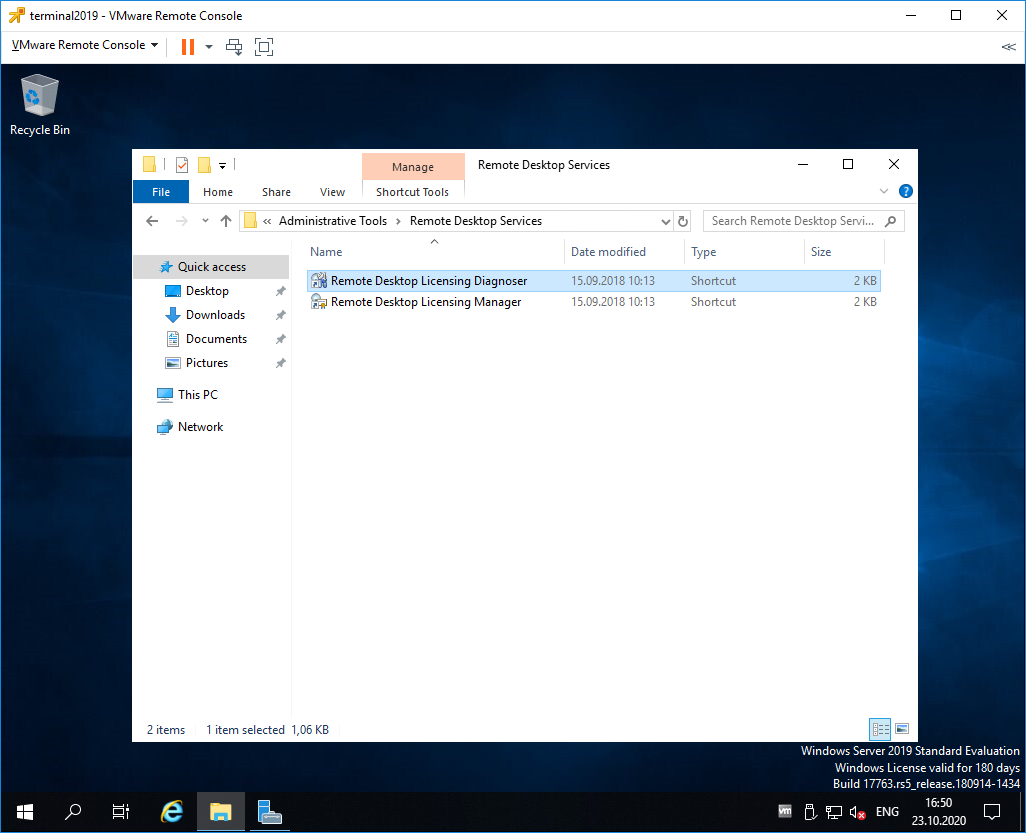

Переходим в папку Remote Desktop Services.

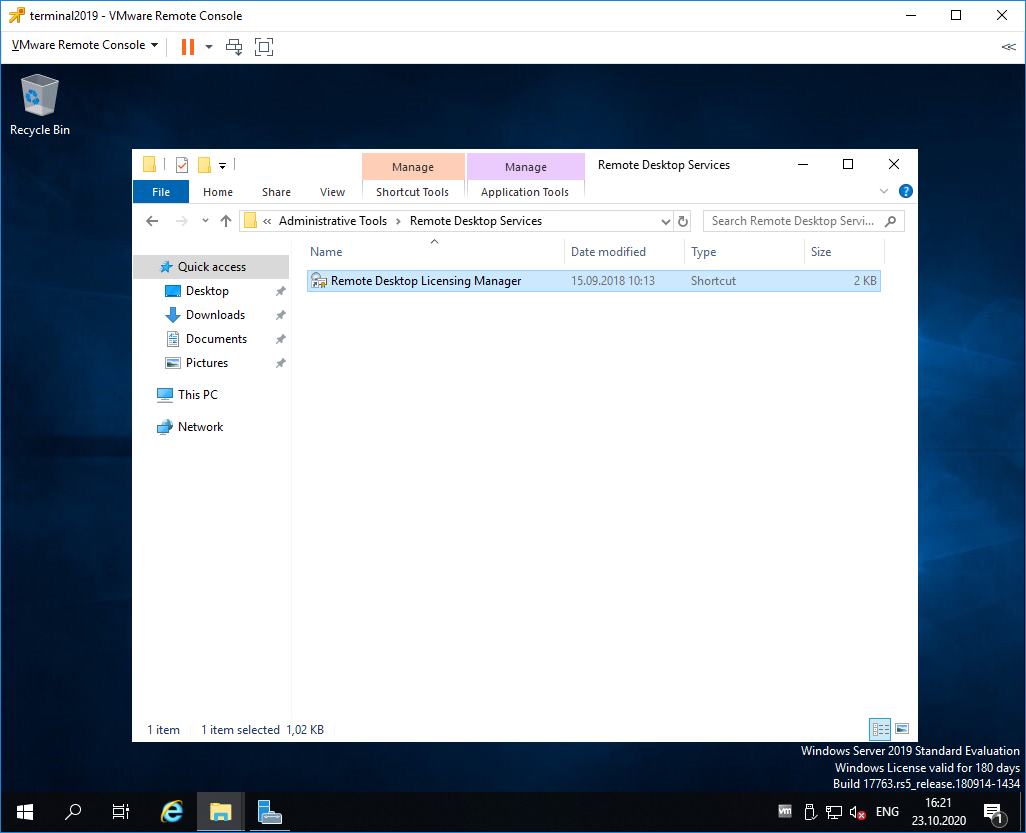

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

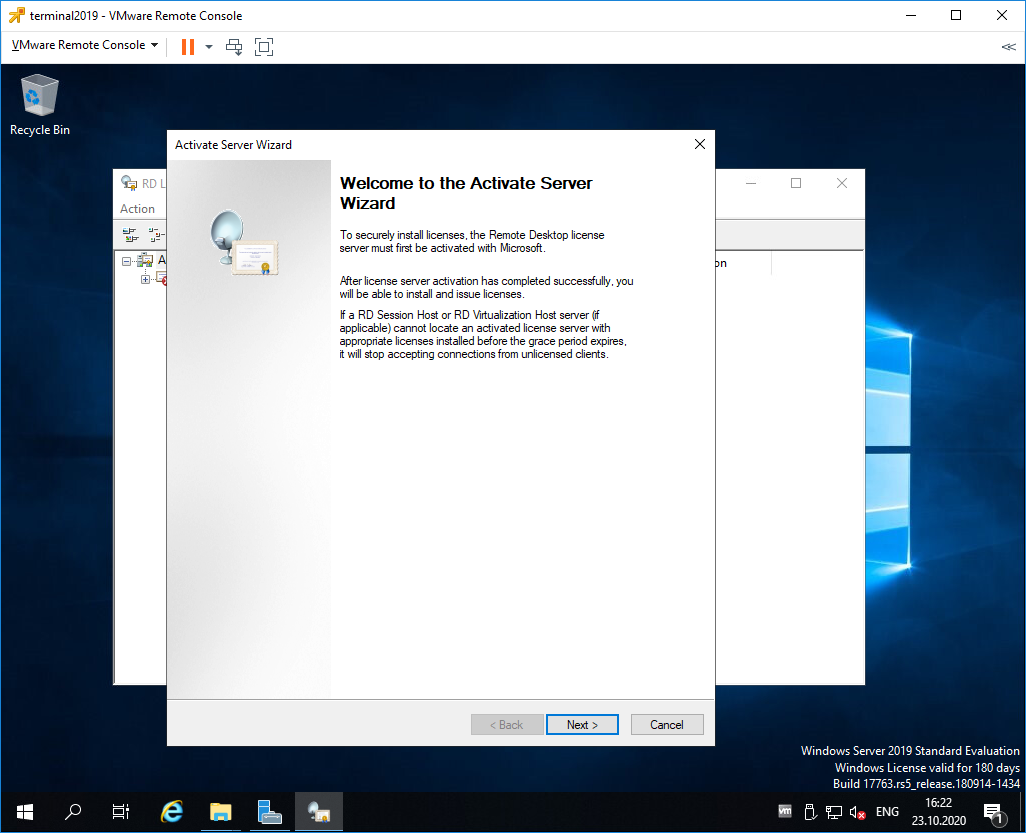

Открывается окно активации. Next.

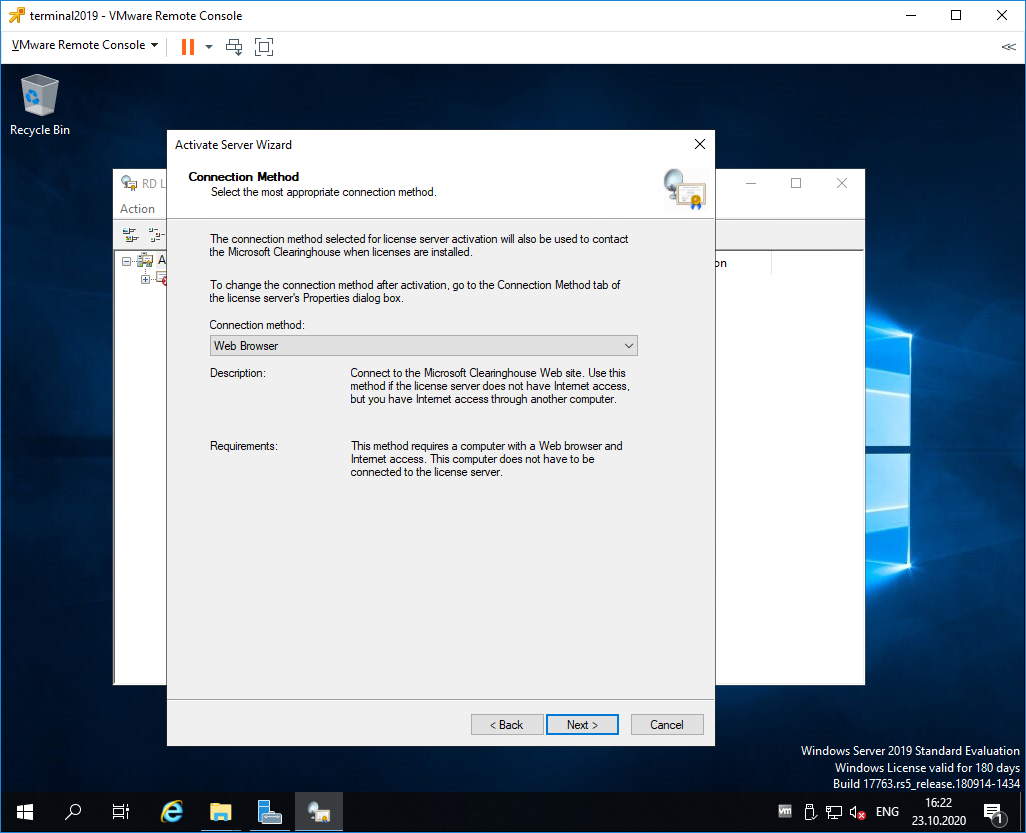

Выбираем метод соединения Web Browser. Next.

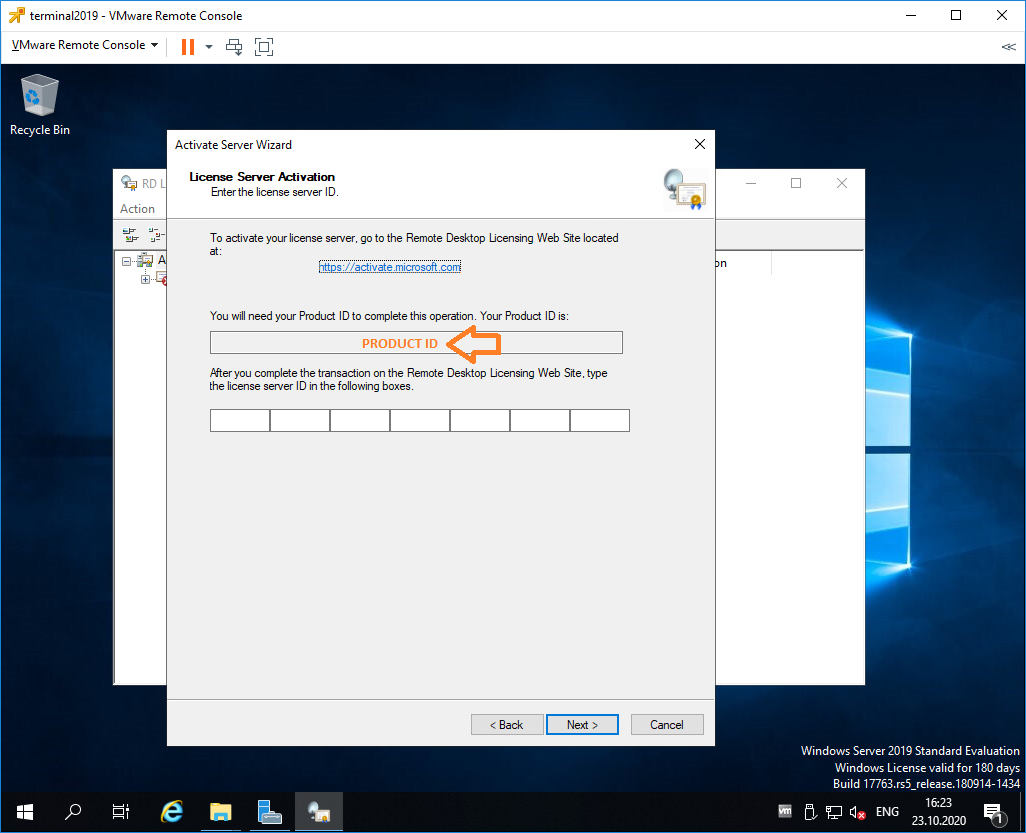

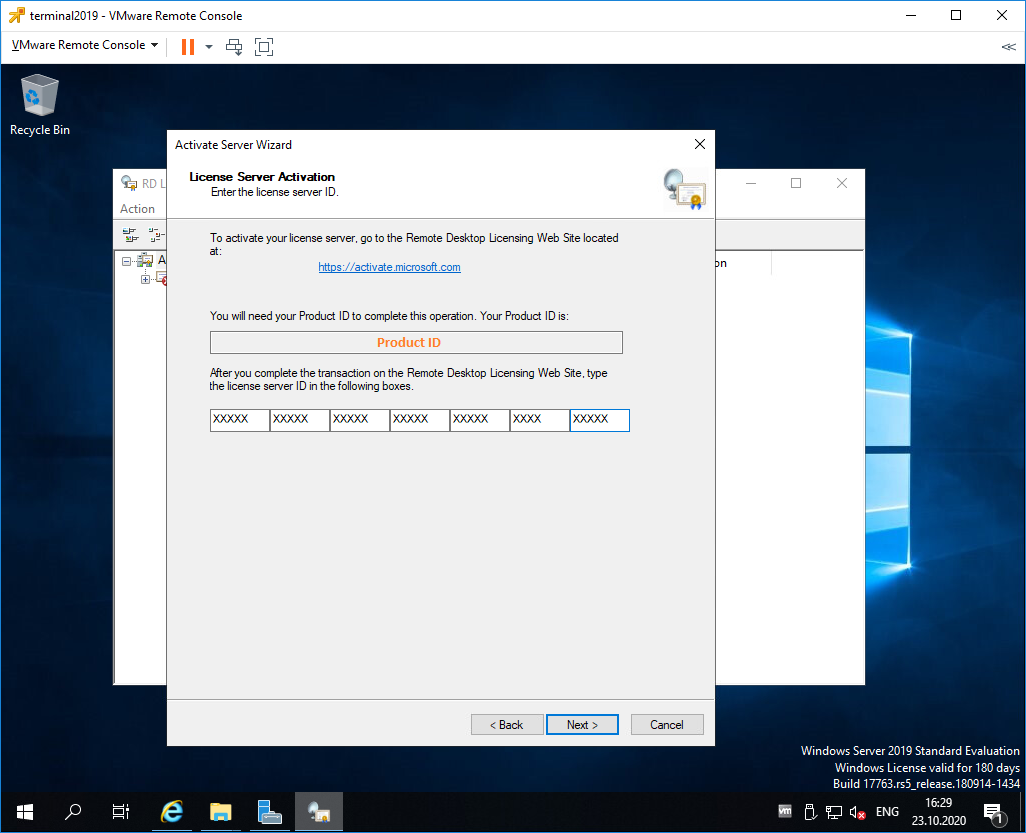

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

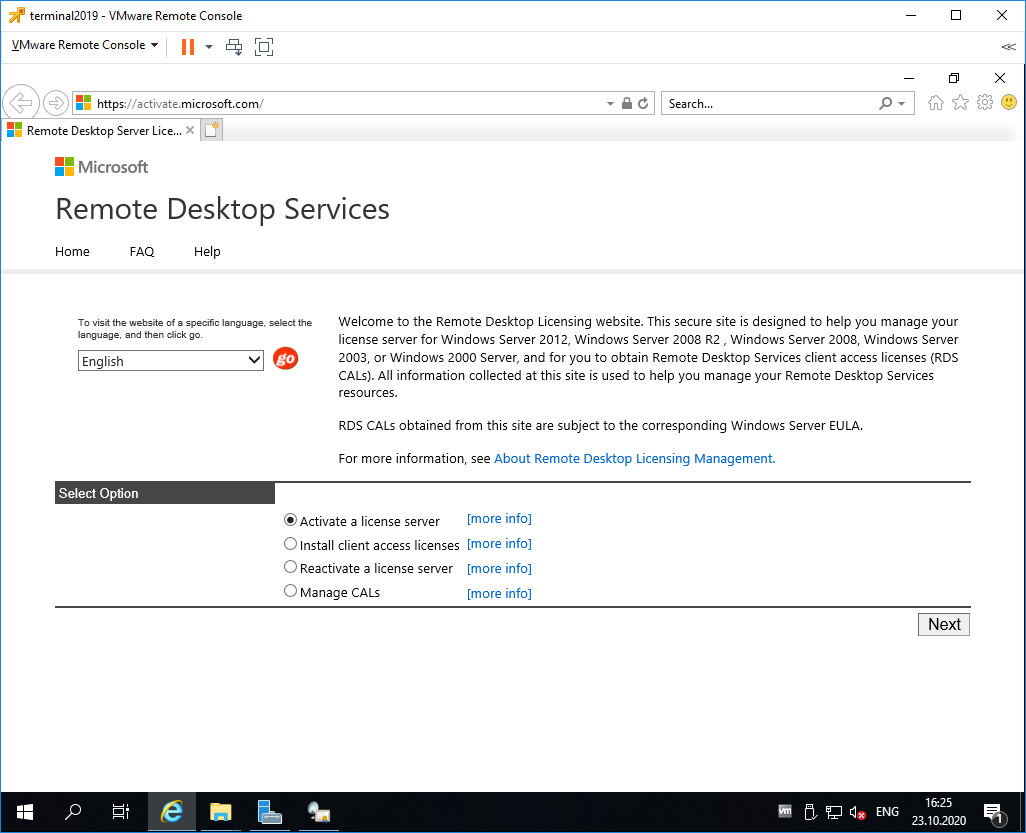

Выбираем «Activate a license server». Next.

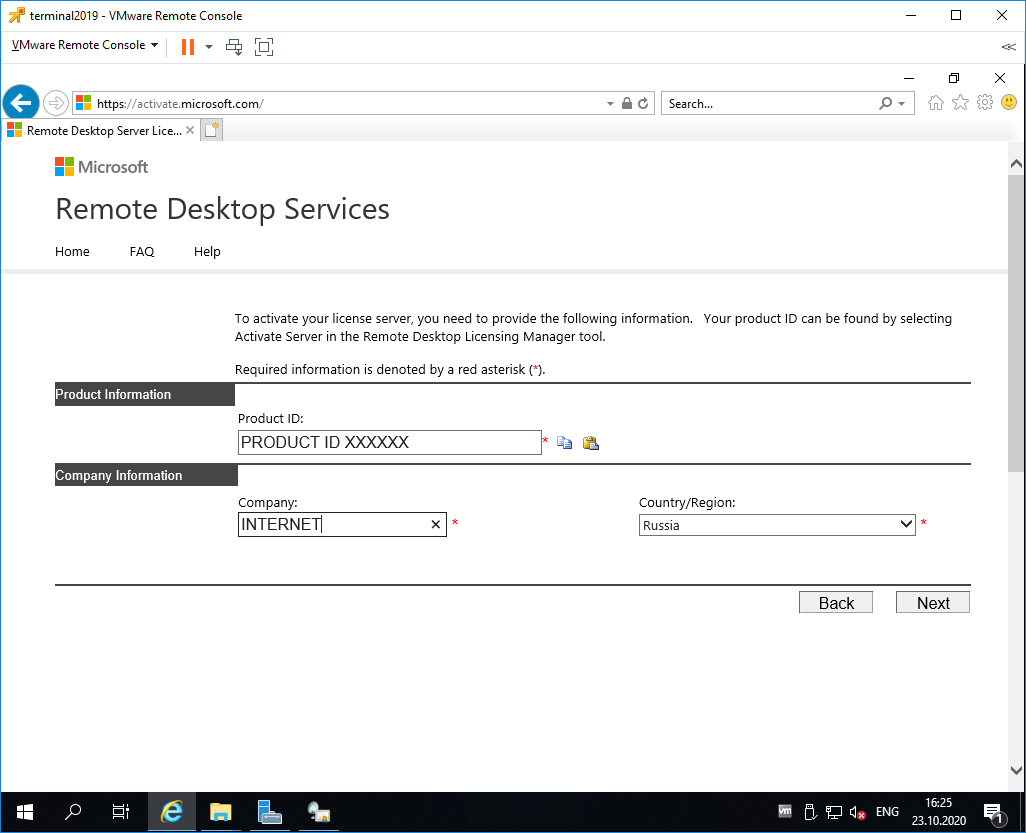

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

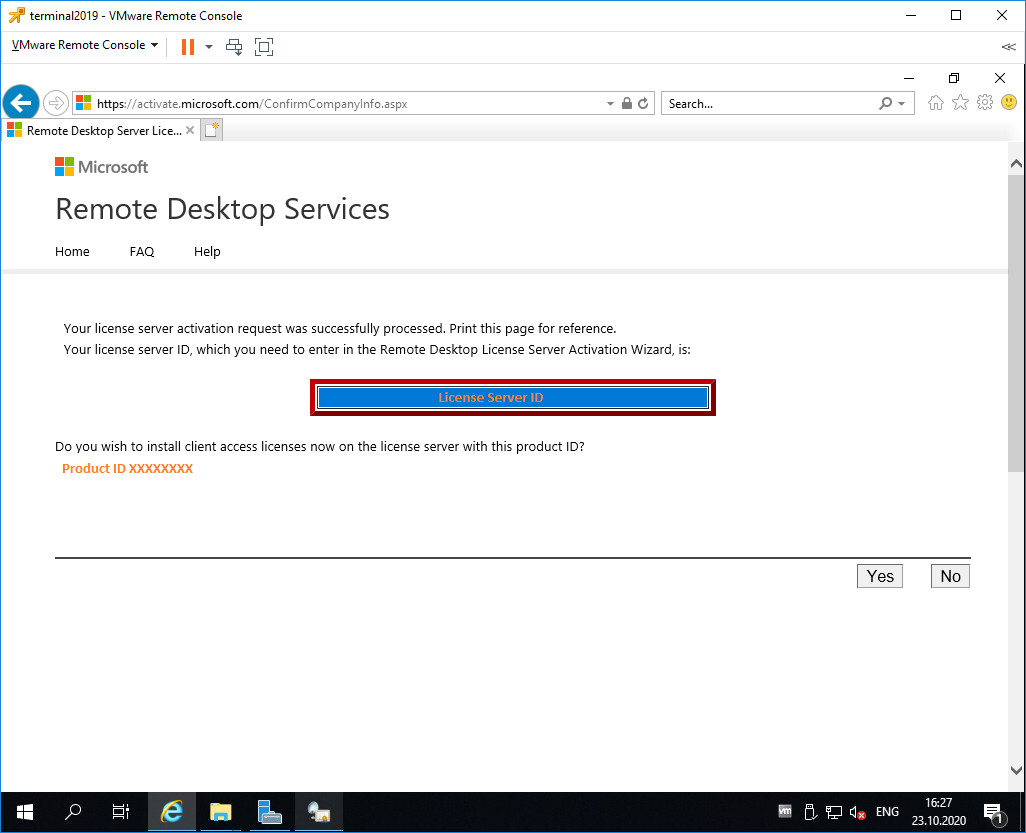

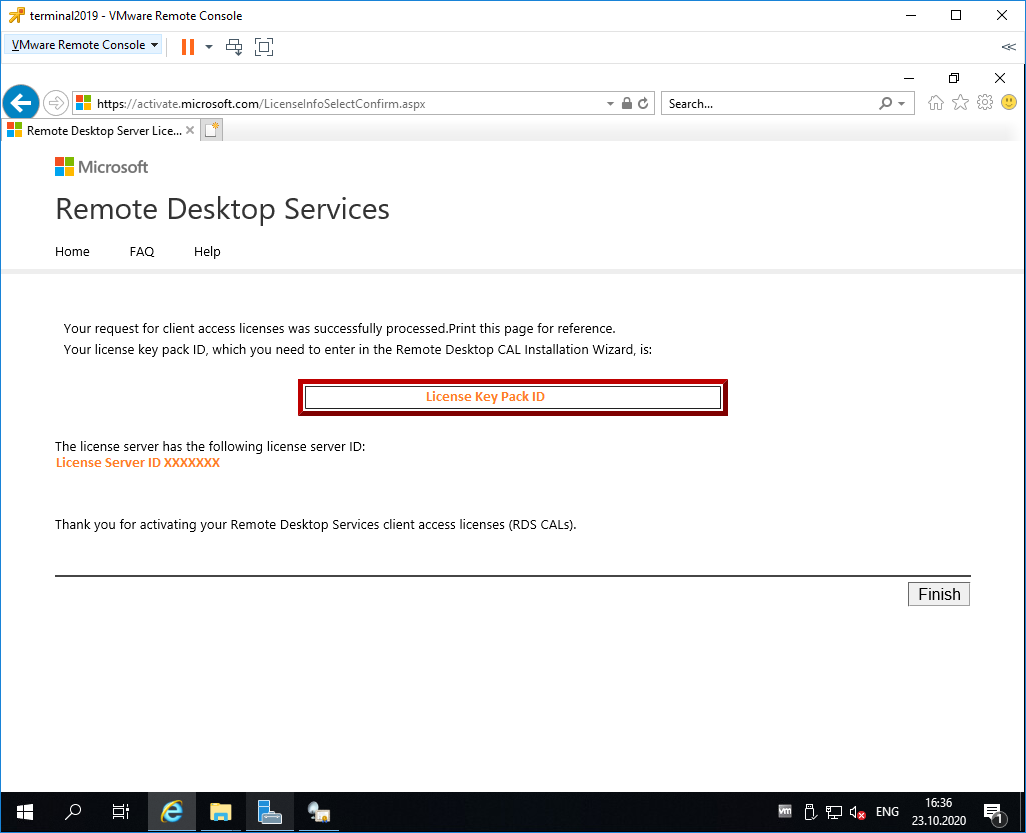

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

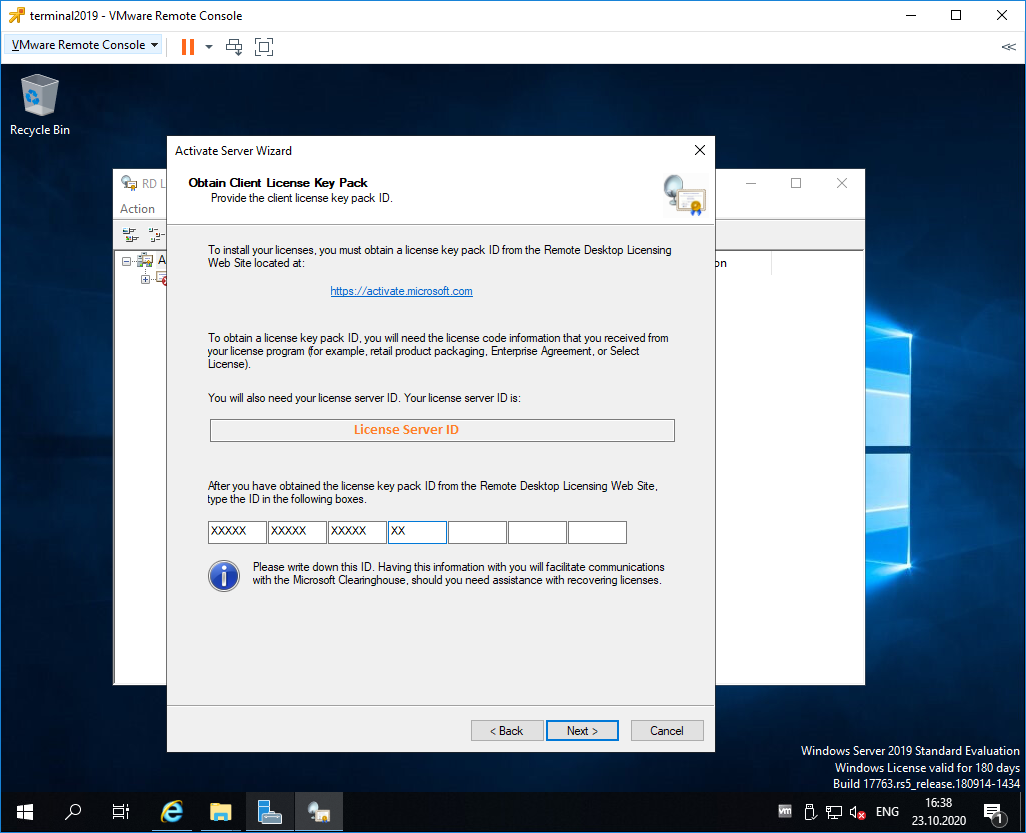

Вводим код в открытом мастере, жмём Next.

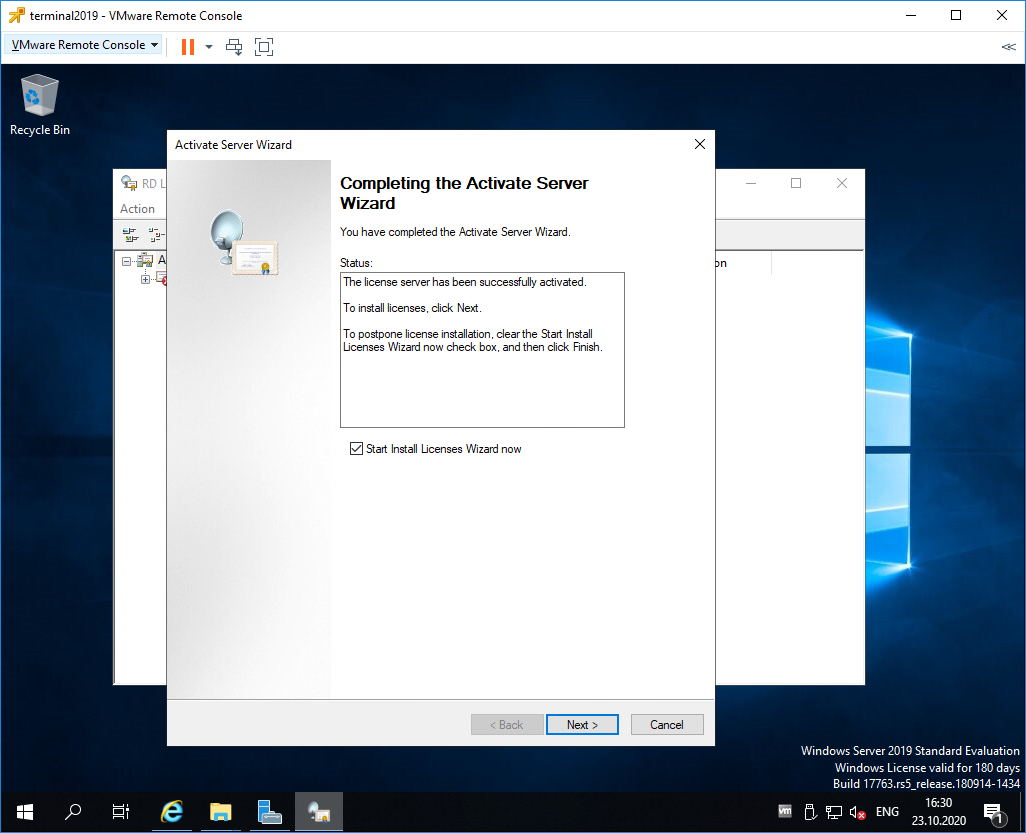

Устанавливаем галку «Start Install Licenses Wizard now». Next.

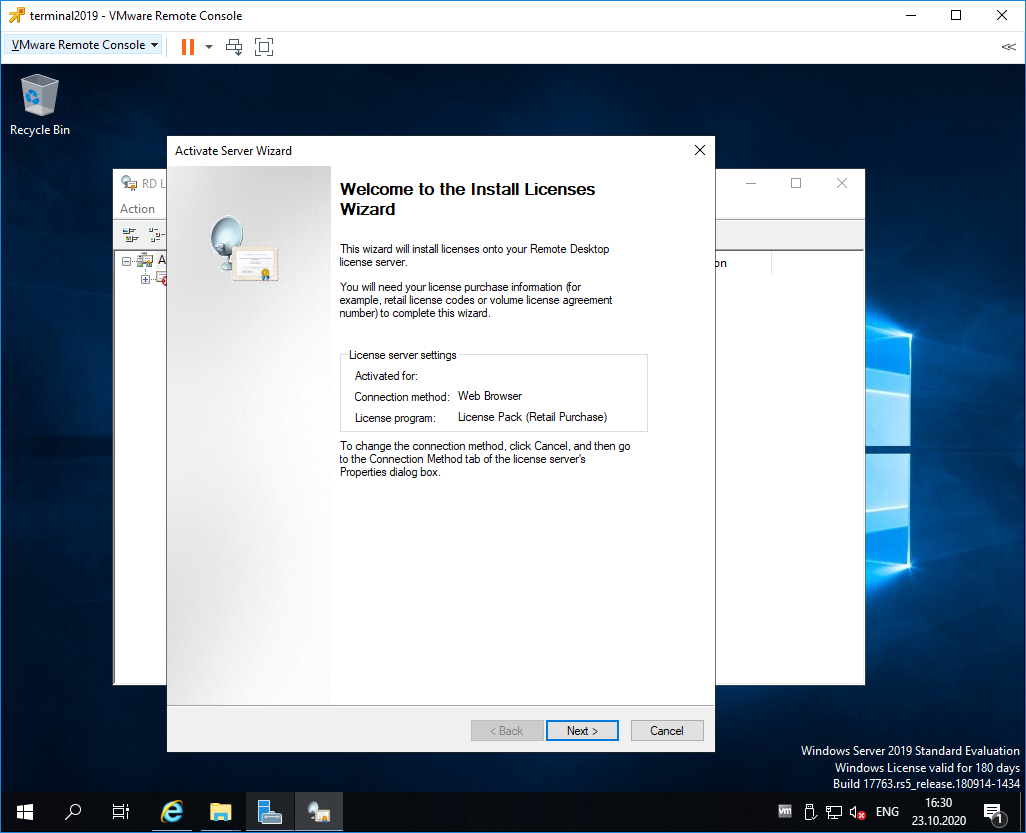

Открывается мастер установки лицензий. Next.

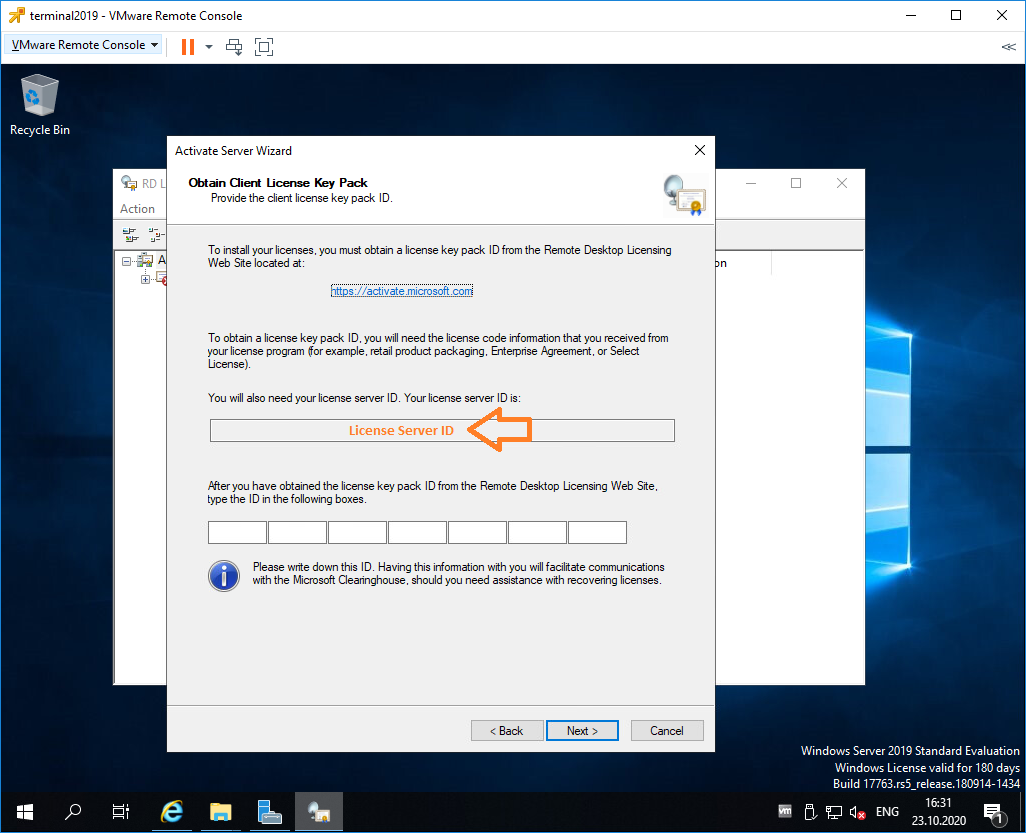

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

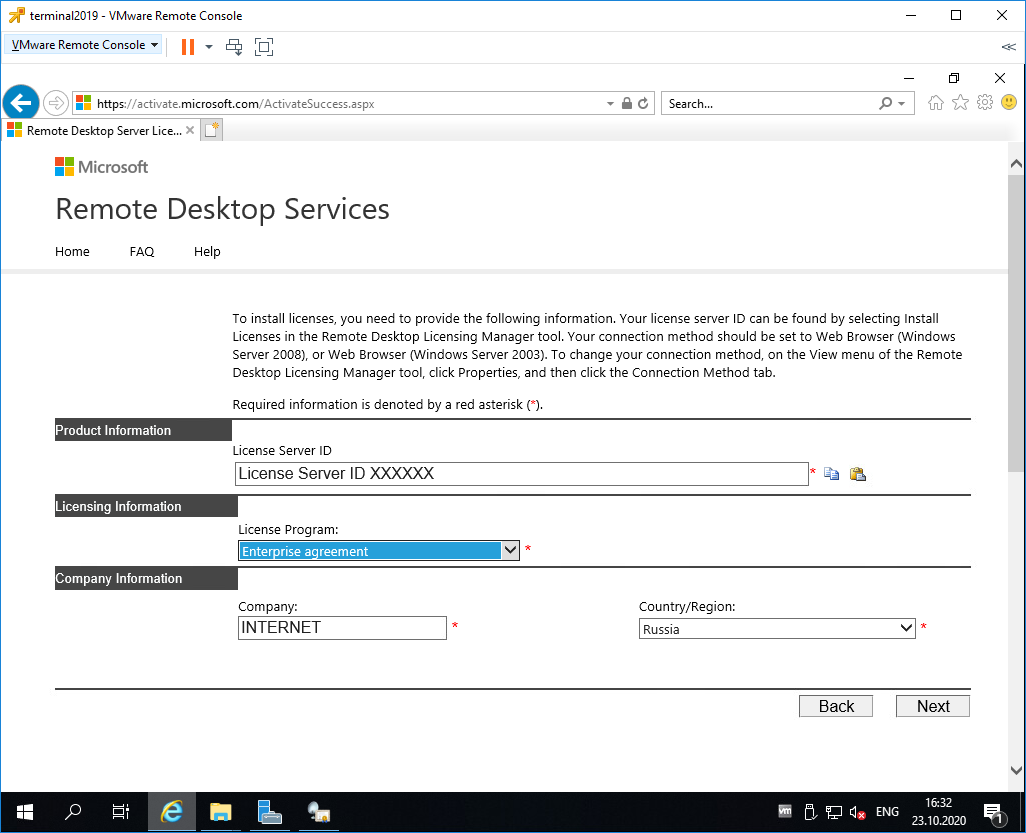

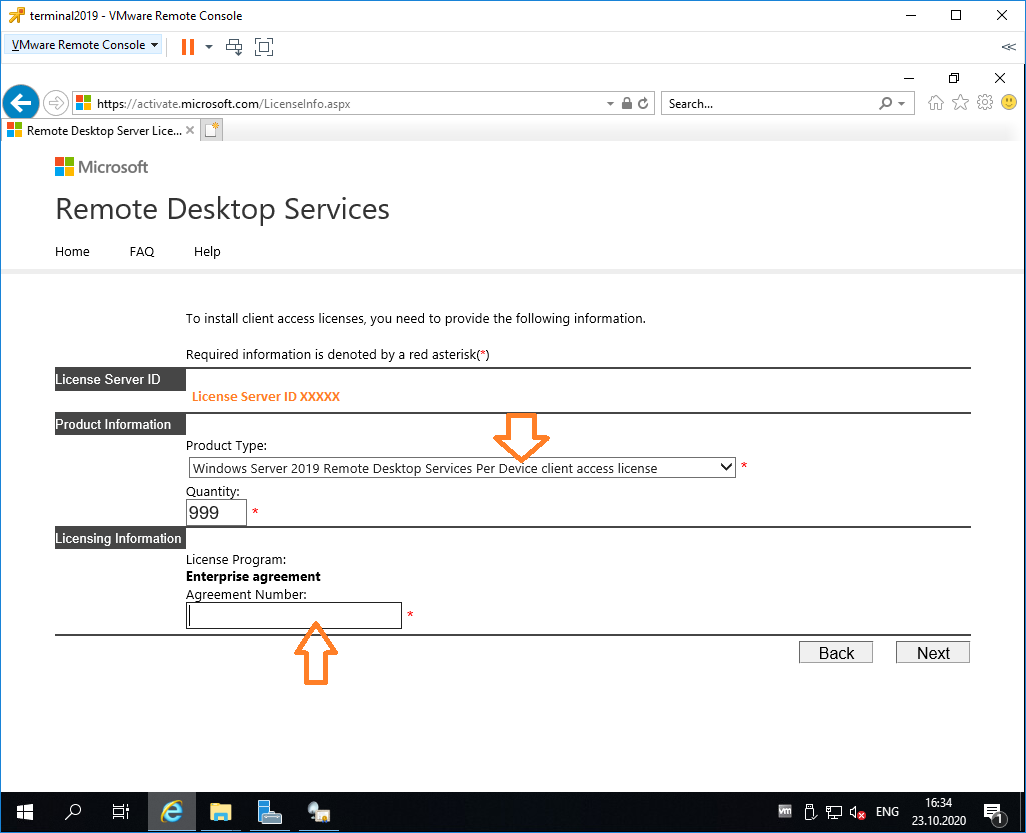

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

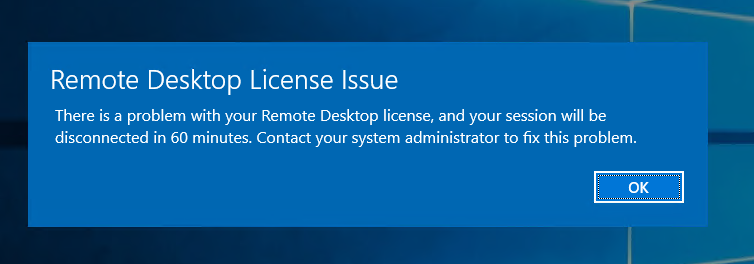

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

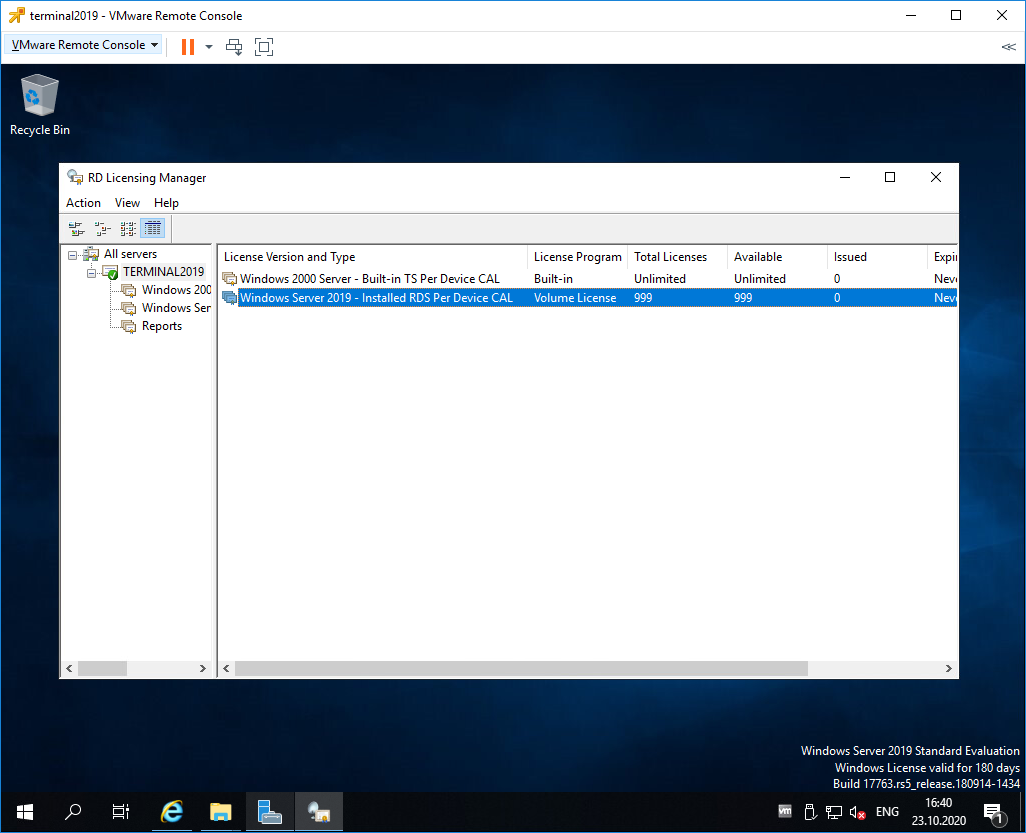

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

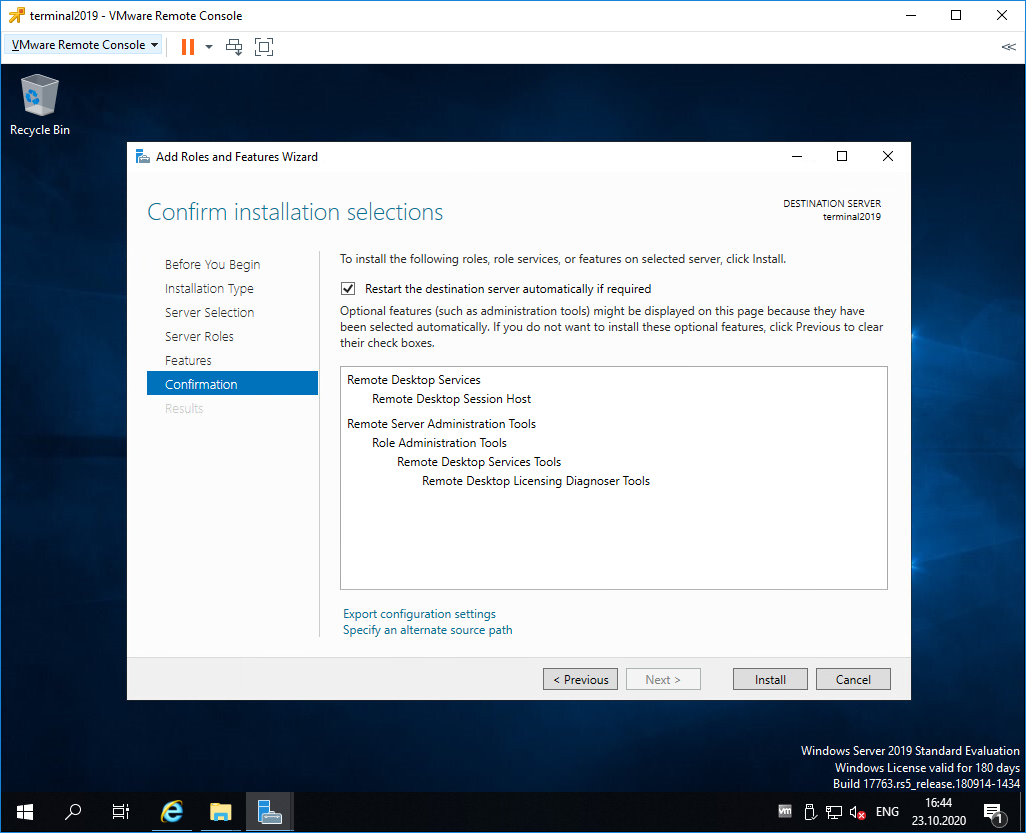

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

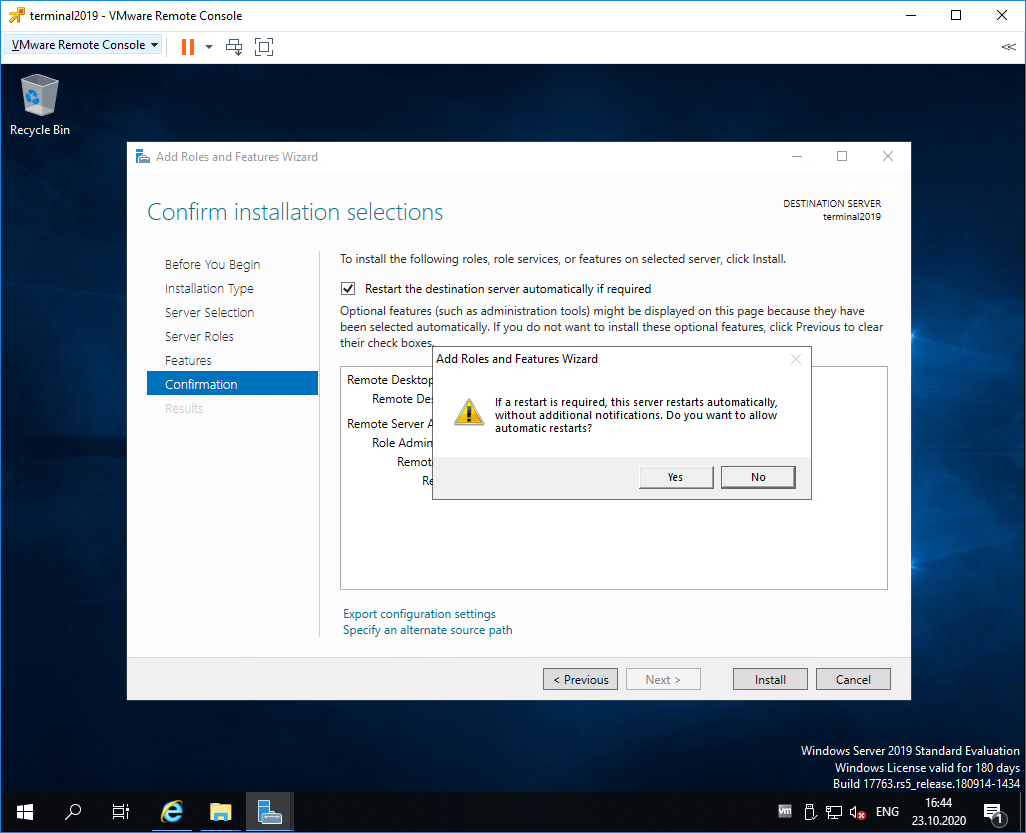

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

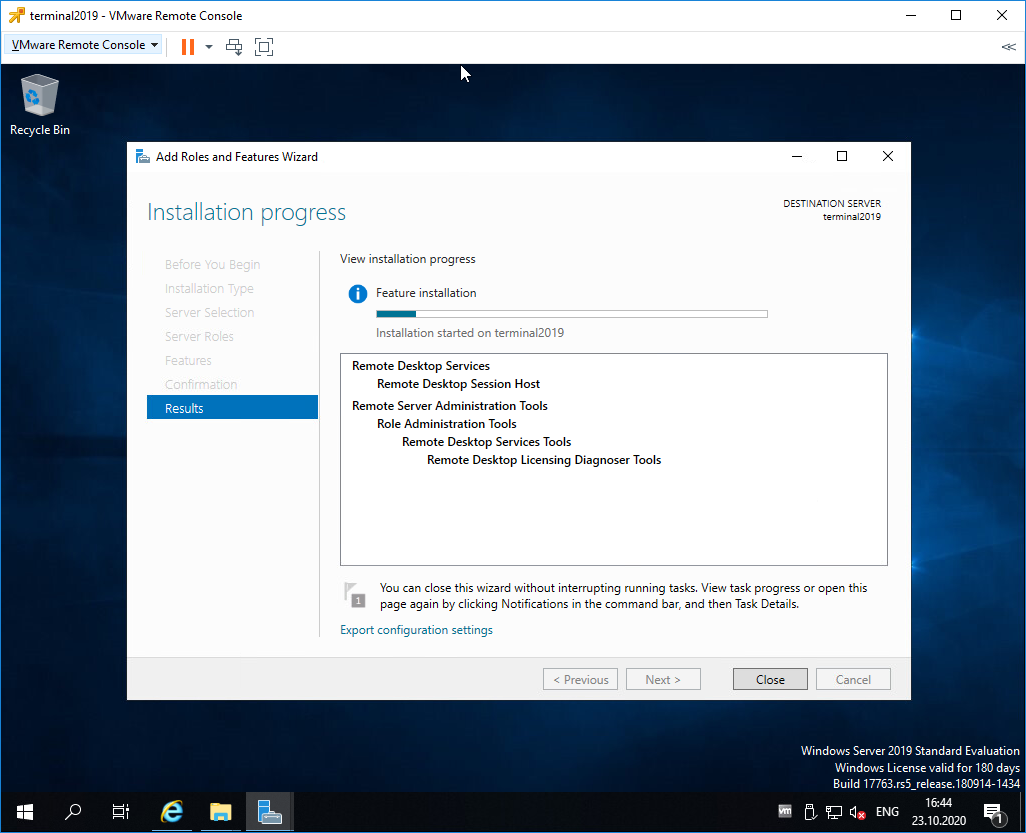

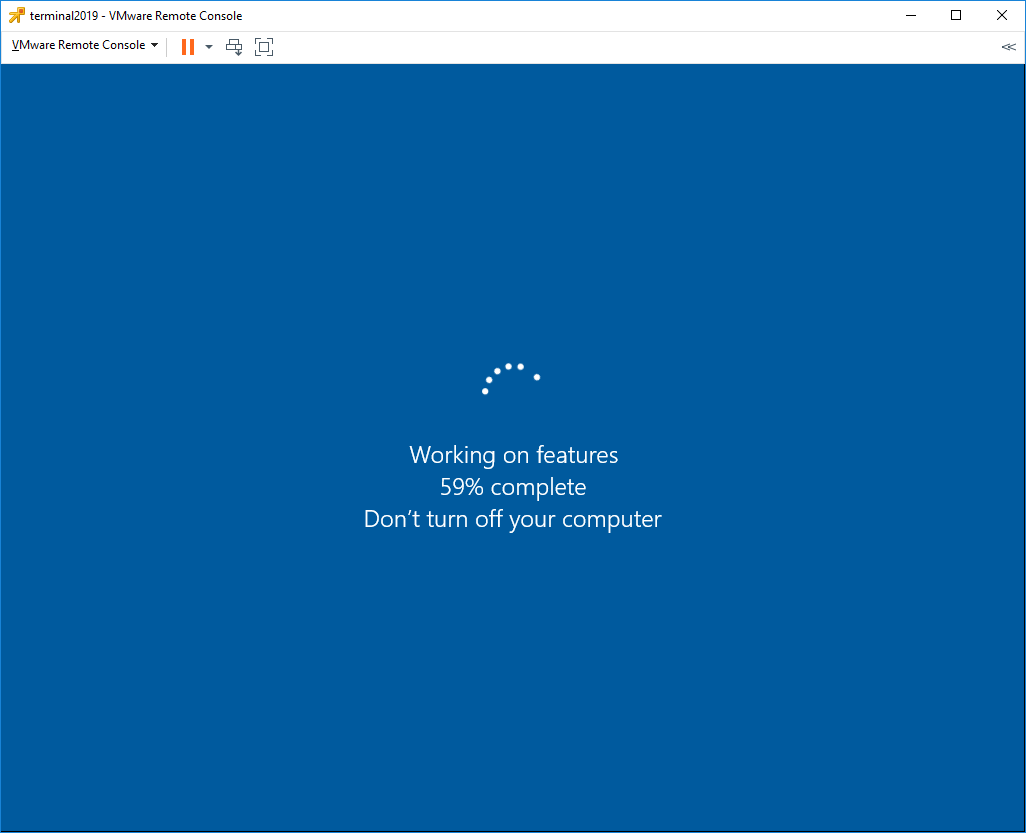

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

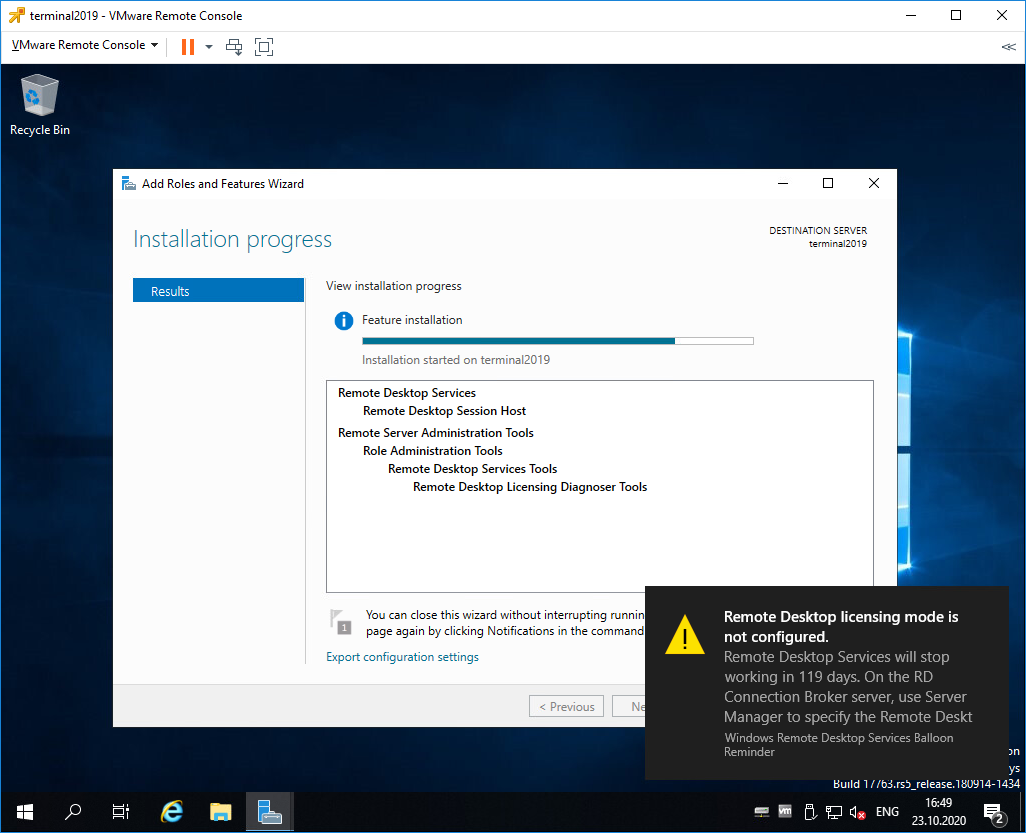

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

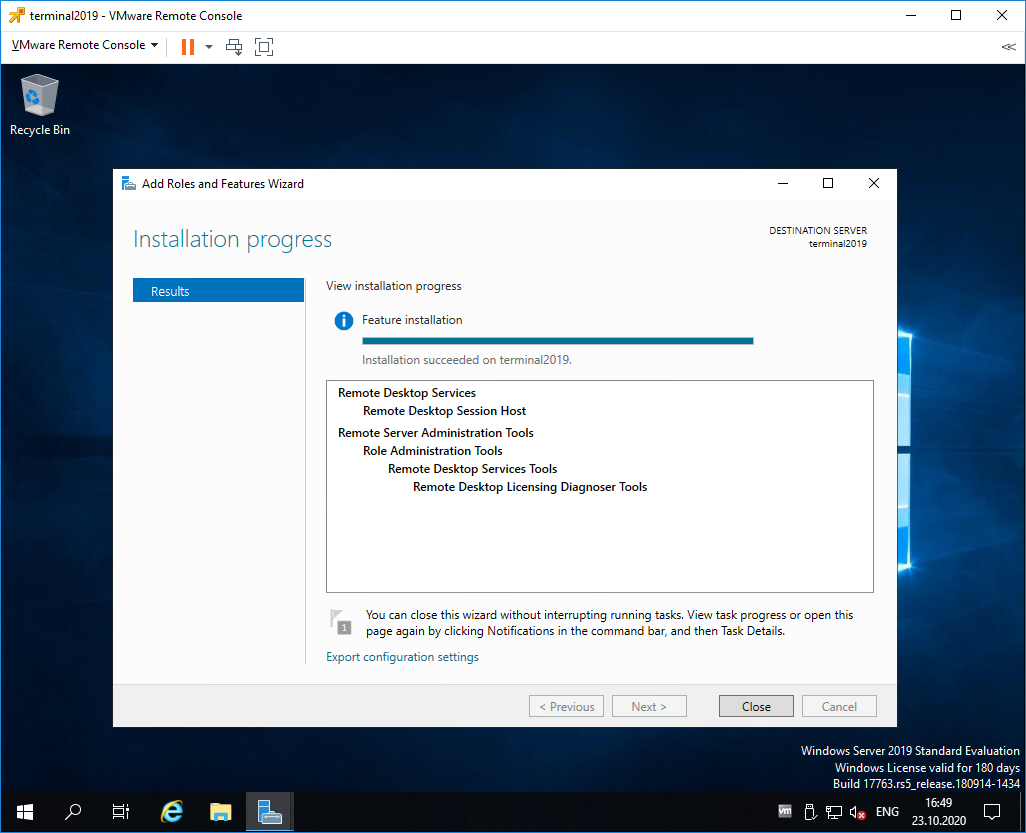

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

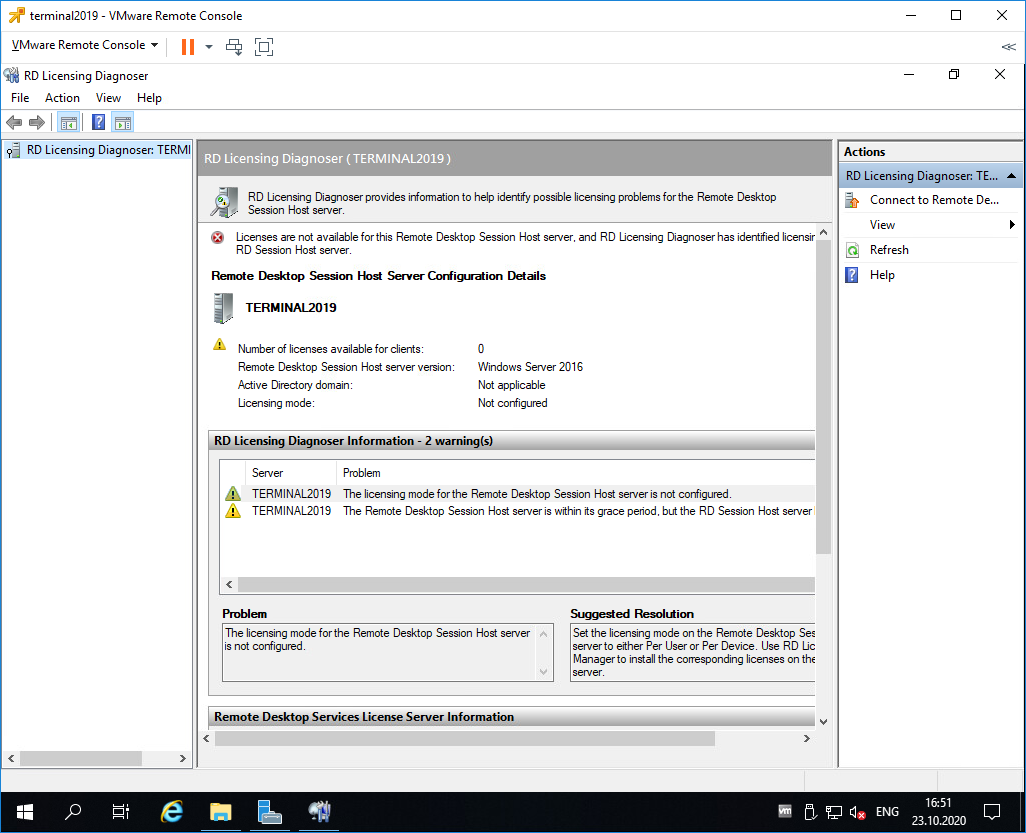

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

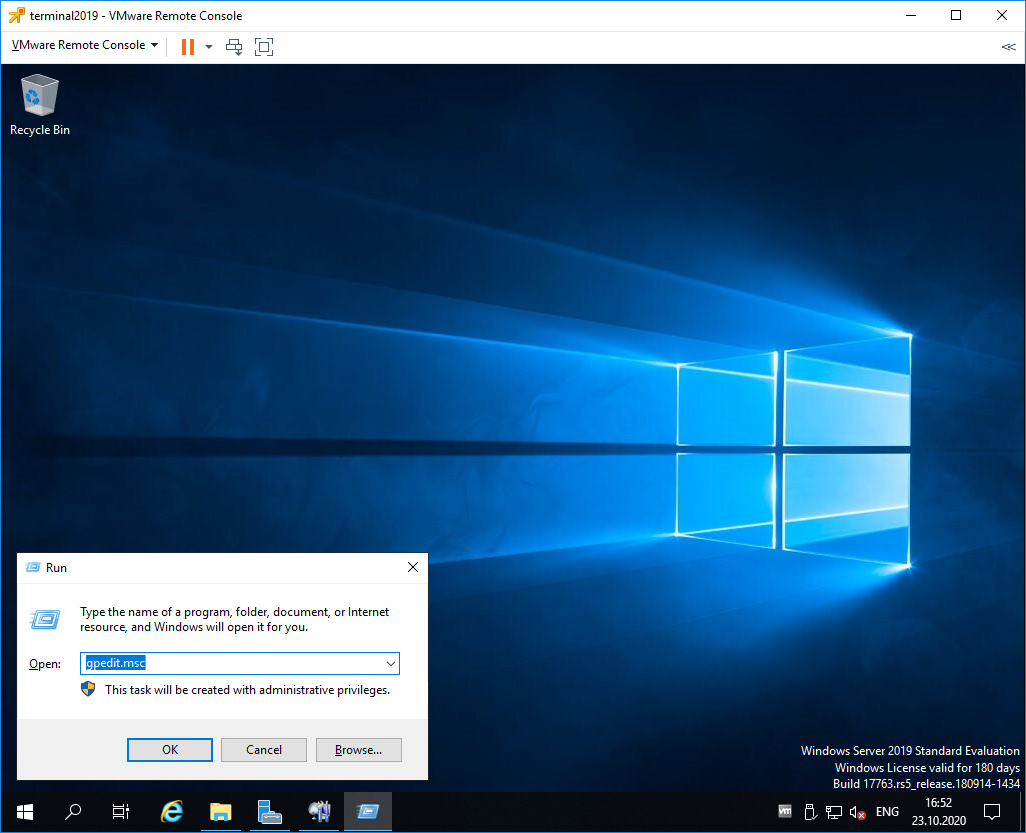

Откроется Local Group Policy Editor.

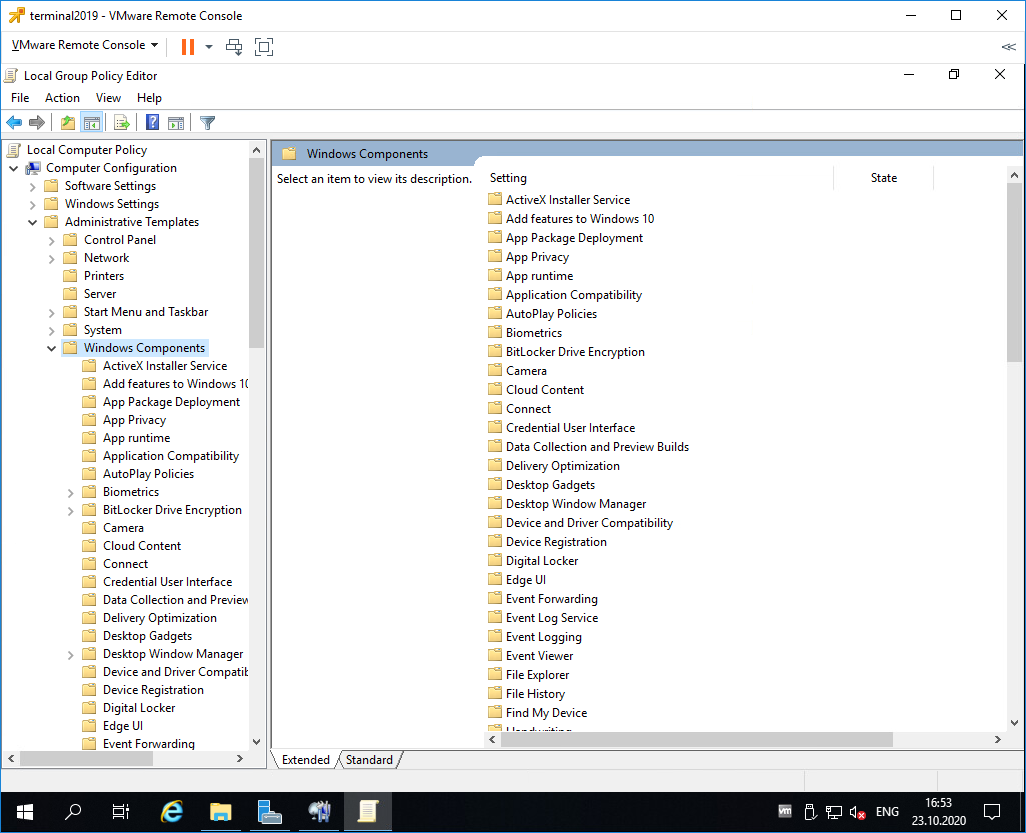

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

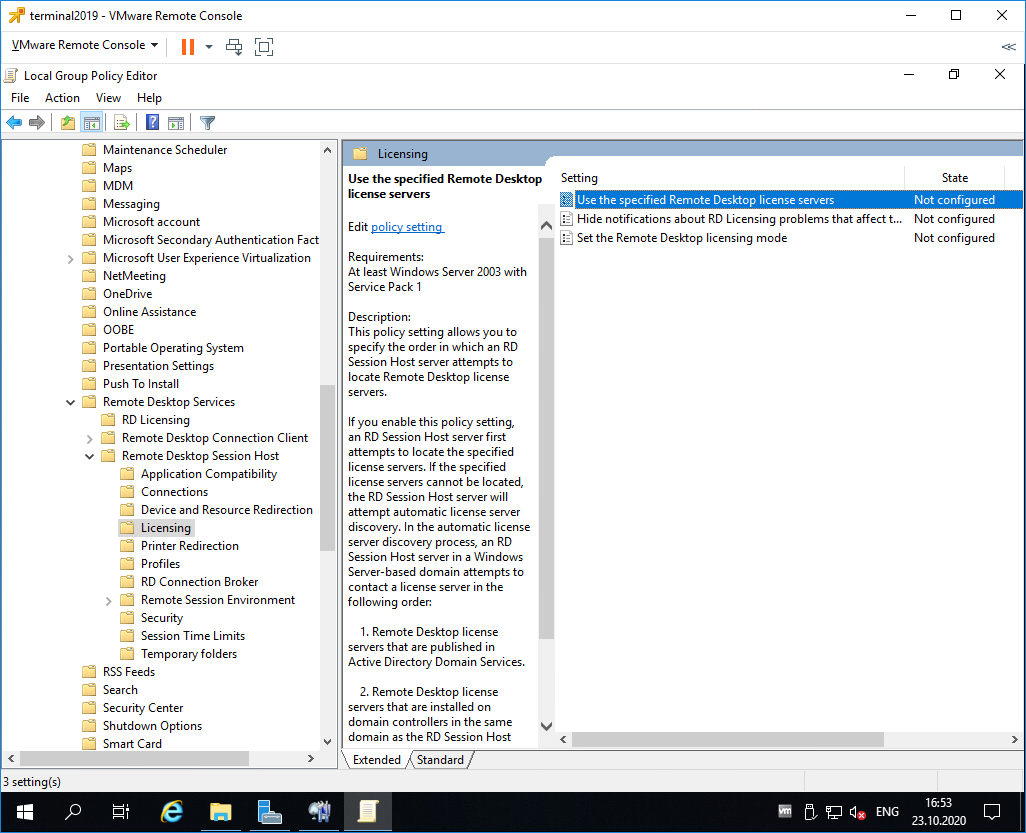

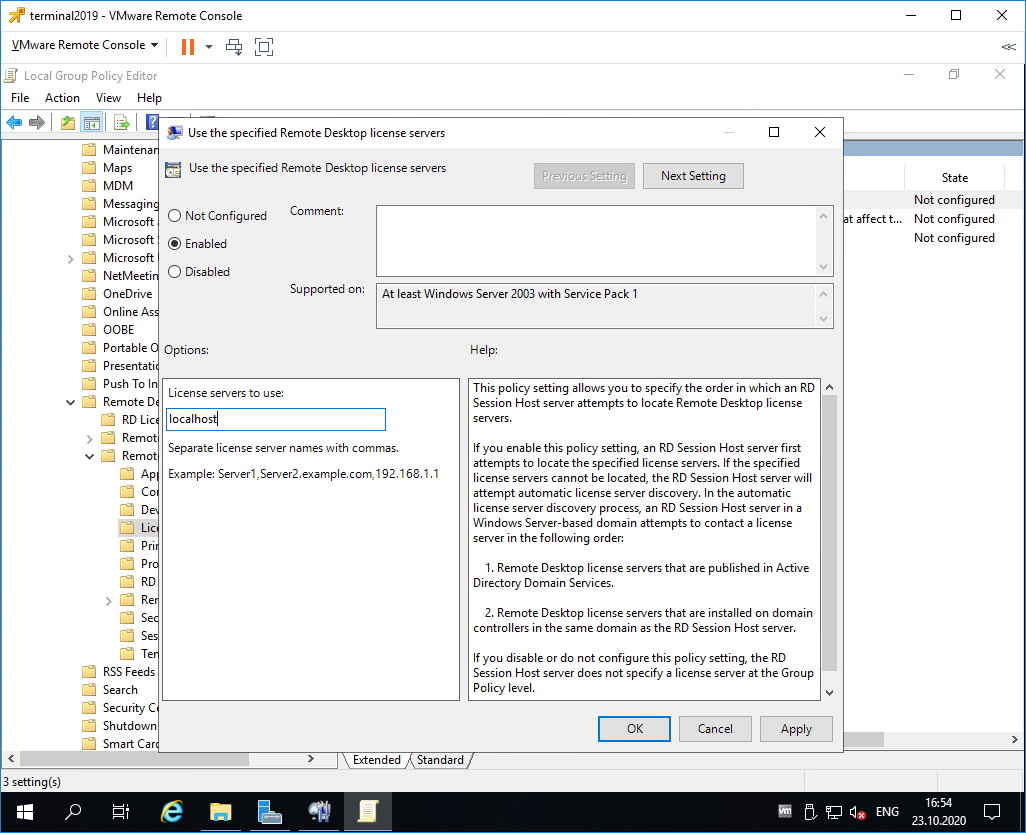

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

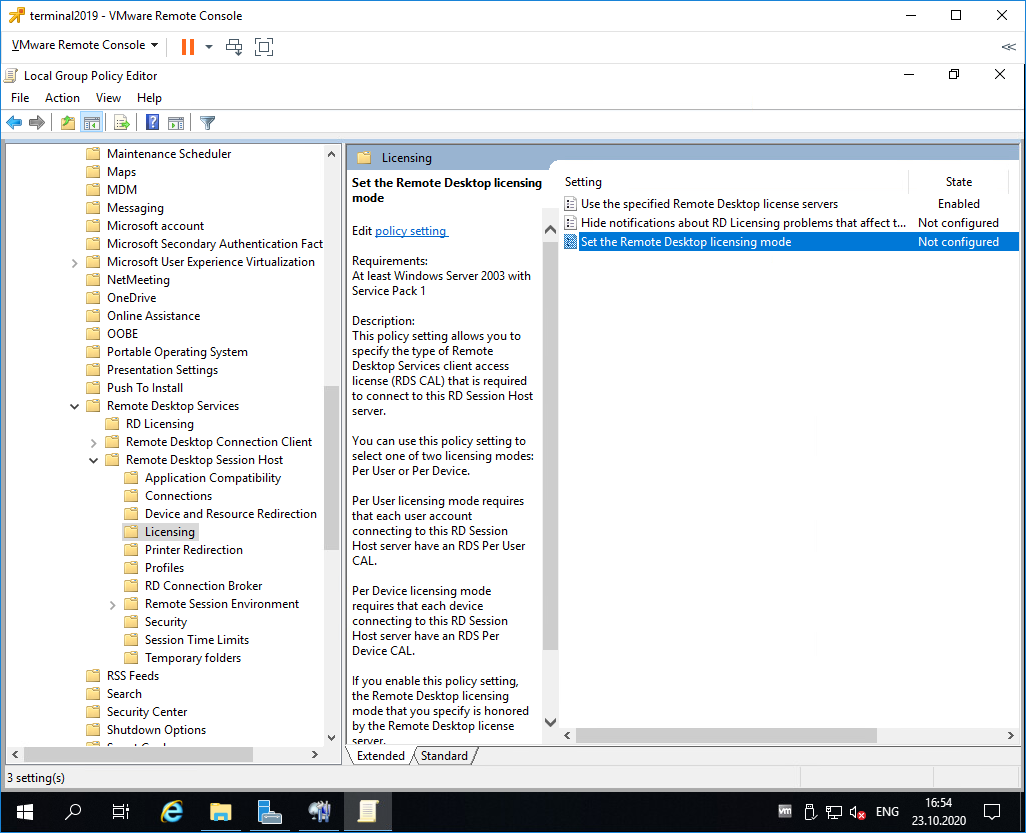

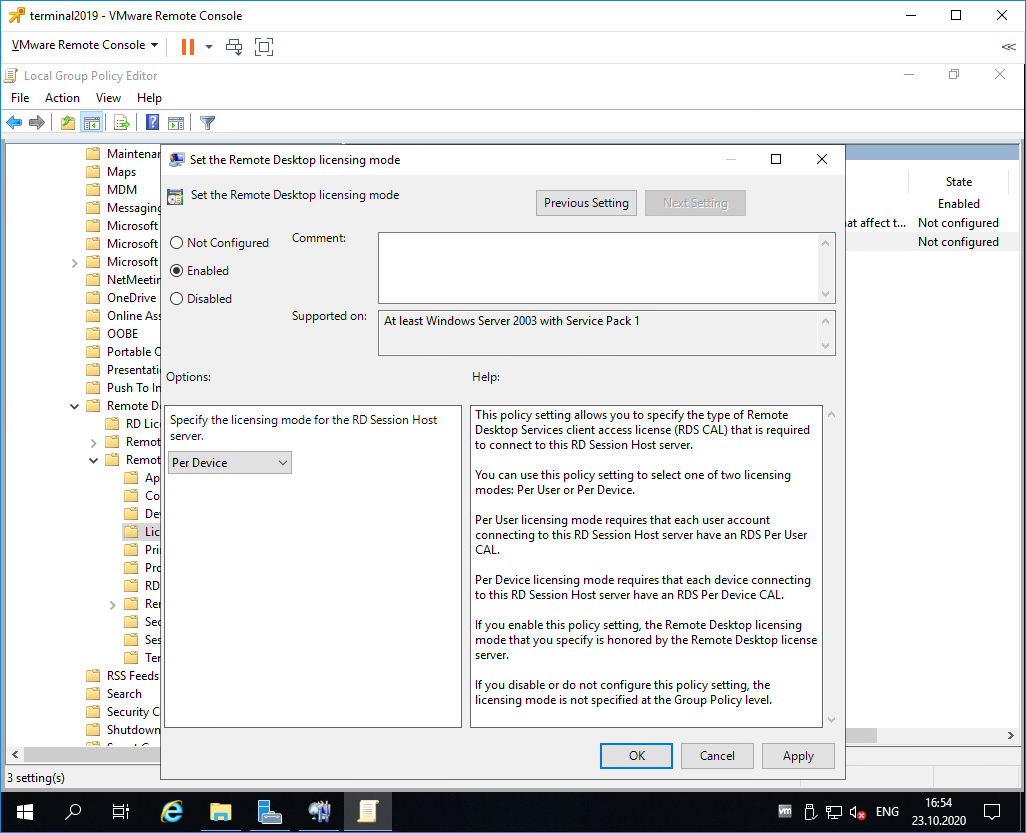

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

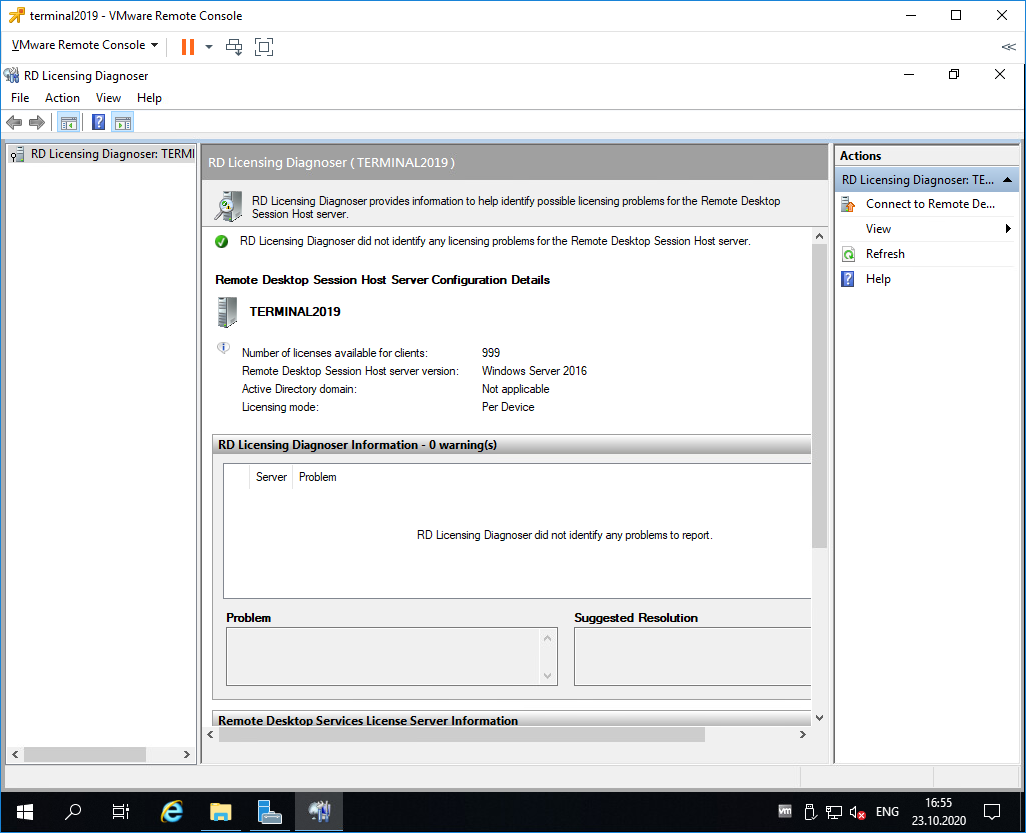

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

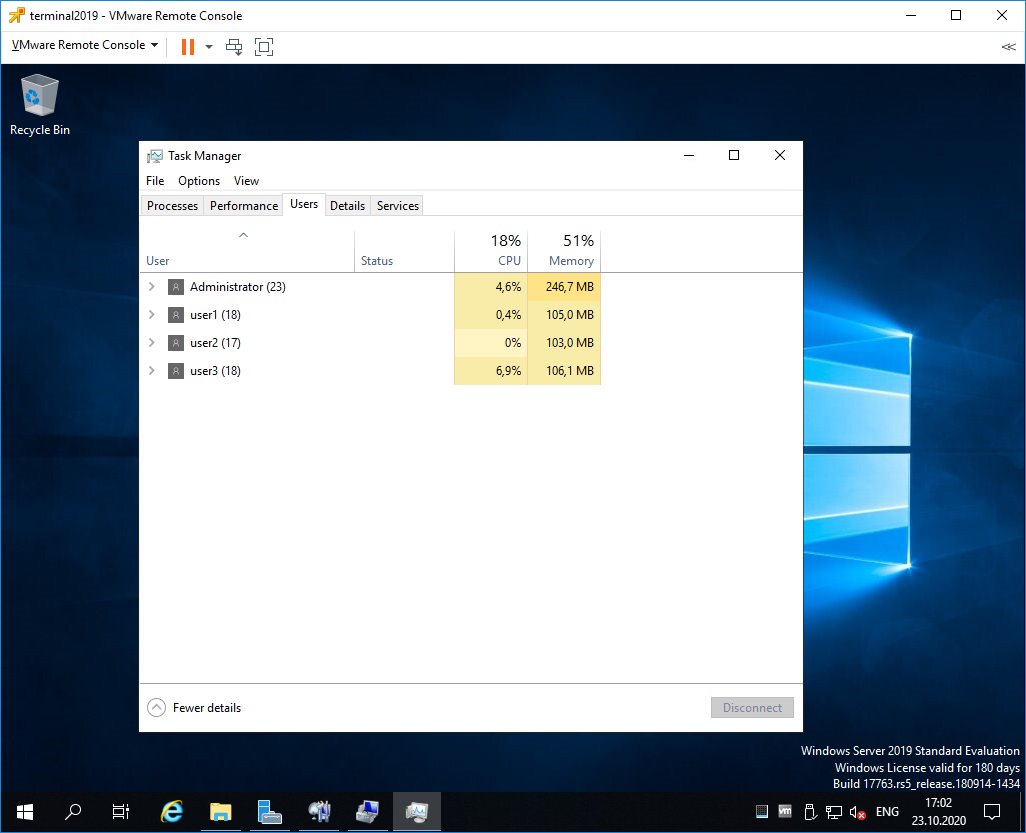

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

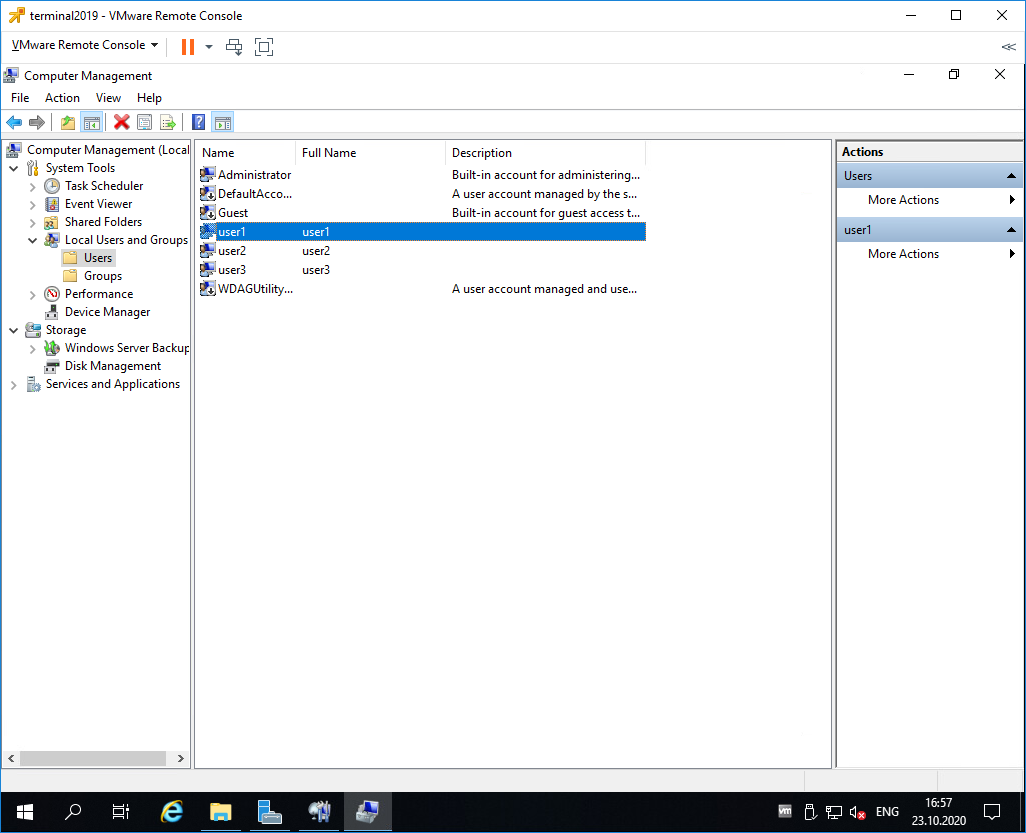

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

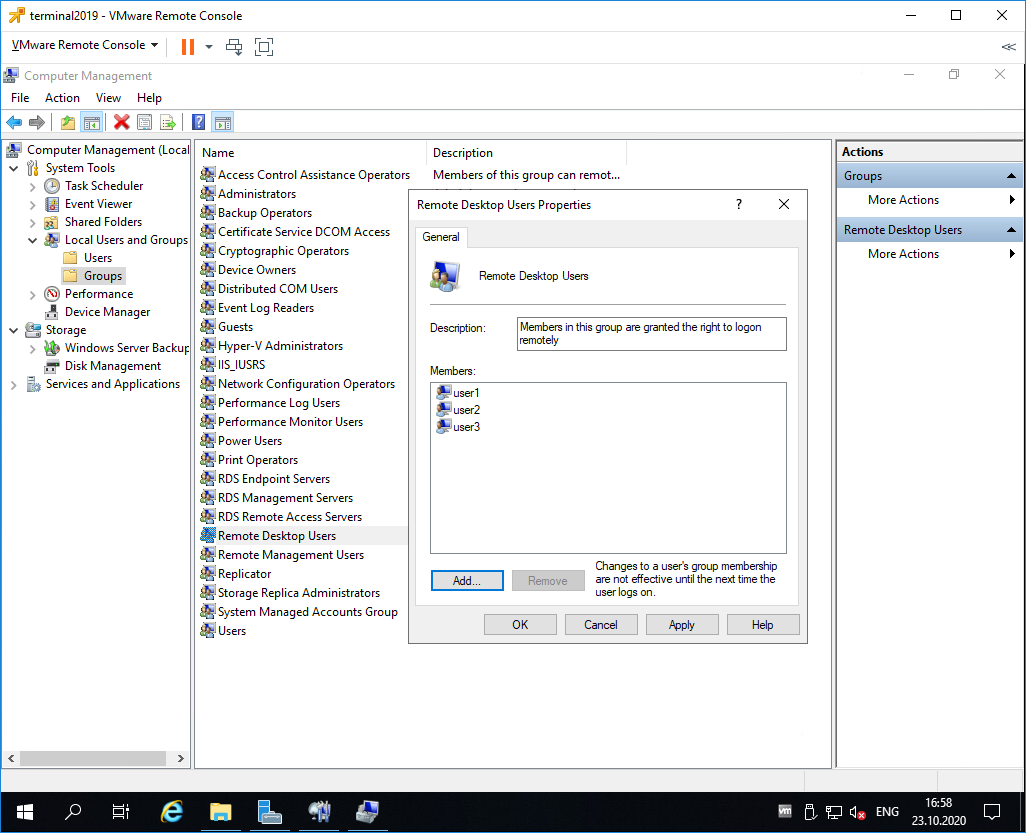

Включаем их в группу Remote Desktop Users.

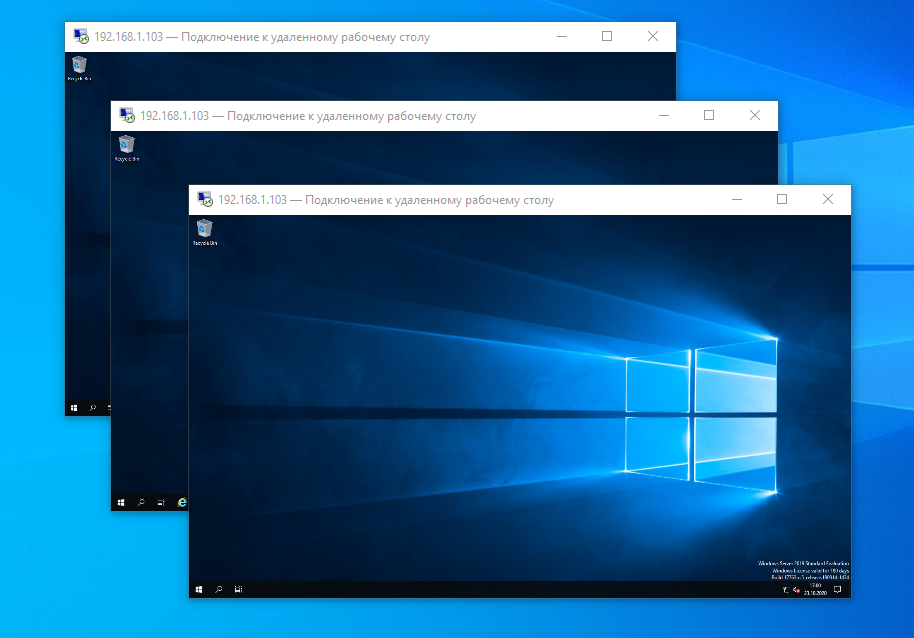

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

jameszero.net

Это не совсем случай из практики, а небольшая шпаргалка, которую я сделал для себя и решил поделиться. Если, конечно, есть еще такие же фрики, как я.

Сразу замечу, я не пропагандирую использование RDP и Сертификатов без доменов, просто часто попадаются маленькие клиенты с разнесенной географически инфраструктурой. Например офис на 3 компьютера и 10 точек- магазинов, 4 склада, где просто нужен доступ к складской 1С, и пока нет домена (или он не нужен). Картинки можно увеличивать щелчком мыши.

установки и настройки RemoteApp через RD Gateway

без домена AD и внешнего доменного имени

*Предполагается, что в сети имеется больше одного сервера, хотя все возможно реализовать и на одном сервере.

1. Установка и настройка роли RDS со службами RD Licensing, RDSH, RD Gateway.

2. Если подключение к интернету осуществляется через роутер — настроить проброс порта 443 на внутренний адрес RD Gateway.

3. Предварительная настройка RDSH. Предварительная настройка RemoteApp. Добавление приложения в список RemoteApp.

4. Настройка RD Gateway. Создание правил RD CAP и RD RAP.

5. Установка роли AD CS для создания сертификата на подключения к RD Gateway. При создании сертификата указываем внешний IP-адрес и внутренний IP-адрес сервера RD Gateway, чтобы сертификат проходил проверку подлинности, и мы могли бы подключиться к серверу шлюза терминалов по внешнему статическому адресу снаружи, и по внутреннему NetBIOS имени изнутри.

5.1 Установки роли AD CS в режиме Standalone на другом сервере (который будет центром сертификации, имя сервера после этого изменить будет нельзя).

5.2 Создание на сервере RD Gateway пользовательского запроса на сертификат:

то самое окошко, ради которого и устанавливалась роль AD CS

выбираем, как мы будем использовать ключ:

не забываем эту галочку, чтобы вместе с сертификатом экспортировался и личный ключ:

По окончании настройки запроса сохраняем запрос с расширением *.req.

5.3 Переходим на сервер с Центром сертификации. Для начала можно настроить время действия сертификата выданного Центром сертификации по умолчанию. В целях безопасности лучше оставить этот параметр равным 1 году. Я делаю это только потому, что я не буду находиться у клиента постоянно и возможны простои в работе. А через 5 лет «или падишах помрет или осел… «.

Открываем запрос в центре сертификации, и выпускаем новый сертификат (Issue).

Публикуем список отзыва (CRL).

5.4 Экспортируем сертификат в файл с расширением *.cer. Переходим в папку где хранятся сертификат Центра сертификации и список отзывов. Копируем личный сертификат и эти два файла на сервер RD Gateway (или на файловый сервер как удобнее).

5.5 Открываем личный сертификат на сервере RD Gateway и убеждаемся, что доверия к нему нет.

5.6 Устанавливаем: Сертификат центра сертификации в доверенные корневые центры сертификации, устанавливаем список отзывов. Устанавливаем личный сертификат. Открываем его и убеждаемся что цепочка доверия работает.

5.7 Изменяем само подписанный сертификат на вновь выпущенный в настройках RD Gateway, RD Web Access, ну и если надо в настройках RDSH, у него отдельный сертификат, который будет использоваться для внутренних подключений, имейте в виду, когда срок действия само подписанного сертификата закончится сервер в этом случае сам пере выпустит сертификат, если же для RDSH создать сертификат самодельный, то по истечении его срока действия зайти через удаленный рабочий стол не получится, надо отслеживать этот момент. Опять же здесь видны недостатки использования службы сертификации вне домена.

5.8 Создаем rdp-файл для пользователей.

6. Проверяем работу RemoteApp и RDC через RDGateway.

7. Нам нужно также будет создать must-have пакет для клиентов, который представляет архив с набором файлов:

— Инструкция по установке сертификатов, списка отзывов, установке обновлений (если клиент не Win7 и выше);

— Личный сертификат сервера RD Gateway;

— Сертификат Центра сертификации;

— Список отзывов (CRL);

Инструкцию конечно можно и не писать, но тогда придется либо долго объяснять клиенту все по телефону, либо ехать собственной персоной.

Будет дополняться по мере возможности.

ЗЫ. В процессе тестирования, заметил интересную штуку- несмотря на то, что подключение рабочего стола к тестируемой системе осуществлялось успешно, порт 3389 был закрыт на роутере (т.е. подключение явно происходило через порт 443) и RD Gateway manager показывал мне что соединение осуществляется через него — заветный значок подключения через шлюз, у меня не появился на полоске RDC. Я попробовал подключить через RD Gateway к другому клиенту, где значок точно появлялся- в прошлом Случае из практики есть снимок экрана в подтверждение. Но у другого клиента также не было этого значка… Возможно это просто какой то глюк.

Статья опубликована в продолжение рубрики «Записки системного администратора» или «Случай из практики», материалами для которой любезно делится мой коллега из Белоруссии. Оригинал статьи он опубликовал в своём блоге RDP dog.

Источник

Содержание

- Windows Server 2019 — терминальный сервер без домена

- Подготовка Windows Server 2019

- Установка роли терминального сервера

- Роль Remote Desktop Licensing

- Роль Remote Desktop Session Host

- Практические испытания

- Заключение

- Windows server 2019 запуск программы без рабочего стола

- Общие обсуждения

- Все ответы

- Windows server 2019 запуск программы без рабочего стола

- Видео

Windows Server 2019 — терминальный сервер без домена

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

Выбираем «Activate a license server». Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Источник

Windows server 2019 запуск программы без рабочего стола

Общие обсуждения

При подключении пользователя по RDP, открывается рабочий стол сервера, а IE не запускается. В Windows Server 2012 с точно такими же настройками все работает. Что нужно сделать в 2016?

Все ответы

В параметрах RDS файла не пробовали прописать путь к по запускаемого при логине пользователя на сервер RDS

Я не волшебник, я только учусь MCP, MCTS, CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера, IT Reviews, Twitter.

alternate shell:s:C:Program Files(x86)Internet Exploreriexplore.exe

как обходной путь добавить ярлык в атозагрузку для пользователя? либо добавить в среду батник, который запустит ИЕ.

Все предложенные варианты не работают в Windows Server 2016. При этом работают в 2012 R2. «Решил» проблему: даунгрейд до Windows Server 2012 R2.

Вопрос остается открытым.

Почему в Windows Server 2012 R2 с точно такими же настройками все работает, а в 2016 нет?. Что нужно сделать в 2016?

В Диспетчере удаленных приложений RemoteApp нужно либо добавить программу в список удаленных приложений RemoteApp либо переключить настройку «Доступ к отсутствующим в списке программам» в «Параметры сервера узла сеансов удаленных рабочих столов» на «Разрешать пользователям запускать перечисленные и не перечисленные программы при начальном подключении».

По умолчанию включено ограничение на запуск только перечисленных программ в списке приложений RemoteApp.

У меня была такая же проблема. Выяснилось, что в Server 2016 эта функция отключена по умолчанию.

Включается изменением 2-х ключей реестра.

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations

Name: fQueryUserConfigFromDC

Type: Reg_DWORD

Value: 1 (Decimal)

Note The default value for Winstation Name > is RDP-tcp. However, this value can be renamed.

Описание полной статьи на сайте Майкрософт

Сергей, а может между делом ещё подскажете, как ограничить видимость директорий для конкретного терминального пользователя? По сути, при входе стартуется 1С, однако, когда требуется сохранить некий документ, то в окне «Сохранить Как. » он видит всё дерево директорий сервера. А хотелось бы, чтобы он никуда не мог сохранять (а тем более открывать), кроме специально выделенной для него папки.

Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение»

Сергей, а может между делом ещё подскажете, как ограничить видимость директорий для конкретного терминального пользователя? По сути, при входе стартуется 1С, однако, когда требуется сохранить некий документ, то в окне «Сохранить Как. » он видит всё дерево директорий сервера. А хотелось бы, чтобы он никуда не мог сохранять (а тем более открывать), кроме специально выделенной для него папки.

Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Предложить как ответ» или «Проголосовать за полезное сообщение»

Источник

Windows server 2019 запуск программы без рабочего стола

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

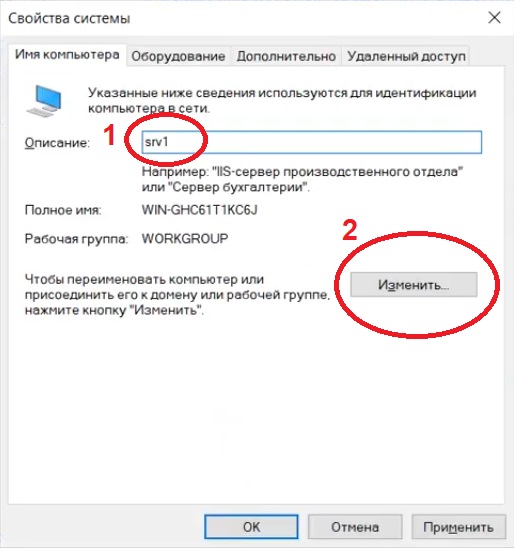

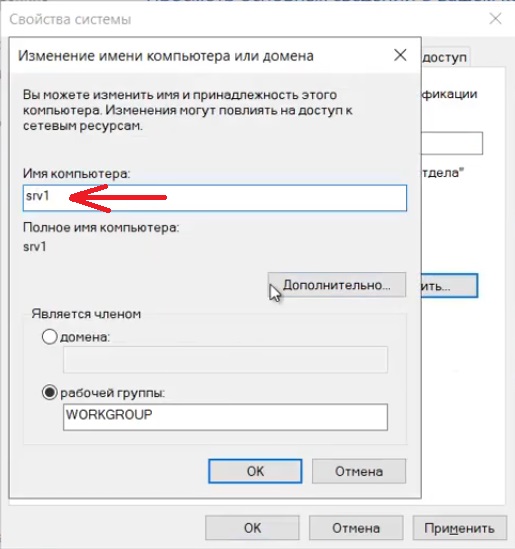

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

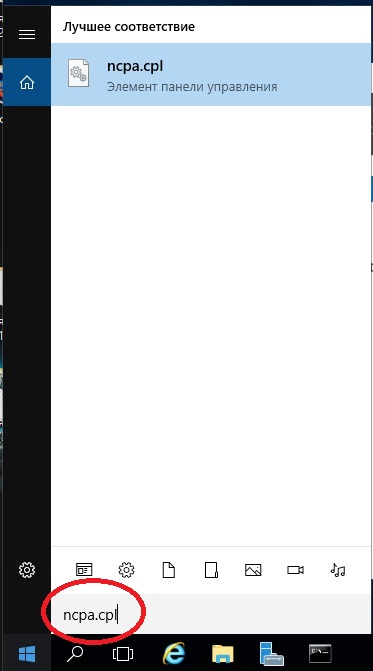

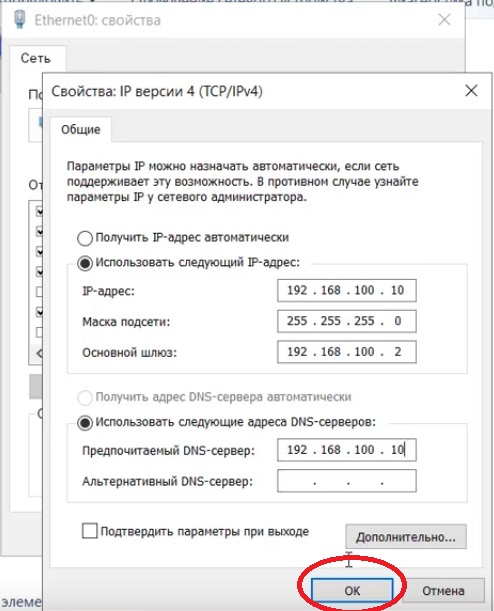

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

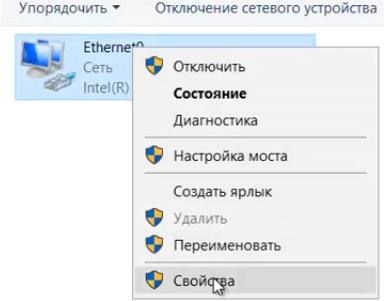

Переходим в свойства сетевой карты.

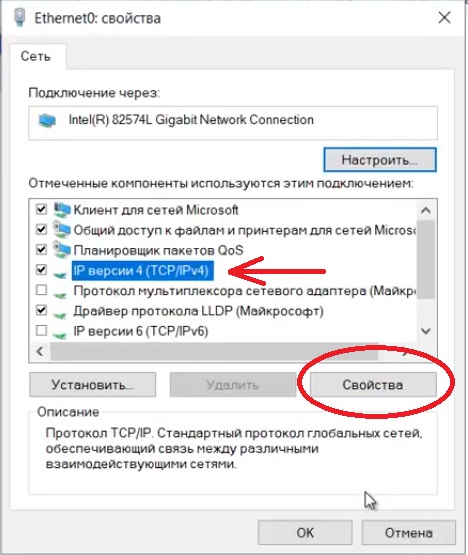

И далее в свойства IPv4

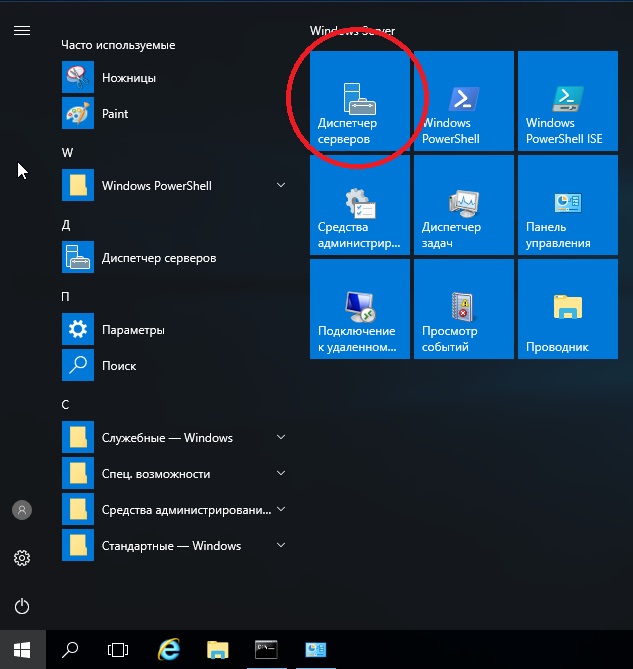

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

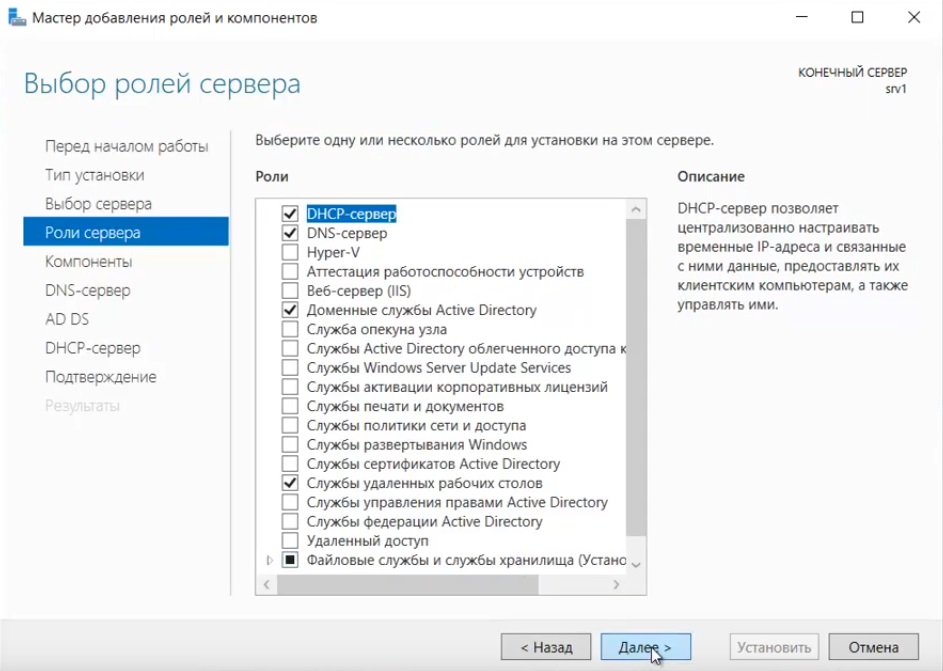

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

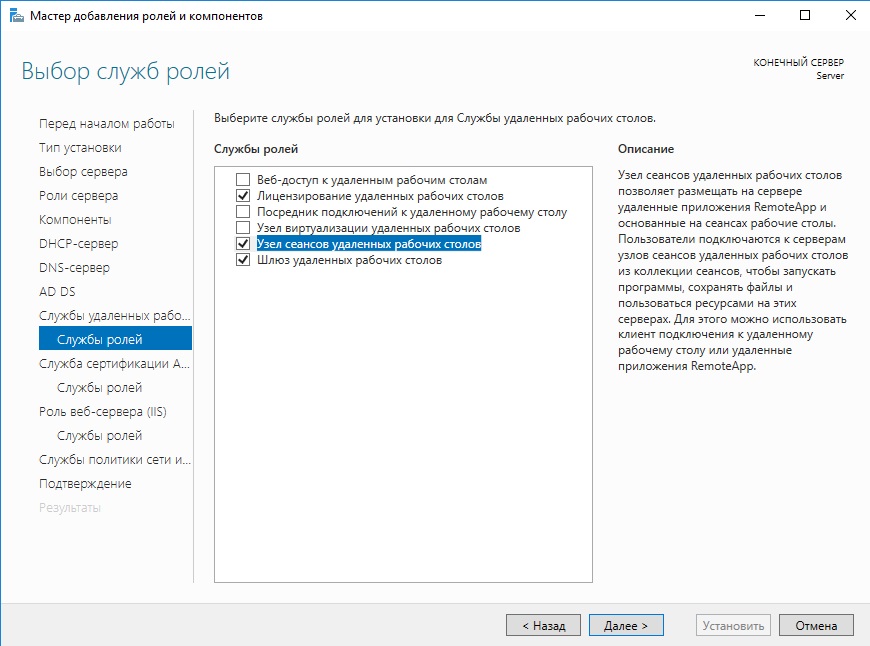

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

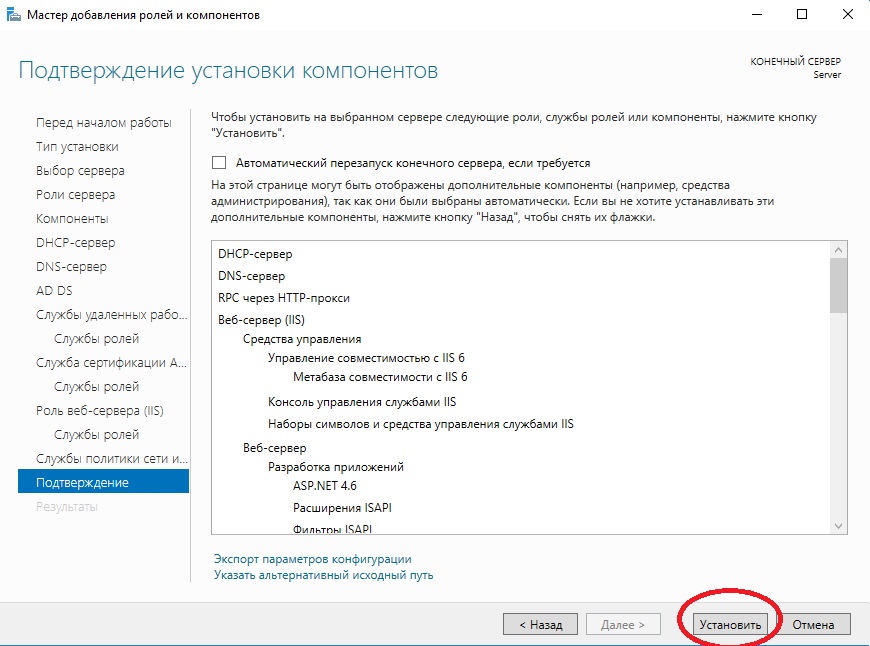

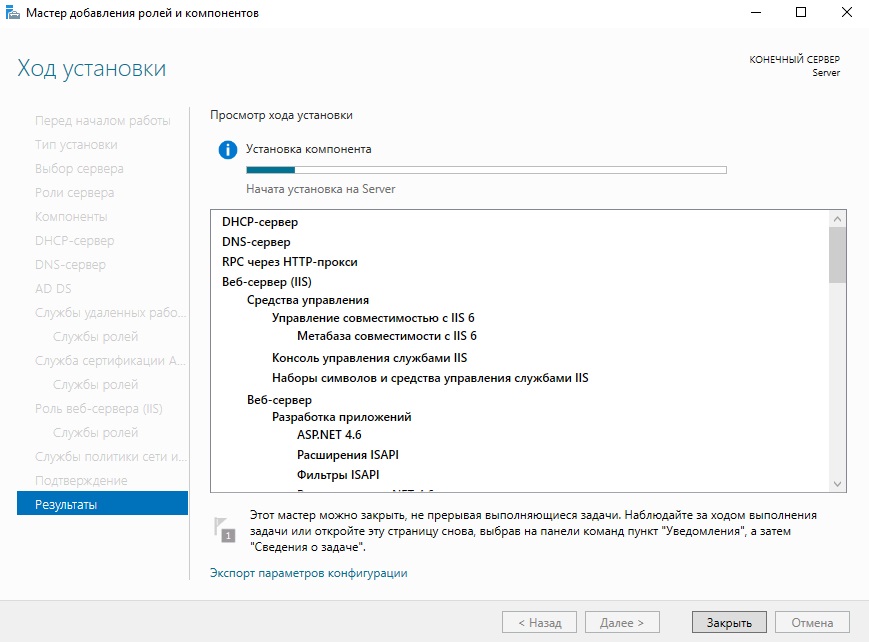

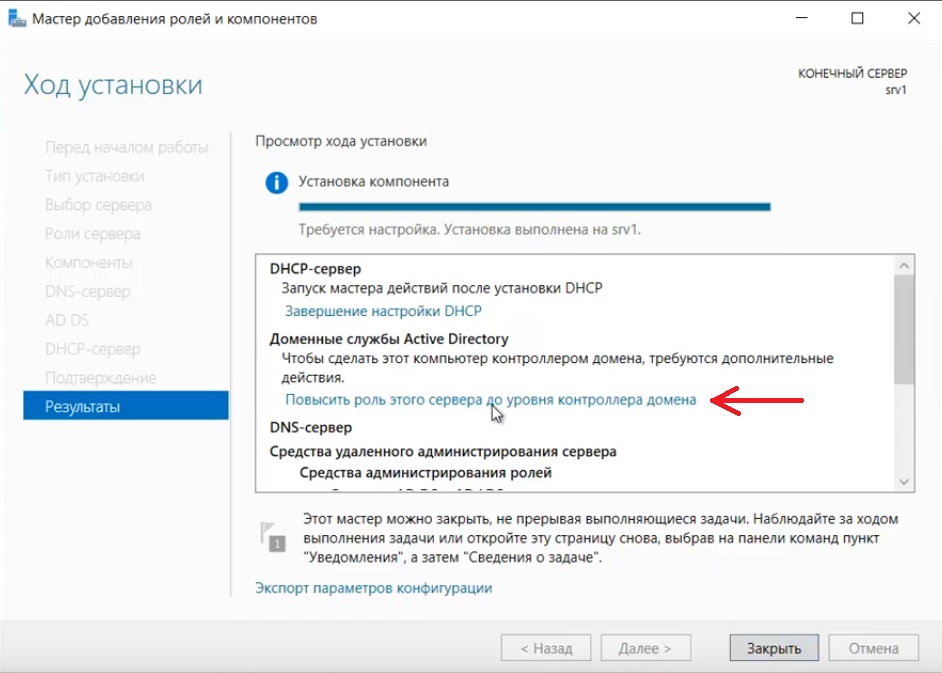

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

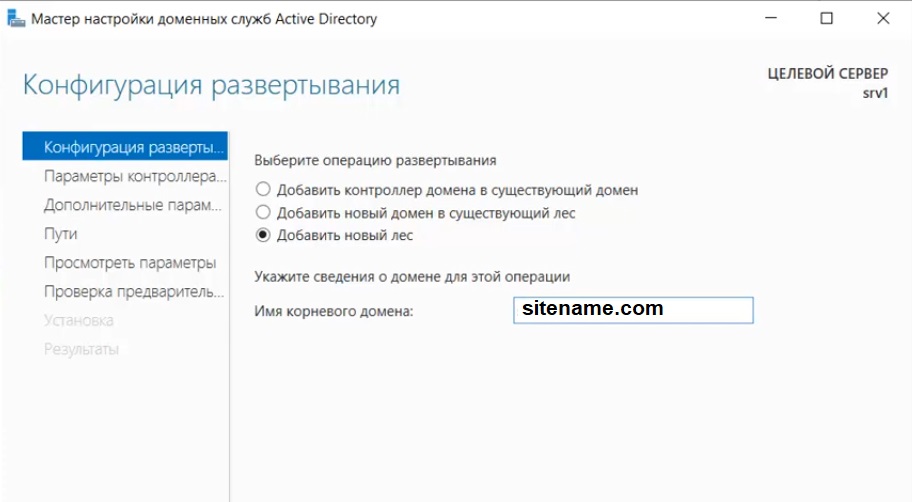

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

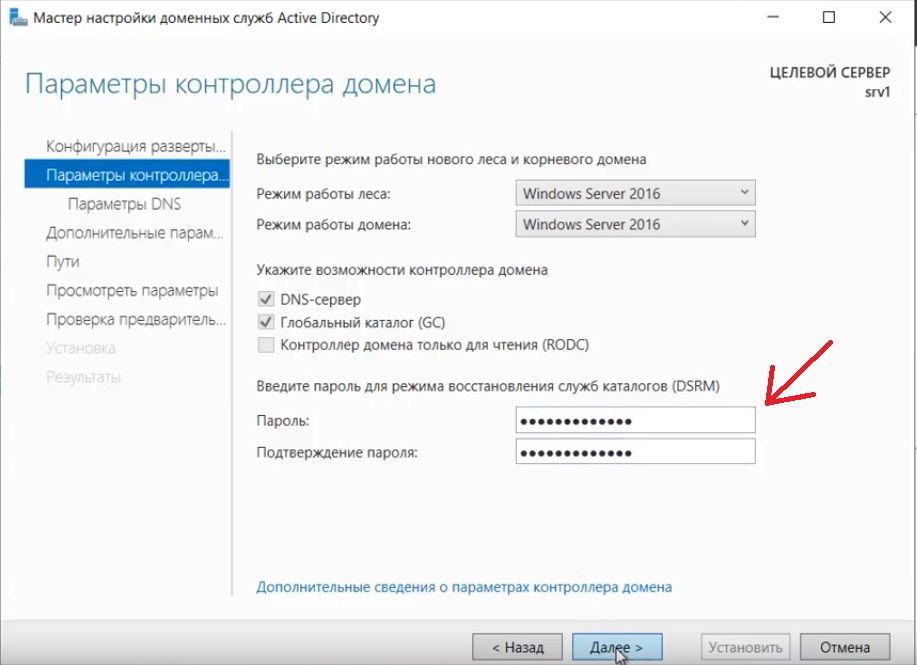

В параметрах контроллера нужно придумать пароль.

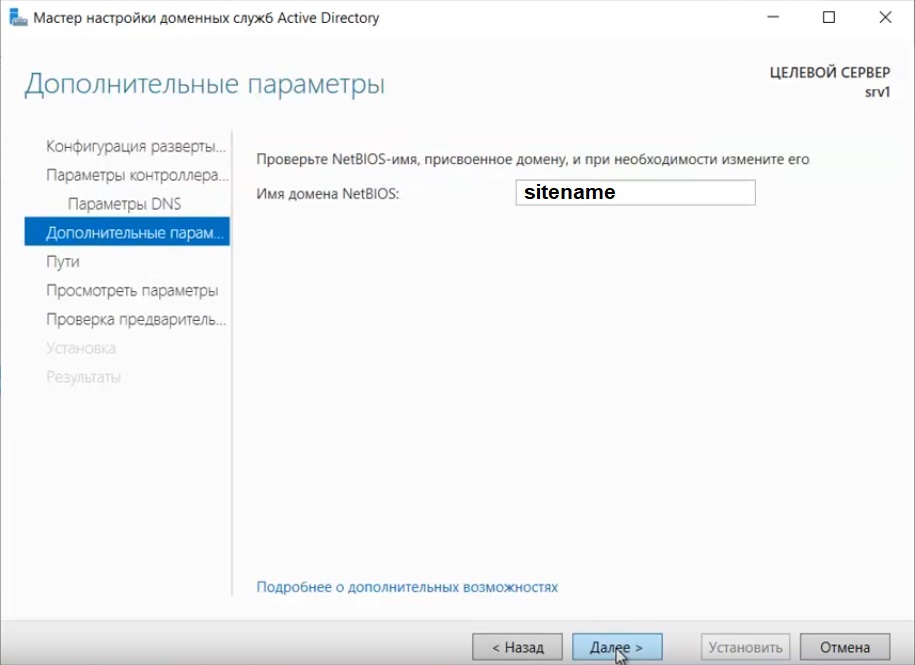

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

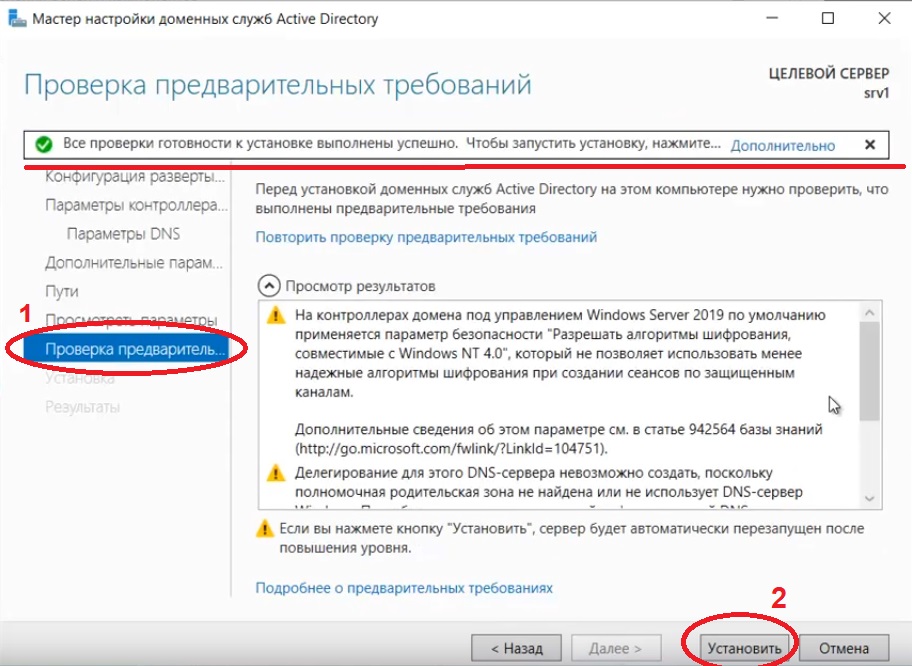

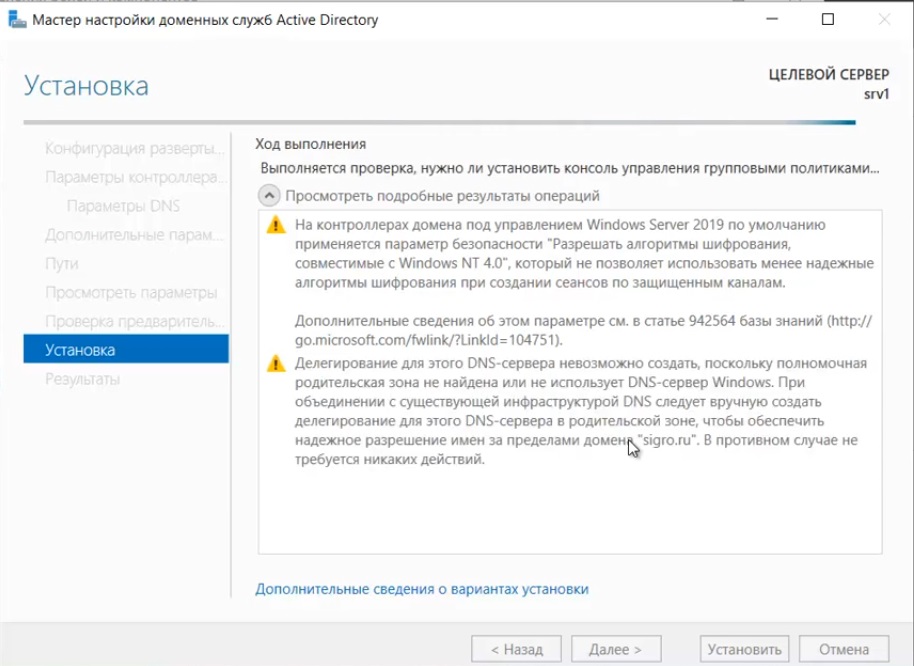

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

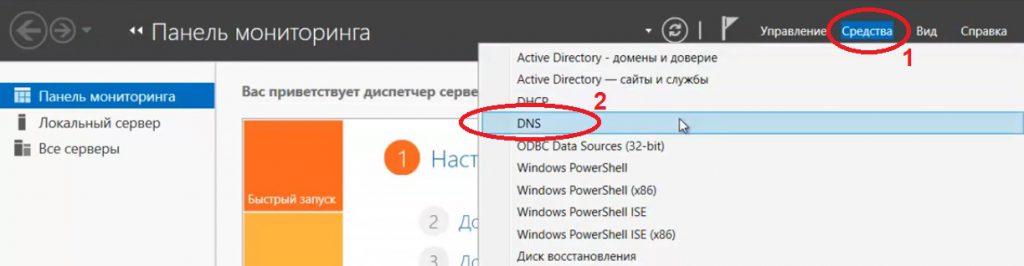

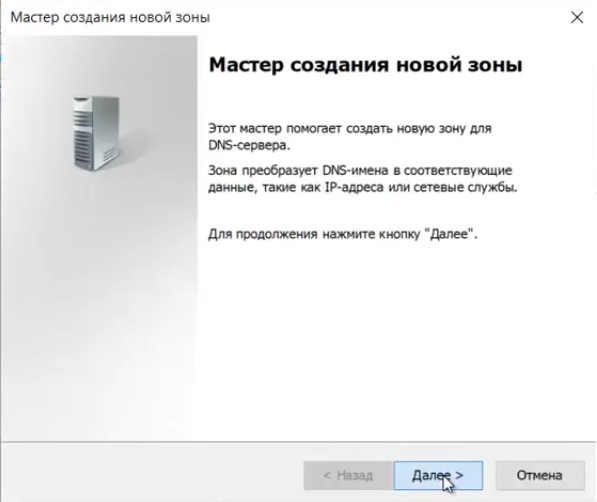

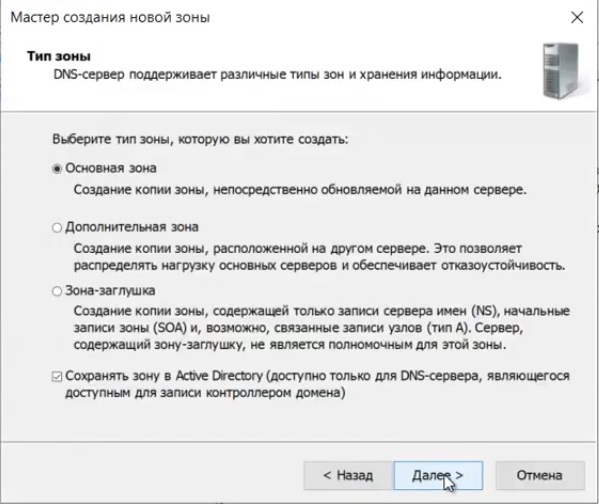

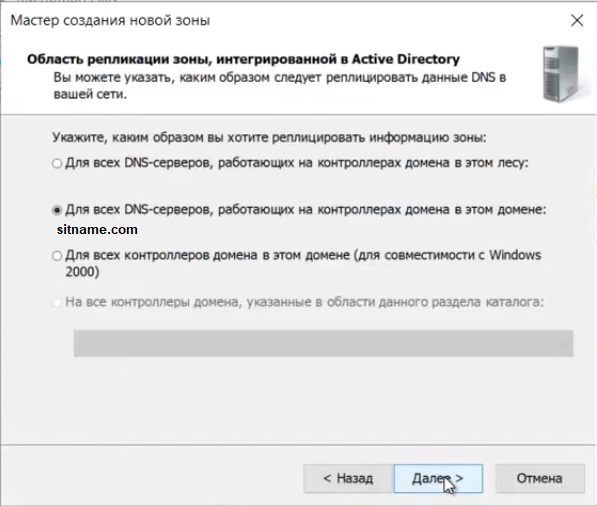

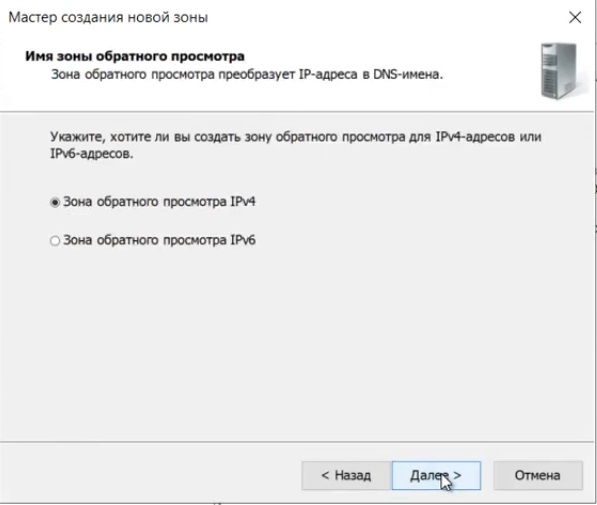

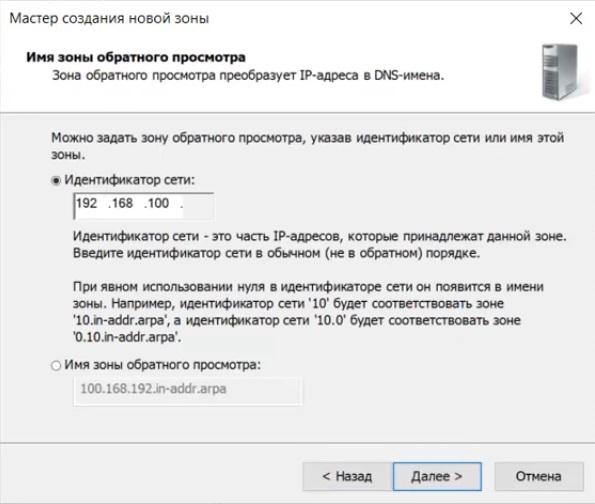

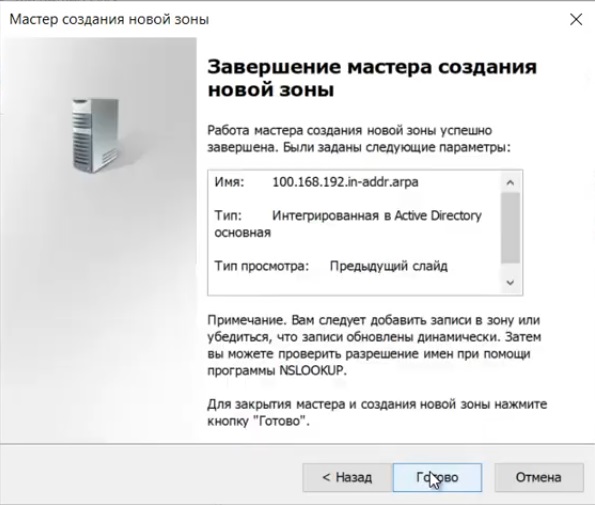

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

Выбираем «Основную зону».

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

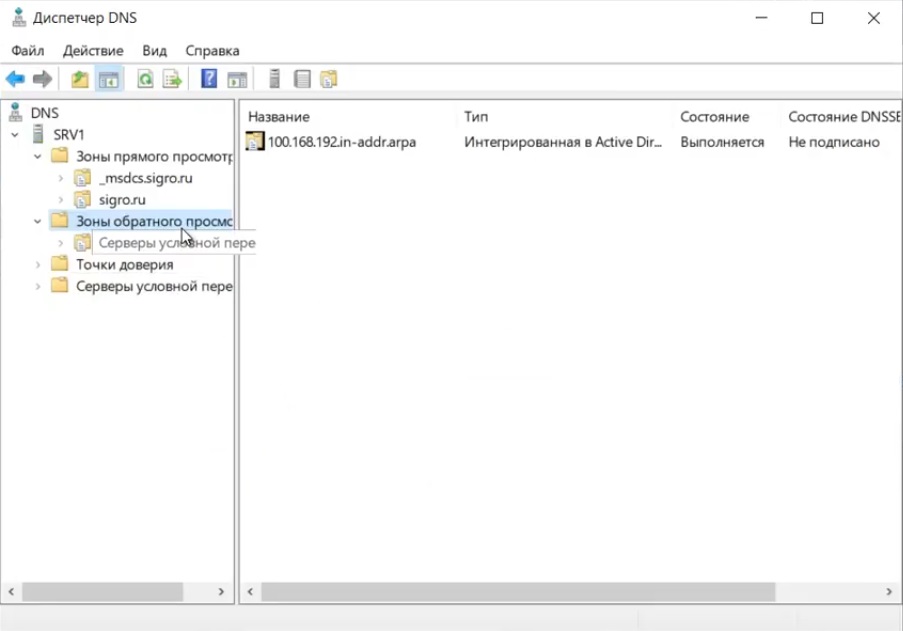

Проверяем, что все установилось.

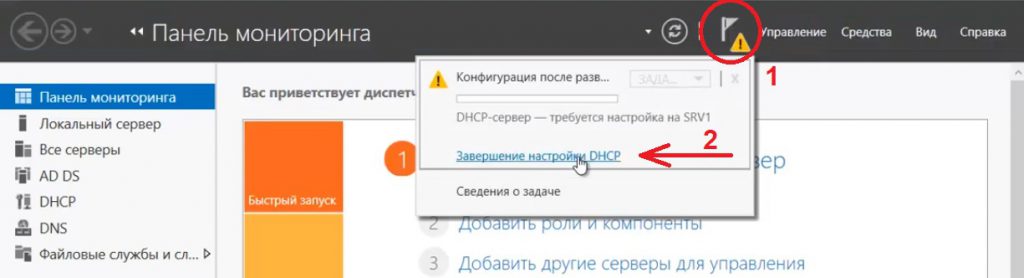

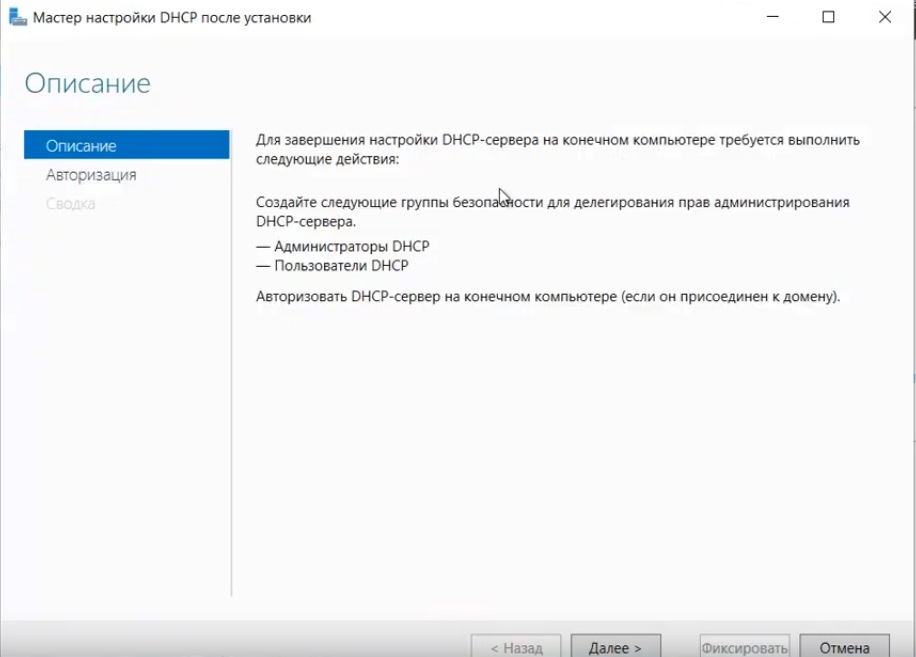

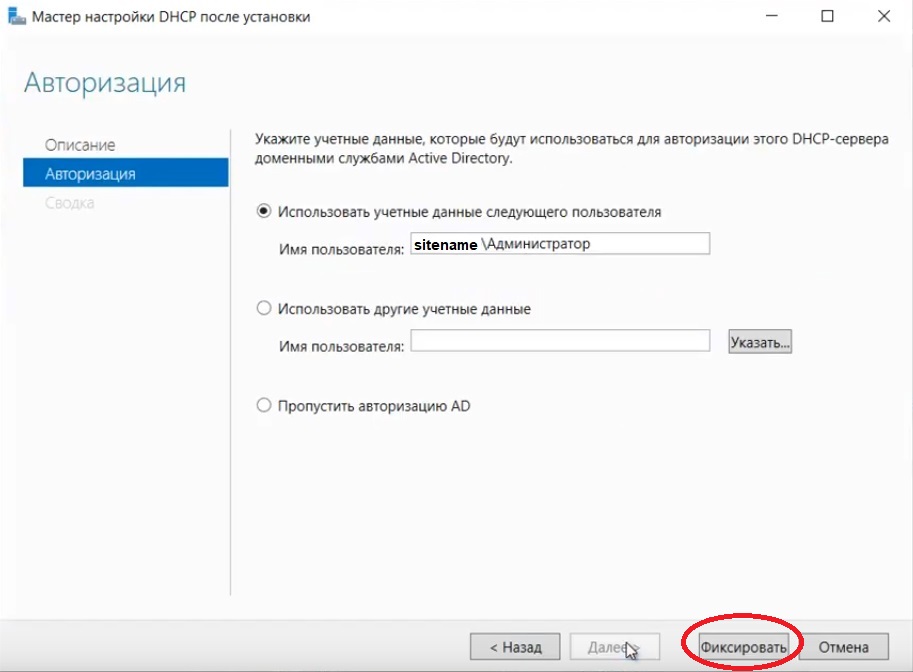

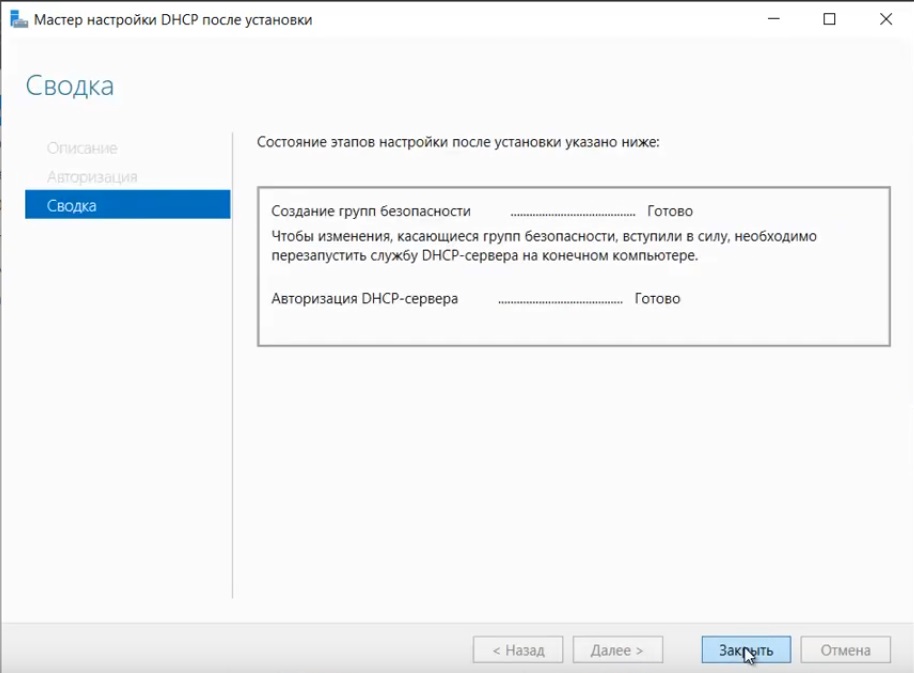

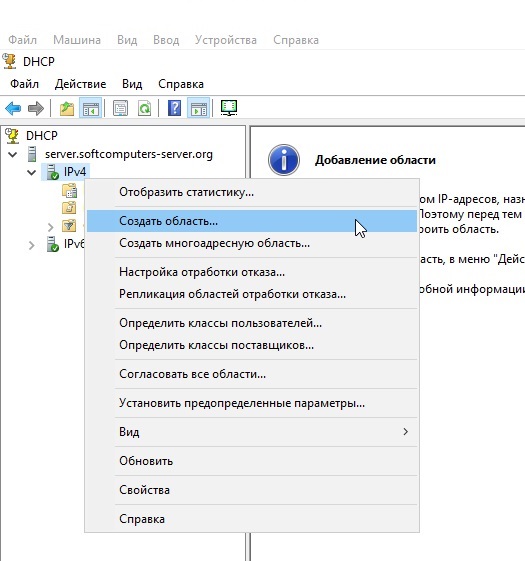

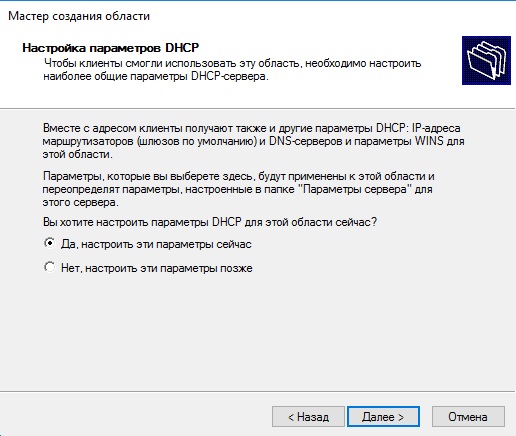

5) Переходим к настройке DHCP. Переходим в мастер установки.

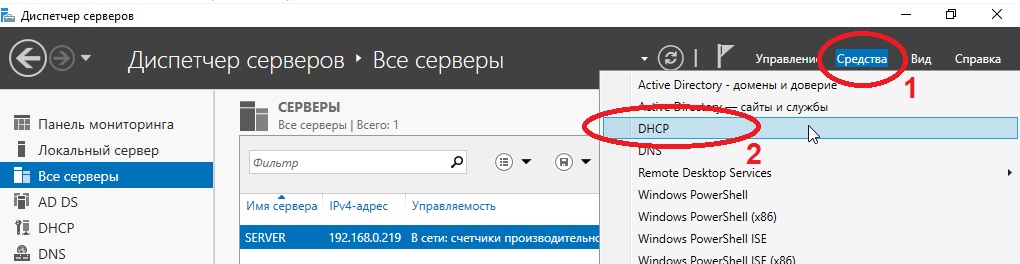

После завершения установки => Диспетчер => Средства => DHCP

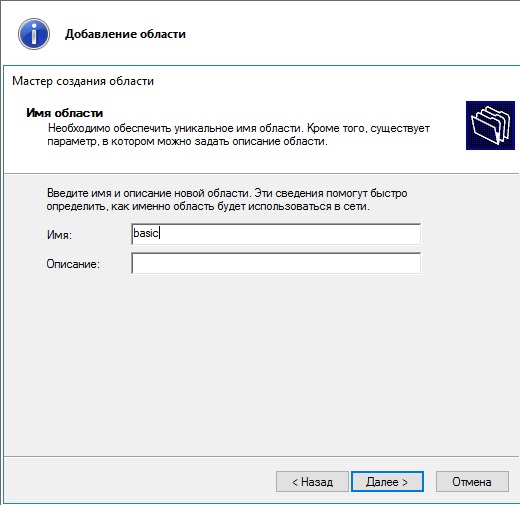

Задаем любое имя области DHCP.

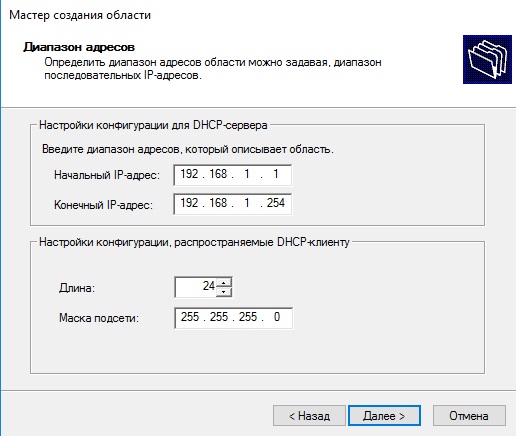

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

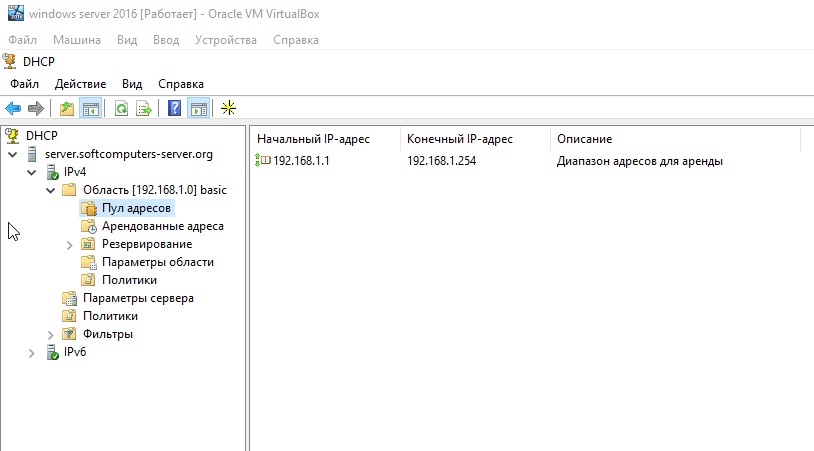

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Источник

Видео

#14. Установка и настройка терминального сервера на Windows Server 2019.

Удаленный рабочий стол на Windows Server VDS. Удаленный доступ к компьютеру 24×7 на VPS сервер

Удаленный рабочий стол на Windows VDS (VPS сервер). Как запускать программы и решать задачи 24/7

Автоматический вход и запуск приложений в Windows Server

Windows без GUI. Часть 1.

#4. Базовая настройка Windows Server 2019.

#8. Настройка удаленного подключения на Windows Server 2019.

Терминальный сервер на Windows 10, разрешаем множественные подключения по RDP

Удаленный рабочий стол RDP. Подробная настройка. Windows 7, 8, 10

Как активировать Windows Server 2022

- Remove From My Forums

-

Question

-

Hi

I recently upgraded from Windows Server 2016 to 2019. On Windows Server 2016 I could define an initial program for the remote user in his usersettings, according to this guide:

https://social.technet.microsoft.com/Forums/de-DE/c73d0676-baab-4d54-801b-92e3b7e34365/start-program-for-rdp-user?forum=ws2016&prof=requiredThis apparently does not work anymore.

Is there a new solution for this problem or was the feature completely removed?

Answers

-

Hi,

Please try to configure group policy “Start a program on connection” and check the result:

Computer<User> ConfigurationPoliciesAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostRemote Session EnvironmentBest Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Thursday, March 28, 2019 2:09 PM

-

Marked as answer by

lj_tech

Wednesday, April 17, 2019 7:17 AM

-

Proposed as answer by

-

Hi

Thank you for your reply. Sorry for not answering for a while, I haven’t worked on the issue. Your solution worked on one of my servers, but not on the other. On the one which didn’t work, there are no Remotedesktop-services installed, instead remote Desktop

and remote management are enabled. Is the role remotedesktop-services required for your answer to work?RD Session Host Role Service is required to use the start a program on connection feature.

-TP

-

Proposed as answer by

Eve WangMicrosoft contingent staff

Friday, March 29, 2019 1:42 AM -

Marked as answer by

TP []MVP

Wednesday, April 17, 2019 9:36 AM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Hi

I recently upgraded from Windows Server 2016 to 2019. On Windows Server 2016 I could define an initial program for the remote user in his usersettings, according to this guide:

https://social.technet.microsoft.com/Forums/de-DE/c73d0676-baab-4d54-801b-92e3b7e34365/start-program-for-rdp-user?forum=ws2016&prof=requiredThis apparently does not work anymore.

Is there a new solution for this problem or was the feature completely removed?

Answers

-

Hi,

Please try to configure group policy “Start a program on connection” and check the result:

Computer<User> ConfigurationPoliciesAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostRemote Session EnvironmentBest Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Thursday, March 28, 2019 2:09 PM

-

Marked as answer by

lj_tech

Wednesday, April 17, 2019 7:17 AM

-

Proposed as answer by

-

Hi

Thank you for your reply. Sorry for not answering for a while, I haven’t worked on the issue. Your solution worked on one of my servers, but not on the other. On the one which didn’t work, there are no Remotedesktop-services installed, instead remote Desktop

and remote management are enabled. Is the role remotedesktop-services required for your answer to work?RD Session Host Role Service is required to use the start a program on connection feature.

-TP

-

Proposed as answer by

Eve WangMicrosoft contingent staff

Friday, March 29, 2019 1:42 AM -

Marked as answer by

TP []MVP

Wednesday, April 17, 2019 9:36 AM

-

Proposed as answer by

Наверняка на ваших виртуалках крутится некоторое количество программ, стабильное функционирование которых имеет особую важность. Тому, чтобы такой софт работал без перерывов на протяжении длительного времени, может помочь автоматический запуск критически важных приложений. Ниже покажем, как настроить автоматический запуск определённых программ на виртуальных серверах, а также, что можно предпринять, если какие-нибудь некорректно работающие приложения закрываются после завершения сессии удалённого управления сервером.

Автозапуск приложений на серверах Windows

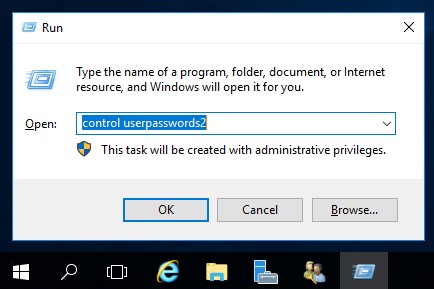

Для начала, на виртуальном сервере, работающем под управлением ОС Windows, необходимо настроить автоматический вход в систему. Для этого нажмите Win R, в открывшейся строке введите control userpasswords2 и нажмите OK.

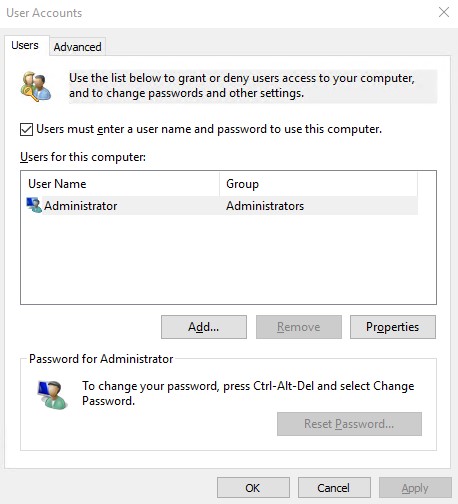

Далее, необходимо поставить галочку в строке Требовать ввод имени пользователя и пароля (Users must enter a user name and password to use this computer).

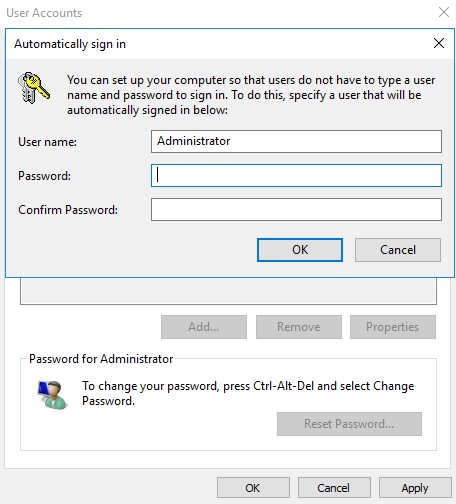

Затем необходимо набрать имя учётной записи, под которой будет осуществляться вход в систему, а также дважды пароль этого пользователя. Закончив ввод учётных данных нажмите OK.

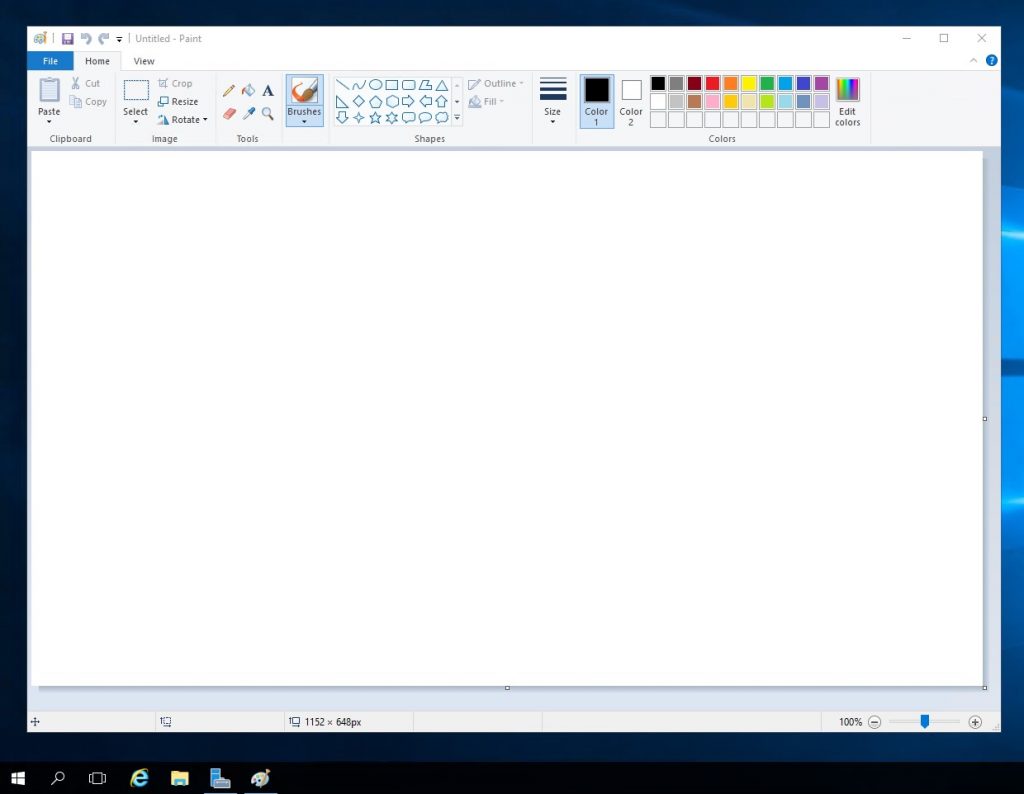

На следующем этапе добавьте приложение, которое вы планируете запускать автоматически при входе в систему. Чтобы это сделать, в проводнике перейдите по следующему адресу:

C:ProgramDataMicrosoftWindowsStart MenuProgramsStartupПосле чего в данную директорию скопируйте ярлык необходимого приложения. В нашем случае мы положили в этот каталог ярлык Paint.

После того, как вы произведёте данные действия, добавленное в автозагрузку приложение должно будет запускаться автоматически.

В общем случае, при закрытии окна сессии удалённого рабочего стола без выхода из системы, все работающие приложения будут продолжать функционировать. Если вы не планируете задавать явным образом ограничение времени сессии RDP, то данные программы будут продолжать работать, пока вы их не закроете, не выйдите из системы или не перезапустите свою виртуалку. Настройки временных лимитов находятся в свойствах пользователя. Для того, чтобы перейти к ним, наберите в командной строке lusrmgr.msc в случае с локальной учёткой, либо перейдите в Active Directory - пользователи и компьютеры в случае с пользователем домена.

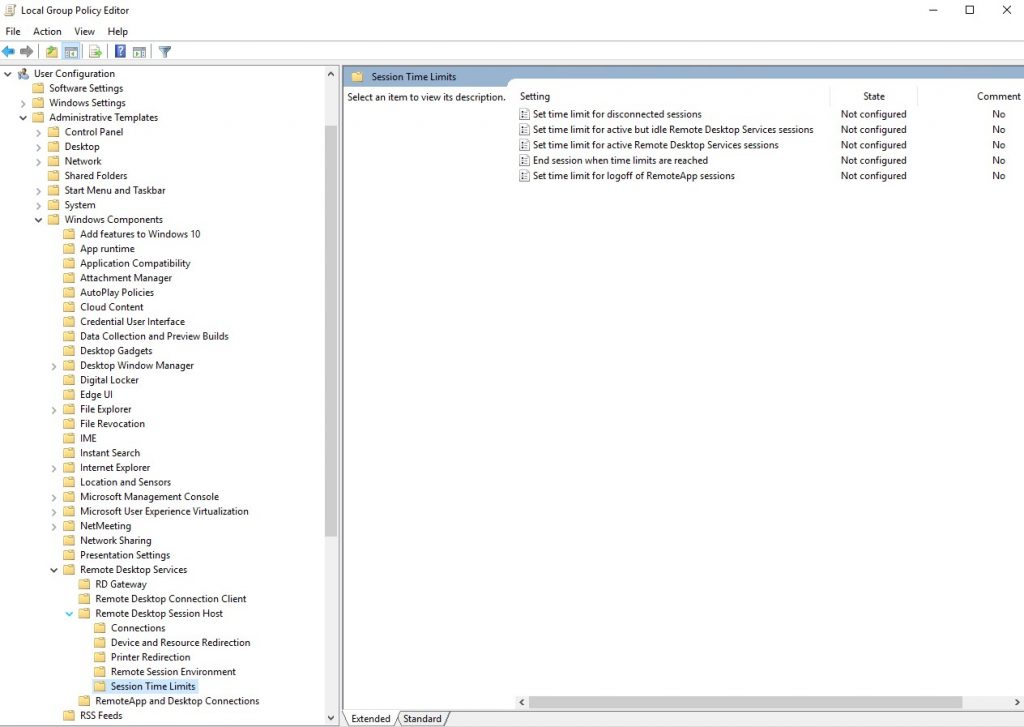

Те же настройки можно произвести с помощью групповых политик. В этом случае запустите gpedit.msc и перейдите в User Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits.

О некоторых приложениях

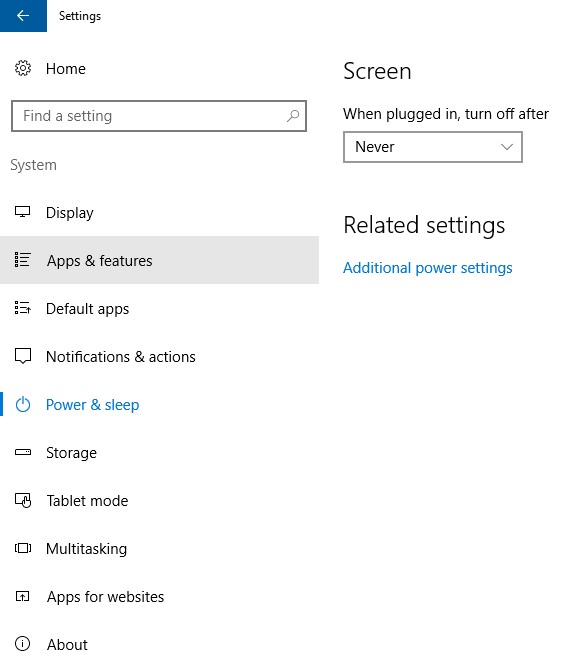

В некоторых случаях может происходить так, что запущенные приложения завершают свою работу при отключении сеанса удалённого рабочего стола. Такая проблема имеет своё решение. Заключается оно в следующем: в Параметрах необходимо найти вкладку Power & sleep и там установить опцию When plugged in, turn off after в значение Never.

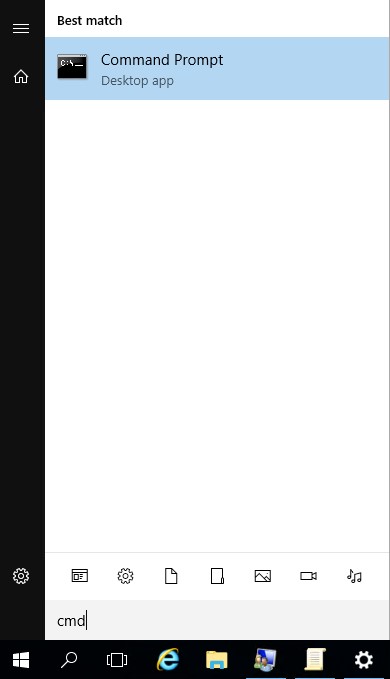

После этого необходимо перед завершением сессии RDP запустить командную строку (cmd).

В командной строке нужно набрать:

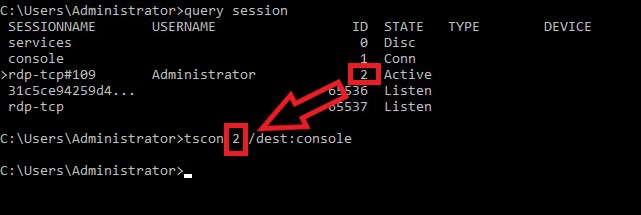

query sessionРезультатом выполнения данной команды станет список всех сессий, выполняющихся в данный момент на вашем сервере. В списке необходимо отыскать свою сессию, и подключиться к ней с помощью утилиты tscon. Пример использования данной утилиты выглядит следующим образом:

tscon X /dest:consoleЗдесь X — это идентификатор интересующей нас сессии. Этот самый идентификатор указывается в выводе команды query session в поле ID.

В результате, программы указанной сессии продолжат работать в фоновом режиме.

Но использование такого метода не является безопасным. Применять его следует исключительно в случаях крайней необходимости.

Автозапуск приложений на серверах Linux

На серверах, работающих под управлением операционных систем семейства Linux, для управления автозапуском используется система инициализации systemd. Интерфейсом при работе с systemd является команда systemctl. Вот некоторые примеры применения данной команды:

$ sudo systemctl enable my-serviceВ данном случае команда systemctl добавляет службу my-service в автозагрузку.

$ sudo systemctl disable my-serviceЗдесь команда systemctl удаляет службу my-service из автозагрузки.

$ sudo systemctl is-enabled my-serviceА здесь команда systemctl проверяет наличие службы my-service в автозагрузке.

Команда systemctl также может использоваться для добавления в автозагрузку исполнительных сценариев (скриптов). Делается это созданием unit-файла, который в свою очередь необходимо так же добавить в автозагрузку.

Пример команды создания unit-файла выглядит следующим образом:

$ cd /lib/systemd/system

$ sudo vi my-script.serviceВ данном примере my-script.service — имя создаваемого unit-файла. Его содержимое выглядит примерно так:

[Unit]

Description=My Script Service

After=multi-user.target

[Service]

Type=idle

ExecStart=/usr/bin/local/my-script.sh

[Install]

WantedBy=multi-user.targetВ данном случае:

Description– описание скрипта;After=multi-user.targetозначает, что запуск скрипта производится во многопользовательском режиме;Type=idleговорит о том, что служба будет запущена после отправки всех заданий;ExecStart=/usr/bin/local/my-script.sh– место расположения скрипта.

Для того, чтобы скрипт смог запуститься на исполнение, ему нужно добавить необходимые права:

$ sudo 644 my-script.serviceДалее, следует перезапустить систему инициализации:

$ sudo systemctl daemon-reloadИ наконец, нужно добавить наш скрипт в автозагрузку:

$ sudo systemctl enable my-script.serviceТеперь my-script.service будет автоматически запускаться при загрузке операционной системы.

И ещё о некоторых приложениях

Так же, как и на Windows-серверах, на серверах, работающих на Linux, существует проблема некоторых приложений, которые прекращают свою работу при завершении сеанса удалённой работы на сервере. В данном случае речь идёт, конечно же, о подключении по SSH. И, естественно, такая проблема имеет решение.

Во-первых, можно перевести процесс в фоновый режим при помощи команды nohup. Команда nohup умеет блокировать сигнал SIGHUP, который получают процессы при завершении сессии SSH. Пример написания данной команды выглядит так:

$ sudo nohup /lib/systemd/system/my-script.service &Обратите внимание на символ &. Как раз он-то и означает, что процесс будет работать в фоновом режиме.

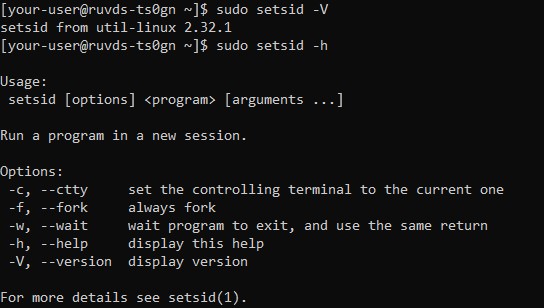

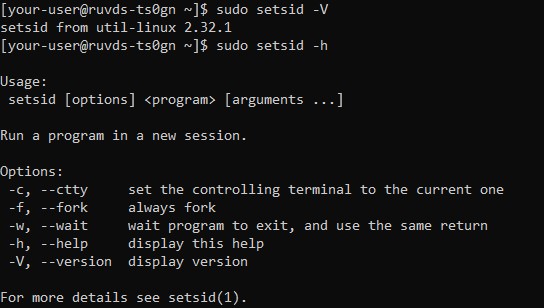

Ещё одним методом решения проблемы является команда setsid. Она может создать новую сессию в случае, когда вызывающий процесс — не ведущий в группе процессов. Вызывающий процесс становится ведущим и единственным в новой сессии и в новой группе процессов. Как правило, новая сессия не имеет терминала, который её контролирует. Но при всём при том, ID сессии и ID группы процессов – это то же, что и ID процесса.

Если вернутся к нашему скрипту, то команду setsid можно использовать со следующими опциями:

$ sudo setsid /lib/systemd/system/my-script.serviceЗдесь скрипт запускается в новой сессии.

$ sudo setsid -c /lib/systemd/system/my-script.serviceВ данном случае с помощью setsid управляющий терминал устанавливается в текущий.

$ sudo setsid -w /lib/systemd/system/my-script.serviceА здесь устанавливается ожидание завершения работы скрипта и возвращается его выходное значение в качестве возвращаемого значения команды setsid.

$ sudo setsid -VТакая команда возвращает версию команды setsid.

$ sudo setsid -hА таким образом можно вызвать небольшой help для команды setsid.

Настройка доступа к 1С 8.3 через RemoteApp. Windows Server 2016

В Windows Server есть служба удаленных приложения RemoteApp, благодаря которой пользователи могу подключаться к программе 1С из любой точки через протокол RDP. И у них будет складываться впечатление, что 1С установлена непосредственно на их компьютере.

В данном видео мы рассмотрим процесс установки и настройки 1С 8.3 на удаленном сервере, а также настроим доступ через RemoteApp на базе Windows Server 2016

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

В прошлых трех видео я рассказывал, как организовать удаленное подключение к офисной сети. И одним из требований к организации подобного подключения было наличие внешнего IP адреса. И оказалось, что у многих этой возможности нет, а если и есть, то они не хотят открывать лишние лазейки в свою офисную сеть.

Поэтому, я решил записать еще одно видео, в котором рассмотрим довольно частый вопрос подключения к 1С удаленных пользователей.

Вот только сам сервер с 1С у нас будет находиться не в офисной сети, а на выделенном облачном сервере, благодаря чему пользователи смогут подключаться из филиалов, находящихся в разных городах.

В результате мы получим следующую систему, у удаленных пользователей будет RDP ярлык, запустив который они запускают 1С, причем у них будет складываться полное впечатление, что 1С-ка установлена у них на компьютере, так как видеть они будут исключительно интерфейс программы, а также иконку приложения в панели. Несмотря на то, что работа будет через RDP.

Данный функционал перед нами открывает служба удаленных приложений RemoteApp, которую мы и настроим.

Преимущества использования облачного сервера

Для начала давайте разберемся какие преимущества у переноса 1С именно в облако, нежели выделить для неё отдельный физический сервер или компьютер.

— как я и говорил, тут нам не нужно иметь выделенный IP адрес, так как он будет выделяться сервисом, предоставляющим услуги виртуальных серверов

— не нужно покупать дополнительное железо, что порой более выгодно с финансовой точки зрения.

— доступность из любой точки, где есть интернет. Конечно при настройке удаленного доступа мы тоже сможем подключаться из любой точки, но тут есть риск различных неисправностей у провайдера, да и в нашем сетевом оборудовании. Причем нам в любом случае нужно будет платить ежемесячную арендную плату за предоставление выделенного IP адреса.

— уменьшение количества лазеек в информационной безопасности компании

— что касаемо отказоустойчивости, то на виртуальных серверах используется резервирование на уровне железа + защита от различных сбоев в электропитании

— доступность 24/7, ну это складывается как раз из пункта отказоустойчивость и отсутствия проблем в коммутационном оборудовании

— окупаемость, сейчас я думаю вы заметили такую не хорошую тенденцию, что если на компьютер дали гарантию год или два, то как раз через год или два он сломается. Ну, как минимум я заметил такую тенденцию с жесткими дисками, чуть ли не через день он выходит из строя после окончания гарантийного срока. Так что вариант с внешним сервером может быль более экономически выгодным, не говоря уже о возможности потери данных при выходе из строя оборудования.

Регистрация на VDS-сервисе

Ну чтож, давайте перейдем к настройке. Арендовать сервер я буду на сервисе VDSina. Поэтому первым делом нам потребуется на данном сервисе зарегистрироваться. Регистрация здесь стандартная, так что не думаю, что у вас возникнут какие-либо трудности.

Создание сервера

Теперь перейдем к созданию сервера, но, для этого у вас на балансе должно быть минимум 500 рублей.

Мои сервера Создать сервер

Тип сервера : Windows Server 2016

Тариф : тут выбираем тариф по вашим потребностям, но думаю тариф на 4Гб будет более-менее адекватный. Если вы заходите далее понизить тариф, то это не получится. Т.е. вам придется пересоздать сервер, а если вы повышаете тариф, то переустанавливать сервер не требуется. Так что, можете для начала потестировать самый дешевый тариф, а далее повысить его.

Кстати, тут даже есть вечный тариф, где можно оплатить сервер один раз и вечно им пользоваться, т.е. по сути вы выкупаете его.

Дата-центр : Если не хотите, чтобы сервер находился на территории РФ, то выбираем Амстердам

Резервное копирование : мне не нужно, так что я отключаю. Но, в боевых условиях это может пригодится. Если с сервером начались какие-то проблемы, то вы всегда можете откатиться на резервную копию. И здесь имеется ввиду проблемы не на стороне провайдера, мол вышел из строя жесткий диск на котором крутился ваш сервер, а с точки зрения операционной системы, когда вы сами могли что-то накосячить и положить сервер.

Создать, дожидаемся пока процесс создания сервера будет завершен

На электронную почту придет письмо с логином и паролем от операционной системы. Если письмо не пришло, то в разделе Поддержка Тикеты Показать все тикеты Создан новый сервер отображаются все необходимые данные для входа.

Настройка Windows Server

Перейдем к настройке Windows Server 2016, для этого нам нужно подключиться к ней через RDP (Пуск Стандартные Подключение к удаленному рабочему столу логин и пароль) Если вы создаете виртуальные сервер через шаблон, то тут уже все настроено: правильные сетевые настройки, доступ через RDP.

Если вы устанавливаете операционную систему из своего образа, то эти настройки нужно будет прописать, а так как подключиться в таком случае через RDP мы не сможем, то здесь есть Виртуальная консоль. Её так же можно использовать, если вы применили какие-то не правильные настройки, вас выбросило из сеанса и обратно подключиться не получается (Мои серверы Сервер Доступ Виртуальная консоль VNC). Здесь конечно работать не особо удобно, но для экстренных ситуация можно выполнить нужные настройки.

Скопировать все необходимые дистрибутивы на сервер мы можем либо через Копировать Вставить, либо подключив к RDP сеансу диск, на котором находятся все нужные файлы (Пуск Стандартные Подключение к удаленному рабочему столу Показать параметры Локальные ресурсы Локальные устройства и ресурсы Подробнее Диски, выбираем нужный диск)

Если большая загрузка оперативной памяти, то попробуйте отключить службу обновлений (Диспетчер задач Службы Открыть службы Центр обновления Windows Остановить Отключена Применить)

Устанавливаем платформу 1С и добавляем туда базу данных, у меня она будет пустая, так как она нужна исключительно для демонстрации.

Настройка RemoteApp

Вообще, для настройки RemoteApp требуется внушительный список требований (Контроллер домена и дополнительные службы удаленного доступа). Однако, мы сделаем проще, так как в данном случае контроллер домена нам ни к чему, то мы установим минимум требуемых компонентов и вручную подправим необходимые файлы для работы.

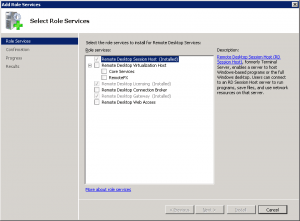

Нужно проверить что на сервера установлены компоненты удаленного доступа (Диспетчер серверов Управление Добавить компоненты и роли Службы удаленных рабочих столов: Лицензирование удаленных рабочих столов и Узел сеансов удаленных рабочих столов)

Так как на сервисе vdsina эти настройки автоматически заложены в шаблон серверной ОС, то тут мне ничего дополнительно устанавливать не нужно.

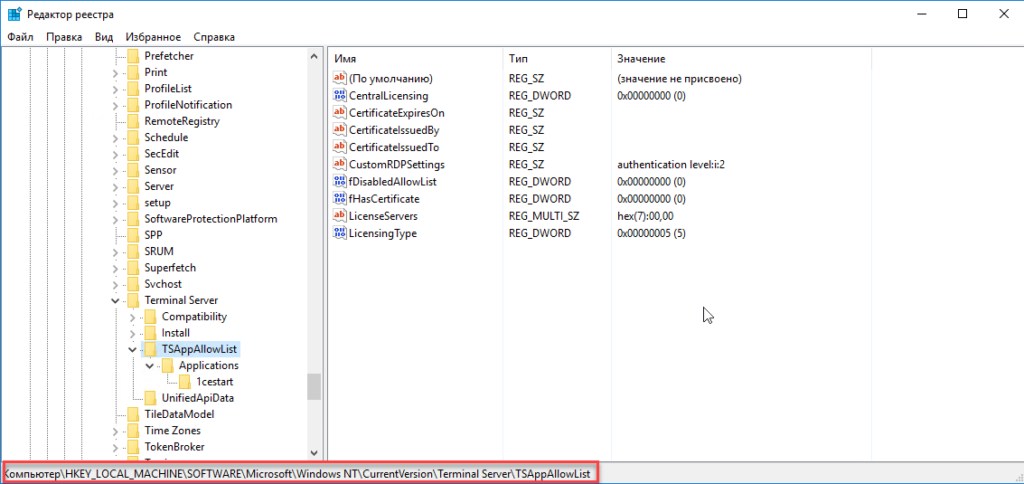

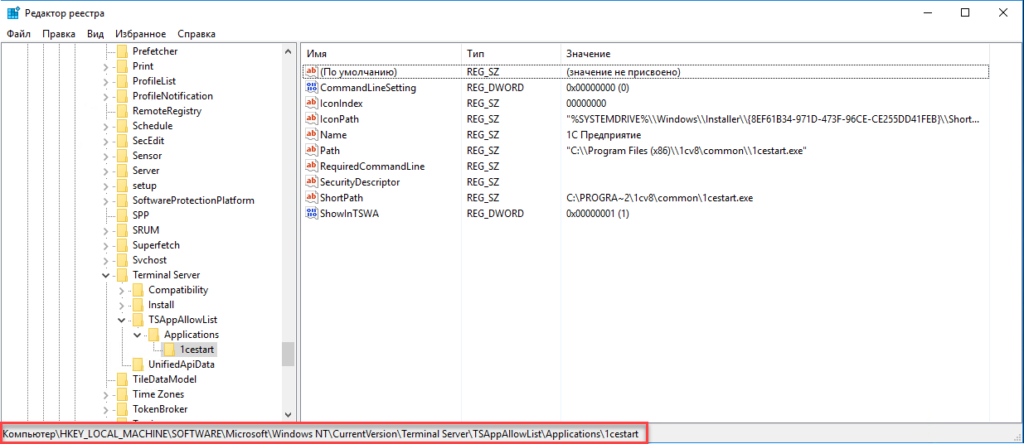

Теперь внесем определенные изменения в RDP файл и реестр Windows Server, чтобы у нас все заработало.

Для этого вам потребуется скачать эти файлы по этой ссылке.

Отдельное спасибо проекту mytechnote.ru и в частности его автору Александру, за подсказку в реализации подобного способа.

Для начала нам необходимо подправить RDP файл, но, править мы его будет не через ПКМ Изменить, а через текстовый редактор, чтобы можно было править полностью конфигурационный файл (ПКМ Открыть с помощью… Блокнот)

И тут нам нужно изменить IP адрес на IP облачного сервера

Теперь нужно подправить файл реестра, который мы пропишем в операционной системе. Этот файл откроет доступ к нашему приложению 1С через RemoteApp (ПКМ Изменить)

Тут нам нужно проверить 3 строки:

Эти строки отвечают за путь к приложению, если вы ничего не меняли при стандартной установке, тот тут все должно правильно быть прописано, с учетом что у вас 64 битная версия серверной ОС, а в моем случае Windows Server 2016 идет только 64 битная.

Здесь мы задаем путь к иконке. Зачем это надо? Когда пользователь запустит 1С через RDP файл, в панели у него будет отображаться как раз иконка, которую мы тут укажем, для него это будет удобно, так как он будет думать, что 1С установлена и запускается именно на его компьютере.

Как узнать путь? (1С ПКМ Свойства Сменить значок Путь к значку) Как раз этот путь вставляем в строку IconPath.

Сохраняем файл реестра Запускаем его Добавляем в реестр

Кстати, так же по умолчанию на сервере установлены 5 лицензий на удаленные подключения, так что на сервере сразу смогут работать 5 удаленных сотрудников одновременно!

Добавление удаленных пользователей

Теперь нам нужно создать пользовательские учетные записи, под которыми смогут работать удаленные сотрудники (Пуск Панель управления Администрирование Управление компьютером Локальные пользователи и группы Пользователи ПКМ Новый пользователь gl_buh Пароль Запретить смену пароля Срок пароля не ограничен ОК)

Так же нужно добавить пользователя в группу Пользователи удалённого рабочего стола, чтобы он смог работать удаленно (Группы Remote Desktop Users Добавить gl_buh ОК)

Настройка прав на изменение файлов базы данных 1С

По умолчанию новый пользователь может не иметь прав на изменение файлов в базе данных 1С, поэтому ему нужно эти права предоставить (Папка с базой данных 1С ПКМ Свойства Безопасность Изменить Добавить gl_buh Ок Полный доступ Ок Ок)

Подключаемся к 1С удаленно

Теперь можем проверить работу, для этого запускаем RDP файл на каком-нибудь клиентском компьютере (1С.rdp Вводим логин и пароль пользователя gl_buh Пароль ОК Добавление в список существующей информационной базы Обзор, как вы видите, тут мы выбираем путь на нашем удаленном сервере и это нужно будет сделать один раз, так как под этим пользователем мы еще не настраивали 1С Готово 1С: Предприятие Выбираем пользователя в системе 1С Работаем)

Как вы видите, у меня в панели отображается именно значок 1С, а не значок удаленного рабочего стола.

Можем посмотреть, что у нас происходит на сервере через диспетчер задач.

Проверка печати с удаленного компьютера

Так как наиболее важным моментом в работе является возможность распечатывать документы из 1С, то давайте проверим, доступен ли у пользователя локальный принтер, для печати непосредственно на его рабочем месте (Руководителю Мониторинг основных показателей Предварительный просмотр Печать Выбор принтера).

Тут мы видим наши локальные принтеры и тот, который задается по умолчанию в системе пользователя, так же указан как принтер по умолчанию для печати из 1С.

Надпись «Перенаправлено» говорит о том, что этот принтер перенаправлен из нашей локальной системы в удаленный сеанс.

Источник

Установка и настройка терминального сервера на Windows Server + Оптимизация настроек для 1С ч.1

Предисловие

Во время поиска решения «как лучше настроить терминальный сервер» для нужд компании, в основном сталкивался с разрозненной информацией по каждой из проблем в отдельности, но единой статьи как настроить от и до так и не нашел. Данный материал является компиляцией различной информации.

Вводные

Настроенный и работающий AD

Наличие файлового сервера (Желательно на основе Windows server)

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные.

На это есть две основные причины:

Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Установка служб удаленных рабочих столов

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

Применяем настройки, нажав OK.

Добавление лицензий

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Открываем диспетчер серверов и кликаем по Службы удаленных рабочих столов

Выбираем ранее созданную коллекцию сеансов, далее в разделе Свойства открываем меню Задачи > изменить свойства

В открывшемся окне в разделе Сеанс устанавливаем ограничения, их следует выбирать опираясь на особенности работы сотрудников для которых выполняется настройка сервера

Диски профилей пользователей + миграция профилей

Одной из задач при настройке терминального сервера является организация хранения данных пользователей работающих на нем.

1-й способ

Во многих компаниях используется миграция профилей пользователей. Это дает возможность перенести место хранения данных на специально выделенное место для данных задач. данный способ позволяет перемещать все персональные каталоги пользователя (Документы, Загрузки, Рабочий стол и др.)

Но не позволяет перемещать

В результате чего, в процессе работы терминального сервера происходит «захламление» реестра сервера, и крайне осложняет перенос конфигурации пользователя.

2-й способ

Использовать Диски профилей пользователя

Проблемой данного метода является сложность изменения размера дискового пространства выделенного пользователю, и вносит изменение в конфигурацию оборудования сервера, что вызывает проблемы с лицензиями 1С, но об это будет дальше.

3-й способ

Скомбинировать лучшее из первых 2х методов. а именно.

Активируем Диски профилей пользователя, но данные каталогов пользователя перемещаем на файловый сервер.

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя.

Источник

Как настроить remoteapp в windows server 2019

Windows Server 2019 — терминальный сервер без домена

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

Выбираем «Activate a license server». Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.