В первую очередь требуется установить ОС Windows Server 2022. В данной инструкции у нас она уже установлена на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц.

- ОЗУ 512 МБ (2 ГБ для варианта установки Сервер с рабочим столом).

- Диск 32 ГБ.

- Доступ к интернету..

После запуска Windows Server 2022, мы устанавливаем роли для настройки терминального сервера и шлюза удаленных рабочих столов.

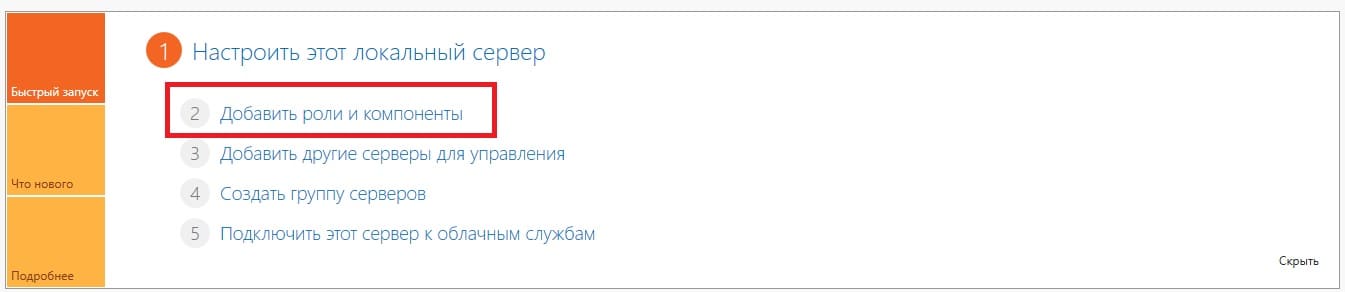

Заходим в Диспетчер серверов → добавить роли и компоненты.

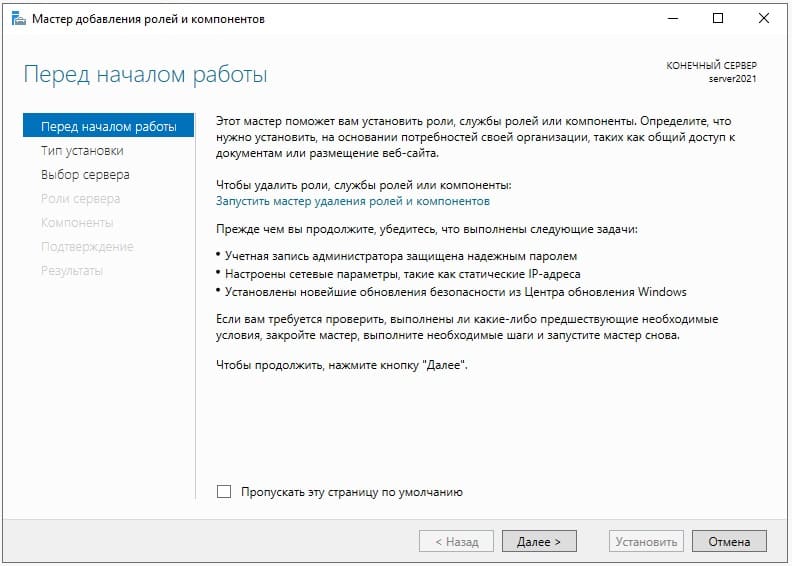

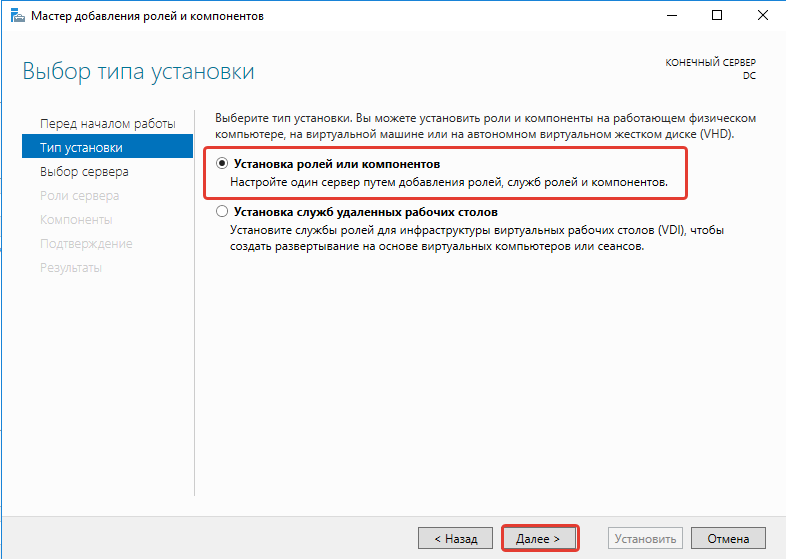

В оснастке Мастер добавления ролей и компонентов:

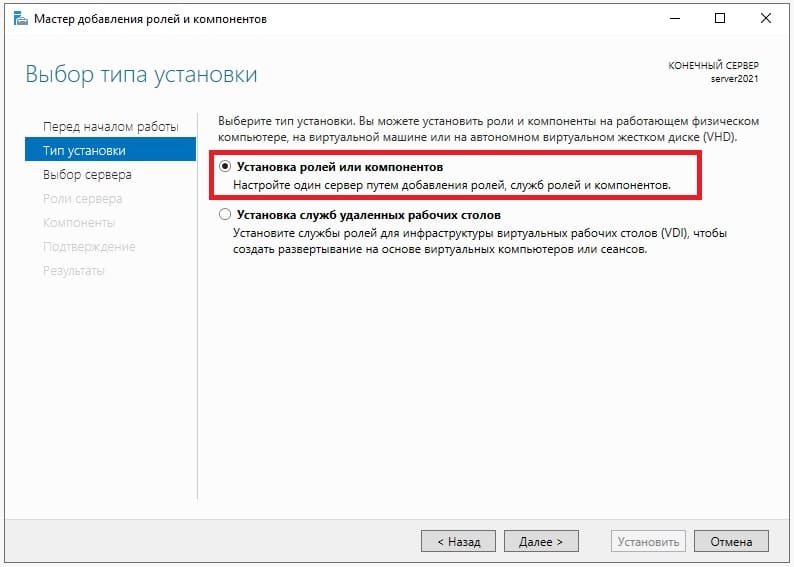

- Тип установки — установка ролей и компонентов.

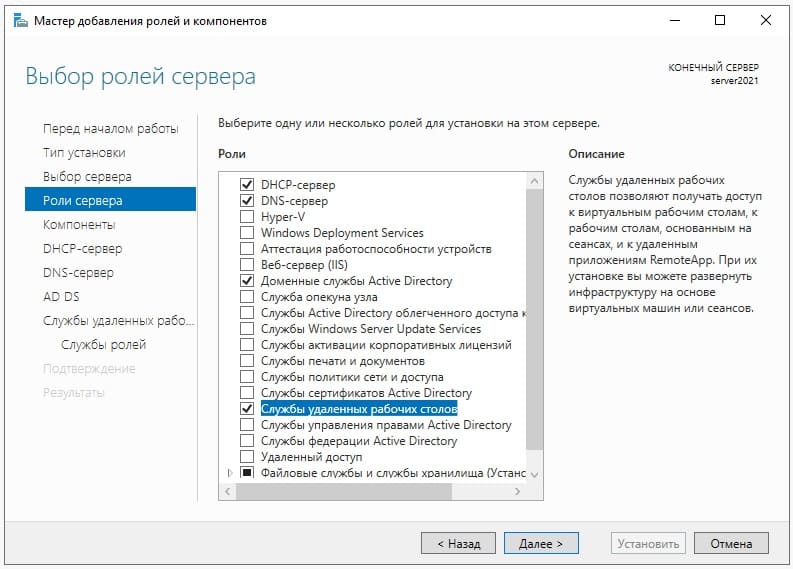

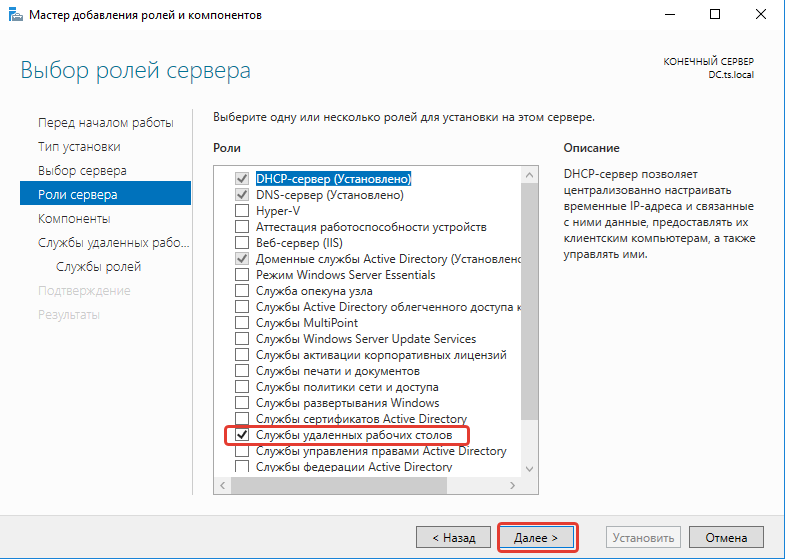

- Роли сервера — службы удаленных рабочих столов.

Добавляем роли на сервере:

- Тип установки — Установка ролей или компонентов.

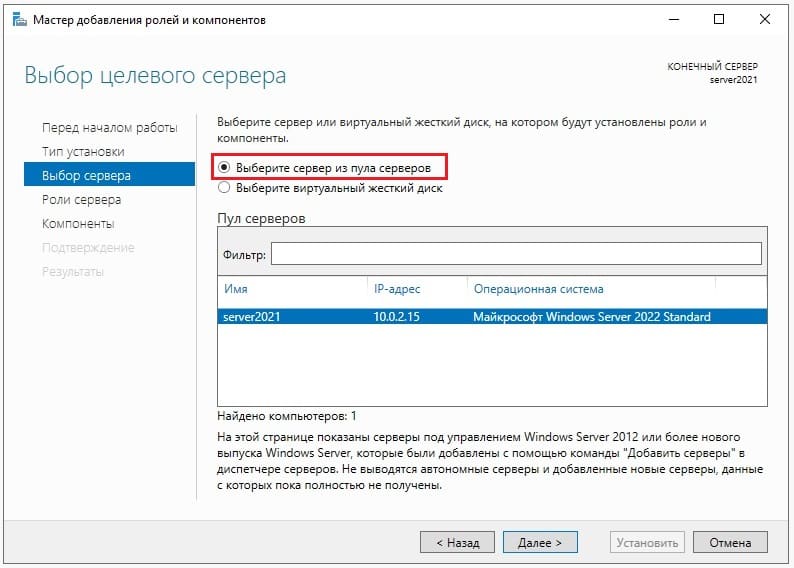

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

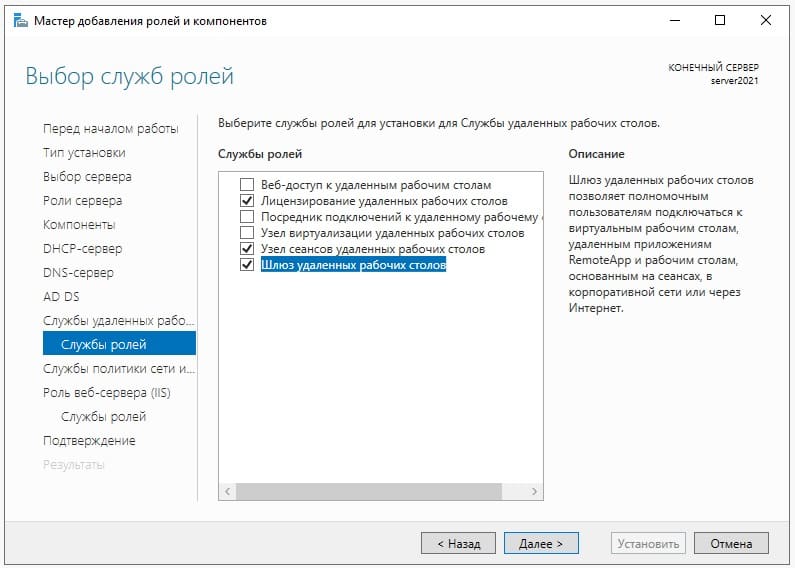

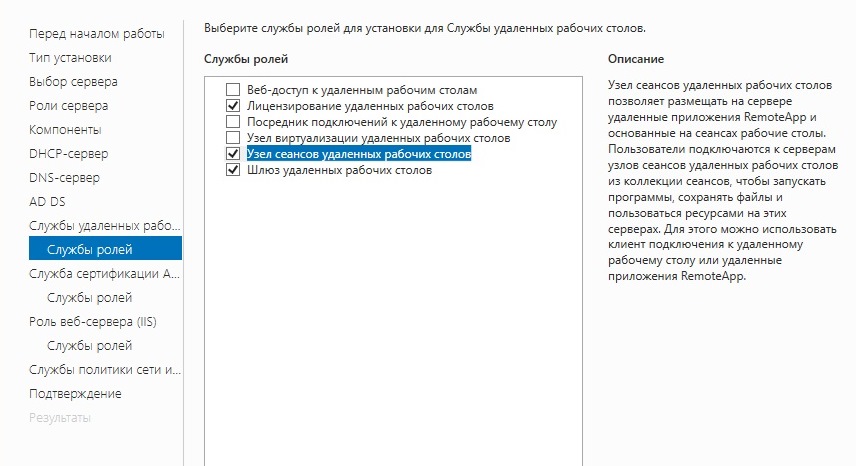

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных рабочих столов.

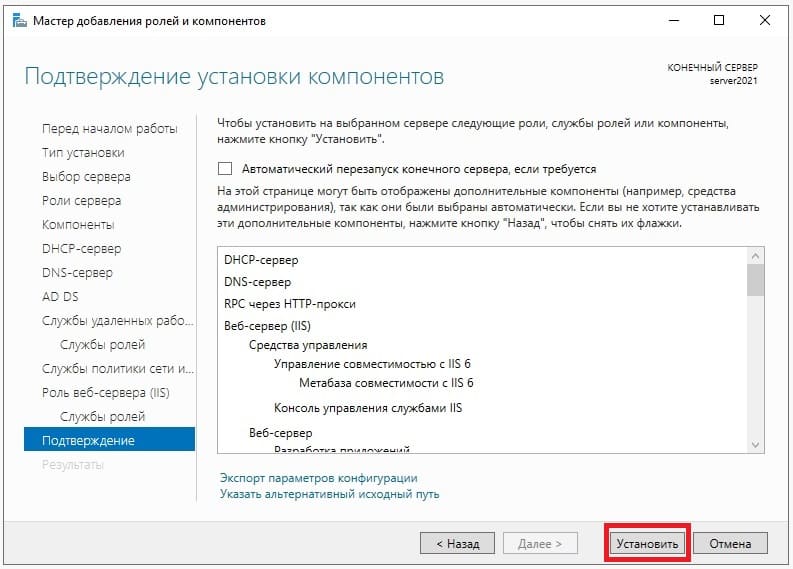

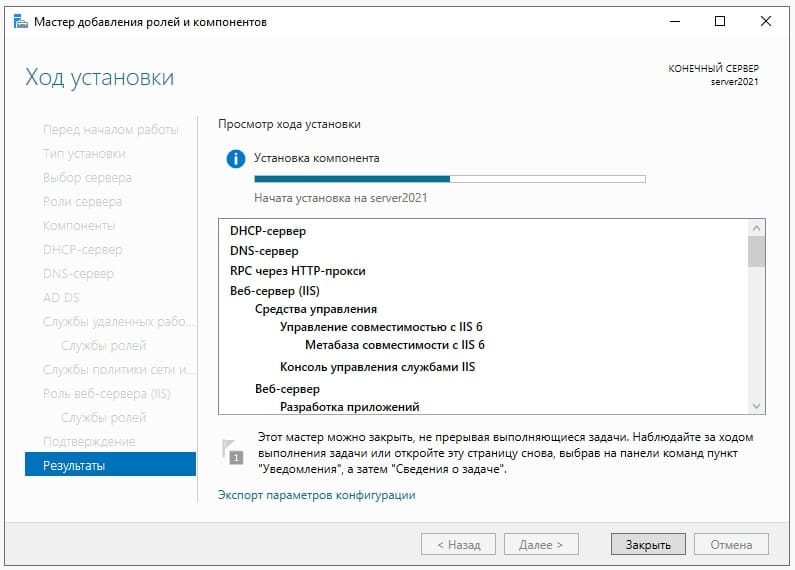

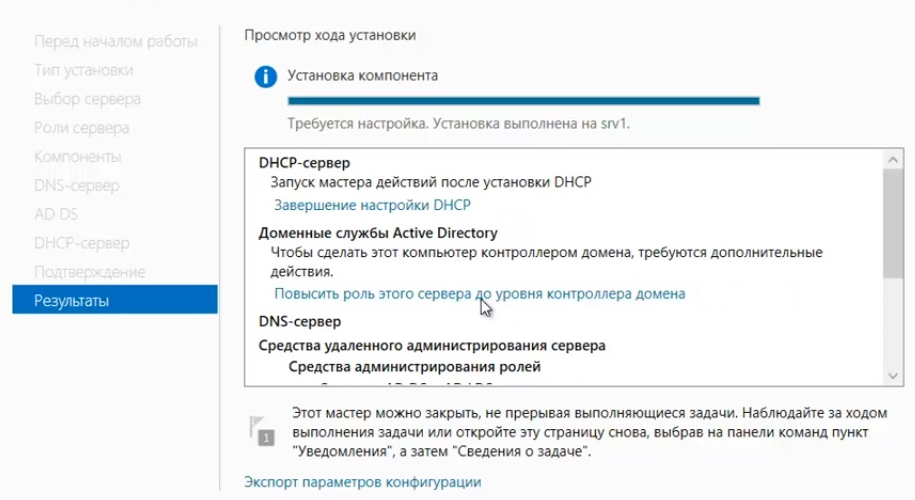

Подтверждаем установку компонентов и нажимаем Установить. Перезагружаем сервер.

Настройка сервера лицензирования

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер лицензирования удаленных рабочих столов.

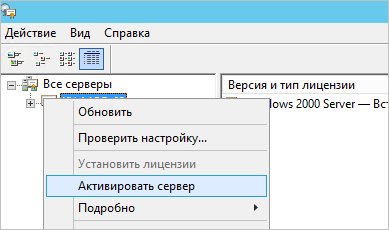

В диспетчере нажимаем ПКМ на наш сервер и выбираем Активировать сервер.

Попадаем в Мастер активации сервера, выбираем метод подключения Авто, вводим свои данные и нажимаем Далее.

В следующем пункте вводим Сведения об организации и нажимаем Далее.

Завершение работы мастера активации сервера выполняется с поставленной галочкой Запустить мастер установки лицензий чтобы попасть в оснастку установки лицензий.

В мастере установки лицензий появятся параметры сервера лицензирования, жмём Далее.

Лицензию выбираем в зависимости от того, какая у вас имеется.

Есть следующие типы лицензии:

- Пакет лицензий (в розницу).

- Соглашение Open License.

- Соглашение Select License.

- Соглашение Enterprise Agreement.

- Соглашение Campus Agreement.

- Соглашение School Agreement.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

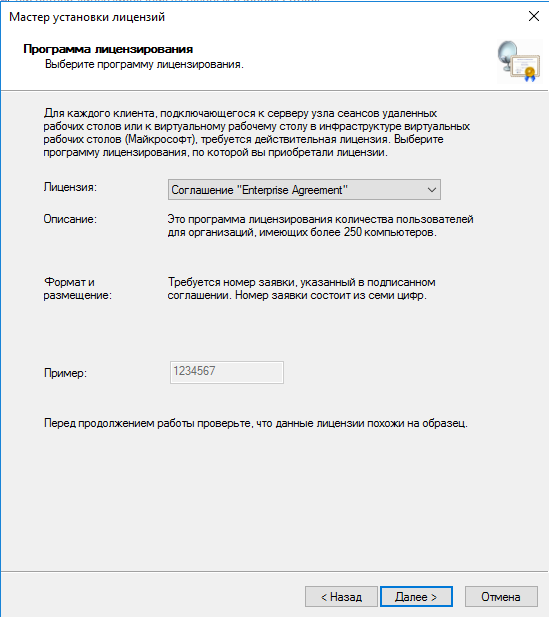

В нашем случае мы выбираем Соглашение Enterprise Agreement.

- Выбираем версию продукта Windows Server 2022.

- Тип лицензии — Клиентская лицензия служб удаленных рабочих столов на устройство.

- Количество ставим в зависимости от приобретенной вами лицензией. В нашем случае мы активируем на 10 устройств.

В завершение установки осталось выполнить добавление групповых политик, для этого нажимаем Win+R (или ПКМ по меню Пуск и выбираем Выполнить).

В окне Выполнить вводим gpedit.msc и нажимаем ОК.

Попадаем в Редактор локальной групповой политики. Здесь требуется править две записи. Для того, чтобы указать сервер лицензирования, мы переходим в пункт: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Использовать указанные серверы лицензирования удаленных рабочих столов>.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер 127.0.0.1 и применяем настройку.

Рисунок 1 — Настройка сервера лицензирования

Для второго пункта мы переходи по следующему пути: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем на устройство и применяем настройку.

Далее обновляем групповую политику. Для этого открываем строку Выполнить посредством нажатия комбинации Win+R, вводим команду gpupdate /force, жмём Enter.

Настройка по установке лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов — это сервис-посредник между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними и прослушивает порт 443.

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер шлюза удаленных рабочих столов. Нажимаем ПКМ по папке Политики и выбираем Создание новых политик авторизации. Откроется Мастер создания новых политик авторизации.

Далее выбираем следующие пункты:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали Включить перенаправление устройств для всех клиентских устройств).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем Разрешить подключение пользователей к любому ресурсу (компьютеру).

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем Разрешить подключение только к порту 3389.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу win-acme.

Копируем в папку C:Scriptswin-acme.

Создаем 2 bat-файла:

Файл C:Scriptswin-acmeRegister.bat:

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress [email protected] --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

Файл C:Scriptswin-acmeScriptsPSScript.bat:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем C:Scriptswin-acmeRegister.bat.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

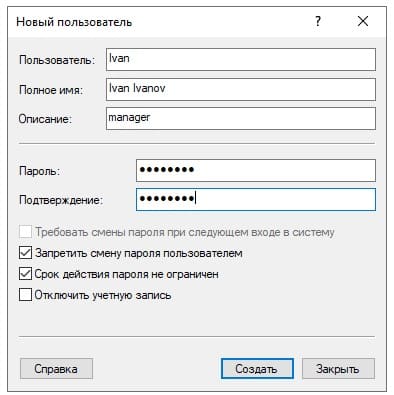

Вводим требуемые поля: пользователь и пароль.

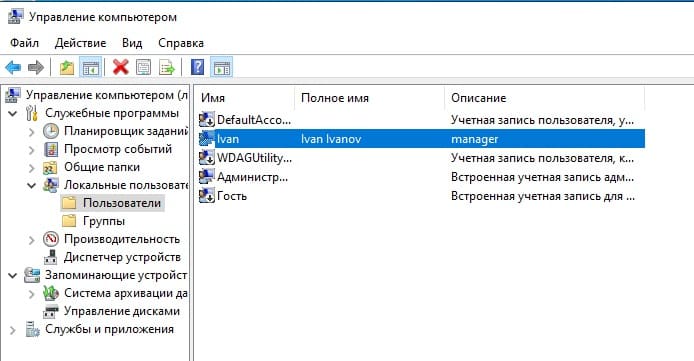

- В меню пуск находим оснастку Управление компьютером.

- Нажимаем папку Локальные пользователи.

- Выбираем папку Пользователи, нажимаем ПКМ → Новый пользователь.

Создаем нового пользователя, убираем срок действия пароля (если нужно) и добавляем его в группу Пользователи удаленного рабочего стола, для этого заходим в Панель управления → Система → Настройка удаленного рабочего стола → Выбрать пользователей → Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

На машине, с которой будем подключаться к серверу, ищем утилиту Подключение к удаленному рабочему столу на Windows 10 она находится по следующему расположению: Пуск → Стандартные → Windows → Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера EFSOL-IT. Пользователя указываем, которого создали (EFSOL-ITuser001).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку Дополнительно нажимаем Параметры вводим в окне Имя сервера.

Нажимаем ОК → Подключить.

При подключении к удаленному рабочему столу может появиться сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

Назад

-

-

11 Июл 2022 (Отредактировано: 13.11.2022)

-

2167

Эта инструкция, подходящая для разных версий Windows Server, наглядно показывает то, как происходит лицензирование серверов удаленных рабочих столов. Сервер настраивается для успешного подключения к нему через RDP. Для активации Server RDS вам необходимо иметь активированный Windows Server.

Порядок действий:

Добавляем роли и службы удаленных рабочих столов (конечно же, если они не были до этого момента установлены).

- Заходим в Active Directory, проделав путь к «установке ролей или компонентов».

- После этого, нам нужно будет проследовать к меню под названием «выбор нужного сервера».

- Добавляем в ролях «Службы удаленных рабочих столов», при этом обязательно активируя опцию лицензирования удаленных рабочих столов, «Шлюз удаленных рабочих столов» и «Узел сеансов удаленных рабочих столов».

- Подтверждаем нужные действия в мастере установки ролей и компонентов посредством нажатия кнопки «Установить».

Далее мы настраиваем так называемую «групповую политику».

- Чтобы все было сделано правильно, мы заходим на панели инструментов в «Поиск» и вводим там «gpedit.msc».

- В разделе конфигурации ПК находим пункт под названием «Административные шаблоны».

- Выбираем «Компоненты Windows», «Службы удаленных рабочих столов» и «Узел сеансов удаленных рабочих столов».

- В последнем меню нужно выбрать пункт, который называется «Лицензирование».

- Далее переходим в меню под названием «Использовать указанные серверы лицензирования удаленных рабочих столов». Именно там в одном из полей можно будет ввести наименование сервера либо его IP.

- После этого, мы переходим к пункту «Задать режим лицензирования удаленных рабочих столов» (Нужно нажать “След параметр”) и выбираем в открывшемся меню значение «На устройство» или «На пользователя».

После этого, мы можем заниматься уже вопросами, напрямую связанными с самим лицензированием.

Находим в панели управления пункты «Администрирование» > «Remote Desktop Services» > Диспетчер лицензирования удаленных рабочих столов.

Активация сервера.

Далее выбираем автоматический способ подключения, просто ориентируясь на выставленное решение по умолчанию и ничего при этом не меняя.

Персональные данные не требуют проверки, и потому они могут быть введены практически любыми. Заполняем поля имени, фамилии, наименования организации и указываем страну непосредственного расположения сервера.

После прохождения регистрации, для лицензирования обязательно понадобится ключ активации RDS. Если его у Вас нет, то приобретайте его выгодно в нашем каталоге по ссылке https://keysoft.store/windows-server-rds

Вводим купленный ключ активации.

Числовое значение пользователей зависит от версии лицензии – количество устройств можно указывать самостоятельно. Если указывать большее количество устройств, чем позволяет лицензия, то настройка просто не будет активирована. На скриншоте ниже указывается, как указать необходимое количество доступных на сервере лицензий.

После этого, возвращаемся к диспетчеру лицензирования удаленных рабочих столов. Сервер должен быть активирован.

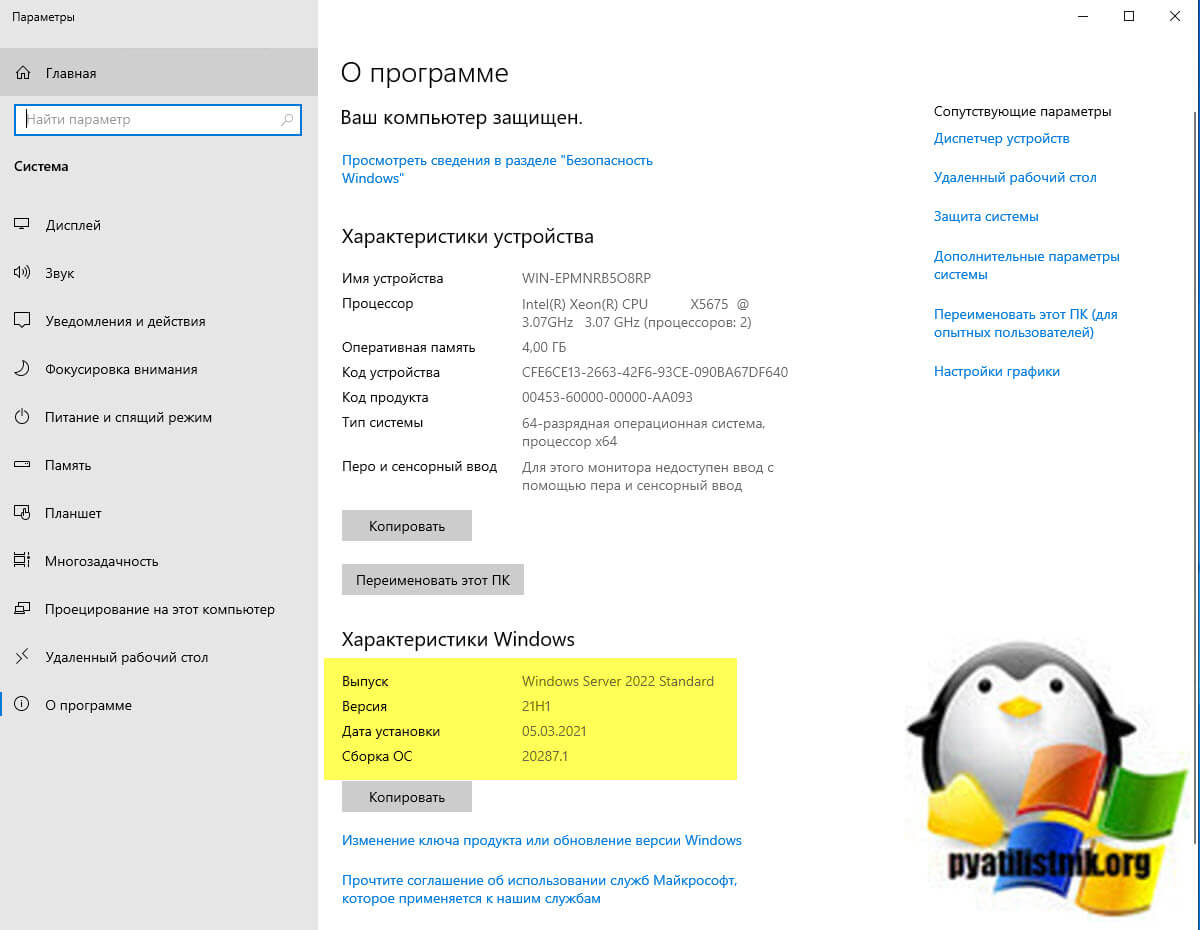

В этой статье мы рассмотрим самые базовые настройки Windows Server 2022 — это Active Directory, DNS, DHCP, настройки терминальных лицензий, добавление пользователей… Эти настройки являются не обязательными, но как правило применяются как базовые для большинства задач.

— Скачать бесплатно дистрибутив Windows Server 2022 Standard и Datacenter можете в нашем каталоге.

— Пошаговая инструкция по установке Windows Server 2022 в нашей прошлой статье.

— Приобрести ключи активации для Windows Server 2022 Standard и Datacenter можете так же в нашем каталоге.

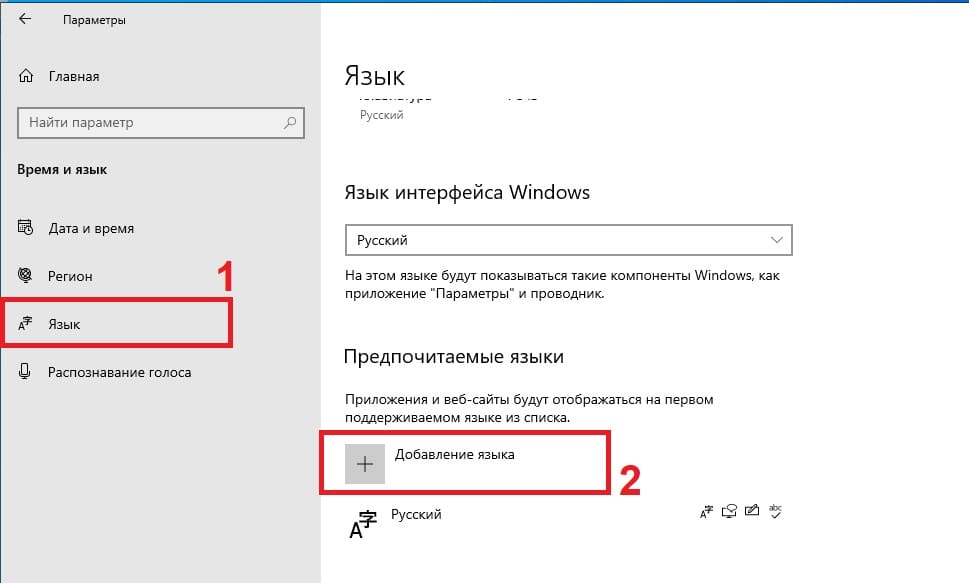

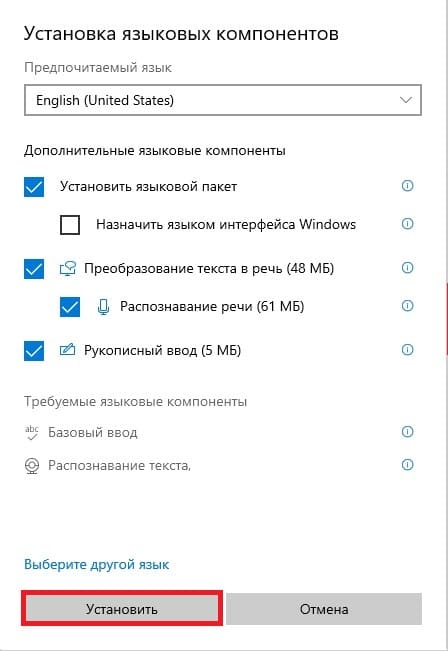

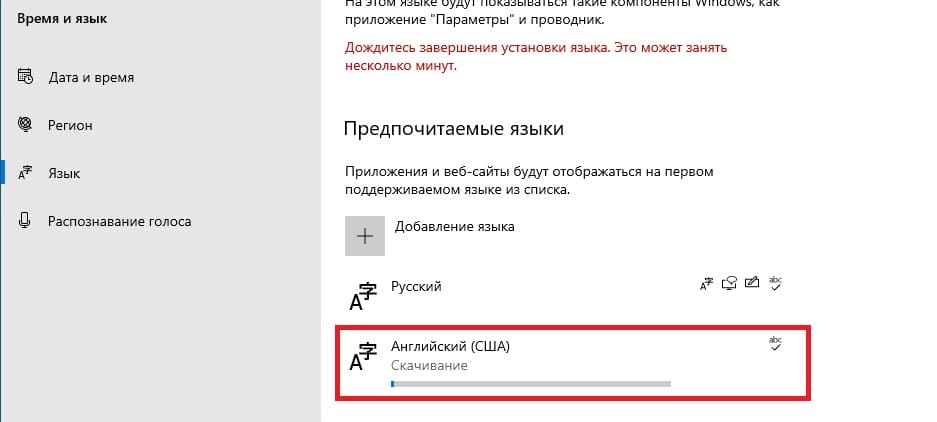

1) При установке Windows Server 2022 например на русском языке, добавляется по умолчанию только одна раскладка клавиатуры — «Русский язык», для настроек нам необходима еще английская раскладка клавиатуры. Добавим ее.

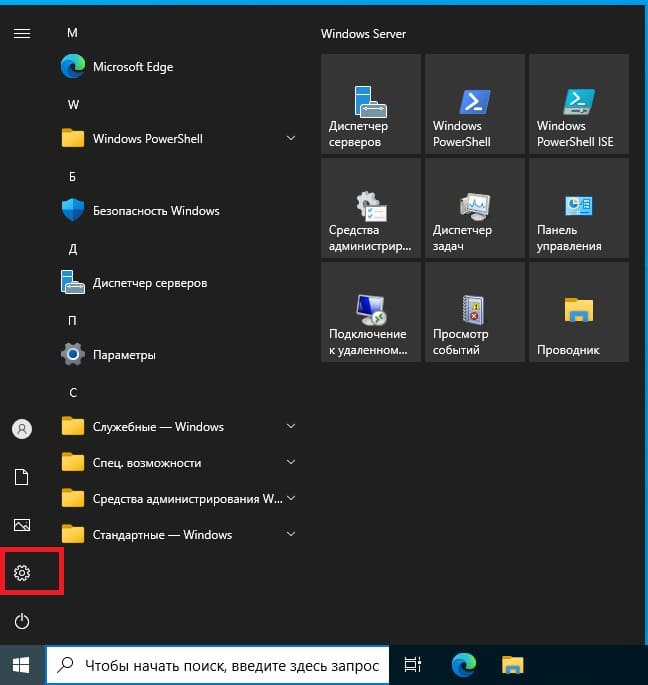

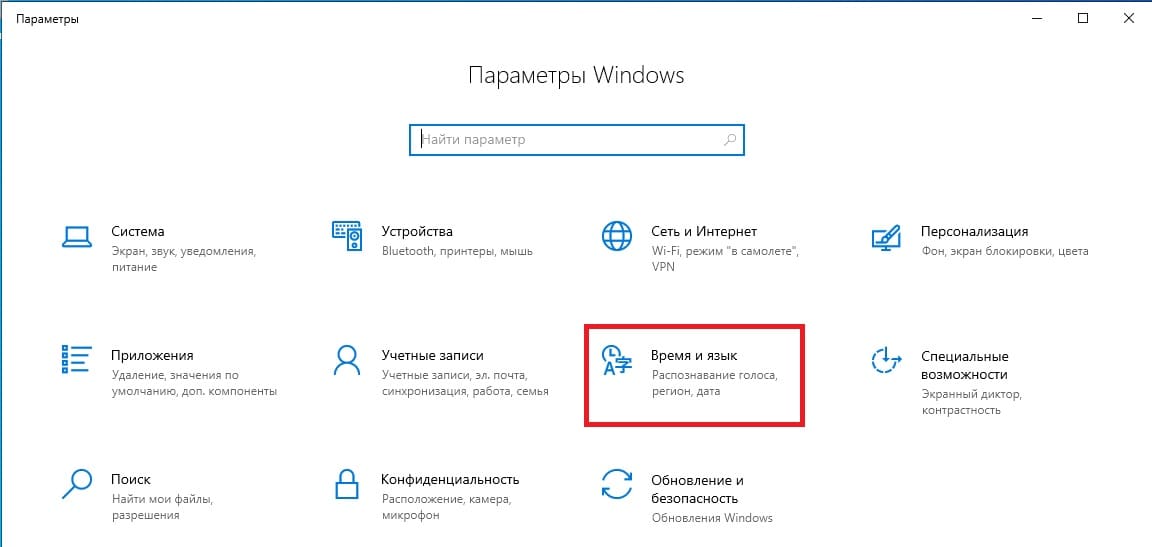

Заходим в меню «Пуск» => Параметры => Время и язык.

Во вкладке «Язык» нажимаем на «Добавление языка».

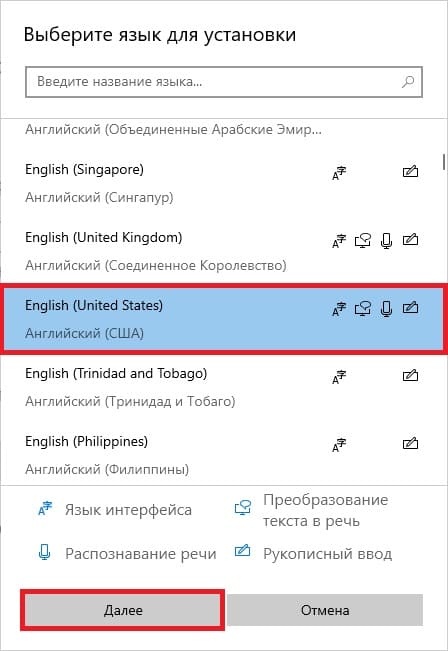

Выбираем «Английский» => Далее.

Можем оставить все галки, кроме назначения языком интерфейса и нажимаем «Установить».

Теперь дожидаемся установки языкового пакета, после установки можете перезагрузить сервер и у Вас появится возможность переключения языка раскладки на английский язык.

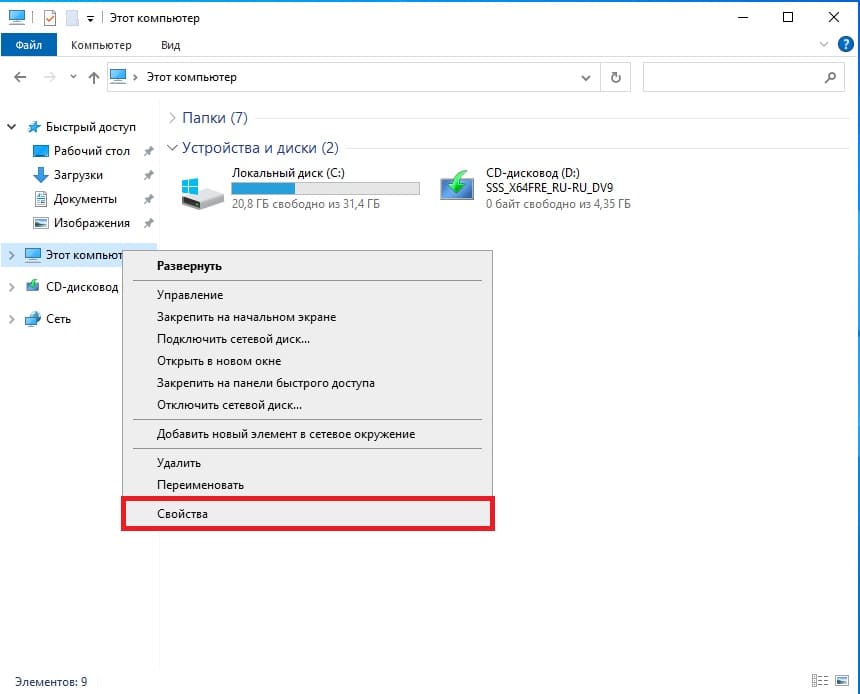

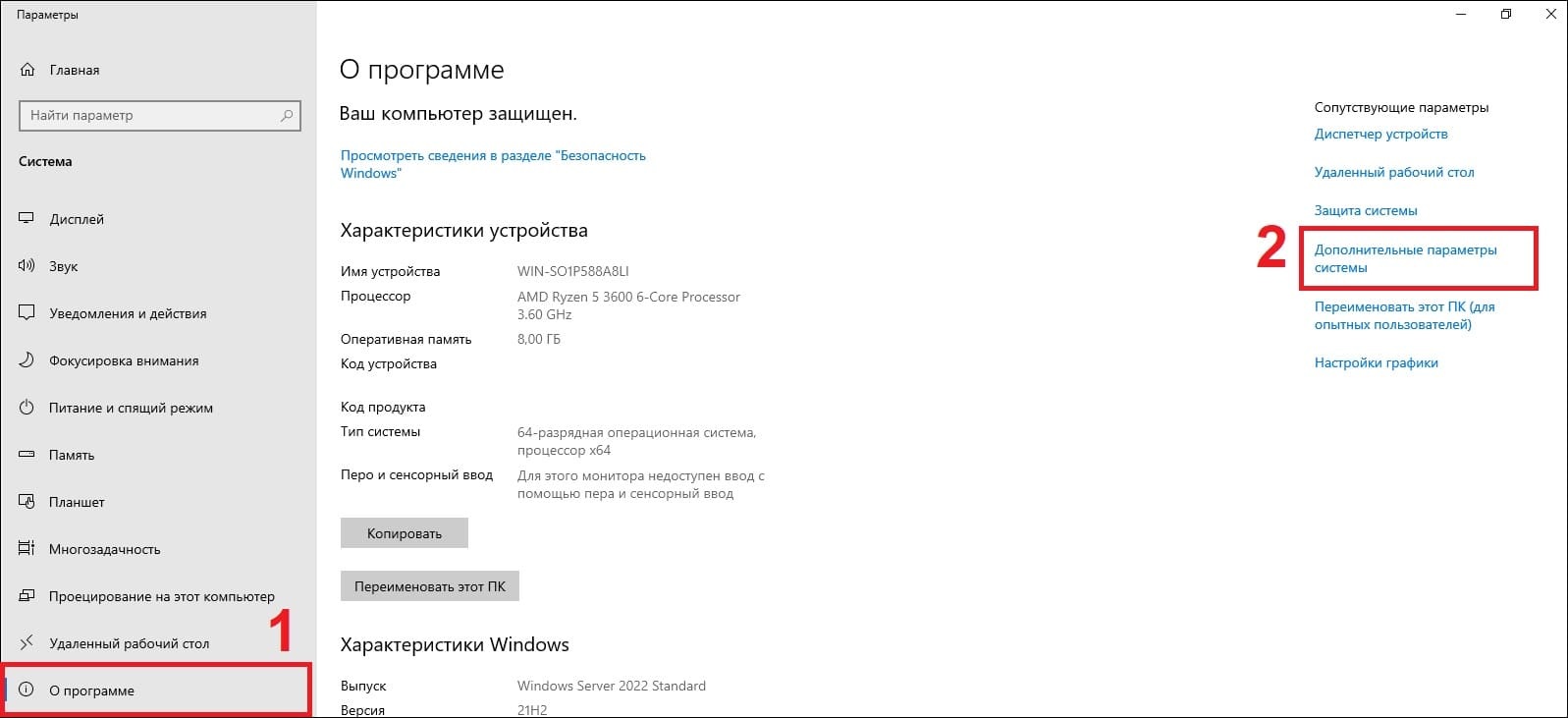

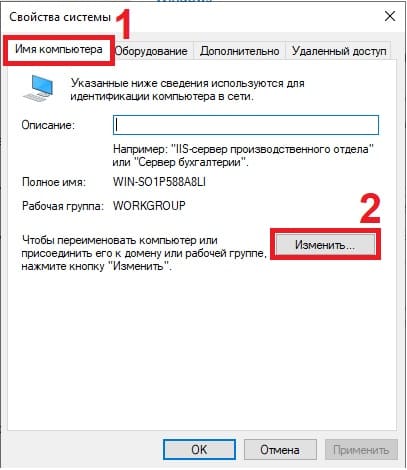

2) Следующим шагом, нам нужно задать имя серверу для более простого подключения к нему. Заходим в проводник => Слева «Этот компьютер» => Свойства.

В меню «О программе» нажимаем «Дополнительные параметры системы».

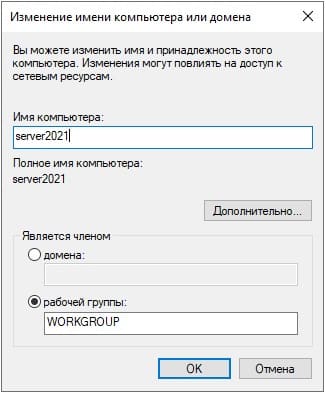

В новом окне выбираем вкладку «Имя компьютера» => Изменить.

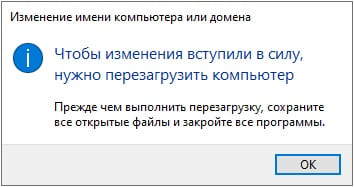

Задаем имя компьютера, имя может быть любое. Рекомендуем не использовать кириллицу, а только латиницу и цифры.

Для применения настроек — перезагружаем сервер.

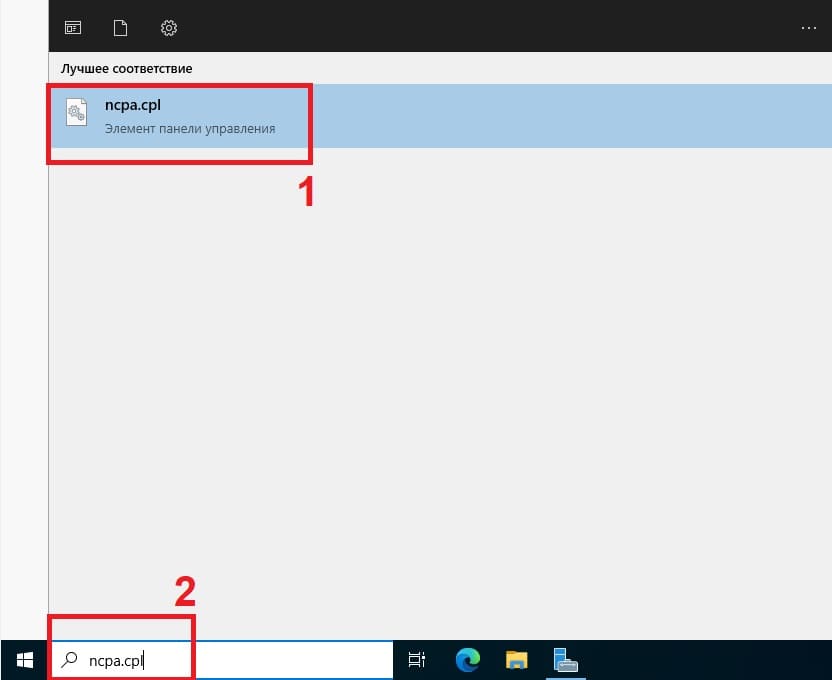

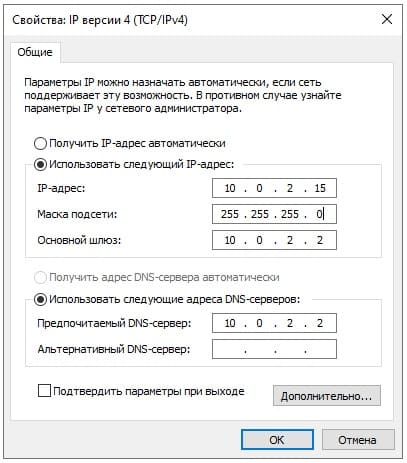

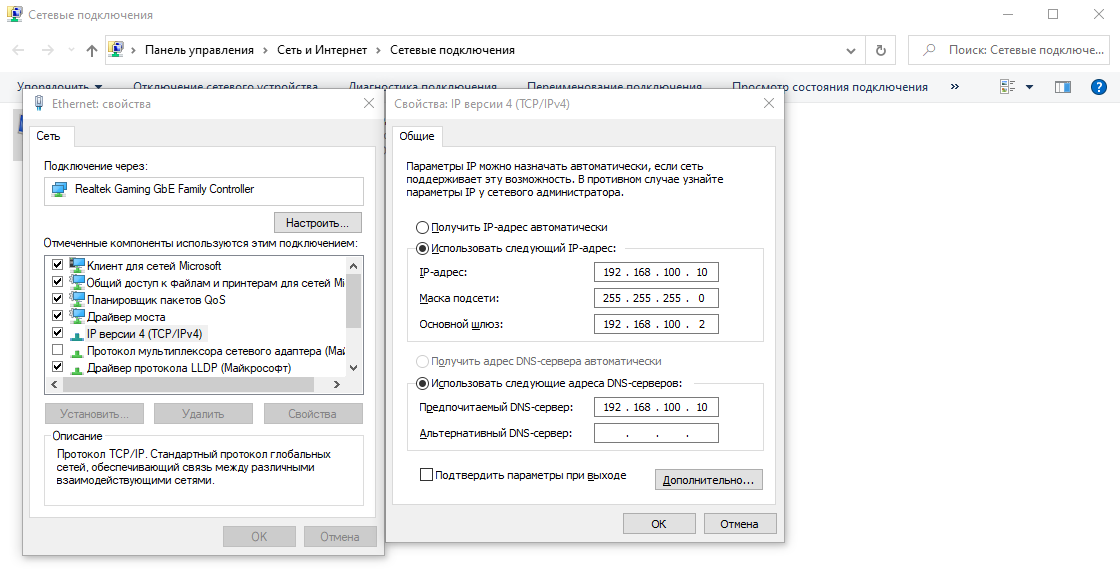

3) Далее, зададим локальный статический IP адрес сервера. Это так же необходимо для бесперебойного подключения к нему. (мы рекомендуем помимо всего использовать так же статический публичный IP для корректного подключения к нему из внешней сети интернет). Так же, данная настройка обязательна для последующей настройки DHCP сервера.

В поиск вводим ncpa.cpl

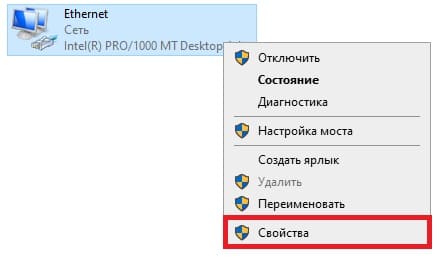

Правой кнопкой мыши на сетевую карточку => Свойства.

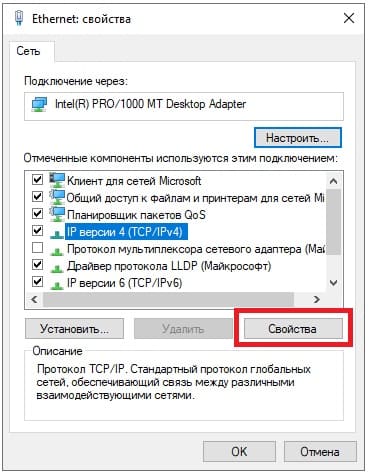

Мы будем настраивать Ipv4, выделяем его курсором и нажимаем «Свойства».

Задаем настройки IP Вашей сети. Внимание! На скриншоте ниже — это пример, у вас должны быть Ваши собственные настройки под Вашу сеть.

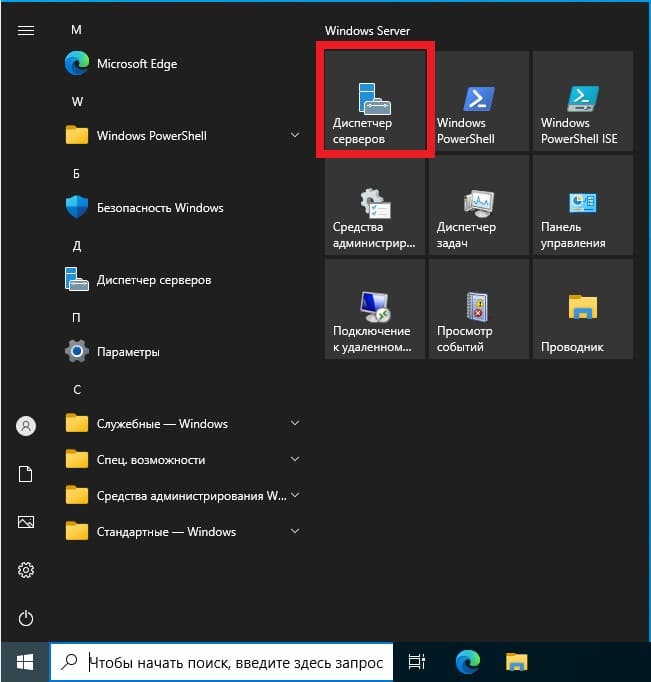

3) Теперь переходим к добавлению ролей и компонентов в Active Directory (Диспетчере серверов).

Нажимаем меню «Пуск» => Диспетчер серверов.

Добавить роли и компоненты.

В следующем окне просто нажимаем «Далее».

В меню «Тип установки» выбираем пункт => Установка ролей и компонентов.

Далее «Выбираем сервер из пула». Он у нас должен быть один.

Далее, выбираем нужные Вам роли (функионал сервера), в случае чего, вы всегда сможете добавить что-либо еще, если что-то понадобится дополнительное.

Мы выберем на примере DHCP-сервер, DNS-сервер (Внимание! DNS (домен) не всегда нужен под рабочие задачи, убедитесь, что он нужен именно Вам, прежде чем его выбирать для установки. Мы его устанавливаем лишь для примера.), Доменные службы и Службы для удаленных рабочих столов (для подключения к серверу по RDP).

После выбора нужных служб идем далее.

Далее, пролистываем до меню «Службы ролей» в подпункт «Службы удаленных рабочих столов» и выбираем здесь пункты «Лицензирование удаленных рабочих столов», «Узел сеансов удаленных рабочих столов» и «Шлюз удаленных рабочих столов».

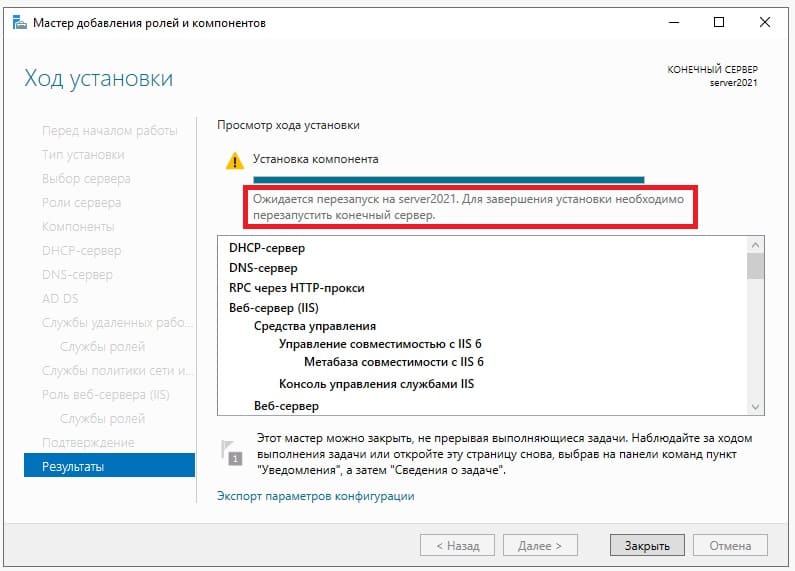

Пролистываем до конца в меню «Подтверждение», нажимаем «Установить» и дожидаемся установки служб.

После перезагрузите сервер для применения настроек.

4) После перезагрузки заходим в меню Active Directory (Диспетчер серверов) и перейдем в настройки доменных служб (DNS), если вы не выбирали данную службу, то пропустите этот пункт настройки.

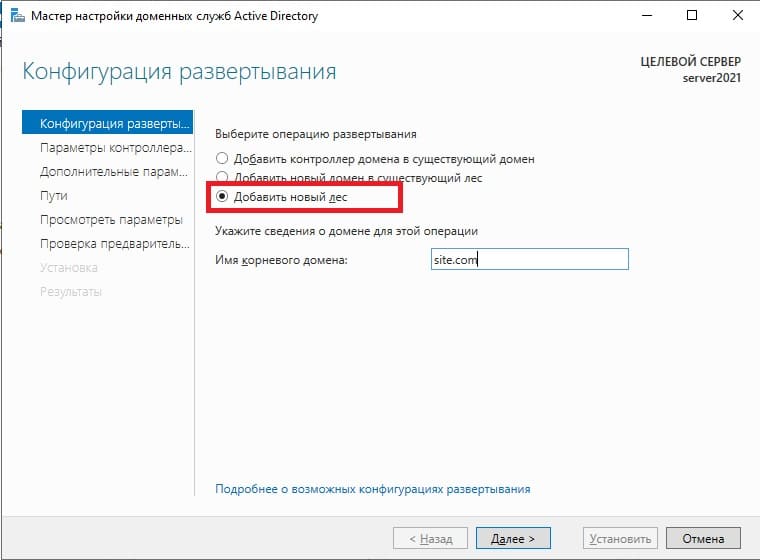

Выбираем пункт «Добавить новый лес» => и задаем имя для домена, он может быть любым, например названием вашей компании, или название вашего сайта. Настоятельно рекомендуем задавать только на латинице (или цифры).

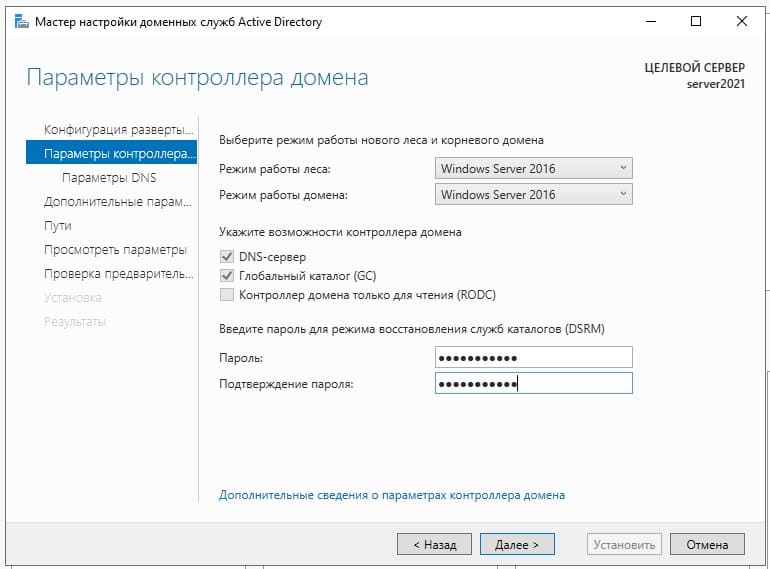

В параметрах контроллера домена задаем пароль для Вашего домена.

Параметр NetBIOS как правило задается автоматически от имени домена.

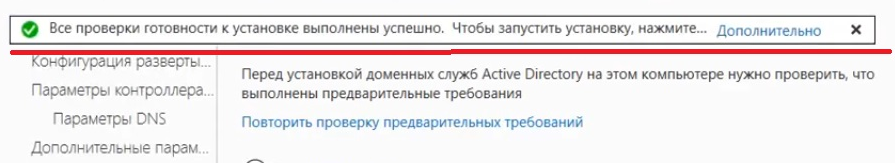

Доходим до проверки предварительных требований и нажимаем «Установить». Дождитесь установки.

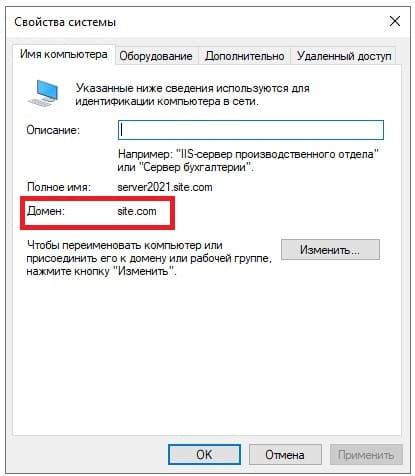

После установки домена можете проверить в свойствах системы, что Ваш сервер добавлен в домен.

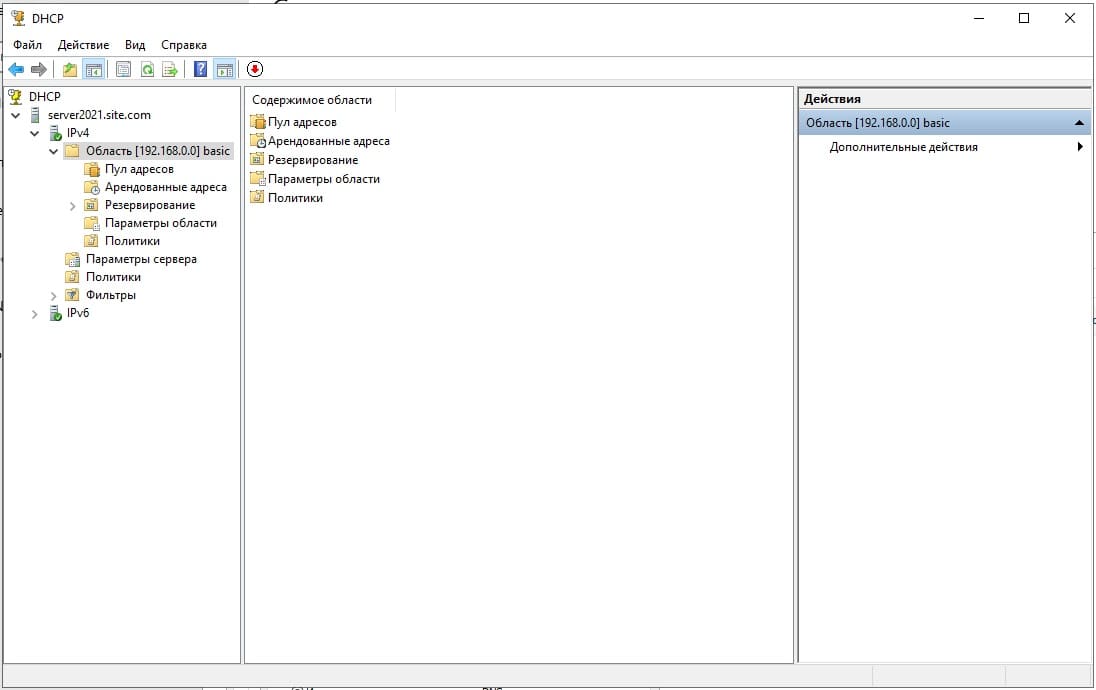

5) Перейдем к настройке DHCP, чтобы сервер мог раздавать IP адреса на клиентские ПК.

Нажимаем «Далее».

Оставляем по умолчанию.

В этой настройке готово.

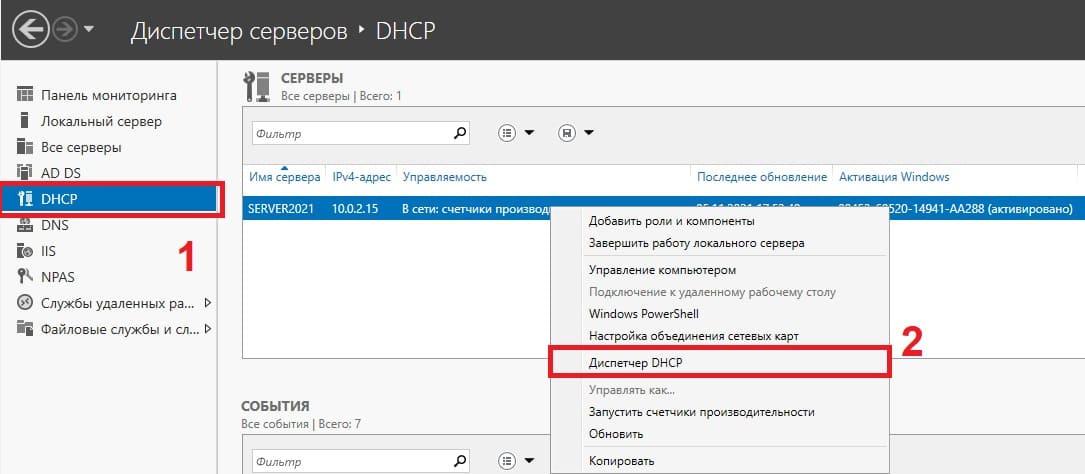

Теперь в диспетчере серверов, в меню слева выбираем пункт DHCP => Правой кнопкой мыши на Ваш сервер => Диспетчер DHCP

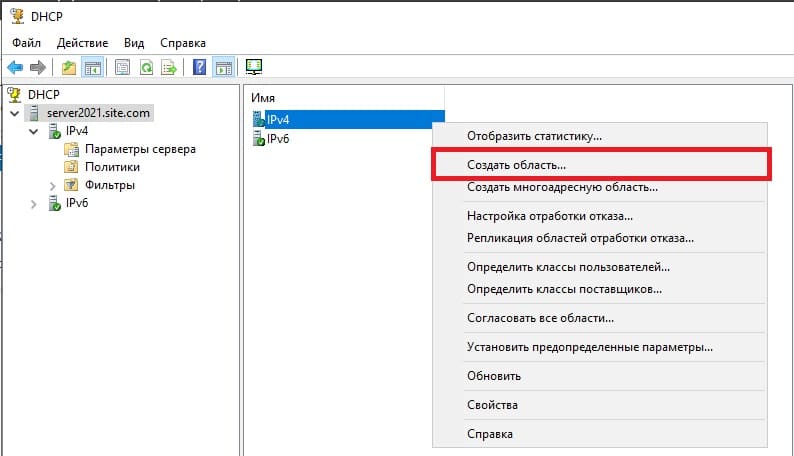

Раскрываем ветку DHCP => Ваш сервер => IPv4, правой кнопкой мыши на этот пункт => Создать область.

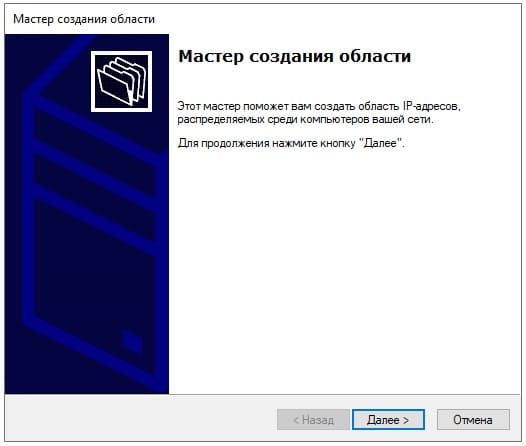

В новом окне «Далее».

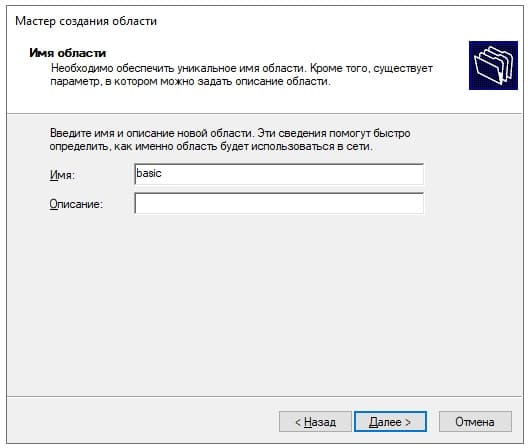

Задаем любое имя области.

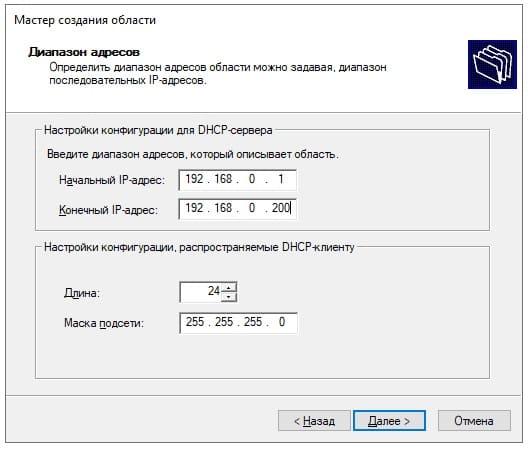

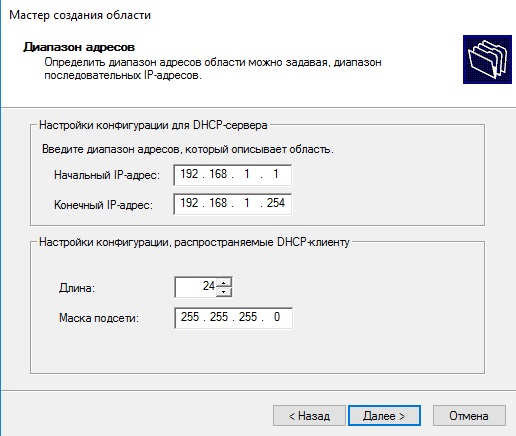

Далее задаем диапазон IP адресов, который будет раздавать сервер на локальные компьютеры, а так же маску подсети. (На скриншоте ниже — это пример, у вас может быть свой диапазон).

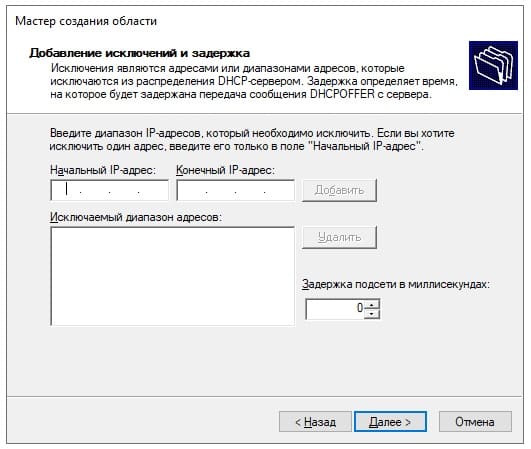

При желании, можете исключить какой-либо промежуток IP адресов, либо просто нажмите «Далее».

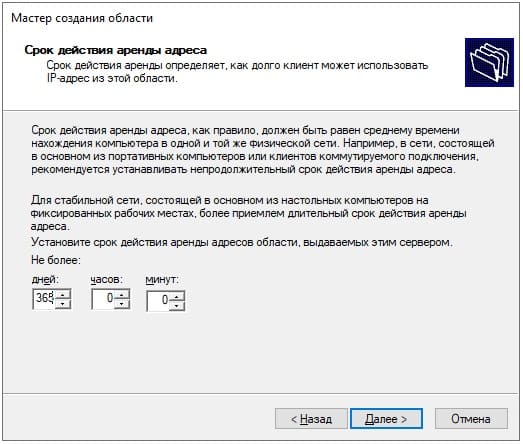

Задаем срок действия раздачи IP адреса на компьютеры. Мы зададим большой срок в 365 дней, у вас он может быть любой под Ваши задачи.

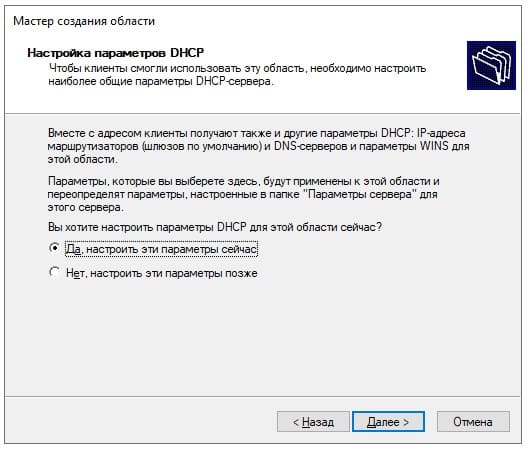

Выбираем пункт «Да, настроить эти параметры сейчас».

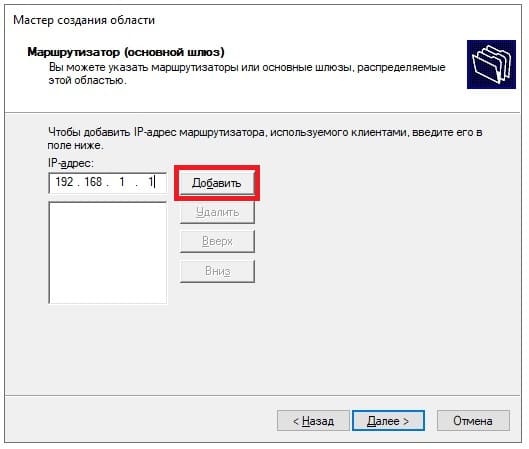

Можете добавить адрес маршутизатора (роутера) из вашей сети.

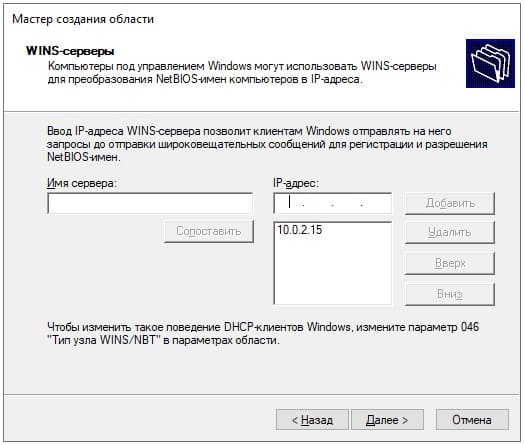

Можете добавить WINS-сервер, если у вас уже он был ранее настроен на сервере, то он добавится автоматически. Либо можете пропустить данный пункт настройки.

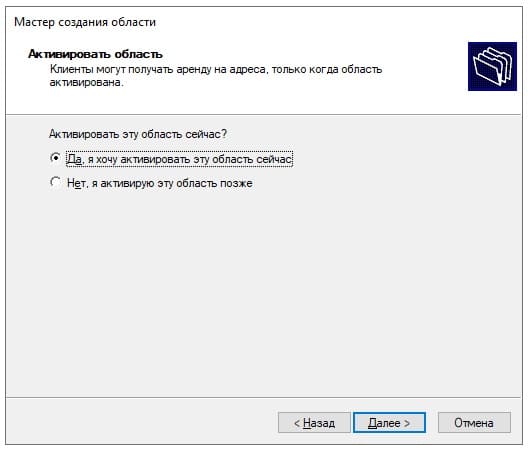

Активировать эту область сейчас.

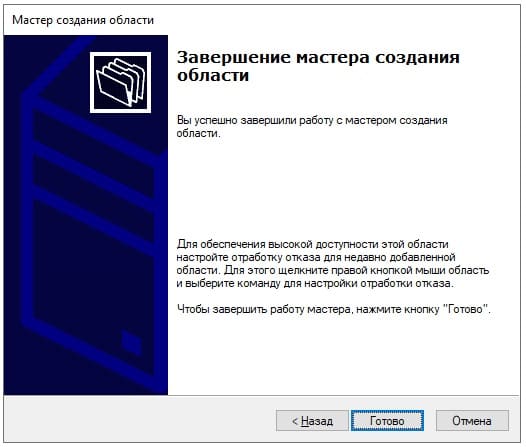

Готово.

Теперь видим, что область успешно создана.

6) Теперь приступим к лицензированию удаленных рабочих столов (RDP / RDS), чтобы Вы могли подключаться к серверу с клиентских ПК по RDP.

— Первое, что для этого нужно — это ключ активации Windows Server 2022 RDS User или Device CAL. Приобрести его можете в нашем каталоге на следующей странице.

— Чем отличается User CAL от Device CAL можете ознакомиться в нашей прошлой статье.

— Для активации ключа RDS теперь можете воспользоваться следующей инструкцией по настройке и активации данного функционала в нашей прошлой статье. Инструкция является универсальной, начиная от 2012r2 версии до 2022 версии Windows Server.

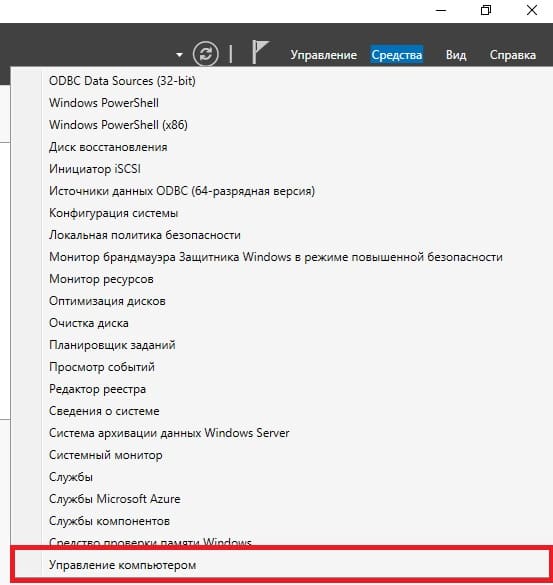

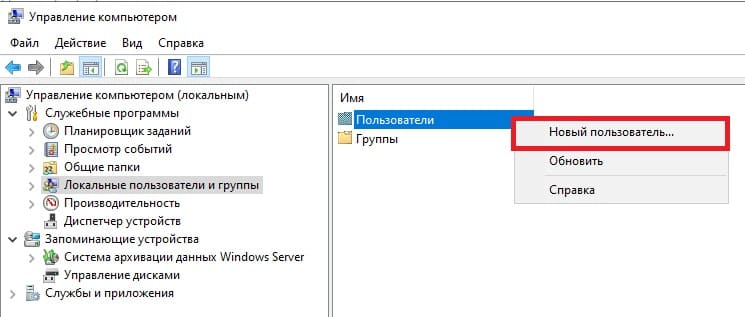

7) Следующим шагом рассмотрим как добавить пользователя в Windows Server, в случае, если Вы не устанавливали на сервер домен (DNS). С созданными пользователями Вы можете под их данными подключаться к серверу по RDP.

Заходим в Active Directory => Средства => Управление компьютером => Локальные пользователи и группы => Пользователи => Новый пользователь.

Задаем имя пользователя, можете так же указать его должность, или краткое описание. Обязательно задаем ему пароль для входа. При желании можете установить пункты запрета на смену пароля пользователю и отключение срока действия пароля.

Пользователь создан. Нажав на него двойным кликом курсором мыши можете задать пользователю более детальные настройки, при необходимости.

Обновлено 11.06.2021

Добрый день! Уважаемые читатели и гости одного из крупней1ших IT блогов Рунета Pyatilistnik.org. В прошлый раз мы с вами починили кнопку Пуск в Windows Server 2019. На дворе почти 2021 год, рынки лихорадит, пандемия еще не ушла, но это не причина не развиваться, нужно всегда идти вперед. В сегодняшней статье мы с вами установим и настроим новую серверную операционную систему Windows Server 2022. Мы посмотрим, что нового в ней, что улучшили и добавили. Думаю вам будет интересно.

Что нового в Windows Server 2022 ?

Перед тем, как установить и настроить Windows Server 2022 давайте посмотрим, что же нового добавила компания Microsoft. Хочу выделить, что давно я не видел столько улучшений и нововведений по сети и сетевому стеку.

- Библиотека MsQuic — это реализация Microsoft QUIC, сетевого протокола транспортного уровня общего назначения, первоначально разработанного Джимом Роскиндом из Google. QUIC по-прежнему является черновиком Интернет-протокола, но он используется Google Chrome для подключений к собственным серверам Google. Microsoft Edge и Firefox поддерживают QUIC, но по умолчанию он отключен. QUIC использует мультиплексные соединения HTTP/3 и UDP для повышения производительности веб-приложений там, где в настоящее время используется TCP. Microsoft утверждает, что QUIC поддерживает веб-обработку HTTP/3 и передачу файлов SMB. Microsoft открывает исходный код библиотеки QUIC, MsQuic , на GitHub по лицензии MIT. QUIC стандартизируется Инженерной группой Интернета (IETF). MsQuic — это клиентское и серверное решение, оптимизированное для различных шаблонов использования и используемое несколькими продуктами и услугами Microsoft. MsQuic в настоящее время находится в предварительной версии и поддерживает Windows и Linux.

- Улучшение производительности протокола UDP — UDP становится очень популярным протоколом, несущим все больше и больше сетевого трафика. С протоколом QUIC, построенным на основе UDP, и растущей популярностью RTP и пользовательских (UDP) потоковых и игровых протоколов, пора вывести производительность UDP на уровень, равный TCP. В Windows Server 2022 реализует UDP Segmentation Offload (USO) . USO переносит большую часть работы, необходимой для отправки пакетов UDP с ЦП на сетевую карту. В дополнение к USO в Windows Server 2022 включается UDP Receive Side Coalescing (UDP RSC), которое объединяет пакеты и снижает использование ЦП для обработки UDP. В дополнение к этим двум новым улучшениям мы внесли сотни улучшений в путь передачи данных UDP, как для передачи, так и для приема.

- Улучшения производительности протокола TCP — Windows Server 2022 использует TCP HyStart++ для уменьшения потери пакетов при запуске соединения (особенно в высокоскоростных сетях) и SendTracker+RACK для уменьшения времени ожидания повторной передачи (RTO). Эти функции включены в транспортном стеке по умолчанию и обеспечивают более плавный сетевой поток данных с лучшей производительностью на высоких скоростях.

- Поддержка PktMon в TCPIP. Инструмент межкомпонентной сетевой диагностики для Windows теперь поддерживает TCP/IP, обеспечивая видимость сетевого стека. PktMon можно использовать для захвата пакетов, обнаружения отбрасывания пакетов, фильтрации пакетов и подсчета для сценариев виртуализации, таких как сеть контейнеров и SDN. Проблемы с сетевым подключением часто трудно диагностировать. В одной передаче данных задействовано несколько машин; как минимум две конечные точки и сложная сетевая инфраструктура посередине. В последнее время, с внедрением виртуализации сети, в конечные точки интегрировано больше возможностей инфраструктуры, таких как маршрутизация и коммутация. Дополнительная сложность конечных точек часто приводит к проблемам с подключением, которые трудно диагностировать. Эта новая инфраструктура требует более комплексного подхода к диагностике сети. Packet Monitor (PacketMon) — это встроенный кросс-компонентный инструмент сетевой диагностики для Windows. Его можно использовать для захвата пакетов, обнаружения отбрасывания пакетов, фильтрации и подсчета пакетов. Этот инструмент особенно полезен в сценариях виртуализации, таких как сеть контейнеров, SDN и т. Д. Он доступен в комплекте с помощью команды pktmon.exe и расширений Windows Admin Center.

- Улучшение производительности RSC в vSwitch — RSC в vSwitch была улучшена производительность. Функция объединения сегментов приема (RSC) в vSwitch, впервые выпущенная в Windows Server 2019, позволяет объединять и обрабатывать пакеты как один больший сегмент при входе в виртуальный коммутатор. Это значительно сокращает количество циклов процессора, потребляемых обработкой каждого байта (циклов/байт). Однако в своей первоначальной форме, как только трафик покинет виртуальный коммутатор, он будет повторно сегментирован для перемещения через VMBus. В Windows Server 2022 сегменты будут оставаться объединенными по всему пути данных до тех пор, пока они не будут обработаны предполагаемым приложением. Это улучшает два сценария:

- Трафик с внешнего хоста, полученный виртуальной сетевой картой

- Трафик от виртуальной сетевой карты к другой виртуальной сетевой карте на том же хосте

Эти улучшения RSC в vSwitch будут включены по умолчанию; с вашей стороны не требуется никаких действий.

- Поддержка балансировки нагрузки Direct Server Return (DSR) для контейнеров и Kubernetes — Direct Server Return (DSR) — это реализация асимметричного распределения сетевой нагрузки в системах с балансировкой нагрузки, что означает, что трафик запроса и ответа использует другой сетевой путь. Использование разных сетевых путей помогает избежать лишних переходов и снижает задержку, за счет чего не только ускоряется время ответа между клиентом и службой, но и снимается некоторая дополнительная нагрузка на балансировщик нагрузки. Использование DSR — это прозрачный способ повышения производительности сети для ваших приложений практически без изменений инфраструктуры. Дополнительная информация

- Введение в правила соответствия/защиты виртуальных машин с отказоустойчивой кластеризацией (Virtual Machine (Role) Affinity/AntiAffinity) — В прошлом мы полагались на свойство группы AntiAffinityClassNames, чтобы разделять роли, но не учитывали особенности сайта. Если был DC, который должен был быть на одном сайте, и DC, который должен был быть на другом сайте, это не было гарантировано. Также было важно не забыть ввести правильную строку AntiAffinityClassNames для каждой роли. Приведу примеры командлетов PowerShell:

- New-ClusterAffinityRule — Позволяет вам создать новое Affinity или AntiAffinityrule. Есть четыре разных типа правил (-RuleType)

- DifferentFaultDomain — Позволяет держать группы в разных доменах сбоя

- DifferentNode — сохранить группы на разных узлах (примечание может быть на другом или одном домене сбоя)

- SameFaultDomain — Позволяет держать группы в одном домене сбоя

- SameNode — Позволяет держать группы на одном узле

- Set-ClusterAffinityRule — Позволяет вам включить (по умолчанию) или отключить правило

- Add-ClusterGroupToAffinityRule — Добавить группу в существующее правило

- Get-ClusterAffinityRule — Показать все или определенные правила

- Add-ClusterSharedVolumeToAffinityRule — Для хранилища Affinity / AntiAffinity, где общие тома кластера могут быть добавлены к текущим правилам

- Remove-ClusterAffinityRule — Удаляет определенное правило

- Remove-ClusterGroupFromAffinityRule — Удаляет группу из определенного правила

- Remove-ClusterSharedVolumeFromAffinityRule — Удаляет определенный общий том кластера из определенного правила

- Move-ClusterGroup -IgnoreAffinityRule — Позволяет принудительно переместить группу на узел или в домен сбоя, что в противном случае было бы предотвращено. В PowerShell, диспетчере кластеров и центре администрирования Windows в качестве напоминания будет показано, что группа нарушает правила.

При перемещении роли объект сходства гарантирует, что ее можно перемещать. Объект также ищет и проверяет другие объекты, в том числе диски, поэтому при желании вы можете иметь сродство хранилища с виртуальными машинами (или ролями) и общими томами кластера (сродство хранилища). Вы можете добавлять роли к множеству, например, контроллерам домена. Вы можете установить правило AntiAffinity, чтобы контроллеры домена оставались в другом домене сбоя. Затем вы можете установить правило привязки для каждого контроллера домена к их конкретному диску CSV, чтобы они могли оставаться вместе. Если у вас есть виртуальные машины SQL Server, которые должны находиться на каждом сайте с определенным контроллером домена, вы можете установить правило соответствия одного и того же домена сбоя между каждым SQL и их соответствующим контроллером домена. Поскольку теперь это объект кластера, если вы попытаетесь переместить виртуальную машину SQL с одного сайта на другой, он проверяет все связанные с ней объекты кластера. Он видит, что на том же сайте есть соединение с DC. Затем он видит, что у DC есть правило, и проверяет его. Он видит, что контроллер домена не может находиться в том же домене сбоя, что и другой контроллер домена, поэтому перемещение запрещено.

Есть встроенные переопределения, чтобы при необходимости вы могли принудительно выполнить ход. Вы также можете легко отключить/включить правила, если хотите, по сравнению с AntiAffinityClassNames с ClusterEnforcedAffinity, где вам нужно было удалить свойство, чтобы оно переместилось и появилось. Мы также добавили функциональность в режим стока, где, если он должен переместиться в другой домен и есть правило AntiAffinity, препятствующее этому, мы обойдем это правило. Любые нарушения правил отображаются как в Cluster Admin, так и в Windows Admin Center.

- BitLocker Protector для отказоустойчивых кластеров (Flexible BitLocker Protector) — BitLocker уже довольно давно доступен для отказоустойчивой кластеризации. Требование заключалось в том, что все узлы кластера должны находиться в одном домене, поскольку ключ BitLocker привязан к объекту имени кластера (CNO). Однако для этих кластеров на границе, кластеров рабочих групп и многодоменных кластеров Active Directory может отсутствовать. Без Active Directory нет CNO. В этих кластерных сценариях не было защиты данных в состоянии покоя. Начиная с Windows Server 2022, Microsoft представили собственный ключ BitLocker, хранящийся локально (зашифрованный) для использования кластером. Этот дополнительный ключ будет создан только в том случае, если кластерные диски защищены BitLocker после создания кластера.

- Улучшенная защита — 2020 и последующие годы показали, что на первое место теперь нужно ставить компьютерную безопасность и Windwos Server 2022 безусловно несет в себе огромную проделанную работу в данном направлении. Улучшили защиту ядра, в составе которой защита микропрограмм, многоуровневая защита оборудования и самой операционной системы. Windows Server 2020 использует System Guard для безопасной загрузки и Trusted Platform Module 2.0. Это позволяет защищаться от уязвимостей микропрограмм. Нельзя забывать и про виртуализации, тут сервер использует VBS, например целостность кода, Credential Guard, защищенного гипервизором (HVCI).

В задачи Credential Guard использует безопасность на основе виртуализации для изоляции секретов, чтобы только привилегированное системное программное обеспечение могло получить к ним доступ. Несанкционированный доступ к этим секретам может привести к атакам с кражей учетных данных, таким как Pass-the-Hash или Pass-The-Ticket. Credential Guard в Защитнике Windows предотвращает эти атаки, защищая хэши паролей NTLM, билеты предоставления билетов Kerberos и учетные данные, которые хранятся приложениями в качестве учетных данных домена. В свою очередь HVCI использует аппаратную защиту и не дает вредоносному коду попасть в систему. Windows Server 2022 получил быстрый и безопасный протокол передачи зашифрованного гипертекста (HTTPS) и безопасности транспортного уровня (TLS) 1.3.

- Новые сетевые тесты Cluster Validation — Сетевые конфигурации продолжают усложняться. Был добавлен новый набор тестов проверки кластера, чтобы помочь проверить правильность настройки конфигураций. Эти тесты включают:

- Список сетевых показателей порядка (версия драйвера — driver versioning)

- Проверить конфигурацию сети кластера (конфигурация виртуального коммутатора — virtual switch configuration)

- Предупреждение о подтверждении конфигурации IP

- Успех сетевой коммуникации

- Встроенные конфигурации объединения коммутаторов (симметрия, vNIC, pNIC)

- Проверка успешной настройки брандмауэра Windows

- QOS (PFC и ETS) настроены

(Примечание относительно настроек QOS выше: это не означает, что эти настройки действительны, просто они реализованы. Эти настройки должны соответствовать вашей физической конфигурации сети, и поэтому MS не может подтвердить, что они установлены на соответствующие значения)

- Образы контейнеров Server Core стали на 20 процентов меньше — Размер загружаемого образа контейнера Windows Server 2022 Core был уменьшен на 20%, что должно быть значительной победой для любого рабочего процесса, который извлекает образы контейнеров Windows. Это было достигнуто за счет оптимизации набора предварительно скомпилированных образов .NET в машинном коде, включенных в образ контейнера Server Core. Если вы используете .NET Framework с контейнерами Windows, в том числе Windows PowerShell, используйте образ .NET Framework , который будет включать дополнительные предварительно скомпилированные образы .NET в машинном коде для поддержания производительности в этих сценариях, а также получить выгоду от уменьшенного размера.

- Новые возможности протокола SMB — Еще больше поднимая планку безопасности, SMB теперь поддерживает шифрование AES-256. Также повышается производительность при использовании шифрования SMB или подписи с помощью SMB Direct с сетевыми картами с поддержкой RDMA. SMB теперь также имеет возможность выполнять сжатие для повышения производительности сети. Сжатие SMB теперь доступно с помощью инструментов командной строки robocopy и xcopy и /compress. Если целевое устройство также поддерживает сжатие SMB, при передаче файлов должно наблюдаться значительное повышение производительности. Современные устройства с Windows Server 2019 и Windows 10 уже поддерживают сжатие. Windows Server 2022 содержит инструменты, позволяющие администраторам использовать их.

- Службы миграции хранилища получают поддержку многоуровневой службы синхронизации файлов Azure (AFS).

- Windows Server 2022 получил еще две новые возможности по работе с облаком, Azure Arc и служба миграции хранилища. Azure Arc это инструмент позволяющий1 упростить управление приложениями, кластерами Windows, Linux, SQL Server и Kubernetes в центрах обработки данных прямо из Azure. Azure Arc использует Azure Policy, Azure Monitor и Azure Defender. Теперь Windows Admin Center может включать включить подключение к Azure Arc.

- Windows Server 2022 теперь еще более просто позволяет производить миграцию данных с хранилищ NetApp FAS на сервера с Windows. Для этого используются службы миграции хранилища.

- Windows Server 2022 поддерживает 48 ТБ оперативной памяти, 2048 логических ядер CPU на 64 физических сокетах.

Как скачать Windows Server 2022

На текущий момент, есть два варианта, это вступить в программу Windows Server Insider Preview, или же загрузить у меня с mail облака. Предварительная версия Windows Server 2022 доступна в формате ISO на 18 языках и в формате VHDX только на английском языке. Следующие ключи позволяют неограниченное количество активаций:

- Standard: MFY9F-XBN2F-TYFMP-CCV49-RMYVH

- Datacenter : 2KNJJ-33Y9H-2GXGX-KMQWH-G6H67

- Windows Server 2022 Выпуски Server Core Datacenter и Standard доступны на 18 поддерживаемых серверных языках в формате ISO и в формате VHDX только на английском языке. Следующие ключи позволяют неограниченное количество активаций:

- Standard: V6N4W-86M3X-J77X3-JF6XW-D9PRV

- Datacenter : B69WH-PRNHK-BXVK3-P9XF7-XD84W

Ключи действительны только для предварительных сборок. После того, как активация ключей предварительного просмотра отключена, вы по-прежнему можете устанавливать и использовать предварительные сборки для разработки и тестирования без активации.

https://www.microsoft.com/en-us/evalcenter/evaluate-windows-server или https://www.microsoft.com/en-us/software-download/windowsinsiderpreviewserver?lc=1033

Установка Windows Server 2022

Давайте теперь посмотрим как устанавливается Windows Server 2022. Методов установке несколько:

- Установка по сети с помощью WDS сервера.

- Загрузочная флешка с Windows Server 2022. Это нормальный метод, так как это не массовая операция, флешку сделать можно.

- ПО сети через порт управления на физическом сервере, где будет монтироваться ISO образ. У каждого вендора он называется по разному, например ILO, IPMI, IMM, IDRAC.

- Через USB-коробку Zalman, которая выступает в роли виртуального DVD-ROM работающего по сети и умеющего монтировать ISO файлы.

- Через сторонний PXE сервер

Не важно, как вы подсунете дистрибутив с Windows Server 2022, сам процесс установки будет везде одинаковый, если вы конечно не используете файл ответов. Первое, как обычно вы увидите приглашение нажать «Enter«, чтобы инициировать работу мастера установки Server 2022.

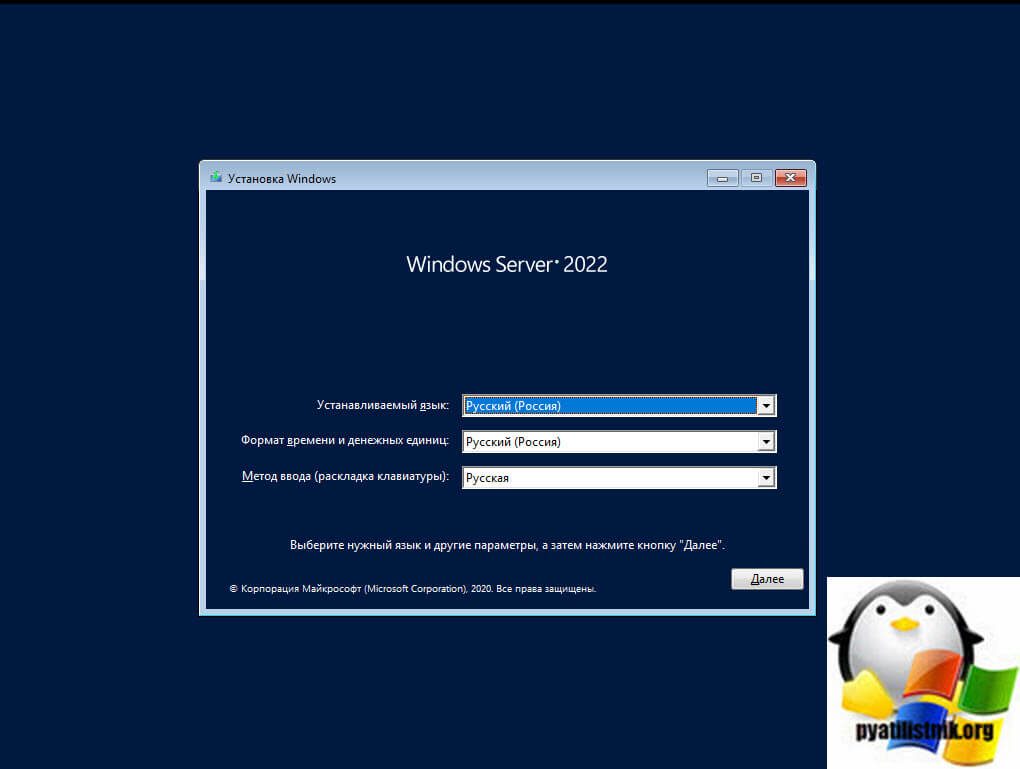

Далее вас встречает классическое окно с выбором языка, который будет использоваться в качестве основного в интерфейсе мастера установки Windows Server 2022. Я оставлю все по умолчанию «Русский.»

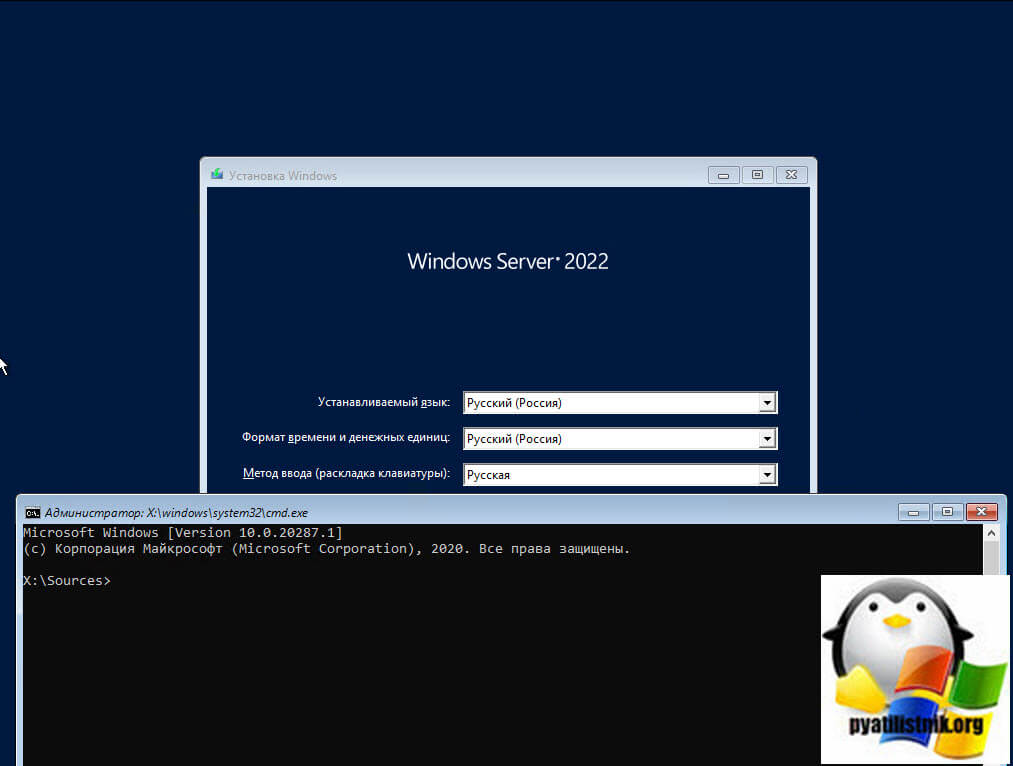

небольшой бонус, если вы начинающий системный администратор, то можете не знать, что если тут нажать одновременно Shift+F10, то вы сможете вызвать командную строку

Можете ее смело закрывать, это ни на что не влияет, у вас может быть вопрос для чего это может быть, вот пара примеров, устранение ошибки 0xc0000098 или сбросить пароль администратору домена.

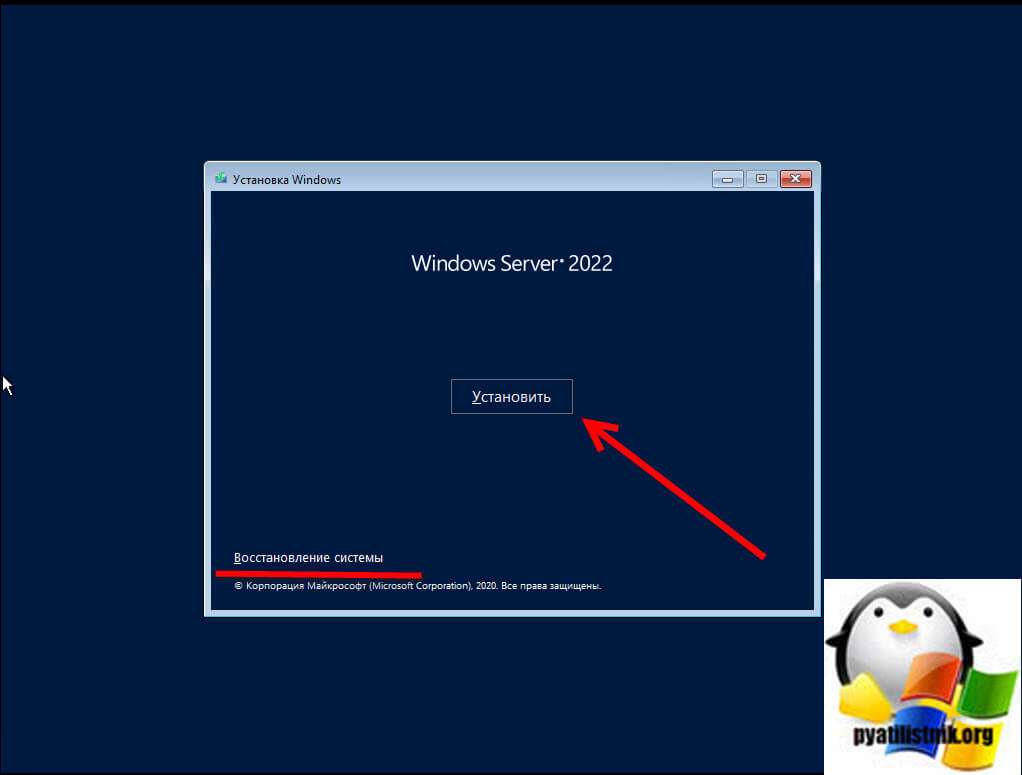

На следующем экране вам необходимо просто нажать кнопку «Установить«. Обратите внимание, что тут есть кнопка «Восстановление системы«, которое содержит инструменты, если у вас есть проблемы с загрузкой или повреждением файловой системы.

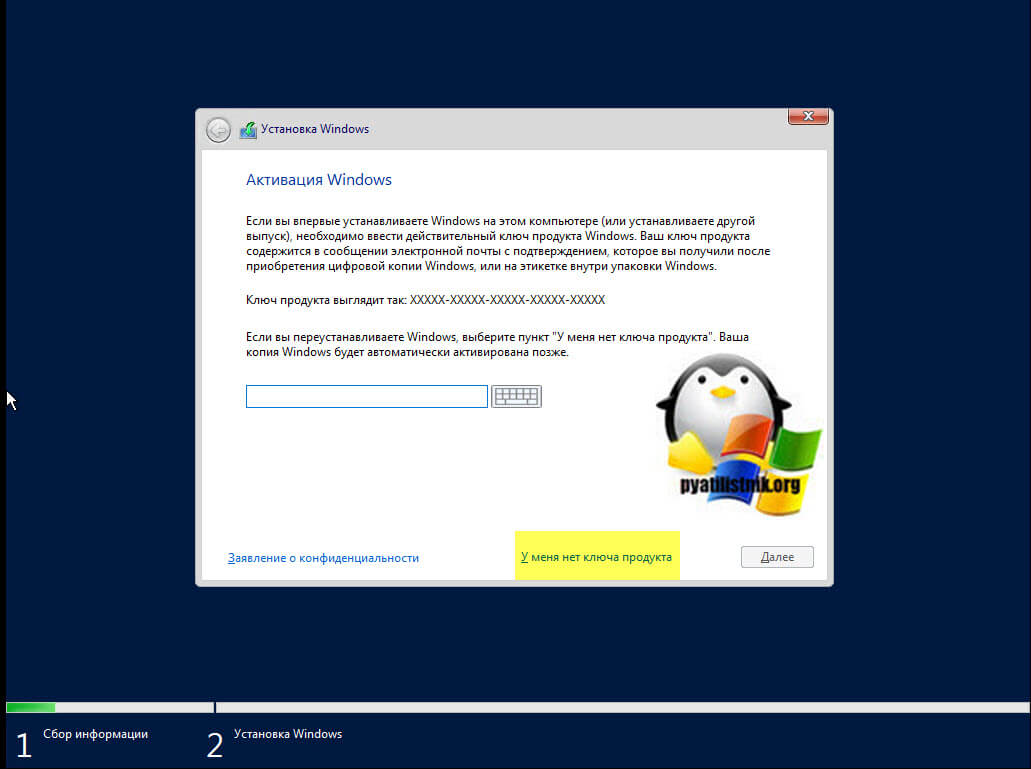

Если у вас есть лицензионный ключ, то вы можете указать его на данном шаге, если нет, то просто нажмите «У меня нет ключа продукта«.

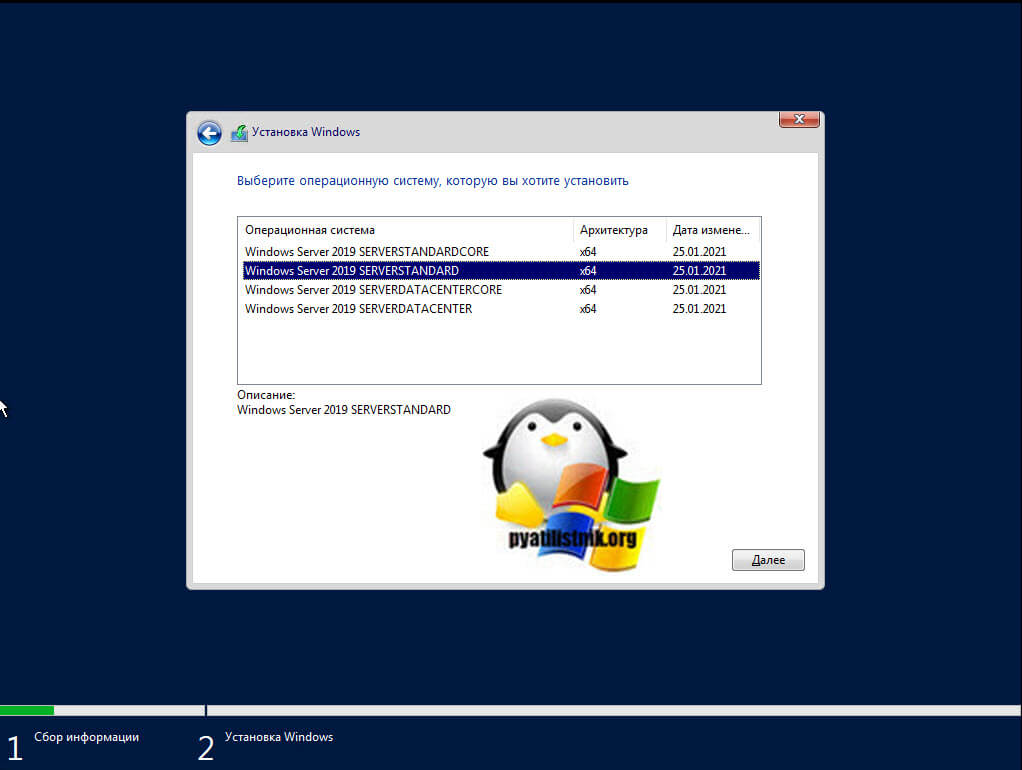

Теперь вам нужно выбрать редакцию Windows Server 2022, на выбор будет четыре варианта:

- Windows Server 2022 SERVERSTANDARDCORE — Стандартная версия, без каких либо программных ограничений со всеми компонентами, в режиме ядра (без GUI), ограничение 4 виртуальные машины Hyper-V, которые лицензируются хостом

- Windows Server 2022 SERVERSTANDARD — То же самое, только с графическим режимом

- Windows Server 2022 SERVERDATACENTERCORE — Так же максимальная версия, но уже с неограниченным количеством лицензируемых виртуальных машин на хосте, так же без графического интерфейса

- Windows Server 2022 SERVERDATACENTER — Максимальная версия с графическим режимом.

Я буду устанавливать стандартную версию с графическим режимом.

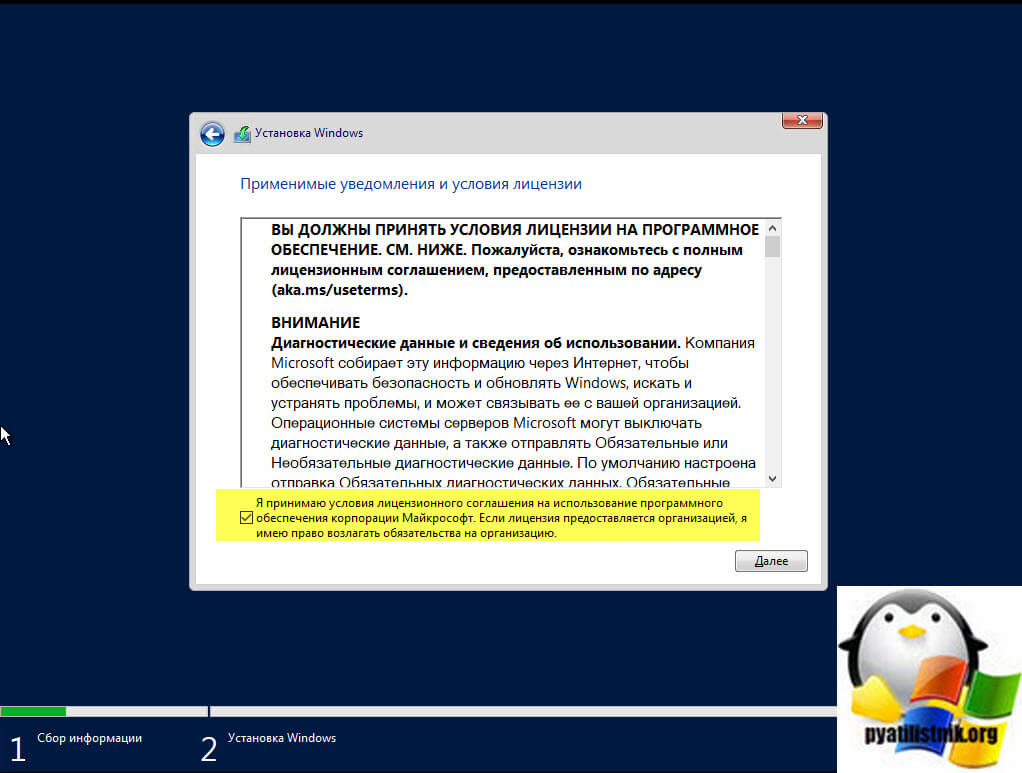

Далее вы «должны» прочитать лицензионное соглашение и если вас все устраивает, то поставить галку и нажать далее.

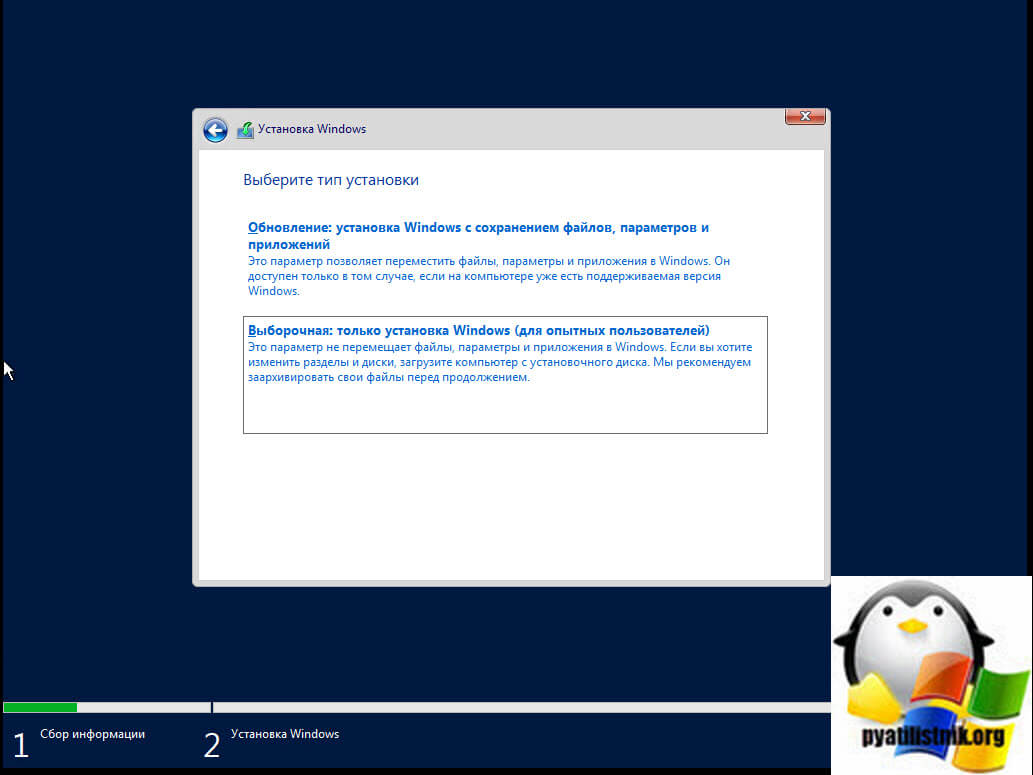

Теперь вам нужно определиться с типом установки, их существует два:

-

-

- Обновление: Установка с сохранением файлов, параметров и приложений — Данный тип я иногда применяю в своей работе, когда не хочу переустанавливать сервисы и хочу перейти на более свежую версию ОС, в случаях с виртуальными машинами это прокатывает, так как перед этим действием можно сделать снапшот и в случае чего просто откатиться обратно.

- Выборочная: только установка Windows — по сути это чистая инсталляция Windows Server 2022, где вам нужно размечать диск и после установки в ОС не будет ничего предустановленного. Вы должны выбирать именно этот метод.

-

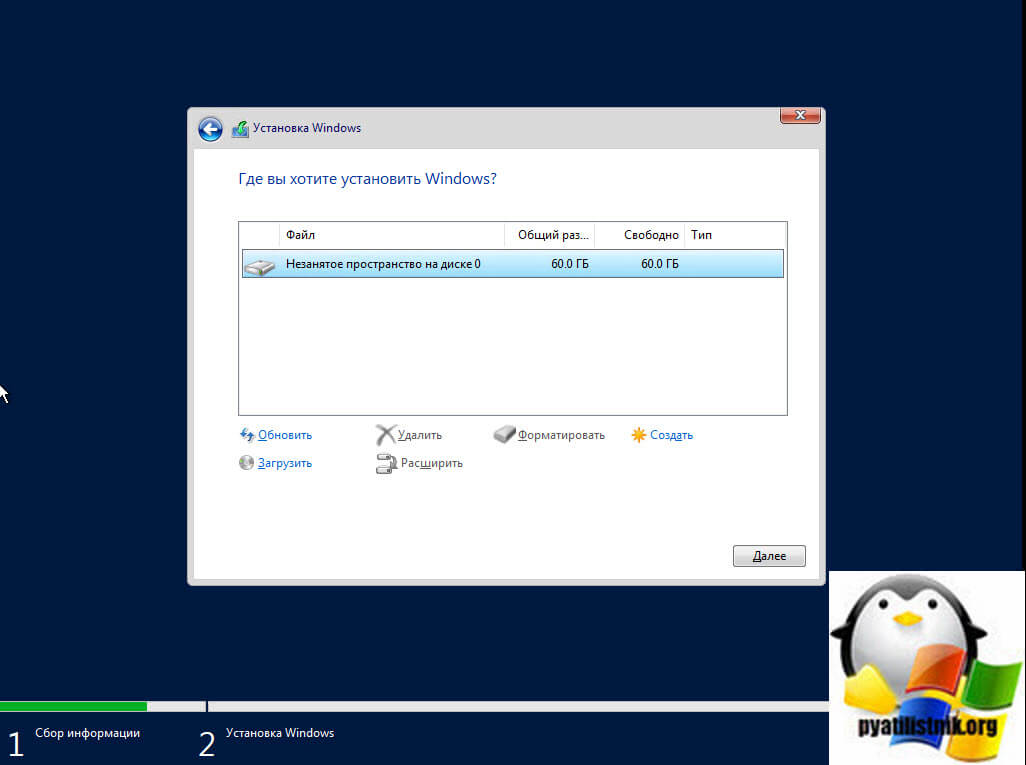

В моем примере есть только одна неразмеченная область, у вас может быть иначе, но в любом случае вы должны определиться куда будет производится установка системы. После чего просто нажмите далее.

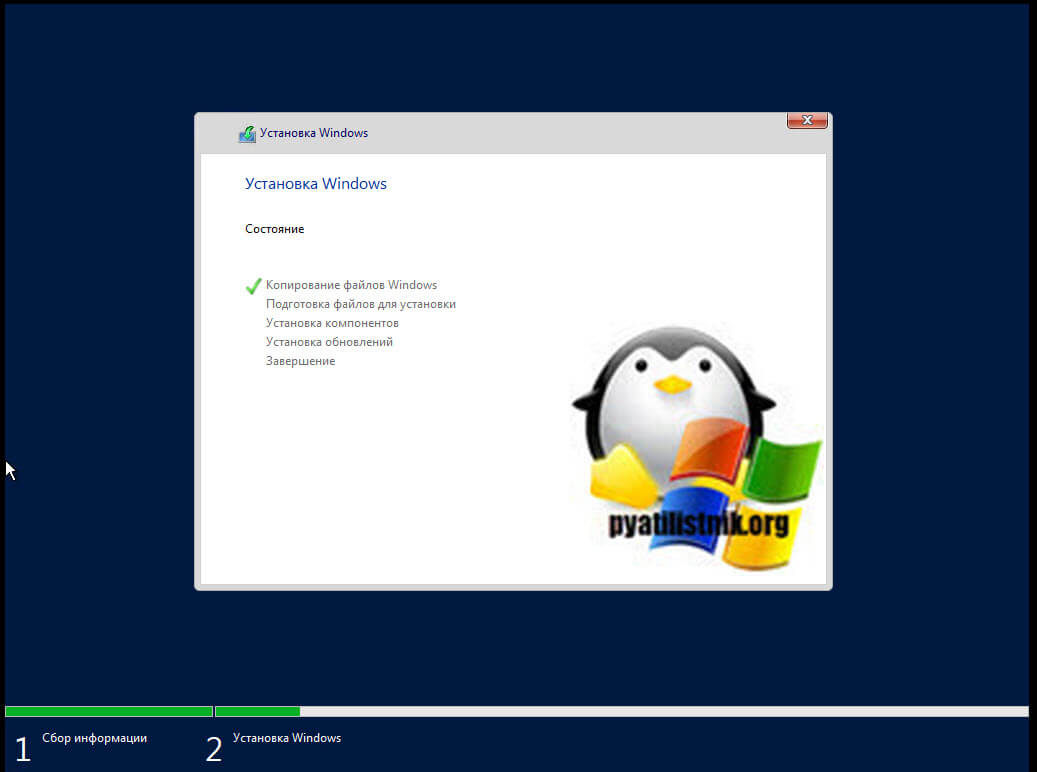

Начинается установка Windows Server 2022, тут все проходит в несколько этапов: распаковка дистрибутива и копирование его на диск, установка драйверов и обновлений

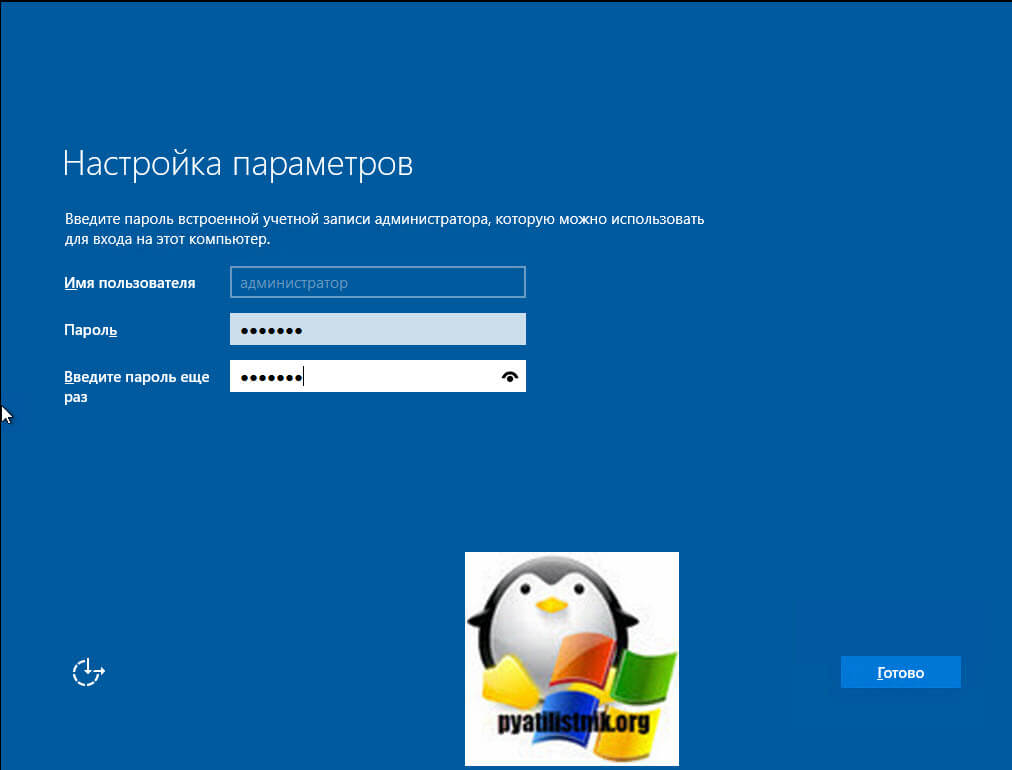

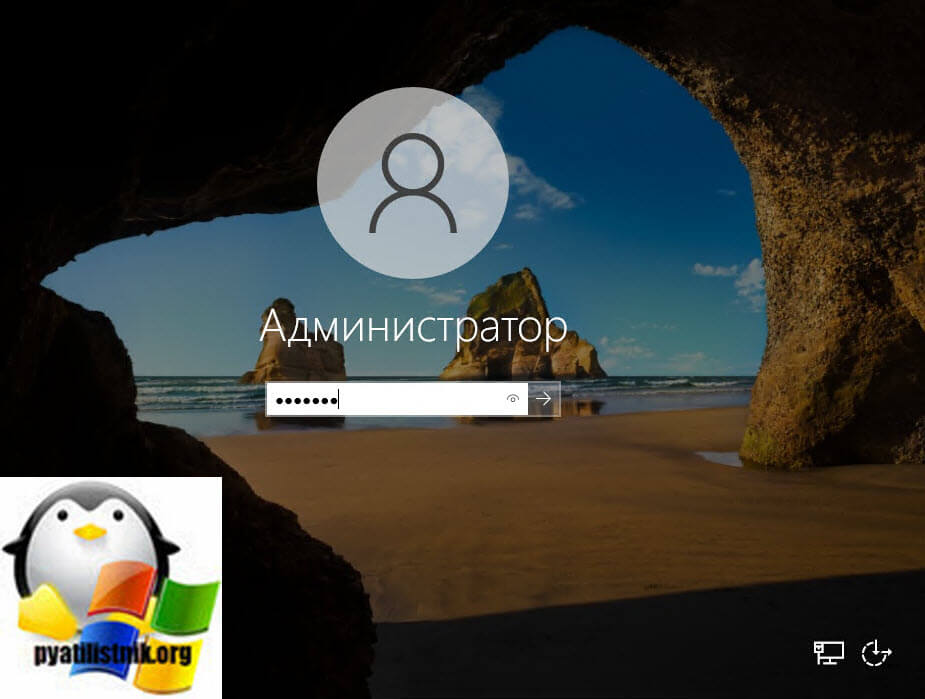

Через пару перезагрузок вы увидите форму в которой вам для учетной записи администратора нужно придумать пароль, напоминаю, что пароль должен соответствовать стандартам безопасности, (Заглавная буква, прописная, спецсимвол и цифра).

После этого вы увидите стандартную картинку с пещерой и побережьем от компании Microsoft.

Нажмите CTRL+ALT+DELETE, что открыть форму авторизации. Вбиваем пароль от учетной записи администратора и авторизовываемся в системе.

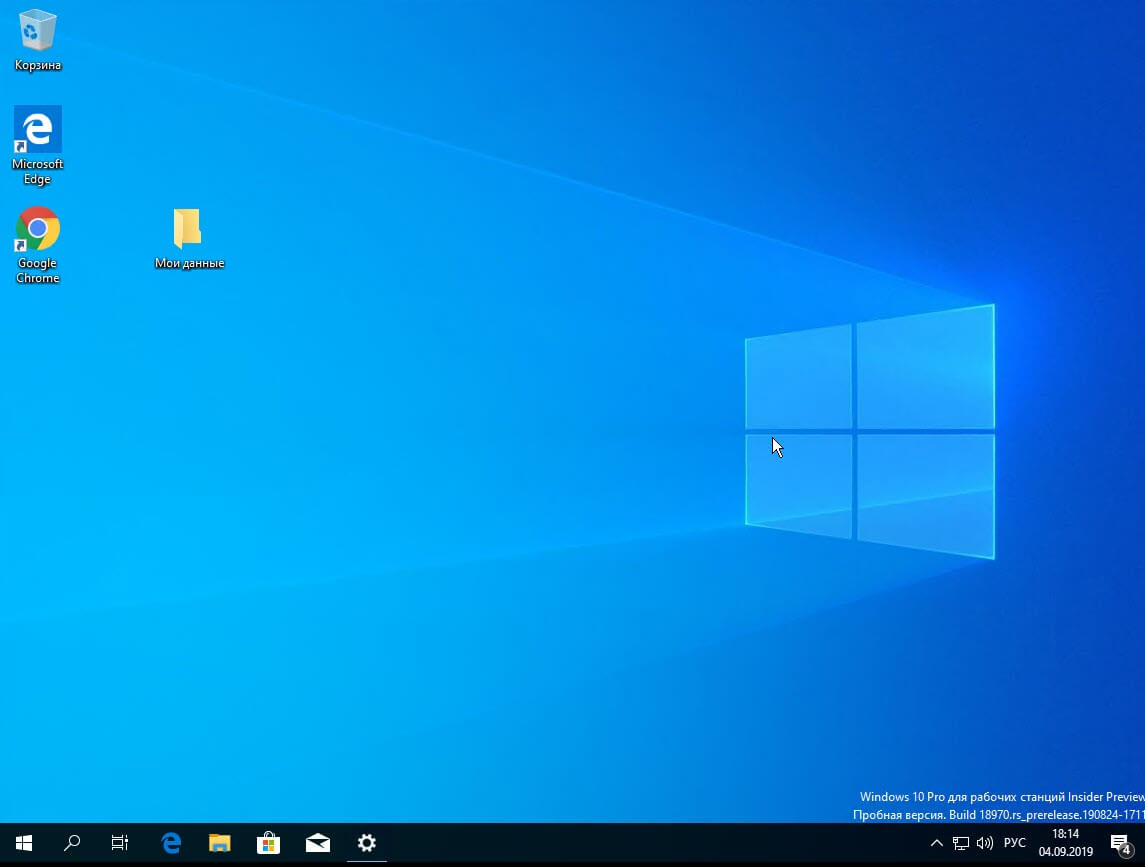

После авторизации вы в правом нижнем углу можете лицезреть надпись Windows Server 2022 Standard

В параметрах системы, в разделе «О программе» есть область характеристик Windows, тут вы так же обнаружите выпуск и версию сборки.

Далее можно переходить к базовой настройке Windows Server 2022 Standard, перед вводом ее в продакшен.

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

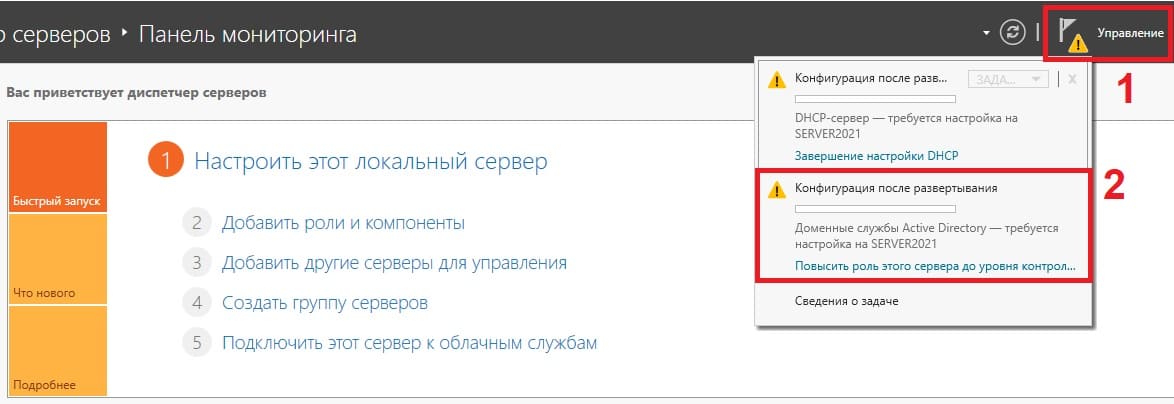

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

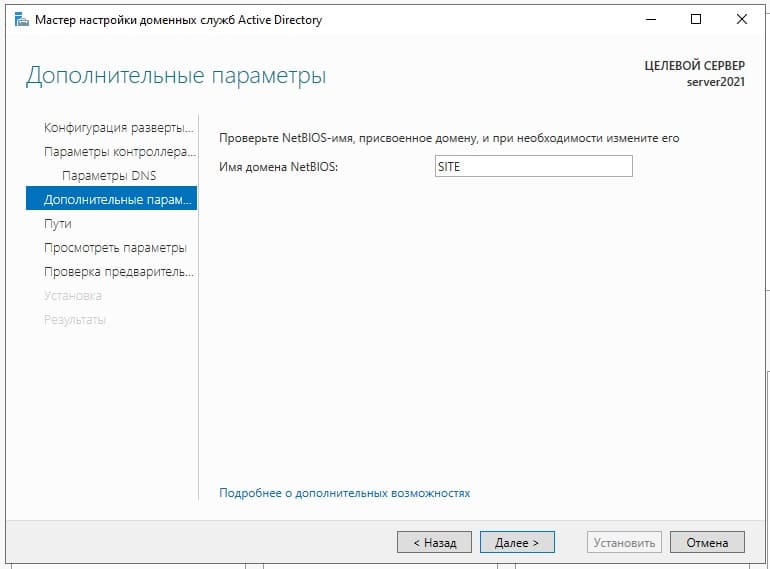

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

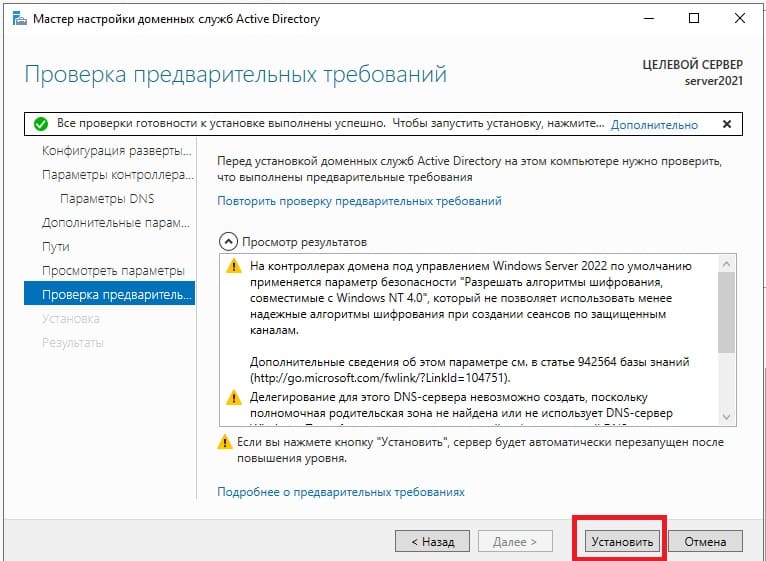

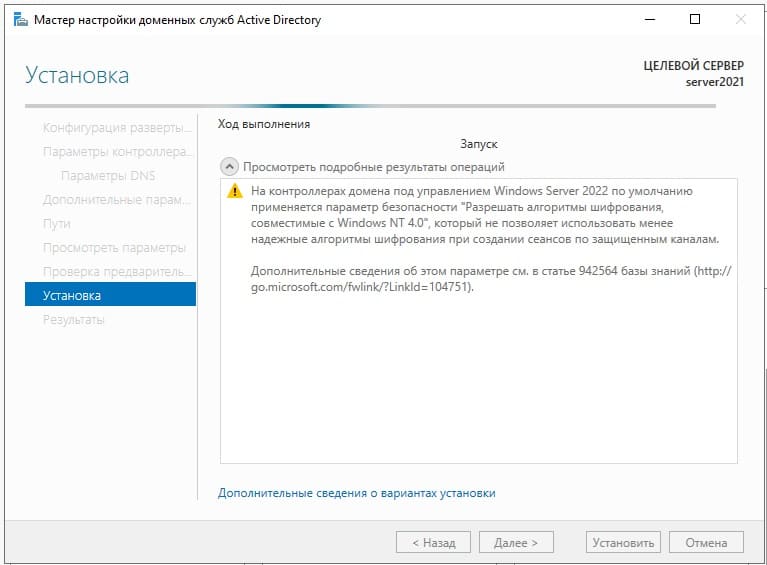

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

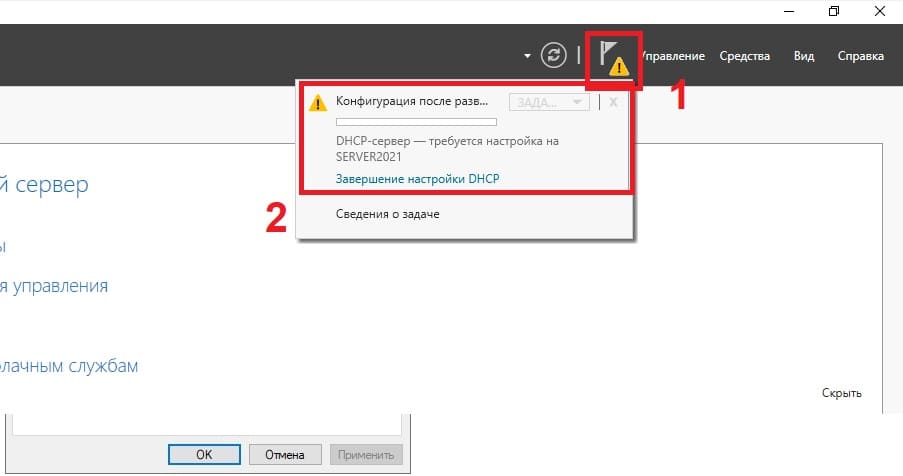

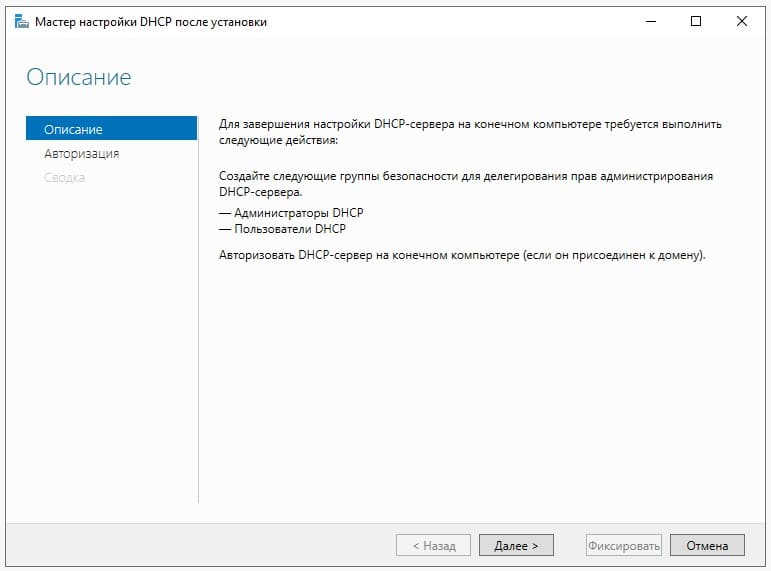

Настройка DHCP

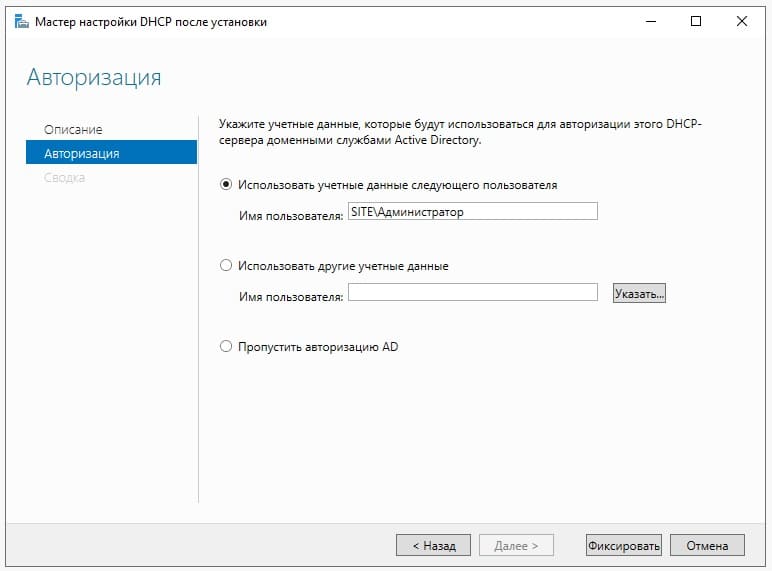

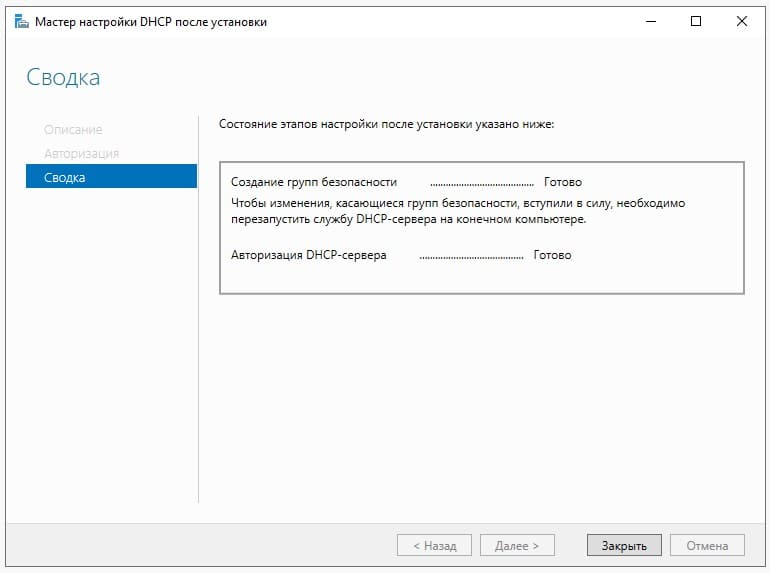

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

- Выбираем установку служб удаленных рабочих столов.

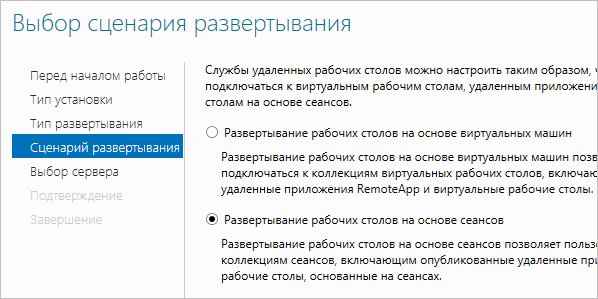

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

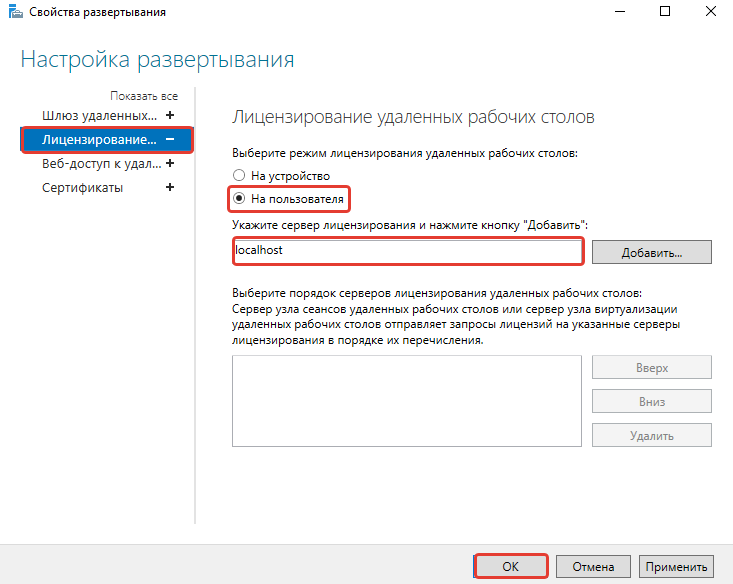

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Лицензирование сервера удаленных рабочих столов

1) Первое, что нам нужно сделать — это добавить службы и роли удаленных рабочих столов, если Вы их еще не установили. Заходим в Active Directory => Установка ролей или компонентов => Выбор нужного сервера.

Далее добавляете в ролях «Службы удаленных рабочих столов», а в службе ролей «Лицензирование удаленных рабочих столов», так же можете установить «Узел сеансов удаленных рабочих столов» и «Шлюз удаленных рабочих столов».

2) Следующим пунктом нам нужно настроить групповую политику. Чтобы произвести настройку заходим в «Поиск» на панели инструментов => gpedit.msc => Конфигурация компьютера => Административные шаблоны => Компоненты Windows => Службы удаленных рабочих столов => Узел сеансов удаленных рабочих столов => Лицензирование.

Переходим в меню «Использовать указанные серверы лицензирования удаленных рабочих столов» и вводим в поле имя Вашего сервера, либо его IP.

После переходим в меню «Задать режим лицензирования удаленных рабочих столов», в раскрывающемся меню выбираем «На пользователя», либо «На устройство» в зависимости от Вашей лицензии.

3) Теперь можно перейти непосредственно к самому лицензированию. Переходим в «Панель управления» => Администрирование => Remote Desktop Services => Диспетчер лицензирования удаленных рабочих столов.

Переходим в «Мастер активации сервера».

Выбираем рекомендуемый «Авто» метод подключения.

Далее вводите опционально имя и фамилию, название Вашей организации и страну размещения сервера. (Можно вводить любые данные, они не требуют проверки).

Приступаем к самому лицензированию после регистрации выше. Вам нужен ключ активации для лицензирования терминального сервера — CAL (Client Access Licence). В нашем случае — это будет лицензирование «На пользователя», он обеспечивает подключение 50 пользователей (клиентов) по RDP к серверу.

Приобрести ключи активации «На пользователя», или «На устройство» Вы можете в нашем интернет-магазине выбрав лицензию под Вашу версию Windows Server. Windows Server CAL ключи активации.

При лицензировании — выбираем «Пакет лицензий в розницу» => Далее.

Вводим ключ активации, который Вы приобрели.

Далее в зависимости от лицензии она может определиться сразу на 50 пользователей, или устройств, либо Вам нужно будет это указать самим. (указав больше пользователей, чем позволяет лицензия — данная настройка просто не активируется). Тип лицензии соответственно выбираем «По пользователю», в нашем случае.

После возвращаемся в диспетчер лицензирования удаленных рабочих столов. И смотрим активирован ли сервер. Если да, то значит, что все прошло успешно. Но у Вас еще может быть «желтое предупреждение» на иконке сервера. Чтобы устранить проблемы переходим в «Рецензия». В меню данной «Рецензии» могут быть пункты которые нужно отметить, нажмите соответствующие кнопки, если они у вас будут.