Возникла идея написать простой PowerShell скрипт для автоматической блокировки в брандмауэре Windows IP адресов, с которых фиксируются попытки подбора паролей через RDP (или длительные RDP атаки). Идея заключается в следующем: скрипт PowerShell анализирует журнал событий системы, и, если с конкретного IP адреса за последние 2 часа зафиксировано более 5 неудачных попыток авторизации через RDP, такой IP адрес автоматически добавляется в блокирующее правило встроенного брандмауэра Windows.

Итак, имеется небольшая сеть с доменом, для доступа внутрь на один из компьютеров на интернет-шлюзе с Linux через NAT проброшен RDP порт (снаружи отвечает порт TCP 13211, а внутрь перенаправляется стандартный 3389). Периодически на компьютере происходит блокировка известных учетных записей доменной политикой паролей из-за неудачных попыток авторизоваться на компьютере через RDP. Наша задача автоматически блокировать IP адреса, через которых идет подбор паролей в RDP .

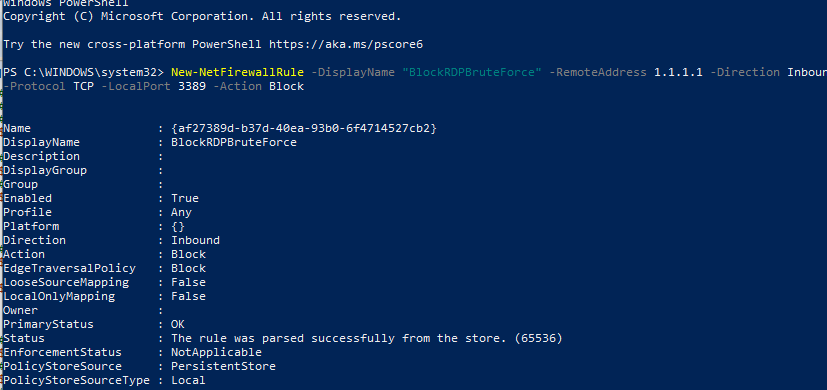

Сначала создадим на компьютере правило брандмауэра, которое блокирует входящее RDP подключение с указанных IP адресов:

New-NetFirewallRule -DisplayName "BlockRDPBruteForce" –RemoteAddress 1.1.1.1 -Direction Inbound -Protocol TCP –LocalPort 3389 -Action Block

В дальнейшем в это правило мы будем добавлять IP адреса, с которых фиксируется попытки подбора паролей по RDP.

Можно сделать дополнительное разрешающее правило, чтобы скрипт не блокировал нужные IP адреса или подсети.

Теперь нужно собрать из журналов компьютера список IP адресов, с которых за последние 2 часа фиксировалось более 5 неудачных попыток авторизации. Для этого в журнале Security нужно выбрать события с EventID 4625 (неудачный вход — An account failed to log on и LogonType = 3, см. статью Анализ RDP логов в Windows). В найденных событиях нужно найти IP адрес подключающегося пользователя и проверить, что этот IP адрес встречался в логах более 5 раз.

Я использую такой код для выбора IP адресов атакующих из событий за последние 2 часа (можете изменить время):

$Last_n_Hours = [DateTime]::Now.AddHours(-2)

$badRDPlogons = Get-EventLog -LogName 'Security' -after $Last_n_Hours -InstanceId 4625 | ?{$_.Message -match 'logon type:s+(3)s'} | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} }

$getip = $badRDPlogons | group-object -property IpAddress | where {$_.Count -gt 5} | Select -property Name

Можете вывести список найденных адресов IP: $getip

Теперь все обнаруженные IP адреса атакующего нужно добавить в правило брандмауэра BlockRDPBruteForce, которое мы создали ранее. Для управления брандмауэром Windows мы будем использовать встроенный модуль встроенный PowerShell модуль NetSecurity. Сначала получим список текущих заблокированных IP адресов и добавим к нему новые.

$log = "C:psblocked_ip.txt"

$current_ips = (Get-NetFirewallRule -DisplayName "BlockRDPBruteForce" | Get-NetFirewallAddressFilter ).RemoteAddress

foreach ($ip in $getip)

{

$current_ips += $ip.name

(Get-Date).ToString() + ' ' + $ip.name + ' IP заблокирован за ' + ($badRDPlogons | where {$_.IpAddress -eq $ip.name}).count + ' попыток за 2 часа'>> $log # запись события блокировки IP адреса в лог файл

}

Set-NetFirewallRule -DisplayName "BlockRDPBruteForce" -RemoteAddress $current_ips

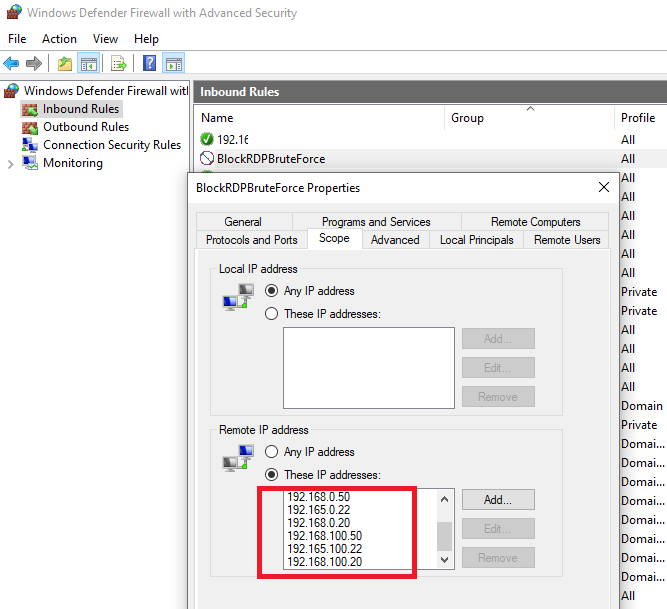

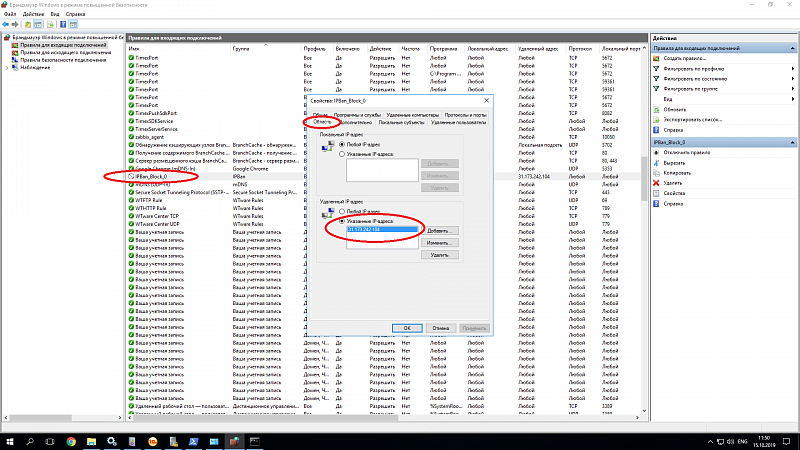

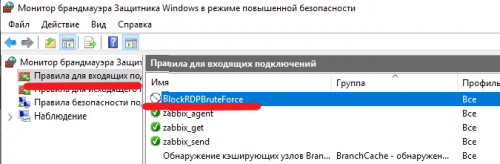

Проверяем, что в блокирующее правило Windows Defender Firewall добавились новые IP адреса.

Вам осталось скопировать данный PowerShell код в файл c:psblock_rdp_attack.ps1 и добавить его в задание планировщика, для запуска по расписанию. Например, каждые 2 часа.

Вы можете создать задание планировщика с помощью PowerShell скрипта или вручную:

$repeat = (New-TimeSpan -Hours 2)

$duration = ([timeSpan]::maxvalue)

$Trigger= New-ScheduledTaskTrigger -Once -At (Get-Date).Date -RepetitionInterval $repeat -RepetitionDuration $duration

$User= "NT AUTHORITYSYSTEM"

$Action= New-ScheduledTaskAction -Execute "PowerShell.exe" -Argument "C:PSblock_rdp_attack.ps1"

Register-ScheduledTask -TaskName "BlockRDPBruteForce_PS" -Trigger $Trigger -User $User -Action $Action -RunLevel Highest –Force

Либо вы можете запускать скрипт PowerShell при появлении события 4625 в журнале, таким образом вы будете более быстро реагировать на атаку подбора пароля по RDP.

Вы можете модифицировать данный скрипт под свои реалии и использовть для блокировки RDP атак.

0

15.10.201910:5415.10.2019 10:54:47

Для защиты RDP сервера от брутфорса мы воспользуемся утилитой IPBan от Jeff Johnson.

Утилита IPBan блокирует ip адресс с которго идет перебор паролей после нескольких неудачных попыток авторизации.

Для начала проведем подготовительный этап.

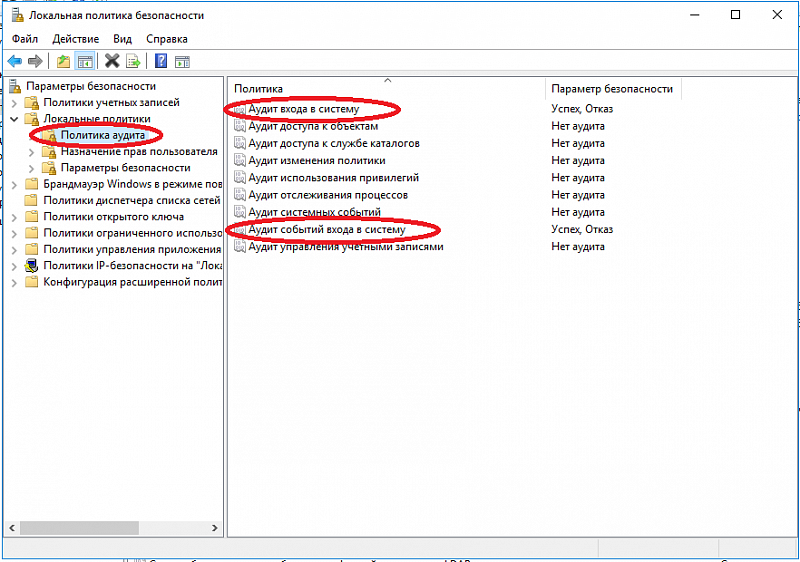

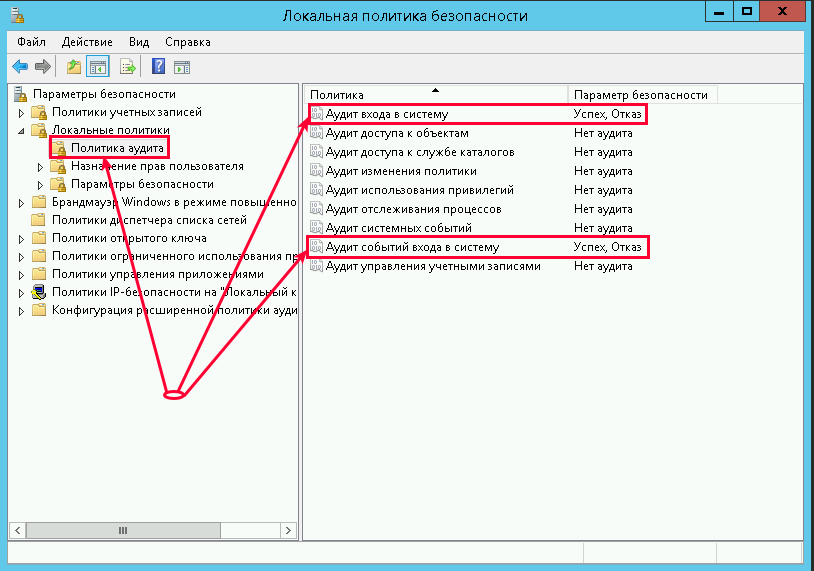

Для того чтобы в логах системы отоброжались IP адреса с которых идет перебор паролей, нам нужно включить аудит событий.

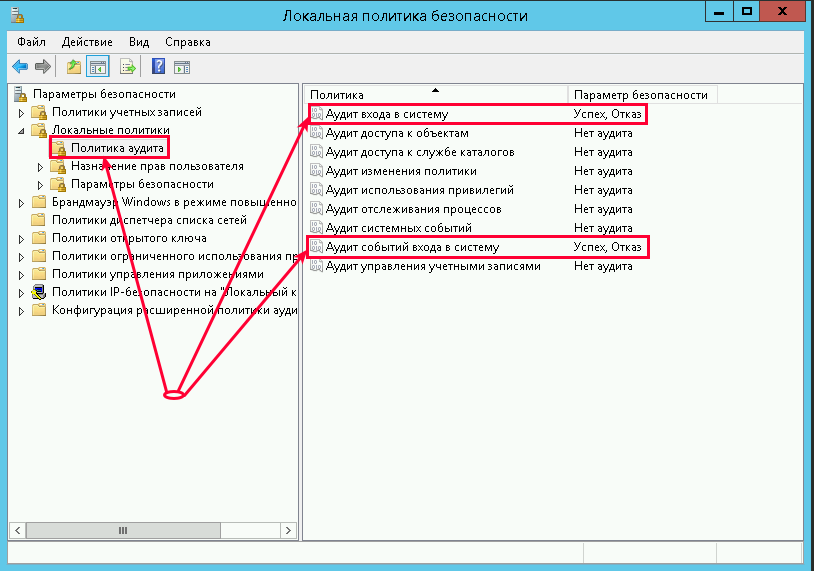

Переходим в «Локальные политики» (Win + R, введите secpol.msc и «OK»). —> «Политика аудита» и включить регистрацию событий для «Аудита входа в систему» и «Аудита событий входа в систему»:

Подготовительный этап закончен, переходим к настройке IPBan

Скачиваем утилиту https://github.com/DigitalRuby/IPBan/releases для своей разрядности Windows.

Распаковываем архив, к примеру на диск C: в папку ipban.

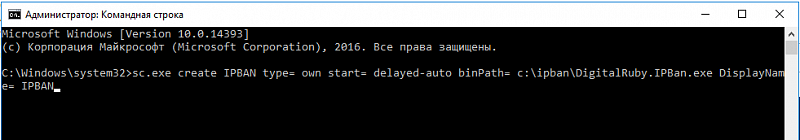

Запускаем cmd консоль обязательно с правами Администратора.

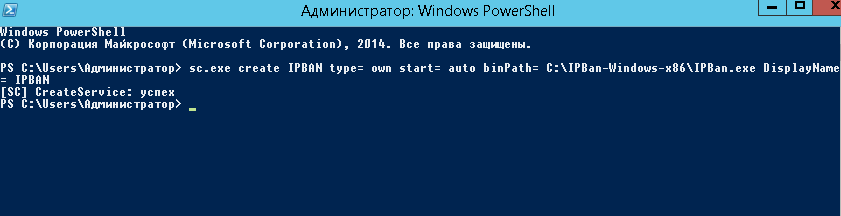

И прописываем IPBan как службу Windows, командой:

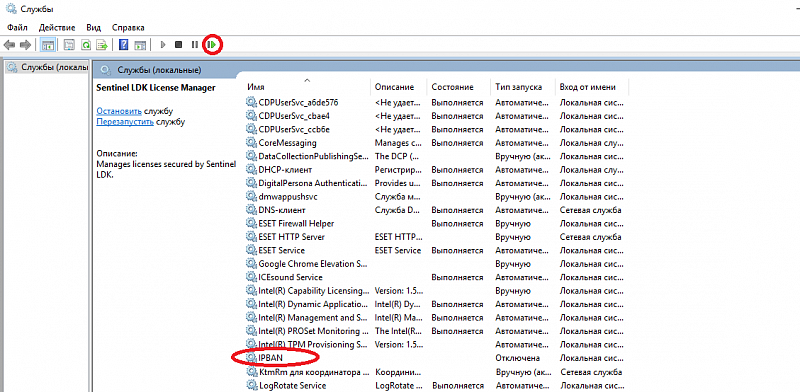

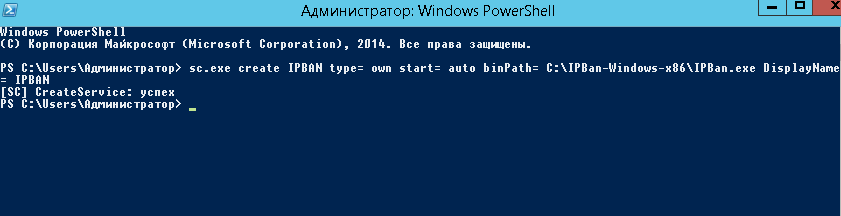

sc.exe create IPBAN type=own start=delayed-auto binPath=c:ipbanDigitalRuby.IPBan.exe DisplayName=IPBAN

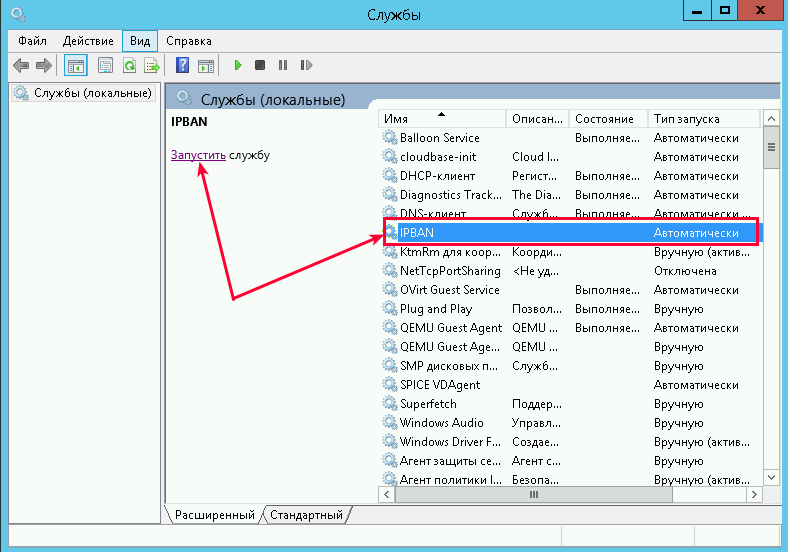

Заходим в оснастку служб Windows (Win + R, введите services.msc и «OK») находим и запускаем службу IPBAN

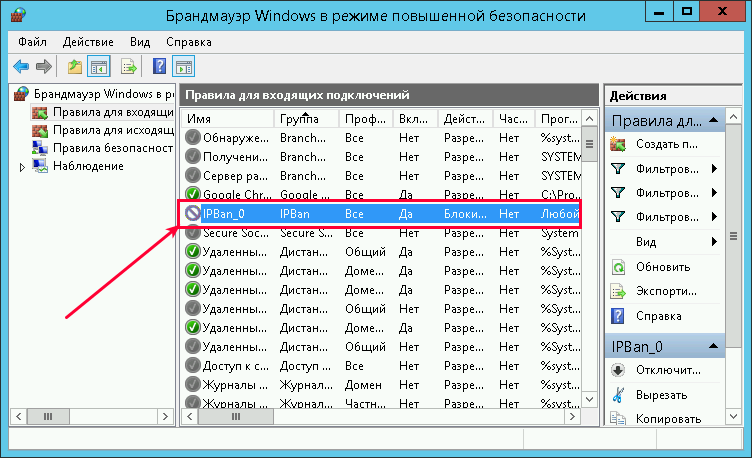

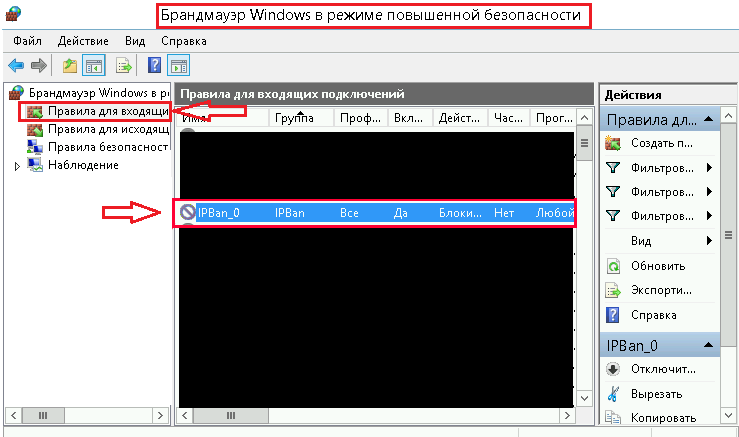

IPBan отслеживает неудачные попытки входа и добавляет правило для Windows фаервола.

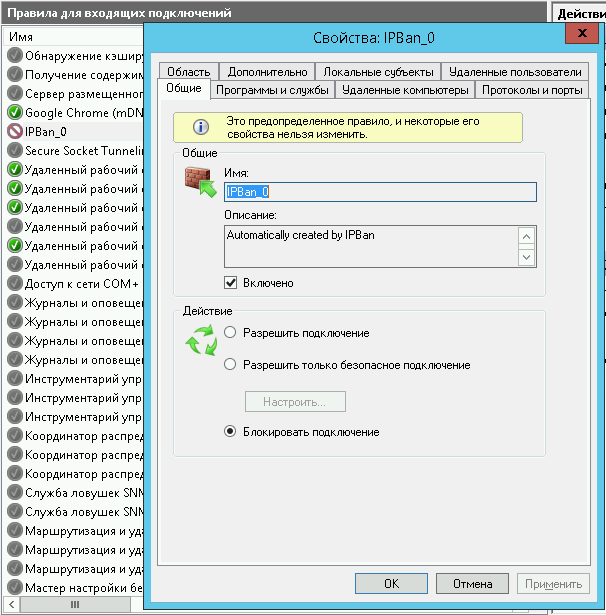

Удалить случайно добавленный ip адрес либо посмотреть какие адреса сейчас добавленны можно в оснастке фаервола — правило IPBan_Block_0.

Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 — общеизвестные IP адреса с которых происходят попытки входа.

Вот и все, теперь наш Windows сервер зашишен от перебора паролей.

P.S. Также этот способ работает на Windows 8 — Windows 10.

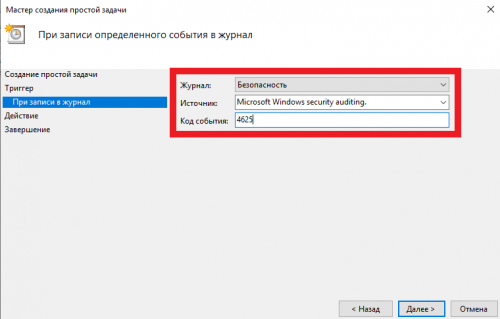

В данном топике будет рассмотрена защита RDP доступа к VPS серверу с помощью автоматически запускаемого скрипта PowerShell. Скрипт будет запускать Планировщик задач анализируя Журнал Windows, журнал Безопасность, код события 4625 (Данное событие возникает при неудачной попытке входа).

Скрипт проверяет журнал Безопасность за последние 5 часов (время можно менять), если в журнале есть 5 событий (количество событий так же можно изменить) с кодом 4625 от одного ip адреса то этот ip будет автоматически добавлен в предварительно созданное правило Брандмауэра Windows которое заблокирует входящие подключения к порту 3389 VPS сервера.

1. Создание правила блокирующего доступ к порту 3389 добавляемым ip адресам.

Скачайте на сервер и выполните PewerShell сценарий (единоразово).

В результате будет создано правило блокирующее порт RDP (3389) для указанных ip (будет добавлен случайный ip 123.123.123.123 без которого правило не сохранится).

2. Сценарий PowerShell анализирующий журнал Безопасность и добавляющий ip в ранее созданное правило.

Скачайте на сервер и выполните PewerShell сценарий.

Переменные которые можно менять:

$Last_n_Hours = [DateTime]::Now.AddHours(-5)переменной Last_n_Hours присваивается время с которого будет анализироваться журнал Безопасность. В данном случае это текущее время минус 5 часов.

{$_.Count -gt 5}количество повторений события 4625 для ip адреса. В данном случае оно равно 5.

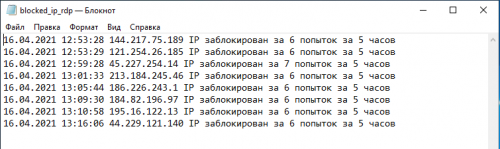

$log = "C:blocked_ip_rdp.txt"в данный файл будут добавляться заблокированные ip с указанием времени блокировки и количества неудачных попыток подключения к RDP за последние 5 часов.

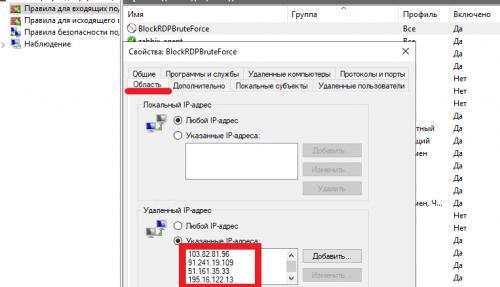

После первого выполнения сценария на сервере результат выполнения можно проверить в свойствах созданного правила Брандмауэра.

На этом этапе всем ip которые сделали 5 попыток в течение последних 5 часов уже будет заблокирован доступ к RDP.

3. Настройка Планировщика Windows для автоматического запуска PowerShell сценария.

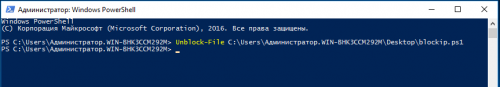

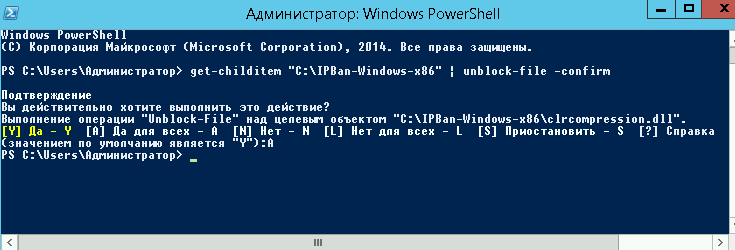

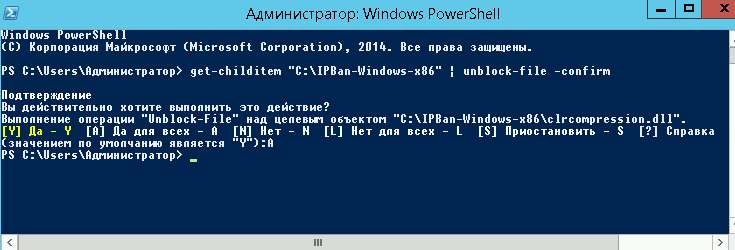

Внимание: Групповые политики Windows не разрешают выполнение сценариев PowerShell которые скачаны из сети. Поэтому перед настройкой планировщика заданий нужно разблокировать сценарий с помощью Unblock-File командлета.

Запустите консоль Windows PowerShell и выполните: Unblock-File C:UsersАдминистратор.WIN-BHK3CCM292MDesktopblockip.ps1

Запускаем Планировщик заданий и создаем простую задачу с любым именем, например blockip.

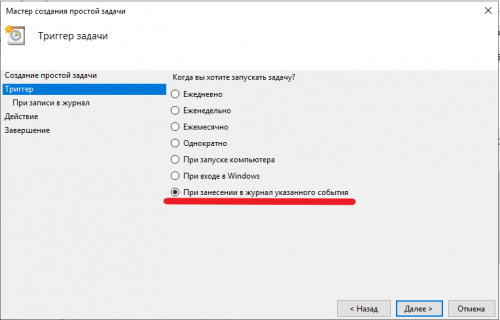

Указываем когда будет срабатывать триггер:

Указываем событие при котором будет срабатывать триггер:

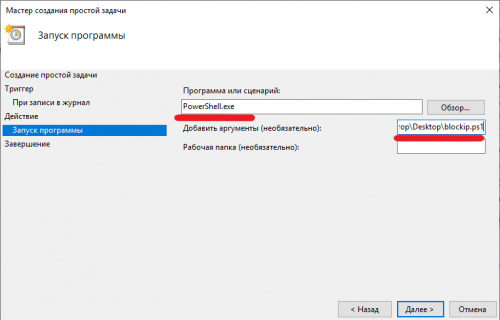

На следующем этапе выбираем действие для задачи — Запустить программу.

Далее указываем программу которая будет запускаться — PowerShell.exe

и в качестве аргумента к ней ссылку на сценарий PowerShell — C:UsersАдминистраторDesktopblockip.ps1 (нужно указать полный путь к сценарию).

Далее сохраняем созданную задачу и проверяем работу планировщика.

Созданное правило BlockRDPBruteForce (см. пункт 1 инструкции), проверяем его свойства, вкладка Область, там будут добавляться ip которым будет запрещены входящие подключения для порта 3389.

Лог работы сценария можно проверить в файле C:blocked_ip_rdp.txt

Если требуется очистить правило BlockRDPBruteForce можно выполнить сценарий или добавить этот сценарий в Планировщик заданий для ежедневного выполнения.

P.S. Данная инструкция является наиболее простым вариантом защиты RDP вашего сервера от BruteForce атак. Лучшим способом защиты RDP является настройка VPN шлюз для RDP

-

0

- 16 апреля 2021, 13:24

- GreatAlex

Только зарегистрированные и авторизованные пользователи могут оставлять комментарии.

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

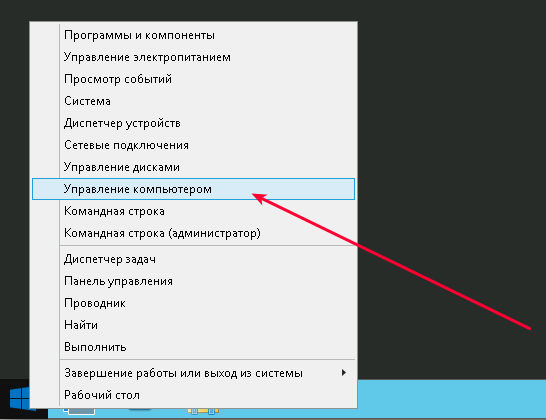

Нажмите Win + X и выберите «Управление компьютером»:

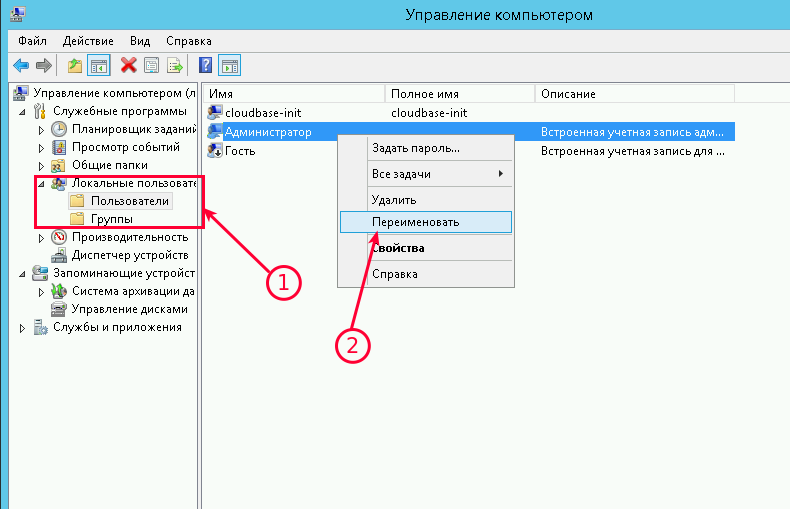

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

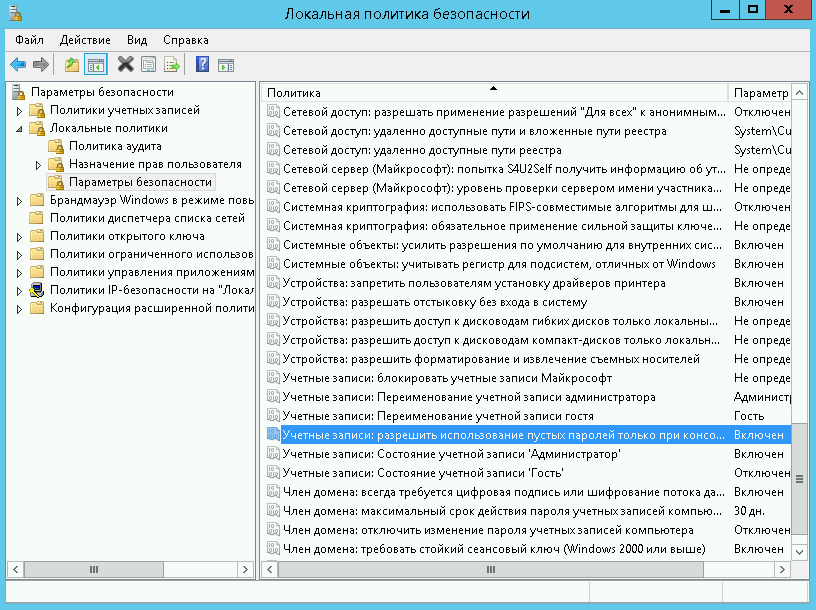

Блокировка RDP-подключений для учетных записей с пустым паролем

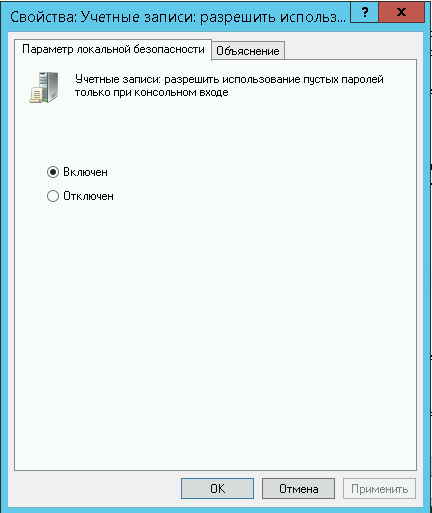

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

-

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

-

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirmНапример:

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

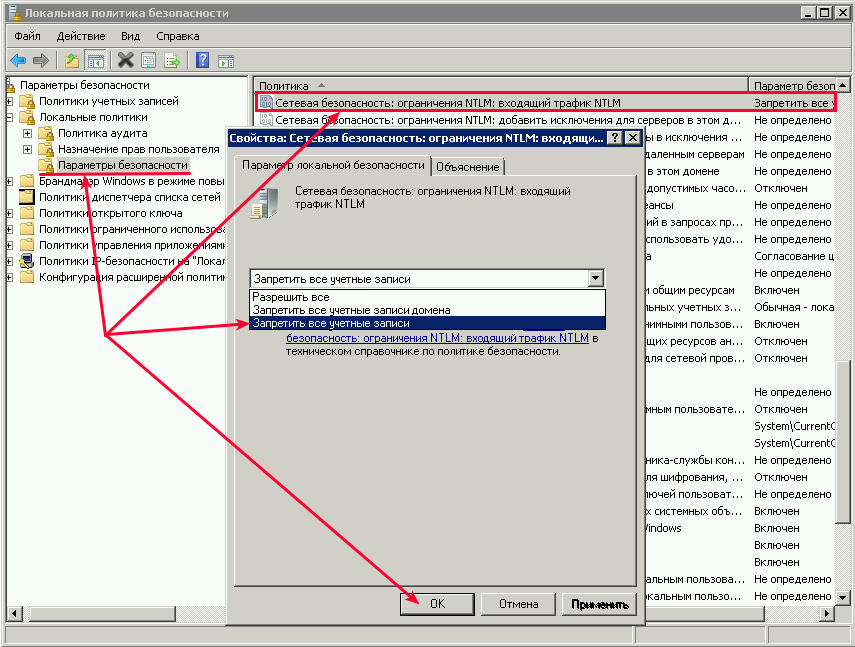

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:"Каталог с программой"IPBan.exe DisplayName= IPBANНапример:

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

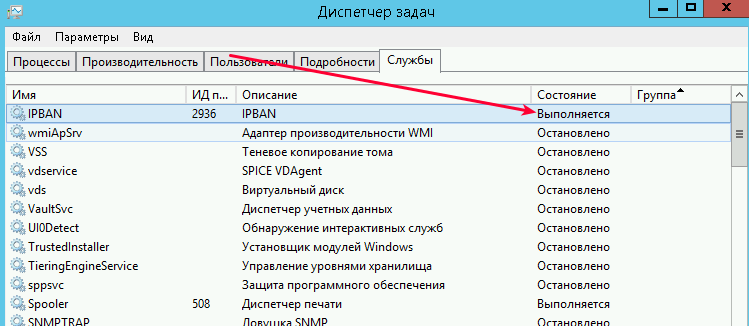

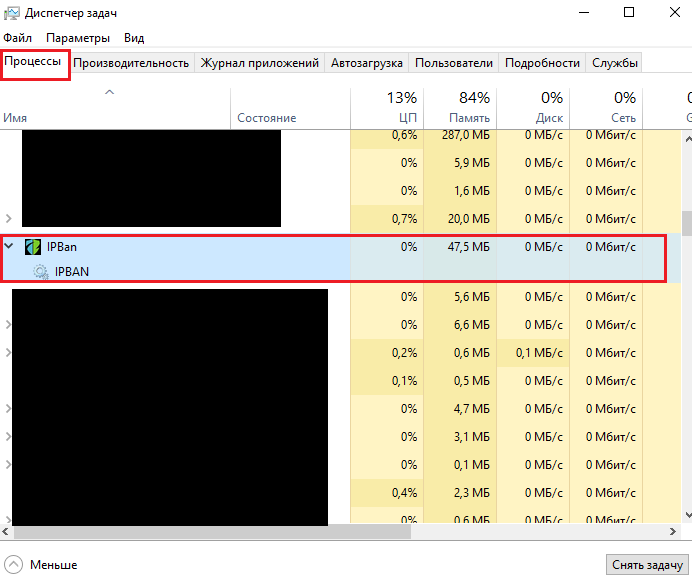

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

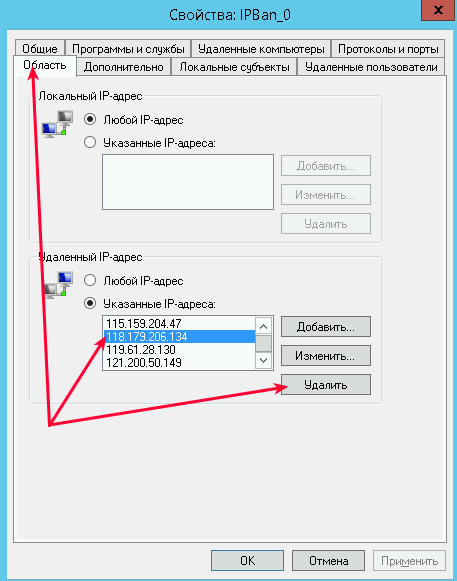

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Для блокировки неудачных попыток подключения к RDP, можно в ручном режиме проверять журнал событий, чтобы отслеживать IP-адрес тех, кто указывает неверные данные при попытке зайти на RDP и блокировать их при помощи брандмауэра Windows. Однако, это кропотливый и сложный процесс и для упрощения поставленной задачи, есть решение, которое позволяет автоматизировать данные процессы блокировки тех IP-адресов, которые указали неверные данные при попытке входа. Ниже, мы разберем основной принцип автоматической фильтрации и блокировки IP-адресов, для защиты RDP подключения от брутфорса.

Сразу оговорюсь, что решение проверялось на Windows Server 2016, Windows Server 2019 и ОС Windows 10 Pro. Данная заметка, написана «по горячему», с использованием Windows Server 2019. Однако, есть «обрывки идей и мыслей» в заметке, как использовать данное решение и на Windows Server 2008, которые мне удалось собрать с открытых источников. При этом, лично не работал с данным решением на Windows Server ниже 2016.

Есть готовое решение IPBan, с открытым исходным кодом, позволяющее производить автоматический мониторинг журнала событий Windows, фиксируя неудачные попытки зайти на сервер по RDP и после 5-й неудачной попытки входа, блокирует в автоматическом режиме IP-адрес на 24 часа.

По теме: «Устанавливаем и настраиваем Cyberarms Intrusion Detection and Defense Software (IDDS).»

Решение работает на Windows Server не ниже Windows Server 2008 (Windows XP и Windows Server 2003 не поддерживаются).

Оф. сайт: https://www.digitalruby.com/ipban/

Github: https://github.com/DigitalRuby/IPBan/releases/

Сложно и нужна помощь в настройке сервера? Есть вопросы? Качественная и надежная IT-помощь по доступным ценам:

- Настройка Windows Server для пользователей СНГ

- Настройка Linux сервера для пользователей СНГ

- Помощь в администрировании серверов для пользователей Украины и СНГ

Настраиваем IPBan.

1. Открываем GitHub по ссылке: https://github.com/DigitalRuby/IPBan/releases/

2. Выбираем нужную разрядность Windows x86/x64 (на момент создания заметки, была доступна последняя версия IPBan 1.6.0):

3. Скачав архив, распакуйте его содержимое в любую папку (в рассматриваемом примере, создам папку IPBan и расположу ее в корень диска C:).

4. Выделите все распакованные файлы, нажмите по ним правой кнопкой мыши и в появившемся окне, выберите «Свойства». В открывшемся меню, выберите вариант (поставьте галочку) «Разблокировать», если данная возможность присутствует.

Зачастую, файлы скачанные с Интернета, система автоматически блокирует. Для корректной работы с файлами, их необходимо разблокировать.

Если файлы не заблокированы, у вас должна быть следующая картина:

При просмотре свойств исполняемого.exe (DigitalRuby.IPBan.exe) файла в папке, у вас не должно быть сообщений о блокировании ресурса:

Вы можете разблокировать файлы, посредством выполнения команды в PowerShell. Для этого, запустите PowerShell от имени Администратора (как запустить PowerShell от имени Администратора) и в открывшемся окне, выполните команду:

get-childitem «Укажите_расположение_вашей_папки» | unblock-file -confirm

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

get-childitem «C:IPBan» | unblock-file -confirm

5. Необходимо проверить, что в системных логах отображаются IP-адреса. Для этого, внесите изменения в локальную политику безопасности. Открываем «Локальную политику безопасности». Для этого, нажмите на клавиатуре Win + R, введите в окне «Выполнить» secpol.msc и нажмите «ОК»:

Переходим в «Локальные политики» -> «Политика аудита»:

Включаем регистрацию сбоев для «Аудита входа в систему»:

Включаем регистрацию сбоев для «Аудита событий входа в систему»:

В результате, у вас станет так:

Примечание. Только для для Windows Server 2008 и для Windows Server 2008 R2!

Для Windows Server 2008, насколько удалось найти информацию, необходимо открыть «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK») и перейти в:

- «Локальные политики» -> «Параметры безопасности» -> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» («Network security: Restrict NTLM: Incoming NTLM traffic») и установите значение «Запретить все учетные записи» («Deny all accounts»).

При этом, для Windows Server 2008 R2, необходимо еще настроить:

- «Локальные политики» -> «Параметры безопасности» -> «Сетевая безопасность: ограничения NTLM — проверка подлинности NTLM на этом домене» («Network security: Restrict NTLM: NTLM authentication in this domain») и установить значение «Запретить все» («Deny all»).

К сожалению, нет уже возможности проверить это лично на Windows Server 2008. При поиске информации, нашел много сообщений о том, что у пользователей, возникают проблемы на Windows Server 2008 R2 с невозможностью зайти на него, если установить только «Запретить все учетные записи» в «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM». Поэтому, пробуйте еще указать «Запретить все» в «Сетевая безопасность: ограничения NTLM — проверка подлинности NTLM на этом домене».

6. Создаем службу IPBan, для автозапуска утилиты при запуске системы и ее фоновой работы. Запустите PowerShell от имени Администратора. Выполните в окне PowerShell следующую команду:

sc.exe create IPBAN type= own start= auto binPath= C:Каталог_с_утилитойИмя_исполняемого_файла.exe DisplayName= IPBAN

И нажмите Enter. Получаем сообщение об успехе.

PowerShell должен быть обязательно запущен от имени Администратора (как запустить PowerShell от имени Администратора).

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

sc.exe create IPBAN type= own start= auto binPath= C:IPBanDigitalRuby.IPBan.exe DisplayName= IPBAN

На заметку. По мере выхода новых версий утилиты IPBan, имя исполняемого файла, несколько раз менялось. На момент написания заметки, исполняемый файл имеет следующее имя: DigitalRuby.IPBan.exe.

А вот в самой првой версии IPBan, имя исполняемого файла, было: IPBan.exe

Именно поэтому, указал выше команду, где заменил имя файла на «C:Каталог_с_утилитойИмя_исполняемого_файла.exe» и привел скрины. Иначе, вы получите сообщение с ошибкой. Прежде, чем выполнять по данной инструкции команды, проверяйте содержимое скачанных файлов и проверяйте имя исполняемого файлы в папке. Надеюсь, суть уловили.

7. Вышеприведенной командой, в пункте 6, мы создали службу IPBan в системе. Для запуска службы, перейдите в «Службы». Для этого, нажмите на клавиатуре Win + R, введите в окне «Выполнить» services.msc и нажмите «ОК»:

Ищем в окне «Службы», службу «IPBAN» и запускаем ее:

В свойствах службы «IPBAN», мы всегда можем изменить тип запуска. Если она больше нам станет ненужной, мы всегда можем ее отключить. Естественно, нельзя удалять файлы службы, где у нас была распакована утилита IPBan. Поэтому, ответственно изначально подойдите к выбору места распаковки утилиты, чтобы потом не пришлось все перенастраивать.

После запуска службы «IPBAN», мы можем найти ее в Диспетчере задач во вкладке «Процессы» -> разделе «Фоновые процессы»:

И во вкладке Диспетчера задач «Службы»:

Благодаря работе службы «IPBAN», все IP-адреса, скоторых было сделано 5-ть неудачных попыток входа, будут автоматически занесены в брандмауэр Windows с блокировкой на 24 часа. Служба создает правило IPBan_Block_0:

Свойства правила IPBan_Block_0:

Удалять/разблокировать ошибочно добавленные IP-адреса, можно во вкладке «Область» в свойствах правила «IPBan_0» и удалите из списка нужный вам IP-адрес:

Тут же, можно просматривать какие IP-адреса сейчас добавлены. Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 – общеизвестные IP-адреса с которых происходят попытки входа.

Частые ошибки и заметки.

На форумах, можно найти информацию по использованию утилиты IPBan, где также указано, что в настройках Локальной политики нужно отключить логины NTLM и разрешить только NTLM2-вход в систему. Как указал выше, это только для Windows Server 2008 и Windows Server 2008 R2. Если вы сделаете так например на Windows Server 2019, то не сможете зайти на свой сервер.

При изменении политики NTLM пропадет доступ к сетевым папкам сервера со всех «старых» клиентов, например WinXP.

Правило IPBan_Block_0 зачастую не создается сразу, а только после неудачной попытки входа.

Вы можете изменить время блокировки IP, количество попыток и т.д. посредством корректировки данных в файле ipban.config.

Например:

- FailedLoginAttemptsBeforeBan – отвечает за количество попыток входа (по умолчанию, установлено 5-ть попыток), после чего, происходит бан.

- ExpireTime – отвечает за время блокировки IP-адреса (по умолчанию, установлена блокировка на 24 часа).

Однако, конфигурационный файл, периодически меняет свое названия (и содержимое) с выходом новых версий, имейте это ввиду. Полную документацию по данным правкам, смотрите тут: https://github.com/DigitalRuby/IPBan/wiki/Configuration

На форуме rutracker, пользователь evgen_b привел свою инструкцию по настройке IPBan: https://rutracker.org/forum…

Заключение.

Если у вас будут поправки и дополнения, оставляйте комментарии. Проверить работу данное решения на Windows Server 2008, Windows Server 2008 R2 и Windows Server 2012, у меня нет сейчас возможности. При этом, стоит подумать об отказе использования Windows Server 2008 и старее. Про использование XP и речи не идет.

Есть, дополнительная заметка с полезными идеями для организации защиты RDP: «Настройка RDP (защита от перебора паролей).»

Добавлено 04.07.2021

Есть доступное по цене и надежное

решение с готовым виртуальным сервером VPN для бизнеса, которое можно

развернуть буквально за считанные минуты. Услуга предоставляется только

для юридических лиц Украины. Узнать больше…

Бизнес-предложение для фирм, предприятий, частных лиц и организаций (облачные решения).

Резервное

копирование данных, защита данных от потерь, организация удаленного

офиса для сотрудников, настройка бухгалтерии в облаке, VDS/VPS, опытная и

отзывчивая поддержка, обслуживание и сопровождение на базе TUCHA.UA. Данное предложение

актуально для коммерческих и государственных структур.

Узнать больше… Услуги предоставляются данной компанией по СНГ и за пределами (Европа, США).

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

Нажмите Win + X и выберите «Управление компьютером»:

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

1. Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

2. Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распространяющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версиях. Windows XP и Server 2003 — не поддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

1. Cкачайте архив с программой здесь ->;

2. В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

3. Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirm

Например:

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK»). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK»). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выполните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:"Каталог с программой"IPBan.exe DisplayName= IPBAN

Например:

Перейдите в службы (Win + R, введите services.msc и «OK») и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Используйте наши наработки и знания!

Это поможет Вам эффективно и максимально быстро освоить алготрейдинг.

by Vladimir Popescu

Being an artist his entire life while also playing handball at a professional level, Vladimir has also developed a passion for all things computer-related. With an innate fascination… read more

Published on September 7, 2019

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will keep your drivers up and running, thus keeping you safe from common computer errors and hardware failure. Check all your drivers now in 3 easy steps:

- Download DriverFix (verified download file).

- Click Start Scan to find all problematic drivers.

- Click Update Drivers to get new versions and avoid system malfunctionings.

- DriverFix has been downloaded by 0 readers this month.

If you want to find out how to block IP and IP ranges on a Windows server, you are lucky.

In this article, we will discuss precisely this subject, and you will find out what are the best solutions available.

Blocking an IP or an IP range on your Windows server will allow you to prevent access to your server from a specific country or region. This will give you the possibility to control the security of your server easily.

Please follow the steps presented here carefully to avoid any issues.

Here’s how to block an IP or an IP range on Windows server

1. Add Local Computer to Security Policies

- Press Win+R to start the Run dialog box.

- Type MMC -> press Enter.

- Inside the console -> click File -> Add/Remove Snap in.

- Select the Standalone tab -> click the Add button.

- Choose the IP Security Policy Management option -> Add -> Local Computer -> Finish -> Close -> Ok.

2. Create IP security policy

- Inside the console -> right-click the IP security policies on local computer option found in the left pane -> choose Create IP security policy.

- Click the Next button and name the policy Block IP.

- Add a description of your choosing.

- Click the Next button and make sure that the box next to the Activate option is ticked.

- Click Next -> tick the Edit properties option -> click the Finish button (this will open the properties window).

Seeing the specified user does not exist error in Windows Server? Do this to fix it

3. Create a new rule inside the IP filter list

- Inside the properties window that you previously opened -> click Add -> Next.

- Make sure the This rule does not specify a tunnel option is selected -> click Next.

- Leave the All network connection option selected -> click Next.

- This will open the IP filter list (you will need to create a new filter, so don’t choose any of the default values).

- Click Add -> type a name for your list (ex. IP block list) -> add a description (can be the same as name).

- Add the option -> click Next to move to the next step.

- Type IP1 as a name (or IP range) in the description box.

- Make sure the Mirrored. Match packets with the exact opposite source and destination addresses option is ticked -> Next (source address needs to be the same as My IP address).

- Select A specific IP address or A specific Subnet (depending on if you want to block an IP or IP range).

- Copy-paste the IP address or the subnet type -> click Next -> select Protocol Type as Any -> Next -> Finish.

Conclusion

In today’s fix article we explored how to block an IP or IP range on a Windows server quickly. We hope the guide was easy to follow, and that it managed to solve your issue.

Please feel free to let us know if it did by using the comment section found below this article.

READ ALSO:

- FIX: Start Menu doesn’t open on Windows Server 2016

- Windows Server: How to enable TLS with ease

- FIX: Windows Server AppFabric is not correctly configured

Still having issues? Fix them with this tool:

SPONSORED

If the advices above haven’t solved your issue, your PC may experience deeper Windows problems. We recommend downloading this PC Repair tool (rated Great on TrustPilot.com) to easily address them. After installation, simply click the Start Scan button and then press on Repair All.

Newsletter

by Vladimir Popescu

Being an artist his entire life while also playing handball at a professional level, Vladimir has also developed a passion for all things computer-related. With an innate fascination… read more

Published on September 7, 2019

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will keep your drivers up and running, thus keeping you safe from common computer errors and hardware failure. Check all your drivers now in 3 easy steps:

- Download DriverFix (verified download file).

- Click Start Scan to find all problematic drivers.

- Click Update Drivers to get new versions and avoid system malfunctionings.

- DriverFix has been downloaded by 0 readers this month.

If you want to find out how to block IP and IP ranges on a Windows server, you are lucky.

In this article, we will discuss precisely this subject, and you will find out what are the best solutions available.

Blocking an IP or an IP range on your Windows server will allow you to prevent access to your server from a specific country or region. This will give you the possibility to control the security of your server easily.

Please follow the steps presented here carefully to avoid any issues.

Here’s how to block an IP or an IP range on Windows server

1. Add Local Computer to Security Policies

- Press Win+R to start the Run dialog box.

- Type MMC -> press Enter.

- Inside the console -> click File -> Add/Remove Snap in.

- Select the Standalone tab -> click the Add button.

- Choose the IP Security Policy Management option -> Add -> Local Computer -> Finish -> Close -> Ok.

2. Create IP security policy

- Inside the console -> right-click the IP security policies on local computer option found in the left pane -> choose Create IP security policy.

- Click the Next button and name the policy Block IP.

- Add a description of your choosing.

- Click the Next button and make sure that the box next to the Activate option is ticked.

- Click Next -> tick the Edit properties option -> click the Finish button (this will open the properties window).

Seeing the specified user does not exist error in Windows Server? Do this to fix it

3. Create a new rule inside the IP filter list

- Inside the properties window that you previously opened -> click Add -> Next.

- Make sure the This rule does not specify a tunnel option is selected -> click Next.

- Leave the All network connection option selected -> click Next.

- This will open the IP filter list (you will need to create a new filter, so don’t choose any of the default values).

- Click Add -> type a name for your list (ex. IP block list) -> add a description (can be the same as name).

- Add the option -> click Next to move to the next step.

- Type IP1 as a name (or IP range) in the description box.

- Make sure the Mirrored. Match packets with the exact opposite source and destination addresses option is ticked -> Next (source address needs to be the same as My IP address).

- Select A specific IP address or A specific Subnet (depending on if you want to block an IP or IP range).

- Copy-paste the IP address or the subnet type -> click Next -> select Protocol Type as Any -> Next -> Finish.

Conclusion

In today’s fix article we explored how to block an IP or IP range on a Windows server quickly. We hope the guide was easy to follow, and that it managed to solve your issue.

Please feel free to let us know if it did by using the comment section found below this article.

READ ALSO:

- FIX: Start Menu doesn’t open on Windows Server 2016

- Windows Server: How to enable TLS with ease

- FIX: Windows Server AppFabric is not correctly configured

Still having issues? Fix them with this tool:

SPONSORED

If the advices above haven’t solved your issue, your PC may experience deeper Windows problems. We recommend downloading this PC Repair tool (rated Great on TrustPilot.com) to easily address them. After installation, simply click the Start Scan button and then press on Repair All.