Обновлено 22.01.2019

Перед тем как я покажу процесс установки AD в Windows Server 2019, я бы хотел вам напомнить, что ASctive Directory — это по сути создание централизованной базы данных в которой будут хранится и управляться компьютеры, пользователи, принтеры. Более подробно, что такое Active Directory читайте по ссылке слева.

Подготовительный этап

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

- Классический метод с использованием оснастки «Диспетчер серверов»

- Использование утилиты Windows Admin Center

- Второй метод, это использование Power Shell

Установка AD через сервер менеджеров

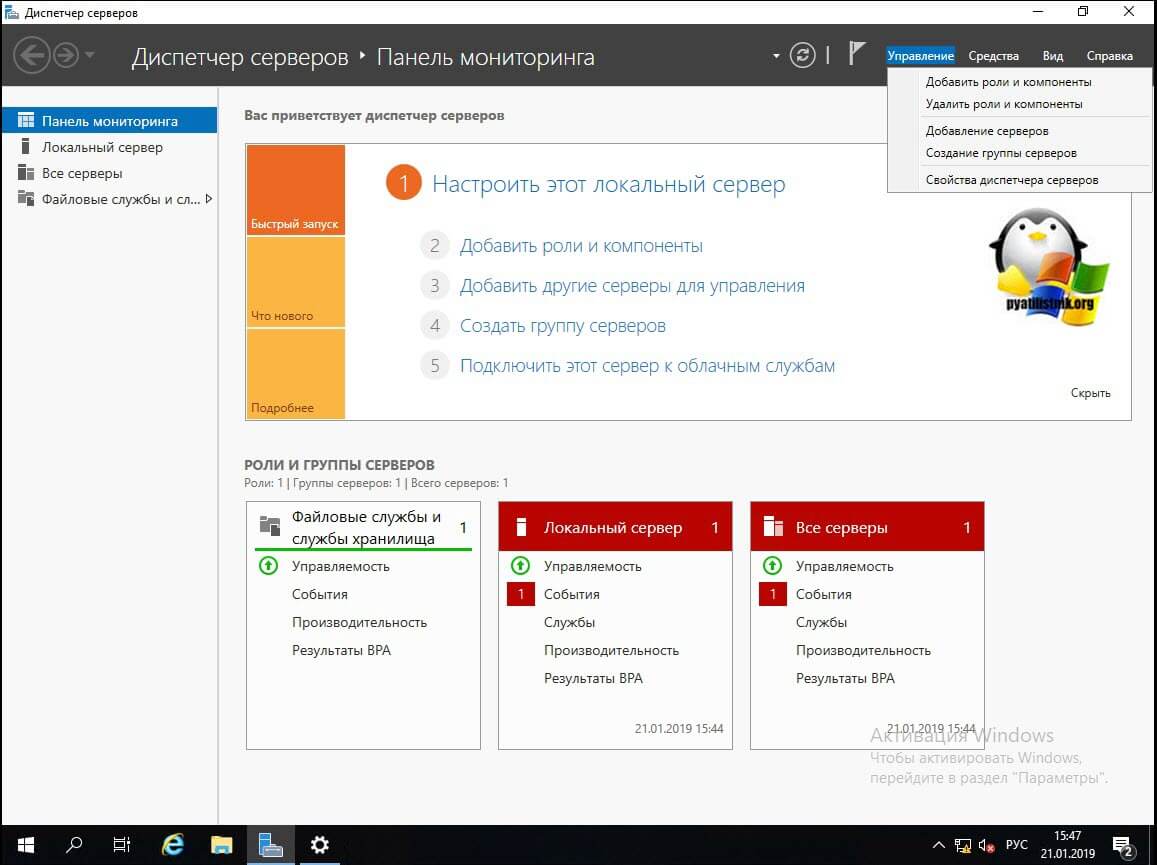

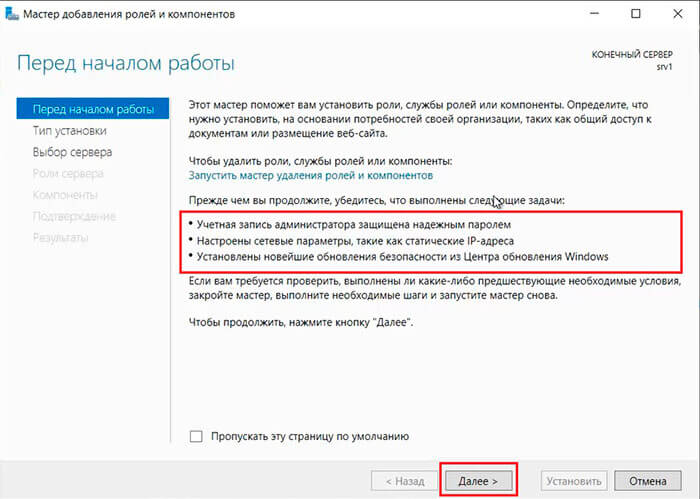

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

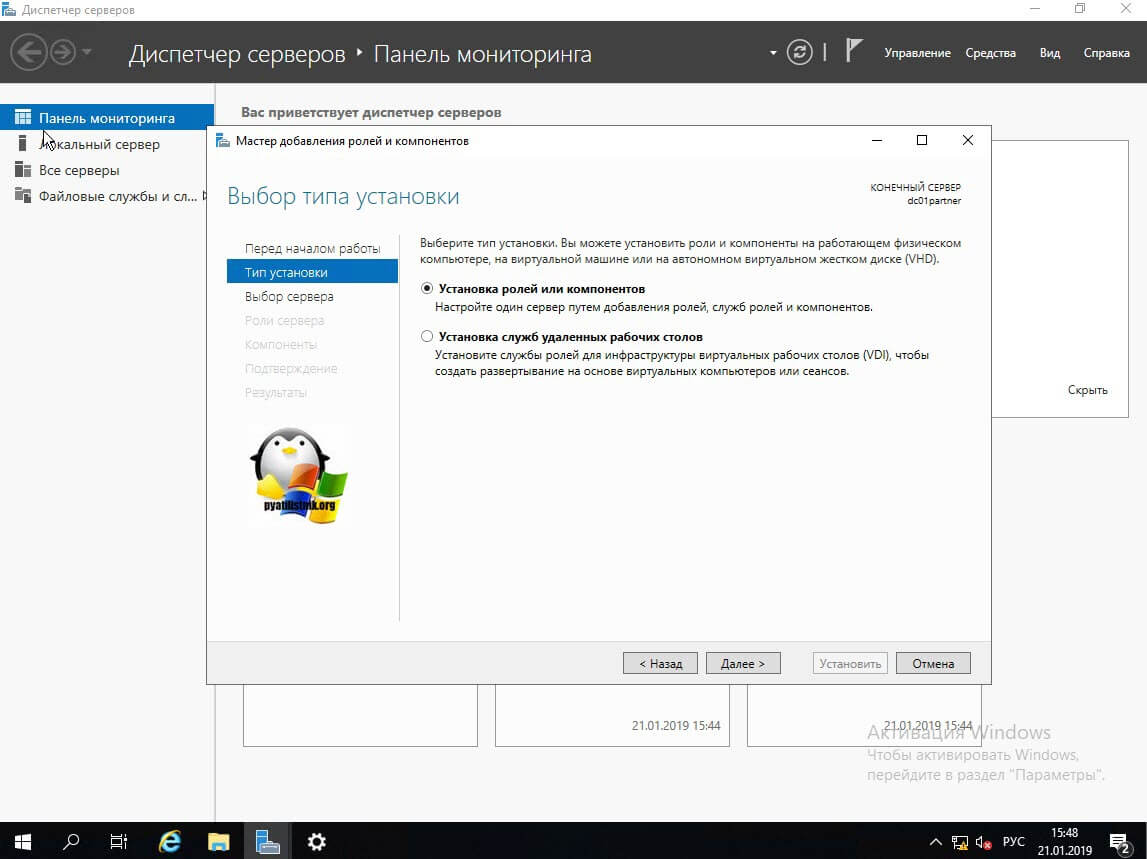

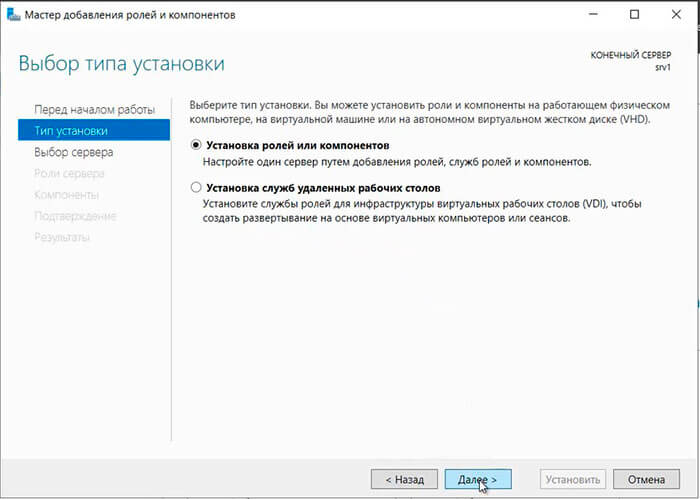

Тип установки оставьте «Установка ролей и компонентов».

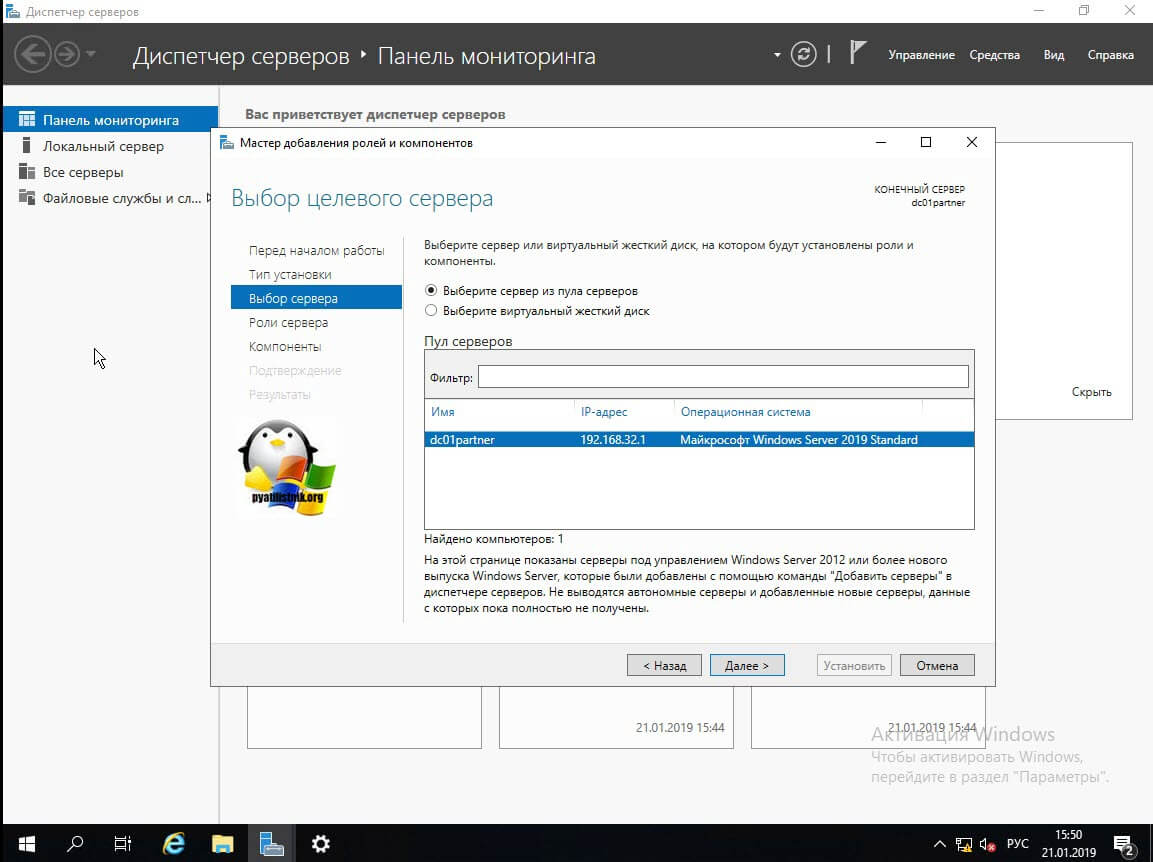

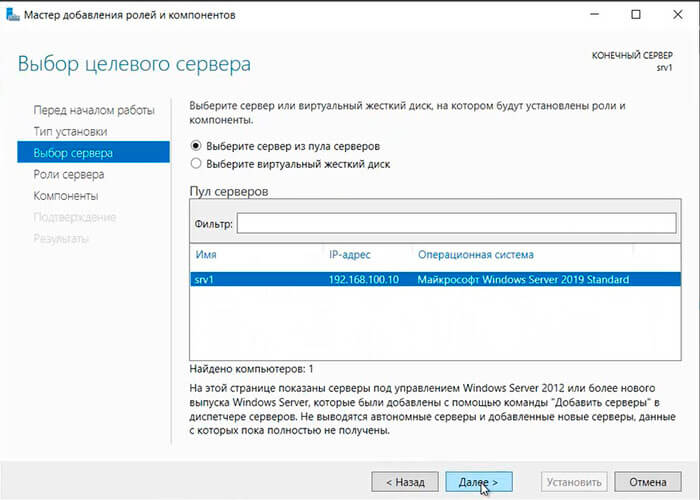

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

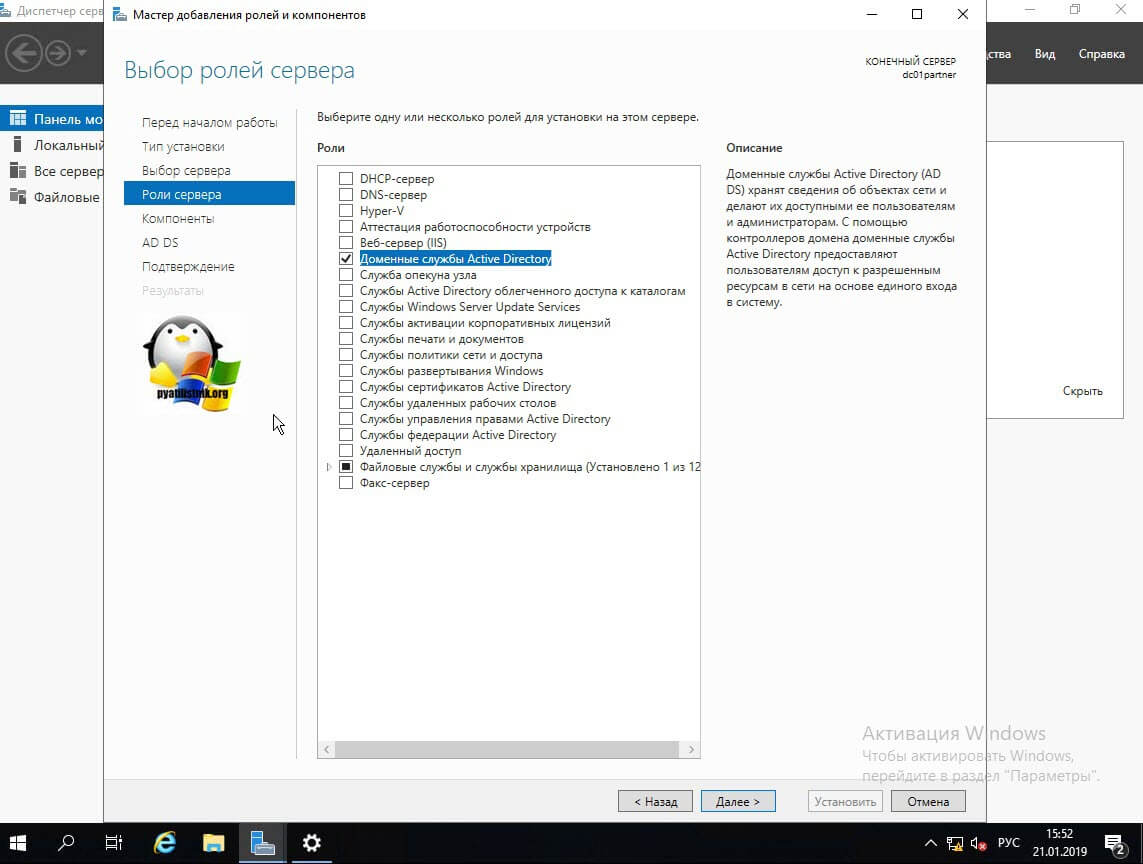

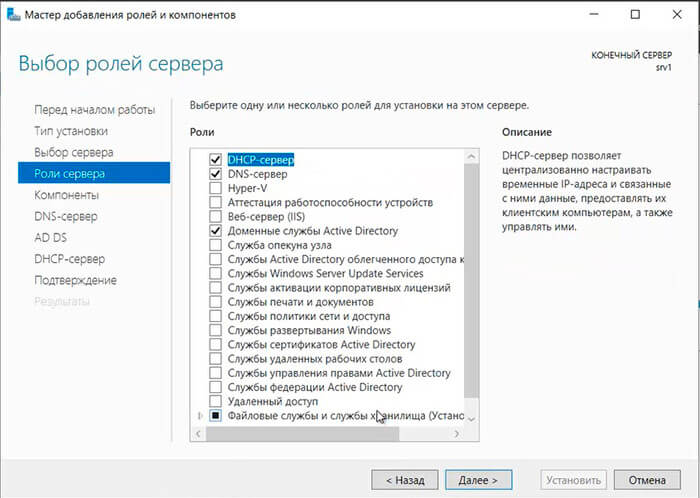

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

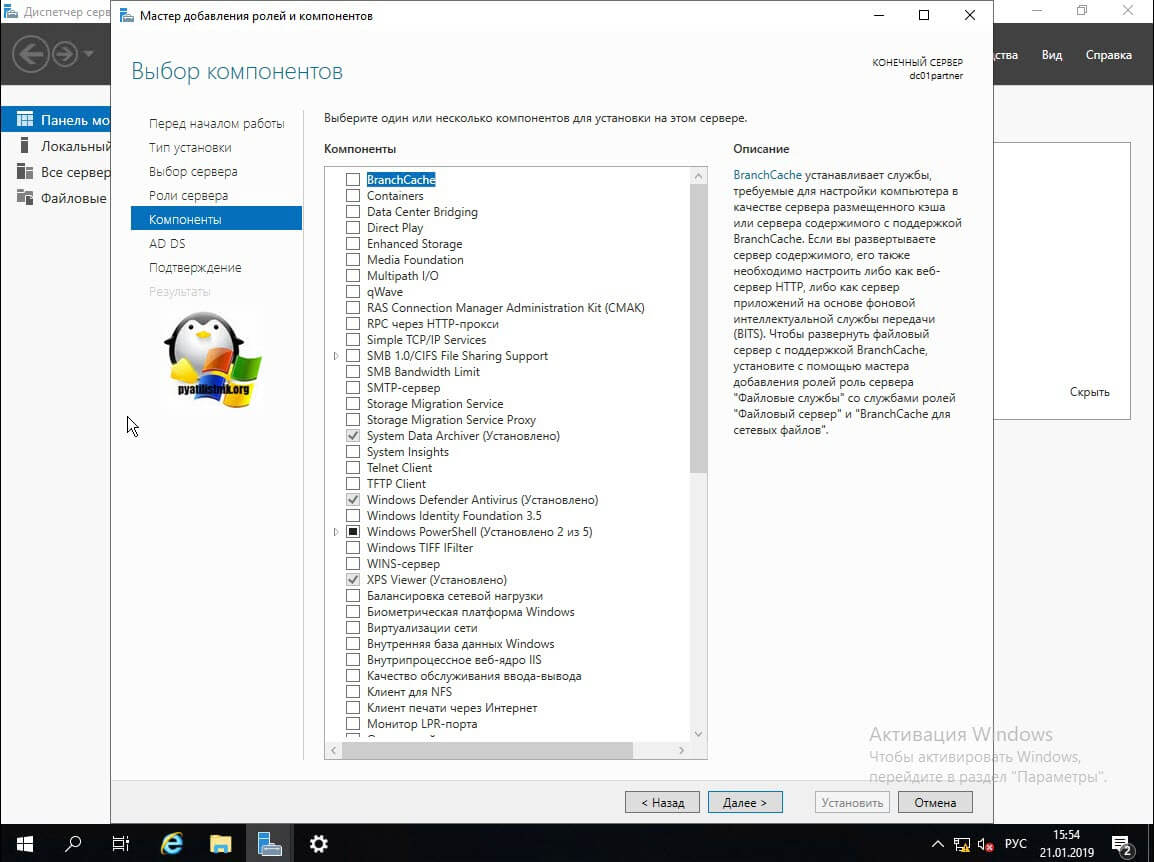

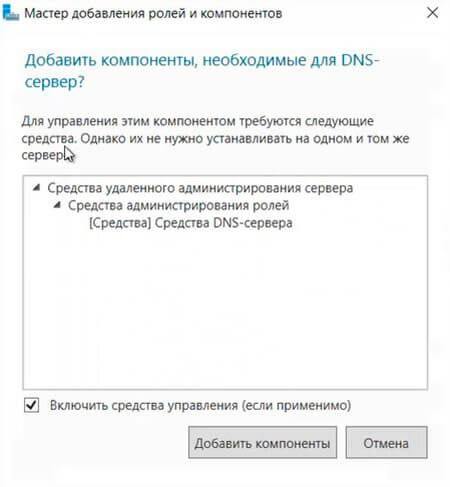

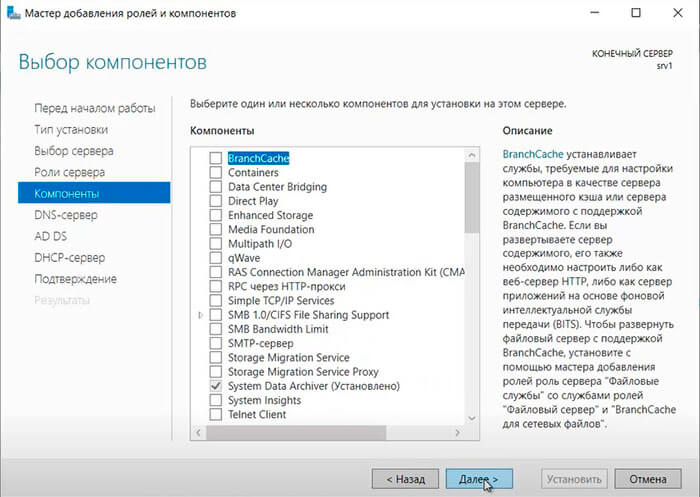

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

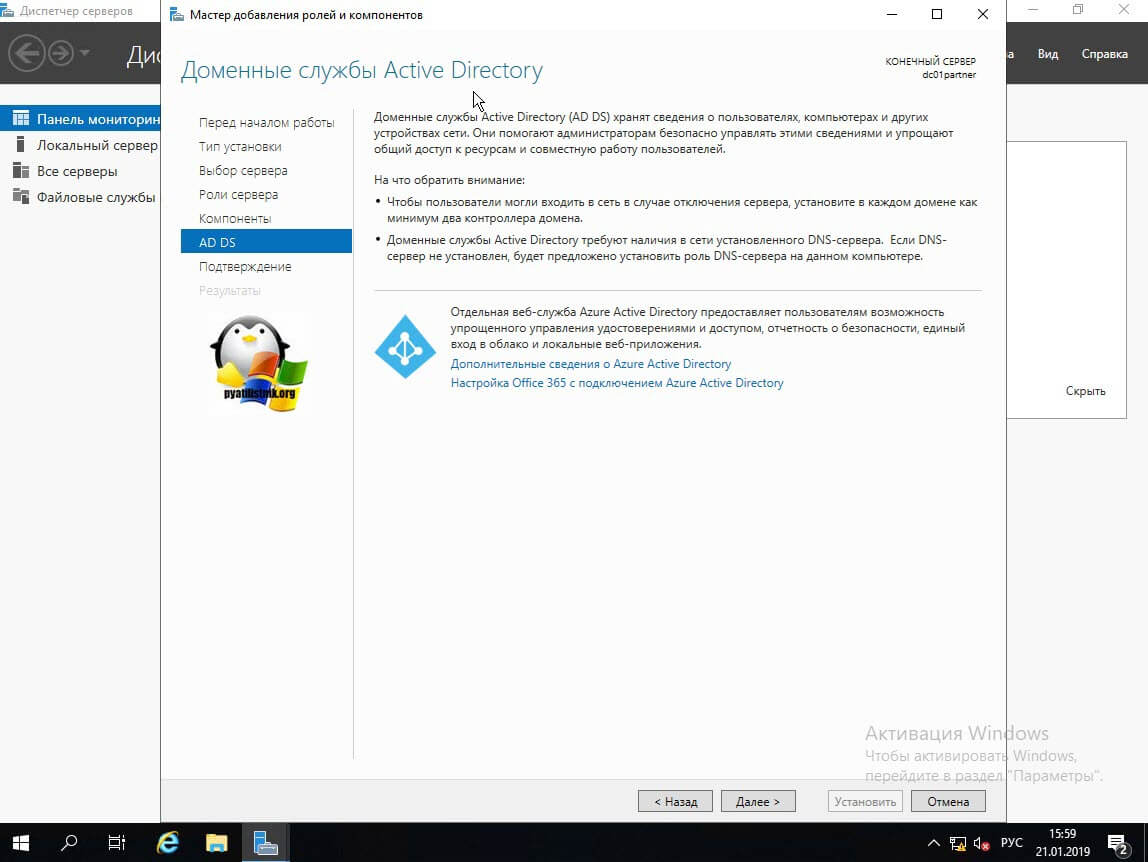

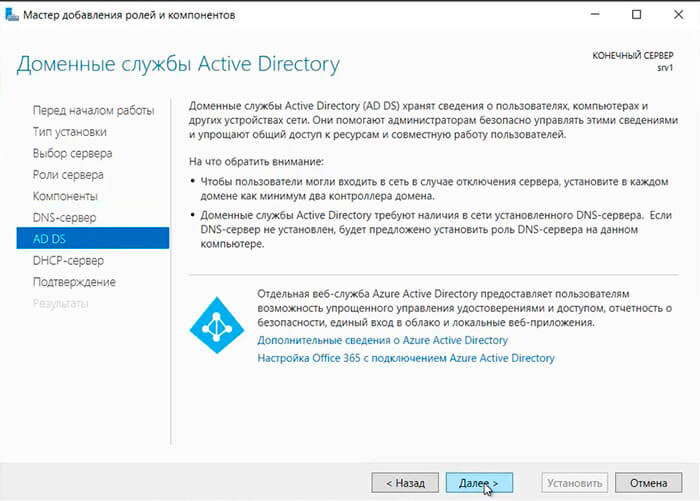

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

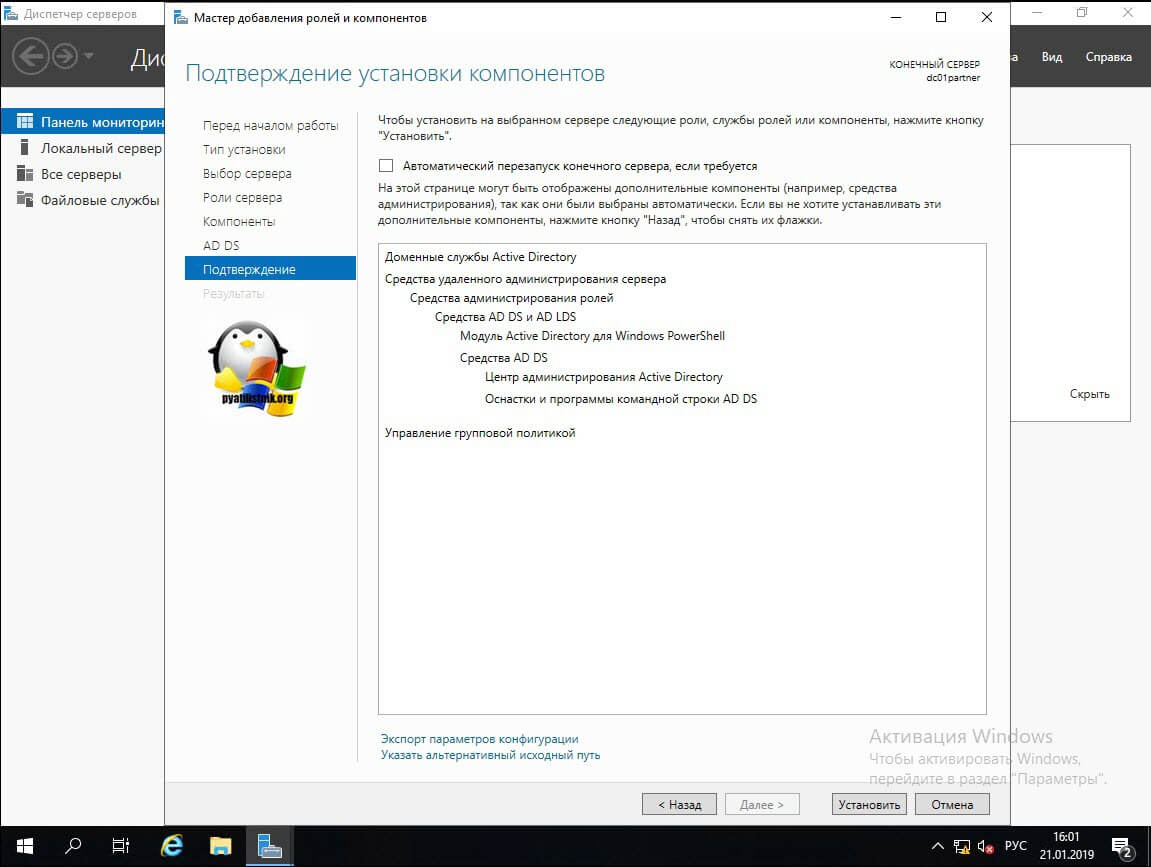

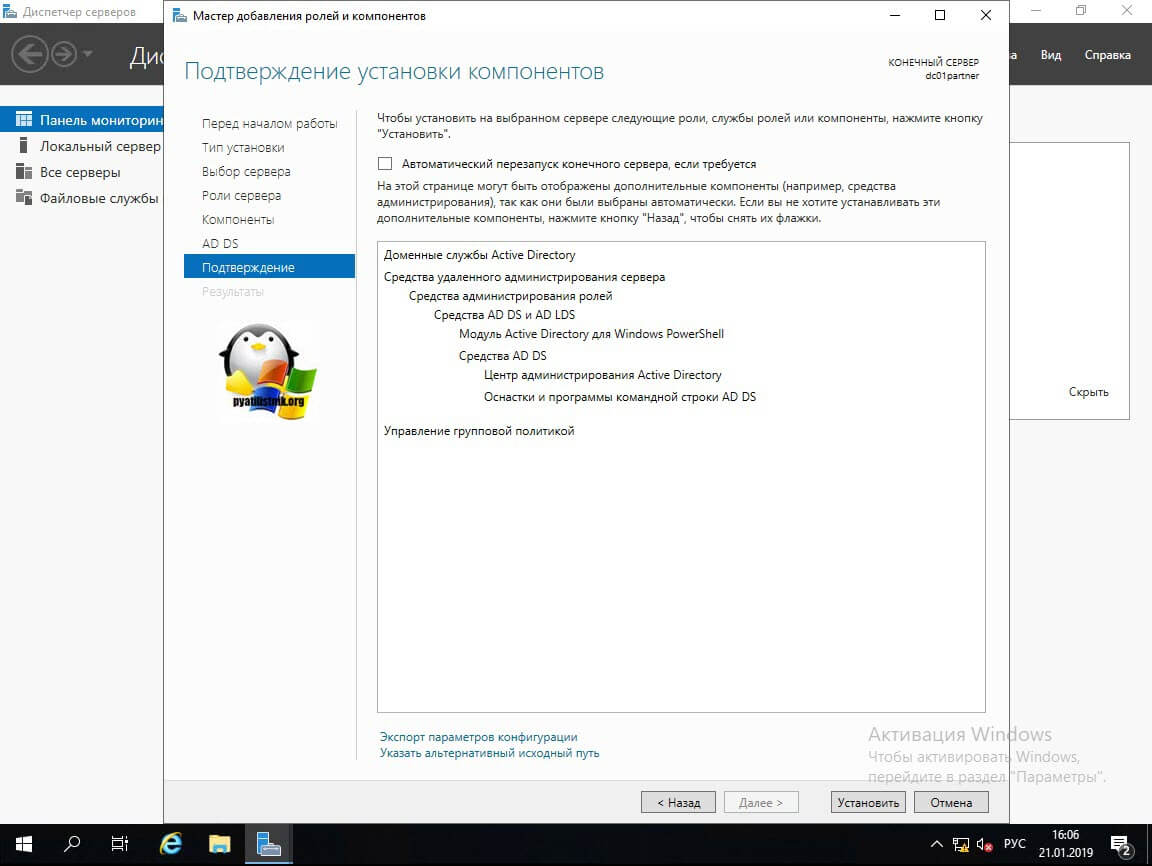

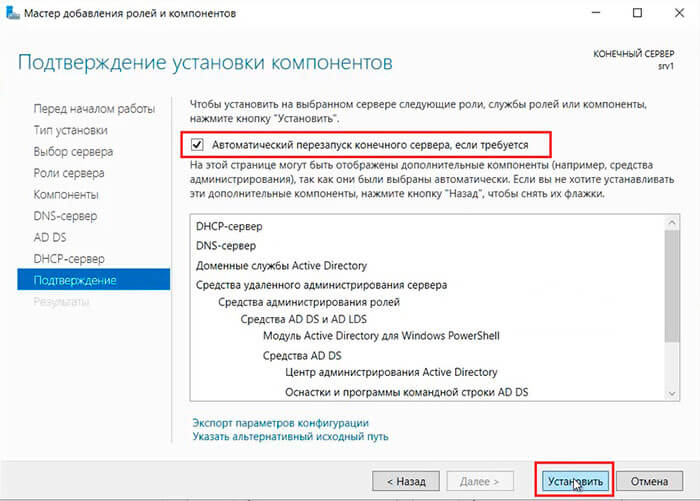

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

- Средства удаленного администрирования сервера

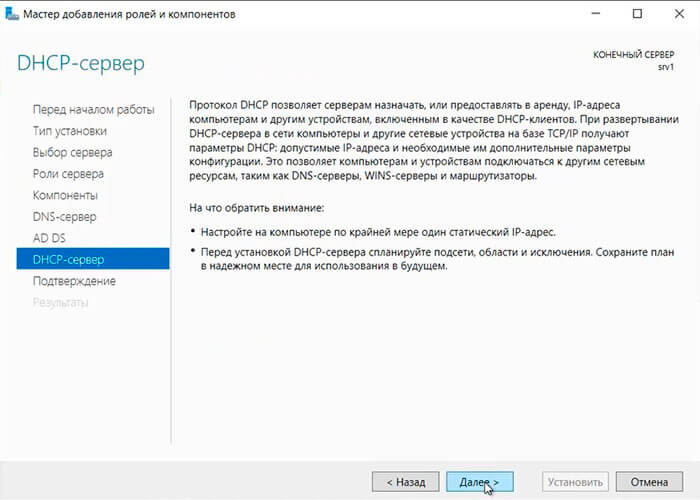

- Средства администрирования ролей

- Средства AD DS и AD LDS

- Модуль Active Directory для PowerShell

- Центр администрирования Active Directory

- Оснастки и программы командной строки AD DS

- Управление групповой политикой

Нажимаем «Установить». Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

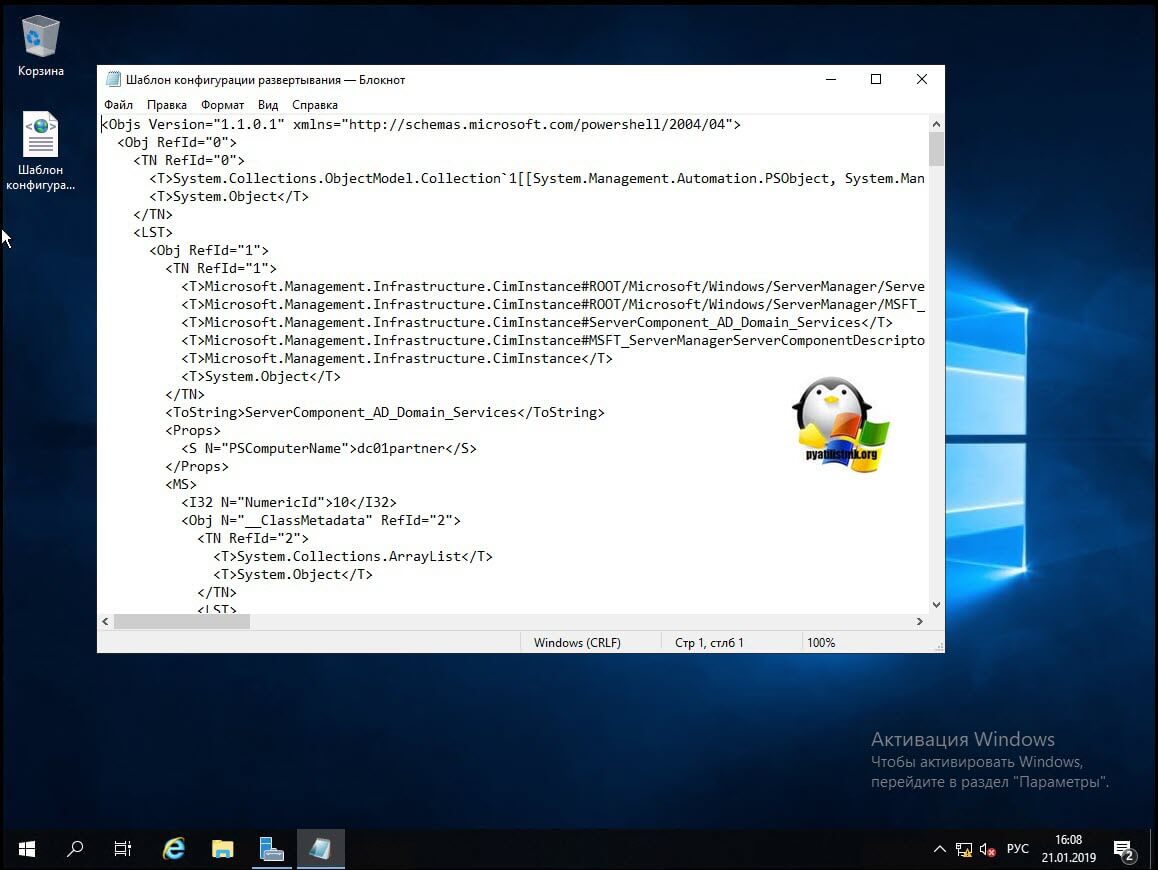

Выгруженная конфигурация, это XML файл с таким вот содержанием.

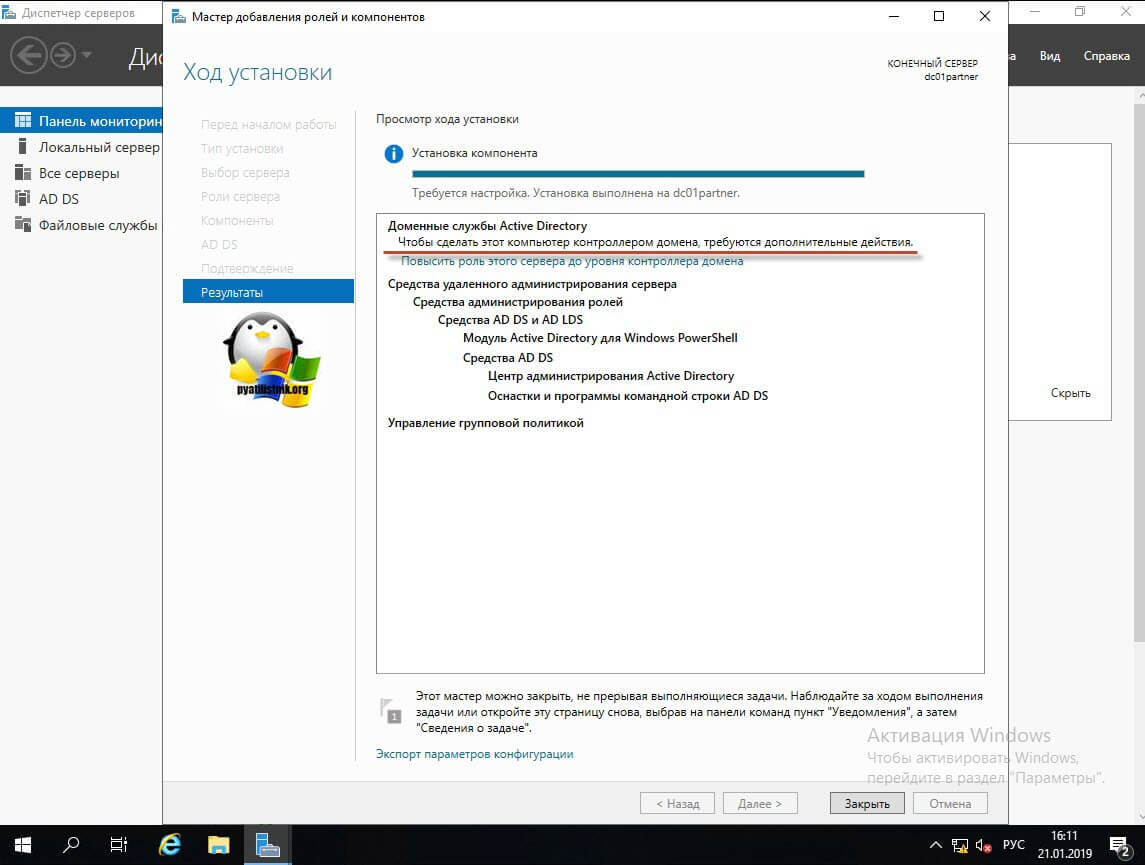

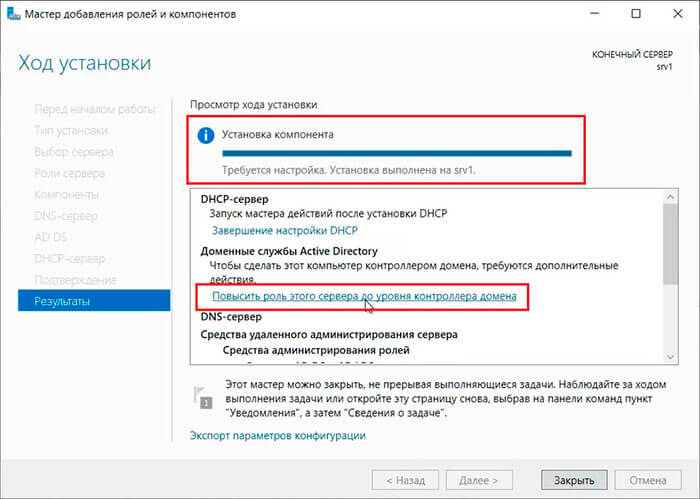

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

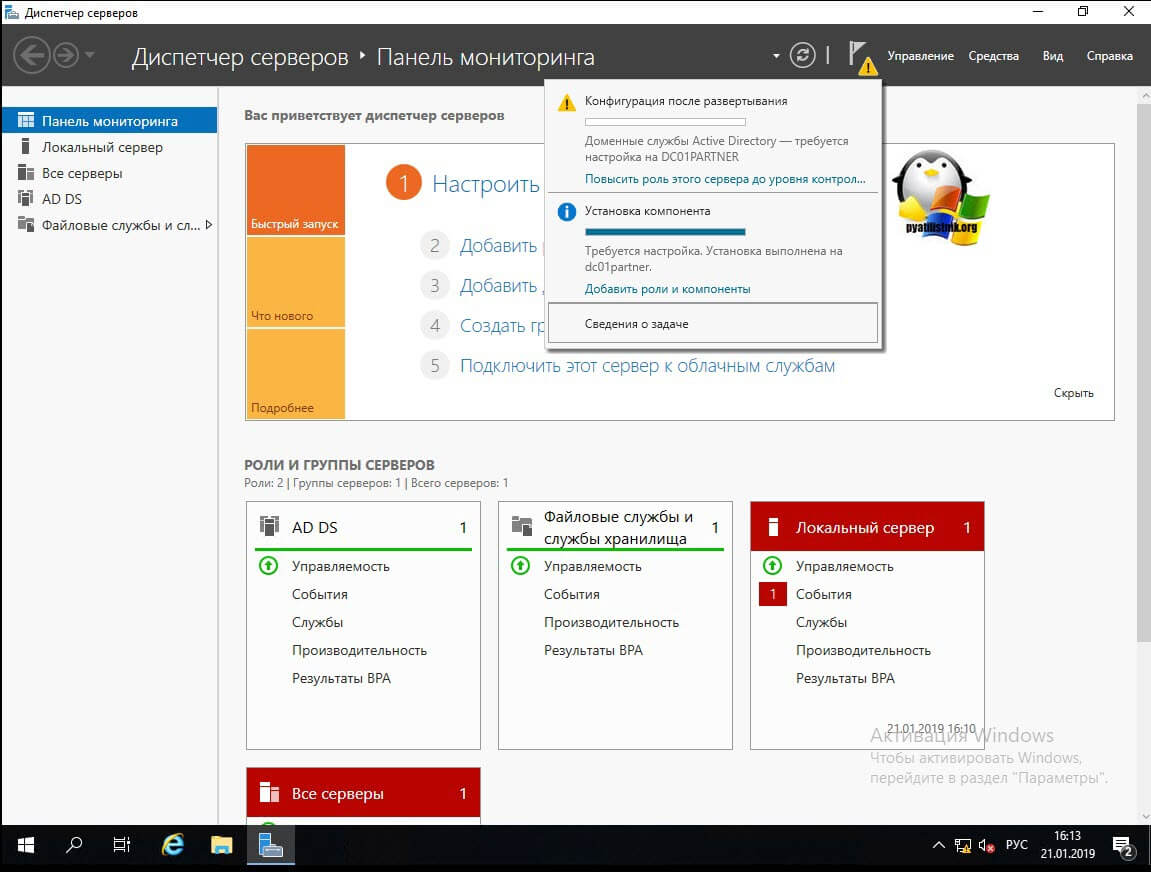

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

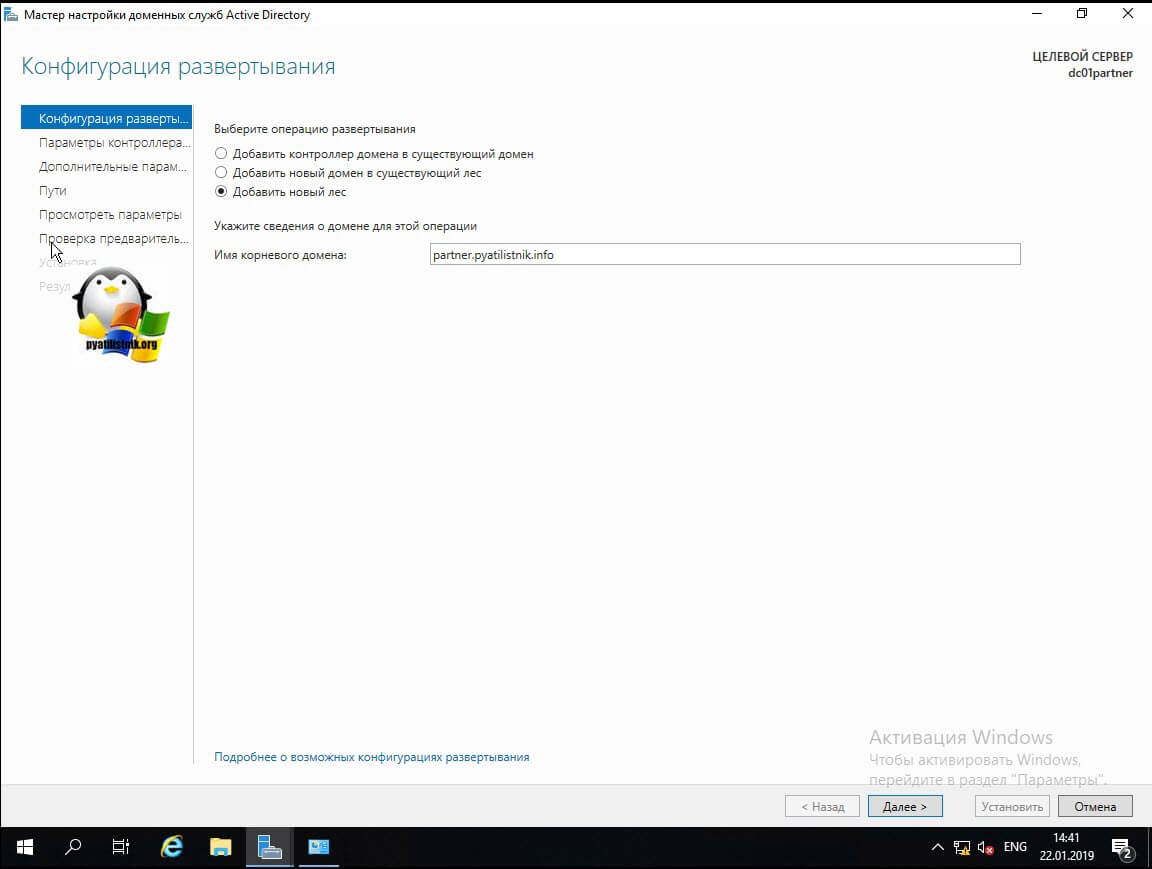

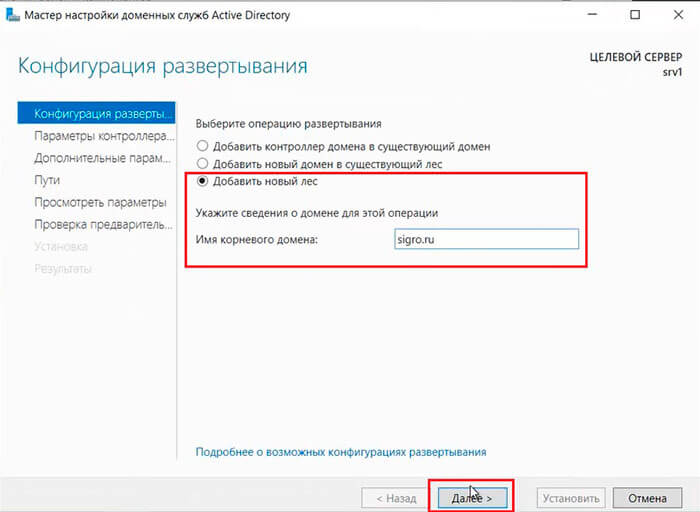

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

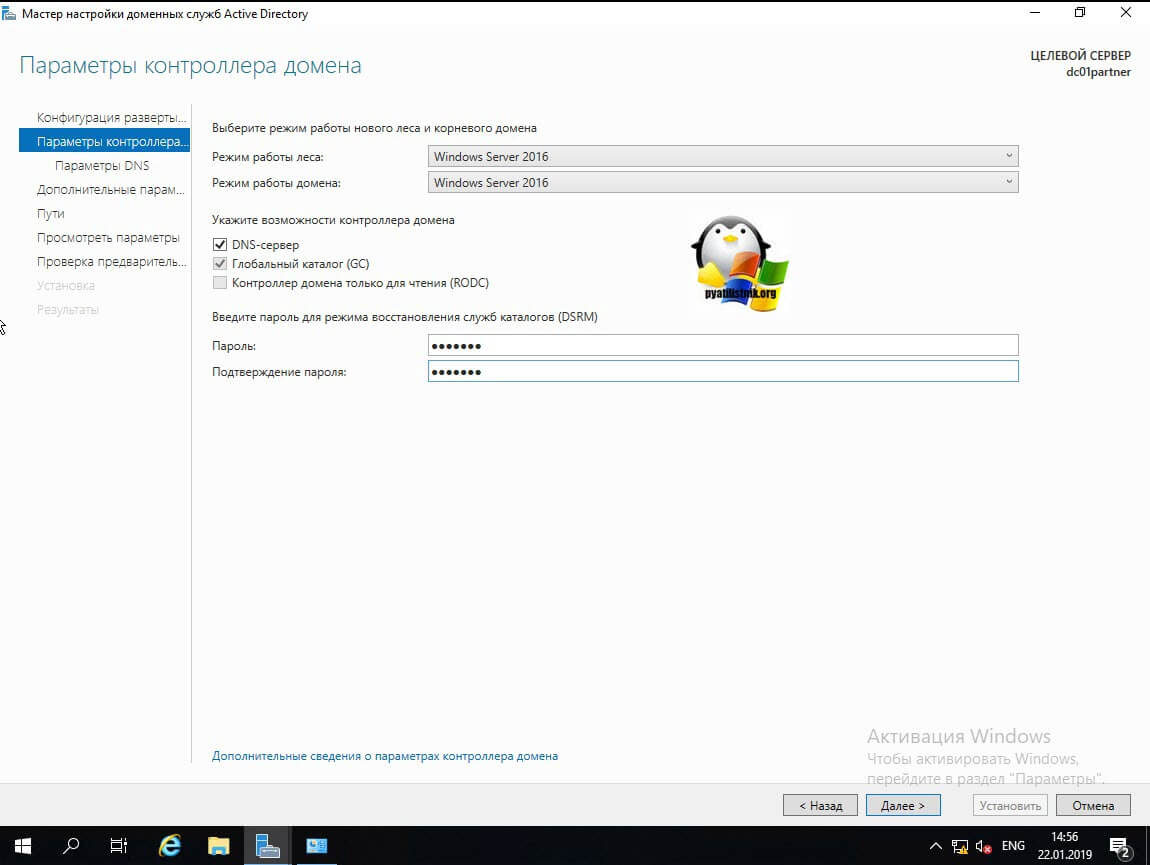

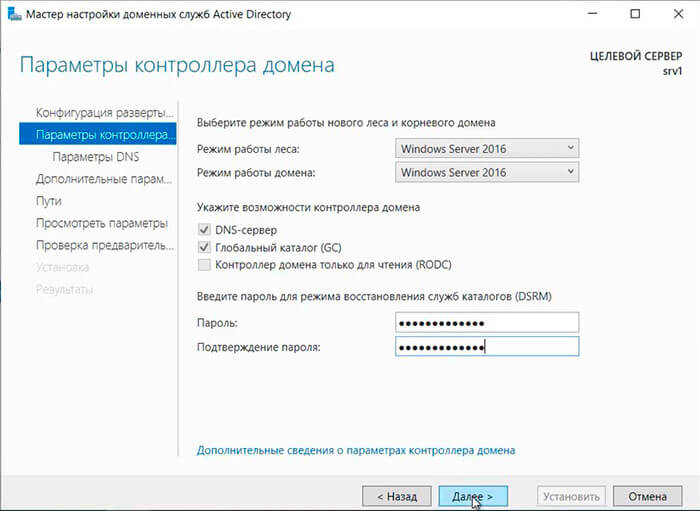

На следующем окне вы должны выбрать параметры:

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

- DNS-сервер, лучше всегда совмещать эти роли

- Глобальный каталог, на начальной установке доменных служб Active Directory обязателен, когда вы ставите второй контроллер домена, то вы можете не выставлять, но я вам не советую.

- Контроллер домена только для чтения (RODC), активна не будет при первой установке. Подробнее про использование RODC читайте по ссылке.

- Далее вы задаете пароль восстановления DSRM (Режим восстановления служб каталогов), он может потребоваться, когда у вас будут проблемы с активным каталогом или вам нужно будет сбросить пароль доменного администратора

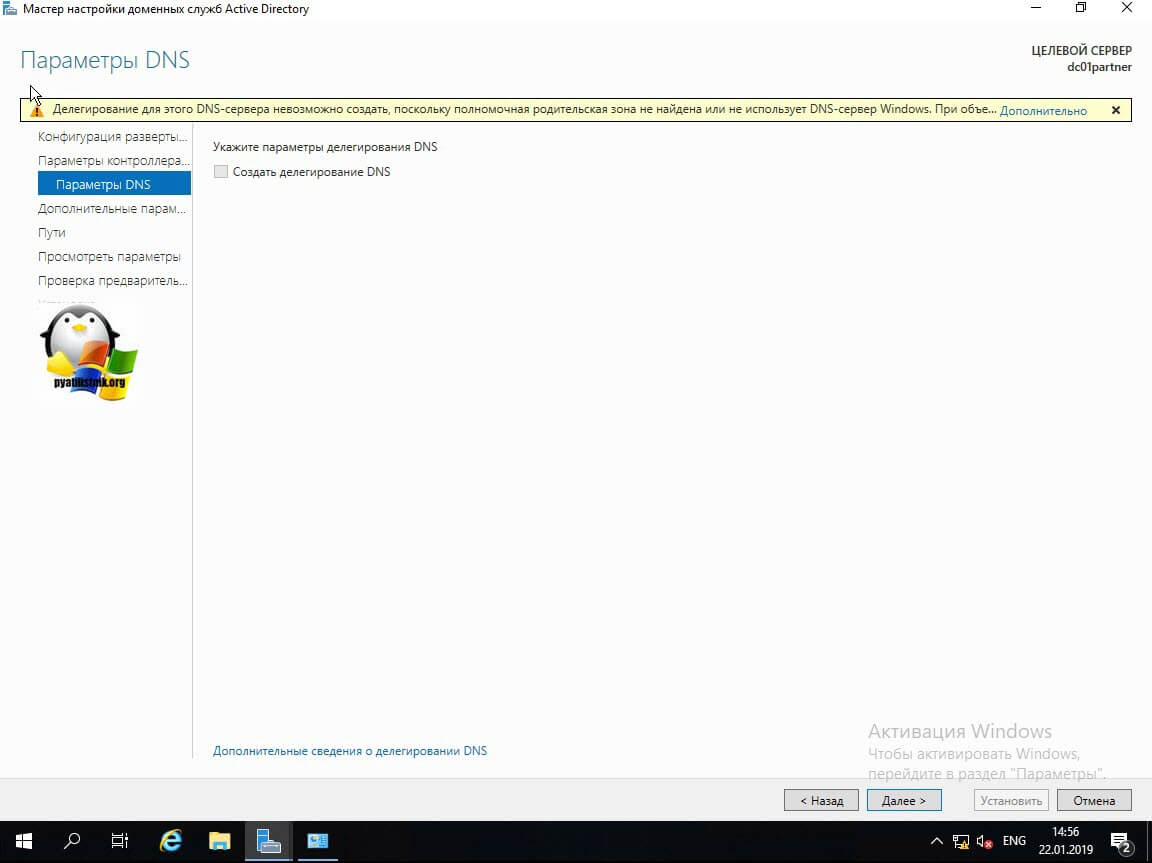

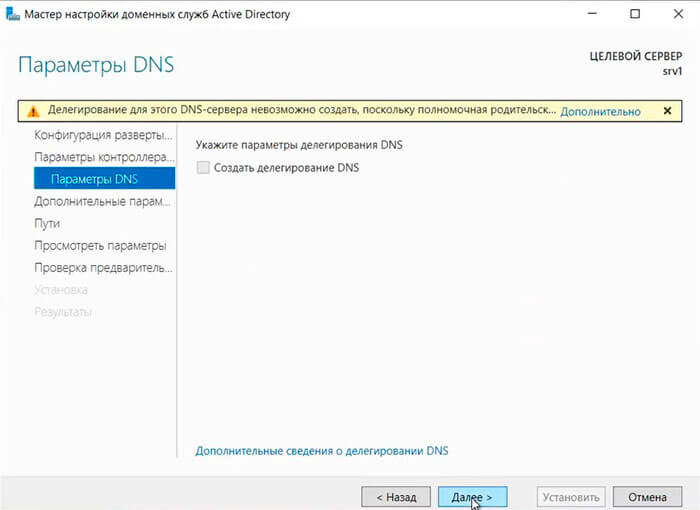

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

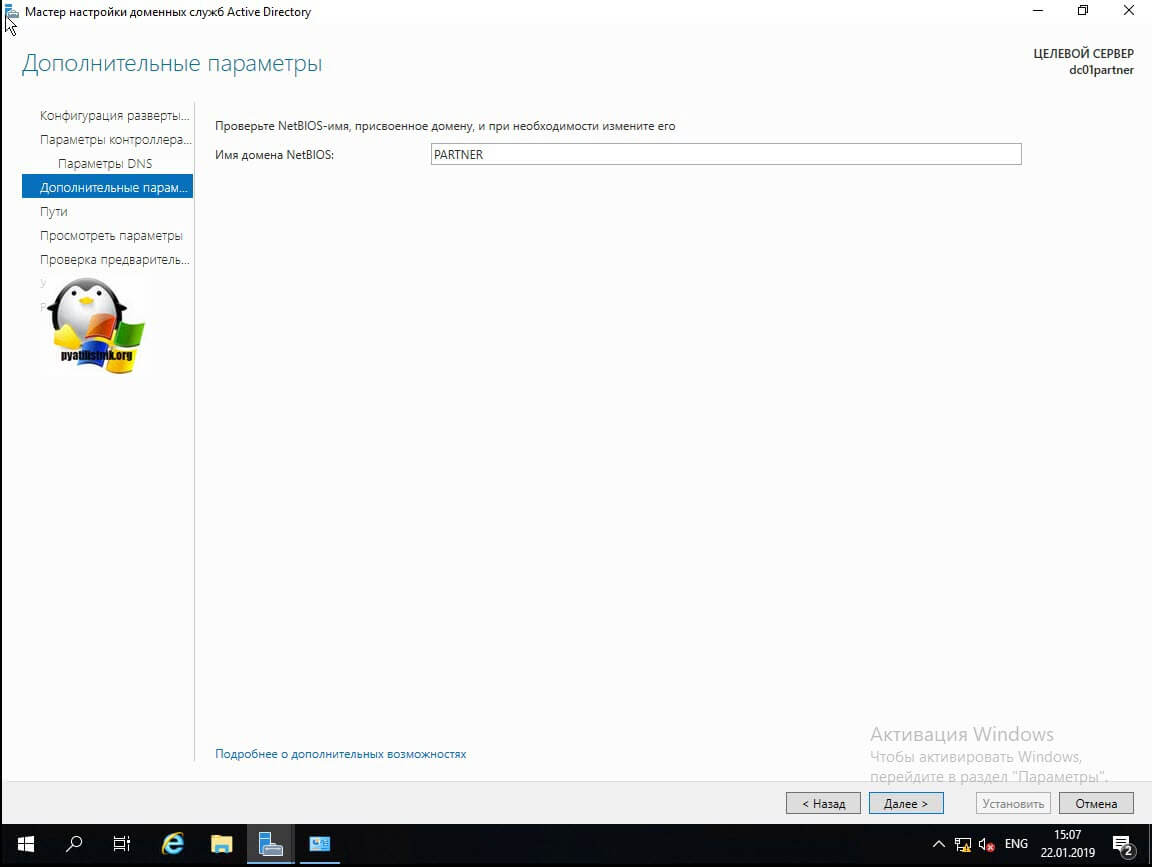

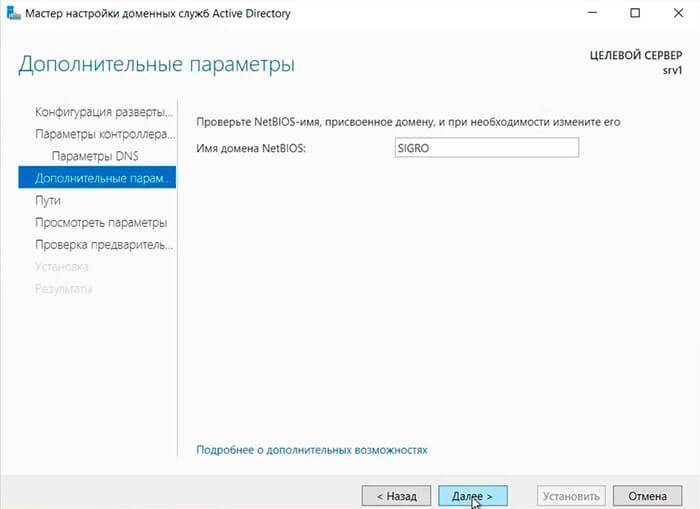

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

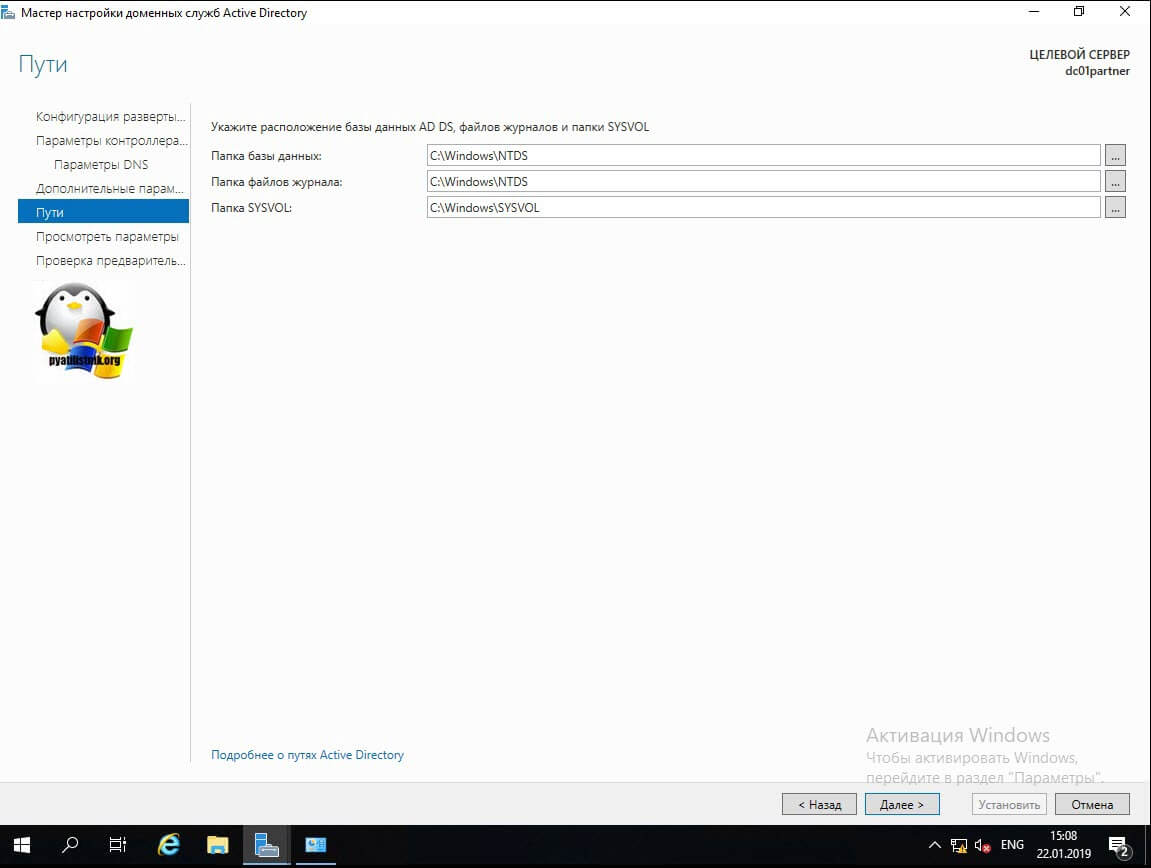

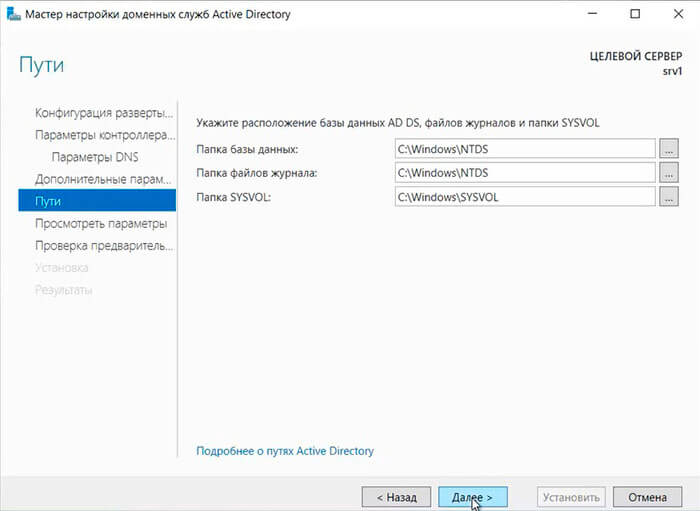

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных — C:WindowsNTDS

- Папка файлов журналов — C:WindowsNTDS

- Папка SYSVOL — C:WindowsSYSVOL

Если у вас контроллер домена на виртуальной машине и ее виртуальные диски лежат на одном СХД, то смысл переносить на разные диски базу и папку SYSVOL нет

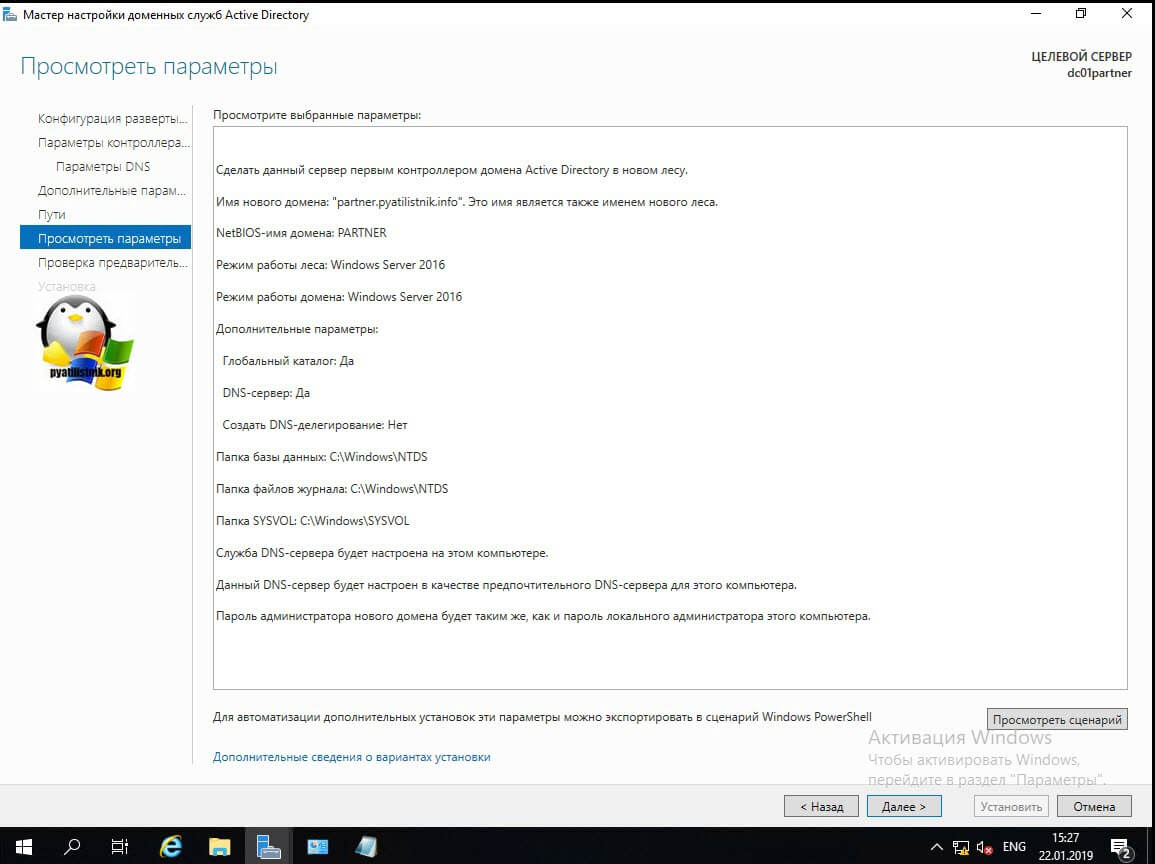

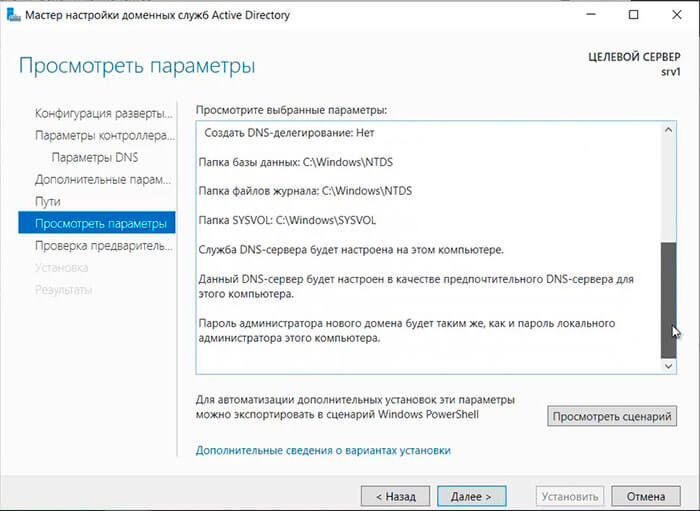

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment

Install-ADDSForest `

-CreateDnsDelegation:$false `

-DatabasePath «C:WindowsNTDS» `

-DomainMode «WinThreshold» `

-DomainName «partner.pyatilistnik.info» `

-DomainNetbiosName «PARTNER» `

-ForestMode «WinThreshold» `

-InstallDns:$true `

-LogPath «C:WindowsNTDS» `

-NoRebootOnCompletion:$false `

-SysvolPath «C:WindowsSYSVOL» `

-Force:$true

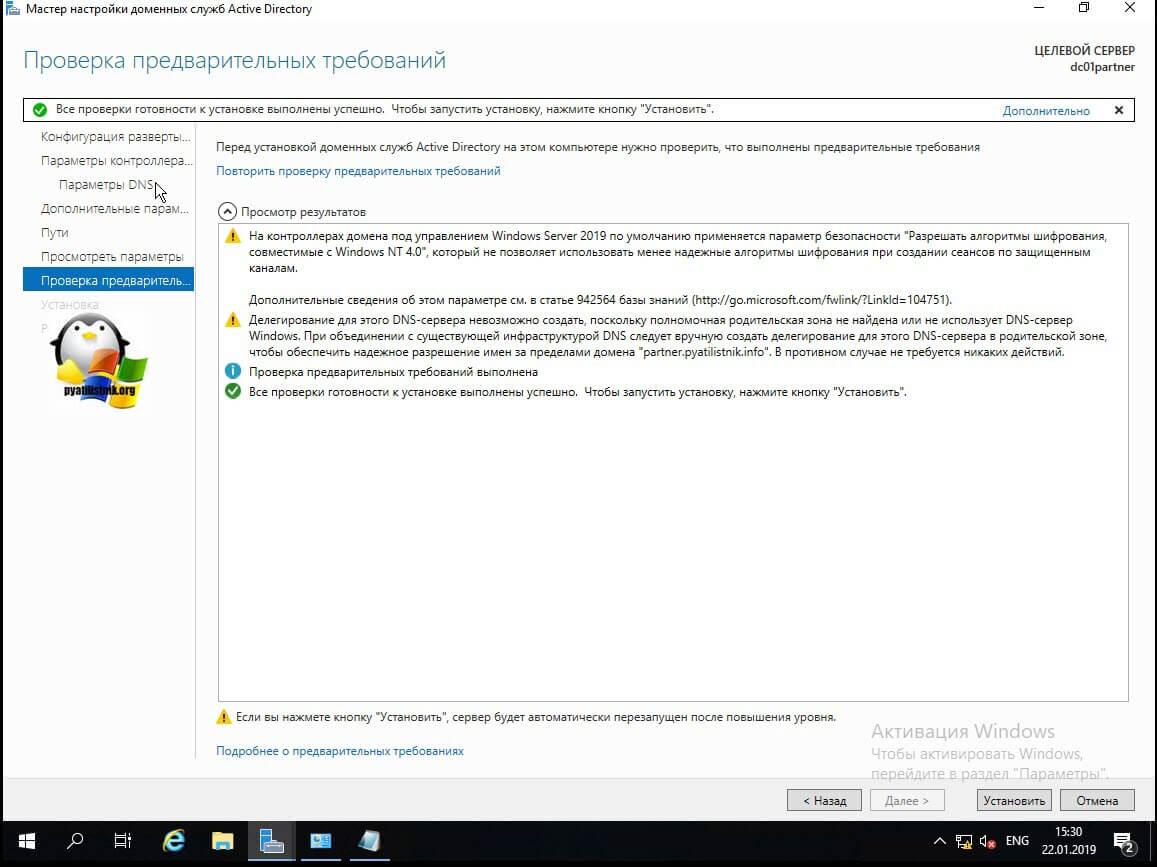

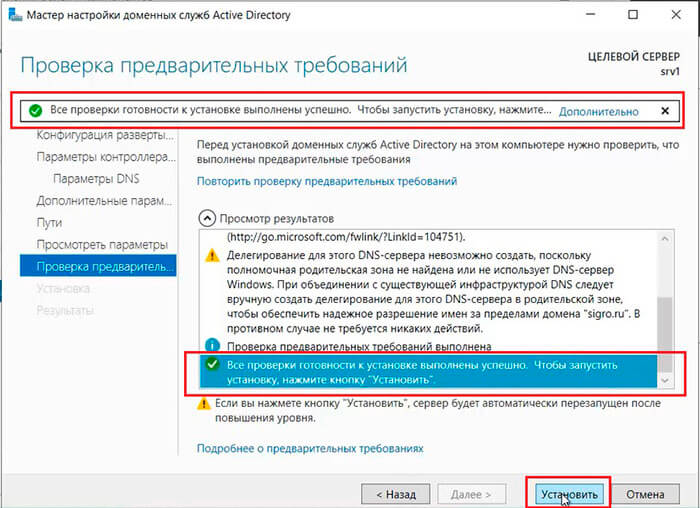

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

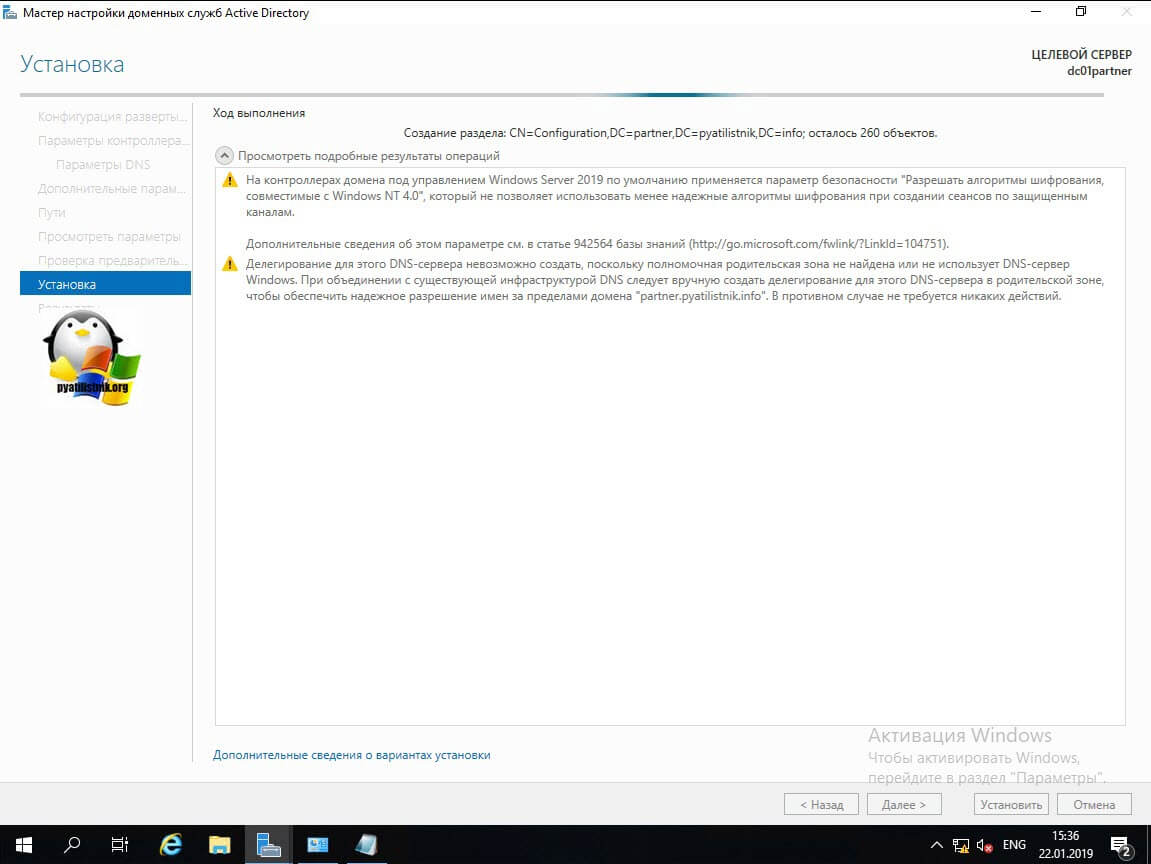

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

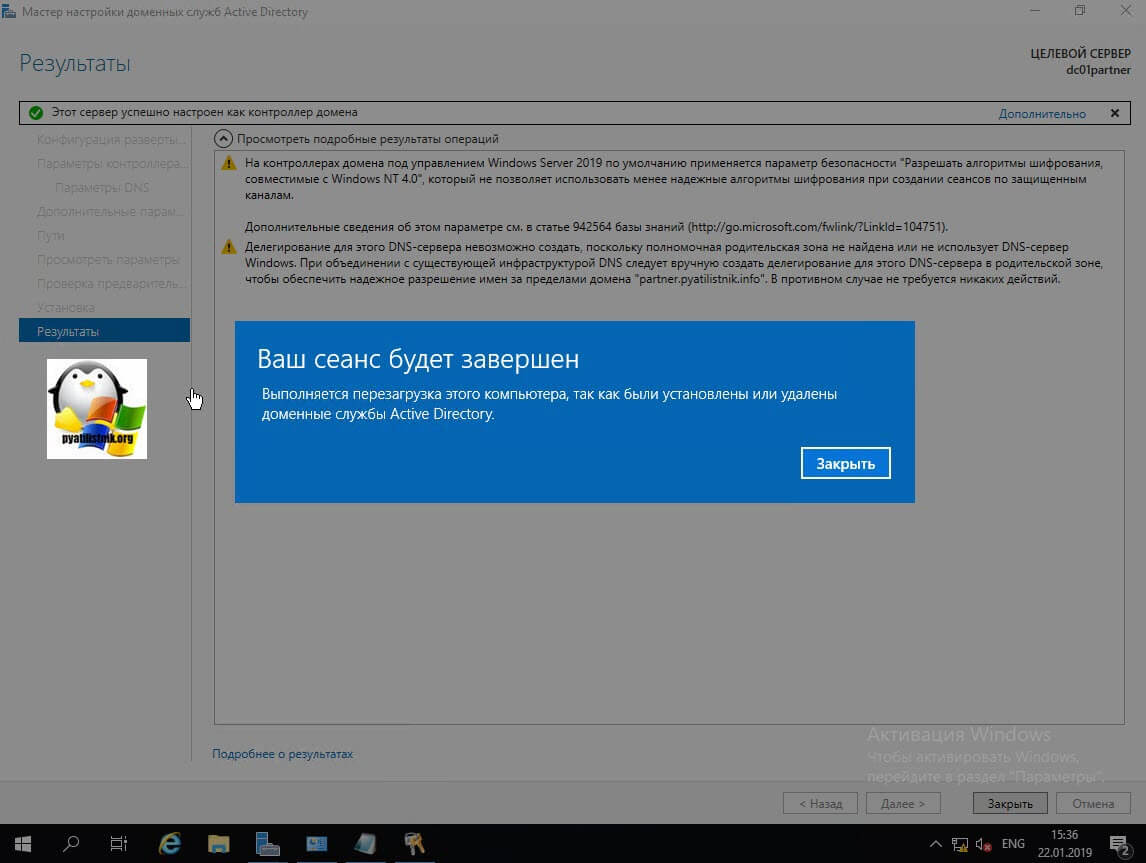

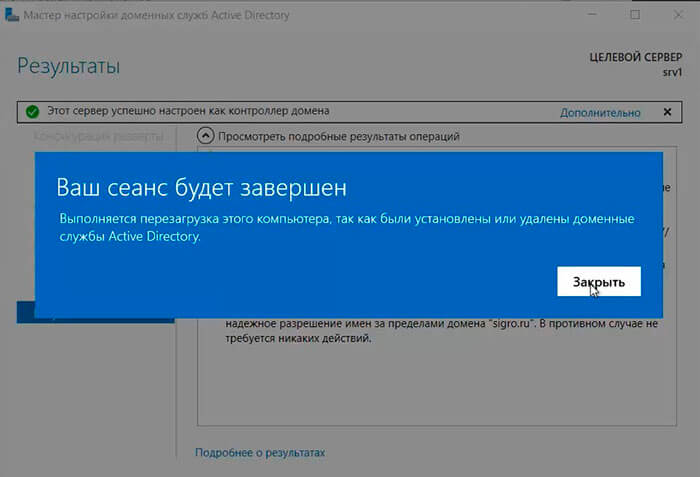

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

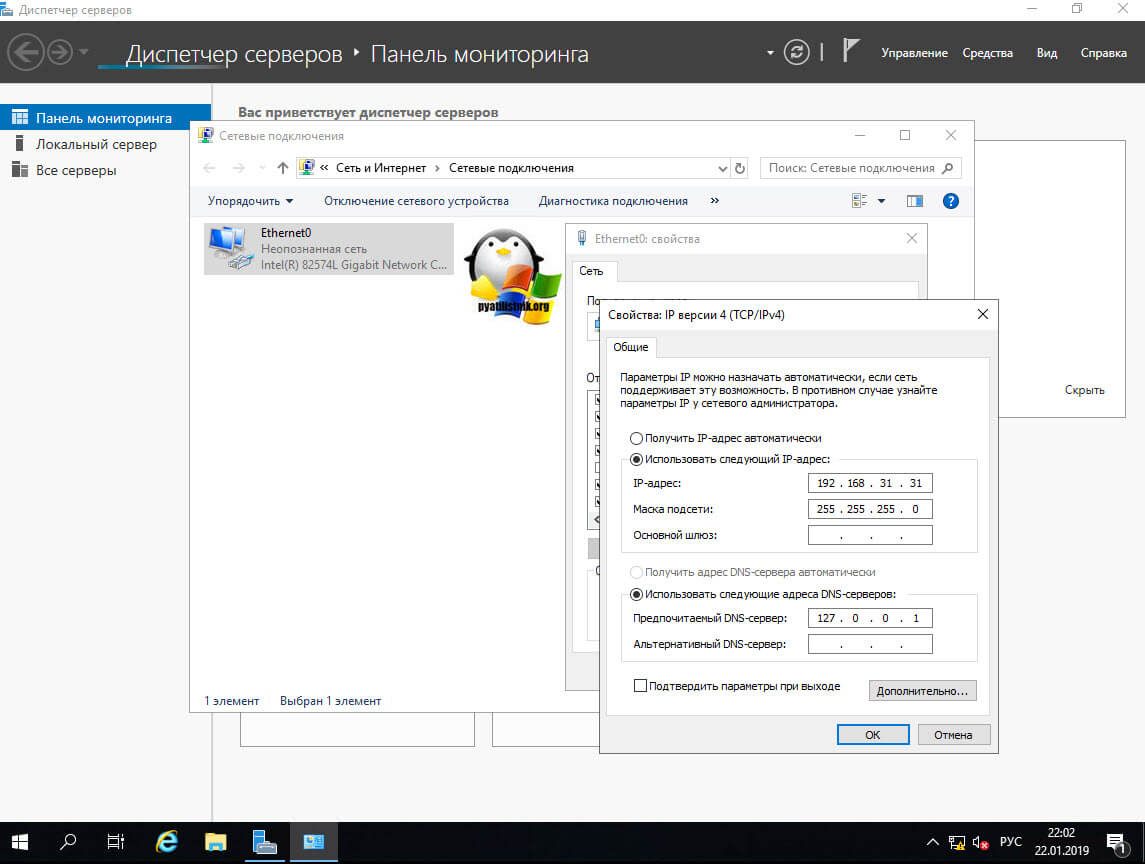

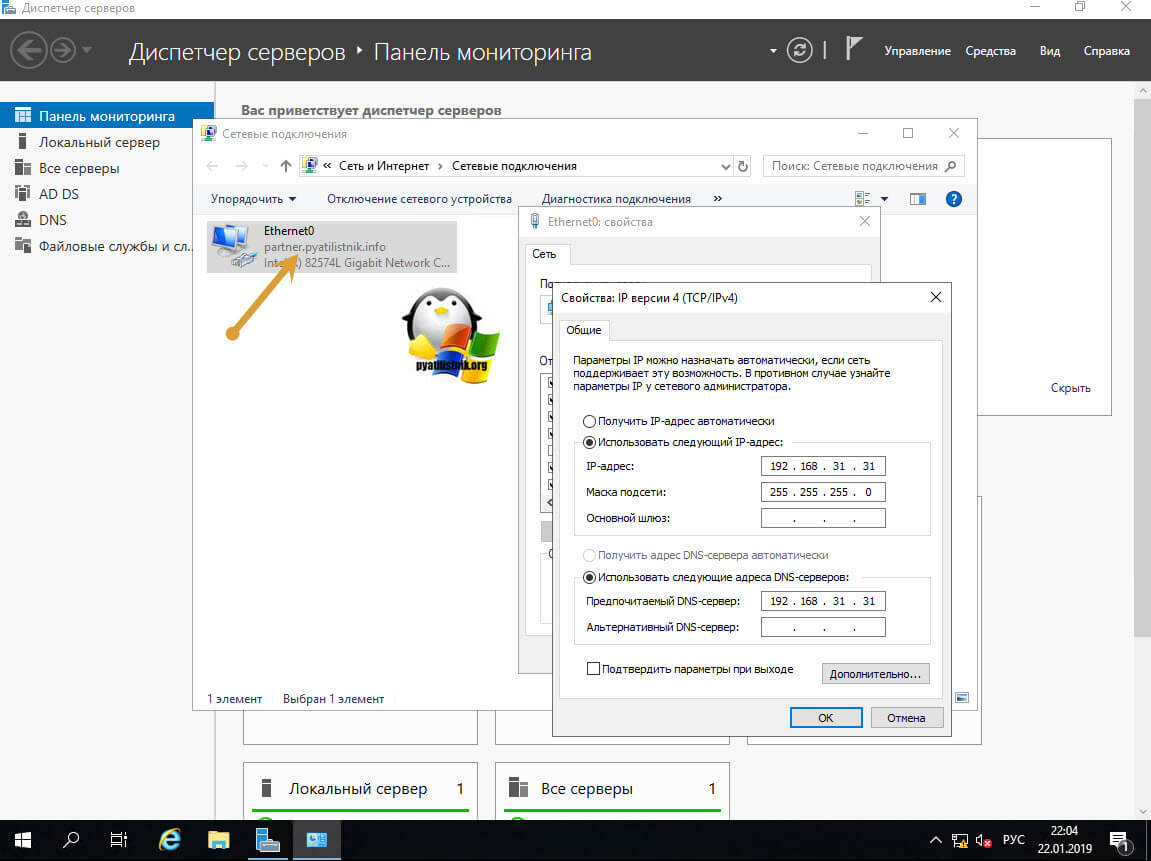

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

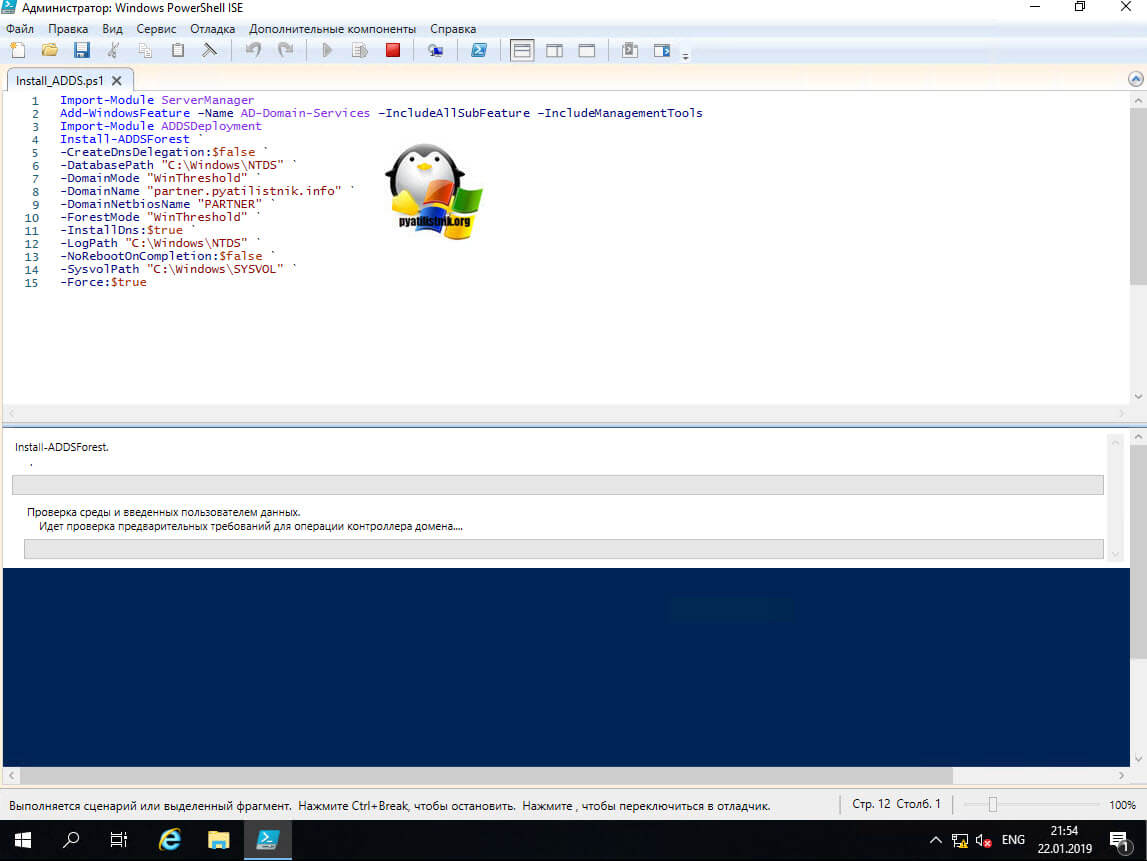

Установка контроллера домена Windows Server 2019 с помощью Powershell

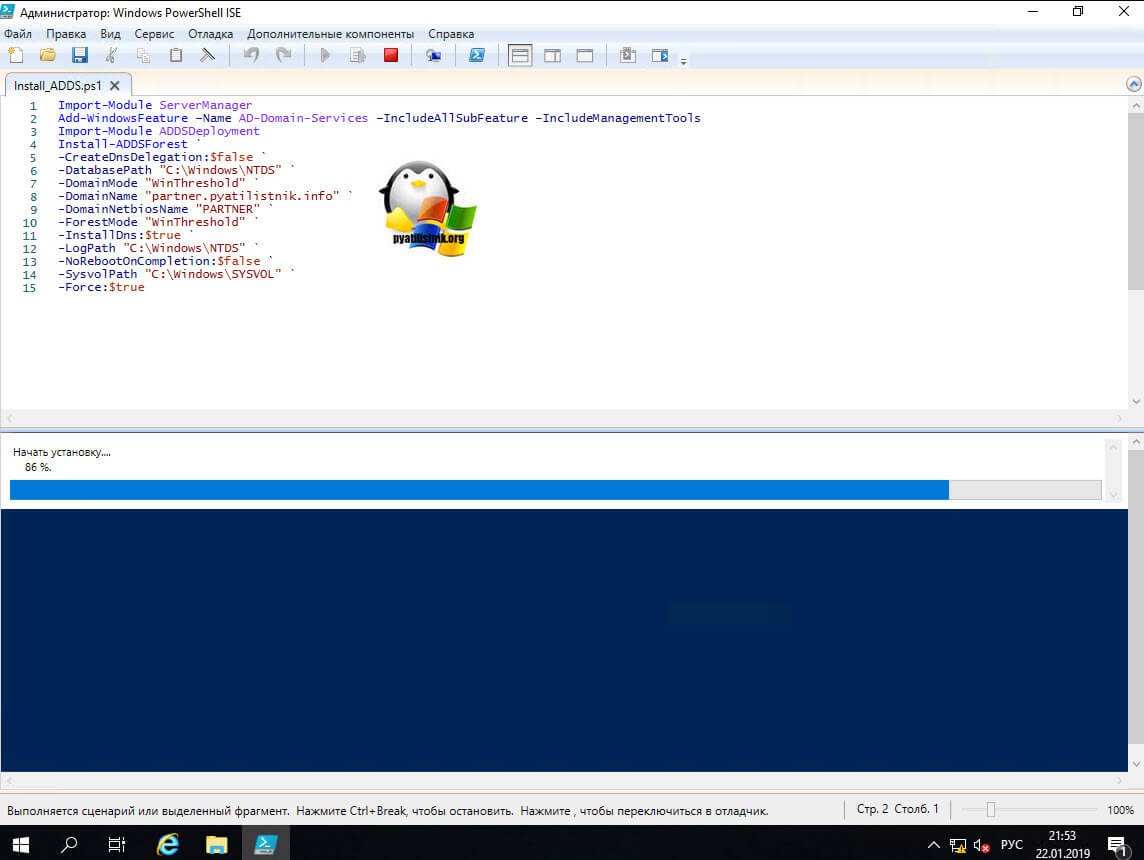

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager

Import-Module ServerManager

# Установка роли AD DS со всеми зависимыми компонентами

Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools

# Импорт модуля ADDSDeployment

Import-Module ADDSDeployment

# Установка нового леса

Install-ADDSForest `

# Не включать делегирование

-CreateDnsDelegation:$false `

# Путь к базе данных AD

-DatabasePath «C:WindowsNTDS» `

# Режим работы домена

-DomainMode «WinThreshold» `

# Задаем имя домена

-DomainName «partner.pyatilistnik.info» `

# Задаем короткое NetBIOS имя

-DomainNetbiosName «PARTNER» `

# Задаем режим работы леса

-ForestMode «WinThreshold» `

# Указываем, что будем устанавливать DNS-сервер

-InstallDns:$true `

# Задаем путь к NTDS

-LogPath «C:WindowsNTDS» `

# Если требуется перезагрузка, то перезагружаемся

-NoRebootOnCompletion:$false `

# Задаем путь до папки SYSVOL

-SysvolPath «C:WindowsSYSVOL» `

-Force:$true

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

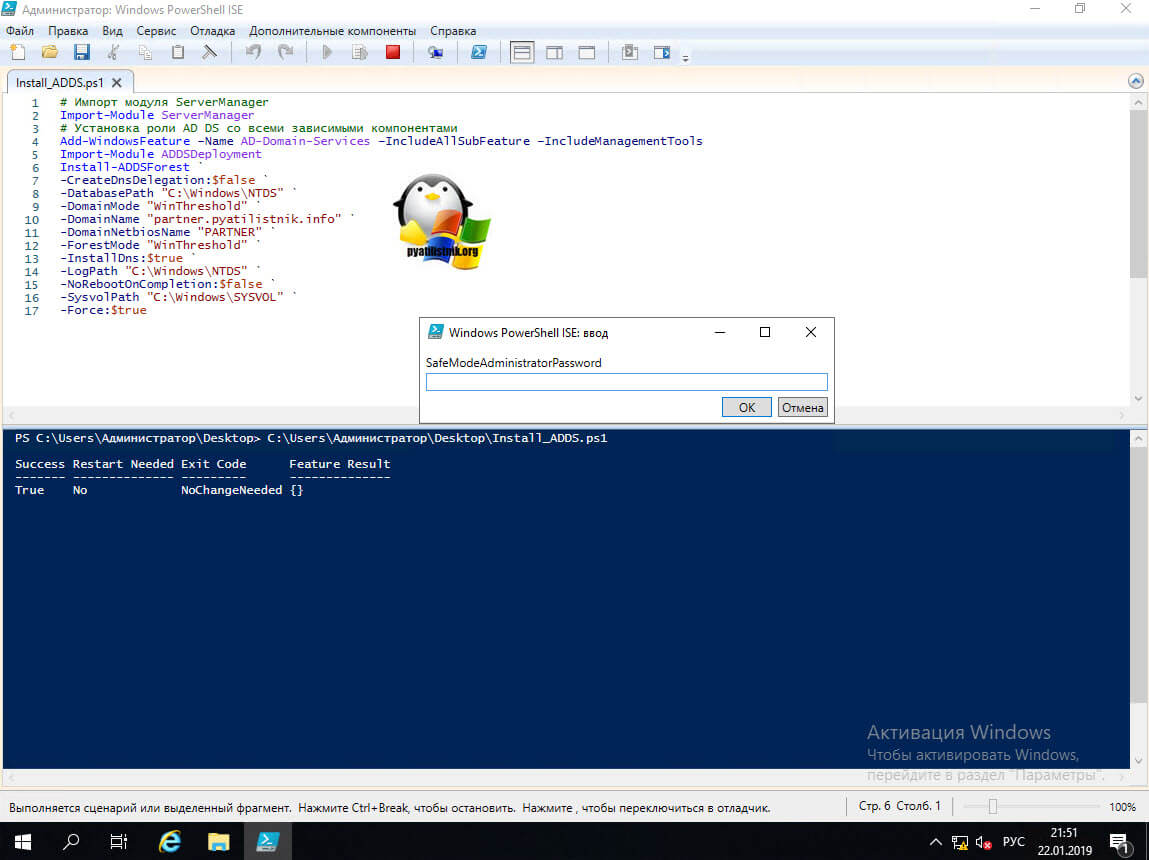

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

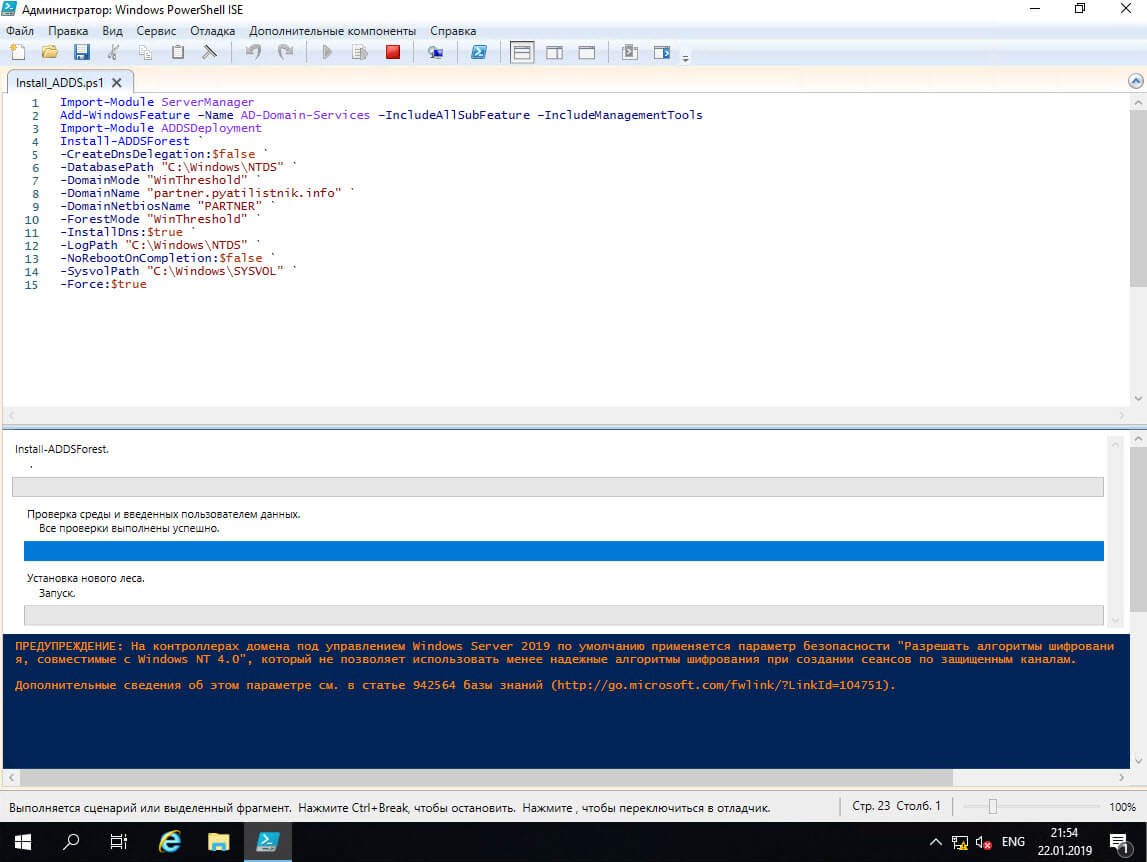

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

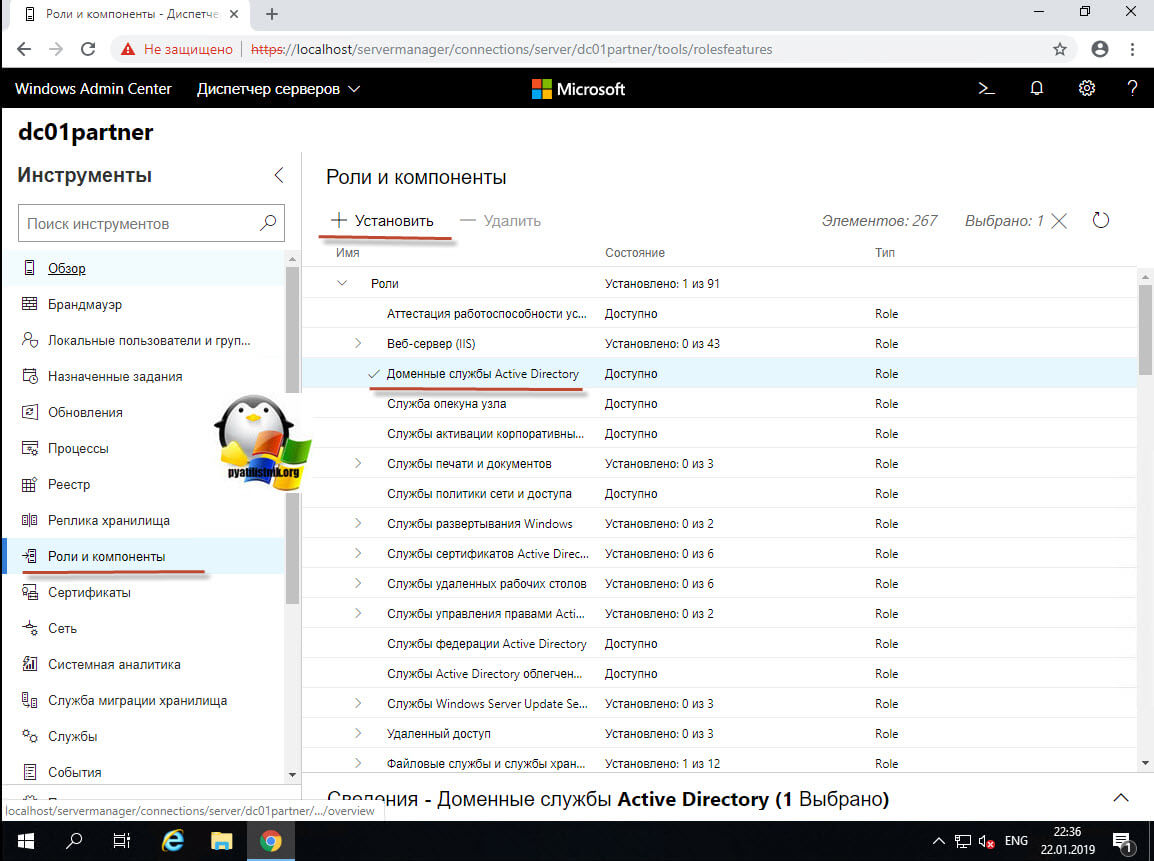

Установка и настройка Active Directory Windows Admin Center

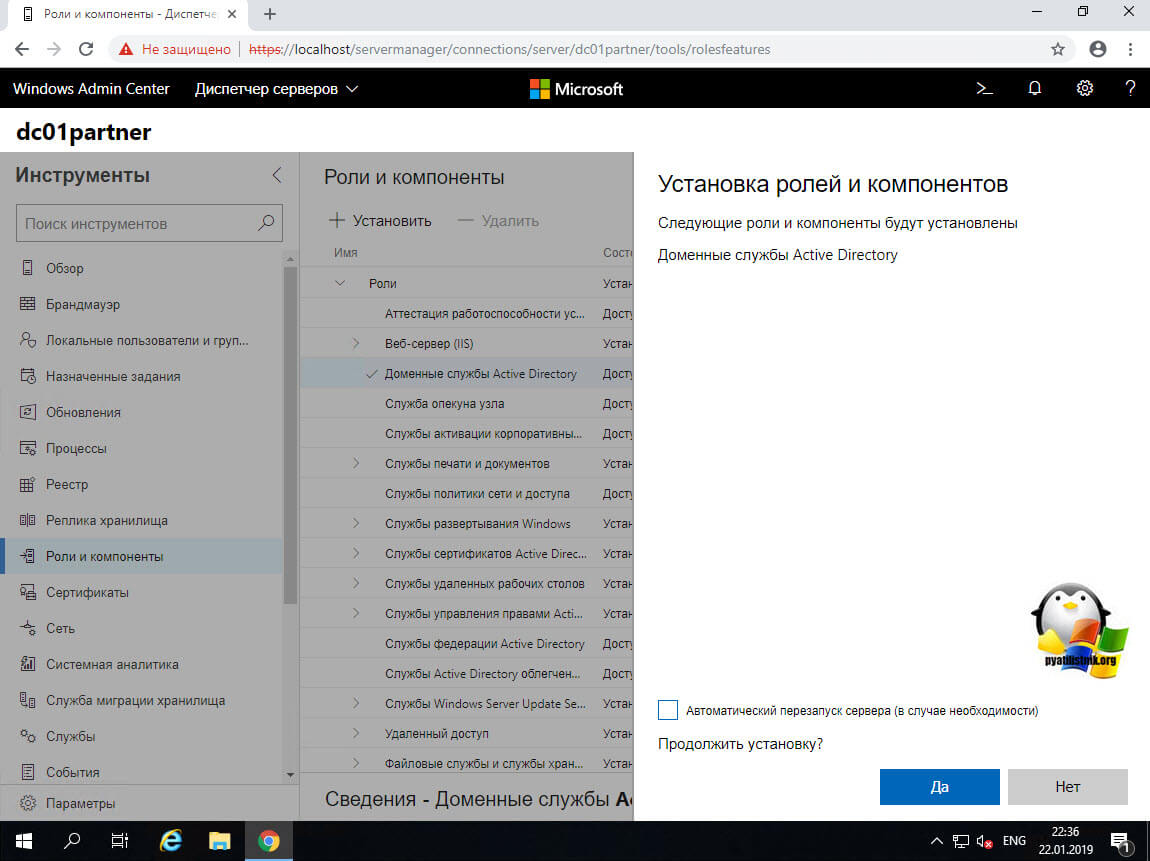

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт «Роли и компоненты», выбираем роль и нажимаем установить.

Появится мастер установки, если все верно, то нажмите да.

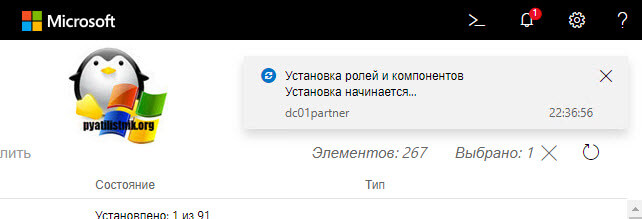

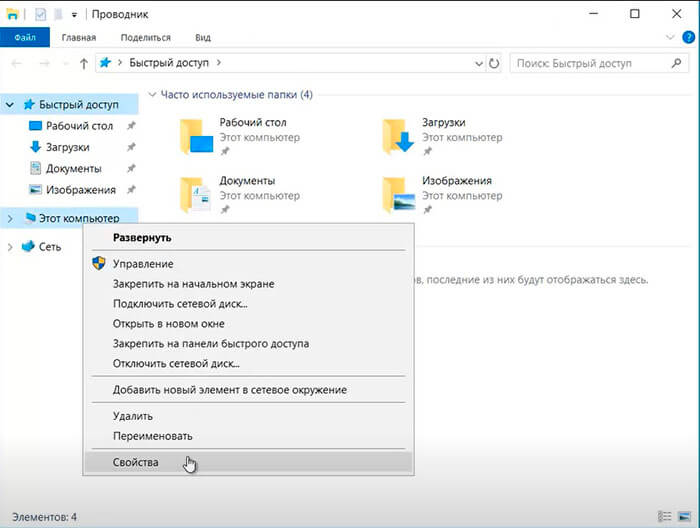

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

Процесс установки доменных служб.

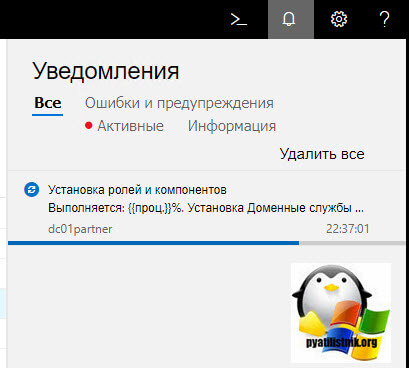

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

На этом у меня все, если остались вопросы, то пишите их в комментариях, а с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

No, it doesn’t have to be configured as a domain controller, but can be so configured.

The Microsoft blog

Windows Server 2019 Essentials update

has this to say:

If configured as a Domain Controller, Windows Server 2019 Essentials must be the only Domain Controller, must run all Flexible Single Master Operations (FSMO) roles, and cannot have two-way trusts with other Active Directory domains.

In short, configuring it as domain controller will have drastic consequences for

the network in which it is found.

I strongly advise to skip Windows Server 2019 Essentials and get instead

Windows Server 2016 Essentials.

The article

Windows Server 2019 Essentials – end of an era!

says this:

While Microsoft will still be releasing an “Essentials” SKU for Windows Server 2019, it will be completely devoid of everything that we recognize as being part of Windows Server Essentials in its current form.

Basically, Microsoft is releasing their first (and last) non-essentials Windows Server Essentials release that is completely gutted of anything even remotely resembling Windows Server Essentials as we currently know it. And obviously, without the underlying “Essentials” bits, there can be no more new WSE RemoteApp or WSE WorkFolders product releases going forward.

My suggestion to those who want to continue running an on-premises Essentials server would be to grab up as many Windows Server 2016 (Standard, Datacenter, or Essentials) licenses as you possibly can (before they’re all gone), and then ride it out with that particular version for as long as Microsoft will be providing support for it (see: Windows Server 2016 Essentials servicing timeline).

Table of Contents

- Introduction

- Prerequisites

- Active Directory Topology

- Active Directory Port Details

- Active Directory Default Ports

- Active Directory Replication

- Active Directory Authentication

- Installation Steps

- Step 1: Login as Local Admin

- Step 2: IP Config

- Step 3: Static IP

- Step 4: Find InterfaceIndex

- Step 5 : DNS

- Step 6: Install AD-DS Role

- Step 7:AD-DS Configuration

- IncludeManagementTools

- Install-ADDSForest

- Step 8 : Prompt for the Safe Mode Admin Pass

- Step 9 : Reboot & Login

- Step 11 : Run Get-ADDomainController

- Step 12 : Run Get-ADDomain example.com

- Step 13 : List The AD Forest Details

- Step 14 : Check if DC Sharing The SYSVOL Folder

- Conclusion

- References

- Glossary

- Other Languages

Introduction

This article helps to Install / setup the active directory environment using windows server 2019 using PowerShell / PowerShell config file.

Prerequisites

- Install Windows server 2019 Standard / Data center on a Hardware.

- Active Directory Topology

- Make sure Active directory ports are open.

- Patch the Server with the latest Windows Updates and hot-fix.

- Assign the static IP address to Domain Controller

- Install Active directory domain services (ADDS) Role on the server.

- Configure ADDS according to requirement.

- Evaluate the windows event logs to validate the health of ADDS installation and configuration

- Configure Service and Performance Monitoring

- ADDS Backup / DR Configuration

Active Directory Topology

In my sample environment, example.com will be the forest root domain. The first domain controller installs on the forest will hold all five FSMO roles. Once additional domain controllers are in place you can place them inapposite locations.

↑ Back to top

Active Directory Port Details

Active Directory communications comprise of the number of ports, below table explains ports with its details.

Active Directory Default Ports

|

Port |

Type |

Description |

|

135 |

TCP/UDP |

RPC endpoint mapper |

|

137 |

TCP/UDP |

NetBIOS name service |

|

138 |

UDP |

NetBIOS datagram service |

|

139 |

TCP |

NetBIOS session service |

|

445 |

TCP/UDP |

SMB over IP (Microsoft-DS) |

|

389 |

TCP/ UDP |

LDAP |

|

636 |

TCP |

LDAP over SSL |

|

3268 |

TCP |

Global catalog LDAP |

|

3269 |

TCP |

Global catalog LDAP over SSL |

|

88 |

TCP/ UDP |

Kerberos |

|

53 |

TCP/ UDP |

DNS |

|

1512 |

TCP/ UDP |

WINS resolution |

|

42 |

TCP/ UDP |

WINS replication |

|

Dynamically-assigned ports, unless restricted |

TCP |

RPC |

Active Directory Replication

|

Port |

Type |

Description |

|

135 |

TCP |

RPC endpoint mapper |

|

389 |

TCP/UDP |

LDAP |

|

636 |

TCP |

LDAP over SSL |

|

3268 |

TCP |

Global catalog LDAP |

|

3269 |

TCP |

Global catalog LDAP over SSL |

|

53 |

TCP/UDP |

DNS |

|

88 |

TCP/UDP |

Kerberos |

|

445 |

TCP |

SMB over IP (Microsoft-DS) |

|

RPC |

TCP |

Dynamically-assigned ports (unless restricted) |

Active Directory Authentication

|

Port |

Type |

Description |

|

445 |

TCP/UDP |

SMB over IP (Microsoft-DS) |

|

88 |

TCP/UDP |

Kerberos |

|

389 |

UDP |

LDAP |

|

53 |

TCP/UDP |

DNS |

|

RPC |

TCP |

Dynamically-assigned ports (unless restricted) |

↑ Back to top

Installation Steps

Step 1: Login as Local Admin

To start the configuration, log in to Windows server 2019 server as the local administrator.

Step 2: IP Config

We already changed the name of the server to a meaningful one. Then need to check the IP config. in my initial configuration, it shows DHCP IP.

We need to change it to static first, with PowerShell

Step 3: Static IP

To set the static IP, we can use below PowerShell command.

New-NetIPAddress` -InterfaceIndex4-IPAddress192.168.61.100-PrefixLength24DefaultGateway192.168.61.2`

Note: Here we assigned IP based on my network requirement. Hence use the IP address according to your Infrastructure.

Step 4: Find InterfaceIndex

In above, InterfaceIndex can find using Get-NetIPAddress command.

Step 5 : DNS

Next step is to set DNS Ip addresses. The primary dc also going to act as DC so we need to set it as the preferred DNS. We can do this using below command.

Set-DnsClientServerAddress -InterfaceIndex4-ServerAddresses ("192.168.61.100","8.8.8.8")

After config, we can verify it using ipconfig /all.

Step 6: Install AD-DS Role

Before the AD configuration process, we need to install the AD-DS Role in the given server. In order to do that we can use the Following command.

Install-WindowsFeature –Name AD-Domain-Services –IncludeManagementTools`

Note: Reboot is not required to complete the role service installations.

Now we have the AD-DS role installed, the next step is to proceed with the configuration

Step 7:AD-DS Configuration

Below is the power-shell configuration file / script for configuring the ADDS.

Install-ADDSForest `

-DomainName

"example.com"

`

-CreateDnsDelegation:$false `

-DatabasePath

"C:WindowsNTDS"

`

-DomainMode

"7" `

-DomainNetbiosName

"example" `

-ForestMode

"7" `

-InstallDns:$true `

-LogPath

"C:WindowsNTDS"

`

-NoRebootOnCompletion:$True `

-SysvolPath

"C:WindowsSYSVOL"

`

-Force:$true

Following explain the Power-Shell arguments and what it will do. Install-WindowsFeature

This cmdlet will allow to install windows role, role services or windows feature in la ocal server or remote server. It is similar to using windows server manager to install those.

IncludeManagementTools

This cmdlet will allow to install windows role, role services or windows feature in local server or remote server. It is similar to using windows server manager to install those.

This will install the management tools for the selected role service.

Install-ADDSForest

This cmdlet will allow to setup a new active directory forest.

- DomainName: This parameter defines the FQDN for the active directory domain.

- CreateDnsDelegation Using this parameter can define whether to create DNS delegation that reference active directory integrated DNS.

- DatabasePath; this parameter will use to define the folder path to store the active directory database file (Ntds.dit).

- DomainMode: This parameter will specify the active directory domain functional level. In above I have used mode 7 which is windows server 2016. Windows Server 2019 doesn’t have separate domain functional level.

- DomainNetbiosName This defines the NetBIOS name for the forest root domain.

- ForestMode; This parameter will specify the active directory forest functional level. In above I have used mode 7 which is windows server 2016. Windows Server 2016 doesn’t have separate forest functional level.

- InstallDns: Using this can specify whether DNS role need to install with the active directory domain controller. For new forest, it is the default requirement to set it to $true.

- LogPath: Log path can use to specify the location to save domain log files.

- SysvolPath

- SysvolPath | This is to define the SYSVOL folder path. Default location for it will be C:Windows

- NoRebootOnCompletion: By default, the system will restart the server after domain controller configuration. using this command can prevent the automatic system restart.

- Force: This parameter will force command to execute by ignoring the warning. It is typical for the system to pass the warning about best practices and recommendations.

Step 8 : Prompt for the Safe Mode Admin Pass

After executing the command it will prompt for the Safe Mode Administrator Password. This is to use in Directory Services Restore Mode (DSRM).

Make sure to use the complex password (According to windows password complexity recommendations). Failure to do so will stop the configuration.

Step 9 : Reboot & Login

When configuration complete, reboot the domain controller and log back in as domain administrator.

Step

10 : Confirm the Installation

To confirm the successful installation of the services.

Get-Service adws,kdc,netlogon,dns

Above command will list down the status of the active directory related services running on the domain controller.

Step 11 : Run Get-ADDomainController

It will list down all the configuration details of the domain controller.

Step 12 : Run Get-ADDomain example.com

It will list down the details about the active directory domain.

Step 13 : List The AD Forest Details

Same way Get-ADForest example.com will list down the active directory forest details.

Step 14 : Check if DC Sharing The SYSVOL Folder

Get-smbshare SYSVOL will show if the domain controller sharing the SYSVOL folder.

↑ Back to top

Conclusion

As we can see AD DS components are installed and configured successfully. This marks the end of this post. Please feel free to rate this article.

References

- Service overview and network port requirements for Windows

- What’s new in Active Directory 2019?

↑ Back to top

Glossary

| Item | Description |

| SYSVOL | SYSTEM VOLUME |

| DC | Domain Controller |

| AD DS | Active Directory Domain Services |

| DNS | Domain Name System |

| FQDN | Fully Qualified Domain Name |

| DSRM | Directory Services Restore Mode |

KDC |

Key Distribution Center |

| LDAP | Lightweight Directory Access Protocol |

| NTDS | NT Directory Services |

| IP | Internet Protocol |

| FSMO | Flexible Single-Master Operation |

↑ Back to top

Other Languages

check

Best Answer

yes you can do what you are asking as long as the other server is running a recently new OS (server 2012 r2, server 2016). older server OS are out of support.

install the AD role on the older server. once you are all set up, join the newer server to the existing domain.

Kevin

Was this post helpful?

thumb_up

thumb_down

View Best Answer in replies below

10 Replies

-

It is my understanding that you can.

Essentials basically puts a pretty wrapper on Server Standard, but you don’t have to use it. It’s still Windows standard under the covers, you’re only limited to your 25 user limit.

I will take this one step further and say you should have two DCs for redundancy… it’s also a MS best practice.

Was this post helpful?

thumb_up

thumb_down

-

yes you can do what you are asking as long as the other server is running a recently new OS (server 2012 r2, server 2016). older server OS are out of support.

install the AD role on the older server. once you are all set up, join the newer server to the existing domain.

Kevin

Was this post helpful?

thumb_up

thumb_down

-

How many users in the domain?

Define «a lot of SQL applications»

If SQL Express or not

Number of SQL users?

Was this post helpful?

thumb_up

thumb_down

-

There are about 8 work stations and 15 users. For the most part, people would sign in by work station.I am well under the 25 user limit, etc. The main reason we are thinking of adding an active directory is the Router’s (Ubiquiti) failure to resolve internal DNS. They have several (3-4 per workstation) applications that are using SQL services on the server. I have thought about using a lightweight active directory service on a windows 10 pro machine, but if the server will work, it will save me having to recycle it in the short run.

Was this post helpful?

thumb_up

thumb_down

-

There are about 8 work stations and 15 users. For the most part, people would sign in by work station.I am well under the 25 user limit, etc. The main reason we are thinking of adding an active directory is the Router’s (Ubiquiti) failure to resolve internal DNS. They have several (3-4 per workstation) applications that are using SQL services on the server. I have thought about using a lightweight active directory service on a windows 10 pro machine, but if the server will work, it will save me having to recycle it in the short run.

Over the years I have found that Windows server is better served when it provides DHCP and DNS. Yes I know a router can provide those services but my support life is much simpler when Windows Server provides those services.

Also I very much like Ubiquiti hardware with the exception of the routers there DHCP management is poor and IMO they need to mature quite a bit more. I would recommend going to UTM router and there are many available for SMBs at a reasonable cost.

Oh one more thing if your existing server hosting essentials it maybe able to handle the AD roll with such a small user base.

Was this post helpful?

thumb_up

thumb_down

-

It would be able to, but the software providers (SQL software) will not support their software if AD is installed on the same machine.

Was this post helpful?

thumb_up

thumb_down

-

BozoneBrett wrote:

It would be able to, but the software providers (SQL software) will not support their software if AD is installed on the same machine.

Oh know your pain I have some client’s with that issue also. Sage did that a few years ago and got so much push back they backed off.

Was this post helpful?

thumb_up

thumb_down

-

robb4

This person is a verified professional.

Verify your account

to enable IT peers to see that you are a professional.jalapeno

One of the benefits of the full Server Standard editions is virtualisation. Same hardware can run two VMs on the license so you can separate your DC from your apps server.

Was this post helpful?

thumb_up

thumb_down

-

If I am not mistaking, you can run another instance of Windows Server Essentials on top of the existing one using the Hyper-V role. So that is also a valid option to create a virtual domain controller on the same server without reconfiguring too much. Of course, that is an inversion of a recommended setup where DC should start prior to other applications (also virtualized), but since it is a bad idea to run DC alongside Hyper-V at the physical level anyway https://www.hyper-v.io/combining-hyper-v-dc-role-server-bad-idea/ Opens a new window, this option still seems to be a good workaround. You will need only a single core and 2GB of RAM for the DC virtual machine, so your SQL applications should not suffer.

2 found this helpful

thumb_up

thumb_down

-

Supaplex wrote:

If I am not mistaking, you can run another instance of Windows Server Essentials on top of the existing one using the Hyper-V role. So that is also a valid option to create a virtual domain controller on the same server without reconfiguring too much. Of course, that is an inversion of a recommended setup where DC should start prior to other applications (also virtualized), but since it is a bad idea to run DC alongside Hyper-V at the physical level anyway https://www.hyper-v.io/combining-hyper-v-dc-role-server-bad-idea/ Opens a new window, this option still seems to be a good workaround. You will need only a single core and 2GB of RAM for the DC virtual machine, so your SQL applications should not suffer.

The using essentials to virtualize is TRUE for pre-2019 versions. it will not work for 2019. Other threads in this forum discuss it.

And you are correct — NEVER add the DC role to a Hyper-V host.

Kevin

3 found this helpful

thumb_up

thumb_down

Установка и настройка DNS-сервера и Active Directory, DHCP-сервера в Windows Server 2019 не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2016, 2012. Пройдя несколько шагов несложно устанавить следующие роли: DNS-сервер и Доменные службы Active Directory, DHCP-сервер.

- Переименование сервера

- Настройка сетевого интерфейса

- Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

- Повышение роли сервера до уровня контроллера домена

- Настройка обратной зоны DNS

- Настройка DHCP-сервера

Переименование сервера

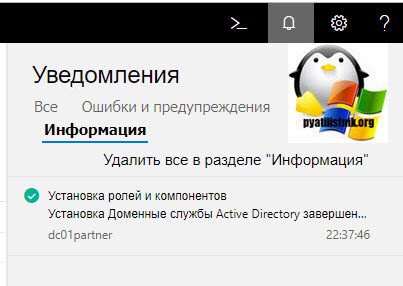

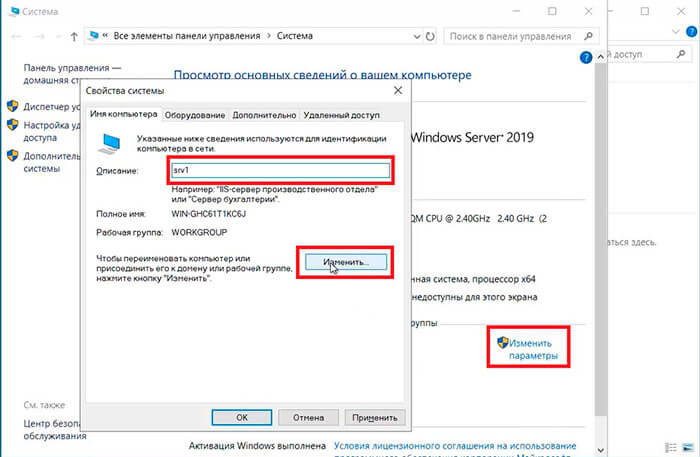

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «Изменить«.

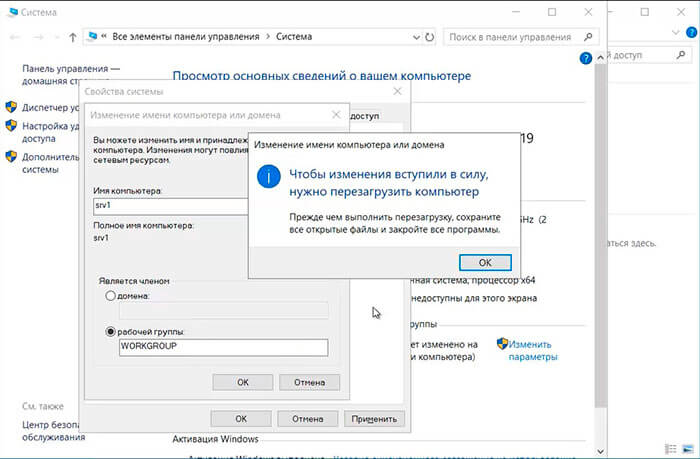

3. Задаём «Имя компьютера«, нажимаем «ОК«. Появится предупреждение о том, что изменения вступят в силу после перезагрузки компьютера. Подтверждаем — «ОК«

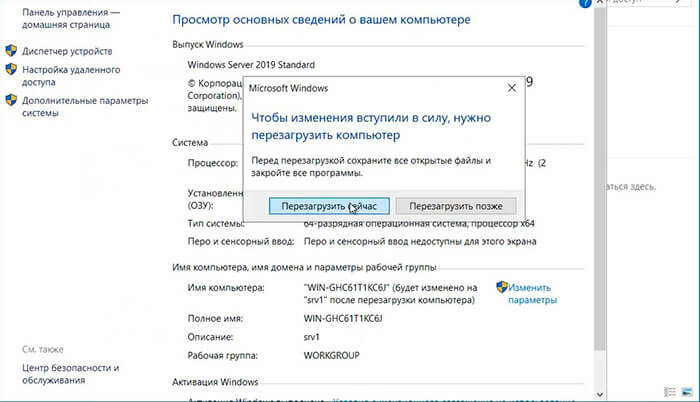

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

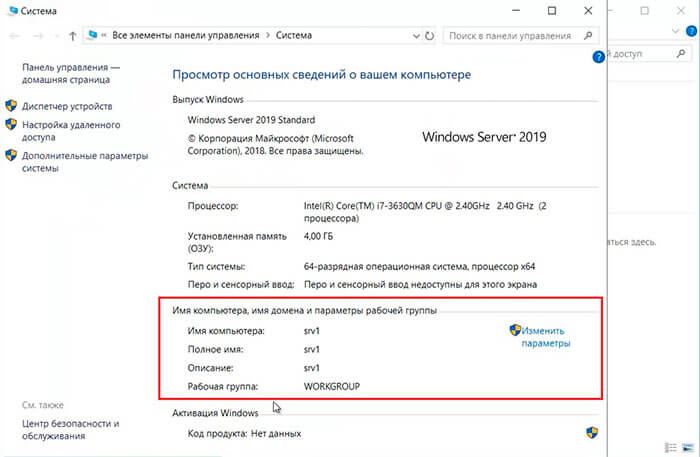

5. После перезагрузки компьютера проверяем имя сервера («Мой компьютер» — правой клавишей мыши — «Свойства«).

Настройка сетевого интерфейса

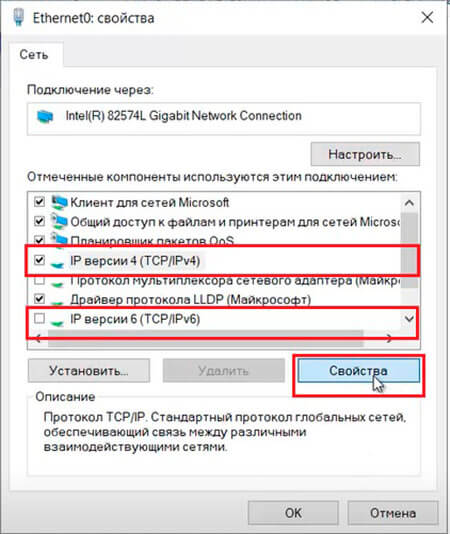

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6«, далее выбираем «IP версии 4«, далее «Свойства«.

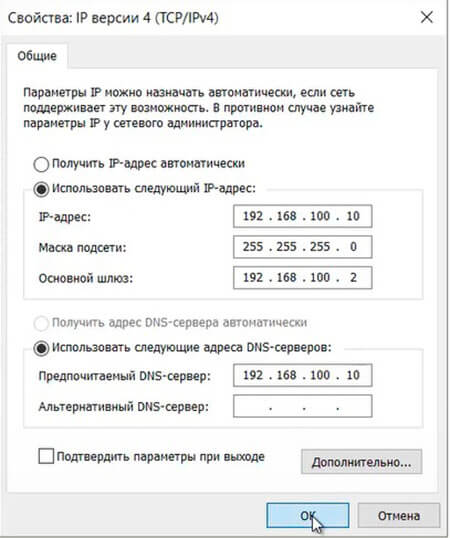

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

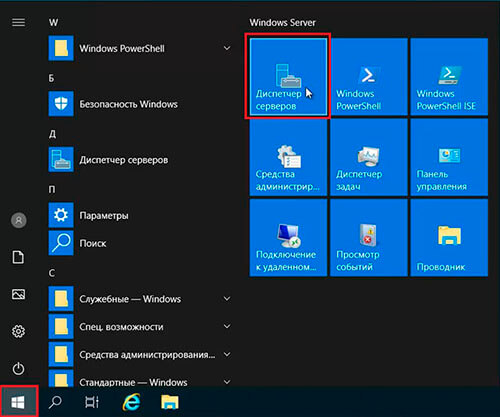

8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

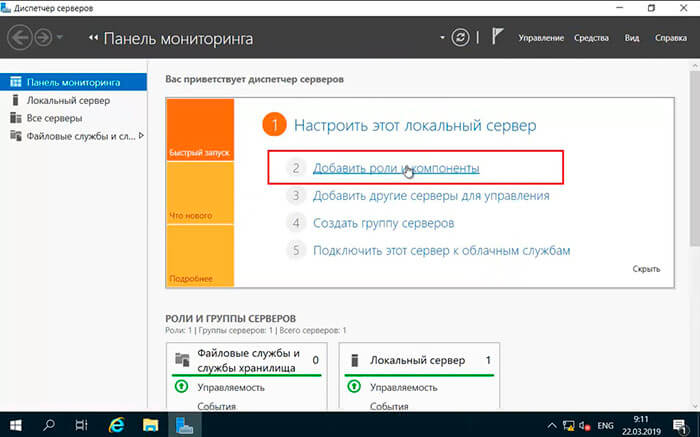

9. В новом окне выбираем «Добавить роли и компоненты«.

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «Далее«.

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

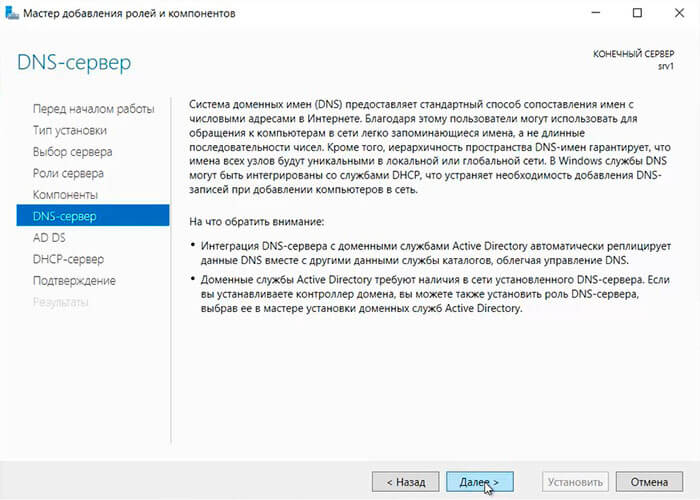

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

17. Читаем предупреждение AD DS, нажимаем «Далее«.

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

В результате произойдет установка выбранных ролей сервера.

Повышение роли сервера до уровня контроллера домена

20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

23. В следующем окне снова «Далее«.

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

27. Если проверка готовности к установке выполнена успешна, то запускаем установку — «Установить«.

28. По завершению установки произойдет перезагрузка сервера.

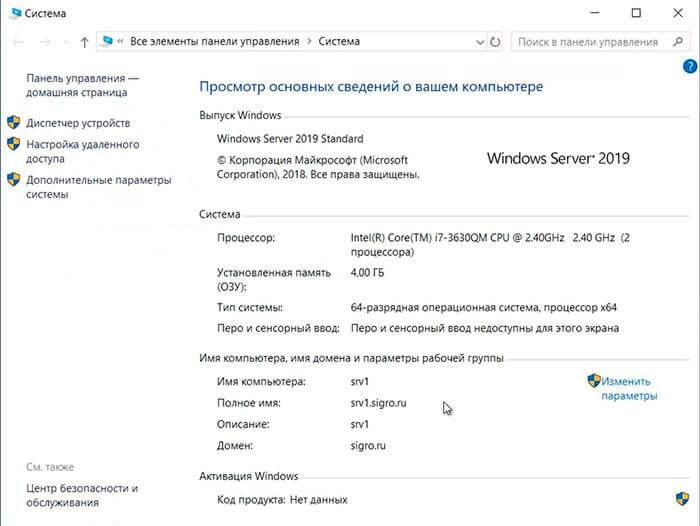

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

Настройка обратной зоны DNS

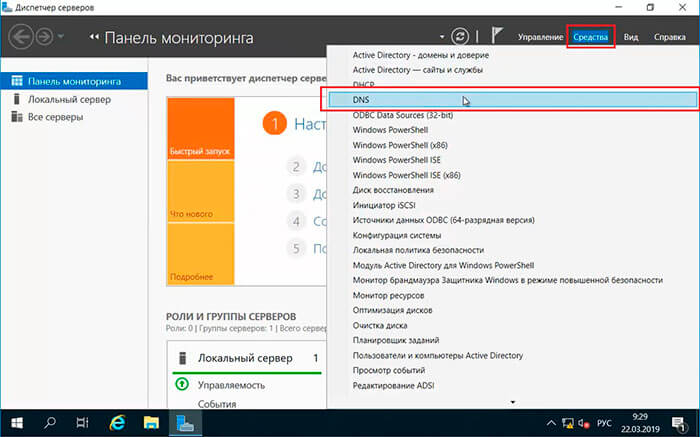

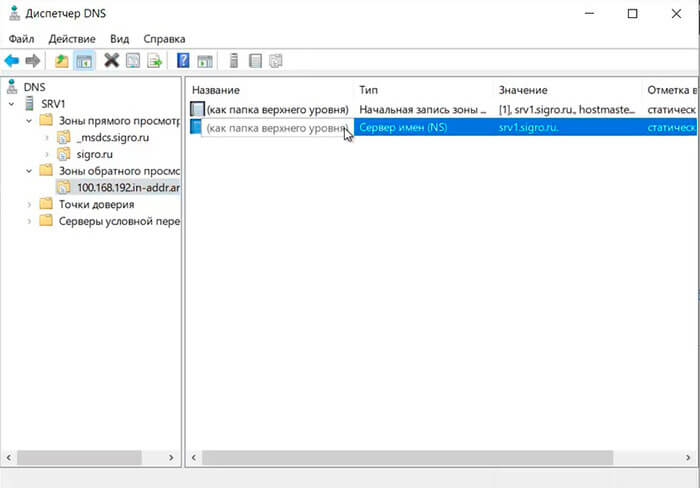

30. Для настройки обратной зоны DNS в Диспетчере серверов выбираем «Средства» — «DNS«

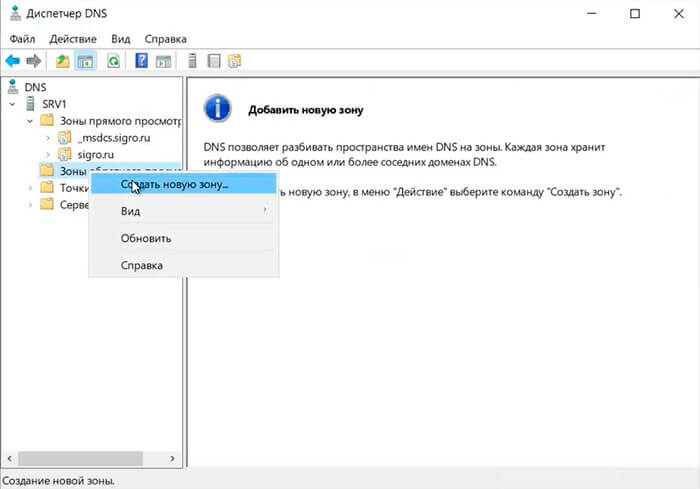

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону…«.

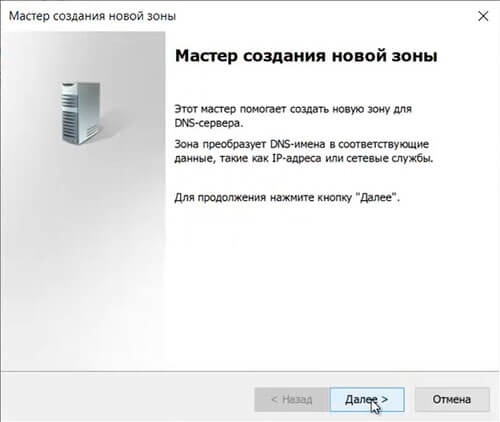

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

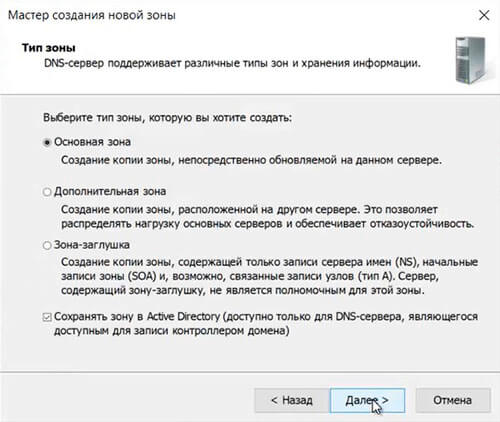

33. Выбираем «Основная зона«, затем «Далее«.

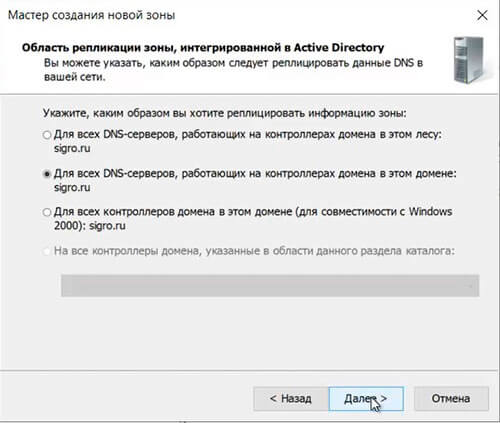

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.

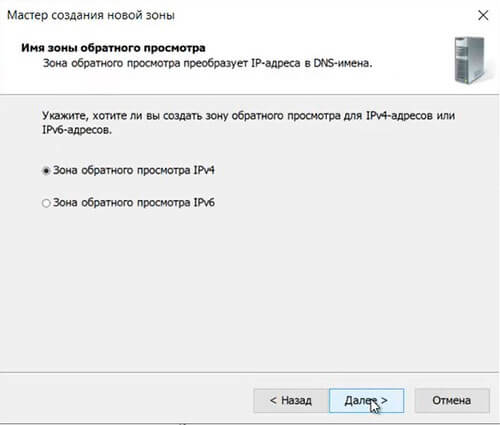

35. Оставляем «Зона обратного просмотра IPv4», просто «Далее«.

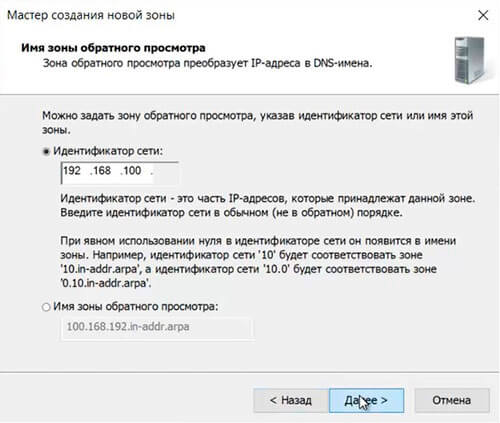

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем «Далее«.

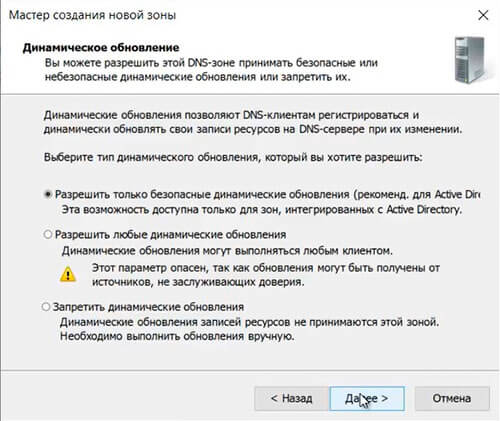

37. Разрешаем только безопасные динамические обновления, снова «Далее«.

38. Зона обратного просмотра создана.

Настройка DHCP-сервера

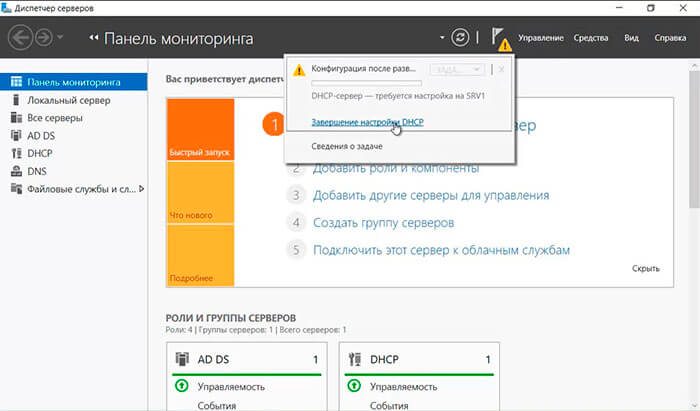

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

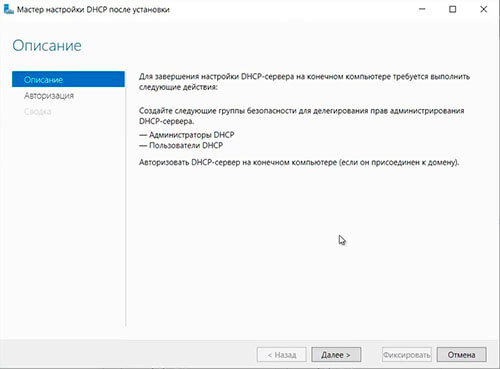

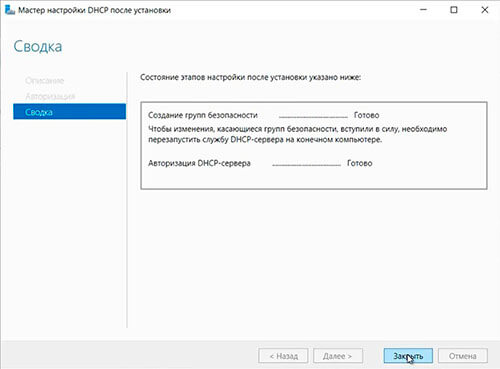

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем «Далее«.

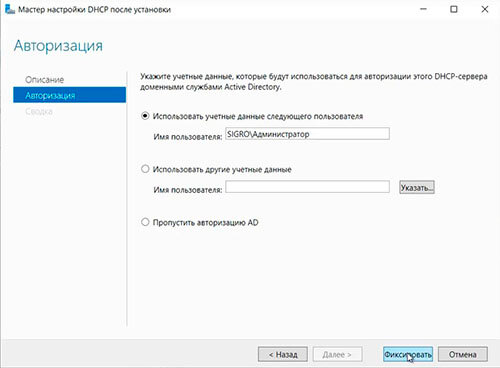

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем «Фиксировать«.

42. В следующем окне нажимаем «Закрыть«.

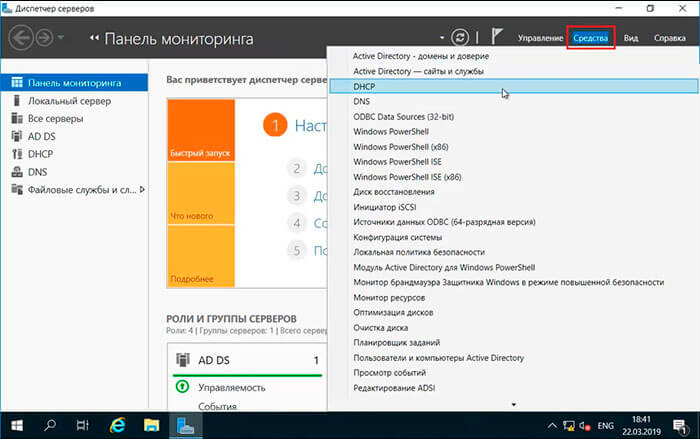

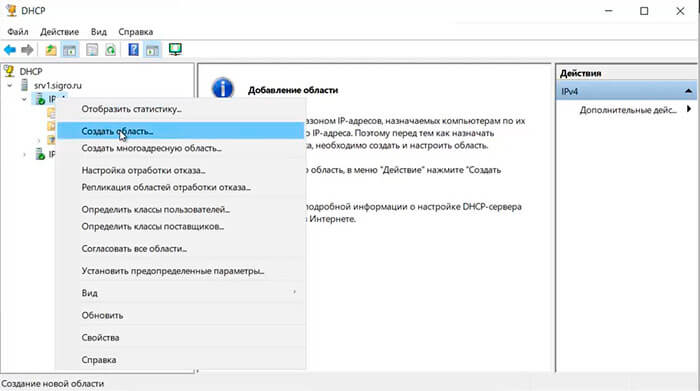

43. В диспетчере серверов нажимаем «Средства» — «DHCP«.

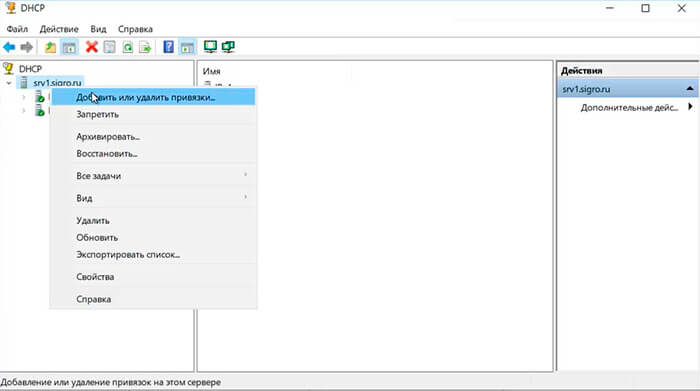

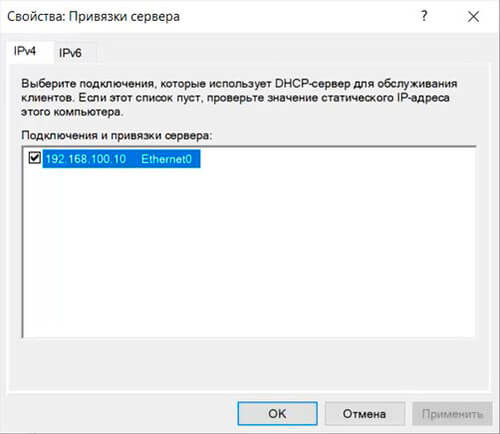

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем «Добавить или удалить привязки…«.

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее «ОК«.

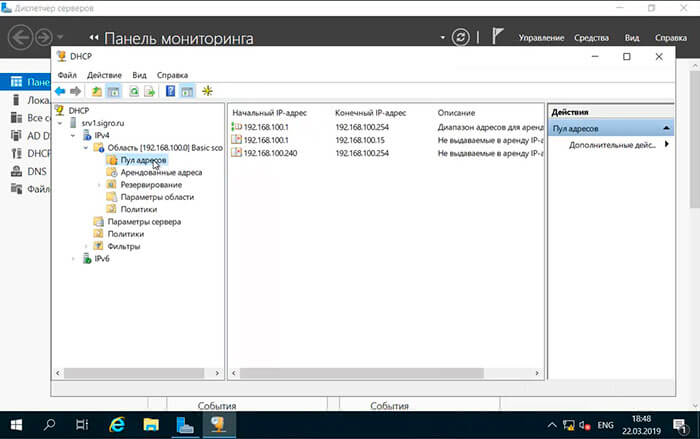

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область…«.

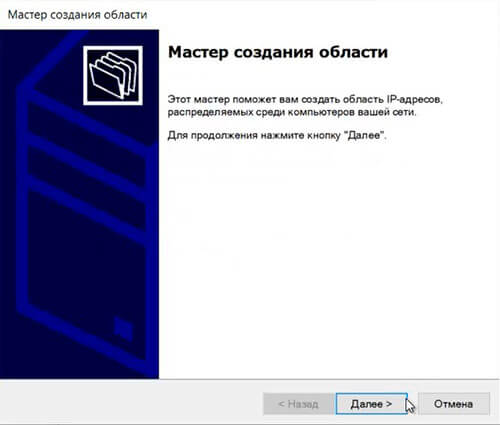

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем «Далее«.

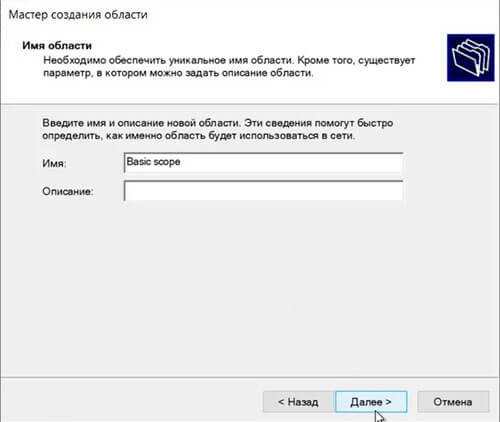

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова «Далее«.

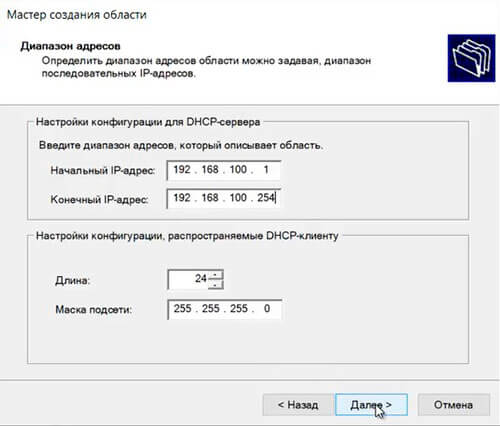

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем «Далее«.

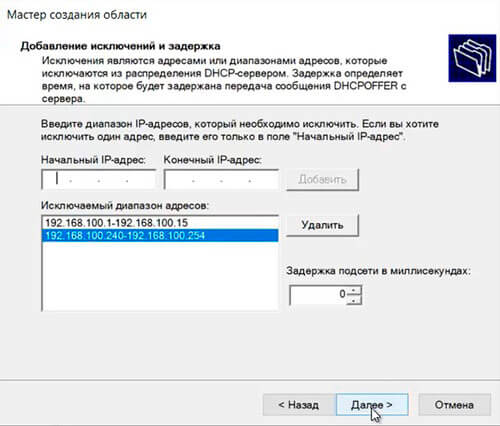

50. В следующем окне вводим с помощью кнопки «Добавить» один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем «Далее«.

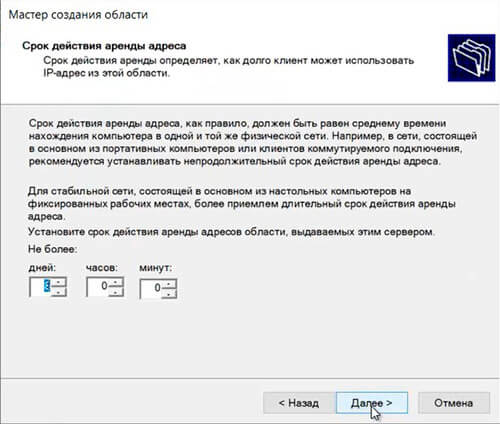

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова «Далее«.

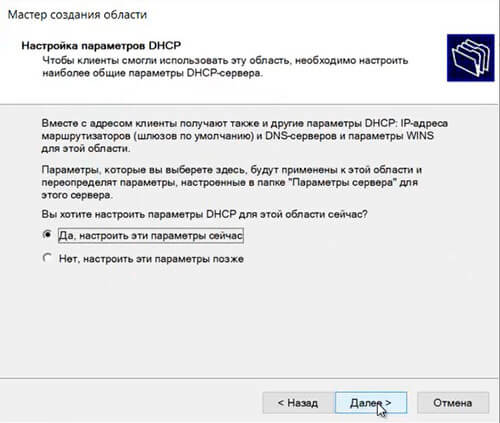

52. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас«, затем «Далее«.

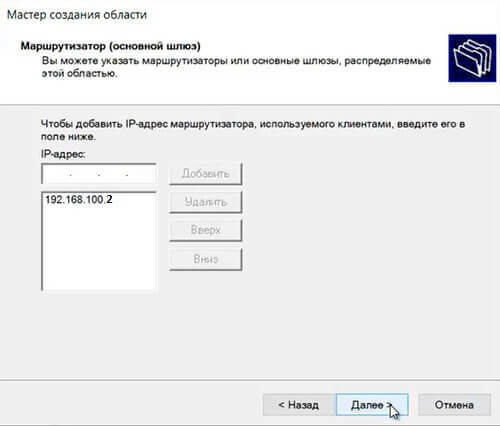

53. Добавляем с помощью кнопки «Добавить» IP-адрес маршрутизатора, снова «Далее«.

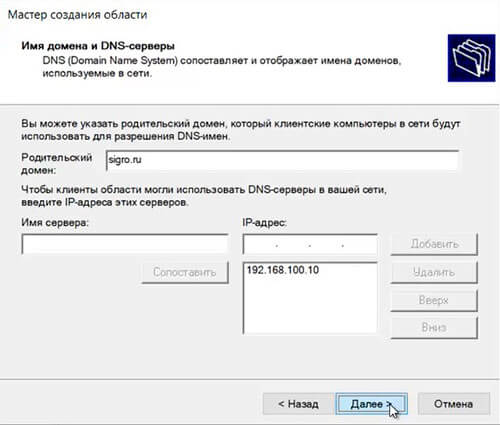

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем «Далее«.

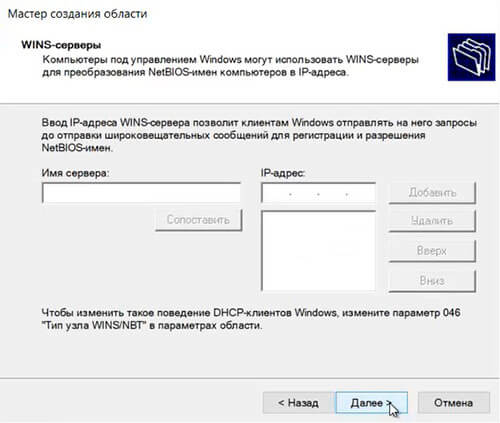

55. Вводим IP-адреса WINS-сервера, или нажимаем просто «Далее«.

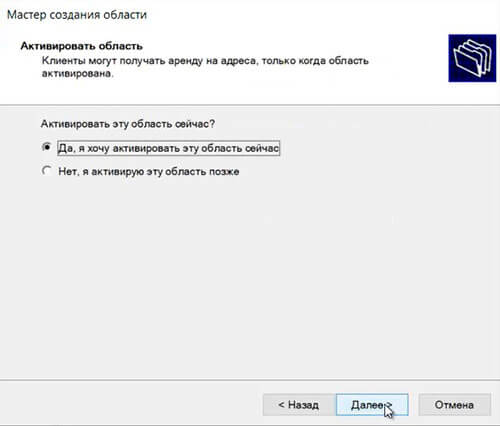

56. Выбираем «Да, я хочу активировать эту область сейчас«, затем «Далее«.

57. В следующем окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

58. Вновь созданный диапазон появится в «Пул адресов«.

Посмотреть видео можно здесь:

Читайте также:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

В этой статье мы рассмотрим процесс установки нового домена для среды Active Directory с помощью Windows Server 2019. Это будет реализовано путем установки соответствующей роли, а затем путем повышения роли сервера до главного контроллера домена (DC). В то же время мы установим роль DNS, чтобы использовать возможности зон, интегрированных в Active Directory.

По сути, процесс выполняется в два этапа: установка роли Active Directory Domain Services и повышение статуса сервера до главного контроллера домена.

Установка роли Active Directory Domain Services

Прежде чем приступить к выполнению этого шага, необходимо настроить на сервере статический IP-адрес, а также изменить имя Windows Server в соответствии со стандартами именования вашей компании. После того как сделаете это, приступайте к установке ADDS.

Откройте управление сервером (Server Manager), нажмите Управление (Manage), а затем «Добавить роли и компоненты» (Add Roles and Features).

Сразу после этого откроется окно мастера. В разделе “Before You Begin” нажмите “Next”, чтобы продолжить.

В разделе «Тип установки» (Installation Type) выберите установку на основе ролей сервера или на основе функции виртуальной инфраструктуры и нажмите Next, чтобы продолжить. В нашем случае используем первый вариант.

В разделе «Выбор сервера» (Server selection) убедитесь, что выбран нужный сервер, обычно он выделен по умолчанию и нажмите Next.

В разделе «Роли сервера» (Server Roles) выберите Доменные службы Active Directory (Active Directory Domain Services). После этого вам будет предложено добавить некоторые дополнительные функции. Нажмите кнопку Add Features, а затем нажмите Next, чтобы продолжить.

В разделе «Компоненты» (“Features”) вам не нужно ничего выбирать, просто нажмите Next для продолжения.

В разделе AD DS отображается некоторая информация о AD DS, просто нажмите Next.

Наконец, в разделе «Подтверждение» (“Confirmation”) нажмите кнопку Install, чтобы перейти к установке роли.

Повышение сервера до контроллера домена

После завершения установки роли, если вы не закроете окно, вам будет предложено повысить сервер до контроллера домена (DC). Ссылка будет выделена синим текстом.

В качестве альтернативы можно открыть то же окно через сервер менеджер, как показано на рисунке ниже.

Нажмите на «Повысить роль этого сервера до уровня контроллера домена» (Promote server to domain controller). По сути, это мастер конфигурации развертывания Active Directory, который поможет вам создать первый лес в Active Directory.

В разделе «Конфигурация развертывания» (Deployment Configuration), включите опцию «Добавить новый лес» “Add a new forest”, а затем введите желаемое имя домена. В моем случае это office.local, и нажмите Next.

В разделе «Параметры контроллера домена» (Domain Controller Options) выберите функциональный уровень леса и домена. Если это ваш первый лес на Windows Server 2016, оставьте значения по умолчанию. В противном случае, если в вашей бизнес-инфраструктуре есть другие контроллеры домена, вам следует узнать их функциональный уровень, прежде чем приступать к необходимым действиям.

Включите опцию сервера системы доменных имен (DNS), чтобы также установить роль DNS на том же сервере, если вы не сделали этого раньше.

Также введите (дважды) пароль Directory Services Restore Mode (DSRM), обязательно запишите его в документации и нажмите Next, чтобы продолжить.

В подразделе «Параметры DNS» (DNS Options) вы увидите предупреждающее сообщение, но в данный момент оно не должно вас беспокоить. Просто нажмите “Next”, чтобы продолжить.

В разделе «Дополнительные параметры» (Additional Options) оставьте имя NetBIOS по умолчанию и нажмите Next, чтобы продолжить.

В разделе «Пути» (Paths) выберите, где на вашем сервере будут располагаться папки NTDS, SYSVOL и LOG. В моем случае я оставлю значения по умолчанию, вы можете выбрать другой диск в зависимости от ваших предпочтений и настроек.

В разделе «Просмотреть параметры» (Review Options) вы увидите сводку выбранных вами параметров. Убедившись, что вы не допустили ошибок, нажмите Next.

В разделе «Проверка предварительных требований» “Prerequisites Check” будут проверены предварительные условия. Здесь, если возникнет хотя бы одна ошибка, вы не сможете продолжить, и вам нужно будет ее исправить. В противном случае, если отображаются только предупреждающие сообщения (которые являются наиболее распространенными), но проверка прошла успешно, как показано на рисунке, нажмите кнопку Install, чтобы продолжить.

На этом этапе вам нужно будет подождать несколько минут, пока завершится процесс установки. Сразу после этого сервер автоматически перезагрузится.

После перезагрузки ваш первый контроллер домена будет готов и вы можете пользоваться всеми функциональностями, таким как например ADUC и ADAC.