- Remove From My Forums

-

Вопрос

-

День добрый.

Есть сервер win 2019 standart, он выполняет роль файлового сервера, на него также подключаются пользователи домена под своими учётками и работают с документами, например из дома. Как сделать так чтобы у пользователей

интернет не работал? Отключить интернет физически убрав из конфигурации ip шлюза я не могу по причине того что перестанет в таком случае раб удалённый доступ к этому серверу. Удалёнка настроена переадресацией через интернет роутер.Отключать у каждого отдельного пользователя тоже не вариант, нужно как то отключить у всех, может чтобы IE и EDGE не запускался чтоли, предложите пжлста свои варианты!

Ответы

-

то можно настроить VPN

на нёмт.е. лицензия стандар позволяет мне к роли файлового сервера добавить ещё роль hyper-v и создать на нём одну виртуалочку с таким же дистрибутивом что и на этом сервере? Ключ лицензии вбивать такой же?

А не подскажите тогда как настроить vpn на виртуалочке?

Да, лицензия это позволяет. Но установка Hyper-V на файловыйRDP сервер будет не самым лучшем вариантом, так пользоватли будут иметь доступ к Hyper-V пусть только и на чтение.

По настройке VPN я уже дал ссылку выше

Если будут вопросы по VPN — создайте отдельную тему.

Идеальным вариантом будет следующий сценарий:

— создание двух виртуальных машин

— одна виртуальная машина — RDP доступ VM1

— вторая виртуальная машина — VPN + файловый сервер

VM2

— перемещение всех файлов на файловый сервер VM2

— перемещение всех профилей пользователей на сервере VM1

— удаление всех ролей физического сервера кроме: Hyper-V, Windows Backup.-

Изменено

18 марта 2020 г. 12:41

-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Owner

27 марта 2020 г. 8:32

-

Изменено

-

Пользователи из интернета (любые, в том числе армады китайских, индийский или росийских хакеров) могут просканировав онлайн сканерами найти ваши ресурсы проброшенные на роутере и спокойно, при помощи программ перебора

ломать доступ к серверу. Обычно на обнаружение сервера посторонними лицами занимает от недели до месяца, а далее начинаются попытки входа.чтобы этого не происходило обычно настраивают vpn (оптимально с использованием сертификатов) а уж после подключения по vpn пользюки попадают в корпоративную сетку и из нее идут на свои станции, сервера, принтера и тд.

как правило tplink’и за 30$ таким функционалом (vpn сервера) не обладают, но например mikrotik’и за 200-300$ или cisco за 1 — 2 к$ вполне это умеют.

при подключении к vpn вы можете менять таблицы маршрутов клиентов (которые работают из дому) и они при подключении к корпоративным ресурсам могут не иметь доступа в интернет на сыоих домашних пк, пока

не отключаться от тунеля.для управления же интернетом в офисе (что на пк, так и на сервере) существует стандартная практика использования прокси сервера с набором правил (кому, когда и куда можно ходить)

так же стандартная практика — не совмещение ролей — если сервер файловый, то пользователи к нему по рдп не ходят и наоборот.

The opinion expressed by me is not an official position of Microsoft

-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Owner

27 марта 2020 г. 8:32

-

Помечено в качестве ответа

-

чтобы этого не происходило обычно настраивают vpn (оптимально с использованием сертификатов) а уж после подключения по vpn пользюки попадают в корпоративную сетку и из нее идут на свои станции, сервера, принтера и тд.

как правило tplink’и за 30$ таким функционалом (vpn сервера) не обладают, но например mikrotik’и за 200-300$ или cisco за 1 — 2 к$ вполне это умеют.

Хотелось бы добавить, так у Sibirin уже

есть Windows Server 2019, то можно настроить VPN на нём , а точнее на виртуальной машине на том

же железном сервере, так как лицензия Standard это позволяет. В таком случае на роутере нужно лишь пробросить порты для L2TP, IKEv2 или SSTP.-

Изменено

Anahaym

18 марта 2020 г. 12:24 -

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Owner

27 марта 2020 г. 8:33

-

Изменено

-

В политиках для RDP (как предполагаю из описания именно так юзеры попадают на этот сервер) можно отключить браузер + включить APP Locker как предложено выше. Если же настроить VPN и требуются только SMB на сервере, то можно попробовать

нести GUI на нём.-

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Owner

27 марта 2020 г. 8:32

-

Помечено в качестве ответа

-

Давайте поясню: У нас имеется три новых сервера, которые настраивал лично я, 1 это AD, DNS, DHCP Win 2019 Strd, 2 это FS и сервер печати на Win 2019 Strd, 3 это резервный AD, DNS на Win 2016.

В дальнейшем я планирую сделать прокси сервер и почтовый сервер на linux`е. Но на это уйдёт ещё много времени, поэтому в текущих ситуациях и хотел временно если потребуется решить проблему с удалённым доступом

именно таким образом.Сервера AD и FS я переустанавливать не буду, они новые, хорошо настроены и работают без ошибок. К ним лишь нужно добавить кибер защиты. Антивирус стоит пока дефолтный, может быть вы предложите какой то антивирус платный или бесплатный который

бы справлялся с задачей защиты от вирусов на FS`ке?1 о киберзащите речь не идет если сервер подключенный к домену, рдп портом торчит в интернет. Выше я писал почему.

2 Файловый сервер это не сервер RDS, (а у вас это так)

3 три железных сервера это 6 вм за теже (не малые) деньги, поэтому думаю директор заплативший деньги за это удовольствие, может с вами поспорить, что все настроено правильно.

4 не существует идеальных антивирусов, но это не повод их не устанавливать вообще. Если defender установлен и работает — ок, но из моей практики, это не самый удобный в управлении и мониторинге продукт. Название конкретных марок можно

считать рекламой, а форум не про то.

The opinion expressed by me is not an official position of Microsoft

-

Изменено

Vector BCOModerator

20 марта 2020 г. 9:31 -

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Owner

27 марта 2020 г. 8:32

-

Изменено

- Remove From My Forums

Restrict Internet Access to a group of users — Windows Server 2016

-

Question

-

I’m trying to totally restrict the internet access to a specific group of users (this group is defined in Active Directory).

Among everything I tried, the two solutions I found the most pertinent were:— Configure rules in the firewall: I’m trying to avoid this. I want to solve this using Group policies if possible;

— Create a Group Policy to force the proxy server to be an incorrect one (localhost for example): I did this by configuring «Internet Settings» in «User ConfigurationPreferencesInternet Settings», creating a new setting for Internet

Explorer 10 (I read it applies to Internet Explorer 11 too) and then, in the «Connections» tab, I changed the LAN settings to use a proxy server (localhost address) — needless to say, it didn’t work for me;Any other solution or did I do something wrong?

Thanks in advance.

-

Edited by

Thursday, July 20, 2017 5:13 PM

-

Edited by

Answers

-

Hi,

If I understand correctly, you have set up an incorrect proxy server in IE for users via GPO, am I right?

If that is the case, before we go further, please run gpresult /h command to view the group policy report if the GPO is applied successfully on the windows 10 clients.

If the GPO is not applying, you could check the following article for common reasons to try troubleshooting:

10 Common Problems Causing Group Policy To Not Apply

http://social.technet.microsoft.com/wiki/contents/articles/22457.10-common-problems-causing-group-policy-to-not-apply.aspx

And also, you could directly set up the proxy server settings via registry, the related registry keys are:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings]

«MigrateProxy»=dword:00000001

«ProxyEnable»=dword:00000001

«ProxyHttp1.1″=dword:00000000

«ProxyServer»=»http://ProxyServername:80»

«ProxyOverride»=»<local>»

In this file, ProxyServername is the name of your proxy server.

https://support.microsoft.com/en-us/help/819961/how-to-configure-client-proxy-server-settings-by-using-a-registry-file

If that works, then you could use group policy preference to deploy the registry item:

Configure a Registry Item https://technet.microsoft.com/en-us/library/cc753092(v=ws.11).aspx

Best regards,

Wendy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Wendy Jiang

Friday, July 21, 2017 6:46 AM -

Marked as answer by

junicorn

Friday, July 21, 2017 11:18 AM

-

Edited by

- Remove From My Forums

Restrict Internet Access to a group of users — Windows Server 2016

-

Question

-

I’m trying to totally restrict the internet access to a specific group of users (this group is defined in Active Directory).

Among everything I tried, the two solutions I found the most pertinent were:— Configure rules in the firewall: I’m trying to avoid this. I want to solve this using Group policies if possible;

— Create a Group Policy to force the proxy server to be an incorrect one (localhost for example): I did this by configuring «Internet Settings» in «User ConfigurationPreferencesInternet Settings», creating a new setting for Internet

Explorer 10 (I read it applies to Internet Explorer 11 too) and then, in the «Connections» tab, I changed the LAN settings to use a proxy server (localhost address) — needless to say, it didn’t work for me;Any other solution or did I do something wrong?

Thanks in advance.

-

Edited by

Thursday, July 20, 2017 5:13 PM

-

Edited by

Answers

-

Hi,

If I understand correctly, you have set up an incorrect proxy server in IE for users via GPO, am I right?

If that is the case, before we go further, please run gpresult /h command to view the group policy report if the GPO is applied successfully on the windows 10 clients.

If the GPO is not applying, you could check the following article for common reasons to try troubleshooting:

10 Common Problems Causing Group Policy To Not Apply

http://social.technet.microsoft.com/wiki/contents/articles/22457.10-common-problems-causing-group-policy-to-not-apply.aspx

And also, you could directly set up the proxy server settings via registry, the related registry keys are:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings]

«MigrateProxy»=dword:00000001

«ProxyEnable»=dword:00000001

«ProxyHttp1.1″=dword:00000000

«ProxyServer»=»http://ProxyServername:80»

«ProxyOverride»=»<local>»

In this file, ProxyServername is the name of your proxy server.

https://support.microsoft.com/en-us/help/819961/how-to-configure-client-proxy-server-settings-by-using-a-registry-file

If that works, then you could use group policy preference to deploy the registry item:

Configure a Registry Item https://technet.microsoft.com/en-us/library/cc753092(v=ws.11).aspx

Best regards,

Wendy

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Wendy Jiang

Friday, July 21, 2017 6:46 AM -

Marked as answer by

junicorn

Friday, July 21, 2017 11:18 AM

-

Edited by

Задача: ограничить доступ к сайтам (Интернет) для терминальных пользователей Windows Server 2008 R2.

Способ: использование функции ограничения доступа в Internet Explorer. Для использования этой функции необходимо запретить запуск других браузеров на компьютере.

Включаем функцию ограничения доступа через свойства браузера (свойства обозревателя), вкладка «Содержимое»:

Если используется Internet Explorer 11, то кнопочка «Включить» не будет показываться просто так. Необходимо подправить административные шаблоны в групповых политиках. Открываем gpedit.msc и включаем политику «Показать параметр Ограничение доступа в свойствах браузера».

Полный путь параметра: Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Internet Explorer — Панель управления браузером — Вкладка «Содержание».

На вкладке «Разрешенные узлы» вбиваем сайты, разрешенные для посещения.

После этого система попросит ввести новый пароль для изменения настроек ограничения доступа к сайтам.

Для сброса пароля на ограничение доступа необходимо удалить параметр Key в ветке реестра: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesRatings. И перезапустить Internet Explorer.

Обновление 2020: вышеописанный функционал отключен в Windows 10 и Windows Server 2019. Для этих систем необходимо использовать доменные групповые политики.

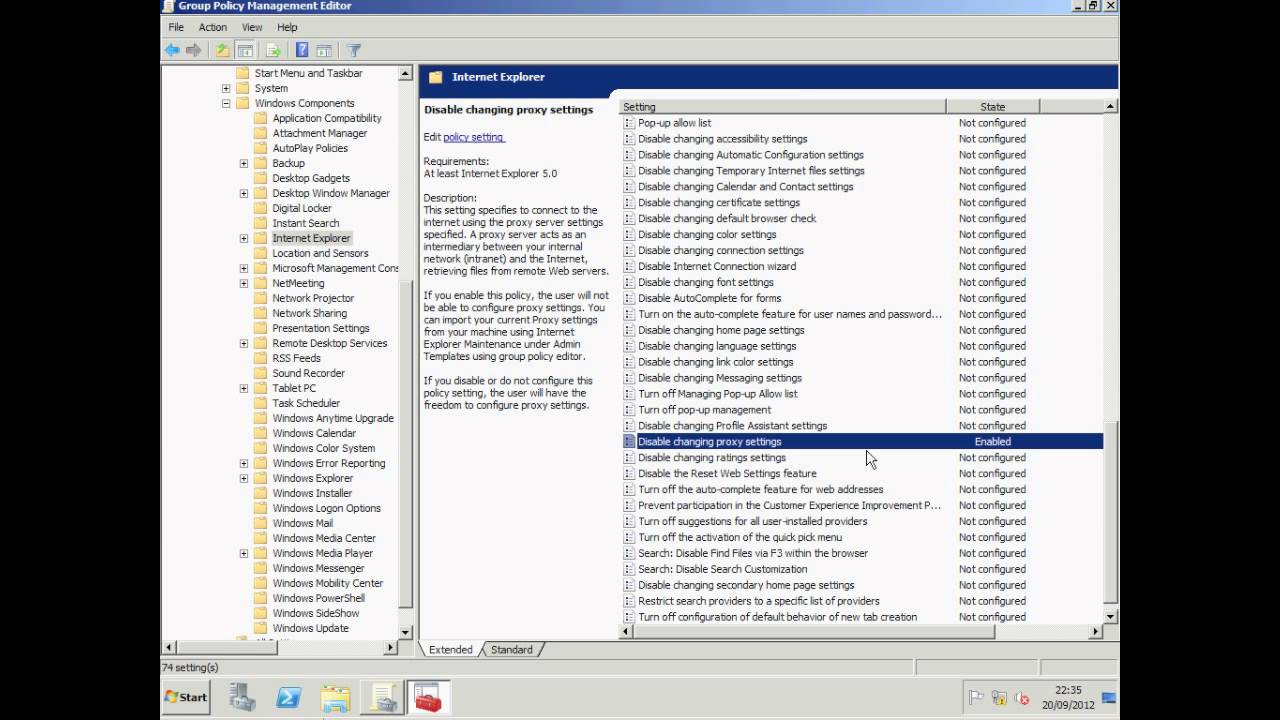

Также ограничить доступ к сайтам можно с помощью настройки прокси на локальный адрес (вкладка «Подключения» свойств браузера). Чтобы пользователь не мог менять настройки прокси, можно отключить отображение этой вкладки через локальные групповые политики gpedit.msc: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Internet Explorer — Панель управления браузером — отключить вкладку «Подключения».

На прошлом вебинаре задали вопрос «Как ограничить доступ к сети интернет для разных компьютеров»?.

Давайте попробуем решить данный вопрос

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Лично я бы выбрал один из следующих способов:

— Настройка файла HOSTS – благодаря чему, мы можем указывать на какие сайты можно ходить, а на какие нет. Об этом я уже снимал видео.

— Используя прокси-сервер или файервол, который устанавливается на пути между интернетом и локальной сетью и в зависимости от настроек, выдает тем или иным пользователям и компьютерам доступ в интернет. Про подобную систему я так же рассказывал в видео по программе IDECO UTM, более подробно понять, как это работает вы, можете посмотрев данное видео.

— Настройка антивируса – как правило в современных корпоративных антивирусных решениях есть модуль, отвечающий за интернет контроль, настроив который мы можете так же ограничивать доступ к сайтам.

— Настройка сетевого подключения

— Настройка брандмауэра Windows

Вот как раз о последних двух, мы сейчас поговорим более подробно…

Настройка сетевого подключения

Если у вас интернет раздает сервер, то в сетевых настройках мы указываем IP адрес сервера, который раздает интернет. И указываем мы его в качестве шлюза.

Как работает шлюз?

Есть сервер с двумя сетевыми картами, одна смотрит в локальную сеть, вторая в сеть интернет. И все настроено так, что, если какой-то компьютер в локальной сети хочет выйти в сеть интернет, он отправляет свой запрос на ШЛЮЗ, т.е. как раз на этот сервер, который имеет выход в сеть интернет. Тот в свою очередь перенаправляет запрос на внешнюю сетевую кару, потом Интернет и уже нужную информацию обратным путем Интернет – Внешняя сетевая кара – Локальная сетевая карта – Компьютер пользователя.

В итоге, если мы просто оставим пустой строку с указанием ШЛЮЗА, то компьютеры в локальной сети не будут знать, через кого выходить в интернет, а значит будут изолированы от внешней среды. Однако смогут пользоваться локальными сетевыми ресурсами

Давайте проверим.

Заходим на клиентский компьютер Изменить сетевые настройки Если мы под обычным пользователем, не администратором, то для изменения настроек потребуется указать логин и пароль администратора. Это тоже важный момент, так как если пользователь будет администратором на своем компьютере, он сможет ввести адрес ШЛЮЗА и интернет у него появится.

Но, тут еще один нюанс, так как у меня поднят сервер DHCP, а он автоматически прописывает адрес ШЛЮЗА, то нам необходимо исключить из настроек те IP адреса, которые предназначены для компьютеров, без выхода в интернет. Иначе, он может назначить какой-нибудь машине такой же адрес и будет конфликт IP адресов. (Диспетчер серверов Средства DHCP Область ПКМ Свойства Смотрим какой вообще диапазон и можем его изменить Пул адресов ПКМ Диапазон исключения… Добавить 150-200)

При данной настройке у нас получится следующее, те кто выходит в интернет будут иметь адреса 100-150, остальные 150-200, но все настройки нам придется прописывать вручную.

Проверяем, включаем DHCP интернет есть, вбиваем вручную без ШЛЮЗА, интернета нет.

Настройка брандмауэра

В данном случае, мы создадим правило, запрещающее отправлять запросы по протоколам http и https, через которые пользователь получает данные из браузера (Этот компьютер Панель управления Брандмауэр Дополнительные параметры Правила исходящего подключения ПКМ Создать правило Для порта Определенные удаленные порты 80, 8080, 443 Блокировать подключение Все профили Блокировка интернета Готово)

Проверить на Edge и iexplorer.

Данное правило можно раскидать по компьютерам через групповую политику, если у вас есть домен.

При таким методе, вы отключаете пользователя от возможности просматривать интернет страницы, но сохраняется возможность работать с почтовыми программами, так как они работают по другим протоколам.

А это довольно часто требуется, чтобы пользователи работали с почтой, но не могли ходить по разным сайтам.

Но, через данный запрет мы запрещаем пользоваться любыми интернет ресурсами по указанным протоколам. Так что, если у вас в сети поднят локальный веб-сервер, допустим для доступа к 1С через браузер, то работа с ним также будет запрещена.

Так что самый надежный и более гибкий способ, это использование прокси-сервера, там можно настроить куда более универсальные правила.

Рекомендуется: ASR Pro

Загрузите это программное обеспечение и почините свой компьютер за считанные минуты. г.

Ознакомьтесь с этими советами по устранению неполадок, если групповая политика блокирует доступ в Интернет из-за сообщения об ошибке Windows Server 2008.

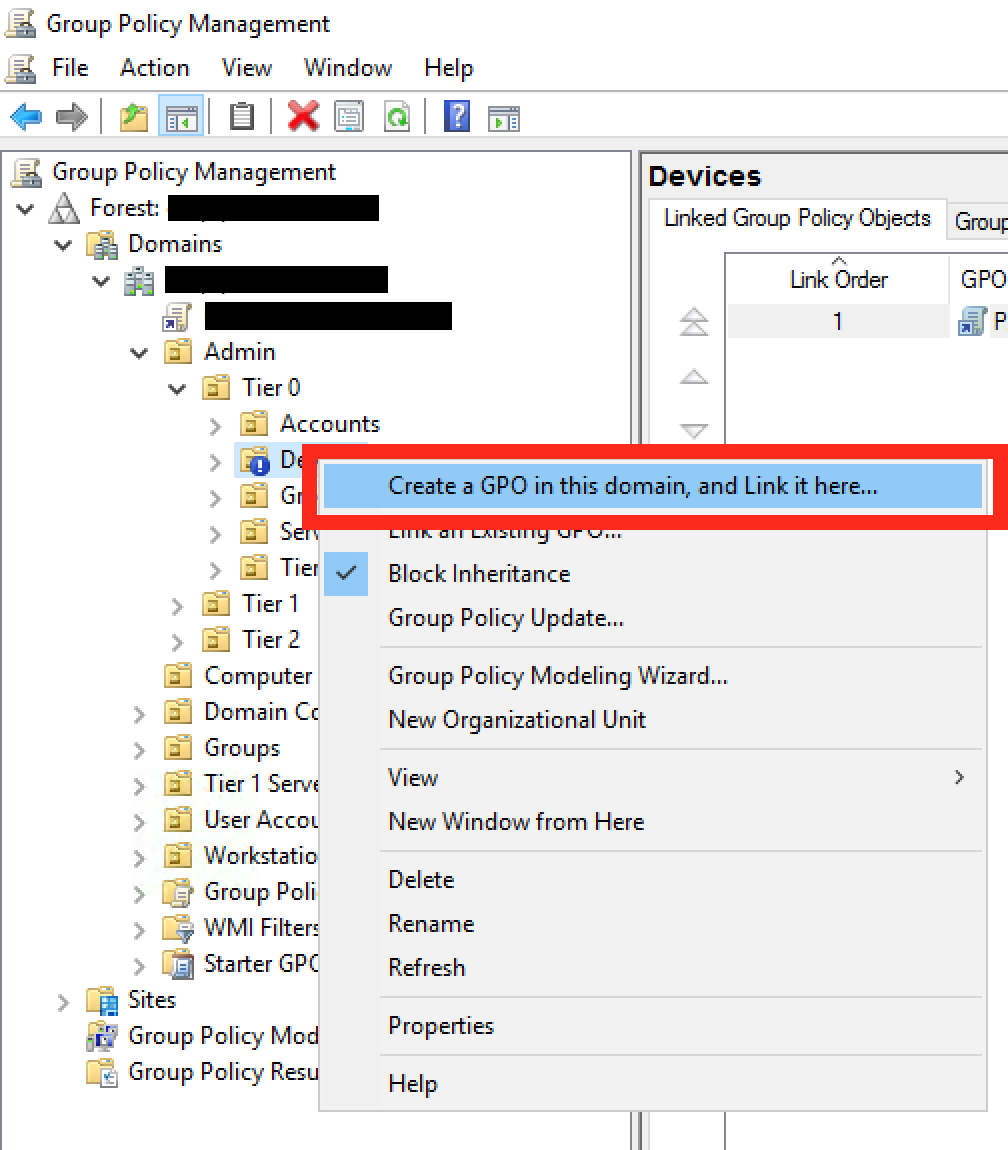

Для крупных ассоциаций / предприятий, которым требуется особая безопасность, подумайте, какое решение централизованного управления, подобное Microsoft ISA Server, можно продолжать использовать. Создайте новый объект групповой политики (объект групповой политики). В новом объекте групповой политики перейдите к: Конфигурация пользователя Параметры Windows Обслуживание Internet Explorer Логин Логин.

В этой статье я, вероятно, пропущу шаги по использованию групповой политики (GPO) для ограничения подключения к Интернету. Это может быть особенно полезно, когда KIOSKS, лабораторные компьютеры, а иногда и о некоторых сотрудниках, которые проводят слишком много времени на Youtube или во многих других социальных сетях. Метод блокировки на самом деле в основном выполняется с помощью прокси, где он масштабируется до localhost. Поскольку 1 не существует, он объяснит ошибку вашего прокси, блокируя доступ на рынке к веб-сайтам, с которыми вы не согласны.

Последнее время так было с людьми. Пришлось заблокировать онлайн-покупку для ужасного человека с Windows 10. Я должен упомянуть, что фактический объект групповой политики с Server 2012R2 определенно усердно работает над Server 2016. Он является пользователем страховки, а затем работает с дополнительными браузерами.

Как ограничить доступ в Интернет с помощью групповой политики (GPO)

Откройте всю консоль управления групповой политикой (GPMC).Создайте новый объект групповой политики и назовите его Перейдите к задаче «Ограничить доступ в Интернет».Отредактируйте и перейдите к: Конфигурация пользователя -> Настройки -> Настройки Windows -> Реестр и создайте новую запись в реестре.

Теперь давайте проверим, как работает ogreReduce Internet Discovery с помощью групповой политики. Я предполагаю, что многие из вас уже создали сторону, которую вы хотите применить к политике, поэтому мы могли бы пропустить эту часть.

Если вы хотите увидеть, насколько это наиболее эффективно, вам подойдет демонстрационный видеоролик в конце этой статьи.

- Откройте консоль управления групповой политикой (GPMC).

- Создайте этот новый объект групповой политики и его полное имя «Ограничить доступ в Интернет».

- Отредактируйте и вернитесь к: Конфигурация пользователя -> Настройки Windows -> Настройки -> Запись и создайте новый элемент видео.

- Нам нужно создать / обновить 4 компьютера или компьютера: ProxyEnable, ProxyServer, ProxyOverride, AutoDetect

Ключ EnableProxy наверняка обязательно проверит регистр, чтобы заставить все браузеры использовать настройки прокси-сервера.

- На специальной вкладке “Общие” для новых регистраторов:

- Действие: обновить. Это будет поддерживать генерацию ключа, если конкретной ситуации не существует.

- Улей: HKEY_CURRENT_USER

- Путь к ключу: SOFTWARE Microsoft Windows CurrentVersion Internet Settings

- Имя значения: ProxyEnable

- Тип значения: REG_DWORD

- Значение данных: 1

- Основание: шестнадцатеричное.

Повторите те же действия, чтобы создать дополнительную запись в реестре. Прокси-сервер указывает на localhost 127.0.0.1.

- Действие: обновить.

- Улей: HKEY_CURRENT_USER

- Путь к ключу: SOFTWARE Microsoft Windows CurrentVersion Internet Settings

- Значение ProxyServer

- Логотип значения: тип: REG_SZ

- Данные значения: 127.0.0.1:80

Ключ reg-future позволяет, кроме того, обходить прокси-сервер, просматривать веб-сайты. Как правило, заказчик должен авторизовать свою собственную доменную компанию, чтобы пользователи могли начать изучать промежуточные ссылки и, при необходимости, большое количество поддоменов.

- Действие: обновить.

- Улей: подход: hkey_current_user

- Ключ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ Microsoft Windows CurrentVersion Internet Settings

- Имя значения: ProxyOverride

- Тип значения: REG_SZ

- Данные о соотношении цены и качества: * theSysadminChannel.com;

Идеальным отключением / деактивацией продукта аудиозаписи будет часть «Автоматическое распознавание настроек».

- Действие: перезарядка. Это позволит дополнительно управлять ключом, если он не существует.

- Улей: HKEY_CURRENT_USER

- Путь к ключу: SOFTWARE Microsoft Windows CurrentVersion Internet Settings

- Упоминание о ценности: AutoDetect

- Тип значения: данные: reg_dword

- Значение 0

- Основание: шестнадцатеричное.

С этими 4 вариантами реестра все должно выглядеть так, почти все уже добавлено.

Тест с ограниченным доступом в Интернет

После добавления этих ключей реестра ПК мы увидим, что только Internet Explorer -> Свойства обозревателя -> Подключения -> Настройки локальной сети -> эти специальные настройки прокси, которые мы применили, установлены просто. Единственная проблема, с которой сталкивается большая часть компании, заключается в том, что любой может продолжить и изменить настройки. Давайте исправим!

Итак, в групповой политике перейдите к предложениям «Конфигурация пользователя» -> «Политики» -> «Администрирование макетов» -> «Компоненты Windows» -> Internet Explorer и установите следующие параметры.

- Отключить изменение параметров автоматической конфигурации: выберите «Включено».

- Запретить изменение настроек прокси: установите значение, которое стало возможным.

На компьютере, на котором применены многие из этих политик, теперь предполагается, что те же настройки являются пассивными, и пользователь создает менее компетентный прокси-сервер.

Блокировка доступа в Интернет с помощью демонстрации групповой политики (GPO)

Надеюсь, эта статья была информативной и предоставила вам простое пошаговое руководство по ограничению доступа в Интернет с помощью групповой политики (GPO).

Рекомендуется: ASR Pro

Вы устали от медленной работы компьютера? Он пронизан вирусами и вредоносными программами? Не бойся, друг мой, ASR Pro здесь, чтобы спасти положение! Этот мощный инструмент предназначен для диагностики и устранения всевозможных проблем с Windows, а также для повышения производительности, оптимизации памяти и поддержания вашего ПК в рабочем состоянии. Так что не ждите больше — скачайте ASR Pro сегодня!

Загрузите это программное обеспечение и почините свой компьютер за считанные минуты. г.

Откройте конкретный центр безопасности. Откройте настройки брандмауэра Windows. Откройте счет для нового исключения. Отключите программу, для этого вы также обычно хотите заблокировать доступ в Интернет.

Под своим веб-сайтом выберите «Нет групповой политики Интернета» и нажмите «Добавить» в разделе «Фильтрация безопасности». Используйте наше диалоговое окно «Дополнительно», чтобы найти и приобрести пользователя, и нажмите «ОК». Щелкните ОК. Если пользовательские логи появляются часто, принудительно обновите политику – вам на помощь.

Block Internet Access Through Group Policy In Windows Server 2008

Internettoegang Blokkeren Via Groepsbeleid In Windows Server 2008

Internetzugriff Durch Gruppenrichtlinie In Windows Server 2008 Blockieren

Bloccare L Accesso A Internet Tramite I Criteri Di Gruppo In Windows Server 2008

Bloquer L Acces A Internet Via La Strategie De Groupe Dans Windows Server 2008

Bloquear O Acesso A Internet Atraves Da Politica De Grupo No Servidor Windows 2008

Blockera Internetatkomst Genom Grupprincip I Windows Server 2008

Windows Server 2008에서 그룹 정책을 통해 인터넷 액세스 차단

Blokowac Dostep Do Internetu Za Pomoca Zasad Grupy W Systemie Windows Server 2008

Bloquear El Acceso A Internet A Traves De La Politica De Grupo En Windows Server 2008

г.

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т.д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

Содержание:

- Блокировка сайтов в Windows с помощью файла hosts

- Блокировка сайтов через DNS

- Блокируем IP адрес сайта в брандмауэре Windows

- PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

Блокировка сайтов в Windows с помощью файла hosts

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%system32driversetc. Обратите внимание, что у файла hosts нет расширения.

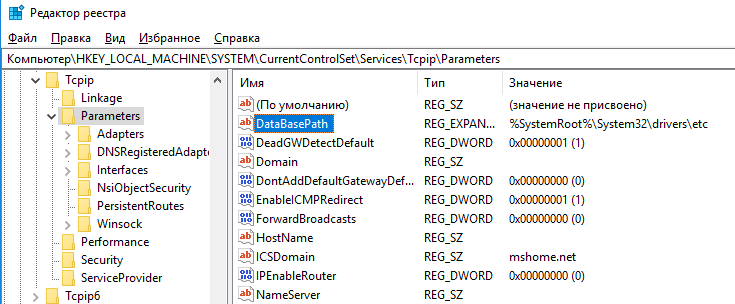

Путь к каталогу с файлом hosts задается в параметре DataBasePath в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters. По-умолчанию это %SystemRoot%System32driversetc.

Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

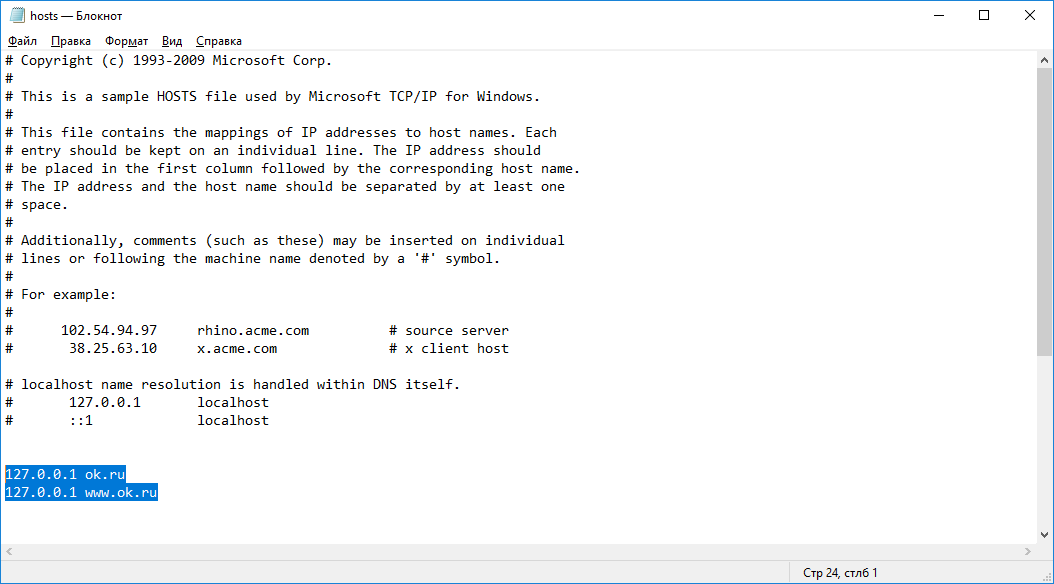

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127.0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой:

ipconfig /flushdns

).

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

@echo off

set hostspath=%windir%System32driversetchosts

echo 127.0.0.1 www.facebook.com >> %hostspath%

echo 127.0.0.1 facebook.com >> %hostspath%

exit

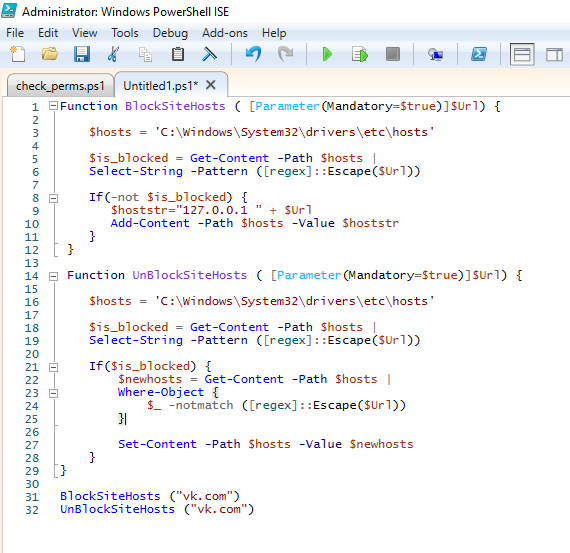

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Function BlockSiteHosts ( [Parameter(Mandatory=$true)]$Url) {

$hosts = 'C:WindowsSystem32driversetchosts'

$is_blocked = Get-Content -Path $hosts |

Select-String -Pattern ([regex]::Escape($Url))

If(-not $is_blocked) {

$hoststr="127.0.0.1 ” + $Url

Add-Content -Path $hosts -Value $hoststr

}

}

Function UnBlockSiteHosts ( [Parameter(Mandatory=$true)]$Url) {

$hosts = 'C:WindowsSystem32driversetchosts'

$is_blocked = Get-Content -Path $hosts |

Select-String -Pattern ([regex]::Escape($Url))

If($is_blocked) {

$newhosts = Get-Content -Path $hosts |

Where-Object {

$_ -notmatch ([regex]::Escape($Url))

}

Set-Content -Path $hosts -Value $newhosts

}

}

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

BlockSiteHosts ("vk.com")

Чтобы разблокировать сайт запустите:

UnBlockSiteHosts ("vk.com")

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс.DNS и т.д.).

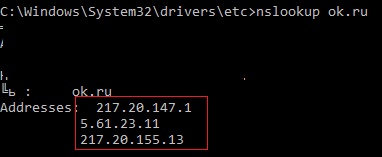

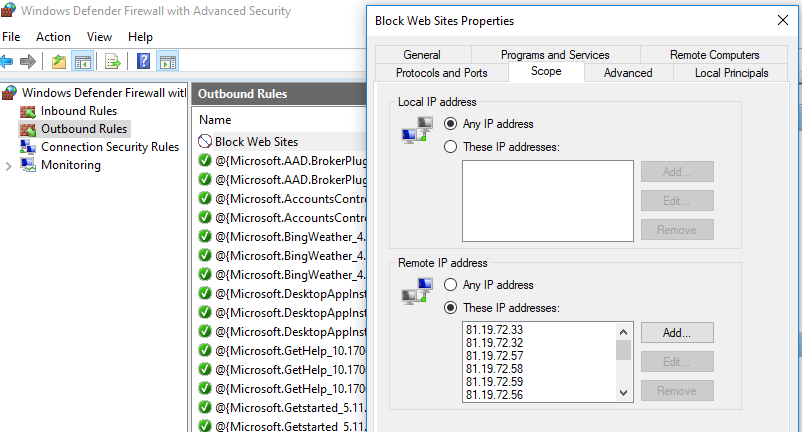

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

nslookup ok.ru

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

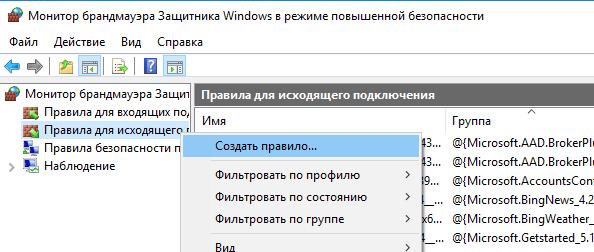

Теперь нужно запустить панель настройки Windows Firewall (Панель управления Все элементы панели управленияБрандмауэр Защитника WindowsДополнительные параметры или firewall.cpl).

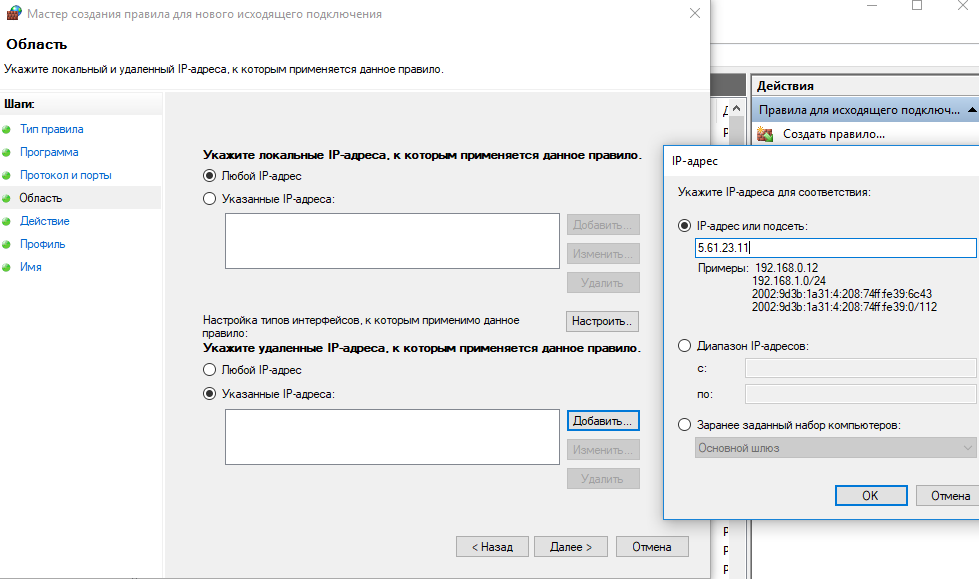

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

- Тип правила: Настраиваемые;

- Программа: Все программы;

- Тип протокола: Любой;

- Область: в секции “Укажите удаленные IP адреса, к которым применяется данное правило” выберите пункт “Указанные IP адреса” -> Добавить. В открывшемся окне укажите IP адреса, IP подсети или диапазон IP адресов сайтов, которые нужно заблокировать.

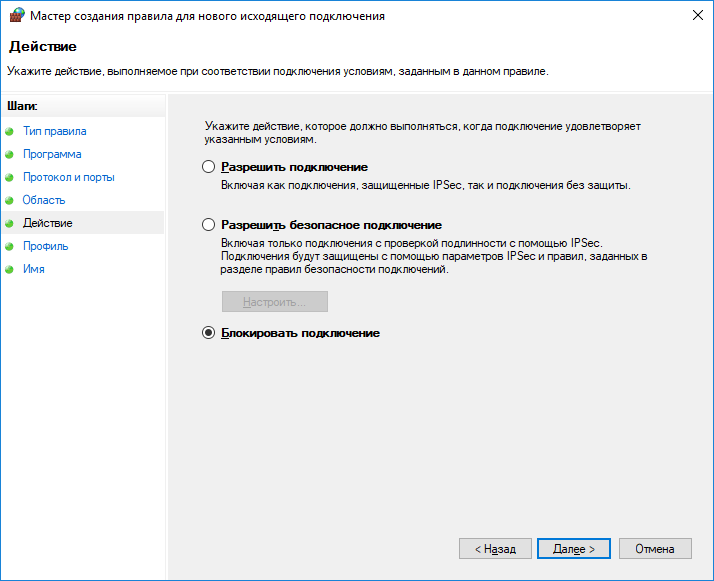

Нажмите OK-> Далее -> Действие: “Блокировать подключение”.

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Unable to connect

или

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

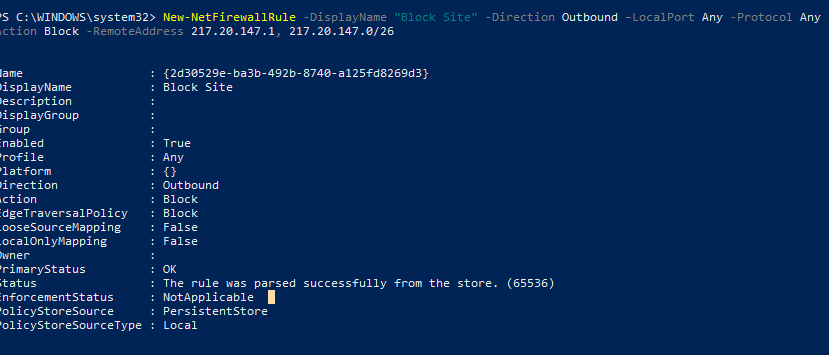

New-NetFirewallRule -DisplayName "Block Site" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress 217.20.147.1, 217.20.141.0/26

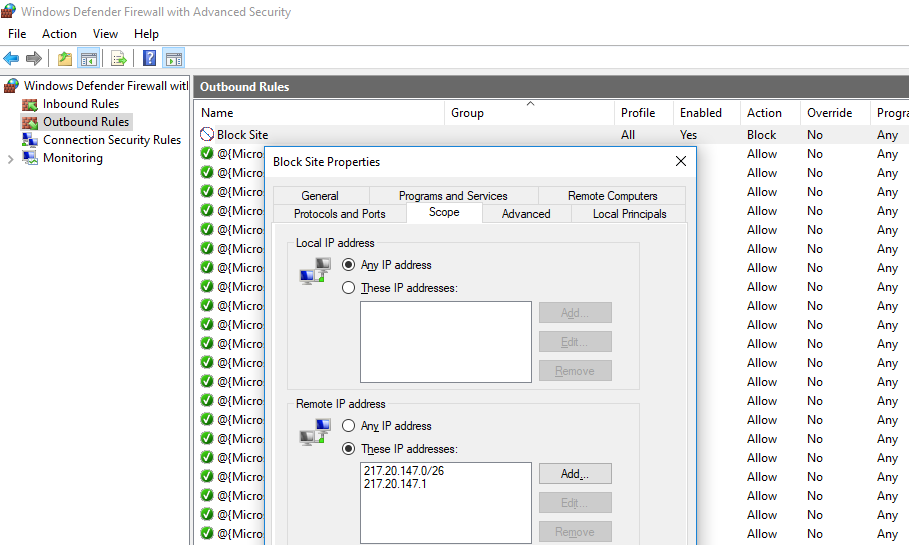

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

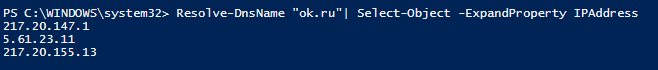

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

Resolve-DnsName "ok.ru"| Select-Object -ExpandProperty IPAddress

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

$IPAddress = Resolve-DnsName "ok.ru"| Select-Object -ExpandProperty IPAddressNew-NetFirewallRule -DisplayName "Block Site" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

$SitesToBlock = “lenta.ru”,”mail.ru”,”facebook.com”

$IPAddress = $SitesToBlock | Resolve-DnsName -NoHostsFile | Select-Object -ExpandProperty IPAddress

New-NetFirewallRule -DisplayName "Block Web Sites" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

Всем привет. Пол года назад через GPO начал «мутить» запрет на сервере по доступу в интернет определенным пользунам. Нашел несколько мануалов по данной теме и как то подзабросил это всё. Помню, что формировал группу с названием «Запрет интернет» и через локальные политики безопасности привязывал настройки, не дающее пользователям, входящим в эту группу, получить выход в сеть интернет. Всё подзабыл. Найти именно те мануалы что то не получается (всегда делал закладки на интересные вещи, а это что то не сделал)

Прошу знающих дать рекомендации как на сервере терминальным пользователям (кому то определенно) запретить выход в интернет (например прописать несуществующий прокси, а возможность это исправить нет в принцепе у пользователей)

Сервер без AD. Просто терминальные сессии, пользуны работают преимущественно в 1С. Но, кому то нужен тырнет, а кому то надо запретить, и чтоб оперативно этим пользоваться.

Т.е. вариант «под данным пользователем зайти, поставить левый проксик от админа» — не подойдет.

Знаю что групповыми политиками можно это реализовать.

Добавлено через 21 час 50 минут

Запустил консоль (mmc.exe), добавил оснастки:

1) Политика «Локальный компьютер»

2) Политика «Локальный компьютер»/Не администраторы

3) Политика «Локальный компьютер»/Администраторы

В каждой из них есть «Конфигурация пользователя». Для решения моей задачи, необходимо прописать несуществующий прокси-сервер в свойствах обозревателя/Подключения/Настройка прокси. Потом вообще закладку Подключение удалить из меню. Как всё это сделать я знаю, но как это применить для юзера (или группы)?

Добавлено через 17 часов 36 минут

Пока решил свою задачу сл. способом:

1) В консоли ML GPO (групповые политики) добавил оснастку для необходимого пользователя (Файл->Добавить или удалить оснастку. В правом ряду выбираем «Редактор объектов групповых политик», жмем Добавить. Открывается окно мастера групповой политики в котором выбираем Обзор и переходим на закладку Пользователи. Выбираем пользуна, и завершаем операцию (ОК->Готово)

2) В появившейся политике пользователя, раскрываю подменю Конфигурация пользователя->Административные шаблоны->Все параметры

3) В правом окне, сортирую список по наименованию и выбираю «Не запускать указанные приложения Windows»

4) В открывшемся окне выбираю Включить, внизу в поле «Список запрещенных приложений» жму Показать

5) Забиваю список *.exe файлов (В моём случае, я забил chrome.exe и iexplore.exe)

————————

Всё. Хром и ослик не запускаются (соответствующее сообщение выскакивает) У пользователя ограниченная учетка, т.к. у него Wtware, установить/запустить с флешки что либо не возможно (иначе можно USB-отрубить на ПК), доступ на сетевые ресурсы закрыт.

Все остальные приложения работают нормально.

Вот только как это применить к, например, созданной группе, а в эту группу закидать «провинившихся» ???

Когда 5-10 пользунов, можно обходится как я описал. А если их под 100? и сегодня надо, а завтра не надо?

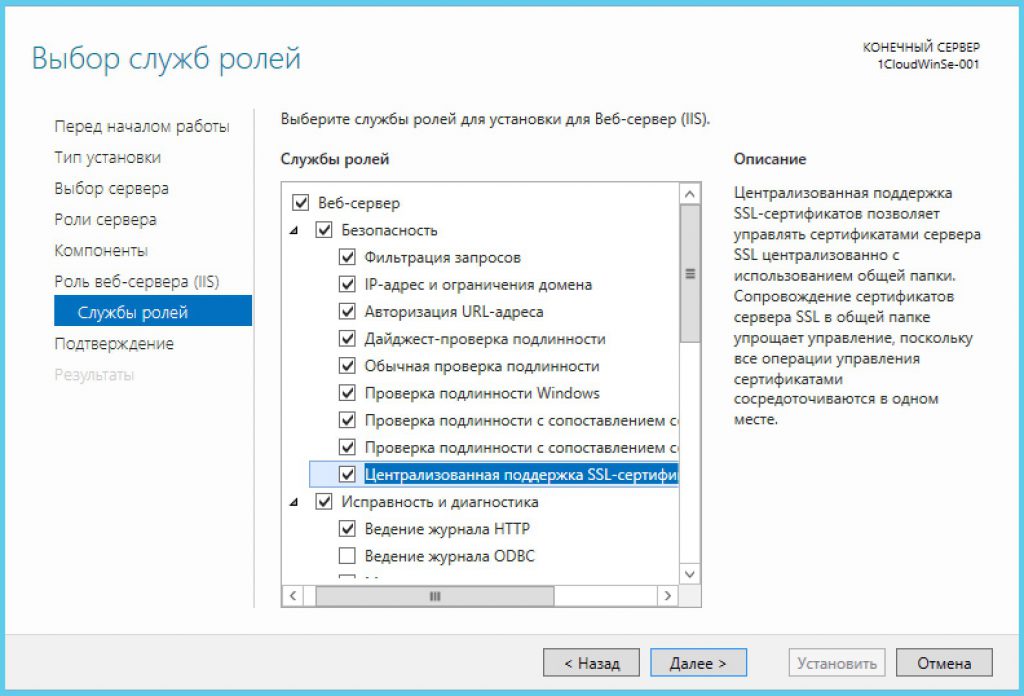

В веб-сервере IIS 7 и более ранних версий присутствовала встроенная функциональность, позволявшая администраторам разрешать или запрещать доступ для конкретного IP-адреса или пула адресов. При блокировке IP-адреса, любой HTTP-клиент, использовавший его, получал сообщение об ошибке с кодом “403.6 Forbidden”.

С помощью данной функции администраторы могут управлять доступом к своему серверу и реагировать на подозрительную активность в сети.

В новой версии веб-сервера IIS 8.0 компания Microsoft расширила описываемую функциональность, добавив несколько новых возможностей:

- Динамическую фильтрацию IP-адресов, которая позволяет администраторам настраивать сервер таким образом, чтобы блокировать доступ для IP-адресов, количество запросов с которых превышает заданный порог.

- Теперь функции фильтрации IP-адресов позволяют администраторам настраивать поведение веб-сервера при блокировке IP-адреса, таким образом, чтобы соединение разрывалось, вместо отправки клиенту ошибки HTTP 403.6.

- Появилась новая функция фильтрации — режим прокси, который позволяет блокировать IP-адреса не только на основе IP клиента, который виден IIS, но и на основе значений x-forwarded в HTTP-заголовке.

Чтобы воспользоваться этими функциями необходим сервер под управлением Windows Server 2012 с установленным IIS 8.0.

Необходимо активировать дополнительные роли:

Настройка блокировки на основе HTTP-запросов

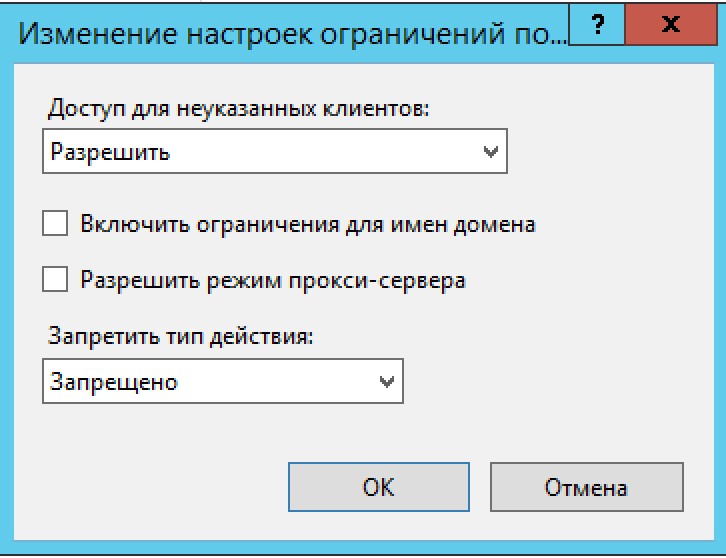

IIS 8.0 можно настроить так, чтобы он блокировал доступ к сайту на основе количества запросов, отправленных конкретным HTTP-клиентом за определенный промежуток времени, или на основе числа одновременных подключений, установленных клиентом.

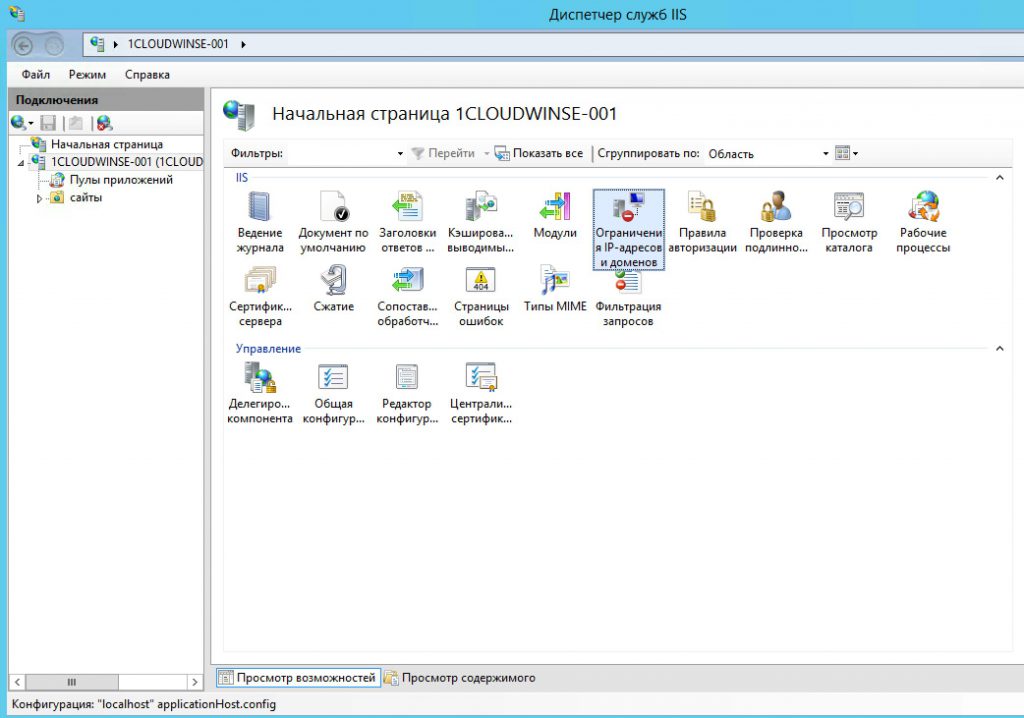

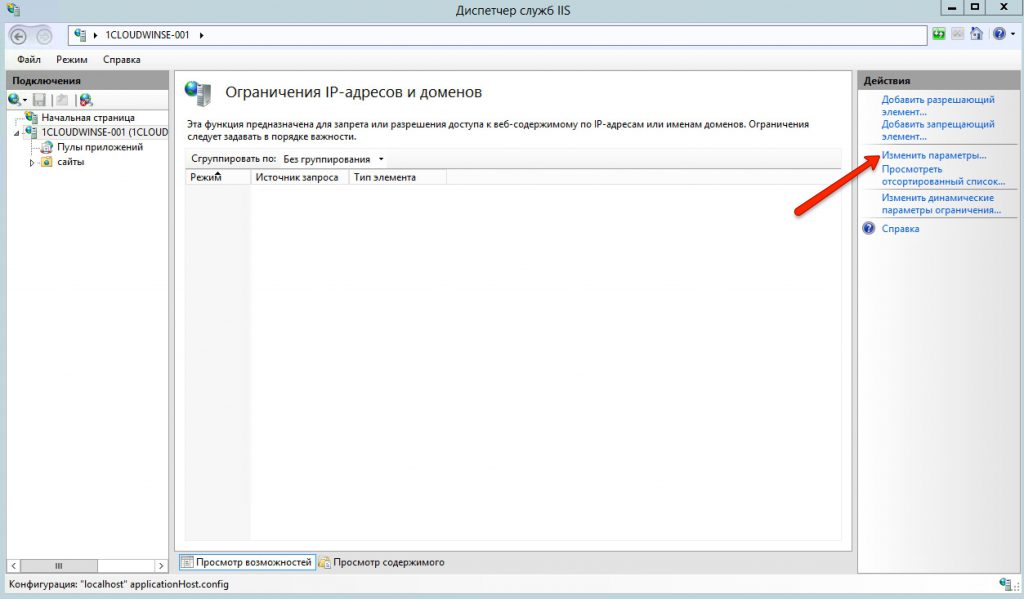

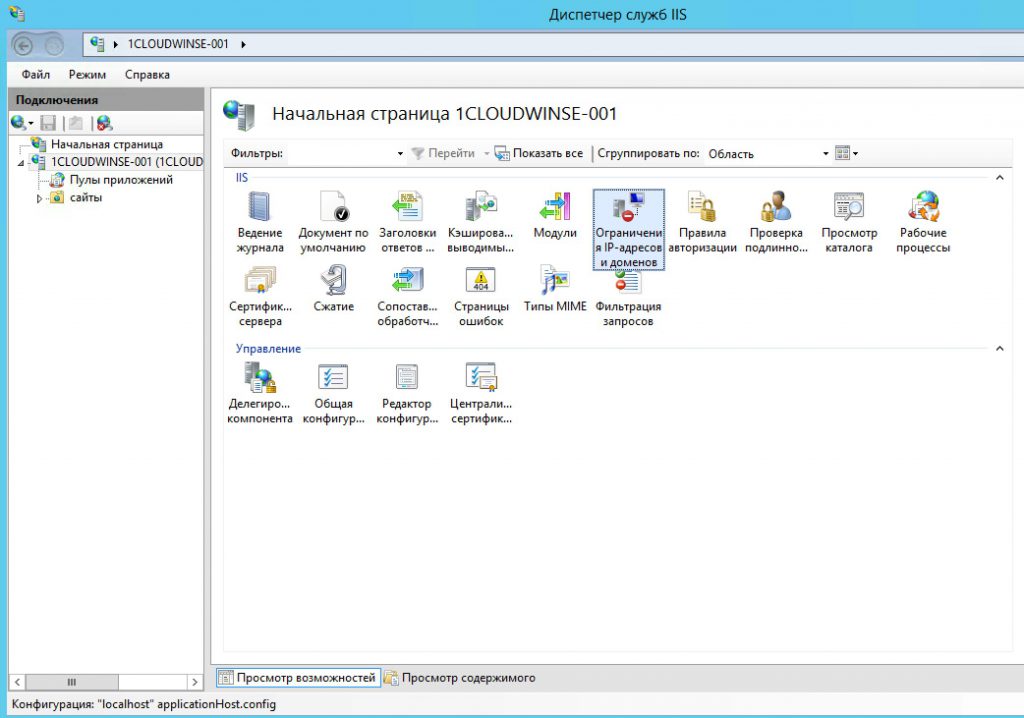

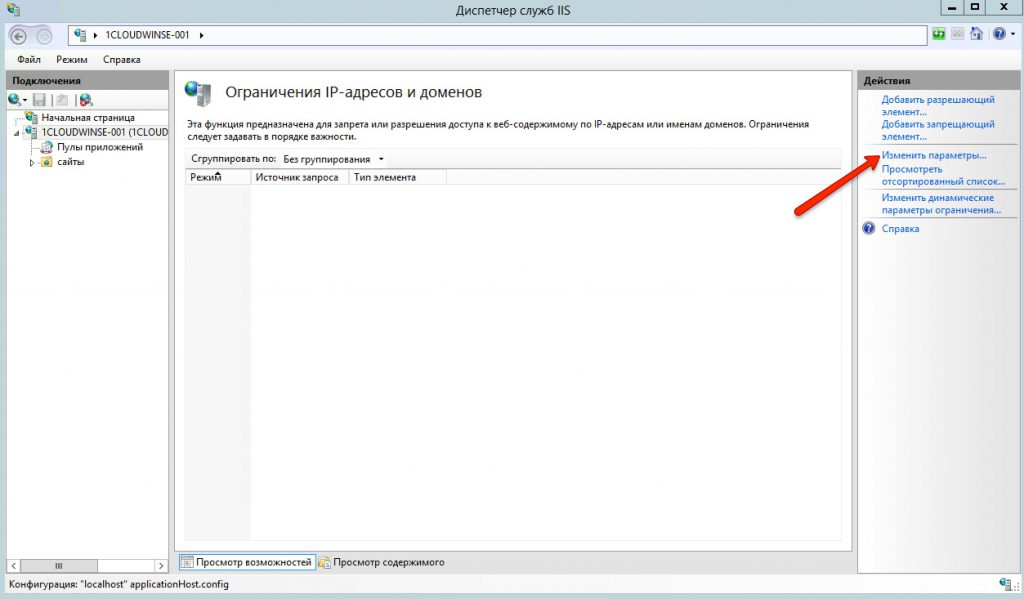

Для настройки запрета на основе числа HTTP-запросов, необходимо зайти диспетчер служб IIS (с правами администратора), затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

В IIS 7 и более ранних версий веб-сервер возвращал ошибку “403.6 Forbidden” клиенту, которому был запрещен доступ по IP. В IIS 8.0 адмнистраторы могут настраивать запрет на доступ разными способами.

Для этого нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

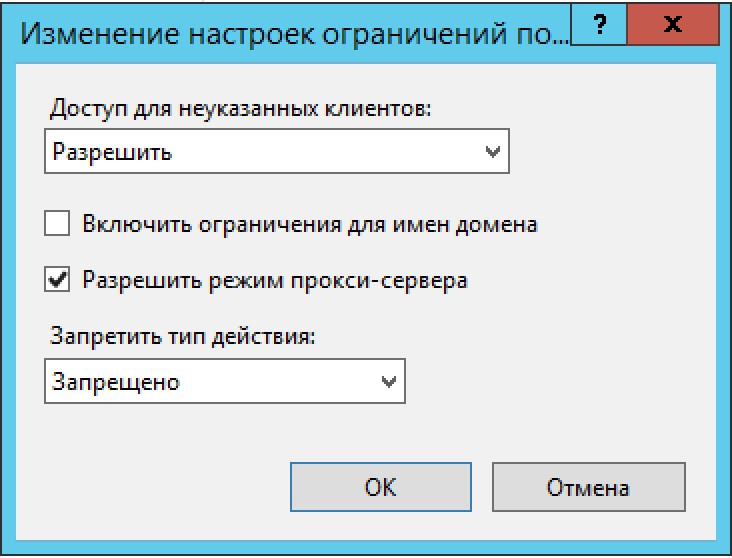

Настройка режима прокси

При фильтрации по IP-адресам возникает проблема, которая заключается в том, что многие клиенты обращаются к веб-серверу через различные межсетевые экраны, балансировщики нагрузки и прокси-серверы — в таком случае IIS увидит лишь IP-адрес ближайшего к нему такого узла, за которым могут скрываться как благонадежные клиенты, так и те, которых стоит заблокировать. В IIS 8.0 администраторы могут настроить веб-сервер таким образом, чтобы он в дополнение к IP-адресу анализировал HTTP-заголовк x-forwarded-for, чтобы понимать, какой запрос нужно заблокировать, а какой нет. Эта функция называется режимом прокси.

Для того, чтобы настроить этот режим, нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

Если будут вопросы по VPN — создайте отдельную тему.

Если будут вопросы по VPN — создайте отдельную тему.