Добрый вечер, мне кажется, что я подцепил вирус на свой ПК, помогите решить проблему, пожалуйста. Понял, что что-то идет не так, когда вдруг при включении ПК обнаружил, что Яндекс.Браузер и антивирус Avast сами по себе удалились. Причем Avast все еще есть среди файлов на диске, да и в диспетчере задач на фоне отображается, но в «Панель управления>Удаление приложений» я его не увидел. Так же он отображается работающим в «Безопасность Windows>Защита от вирусов и угроз», но при нажатии на кнопку открыть ничего не происходит. Если попробовать скачать и запустить установщик, то он зависает на долгое время, а потом вылетает. Яндекс.Браузер совсем пропал, при попытке его переустановить вылазит предупреждение о трояне в папке temp и предложение лечить перезагрузкой (фото 1 и 2), название у файлов каждый раз новое. Если лечить без перезагрузки, то установщик браузера закрывается не закончив установку, а компьютер начинает очень тормозить и гудеть, если нажать лечить перезагрузкой, то пк перестает реагировать на любые действия и выдает ошибки памяти (фото 3), даже проводник и диспетчер задач не открывает. Сканировал разными программами: HitManPro, ESET Online Scanner, dr.Web, KVRT — ни одна ничего не обнаружила. Так же заметил, что в «Свойства системы>Защита системы» есть как-то странный диск с подозрительным названием (фото 4), раньше я сюда не залазил, так что не знаю был ли он там ранее, при нажатии на кнопку «Настроить» текущее окно вылетает, а окно настроек не открывается. Когда открываю диспетчер задач, то долю секунды наблюдаю загруженность ЦП в 90-100%, потом быстро падает, отследить что за задача так его нагружает не возможно за такое короткое время, поэтому думаю, что может это скрытый майнер. Результат сканирования прикрепил. Спасибо)

CollectionLog-2023.02.01-00.00.zip

Содержание

- Удаляем XMRig CPU miner

- Способ 1: Автоматическое удаление

- Способ 2: Ручное удаление

- Вопросы и ответы

Криптовалютный бум 2017 года привёл не только к существенному подорожанию видеокарт и основанию многих криптоферм и бирж. Негативное влияние на широкие массы пользователей выразилось в том, что на них, а конкретно, на вычислительных мощностях их ПК без ведома самих юзеров решили зарабатывать хакеры и создатели вредоносного программного обеспечения. В рамках данной статьи мы рассмотрим, как бороться с одним из популярных вирусных майнеров.

Изначально сама программа XMRig CPU miner была и остаётся вполне добросовестным майнером, с помощью которого пользователи добывают валюту Monero, однако существует и одноимённый майнинговый вирус, использующий мощность процессора компьютера неосторожного пользователя для скрытой добычи криптовалюты сторонними лицами. Разобраться с ним можно двумя основными способами, которые доступны для комбинирования.

Способ 1: Автоматическое удаление

Майнинговые вирусы – очень скрытные и живучие, поэтому не факт, что даже установленный у вас антивирус сможет вовремя среагировать на заражённый файл, пока тот не укоренился в доверенных системных процессах Windows и реестре. Кроме того, часто обычного удаления не хватает, потому как вирус переписывает стандартное поведение ОС. Вследствие этого, при очередной проверке системных файлов, не найдя нужных элементов, ПК попытается их восстановить из-за того, что майнер создал такую инструкцию в реестре, позаботившись о своём выживании и возвращении при попытке от него избавиться.

Для того чтобы удалить вирус и возможности его «реинкарнации», воспользуйтесь программами-сканерами, которые можно использовать параллельно с вашим антивирусным софтом, потом найдите проблемы реестра и, если какие-либо установки будут ссылаться на удалённые майнинговые файлы, исправьте их. Поиск и удаление вирусов с помощью Kaspersky Virus Removal Tool производится так:

Скачать Dr.Web CureIt! / Скачать Kaspersky Virus Removal Tool

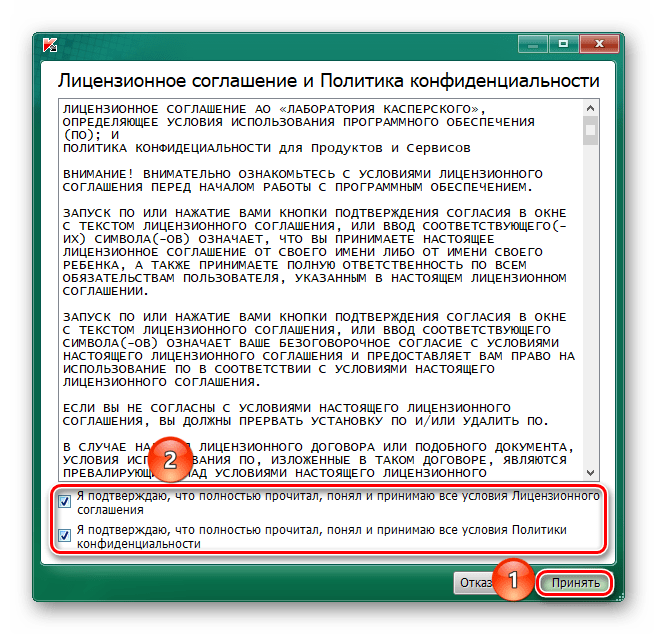

- После открытия исполняемого файла примите условия «Лицензионного соглашения», а также «Политики конфиденциальности», кликнув по соответствующим галочкам, иначе сканер не запустится, после чего нажмите на кнопку «Принять».

- Дождитесь инициализации приложения.

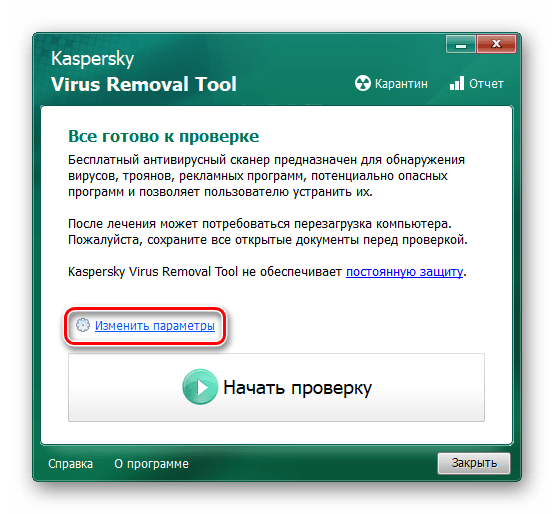

- Нажмите на «Изменить параметры» для того, чтобы расширить область поиска вредоносного ПО.

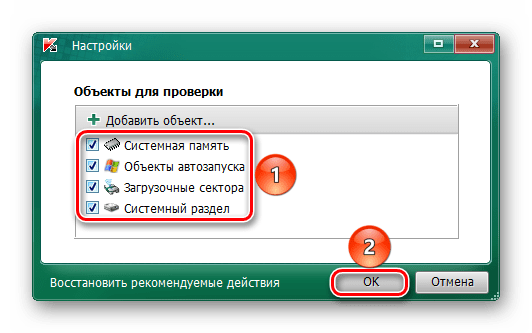

- Выберите все возможные объекты для проверки и нажмите «ОК».

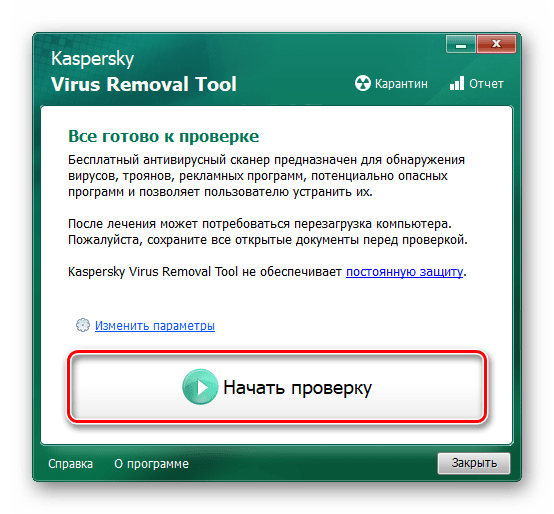

- Щёлкните левой кнопкой мыши по «Начать проверку».

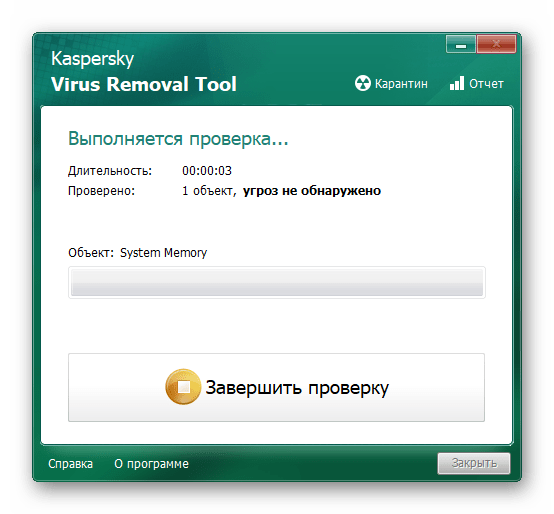

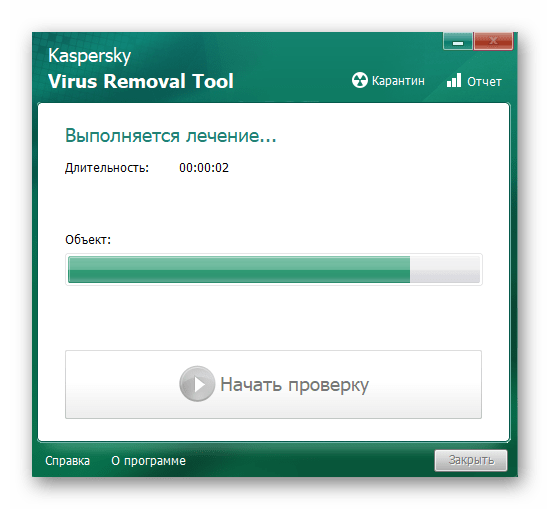

- Подождите, пока утилита выполнит проверку.

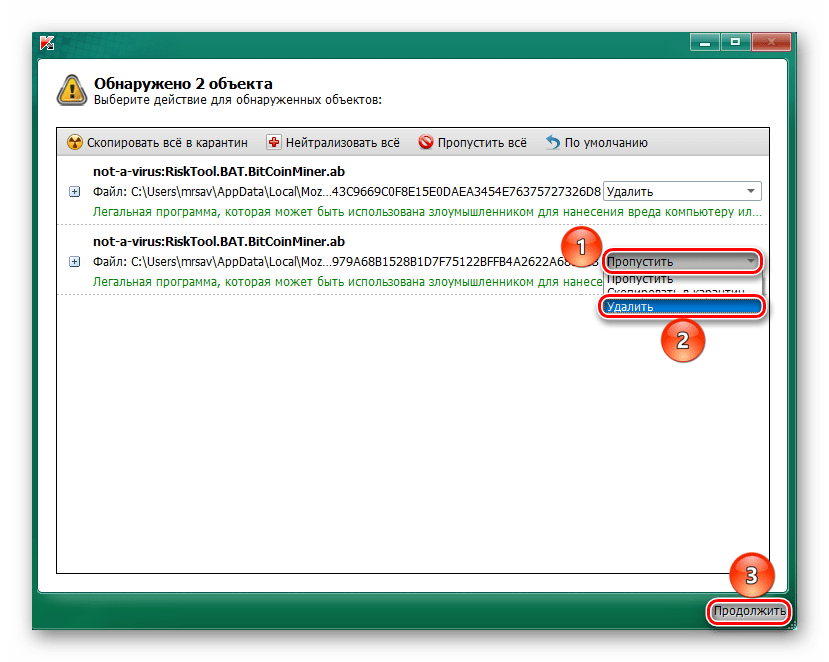

- Когда все угрозы будут найдены кликните по области выбора действия с ними и выберите «Удалить», после чего нажмите «Продолжить».

- Подождите, пока производится лечение.

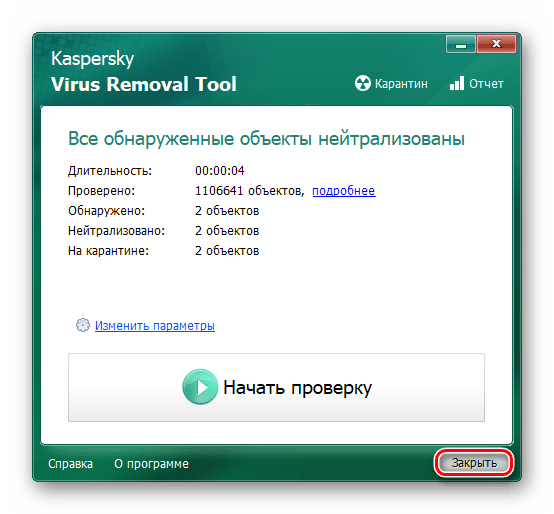

- Оцените результаты проверки и нейтрализации угроз, после чего завершите работу с программой, щёлкнув по «Закрыть».

Kaspersky Virus Removal Tool – крайне дотошный сканер, особенно в случаях, когда нужно проверить все элементы системы, поэтому диагностика может занять около десяти минут и даже больше.

Лечащая утилита Kaspersky Virus Removal Tool прекрасно справляется с удалением майнинговых вирусов, и XMRig CPU miner — не исключение, единственным неудобством может стать то, что если заражённому файлу удастся хорошо спрятаться, в таком случае на его поиск уйдёт несколько десятков минут вашего времени.

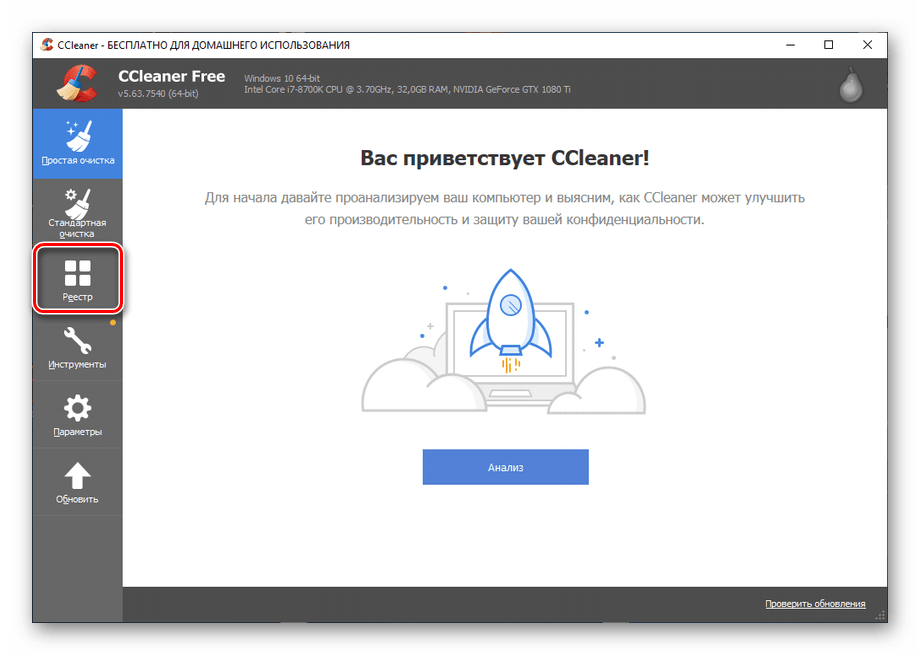

Эффективно использовать лечащую утилиту в комбинации с оптимизатором для того, чтобы очистить реестр ОС от остатков вредоносного ПО и гарантировать невозвращение вируса. Мы рекомендуем вам воспользоваться CCleaner и произвести такие действия:

Скачать CCleaner

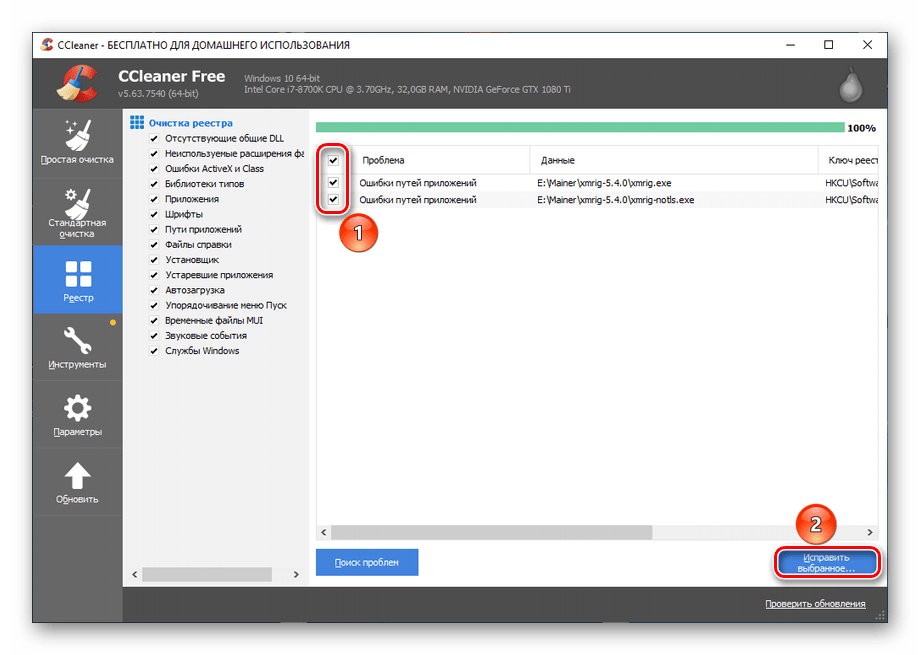

- Выберите раздел «Реестр».

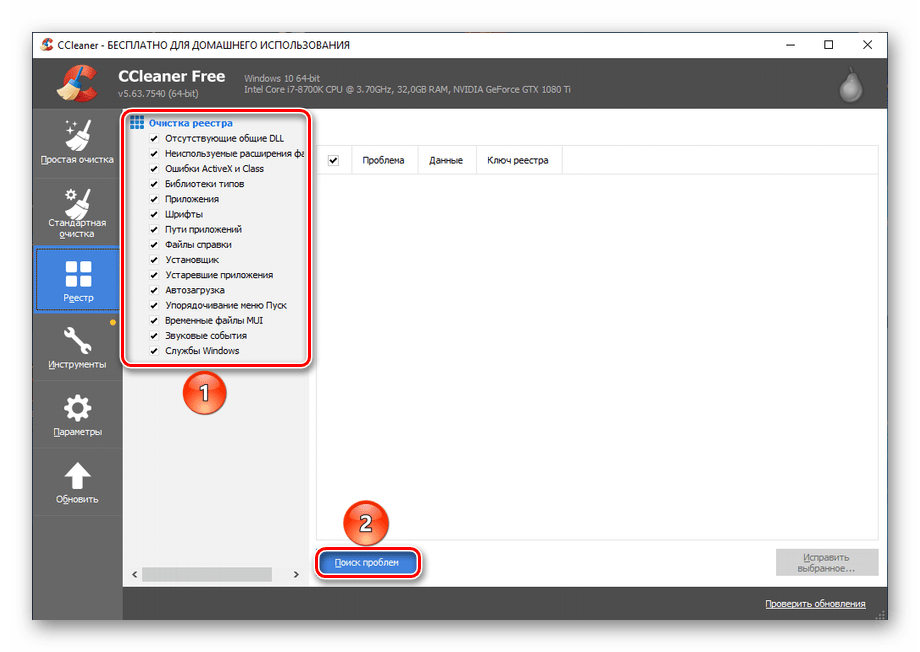

- Пометьте все возможные варианты неполадок галочками и нажмите «Поиск проблем».

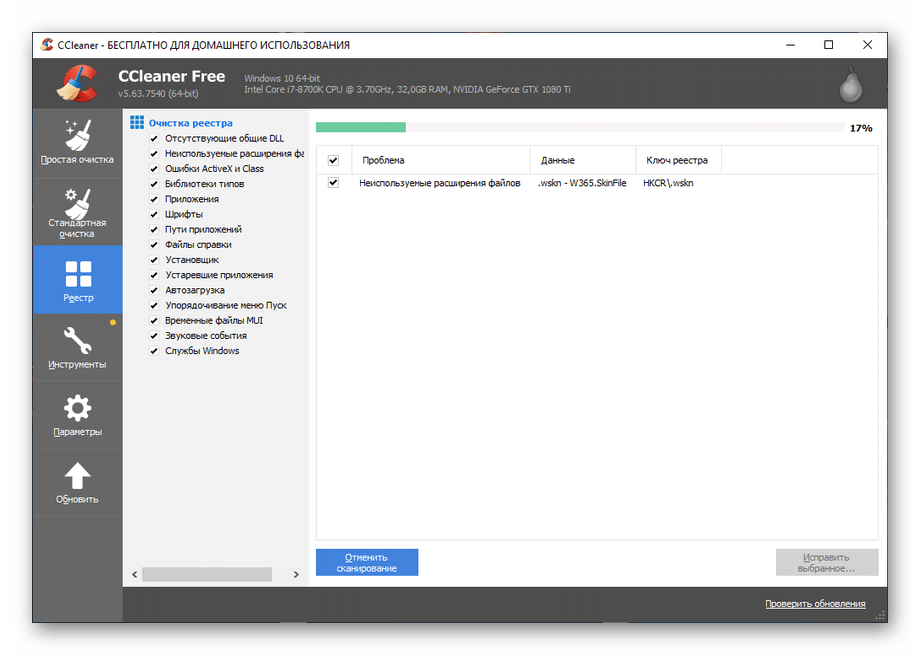

- Подождите, пока приложение ищет сбои.

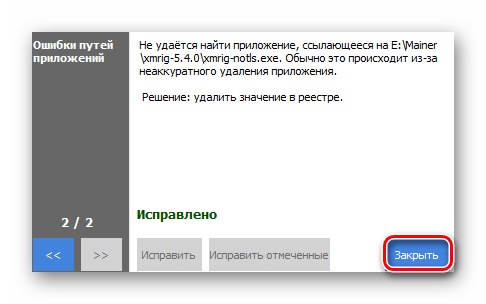

- Выделите все найденные проблемы реестра и нажмите «Исправить выбранное».

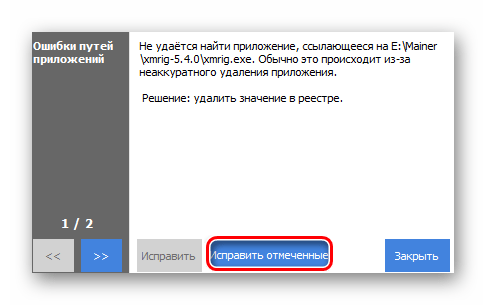

- Нажмите на «Исправить отмеченные», чтобы сразу разобраться со всем найденным.

- Завершите работу с программой, кликнув по «Закрыть».

Хоть это и не обязательно, но мы настоятельно рекомендуем перезагрузить компьютер, чтобы изменения системы вступили в полную силу.

Использование лечащей утилиты и оптимизатора является эффективной мерой против всего вредоносного программного обеспечения и майнинговых вирусов в частности. Таким образом, вы очищаете систему и не оставляете возможности зловредному ПО переустановиться.

Способ 2: Ручное удаление

Отсутствие возможности или нежелание по какой-либо причине использовать специализированный софт для поиска и вредоносного программного обеспечения и починки реестра не станет преградой для удаления вируса, хотя будет несколько сложнее. Производить всю процедуру в ручном режиме необходимо в 3 последовательных этапа, о которых и пойдет речь далее на примере Windows 10.

Шаг 1: Удаление программы

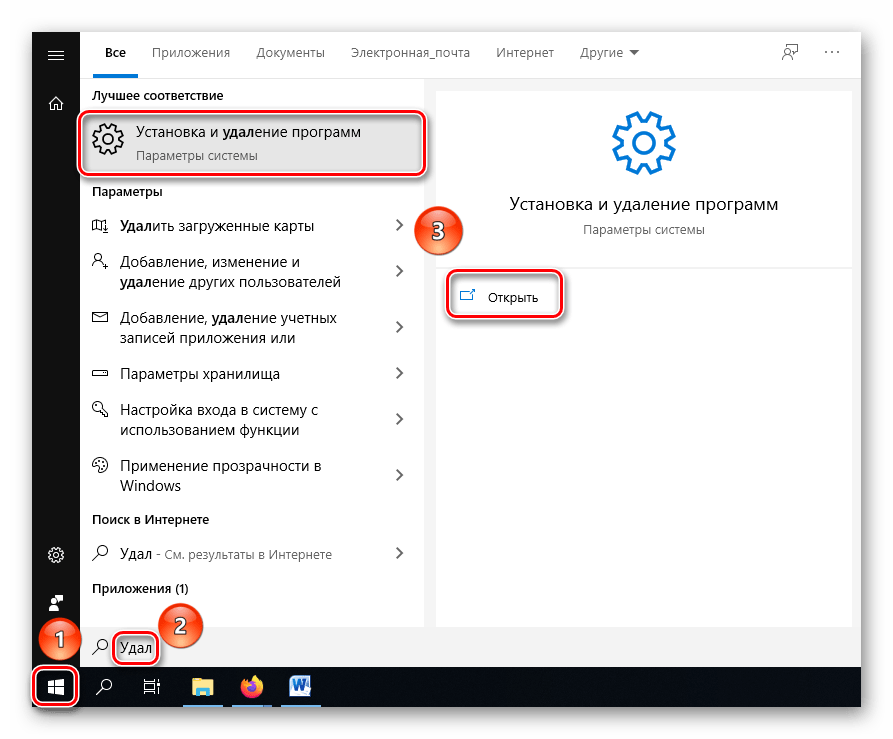

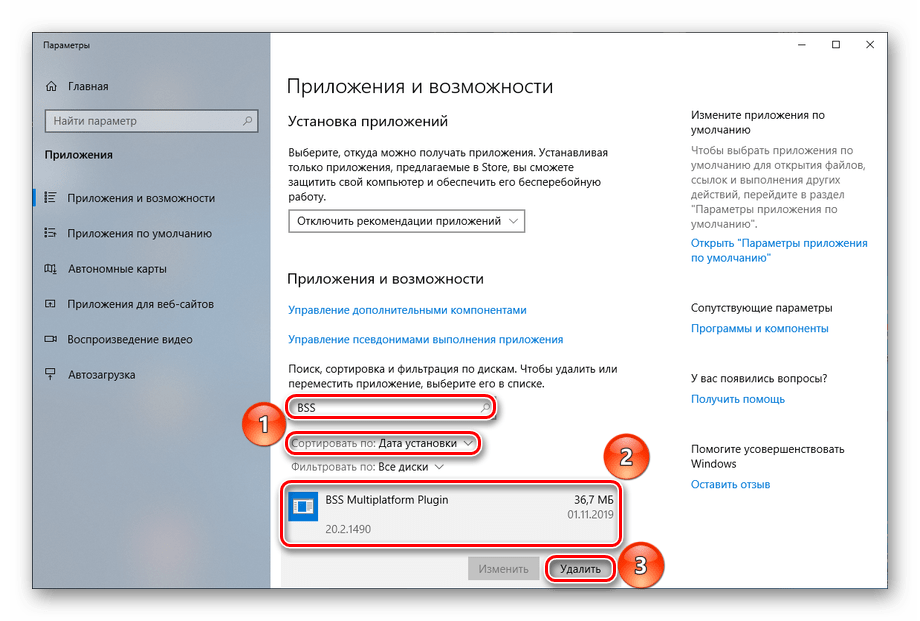

- Найдите через меню «Пуск» приложение «Установка и удаление программ» и откройте его.

- В строке поиска найдите приложение, которое вы подозреваете во вредоносности, или отсортируйте их все по категории «Дата установки», чтобы найти недавно установленные, если вы не уверены в том, какая именно программа грузит систему. После определения приложения удалите его, нажав на кнопку «Удалить».

Такой способ удаления хоть не отличается оригинальностью, однако может сработать, если причиной заражения стала установка стороннего приложения. При этом вредоносное ПО может замаскироваться, и тогда придётся пойти на некоторые ухищрения, чтобы его удалить, о чём подробно рассказано в нижеприведённых статьях.

Читайте также:

Установка и удаление программ в Windows 10

Программы для удаления программ, которые не удаляются

Шаг 2: Отключение автозагрузки

Когда «тело» загружающей программы удалено, осталось ликвидировать возможности восстановления, для этого необходимо очистить его параметры автозагрузки, если таковые еще имеются (а с вирусами такое часто бывает). Выполните следующие действия:

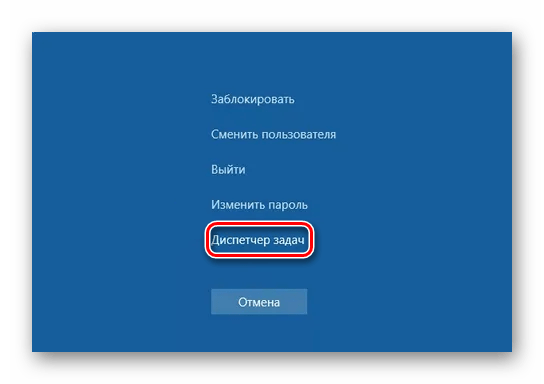

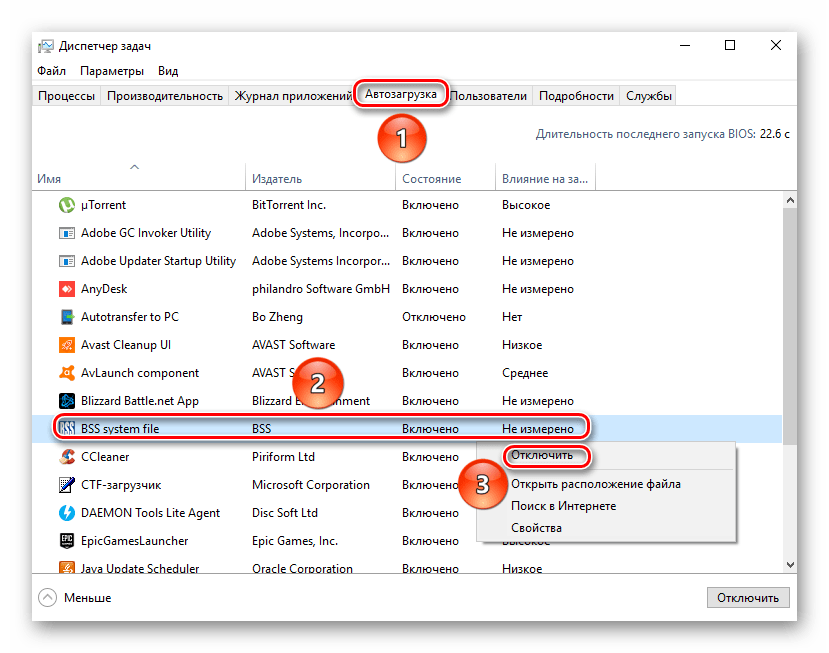

- Нажмите комбинацию клавиш «Ctrl+Alt+Delete» и кликните по «Диспетчер задач».

- Перейдите на вкладку «Автозагрузка», выберите процесс, который вызывает у вас сомнения, кликните по нему правой кнопкой мыши и нажмите «Отключить».

Отключив опасному ПО возможность автозагрузки, вы предотвратите его возвращение на ПК и восстановление вредоносной функциональности.

Вероятно, что у вас не будет никакого схожего процесса после удаления программы и это действие можно пропустить. Но если одноимённый с вирусом процесс всё же присутствует, воспользуйтесь пунктом «Открыть расположение файла», кликнув по нему ПКМ, и вручную зачистить остатки подозрительного приложения.

Шаг 3: Очистка реестра

Когда само ПО и инструкции по его автозагрузке удалены, следующим шагом станет очистка реестра от вредоносных элементов.

Читайте также: Способы открыть «Редактор реестра» в Windows 10

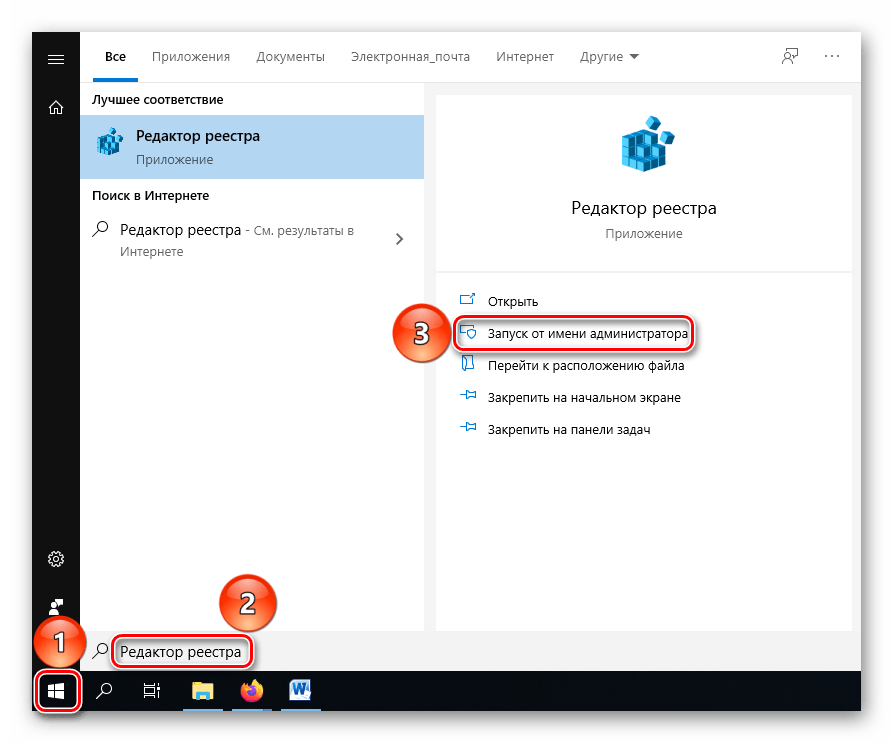

- Отыщите с помощью поиска меню «Пуск» приложение «Редактор реестра» и произведите «Запуск от имени администратора», чтобы система точно не запретила вам вносить изменения в реестр.

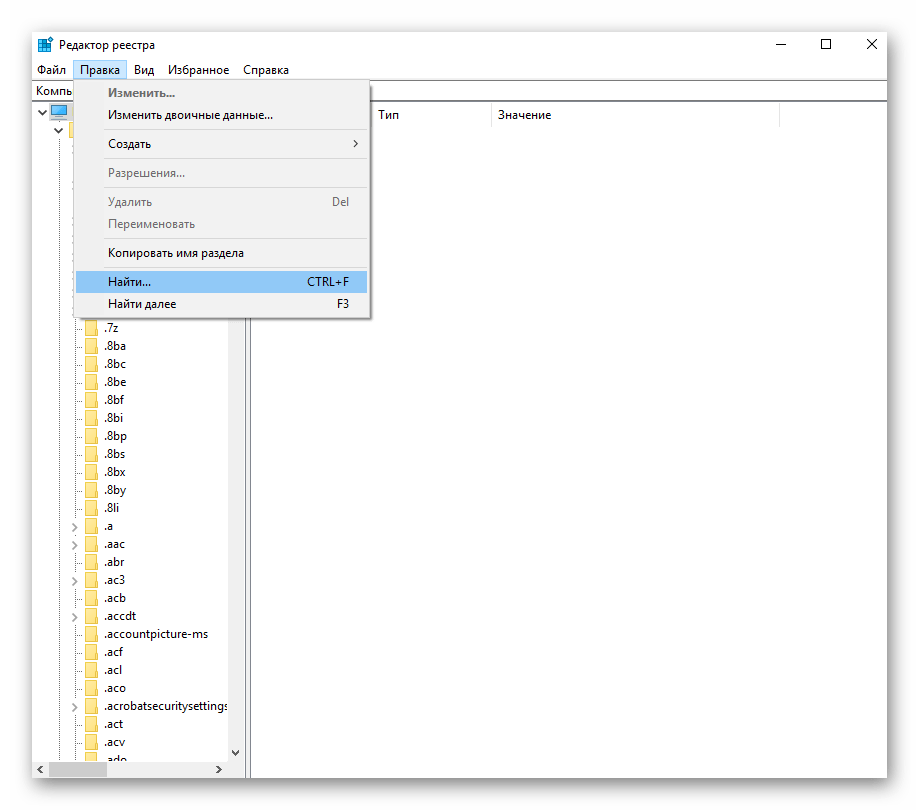

- Кликните по «Правка», а после нажмите на «Найти…», но также можно воспользоваться комбинацией клавиш «Ctrl+F».

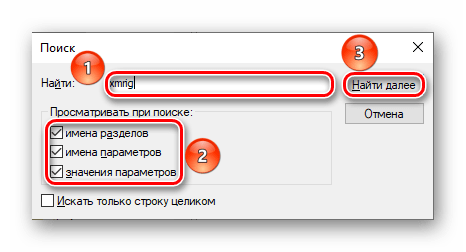

- Введите в строку поиска

xmrig, проставьте все галочки под строкой «Просматривать при поиске», для максимального охвата и нажмите «Найти далее». - Подождите, пока система не просмотрит реестр.

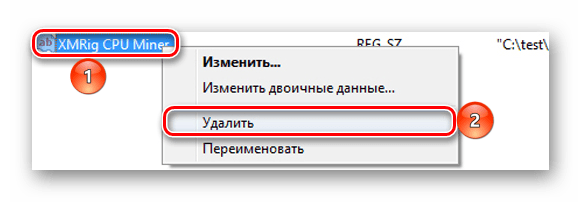

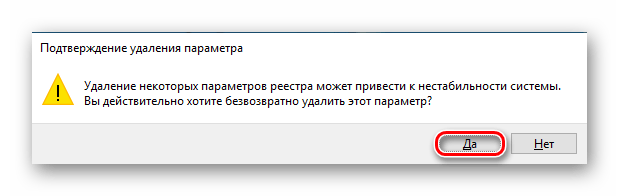

- Кликните по найденной записи реестра правой кнопкой мыши и выберите в контекстном меню пункт «Удалить».

- Подтвердите удаление элемента реестра, нажав «Да».

Отныне от влияния вируса свободен и реестр, а риск встретить его вновь из-за автоматического восстановления ликвидирован.

Восстановление файлов

Последним аккордом в чистке ОС станет восстановление повреждённых файлов, ведь если вирус мимикрировал под полезный софт и взаимодействовал с системой длительное время, то велика вероятность, что он своей деятельностью нанёс некоторый урон компонентам Windows. Этот ущерб можно определить и восполнить, произведя следующие действия:

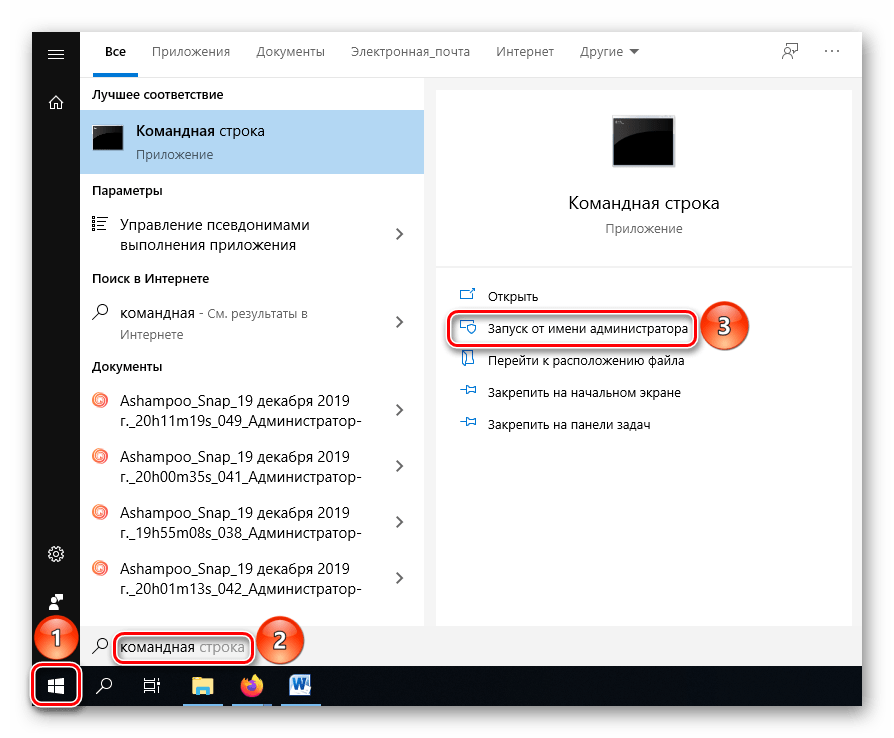

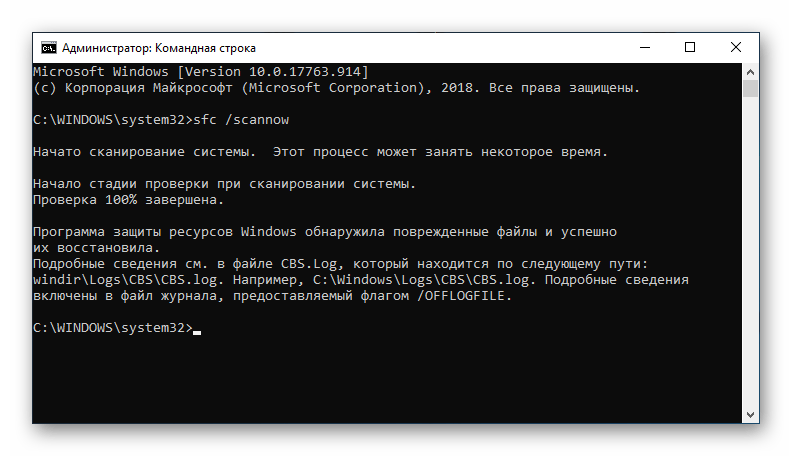

- Найдите и откройте приложение «Командная строка» в поиске меню «Пуск», инициируйте «Запуск от имени администратора», чтобы строка восприняла нужную команду, чего может не случиться в обычном режиме.

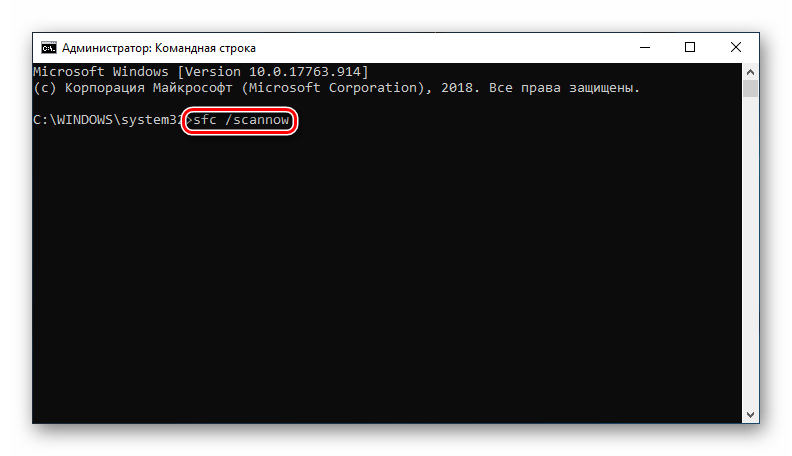

- Введите команду

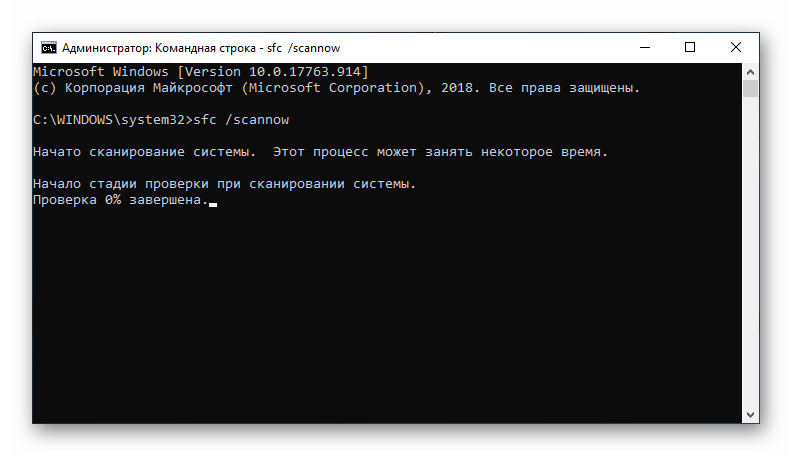

sfc /scannow, это приведёт к началу сканирования системы и автоматического исправления повреждённых файлов, что может занять приличное количество времени. - Подождите, пока ПК проверяет систему, не ожидайте быстрого прекращения процесса.

- Просмотрите результат сканирования и восстановления файлов.

Постарайтесь не щёлкать левой кнопкой мыши по интерфейсу «Командной строки» во время проверки или восстановления файлов. Это может привести к подвисанию и приостановке выполняемой команды. При подозрении приложения в зависании, нажмите на кнопку «Enter», для того чтобы проверить статус исполняемого процесса.

Таким образом, вы устранили последствия пребывания майнингового вируса на вашем компьютере. Остаётся перезагрузить ПК и довольствоваться проделанной вручную работой. И не стоит забывать, что описанные выше методы можно комбинировать, сначала выполнив автоматическую проверку, а после самостоятельно избавиться от следов. В таком случае вы можете быть полностью уверены, что вредоносное программное обеспечение исчезло с вашего компьютера.

По ходу статьи было изложено два комплексных способа того, как удалить XMRig CPU miner с вашего компьютера. Если у вас есть возможности для скачивания и использования стороннего софта – вам помогут Kaspersky Virus Removal Tool или Dr.Web CureIt!, а также CCleaner. В ином случае вы можете вручную осуществить удаление вируса и восстановление системы.

Решение

Выполните скрипт в AVZ (Файл — Выполнить скрипт) D:AppsAutoLoggerAVav_z.exe:

Код

{Перед использованием скрипта убедиться, что в системе не установлены упомянутые в скрипте антивирусы. Автор скрипта: regist}

var

ProgramData, ProgramFiles, ProgramFiles86, fname, OSVer: string;

PD_folders, PF_folders, O_folders : TStringList;

procedure FillList;

begin

PD_folders := TStringList.Create;

PD_folders.Add('360TotalSecurity');

PD_folders.Add('360safe');

PD_folders.Add('AVAST Software');

PD_folders.Add('Avg');

PD_folders.Add('Avira');

PD_folders.Add('ESET');

PD_folders.Add('Indus');

PD_folders.Add('Kaspersky Lab Setup Files');

PD_folders.Add('Kaspersky Lab');

PD_folders.Add('MB3Install');

PD_folders.Add('Malwarebytes');

PD_folders.Add('McAfee');

PD_folders.Add('Norton');

PD_folders.Add('grizzly');

PD_folders.Add('RealtekHD');

PD_folders.Add('RunDLL');

PD_folders.Add('Setup');

PD_folders.Add('System32');

PD_folders.Add('Windows');

PD_folders.Add('WindowsTask');

PD_folders.Add('install');

PF_folders := TStringList.Create;

PF_folders.Add('360');

PF_folders.Add('AVAST Software');

PF_folders.Add('AVG');

PF_folders.Add('ByteFence');

PF_folders.Add('COMODO');

PF_folders.Add('Cezurity');

PF_folders.Add('Common FilesMcAfee');

PF_folders.Add('ESET');

PF_folders.Add('Enigma Software Group');

PF_folders.Add('GRIZZLY Antivirus');

PF_folders.Add('Kaspersky Lab');

PF_folders.Add('Malwarebytes');

PF_folders.Add('Microsoft JDX');

PF_folders.Add('Panda Security');

PF_folders.Add('SpyHunter');

PF_folders.Add('RDP Wrapper');

O_folders := TStringList.Create;

O_folders.Add(NormalDir('%SYSTEMDRIVE%'+'AdwCleaner'));

O_folders.Add(NormalDir('%SYSTEMDRIVE%'+'KVRT_Data'));

O_folders.Add(NormalDir('%windir%'+'NetworkDistribution'));

O_folders.Add(NormalDir('%windir%'+'speechstracing'));

O_folders.Add(NormalDir('%windir%'+'FontsMysql'));

end;

procedure Del_folders(path:string; AFL : TStringList);

var

i : integer;

begin

for i := 0 to AFL.Count - 1 do

begin

fname := NormalDir(path + AFL[i]);

if DirectoryExists(fname) then

begin

QuarantineFileF(fname, '*.exe, *.dll, *.sys, *.bat, *.vbs, *.ps1, *.js*, *.tmp*', true, '', 0, 0);

DeleteFileMask(fname, '*', true);

DeleteDirectory(fname);

end;

end;

end;

procedure swprv;

begin

ExecuteFile('sc.exe', 'create "swprv" binpath= "%SystemRoot%System32svchost.exe -k swprv" type= own start= demand depend= RPCSS', 0, 15000, true);

RegKeyParamDel ('HKLM', 'SYSTEMCurrentControlSetServicesswprv', 'wow64');

RegKeyStrParamWrite ('HKLM', 'SYSTEMCurrentControlSetServicesswprv', 'Description', '@%SystemRoot%System32swprv.dll,-102');

RegKeyStrParamWrite ('HKLM', 'SYSTEMCurrentControlSetServicesswprv', 'DisplayName', '@%SystemRoot%System32swprv.dll,-103');

RegKeyIntParamWrite ('HKLM', 'SYSTEMCurrentControlSetServicesswprv', 'ServiceSidType', '1');

RegKeyParamWrite('HKLM', 'SYSTEMCurrentControlSetServicesswprvParameters', 'ServiceDll', 'REG_EXPAND_SZ', '%Systemroot%System32swprv.dll');

OSVer := RegKeyStrParamRead('HKLM','SOFTWAREMicrosoftWindows NTCurrentVersion','CurrentVersion');

if OSVer > '6.1' then RegKeyIntParamWrite ('HKLM', 'SYSTEMCurrentControlSetServicesswprvParameters', 'ServiceDllUnloadOnStop', '1');;

ExecuteFile('sc.exe', 'privs "swprv" SeBackupPrivilege/SeChangeNotifyPrivilege/SeCreateGlobalPrivilege/SeCreatePermanentPrivilege/SeImpersonatePrivilege/SeManageVolumePrivilege/SeRestorePrivilege/SeIncreaseBasePriorityPrivilege/SeManageVolumePrivilege/SeRestorePrivilege/SeTcbPrivilege', 0, 15000, true);

ExecuteFile('net.exe', 'start "swprv"', 0, 15000, true);

end;

procedure AV_block_remove;

begin

clearlog;

FillList;

ProgramData := GetEnvironmentVariable('ProgramData');

ProgramFiles := NormalDir('%PF%');

ProgramFiles86 := NormalDir('%PF% (x86)');

Del_folders(ProgramData +'', PD_folders);

Del_folders(ProgramFiles, PF_folders);

Del_folders(ProgramFiles86, PF_folders);

Del_folders('', O_folders);

ExpRegKey('HKCU','SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun','DisallowRun_backup.reg');

RegKeyDel('HKCU', 'SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun');

RegKeyParamWrite('HKLM', 'SYSTEMCurrentControlSetservicesTermServiceParameters', 'ServiceDlll', 'REG_EXPAND_SZ', '%SystemRoot%System32termsrv.dll');

swprv;

if MessageDLG('Удалить пользователя "John" ?'+ #13#10 + 'Если пользователь с таким именем вам не знаком, то нажмите "Да".', mtConfirmation, mbYes+mbNo, 0) = 6 then

ExecuteFile('net.exe', 'user john /delete', 0, 15000, true);

SaveLog(GetAVZDirectory +'AV_block_remove.log');

PD_folders.Free;

PF_folders.Free;

O_folders.Free;

ExecuteWizard('SCU', 2, 3, true);

ExecuteSysClean;

end;

begin

AV_block_remove;

ExecuteRepair(13);

RebootWindows(true);

end.

Компьютер перезагрузится.

После перезагрузки, выполните такой скрипт:

Код

begin DeleteFile(GetAVZDirectory+'quarantine.7z'); ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine .Quarantine*', 1, 300000, false); end.

Файл quarantine.7z из папки с распакованной утилитой AVZ отправьте с помощью формы отправки карантина или на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: malware в теле письма.

К сообщению прикреплять файл quarantine.7z не нужно!

Подготовьте логи FRST: https://www.cyberforum.ru/post7151340.html

1

xmrig-cuda

This repository is NVIDIA CUDA plugin for XMRig miner v4.5+ and it adds support for NVIDIA GPUs in XMRig miner.

Main reasons why this plugin is separated project is:

- CUDA support is optional, not all users need it, but it is very heavy.

- CUDA has very strict compiler version requirements, it may conflicts with CPU mining code, for example now possible build the miner with gcc on Windows (CUDA works only with MSVC).

Windows usage

- Download plugin, you must choose CUDA version, usually it recent version (CUDA 10.1), but builds with older CUDA version also provided, alternative you can build the plugin from source.

- Place

xmrig-cuda.dlland other dll files near toxmrig.exe. - Edit

config.jsonto enable CUDA support.

{

...

"cuda": {

"enabled": true,

...

}

...

}

Advanced

Path to plugin can be specified via loader option:

{

...

"cuda": {

"enabled": true,

"loader": "c:/some/path/xmrig-cuda.dll",

...

}

...

}

Due of restrictions of JSON format directory separator must be written in Linux style / or escaped \.

Linux usage

Linux usage almost same with Windows expept we don’t provide binaries and you must build the plugin form source and name of plugin is different libxmrig-cuda.so.

Содержание

- XMRig: Скачать и настроить для майнинга Monero и других валют

- Скачать для Windows/Linux

- Что такое XMRig?

- Как настроить XMRig

- Видео Гид

- Настройка для Nicehash

- Настройка для Nvidia (CUDA) и AMD (opencl)

- Настройка файла config.json

- Подробная настройка xmrig proxy

- Как проверить хешрейт

- MSR Mod

- Настройка производительности

- Параметры команд

- Обзор

- Не запускается?

- Альтернативы

- Алгоритмы

- Вирус или программа безопасна?

- Как удалить?

- Частые проблемы

- Выводы

- Удалить xmrig.dll троянский шахтера.

- Скачать надежный инструмент для удаления xmrig.dll:

- Подробная инструкция о том, как удалить xmrig.dll инфекции.

- Профилактические советы для вашего ПК от быть с xmrig.dll повторного заражения в будущем:

- XMRigCUDA miner, Trojan.Agent Вирусня замучала

- Решение

- XMRig CPU Miner — как удалить вирус

- Что это за программа?

- Чем опасны скрытые майнеры

- Как удалить XMRig CPU Miner

- Удаление вручную

- Компиляция программы xmrig с плагином для видеокарт Nvidia

- Как скомпилировать майнер Xmrig с поддержкой технологии CUDA?

XMRig: Скачать и настроить для майнинга Monero и других валют

В этом руководстве рассмотрено как запустить и как пользоваться программой XMRig последней версии 6.15.2 и выше.

Скачать для Windows/Linux

Что такое XMRig?

– это консольный софт, задействующий специальные команды для майнинга таких криптовалют, как Monero (XMR). Для его работы необходимо создать файл конфигурации. Работает майнер с процессором (CPU) и видеокартами (AMD и Nvidia). Комиссия устанавливается в диапазоне от 1 до 5 процентов. По умолчанию стоит максимальное значения.

Как настроить XMRig

Есть два варианта, чтобы скачать программу:

В релизах GitHub прокрутите страницу до «Assets» и загрузите последнюю доступную версию.

Проведите разархивацию загруженного файла в удобное для вас место.

Просто замените XFxjQVYoJjQBeyfbcYBgJ1tw4cgywGyTp12nQw3mSKZctgMYuPGRH1y2LuBAS8yyT8ZX2NDS3CXbfFAxdXQJwAGMoMDSq на ваш адрес кошелька Monero.

Нижняя строчка отображает хешрейт.

Видео Гид

Майните на процессоре? Читайте про настройку Cpuminer-Opt.

Настройка для Nicehash

Использовать Nicehash можно двумя способами:

Если используйте саму оболочку Nicehash:

Чтобы сократить количество потоков при майнинге, вам необходимо выполнить следующие шаги:

Пример использования 8 потоков:

Пример снижения интенсивности использования процессора:

Настройка для Nvidia (CUDA) и AMD (opencl)

На этом настройка батника завершена. Ниже мы предоставим команды для более расширенной конфигурации работы программы.

Настройка файла config.json

Откройте файл config.json в любом текстовом редакторе и отредактируйте атрибут pools следующим образом:

Вот полная строка кода:

Запустив программу, будет отображена следующая информация:

Подробная настройка xmrig proxy

Итак, при каких обстоятельствах следует использовать xmrig-proxy?

Руководство по использованию xmrig-proxy:

Измените параметр «url»: на ваш IP:

Затем запустите xmrig, как показано ниже:

Вы увидите все майнеры в сети:

Как проверить хешрейт

В майнере XMrig proxy доступна проверка хешрейта, результатов и статуса видеокарт. При этом используется два способа просмотра данных:

В окне майнера нужно нажать следующие клавиши:

MSR Mod

– это аппаратные предварительные выборки для решения фундаментальных проблем производительности. Алгоритм RandomX обращается к памяти случайным образом, поэтому предварительные выборки просто не работают.

Если вы используете последнюю версию XMRig с правами root (Linux) или администратора (Windows), майнер автоматически настраивает все регистры MSR. Если все в порядке, майнер получил все необходимые привилегии и ваш процессор их поддерживает, вы увидите строку, как показано ниже, в журнале майнера.

При некоторых конфигурациях оборудования / программного обеспечения также необходимо отключить Secure Boot (безопасную загрузку), чтобы мод MSR работал, проверьте проблему № 1891 на github.

XMRig по умолчанию восстанавливает исходные значения MSR при выходе, в любом случае изменения не сохраняются, перезагрузка компьютера всегда сбрасывает любые изменения.

Настройка производительности

Для конфигурации в «randomx» объекте доступны 2 варианта:

Параметр rdmsr :

Используйте «rdmsr»: false для отключения восстановления начальных значений MSR при выходе.

Параметр WRMSR :

«wrmsr»: true (по умолчанию) включить функцию MSR или «wrmsr»: false отключить функцию MSR.

WRMSR номер:

«wrmsr»: 15 Доступно только для Intel. Значение по умолчанию 15 для Intel в целом хорошо, но может не лучше, подробности см. в обсуждении № 1433 на github.

WRMSR массив:

Очень продвинутый формат, для точной настройки. Используйте с осторожностью. Предустановленные значения, поставляемые с майнером:

Так же производительность сильно повышает параметр “блокировка страниц в памяти” (“huge pages”).

Еще увеличивает производительность параметр CPU Affinity.

— это программное закрепления (привязка) к ядрам процессора конкретных вычислительных процессов.

Пример команды в батнике:

Параметры команд

Важно понять перед прочтением списка, что этот перечень команд указан в двух вариантах: длинное имя команды и ее короткий синоним.

Вам нужно выбрать и использовать только один вариант команды:

Например, если указаны две команды:

Мы используем либо:

Пример использования короткой команды:

Пример использования длинного варианта команды:

Обзор

Программа использует плагин CUDA для майнера. Используется в отдельных версиях программы. Он не обязателен, а потому не включен в основное программное обеспечение. Более того, данная технология требовательная к версии компилятора, а потому часто возникают конфликты с кодом работы процессора.

Не запускается?

От правильной настройки майнера зависит эффективность добычи цифровых токенов. Если же ввести параметры не верно, то программа просто не запустится или выдаст ошибку. Однако, при использовании расширенной конфигурации: настройки параметров работы видеокарты, частоты ядра и т.д., то появляется риск более быстрого износа оборудования.

Если запуск все еще невозможен, посетите тематические форумы. Большинство проблем уже обсуждены и имеют решение. Главное правильно введите запрос в поисковую систему. Также вы можете посмотреть всю информацию на GitHub. Там же посоветоваться с другими пользователями.

Альтернативы

Существуют ли альтернативы? Да, например:

Майнеры для видеокарт:

Алгоритмы

| Имя | Объем памяти | Версия | Описание | Примечания |

| cn/upx2 | 128 KB | 6.12.0+ | CryptoNight-Femto (variant of CryptoNight V2 for Uplexa). | |

| argon2/chukwav2 | 1 MB | 6.4.0+ | Argon2id (Chukwa v2). | CPU only |

| cn/ccx | 2 MB | 6.2.0+ | Conceal (CCX) | |

| kawpow | — | 6.0.0+ | KawPow (Ravencoin) | GPU only, not supported by xmrig-proxy |

| rx/keva | 1 MB | 5.9.0+ | RandomKEVA (RandomX variant for Keva). | |

| astrobwt | 20 MB | 5.8.0+ | AstroBWT (Dero). | |

| cn-pico/tlo | 256 KB | 5.5.0+ | CryptoNight-Pico (Talleo). | |

| rx/sfx | 2 MB | 5.4.0+ | RandomSFX (RandomX variant for Safex). | |

| rx/arq | 256 KB | 4.3.0+ | RandomARQ (RandomX variant for ArQmA). | |

| rx/0 | 2 MB | 3.2.0+ | RandomX (Monero). | |

| argon2/chukwa | 512 KB | 3.1.0+ | Argon2id (Chukwa). | CPU only |

| argon2/ninja | 256 KB | 3.1.0+ | Argon2id (NINJA) | CPU only |

| rx/wow | 1 MB | 3.0.0+ | RandomWOW (RandomX variant for Wownero). | |

| cn/fast | 2 MB | 3.0.0+ | CryptoNight variant 1 with half iterations. | |

| cn/rwz | 2 MB | 2.14.0+ | CryptoNight variant 2 with 3/4 iterations and reversed shuffle operation. | |

| cn/zls | 2 MB | 2.14.0+ | CryptoNight variant 2 with 3/4 iterations. | |

| cn/double | 2 MB | 2.14.0+ | CryptoNight variant 2 with double iterations. | |

| cn/r | 2 MB | 2.13.0+ | CryptoNightR (Monero’s variant 4). | |

| cn-pico | 256 KB | 2.10.0+ | CryptoNight-Pico. | |

| cn/half | 2 MB | 2.9.0+ | CryptoNight variant 2 with half iterations. | |

| cn/2 | 2 MB | 2.8.0+ | CryptoNight variant 2. | |

| cn/xao | 2 MB | 2.6.4+ | CryptoNight variant 0 (modified). | |

| cn/rto | 2 MB | 2.6.4+ | CryptoNight variant 1 (modified). | |

| cn-heavy/tube | 4 MB | 2.6.4+ | CryptoNight-Heavy (modified). | |

| cn-heavy/xhv | 4 MB | 2.6.3+ | CryptoNight-Heavy (modified). | |

| cn-heavy/0 | 4 MB | 2.6.0+ | CryptoNight-Heavy. | |

| cn/1 | 2 MB | 2.5.0+ | CryptoNight variant 1. | |

| cn-lite/1 | 1 MB | 2.5.0+ | CryptoNight-Lite variant 1. | |

| cn-lite/0 | 1 MB | 0.8.0+ | CryptoNight-Lite variant 0. | |

| cn/0 | 2 MB | 0.5.0+ | CryptoNight (original). |

Вирус или программа безопасна?

XMRig это не вредоносная программа. Это легальная программа для майнинга криптовалют.

Поэтому некоторые антивирусные сканеры считают программу вредоносной потому, что антивирусы не делают различий между намеренным (сознательным) майнингом и скрытым майнингом (когда криптовалюта добывается без вашего ведома). В последнем случае нужно удалить программу из системы.

Как удалить?

Если вирус недавно начал действовать, то зайдите в папку system и посмотрите на дату изменения файлов, найдете. В ручную удаляется так: Shift+Delete.

Если программу вы скачивали сами, то просто удалите ее как обычно вы удаляете файлы.

Частые проблемы

У пользователей время от времени могут возникать различные проблемы с майнером. Одни связаны с драйверами, другие с особенностями алгоритма.

Проблема low difficulty share говорит о неправильно подобранном порте пуле. Задания приходят с ошибочной сложностью. Подбирайте пул на основании вашего оборудования. Учтите, что для фермы с высокопроизводительными картами, средне производительными процессорами и просто одной карты или домашнего компьютера выдаются разные категории портов.

Ошибка cryptonight_extra_cpu_finak говорит о перегрузке системы. Следовательно, нужно уменьшить размер потоков и блоков.

Выводы

В данной статье мы рассмотрели, как работать с этой программой. Она имеет весьма обширные параметры для оптимизация процесса добычи криптовалют.

Источник

Удалить xmrig.dll троянский шахтера.

Только программисты могут справиться с xmrig.dll троян легко, другие посетители Интернета встретить эту компьютерную угрозу как реальную проблему. Этот компьютер угроза преследует Bitcoin, валюта, DarkNetCoin, и другие криптографические инвестиции из-за поражающие как много компьютеров, как это возможно. Эта маленькая программа представляет собой опасный элемент, так что вам нужно удалить его быстрее.

xmrig.dll вирусом монета шахтер, который использует полную мощность вашего компьютера помоему криптовалюта и получить прибыль в киберпреступников. Мы определяем этот тип вируса как весьма опасный, привести данные, конфиденциальность и устройство находится в опасности. Вы становитесь очень уязвимы с такой отработанной системой, так что больше virses может заразить ваш компьютер.

xmrig.dll Trojan не копирует себя и не может распространяться спонтанно. Это означает, что у вас есть возможность остановить его, даже если она уже появилась в системе. Однако, ситуация будет ужасно, если не обнаружить и удалить его во время. к счастью, мы готовы предложить Вам GridinSoft Anti-Malware приложение, которое может справиться с этой компьютерной угрозой. Инструмент также может быть использован для сброса зараженного браузера.

xmrig.dll удаление процесса невозможно сделать вручную, так как она прячется среди других файлов, что может быть безопасным. Мы рекомендуем, чтобы сделать автоматическое удаление как можно скорее, чтобы защитить устройство и данные.

Скачать надежный инструмент для удаления xmrig.dll:

Подробная инструкция о том, как удалить xmrig.dll инфекции.

Профилактические советы для вашего ПК от быть с xmrig.dll повторного заражения в будущем:

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь предотвратить заражение вашей системы вредоносным программным обеспечением в будущем. Эта функция называется “On-run Protection”. По умолчанию, она отключена после установки программного обеспечения. Чтобы включить её, пожалуйста, нажмите на “Защищать (Protect)” и нажмите на кнопку “Начать (Start)“

Эта полезная функция может позволить людям предотвратить установку вредоносного программного обеспечения. Это означает, когда вы будете пытаться установить некоторые подозрительные приложения, «On-run Protection» будет блокировать эту попытку установки. ПРИМЕЧАНИЕ! Если пользователи хотят, чтобы потенциально опасные программы были установлены, Кнопка они могут выбрать «Игнорировать всегда». В случае, если вы хотите заблокировать вредоносную программу, вы должны выбрать «Блокировать всегда (Block always)».

Источник

XMRigCUDA miner, Trojan.Agent Вирусня замучала

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Вложения

|

CollectionLog-2019.04.30-10.38.zip (76.8 Кб, 5 просмотров) |

HEUR:Trojan.Win32.Generic, Trojan-Downloader.Win32.Agent.silkhl

Поставил Kaspersky Free и он начал ругаться на вирусы. При чем лечил и удалял, но потом снова они.

Пытался бороться я с этой заразой сначала KES’ом, он предлагал лечение с перезагрузкой, стоило.

Занимался диагностикой автор. Комп оставался подключенным к интернету. Открыл прогу диагностики.

Неведомая вирусня или не вирусня

Пару дней назад. Коллега начудил и на компе поселился вирус(. ). при подключении флэш-накопителя.

Решение

А что вы хотели: руткиты они такие))

После перезагрузки, выполните такой скрипт:

Подготовьте логи TDSSKiller

(лог будет создан в корне системного диска)

Соберите новые логи Autologger

Вложения

|

CollectionLog-2019.04.30-17.50.zip (71.9 Кб, 1 просмотров) |

Вложения

|

TDSSKiller.3.1.0.28_30.04.2019_18.10.12_log.7z (44.8 Кб, 3 просмотров) |

Вложения

|

FRST & Addition.7z (15.1 Кб, 1 просмотров) |

Отключите до перезагрузки антивирус.

Выделите следующий код:

Вложения

|

Fixlog.txt (15.9 Кб, 1 просмотров) |

Отключите до перезагрузки антивирус.

Выделите следующий код:

Вложения

Сообщите, что с проблемой

Вложения

MBAM так и будет находить эти угрозы до тех пор пока вы не отключите синхронизацию расширений:

Нажмите на кнопку Настройка и управление Google Chrome

Выберите пункт меню Настройки

В разделе настроек Пользователи выберите пункт Синхронизация сервисов Google

Выберите пункт Настройки синхронизации

Переведите переключатель Синхронизировать все в состояние ВЫКЛ, а затем переключатель Расширения также в состояние ВЫКЛ

Теперь синхронизация расширений отключена. Следует помнить, что вредоносные приложения могут вносить изменения также в Приложения и Настройки Google Chrome, синхронизацию которых можно отключить на этой же странице браузера.

Вложения

|

SecurityCheck.txt (9.1 Кб, 1 просмотров) |

— это остатки нашего майнера)) Удалите с помощью GeekUninstaller

По остальному, обновляйте, исправляйте:

Internet Explorer 11.2848.14393.0 Внимание! Скачать обновления

7-Zip 16.04 (x64) v.16.04 Внимание! Скачать обновления

^Удалите старую версию, скачайте и установите новую.^

QuickTime 7 v.7.79.80.95 Данная программа больше не поддерживается разработчиком и имеет известные проблемы безопасности! Рекомендуется деинсталлировать данное ПО.

ph v.1.0.0 Данная программа больше не поддерживается разработчиком. Рекомендуется деинсталлировать ее.

bl v.1.0.0 Данная программа больше не поддерживается разработчиком. Рекомендуется деинсталлировать ее.

Источник

XMRig CPU Miner — как удалить вирус

Если вы обнаружили, что комп стал работать медленно, появляются ошибки или вездесущая реклама — самое время изучить активные процессы, чтобы выявить, какой из них вызывает нагрузку. В последнее время, одним из них может быть XMRig CPU Miner – как удалить его, и нужно ли это делать, мы рассмотрим далее.

Что это за программа?

XMRig CPU Miner – мультиплатформенный и высокопроизводительный майнер (добывающий алгоритм), созданный для облегчения майнинга. Это официальный софт, работающий с криптовалютой Монеро. Основные достоинства утилиты:

Майнер XMRig CPU miner сильно нагружает систему

Помимо этого существует скрытый вирусный майнер, именуемый так же. В отличие от полезной для майнинга утилиты, это вредносное ПО внедряется в различные приложения, автозагрузку и реестр. Если троян пустит корни в Windows — удалить его будет проблематично. Стирание части файлов и настроек не избавит от него – после первого же перезапуска системы программа проверит свои файлы и закачает их заново.

Чем опасны скрытые майнеры

Вирусный XMRig внедряется в доверенные процессы, система защиты и антивирусы не помешают сделать это. Скрытые майнеры работают на сайтах или же непосредственно на ПК. Потребляя ресурсы пользователя, злоумышленник конвертирует их в реальные деньги при помощи криптовалют. При этом нагрузка на комплектующие может быть чрезмерная, что приведет к быстрому выходу из строя процессора, оперативной памяти и видеокарты.

Скрытые майнеры могут быть встроены на сайтах

Если этот скрытый майнер попал на комп неопытного пользователя, то единственный способ избавления от его работы – переустановка операционки.

Как удалить XMRig CPU Miner

Сделать это будет очень непросто – потребуется комплексный подход к делу. Что нужно делать на первом этапе? Попробовать удалить вирус и его изменения автоматически. Делается это при помощи антивирусных утилит. Их достаточно много, а алгоритмы работы у всех свои. Это означает, что нужно будет попробовать несколько из ни поочередно. Скачивать такой софт нужно с оф сайта – он бесплатный.

Популярные антивирусные сканеры:

Программа AdwCleaner хорошо ищет скрытые загрузчики

После лечения или удаления поврежденных элементов, необходимо сделать следующее:

Удаление вручную

Если этих манипуляций окажется недостаточно, то придется чистить комп вручную или переустанавливать систему. Второй этап:

Если и это не помогло, то нужно восстанавливать систему или пользоваться откатом до удачной конфигурации. Если какие-то файлы вирусного ПО не удаляются, то зайдите через Безопасный режим. Таким же образом можно провести восстановление, если во время удаления были стерты важные системные файлы. К сожалению, сторонние программы для удаления XMRig, типа Unlocker, не всегда срабатывают, так как сам зловред имеет превентивную защиту.

Лишь в крайнем случае потребуется переустановка Виндоус. С другой стороны, перебить Винду может быть быстрее, чем удалять вирус. Решать вам.

Источник

Компиляция программы xmrig с плагином для видеокарт Nvidia

Компиляция майнера xmrig для процессоров и видеокарт не вызывает затруднений и подробно описана в статьях:

Самостоятельное компилирование программы xmrig с поддержкой технологии многопотоковых вычислений CUDA, которая используется у видеокарт производства компании Nvidia немного сложнее: нужно добавить поддержку CUDA перед компиляцией и добавить плагин CUDA в директорию майнера.

Рассмотрим подробнее процесс создания из исходного кода исполняемого файла майнера xmrig с поддержкой CUDA.

Как скомпилировать майнер Xmrig с поддержкой технологии CUDA?

Для компиляции майнера xmrig с поддержкой видеокарт Nvidia нужно выполнить следующие шаги:

Далее размещена информация о поэтапной компиляции майнера xmrig с поддержкой видеокарт Nvidia.

Скачивание архива с исходниками майнера:

Распаковка исходников майнера из скачанного архива xmrig-… в папку XMR:

Все файлы-исходники майнера должны находиться именно в папке XMR:

Открываем для редактирования файл CMakeLists.txt:

Включаем/выключаем необходимые опции в файле CMakeLists.txt:

При желании, редактируем размер комиссии в файле donate.h по пути C:XMRsrc

Распаковка xmrig-deps в папку C:xmrig-deps:

Скачивание и установка компилятора МСИС2 и набора утилит СиМейк подробно описаны в статье «Компиляция майнера XMRig для ОС Windows».

Компиляция майнера с поддержкой CUDA:

Конец компиляции майнера xmrig в программе MSYS2 под Windows:

Исполняемый файл майнера (в данном случае xmrig-notls) записывается компилятором в папку C:XMRbuild:

Выбираем версию CUDA, соответствующую установленным драйверам (по таблице в статье О технологии многопотоковых вычислений CUDA в видеокартах компании Nvidia):

Драйвера 388.71 согласно таблице поддерживают версию CUDA 9.0:

Скачивание плагина CUDA 9.0:

Копирование файлов плагина CUDA для вставки в директорию с майнером xmrig:

Директория майнера xmrig с библиотеками для работы с CUDA:

При выборе версии CUDA следует руководствоваться установленными драйверами Nvidia (список соответствий версии CUDA и видеодрайверов Nvidia есть в статье «О технологии многопотоковых вычислений CUDA в видеокартах компании Nvidia»). Теоретически более новая версия CIUDA должна давать более высокую производительность, но на практике это не всегда так.

Определиться с обозначением нужного алгоритма в батнике для xmrig можно на странице.

Пример батника xmrig с поддержкой CUDA для Windows:

Скриншот майнера xmrig, управляющего видеокартой Nvidia GTX1050Ti:

Разгон и даунвольтинг видеокарт в Windows лучше всего делать программой nvidiainspector.

Пример скрипта для запуска xmrig с поддержкой видеокарт Nvidia в Linux:

Разгон видеокарт в ubuntu можно делать с помощью утилиты nvidia-smi, встроенной в драйвера командами (скриптом):

Скриншот майнера xmrig, управляющего 11 видеокартами Nvidia:

нужно проверить включение нужного алгоритма майнинга в файле CMakeLists.txt и, при необходимости, заново откомпилировать бинарник майнера.

Иногда такая ошибка может возникнуть при неправильном алгоритме, выставленном в батнике.

Это связано с малой эффективностью работы видеокарт Nvidia на некоторых алгоритмах и отсутствии оптимальных конфигураций для них в коде майнера.

Источник

Следующие шаги выполняйте в нормальном режиме.

Закройте все программы, временно выгрузите антивирус, файрволл и прочее защитное ПО.

Выполните скрипт в AVZ (Файл — Выполнить скрипт):

begin

ExecuteFile('net.exe', 'stop tcpip /y', 0, 15000, true);

StopService('46e5e26200bf9509');

StopService('afdb9a15cfb4f3f8');

StopService('afdbf4cf7091d9f8');

QuarantineFile('C:ProgramDatawindowstaskamd.exe', '');

QuarantineFile('C:ProgramDatawindowstaskappmodule.exe', '');

QuarantineFile('C:ProgramDatawindowstaskmicrosofthost.exe', '');

QuarantineFile('C:ProgramDatawindowstaskxmrig-cuda.dll', '');

QuarantineFile('C:UserszzzAppDataLocalTemp4ab201b48f.sys', '');

QuarantineFile('C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupAltezaUpdate.exe', '');

QuarantineFile('C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupMicrosoft.jar', '');

QuarantineFile('C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupMicrosoft.vbs', '');

QuarantineFile('C:UserszzzAppDataRoamingSystemsvchost.exe', '');

QuarantineFile('C:WINDOWSTEMP1cac9d7b.sys', '');

QuarantineFile('C:WINDOWSTEMP1d00ffaa.sys', '');

QuarantineFileF('c:programdatawindowstask', '*.exe, *.dll, *.sys, *.bat, *.vbs, *.ps1, *.js*, *.tmp*', true, '', 0 , 0);

DeleteFile('C:ProgramDatawindowstaskamd.exe', '');

DeleteFile('C:ProgramDatawindowstaskappmodule.exe', '');

DeleteFile('C:ProgramDatawindowstaskmicrosofthost.exe', '');

DeleteFile('C:ProgramDatawindowstaskxmrig-cuda.dll', '');

DeleteFile('C:UserszzzAppDataLocalTemp4ab201b48f.sys', '64');

DeleteFile('C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupAltezaUpdate.exe', '');

DeleteFile('C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupAltezaUpdate.exe', '64');

DeleteFile('C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupMicrosoft.jar', '64');

DeleteFile('C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupMicrosoft.vbs', '64');

DeleteFile('C:UserszzzAppDataRoamingSystemsvchost.exe', '64');

DeleteFile('C:WINDOWSTEMP1cac9d7b.sys', '64');

DeleteFile('C:WINDOWSTEMP1d00ffaa.sys', '64');

DeleteService('46e5e26200bf9509');

DeleteService('afdb9a15cfb4f3f8');

DeleteService('afdbf4cf7091d9f8');

DeleteFileMask('c:programdatawindowstask', '*', true);

DeleteDirectory('c:programdatawindowstask');

RegKeyDel('HKEY_LOCAL_MACHINE', 'SYSTEMCurrentControlSetServicesEventlogApplicationNSSM', '64');

ExecuteSysClean;

ExecuteRepair(9);

ExecuteWizard('SCU', 2, 3, true);

RebootWindows(true);

end.Компьютер

перезагрузится

.

После перезагрузки, выполните такой скрипт:

begin

DeleteFile(GetAVZDirectory+'quarantine.7z');

ExecuteFile(GetAVZDirectory+'7za.exe', 'a -mx9 -pmalware quarantine .Quarantine*', 1, 300000, false);

end.Полученный архив quarantine.7z из папки с распакованной утилитой AVZ отправьте с помощью этой формы или (если размер архива превышает 10 MB) на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: virus в теле письма.

«Пофиксите» в HijackThis только следующие строки (некоторых может не быть):

O4 - HKCU..StartupApprovedStartupFolder: C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupMicrosoft.vbs (2020/03/14)

O4 - Startup: C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupAltezaUpdate.exe -> (PE EXE)

O4 - Startup: C:UserszzzAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupMicrosoft.jar

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [1] = eav_trial_rus.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [2] = avast_free_antivirus_setup_online.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [3] = eis_trial_rus.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [4] = essf_trial_rus.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [5] = hitmanpro_x64.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [6] = ESETOnlineScanner_UKR.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [7] = ESETOnlineScanner_RUS.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [8] = HitmanPro.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [9] = 360TS_Setup_Mini.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [10] = Cezurity_Scanner_Pro_Free.exe

O7 - Policy: HKCU..PoliciesExplorerDisallowRun: [11] = AVbr.exe

O7 - Taskbar policy: HKCU..PoliciesExplorer: [DisallowRun] = 1

O7 - TroubleShooting: (EV) HKLM..Environment: [PSModulePath] = %ProgramFiles(x86)%WindowsPowerShellModules;%SystemRoot%system32WindowsPowerShellv1.0Modules;C:Program Files (x86)AutoIt3AutoItX

O22 - Tasks_Migrated: Avast SoftwareOverseer - C:Program FilesCommon FilesAVAST SoftwareOverseeroverseer.exe /from_scheduler:1

O22 - Tasks_Migrated: DRPNPSCLOUD - C:WINDOWSsystem32mshta.exe "https://update.drp.su/nps/cloud/bin/tools/run.hta" "4.2.1" "" "01D10B2BAT13H5698DWM8982MA"

O22 - Tasks_Migrated: DRPNPSCLOUD - C:WINDOWSsystem32SCHTASKS.exe /Delete /TN DRPNPSCLOUD /FДля

повторной

диагностики запустите снова AutoLogger.

Прикрепите к следующему сообщению свежий CollectionLog.

РЕКОМЕНДУЕМ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы

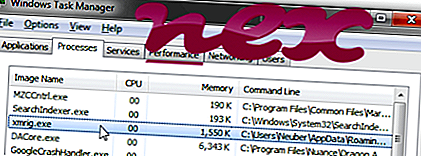

Процесс Xmrig.exe в диспетчере задач Windows

Процесс, известный как XMRig CPU miner или Monero (XMR) CPU miner, по-видимому, принадлежит программному обеспечению XMRig или AGEIA PhysX от www.xmrig.com.

Описание: Xmrig.exe не является необходимым для Windows и часто вызывает проблемы. Файл xmrig.exe находится в папке Windows для временных файлов. Известные размеры файлов в Windows 10/8/7 / XP составляют 2 064 847 байт (37% всех вхождений), 2 834 774 байт и еще 7 вариантов.

Файл представляет собой файл без информации о его разработчике. Программа не видна. Это не файл Windows. Программное обеспечение использует порты для подключения к локальной сети или Интернету. Xmrig.exe способен мониторить приложения. Поэтому технический рейтинг надежности 93% опасности. Однако вы также должны прочитать отзывы пользователей.

- Если xmrig.exe находится в подпапках «C: Users USERNAME», тогда рейтинг надежности 89% опасности . Размер файла составляет 2 064 847 байт (20% от всех вхождений), 1 074 688 байт и еще 7 вариантов. Там нет описания программы. Программа не имеет видимого окна. Это не системный файл Windows. Программа прослушивает или отправляет данные об открытых портах в ЛВС или Интернет. Xmrig.exe способен мониторить приложения.

- Если xmrig.exe находится в подпапках «C: Program Files», тогда рейтинг надежности 46% опасности . Размер файла составляет 817 152 байта (33% всех вхождений), 880 128 байтов или 1 089 024 байта. Там нет информации о файле. Приложение использует порты для подключения к локальной сети или Интернету. Это не системный файл Windows. Xmrig.exe способен мониторить приложения.

- Если xmrig.exe находится в подпапках C: Windows, тогда рейтинг надежности 74% опасности . Размер файла составляет 749 056 байт (50% всех вхождений) или 624 128 байт.

- Если xmrig.exe находится в папке «Documents» пользователя, тогда рейтинг надежности 82% опасности . Размер файла составляет 1 588 736 байт.

Важно: Вам следует проверить процесс xmrig.exe на вашем компьютере, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера. Это был один из лучших вариантов загрузки The Washington Post и PC World .

Следующие программы также были показаны полезными для более глубокого анализа: Менеджер задач безопасности проверяет активный процесс xmrig на вашем компьютере и четко сообщает вам, что он делает. Хорошо известное средство B Malwarebytes для защиты от вредоносных программ сообщает, что xmrig.exe на вашем компьютере отображает раздражающую рекламу, замедляя ее. Этот тип нежелательной рекламной программы не рассматривается некоторыми антивирусами как вирус и поэтому не помечается для очистки.

Аккуратный и опрятный компьютер — это главное требование для избежания проблем с ПК. Это означает запуск сканирования на наличие вредоносных программ, очистку жесткого диска с использованием 1 cleanmgr и 2 sfc / scannow, 3 удаления ненужных программ, проверку наличия программ автозапуска (с использованием 4 msconfig) и включение автоматического обновления Windows 5. Всегда не забывайте выполнять периодическое резервное копирование или, по крайней мере, устанавливать точки восстановления.

Если вы столкнулись с реальной проблемой, попробуйте вспомнить последнее, что вы сделали, или последнее, что вы установили до того, как проблема появилась впервые. Используйте команду 6 resmon, чтобы определить процессы, которые вызывают вашу проблему. Даже для серьезных проблем, вместо переустановки Windows, лучше восстановить вашу установку или, для Windows 8 и более поздних версий, выполнить команду 7 DISM.exe / Online / Cleanup-image / Restorehealth. Это позволяет восстанавливать операционную систему без потери данных.

iobitappstoolbarie.dll autostarter.exe vmware-hostd.exe xmrig.exe drvlsnr.exe ereg.exe windows.exe dfsdks.exe supercopier2.exe motivesb.exe aawservice.exe