Обновлено 16.02.2017

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-01

При создании в планировщике windows задания и попытке его запустить выскакивает ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания. Дело в том что учетной записи от имени которой пытаюсь запустить не хватает прав.

Эта настройка безопасности позволяет пользователю входить в систему с помощью средства обработки пакетных заданий.

Например, если пользователь инициирует задание с помощью планировщика заданий, планировщик обеспечивает ему вход в систему как пакетному пользователю, а не как интерактивному.

Примечание

- В операционных системах Windows 2000 Server, Windows 2000 Professional, Windows XP Professional. и семейства Windows Server 2003 планировщик заданий автоматически предоставляет это право как обязательное.

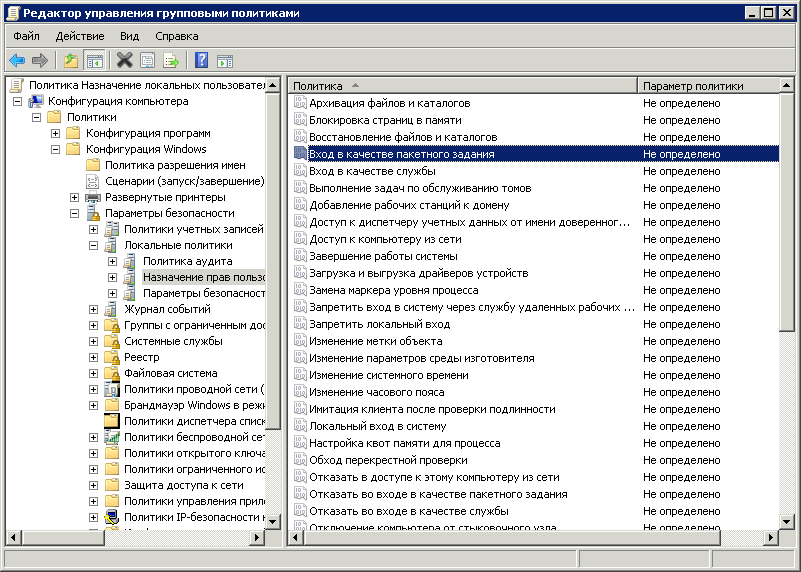

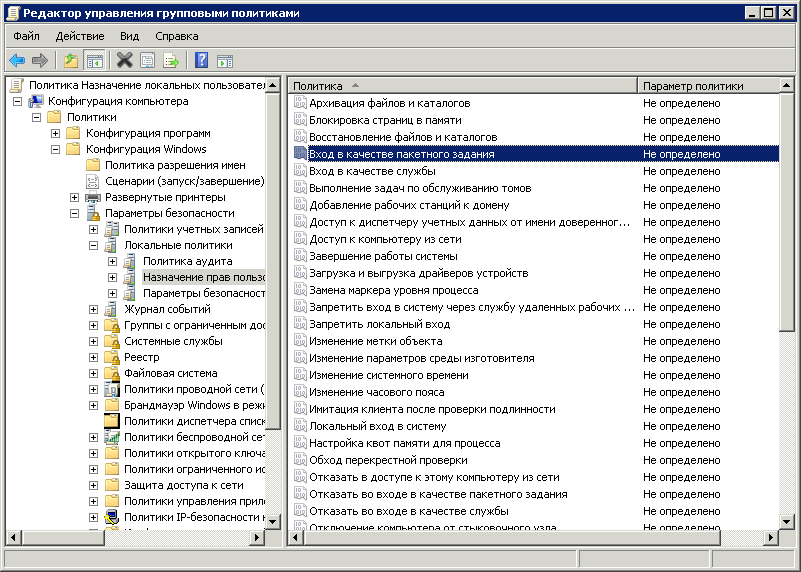

Решить данную проблему можно либо в локальной либо в групповой политике прописать нужный параметр и дать нужному пользователю права по пути Учетной записи, от имени которой должно выполнятся задание, в «Локальной политике безопасностиКонфигурация компьютераКонфигурация WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователя» должно быть выделено право «Вход в качестве пакетного задания» (В аноязычном интерфейсе будет в «Local policyComputer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment» выделятся «Log on as a batch job» ).

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-02

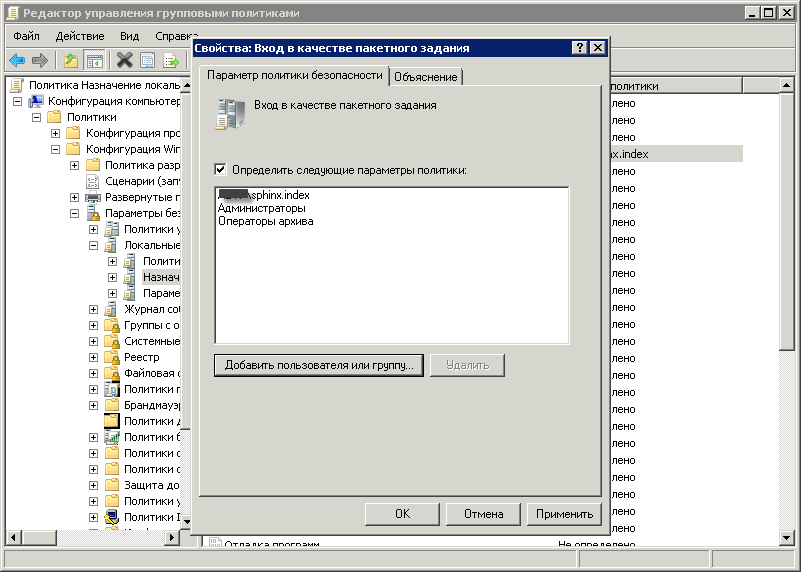

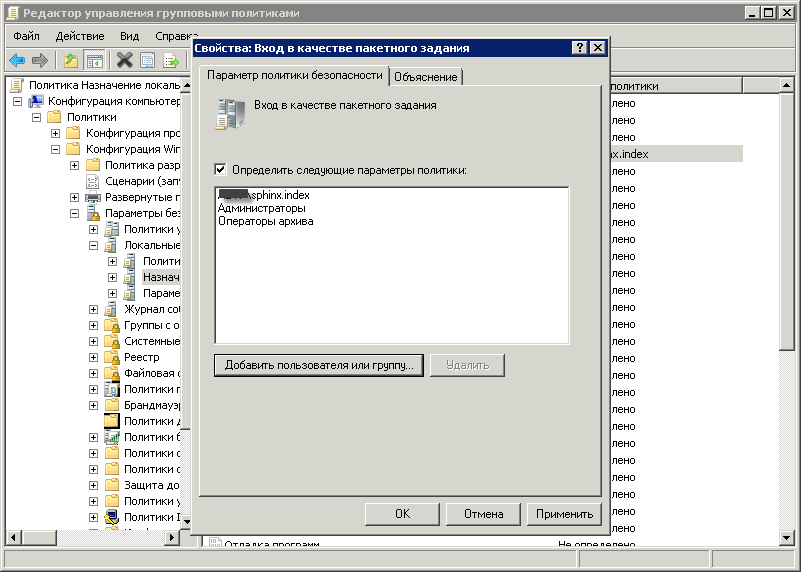

по умолчанию права в этой группе имеют Администраторы и Операторы архива, их не забудьте сюда добавить в групповой политике, а то затрете их права.

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-03

и еще В свойствах задания (на первой странице) НЕ ДОЛЖЕН БЫТЬ ВКЛЮЧЕН пункт «Выполнять только при выполненном входе в систему» или Выполнять вне зависимости от регистрации пользователя («Run if user logon»), в самом задании.

Фев 16, 2017 10:09

Что это значит? Если учетная запись пользователя имеет право входить в систему в качестве службы, то это позволяет запустить от его имени какой-либо процесс как службу. Соответственно, такой процесс наделяется всеми свойствами службы (например, автозапуском).

Что касается пакетных заданий, то данная система обеспечивает функционирование Планировщика заданий без необходимости для пользователя лично заходить в компьютер под своей учетной записью.

Для того, чтобы обе функции стали доступны, необходимо открыть Редактор локальных групповых политик командой gpedit.msc.

Далее откройте раздел Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Назначение прав пользователя.

Обе групповые политики редактируются одинаковым образом. Достаточно нажать кнопку Добавить пользователя или группу и выбрать соответствующего пользователя (соответствующую группу).

↑

Ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания в планировщике windows 2008r2 / 2012r2

Ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания в планировщике windows 2008r2 / 2012r2

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-01

При создании в планировщике windows задания и попытке его запустить выскакивает ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания. Дело в том что учетной записи от имени которой пытаюсь запустить не хватает прав.

Эта настройка безопасности позволяет пользователю входить в систему с помощью средства обработки пакетных заданий.

Например, если пользователь инициирует задание с помощью планировщика заданий, планировщик обеспечивает ему вход в систему как пакетному пользователю, а не как интерактивному.

Примечание

- В операционных системах Windows 2000 Server, Windows 2000 Professional, Windows XP Professional. и семейства Windows Server 2003 планировщик заданий автоматически предоставляет это право как обязательное.

Решить данную проблему можно либо в локальной либо в групповой политике прописать нужный параметр и дать нужному пользователю права по пути Учетной записи, от имени которой должно выполнятся задание, в «Локальной политике безопасностиКонфигурация компьютераКонфигурация WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователя» должно быть выделено право «Вход в качестве пакетного задания» (В аноязычном интерфейсе будет в «Local policyComputer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment» выделятся «Log on as a batch job» ).

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-02

по умолчанию права в этой группе имеют Администраторы и Операторы архива, их не забудьте сюда добавить в групповой политике, а то затрете их права.

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-03

и еще В свойствах задания (на первой странице) НЕ ДОЛЖЕН БЫТЬ ВКЛЮЧЕН пункт «Выполнять только при выполненном входе в систему» или Выполнять вне зависимости от регистрации пользователя («Run if user logon»), в самом задании.

Источник

Вход в качестве пакетного задания Log on as a batch job

Относится к: Applies to

Содержит описание рекомендаций, расположения, значений, управления политикой и вопросов безопасности для параметра политики безопасности Вход в качестве пакетного задания . Describes the best practices, location, values, policy management, and security considerations for the Log on as a batch job security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие учетные записи могут войти в систему с помощью средства пакетной очереди, например службы планировщика заданий. This policy setting determines which accounts can log on by using a batch-queue tool such as the Task Scheduler service. Если вы используете мастер добавления запланированных задач, чтобы запланировать задачу, которая будет выполняться под именем и паролем конкретного пользователя, право Вход в качестве пакетного задания автоматически назначается этому пользователю. When you use the Add Scheduled Task Wizard to schedule a task to run under a particular user name and password, that user is automatically assigned the Log on as a batch job user right. Когда наступает запланированное время, служба планировщика заданий входит в систему как пакетное задание, а не интерактивный пользователь, а задача выполняется в контексте безопасности пользователя. When the scheduled time arrives, the Task Scheduler service logs on the user as a batch job instead of as an interactive user, and the task runs in the user’s security context.

Константа: SeBatchLogonRight Constant: SeBatchLogonRight

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Значения по умолчанию Default values

- Не определено Not Defined

Рекомендации Best practices

- По соображениям безопасности следует быть осторожным, назначая это право пользователям. Use discretion when assigning this right to specific users for security reasons. В большинстве случаев параметров по умолчанию достаточно. The default settings are sufficient in most cases.

Location Location

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment

Значения по умолчанию Default values

По умолчанию этот параметр доступен администраторам, операторам архива и пользователям журнала производительности на контроллерах домена и автономных серверах. By default, this setting is for Administrators, Backup Operators, and Performance Log Users on domain controllers and on stand-alone servers.

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи журналов производительности Performance Log Users |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Администраторы Administrators |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Групповая политика Group Policy

Планировщик заданий автоматически предоставляет это право, когда пользователь планирует задачу. Task Scheduler automatically grants this right when a user schedules a task. Чтобы изменить это поведение, используйте параметр Отказать во входе в качестве пакетного задания назначения прав пользователя. To override this behavior use the Deny log on as a batch job User Rights Assignment setting.

Параметры групповой политики применяются в указанном ниже порядке, который переопределит параметры на локальном компьютере во время следующего обновления групповой политики. Group Policy settings are applied in the following order, which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Право пользователя Вход в качестве пакетного задания представляет собой уязвимость с низким уровнем риска. The Log on as a batch job user right presents a low-risk vulnerability. В большинстве организаций параметров по умолчанию достаточно. For most organizations, the default settings are sufficient. По умолчанию это право получают члены локальной группы «Администраторы». Members of the local Administrators group have this right by default.

Противодействие Countermeasure

Вам следует разрешить компьютеру управлять этим правом автоматически, если вы хотите разрешить выполнение запланированных задач для определенных учетных записей пользователей. You should allow the computer to manage this user right automatically if you want to allow scheduled tasks to run for specific user accounts. Если вы не хотите использовать планировщик заданий таким образом, настройте право пользователя Вход в качестве пакетного задания только для учетной записи «Локальная служба». If you do not want to use the Task Scheduler in this manner, configure the Log on as a batch job user right for only the Local Service account.

Для серверов IIS следует настроить эту политику локально, не используя параметры групповой политики на основе домена, чтобы назначить это право пользователя локальным учетным записям IUSR_ и IWAM_ . For IIS servers, you should configure this policy locally instead of through domain–based Group Policy settings so that you can ensure the local IUSR_ and IWAM_ accounts have this user right.

Источник

Windows 2008 вход в качестве пакетного задания

Вопрос

Возникла проблема с продуктом Microsoft Server 2003 R 2 Standard x 64 Edition . Назначенные задания запускаются на исполнение только если аккакунт того пользователя, под которым задание выполняется залогинен. Если профиль аккаунта не загружен, то задача не выполняется. Прошу подсказать возможные причины возникновения и пути решения проблемы.

Ответы

2 osr_

Я тоже как-то раз столкнулся с таким же, мягко говоря, «странным» поведением планировщика задач. У Rustam4ik скорее всего проблема выглядит таим образом: пользователь непривилигированнй, от его имени создается ЛЮБОЕ задание, но выполняется оно только при интерактивном входе на сервер от имени этого пользователя. Я как-то решил эту задачу, но это было уже больше года назад и сейчас подробно не вспомню, но постараюсь.

2 Rustam4ik

Проверьте, пожалуйста, соблюдены ли у Вас следующие условия:

1. Учетной записи, от имени которой должно выполнятся задание, в «Локальной политике безопасностиКонфигурация компьютераКонфигурация WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователя» должно быть выделено право » Вход в качестве пакетного задания » (В аноязычном интерфейсе будет в «Local policyComputer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment» выделятся » Log on as a batch job » ). Обратите внимание, чтобы в этой же ветке не установливалось для данной учетной записи запрещение: » Отказ во входе в качестве пакетного задания » (» Deny log on as a batch job «).

2. В свойствах задания (на певой странице) НЕ ДОЛЖЕН БЫТЬ ВКЛЮЧЕН пункт «Выполнять только при выполненном входе в систему» («Run if user logon»).

Если же эти условия Вами соблюдены, и пакетное задание все равно выполняется только при полном входе пользователя в систему локально или терминально (я встречался с таким парадоксом), а Вам необходимо выполнение именно при неинтерактивном режиме, то могу предложить такой «обхдной маневр» (пока не разберемся с Вашей проблемой)

1. Создайте учетную запись, от имени которой никто и никогда не должен работать инетрактивно (у меня такими записями являются учетнные записи для выполнения каких-либо неинтерактивных сервисных операция, например: выполнение резервного копирования, доступ в интернет для служб WSUS, систем обновления антивирусных программ, выполнение сервисных операций по обслуживанию серверов и пользовательских компьютеров и так далее).

2. Добавьте учетную запись, от имени которой выполняется задание, в группу «локальные администраторы»

3. В локальных политиках безопасности отберите у этой учетно записи «Разрешение локального входа» и «Разрешение входа в систему через службы терминалов»

4. Если эта учетная запись нужна должна быть локальной и не должна работать в сети, то отнимите также право «Доступ к этому компьютеру из сети».

Лучше (если не уверенны четко), то эти действия выполняйте пока не через GPO, а напрямую редактируя локальные политики, а то можете затереть уже установленные на сервере параметры.

Попробуйте отработать задание именно в таких условиях.

PS.

Обязательно напишите, удалось ли Вам что-нибудь решить (с нашей помощью или самостоятельно).

Источник

- Remove From My Forums

Не могу заставить работать планировщик

-

Вопрос

-

Есть необходимость выполнять планировщиком задание от имени пользователя, учётная запись которого присутствует, но вход в систему не произведён. Никак не могу этого добиться. Если планировщик настроен как показано ниже, то всё

работает, но для этого надо под этим пользователем войти в систему (локально или по терминалу).Если же настроить планировщик «Выполнять вне зависимости от регистрации пользователя», то задание не выполняется в журнале отображается сообщение что задание запущено и «висит часами» без каких-либо ошибок или дальнейших сообщений.

Пробовал расставлять различные галочки «Не сохранять пароль…», «Выполнять с наивысшими …..» — ничего не меняется. В приведённых выше примерах автор задания тот пользователь от имени которого и надо выполнить

задание, делал автором «Администратора», создавая задание от его имени, также не работает.

im2002

Ответы

-

У пользователя есть права в Local Security Policy «Log on as a batch job»/»Вход в качестве пакетного задания»?

И еще — у CONS.EXE ключ /YES стоит?-

Изменено

20 апреля 2014 г. 18:49

-

Помечено в качестве ответа

im20002

21 апреля 2014 г. 4:58

-

Изменено

Ошибка отображается, когда вы создаете задачу в планировщике Windows и пытаетесь ее запустить. Эта задача требует, чтобы указанная учетная запись пользователя имела права доступа как пакетное задание. Дело в том, что у учетной записи, от имени которой я пытаюсь запустить, недостаточно прав.

Этот параметр безопасности позволяет пользователю входить в систему с помощью инструмента пакетной обработки.

Например, если пользователь запускает задание с помощью Планировщика, Планировщик гарантирует, что пользователь входит в систему как пакетный пользователь, а не как интерактивный пользователь.

Примечание

- В Windows 2000 Server, Windows 2000 Professional, Windows XP Professional и семействе Windows Server 2003 Планировщик автоматически предоставляет это право по мере необходимости.

вы можете решить эту проблему как в локальной, так и в групповой политике, зарегистрировать требуемый параметр и предоставить необходимые права пользователя по пути к Учетной записи, под которой будет выполняться задача, в «Local Security Policy Configuration computer Windows Configuration Security. Параметры Локальные политики Права пользователя Цель “Право” Входить как пакетный процесс “должно быть выбрано (В неязыковом интерфейсе” Входить как пакетный процесс”).

по умолчанию администраторы и операторы архивов имеют права в этой группе, не забудьте добавить их здесь, в групповой политике, иначе вы переопределите их права.

а также в свойствах действия (на первой странице) пункт «Запускать, только если пользователь вошел в систему» или «Запускать независимо от доступа пользователя» («Запускать, если пользователь вошел в систему») НЕ ДОЛЖЕН БЫТЬ ВКЛЮЧЕН в самом действии.

Что это значит? Если учетная запись пользователя имеет право входить в систему в качестве службы, то это позволяет запустить от его имени какой-либо процесс как службу. Соответственно, такой процесс наделяется всеми свойствами службы (например, автозапуском).

Что касается пакетных заданий, то данная система обеспечивает функционирование Планировщика заданий без необходимости для пользователя лично заходить в компьютер под своей учетной записью.

Для того, чтобы обе функции стали доступны, необходимо открыть Редактор локальных групповых политик командой gpedit.msc.

Далее откройте раздел Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Назначение прав пользователя.

Обе групповые политики редактируются одинаковым образом. Достаточно нажать кнопку Добавить пользователя или группу и выбрать соответствующего пользователя (соответствующую группу).

↑

- Remove From My Forums

-

Question

-

How do I configure a user account to have ‘logon as a service’ permissions?

This is for CRM application use and need to enable permission via GPO

Microsoft TechNet Forum Bandara

Answers

-

Hi,

It seems that you know the group policy “Log on as a service” can achieve your goal, so I would like to confirm what do you want to ask?

If you do not know the path of the group policy “Log on as a service” in domain, you may expend Computer ConfigurationWindows SettingsSecurity

SettingsLocal PoliciesUser Rights AssignmentLog on as a service in GPMC.Regards,

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

-

Marked as answer by

Monday, February 21, 2011 2:30 AM

-

Marked as answer by

- Remove From My Forums

-

Question

-

How do I configure a user account to have ‘logon as a service’ permissions?

This is for CRM application use and need to enable permission via GPO

Microsoft TechNet Forum Bandara

Answers

-

Hi,

It seems that you know the group policy “Log on as a service” can achieve your goal, so I would like to confirm what do you want to ask?

If you do not know the path of the group policy “Log on as a service” in domain, you may expend Computer ConfigurationWindows SettingsSecurity

SettingsLocal PoliciesUser Rights AssignmentLog on as a service in GPMC.Regards,

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

-

Marked as answer by

Monday, February 21, 2011 2:30 AM

-

Marked as answer by

При создании в планировщике windows задания и попытке его запустить выскакивает ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания. Дело в том что учетной записи от имени которой пытаюсь запустить не хватает прав.

Эта настройка безопасности позволяет пользователю входить в систему с помощью средства обработки пакетных заданий.

Например, если пользователь инициирует задание с помощью планировщика заданий, планировщик обеспечивает ему вход в систему как пакетному пользователю, а не как интерактивному.

Примечание

- В операционных системах Windows 2000 Server, Windows 2000 Professional, Windows XP Professional. и семейства Windows Server 2003 планировщик заданий автоматически предоставляет это право как обязательное.

Решить данную проблему можно либо в локальной либо в групповой политике прописать нужный параметр и дать нужному пользователю права по пути Учетной записи, от имени которой должно выполнятся задание, в «Локальной политике безопасностиКонфигурация компьютераКонфигурация WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователя» должно быть выделено право «Вход в качестве пакетного задания» (В аноязычном интерфейсе будет в «Local policyComputer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment» выделятся «Log on as a batch job»).

по умолчанию права в этой группе имеют Администраторы и Операторы архива, их не забудьте сюда добавить в групповой политике, а то затрете их права.

В предыдущих статьях, посвященных локальным политикам безопасности, вы узнали о принципах работы политик учетных записей и политик аудита. Владея приобретенными знаниями, вы можете значительно обезопасить учетные данные ваших пользователей и отслеживать попытки несанкционированного доступа. Стоит учесть, что пользователи не владеют достаточной базой знаний по обеспечению безопасности и даже у обычного пользователя может быть достаточно привилегий для нанесения ущерба своей системе и даже компьютерам в вашей интрасети. Избежать подобных проблем помогают локальные политики безопасности назначения прав пользователя, о чем, собственно, и пойдет речь в данной статье. При помощи политик назначения прав пользователя вы можете сами определить, для каких пользователей или групп пользователей будут предоставлены различные права и привилегии. Оперируя данными политиками, вы можете не волноваться за то, что пользователи будут выполнять действия, которые им делать не положено. Для назначения прав доступны 44 политики безопасности, о применении которых далее пойдет речь.

Политики назначения прав пользователей

Как говорилось выше, для назначения прав пользователей существует 44 политики безопасности. Далее вы сможете ознакомиться с восемнадцатью политиками безопасности, которые отвечают за назначение различных прав для пользователей или групп вашей организации.

- Архивация файлов и каталогов

. При помощи данной политики вы можете указать пользователей или группы, предназначенные для выполнения операций резервного копирования файлов, каталогов, разделов реестра и других объектов, которые подлежат архивации. Данная политика предоставляет доступ для следующих разрешений:

- Обзор папок/Выполнение файлов

- Содержимое папки/Чтение данных

- Чтение атрибутов

- Чтение расширенных атрибутов

- Чтение разрешений

«Администраторы»

и «Операторы архивации»

, а на контроллерах домена – «Операторы архивации»

и «Операторы сервера»

.

. Используя эту политику безопасности, вы можете указать конкретных пользователей или группы, которым разрешается использовать процессы для сохранения данных в физической памяти для предотвращения сброса данных в виртуальную память на диске.

. Эта политика позволяет вам указывать пользователей и группы, которые могут выполнять восстановление файлов и каталогов, в обход блокировке файлов, каталогов, разделов реестра и прочих объектов, расположенных в архивных версиях файлов.

На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы»

и «Операторы архивации»

, а на контроллерах домена – «Операторы архивации»

и «Операторы сервера»

.

. При создании задания, используя планировщик заданий, операционная система регистрирует пользователя в системе как пользователя с пакетным входом. Данная политика разрешает группе или определенному пользователю входить в систему при помощи такого метода.

По умолчанию, как на рабочих станциях, так и на контроллерах домена, данные привилегии предоставляются группам «Администраторы»

и «Операторы архивации»

.

. Некоторые системные службы осуществляют вход в операционную систему под разными учетными записями. Например, служба «Windows Audio»

запускается под учетной записью «Локальная служба»

, служба «Телефония»

использует учетную запись «Сетевая служба»

. Данная политика безопасности определяет, какие учетные записи служб могут зарегистрировать процесс в качестве службы.

По умолчанию, как на рабочих станциях, так и на серверах, ни у одной группы нет на это разрешений.

. Используя эту политику, вы можете указать пользователей или группы, участники которых могут выполнять операции, предназначенные для обслуживания томов. У пользователей, обладающих такими привилегиями, есть права на чтение и изменение запрошенных данных после открытия дополнительных файлов, они также могут просматривать диски и добавлять файлы в память, занятую другими данными.

По умолчанию, такими правами обладают только администраторы рабочих станций и контроллеров домена.

. Эта политика отвечает за разрешение пользователям или группам добавлять компьютеры в домен Active Directory. Пользователь, обладающий данными привилегиями, может добавить в домен до десяти компьютеров.

По умолчанию, все пользователи, прошедшие проверку подлинности, на контроллерах домена могут добавлять до десяти компьютеров.

. Диспетчер учетных данных – это компонент, который предназначен для хранения учетных данных, таких как имена пользователей и пароли, используемых для входа на веб-сайты или другие компьютеры в сети. Эта политика используется диспетчером учетных данных в ходе архивации и восстановления, и ее не желательно предоставлять пользователям.

По умолчанию, как на рабочих станциях, так и на серверах, ни у одной группы нет на это разрешений.

. Данная политика безопасности отвечает за разрешение подключения к компьютеру по сети указанным пользователям или группам.

На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы»

и «Операторы архивации»

, «Пользователи»

и «Все»

. На контроллерах домена – «Администраторы»

, «Проверенные пользователи»

, «Контроллеры домена предприятия»

и «Все»

.

. Используя этот параметр политики, вы можете составить список пользователей, которые имеют право на использование команды «Завершение работы»

после удачного входа в систему.

На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы»

, «Операторы архивации»

и «Пользователи»

(только на рабочих станциях), а на контроллерах домена – «Администраторы»

, «Операторы архивации»

, «Операторы сервера»

и «Операторы печати»

.

. При помощи текущей политики вы можете указать пользователей, которым будут предоставлены права на динамическую загрузку и выгрузку драйверов устройств в режиме ядра, причем эта политика не распространяется на PnP-устройства.

На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы»

, а на контроллерах домена – «Администраторы»

и «Операторы печати»

.

. Используя данную политику безопасности, вы можете ограничить пользователей или группу от использования API-функции CreateProcessAsUser для того, чтобы одна служба могла запускать другую функцию, процесс или службу. Стоит обратить внимание на то, что такое приложение как «Планировщик заданий»

для своей работы использует данные привилегии.

По умолчанию, как на рабочих станциях, так и на контроллерах домена, данные привилегии предоставляются учетным записям «Сетевая служба»

и «Локальная служба»

.

. При помощи данной политики безопасности вы можете ограничить пользователей или группы от входа в систему в качестве клиента удаленных рабочих столов.

По умолчанию, как на рабочих станциях, так и на серверах, всем разрешено входить в систему как клиенту удаленных рабочих столов.

. Данная политика запрещает отдельным пользователям или группам выполнять вход в систему.

По умолчанию всем пользователям разрешен вход в систему.

. Благодаря данной политике назначения прав, вы можете предоставить возможность указанным пользователям или группам изменять метки целостности объектов других пользователей, таких как файлы, разделы реестра или процессы.

По умолчанию никому не разрешено изменять метки объектов.

. Используя эту политику безопасности, вы можете указать пользователей или группы, которым будет доступна возможность чтения переменных аппаратной среды. Переменные аппаратной среды — это параметры, сохраняемые в энергонезависимой памяти компьютеров, архитектура которых отлична от x86.

На рабочих станциях и контроллерах домена, по умолчанию данные привилегии предоставляются группам «Администраторы»

.

. Эта политика отвечает за изменение системного времени. Предоставив данное право пользователям или группам, вы тем самым кроме разрешения изменения даты и времени внутренних часов позволите им изменять соответствующее время отслеживаемых событий в оснастке «Просмотр событий»

.

На рабочих станциях и серверах данные привилегии предоставляются группам «Администраторы»

и «Локальная служба»

, а на контроллерах домена – «Администраторы»

, «Операторы сервера»

и «Локальная служба»

.

. При помощи текущей политики безопасности, вы можете указать пользователей или группы, которым разрешено изменять часовой пояс своего компьютера для отображения местного времени, которое представляет собой сумму системного времени компьютера и смещения часового пояса.

На рабочих станциях и контроллерах домена по умолчанию данные привилегии предоставляются группам «Администраторы»

и «Пользователи»

.

Применение политик назначение прав пользователей

В этом примере я расскажу, как можно назначить права для одной из групп вашей организации на контроллере домена. Выполните следующие действия:

Заключение

В данной статье мы продолжили изучение политик безопасности, а именно, узнали о политиках назначения прав пользователей. При помощи политик назначения прав пользователя вы можете сами определить, для каких пользователей или групп пользователей будут предоставлены различные права и привилегии. Подробно описаны 18 из 44 политик безопасности. На приведенном в статье примере вы также узнали о том, как можно применить данные политики в организации. В следующей статье вы узнаете политиках, управляющих журналами событий.

Тут ничего подробно расписывать не буду, да и не занимаюсь я администрированием сети, пусть лучше этим займется мастер своего дела — системный администратор.

2. Блокируем начало сеансов

Запускаем консоль администрирования серверов 1С:Предприятие, открываем свойства информационной базы и устанавливаем галочку для свойства Блокировка начала сеансов включена

. Учтите, что как только вы примените данное свойства, начало любых сеансов будет блокироваться, поэтому для выполнения следующего пункта конфигуратор должен быть запущен до применения свойства.

3. Делаем резервную копию

Тут уж как вам душа велит. Как по мне, самый простой и надежный способ создания резервной копии — это выгрузка информационной базы через конфигуратор.

4. Задаем локальные политики безопасности

Открываем консоль «Локальная политика безопасности» (в командной строке набираем secpol.msc). Переходим в раздел Локальные политики -> Назначение прав пользователя

и добавляем доменного пользователя в политики (см. рисунок 1):

- Вход в качестве пакетного задания

(Log on as batch job) — обеспечивает функционирование Планировщика заданий без необходимости для пользователя лично заходить в компьютер под своей учетной записью; - Вход в качестве службы

(Log on as service) — позволяет запустить от имени пользователя какой-либо процесс как службу.

Дополнительно, если требуется, пользователя можно добавить в политики:

- Доступ к компьютеру из сети

(Access this computer from the network) — пользователь имеет право подключаться к компьютеру из сети; - Локальный вход в систем

у (Allow log on locally) — пользователь имеет право запускать интерактивный сеанс на компьютере; - Разрешить вход через службу удаленных рабочих столов

(Allow log on through Remote Desktop Services) — пользователь имеет право входа в систему удаленного компьютера через подключение к службам удаленных рабочих столов.

5. Добавляем доменного пользователя в группы

Открываем консоль «Управление компьютером», переходим в раздел Служебные программы -> Локальные пользователи -> Пользователи

и смотрим в каких группах состоит локальный пользователь от имени которого работает служба «Агент сервера 1С:Предприятие» (обычно это пользователь USR1CV8) (см. рисунок 2).

В эти же группы добавляем доменного пользователя.

6. Запускаем агента от имени доменного пользователя

Открываем консоль «Службы», находим в списке службу «Агент сервера 1С:Предприятие» и открываем её свойства. На вкладке Общие

останавливаем службу, на вкладке Вход в систему

вместо локального пользователя указываем доменного (см. рисунок 3).

Переходим обратно на вкладку Общие

и запускаем службу. Если все правильно настроено, то служба стартует без проблем.

Вы можете сказать, что 2-ой и 3-й пункты избыточны, но лучше перебздеть, чем недобздеть. Инструкция справедлива не только для доменного пользователя, но и для локального.

Здравствуйте!

Сразу извиняюсь если подобная тема существует, просто не нашел ни чего подобного!

Ситуация такая: Домен под управлением Windows 2003 был мегрирован под Win2008. Операция прошла успешно, глюков долгое время не наблюдалось.

В дальнейшем в связи с вводом корпоративного антивируса Kaspersky установил, на сервер не являющийся контроллером домена, Kaspersky Administration Kid. Его служба начала вываливаться ежедневно. На форуме касперского, что нужно сделать такие манипуляции:

Для пользователя с которого запускается сервер администрирования необходимо в политике домена прописать разрешение на вход в качестве

службы (Локальная политика безопасновти —> Локальные политики —> Назначение прав пользователя и в пункт «Вход в качестве службы» добавить пользователя из под которого запускается сервер администраирования.)

Зашел в данный пункт меню, там кнопка добавить пользователя или группу не активна. Пишет:

данный параметр не совместим с пакетом обновления 1 для windows 2000 или более ранними версиями. Применяйте объекты групповой политики,содержащий

данный параметр только к компьютерам с более поздней версией.

Соответственно вопрос: как это поправить. устал ежедневно запускать службы

Обновлено 16.02.2017

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-01

При создании в планировщике windows задания и попытке его запустить выскакивает ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания. Дело в том что учетной записи от имени которой пытаюсь запустить не хватает прав.

Эта настройка безопасности позволяет пользователю входить в систему с помощью средства обработки пакетных заданий.

Например, если пользователь инициирует задание с помощью планировщика заданий, планировщик обеспечивает ему вход в систему как пакетному пользователю, а не как интерактивному.

Примечание

- В операционных системах Windows 2000 Server, Windows 2000 Professional, Windows XP Professional. и семейства Windows Server 2003 планировщик заданий автоматически предоставляет это право как обязательное.

Решить данную проблему можно либо в локальной либо в групповой политике прописать нужный параметр и дать нужному пользователю права по пути Учетной записи, от имени которой должно выполнятся задание, в «Локальной политике безопасностиКонфигурация компьютераКонфигурация WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователя» должно быть выделено право «Вход в качестве пакетного задания» (В аноязычном интерфейсе будет в «Local policyComputer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment» выделятся «Log on as a batch job» ).

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-02

по умолчанию права в этой группе имеют Администраторы и Операторы архива, их не забудьте сюда добавить в групповой политике, а то затрете их права.

ошибка Данное задание требует, чтобы указанная учетная запись пользователя имела права вход в качестве пакетного задания-03

и еще В свойствах задания (на первой странице) НЕ ДОЛЖЕН БЫТЬ ВКЛЮЧЕН пункт «Выполнять только при выполненном входе в систему» или Выполнять вне зависимости от регистрации пользователя («Run if user logon»), в самом задании.

Фев 16, 2017 10:09