Содержание

- Как защититься от вируса WannaCry

- Способ 1. Защита от WannaCry — использование Firewall

- Способ 2. Блокируем распространение вируса с Windows Worms Doors Cleaner

- Способ 3. Закрытие портов через отключение системных служб

- Закрытие порта 135

- Закрытие порта 445

- Заключение

- Windows Worms Doors Cleaner

- Windows Worms Doors Cleaner

- Windows worms doors cleaner как пользоваться

- WWDC — Windows Worms Doors Cleaner

- man page

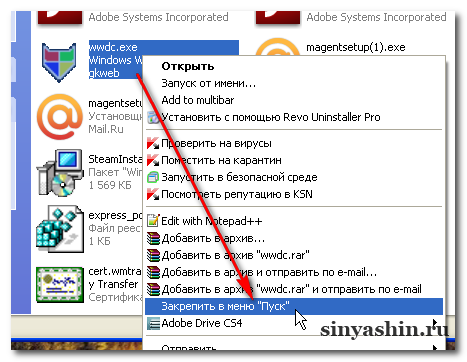

- Устранение ошибки процесса Generic Host Process for Win32 Services с помощью программы Windows Worms Doors Cleaner

Как защититься от вируса WannaCry

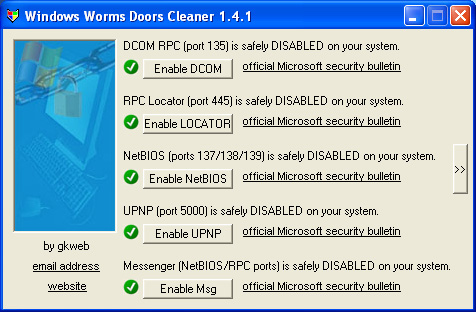

Вирус-шифровальщик WannaCry, или Wana Decryptor, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry — это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

Иллюстрация работы вируса WannaCry

Способ 1. Защита от WannaCry — использование Firewall

Firewall, также известный как брандмауэр, в классическом понимании — это стена, разделяющая секции построек для защиты их от пожара. Компьютерный брандмауэр работает похожим образом — он защищает компьютер, соединенный с интернетом, от лишней информации, фильтруя поступающие пакеты. Большинство firewall-программ можно тонко настроить, в т.ч. и закрыть определенные порты.

Включение и отключение брандмауэра в Windows 7

Видов брандмауэров существует множество. Самый простой firewall — это стандартный инструмент Windows, который обеспечивает базовую защиту и без которого ПК не продержался бы в «чистом» состоянии и 2 минуты. Сторонние брандмауэры — например, встроенные в антивирусные программы — работают гораздо эффективнее.

Преимущество брандмауэров в том, что они блокируют все подключения, которые не соответствуют указанному набору правил, т.е. работают по принципу «запрещено все, что не разрешено». Из-за этого при использовании firewall для защиты от вируса WannaCry скорее придется открывать нужные порты, чем закрывать ненужные. Убедиться в том, что брандмауэр Windows 10 работает, можно, открыв настройки программы через поиск и зайдя в дополнительные параметры. Если порты по умолчанию открыты, закрыть 135 и 445 можно, создав соответствующие правила через настройки брандмауэра в разделе входящих подключений.

Однако в некоторых случаях брандмауэром пользоваться невозможно. Без него обеспечить защиту от зловреда WannaCry будет сложнее, но закрыть самые очевидные дырки получится без особых затруднений.

Карта, как распространяется WannaCry

Действенный способ защиты от Wana Descrypt0r проиллюстрирован на видео!

Способ 2. Блокируем распространение вируса с Windows Worms Doors Cleaner

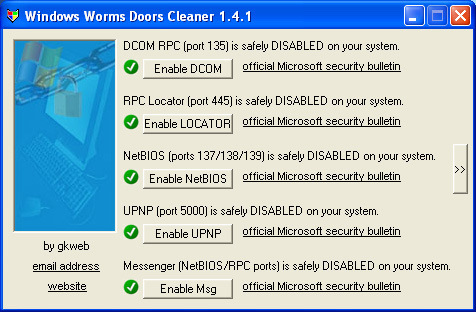

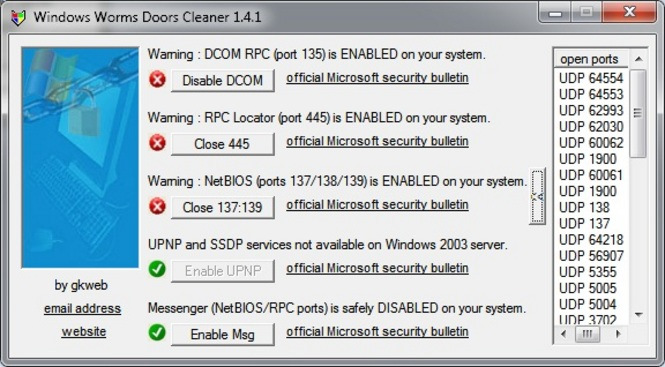

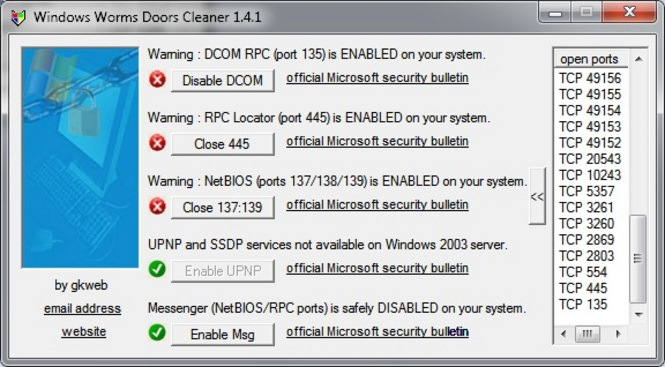

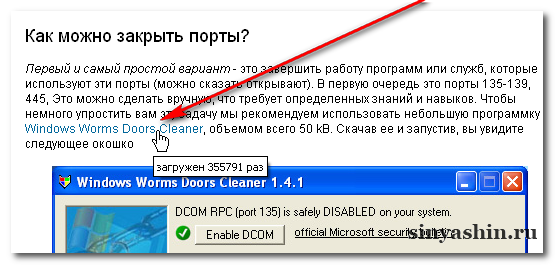

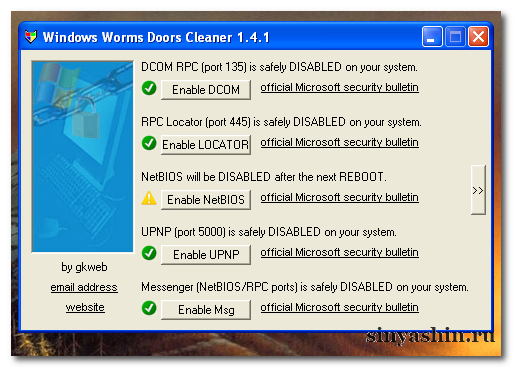

Windows Worms Doors Cleaner — эта простая программа весит всего 50 КБ и позволяет закрыть порты 135, 445 и некоторые другие в один клик от вируса WannaCry.

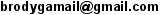

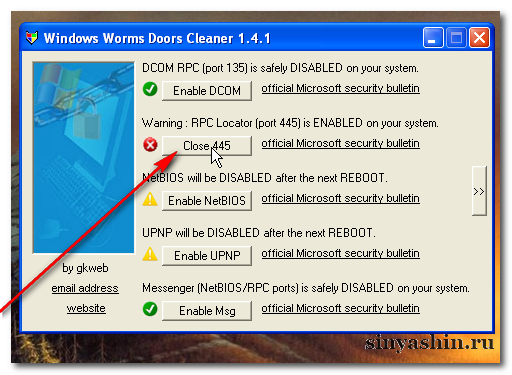

Главное окно программы содержит перечень портов (135–139, 445, 5000) и краткую информацию о них — для каких служб используются, открыты они или закрыты. Рядом с каждым портом имеется ссылка на официальные положения службы безопасности Microsoft.

Способ 3. Закрытие портов через отключение системных служб

Логично, что порты нужны не только вирусам, таким как WannaCry — в нормальных условиях ими пользуются системные службы, которые большинству пользователей не нужны и легко отключаются. После этого портам незачем будет открываться, и вредоносные программы не смогут проникнуть в компьютер.

Закрытие порта 135

Порт 135 используется службой DCOM (Distributed COM), которая нужна для связи объектов на разных машинах в локальной сети. Технология практически не используется в современных системах, поэтому службу можно безопасно отключить. Сделать это можно двумя способами — с помощью специальной утилиты или через реестр.

При помощи утилиты служба отключается так:

В системах Windows Server 2003 и старше нужно выполнить ряд дополнительных операций, но, поскольку вирус WannaCry опасен только для современных версий ОС, затрагивать этот момент нет смысла.

Через реестр порт от вирусной программы WannaCry закрывается следующим образом:

Редактировать реестр можно только из-под учетной записи администратора.

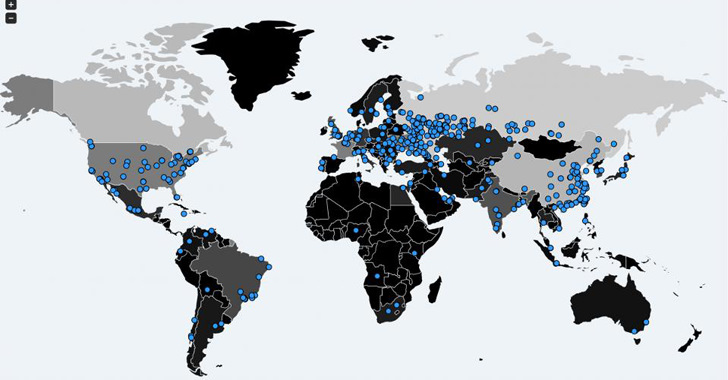

Закрытие порта 445

Порт 445 используется службой NetBT — сетевым протоколом, который позволяет старым программам, полагающимся на NetBIOS API, работать в современных сетях TCP/IP. Если такого древнего ПО на компьютере нет, порт можно смело блокировать — это закроет парадный вход для распространения вируса WannaCry. Сделать это можно через настройки сетевого подключения или редактор реестра.

Сделать это нужно для всех сетевых подключений. Дополнительно стоит отключить службу доступа к файлам и принтерам, если она не используются — известны случаи, когда WannaCry поражал компьютер через нее.

То же самое следует сделать в следующих разделах:

После завершения редактирования компьютер перезагружается. Следует учитывать, что при отключении NetBT перестанет работать служба DHCP.

Заключение

Таким образом, чтобы защититься от распространения вируса WannaCry, нужно убедиться, что уязвимые порты 135 и 445 закрыты (для этого можно использовать различные сервисы) или включить брандмауэр. Кроме того, необходимо установить все обновления системы Windows. Чтобы избежать атак в будущем, рекомендуется всегда пользоваться свежей версией антивирусного ПО.

Источник

Windows Worms Doors Cleaner

Опции темы

Windows Worms Doors Cleaner

Нашел интересную прогу, как всегда времени особо нет разбираться. Мож кто глянет http://www.firewallleaktester.com/wwdc.htm

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Старо уже, я на нее кучу раз здесь на форуме ссылки давал. Удобная штука, кстати.

Что она делает я понял. Вопрос насколько качественно, и нет ли побочных явлений

Давно уже использую эту софтину,очень удобно.Побочных явлений пока не замечал

А качество. ну службы останавливаются,и порты закрываются,а чего еще для счастья надо =))

Аналогично, но на своей машине не юзаю.

Не все ж катать могут

Прошу прощения, сайт закрылся, где качать эту программу?

Спасибо большое

Ребята, но ведь это не панацея. Есть же прекрасная инструкция, написанная (не помню кем, к сожалению, но спасибо автору) при помощи спецов с virusinfo, в которой четко расписано как для дурачков, какой порт и какие службы и где закрывать. Мне кажется, грамотный пользователь должен будет сделать все по мануалу от спецов и тогда нужда в такой программе отпадет сама собой.

у меня стало много жрать трафика, вирусов вроде нет.по крайней мере проверял разными продуктами, при помощи wwdc закрыл те порты, которые указываются в интерфейсе, порт NetBIOS после перезагрузки отобразился восклицательным знаком. В этой проге подсчитал всего 32 открытых порта. скажите может есть смысл ещё какие то закрыть, и как это сделать?

я скачал прогу Windows Worms Doors Cleaner закрыл все порты вот эти

* DCOM RPC (port 135)

* RPC Locator (port 445)

* NetBIOS (ports 137/138/139)

* UPNP (port 5000)

* Warning : Messenger will be ENABLED after the next REBOOT (Close Messenger)

Попробуйте включить обратно нетбиос.

Источник

Windows worms doors cleaner как пользоваться

Windows Worms Doors Cleaner 1.4.1

Программа предназначена для закрытия наиболее критичных портов в ОС Windows 2000 / XP / 2003 server

Most of the worms, in particular the most famous, use known vulnerabilities in Windows services which are enabled by default and that often can’t be disabled via the OS’s configuration.

Even with these services patched with Microsoft security fixes, they are still exposed to the Internet at large ready to be exploited by the next exploit.

Windows Worms Doors Cleaner allows you to close these services the worms rely on

These ports/services on client side are :

* DCOM RPC (listen on port 135) MS03-026

* RPC Locator (port 445) MS03-001, MS04-011

* NetBIOS (ports 137/138/139) MS03-049

* UPNP (port 5000) MS01-059

* Messenger service (uses RPC/NetBIOS ports) MS03-043

An example of server side ports/services :

* WebDAV on IIS server (port 80) MS03-007

* SQL Server 2000 (port 1434) MS02-061

Server side services are not covered by windows worms doors cleaner which aims only home users computers, who themselves shouldn’t run any webservers.

These webservers should be patched and can’t really be disabled without removing the service offered to the Internet (like the website).

All of the above vulnerabilities are used by many worms nowadays because it’s a very fast and efficient way to infect computers via the network (Internet) without users having to choose to click an attachment or not, they are direct network attacks only blockable by firewalls.

Источник

WWDC — Windows Worms Doors Cleaner

Чисто не там, где убирают, а там, где не сорят

— Народная мудрость

Ссылка для скачивания: wwdc.exe

В отличие от фаерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

Сомнительность пользы от фаерволов:

При использовании фаервола (производители антивирусов так и норовят впарить фаервол в комплекте с антивирусом) неискушённый пользователь рано или поздно может отключить его — потому что Интернет тормозит или потому что p2p не работает. Тут–то и откроются порты обратно.

По всем этим причинам неискушённым пользователям рекомендуется вместо фаервола использовать эту небольшую программу.

man page

Windows Worms Doors Cleaner features :

Main features :

— disabling the critical windows services used by the worms

— closing so indirectly the critical ports

Aditional ones :

— displays the local opened ports

— runnable with command line parameters

— check at start the name of running processes (to detect famous worms)

— check svchost memory usage

Windows Worms Doors Cleaner detects the enabled services by checking registry entries, the local open ports, and the running services.

To disable something, it only modifies existing registry entries, it doesn’t install anything nor modify any files.

Command line parameters :

The command line parameters allow administrators to use Windows Worms Doors Cleaner from batch scripts or from other programs they develop.

Thus they can automatically, by running a scheduled task for instance, disable all the services they want on a whole network without having to go on each computer manually.

A home user can use the command line parameters too to check at every windows startup that the services he wants to check are still disabled, because these ones can be enabled again by installing a software or by using windows update.

With them you can too control the behaviour of Windows Worms Doors Cleaner and to disable for instance the worms checking when launching the program.

disabling/enabling services :

-dcom:enable/disable

-locator:enable/disable

-netbios:enable/disable/manual

-upnp:disable/enable

-messenger:disable/enable

WWDC startup options :

-startup:dcom,locator,netbios,messenger,upnp

-nowormscheck

Examples :

Advices :

If you start from scratch, by formating and doing a fresh install, it is strongly adviced to use Windows Worms Doors Cleaner before to connect to the Internet, and before installing any firewall.

Then, after a reboot, you can either first install your firewall or connect directly to the Internet to update your OS via Windows update.

don’t forget to check after each update/reboot that the critical services are still disabled

While doing updates, any program you install or above all any windows update can enable these critical services again, so be carefull to not connect to the Internet which such services enabled, it would be frustrating to do all again from scratch.

Источник

Устранение ошибки процесса Generic Host Process for Win32 Services с помощью программы Windows Worms Doors Cleaner

Для пользователей Windows XP!

Если в процессе работы у вас появляется окно с информацией об ошибке в приложении Generic Host Process for Win32 Services,

то вам необходимо выполнить следующее:

1. Загрузите программу Windows Worms Doors Cleaner на свой компьютер, перейдя по ссылке http://ftp.chelcom.ru/pub/Windows/util/wwdc.exe

2. Запустите программу. После запуска появится окно:

3. Закройте порты 445 и 137-139, нажав на кнопки «Close 445» и «Close 137:139» соответственно. Дополнительно Вы можете закрыть порт 135, выключить Universal Plug and Play и выключить загрузку Messenger используя кнопки «Close 135», «Disable UPNP», «Close Messenger».

4. Перезагрузите компьютер и повторно запустите Windows Worms Doors Cleaner. Окно программы должно выглядеть следующим образом:

Мы используем ваши cookies, данные об IP-адресе и местоположении, чтобы сайт был для вас удобным.

Источник

Обзор, официальные файлы

Предположительно у вас система Windows 7, разрядность: 64 Bits

Подробнее

Пароль от архива с утилитой: mydiv

Будьте осторожны при изменении конфигурации портов Windows. Также учитывайте, что некоторые антивирусы видят в данной утилите опасный код из-за особенностей архитектуры. Но фактически программа не является вредоносной.

Скачать Windows Worms Doors Cleaner 1.4.1 с нашего сайта

Пароль от архива: mydiv

Этот файл мы отметили как основной. Если вы не знаете что скачивать, то скачивайте его.

47.64 Кб

✔

Проверено антивирусами

Подробнее

0

0

wwdc.rar

|

soft.mydiv.net

MD5: 52156636b33ce010c38e6b3383e37e79

SHA256: 20ddc4a9abf242ea92d32e98cbc5a2ea82e48f6cc45e709da82c0ddcc04afc82

Внимание! Мы стараемся тщательно проверять все программы, но не гарантируем абсолютную безопасность скачиваемых файлов. Администрация сайта не

несет ответственности за содержание файлов, программ и возможный вред от их использования.

Windows Worms Doors Cleaner — бесплатная утилита служащая для закрытия опасных портов и отключения соответствующих служб, которые чаще всего используются злоумышленниками при атаках. Позволяет просто нажав пять кнопок отключить наиболее уязвимые службы Microsoft Windows (DCOM, NetBIOS, RPC Locator, UPnP) , а также без особых усилий закрыть порты, которые используются вышеперечисленными службами (135, 137, 138, 139, 445, 5000). Помимо всего этого, программа отобразит открытые локальные порты ОС.

Майкрософт постоянно работает над исправлением кода в системе и регулярные обновления позволяют сделать минимальное католичество уязвим остей в системе. Однако блокируя определенные порты, которые используются службами Windows можно исключить многие дыры, в случае грамотного закрытия, не пострадает даже функционал компьютера. Поскольку порты являются дверями для проникновения угроз, то конечно нужно уделить им особое внимание.

Просканировав реестр, Windows Worms Doors Cleaner смотжет выяснить запущенные службы и какой порт, используется службой. Останется только определить нужен ли этот порт или его лучше закрыть. Обратите внимание, что данный продукт ничего не добавляет и изв меняет. Происходит только изменение параметров реестра, изменение которых вступить после перезагрузки. Авторы настоятельно рекомендую создать резервную копию реестра и в случае непредвиденных ситуаций применить восстановление бэкапа.

Данную программу рекомендовано использовать всем пользователям сети интернет, а особенно тем, кто не использует брандмауэр. Она хотя бы закроет наиболее распространенные уязвимости.

В пятницу вечером, 12.05.2017, вредоносная программа, относящаяся к классу криптовымогателей WannaCry «Ransom:Win32.WannaCrypt» нанесла ущерб многим компаниям и организациям по всему миру, включая министерство внутренних дел РФ, сотовых операторов, испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx, а также домашним пользователям интернета. В большинстве случаев использовалась уже неподдерживаемая с 2014 года Windows XP, для которой только 13.05.2017 Microsoft пошла на беспрецедентный шаг и выпустила патч. Вирус WannaCrypt опасен только для ОС Windows и не затрагивает macOS. Примечательно, что угроза использует украденные эксплойты Агентства национальной безопасности США.

WannaCrypt

Интерактивная карта мира зафиксированных атак вируса WannaCrypt в реальном масштабе времени от Intel.

Области заражения в мире вирусом Ransom:Win32.WannaCrypt

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Компания Microsoft еще в марте выпустила соответствующий патч для данной уязвимости, но, как показывает опыт, многие пользователи по разным причинам (как правило, из-за обновлений по сбору телеметрии и шпионажу) отключили автообновление Windows и не удосужились его установить на свои компьютеры. Уязвимость ETERNALBLUE присутствует на всех версиях Windows.

Из-за масштабности заражения компания Microsoft 13.05.2017 выпустила обновления безопасности KB4012598 даже для неподдерживаемых уже систем (Windows XP, 2003 Server, 2008 Server)!

Для заражения вам не требуется никуда кликать, ничего нажимать и ничего открывать. Достаточно иметь просто уязвимый, непропатченный и подключенный к Интернет (в том числе и через другие компьютеры, например, в локальной сети) компьютер на базе платформы Windows, чтобы стать жертвой WannaCrypt.

По истечении нескольких дней уже можно сказать, что не зря название этой атаки ассоциируется с песней Кита Урбана «Tonight I Wanna Cry» («Сегодня я хочу плакать»). Ее масштабы оказались достаточно огромными — число жертв превысило 300 тысяч.

Для шифрования используется 2048-битный ключ RSA, а «под раздачу» попадают файлы со следующими расширениями:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .sxw, .stw, .3ds, .max, .3dm, .ods, .sxc, .stc, .dif, .slk, .wb2, .odp, .sxd, .std, .sxm, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .mdf, .ldf, .cpp, .pas, .asm, .cmd, .bat, .vbs, .sch, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .mkv, .flv, .wma, .mid, .m3u, .m4u, .svg, .psd, .tiff, .tif, .raw, .gif, .png, .bmp, .jpg, .jpeg, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .ARC, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .dwg, .pdf, .wk1, .wks, .rtf, .csv, .txt, .msg, .pst, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotm, .dot, .docm, .docx, .doc

Как можно заметить, шифруются офисные файлы (Excel, Word, PowerPoint, Open Office), музыкальные и видео файлы, архивы, сообщения e-mail и почтовые архивы, файлы баз данных MS SQL, MS Access, графические файлы MS Visio, Photoshop, а также виртуальные машины и другие.

Для защиты необходимо срочно принять следующие меры противодействия:

Как обновить Windows, чтобы защититься от WannaCry

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты «Служба доступа к файлам и принтерам сетей Microsoft» («File and Printer sharing») и «Клиент сетей Microsoft».

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

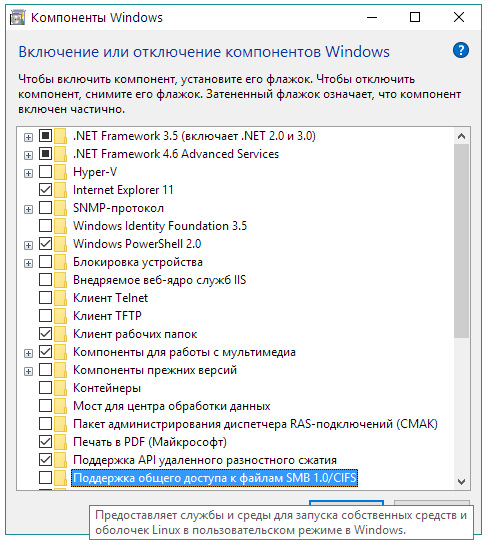

Отключение протокола SMBv1

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент «Поддержка общего доступа к файлам SMB 1.0/CIFS» («The SMB1.0/CIFS File Sharing Support», «Старые возможности LAN Manager»). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Отключение компонента SMBv1

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением «DisableSMB1.cmd«

Затем запустите от имени администратора.

echo off

echo Disable Spy SMB 1.0 Protocol on Server

reg add «HKLMSYSTEMCurrentControlSetservicesLanmanServerParameters» /v SMB1 /t REG_DWORD /d 0 /f

rem reg add «HKLMSYSTEMCurrentControlSetservicesNetBTParameters» /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

rem sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

rem sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%SysnativeDism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

echo — Done

pause

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением «DisableSMB1.reg«

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить «Да». После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера

;Также можно удалить в свойствах сетевого адаптера компоненты: «Служба доступа к файлам и принтерам сетей Microsoft» («File and Printer sharing») и «Клиент сетей Microsoft»

;Протокол SMB 1.0 можно выключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;»SMB Signing»: EnableSecuritySignature — позволяет добавлять в конец каждого сообщения электронную подпись, что существенно повышает его защищенность

;RequireSecuritySignature — сервер будет работать только с клиентами, поддерживающими SMB Signing

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters]

«SMB1″=dword:00000000

«EnableSecuritySignature»=dword:00000001

«RequireSecuritySignature»=dword:00000001

;Убираем зависимость службы «Сервер» от службы «Драйвер сервера Server SMB 1.xxx»

;»DependOnService»=»SamSS Srv2″ вместо «SamSS Srv»

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServer]

«DependOnService»=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00,

32,00,00,00,00,00

;Отключаем службу «Драйвер сервера Server SMB 1.xxx», которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;»ImagePath»=»System32DRIVERSsrv.sys»

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем «Драйвер сервера Server SMB 2.xxx» — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicessrv]

«Start»=dword:00000004

;Убираем зависимость службы «Рабочая станция» от службы «Мини-перенаправитель SMB 1.x»

;»DependOnService»=»Bowser MRxSmb20 NSI» вместо «Bowser MRxSmb10 MRxSmb20 NSI»

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesLanmanWorkstation]

«DependOnService»=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00,

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу «Мини-перенаправитель SMB 1.x», которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;»ImagePath»=»system32DRIVERSmrxsmb10.sys»

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем «Мини-перенаправитель SMB 2.0» — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesmrxsmb10]

«Start»=dword:00000004

1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе:

Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

technet.microsoft.com/lib…ry/security/MS17-010.aspx

Для Windows 7, например, необходимо скачать и установить эти 2 обновления:

— Обновление качества (только система безопасности) для систем Windows 7 на базе процессоров x64 (KB4012212), март 2017 г.

— Ежемесячный набор исправлений качества системы безопасности для систем Windows 7 на базе процессоров x64 (KB4012215), март 2017 г.

Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь:

www.catalog.update.micros…m/Search.aspx?q=KB4012598

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

Как это сделать описано здесь:

2ip.ru/article/portsrule/

sinyashin.ru/kompyutar-i-…ip-skachat-ustanovit.html

Не стоит отключать DCOM, так как не будет работать «Планировщик заданий», а он нужен для выполнения заданий, в том числе запуска «Языковой панели» — не будет индикатора языка клавиатуры справа внизу!

Windows Worms Doors Cleaner

445 порт также можно закрыть через реестр, добавив следующие строки:

Windows Registry Editor Version 5.00

;Закрываем порт 445 TCP/UDP (NetBT) — NetBios, Server Message Block — SMB — «SMBDeviceEnabled»=dword:00000000

;За 445 порт отвечает драйвер netbt.sys, поэтому есть два способа избавиться от него:

;отключить драйвер netbt.sys через Диспетчер устройств, но тогда не будет работать DHCP-клиент Windows, что необходимо абонентам Интернета, использующим выделенные линии;

;переименовать в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParameters параметр TransportBindName (например, на OldTransportBindName), и после перезагрузки UDP- и TCP-порты будут отключены.

;Также через «Диспетчер устройств» в меню «Вид» выбираем «Показывать скрытые устройства»

;В списке устройств появятся «Драйверы устройств не Plug and Play», в списке открываем «NETBT» — Драйвер — Автозагрузка — Тип ставим «По требованию»

;В локальной сети не станет доступа к общим папкам и принтерам!

;Остановка драйвера приводит к сообщению «Следующие службы будут остановлены: DHCP-клиент», поэтому оставляем

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesNetBT]

«Start»=dword:00000001

;»Start»=dword:00000003

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesNetBTParameters]

«EnableLMHOSTS»=dword:00000001

«TransportBindName»=»\Device\»

«UseNewSmb»=dword:00000001

«SMBDeviceEnabled»=dword:00000000

;»EnableLMHOSTS»=dword:00000000

;»TransportBindName»=-

;Безопасность сервера RPC, блокирование возможности удалённого отключения брандмауэра Windows злоумышленниками

;Уровень проверки подлинности LegacyAuthenticationLevel: СЕКРЕТНОСТИ ПАКЕТОВ 0x6 RPC_C_AUTHN_LEVEL_PKT_PRIVACY

;Проверка подлинности выполняется для всех данных, полученных как от клиента, так и от удаленного приложения. Кроме того, все данные шифруются

;0x8 DCOMSCM_RESOLVE_DISALLOW_UNSECURE_CALL

;technet.microsoft.com/en-us/ms687309(v=vs.85)

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftOle]

«EnableDCOM»=»Y»

;»EnableDCOM»=»N»

«LegacyImpersonationLevel»=dword:00000002

«LegacySecureReferences»=»Y»

;»LegacyAuthenticationLevel»=dword:00000002

«LegacyAuthenticationLevel»=dword:00000006

«DCOMSCMRemoteCallFlags»=dword:00000008

3. Задействуйте системы резервного копирования

Даже копирование важных файлов на обычную флешку или внешний жесткий диск в ручном режиме уже будет нелишним. Можно заархивировать важные файлы, а затем изменить расширение, например на .1rar вместо .rar и тогда можно не копировать на внешний диск, а оставить на основном. Но лучше все-таки делать резервные копии на внешний отключаемый диск.

4. Используйте актуальные, поддерживаемые версии ОС, для которых выпускаются обновления безопасности. Устанавливайте критические последние обновления.

Для пользователей Windows XP есть патч в реестр, который дает возможность получать обновления для Windows XP Embedded для банкоматов до 2019 года, но нет гарантий их полной совместимости с версией для ПК.

5. Используйте средства защиты персональных компьютеров

От традиционных антивирусов (Microsoft Security Essentials — он же Windows Defender — Защитник Windows) с регулярно обновляемыми базами сигнатур до средств защиты следующего поколения (EDR, STAP, BDS и т.д.).

По заверениям Microsoft, пользователи антивируса Windows Defender (Microsoft Security Essentials) автоматически защищены от вируса!

Всегда оставляйте включенным Брандмауэр Windows. По умолчанию, входящие подключения фильтруются согласно белому списку (разрешаются по нему, остальные запрещены), а исходящие – по черному (запрещаются по нему, остальные разрешены). Открывайте доступ только нужным программам, а не портам!

Для удаления рекламного ПО используйте AdwCleaner.

Проверить брандмауэр Windows

2ip.ru/firewalltest/

Настроить брандмауэр Windows

sonikelf.ru/kak-nastroit-brandmauer-windows/

finarchive.ru/threads/1927/

Проверить безопасность системы

2ip.ru/port-scaner/

Настойчиво НЕ рекомендуется платить злоумышленникам, если файлы уже зашифрованы – деньги уходят от вас, а в итоге вы не получаете и никогда не получите свои файлы. Проверено лабораторией Check Point, которая ждет доступ к тестовым файлам еще с пятницы 12.05.2017.

Обратите внимание, что если у вас установлен соответствующий патч или иным образом блокируется использование данной уязвимости (например, с помощью IPS), то это не значит, что вы не подвержены WannaCrypt. Шифровальщик и в этом случае сможет быть запущен, но для этого уже понадобится реакция пользователя, привычная для работы классических локеров-вымогателей. Установка патча Microsoft блокирует только удаленное заражение, запуск и распространение вредоносного кода.

Программа WWDC — Windows Worms Doors Cleaner 1.4.1 позволяет нажатием нескольких кнопок отключить самые уязвимые службы операционной системы, от DCOM и RPC Locator до UPnP и NetBIOS, и службы мгновенного обмена сообщениями, вроде Messenger; кроме того, она помогает закрыть порты, использующиеся этими службами, от 135-ого порта до 445-ого порта и порт 5000. Помимо этого, программа показывает локальные порты операционной системы, которые оставлены открытыми. Подробнее: hotdownloads.ru/windows_worms_doors_cleaner

Ссылки

www.atraining.ru/virus-wannacrypt-measures/

support.microsoft.com/ru-…-enable-and-disable-smbv1, -smbv2, -and-smbv3-in-windows-vista, -windows-server-2008, -windows-7, -windows-server-2008-r2, -windows-8, -and-windows-server-2012

Кстати, через реестр можно создавать вложенные меню рабочего стола!

Вирус-шифровальщик WannaCry, или Wana Decryptor, поразил десятки тысяч компьютеров по всему миру. Пока те, кто попал под атаку, ждут решения проблемы, еще не пострадавшим пользователям стоит использовать все возможные рубежи защиты. Один из способов избавить себя от вирусного заражения и защититься от распространения от WannaCry — это закрытие портов 135 и 445, через которые в компьютер проникает не только WannaCry, но и большинство троянов, бэкдоров и других вредоносных программ. Средств для прикрытия этих лазеек существует несколько.

Иллюстрация работы вируса WannaCry

Способ 1. Защита от WannaCry — использование Firewall

Firewall, также известный как брандмауэр, в классическом понимании — это стена, разделяющая секции построек для защиты их от пожара. Компьютерный брандмауэр работает похожим образом — он защищает компьютер, соединенный с интернетом, от лишней информации, фильтруя поступающие пакеты. Большинство firewall-программ можно тонко настроить, в т.ч. и закрыть определенные порты.

Включение и отключение брандмауэра в Windows 7

Видов брандмауэров существует множество. Самый простой firewall — это стандартный инструмент Windows, который обеспечивает базовую защиту и без которого ПК не продержался бы в «чистом» состоянии и 2 минуты. Сторонние брандмауэры — например, встроенные в антивирусные программы — работают гораздо эффективнее.

Преимущество брандмауэров в том, что они блокируют все подключения, которые не соответствуют указанному набору правил, т.е. работают по принципу «запрещено все, что не разрешено». Из-за этого при использовании firewall для защиты от вируса WannaCry скорее придется открывать нужные порты, чем закрывать ненужные. Убедиться в том, что брандмауэр Windows 10 работает, можно, открыв настройки программы через поиск и зайдя в дополнительные параметры. Если порты по умолчанию открыты, закрыть 135 и 445 можно, создав соответствующие правила через настройки брандмауэра в разделе входящих подключений.

Однако в некоторых случаях брандмауэром пользоваться невозможно. Без него обеспечить защиту от зловреда WannaCry будет сложнее, но закрыть самые очевидные дырки получится без особых затруднений.

Карта, как распространяется WannaCry

Действенный способ защиты от Wana Descrypt0r проиллюстрирован на видео!

Способ 2. Блокируем распространение вируса с Windows Worms Doors Cleaner

Windows Worms Doors Cleaner — эта простая программа весит всего 50 КБ и позволяет закрыть порты 135, 445 и некоторые другие в один клик от вируса WannaCry.

Скачать Windows Worms Doors Cleaner можно по ссылке: http://downloads.hotdownloads.ru/windows_worms_doors_cleaner/wwdc.exe

Главное окно программы содержит перечень портов (135–139, 445, 5000) и краткую информацию о них — для каких служб используются, открыты они или закрыты. Рядом с каждым портом имеется ссылка на официальные положения службы безопасности Microsoft.

- Чтобы закрыть порты с помощью Windows Worms Doors Cleaner от WannaCry, нужно нажать на кнопку Disable.

- После этого красные кресты заменятся зелеными галочками, и появятся надписи, говорящие о том, что порты успешно заблокированы.

- После этого программу нужно закрыть, а компьютер — перезагрузить.

Способ 3. Закрытие портов через отключение системных служб

Логично, что порты нужны не только вирусам, таким как WannaCry — в нормальных условиях ими пользуются системные службы, которые большинству пользователей не нужны и легко отключаются. После этого портам незачем будет открываться, и вредоносные программы не смогут проникнуть в компьютер.

Закрытие порта 135

Порт 135 используется службой DCOM (Distributed COM), которая нужна для связи объектов на разных машинах в локальной сети. Технология практически не используется в современных системах, поэтому службу можно безопасно отключить. Сделать это можно двумя способами — с помощью специальной утилиты или через реестр.

При помощи утилиты служба отключается так:

- 1. Запускается программа Dcomcnfg.exe. Сделать это можно через окно «Выполнить» открываемое сочетанием Win+R или через меню «Пуск».

Запускаем Dcomcnfg.exe

- 2. Открывается вкладка «Свойства по умолчанию».

- 3. Снимается галочка в пункте «Разрешить использование DCOM».

- 4. Программа закрывается с сохранением изменений.

- 5. Компьютер перезагружается.

В системах Windows Server 2003 и старше нужно выполнить ряд дополнительных операций, но, поскольку вирус WannaCry опасен только для современных версий ОС, затрагивать этот момент нет смысла.

Через реестр порт от вирусной программы WannaCry закрывается следующим образом:

- 1. Запускается редактор реестра (regedit в окне «Выполнить»).

- 2. Ищется ключ HKEY_LOCAL_MACHINESOFTWAREMicrosoftOle.

- 3. Параметр EnableDCOM меняется с Y на N.

- 4. Компьютер перезагружается.

Редактировать реестр можно только из-под учетной записи администратора.

Закрытие порта 445

Порт 445 используется службой NetBT — сетевым протоколом, который позволяет старым программам, полагающимся на NetBIOS API, работать в современных сетях TCP/IP. Если такого древнего ПО на компьютере нет, порт можно смело блокировать — это закроет парадный вход для распространения вируса WannaCry. Сделать это можно через настройки сетевого подключения или редактор реестра.

Первый способ:

- 1. Открываются свойства используемого подключения.

- 2. Открываются свойства TCP/IPv4.

- 3. Нажимается кнопка «Дополнительно…»

- 4. На вкладке WINS ставится флажок у пункта «Отключить NetBIOS через TCP/IP».

Сделать это нужно для всех сетевых подключений. Дополнительно стоит отключить службу доступа к файлам и принтерам, если она не используются — известны случаи, когда WannaCry поражал компьютер через нее.

Второй способ:

- 1. Открывается редактор реестра.

- 2. Ищутся параметры NetBT в разделе ControlSet001 системных записей.

- 3. Удаляется параметр TransportBindName.

То же самое следует сделать в следующих разделах:

- ControlSet002;

- CurrentControlSet.

После завершения редактирования компьютер перезагружается. Следует учитывать, что при отключении NetBT перестанет работать служба DHCP.

Заключение

Таким образом, чтобы защититься от распространения вируса WannaCry, нужно убедиться, что уязвимые порты 135 и 445 закрыты (для этого можно использовать различные сервисы) или включить брандмауэр. Кроме того, необходимо установить все обновления системы Windows. Чтобы избежать атак в будущем, рекомендуется всегда пользоваться свежей версией антивирусного ПО.

Источник

Что это?

Антивирусная программа (антивирус) — изначально программа для обнаружения и лечения программ, заражённых компьютерным вирусом, а также для предотвращения заражения файла вирусом (например, с помощью вакцинации).

Многие современные антивирусы позволяют обнаруживать и удалять также троянские программы и прочие вредоносные программы. И напротив — программы, создававшиеся как файрволы, также обретают функции, роднящие их с антивирусами (например Outpost Firewall), что со временем может привести к ещё более очевидному распространению смысла термина на средства защиты вообще.

Межсетевой экран (сетевой экран, файервол, брандмауэр, firewall) — комплекс аппаратных и/или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

- Вы не можете создать новую тему

- Вы не можете ответить в тему

#1

-

Группа:

Модераторы -

Сообщений:

366 -

Регистрация:

28 Январь 10 - ГородСанкт-Петербург

Отправлено 18 Май 2010 — 16:10

Windows Worms Doors Cleaner 1.4.1

Windows Worms Doors Cleaner — программа для закрытия портов и отключения служб, наиболее часто используемых при атаках. Позволяет простым нажатием пяти кнопок отключить наиболее критические службы Windows (поддержка DCOM, RPC Locator, NetBIOS, UPnP (Universal Plug and Play) и службы сообщений — Messenger) , а также закрыть порты, которые этими службами используются (135, 137, 138, 139, 445, 5000). Кроме всего прочего, утилита показывает открытые локальные порты системы.

Данную программу рекомендуется устанавливать всем и в особенности тем, кто по каким-либо причинам, не пользуется фаерволами. Она хотя бы прикроет наиболее распространенные уязвимости.

В нашей сети рекомендую такие настройки:

Точечный рисунок.PNG (45,72К)

Количество загрузок:: 0

Скачать:

wwdc.zip (47,61К)

Количество загрузок:: 12

1

#2

Chas

- Прибывший

-

Группа:

Пользователи -

Сообщений:

11 -

Регистрация:

31 Август 10 - ГородСанкт-Петербург

Отправлено 04 Сентябрь 2010 — 17:59

там надо просто везде выбрать enable?

0

#3

D.Kuznetsov

-

Группа:

Модераторы -

Сообщений:

366 -

Регистрация:

28 Январь 10 - ГородСанкт-Петербург

Отправлено 06 Сентябрь 2010 — 09:32

там надо просто везде выбрать enable?

наоборот, рекомендуется все параметры выставить в disable, как на скриншоте.

0

#4

ariez

-

Группа:

Завсегдатаи -

Сообщений:

1 321 -

Регистрация:

16 Сентябрь 09 - ГородПлюк

Отправлено 06 Сентябрь 2010 — 20:24

А на скриншоте как раз Enable

0

#5

SirShadow

-

Группа:

Местные -

Сообщений:

2 668 -

Регистрация:

15 Сентябрь 09

Отправлено 07 Сентябрь 2010 — 03:38

Enable — это на кнопке написано. Т.е. нажав эту кнопку переведете службу в режим Enabled.

Если внимательно присмотрться к скриншоту, можно над кнопками увидеть надписи:

… is safely DISABLED on your system

или

[… will be DISABLED after next reboot[/i]

Ну да, не по русски сделано, не сразу понятно, но работает как нужно

— качественный текстиль от Российских производителей. Постельное белье, одеяла, подушки, полотенца, кухонный текстиль. Низкие цены. Доставка по Санкт-Петербургу и Ленинградской области. Возможна доставка в другие регионы России.

0

- ← Предыдущая тема

- Антивирусы и файерволы (брандмауэры)

- Следующая тема →

- Вы не можете создать новую тему

- Вы не можете ответить в тему

2 человек читают эту тему

0 пользователей, 2 гостей, 0 скрытых пользователей

Закрыть порты с помощью WWDC — Windows Worms Doors Cleaner, и в Skype

- Категория: Компьютер и интернет

- Создано 04.04.2012 10:33

Урок №33 Закрыть порты с помощью WWDC — Windows Worms Doors Cleaner, и в Skype

Уважаемые читатели! Вы все конечно знаете такое понятие как вирус троян. Вирус троян — это вредоносное программное обеспечение, которое без ведома владельца персонального компьютера может предоставить доступ к его данным или по определенному адресу выслать вашу персональную информацию. Для того чтобы троянская программа начала свою работу, в компьютере должны быть открыты определенные порты.

Что такое компьютерные порты? Порт — это специальный инструмент для программ, которые работают непосредственно с выходом в интернет. Таким образом, если ваш компьютер не защищен, то каждая программа, установленная на вашем компьютере, а троянская тем более, сможет открыть необходимый ей порт. Через этот порт как раз и происходит доступ к вашим данным и их отправка на определенный адрес. Точно также любая программа извне может подключиться к любому порту вашего компьютера. Например, вам могут подбросить программу – трояна, которая откроет на вашем компьютере порт, через который спокойно вынесет всю вашу важную информацию.

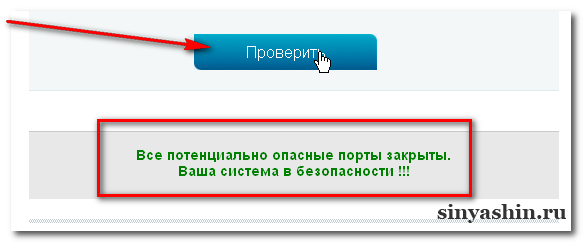

Чтобы этого не произошло, необходимо пользоваться программами, которые предназначены для закрытия неиспользуемых портов и для предотвращения несанкционированного доступа. Такие программы называют Firewalls. Также избежать такой ситуации можно с помощью специальной программы WWDC — Windows Worms Doors Cleaner, которая закроет неиспользуемые и опасные порты. А ещё есть специальный сервис 2ip.ru, в котором можно проверить в безопасности ли ваш компьютер?

В этом уроке постараюсь рассказать подробно, как проверить и закрыть порты. Я проведу вас в специальный сервис 2ip.ru, где можно проверить безопасность вашего компьютера и туда, где надо будет скачать программу WWDC — Windows Worms Doors Cleaner. С её помощью будем закрывать порты, но для начала надо проверить компьютер на безопасность.

Итак, урок:

Как проверить компьютер на безопасность в сервисе 2ip.ru?

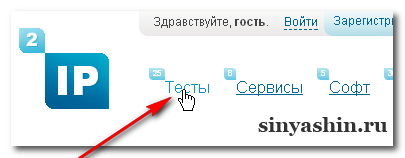

- 1. Для начала запустите программу Skype. Зачем? Потом поймёте. Далее, заходим в сервис 2ip.ru, затем жмём в горизонтальном меню «Тесты». Открылась страница, на которой надо найти в списке «Безопасность вашего компьютера», жмём.

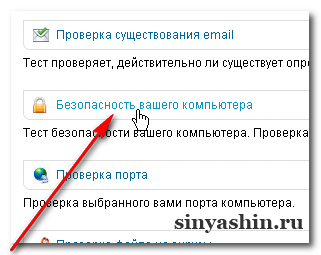

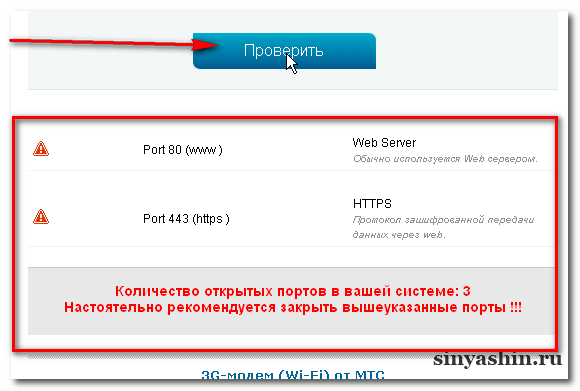

- 2. Вот на этой странице мы с вами и проверим ваш компьютер на безопасность. Жмём на кнопку «Проверить«. Нажали? Теперь ждите, пока система проверит полностью. Опаньки, ваш компьютер в опасности!!! Что делать? Не пугайтесь, смотрим в пункте (3.).

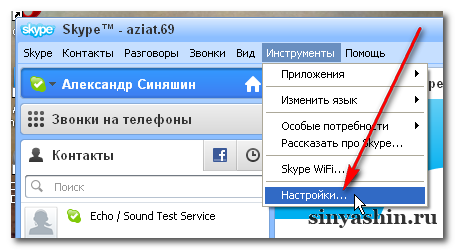

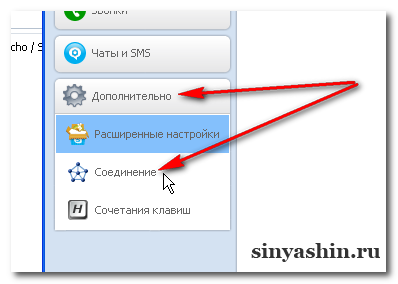

- 3. Если сервис показал плохой ответ, то вам необходимо проделать следующие шаги: Откройте Скайп, и в верхней горизонтальной вкладке жмите «Инструменты», далее «Настройки», потом откроется окно настроек программы Скайп. В левом столбце меню выбрать вкладку «Дополнительно», затем на «Соединение», жмём.

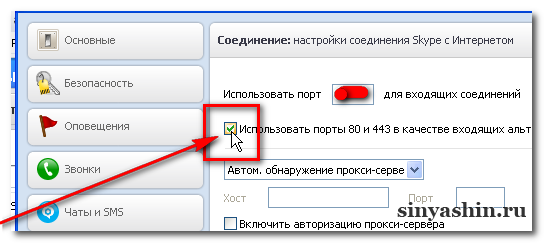

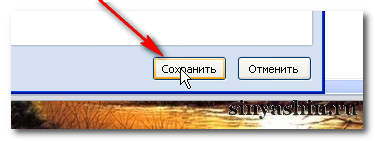

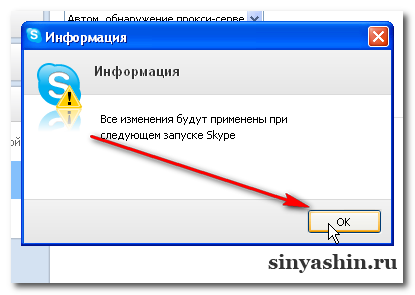

- 4. Здесь в строке «Использовать порты 80 и 443 в качестве…» снимите галочку с чекбокса. И внизу обязательно надо нажать на кнопку «Сохранить», после этого откроется информатор сообщения о том, что все изменения будут применены при следующем запуске Скайп.

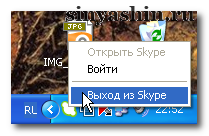

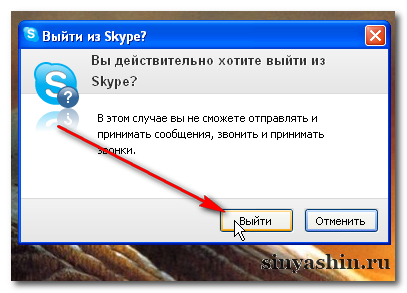

- 5. Вам надо выйти из Skype. Внизу в области уведомлений нажать на маленькую иконку Skype правой кнопкой мыши и выбрать «Выход из Skype», жмём. В следующем окне конечно жмём на кнопку «Выйти».

- 6. Вам надо ещё раз проверить на безопасность, проделайте путь как в пункте (1. и 2.). Пришли? Ну теперь давайте проверим. Ура! Ваш компьютер в безопасности. Но друзья мои, это ещё не всё, ведь вам надо скачать программу WWDC — Windows Worms Doors Cleaner из сервиса 2ip.ru.

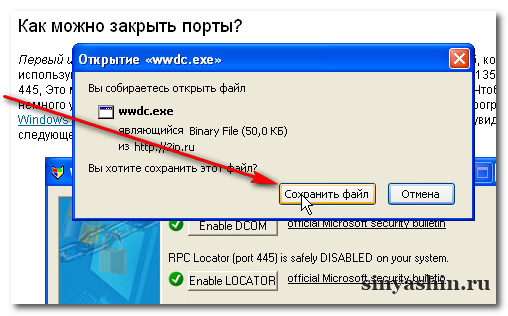

Скачать программу WWDC — Windows Worms Doors Cleaner. Установить и проверить порты. Как закрыть порты?

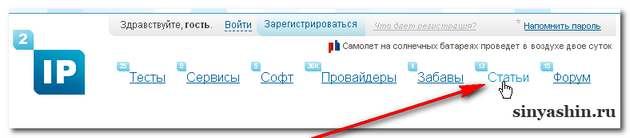

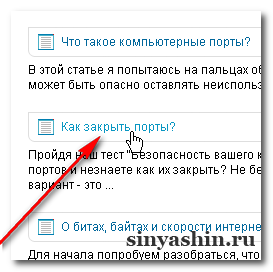

- 7. Эту программу WWDC — Windows Worms Doors Cleaner скачаем в сервисе 2ip.ru. Заходим в сервис 2ip.ru и в горизонтальном меню жмём на вкладку «Статьи». Открылась страница со списком, здесь надо найти «Как закрыть порты?», жмём.

- 8. Здесь можно почитать статью о программе WWDC — Windows Worms Doors Cleaner. Прочитали? Теперь пора за действие. Посмотрите на стрелочку, там, среди статьи есть ссылка, жмём. Сервис вам предоставляет файл, и жмём на кнопку «Сохранить файл».

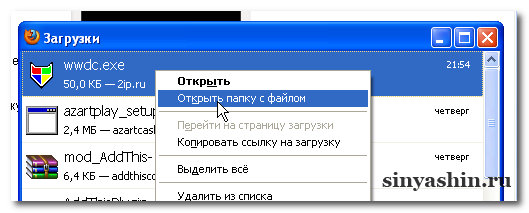

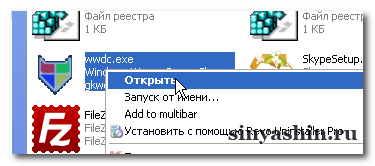

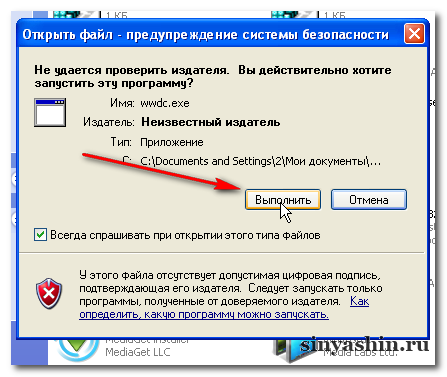

- 9. Как скачали WWDC — Windows Worms Doors Cleaner, откройте в загрузках папку с файлом, затем запустите эту программу. Внимание! Программа WWDC — Windows Worms Doors Cleaner очень маленькая и она не требует установки. Открыть файл двумя способами: либо правой кнопкой мыши выбрать «Открыть», либо двойным кликом левой кнопкой мыши по файлу. После этого всплывёт окно с предупреждением безопасности, жмём на «Выполнить».

- 10. И вот перед вами открылась та самая программа WWDC — Windows Worms Doors Cleaner. И если вы обнаружили в списке красный значок с крестиком — это значит, что в вашем компьютере открыт порт. Чтобы закрыть, надо нажать на кнопку «Close».

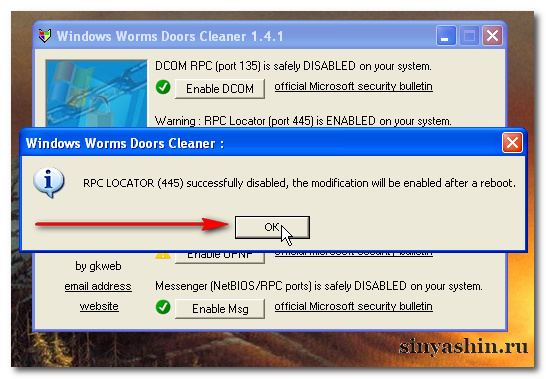

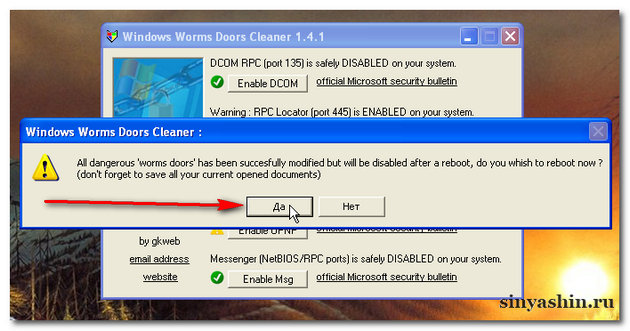

- 11. Программа сообщит вам о том, что следует перезагрузить компьютер. Вам придётся согласиться, и после очередного открытия окна жмите «ОК», далее «Да». Компьютер перезагрузится сам.

- 12. После перезагрузки проверьте ещё раз, повторно запустите WWDC — Windows Worms Doors Cleaner. И что мы видим? Всё в порядке! Закройте её.

- 13. Предлагаю вам закрепить программу WWDC — Windows Worms Doors Cleaner в Пуск. Откройте папку, в которой лежит эта программа и нажав на неё правой кнопкой мыши, выбрать «Закрепить в меню Пуск». Готово!

Вкратце о WWDC — Windows Worms Doors Cleaner. После каждого закрытия порта программа будет требовать перезагрузку компьютера для того, чтобы вступили в силу изменения, произведенные вами. Как вы видите на картинке, все значки были зелёного цвета — это значит, что порты закрыты, а если покажется красный значок, действуйте как я говорил выше. По поводу Skype, по умолчанию порт открыт, но вы же не хотите, чтобы ваш компьютер подвергался риску. Даже во время разговоров по Skype с друзьями, трояны спокойно проходят через открытый порт. Если вы не знаете, что такое Skype, то здесь есть урок «Урок №32 Бесплатная программа Skype | Урок, скачать, загрузить, установить на компьютер» о том, как установить Скайп.

На этом урок заканчиваю. Поделитесь с друзьями этой информацией, и делайте ретвит. До скорой встречи!

С уважением Александр Синяшин!

Поделитесь с друзьями!

Поддержите меня если Вы добрый человек