Опубликовано 29.10.2017 Обновлено

Что такое UAC знают не все пользователи Windows, однако сталкиваться с ним приходится постоянно. Вообще аббревиатура расшифровывается как User Account Control или, если говорить по-русски, контроль учетных записей.

Как заявляют разработчики, UAC контролирует загрузку приложений в операционной системе и препятствует запуску вредоносных приложений, ну а помогает ему супер экран, снабженный искусственным интеллектом, под названием Smart Screen и Windows Defender. Несмотря на все похвалы со стороны Microsoft’a, у меня есть несколько доводов, чтобы отключить все эти агрегаты.

Почему стоит отключить User Account Control?

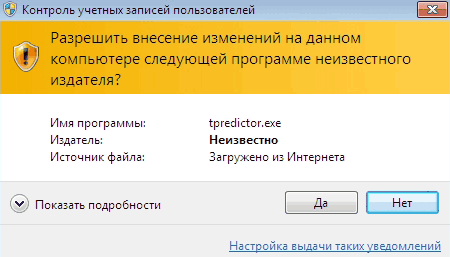

- Во-первых, он всем надоедает. Бесконечно вылезают окна с вопросом, хотим ли мы запустить то или иное приложение, а бывают даже такие ситуации, когда для запуска софта приходится кликать по одинаковым окнам несколько раз, что жутко бесит. Мало того, при включенном UAC программы выполняются с ограниченным доступом и если нам по мере использования понадобятся права администратора, то софтину придется перезапускать.

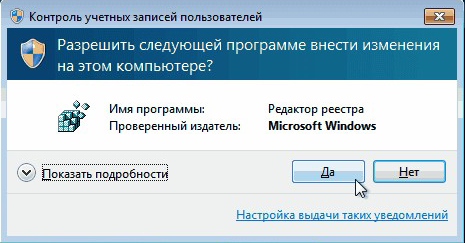

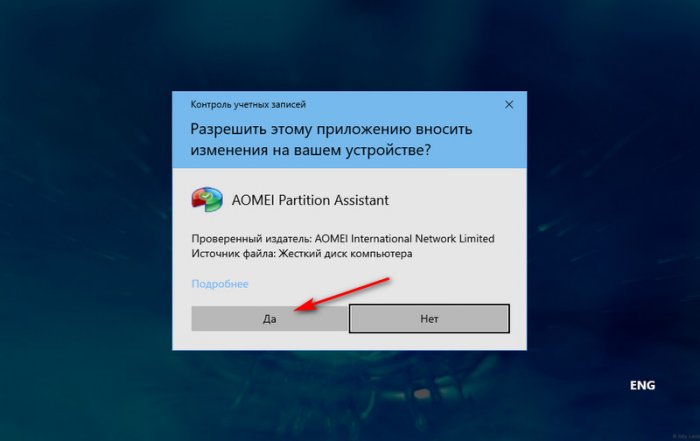

- Во-вторых, он бесполезен, хотя бы потому, что когда вылезает окно с запросом, пользователи в автоматическом режиме нажимают ”ДА”, даже не читая, что там написано. Эти тупые окна до того всем надоели, что никто уже в принципе не смотрит на эти предупреждения. Это происходит интуитивно на подсознательном уровне и даже если там будет такой вопрос: ”Форматировать все диски и перезагрузить компьютер?” – юзер нажмет ”ДА”.

- В-третьих, пользы от этих запросов вообще никакой. Разработчики троянов и различной малвари уже давно научились обходить стандартные средства защиты Windows, сколько бы они не обновлялись. И вообще, Microsoft – это не антивирусная лаборатория, поэтому ни о какой хорошей защите не может идти и речи. Весь этот UAC, Smart Screen и Windows Defender это всего лишь игрушки, которые сделаны для того, чтобы операционная система не загнулась сразу же после первого подключения к Интернету.

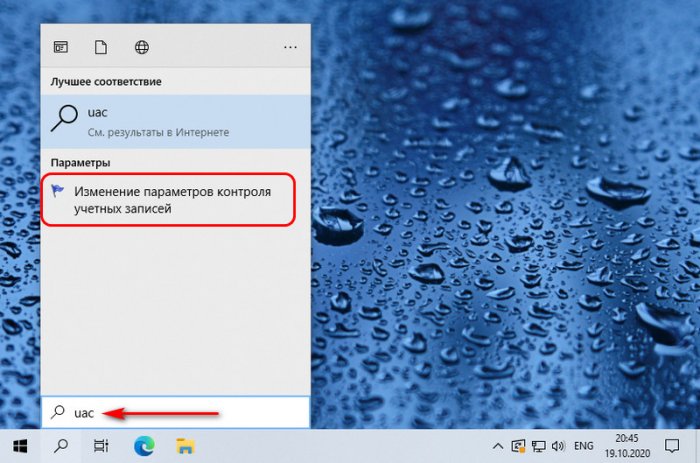

Как отключить UAC?

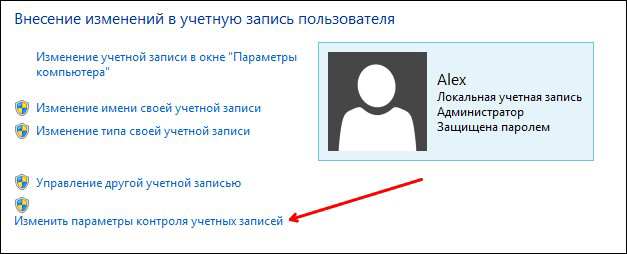

Если вы читаете эту статью, значит UAC вас достал, а значит нужно его отключить. Дабы вы не напрягались и не искали эту информацию, выкладываю простую инструкцию.

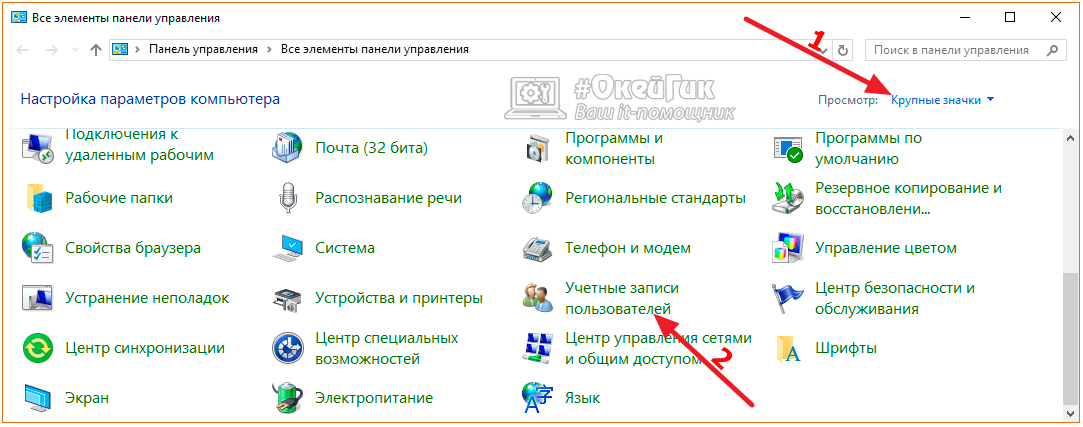

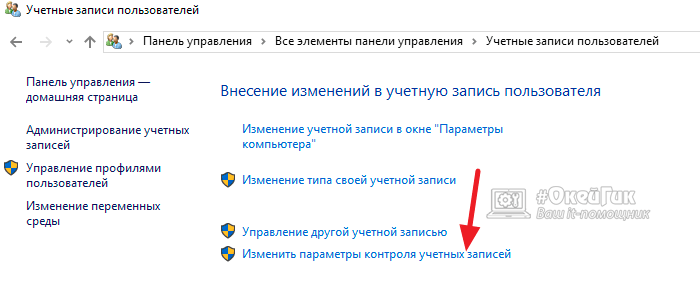

Инструкция по отключению UAC

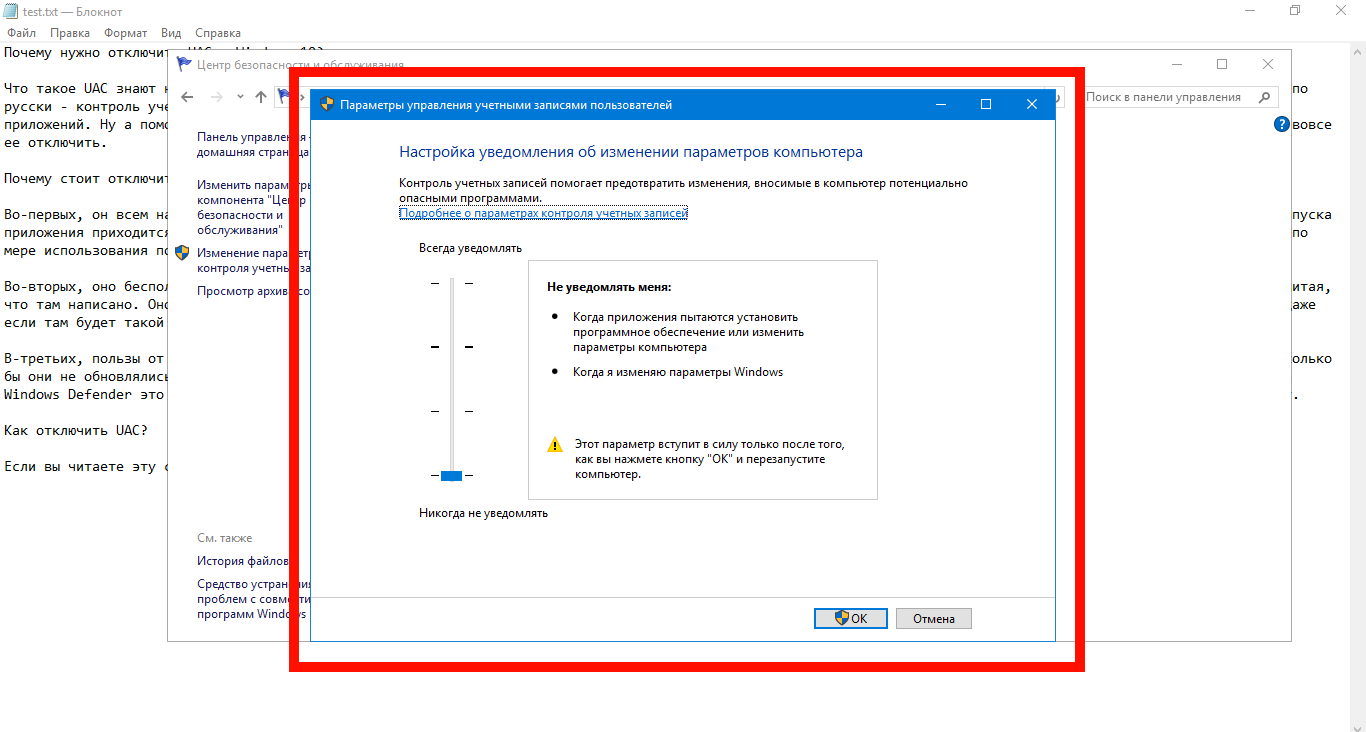

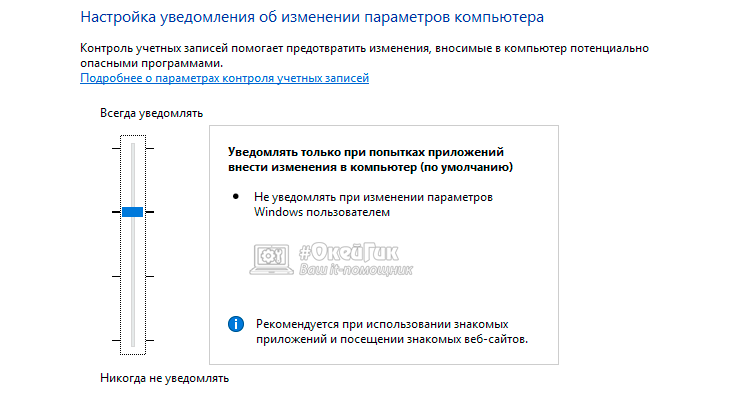

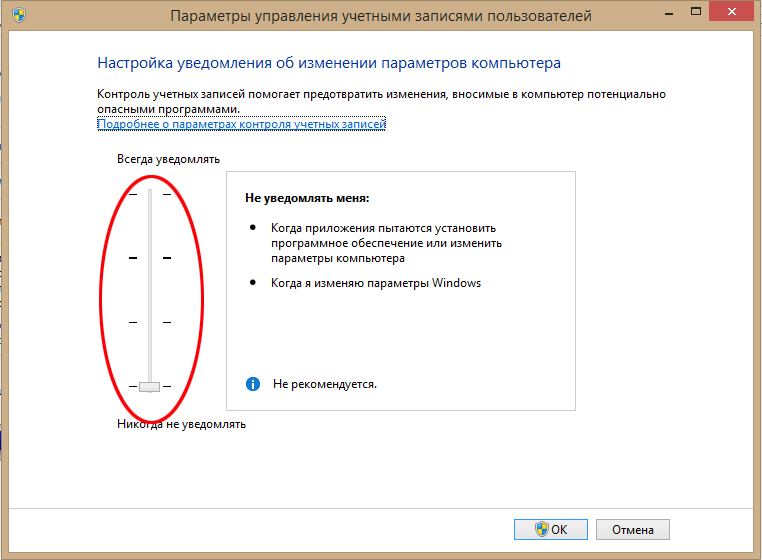

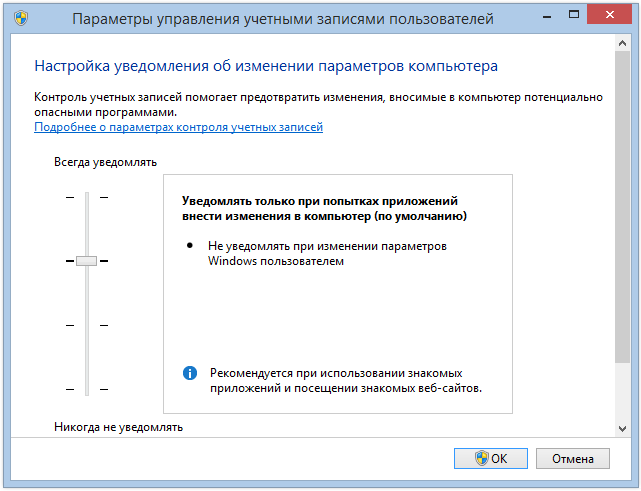

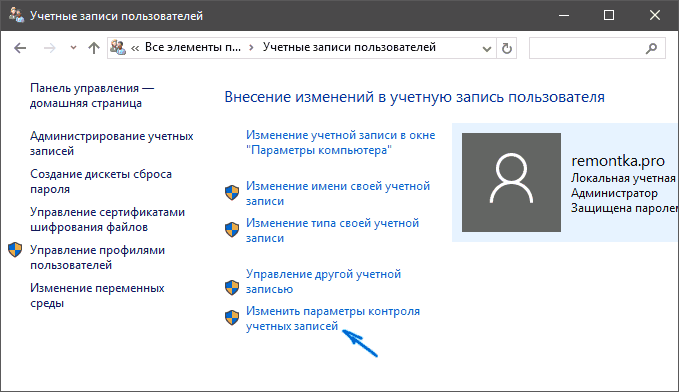

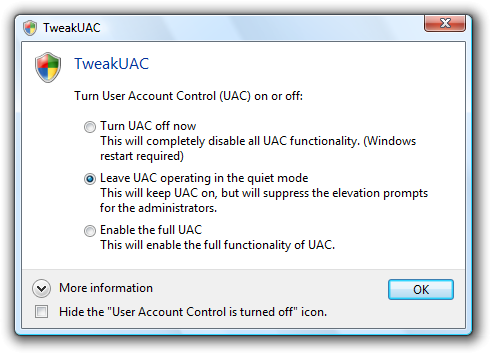

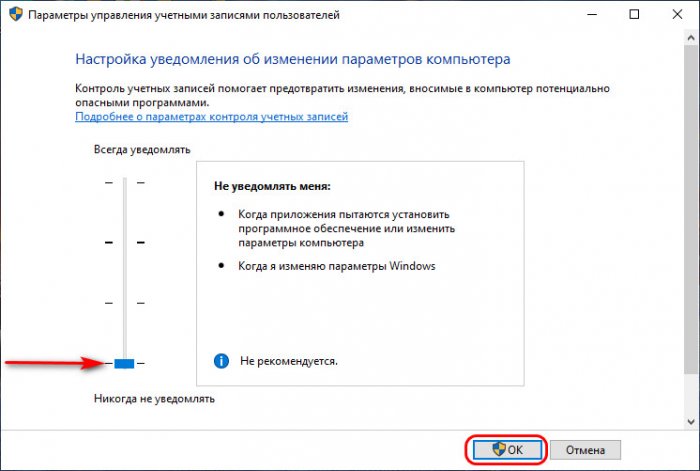

Вообще в панели управления есть опция отключения, но с ее помощью не получится полностью вырубить эту субстанцию. На скриншоте как раз она.

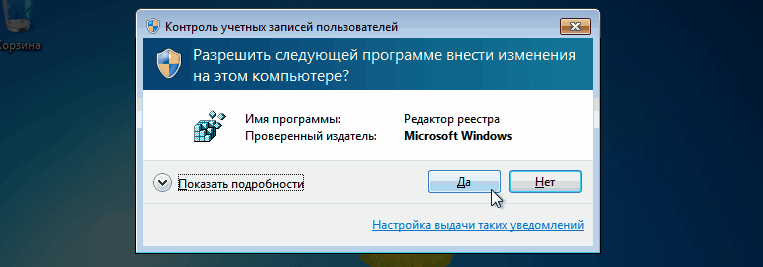

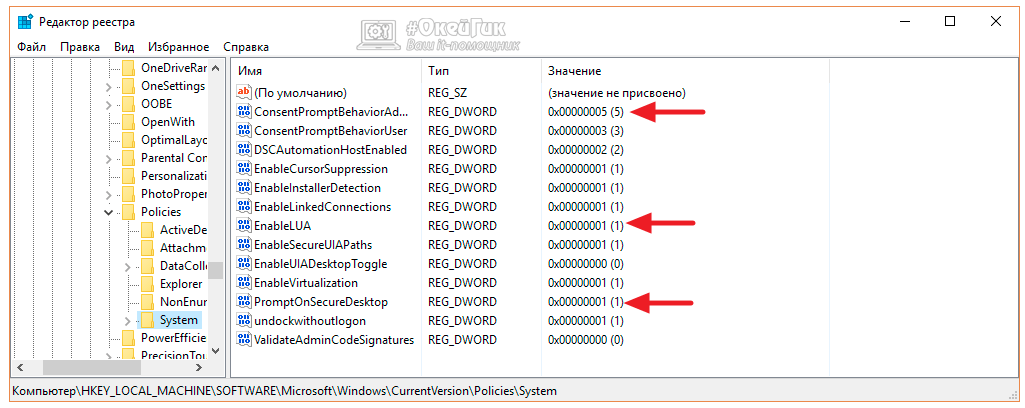

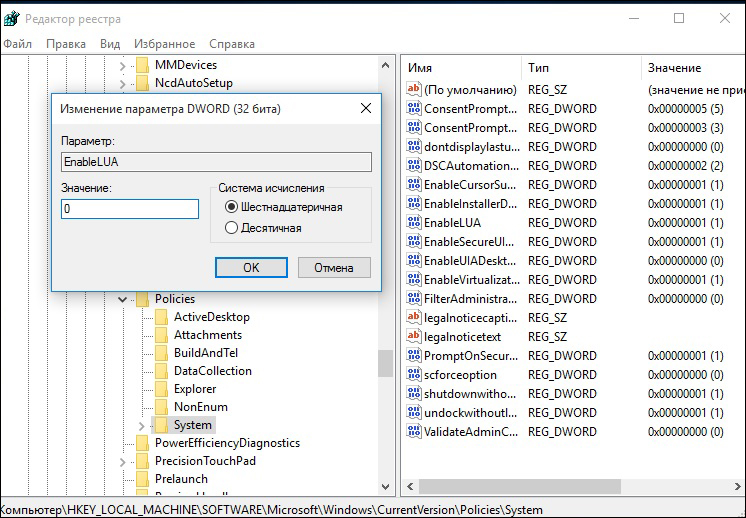

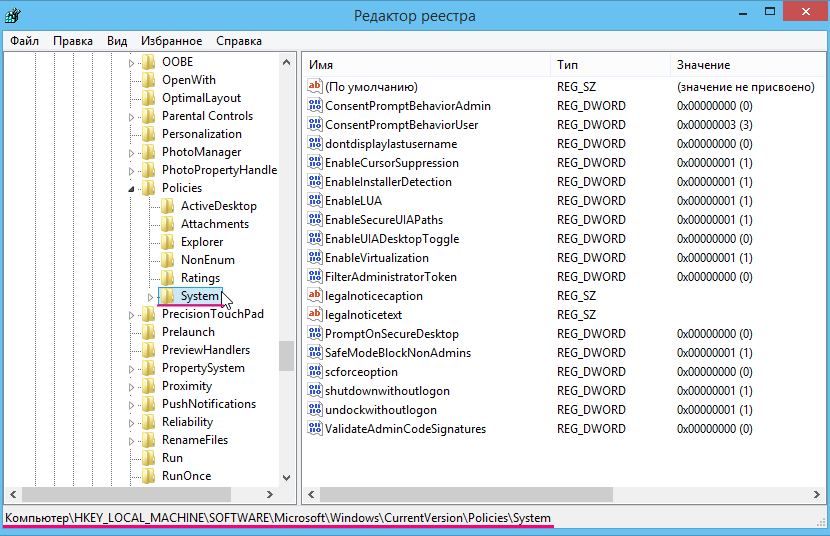

Для полного отключения нам понадобится вызвать редактор реестра. Итак, нажимаем клавиши Win + R и в появившееся окно вводим regedit. Далее переходим в этот раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

где находим параметр EnableLUA и меняем его значение на 0. В центре уведомлений сразу же появится запрос на перезагрузку компьютера и мы конечно же перезагружаемся. После такой операции запросы на запуск программ от UAC не будут нас беспокоить.

Инструкция по отключению Smart Screen

Однако Smart Screen будет нас по-прежнему доставать, поэтому мы отключим и его. Запускаем редактор реестра, как написано выше, и переходим по этому пути

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System

В этом разделе создаем параметр DWORD (32 бита), причем для ОС с любой разрядностью. Параметру задаем имя EnableSmartScreen и присваиваем ему значение 0.

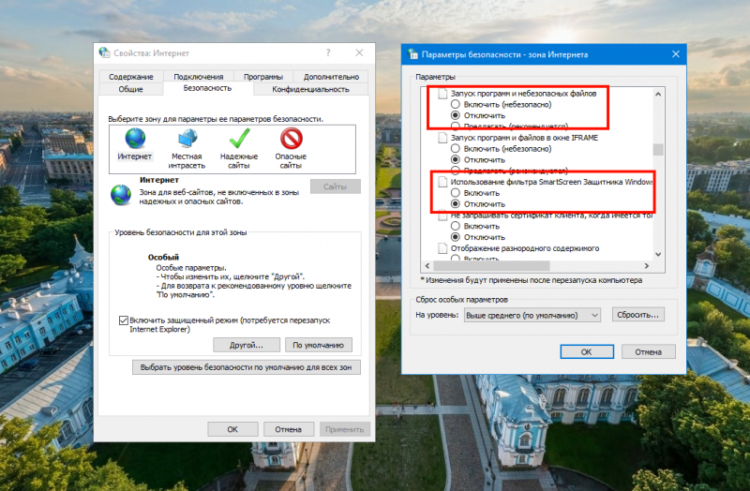

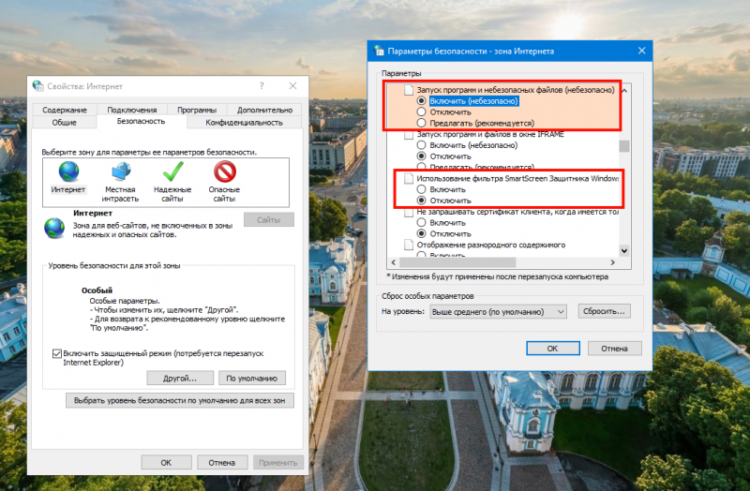

Далее открываем панель управления и нажимаем ”Свойства браузера”. Переходим на вкладку Безопасность -> Другой. Тут ищем следующие пункты ”запуск программ и небезопасных файлов”, ”использование фильтра Smart Screen”, первое включаем, а второе отключаем. Опять перезагружаем машину.

После выполнения всех процедур все всплывающие окна с запросами о разрешении запуска программ или запроса прав администратора исчезнут. По поводу Windows Defender беспокоиться не стоит – он, осознав свою бесполезность, отключится сам, когда вы установите любую антивирусную программу.

Что еще нужно сделать?

Отключив все это, не забудьте установить себе на компьютер хороший, а лучше всего коммерческий антивирус. Наша редакция рекомендует использовать комбайны от ведущих антивирусных вендоров – DrWeb или Kaspersky.

В предыдущих версиях Windows работающие на компьютере пользователи по большей части имели права администратора по умолчанию, что давало им широкие возможности в плане установки и настройки приложений, а также изменения конфигурации системы. Такой подход отличался удобством, но в то же время представлял собой потенциальную уязвимость в системе безопасности, так как абсолютными полномочиями администратора могли воспользоваться вредоносные программы.

Разумеется, описанный механизм вовсе не исключал возможности создания учётной записи пользователя с ограниченными правами, однако работающим под такими учётными записями пользователям приходилось сталкиваться с разного рода трудностями, запрашивая разрешения у администратора на выполнение банальных операций вроде изменения системного времени. С этим нужно было что-то делать, и вскоре компромисс был найден. Решением проблемы стал UAC или контроль учётных записей.

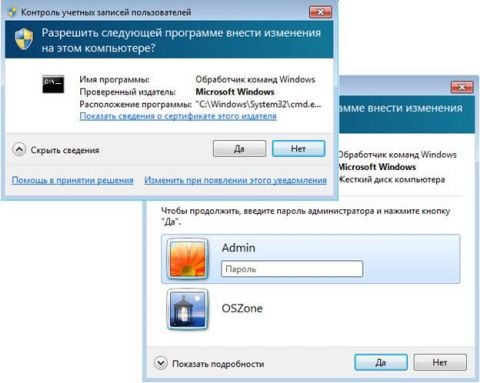

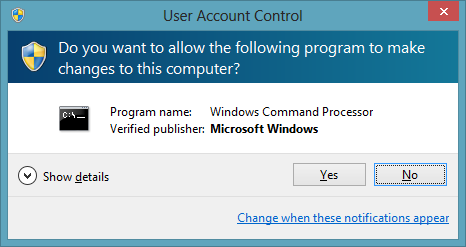

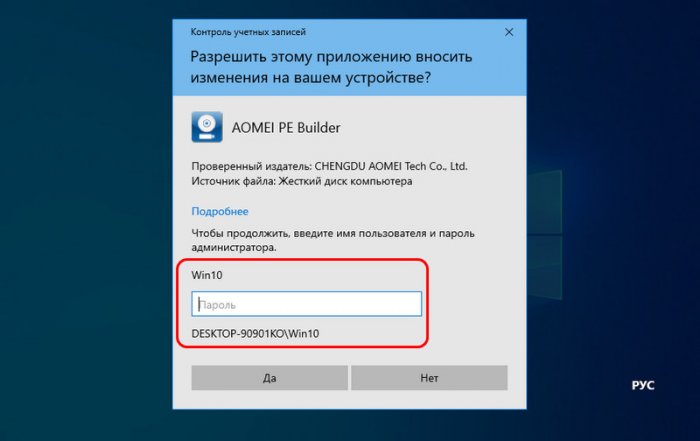

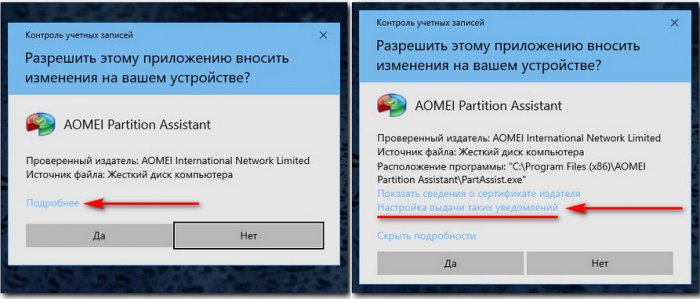

UAC — это технология дополнительной защиты, позволяющая предотвращать несанкционированные изменения в файлах операционной системы. Внешне работа компонента проявляется тем, что при запуске исполняемого файла на экране появляется окошко с просьбой проанализировать процедуру запуска и принять окончательное решение относительно запускаемого приложения.

При этом у пользователя есть два варианта: либо разрешить запуск файла, либо заблокировать, если он показался ему подозрительным. Как правило, UAC срабатывает в случаях если Windows или сторонняя программа требует разрешения на продолжение работы, а также в случае попытки неопознанной и, возможно, вредоносной программы получить доступ к компьютеру. Сообщение UAC можно видеть и при запуске программы, заблокированной администратором.

Но что именно происходит, когда срабатывает контроль учётных записей? Начнём с того, что, входя в систему со своим идентификатором безопасности, пользователь получает так называемый токен или проще список разрешений, в которой указывается, что он может делать, а что нет. А если быть точнее, создаётся два токена: один пользовательский, а другой администраторский. Когда UAC включён, то вошедший в систему пользователь даже если он имеет администраторские права, всегда работает с разрешениями первого токена.

И когда пользователь запускает программу, требующую администраторских привилегий, формируется обращение ко второму токену с просьбой предоставить пользователю администраторские права. Формированием такого запроса как раз и занимается контроль учетных записей. Схематически UAC можно изобразить как промежуточный модуль между пользовательским и администраторским списками прав.

Несмотря на свои преимущества, технология UAC имеет один минус — работать с включённым UAC неудобно, ведь при этом подтверждать вам придётся запуск любой программы. Поэтому многие пользователи предпочитает отключать UAC, хотя в Microsoft делать это не рекомендуют. Представьте, что на ваш компьютер проникла некая вредоносная программа, которая пытается запуститься без вашего ведома. Если UAC будет отключён, она запуститься в скрытом режиме, и вы даже не узнаете об этом. Правда, вирусы могут обходить защиту UAC, но всё же определённый процент атак он может предотвратить.

( 1 оценка, среднее 3 из 5 )

From Wikipedia, the free encyclopedia

User Account Control «Windows Security» alerts in Windows 11 in light mode. From top to bottom: blocked app, app with unknown publisher, app with a known/trusted publisher.

User Account Control (UAC) is a mandatory access control enforcement feature introduced with Microsoft’s Windows Vista[1] and Windows Server 2008 operating systems, with a more relaxed[2] version also present in Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10, and Windows 11. It aims to improve the security of Microsoft Windows by limiting application software to standard user privileges until an administrator authorises an increase or elevation. In this way, only applications trusted by the user may receive administrative privileges and malware are kept from compromising the operating system. In other words, a user account may have administrator privileges assigned to it, but applications that the user runs do not inherit those privileges unless they are approved beforehand or the user explicitly authorises it.

UAC uses Mandatory Integrity Control to isolate running processes with different privileges. To reduce the possibility of lower-privilege applications communicating with higher-privilege ones, another new technology, User Interface Privilege Isolation, is used in conjunction with User Account Control to isolate these processes from each other.[3] One prominent use of this is Internet Explorer 7’s «Protected Mode».[4]

Operating systems on mainframes and on servers have differentiated between superusers and userland for decades. This had an obvious security component, but also an administrative component, in that it prevented users from accidentally changing system settings.

Early Microsoft home operating-systems (such as MS-DOS, Windows 95-98 and Windows Me) did not have a concept of different user-accounts on the same machine. Subsequent versions of Windows and Microsoft applications encouraged the use of non-administrator user-logons, yet some applications continued to require administrator rights. Microsoft does not certify applications as Windows-compliant if they require administrator privileges; such applications may not use the Windows-compliant logo with their packaging.

Behavior in Windows versions[edit]

- MS-DOS and Windows versions 1.0 to 3.11: all applications had privileges equivalent to the operating system;

- Windows 9x: all applications enjoyed system-wide privileges rivaling those of the operating system itself;

- All versions of Windows NT up to Windows XP: introduced multiple user-accounts, but in practice most users continued to function as an administrator for their normal operations. Further, some applications would require that the user be an administrator for some or all of their functions to work.[5]

- Windows Vista: Microsoft developed Vista security firstly from the Limited User Account (LUA), then renamed the concept to User Account Protection (UAP) before finally shipping User Account Control (UAC).[6] Introduced in Windows Vista, User Account Control (UAC) offers an approach to encourage «super-user when necessary». The key to UAC lies in its ability to elevate privileges without changing the user context (user «Bob» is still user «Bob»). As always, it is difficult to introduce new security features without breaking compatibility with existing applications.

- When someone logs into Vista as a standard user, the system sets up a logon session and assigns a token containing only the most basic privileges. In this way, the new logon session cannot make changes that would affect the entire system.

- When a person logs in as a user with membership in the Administrators group, the system assigns two separate tokens: the first token contains all privileges typically awarded to an administrator, and the second is a restricted token similar to what a standard user would receive.

- User applications, including the Windows Shell, then start with the restricted token, resulting in a reduced-privilege environment – even when running under an Administrator account.

- When an application requests higher privileges or when a user selects a «Run as administrator» option, UAC will prompt standard users to enter the credentials of an Administrator account and prompt Administrators for confirmation and, if consent is given, continue or start the process using an unrestricted token.[7]

- Windows 7: Microsoft included a user interface to change User Account Control settings, and introduced one new notification mode: the default setting. By default, UAC does not prompt for consent when users make changes to Windows settings that require elevated permission through programs stored in %SystemRoot% and digitally signed by Microsoft. Programs that require permission to run still trigger a prompt. Other User Account Control settings that can be changed through the new UI could have been accessed through the registry in Windows Vista.[8]

- Windows 8 and 8.1: add a design change. When UAC is triggered, all applications and the taskbar are hidden when the desktop is dimmed.

- Windows 10: copies the same layout as Windows 8 and 8.1, but the Anniversary Update has a more modern look. Also, Windows 10 adds support for Windows Hello in the User Account Control dialog box.

Tasks that trigger a UAC prompt[edit]

Tasks that require administrator privileges will trigger a UAC prompt (if UAC is enabled); they are typically marked by a security shield icon with the 4 colors of the Windows logo (in Vista and Windows Server 2008) or with two panels yellow and two blue (Windows 7, Windows Server 2008 R2 and later). In the case of executable files, the icon will have a security shield overlay. The following tasks require administrator privileges:[9][10]

- Running an Application as an Administrator

- Changes to system-wide settings

- Changes to files in folders that standard users don’t have permissions for (such as %SystemRoot% or %ProgramFiles% in most cases)

- Changes to an access control list (ACL), commonly referred to as file or folder permissions

- Installing and uninstalling applications outside of:

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- Chrome’s and Firefox’s installer ask for admin rights during install, if given, Chrome will install in the Program Files folder and be usable for all users, if denied, Chrome will install in the %APPDATA% folder instead and only be usable by the current user.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- The Microsoft Store.

- The folder of the installer and its sub-folders.

- Steam installs its games in the /steamapps/ sub-folder, thus not prompting UAC. Some games require prerequisites to be installed, which may prompt UAC.

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Installing device drivers

- Installing ActiveX controls

- Changing settings for Windows Firewall

- Changing UAC settings

- Configuring Windows Update

- Adding or removing user accounts

- Changing a user’s account name or type

- Creating a new account or deleting a user account

- Turning on Guest account (Windows 7 to 8.1)

- Turning on network discovery, file and printer sharing, Public folder sharing, turning off password protected sharing or turning on media streaming

- Configuring Parental Controls (in Windows 7) or Family Safety (Windows 8.1)

- Running Task Scheduler

- Backing up and restoring folders and files

- Merging and deleting network locations

- Turning on or cleaning logging in Remote Access Preferences

- Running Color Calibration

- Changing remote, system protection or advanced system settings

- Restoring backed-up system files

- Viewing or changing another user’s folders and files

- Running Disk Defragmenter, System Restore or Windows Easy Transfer (Windows 7 to 8.1)

- Running Registry Editor

- Running the Windows Experience Index assessment

- Troubleshoot audio recording and playing, hardware / devices and power use

- Change power settings, turning off Windows features, uninstall, change or repair a program

- Change date and time and synchronizing with an Internet time server

- Installing and uninstalling display languages

- Change Ease of Access administrative settings

Common tasks, such as changing the time zone, do not require administrator privileges[11] (although changing the system time itself does, since the system time is commonly used in security protocols such as Kerberos). A number of tasks that required administrator privileges in earlier versions of Windows, such as installing critical Windows updates, no longer require administrator privileges in Vista.[12] Any program can be run as administrator by right-clicking its icon and clicking «Run as administrator», except MSI or MSU packages as, due to their nature, if administrator rights will be required a prompt will usually be shown. Should this fail, the only workaround is to run a Command Prompt as an administrator and launch the MSI or MSP package from there.

Features[edit]

User Account Control asks for credentials in a Secure Desktop mode, where the entire screen is temporarily dimmed, Windows Aero disabled, and only the authorization window at full brightness, to present only the elevation user interface (UI). Normal applications cannot interact with the Secure Desktop. This helps prevent spoofing, such as overlaying different text or graphics on top of the elevation request, or tweaking the mouse pointer to click the confirmation button when that’s not what the user intended.[13] If an administrative activity comes from a minimized application, the secure desktop request will also be minimized so as to prevent the focus from being lost. It is possible to disable Secure Desktop, though this is inadvisable from a security perspective.[14]

In earlier versions of Windows, Applications written with the assumption that the user will be running with administrator privileges experienced problems when run from limited user accounts, often because they attempted to write to machine-wide or system directories (such as Program Files) or registry keys (notably HKLM).[5] UAC attempts to alleviate this using File and Registry Virtualization, which redirects writes (and subsequent reads) to a per-user location within the user’s profile. For example, if an application attempts to write to a directory such as «C:Program Filesappnamesettings.ini» to which the user does not have write permission, the write will be redirected to «C:UsersusernameAppDataLocalVirtualStoreProgram Filesappnamesettings.ini». The redirection feature is only provided for non-elevated 32-bit applications, and only if they do not include a manifest that requests specific privileges.[15]

There are a number of configurable UAC settings. It is possible to:[16]

- Require administrators to re-enter their password for heightened security,

- Require the user to press Ctrl+Alt+Del as part of the authentication process for heightened security;

- Disable only file and registry virtualization[17]

- Disable Admin Approval Mode (UAC prompts for administrators) entirely; note that, while this disables the UAC confirmation dialogs, it does not disable Windows’ built-in LUA feature, which means that users, even those marked as administrators, are still limited users with no true administrative access.

Command Prompt windows that are running elevated will prefix the title of the window with the word «Administrator», so that a user can discern which instances are running with elevated privileges.[18]

A distinction is made between elevation requests from a signed executable and an unsigned executable; and if the former, whether the publisher is ‘Windows Vista’. The color, icon, and wording of the prompts are different in each case; for example, attempting to convey a greater sense of warning if the executable is unsigned than if not.[19]

Internet Explorer 7’s «Protected Mode» feature uses UAC to run with a ‘low’ integrity level (a Standard user token has an integrity level of ‘medium’; an elevated (Administrator) token has an integrity level of ‘high’). As such, it effectively runs in a sandbox, unable to write to most of the system (apart from the Temporary Internet Files folder) without elevating via UAC.[7][20] Since toolbars and ActiveX controls run within the Internet Explorer process, they will run with low privileges as well, and will be severely limited in what damage they can do to the system.[21]

Requesting elevation[edit]

A program can request elevation in a number of different ways. One way for program developers is to add a requestedPrivileges section to an XML document, known as the manifest, that is then embedded into the application. A manifest can specify dependencies, visual styles, and now the appropriate security context:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0"> <trustInfo xmlns="urn:schemas-microsoft-com:asm.v2"> <security> <requestedPrivileges> <requestedExecutionLevel level="highestAvailable" /> </requestedPrivileges> </security> </trustInfo> </assembly>

Setting the level attribute for requestedExecutionLevel to «asInvoker» will make the application run with the token that started it, «highestAvailable» will present a UAC prompt for administrators and run with the usual reduced privileges for standard users, and «requireAdministrator» will require elevation.[22] In both highestAvailable and requireAdministrator modes, failure to provide confirmation results in the program not being launched.

An executable that is marked as «requireAdministrator» in its manifest cannot be started from a non-elevated process using CreateProcess(). Instead, ERROR_ELEVATION_REQUIRED will be returned. ShellExecute() or ShellExecuteEx() must be used instead. If an HWND is not supplied, then the dialog will show up as a blinking item in the taskbar.

Inspecting an executable’s manifest to determine if it requires elevation is not recommended, as elevation may be required for other reasons (setup executables, application compatibility). However, it is possible to programmatically detect if an executable will require elevation by using CreateProcess() and setting the dwCreationFlags parameter to CREATE_SUSPENDED. If elevation is required, then ERROR_ELEVATION_REQUIRED will be returned.[23] If elevation is not required, a success return code will be returned at which point one can use TerminateProcess() on the newly created, suspended process. This will not allow one to detect that an executable requires elevation if one is already executing in an elevated process, however.

A new process with elevated privileges can be spawned from within a .NET application using the «runas» verb. An example using C#:

System.Diagnostics.Process proc = new System.Diagnostics.Process(); proc.StartInfo.FileName = "C:\Windows\system32\notepad.exe"; proc.StartInfo.Verb = "runas"; // Elevate the application proc.StartInfo.UseShellExecute = true; proc.Start();

In a native Win32 application the same «runas» verb can be added to a ShellExecute() or ShellExecuteEx() call:[7]

ShellExecute(hwnd, "runas", "C:\Windows\Notepad.exe", 0, 0, SW_SHOWNORMAL);

In the absence of a specific directive stating what privileges the application requests, UAC will apply heuristics, to determine whether or not the application needs administrator privileges. For example, if UAC detects that the application is a setup program, from clues such as the filename, versioning fields, or the presence of certain sequences of bytes within the executable, in the absence of a manifest it will assume that the application needs administrator privileges.[24]

Security[edit]

UAC is a convenience feature; it neither introduces a security boundary nor prevents execution of malware.[25][26][27][28]

Leo Davidson discovered that Microsoft weakened UAC in Windows 7 through exemption of about 70 Windows programs from displaying a UAC prompt and presented a proof of concept for a privilege escalation.[29]

Stefan Kanthak presented a proof of concept for a privilege escalation via UAC’s installer detection and IExpress installers.[30]

Stefan Kanthak presented another proof of concept for arbitrary code execution as well as privilege escalation via UAC’s auto-elevation and binary planting.[31]

Criticism[edit]

There have been complaints that UAC notifications slow down various tasks on the computer such as the initial installation of software onto Windows Vista.[32] It is possible to turn off UAC while installing software, and re-enable it at a later time.[33] However, this is not recommended since, as File & Registry Virtualization is only active when UAC is turned on, user settings and configuration files may be installed to a different place (a system directory rather than a user-specific directory) if UAC is switched off than they would be otherwise.[14] Also Internet Explorer 7’s «Protected Mode», whereby the browser runs in a sandbox with lower privileges than the standard user, relies on UAC; and will not function if UAC is disabled.[20]

Yankee Group analyst Andrew Jaquith said, six months before Vista was released, that «while the new security system shows promise, it is far too chatty and annoying.»[34] By the time Windows Vista was released in November 2006, Microsoft had drastically reduced the number of operating system tasks that triggered UAC prompts, and added file and registry virtualization to reduce the number of legacy applications that triggered UAC prompts.[5] However, David Cross, a product unit manager at Microsoft, stated during the RSA Conference 2008 that UAC was in fact designed to «annoy users,» and force independent software vendors to make their programs more secure so that UAC prompts would not be triggered.[35] Software written for Windows XP, and many peripherals, would no longer work in Windows Vista or 7 due to the extensive changes made in the introduction of UAC. The compatibility options were also insufficient. In response to these criticisms, Microsoft altered UAC activity in Windows 7. For example, by default users are not prompted to confirm many actions initiated with the mouse and keyboard alone such as operating Control Panel applets.

In a controversial article, New York Times Gadgetwise writer Paul Boutin said «Turn off Vista’s overly protective User Account Control. Those pop-ups are like having your mother hover over your shoulder while you work.»[36] Computerworld journalist Preston Gralla described the NYT article as «…one of the worst pieces of technical advice ever issued.»[37]

See also[edit]

- Comparison of privilege authorization features

- Features new to Windows Vista

- Polkit

- runas

- Secure attention key (SAK)

- Security and safety features new to Windows Vista

- sudo – A similar feature in UNIX-like operating systems

References[edit]

- ^ «What is User Account Control?». Microsoft. January 2015. Retrieved 2015-07-28.

- ^ Windows 7 Feature Focus: User Account Control Archived 2014-05-04 at the Wayback Machine, An overview of UAC in Windows 7 by Paul Thurott

- ^ «The Windows Vista and Windows Server 2008 Developer Story: Windows Vista Application Development Requirements for User Account Control (UAC)». The Windows Vista and Windows Server 2008 Developer Story Series. Microsoft. April 2007. Retrieved 2007-10-08.

- ^ Marc Silbey, Peter Brundrett (January 2006). «Understanding and Working in Protected Mode Internet Explorer». Microsoft. Retrieved 2007-12-08.

- ^ a b c Torre, Charles (March 5, 2007). «UAC – What. How. Why» (video). Retrieved 2007-12-08.

- ^

Howard, Michael; LeBlanc, David (2010). Writing Secure Code for Windows Vista. O’Reilly Media, Inc. ISBN 9780735649316. Retrieved 2013-08-06.UAC started life as the Limited User Account (LUA), then was renamed to User Account Protection (UAP), and finally we got UAC.

- ^ a b c Kerr, Kenny (September 29, 2006). «Windows Vista for Developers – Part 4 – User Account Control». Retrieved 2007-03-15.

- ^ «Registry Tweaks to Customize User Account Control (UAC) Options in Windows Vista and Later — AskVG».

- ^ Bott, Ed (2007-02-02). «What triggers User Account Control prompts?». Archived from the original on 2015-09-27.

- ^ «Living with and benefiting from User Account Control». Microsoft. 2014-12-09.

- ^ Allchin, Jim (2007-01-23). «Security Features vs. Convenience». Windows Vista Team Blog. Microsoft.

- ^ «User Account Control Overview». TechNet. Microsoft.

- ^ «User Account Control Prompts on the Secure Desktop». UACBlog. Microsoft. 4 May 2006.

- ^ a b Bott, Ed (2 February 2007). «Why you need to be discriminating with those Vista tips». Ed Bott’s Windows Expertise.

- ^ «Determine How to Fix Applications That Are Not Windows 7 Compliant». TechNet. Microsoft. Retrieved 2013-09-09.

- ^ «Chapter 2: Defend Against Malware». Windows Vista Security Guide. Microsoft. November 8, 2006.

- ^ User Account Control: Virtualize file and registry write failures to per-user locations

- ^ «Administrator Marking for Command Prompt». UACBlog. Microsoft. 1 August 2006.

- ^ «Accessible UAC Prompts». Windows Vista Blog. Microsoft. Archived from the original on 2008-01-27. Retrieved 2008-02-13.

- ^ a b Russinovich, Mark (June 2007). «Inside Windows Vista User Account Control». TechNet Magazine. Microsoft.

- ^ Friedman, Mike (10 February 2006). «Protected Mode in Vista IE7». IEBlog. Microsoft.

- ^ Carlisle, Mike (10 March 2007). «Making Your Application UAC Aware». The Code Project.

- ^ Zhang, Junfeng (18 October 2006). «Programmatically determine if an application requires elevation in Windows Vista». Junfeng Zhang’s Windows Programming Notes. Microsoft.

- ^ «Understanding and Configuring User Account Control in Windows Vista». TechNet. Microsoft. Retrieved 2007-07-05.

- ^ «Disabling User Account Control (UAC) on Windows Server». Microsoft Support Knowledge Base. Microsoft. Retrieved 2015-08-17.

- ^ Russinovich, Mark. «Inside Windows 7 User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Johansson, Jesper. «The Long-Term Impact of User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Russinovich, Mark. «Inside Windows Vista User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Davidson, Leo. «Windows 7 UAC whitelist: – Code-injection Issue – Anti-Competitive API – Security Theatre». Retrieved 2015-08-25.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 11): privilege escalation for dummies». Full disclosure (mailing list). Retrieved 2015-08-17.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 31): UAC is for binary planting». Full disclosure (mailing list). Retrieved 2015-08-25.

- ^ Trapani, Gina (31 January 2007). «Geek to Live: Windows Vista upgrade power tips». Lifehacker.

- ^ «Disable UAC in Vista». Archived from the original on 2021-12-22.

- ^ Evers, Joris (2006-05-07). «Report: Vista to hit anti-spyware, firewall markets». ZDNet. CBS Interactive. Archived from the original on 2006-12-10. Retrieved 2007-01-21.

- ^ Espiner, Tom (11 April 2008). «Microsoft: Vista feature designed to ‘annoy users’«. CNET. CBS Interactive.

- ^ Boutin, Paul (14 May 2009). «How to Wring a Bit More Speed From Vista». New York Times – Gadgetwise. Retrieved 2015-01-04.

- ^ Gralla, Preston (2009-05-14). «New York Times blooper: Throw away your anti-virus software». Computerworld. Retrieved 2022-10-04.

External links[edit]

- Turning UAC On or Off in Windows 7

- Documentation about UAC for Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows Vista

- UAC Understanding and Configuring More Information at Microsoft Technet

- Development Requirements for User Account Control Compatibility More information at Microsoft Developer Network

- UAC Team Blog

From Wikipedia, the free encyclopedia

User Account Control «Windows Security» alerts in Windows 11 in light mode. From top to bottom: blocked app, app with unknown publisher, app with a known/trusted publisher.

User Account Control (UAC) is a mandatory access control enforcement feature introduced with Microsoft’s Windows Vista[1] and Windows Server 2008 operating systems, with a more relaxed[2] version also present in Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10, and Windows 11. It aims to improve the security of Microsoft Windows by limiting application software to standard user privileges until an administrator authorises an increase or elevation. In this way, only applications trusted by the user may receive administrative privileges and malware are kept from compromising the operating system. In other words, a user account may have administrator privileges assigned to it, but applications that the user runs do not inherit those privileges unless they are approved beforehand or the user explicitly authorises it.

UAC uses Mandatory Integrity Control to isolate running processes with different privileges. To reduce the possibility of lower-privilege applications communicating with higher-privilege ones, another new technology, User Interface Privilege Isolation, is used in conjunction with User Account Control to isolate these processes from each other.[3] One prominent use of this is Internet Explorer 7’s «Protected Mode».[4]

Operating systems on mainframes and on servers have differentiated between superusers and userland for decades. This had an obvious security component, but also an administrative component, in that it prevented users from accidentally changing system settings.

Early Microsoft home operating-systems (such as MS-DOS, Windows 95-98 and Windows Me) did not have a concept of different user-accounts on the same machine. Subsequent versions of Windows and Microsoft applications encouraged the use of non-administrator user-logons, yet some applications continued to require administrator rights. Microsoft does not certify applications as Windows-compliant if they require administrator privileges; such applications may not use the Windows-compliant logo with their packaging.

Behavior in Windows versions[edit]

- MS-DOS and Windows versions 1.0 to 3.11: all applications had privileges equivalent to the operating system;

- Windows 9x: all applications enjoyed system-wide privileges rivaling those of the operating system itself;

- All versions of Windows NT up to Windows XP: introduced multiple user-accounts, but in practice most users continued to function as an administrator for their normal operations. Further, some applications would require that the user be an administrator for some or all of their functions to work.[5]

- Windows Vista: Microsoft developed Vista security firstly from the Limited User Account (LUA), then renamed the concept to User Account Protection (UAP) before finally shipping User Account Control (UAC).[6] Introduced in Windows Vista, User Account Control (UAC) offers an approach to encourage «super-user when necessary». The key to UAC lies in its ability to elevate privileges without changing the user context (user «Bob» is still user «Bob»). As always, it is difficult to introduce new security features without breaking compatibility with existing applications.

- When someone logs into Vista as a standard user, the system sets up a logon session and assigns a token containing only the most basic privileges. In this way, the new logon session cannot make changes that would affect the entire system.

- When a person logs in as a user with membership in the Administrators group, the system assigns two separate tokens: the first token contains all privileges typically awarded to an administrator, and the second is a restricted token similar to what a standard user would receive.

- User applications, including the Windows Shell, then start with the restricted token, resulting in a reduced-privilege environment – even when running under an Administrator account.

- When an application requests higher privileges or when a user selects a «Run as administrator» option, UAC will prompt standard users to enter the credentials of an Administrator account and prompt Administrators for confirmation and, if consent is given, continue or start the process using an unrestricted token.[7]

- Windows 7: Microsoft included a user interface to change User Account Control settings, and introduced one new notification mode: the default setting. By default, UAC does not prompt for consent when users make changes to Windows settings that require elevated permission through programs stored in %SystemRoot% and digitally signed by Microsoft. Programs that require permission to run still trigger a prompt. Other User Account Control settings that can be changed through the new UI could have been accessed through the registry in Windows Vista.[8]

- Windows 8 and 8.1: add a design change. When UAC is triggered, all applications and the taskbar are hidden when the desktop is dimmed.

- Windows 10: copies the same layout as Windows 8 and 8.1, but the Anniversary Update has a more modern look. Also, Windows 10 adds support for Windows Hello in the User Account Control dialog box.

Tasks that trigger a UAC prompt[edit]

Tasks that require administrator privileges will trigger a UAC prompt (if UAC is enabled); they are typically marked by a security shield icon with the 4 colors of the Windows logo (in Vista and Windows Server 2008) or with two panels yellow and two blue (Windows 7, Windows Server 2008 R2 and later). In the case of executable files, the icon will have a security shield overlay. The following tasks require administrator privileges:[9][10]

- Running an Application as an Administrator

- Changes to system-wide settings

- Changes to files in folders that standard users don’t have permissions for (such as %SystemRoot% or %ProgramFiles% in most cases)

- Changes to an access control list (ACL), commonly referred to as file or folder permissions

- Installing and uninstalling applications outside of:

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- Chrome’s and Firefox’s installer ask for admin rights during install, if given, Chrome will install in the Program Files folder and be usable for all users, if denied, Chrome will install in the %APPDATA% folder instead and only be usable by the current user.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- The Microsoft Store.

- The folder of the installer and its sub-folders.

- Steam installs its games in the /steamapps/ sub-folder, thus not prompting UAC. Some games require prerequisites to be installed, which may prompt UAC.

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Installing device drivers

- Installing ActiveX controls

- Changing settings for Windows Firewall

- Changing UAC settings

- Configuring Windows Update

- Adding or removing user accounts

- Changing a user’s account name or type

- Creating a new account or deleting a user account

- Turning on Guest account (Windows 7 to 8.1)

- Turning on network discovery, file and printer sharing, Public folder sharing, turning off password protected sharing or turning on media streaming

- Configuring Parental Controls (in Windows 7) or Family Safety (Windows 8.1)

- Running Task Scheduler

- Backing up and restoring folders and files

- Merging and deleting network locations

- Turning on or cleaning logging in Remote Access Preferences

- Running Color Calibration

- Changing remote, system protection or advanced system settings

- Restoring backed-up system files

- Viewing or changing another user’s folders and files

- Running Disk Defragmenter, System Restore or Windows Easy Transfer (Windows 7 to 8.1)

- Running Registry Editor

- Running the Windows Experience Index assessment

- Troubleshoot audio recording and playing, hardware / devices and power use

- Change power settings, turning off Windows features, uninstall, change or repair a program

- Change date and time and synchronizing with an Internet time server

- Installing and uninstalling display languages

- Change Ease of Access administrative settings

Common tasks, such as changing the time zone, do not require administrator privileges[11] (although changing the system time itself does, since the system time is commonly used in security protocols such as Kerberos). A number of tasks that required administrator privileges in earlier versions of Windows, such as installing critical Windows updates, no longer require administrator privileges in Vista.[12] Any program can be run as administrator by right-clicking its icon and clicking «Run as administrator», except MSI or MSU packages as, due to their nature, if administrator rights will be required a prompt will usually be shown. Should this fail, the only workaround is to run a Command Prompt as an administrator and launch the MSI or MSP package from there.

Features[edit]

User Account Control asks for credentials in a Secure Desktop mode, where the entire screen is temporarily dimmed, Windows Aero disabled, and only the authorization window at full brightness, to present only the elevation user interface (UI). Normal applications cannot interact with the Secure Desktop. This helps prevent spoofing, such as overlaying different text or graphics on top of the elevation request, or tweaking the mouse pointer to click the confirmation button when that’s not what the user intended.[13] If an administrative activity comes from a minimized application, the secure desktop request will also be minimized so as to prevent the focus from being lost. It is possible to disable Secure Desktop, though this is inadvisable from a security perspective.[14]

In earlier versions of Windows, Applications written with the assumption that the user will be running with administrator privileges experienced problems when run from limited user accounts, often because they attempted to write to machine-wide or system directories (such as Program Files) or registry keys (notably HKLM).[5] UAC attempts to alleviate this using File and Registry Virtualization, which redirects writes (and subsequent reads) to a per-user location within the user’s profile. For example, if an application attempts to write to a directory such as «C:Program Filesappnamesettings.ini» to which the user does not have write permission, the write will be redirected to «C:UsersusernameAppDataLocalVirtualStoreProgram Filesappnamesettings.ini». The redirection feature is only provided for non-elevated 32-bit applications, and only if they do not include a manifest that requests specific privileges.[15]

There are a number of configurable UAC settings. It is possible to:[16]

- Require administrators to re-enter their password for heightened security,

- Require the user to press Ctrl+Alt+Del as part of the authentication process for heightened security;

- Disable only file and registry virtualization[17]

- Disable Admin Approval Mode (UAC prompts for administrators) entirely; note that, while this disables the UAC confirmation dialogs, it does not disable Windows’ built-in LUA feature, which means that users, even those marked as administrators, are still limited users with no true administrative access.

Command Prompt windows that are running elevated will prefix the title of the window with the word «Administrator», so that a user can discern which instances are running with elevated privileges.[18]

A distinction is made between elevation requests from a signed executable and an unsigned executable; and if the former, whether the publisher is ‘Windows Vista’. The color, icon, and wording of the prompts are different in each case; for example, attempting to convey a greater sense of warning if the executable is unsigned than if not.[19]

Internet Explorer 7’s «Protected Mode» feature uses UAC to run with a ‘low’ integrity level (a Standard user token has an integrity level of ‘medium’; an elevated (Administrator) token has an integrity level of ‘high’). As such, it effectively runs in a sandbox, unable to write to most of the system (apart from the Temporary Internet Files folder) without elevating via UAC.[7][20] Since toolbars and ActiveX controls run within the Internet Explorer process, they will run with low privileges as well, and will be severely limited in what damage they can do to the system.[21]

Requesting elevation[edit]

A program can request elevation in a number of different ways. One way for program developers is to add a requestedPrivileges section to an XML document, known as the manifest, that is then embedded into the application. A manifest can specify dependencies, visual styles, and now the appropriate security context:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0"> <trustInfo xmlns="urn:schemas-microsoft-com:asm.v2"> <security> <requestedPrivileges> <requestedExecutionLevel level="highestAvailable" /> </requestedPrivileges> </security> </trustInfo> </assembly>

Setting the level attribute for requestedExecutionLevel to «asInvoker» will make the application run with the token that started it, «highestAvailable» will present a UAC prompt for administrators and run with the usual reduced privileges for standard users, and «requireAdministrator» will require elevation.[22] In both highestAvailable and requireAdministrator modes, failure to provide confirmation results in the program not being launched.

An executable that is marked as «requireAdministrator» in its manifest cannot be started from a non-elevated process using CreateProcess(). Instead, ERROR_ELEVATION_REQUIRED will be returned. ShellExecute() or ShellExecuteEx() must be used instead. If an HWND is not supplied, then the dialog will show up as a blinking item in the taskbar.

Inspecting an executable’s manifest to determine if it requires elevation is not recommended, as elevation may be required for other reasons (setup executables, application compatibility). However, it is possible to programmatically detect if an executable will require elevation by using CreateProcess() and setting the dwCreationFlags parameter to CREATE_SUSPENDED. If elevation is required, then ERROR_ELEVATION_REQUIRED will be returned.[23] If elevation is not required, a success return code will be returned at which point one can use TerminateProcess() on the newly created, suspended process. This will not allow one to detect that an executable requires elevation if one is already executing in an elevated process, however.

A new process with elevated privileges can be spawned from within a .NET application using the «runas» verb. An example using C#:

System.Diagnostics.Process proc = new System.Diagnostics.Process(); proc.StartInfo.FileName = "C:\Windows\system32\notepad.exe"; proc.StartInfo.Verb = "runas"; // Elevate the application proc.StartInfo.UseShellExecute = true; proc.Start();

In a native Win32 application the same «runas» verb can be added to a ShellExecute() or ShellExecuteEx() call:[7]

ShellExecute(hwnd, "runas", "C:\Windows\Notepad.exe", 0, 0, SW_SHOWNORMAL);

In the absence of a specific directive stating what privileges the application requests, UAC will apply heuristics, to determine whether or not the application needs administrator privileges. For example, if UAC detects that the application is a setup program, from clues such as the filename, versioning fields, or the presence of certain sequences of bytes within the executable, in the absence of a manifest it will assume that the application needs administrator privileges.[24]

Security[edit]

UAC is a convenience feature; it neither introduces a security boundary nor prevents execution of malware.[25][26][27][28]

Leo Davidson discovered that Microsoft weakened UAC in Windows 7 through exemption of about 70 Windows programs from displaying a UAC prompt and presented a proof of concept for a privilege escalation.[29]

Stefan Kanthak presented a proof of concept for a privilege escalation via UAC’s installer detection and IExpress installers.[30]

Stefan Kanthak presented another proof of concept for arbitrary code execution as well as privilege escalation via UAC’s auto-elevation and binary planting.[31]

Criticism[edit]

There have been complaints that UAC notifications slow down various tasks on the computer such as the initial installation of software onto Windows Vista.[32] It is possible to turn off UAC while installing software, and re-enable it at a later time.[33] However, this is not recommended since, as File & Registry Virtualization is only active when UAC is turned on, user settings and configuration files may be installed to a different place (a system directory rather than a user-specific directory) if UAC is switched off than they would be otherwise.[14] Also Internet Explorer 7’s «Protected Mode», whereby the browser runs in a sandbox with lower privileges than the standard user, relies on UAC; and will not function if UAC is disabled.[20]

Yankee Group analyst Andrew Jaquith said, six months before Vista was released, that «while the new security system shows promise, it is far too chatty and annoying.»[34] By the time Windows Vista was released in November 2006, Microsoft had drastically reduced the number of operating system tasks that triggered UAC prompts, and added file and registry virtualization to reduce the number of legacy applications that triggered UAC prompts.[5] However, David Cross, a product unit manager at Microsoft, stated during the RSA Conference 2008 that UAC was in fact designed to «annoy users,» and force independent software vendors to make their programs more secure so that UAC prompts would not be triggered.[35] Software written for Windows XP, and many peripherals, would no longer work in Windows Vista or 7 due to the extensive changes made in the introduction of UAC. The compatibility options were also insufficient. In response to these criticisms, Microsoft altered UAC activity in Windows 7. For example, by default users are not prompted to confirm many actions initiated with the mouse and keyboard alone such as operating Control Panel applets.

In a controversial article, New York Times Gadgetwise writer Paul Boutin said «Turn off Vista’s overly protective User Account Control. Those pop-ups are like having your mother hover over your shoulder while you work.»[36] Computerworld journalist Preston Gralla described the NYT article as «…one of the worst pieces of technical advice ever issued.»[37]

See also[edit]

- Comparison of privilege authorization features

- Features new to Windows Vista

- Polkit

- runas

- Secure attention key (SAK)

- Security and safety features new to Windows Vista

- sudo – A similar feature in UNIX-like operating systems

References[edit]

- ^ «What is User Account Control?». Microsoft. January 2015. Retrieved 2015-07-28.

- ^ Windows 7 Feature Focus: User Account Control Archived 2014-05-04 at the Wayback Machine, An overview of UAC in Windows 7 by Paul Thurott

- ^ «The Windows Vista and Windows Server 2008 Developer Story: Windows Vista Application Development Requirements for User Account Control (UAC)». The Windows Vista and Windows Server 2008 Developer Story Series. Microsoft. April 2007. Retrieved 2007-10-08.

- ^ Marc Silbey, Peter Brundrett (January 2006). «Understanding and Working in Protected Mode Internet Explorer». Microsoft. Retrieved 2007-12-08.

- ^ a b c Torre, Charles (March 5, 2007). «UAC – What. How. Why» (video). Retrieved 2007-12-08.

- ^

Howard, Michael; LeBlanc, David (2010). Writing Secure Code for Windows Vista. O’Reilly Media, Inc. ISBN 9780735649316. Retrieved 2013-08-06.UAC started life as the Limited User Account (LUA), then was renamed to User Account Protection (UAP), and finally we got UAC.

- ^ a b c Kerr, Kenny (September 29, 2006). «Windows Vista for Developers – Part 4 – User Account Control». Retrieved 2007-03-15.

- ^ «Registry Tweaks to Customize User Account Control (UAC) Options in Windows Vista and Later — AskVG».

- ^ Bott, Ed (2007-02-02). «What triggers User Account Control prompts?». Archived from the original on 2015-09-27.

- ^ «Living with and benefiting from User Account Control». Microsoft. 2014-12-09.

- ^ Allchin, Jim (2007-01-23). «Security Features vs. Convenience». Windows Vista Team Blog. Microsoft.

- ^ «User Account Control Overview». TechNet. Microsoft.

- ^ «User Account Control Prompts on the Secure Desktop». UACBlog. Microsoft. 4 May 2006.

- ^ a b Bott, Ed (2 February 2007). «Why you need to be discriminating with those Vista tips». Ed Bott’s Windows Expertise.

- ^ «Determine How to Fix Applications That Are Not Windows 7 Compliant». TechNet. Microsoft. Retrieved 2013-09-09.

- ^ «Chapter 2: Defend Against Malware». Windows Vista Security Guide. Microsoft. November 8, 2006.

- ^ User Account Control: Virtualize file and registry write failures to per-user locations

- ^ «Administrator Marking for Command Prompt». UACBlog. Microsoft. 1 August 2006.

- ^ «Accessible UAC Prompts». Windows Vista Blog. Microsoft. Archived from the original on 2008-01-27. Retrieved 2008-02-13.

- ^ a b Russinovich, Mark (June 2007). «Inside Windows Vista User Account Control». TechNet Magazine. Microsoft.

- ^ Friedman, Mike (10 February 2006). «Protected Mode in Vista IE7». IEBlog. Microsoft.

- ^ Carlisle, Mike (10 March 2007). «Making Your Application UAC Aware». The Code Project.

- ^ Zhang, Junfeng (18 October 2006). «Programmatically determine if an application requires elevation in Windows Vista». Junfeng Zhang’s Windows Programming Notes. Microsoft.

- ^ «Understanding and Configuring User Account Control in Windows Vista». TechNet. Microsoft. Retrieved 2007-07-05.

- ^ «Disabling User Account Control (UAC) on Windows Server». Microsoft Support Knowledge Base. Microsoft. Retrieved 2015-08-17.

- ^ Russinovich, Mark. «Inside Windows 7 User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Johansson, Jesper. «The Long-Term Impact of User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Russinovich, Mark. «Inside Windows Vista User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Davidson, Leo. «Windows 7 UAC whitelist: – Code-injection Issue – Anti-Competitive API – Security Theatre». Retrieved 2015-08-25.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 11): privilege escalation for dummies». Full disclosure (mailing list). Retrieved 2015-08-17.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 31): UAC is for binary planting». Full disclosure (mailing list). Retrieved 2015-08-25.

- ^ Trapani, Gina (31 January 2007). «Geek to Live: Windows Vista upgrade power tips». Lifehacker.

- ^ «Disable UAC in Vista». Archived from the original on 2021-12-22.

- ^ Evers, Joris (2006-05-07). «Report: Vista to hit anti-spyware, firewall markets». ZDNet. CBS Interactive. Archived from the original on 2006-12-10. Retrieved 2007-01-21.

- ^ Espiner, Tom (11 April 2008). «Microsoft: Vista feature designed to ‘annoy users’«. CNET. CBS Interactive.

- ^ Boutin, Paul (14 May 2009). «How to Wring a Bit More Speed From Vista». New York Times – Gadgetwise. Retrieved 2015-01-04.

- ^ Gralla, Preston (2009-05-14). «New York Times blooper: Throw away your anti-virus software». Computerworld. Retrieved 2022-10-04.

External links[edit]

- Turning UAC On or Off in Windows 7

- Documentation about UAC for Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows Vista

- UAC Understanding and Configuring More Information at Microsoft Technet

- Development Requirements for User Account Control Compatibility More information at Microsoft Developer Network

- UAC Team Blog

[+] На этой странице:

С какими правами работать?

В Windows основная опасность работы с учетной записью администратора заключается в том, что вредоносная программа, проникнув в систему, выполняется с полными правами, что позволяет ей перехватить управление и лишить пользователя контроля над системой. В Windows XP перейти к работе с обычной учетной записью было не так просто, поскольку многие настройки системы и, что даже важнее, приложения были рассчитаны только на работу с правами администратора.

Назначение контроля учетных записей

Создавая контроль учетных записей в Windows Vista, Microsoft в первую очередь стремилась к тому, чтобы разработчики программ начали создавать их с оглядкой на права обычного пользователя. Главная идея состоит в том, чтобы программы во время работы не требовали прав на запись в системные папки и разделы реестра, ограничиваясь хранением данных в профиле пользователя и доступных ему разделах реестра (HKCU). Намек был понят, и за три с лишним года, прошедших с момента выхода Windows Vista, стало видно, что большинство современных программ уже следует такой практике. И это совершенно неудивительно, потому что программы тоже нужно продавать, и делать это намного легче, если они полностью совместимы с новыми операционными системами Microsoft.

Если программе не нужны административные права для работы, в организации несложно реализовать ее установку – можно включить программу в образ системы, либо развертывать любым подходящим способом. Некоторые разработчики идут еще дальше, создавая приложения, которые можно устанавливать без прав администратора. Например, я сейчас имею отношение к выпуску огромной информационной системы, в которой предусмотрена работа с ограниченными правами, т.е. у обычного пользователя программный пакет целиком устанавливается в профиль, после чего является полностью работоспособным.

Таким образом, UAC служит мостиком к переходу от повседневной работы с учетной записью администратора к выполнению всех задач с ограниченными правами, что обеспечивает более безопасную среду. ИТ-отдел организации не будет без необходимости наделять пользователей правами администратора, однако в домашних условиях дела обстоят иначе.

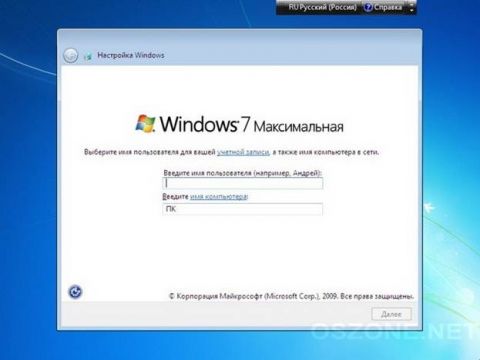

Администратор или пользователь?

Многие эксперты по безопасности рекомендуют выполнять повседневную работу в системе с правами обычного пользователя, да и Microsoft в справке Windows предлагает поступать именно так. Для корпоративной среды этот совет абсолютно оправдан и находит широкое применение. Но в домашних условиях ему следуют лишь те же эксперты, да пользователи, для которых безопасность возведена в высшую степень. Архитектура Windows такова, что при установке системы мы обязательно создаем административную учетную запись, иначе в дальнейшем системой невозможно будет управлять.

Увеличить рисунок

Рисунок 1 — При установке Windows создается административная учетная запись

А дальше мы входим в систему с этой учетной записью и начинаем работу. И административные задачи приходится выполнять самостоятельно, поскольку дома нет вездесущего сисадмина, как на работе. Конечно, можно создать учетную запись с обычными правами и работать с ней, но Windows устроена так, что удобнее постоянно иметь права администратора. Этот комфорт в конечном итоге оказывается решающим фактором для большинства пользователей. Контроль учетных записей как раз и предлагает компромисс между работой обычным пользователем и неограниченным администратором.

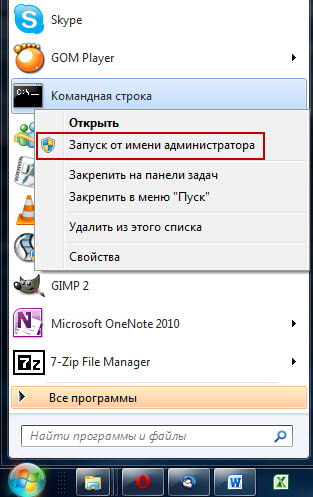

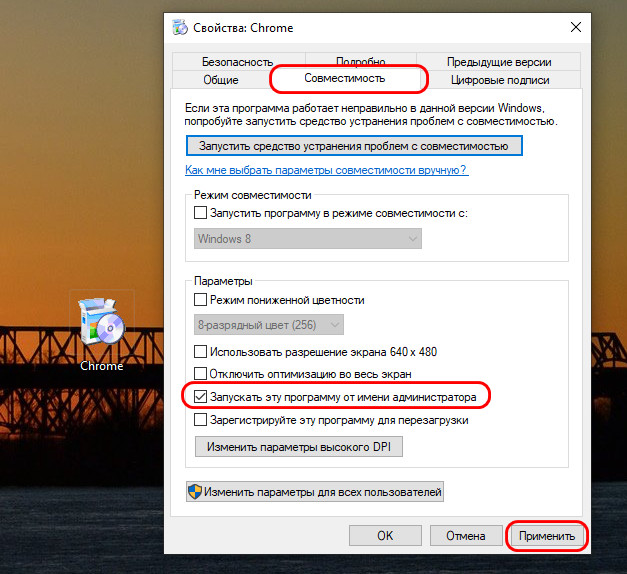

Когда UAC работает, для получения полных прав необходимо запускать программу от имени администратора, даже если вы работаете с административной учетной записью.

Рисунок 2 — Запуск командной строки от имени администратора из контекстного меню

Это обусловлено тем, что при включенном контроле учетных записей администратор и пользователь поставляются «в одном флаконе». У административной учетной записи есть все необходимые права, но когда UAC включен, абсолютно все задачи запускаются с правами обычного пользователя. И происходит это до тех пор, пока для продолжения работы не потребуются полные права администратора. Именно в этот момент и появляется запрос контроля учетных записей, который служит сигналом о том, что программе необходимы административные полномочия. Когда UAC включен, вся разница между работой администратором и обычным пользователем сводится к тому, что в первом случае для продолжения работы вам достаточно нажать кнопку «Да», а во втором – потребуется ввести пароль любого имеющегося в системе администратора.

Увеличить рисунок

Рисунок 3 — Командую строку от имени администратора запускают: администратор (слева) и обычный пользователь (справа)

Мимо контроля учетных записей, выдающего предупреждения, не проскочит ни одна программа, требующая полных прав, а предупрежден – значит вооружен, в чем и состоит информационная задача уведомлений UAC. При повседневных же действиях нажать кнопку «Да», конечно, быстрее, чем вводить пароль каждый раз, поэтому постоянная работа с ограниченными правами менее комфортна и при этом не обладает значительными преимуществами с точки зрения безопасности.

А вы настоящий суперадмин?

Регулярно читая форумы Windows, я обратил внимание, что некоторые пользователи мотивируют отключение контроля учетных записей тем, что хотят быть полными хозяевами своей системы. Другими словами, им претит тот факт, что запись в корень системного диска или папку Windows сопряжена с дополнительными действиями, а запросы контроля учетных записей вызывают страшную аллергию.

На одну полку с ними можно поставить поклонников популярной мифологии о всемогуществе встроенной учетной записи «Администратор», чье единственное отличие от остальных администраторов в том, что на нее по умолчанию не распространяется UAC. В реальности отключение контроля учетных записей уравнивает всех администраторов

Интереснее же то, что с помощью групповой политики или реестра несложно включить контроль даже для встроенного администратора. Это может пригодиться, если вы, побыв какое-то время «богом», решили спуститься с небес на землю и поработать с включенным UAC, не теряя при этом уже настроенной пользовательской среды. Но при стандартных параметрах системы работа с единственной учетной записью «Администратор», конечно, эквивалента отключению UAC. Дальше мы посмотрим, почему лучше этого не делать, и как эффективно работать с включенным контролем учетных записей.

Безопасность или комфорт

Появление контроля учетных записей подтолкнуло разработчиков к созданию программ, рассчитанных на работу с ограниченными правами. Однако в домашних условиях мы самостоятельно выполняем административные задачи, и в Windows 7 все-таки удобнее работать с правами администратора. Отключение UAC или использование встроенной учетной записью «Администратор» с точки зрения прав эквивалентно работе в Windows XP и сопряжено с риском потери контроля над системой в случае заражения. На мой взгляд, лучшее соотношение «безопасность / комфорт» в Windows 7 достигается при работе администратором с включенным контролем учетных записей.

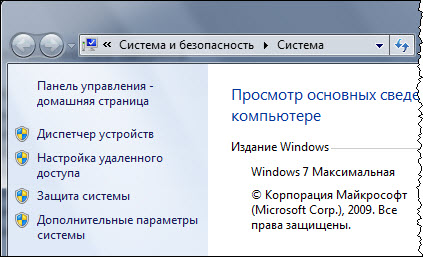

В Windows Vista я честно пытался работать с включенным контролем учетных записей, и по большому счету в моих задачах он не особо докучал. Но поскольку я регулярно отвечаю в технических форумах конференции OSZone, мне постоянно приходится открывать различные элементы панели управления, оснастки MMC и другие системные компоненты, чтобы посмотреть настройки или просто дать точный путь к нужному элементу. В Windows Vista большинство этих действий сопровождалось запросом UAC, что изрядно напрягало, но в Windows 7 ситуация сильно изменилась.

Компоненты Windows 7

В Windows 7 контроль учетных записей был переработан, причем особое внимание уделялось тем действиям, которые пользователи по статистике все равно одобряли в подавляющем большинстве случаев. Новый стандартный уровень контроля учетных записей позволяет настроить систему и выполнять многие административные задачи без запроса. Это не означает, что UAC для этих задач отключен, просто для компонентов Windows создан особый уровень контроля, чтобы повышение прав происходило тихо, без диалогового окна. Проще всего это продемонстрировать на примере панели управления.

Рисунок 4 — Запрос UAC не выводится, когда администратор переходит по ссылке со щитом в панели управления

В панели управления Windows 7 рядом с некоторыми ссылками и на кнопках в окнах вы увидите щит, который в Windows Vista однозначно свидетельствовал о том, что при нажатии последует запрос. Теперь запроса нет, если вы работаете с правами администратора, но при работе с правами обычного пользователя диалоговое окно, конечно, появится. В параметрах Windows 10 щит не используется, поэтому заранее невозможно сказать, понадобятся ли той или иной операции права администратора.

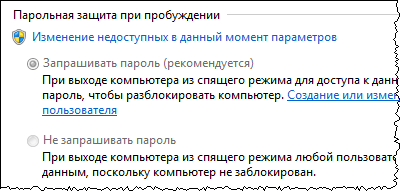

Отмечу, впрочем, что кое-где разработчики схитрили, спрятав ненавистный запрос, но оставив дополнительный шаг. Примером может служить настройка запроса пароля при пробуждении системы.

Рисунок 5 — Чтобы настроить недоступные параметры, придется нажать ссылку со щитом

Однако такие «хитрости» в панели управления встречаются нечасто, что позволяет администратору беспрепятственно настроить множество параметров системы.

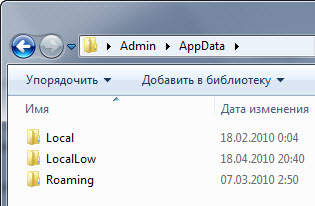

Современные программы

У Microsoft есть рекомендации не только для пользователей, но и для разработчиков программ. Применительно к UAC один из главных советов – это хранение настроек программы и предпочтений пользователя только в расположениях, где для записи не требуются права администратора. В таком случае они нужны только при установке программы, если производится запись в системные папки (например, Program Files) и регистрация компонентов в системе. Конечно, при этом выводится запрос контроля учетных записей.

Но в дальнейшем все пользовательские данные и параметры программы хранятся в профиле, в папке %userprofile%appdata. Там вы найдете папки с данными установленных у вас программ, которые не требуют прав администратора для работы.

Рисунок 6 – Современные приложения хранят пользовательские данные только в вашем профиле

Наличие трех папок объясняется так:

- Roaming – в корпоративной среде данные из этой папки следуют за пользователем при использовании перемещаемых профилей;

- Local – данные, объем которых слишком велик, чтобы перемещать их вместе с профилем;

- LocalLow – данные, записанные процессами с низким уровнем целостности, т.е. возможности которых по внесению изменений в систему максимально ограничены.

Как я говорил выше, с момента выхода Windows Vista множество приложений уже учитывает контроль учетных записей, и для работы им не требуются полные права администратора. На самом деле, многим приложениям они не нужны даже для установки, и в этом случае разработчикам нет особого смысла требовать прав на запись в папку Program Files. Я думаю, что некоторые авторы программ делают это просто по инерции, в то время как другие уже перестроились.

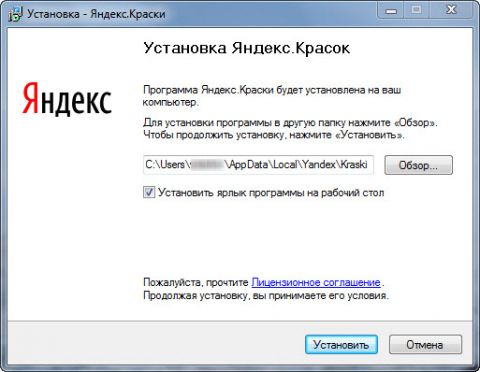

Рисунок 7 – Поскольку для установки приложения не требуются права администратора, сразу предлагается поместить его в профиль

С новыми программами все довольно просто, но нередко в арсенале обнаруживаются приложения, не вполне приспособленные для работы с контролем учетных записей. Дальше я расскажу, что для решения этой проблемы сделали в Microsoft, и что можете сделать вы.

Старые приложения

Старые приложения – это не только те, что давно не обновлялись, но и те, что подразумевают наличие у пользователя прав на беспрепятственную запись в системные папки и разделы реестра. Как это ни странно звучит, при включенном контроле учетных записей совместимость старых приложений с Windows 7 и Windows Vista улучшается. Это происходит потому, что UAC позволяет компенсировать недостаток прав на запись в системные расположения при работе администратором и обычным пользователем.

Виртуализация файлов и реестра

Разработчики UAC сразу понимали, что старые приложения уже не научатся хранить данные в профиле, а будут пытаться записывать их в папки Program Files или Windows (хотя последнее было дурным тоном еще в ХР). Как я говорил выше, при включенном UAC даже у администратора приложения запускаются с обычными правами, что означает отсутствие разрешений на запись в системные расположения.

Решение было придумано оригинальное – система делает вид, что программе разрешена запись, а на самом деле перенаправляет файлы в профиль, либо записывает параметры реестра в специальный раздел.

В дальнейшем программа продолжает обращаться к этим данным, даже не подозревая об их реальном расположении. Так в Windows Vista появилась виртуализация папок и системного реестра, которую унаследовала и Windows 7.

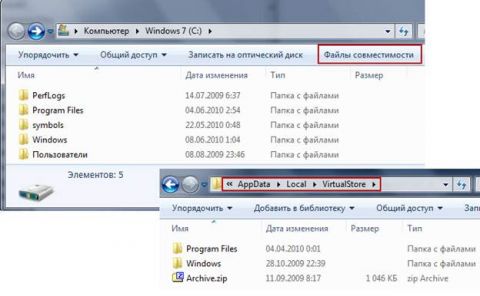

Несмотря на недетский возраст этой технологии, о ней слышали немногие. Это мы выяснили в конкурсе на знание Windows 7, который проходил в конце 2009 года на OSZone.net. Там был задан вопрос о кнопке «Файлы совместимости» в проводнике, и подавляющее большинство участников ответило, что такой кнопки в Windows 7 не существует.

Между тем, именно с помощью этой кнопки вы можете увидеть папки, в которые программы пытались записать данные, не имея на то разрешения. Это может вам пригодиться, если вы захотите вручную сделать резервную копию настроек программы или данных, которые она сохранила.

Увеличить рисунок

Рисунок 8 — Кнопка «Файлы совместимости» ведет в виртуальное хранилище

У меня эту кнопку проводник отображает уже в корне системного диска, а нажав ее, я вижу папки с названиями Windows и Program Files, а также какой-то архив. Обратите внимание на адресную строку проводника – я перешел в уже знакомую папку AppData, а точнее – в виртуальное хранилище (Virtual Store). Названия программ в папке Program Files мне знакомы – это и есть старые приложения, работа которых не нарушилась благодаря виртуализации файлов.

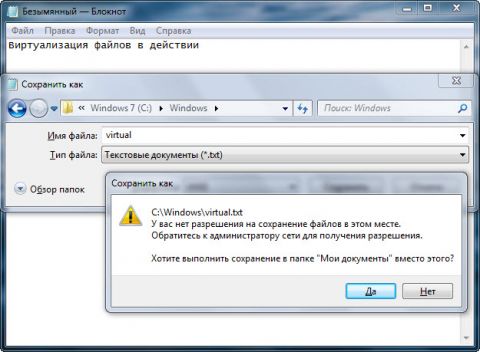

Давайте посмотрим, как это работает на практике (UAC не забудьте включить). Откройте блокнот и попытайтесь сохранить текстовый файл в папке Windows. Вы сразу увидите сообщение о недостатке прав и предложение сохранить в файл в профиле.

Увеличить рисунок

Рисунок 9 – Чтобы сохранять или изменять файлы в системных папках, «Блокнот» нужно запускать от имени администратора

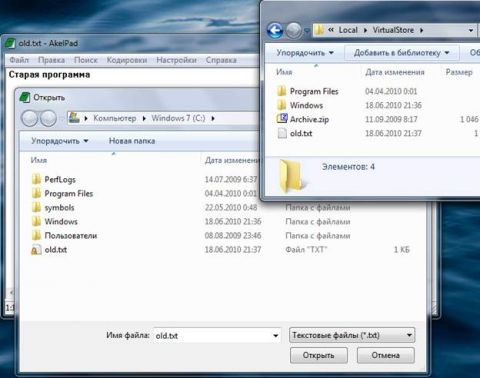

Собственные программы Microsoft, конечно, спроектированы для работы обычным пользователем, поэтому они знают, что делать при отсутствии прав. Теперь возьмите, скажем, текстовый редактор Akelpad, в котором не предусмотрено такое сообщение, и попробуйте сделать то же самое. Вместо папки Windows файл будет сохранен в виртуальном хранилище, и в дальнейшем «обманутый» Akelpad будет видеть его именно в папке Windows (а блокнот – нет, ведь он туда ничего не записывал).

Увеличить рисунок

Рисунок 10 — Akelpad открывает «свой» файл из папки Windows (слева), хотя он расположен в виртуальном хранилище (справа)

Теперь понятно, откуда взялся Archive.zip в корне виртуального хранилища. Я создал его в корне системного диска архиватором 7-zip, причем неважно, из контекстного меню, либо просто запустив программу с обычными правами. Система позволила выполнить операцию, но сохранила файлы в профиль.

Виртуализация реестра происходит аналогично. Например, при попытке записи в HKEY_LOCAL_MACHINESoftwareProgramName происходит перенаправление в раздел HKEY_USERS<User SID>_ClassesVirtualStoreMachineSoftware ProgramName, где User_SID обозначает идентификатор пользователя, от чьего имени выполняется действие. Кроме того, перенаправляются все попытки записи в разделы, куда администратор имеет доступ, а обычный пользователь – нет.

Виртуализация файлов и реестра распространяется только на 32-разрядные приложения с графическим интерфейсом, т.е. службы не виртуализируются.

При чем тут UAC?

С помощью виртуализации файлов и реестра обеспечивается совместимость со старыми приложениями, и в первую очередь она нацелена на работу с правами обычного пользователя. Если UAC отключен, администратор не заметит разницы, поскольку права на запись в Program Files у него есть. А вот обычных пользователей старая программа может огорчить очень быстро, ведь прав на запись в системные расположения нет (хоть с UAC, хоть без него), а перенаправить данные уже некому. Программа «ломается», т.е. скорее всего, выводит сообщение из разряда «отказано в доступе».

При чем тут безопасность?

Представьте, что вредоносная программа скрытно пытается осуществить запись в системную папку или раздел реестра. Раз она это делает, безопасность вашей системы уже отчасти скомпрометирована – программа проникла на компьютер, а антивирус на нее до сих пор не среагировал.

Благодаря виртуализации, ущерб не простирается дальше прав обычного пользователя. Другими словами, действие вредоносного кода ограничивается профилем, т.е. не распространяется на системные файлы и параметры.

Аналогично работает и защищенный режим в Internet Explorer, о котором речь шла в третьей статье серии. И хотя виртуализация UAC не задействуется для этого режима, ему необходим включенный контроль учетных записей.

Таким образом, контроль учетных записей повышает не безопасность, а устойчивость системы к заражению. Главное — вы не теряете над ней контроль, а в этом случае намного проще устранить любую проблему.

Установка в профиль или получение полных прав на папку программы

Виртуализация файлов и реестра помогает в тех случаях, когда приложение запускается с обычными правами (т.е. без запроса UAC), но в процессе работы нуждается в правах администратора и при этом не умеет их запрашивать. Существуют программы, которые уже при запуске проверяют наличие прав на запись в собственную папку.

Когда они установлены в Program Files, права на запись отсутствуют, поэтому при запуске появляется запрос UAC. В этом случае можно попробовать заставить программу идти в ногу со временем, установив ее в профиль. Альтернативный вариант – это получение полных прав на папку программы, что может оказаться быстрее переустановки в профиль.

Кстати, все свои портативные приложения, которые по своей природе хранят настройки в собственной папке, я держу именно в профиле. Причем это даже удобнее, чем класть их в Program Files, поскольку не задействуется виртуализация, отделяющая настройки программ от их расположения.

Впрочем, иногда у программ, старых и новых, есть совершенно оправданные причины для доступа к системным файлам и параметрам, поэтому ни виртуализация, ни наличие полных прав на папку программы не поможет избежать запроса. Дальше речь пойдет о программах для изменения системных параметров.

Системные утилиты

Есть особая категория программ, назначение которых как раз в том, чтобы отображать или изменять системные параметры, поэтому им обязательно нужны полные права. И если вы любите «поковырять» систему, с запросом UAC будете сталкиваться довольно часто. В зависимости от цели программы, вы будете видеть запрос контроля учетных записей при каждом ее запуске, либо только при выполнении действий, которые требуют наличия полных прав.

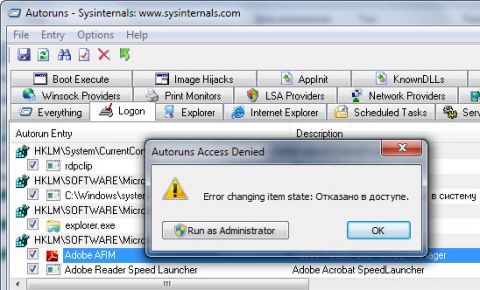

На примере утилит Sysinternals Марка Руссиновича это легко продемонстрировать. Process Explorer отображает массу информации о системных процессах, но для ее сбора, очевидно, нужны полные права, поэтому запрос выводится сразу. Утилита Autoruns, которая знает все об автозагрузке системы, запускается с обычными правами, а запрос выводит только в случае, когда вы изменяете параметры, требующие административных полномочий.

Рисунок 11 – Утилите Autoruns нужны полные права для внесения изменений в системный раздел реестра

Когда с помощью Autoruns вы изменяете пользовательские параметры (раздел HKCU), запрос не выводится, а при настройке системных параметров на самом деле получается два запроса. Один выводит программа (рис. 11), после чего требуется ее перезапуск, что ведет уже к появлению запроса UAC (аналогично ведут себя сторонние файловые менеджеры при попытке копирования файлов в системные папки). Это неудобно (лучше уж однажды при запуске), но вполне решаемо, как мы увидим это чуть позже.

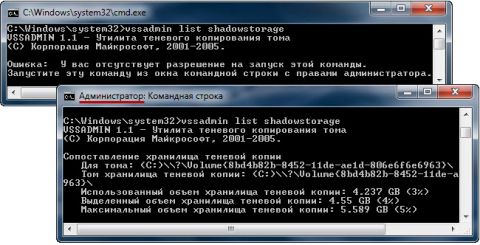

Командная строка и скрипты

Со встроенными программами Windows 7 тоже получается по-разному. При открытии редактора реестра запрос появится сразу, даже если вы хотите просто проверить наличие какого-нибудь параметра. Командная строка же запускается с обычными правами, а при попытке выполнить в ней команду, требующую полных прав администратора, выводится соответствующее сообщение (рис. 12 слева).

Увеличить рисунок

Рисунок 12 – Из заголовка командой строки понятно, с какими правами она запущена (слева с обычными правами, справа – от имени администратора)

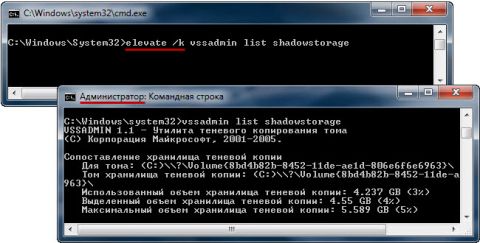

К сожалению, заранее не всегда известно, что для выполнения команды нужны права администратора, и тогда приходится перезапускать командную строку и заново вводить команду, а это — лишние действия. Можно немного схитрить, разместив в системной папке утилиту elevate, которая позволяет запросить повышение прав для программ из командной строки, которая запущена с обычными правами.

Увеличить рисунок

Рисунок 13 – С помощью утилиты elevate для команды запрашивается повышение прав

Запрос контроля учетных записей при этом все равно появится, но время все-таки экономится, т.к. не надо запускать новую командную строку от имени администратора и повторно вводить команду. Достаточно нажать стрелку вверх (повтор команды), затем клавишу Home (переход к началу строки) и ввести elevate /k. Конечно, это полумера, но если вы часто работаете с командной строкой, эту утилиту стоит иметь в арсенале.

И раз уж речь зашла о командной строке, нельзя обойти вниманием скрипты, которые также часто приходится запускать с повышенными правами. В контекстном меню Windows 7 возможность запуска от имени администратора предусмотрена только для скриптов командного интерпретатора, т.е. для bat и cmd. Однако с помощью набора утилит Elevation PowerToys можно расширить список, добавив туда WSH и PowerShell, а также возможность запуска скриптов от имени другого пользователя, включая систему.

Наконец, существует способ, который позволяет сразу запускать с полными правами не только командную строку, но и любую программу без всякого запроса UAC.

Запуск программ без запроса UAC

Достаточно поработать с контролем учетных записей пару недель, чтобы определить список приложений, при запуске которых появляется диалоговое окно UAC. Для каждого из них можно создать ярлык, который будет запускать программу без всякого запроса. Можно также создать ярлык для командной строки и/или диалогового окна «Выполнить», откуда любые задачи уже будут выполняться с полными правами администратора.

Заключение