В прошлый раз мы развернули отказоустойчивую ферму RD Connection Broker с участием трёх серверов RD Session Host. В этой заметке будет описана часть процесса настройки серверов фермы, в частности, в части настройки пользовательской среды – включение механизмов перемещаемых профилей (Roaming User Profiles) и перенаправления папок пользователей (Folder Redirection).

Для управления параметрами настройки пользовательских профилей воспользуемся групповыми политиками. Создадим объект доменной групповой политики (GPO), который будет настраивать все сервера RD Session Host (RDSH) в нашей ферме RD Connection Broker

Создаём объект групповой политики

В нашем примере GPO будет называться KOM-AD01-OU-CU-SA-RDCB-Farm-Policy и будет прилинкован к контейнеру в домене (OU), в котором расположены только учетные записи серверов RDSH входящих в нашу ферму.

Для начала в GPO включим режим обработки «замыкания на себя» в режим замены.

Computer Configuration/Policies/Administrative Templates/System/Group Policy

Политика: User Group Policy loopback processing mode

Значение: Enabled

Режим: Replace

Такая настройка позволит сделать так, чтобы при обработке GPO, при входе пользователя на сервера фермы, применялись настройки пользовательского окружения исключительно из этой политики и игнорировались любые другие пользовательские настройки из других доменных политик. Это нам нужно для того, чтобы свести к минимуму возможные конфликты одних и тех же пользовательских настроек имеющихся в разных GPO с целью сделать процесс управления пользовательской средой на серверах фермы максимально жёстким и предсказуемым.

Практика показывает, что можно совмещать настройки нескольких политик с включённым режимом замыкания, главное не забыть про порядок применения этих политик. Это может быть полезно если у вас несколько ферм, каждая из которых имеет уникальные настройки, а основная масса настроек является одинаковой для всех ферм. Вот пример линковки политик для такой конфигурации:

Далее мы рассмотрим несколько параметров групповых политик, которые нам нужно будет использовать для настройки работы механизмов перемещаемых профилей и перенаправления папок, а также нескольких связанных с этим параметров.

Включаем перемещаемые профили

В созданной групповой политике, прежде всего включаем параметр добавляющий группу администраторов к параметрам безопасности для создаваемых папок перемещаемых профилей пользователей (Roaming User Profiles).

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Add the Administrators security group to roaming user profiles

Значение: Enabled

Этот параметр обеспечивает администратору полный контроль над всеми папками профилей пользователей и его нужно установить на первоначальном этапе конфигурирования фермы, так как он применяется лишь при создании новых пользовательских профилей.

Следующим в GPO включаем параметр указывающий месторасположение сетевого каталога для хранения перемещаемых профилей пользователей

Computer Configuration/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Set path for Remote Desktop Services Roaming User Profile

Значение: Enabled

Путь: \holding.comServicesRDS_Profiles

Обратите внимание на то, что в нашем случае для указания пути используется линк в доменном пространстве имён DFS, хотя может быть и указан сетевой каталог непосредственно на каком-то файловом сервере. В нашем примере, соответствующий линк в DFS holding.comServicesRDS_Profiles ссылается на физический сетевой каталог FileServer01RDS_Profiles$. Рассмотрим подробней настройку этого каталога.

Сетевой каталог, в котором будут создаваться и храниться перемещаемые профили, должен быть расположен на файловой системе NTFS и иметь определённый запас свободного места. Строя отказоустойчивое решение фермы RDS весьма желательно не делать сетевой каталог перемещаемых профилей узким местом (точкой отказа) и при возможности подумать о размещении данного ресурса в высокодоступной кластеризованной среде.

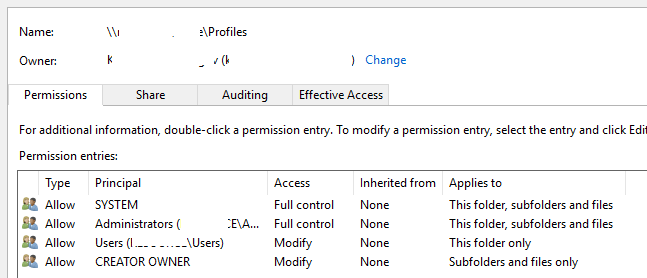

Для каталога зададим разрешения безопасности рекомендованные в статье Windows Server TechCenter- Security Recommendations for Roaming User Profiles Shared Folders

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | List Folder/Read Data Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения пользовательских профилей. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_Profiles$=«D:RDS_Profiles» /GRANT:DOMKOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для вышеупомянутой группы доступа. Обратите внимание на то что имя сетевого каталога мы используем со знаком $ (скрытый каталог).

Так как мы открываем на листинг содержимое корневой папки для всех пользователей терминальной фермы, то в качестве дополнительных мер безопасности для созданного сетевого каталога можно включить применение технологии Access-based enumeration (ABE), которая позволит отображать только те папки, к которым пользователь имеет доступ. Сделать это можно через оснастку Share and Storage Management (StorageMgmt.msc) открыв свойства соответствующей сетевой папки на файловом сервере.

В свойствах сетевой папки мы увидим то, что по умолчанию механизм ABE выключен и для того, чтобы задействовать его, вызовем настройку расширенных параметров по кнопке Advanced

В открывшемся окне включим соответствующую опцию — Enable Access-based enumeration

Дополнительно хочу отметить, что перед началом применения механизма перемещаемых профилей стоит прислушаться к рекомендациям описанным в статье Windows Server TechCenter — Recommendations for Roaming User Profiles, в частности:

- Не использовать для хранения профилей дисковые тома с Encrypting File System (EFS), так как эти две технологии несовместимы.

- Не использовать для хранения профилей дисковые тома с включенной компрессией NTFS, так как это может вызвать усиленную фрагментацию данных.

- Очень внимательно подойти к вопросу применения дисковых квот. Недостаток места с процессе сохранения профиля может привести к потере пользовательских данных.

- Не использовать режим автономной работы (Offline Folders) для сетевого каталога хранения профилей.

В случае возникновения проблем в работе перемещаемых профилей, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%DebugUsermodeUserenv.log

ключом реестра (в случае отсутствия ключа его нужно создать)

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindowsNTCurrentVersionWinlogon

Ключ: UserEnvDebugLevel REG_DWORD = 0x30002

Ограничение общего размера кэша перемещаемых профилей

Эта политика позволит нам по сути задействовать режим обслуживания кэшированных профилей на каждом из серверов фермы и в случае необходимости удалить устаревшие кэши профилей (не путать с самими перемещаемыми профилями которые хранятся в сетевом каталоге)

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Limit the size of the entire roaming user profile cache

Значение: Enabled

Интервал мониторинга (в минутах): 1440

Максимальный размер кэша (в ГБ): 30

Интервал мониторинга определяет, как часто проверяется размер всего кэша перемещаемых профилей на каждом сервере. Когда размер всего кэша перемещаемых профилей пользователей превышает заданный максимальный размер, самые старые (использовавшиеся максимально давно) перемещаемые кэшированные профили пользователей будут удаляться, пока размер всего кэша перемещаемых профилей пользователей не станет меньше заданного максимального размера.

Фоновая выгрузка пользовательского реестра

По умолчанию изменения в перемещаемом профиле пользователя сохраняются только в процессе его выхода из системы. На практике можно встретить ситуацию когда пользовательский сеанс может находиться в активном состоянии длительное время и в этом случае, возможно, будет полезным включение новой политики фонового сохранения данных пользовательского реестра.

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Background upload of a roaming user profile’s registry file while user is logged on

Значение: Enabled

Метод планирования запуска: Run at set interval

Интервал (часов): 1

При такой настройке данные пользовательского реестра для активных сеансов будут сохраняться в фоновом режиме каждый час.

Включаем перенаправление папок

В процессе работы размер пользовательских профилей может увеличиваться, что в последствии приводит к более длительной процедуре загрузки/выгрузки перемещаемого профиля. Чтобы избежать этой проблемы, наряду с механизмом перемещаемых профилей задействуем механизм перенаправления папок пользователей (Folder Redirection). Механизм перенаправления папок позволяет определённый набор папок профиля не копировать каждый раз при входе и выходе пользователя, а установить в сессии пользователя перенаправление к этим данным, расположенным в сети.

Может возникнуть мысль о том, чтобы совместить расположение перемещаемых профилей с расположением перенаправляемых папок в одном физическом сетевом каталоге. Однако в документе Windows Server TechCenter — Best Practices for User Profiles можно найти рекомендацию разделения этих данных. Также встречаются обсуждения, говорящие о возникающих проблемах при попытке такого совмещения — Windows Server TechCenter Forums — Roaming profile and Folder Redirection

Настройка механизма перенаправления папок возможна через раздел групповой политики User Configuration/Policies/Windows Settings/Folder Redirection и в текущей версии содержит параметры для 13 папок:

Рассмотрим настройку на примере папки Desktop. На закладке Target eсть два основных режима перенаправления – Базовый (Basic) и Расширенный (Advanced). Базовый режим позволяет явным образом указать месторасположение папки в сети и эта настройка будет распространяться на всех пользователей к которым применяется данная политика. Расширенный режим позволяет комбинировать внутри одной политики несколько разных сетевых расположений папки в зависимости от членства пользователя в той или иной доменной группе безопасности. В разных источниках можно встретить рекомендацию использовать Расширенный режим только в крайних случаях, так как в некоторых ситуациях при такой настройке процесс входа пользователей может значительно затягиваться. В нашем примере используется Базовый режим перенаправления – Basic – Redirect everyone’s folder to the same location

В параметрах определяющих расположение папки выберем — Create a folder for each user under the root path, что приведёт к тому, что для каждого пользователя будет автоматически создаваться подкаталог в корневом каталоге указанном в поле Root Path

Обратите внимание на то, что в примере снова используется путь из доменного пространства имён DFS. Эксперименты показали, что если поменять этот путь в политике после того как перемещаемые папки были хоть раз использованы со старым путём – это приводит к неадекватному поведению профиля, которое лечится в последствии полным пересозданием профиля. Поэтому при задании путей в политиках перенаправляемых папок нужно уделить особое внимание вопросу планирования, чтобы постараться свести на нет в будущем возможные изменения указанных путей. А если вы по каким-то причинам не используете DFS, то для абстрагирования от конкретного пути к файловому серверу можно будет обойтись созданием алиаса в DNS (CNAME), который в последствии можно будет при необходимости легко изменить. Возможно кто-то здесь не согласится со мной и сможет в комментариях привести свои доводы о том, что изменение путей к перенаправляемым папкам не приводит к каким-либо проблемам в уже используемых ранее профилях.

Если на закладке Settings не отключить включенную по умолчанию настройку Grant the user exclusive rights to … то в процессе создания папки на неё не будут предоставлены права группе Администраторов (только создателю-владельцу и системе), что в перспективе может усложнить процесс администрирования этих папок. Учтите, что эту настройку нужно отключать как можно раньше, так как она действует только в процессе создания новых пользовательских папок и к уже созданным ранее папкам не применяется.

Таким образом, можно по аналогии настроить все остальные папки с одним исключением — для папок Pictures, Music, Videos можно установить настройку Follow the Documents folder , которая означает то, что настройки для этих папок будут использоваться те же что установлены для папки Documents

В ходе тестов выяснилось, что при включении такого режима папки Pictures, Music, Videos вкладываются в папку Documents и тем самым создают дополнительную путаницу, так как в пользовательском интерфейсе уже есть механизм Библиотек логически разделяющий все эти 4 папки. Поэтому, на мой взгляд, лучше настроить политики для этих папок по аналогии со всеми другими папками, то есть так же, как указано в примере с с папкой Desktop

Теперь поговорим о сетевом каталоге, указываемом в качестве Root Path.

Сетевой каталог, в котором будут создаваться и храниться перенаправляемые пользовательские папки, должен быть расположен на файловой системе NTFS и иметь запас свободного места. По сути, к этому каталогу можно отнести все те же требования, что и к каталогу перемещаемых профилей.

Для каталога зададим разрешения безопасности рекомендованные в статье VirtualizationAdmin.com — Patrick Rouse — How To Configure Folder Redirection

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | Traverse Folder/Execute File List Folder/Read Data Read Attributes Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения перенаправляемых пользовательских папок. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_RFolders$=«D:RDS_RFolders» /GRANT:DOMKOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для соответствующей группы доступа. Сетевой каталог также скрытый.

Также как и в случае с каталогом перемещаемых профилей, для каталога перенаправления папок логично будет включить применение технологии Access-based enumeration (ABE), которая позволит отображать пользователям только те папки к которым он имеет доступ.

При перенаправлении папок, например Desktop и Start Menu есть особенность. После того как политика начинает действовать и папки начинают работать как перенаправленные, при попытке запуска ярлыков появляется предупреждение безопасности, связанное с тем, что фактически запуск происходит с сетевого ресурса

Чтобы избежать подобных предупреждений, файловый сервер, на котором размещены перенаправленные папки, нужно добавить в список зоны узлов локальной интрасети Internet Explorer – Local intranet в формате file://FileServer01 — для конкретного файлового сервера или, например, file://holding.com — для всего FQDN домена (при этом в политиках перенаправления папок ссылки на файловый ресурс также должны быть представлены в формате FQDN). Как показывает практика, префикс file:// использовать не обязательно.

Для централизованной настройки зоны узлов локальной интрасети Internet Explorer настроим в нашей групповой политике соответствующий параметр:

User Configuration/Policies/Administrative Templates/Windows Components/Internet Explorer/Internet Control Panel/Security Page

Политика: Site to Zone Assignment List

Значение: Enable

Для настройки самого списка узлов нажмём кнопку Show

В открывшемся списке узлов в столбец Value name введём имя файлового сервера или сразу всего домена, а в поле Value поставим 1, что будет означать что эта запись относиться к зоне Local intranet

После применения данной политики предупреждения безопасности при запуске ярлыков должны исчезнуть.

Далее хочется отметить особенности перенаправления папки AppData(Roaming). При перенаправлении этой папки следует понимать что реально в процессе перенаправления участвует лишь подкаталог AppDataRoaming профиля пользователя, а подкаталоги AppDataLocal и AppDataLocalLow используются как локальные. Для примера можно привести вывод команды SET отображающей значение переменных пользовательского окружения:

На самом деле необходимость перенаправления папки AppData(Roaming) нужно рассматривать индивидуально в каждой конкретной ситуации. Дело в том, что разработчики программного обеспечения, которое возможно будет использоваться в ферме RDS с перемещаемыми профилями и перенаправление папок, далеко не всегда уделяют должное внимание вопросам архитектуры приложения с точки зрения размещения файлов этого приложения. Если приложение вместо того чтобы хранить в AppData(Roaming) пользовательские статические данные больших размеров используют эту папку через чур интенсивно, – в таких ситуациях перенаправление этой папки может отрицательно сказаться на производительность работы такого приложения и создать неоправданную сетевую нагрузку.

Также следует помнить о том, что некоторые приложения имеют собственные возможности изменения своих настроек для оптимизации использования папки AppData, например если вы предоставляете своим пользователям в терминальных сеансах возможность работать с Outlook подключенному к Exchange, то вполне резонно будет отключить режим кэширования в настройках Outlook.

В случае возникновения проблем в работе перенаправления папок, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%debugusermodefdeploy.log ключом реестра

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindows NTCurrentVersionDiagnostics

Ключ: FdeployDebugLevel REG_DWORD = 0x0f

Ожидание полной загрузки профиля

В некоторых случаях, например в высокозагруженных средах, может возникать ситуация когда служба профилей в процессе входа пользователя не смогла достаточно быстро загрузить перемещаемый профиль из сетевого расположения, и предупредив пользователя об обнаружении медленного подключения, загружает локальную копию кэшированного профиля. Для того чтобы предотвратить загрузку локальной кэшированной копии и заставить службу профилей дожидаться полной загрузки профиля включим политику:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Wait for remote user profile

Значение: Enabled

Ограничение пользователя одним сеансом

Несмотря на то, что пользовательскими сессиями будет управлять RD Connection Broker и в теории он всегда будет перенаправлять пользователя в его существующий сеанс, возможно не будет лишним включение политики ограничения пользователя одним сеансом на каждом сервере:

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Connections

Политика: Restrict Remote Desktop Services users to a single Remote Desktop Services session

Значение: Enabled

Запрет работы с временными профилями

Возможны ситуации когда по каким-то причинам происходит повреждение пользовательского профиля. В конфигурации по умолчанию в случае невозможности загрузки профиля система загружает пользователю временный профиль и оповещает об этом пользователя. На практике были случаи когда пользователь не обращал внимание на данное сообщение и продолжал работу, сохраняя при этом какие-то свои данные в этом временном профиле. При завершении работы этого пользователя временный профиль уничтожался системой вместе с пользовательскими данными. Чтобы избежать подобных ситуаций запретим загрузку временных профилей политикой:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политка: Do not log users on with temporary profiles

Значение: Enabled

Подробный вывод статусной информации

Политика подробного вывода статусной информации в процессе загрузки и выгрузки пользовательского профиля для пользователей даст визуальный эффект ускорения процесса загрузки, а для администраторов позволит быстро поверхностно понять на каком этапе могут происходить задержки выполнения

Computer Configuration/Policies/Administrative Templates/System

Политика: Verbose vs normal status message

Значение: Enabled

Это далеко не весь перечень параметров групповых политик, которыми можно гибко настраивать сервера RDSH в ферме RDCB, и их применение может варьироваться в зависимости от требований, предъявляемых к инфраструктуре удалённых рабочих столов в каждом конкретном случае.

Источники информации:

- MSDN Blogs > Remote Desktop Services (Terminal Services) Team Blog > User Profiles on Windows Server 2008 R2 Remote Desktop Services

- Windows Client TechCenter — Managing Roaming User Data Deployment Guide

- Windows Server TechCenter — How to Configure Folder Redirection

- Group Policy Central — Best Practice: Roaming Profiles and Folder Redirection (a.k.a. User State Virtualization)

Технология Microsoft FSLogix используется для управления профилями пользователей и позволяет заменить перемещаемые профили (Roaming Profiles) и User Profile Disks (UPD) в сценариях RDS, VDI и Windows Virtual Desktop (WVD). Сервис FSLogix позволяет динамически подключать контейнеры с профилями пользователей из сетевых ресурсов. Возможно использование как в on-premises решениях, так и в Azure (в качестве хранилища профилей можно использовать Azure Files). В этой статье мы рассмотрим, как использовать перемещаемые профили пользователей FSLogix вместо User Profile Disks в RDS развертываниях Windows Server 2019/2022.

Содержание:

- Для чего нужные контейнеры FSLogix?

- Установка и настройка FSLogix для профилей пользователей на Windows Server 2019 RDS

- Расширенная настройка профилей FSLogix на Windows Server RDS

Для чего нужные контейнеры FSLogix?

Концепция FSLogix похоже на привычную технологию RDS User Profile Disks (UPD), когда профили пользователей хранятся в виде виртуальных VHDX дисков и подключаются по сети при входе пользователя в систему. Однако FSLogix позволяет преодолеть многие недостатки UPD в средах RDS и позволяет:

- Существенно увеличить скорости загрузки профиля по сети, и как следствие уменьшается время входа/выхода в систему для пользователя;

- Оптимизирован для приложений Office 365 (Microsoft 365 for Enterprise);

- Один и тот же профиль можно использовать в разных RDS коллекциях, и фермах RDS VDI и даже физических компьютерах;

- Профиль FSLogix можно подключать сразу в несколько сессий (на чтение);

- В UPD поисковый индекс Windows очищается при выходе пользователя и его нужно генерировать заново в следующий раз. В FSLogix можно сохранять индекс в перемещаемом профиле;

- Обеспечивает доступность файлов кэша Outlook (OST, Outlook Cached Mode), индекса (поиска) Outlook, кэша и данных MS Teams и т.д.

- Перемещаемые FSLogix профили можно исопльзовать даже на отдельностоящих хостах RDSH.

Решение FSLogix бесплатно для использования в on-premises развертываниях RDS, при условии, что у вас приобретены RDS CAL и установлены на сервере лицензирования RDS.

Установка и настройка FSLogix для профилей пользователей на Windows Server 2019 RDS

Рассмотрим, как установить и настроить FSLogix для терминальной RDS фермы на базе Windows Server 2019.

- Скачайте FSLogix по этой ссылке (https://aka.ms/fslogix/download, около 180 Мб). Доступ к утилите свободный;

- Распакуйте архив и установите агент FSLogic FSLogix_Appsx64ReleaseFSLogixAppsSetup.exe на RDSH сервера;

- Затем скопируйте файлы административных политик FSLogix в центральное хранилище административных шаблонов GPO на контроллере домена (fslogix.admx в PolicyDefinitions, и fslogix.adml в PolicyDefinitionsen-US).

Создайте на файловом сервере сетевую папку, в которой будут хранится контейнеры с профилями пользователей FSLogic. Например, \msk-fsShareProfiles.

Задайте следующие NTFS права доступа на сетевую папку:

| User Account | Folder | Permissions |

|---|---|---|

| Users | This Folder Only | Modify |

| Creator / Owner | Subfolders and Files Only | Modify |

Теперь вы можете создать GPO для настройки параметров FSLogix для RDS серверов.

Откройте консоль управления доменными GPO (

gpmc.msc

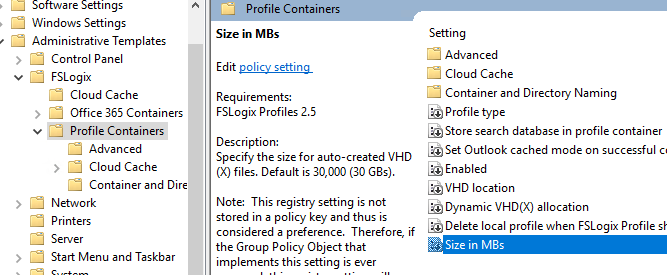

), создайте новую политику и назначьте ее на OU с вашими RDSH серверами. Разверните Computer Configuration -> Policies -> Administrative Templates -> FSLogix. Настройте следующие параметры GPO:

- Profile Containers -> Enabled – включить профили FSLogix;

- Profile Containers -> VHD Location – указать UNC путь к каталогу профилей (\msk-fsShareProfiles);

- Profile Containers -> Delete local profile when FSLogix Profile should apply – удалить локальный профиль при использовании FSLogix;

- Profile Containers -> Size in MB – максимальный размер файла профиля, по умолчанию 30000 (30 Гб);

- Profile Containers -> Dynamic VHD(X) allocation = Enabled. Если не включить эту политику, то VHD/VHDX диски профилей пользователей сразу создаются максимального размера;

- Profile Containers -> Advanced -> Prevent login with temporary profile – не создавать временные профили пользователей;

- Profile Containers -> Advanced -> Prevent login with failure – запретить вход при неполадках FSLogix;

- Profile Containers -> Advanced -> Locked VHD retry count = 3, указать количество попыток VHD(X) файл, если он заблокирован другим процессом;

- Profile Containers -> Container and Directory Naming -> Virtual disk type – использовать VHDX тип виртуального диска для профиля вместо стандартного VHD;

- Profile Containers -> Container and Directory Naming -> Swap directory name components – использовать %username%_SID в качестве формата для каталогов профилей пользователей (вместо SID_%username%);

- Profile Containers -> Store search database in profile container = Disabled (не хранить в профиле индексную базу Windows Search);

- Enable logging = All logs enabled — включить логи FSLogix

- Path to logging files – путь к логам FSLogix (\msk-fsShareFSLogixLogs %COMPUTERNAME%);

- Days to keep log files – сколько дней хранить логи (7 дней достаточно).

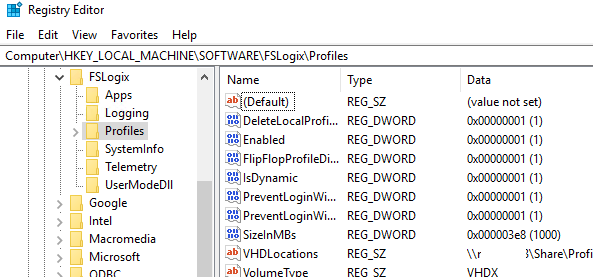

Перезагрузите Windows Server, чтобы применить новые настройки GPO. Системные настройки профилей FSLogix хранятся в следующей ветке реестра HKLMSOFTWAREFSLogixProfiles.

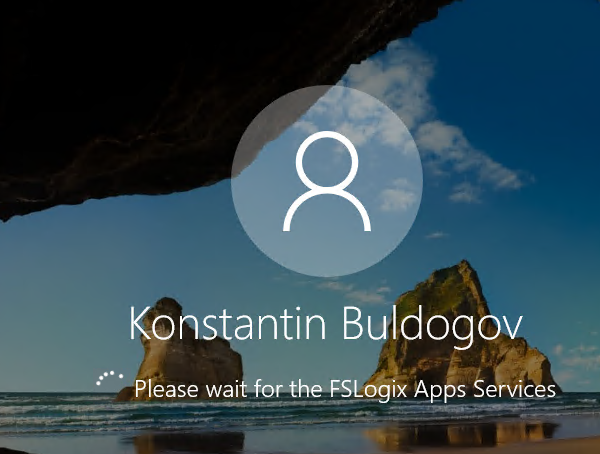

Теперь при входе RDP пользователя на экране должно появляться уведомление:

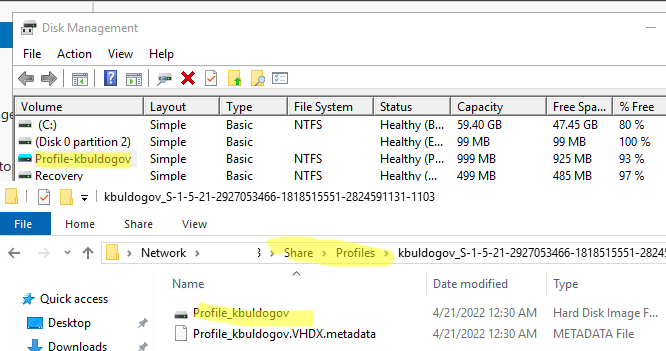

Please wait for the FSLogix Apps Services

После входа вы можете запустить консоль управления дисками (Disk Management) и убедиться, что FSLogix профиль пользователя смонтирован как VHDX диск. В указанном сетевом каталоге при этом появился новый каталог для профиля пользователя.

В каталоге

C:Program FilesFSLogixApp

s есть несколько дополнительных утилит для администратора:

Расширенная настройка профилей FSLogix на Windows Server RDS

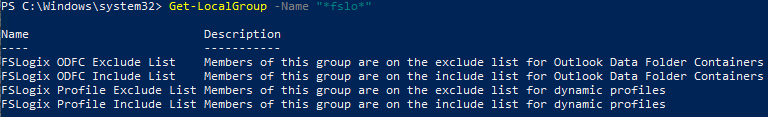

При установке агента FSLogixAppsSetup на сервере, в списке локальных групп появляются несколько дополнительных групп. Вы можете вывести этот список с помощью командлета Get-LocalGroup:

Get-LocalGroup -Name "*fslo*"

- FSLogix ODFC Exclude List — Members of this group are on the exclude list for Outlook Data Folder Containers

- FSLogix ODFC Include List — Members of this group are on the include list for Outlook Data Folder Containers

- FSLogix Profile Exclude List — Members of this group are on the exclude list for dynamic profiles

- FSLogix Profile Include List — Members of this group are on the include list for dynamic profiles

Эти группы позволяют указать пользователей или группы, для которых нужно включить или отключить создание профилей FSLogix.

По умолчанию перемещаемые профили создаются для всех пользователей. Чтобы иметь возможность локального входа на сервер для группы администраторов при неполадках FSLogix, нужно добавить группу администраторов в локальную группу FSLogix Profile Exclude List.

Проще всего это сделать с помощью групповой политики Restricted Group (Computer Configuration -> Windows Settings -> Security Settings -> Restricted Groups -> Add Group -> FSLogix Profile Exclude List) или Group Policy Preferences (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Group –> New -> Local Group -> FSLogix Profile Exclude List).

Более подробно использование GPO для добавления пользователей в локальные группы описано в отдельной статье.

Чтобы исключить определенные каталоги из перемещаемого профиля FSLogix, вы можете использовать файл redirection.xml. Каталоги из этого файла перенаправляются в локальные папки на диске сервера.

Путь к этому XML файлу с настройками задается в параметре GPO FSLogix -> Profile Containers -> Advanced -> Provide RedirXML file to customize redirections. Можно исключить Temp папки, каталоги кеша IE, Chrome и т.д.

Пример такого файла указан ниже:

<?xml version="1.0"?> <FrxProfileFolderRedirection ExcludeCommonFolders="0"> <Excludes> <Exclude Copy="0">AppDataLocalLow</Exclude> <Exclude Copy="0">AppDataLocalPackages</Exclude> <Exclude Copy="0">AppDataLocalMicrosoftWindowsTemporary Internet Files</Exclude> <Exclude Copy="0">AppDataLocalMicrosoftWindowsExplorer</Exclude> <Exclude Copy="0">AppDataLocalMicrosoftWindowsWebCache</Exclude> <Exclude Copy="0">AppDataLocalTemp</Exclude> <Exclude Copy="0">AppDataLocalDiagnostics</Exclude> <Exclude Copy="0">AppDataLocalComms</Exclude> <Exclude Copy="0">AppDataLocalGoogleChromeUser DataDefaultCache</Exclude> </Excludes> </FrxProfileFolderRedirection>

Проанализируйте профили пользователей и установленные программы и добавьте в файл новые исключения.

Добавьте исполняемые файлы FSLogix в исключения вашего антивируса (frxdrv.sys, frxdrvvt.sys, frxccd.sys, frxccd.exe, frxccds.exe, frxsvc.exe).

Указание типа и адреса сервера удаленных рабочих столов

После установки и последующей перезагрузки, потребуется установить тип и адрес сервера лицензирования. Для этого:

- Открываем «Диспетчер сервера», и в левой панели переходим на вкладку «Роли» — «Службы удаленных рабочих столов» — «Конфигурация узла сеансов удаленных рабочих столов».

- Там ищем в конфигурации пункт «Лицензирование», где есть настройка «Серверы лицензирования удаленных рабочих столов». Чтобы открыть её, просто нажимаем на ней два раза левой кнопкой мыши.

- При первом заходе в данную настройку появится предупреждение об отсутствии настроенного сервера лицензирования.

Затем можно будет как указать тип лицензирования (устройство или пользователь), а так же указать сервера лицензирования. Разберем приведенные типы лицензирования:- На устройство — при таком виде лицензирования, количество пользователей ограничено только количеством клиентских устройств, на которые есть лицензии. То есть, если у вас есть 20 лицензий «на устройство», то самые разные пользователи с данных 20 компьютеров смогут без проблем заходить на компьютер, но зайти с 21 компьютера не получится. Данный тип лицензирования удобен в том случае, если пользователей больше, чем клиентских устройств (например, несколько человек работают за одним устройством посменно).

- На пользователя — в данном случае, количество пользователей ограничено количеством лицензий — они могут без проблем заходить с любого количества клиентских устройств, но именно в том количестве, которое соответствует количеству имеющихся лицензий. Данный тип лицензирования удобен, когда устройств больше, чем пользователей (например, у пользователей может быть несколько устройств, за которыми они поочередно работают — компьютеры, ноутбуки, планшетные компьютеры и т. д.).

Для добавления серверов лицензирования, следует воспользоваться кнопкой «Добавить».

- Откроется окно, где в левой части будут указаны автоматически обнаруженные и доступные сервера лицензирования, а в правой — используемые на данном сервере. Так же можно самостоятельно добавить сервер по его доменному имени или IP адресу, воспользовавшись соответствующим полем в самом низу окна. Завершив выбор или ввод серверов лицензирования, данное и предыдущее окно следует закрыть нажатиями кнопок «ОК».

Основные компьютеры для перемещаемых профилей пользователей и перенаправления папок

Теперь вы можете для каждого пользователя домена назначить набор компьютеров, которые называются основными, что позволяет контролировать использование технологий перемещаемого профиля и (или) перенаправления папок. Назначение основных компьютеров — простой и эффективный способ сопоставления данных и настроек пользователя с конкретными компьютерами или устройствами. Это упрощает контроль со стороны администратора, повышает безопасность данных и позволяет защитить профили пользователей от повреждения.

Какую пользу приносят основные компьютеры?

Назначение основных компьютеров для пользователей дает четыре ключевых преимущества.

- Администратор указывает, на каких компьютерах пользователи могут получить доступ к своим перенаправленным данным и настройкам. Так, он может разрешить перемещение данных и настроек пользователя между настольным компьютером и ноутбуком, а также запретить их перемещение на любой другой компьютер, например расположенный в конференц-зале.

- Назначение основных компьютеров снижает риск нарушения безопасности и конфиденциальности, когда на компьютере, за которым работал пользователь, остаются личные или корпоративные данные. Это полезно, например, когда генеральный директор временно использует компьютер какого-либо сотрудника, чтобы после его работы на компьютере не осталось конфиденциальных или корпоративных данных.

- Назначение основных компьютеров позволяет администратору снизить риск неверной настройки или повреждения профиля, что может быть следствием перемещения данных между системами разной конфигурации, например 32- и 64-разрядной.

- При первом входе на неосновной компьютер, например сервер, потребуется меньше времени, так как перемещаемый профиль пользователя и (или) перенаправленные папки не скачиваются. Время выхода из системы тоже сокращается, поскольку отсутствует необходимость в передаче изменений профиля пользователя на файловый ресурс общего доступа.

Как изменяют ситуацию основные компьютеры?

Чтобы ограничить загрузку личных данных пользователей на основные компьютеры, с помощью технологий перемещаемых профилей и перенаправления папок производятся следующие проверки логики при входе:

- Операционная система Windows проверяет новые параметры групповой политики (Загружать перемещаемые профили только на основные компьютеры и Перенаправлять папки только на основных компьютерах), чтобы определить, будет ли атрибут msDS-Primary-Computer в доменных службах Active Directory (AD DS) влиять на принятие решения о перемещении профиля пользователя или перенаправлении папок.

- Если этот параметр политики обеспечивает поддержку основных компьютеров, Windows проверяет наличие в схеме доменных служб Active Directory поддержки атрибута msDS-Primary-Computer . Если она есть, Windows проверяет, назначен ли компьютер, на который заходит пользователь, для него основным:

- если компьютер является одним из основных для этого пользователя, в Windows к нему применятся параметры перемещаемых профилей пользователей и перенаправления папок;

- в противном случае Windows загрузит кэшированный локальный профиль пользователя (при наличии) или создаст новый. Кроме того, Windows удалит все существующие перенаправленные папки в порядке, который указан в ранее примененном параметре групповой политики, сохраненном в локальной конфигурации перенаправления папок.

Дополнительные сведения см. в разделе Deploy Primary Computers for Folder Redirection and Roaming User Profiles

Скачать Delprof2: User Profile Deletion Tool

Загрузить последнюю версию утилиты вы можете либо у меня с mail облака или же с официального сайта:

Скачать с официального сайта — https://helgeklein.com/free-tools/delprof2-user-profile-deletion-tool/

Далее вам необходимо разархивировать zip архив. На выходе у вас появится папка с двумя файлами:

- Changelog — файл с описанием, что изменилось

- DelProf2 — сам файл утилиты

напоминаю, что если вы запустите DelProf2.exe, то без ввода параметров она удалит все профили, кроме вашего, так что пока не запускайте, а изучите доступные ключи

Откройте командную строку и перейдите в ней в папку с утилитой DelProf2.exe, далее выполните команду:

DelProf2 /?

В результате этих не хитрых действий у вас появится справка по утилите, со всеми доступными ключами.

/l — Перечисление профилей доступных для удаления, но удалено ничего не будет, это такой режим, что было бы (what-if mode)

- /u — Данный ключ не будет требовать подтверждения при удалении и без просмотра

- /q — Тихое удаление без вывода и подтверждения

- /p — Запрашивать подтверждение перед удалением каждого профиля

- /r — Удалить локальные кэши только перемещаемых профилей, но не локальных профилей

- /c — Удалить на удаленном компьютере

- /d — Удалить только профили, которые не использовались в течение x дней

- /ntuserini — При определении возраста профиля для /d используйте файл NTUSER.INI вместо NTUSER.DAT для расчета возраста

- /ed — Исключить каталоги профилей, имя которых соответствует определенному шаблону с помощью подстановочных знаков * и ?. Может использоваться более одного раза и может сочетаться с /id

- /id — Включить только каталоги профилей, имя которых соответствует некому шаблону, можно использовать подстановочные знаки * и ?. Может использоваться более одного раза и может сочетаться с /ed

- /i — Игнорировать ошибки, продолжить удаление

Анализ логов при временном профиле

Симптомы ошибки:

- Создается дополнительная папка профиля пользователя. К имени этой папки добавляется имя домена NetBIOS или трехзначный суффикс. Например, имя папки — Username.ROOT или Username.000.

- Если у пользователя есть перемещаемый профиль, некоторые приложения, использующие пути «Папки оболочки» в реестре, перестают отвечать. Кроме того, когда пользователь выходит из компьютера, изменения в данных приложения, которые хранятся в профиле пользователя, не перемещаются в базу данных домена.

Когда вы откроете журналы событий, то вы можете обнаружить вот такие события в журнале «Приложение»:

Предупреждение с кодом ID 1509: Windows не удается скопировать файл \?UNCroot.pyatilistnik.orgrootBoyWINDOWSwin.ini в расположение \?C:UsersBoyWINDOWSwin.ini. Возможная причина — сетевые проблемы или недостаточные права безопасности. ПОДРОБНО — Отказано в доступе.

Предупреждение с кодом ID 1534: Слишком много ошибок при копировании профиля. Для получения более подробных сведений просмотрите предыдущие события. Windows не будет записывать в журнал никаких дополнительных ошибок копирования для этого процесса копирования.

Ошибка ID 1533, источник User Profile Service: Не удается удалить папку профилей C:UsersBoy. Возможная причина — файлы этой папки используются другой программой. ПОДРОБНО — Папка не пуста.

Ошибка с кодом ID 1511, источник User Profile Service: Windows не удалось найти локальный профиль пользователя, вход в систему выполнен с временным профилем. Любые изменения профиля будут потеряны при выходе.

Более детально, что происходит на терминальном сервере в момент входа пользователя, можно проследить в журнале Microsoft-Windows-User Profile Service/Operational. При входе на терминальный стол формируется событие с кодом ID 1: Получено уведомление о входе пользователя для сеанса 151. Тут сразу можно увидеть нужный ID пользователя, чтобы потом найти его процессы и PID.

Далее идет событие с кодом ID 64: Отношение к основному компьютеру не было проверено для этого компьютера и этого пользователя. Причина: running as a terminal server farm.

Видим. что синхронизация завершена не полностью: Событие с кодом ID 7: Завершена синхронизация профиля \root.pyatilistnik.orgrootBoy с C:UsersBoy Результат: Запрос ReadProcessMemory или WriteProcessMemory был выполнен только частично.

Видим, что ему создался временный TEMP профиль, а так же видно его SID:

Событие с кодом ID 5: Файл реестра C:UsersTEMP.003ntuser.dat загружен в HKUS-1-5-21-551888299-3078463796-3314076131-11105.

ну и событие ID 67 нам говорит, что мы вошли с временным профилем: Тип входа: RDS Расположение локального профиля: C:UsersTEMP.003 Тип профиля: Temporary

Симптомы

При работе с файлами по сети вы можете испытывать один или несколько следующих симптомов:

-

Сервер Windows на основе файлов, настроенный как файл и сервер печати, временно перестает отвечать, а функции файлового и печатного серверов временно перестают отвечать.

-

При открываемом, сохранения, закрытия, удаления или печати файлов, расположенных на общем ресурсе, вы испытываете неожиданно длинную задержку.

-

При использовании программы по сети вы испытываете временное снижение производительности. Производительность обычно замедляется примерно на 40-45 секунд. Однако некоторые задержки могут длиться до 5 минут.

-

При выполнении операций копирования файлов или резервного копирования вы испытываете задержку.

-

Windows Обозреватель перестает отвечать при подключении к общему ресурсу или при наключении красного X на подключенной сетевой диск Windows Explorer.

-

При входе на файл-сервер после введите свое имя и пароль в диалоговом окне Log On Windows, появляется пустой экран. Рабочий стол не появляется.

-

Программа, использующая удаленный вызов процедуры (RPC) или использующая именные трубы для подключения к файловом серверу, перестает отвечать.

-

Сервер временно перестает отвечать, и одно или несколько сообщений, аналогичных следующим сообщениям, отображаются в журнале System на файловом сервере.

-

При попытке подключения к общему ресурсу вы получаете сообщение об ошибке, аналогичное одному из следующих сообщений:

-

Сообщение об ошибке 1

-

Сообщение об ошибке 2

-

-

Вы периодически отключались от сетевых ресурсов и не можете подключиться к сетевым ресурсам на файловом сервере. Однако для подключения к серверу можно подключиться к серверу с помощью сеанса служб терминала.

-

Если несколько пользователей пытаются получить доступ Microsoft Office на сервере, файл блокируется для редактирования диалоговое окно не всегда появляется, когда второй пользователь открывает файл.

-

Трассировка сети указывает на задержку от 30 до 40 секунд между командой клиента SMB Service и ответом с файлового сервера.

-

При попытке открыть файл базы данных Access 2.0 (MDB-файл) в Microsoft Access 97, Access 2000 или Access 2002 вы можете получить сообщение об ошибке, аналогичное следующему:

-

При попытке открыть файл Microsoft Word вы можете получить следующее сообщение об ошибке:

Создание перемещаемых профилей

Перемещаемые пользовательские профили создаются очень просто. Для их создания вам даже не нужно разбираться с Active Directory или групповыми политиками, но знание этих технологий значительно упростить вам жизнь при управлении такими профилями. Если говорить о создании перемещаемых профилей в двух словах, то вам нужно настроить сетевое размещение, где будут располагаться данные профили, а затем отконфигурировать каждую учетную запись пользователя для сопоставления с созданным ранее сетевым размещением. Все эти действия описаны далее:

- На файловом или специально выделенном профильном сервере создайте папку, которая будет использоваться для хранения перемещаемых пользовательских профилей. Данная папка будет считаться папкой верхнего уровня для всех индивидуальных профилей пользователей;

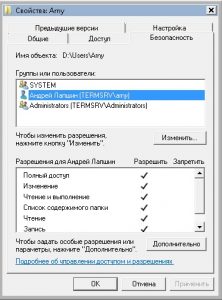

- Перейдите в свойства в свойства текущей папки. В отобразившемся диалоговом окне «Свойства: %имя_папки%» перейдите на вкладку «Доступ» и предоставьте для группы «Прошедшие проверку» полный доступ. Это действие следует выполнить для того, чтобы пользователи, прошедшие проверку могли получать доступ к текущему ресурсу, а также создавать свои профили. Помимо этого, назначьте дополнительные разрешение NTFS для группы «Пользователи». Папка, которая используется для хранения настраиваемого профиля, должна называться DefaultUser.v2, для которой назначьте полный доступ группе «Все»;

Рис. 1. Предоставление разрешений для папки Profiles

Откройте оснастку «Active Directory – пользователи и компьютеры», выберите пользователя, для которого нужно настроить перемещаемый профиль, нажмите на нем правой кнопкой мыши и выберите команду «Свойства»;

Рис. 2. Открытие диалогового окна свойств пользователя

В отобразившемся диалоговом окне перейдите на вкладку «Профиль» и в соответствующем текстовом поле введите путь к общей папке, где содержится профиль текущего пользователя. Вы можете использовать переменную среды %UserName% в качестве заполнителя имени входа в систему, которое используется в пути профиля. После того как пользователь в первый раз войдет в домен, на сервере автоматически будет создана папка профиля в формате имени пользователя или, если пользователь выполнил вход из операционной системы Windows Vista или более поздней версии операционной системы, то будет создана папка имя_пользователя.v2 с соответствующими разрешениями.

Рис. 3. Настройка пути перемещаемого профиля пользователя

Обязательный пользовательский профиль создается по аналогии, только после настройки рабочего стола (достаточно чтобы пользователь, скажем, начальник отдела или вы выполнили все настройки для текущего профиля), файл данного профиля следует переименовать с NTUSER.DAT в NTUSER.MAN. Также каждый обязательный пользовательский профиль следует хранить в специально выделенной папке верхнего уровня. То есть, вам нужно создать следующую иерархию папок: корневая папка верхнего уровня, скажем, Profiles, в которой будет расположена папка mandatory_user_profiles, внутри которой уже будут расположены папки с обязательными профилями пользователей. Для этой папки вам нужно предоставить разрешения только на уровне «Чтения», что не позволит вносить пользователям изменения в свой обязательный пользовательский профиль, который расположен на сервере. После этого, на вкладке «Профиль» пользователя, в соответствующем текстовом поле, задайте имя с суффиксом .man (.man.v2 для пользователей, которые выполняют вход под операционными системами Windows Vista и выше) в конце для папки пользователя, которая станет обязательным пользовательским профилем.

Устранение проблемы с висящим выходом с терминала

Данная ситуация для меня не нова, я ее еще наблюдал с Windows Server 2008 R2, где все решалось определенным обновлением, но в случае с Windows Server 2012 R2, это пол дела, от нас потребуется по мимо обновлений, внести правки в реестр. Так что начинаем. Первым делом, чтобы количество людей попавших в данную ситуацию не увеличилось, вам необходимо запретить новые подключения к данному хосту. Сделать, это можно из оснастки управления RDS фермой. В данном случае вы переводите хост в режим стока (drain mode).

Далее вы пробуете сами попасть на данный хост, где будите ждать когда остальные пользователи закончат свою работу и вы сможете начать исправления глюка с выходом из системы терминальной сессии людей. Далее первым этапом, вы должны установить все доступные исправления безопасности Windows. Напоминаю, что делается это в панели управления или в параметрах Windows, все зависит от версии системы. так, это выглядит в системах до Windows Server 2016

И вот так уже в системах после Windows Server 2016

После того, как вы произвели установку всех обновлений перезагрузите ваш сервер. Кстати, когда я через PowerShell решил посмотреть ID и статусы сессий на терминальном столе, то увидел необычный для себя статус «Down», это как раз и были люди, у кого висел выход из системы.

Еще одной из рекомендаций в данной ситуации, это отключение службы поиска Windows. Напоминаю, что в Windows Server 2012 R2 и выше, данная служба устанавливается, как компонент, если она вам не нужна, то удалите его.

Одним из сценариев, который соответствует этому критерию, является печать из 32-разрядного приложения на 64-разрядном узле сеансов удаленных рабочих столов. Это действие печати вызовет splwow64.exe, 32 и 64-разрядный процесс thunking для спулера. Splwow64.exe имеет 3-минутный тайм-аут для предотвращения повторного запуска процесса во время интенсивной печати, поэтому он не завершается сразу после завершения печати. Это может привести к тому, что удаленный сеанс будет казаться «зависшим».

Чтобы это исправить я вам советую создать ключ реестра. Для этого открываем ветку:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSet ControlTerminal ServerSysprocs

Создаем новую запись REG_DWORD с именем splwow64.exe и значением .

Таким же образом я вам советую добавить сюда же ключ REG_DWORD с именем wrsa.exe и значением 0 (https://en.wikipedia.org/wiki/Winsock)

Еще я вам советую слегка увеличить значение одного параметра в реестре WaitToKillServiceTimeout. WaitToKillServiceTimeout — это параметр отвечающий за, то чтобы система закрыла все фоновые приложения. Windows обычно ждет 5 секунд, чтобы фоновые службы очистились и закрылись, когда вы делаете выход из системы или выключаете компьютер. Некоторые приложения могут изменить это значение при установке, предоставляя своим фоновым службам дополнительное время для очистки. Windows принудительно закрывает фоновые службы после этого периода времени. Это значение определяет, сколько секунд Windows ожидает, прежде чем сделать это. Windows автоматически выключится, если все службы будут успешно закрыты до истечения таймера. Я не советую ставить данное значение ниже 2-х секунд, это 2000. В нашей ситуации, когда у вас бесконечно долго висит надпись выход из системы, я советую выставлять WaitToKillServiceTimeout на 15-20 секунд, это значения 15000 или 20000.

Сделать это можно по пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl

И выставите у ключа WaitToKillServiceTimeout нужное значение. Далее желательно перезагрузить терминал и проверить есть ли проблемы с выходом из системы.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Создание нового пользователя

Создать нового пользователя можно с помощью следующей процедуры:

Start («Пуск») -> Administrative Tools(«Администрирование») -> Server Manager («Диспетчер сервера»)

В появившемся окне необходимо раскрыть вкладку Configuration («Конфигурация») и перейти в пункт Local users and groups («Локальные пользователи и группы»). Здесь выбирается оснастка Users («Пользователи»). Имена существующих пользователей перечислены в таблице справа. Вызывается контекстное меню (правый клик мыши) и выбирается пункт New user («Новый пользователь»).

На следующем этапе открывается окно ввода пользовательских данных. В поле User Name («Пользователь») необходимо ввести имя, под которым будет входить пользователь на сервер. Поля Description («Описание») и Full Name («Полное имя») могут содержать любую информацию.

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Далее два раза вводится пароль. Он должен быть не менее 6 символов и содержать как цифры, так и буквы в разных регистрах. Если установить метку User must change password at next logon («Требовать смены пароля при следующем входе в систему»), то при первом входе система потребует у пользователя ввода нового пароля. В этом окне также можно запретить его изменение. Если не установить галочку Password never expired («Срок действия пароля не ограничен») то через определенное количество дней система потребует ввести новый пароль. После определения настроек (их изменение возможно в любое время) следует нажать кнопку Create («Создать»).

В появившемся списке имеется имя только что созданного пользователя. Нажатием правой кнопки мыши вызывается контекстное меню изменения пользовательского пароля, удаления, переименования имени, а также редактирование свойств.

Ситуация 1. Переносим профили на другой сервер.

Можно сделать через групповые политики и перемещаемые профили, но проще всего перенести ветку реестра:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList

и папки пользователей копированием.

Ситуация 2. Переносим профили на другой диск.

Зачем это надо? Для терминального сервера. За несколько лет размер занятого пространства диска C: (загрузочного раздела) может вырасти до сотен гигабайт и возникнут проблемы с резервным копированием, как это получилось у меня. Расчищая диск C: сразу увидел, что профили занимают больше 100GB. И квоты в общем-то тут не решат ситуацию, если квоты вообще допустимы для данной организации. Если пользователи работают с тонких клиентов и терминальный сервер получается единственным местом для хранения их информации, то объём этой информации будет расти и расти.

Кроме этого перенос профилей логически обоснован — для файлов профилей нужно индексирование поиска и теневые копии, для системных файлов индексирование не нужно, теневые копии.. даже не могу представить в какой ситуации это может быть востребовано. Для папок профилей бекап желателен, для загрузочного раздела — бекап необходим и большой суммарный объём профилей на этом же разделе сильно мешает, как уже говорил выше.

Первый вариант

Если система только-только установлена меняем значение ProfilesDirectory — «%SystemDrive%Users» на новое расположение, в ветке реестра:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList

профиль Администратора останется на старом месте, новые уже будут созданы по новому пути. Этого вполне достаточно. Однако при таком методе возможны проблемы при обновлении системы в дальнейшем.

Второй вариант

Другой вариант когда система относительно свежая, но уже есть пользователи и программы. В этом случае некоторые программы, например MS Office, прописали абсолютные пути к профилям на диске C:. Тогда лучше переместить все профили скриптом и создать символическую ссылку папки Users на новое месторасположение, загрузившись с установочного диска в командную строку:

robocopy C:Users D:Users /E /COPYALL /XJ rmdir C:Users /S /Q mklink /D C:Users D:Users

если в указании пути будет пробел, то нужно заключить путь в кавычки. Можно дополнить ключом перезагрузки:

Shutdown -r -f -t 00

и пойти пить чай.

В реестре при этом менять ничего не надо и в этом большой плюс этого метода — система «думает», что все по прежнему на диске C:/ и корректно работает через символическую ссылку. Проверить можно набив путь к профилю пользователя как C:Users»какой-то пользователь» и откроется он именно как C:Users….., а не как D:Users…. (при переносе на D).

Установка разрешений

После переноса папок профилей для каждой из них нужно обязательно отключить наследование разрешений и поменять разрешения безопасности на следующие:

- System — Полный доступ;

- Administrators — Полный доступ;

- Учётка пользователя — Полный доступ;

- Больше ничего быть не должно.

Для самой папки Users разрешения следующие:

- System — Полный доступ;

- Administrators — Полный доступ;

- Users — Чтение/Выполнение;

- Все — Чтение/Выполнение.

То есть для корректной работы системы все разрешения в новом расположении должны соответствовать разрешениям, какие были на диске C:. Это важно.

Если же система довольно старая, профили по несколько гигабайт, пользоваться скриптом не рекомендую, лучше делать руками и не копировать, а перемещать, контролируя начальный размер папки профиля и размер перенесенного. В этом случае, это понятно и очевидно, ссылку для всей папки C:/Users создать нельзя, так как в ней есть открытые файлы нашего текущего профиля. Профили переносятся отдельно. Ссылка создаётся для каждого профиля отдельно. Свой профиль либо можно оставить и не переносить, либо перенести, временно создав второго админа. Создать, залогиниться под ним, перенести свой профиль, создать ссылку, установить разрешения, разлогиниться, зайти под собой, убить второго админа.

Одно замечание — при создании символических ссылок сразу проверяйте их работоспособность. Особенно когда ссылок создается сразу много.

Решение проблем

Возможные проблемы при копировании/переносе заключается в отсутствии доступа к какому-либо файлу:

- Нет прав на каталог;

- Блокировка файла процессом;

- Невозможность удаления файла.

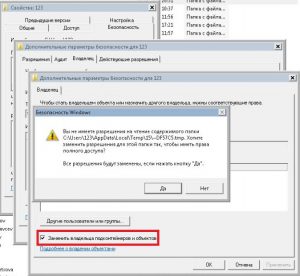

Если нет прав на каталог, тогда нужно стать владельцем контейнера и входящих в него объектов:

затем добавить себе полные права на контейнер и заменить наследуемые разрешения для потомков. После этого можно переносить/удалять.

Если блокировка процессом, тогда рекомендую программу Unlocker — много вирусов под видом этой программы. Попробуйте вот эту версию, должна быть без вирусов.

Невозможность удаления файла проявляется в основном файлами нулевого размера с точкой в конце имени файла. При попытке удаления появляется ошибка:

В этой ситуации отлично помогает Far Manager, находите файл и нажимаете Alt-Del, затем кнопку «Wipe».

Все изложенное опробовано в «боевых условиях» продакшена. Пока «полет нормальный», если возникнет ещё что-то, тогда напишу дополнение.

Дополнение от 14.06.2016

Оказалось, что если диск с символической ссылкой, созданной с ключом /D, открыт как сетевой на другом компьютере, то переход по данной ссылке заканчивается ошибкой: — «Символическая ссылка не может быть загружена, так как её тип отключен». Для устранения данной ошибки ссылку нужно пересоздать с ключом /J (junction).

Дополнение от 15.06.2016

Папка Users на диске C:/ была заменена символической ссылкой на другой диск, при этом в реестре ничего не менялось. Обновление с Windows 2008 до 2008 R2 прошло успешно. Установка заменила символическую ссылку на папку и создала в ней дефолтные профили всех пользователей. После установки удалил данную папку и пересоздал ссылку.

Содержание

- Перенести пользователей с одного сервера windows r2 на другой

- Сайт ARNY.RU

- Перенести пользователей с одного сервера windows r2 на другой

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Как правильно перенести профили в Windows Server 2008 R2

- Windows: Перенос пользователей на другой сервер

- Нам потребуется:

- Пример:

Перенести пользователей с одного сервера windows r2 на другой

Сообщения: 188

Благодарности: 1

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″> » width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 188

Благодарности: 1

ЗЫ: Я месяц назад настраивал новый сервак, то мои 35+ юзеров были пересозданы вручную за час с пом. списка юзеров.» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 557

Благодарности: 10

Я тут сейчас скапитаню, но раз уж у вас серверные ОС, может развернуть роль службы каталогов на той машине, откуда нужно перенести пользователей, локальные пользователи конвертнутся в доменных, потом включить вторую машину в домен и вуаля? »

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 557

Благодарности: 10

Источник

Сайт ARNY.RU

Ситуация 1. Переносим профили на другой сервер.

Можно сделать через групповые политики и перемещаемые профили, но проще всего перенести ветку реестра:

и папки пользователей копированием.

Ситуация 2. Переносим профили на другой диск.

Зачем это надо? Для терминального сервера. За несколько лет размер занятого пространства диска C: (загрузочного раздела) может вырасти до сотен гигабайт и возникнут проблемы с резервным копированием, как это получилось у меня. Расчищая диск C: сразу увидел, что профили занимают больше 100GB. И квоты в общем-то тут не решат ситуацию, если квоты вообще допустимы для данной организации. Если пользователи работают с тонких клиентов и терминальный сервер получается единственным местом для хранения их информации, то объём этой информации будет расти и расти.

Первый вариант

профиль Администратора останется на старом месте, новые уже будут созданы по новому пути. Этого вполне достаточно. Однако при таком методе возможны проблемы при обновлении системы в дальнейшем.

Второй вариант

Другой вариант когда система относительно свежая, но уже есть пользователи и программы. В этом случае некоторые программы, например MS Office, прописали абсолютные пути к профилям на диске C:. Тогда лучше переместить все профили скриптом и создать символическую ссылку папки Users на новое месторасположение, загрузившись с установочного диска в командную строку:

если в указании пути будет пробел, то нужно заключить путь в кавычки. Можно дополнить ключом перезагрузки:

Установка разрешений

После переноса папок профилей для каждой из них нужно обязательно отключить наследование разрешений и поменять разрешения безопасности на следующие:

Для самой папки Users разрешения следующие:

То есть для корректной работы системы все разрешения в новом расположении должны соответствовать разрешениям, какие были на диске C:. Это важно.

Решение проблем

Возможные проблемы при копировании/переносе заключается в отсутствии доступа к какому-либо файлу:

Если нет прав на каталог, тогда нужно стать владельцем контейнера и входящих в него объектов:

затем добавить себе полные права на контейнер и заменить наследуемые разрешения для потомков. После этого можно переносить/удалять.

Невозможность удаления файла проявляется в основном файлами нулевого размера с точкой в конце имени файла. При попытке удаления появляется ошибка:

В этой ситуации отлично помогает Far Manager, находите файл и нажимаете Alt-Del, затем кнопку «Wipe».

Все изложенное опробовано в «боевых условиях» продакшена. Пока «полет нормальный», если возникнет ещё что-то, тогда напишу дополнение.

Дополнение от 14.06.2016

Дополнение от 15.06.2016

Папка Users на диске C:/ была заменена символической ссылкой на другой диск, при этом в реестре ничего не менялось. Обновление с Windows 2008 до 2008 R2 прошло успешно. Установка заменила символическую ссылку на папку и создала в ней дефолтные профили всех пользователей. После установки удалил данную папку и пересоздал ссылку.

Источник

Перенести пользователей с одного сервера windows r2 на другой

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Есть рабочий сервер с каторого будем мигрировать,скопировал у сервера папку юзера по пути C:Usersalex копирую всю папку и отправляю её на новый терминальный сервер по тому же пути!

С старого терминального сервера скопирал куст реестра по пути HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList и номер сида юзера,выгрузил со старого,загрузил на новый.

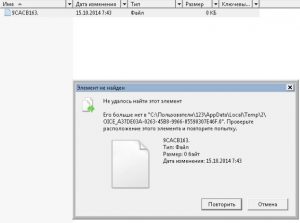

Все логинусь в учетку впервый раз,появляется старый рабочий стол и файлы но вылазят вот такие ошибки

Как можно корректно перенести учетную запись терминального пользователя на новый терминальный сервер с его настройками без вмешательств?

Если с вмешательствами то какие есть еще способы?

Ответы

Если речь идет о простом копировании профиля то нет, при перемещаемом профиле ACL зависит от настроек

безопасности папки на сетевой шаре где будут храниться профили пользователей

Если нужно сохранить ACl, воспользоваться robocopy (это рекомендация вендора)

вам предложили использовать перемещаемый профиль пользователя для сервера терминалов, в данном случае это возможно и дает некую гарантию если сервер умрет то данные пользователей сохранятся на сетевой шаре или дфс. но вам данный вариант не подошел.

Я не волшебник, я только учусь MCTS Мнения, высказанные здесь, являются отражение моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий Мой Блог http://rutechnet.azurewebsites.net

Если нужно сохранить ACl, воспользоваться robocopy

В противном случае, восстановление профиля пользователя нужно будет выполнять при помощи скрипта по следующей схеме

Я не волшебник, я только учусь MCTS Мнения, высказанные здесь, являются отражение моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий Мой Блог http://rutechnet.azurewebsites.net

Все ответы

Цитирую, в кратце что нужно сделать

2) Роль терминального сервера на каждый. И перезагружаем сервера.

3) В доменной учётной записи каждого пользователя терминалов указываем путь где мы хотим хранить его терминальный профиль ( \FSprivatIvanov_iiTerminal )

4) Копировать вручную ничего не нужно. Просто входите под юзером на тот терминал где он уже работал (и имеет настроеный локальный профиль). Переключатель типа профиля уже будет стоять на «Перемещаемый». При выходе с терминала локальный профиль будет скопирован автоматически по указанному пути.

5) Можно подключаться на другие терминалы. При входе на любой терминал будет использоваться уже перемещаемый профиль.

Источник

Как правильно перенести профили в Windows Server 2008 R2

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Перемещаемые профили в Windows Server 2012R2

Добрый день, ребята. У меня вопрос по Windows Server 2012 R2. Пытаюсь разобраться с перемещаемыми.

Обновление Windows Server 2008 на Windows Server 2012 без каких-либо потерь конфигурации сервера

Добрый день товарищи! Подскажите можно ли как нибудь обновиться до версии 2012 без каких либо.

если настройки путей будут совпадать, в чем проблема ctrl+c ctrl+v

Если нужно сохранить ACl, воспользоваться robocopy

Добавлено через 2 минуты

Я делал так, создавал группу например Terminal 1C, добавлял ее в Удаленных пользователей в свойствах системы, а в АД уже раскидывал нужную группу, нужным людям.

и что? ну а на новый сервер прав у него значит нет. вы сами попробуйте, комбинаторика

Все это делать надо на новом сервере и проверять!

удалите скопированый профиль зайдите под пользователем, сможет он зайти? ( создасцо дефолтный профиль. если не указан иной путь в свойствах учетки в АД )

Если да? значит была проблема в правах на профиль скопированный

Если нет? все то, что я и сказал, проблема в том, что ОН НЕ ИМЕЕТ ПРАВ НА УДАЛЕННЫЙ СЕАНС НА НОВОМ СЕРВЕРЕ! во вкладке удаленный доступ.

Все, пардон. Не добавил группу пользователей домена для удаленного подкл. Вы были правы. Сейчас заново попробую!

Добавлено через 1 час 10 минут

Не хочет воспринимать профили пользователей простым копированием. Создает папку с именем пользователя и дописывает через точку имя домена.

После того как скопировали профиль, выставите в свойствах безопасности доступно всем, проверьте подгрзут эту папку? могло случится так, что у пользователя элементарно, не прав на свой профиль. в логах такое бы отобразилось.

Есть 2 сервера на Windows Server 2008 R2 x86 и x64

Спасибо вам за помощь. Все получилось. Перенес профили и они заработали!

Добавлено через 16 часов 32 минуты

Может быть кому надо будет.

1. Скопировал все профили из папки Users

2. Перенести ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList Для каждого профиля, который хранится локально, внутри этого раздела реестра создается подраздел. Узнать где чей профиль достаточно просто откройте любую ветку и посмотрите значение параметра ProfileImagePath.

С которого переносите реестра, делаете Экспортировать прям всю папку ProfileList (если конечно все нужны профили) и кидаете на тот сервак где хотите её вмонтировать, далее открываете и вносятся изменения в реестр. Готово.

Добавлено через 1 минуту

Спасибо вам за помощь. Все получилось. Перенес профили и они заработали!

Добавлено через 16 часов 32 минуты

Может быть кому надо будет.

1. Скопировал все профили из папки Users

2. Перенести ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList Для каждого профиля, который хранится локально, внутри этого раздела реестра создается подраздел. Узнать где чей профиль достаточно просто откройте любую ветку и посмотрите значение параметра ProfileImagePath.

С которого переносите реестра, делаете Экспортировать прям всю папку ProfileList (если конечно все нужны профили) и кидаете на тот сервак где хотите её вмонтировать, далее открываете и вносятся изменения в реестр. Готово.

Источник

Windows: Перенос пользователей на другой сервер

Потребовалось ввести в строй новый сервер терминалов в замен уставшего (по аппаратной части) Windows сервера.

На старом сервере был организован доступ по RDP протоколу к удаленным рабочим столам.

Профили пользователей не перемещаемые, хранились на нем же.

Соответственно появилась задача перенести учетные записи и профили пользователей на новый сервер в очень короткое время.

Да этого для разовых миграций я использовал неплохую утилиту Transwiz, в основном для переноса профиля с Windows 7 на Windows 10.

Однако перекидывать десятки пользователей с ее помощью я не стал.

Более того я был уверен, что есть способ быстрее и проще.

Поэтому после удачного переноса учетных записей и профилей пользователей, решил поделиться с вами простым решением.

Нам потребуется:

Перезагружаем исходный сервер в безопасный режим с поддержкой сети.

msconfig—>Boot (Загрузка), устанавливаем галки «Безопасный режим» и «Сеть»

Пример:

С помощью редактора реестра (regedit) экспортируем куст реестра всех профилей:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProfileList]

На старом сервере, так же через msconfig не забудьте отключить «Безопасный режим»

В заключении хочу еще зраз упомянуть утилиту Transwiz, точнее производителя ее.

Дело в том, что помимо этой утилиты у них есть еще хорошая утилита User Profile Wizard.

С помощью которой можно локальную учетную запись перенести в доменную.

Или перенести учетную запись из одного домена в другой.

Источник

Adblock

detector

A перемещаемый профиль пользователя — это концепция синхронизации файлов в семействе Windows NT семейства операционных систем, которая позволяет пользователям с компьютером присоединен к домену Windows для входа в систему на любом компьютере в том же домене и доступа к их документам, а также для согласованного взаимодействия с рабочим столом, например, приложений, запоминающих положение и настройки панели инструментов, или внешний вид рабочего стола остается неизменным, сохраняя при этом все связанные файлы локально, чтобы не зависеть постоянно от быстрого и надежного сетевого подключения к файловому серверу.

Содержание

- 1 Метод работы

- 2 Ограничения

- 2.1 Производительность

- 2.1.1 Ссылки WAN

- 2.2 Размер профиля

- 2.3 Перегрузка сети

- 2.4 Неисправные программы не завершаются

- 2.5 Синхронизация при выходе из системы

- 2.6 Конфликт доступа

- 2.7 Совместимость

- 2.1 Производительность

- 3 Перенаправление папок

- 3.1 Предостережения

- 4 Обязательные профили

- 4.1 Перенаправление папок с обязательными профилями

- 5 Методы настройки

- 5.1 Active Direct ory

- 5.2 Windows 95, 98 или Me

- 5.3 Novell eDirectory / Netware

- 5.4 Windows 3.x

- 6 Сброс профиля

- 7 Преимущества

- 8 Недостатки

- 8.1 Перенаправленная папка совместное использование

- 9 Альтернативы

- 10 См. также

- 11 Ссылки

- 12 Внешние ссылки

Метод работы

Все операционные системы Windows, начиная с Windows NT 3.1, являются разработан для поддержки перемещаемых профилей. Обычно автономный компьютер хранит документы пользователя, элементы рабочего стола, настройки приложений и внешний вид рабочего стола на локальном компьютере в двух разделенных частях, состоящих из части, которая может перемещаться, и дополнительной временной части, содержащей такие элементы, как кэш веб-браузера. Реестр Windows аналогичным образом разделен для поддержки роуминга; есть кусты System и Local Machine, которые остаются на локальном компьютере, а также отдельный куст User (HKEY CURRENT USER), предназначенный для перемещения с помощью профиля пользователя.

Когда создается перемещающийся пользователь, информация профиля пользователя вместо этого сохраняется на централизованном файловом сервере, доступном с любого подключенного к сети настольного компьютера. Запрос на вход на локальный компьютер проверяет, существует ли пользователь в домене, а не на локальном компьютере; на локальном компьютере уже существующая учетная запись не требуется. Если вход в домен успешен, перемещаемый профиль копируется с центрального файлового сервера на настольный компьютер, и для пользователя создается локальная учетная запись.

Когда пользователь выходит из системы с настольного компьютера, перемещаемый профиль пользователя объединяется с локального компьютера обратно на центральный файловый сервер, не включая временные элементы локального профиля. Поскольку это слияние, а не перемещение / удаление, информация профиля пользователя остается на локальном компьютере в дополнение к слиянию с сетью.

Когда пользователь входит в систему на втором настольном компьютере, этот процесс повторяется, объединяя перемещаемый профиль с сервера на второй настольный компьютер, а затем снова сливаясь с рабочего стола на сервер, когда пользователь выходит из системы.

Когда пользователь возвращается к первому настольному компьютеру и входит в систему, перемещаемый профиль объединяется с информацией предыдущего профиля, заменяя его. Если кэширование профиля включено, сервер может объединять только самые новые файлы с локальным компьютером, повторно используя существующие локальные файлы, которые не изменились с момента последнего входа в систему, и тем самым ускоряет процесс входа в систему.

Ограничения

Производительность

перемещаемый профиль, которому несколько лет, может содержать десятки тысяч файлов cookie, которые делают вход в сеть и выход из нее чрезвычайно медленными и способствуют фрагментации файловой системы.

Из-за копирования профиля при входе в систему и выходе из системы перемещаемый профиль, настроенный с использованием конфигурации по умолчанию, может быть чрезвычайно медленным и тратить много времени на пользователей с большими объемами данных в своей учетной записи.

Когда Microsoft спроектировал Internet Explorer, программисты приняли явное решение хранить файлы cookie и избранное в виде небольших отдельных файлов размером менее килобайта каждый, а не хранить эти данные. как единый большой консолидированный файл. Microsoft также хранит файлы ярлыков в папке недавнего профиля, ссылаясь на недавно открытые файлы и папки.

Файловые серверы обычно передают только большие файлы размером в несколько мегабайт с максимально возможной скоростью сети. Сотни очень маленьких файлов, всего по килобайту на файл, могут снизить производительность сети на 90%. По мере того как профиль стареет и накапливает от сотен до тысяч файлов cookie, избранного и недавних элементов, время входа в систему и выхода из системы становится все медленнее, даже если эти файлы занимают лишь несколько мегабайт данных профиля.

Локальное кэширование профиля пользователя на жестком диске настольного компьютера может сократить и улучшить время входа в систему и выхода из системы, но при этом за счет загромождения жесткого диска данными профиля от каждого кэшированного пользователя, который входит в систему. Локальное кеширование больше подходит, когда люди обычно используют один и тот же компьютер каждый день. Кэширование локальных профилей бесполезно там, где от сотен до тысяч студентов должны иметь возможность использовать любой компьютер в школе или университетском городке — совокупные кэшированные данные из такого множества различных профилей могут занять все доступное дисковое пространство лабораторного компьютера.

Ссылки WAN

Пользователи с перемещаемым профилем могут столкнуться с серьезными задержками входа в систему при входе в систему через WAN. При подключении к домену с удаленного сайта после аутентификации Windows попытается извлечь профиль пользователя из местоположения, указанного в Active Directory. Если местоположение находится через канал WAN, это потенциально может замедлить работу WAN до обхода и вызвать сбой входа в систему (после очень длительной задержки).