Что это? Вирусы трояны – изначально не совсем корректное название, так как к вирусам по большому счету данный тип вредоносного ПО не относится. Вирусы распространяются самостоятельно, трояны маскируются под что-то полезное и требуют инициации.

Как защититься? Самый простой способ не заразить компьютер, смартфон или любое другое устройств трояном – не ходить по незнакомым ссылкам в Интернете и тем более не скачивать оттуда «полезные» программы. Подробнее о типах троянов и способах защиты от них читайте в нашем материале.

В статье рассказывается:

- Описание вируса троян

- Виды вирусов троянов

- Способы защиты от троянов

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

Описание вируса троян

Это вредоносное программное обеспечение ассоциируют с мифологическим троянским конём. «Троянский конь» – важный элемент древнегреческого мифа о завоевании Трои. Осада города длилась долгое время, и греки не могли придумать способ, как переломить ситуацию. Тогда они построили из дерева красивого коня и перенесли его к воротам Трои в качестве подарка.

На самом деле внутри этой постройки скрывались греческие воины. Когда поселенцы осаждённого города занесли подарок внутрь, солдаты дождались наступления темноты и выбрались из коня, атаковав гарнизон Трои.

Вирусы трояны тоже используют маскировку, чтобы проникнуть в систему. Вредоносное ПО начинает свою разрушительную деятельность после внедрения в систему. Трояны наносят ущерб пользователям или программному обеспечению устройств. Есть много вредоносных программ такого типа, созданных для разных целей: от захвата контроля над заражённым устройством до получения конфиденциальных данных.

Впервые термин «троян» по отношению к вредоносному программному обеспечению был применён в 1974 году. Это случилось в ходе анализа существующих программ-вредителей в США. Термин широко распространился после 1980 года.

Самым первым компьютерным вирусом трояном, получившим огласку и вызвавшим общественный резонанс, был AIDS Trojan 1989 года. Злоумышленники использовали его следующим образом: по почте были разосланы дискеты, якобы содержащие в себе данные о больных СПИДом. Но это было не так.

На самом деле на дискетах была установлена программа-вредитель, которая проникала в систему компьютера и зашифровывала информацию о файлах, находящихся в ней. Затем программа предлагала жертвам отправить несколько миллионов долларов на почтовый ящик в Панаме, чтобы вернуть доступ к данным.

Ещё один классический пример трояна – программа FinFisher (или FinSpy). Это вредоносное ПО было разработано для шпионажа и сбора конфиденциальных данных. Оно способно получать доступ к веб-камерам и микрофонам для осуществления своих функций. FinFisher может отправлять файлы из поражённой системы в компьютер злоумышленника.

Изначально программу-вредитель продавали правоохранительным органам, но считается, что ей пользовались и диктаторы. FinFisher использует множество способов маскировки, что уменьшает шансы найти вирус. Он может выглядеть как обычное электронное письмо, поддельное обновление установленных приложений, а также инсталлятор различных программ с подтверждённой репутацией, например, браузеров или плееров для просмотра видео.

Трояны могут наносить вред не только различным типам компьютеров, но и мобильным устройствам. Особенно часто атакам со стороны вирусов этого типа подвергаются телефоны на базе Android. Например, программы типа DoubleLocker. Они проникают в устройство, замаскировавшись под обновление Adobe Flash Player. После того, как пользователь скачает вирус, программа атакует системные файлы и заблокирует экран при помощи случайно выбранного пин-кода.

Скачать файл

Затем программа-вредитель потребует перевести средства на счёт злоумышленника, чтобы получить возможность избавиться от вируса трояна и разблокировать устройство.

Виды вирусов троянов

Бэкдоры

Это самый простой, но в то же время и наиболее опасный тип вредоносного ПО. Бэкдор может открывать доступ в систему для загрузки других программ злоумышленников и увеличивать уязвимость устройства. При помощи этого вируса создаются зомби-сети, которые используются для атак. Они называются ботнеты. Бэкдоры способны отслеживать трафик устройства и выполнять вредоносные команды.

Эксплойты

Это особый тип программ, которые включают в себя код или данные, открывающие доступ к компьютерной системе через уязвимые места.

Читайте также

Руткиты

Такие трояны нужны для маскировки каких-либо действий или объектов в системе. Они затрудняют обнаружение вирусов, что позволяет увеличить длительность работы вредоносных программ с устройством.

Дропперы / Загрузчики

Самой известной программой этого типа является Emotet. Она не может выполнять какой-либо код на устройстве, но позволяет загрузить в него другие вирусы. При этом программам-загрузчикам необходимо подключение к сети, тогда как дропперы способны работать без доступа к интернету.

Трояны этих двух типов можно удалённо обновлять, что позволяет им оставаться в системе, даже если пользователь решит проверить свои устройства на вирусы. Кроме того, удалённая настройка позволяет добавить в программу новые функции.

Банковские трояны

Такие программы встречаются очень часто. Банковские трояны созданы для получения доступа к чужим счетам и конфиденциальным данным, что позволяет преступникам присваивать денежные средства.

Как правило, при работе такого вредоносного ПО используется фишинг. Жертва перенаправляется на поддельную страницу для ввода данных аутентификации. Обезопасить себя от этого вируса достаточно просто. Нужно использовать для входа в банковскую систему официальное приложение банка, а не сомнительные ссылки.

Трояны, выполняющие DDoS-атаки

Это вирусные атаки типа «отказ в обслуживании». На сервер обрушивается очень большое количество запросов. Обычно этот процесс реализуется при участии ботнетов, состоящих из взаимосвязанных компьютеров-зомби, на которые установлен вирус. При этом пользователю очень сложно догадаться, что на его систему оказывается воздействие, ведь устройство продолжает функционировать в обычном режиме.

В нужный момент ботнет активируется разработчиком и начинает свою деятельность. В июне 2020 года такой атаке подвергся сайт Аmazon. Скорость запросов составляла 2,3 терабайтов в секунду, что является рекордно большим значением. Компании удалось отразить эту интенсивную атаку и привести показатели к прежним значениям. Если бы злоумышленники добились успеха, то сайт перестал бы быть доступным для пользователей.

Топ-30 самых востребованных и высокооплачиваемых профессий 2022

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Уже скачали 18673

Трояны, имитирующие антивирусы

Что делают вирусы трояны этого типа? Они маскируются под антивирусную программу, не являясь ею. При запуске такого сервиса в устройстве обнаруживается множество вирусов, что вызывает страх у пользователя. Потом программа предлагает приобрести надёжную защиту от обнаруженных угроз, заплатив за неё.

Если пользователь согласится на покупку, то его платёжные данные попадут к злоумышленникам и будут использованы для кражи средств со счетов. Как обезопаситься от такого вируса? Не переходите по сомнительным ссылкам, заявляющим об обнаружении угроз. Пользуйтесь проверенным антивирусным ПО.

Похитители игровых аккаунтов

Чем опасен такой вирус троян? Он представляет угрозу для активных пользователей онлайн-игр. Эта программа ворует учётные записи игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

В настоящее время приложения наподобие Skype и ICQ утратили свою былую популярность. Однако нельзя утверждать, что новые программы, пришедшие им на смену, полностью защищены от проникновения вирусов. WhatsApp и Telegram тоже являются уязвимыми для программ-вредителей. В 2020 году уже был зарегистрирован случай распространение троянов через Telegram.

Разработчики программ для обмена сообщениями должны постоянно совершенствовать свои приложения, чтобы оставаться защищёнными от фишинговых атак, но никто не может дать 100 % гарантии, что пользователи находятся в полной безопасности.

Злоумышленники постоянно разрабатывают новые, более совершенные виды вирусов. Например, вредоносная программа Skygofree может получать доступ к сообщениям в приложении WhatsApp, читать их и похищать данные.

Трояны-вымогатели

Пожалуй, самые известные из всех вирусов троянов. Они блокируют доступ к определенным данным или ко всему устройству, заставляя пользователя заплатить злоумышленнику установленный выкуп для разблокировки системы. Обычно на экране компьютера или телефона появляется заставка, от которой невозможно избавиться. Требования о перечислении денежных средств могут располагаться прямо на ней или поступить к пользователю по другому каналу.

SMS-трояны

На первый взгляд может показаться, что такие программы-вредители уже устарели. На самом деле многие люди продолжают пользоваться SMS-сообщениями. SMS-трояны работают различными методами. Они могут рассылать с вашего номера сообщения по международным номерам, заставляя вас оплачивать эту услугу. Кроме того, эти вредоносные программы способны подключаться к дорогим SMS -сервисам.

Точный инструмент «Колесо компетенций»

Для детального самоанализа по выбору IT-профессии

Список грубых ошибок в IT, из-за которых сразу увольняют

Об этом мало кто рассказывает, но это должен знать каждый

Мини-тест из 11 вопросов от нашего личного психолога

Вы сразу поймете, что в данный момент тормозит ваш успех

Регистрируйтесь на бесплатный интенсив, чтобы за 3 часа начать разбираться в IT лучше 90% новичков.

Только до 9 февраля

Осталось 17 мест

Трояны-шпионы

Что делает этот вирус троян? Он отслеживает всё, чем вы занимаетесь на компьютере. Эта вредоносная программа может делать снимки экрана, контролировать посещение сайтов и запуск приложений, передавая всю информацию о действиях пользователя злоумышленникам.

Трояны-сборщики адресов электронной почты

Такие вредоносные программы собирают адреса электронной почты пользователя на устройстве.

Есть и другие типы троянов, которые доставляют неудобства людям и представляют собой угрозу для системы:

- Трояны, вызывающие сбои архиватора.

- Трояны-кликеры.

- Трояны, уведомляющие злоумышленника.

- Трояны-прокси.

- Трояны для кражи аккаунтов.

Способы защиты от троянов

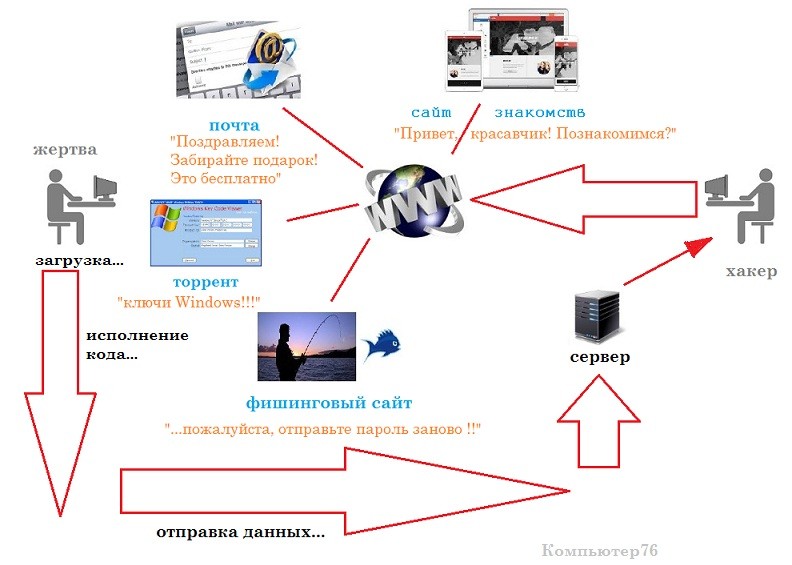

Существует множество вариантов проникновения программ-вредителей в систему. Вирусы могут попасть в ваш компьютер или телефон в результате открытия вложений, полученных по электронной почте, или перехода по незнакомой ссылке. Незнакомые программы или приложения также могут содержать в себе вредоносное ПО. Конечно, лучше заранее обезопасить себя от троянов, минимизировав работу с сомнительными источниками, чем устранять возникшую проблему.

Обычно люди хотят сэкономить и ищут самые дешёвые варианты программного обеспечения. Не забывайте, что установка пиратской программы может привести к заражению устройства.

Как мы уже говорили, трояны отличаются от вирусов, хоть и принято относить их к одному виду вредоносных программ. Вирусы распространяются по системе самостоятельно и не требуют постоянного контроля со стороны разработчика. Трояны лишь предоставляют доступ к устройству и данным, которые на нём содержатся. Последствия заражения трояном могут быть не менее разрушительными, чем результаты вирусной атаки.

Удаление трояна является нелёгким делом. Если у вас возникли подозрения, что устройство атаковано вредоносной программой, обратите внимание на следующие моменты, которые смогут подтвердить ваши догадки:

- Во время пользования интернетом система сама переводит вас на страницы, которые вы не открывали.

- Нарушена работа антивируса. Он не включается вовсе или выдаёт ошибки при попытке использования.

- Панель инструментов Windows исчезла.

- Время от времени устройство выдаёт диалоговые окна, которые появляются независимо от ваших действий.

- Изменился фон и общее цветовое решение W

- Кнопка «Пуск» пропала или перестала работать.

- Вы не можете войти в систему, потому что ваш пароль перестал быть актуальным.

- Не работает сочетание клавиш Ctrl + Alt + Del.

- Кнопки мыши перестали выполнять прежние функции.

- Экран устройства самопроизвольно включается и выключается. Кроме того, его включение может сопровождаться появлением нетипичной заставки или «цветомузыки».

- Принтер начал работать независимо от ваших команд.

Вот несколько рекомендаций, которые помогут вам защитить своё устройство от проникновения троянов вирусов:

- Не открывайте электронные письма с незнакомых адресов. Если в письме есть вложение, то подумайте, нужно ли вам его открывать. Такие документы и ссылки часто содержат в себе трояны.

- Регулярно обновляйте программы и приложения, которые установлены на ваших устройствах. Обновления призваны исправить уязвимые места в ПО и минимизировать риск проникновения вируса.

- Не пользуйтесь макросами в программах Word и Excel.

- Не переходите по незнакомым и сомнительным ссылкам. Они могут привести вас на поддельный сайт, который установит на ваше устройство вредоносное программное обеспечение в фоновом режиме.

- Загружайте любые программы только из проверенных источников. Особенно это касается мобильных приложений. Если нужная программа отсутствует в Google Play Store и Apple Store,то следует задуматься о её безопасности.

- Зайдите в настройки и установите отображение всех расширений файлов. Тогда вы сразу заметите, если какой-либо файл на самом деле является не тем, чем кажется. Например, изображение имеет расширение не jpg, a exe.

Читайте также

- При посещении сайтов и сервисов, связанных с платёжными системами и владеющих конфиденциальными данными пользователя, используйте двухфакторную аутентификацию. Это позволит обезопасить данные от злоумышленников и запретить доступ к вашему аккаунту даже в том случае, если им удастся завладеть паролем.

- Время от времени проверяйте систему на наличие вредоносных программ при помощи антивирусного ПО.

- Производите резервное копирование данных. Это касается как облачных сервисов, так и физических носителей информации.

В нашей статье мы рассмотрели основные виды вирусов троянов. Их отличительной особенностью является то, что они могут попасть на устройство только в результате действий пользователя. Чтобы не получить серьёзную проблему и не думать, как удалить программу-вредитель и восстановить утраченные данные, соблюдайте простые правила.

Будьте осторожны при работе в интернете, не переходите по незнакомым ссылкам в электронных письмах и в сети, для установки программ и приложений пользуйтесь только проверенными источниками. Не забывайте регулярно обновлять операционную систему и проводить проверку компьютера или мобильного устройства при помощи антивирусной программы.

Содержание

- Что такое троян?

- Что троян обычно ищет на вашем компьютере?

- Самые частые проявления трояна на вашем компьютере?

- Порты, используемые троянами (уже известные).

- Что такое троян. Как не попасться на удочку?

- Самые известные трояны для Windows.

- Антивирус меня защитит?

- Как работает троян?

- Рассмотрим традиционный путь, который проходит троян с момента написания.

- Упаковщик для трояна

- Как работает троян? Что происходит на компьютере жертвы?

- Как работает троян? В каком виде хакер подсунет его вам?

- Что такое троянские программы и какой ущерб они могут нанести?

- Типы троянских программ

- Бэкдоры

- Эксплойты

- Руткиты

- Дропперы / Загрузчики

- Банковские трояны

- Трояны, выполняющие DDoS-атаки

- Трояны, имитирующие антивирусы

- Похитители игровых аккаунтов

- Трояны, атакующие приложения для обмена мгновенными сообщениями

- Трояны-вымогатели

- SMS-трояны

- Трояны-шпионы

- Трояны-сборщики адресов электронной почты

- Трояны – угроза для всех устройств

- Киберпреступники используют трояны для нанесения максимального ущерба

- Проникновение на устройство

- Будьте осторожны при работе в интернете

- Что такое трояны и как это удалить

- Пути которые они используют для проникновения в систему

- Действия которые могут быть вызваны трояном

- Примеры троянов

- Удаления трояна и других кибер угроз

Что такое троян?

Что такое троян? Вирус типа «троян» – он же «троянский конь» – особый тип программного обеспечения, созданный для несанкционированного удалённого проникновения на компьютер пользователя. В отличие от обычного вируса, они не имеют функции размножения и дальнейшего распространения по сети. Однако троян открывает дверь для проникновения других вирусов, которые приготовлены хакером, троян создавшего или запустившего. По своему действию он напоминает принцип троянского коня, подаренного греками несдавшимся защитникам древнего города Трои. Чем закончилась история для полиса, все знают. Та же судьба уготовлена и пользователю, который запускает на компьютере скачанное приложение. Нередко троян используется хакером для «зомбирования» компьютера и превращения его в одного из бесчисленных участников бот-нет с целью проведения DDOS атак на целевой сервер более «жирной» жертвы: веб-ресурса, работа которого кому-то очень сильно мешает. О том, что такое DDOS атака, вы можете прочитать в статьях Кто делает недоступными сайты? DDoS атаки и DDOS атака. Объяснение и пример.

Иногда заражённый трояном компьютер незаметно от пользователя передаёт из хранилищ системы сохранённые пароли, кейлоггеры с помощью открытых трояном портов передают информацию о набранных на клавиатуре сочетаниях клавиш, что отображает на экране злоумышленника всю информацию, которую печатала жертва.

Хакеры нередко прибегают и к обычной уловке, когда спустя определённое время после «закладки» трояна они сканируют сеть на наличие компьютеров, где установка трояна удалась. Об этом хакеру будет свидетельствовать определённый открытый порт операционной системы.

Действие трояна сопровождается такими последствиями:

Что троян обычно ищет на вашем компьютере?

Самые частые проявления трояна на вашем компьютере?

Порты, используемые троянами (уже известные).

Действие и характер работы трояна часто не попадает под обнаружение простыми антивирусами, потому рекомендуется использовать специальное программное обеспечение для поиска и удаления зловреда.

Что такое троян. Как не попасться на удочку?

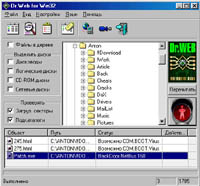

Средства противодействия троянам традиционны. Антитроянов немало и по ссылке вы найдёте лучшие из тех, с чем я встречался. Насколько хорошо они с этим справляются, вопрос открытый. Одно из самых популярных лечений предлагается знаменитой утилитой AVZ Зайцева Олега. Исполняемый файл в архиве можно скачать у разработчика на сайте.

Небольшая инструкция по работе с утилитой по удалению трояна:

В меню Файл выберите Обновление баз

Самые известные трояны для Windows.

NetBus – утилита для удалённого контроллинга Windows. Создана в 1998 г. шведским программистом. Язык программирования – Delphi. Карл-Фредрик Найктер, создатель трояна, заявлял, что этот троян изначально задумывался как программа-шутка. Однако применение трояна ознаменовалось резонансным скандалом, связанным с создание целой базы «весёлых» картинок с участием несовершеннолетних, в результате чего некоторые высокопоставленные учёные мужи университета Лунда закончили свою карьеру.

Back Orifice — утилита для удалённого контроллинга Windows. Названием послужила игра слов от более серьёзного ПО Microsoft BackOffice Server от одноимённой корпорации. Работает по принципу клиент-сервер. Небольшая программка-сервер устанавливается на компьютер, затем сервер начинает общение с клиентской частью трояна через сетевые протоколы, работая с графическим интерфейсом или другой системой компьютера. Любимый порт, по которому сервер общается с клиентом в компьютере – 31337.

Zeus – троян – червь, предназначенный для операционных систем семейства Windows. Основное назначение – кража банковской информации у держателей карт с помощью перехвата набранных пользователем-жертвой данных в открытом сеансе браузера. На компьютеры жертв попадал через фишинговые сайты или несанкционированной загрузки и последующей установки ПО из сети. Антивирусом не определялся.

Антивирус меня защитит?

Не волнуйтесь, нет. Единственным гарантийно работающим средством не попасться в сети хакера, это думать головой. Некоторые типы троянов умело маскируются под обычные файлы, приклеиваясь к программам и используя уязвимости, которые до исх пор не прикрыты создателями ПО. Например, на смежном ресурсе я показываю как в течение нескольких минут создать троян, не определяемый встроенной защитой и многими антивирусами на основе VBScript Windows. Присутствие такого трояна ничем его не выдаёт, а действие для системы может быть фатальным — хакер сможет удалять и создавать на удалённом компьютере всё, что пожелает.

Источник

Как работает троян?

Как работает троян?

Принцип работы трояна можно заключить в нескольких общих целях, ради которых он создаётся:

Рассмотрим традиционный путь, который проходит троян с момента написания.

ПО АНАЛОГИИ

Всем известны кадры из медицинских источников, когда врачи с помощью инъекции искусственно проникают сквозь оболочку живой клетки, внедряя чужеродные клетки. В операционной системе процесс внедрения трояна аналогичен.

Состав дроппера включает в себя несколько файлов, которые могут состоять из ключей реестра или установщика:

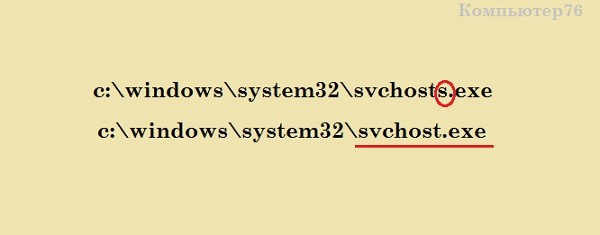

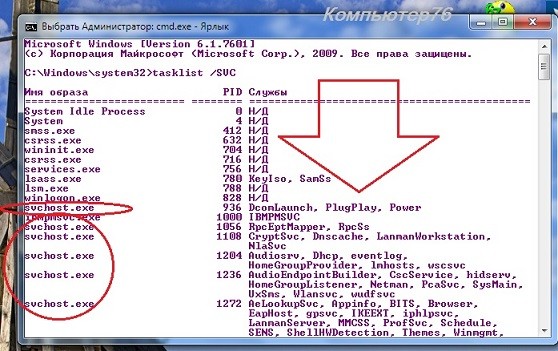

Целевая папка установки и наименование самого процесса-трояна. Обычно подделываются наиболее встречающиеся, среди которых – настоящих – легко затеряться; часто от этого страдает процесс svchost. Он либо подвергается заражению:

Обратите внимание, как под него троян замаскируется:

похожи, как близнецы, но только на первый взгляд…

среди настоящих процессов легко затеряться…

Ветка автозапуска Windows в реестре модернизируется:

всё бы хорошо, но настоящий браузер имеет названием iexplore.exe

В дроппере прописывается и вредоносный код, где часто содержится и адрес сервера, куда троян будет «скидывать инфу». Но особо обольщаться также не стоит — IP клиента, на который пойдут пароли от ваших соцсетей или почтовых адресов может оказаться лишь частью ботнета, после чего реальная дроп-зона (точка сбора или район высадки) хакера может бесследно потеряться.

Упаковщик для трояна

Финальный штрих троянского коня, к которому, впрочем, нельзя относиться спустя рукава, называется упаковщиком. Да, троян в систему жертвы нужно как-то доставить. И всегда предполагается, что пользователь не простачок, который скачивает из сети всё подряд, без оглядки нажимая на все видимые ссылки. Хакер понимает, что его, жертву, нужно чем-то заманить, а приманке придать соответствующий вид. Это уже вопросы социальной инженерии. Один из простейших примеров такой «заманюхи» описан в статье Как спрятать файл внутри изображения? и Как спрятать файл в рисунок? Ну кто откажется посмотреть фотографию обнажённой красотки, с которой он недавно познакомился в сети… Вы откажетесь от поздравления с Днём рождения от Вроде-что-то-про-неё-слышал Фирмы с многообещающим призом по ссылке внизу страницы? Это тоже не последний этап в деле пропаганды зловредных файла или ссылки: «вредоносное» фото в личку или по почте — это работа с конкретной жертвой; а вот файл взломаю_любой_пароль_соцсети.exe — это уже массовая наживка для глупых любителей «отомстить-подглядеть«. Фишинговые сайты, где можно потерять пароли к картам или учётным записям, это удел серьёзных хакеров — или считающих так, но смысл абсолютно такой же.

Как работает троян? Что происходит на компьютере жертвы?

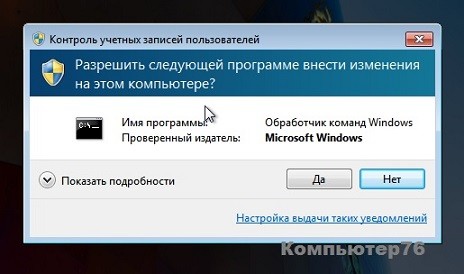

Внешне всё аккуратно. В процессе установки «классной» программки или распаковки файлов с фотографиями красивой девушки фоном продолжается установка и трояна. По путям, вам известным по первым абзацам. К слову сказать, это первый этап компрометирования вашего компьютера, так что объём установленных изменений обычно не вызовет подозрений: что весят маленькие файлы редактора реестра или легковесные exe-шники? А между тем, жертва послушно соглашается с установщиком «всемогущего взломщика почты» в предвкушении процесса, отвергая предупреждения UAC Windows и пропуская троян во все уголки системы

А троян сидит и ждёт своего часа. Вот так выглядит типичная схема того, как работает троян и как он попадает в компьютер жертвы :

Как работает троян? В каком виде хакер подсунет его вам?

Если вы прочитали предыдущие абзацы, то вопрос потерял смысл. В любом. Но обратимся к статистике. Вот самые распространённые трояны от хакеров (расположил в порядке убывания):

Пока всё. В следующий раз рассмотрим работу и создание конкретных троянов и бэкдоров.

Источник

Что такое троянские программы и какой ущерб они могут нанести?

И ночью отворилось чрево лошади, но было уже поздно. Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:

В отличие от компьютерных вирусов и червей, троянские программы не способны к самовоспроизведению.

Типы троянских программ

Бэкдоры

Это один из самых простых, но потенциально наиболее опасных типов троянских программ. Такие программы могут загружать в систему всевозможные вредоносные программы, исполняя роль шлюза, а также повышать уязвимость компьютера для атак. Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Эксплойты

Эксплойты – это программы, содержащие данные или код, позволяющие использовать уязвимость в приложении на компьютере.

Руткиты

Руткиты предназначены для сокрытия определенных объектов или действий в системе. Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Дропперы / Загрузчики

Одной из самых известных троянских программ-дропперов является вредоносная программа Emotet, которая, в отличие от бэкдора, сама по себе не может выполнять никакого кода на компьютере. Однако она загружает другие вредоносные программы, например банковский троян Trickbot и программу-вымогатель Ryuk. Дропперы похожи на трояны-загрузчики, но загрузчикам нужен сетевой ресурс для загрузки вредоносных программ из сети, а дропперы содержат другие вредоносные компоненты в своем программном пакете. Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

Банковские трояны

Банковские трояны встречаются наиболее часто. Распространение онлайн-банкинга и невнимательность некоторых пользователей делают банковские троянские программы перспективным способом для присвоения злоумышленниками чужих денег. Цель таких программ – получить учетные данные для доступа к банковским счетам. Для этого используется фишинг: предполагаемые жертвы перенаправляются на контролируемую злоумышленниками страницу для ввода учетных данных. Следовательно, для онлайн-банкинга необходимо использовать безопасные методы для входа в систему: приложение банка, а не ввод учетных данных в веб-интерфейсе.

Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

Трояны, имитирующие антивирусы

Трояны, имитирующие антивирусы, особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Похитители игровых аккаунтов

Этот тип программ похищает учетные записи онлайн-игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

Эти троянские программы похищают учетные данные приложений для обмена мгновенными сообщениями, таких как ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и прочих. Можно утверждать, что в настоящее время эти мессенджеры практически не используются, однако новые приложения для обмена сообщениями также не защищены от троянов. Facebook Messenger, WhatsApp, Telegram и Signal тоже могут подвергнуться атакам троянских программ. Например, в декабре 2020 года было зафиксировано распространение троянских программ для Windows через канал Telegram. Службы обмена мгновенными сообщениями также должны быть защищены от опасных фишинговых атак.

В январе 2018 года исследователи «Лаборатории Касперского» обнаружили троян Skygofree – чрезвычайно продвинутую вредоносную программу, способную самостоятельно подключаться к сетям Wi-Fi, даже если эта функция отключена на устройстве пользователя. Троянская программа Skygofree также может отслеживать сообщения в популярном мессенджере WhatsApp: читать, а также похищать их.

Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе или блокируя доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа.

SMS-трояны

Они могут показаться пережитком прошлого, однако все еще активны и представляют серьезную угрозу. SMS-трояны могут работать по-разному. Например, Faketoken – вредоносная программа для Android – массово рассылает SMS-сообщения на дорогие международные номера, при этом маскируясь в системе под стандартное SMS-приложение. Владельцу смартфона приходится оплачивать эту рассылку. Другие SMS-трояны подключаются к дорогим SMS-сервисам премиум-класса.

Трояны-шпионы

Троянские программы-шпионы могут следить за работой пользователя на компьютере: отслеживать вводимые с клавиатуры данные, делать снимки экрана и получать список запущенных приложений.

Трояны-сборщики адресов электронной почты

Эти вредоносные программы совершают несанкционированный сбор адресов электронной почты на компьютере.

Кроме того, существуют другие типы троянских программ:

Трояны – угроза для всех устройств

Троянские программы нацелены не только на компьютеры Windows, но и на компьютеры Mac и мобильные устройства, поэтому не следует, доверившись ложному чувству безопасности, работать в интернете без современной защиты от вредоносных программ, такой как Kaspersky Internet Security. Вредоносные программы часто попадают на компьютеры посредством зараженных вложений, текстовых сообщений с манипулятивным содержимым или поддельных веб-сайтов. Однако существуют также троянские программы, используемые секретными службами. Они могут быть установлены удаленно, незаметно для пользователя и без какой-либо реакции со стороны целевого устройства. Программное обеспечение Pegasus израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в мощный арсенал средств перехвата: можно считывать всю информацию на устройстве, записывать звонки, использовать телефон как подслушивающее устройство. В Германии полиция применяет государственную троянскую программу для контроля и отслеживания действий преступников. Однако это вредоносное ПО, официально известное как программное обеспечение для прослушивания телефонных разговоров, не может использоваться для наблюдения без постановления суда.

Киберпреступники используют трояны для нанесения максимального ущерба

В то время как государственные органы используют программы наблюдения для расследования уголовных преступлений, киберпреступники имеют прямо противоположные цели – чаще всего это личное обогащение за счет своих жертв. При этом злоумышленники используют различные средства, а иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть незаметная установка на компьютер бэкдора посредством зараженного вложения электронной почты. Бэкдор обеспечивает тихую загрузку других вредоносных программ на компьютер. Другие примеры: кейлоггер, записывающий нажатия клавиш при вводе паролей или конфиденциальных данных, банковские троянские программы для кражи финансовых данных, программы-вымогатели, шифрующие весь компьютер и предоставляющие доступ к зашифрованным данным только после получения выкупа в биткойнах. Нашумевшая вредоносная программа Emotet, атаки которой периодически повторяются, описывается как «самая опасная вредоносная программа». Называемая также «Король троянцев», эта программа использовала сеть зараженных компьютеров для рассылки спам-сообщений и зараженных документов Word и Excel. Британским институтом стандартов (BSI) была создана отдельная страница с информацией об Emotet. Выводы

Проникновение на устройство

Троянскими программами можно заразиться не только при открытии вложений электронной почты, они также могут быть встроены в якобы бесплатные программы. Поэтому важно не использовать сомнительные источники загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если на этом можно сэкономить несколько евро. Ущерб, причиняемый троянскими программами, часто превышает стоимость приобретения программного обеспечения через легальные каналы.

Троянские программы не следует путать с вирусами. Компьютерные вирусы самостоятельно распространяются в системе, в то время как троянские программы только «открывают двери», хоть и с потенциально разрушительными последствиями.

Ниже приведен список рекомендаций, как защитить себя и свои устройства от троянских программ:

Будьте осторожны при работе в интернете

В этой статье описаны самые известные типы троянских программ. Их всех объединяет то, что они могут попасть на устройство только с помощью пользователя. Однако этих угроз можно избежать, если соблюдать осторожность при работе в интернете, не открывать подозрительные вложения в сообщения электронной почты и устанавливать программы только из надежных источников. Более надежную защиту от троянских программ обеспечит также своевременно обновляемая операционная система и постоянно работающий антивирус.

Источник

Что такое трояны и как это удалить

— Обновлено 2016-03-23 | Тип: Трояны

Количество вирусов в нашей БД:

978

Троян (или троянский конь) это вредоносная компьютерная программа, которая используется для заражения системы целевого компьютера, и приводит к вредоносной активности на нем. Как правило, такие программы используются для кражи личной информации, распространение других вирусов или просто нарушения производительности компьютера. Кроме того, хакеры могут использовать их для получения несанкционированного удаленного доступа к зараженным компьютерам, заражения файлов, и повреждения системы. Как только троянский конь попадает в компьютер, он начинает скрываться от жертвы. Трояны очень похожи на обычные вирусы, поэтому, их довольно трудно обнаружить. Вот почему вы должны полагаться на авторитетные антивирусные программы. Первоначально, трояны не предназначены для распространения самих себя. Тем не менее, последние версии имеют дополнительные компоненты, которые могут позволить их распространение. Активность каждого из троянов зависит от намерений его автора.

Пути которые они используют для проникновения в систему

Одна часть троянских программ способна распространяться самостоятельно и заражать систему без ведома пользователя. Другая — должна быть установлена вручную на компьютер, как любое программное обеспечение. На самом деле, существует четыре основных способа, используемых такими паразитами для входа в систему.

Многие трояны распространяются с помощью сообщений электронной почты, файлообменников сети и онлайн чатов (таких как ICQ, AIM или IRC). Они могут прибыть, как полезные приложения, мгновенные сообщения, ссылки в электронных письмах или дополнительное приложения. Эти трояны имеют подозрительные имена, для того чтобы пользователи открыли их. После того как пользователь откроет такое сообщение, троян молча устанавливает себя в системе.

Некоторые трояны могут попасть в систему, используя уязвимость веб-браузера. Их авторы запускают небезопасные веб-сайты заполнены вредоносным кодом или небезопасными рекламными сообщениями. Всякий раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносные скрипты мгновенно устанавливают паразитов. Пользователь может ничего не заметить, так как угроза не выводит никаких мастеров настройки, диалогов или предупреждений.

Иногда трояны устанавливаются другими паразитами, такими как, черви, бэкдоры и другие. Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

Некоторые трояны уже интегрированы в конкретные приложения. Даже законные программы могут иметь недокументированные функции, такие как функции удаленного доступа. Вирус который атакует, должен связаться с программным обеспечением, установленным для того, чтобы мгновенно получить полный доступ к системе или взять на себя контроль над определенной программой.

Действия которые могут быть вызваны трояном

Большинство троянов способны вызвать такие действия:

Заражение, перезапись файлов, взлом системы, путем удаления критически важных файлов или форматирования компонентов системы и установленных приложений. Они также могут уничтожить жесткий диск.

Кража финансовых данных, таких как, номера кредитных карт, логинов, паролей, ценных личных документов и другой информации.

Отслеживание пользователя и каждой нажатой клавиши, или захват клавиатуры. Троянский конь может также делать скриншоты и начинать другую деятельность для кражи информации.

Отправка всех собранных данных на предварительно заданный FTP сервер или передачи его через интернет-подключение для удаления хоста.

Установка бэкдора или активация собственных компонентов для контроля над зараженным компьютером.

Запуск других опасных паразитов.

Выполнение Denial of Service (DoS) или других сетевых атак против определенных удаленных хостов, или отправка чрезмерного количества сообщений по электронной почте для того, чтобы затопить предопределенный компьютер.

Установка скрытого FTP сервера который может быть использован злоумышленниками для различных незаконных целей.

Удаление антивирусов и другого антишпионского ПО, связанных с безопасностью. Троянский конь может также отключить важные системные службы и выключить стандартные инструменты системы.

Блокировка пользовательского доступа к ресурсам и сайтам связанных с безопасностью.

Отображение нежелательных объявлений и всплывающих окон.

Деградация интернет-подключения и скорости компьютера. Он может также уменьшить безопасность системы и привести к ее нестабильности.

Примеры троянов

Есть тысячи различных троянских программ. Следующие примеры иллюстрируют, как могут быть вредны эти угрозы.

Trojan.Cryptolocker это троян, который использовался для распространения очень опасных вирусов, которые называются Cryptolocker и Cryptowall. Считается, что этот троян также может быть использован для распространения других вредоносных программ, таких как изгои антишпионских программ, бэкдоров и других подобных угроз. Он распространяется вокруг с помощью поддельного сообщения безопасности, утверждая, что компьютер заражен вирусом. Когда пользователь щелкает на такое сообщение, троян попадает в систему и спокойно устанавливается. Кроме того, он блокирует систему и вызывает поддельное предупреждение на рабочем столе жертвы. Вы также можете загрузить эту угрозу для вашего компьютера в качестве полезного вложения электронной почты или всплывающего объявления, которое предлагает обновление ваших Java или Flash Player.

Trojan.ZeroAccess это еще один серьезно опасный троянский конь, который также известен как max++. Обратите внимание что, существует множество версий этого трояна, и все они нацелены — украсть личную информацию людей. Стремясь к этой целе, они записывают каждое нажатие клавиши жертвы, и также могут делать непрерывные скриншоты. Этот троян обычно крадется в систему из различных интернет ресурсов, таких как небезопасные веб-страници и сети, и начинает свою работу, не тратя свое время.

12Trojan.Win32.Krepper.ab это очень опасный и чрезвычайно разрушительный паразит, который может вызвать серьезные проблемы, связанные со стабильностью вашего компьютера. Как правило, он попадает в систему через ненадежные интернет ресурсы, сетей общего доступа или онлайн чатов. Он молча работает в скрытом режиме в ожидании указанной даты запуска. На указанную дату, Krepper вирус может попытаться повлиять на системный реестр Windows, удаляв несколько критических системных папок и инициируя другие деструктивные действия. Паразит обнаруживает, и полностью прекращает работу антивирусного ПО, установленного на компьютере. Кроме того, троян способен подключаться к различным вредоносным серверам и загружать от туда других вредных паразитов.

Удаления трояна и других кибер угроз

Имейте в виду, что иногда даже передовые антивирусные программы не могут помочь в устранении специального трояна. Каждая из этих угроз постоянно обновляются, и иногда эти обновления додаются, прежде чем разработчики антивирусного программного обеспечения узнают об этом. Если один из этих рекомендуемых инструментов не смог исправить ваш компьютер, вы всегда можете связаться с нашей командой и обратиться за советом.

Источник

Сеть одного из моих заказчиков постоянно подвергалась атакам хакеров. Достаточно было установить соединение с Internet, и корпоративные сетевые маршрутизаторы и коммутаторы начинали светиться, как рождественская елка. При отсутствии соединения с Internet коэффициент использования сети составлял обычно 2 или 3 процента. Хакеры пересылали через сеть миллионы пакетов, но мой клиент не знал, как они это делают. Пытаясь перехватить вредные пакеты, он подключил сетевой анализатор, но спустя несколько минут тот был перегружен сотнями тысяч пакетов, принадлежавших, в основном, несанкционированному трафику. Выяснить, каким способом хакеры проникают в сеть, и какие действия в ней совершают, помогла ловушка для вирусов.

Иногда недостаточно лишь воспрепятствовать атаке вирусов, «червей» и «троянских коней» — нужно захватить вредную программу и получить от нее все интересующие нас сведения. С помощью ловушки для вирусов даже не имеющие навыков диагностики сетевые администраторы смогут распознать вторжение на ранних стадиях. В данной статье рассказывается о некоторых методах ловли вредных программ и приводятся примеры их применения.

Что такое вирусная ловушка?

Простое определение вирусной ловушки: программа, или программа-приманка, цель которой — обнаружить, замедлить или захватить определенный образец или тип вредителя для дальнейшего изучения. Приманка — непроизводственный компьютер, созданный для слежения за его несанкционированным использованием. Антивирусная приманка — специализированная приманка для обнаружения и захвата автоматизированных вредных программ. Она в меньшей степени, чем обычная приманка, ориентирована на нападения целеустремленных взломщиков, которые организуют лишь малую часть всех атак. Чтобы обнаруживать взломщиков, действующих вручную, требуется более функциональная и сложная приманка.

Отражая нападения вредоносных программ, в первую очередь необходимо ответить на два вопроса:

- Какие уязвимые места пытается отыскать вредная программа?

- Какие действия будет производить разрушительная программа, получив доступ через обнаруженное уязвимое место?

Цель первого вопроса — выяснить, каким образом вредитель планирует атаковать сетевые компьютеры; ответ подскажет меры, которые должен принять администратор, чтобы остановить вредителя (или хотя бы свести ущерб к минимуму). Второй вопрос относится к истинным целям злоумышленника. Является ли попытка несанкционированного доступа самоцелью, или настоящая цель — испортить данные, украсть файлы, рассылать спам, или обнаружить свободное место на диске для хранения вредных файлов или нелицензированного цифрового контента? Вирусная ловушка поможет ответить на эти вопросы.

Вирусная ловушка может быть полезна в различных ситуациях, в том числе:

- В антивирусных списках появился новый «червь». Администратор полагает, что его сетевая инфраструктура надежно защищена от атаки, но хочет получить раннее предупреждение, если вредитель проникнет внутрь периметра. Или получено сообщение о «черве», и в компьютерах сети появились симптомы инфекции.

- Какой-то вредитель постоянно атакует брандмауэр на периметре, и его необходимо захватить, чтобы выяснить цель попыток проникнуть в сеть или выйти из сети.

- Взломщики и вредные программы успешно проникают в сеть и серверы, и администратору необходимо выяснить, как это происходит.

Типы и применения вирусных ловушек

Существует четыре типа ловушек для вирусов: прослушиватели порта (port listener), «смоляные ямы» (tarpit), приманки (honeypot) и виртуальные системы.

Прослушиватели порта. Прослушиватель порта — любая программа, которая может открыть IP-порт и захватить данные, поступающие в этот порт. Прослушиватели порта — самые простые программы. Им не нужно имитировать службу, выдавать себя за сервер или отвечать на какие-либо запросы. Они лишь записывают данные, поступающие к ним. Недостаток прослушивателей порта — невозможность использовать их для контроля TCP-трафика в контексте протокола, который всегда требует ответа для организации успешного сеанса связи. Однако иногда достаточно лишь прослушивания.

Например, «червь» SQL Slammer использует для нападений единственный 376-байтный UDP-пакет. Чтобы захватить его, достаточно просто прослушивать UDP-порт 1434. В настоящее время самый распространенный прослушиватель порта — Netcat, бесплатная утилита, которую можно загрузить с узла http://www.vulnwatch.org/netcat. Netcat можно использовать для различных целей, в том числе для организации одного или нескольких сеансов прослушивания портов. Поймать «червя» Slammer можно с помощью следующей команды Netcat:

nc -vv -l -p 1434 > port1434.log

Ключ -vv указывает на необходимость выдачи на экран сообщений о попытках соединений, -l обеспечивает прослушивание входящих соединений через порт, заданный ключом -p, а собранные данные сохраняются в текстовом файле с именем port1434.log. Если применяется эта команда, то следует нажать клавиши Ctrl+C, чтобы завершить сеанс Netcat или ввести с клавиатуры

nc -h

чтобы вывести на экран подсказку Netcat.

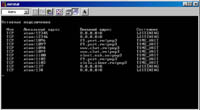

На Экране 1 показан образец «червя» SQL Slammer, захваченного в прослушивателе порта Netcat. Картина вряд ли будет понятной кому-то, кроме программистов, так как захваченный выполняемый код представляет собой часть переполнения буфера. Тем не менее, текст, следующий за командой

type port1434.txt

есть «червь» SQL Slammer. Если распознать «червя» не удается, то поиск, проведенный в Internet по нескольким представленным на экране строкам, покажет, что захваченный программный код принадлежит SQL Slammer. Затем можно протестировать все системы SQL Server и убедиться, что на всех системах установлены исправления против «червя». Полный исходный текст SQL Slammer опубликован по адресу http://www.eeye.com/html/research/flash/sapphire.txt. Если атаки продолжаются из того же исходного IP-адреса, можно даже попытаться установить контакт с его владельцем или применить другие меры защиты компьютеров.

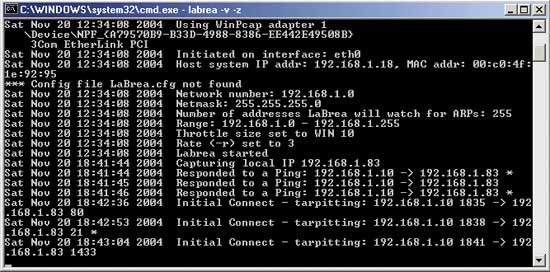

«Смоляные ямы». «Смоляные ямы» используются в большей степени для замедления распространения вредных программ, чем для захвата и отображения их программного кода. LaBrea (http://labrea.sourceforge.net), спроектированная Майклом Робинтоном, была первой и по-прежнему остается самой распространенной «смоляной ямой». Программа отвечает на все запросы, направленные к несуществующему IP-адресу. После задержки, необходимой любому рабочему компьютеру для ответа, LaBrea отвечает на попытки установить соединение таким образом, чтобы вредная программа затратила как можно больше времени (максимально увеличиваются периоды повторной передачи и ожидания TCP/IP). LaBrea замедляет работу вредных программ и действия хакеров, и определяет их исходный IP-адрес (Экран 2). Функциональность LaBrea умышленно ограничена, но программа чрезвычайно успешно выполняет свою задачу. Ее способность замедлять распространение «червей» из Internet, в соответствии с намерениями автора, подтверждена на многих реальных «червях» и лабораторных тестах.

Приманки. Приманки — превосходный метод захвата «червей» из Internet с более сложным взаимодействием. Большинство приманок располагает прослушивателями порта и более развитыми механизмами взаимодействия. Например, большинство приманок легко взаимодействует с вредными программами, требующими TCP-квитирования, и отвечает с использованием предписанных команд. Многие приманки просты для установки и располагают множеством встроенных функций протоколирования и предупреждения. В результате они становятся идеальными ловушками для вирусов.

Некоторые специалисты, в том числе Лоран Одо из группы Rstack (http://www.rstack.org), применяли Honeyd (http://www.honeyd.org), распространенную приманку с открытым кодом, для поимки «червя» MSBlaster, когда тот атаковал компьютеры по всему миру. «Червь» ищет TCP-порт 135, поэтому пользователи Honeyd ведут прослушивание по этому порту, добавляя следующую строку в файл Honeyd.config:

add tcp port 135 open

Обнаружив открытый порт, «червь» пытается вызвать переполнение буфера с использованием удаленного вызова процедуры (RPC) DCOM. Если переполнение буфера произошло, то в реальном компьютере «червь» устанавливает соединение с TCP-портом 4444 и загружает основное тело с помощью Trivial FTP (TFTP) через TCP-порт 69.

Чтобы поймать «червя», пользователи Honeyd создали служебный сценарий захвата msblaster.sh и добавили его к порту 4444 с помощью команды настройки Honeyd, которая выглядит примерно так:

add tcp port 4444

"sh msblaster.sh $ipsrc $ipdst"

Сценарий msblaster.sh установил соединение со взломщиком и получил выполняемый файл MSBlaster:

tftp $1 << EOF

get msblast.exe

quit

EOF

Сценарий использует программу tftp.exe (расположенную в папке system32 в большинстве систем Windows), чтобы загрузить msblaster.exe для исследования. Дополнительные сведения можно найти в документе «Honeyd vs Msblast.exe» (http://www.citi.umich.edu/u/provos/honeyd/msblast.html) или превосходном материале «Fighting Internet Worms With Honeypots» (http://www.securityfocus.com/infocus/1740). Аналогичные сценарии и приемы можно использовать для захвата большинства сканирующих «червей» из Internet.

Иногда недостаточно просто захватить «червя». В упомянутых выше статьях о сценариях захвата MSBlaster содержится сценарий контратаки, он используется некоторыми администраторами в попытке остановить натиск «червя» MSBlaster. Дополнительные сведения об активном подходе содержится во врезке «Иду на червя». Более подробная информация о запуске и настройке Honeyd приведена в статье «Использование приманок на базе Windows», опубликованной в четвертом номере Windows IT Pro/RE за 2004 год и в статье «Пакет Honeyd for Windows», (http://old.osp.ru/win2000/solutions/508_71.htm).

Виртуальные системы. Лучший способ собрать полную информацию о взаимодействии вредной программы с почти реальным компьютером — использовать виртуальную систему, такую как VMware Workstation (http://www.vmware.com) или Microsoft Virtual PC 2004 (http://www.microsoft.com/windows/virtualpc/default.mspx). Программные виртуальные системы могут имитировать реакцию настоящего компьютера на действия вирусов и «червей».

С помощью сетевого анализатора, такого как бесплатный Ethereal (http://www.ethereal.com), можно отслеживать исходящий и входящий трафик виртуального сеанса, и использовать бесплатные утилиты Regmon и Filemon (http://www.sysinternals.com) для обнаружения изменений в сетевом трафике, реестре и файловой системе. Более подробную информацию об использовании программных виртуальных систем в качестве приманок и вирусных ловушек можно найти в статьях «Использование приманок на базе Windows» и «Пакет Honeyd for Windows». Важно направить несанкционированный трафик только в нужный сеанс и не позволить вредной программе использовать виртуальный сеанс в качестве отправной точки для атаки на компьютеры. Захватив вредную программу с помощью простого прослушивателя портов, «смоляной ямы», приманки или виртуальной системы, можно детально исследовать вредителя или передать его для анализа поставщику антивирусных программ. Поставив капкан для вирусов, администратор получит своевременную и достоверную информацию об угрозах для сети.

Иду на червя

MSBlaster атаковал только компьютеры Windows, на которых не были своевременно установлены соответствующие исправления. Компания Microsoft и некоторые другие организации, обеспечивающие безопасность в Internet, неоднократно призывали пользователей Windows установить исправления на своих системах. К сожалению, многие пользователи не услышали предупреждений. «Червь» MSBlaster успешно заразил сотни тысяч компьютеров. Даже если в сети предприятия были установлены все исправления, MSBlaster мог замедлить ее работу из-за большого числа атакованных компьютеров.

Некоторые администраторы подготовили служебный сценарий (Листинг A). Если с ним установлено соединение, то сценарий устанавливает обратное соединение с компьютером-источником, уничтожает процесс «червя» MSBlaster, удаляет вредную запись реестра (с помощью созданного «на ходу» файла редактирования) и перезагружает систему. Результаты несанкционированного применения активных сценариев в компьютерах и сетях могут быть противоречивыми. На первый взгляд, удаление «червя» всегда полезно, но при удалении «червей» порой возникают столь же серьезные или более тяжелые проблемы, чем первоначальное заражение.

Например, кто-то из лучших побуждений создал «червя» Welchia, функции которого были почти такими же, как у сценария в Листинге A. Welchia устанавливал соединение с уязвимыми компьютерами, удалял MSBlaster и загружал исправление Microsoft, чтобы устранить лазейку. «Червь» MSBlaster причинял неприятности в течение нескольких дней, но Welchia вызывал отказы в работе сетей еще в течение нескольких недель, так как его механизм сканирования был еще более агрессивным, чем первоначальный «червь». Welchia создал гораздо большую угрозу, чем болезнь, которую он должен был вылечить.

Листинг A: Сценарий удаления MSBlaster из исходного компьютера

REM запускает атаку DCOM против зараженного компьютера, из которого исходит атака,

REM затем запускает команды очистки в удаленной оболочке DOS

./dcom_exploit -d $1 << EOF

REM Выполняет в компьютере следующие операции:

REM 1) Уничтожает активный процесс msblast.exe

taskkill /f /im msblast.exe /t

REM 2) Удаляет двоичный код "червя"

del /f %SystemRoot%system32msblast.exe

REM 3) Очищает реестр

echo Regedit4 > c: cleanerMSB.reg

echo [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows

CurrentVersionRun] >> c:cleanerMSB.reg

echo "auto windows update" = "REM msblast.exe" >> c: cleanerMSB.reg

regedit /s c: cleanerMSB.reg

del /f c:cleanerMSB.reg

REM N) В этом месте можно добавить специальные действия для обновления компьютера Windows

REM N+1) Перезагрузка компьютера

shutdown -r -f -t 0 exit

EOF

Добрый вечер, мне кажется, что я подцепил вирус на свой ПК, помогите решить проблему, пожалуйста. Понял, что что-то идет не так, когда вдруг при включении ПК обнаружил, что Яндекс.Браузер и антивирус Avast сами по себе удалились. Причем Avast все еще есть среди файлов на диске, да и в диспетчере задач на фоне отображается, но в «Панель управления>Удаление приложений» я его не увидел. Так же он отображается работающим в «Безопасность Windows>Защита от вирусов и угроз», но при нажатии на кнопку открыть ничего не происходит. Если попробовать скачать и запустить установщик, то он зависает на долгое время, а потом вылетает. Яндекс.Браузер совсем пропал, при попытке его переустановить вылазит предупреждение о трояне в папке temp и предложение лечить перезагрузкой (фото 1 и 2), название у файлов каждый раз новое. Если лечить без перезагрузки, то установщик браузера закрывается не закончив установку, а компьютер начинает очень тормозить и гудеть, если нажать лечить перезагрузкой, то пк перестает реагировать на любые действия и выдает ошибки памяти (фото 3), даже проводник и диспетчер задач не открывает. Сканировал разными программами: HitManPro, ESET Online Scanner, dr.Web, KVRT — ни одна ничего не обнаружила. Так же заметил, что в «Свойства системы>Защита системы» есть как-то странный диск с подозрительным названием (фото 4), раньше я сюда не залазил, так что не знаю был ли он там ранее, при нажатии на кнопку «Настроить» текущее окно вылетает, а окно настроек не открывается. Когда открываю диспетчер задач, то долю секунды наблюдаю загруженность ЦП в 90-100%, потом быстро падает, отследить что за задача так его нагружает не возможно за такое короткое время, поэтому думаю, что может это скрытый майнер. Результат сканирования прикрепил. Спасибо)

CollectionLog-2023.02.01-00.00.zip

Статья, которая поможет Вам разобраться с троянами. Вы узнаете что это такое, какие бывают виды, что они делают и как от всего этого уберечься.

Не буду «катать вату», а сразу приступлю к описанию.

Само название «Троян» исходит из древней истории о том, как ахейцы долго осаждали город Трою, но не смогли захватить. Напоследок они оставили у ворот огромного деревянного коня, мол «Молодцы, Вы сдержали наш натиск. Вот Вам подарок». Ну жители Трои и завели этого коня к себе в город, а оттуда ночью вышли воины, перебили охрану и открыли своей армии ворота. Так и была взята Троя.

Исходя из этого исторического отступления можно перейти и к современным «троянам».

Трояны — это программы, которые являются разновидностью вирусов. Главное отличие от вирусов это то, что трояны «служат хозяину», точнее тому, кто их разработал. Если действия вируса — это заразить систему и распространится всеми способами и при этом портить всё подряд, то действия трояна — это тихо мирно установится и собирать информацию о зараженной системе, а затем отослать её своему создателю.

Т.е. тот же принцип знаменитого Троянского коня — втереться в доверие под видом хорошего, а потом предоставить неприятный сюрприз.

Как можно подхватить трояна.

Троян попадает на компьютер различными способами, но самый распространённые — это через установку программ или просмотр файлов.

Типичная ситуация — Вы , предположим, какой-нибудь . Попадаете на какой-то сайт (не мой!

) и судорожно ищете где бы там скачать можно было. В итоге нажимаете на эту ссылку, качаете и устанавливаете. И вроде всё прошло хорошо — и запустилась и установка прошла успешно и вроде даже работает и все довольны. Но в этот момент может быть так, что Ваша система уже подхватила этого самого троянца. Ведь весь смысл троянов в том, что они «прикрепляются» к хорошей программе и как-бы являются её частью до самого последнего момента — когда уже запустились и установились. Затем продолжают «жить».

Именно поэтому я на этом сайте очень редко даю скачивать напрямую с сайта, а даю лишь ссылки на официальные сайты разработчиков. Уж они то не будут пихать такое в свои продукты.

Думаете только через программы можете подхватить? Отнюдь. Вы можете получить на почту банальный спам (помните про ?) в котором будет содержаться ссылка или прикреплен файл с зазывающим названием «Посмотри, как мышка ест кошку» и Вы перейдете и увидите картинку. Да да да! Даже через картинку Вы можете подхватить трояна.

Так же распространено заражение через автозапуск флешек (моя любимая статья ?) и дисков (чуть менее распространено).

Какие виды троянов существуют и что они делают?

Если описывать все виды троянов, то на это уйдет очень много страниц, т.к. их и сейчас очень много и каждый день появляются всё новые. Но всё же об основных из них напишу:

Ну думаю и хватит на этом. Существуют ещё «дозвонщики», которые звонят на платные номер, но в наше время слабо распространены, т.к. интернет работает и без телефона уже. На самом деле троянов и их действий очень много. Ведь можно запрограммировать их на что угодно.

Следует ещё упомянуть, что часто в один троян может встраиваться сразу несколько (например и удаленное управление и кейлогер и взломщик) доходя до десятков. Вот такой вот «сборник троянов» можно установить открыв безобидную картинку с изображением вида на море…

Как защититься и удалить трояны?

Способы защиты уже всем давно известны, однако я их повторю:

Ну а если уж заразились, то симптомами могут быть перезагрузка компьютера, перезапуск программы, издавание каких-то звуков — в общем всё то, что обычно не бывает.

Будем лечиться

Чаще всего троян сразу же пытается прописаться ещё и в , поэтому нужно посмотреть там что прописалось и удалить лишнее.

То же самое качается и (Win

+R

и вводим regedit

) в следующих ветках:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

HKEY_CURENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_CURENT_USERSoftwareMicrosoftWindowsCurrentVersionRunonce

HKEY_USERS.DefaultSoftwareMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunonce

Там не должно быть чего-то такого подозрительного и с набором цифр и букв.

Теперь перейдем к программам. Разумеется первым делом наши любимые бесплатные и одноразовые и должны быть по очереди скачены и установлены чтобы проверить систему.

Кстати, все антивирусы так же должны и могут искать и обнаруживать трояны как другие вирусы. Только проблема одна и постоянна — вирусы и трояны пишутся каждый день десятками тысяч и уследить за ними крайне сложно. Точно так же как и выпустить обновление для антивируса, чтобы он их отследил. Поэтому всё же важно обновляться.

Так же существуют отдельные утилиты для удаления троянов.

Trojan Remover

— . Она на английском и платная, но есть 30-тидневный пробный период который нам достаточен для удаления троянов.

Не буду писать про установку и как искать, думаю сами разберетесь вполне. Покажу лишь скриншоты:

Думаю следует начать с названия и ответить на вопрос: «П

очему это творение назвали именно троянская программа (троян)?» Истоки этого названия идут с легендарной битвы,

в ходе которой

был сооружен деревянный конь, именуемый «троянским». Принцип действия этого коня был в «хитрой безобидности», тобеж прикинувшись подарочной штучкой и оказавшись в самой крепости врага, сидевшие в коне воины, открыли ворота Трои, дав возможность основным войскам вломиться в крепость.

Точно также дела обстоят и в современном цифровом мире с троянской программой. Отмечу сразу тот факт, что «троян» нельзя относить к классу вирусов, так как у него отсутствует принцип саморазмножения и суть его действия немного иная. Да и распространяется он человеком, а не самостоятельно

,

как это делают обычные вирусы. Трояны зачастую о

тносят к классу вредоносного программного обеспечения.

Так вот принцип действия

троянской программы (трояна), также открыть ворота вашего компьютера мошеннику, к примеру, для кражи ценных паролей или для несанкционированного доступа к вашим данным. Очень часто, заражённые «троянами» компьютеры, без разрешения пользователя принимают участие в масштабных

DDos

-атаках на сайты. То есть, невинн

ый пользователь спокойной гуляет по интернету, а в это время его компьютер бесстрастно «ложит» какой-нибудь правительственный сайт бесконечными обращениями.

Зачастую трояны маскируются под совершенно безобидные программы, просто копируя её иконку. Также бывают случаи, когда код троянской программы встраивается в обычную, полезную софтинку, которая корректно выполняет свои функции, но при этом троян из-под неё и совершает свои зловредства.

В наши дни очень популярными стали заражения

винлоками (trojan

.

winlock

), которые выводят экран с подобным текстом: «Для разблокировки вашей операционной системы отправьте

SMS

на номер

xxxx

, иначе ваши данные будут переданы в службу безопасности». Находилось очень много пользователей, которые отправляли данное сообщение (и не один раз), а мошенники в свою очередь получали чуть ли не миллионы с огромного количества обманутых людей.

Как вы видите применение троянских программ рассчитано на получение определённой выгоды, в отличии от обычных вирусов, которые просто наносят вред удалением файлов и выводят систему из строя. Можно сделать вывод, что данное вредоносное программное обеспечение, более интелектуально и тонко, по принципу своего действия и результатов.

Как бороться с троянскими программами?

Для борьбы с троянами необходимо иметь антивирус, с постоянно обновляющимися базами обнаружения. Но тут появляется другая проблема, именно из-за своей скрытности информация о троянах гораздо хуже и позднее доходит до разработчиков антивирусного ПО. Поэтому также желательно иметь отдельный фаервол (например,

Comodo

Firewall

), который, если и пропустит, то уж точно не выпустит бесконтрольную передачу данных с вашего компьютера мошенникам.

В интернете сегодня можно встретить множество подводных камней в виде вирусов. Всех их не счесть. Все угрозы можно классифицировать по методу проникновения в систему, способам удаления и наносимому вреду. Одним из наиболее опасных вирусов на сегодняшний день является троян.

Сегодня мы попробуем разобраться, что собой представляет данная угроза. В конечном итоге, мы попробуем разобраться в том, как можно безопасно удалить такую гадость с компьютера и мобильного устройства.

Что такое троян?

Вирусы-трояны представляют собой вредоносные объекты самокопирующегося типа с исполняемыми кодами, которые могут встраиваться в другие приложения. Они несут довольно серьезную угрозу для любой компьютерной и мобильной системы. Больше всего поражению подвержены системы Android и Windows. До недавних пор считалось, что вирусы такого типа не действуют на операционные системы UNIX. Однако буквально несколько недель назад была реализована атака на «яблочные» мобильные устройства. Считается, что именно трояны представляют большую угрозу. Что собой представляет такой вирус, мы попробуем сейчас выяснить.

По аналогии с историческими событиями

Трояны не случайно получили свое название по аналогии с некоторыми историческими событиями. Прежде чем разобраться с удалением вирусов-троянов из компьютерной системы, обратимся к бессмертному произведению «Илиада» Гомера. Именно здесь описано, как была взята непокорная Троя. Проникнуть в город обычным способом или взять его штурмом было невозможно, поэтому было принято решение подарить в знак примирения гигантского коня, внутри которого находились воины. Проникнув в город, они открыли ворота. После этого Троя пала. По такому же принципу работают и вирусы-трояны. Печальнее всего то, что такие вирусы распространяются не самопроизвольно, а целенаправленно.

Как угроза может попасть в систему

Наиболее распространенным способом, который используется для проникновения в мобильную и компьютерную систему, является маскировка под какую-то привлекательную для пользователя программу. Иногда наблюдается ситуация, когда вирус встраивает собственные коды в уже существующие приложения. Как правило, это бывают пользовательские программы или системные службы. Вредоносные коды также могут проникать в сети и компьютеры в виде графических изображений или HTML-документов. Они могут распространяться в приходящих вложениях или копироваться со съемных носителей информации. При этом, если код встраивается в стандартную программу, то она все равно может частично выполнять свои функции. Сам же вирус будет активизироваться при запуске соответствующей службы или приложения. Хуже всего ситуации, когда служба загружается автоматически и стартует вместе с системой.

Трояны: последствия

Если говорить о воздействии трояна, то этот тип вируса часто вызывает системные сбои и нарушения доступа в интернет. Но это далеко не главная цель троянской программы. Основная задача трояна состоит в краже конфиденциальной информации с целью ее использования третьими лицами. К конфиденциальной информации относятся логины и пароли для доступа к определенным интернет-ресурсам, государственные регистрационные данные, пин-коды банковских карт. В общем, вся та информация, которая не подлежит разглашению. При краже такой информации невозможно предугадать, как она будет использована. В результате вы можете потерять все деньги с банковского счета, или вам позвонят из какого-то банка и скажут, что у вас огромная задолженность по кредиту.

Удаление вируса в операционной системе Windows.

Перейдем к самому главному вопросу: как можно удалить троян? На самом деле, делается это не так просто, как считают многие пользователи. В некоторых случаях, конечно можно найти и обезвредить тело вируса. Но стоит помнить, что он способен создавать собственные копии, причем не одну и не две. Их поиск и удаление может стать настоящей головной болью для пользователя. Ни файрволл, ни штатная антивирусная программа не помогут, если вирус был пропущен и внедрился в систему.

В этом случае рекомендуется выполнять удаление трояна при помощи портативных антивирусных программ. В случае захвата оперативной памяти удалять троян придется специальными программами, которые загружаются перед стартом операционной системы с USB-устройства или оптического диска. Среди портативных приложений можно особо выделить приложения вроде Dr. Web Cure It или Kaspersky Virus Removal Tool. Максимальным набором функций среди дисковых программ обладает утилита Kaspersky Rescue Disc. Разумеется, его использование не является догмой. Сегодня можно найти сколько угодно такого программного обеспечения.

Как удалить троян с Android

Что касается устройств, работающих на системе Android, то здесь все не так просто. Для них еще не созданы портативные приложения. Как вариант, можно попробовать подключить устройство напрямую к ПК и выполнить сканирование внутренней и внешней памяти компьютерной утилитой. Но в этом случае нет никакой гарантии, что вирус при подключении не проникнет в компьютер. В такой ситуации проблема с удалением трояна решается при помощи установки соответствующего программного обеспечения. Здесь столько всего, что просто теряешься в догадках, что лучше выбрать. Большая часть специалистов в сфере защиты информации склоняются к тому, что лучшим приложением в данной сфере является 360 Security. Оно способно не только выявлять угрозы практически всех известных типов, но также обеспечивает комплексную защиту мобильного устройства в дальнейшем. Разумеется, оно постоянно будет висеть в оперативной памяти, создавая тем самым нагрузку. Но безопасность все-таки гораздо важнее.

На что еще обратить внимание?

Мы почти разобрались с тем, что собой представляют трояны. Хотелось бы отдельно обратить внимание пользователей всех систем без исключения на еще несколько важных моментов. Прежде чем открыть вложение, которое пришло вместе с письмом по электронной почте, проверьте его при помощи антивирусной программы. При установке программ внимательно читайте предложения по установке дополнительных компонентов типа панелей для браузера или надстроек. Вирус может быть скрыт именно в них.

Также лучше воздержаться от посещения сомнительных сайтов, особенно если антивирусная программа выдает предупреждение. Также лучше не пользоваться простейшими бесплатными антивирусными программами. Лучше установите тот же Eset Smart Security и каждый 30 дней проводите активацию при помощи бесплатных ключей. Также старайтесь хранить пароли, номера банковских карт, пин-коды и прочую конфиденциальную информацию на съемных носителях в зашифрованном виде. Только так можно хотя бы частично быть уверенным в том, что ее не используют в злонамеренных целях.

Иногда под видом легального ПО (программного обеспечения) в компьютер проникает вредоносная программа. Независимо от действий пользователя, она самостоятельно распространяется, заражая уязвимую систему. Троянская программа опасна тем, что вирус не только разрушает информацию и нарушает работоспособность компьютера, но и передает ресурсы злоумышленнику.

Что такое троянская программа

Как известно из древнегреческой мифологии, в деревянном коне, который был дан в дар жителям Трои, прятались воины. Они открыли ночью городские ворота и впустили своих товарищей. После этого город пал. В честь деревянного коня, уничтожившего Трою, была названа вредоносная утилита. Что такое троянский вирус? Программа с этим термином создана людьми для модификации и разрушения информации, находящейся в компьютере, а также для использования чужих ресурсов в целях злоумышленника.

В отличие от других червей, которые распространяются самостоятельно, она внедряется людьми. По своей сути, троянская программа – это не вирус. Ее действие может не носить вредоносный характер. Взломщик нередко хочет проникнуть в чужой компьютер лишь с целью получения нужной информации. Трояны заслужили плохую репутацию из-за использования в инсталляции программ для получения повторного внедрения в систему.

Особенности троянских программ

Вирус троянский конь – это разновидность шпионского ПО. Основная особенность троянских программ – это замаскированный сбор конфиденциальной информации и передача третьей стороне. К ней относятся реквизиты банковских карт, пароли для платежных систем, паспортные данные и другие сведения. Вирус троян по сети не распространяется, не производит уничтожение данных, не делает фатального сбоя оборудования. Алгоритм этой вирусной утилиты не похож на действия уличного хулигана, который все на своем пути разрушает. Троян – это диверсант, сидящий в засаде, и ждущий своего часа.

Виды троянских программ

Троянец состоит из 2 частей: серверной и клиентской. Обмен данными между ними происходит по протоколу TCP/IP черед любой порт. На работающем ПК жертвы инсталлируется серверная часть, которая работает незаметно, а клиентская – находится у владельца или заказчика вредоносной утилиты. Для маскировки трояны имеют названия, аналогичные офисным, а их расширения совпадают с популярными: DOC, GIF, RAR и прочие. Виды троянских программ разделяются в зависимости от типа действий, выполняемых в компьютерной системе:

- Trojan-Downloader. Загрузчик, который устанавливает на ПК жертвы новые версии опасных утилит, включая рекламные модули.

- Trojan-Dropper. Дезактиватор программ безопасности. Используется хакерами для блокировки обнаружения вирусов.

- Trojan-Ransom. Атака на ПК для нарушения работоспособности. Пользователь не может осуществлять работу на удаленном доступе без оплаты злоумышленнику требуемой денежной суммы.

- Эксплойт. Содержит код, способный воспользоваться уязвимостью ПО на удаленном или локальном компьютере.

- Бэкдор. Предоставляет мошенникам удаленно управлять зараженной компьютерной системой, включая закачивание, открытие, отправку, изменение файлов, распространение неверной информации, регистрацию нажатий клавиш, перезагрузку. Используется для ПК, планшета, смартфона.

- Руткит. Предназначен для сокрытия нужных действий или объектов в системе. Основная цель – увеличить время несанкционированной работы.

Какие вредоносные действия выполняют троянские программы

Трояны – сетевые монстры. Заражение происходит с помощью флешки или другого компьютерного устройства. Основные вредоносные действия троянских программ – это проникновение на ПК владельца, загрузка его личных данных на свой компьютер, копирование файлов, похищение ценной информации, наблюдение за действиями в открытом ресурсе. Полученная информация используется не в пользу жертвы. Самый опасный вид действий – полный контроль над чужой компьютерной системой с функцией администрирования зараженного ПК. Мошенники незаметно проводят те или иные операции от имени жертвы.

Как найти троян на компьютере

Определяются троянские программы и защита от них, в зависимости от класса вируса. Можно делать поиск троянов с помощью антивирусов. Для этого надо скачать на жесткий диск одно из приложений типа Kaspersky Virus или Dr. Web. Однако следует помнить, что не всегда скачивание антивирусника поможет обнаружить и удалить все трояны, ведь тело вредоносной утилиты может создавать много копий. Если описанные продукты не справились с задачей, то вручную просмотрите в реестре своего ПК такие каталоги, как runonce, run, windows, soft , чтобы проверить на предмет зараженных файлов.

Удаление троянской программы