В Windows 10 есть способ ограничить доступ к большинству приложений и мы рассмотрим два из этих способов.

В Windows 10 можно отключать доступ к некоторым приложениям. Это может быть кстати во многих сценариях. Например, когда вы хотите запретить пользователям запускать встроенные инструменты (такие как PowerShell и командную строку), запускать скрипты или вносить нежелательные системные изменения. Возможно, вам нужно настроить приложение, которое должно быть доступно только вам и никому другому на компьютере. Или вы установили версию Office Microsoft 365 и поскольку вы не можете изменять её, вам необходимо ограничить доступ к некоторым из приложениям для Windows, чтобы выполнять требования политики вашей организации.

Какова бы ни была причина, если необходимо ограничить доступ к некоторым приложениям, Windows 10 предлагает как минимум два способа сделать это: с помощью редактора групповой политики или консоли политики безопасности.

В этой статье по Windows 10 мы расскажем, как отключить доступ к одному или нескольким приложениям рабочего стола на вашем компьютере.

Как отключить доступ к приложениям с помощью групповой политики

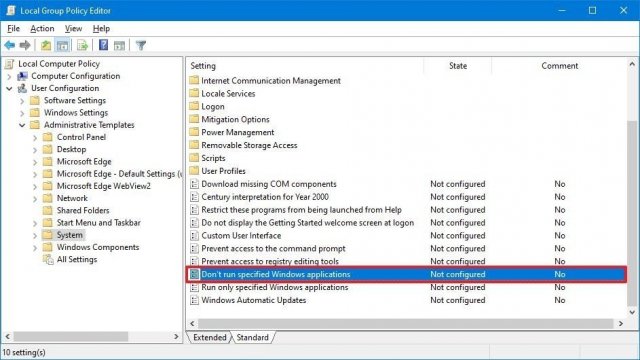

Чтобы отключить доступ к приложениям Windows 10 с помощью групповой политики, выполните следующие действия:

- Нажмите кнопку «Пуск».

- Наберите в поиске gpedit и нажмите на верхний результат, чтобы открыть редактор локальной групповой политики.

- Перейдите по следующему адресу:

Конфигурация пользователя > Административные шаблоны > Система - На правой стороне дважды нажмите политику «Не запускать указанные приложения Windows».

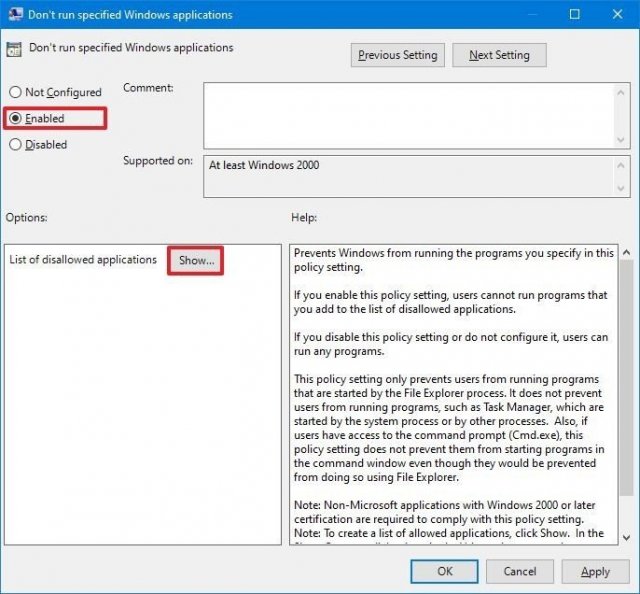

- Выберите вариант «Включено».

- Нажмите на кнопку «Показать».

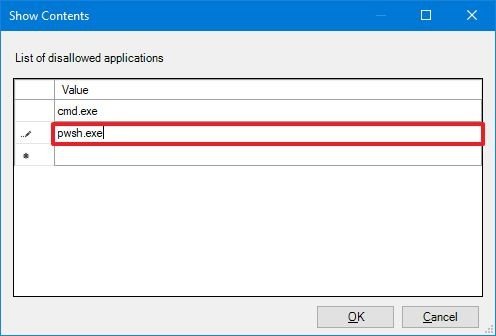

- Укажите названия приложений, которые вы хотите заблокировать.

Примечание: добавляйте только одно название в строке. Также необходимо указать файл .exe. Например, чтобы заблокировать командную строку, вы должны добавить cmd.exe. pwsh.exe, заблокирует встроенную версию PowerShell.

- Нажмите кнопку «Применить».

- Нажмите кнопку OK.

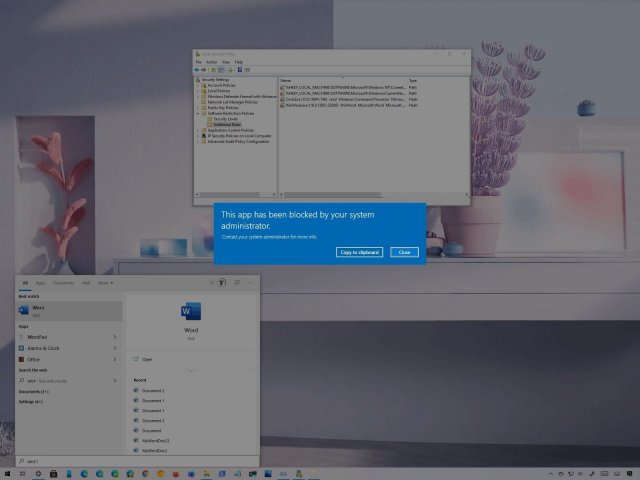

После выполнения этих действий указанные вами приложения больше не будут доступны пользователям этого устройства. Настройки должны вступить в силу немедленно, но в некоторых случаях может потребоваться перезагрузить компьютер.

Вы всегда можете отменить изменения, используя описанные выше шаги, но в пункте 5 нужно выбрать параметр «Не задано».

Эти инструкции отключат доступ к приложениям для всех пользователей. Можно также использовать редактор локальной групповой политики, чтобы применить настройки к одному или нескольким пользователям.

Как отключить доступ к приложениям с помощью политики безопасности

Чтобы запретить пользователям запускать определённые приложения с помощью локальной политики безопасности, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Задайте в поиске «локальная политика безопасности» и нажмите на верхний результат, чтобы открыть приложение.

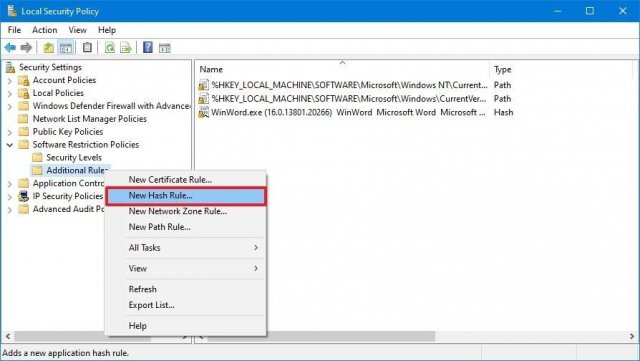

- Дважды кликните, чтобы развернуть ветку «Политики ограниченного использования программ».

- Нажмите правой кнопкой мыши категорию «Дополнительные правила» и выберите параметр «Новое правило хеширования».

Совет: если категория недоступна, нажмите правой кнопкой мыши ветвь «Политики ограниченного использования программ» и выберите параметр «Создать политику ограниченного использования программ».

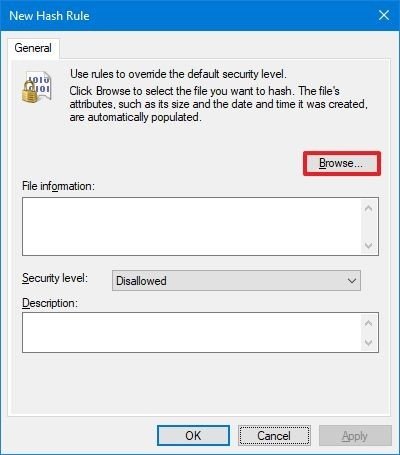

- Нажмите на кнопку «Обзор».

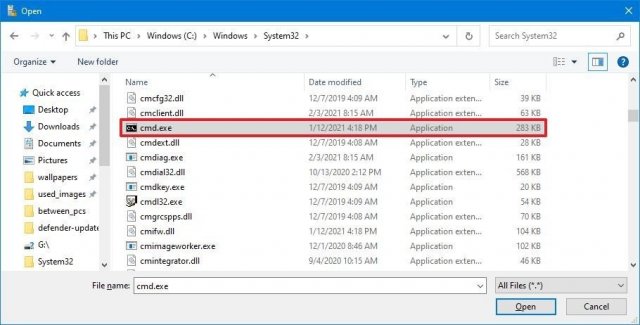

- Перейдите в папку с нужным вам приложением.

- Выберите основной исполняемый файл (.exe). Например, cmd.exe.

- Нажмите кнопку «Открыть».

- Нажмите кнопку «Применить».

- Нажмите кнопку OK.

- Перезагрузите компьютер.

После выполнения этих действий пользователи больше не смогут запускать указанное вами приложение. Повторив эти шаги, вы можете заблокировать доступ к другим приложениям рабочего стола.

Если вы хотите отменить изменения, выполняйте те же инструкции, но в пункте 4 нажмите правой кнопкой мыши «Хэш заблокированного приложения» и выберите команду «Удалить».

Если вы отключаете приложения, чтобы пользователи не могли вносить изменения в систему, вы можете использовать эти инструкции, ограничив доступ к PowerShell или командной строке. Вы также можете ограничить доступ к диспетчеру задач и реестру.

Кроме того, вы можете попробовать сменить тип учётной записи на «Стандартный пользователь», чтобы запретить пользователям вносить изменения в систему и сделать учётную запись более безопасной. Единственное предостережение в этом случае заключается в том, что пользователи по-прежнему будут иметь доступ к таким приложениям, как PowerShell и командная строка, для выполнения некоторых неадминистративных задач.

Содержание

- Блокируем компьютер

- Способ 1: Специализированный софт

- Способ 2: Стандартные средства ОС

- Заключение

- Вопросы и ответы

Компьютер, рабочий или домашний, весьма уязвим для всякого рода вторжений извне. Это могут быть как интернет-атаки, так и действия посторонних пользователей, получивших физический доступ к вашей машине. Последние могут не только по неопытности повредить важные данные, но и действовать злонамеренно, пытаясь выведать некую информацию. В этой статье мы поговорим о том, как защитить файлы и настройки системы от таких людей с помощью блокировки компьютера.

Блокируем компьютер

Способы защиты, о которых мы будем разговаривать ниже, являются одной из составляющих информационной безопасности. Если вы используете компьютер как рабочий инструмент и храните на нем личные данные и документы, не предназначенные для чужих глаз, то стоит озаботиться тем, чтобы при вашем отсутствии никто не мог получить к ним доступ. Сделать это можно, заблокировав рабочий стол, или вход в систему, или компьютер целиком. Инструментов для реализации данных схем существует несколько:

- Специальные программы.

- Встроенные в систему функции.

- Блокировка с помощью USB-ключей.

Далее подробно разберем каждый из этих вариантов.

Способ 1: Специализированный софт

Подобные программы можно разделить на две группы – ограничители доступа к системе или рабочему столу и блокировщики отдельных компонентов или дисков. К первым относится довольно простой и удобный инструмент с названием ScreenBlur от разработчиков InDeep Software. Софт корректно работает на всех версиях Windows, в том числе и на «десятке», чего нельзя сказать о его конкурентах, и при этом является совершенно бесплатным.

Скачать ScreenBlur

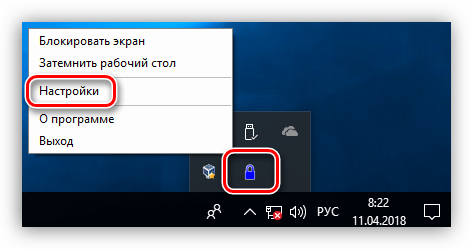

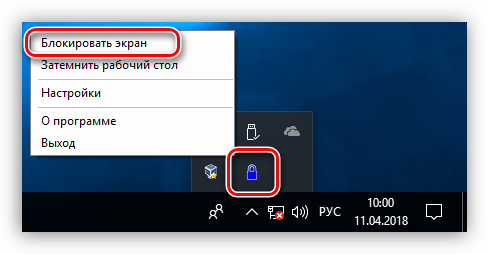

ScreenBlur не требует инсталляции и после запуска помещается в системный трей, откуда можно получить доступ к его настройкам и выполнить блокировку.

- Для настройки программы нажимаем ПКМ по значку в трее и переходим к соответствующему пункту.

- В главном окне задаем пароль для разблокировки. Если это первый запуск, то достаточно ввести нужные данные в поле, указанное на скриншоте. Впоследствии для замены пароля необходимо будет ввести старый, а затем указать новый. После ввода данных нажимаем «Установить».

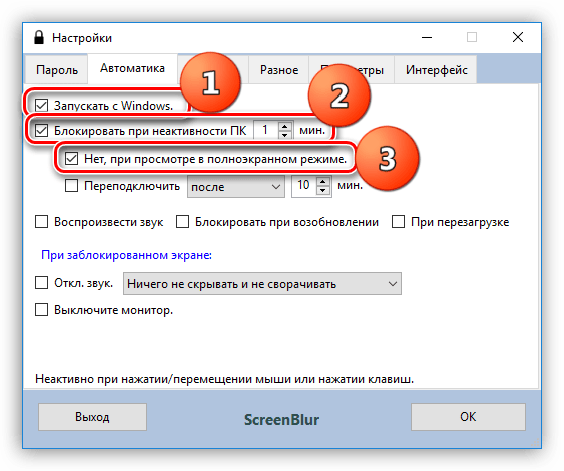

- На вкладке «Автоматика» настраиваем параметры работы.

- Включаем автозагрузку при старте системы, что позволит не запускать ScreenBlur вручную (1).

- Выставляем время неактивности, по прошествии которого доступ к рабочему столу будет закрыт(2).

- Отключение функции при просмотре фильмов в полноэкранном режиме или игр поможет избежать ложных срабатываний защиты (3).

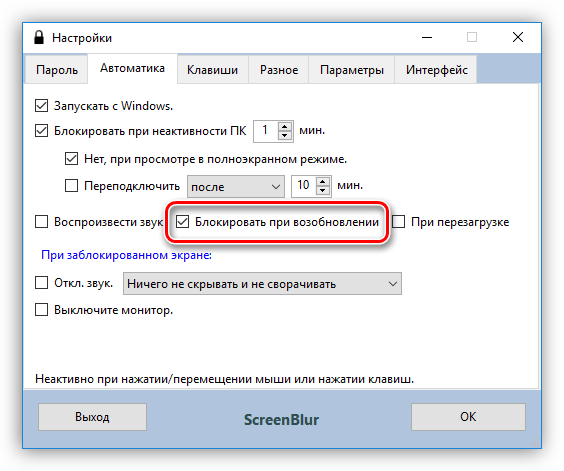

- Еще одна полезная, с точки зрения безопасности, функция – блокировка экрана при выходе компьютера из спящего или ждущего режима.

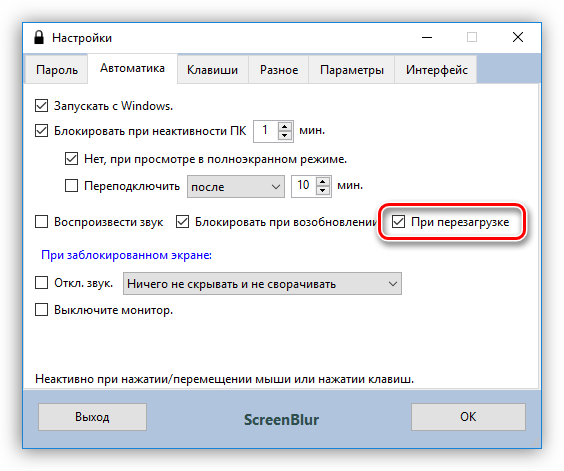

- Следующая важная настройка — запрет перезагрузки при заблокированном экране. Эта функция начнет работать только через три дня после установки или очередной смены пароля.

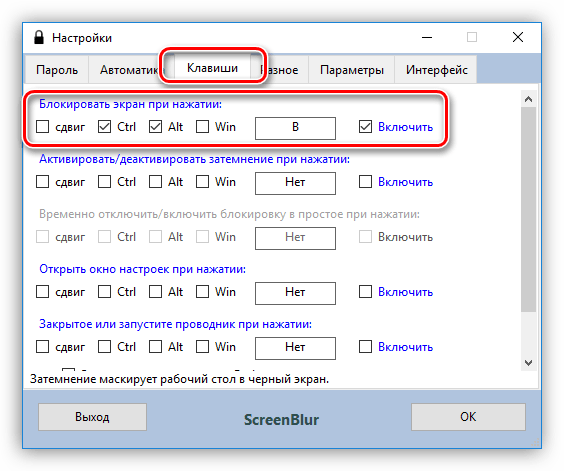

- Переходим на вкладку «Клавиши», которая содержит настройки вызова функций с помощью горячих клавиш и, если требуется, задаем свои сочетания («сдвиг» это SHIFT — особенности локализации).

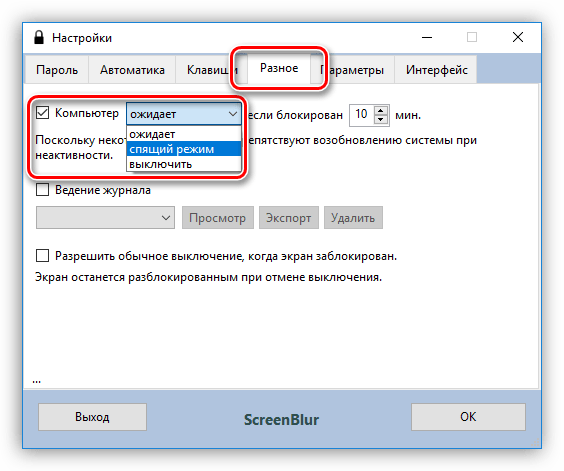

- Следующий важный параметр, расположенный на вкладке «Разное» – действия при блокировке, продолжающейся определенное время. Если защита активирована, то через заданный интервал программа выключит ПК, переведет его в спящий режим или оставит видимым свой экран.

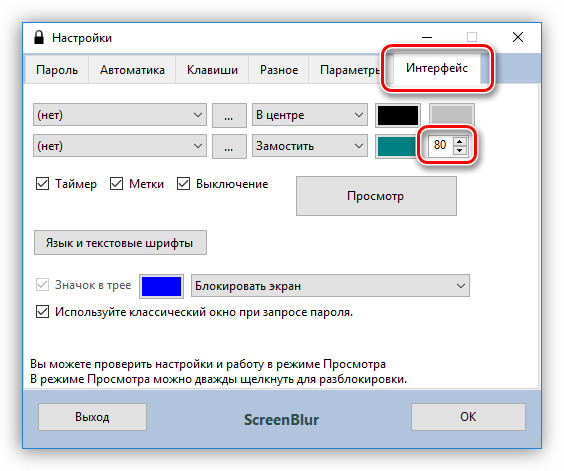

- На вкладке «Интерфейс» можно поменять обои, добавить предупреждение для «злоумышленников», а также настроить желаемые цвета, шрифты и язык. Непрозрачность фонового изображения необходимо увеличить до 100%.

- Для выполнения блокировки экрана кликаем ПКМ по значку ScreenBlur и выбираем нужный пункт в меню. Если были настроены горячие клавиши, то можно воспользоваться ими.

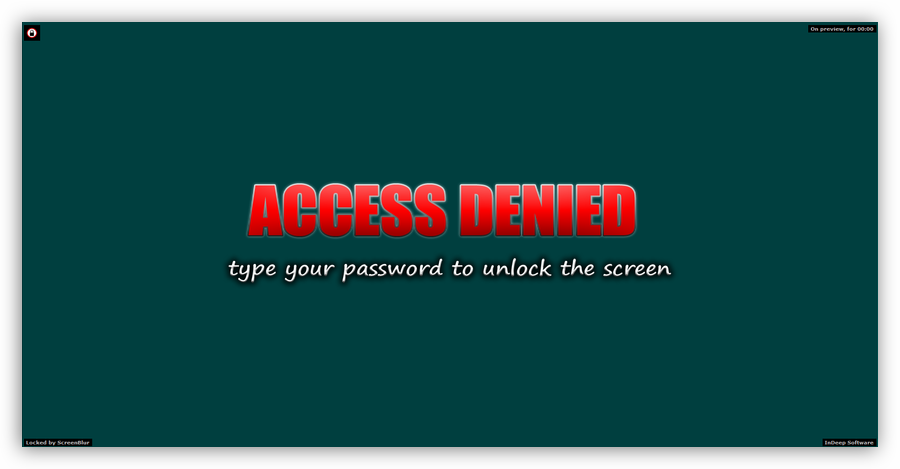

- Для восстановления доступа к компьютеру вводим пароль. Обратите внимание, что никакого окна при этом не появится, поэтому данные придется вводить вслепую.

Ко второй группе можно отнести специальный софт для блокирования программ, например, Simple Run Blocker. С его помощью можно ограничить запуск файлов, а также скрыть любые носители, установленные в системе или закрыть к ним доступ. Это могут быть как внешние, так и внутренние диски, в том числе и системные. В контексте сегодняшней статьи нас интересует только данная функция.

Скачать Simple Run Blocker

Программа также является портативной и может быть запущена из любого места на ПК или со съемного носителя. При работе с ней нужно быть внимательнее, так как здесь нет «защиты от дурака». Это выражается в возможности блокировки того диска, на котором находится данный софт, что приведет к дополнительным трудностям при его запуске и другим последствиям. Как исправить ситуацию, поговорим чуть позже.

Читайте также: Список качественных программ для блокировки приложений

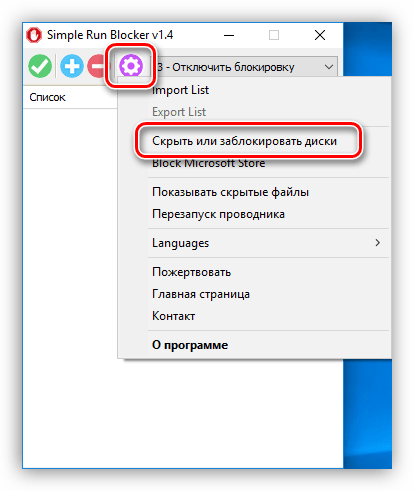

- Запускаем программу, нажимаем на значок шестеренки в верхней части окна и выбираем пункт «Скрыть или заблокировать диски».

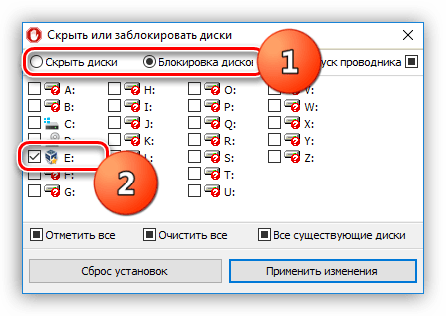

- Здесь выбираем один из вариантов выполнения функции и ставим галки напротив нужных дисков.

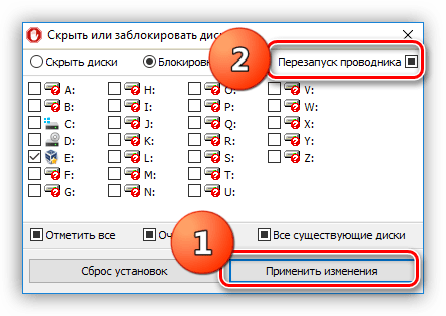

- Далее жмем «Применить изменения», а затем перезапускаем «Проводник» с помощью соответствующей кнопки.

Если был выбран вариант со скрытием диска, то он не будет отображаться в папке «Компьютер», но если прописать путь в адресной строке, то «Проводник» его откроет.

В том случае, если мы выбрали блокировку, при попытке открыть диск увидим такое окно:

Для того чтобы остановить выполнение функции, необходимо повторить действия из пункта 1, затем снять галку напротив носителя, применить изменения и перезапустить «Проводник».

Если вы все-таки закрыли доступ к диску, на котором «лежит» папка с программой, то единственным выходом будет ее запуск из меню «Выполнить» (Win+R). В поле «Открыть» необходимо прописать полный путь к исполняемому файлу RunBlock.exe и нажать ОК. Например:

G:RunBlock_v1.4 RunBlock.exe

где G: — буква диска, в данном случае флешки, RunBlock_v1.4 — папка с распакованной программой.

Стоит заметить, что данную особенность можно использовать для еще большего повышения безопасности. Правда, если это USB-диск или флешка, то другие съемные носители, подключенные к компьютеру, и которым будет присвоена данная буква, также окажутся заблокированными.

Способ 2: Стандартные средства ОС

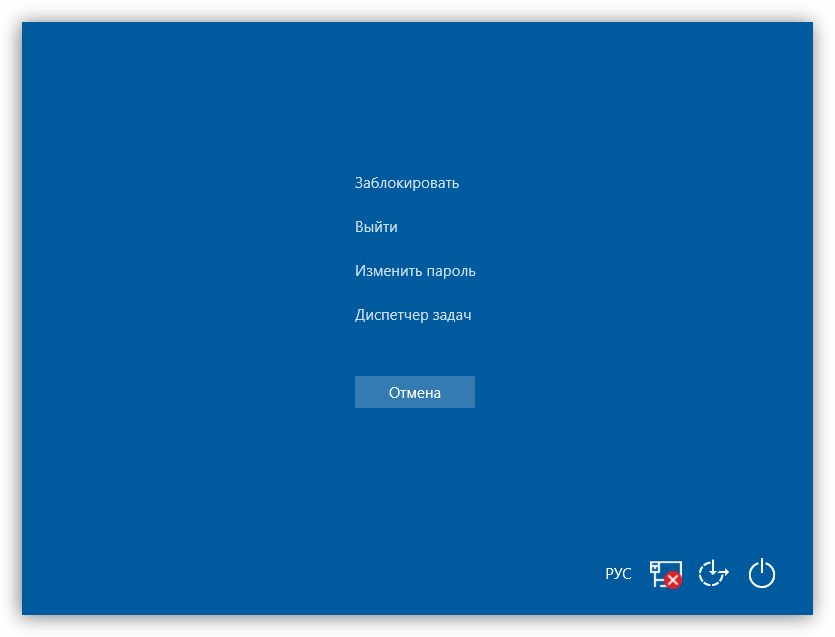

Во всех версиях Виндовс, начиная с «семерки» заблокировать компьютер можно с помощью всем известной комбинации клавиш CTRL+ALT+DELETE, после нажатия которой появляется окно с выбором вариантов действий. Здесь достаточно кликнуть по кнопке «Заблокировать», и доступ к рабочему столу будет закрыт.

Быстрый вариант описанных выше действий – универсальная для всех ОС Windows комбинация Win+L, моментально блокирующая ПК.

Для того чтобы эта операция имела какой-то смысл, то есть обеспечивала безопасность, необходимо установить пароль для своей учетной записи, а также, при необходимости, и для других. Далее разберемся, как выполнить блокировку на разных системах.

Читайте также: Устанавливаем пароль на компьютер

Windows 10

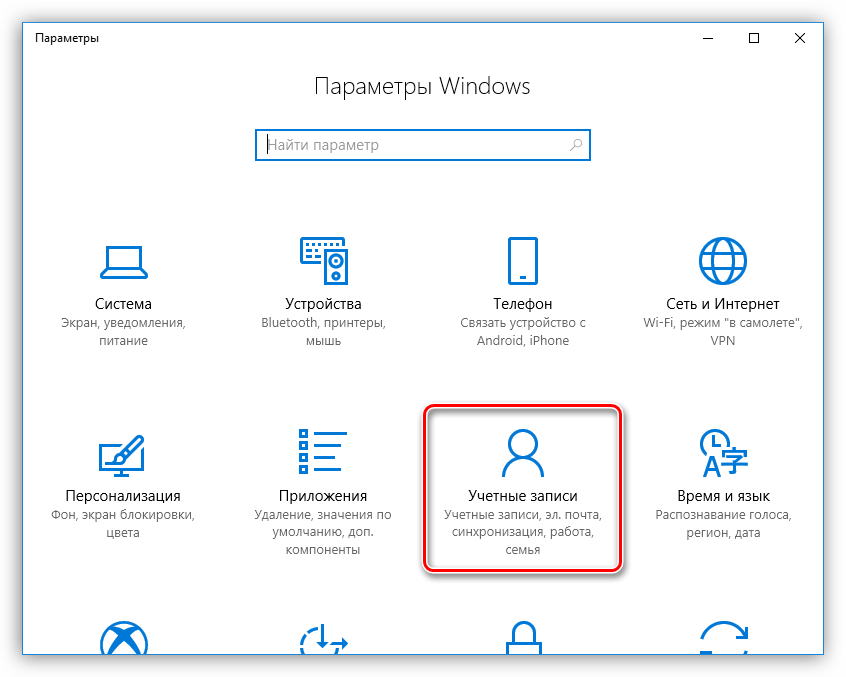

- Идем в меню «Пуск» и открываем параметры системы.

- Далее переходим к разделу, позволяющему управлять учетными записями пользователей.

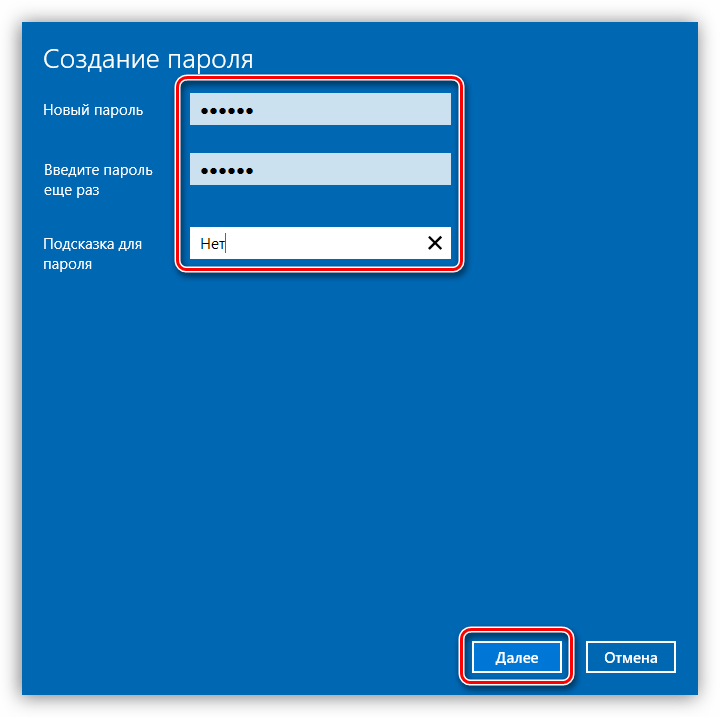

- Кликаем по пункту «Параметры входа». Если в поле «Пароль» на кнопке написано «Добавить», значит «учетка» не защищена. Нажимаем.

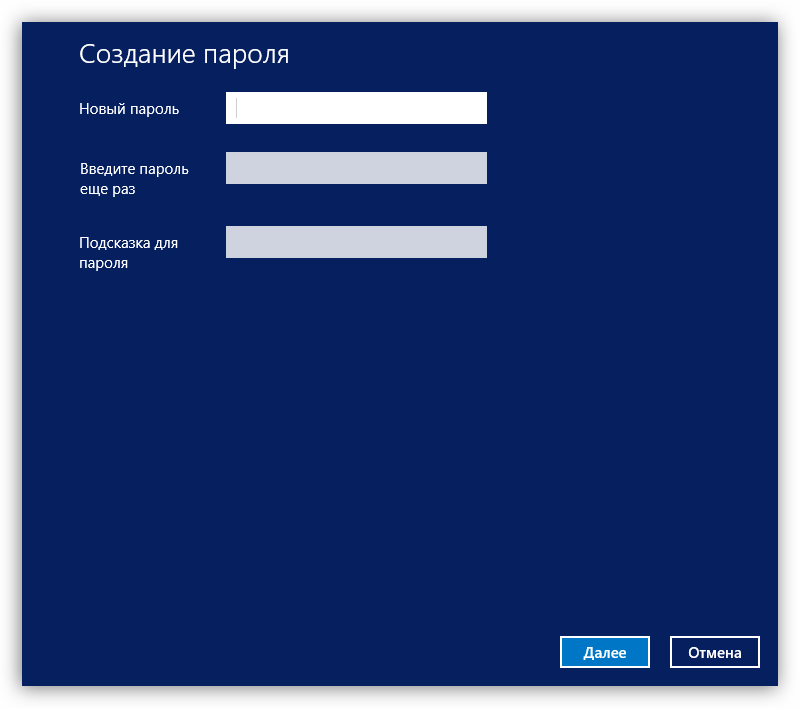

- Два раза вводим пароль, а также подсказку к нему, после чего нажимаем «Далее».

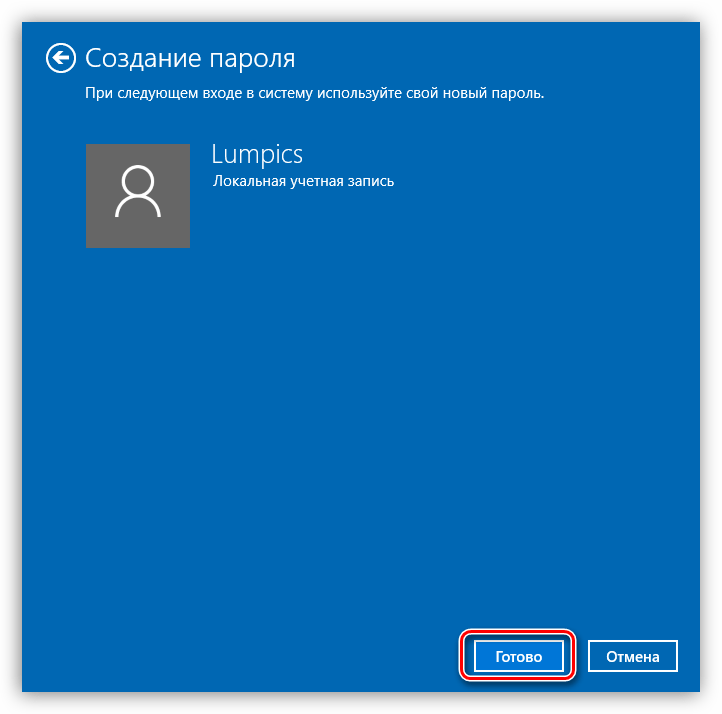

- В завершающем окне жмем «Готово».

Есть и другой способ установки пароля в «Десятке» — «Командная строка».

Подробнее: Установка пароля на Windows 10

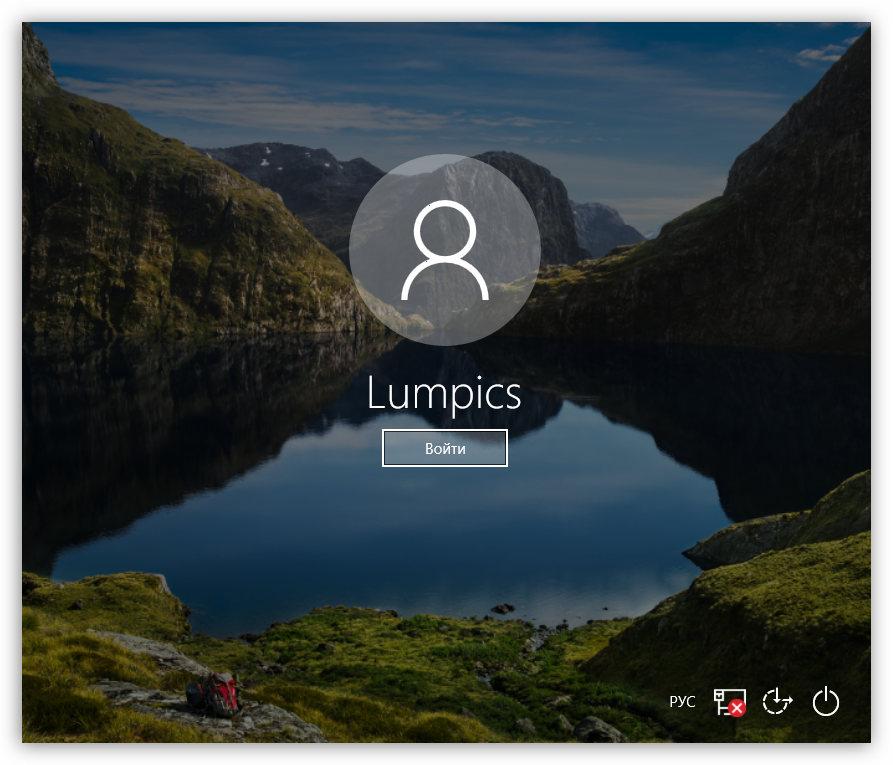

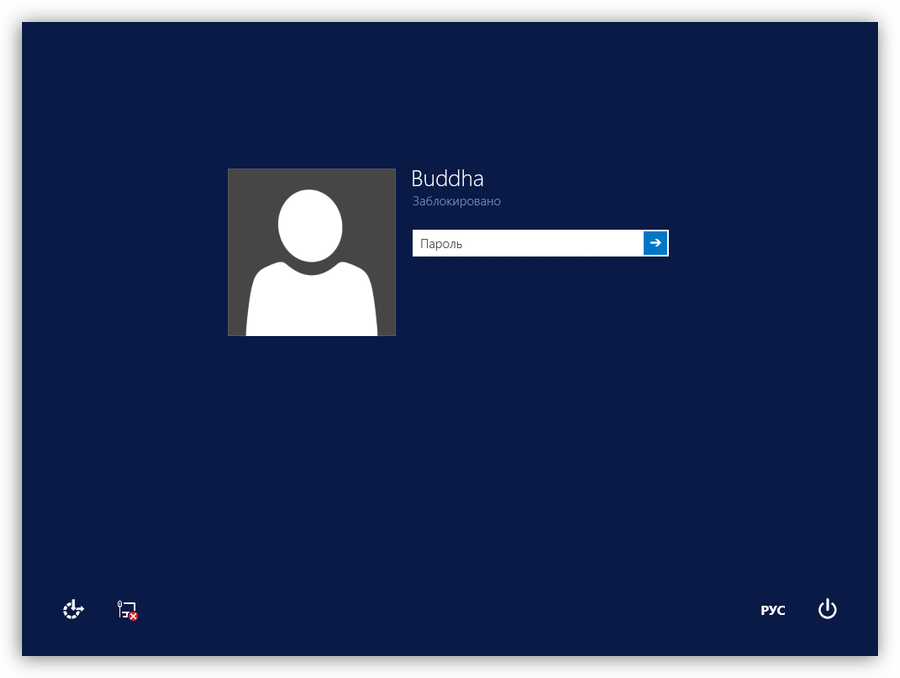

Теперь можно заблокировать компьютер клавишами, приведенными выше – CTRL+ALT+DELETE или Win+L.

Windows 8

В «восьмерке» все делается немного проще – достаточно добраться до параметров компьютера на панели приложений и перейти к настройкам учетных записей, где и устанавливается пароль.

Подробнее: Как поставить пароль в Windows 8

Блокируется компьютер теми же клавишами, что и в Виндовс 10.

Windows 7

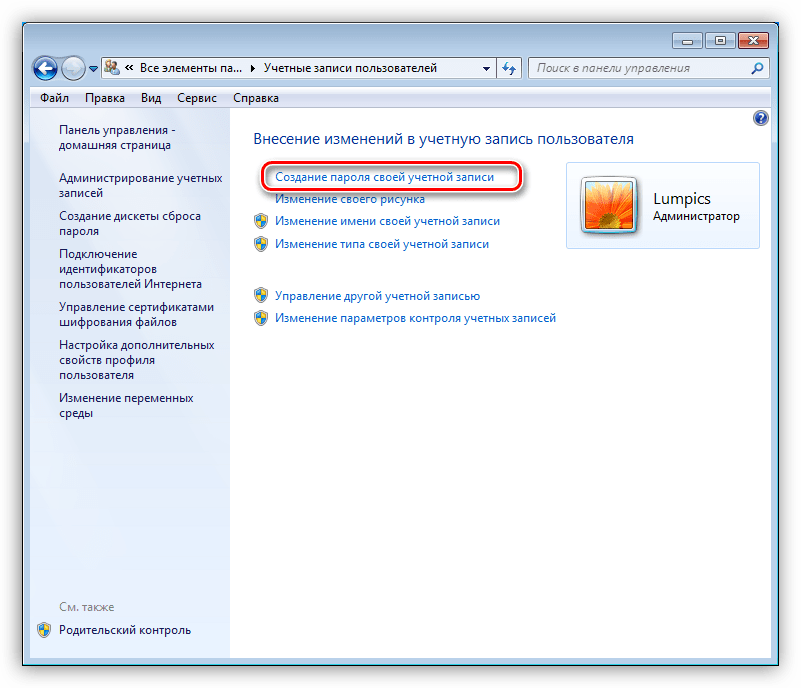

- Самый простой вариант настройки пароля в Win 7 – выбор ссылки на свою «учетку» в меню «Пуск», имеющей вид аватарки.

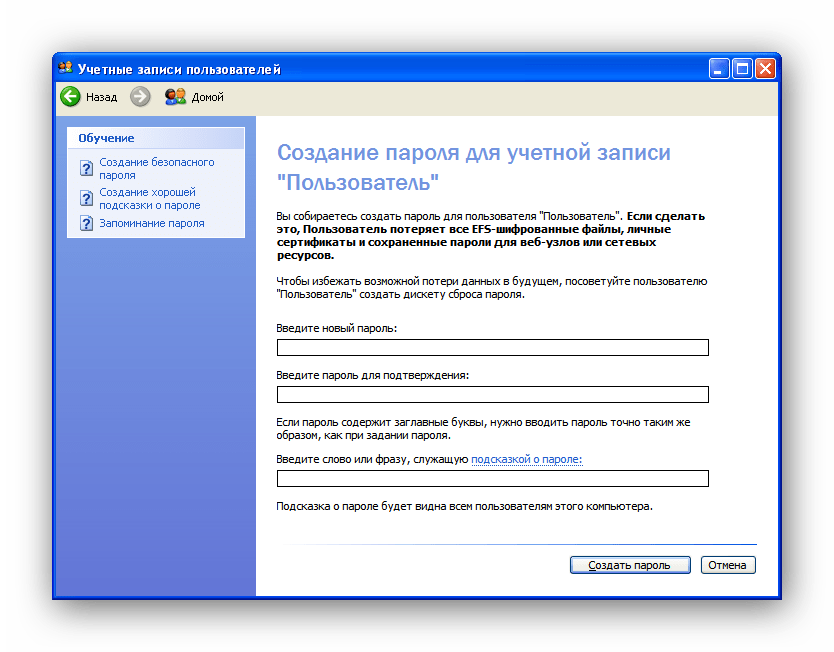

- Далее необходимо нажать на пункт «Создание пароля своей учетной записи».

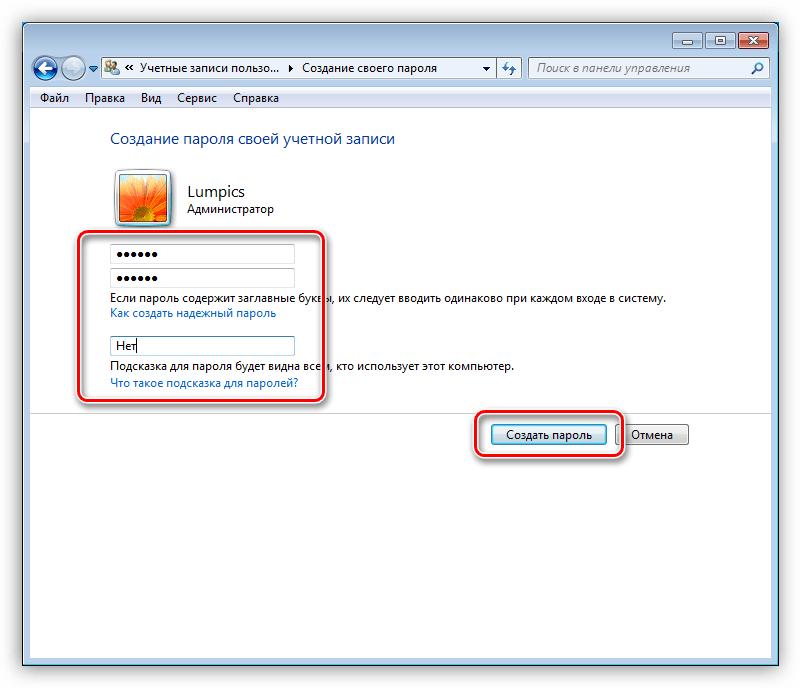

- Теперь можно задать новый пароль для своего пользователя, подтвердить и придумать подсказку. После завершения следует сохранить изменения кнопкой «Создать пароль».

Если на компьютере кроме вас работают и другие пользователи, то их учетные записи также следует защитить.

Подробнее: Установка пароля на компьютер Windows 7

Блокировка рабочего стола выполняется все теми же сочетаниями клавиш, что и в Виндовс 8 и 10.

Windows XP

Процедура установки пароля в XP не отличается особой сложностью. Достаточно зайти в «Панель управления», найти раздел настройки учетных записей, где выполнить необходимые действия.

Подробнее: Установка пароля в ОС Windows XP

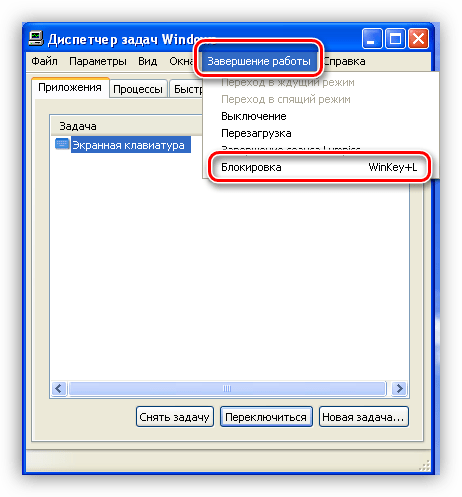

Для того чтобы заблокировать ПК под управлением этой операционной системы, можно воспользоваться сочетанием клавиш Win+L. Если нажать CTRL+ALT+DELETE, откроется окно «Диспетчера задач», в котором необходимо перейти в меню «Завершение работы» и выбрать соответствующий пункт.

Заключение

Блокировка компьютера или отдельных компонентов системы позволяет значительно повысить безопасность данных, хранящихся на нем. Главное правило при работе с программами и системными средствами – это создание сложных многозначных паролей и хранение этих комбинаций в надежном месте, лучшим из которых является голова пользователя.

Вопрос от пользователя

Здравствуйте.

Помогите защитить компьютер, чтобы на нем без меня нельзя было запускать игры. А то дети вместо учебы проводят часами за различными стрелялками.

Как бы заблокировать ПК (а точнее, некоторые его функции).

Доброго времени!

Кое-что, конечно, можно сделать, но сразу хочу вас предупредить (и тех, кого интересует похожий вопрос): никакие ограничения не помогут, если против них будет средней руки пользователь (тем более, ваши дети могут прочитать другие мои заметки 😉).

Банально, но ребенок может завести себе вторую копию Windows на флешке и с нее «играться» (а вы будете думать, что всё ограничили…).

Впрочем, задача по блокировке может возникнуть и в других случаях. Рассмотрю ниже кратко, несколько вариантов.

*

Содержание статьи

- 1 Способы блокировки

- 1.1 Доступ к рабочему столу (пароль при загрузке Windows)

- 1.2 Доступ к диску / флешке / папке

- 1.3 Доступ к сайтам (веб-страничкам)

- 1.4 Доступ к играм, программа (блокировка от детей)

→ Задать вопрос | дополнить

Способы блокировки

Доступ к рабочему столу (пароль при загрузке Windows)

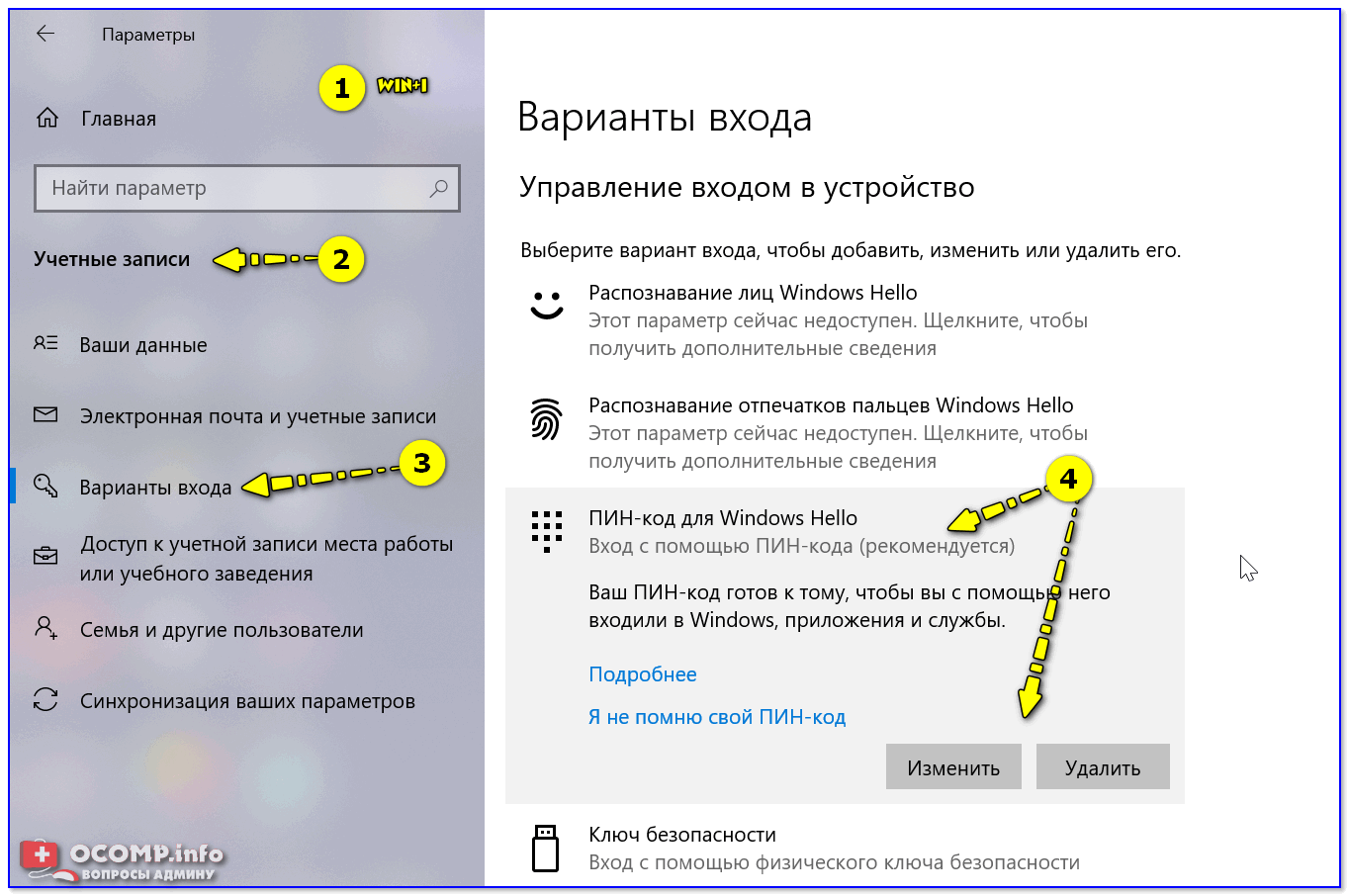

Наиболее простой способ скрыть рабочий стол, окна и документы от посторонних (на время пока вы отойдете от ПК) — воспользоваться ПИН-кодом (его легко установить в параметрах ОС).

Примечание: разумеется, этот способ не защитит вас от тех случаев, когда «любопытная персона» вынет ваш диск из компьютера и подключит его к другому…

*

Как установить ПИН-код (пароль) в Windows 11/10: нажать Win+i, в параметрах открыть вкладку «Учетные записи / варианты входа» и кликнуть по меню «ПИН-код». 👇

Универсальный способ поставить пароль на учетную запись: нажать Win+R, использовать команду control userpasswords2 и в появившемся окне задать пароль.

Параметры — учетные записи — ПИН-код

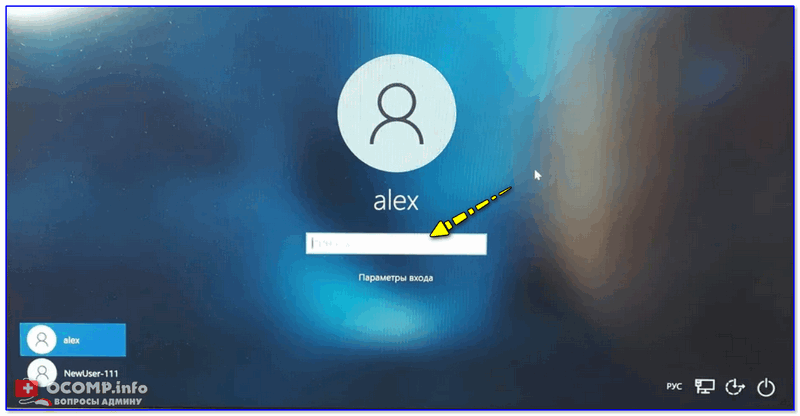

Теперь чтобы проверить, как работает «наша защита» — нажмите сочетание клавиш Win+L (либо просто перезагрузите компьютер).

Перед вами должно появиться окно с предложением ввести пароль (как у меня в примере ниже 👇). Пока ПИН-код (пароль) не будет введен — доступ к рабочему столу вы не получите…

Требуется ввести ПИН-код

*

📌 В помощь!

Забыл пароль администратора в Windows 7/8/10… Как сбросить пароль, помогите, не могу войти в систему.

*

Доступ к диску / флешке / папке

👉 Вариант 1

В Windows 10/11 Pro есть встроенная функция (BitLocker) для быстрого шифрования и установки пароля на диски и флешки. Это хороший способ скрыть от посторонних свою конфиденциальную информацию (и, кстати, достаточно надежный!).

Делается это просто: подключаем внешний диск/флешку к компьютеру, копируем на нее документы (которые нужно защитить).

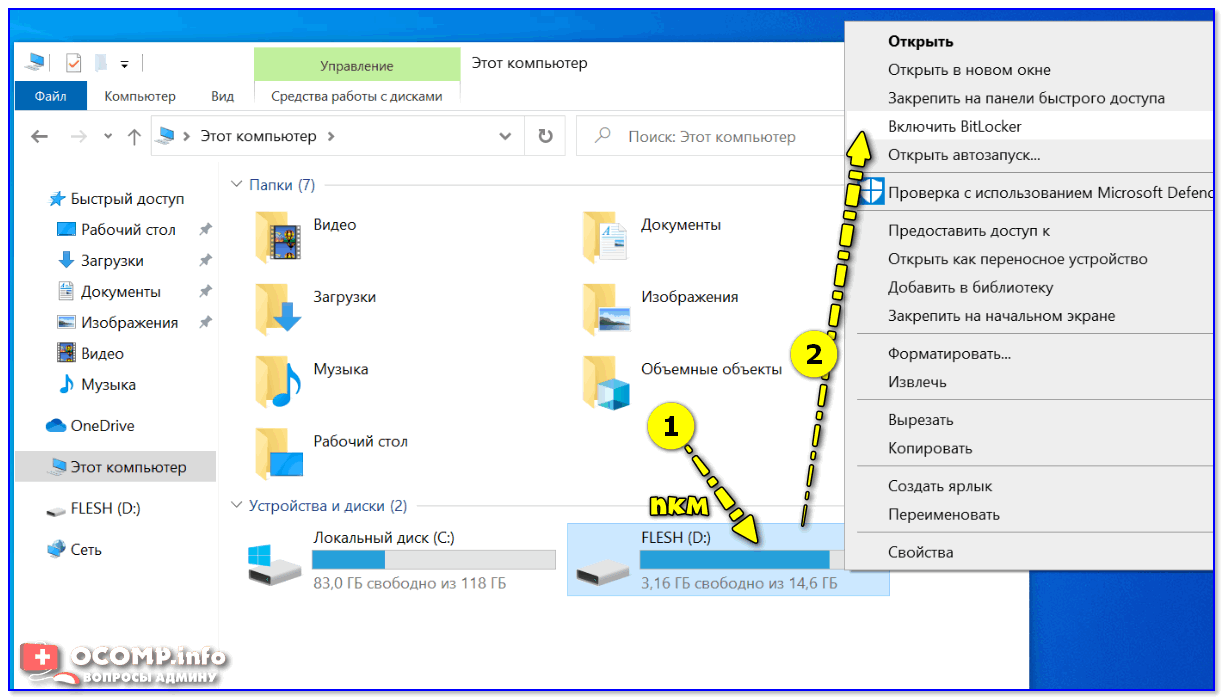

Далее заходим в «Мой компьютер» и кликаем по нужному диску ПКМ — в меню активируем опцию «Включить BitLocker». 👇

Включить BitLocker

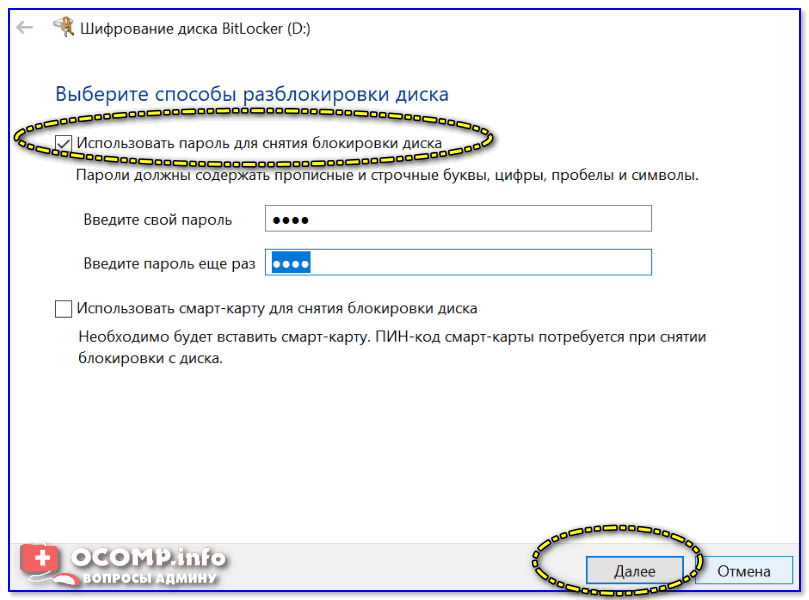

После указываем, что нам необходимо зашифровать диск и установить пароль (для снятия блокировки). Пример ниже 👇

Будьте аккуратны, если вы забудете свой пароль — вероятно, вы больше не увидите данные на этом накопителе…

Использовать пароль для снятия блокировки диска

Всё! Теперь при каждом подключении такого диска/флешки — Windows будет спрашивать пароль для расшифровки информации на нем.

*

👉 Вариант 2

Если в вашей ОС BitLocker отсутствует — можно воспользоваться сторонними продуктами: Protected Folder, Anvide Seal Folder, USB Safeguard, TrueCrypt, CyberSafe, Rohos Disk и т.д.

Мне в этом плане импонирует 👉 утилита Protected Folder (ссылка на офиц. сайт). После ее установки и запуска — вам останется лишь добавить в ее окно нужные папки и диски, которые вы хотите скрыть. Удобно?! 👌

Protected Folder — скриншот главного окна

*

👉 В помощь!

Как поставить пароль на папку, файл или флешку. Запароливаем всё!

*

Доступ к сайтам (веб-страничкам)

📌 Как заблокировать сайт на компьютере и телефоне (запретить доступ к черному списку URLs). Несколько способов.

*

👉 Вариант 1

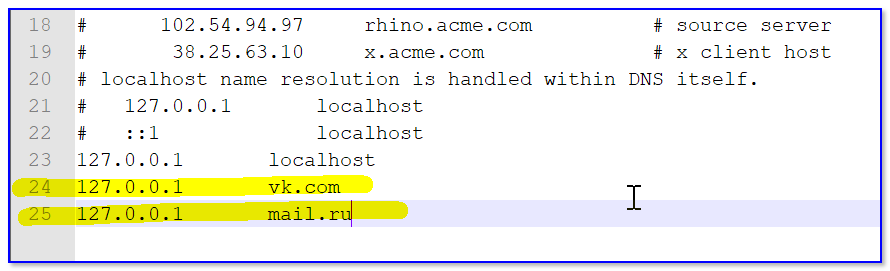

В Windows есть один системный файл, позволяющий легко блокировать доступ к любым ресурсам в Интернет. Речь идет о файле HOSTS (расположен в папке C:WindowsSystem32driversetc).

Так вот, если его открыть в блокноте, ввести строки (как в моем примере ниже 👇) и сохранить — то браузеры перестанут открывать странички с этих ресурсов (в мое случае: vk.com, mail.ru).

Редактируем файл HOSTS

Не удается получить доступ

*

👉 Вариант 2

Заблокировать можно не только доступ к конкретным веб-ресурсам, но и ограничить доступ к Интернету отдельным программам. Например, можно заблокировать таким образом все сетевые игры… 👌

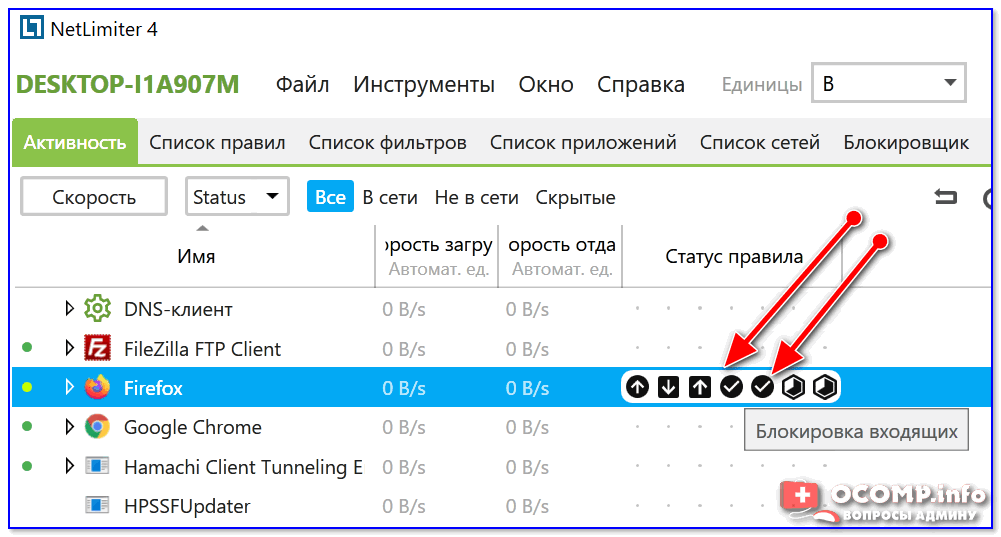

В этом плане очень удобна утилита NetLimiter: достаточно в окне статистики поставить галочку запрета исходящего/входящего трафика. См. пример ниже. 👇

Блокировка входящих и исходящих пакетов // NetLimiter

Кроме этого, для решения этой задачи можно использовать встроенный в Windows брандмауэр. О том, как его настроить — см. заметку ниже.

📌 В помощь!

Как запретить программе доступ к интернету (блокировка входящего/исходящего трафика)

*

👉 Вариант 3

Ряд антивирусов сегодня идут со встроенной функцией родительского контроля. В этом плане можно порекомендовать антивирус Касперского.

В опциях программы можно ограничить как время работы за ПК, так и заблокировать запуск определенных программ и сайтов. Весьма удобно! 👌

Антивирус Касперского — родительский контроль

Кстати, в Windows 10 можно создать учетную запись ребенка с определенными ограничениями. О том, как это сделать — рассказывал в одной из своих прошлых заметок. 👇

👉 В помощь!

Безопасность детей в Интернет: как закрыть доступ к сайтам для взрослых [контроль ребенка за компьютером]

*

Доступ к играм, программа (блокировка от детей)

👉 Вариант 1

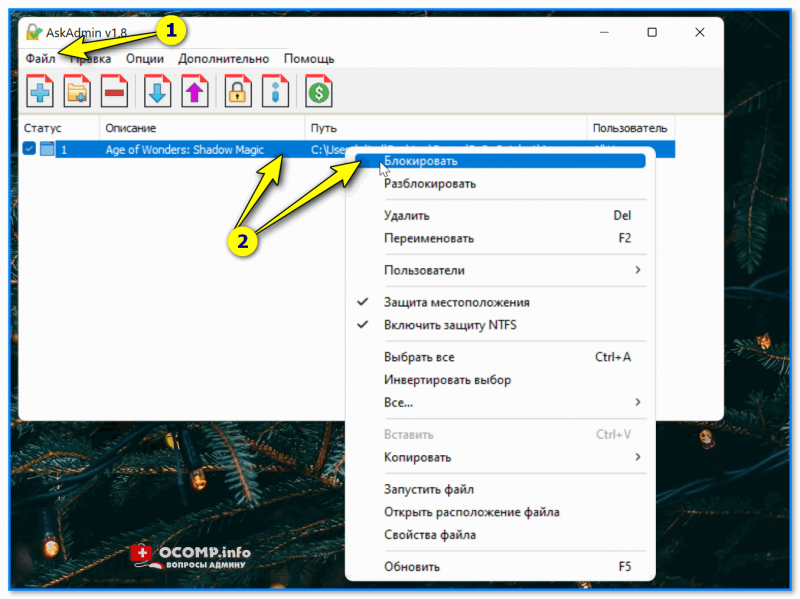

У Sordum есть одна универсальная утилита — «AskAdmin» (ссылка на офиц. сайт). Примечательная она тем, что вы можете в два клика мышки заблокировать все Exe-файлы, которые добавите в окно программы.

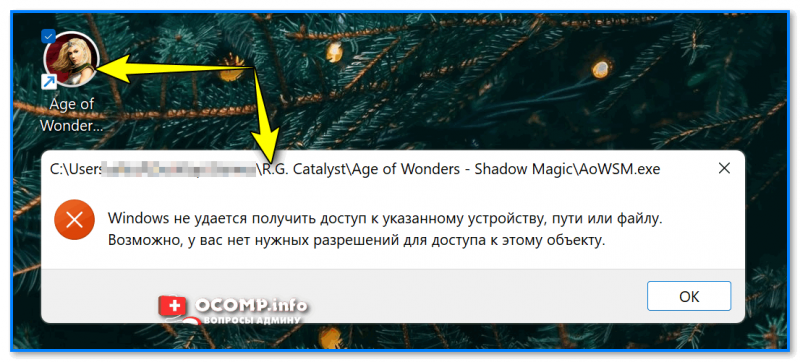

Причем, даже если перезагрузить компьютер и «AskAdmin» более не запускать — заблокированные программы всё равно не откроются — пользователь увидит лишь сообщение, что «Windows не удается получить доступ…»… См. скрины ниже. 👇

На мой взгляд это очень удобно!

Блокировать игру

Windows не удается получить доступ

*

👉 Вариант 2

Использовать опции рекомендованного выше антивируса Касперского. Операцию блокировки он достаточно легко осуществит…

*

👉 Вариант 3

Если речь идет о сетевых играх — можно заблокировать доступ для них к сети Интернет через настройки роутера или с помощью NetLimiter (👆). Т.е. игра сама запуститься, а выйти в Интернет не сможет…

*

👉 Вариант 4

Папки с играми (куда они установлены) можно скрыть (зашифровать) с помощью спец. программ. В результате чтобы запустить игру — сначала необходимо будет расшифровать папку, куда она установлена… Хороший вариант (если не учесть, что игру можно переустановить…)

Об этом также см. чуть выше в статье.

*

👉 Вариант 5

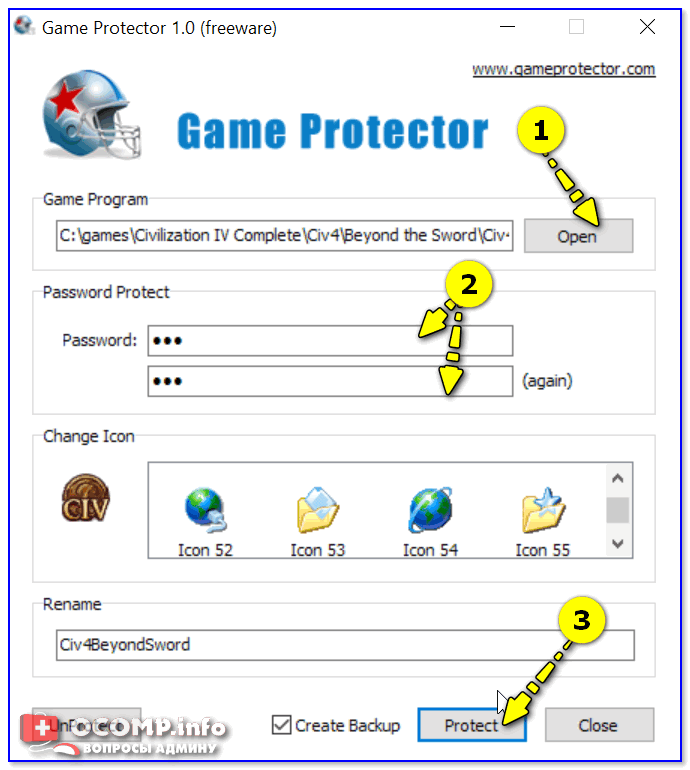

Есть одна спец. утилита Game Protector, предназначенная для блокировки запуска программ и игр. Работать с ней очень просто: достаточно указать нужную вам игру и установить пароль. Всё!

Выбираем игру, ставим пароль, нажимаем кнопку «Protect» — Game Protector

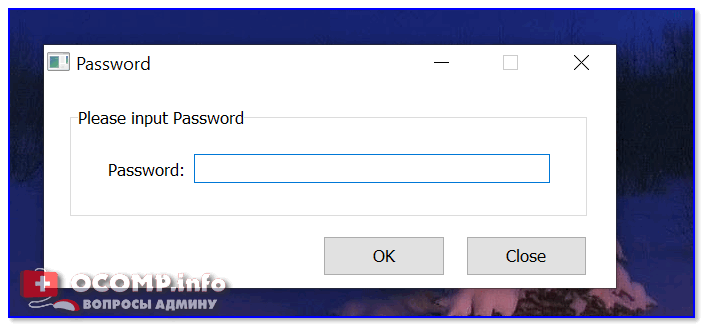

Далее при запуске заблокированной программы — появится окно с предложением ввести пароль. Если пароль введен не будет — программа не запуститься. Удобно?! 👌

Какое окно появится при запуске игры

*

На сим пока всё, дополнения приветствуются!

Успехов!

👋

Первая публикация: 10.12.2020

Корректировка: 19.12.2021

Полезный софт:

-

- Видео-Монтаж

Отличное ПО для создания своих первых видеороликов (все действия идут по шагам!).

Видео сделает даже новичок!

-

- Ускоритель компьютера

Программа для очистки Windows от «мусора» (удаляет временные файлы, ускоряет систему, оптимизирует реестр).

Listen to this article

В области информационной безопасности существует старая поговорка: если у злоумышленника есть физический доступ к вашему компьютеру, то этот компьютер больше не ваш. Объясняется это довольно просто: как только злоумышленники доберутся до компьютера, они смогут изменить в нем все, что захотят. Установка таких устройств, как аппаратных клавиатурных шпионов (кейлоггеров), извлечение дисков и их копирование, а также удаление, изменение или добавление в систему всего, чего угодно, значительно упрощается, когда к компьютеру можно подойти непосредственно. Такой поворот событий не должен нас особенно удивлять или озадачивать. Это просто имеет место. Что касается злоумышленников, это всего лишь часть описания их работы.

Что такое RDP?

RDP (аббревиатура английского термина «Протокол удаленного рабочего стола») позволяет одному компьютеру подключаться к другому компьютеру по сети и использовать последний удаленно. В домене компьютеры с операционной системой Windows Client, такой как Windows XP или Windows 10, поставляются с предустановленным клиентским программным обеспечением RDP как частью операционной системы, что позволяет им подключаться к другим компьютерам в сети, включая сервер(-ы) организации. Соединение с сервером в этом случае означает, что он может быть напрямую подключен к операционной системе сервера или к операционной системе, работающей внутри виртуальной машины на этом сервере. Благодаря этому соединению человек может открывать каталоги, загружать и выгружать файлы, а также запускать программы, как если бы они использовали клавиатуру и монитор, подключенные к этому серверу.

Защита от злоумышленников, использующих RDP

Прекратить подключаться напрямую к своим серверам через Интернет, используя RDP. Для некоторых компаний это может оказаться проблематичным, поскольку для использования этой функции у них могут быть свои, и вероятно, обоснованные причины. Однако, поскольку в январе 2020 года Windows прекращает поддерживать Server 2008 и Windows 7, наличие компьютеров под управлением этих операционных систем и прямой доступ к ним через Интернет с использованием RDP, представляет риск для вашей компании, снижение которого вам уже давно следовало бы запланировать.

Бывает что нужно запретить доступ на своем компьютере к удалёнке, чтобы никто не могу подключиться к вашему компьютеру. Что можно сделать? Если срочная необходимость, то отключите интернет у компьютера отключив кабель, wi-fi или свой роутер.

Далее по пунктам:

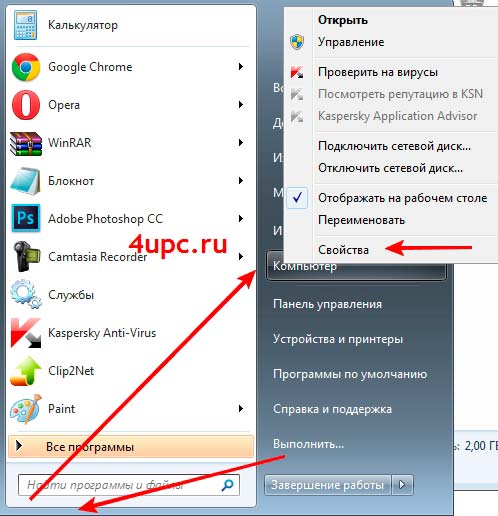

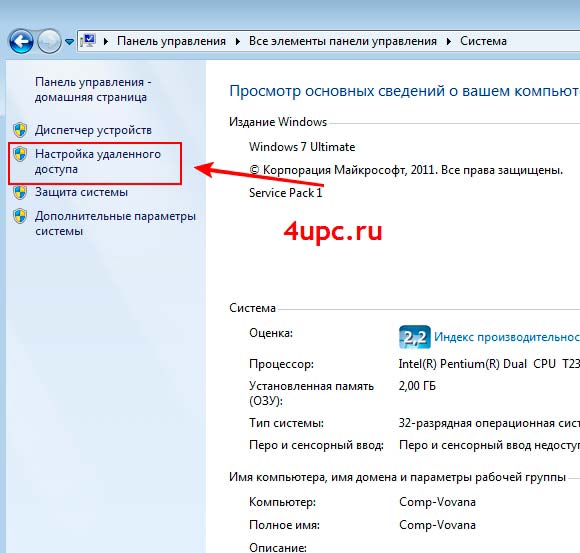

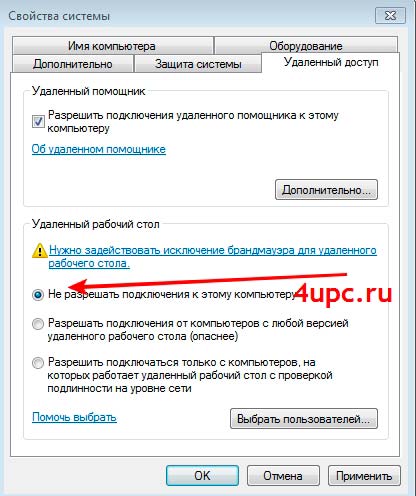

- Выключить, собственно, удаленный доступ по RDP на компьютере. Щелкаем правой кнопкой «Мой компьютер», выбираем «Свойства». Далее — вкладка «Удаленные сеансы». Снимаем галочку «Разрешить удалённый доступ к этому компьютеру». Ок.

- Запускаем диспетчер задач и смотрим во вкладке процессы в списке программы , которые могут обеспечить удаленный доступ на компьютер. Их список: AA_v3.exe, TeamViewer.exe (добавим еще)

- Открываем “Службы” и в списке служб ищем: Ammyy Admin , …. Они также могут помочь подключиться к вашему компьютеру через интернет. ПРавой кнопкой мыши на строке с найденными службами выводим меню и выбираем “Остановить”.

- Открываем “Панель управления” , “Программы и компоненты” удаляем те программы которые нашли.

Источник: //ydalenka.ru/ и https://blog.eset.ee/

Если Вам понравилась статья — поделитесь с друзьями

4 724 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

В этой инструкции подробно о способах отключить функцию «Удаленный рабочий стол» в Windows 11 и Windows 10 так, чтобы к вашему компьютеру нельзя было подключиться по локальной сети, а отдельных сценариях — и через Интернет. На близкую тему: Лучшие программы удаленного рабочего стола.

- Отключение удаленного рабочего стола в Параметрах и Свойствах системы

- Как отключить удаленный рабочий стол в реестре, gpedit, службах

- Видео инструкция

Отключение удаленного рабочего стола в Параметрах или свойства системы

Самый простой способ отключить возможность подключения через RDP или Удаленный рабочий стол Microsoft — использовать соответствующие Параметры:

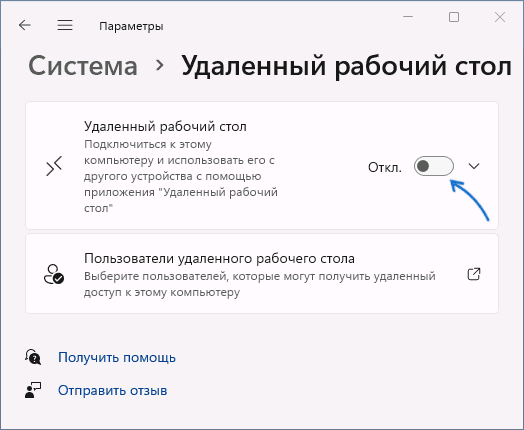

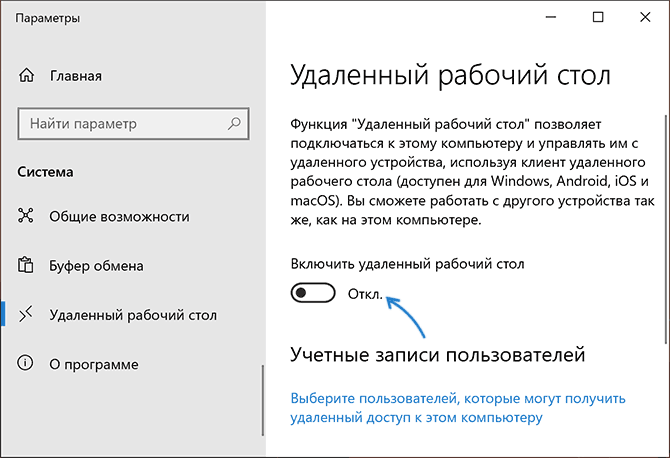

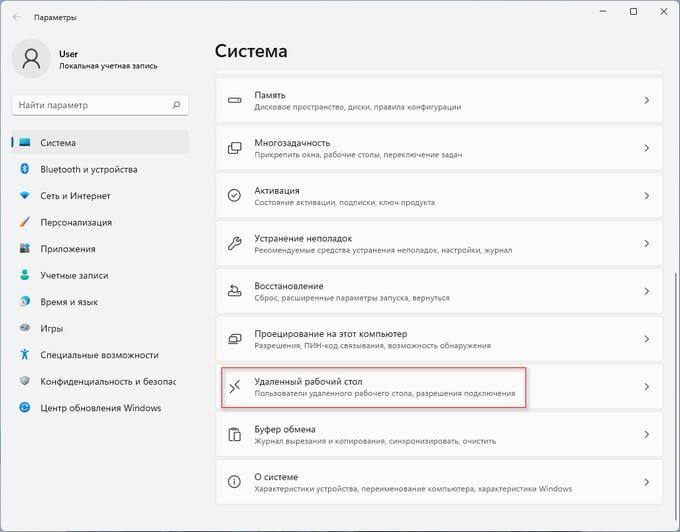

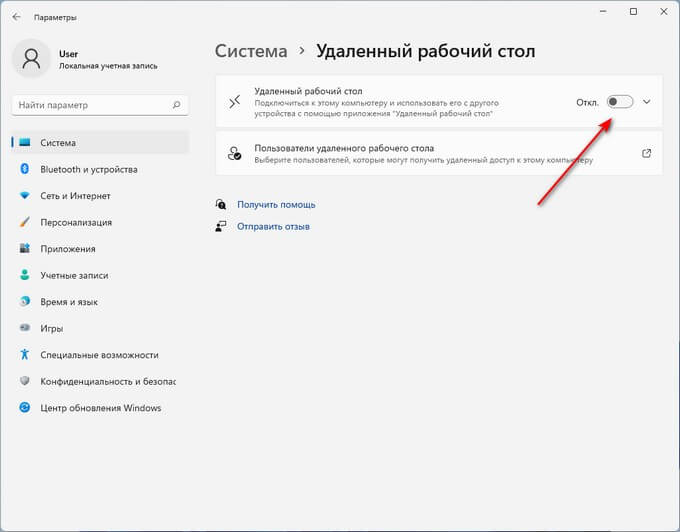

- В Windows 11 зайдите в Параметры (можно нажать клавиши Win+I) — Система — Удаленный рабочий стол. Установите переключатель в положение «Выключено».

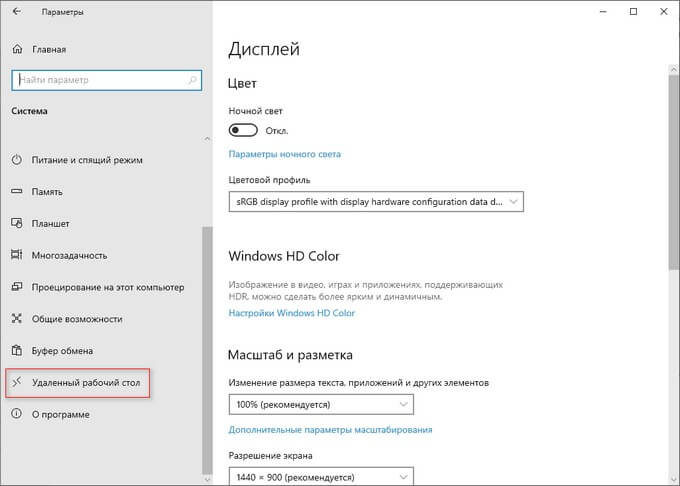

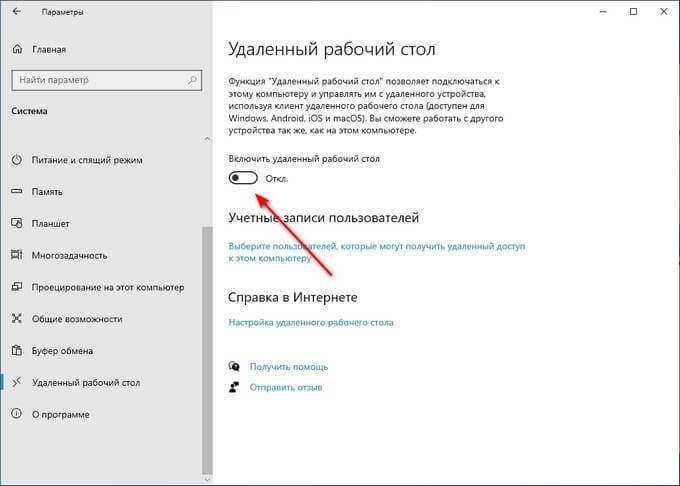

- В Windows 10 откройте Параметры, перейдите в раздел «Система» и откройте «Удаленный рабочий стол» слева. Измените положение переключателя «Включить удаленный рабочий стол».

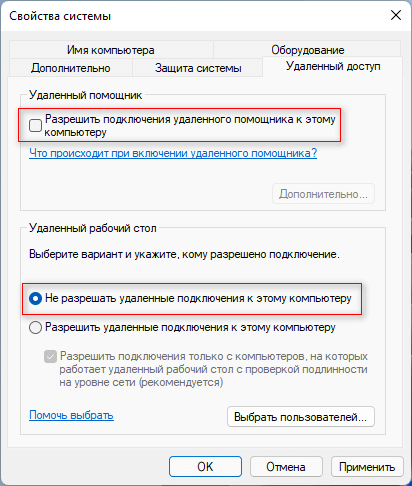

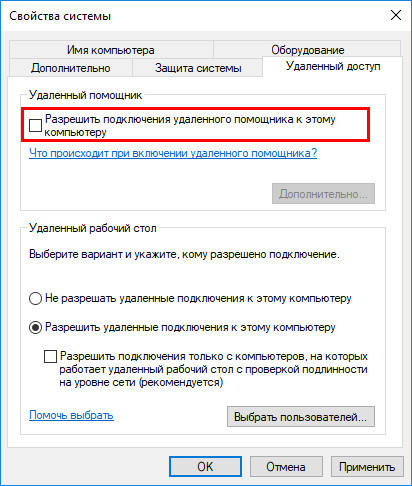

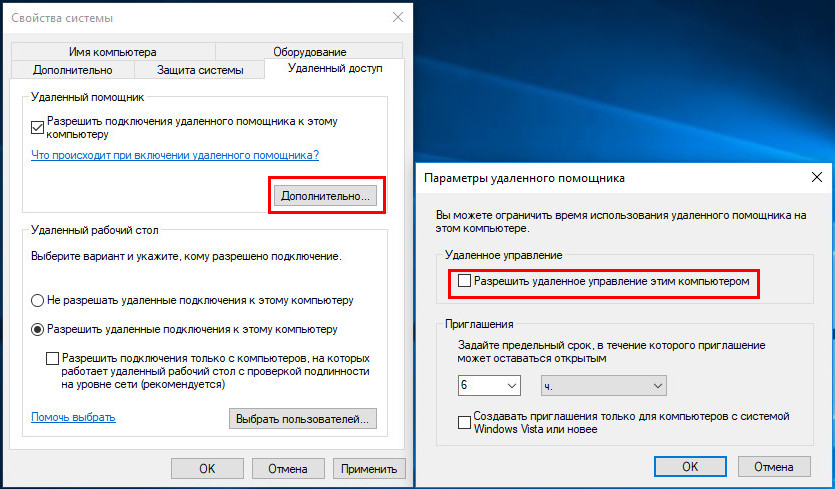

Это действие запретит удаленные подключения к текущему компьютеру или ноутбуку. Но, если цель — полностью исключить такую возможность, дополнительно рекомендую выполнить следующие действия в свойствах системы:

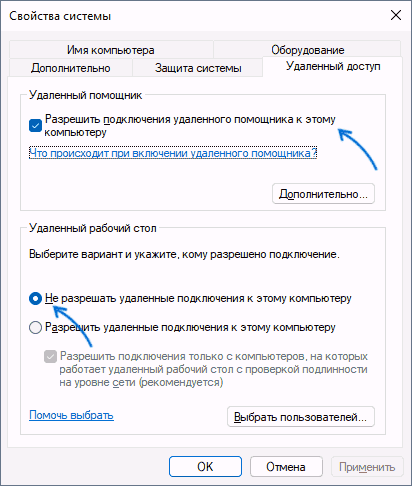

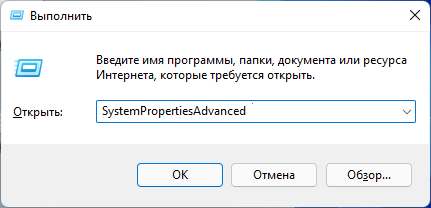

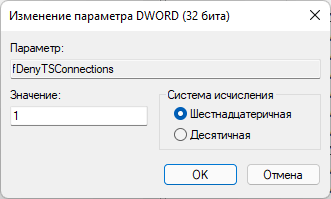

- Нажмите Win+R на клавиатуре, введите команду sysdm.cpl и нажмите Enter.

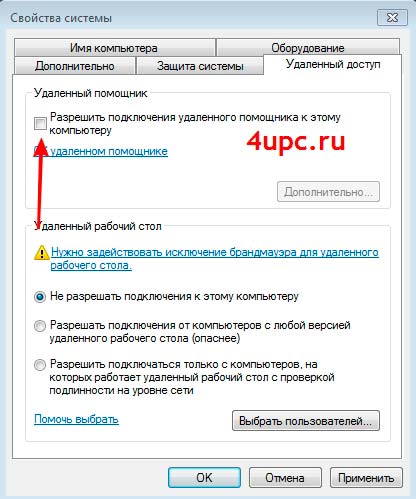

- Перейдите на вкладку «Удаленный доступ». Обратите внимание: здесь вы тоже можете отключить удаленный рабочий стол в соответствующем разделе.

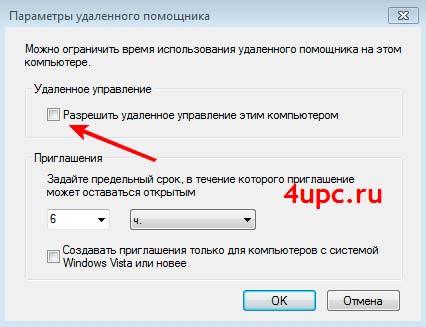

- Снимите отметку «Разрешать подключения удаленного помощника к этому компьютеру» и примените настройки.

Дополнительные методы отключить удаленный рабочий стол

Помимо описанных выше способов для обычного пользователя, вы можете использовать следующие подходы отключения:

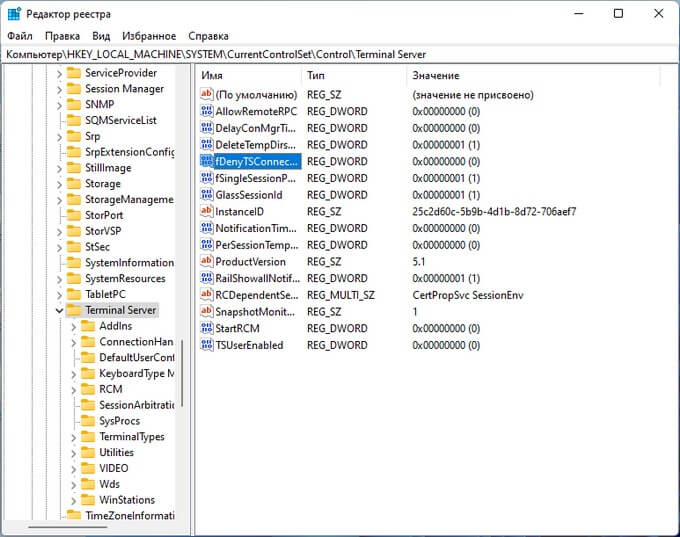

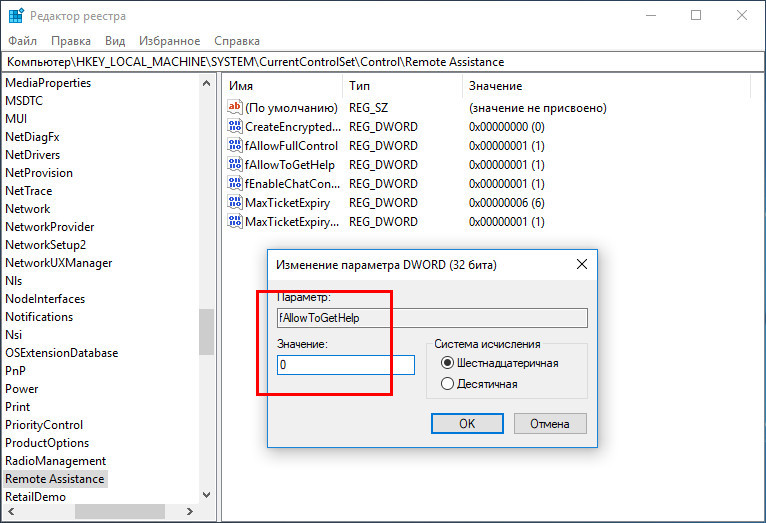

- В реестре, в разделе

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server

установить значение 1 для параметра с именем fDenyTSConnections — это будет равносильно отключению RDP в параметрах или свойствах системы.

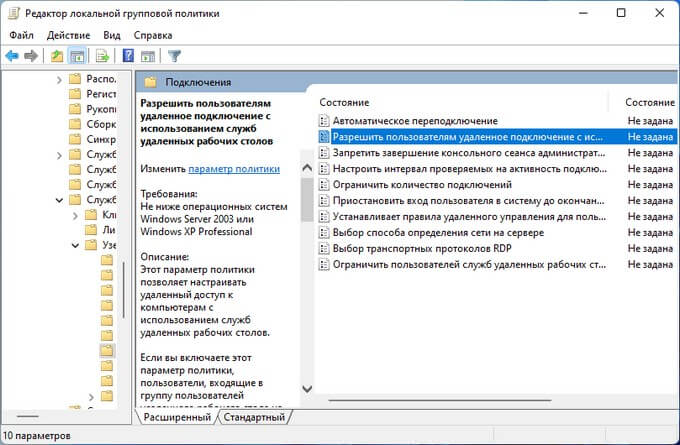

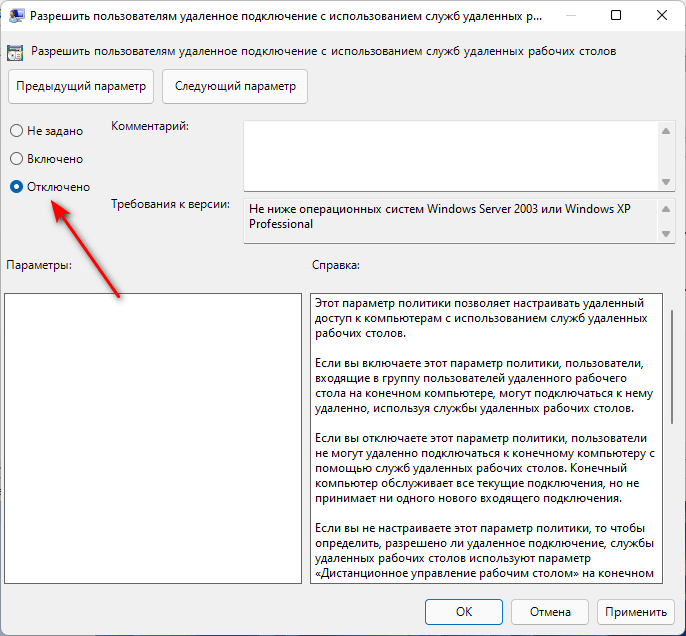

- В редакторе локальной групповой политики (Win+R — gpedit.msc): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения. В этом разделе отключаем параметр «Разрешить пользователям удаленное подключение».

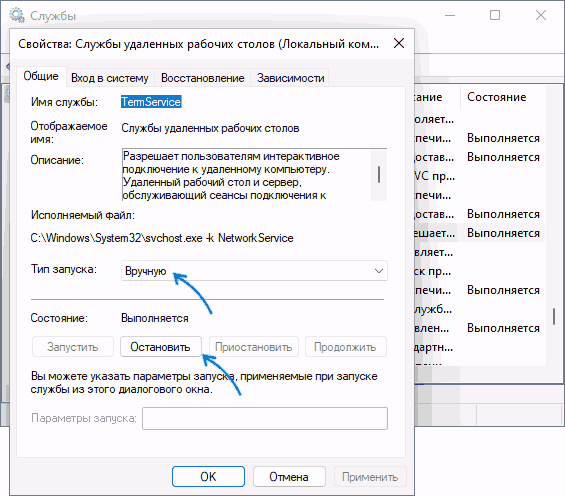

- В службах (Win+R — services.msc) можно остановить две службы и установить их тип запуска в «Отключено». Имена служб: «Службы удаленных рабочих столов» и «Перенаправитель портов пользовательского режима служб удаленных рабочих столов».

Видео инструкция

В случае если ваш вопрос касается не встроенной функции удаленного рабочего стола, а какого-то стороннего решения, то, как правило, бывает достаточно удалить соответствующую программу через Панель управления — Программы и компоненты или Параметры — Приложения.

- Download demo — 35.2 Kb

- Download source — 31.4 Kb

Note

In response to the many requests from VB (and other languages) coders, I finally took some time to update the project and move all the functions into a DLL so that any program developed in a language capable of calling Windows standard libraries (DLLs) can use them. To demonstrate these functions, I also included C and a VB projects.

Introduction

I manage a system where I need to restrict users from accessing the desktop and running other applications. The search for ways to achieve this returned several different techniques. Although in the end I didn’t use any of the techniques described here, I decided to compile all the code in one application for everyone who should need it.

Note: I don’t claim to be the author of any of the code presented in this article. The application is a compilation of several sources and I will try to acknowledge the authors whenever possible.

I. Hiding Desktop Windows

Hiding the Windows Desktop, Taskbar, Start Button,…, is generally achieved by passing the window handle returned by FindWindow() to ShowWindow().

If, for example, you want to hide the Taskbar, you can use the following code:

ShowWindow(FindWindow("Shell_TrayWnd", NULL), SW_HIDE);

If you want to hide the Start Button, you have to know the button control ID first and use the same technique:

ShowWindow(GetDlgItem(FindWindow("Shell_TrayWnd", NULL), 0x130), SW_HIDE);

How do I know that the Taskbar class name is «Shell_TrayWnd» or that the Start Button id is 0x130? I used the Spy++ utility that comes with Microsoft Visual C++ 6.0. You can use this technique for any window or control you wish to hide.

If you want just to disable the window, and not hide it, change the ShowWindow() call to EnableWindow().

You will see that if you hide the Desktop and the Taskbar, the Start Menu still pops up when you press the Win key or double click the desktop area. To find out how to prevent this unwanted behavior, you have to read the next section.

II. Disabling System Keys

I call system keys all the special key combinations that the operating system (OS) use to switch between tasks or bring up the Task Manager.

There are several ways to disable these key combinations.

Win9x/ME

You can disable all these key combinations (including Ctrl+Alt+Del) by fooling the operating system into thinking the screen saver is running. This can be accomplished with the following code:

SystemParametersInfo(SPI_SETSCREENSAVERRUNNING, TRUE, &bOldState, 0);

This trick doesn’t work in Windows NT or higher (Win NT+), so you need other techniques.

Hooks

In Win NT+, one way to trap key switching combinations is to write a keyboard hook. You install a keyboard hook by calling SetWindowsHookEx():

hKeyboardHook = SetWindowsHookEx(WH_KEYBOARD, KeyboardProc, hInstance, 0);

The KeyboardProc() function is a callback function that is called by the OS every time a key is pressed. Inside KeyboardProc(), you decide if you want to trap the key or let the OS (or the next application in the hook chain) process it:

LRESULT KeyboardProc(...)

{

if (Key == VK_SOMEKEY)

return 1;

return CallNextHookEx(...);

}

To release the hook, you use:

UnhookWindowsHookEx(hKeyboardHook);

There are two type of hooks: local and global (or system wide) hooks. Local hooks can only trap events for your application, while global hooks can trap events for all the running applications.

To trap the switching task keys, it’s necessary to write a global hook.

The Microsoft documentation states that global hook procedures should be placed in a separate DLL. The DLL is then mapped into the context of every process and can trap the events for each process — that’s why hooks are used to inject code into a remote process.

In my application, I wanted to avoid the use of an external library, so I set the global hook inside my own application (without an external library). This is accomplished by passing in the 3rd parameter of the SetWindowsHookEx() call, the instance handle of the application (and not the library as the documentation states). This technique works perfectly for Win 9x but Win NT+ is different. The same effect can be achieved by using the new keyboard and mouse low level hooks. These new hooks don’t need an external library because they work differently from the other hooks. The documentation states «[…] the WH_KEYBOARD_LL hook is not injected into another process. Instead, the context switches back to the process that installed the hook and it is called in its original context. Then the context switches back to the application that generated the event.».

I’m not going into more details about hooks because there are many excellent articles dealing with this subject.

There’s still one remaining problem: keyboard hooks cannot trap Ctrl+Alt+Del sequence! Why? Because the OS never sends this key combination to the keyboard hook chain. It is handled at a different level in the OS and is never sent to applications. So, how can we trap the Ctrl+Alt+Del key combination? Read the next section to find out.

Ctrl+Alt+Del

There are several ways to disable this key combination:

- Disable Task Manager. This doesn’t trap the key combination, it simply disables the application (Task Manager) that pops up when this key combination is pressed. See below how to do this.

- Trap the keys using a keyboard device driver. For this, you need the DDK installed. I will not describe this method here.

- Write a GINA stub. GINA is the DLL that Winlogon uses to perform user authentication. I’m not going to discuss this method here, but you can find out how to do it here [16].

- Subclass the SAS window of the Winlogon process. For this, you must inject code into the Winlogon process and then subclass its Window Procedure. Two techniques for doing this are described later.

Disable Task Manager

To disable the Task Manager, you only have to enable the policy «Remove Task Manager», either using the Group Policy editor (gpedit.msc) or setting the registry entry. Inside my application, I used the registry functions to set the value for the following key:

HKCUSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemDisableTaskMgr:DWORD

Set it to 1 to disable Task Manager and 0 (or delete key) to enable it again.

Subclassing Winlogon’s SAS window

You subclass a window’s procedure by calling:

SetWindowLong(hWnd, GWL_WNDPROC, NewWindowProc);

The call only works for windows created by your application, i.e., you cannot subclass windows belonging to other processes (the address of NewWindowProc() is only valid for the process that called the SetWindowLong() function).

So, how can we subclass Winlogon SAS window?

The answer is: you have to somehow map the address of NewWindowProc() into the address space of the remote process and pass it to the SetWindowLong() call.

The technique of mapping memory into the address space of a remote process is called Injection.

Injection can be accomplished in the following ways:

- Registry. To inject a DLL into a process, simply add the DLL name to the registry key.

HKLMSoftwareMicrosoftWindows NT CurrentVersionWindowsAppInit_DLLs:STRING

This method is only supported on Windows NT or higher.

- Injecting a DLL using hooks. This method is supported by all Windows versions.

- Injecting a DLL using

CreateRemoteThread()/LoadLibrary(). Only usable in Windows NT or higher. - Copy the code directly to the remote process using

WriteProcessMemory()and start its execution by callingCreateRemoteThread(). Only usable in Windows NT or higher.

My preferred injection technique is the last one. It has the advantage of not needing an external DLL. To properly work this method requires very careful coding of the functions you are injecting onto the remote process. To help you to avoid common pitfalls of this technique, I inserted some tips at the beginning of the source code. For people who think this method is too dangerous, I included also the CreateRemoteThread()/LoadLibrary() method. Just #define DLL_INJECT and the application will use this method instead.

After injecting the code into Winlogon’s subclassing, the SAS window reduces too:

- Getting the SAS window handle:

hSASWnd = FindWindow("SAS Window class", "SAS window");

- Subclass the SAS window procedure:

SetWindowLong(hSASWnd, GWL_WNDPROC, NewSASWindowProc);

- Inside

NewSASWindowProc(), trap theWM_HOTKEYmessage and return 1 for the Ctrl+Alt+Del key combination:LRESULT CALLBACK NewSASWindowProc(HWND hWnd, UINT uMsg, WPARAM wParam, LPARAM lParam) { if (uMsg == WM_HOTKEY) { if (lparam == MAKELONG(MOD_CONTROL | MOD_ALT, VK_DELETE)) return 1; } return CallWindowProc(OldSASWindowProc, hWnd, wParam, lParam); }

Other Techniques

1. RegisterHotKey()/Me

I only managed to disable Alt+Tab and Alt+Esc key combinations using this method.

2. SystemParametersInfo(SPI_SETSWITCHTASKDISABLE/SPI_SETFASTTASKSWITCH)

In all the versions I tried, this method never worked!

3. Switch to a new desktop

With this technique, you create a new desktop and switch to it. Because the other processes (normally) run on the «Default» desktop (Winlogon runs on the «Winlogon» desktop and the screen saver runs on the «Screen-saver» desktop), this has the effect on effectively locking the Windows desktop until the process that runs in the new desktop has finished.

The following code describes the steps necessary to create and switch to a new desktop and run a thread/process in it:

hOriginalThread = GetThreadDesktop(GetCurrentThreadId()); hOriginalInput = OpenInputDesktop(0, FALSE, DESKTOP_SWITCHDESKTOP); hNewDesktop = CreateDesktop("NewDesktopName", NULL, NULL, 0, GENERIC_ALL, NULL); SetThreadDesktop(hNewDesktop); SwitchDesktop(hNewDesktop); StartThread(); StartProcess(); SwitchDesktop(hOriginalInput); SetThreadDesktop(hOriginalThread); CloseDesktop(hNewDesktop);

To assign a desktop to a thread, SetThreadDesktop(hNewDesktop) must be called from within the running thread. To run a process in the new desktop, the lpDesktop member of the STARTUPINFO structure passed to CreateProcess() must be set to the name of the desktop.

References

- Disabling Keys in Windows XP with Trapkeys by Paul DiLascia.

- Trapping CtrlAltDel; Hide Application in Task List on Windows 2000/XP by Jiang Sheng.

- Three ways to inject your code into another process by Robert Kuster.

- Hooks and DLLs by Joseph M. Newcomer.

- Keyboard Hooks by H. Joseph.

- An All-Purpose Keyboard Hooker by =[ Abin ]=.

- Hooking the Keyboard by Anoop Thomas.

- HOOK — A HowTo for setting system wide hooks by Volker Bartheld.

- Systemwide Windows Hooks without external DLL by RattleSnake.

- Cross Process Subclassing by Venkat Mani.

- How to subclass Unicode Windows from ANSI Application by Mumtaz Zaheer.

- Disabling the Alt-Tab key combination by Dan Crea.

- Hiding/Showing the Windows Taskbar by Ashutosh R. Bhatikar.

- Protecting Windows NT Machines by Vishal Khapre.

- Disabling the Windows Start Button by Aaron Young.

- Using GINA.DLL to Spy on Windows User Name & Password And to Disable SAS (Ctrl+Alt+Del) by Fad B.

- Adding Your Logo to Winlogon’s Dialog by Chat Pokpirom.

Final Notes

In the introduction, I referred that at the end I didn’t use none of the techniques described in this article. The strongest method of securing the Windows desktop is to change the system shell by your own shell (that is, by your own application). In Windows 9x, edit the file c:windowssystem.ini, and in the [boot] section, change the key shell=Explorer.exe by shell=MyShell.exe.

In Windows NT or higher, you can replace the shell by editing the following Registry key:

HKLMSoftwareMicrosoftWindows NT CurrentVersionWinlogonShell:STRING=Explorer.Exe

This is a global change and affects all users. To affect only certain users, edit the following Registry key:

HKLMSoftwareMicrosoftWindowsNTCurrentVersion WinlogonUserinit:STRING=UserInit.Exe

Change the value of Userinit.exe by MyUserInit.exe.

Here’s the code for MyUserInit:

#include <windows.h> #include <Lmcons.h> #define BACKDOORUSER TEXT("smith") #define DEFAULTUSERINIT TEXT("USERINIT.EXE") #define NEWUSERINIT TEXT("MYUSERINIT.EXE") int main() { STARTUPINFO si; PROCESS_INFORMATION pi; TCHAR szPath[MAX_PATH+1]; TCHAR szUserName[UNLEN+1]; DWORD nSize; szPath[0] = TEXT(''); nSize = sizeof(szPath) / sizeof(TCHAR); if (!GetSystemDirectory(szPath, nSize)) strcpy(szPath, "C:\WINNT\SYSTEM32"); strcat(szPath, "\"); szUserName[0] = TEXT(''); nSize = sizeof(szUserName) / sizeof(TCHAR); GetUserName(szUserName, &nSize); if (!stricmp(szUserName, BACKDOORUSER)) strcat(szPath, DEFAULTUSERINIT); else strcat(szPath, NEWUSERINIT); ZeroMemory(&si, sizeof(si)); si.cb = sizeof(si); ZeroMemory(&pi, sizeof(pi)); if (!CreateProcess(NULL, szPath, NULL, NULL, FALSE, 0, NULL, NULL, &si, &pi)) { return -1; } CloseHandle(pi.hProcess); CloseHandle(pi.hThread); return 0; }

This member has not yet provided a Biography. Assume it’s interesting and varied, and probably something to do with programming.

- Download demo — 35.2 Kb

- Download source — 31.4 Kb

Note

In response to the many requests from VB (and other languages) coders, I finally took some time to update the project and move all the functions into a DLL so that any program developed in a language capable of calling Windows standard libraries (DLLs) can use them. To demonstrate these functions, I also included C and a VB projects.

Introduction

I manage a system where I need to restrict users from accessing the desktop and running other applications. The search for ways to achieve this returned several different techniques. Although in the end I didn’t use any of the techniques described here, I decided to compile all the code in one application for everyone who should need it.

Note: I don’t claim to be the author of any of the code presented in this article. The application is a compilation of several sources and I will try to acknowledge the authors whenever possible.

I. Hiding Desktop Windows

Hiding the Windows Desktop, Taskbar, Start Button,…, is generally achieved by passing the window handle returned by FindWindow() to ShowWindow().

If, for example, you want to hide the Taskbar, you can use the following code:

ShowWindow(FindWindow("Shell_TrayWnd", NULL), SW_HIDE);

If you want to hide the Start Button, you have to know the button control ID first and use the same technique:

ShowWindow(GetDlgItem(FindWindow("Shell_TrayWnd", NULL), 0x130), SW_HIDE);

How do I know that the Taskbar class name is «Shell_TrayWnd» or that the Start Button id is 0x130? I used the Spy++ utility that comes with Microsoft Visual C++ 6.0. You can use this technique for any window or control you wish to hide.

If you want just to disable the window, and not hide it, change the ShowWindow() call to EnableWindow().

You will see that if you hide the Desktop and the Taskbar, the Start Menu still pops up when you press the Win key or double click the desktop area. To find out how to prevent this unwanted behavior, you have to read the next section.

II. Disabling System Keys

I call system keys all the special key combinations that the operating system (OS) use to switch between tasks or bring up the Task Manager.

There are several ways to disable these key combinations.

Win9x/ME

You can disable all these key combinations (including Ctrl+Alt+Del) by fooling the operating system into thinking the screen saver is running. This can be accomplished with the following code:

SystemParametersInfo(SPI_SETSCREENSAVERRUNNING, TRUE, &bOldState, 0);

This trick doesn’t work in Windows NT or higher (Win NT+), so you need other techniques.

Hooks

In Win NT+, one way to trap key switching combinations is to write a keyboard hook. You install a keyboard hook by calling SetWindowsHookEx():

hKeyboardHook = SetWindowsHookEx(WH_KEYBOARD, KeyboardProc, hInstance, 0);

The KeyboardProc() function is a callback function that is called by the OS every time a key is pressed. Inside KeyboardProc(), you decide if you want to trap the key or let the OS (or the next application in the hook chain) process it:

LRESULT KeyboardProc(...)

{

if (Key == VK_SOMEKEY)

return 1;

return CallNextHookEx(...);

}

To release the hook, you use:

UnhookWindowsHookEx(hKeyboardHook);

There are two type of hooks: local and global (or system wide) hooks. Local hooks can only trap events for your application, while global hooks can trap events for all the running applications.

To trap the switching task keys, it’s necessary to write a global hook.

The Microsoft documentation states that global hook procedures should be placed in a separate DLL. The DLL is then mapped into the context of every process and can trap the events for each process — that’s why hooks are used to inject code into a remote process.

In my application, I wanted to avoid the use of an external library, so I set the global hook inside my own application (without an external library). This is accomplished by passing in the 3rd parameter of the SetWindowsHookEx() call, the instance handle of the application (and not the library as the documentation states). This technique works perfectly for Win 9x but Win NT+ is different. The same effect can be achieved by using the new keyboard and mouse low level hooks. These new hooks don’t need an external library because they work differently from the other hooks. The documentation states «[…] the WH_KEYBOARD_LL hook is not injected into another process. Instead, the context switches back to the process that installed the hook and it is called in its original context. Then the context switches back to the application that generated the event.».

I’m not going into more details about hooks because there are many excellent articles dealing with this subject.

There’s still one remaining problem: keyboard hooks cannot trap Ctrl+Alt+Del sequence! Why? Because the OS never sends this key combination to the keyboard hook chain. It is handled at a different level in the OS and is never sent to applications. So, how can we trap the Ctrl+Alt+Del key combination? Read the next section to find out.

Ctrl+Alt+Del

There are several ways to disable this key combination:

- Disable Task Manager. This doesn’t trap the key combination, it simply disables the application (Task Manager) that pops up when this key combination is pressed. See below how to do this.

- Trap the keys using a keyboard device driver. For this, you need the DDK installed. I will not describe this method here.

- Write a GINA stub. GINA is the DLL that Winlogon uses to perform user authentication. I’m not going to discuss this method here, but you can find out how to do it here [16].

- Subclass the SAS window of the Winlogon process. For this, you must inject code into the Winlogon process and then subclass its Window Procedure. Two techniques for doing this are described later.

Disable Task Manager

To disable the Task Manager, you only have to enable the policy «Remove Task Manager», either using the Group Policy editor (gpedit.msc) or setting the registry entry. Inside my application, I used the registry functions to set the value for the following key:

HKCUSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemDisableTaskMgr:DWORD

Set it to 1 to disable Task Manager and 0 (or delete key) to enable it again.

Subclassing Winlogon’s SAS window

You subclass a window’s procedure by calling:

SetWindowLong(hWnd, GWL_WNDPROC, NewWindowProc);

The call only works for windows created by your application, i.e., you cannot subclass windows belonging to other processes (the address of NewWindowProc() is only valid for the process that called the SetWindowLong() function).

So, how can we subclass Winlogon SAS window?

The answer is: you have to somehow map the address of NewWindowProc() into the address space of the remote process and pass it to the SetWindowLong() call.

The technique of mapping memory into the address space of a remote process is called Injection.

Injection can be accomplished in the following ways:

- Registry. To inject a DLL into a process, simply add the DLL name to the registry key.

HKLMSoftwareMicrosoftWindows NT CurrentVersionWindowsAppInit_DLLs:STRING

This method is only supported on Windows NT or higher.

- Injecting a DLL using hooks. This method is supported by all Windows versions.

- Injecting a DLL using

CreateRemoteThread()/LoadLibrary(). Only usable in Windows NT or higher. - Copy the code directly to the remote process using

WriteProcessMemory()and start its execution by callingCreateRemoteThread(). Only usable in Windows NT or higher.

My preferred injection technique is the last one. It has the advantage of not needing an external DLL. To properly work this method requires very careful coding of the functions you are injecting onto the remote process. To help you to avoid common pitfalls of this technique, I inserted some tips at the beginning of the source code. For people who think this method is too dangerous, I included also the CreateRemoteThread()/LoadLibrary() method. Just #define DLL_INJECT and the application will use this method instead.

After injecting the code into Winlogon’s subclassing, the SAS window reduces too:

- Getting the SAS window handle:

hSASWnd = FindWindow("SAS Window class", "SAS window");

- Subclass the SAS window procedure:

SetWindowLong(hSASWnd, GWL_WNDPROC, NewSASWindowProc);

- Inside

NewSASWindowProc(), trap theWM_HOTKEYmessage and return 1 for the Ctrl+Alt+Del key combination:LRESULT CALLBACK NewSASWindowProc(HWND hWnd, UINT uMsg, WPARAM wParam, LPARAM lParam) { if (uMsg == WM_HOTKEY) { if (lparam == MAKELONG(MOD_CONTROL | MOD_ALT, VK_DELETE)) return 1; } return CallWindowProc(OldSASWindowProc, hWnd, wParam, lParam); }

Other Techniques

1. RegisterHotKey()/Me

I only managed to disable Alt+Tab and Alt+Esc key combinations using this method.

2. SystemParametersInfo(SPI_SETSWITCHTASKDISABLE/SPI_SETFASTTASKSWITCH)

In all the versions I tried, this method never worked!

3. Switch to a new desktop

With this technique, you create a new desktop and switch to it. Because the other processes (normally) run on the «Default» desktop (Winlogon runs on the «Winlogon» desktop and the screen saver runs on the «Screen-saver» desktop), this has the effect on effectively locking the Windows desktop until the process that runs in the new desktop has finished.

The following code describes the steps necessary to create and switch to a new desktop and run a thread/process in it:

hOriginalThread = GetThreadDesktop(GetCurrentThreadId()); hOriginalInput = OpenInputDesktop(0, FALSE, DESKTOP_SWITCHDESKTOP); hNewDesktop = CreateDesktop("NewDesktopName", NULL, NULL, 0, GENERIC_ALL, NULL); SetThreadDesktop(hNewDesktop); SwitchDesktop(hNewDesktop); StartThread(); StartProcess(); SwitchDesktop(hOriginalInput); SetThreadDesktop(hOriginalThread); CloseDesktop(hNewDesktop);

To assign a desktop to a thread, SetThreadDesktop(hNewDesktop) must be called from within the running thread. To run a process in the new desktop, the lpDesktop member of the STARTUPINFO structure passed to CreateProcess() must be set to the name of the desktop.

References

- Disabling Keys in Windows XP with Trapkeys by Paul DiLascia.

- Trapping CtrlAltDel; Hide Application in Task List on Windows 2000/XP by Jiang Sheng.

- Three ways to inject your code into another process by Robert Kuster.

- Hooks and DLLs by Joseph M. Newcomer.

- Keyboard Hooks by H. Joseph.

- An All-Purpose Keyboard Hooker by =[ Abin ]=.

- Hooking the Keyboard by Anoop Thomas.

- HOOK — A HowTo for setting system wide hooks by Volker Bartheld.

- Systemwide Windows Hooks without external DLL by RattleSnake.

- Cross Process Subclassing by Venkat Mani.

- How to subclass Unicode Windows from ANSI Application by Mumtaz Zaheer.

- Disabling the Alt-Tab key combination by Dan Crea.

- Hiding/Showing the Windows Taskbar by Ashutosh R. Bhatikar.

- Protecting Windows NT Machines by Vishal Khapre.

- Disabling the Windows Start Button by Aaron Young.

- Using GINA.DLL to Spy on Windows User Name & Password And to Disable SAS (Ctrl+Alt+Del) by Fad B.

- Adding Your Logo to Winlogon’s Dialog by Chat Pokpirom.

Final Notes

In the introduction, I referred that at the end I didn’t use none of the techniques described in this article. The strongest method of securing the Windows desktop is to change the system shell by your own shell (that is, by your own application). In Windows 9x, edit the file c:windowssystem.ini, and in the [boot] section, change the key shell=Explorer.exe by shell=MyShell.exe.

In Windows NT or higher, you can replace the shell by editing the following Registry key:

HKLMSoftwareMicrosoftWindows NT CurrentVersionWinlogonShell:STRING=Explorer.Exe

This is a global change and affects all users. To affect only certain users, edit the following Registry key:

HKLMSoftwareMicrosoftWindowsNTCurrentVersion WinlogonUserinit:STRING=UserInit.Exe

Change the value of Userinit.exe by MyUserInit.exe.

Here’s the code for MyUserInit:

#include <windows.h> #include <Lmcons.h> #define BACKDOORUSER TEXT("smith") #define DEFAULTUSERINIT TEXT("USERINIT.EXE") #define NEWUSERINIT TEXT("MYUSERINIT.EXE") int main() { STARTUPINFO si; PROCESS_INFORMATION pi; TCHAR szPath[MAX_PATH+1]; TCHAR szUserName[UNLEN+1]; DWORD nSize; szPath[0] = TEXT(''); nSize = sizeof(szPath) / sizeof(TCHAR); if (!GetSystemDirectory(szPath, nSize)) strcpy(szPath, "C:\WINNT\SYSTEM32"); strcat(szPath, "\"); szUserName[0] = TEXT(''); nSize = sizeof(szUserName) / sizeof(TCHAR); GetUserName(szUserName, &nSize); if (!stricmp(szUserName, BACKDOORUSER)) strcat(szPath, DEFAULTUSERINIT); else strcat(szPath, NEWUSERINIT); ZeroMemory(&si, sizeof(si)); si.cb = sizeof(si); ZeroMemory(&pi, sizeof(pi)); if (!CreateProcess(NULL, szPath, NULL, NULL, FALSE, 0, NULL, NULL, &si, &pi)) { return -1; } CloseHandle(pi.hProcess); CloseHandle(pi.hThread); return 0; }

This member has not yet provided a Biography. Assume it’s interesting and varied, and probably something to do with programming.

Как ограничить доступ к домашнему компьютеру

Защита персональных данных

Блокирование доступа к настройкам операционной системы

Запрет использования съемных запоминающих устройств

Кратко о программах

Ashampoo WinOptimizer 9.4.3.1

WinLock 6.07

Time Boss 3.03

Hide Folders 2012 (4.0.8)

«Пароль На Папку» 3.9.4 (Lock Folder XP)

My Simple Desktop (Home Edition) 2.1

USB Security 2.6

Даже в семьях, имеющих пару-тройку компьютеров, доступ к каждому из них нередко может получить любой из домочадцев. Ну а если ПК всего один, то само собой разумеется, что им пользуется всё семейство: одни — по полной программе, другие — по минимуму (посмотреть погоду и новости в Интернете, обменяться рецептами на форуме и т.п.). С одной стороны, это хорошо — в конце концов, почему бы всем не приобщиться к компьютерным технологиям? С другой — чревато массой проблем для «компьютерного главы семейства», которому нужно обеспечить комфортные и позволяющие достичь желаемых результатов условия для всех потенциальных пользователей и при этом обезопасить свои файлы и папки и поддерживать работоспособность системы в течение длительного времени. Самое простое — учесть компьютерные потребности и пристрастия всех членов семейства, ведь для этого достаточно создать различные профили или использовать разные операционные системы (что при нынешних объемах жестких дисков вполне реально) и установить для каждого пользователя предпочтительные настройки системы и определить набор нужных приложений.

Гораздо сложнее обеспечить стабильную работу системы и защитить на диске информацию, так как опасности подстерегают буквально со всех сторон. Достаточно одного «ловкого» перемещения мыши делающим первые шаги пользователем — и важная папка (например, Program Files) может исчезнуть в неизвестном направлении со всеми вытекающими отсюда последствиями. Неудачный эксперимент с настройками экрана неизбежно приведет к ухудшению отображения, случайное удаление принтера сделает невозможной печать документов, из-за изменения настроек доступа к Интернету компьютер перестанет подключаться к Всемирной сети и т.д. и т.п. Для предотвращения подобных ситуаций необходимо блокирование всех действий начинающих пользователей, которые могут привести к неработоспособности компьютера. Еще более печальные последствия может вызвать случайное удаление или непреднамеренное изменение кемто из пользователей вашего домашнего офиса важной персональной информации, копии которой у вас может и не быть. Чтобы ничего подобного не случилось, лучше предусмотрительно заблокировать доступ ко всем своим папкам или (при наличии разных дисков у различных пользователей) даже к отдельным дискам в целом.

Нелишне также сказать о проблемах, связанных с бесконтрольной установкой игрушек и иного софта с компактдисков и флэшек, в результате чего количество программ в меню Пуск, равно как и ярлыков на рабочем столе, растет прямо на глазах и не исключено попадание на компьютер вместе с безобидными играми какойнибудь вредоносной нечисти.

Защита персональных данных

Поскольку компьютер, особенно домашний, нередко используется всеми домочадцами, то не исключено, что ваши важные файлы и папки будут удалены с него или изменены, или перемещены в неизвестном направлении просто по чистой случайности. Вдруг, например, кому-то в ваше отсутствие придет в голову мысль освоить работу с файлами и папками? И вовсе не факт, что потом вам удастся восстановить ценную информацию. Лучше оградить себя от такого стресса, предусмотрительно заблокировав доступ к важным данным, — тогда вы можете не переживать, что с ними чтото случится по вине ваших домашних.

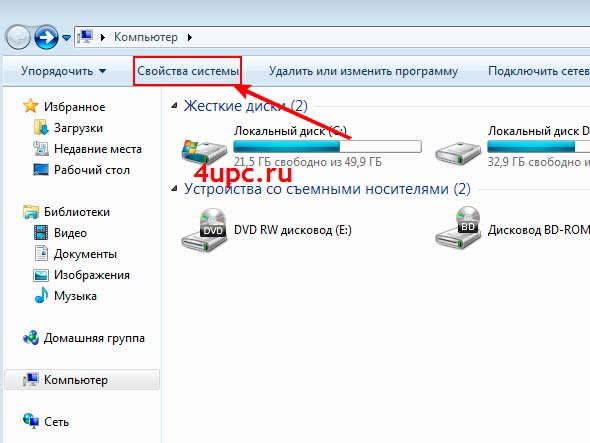

Самый простой способ ограничить доступ других пользователей к своим персональным дискам, папкам и файлам — воспользоваться встроенными средствами операционной системы Windows, которые позволяют вводить некоторые ограничения такого рода. В частности, можно вообще запретить другим пользователям доступ к определенным объектам либо разрешить только их просмотр, что позволит предотвратить случайное удаление важных для вас папок и файлов.

Для настройки ограничений доступа встроенными средствами Windows необходимо иметь отдельную учетную запись с правами администратора, а также одну (или более, если домочадцев/детей несколько и требуется разграничение прав) учетную запись обычного пользователя, под которой он будет заходить в систему. Разумеется, гостевой профиль должен быть отключен, а на профиль администратора установлен пароль — в противном случае обойти подобную блокировку при желании труда не составит.

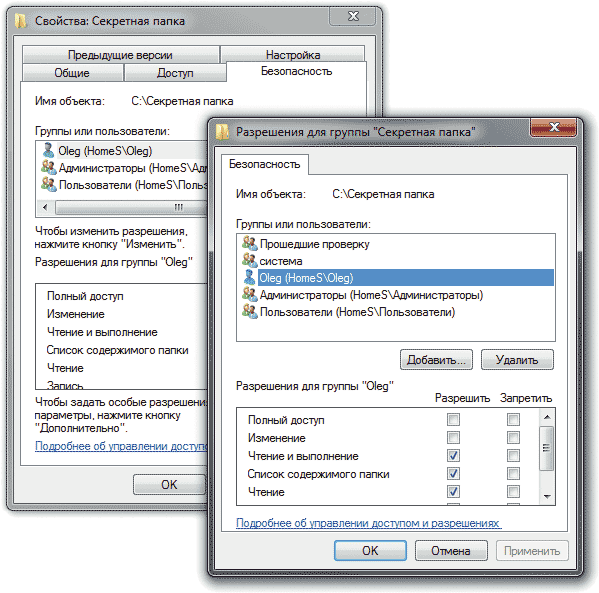

Технология настройки ограничений никаких сложностей не вызывает: достаточно щелкнуть в проводнике на диске, папке или файле правой кнопкой мыши, выбрать из контекстного меню команду Свойства, активировать вкладку Безопасность, выбрать учетную запись пользователя, для которого требуется настройка ограничений, а затем определить для него права доступа к выбранному объекту. Для выполнения последней операции нужно щелкнуть на кнопке Изменить и настроить требуемые ограничения (рис. 1). Разумеется, данную операцию потребуется провести для каждого пользователя.

Рис. 1. Ограничение доступа к папке с помощью встроенных инструментов Windows

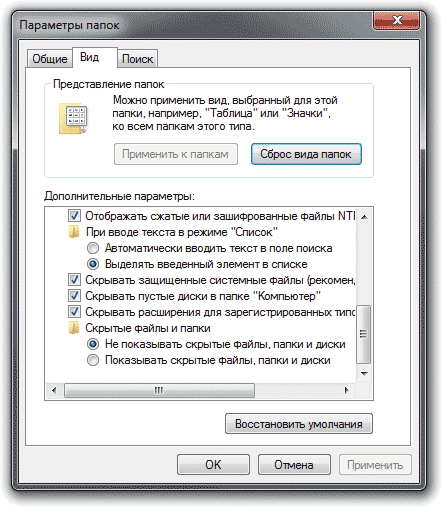

К сожалению, объекты, доступ к которым был запрещен с использованием базового функционала операционной системы, будут видимы. Это не очень хорошо, поскольку недоступные папки и файлы однозначно будут вызывать у домочадцев вполне понятный интерес. Теоретически запретные для других пользователей папки можно скрыть встроенными средствами Windows (путем маркировки соответствующих объектов в качестве скрытых). Однако скрытые таким образом папки и файлы не будут видимы в проводнике другим пользователям системы только при условии включенного в настройках флажка Не показывать скрытые файлы, папки и диски (рис. 2), и в любом случае они будут отображаться в других приложениях, например в FAR, Total Commander и др., которые не используют стандартный диалог для отображения файлов и папок. Поэтому подобное сокрытие подойдет не всем.

Рис. 2. Настройка невидимости скрытых файлов,

папок и дисков в Windows

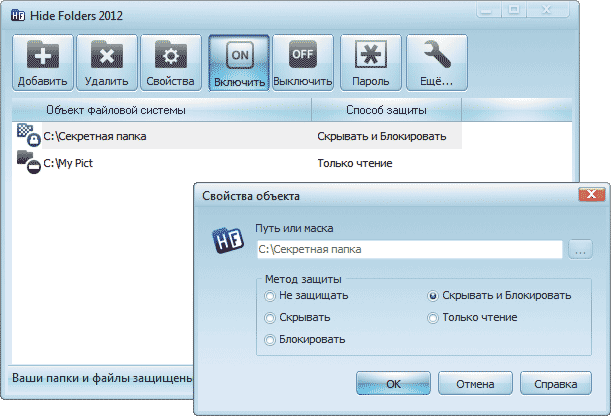

Добиться более надежного сокрытия/блокирования данных можно посредством применения специализированной сторонней утилиты — например программы Hide Folders или «Пароль На Папку». С их помощью ограничить доступ к некоторым данным или полностью спрятать от чужих глаз отдельные папки и файлы совсем несложно — для этого достаточно перетащить объект из проводника в окно утилиты и при необходимости изменить режим защиты (рис. 3). Обе программы позволяют как скрывать папки, так и блокировать их. Сокрытые таким образом элементы не будут видимы ни из проводника Windows, ни из любых других программ, но доступ к ним останется открытым. Поэтому разумно скрывать некоторые папки ОС и прикладных программ — тогда их можно будет использовать обычным образом, например запуская прикладные программы из меню Пуск, но ситуации случайного удаления или перемещения соответствующих папок будут исключены. Заблокированные папки окажутся видимыми, но недоступными ни для просмотра, ни для редактирования, поэтому находящиеся в них документы будут надежно защищены от любых изменений. Для предотвращения несанкционированного доступа к защищенным данным в решениях предусмотрена защита паролем при запуске программы и ее удалении (удаление утилит вручную не позволит получить доступ к спрятанным папкам и файлам).

Рис. 3. Изменение режима ограничения доступа к папке в Hide Folders

Подобное блокирование/скрытие данных поможет уберечь их во многих случаях, однако оно всетаки не обеспечивает полной безопасности, поскольку обойти такого рода защиту можно, загрузив ПК в другой операционной системе (если на компьютере установлено несколько ОС) либо загрузившись с оптического привода или флэшнакопителя. Также удастся получить доступ к защищаемым данным, если снять диск и подключить его к другому компьютеру. Правда, для применения на практике подобных способов обхода защиты пользователь должен обладать определенной квалификацией и целенаправленно искать сокрытую от него информацию, а это уже совсем иной случай. В домашнем же офисе защиту данных с помощью таких утилит можно считать достаточно надежной, особенно при условии установки запрета на загрузку с внешних накопителей в комплексе с паролем на BIOS.

Блокирование доступа к настройкам операционной системы

Слишком активные действия подрастающего поколения или какие -то ошибки начинающих пользователей могут в два счета нарушить нормальное функционирование ОС, а то и вообще угробить ее. Поэтому лучше минимизировать риск возникновения подобных ситуаций, заблокировав доступ к тем или иным компонентам операционной системы. Так, имеет смысл закрыть доступ к панели управления (или скрыть в ней папки «Система и безопасность», «Учетные записи пользователей и семейная безопасность», «Программы», «Сеть и Интернет» и т.п.), запретить запуск системного ре естра и применение команды Выполнить. Возможно, разумно также будет запретить и иные (не имеющие столь фатальных последствий, но также вызывающие определенные неудобства) операции — например изменение свойств экрана, способа отображения файлов и папок, внешнего вида стандартных папок и ярлыков и т.п. Может оказаться полезным установить запрет на изменение панели задач и ярлыков на рабочем столе и др.

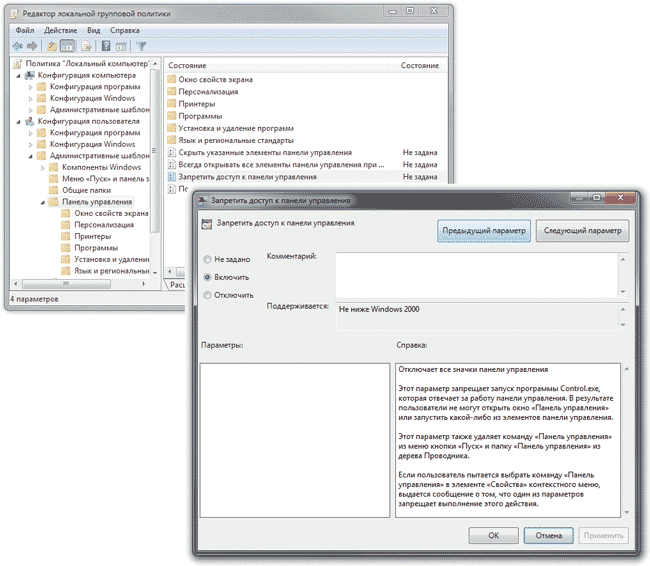

Многие, если не все, подобные операции могут быть выполнены встроенными средствами Windows через редактор групповой политики gpedit.msc. Теоретически данный способ предпочтителен, поскольку при его использовании отпадает необходимость в установке стороннего ПО, но на практике мы рекомендуем его только пользователям с достаточным уровнем подготовки. Для изменения настроек через редактор групповой политики необходимо войти в Windows под учетной записью с правами администратора и запустить редактор, нажав комбинацию клавиш Windows + R и введя команду gpedit.msc. Потом нужно раскрыть ветку Конфигурация пользователя → Административные шаблоны и скорректировать интересующие настройки — например полностью запретить доступ к панели управления (рис. 4). Разумеется, запрещать всё и вся — далеко не всегда самое разумное решение. Гораздо лучше вручную скорректировать список запрещенных/разрешенных элементов панели управления, удалив из нее самые опасные, но это дольше и сложнее, так как потребуется знание так называемых канонических имен элементов панели управления, ознакомиться с которыми можно в библиотеке MSDN Library (http://msdn.microsoft.com/).

Рис. 4. Установка запрета на запуск панели управления в Windows

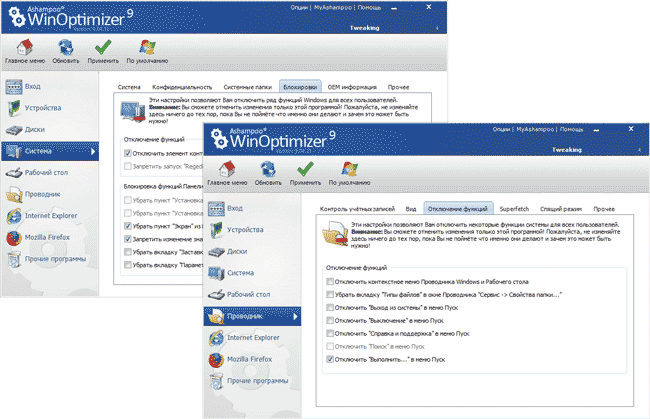

Существует более простой и гораздо более быстрый способ ограничения доступа к настройкам ОС с применением утилит-твикеров либо утилит, специально предназначенных для решения такого рода задач. Основное назначение утилит-твикеров — настройка и оптимизация Windows. Они открывают доступ ко многим скрытым настройкам операционной системы и дополнительно могут использоваться для блокирования или сокрытия тех или иных системных элементов. Каких? Самых разных — тут всё зависит от выбранного твикера, поскольку в этом плане разработчики единых требований не придерживаются. Например, набор утилит Ashampoo WinOptimizer может применяться для того, чтобы убрать пункты Установка компонентов Windows и Установка и удаление программ из панели управления (рис. 5), запретить открытие системного реестра, отключить элемент контекстного меню Свойства для значка Мой компьютер, отключить отображение ряда системных иконок (Администрирование, Сетевые подключения и др.) на рабочем столе и в папке «Мой компьютер», отключить пункт Выполнить в меню Пуск и т.д. Кроме того, с помощью этой программы несложно запретить изменение значков рабочего стола и скрыть отдельные диски.

Рис. 5. Настройка ограничений к системным настройкам в Ashampoo WinOptimizer

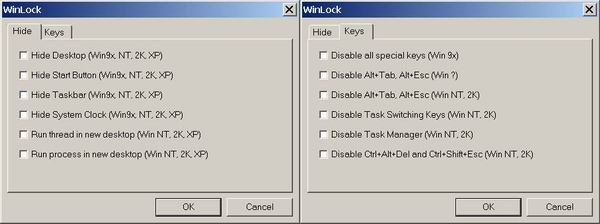

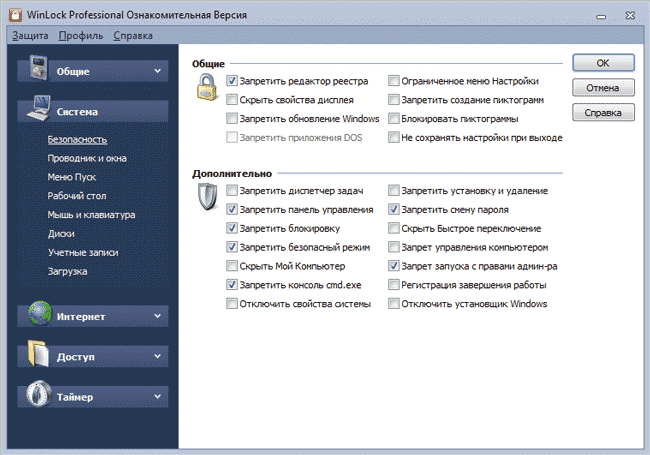

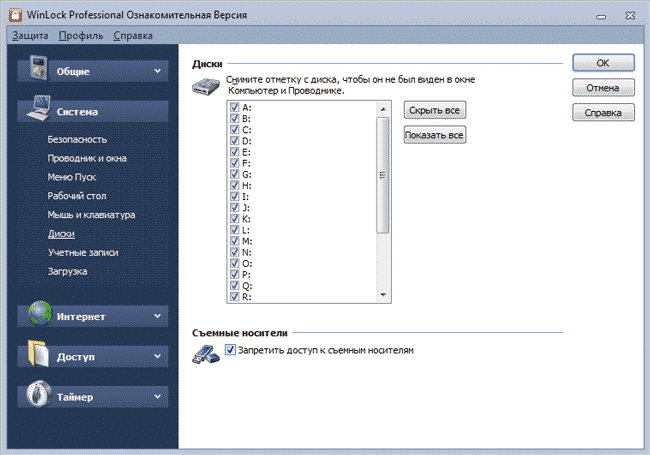

В свою очередь, узкоспециализированные утилиты оснащены более широким функционалом для настройки ограничений. Правда, в большинстве случаев подобные инструменты ориентированы на системных администраторов, а потому дороги и достаточно сложны в освоении. Однако на рынке можно найти и приемлемые по цене и даже бесплатные утилиты, разобраться с которыми вполне по силам обычным пользователям. В их числе WinLock и My Simple Desktop, позволяющие заблокировать доступ к важным компонентам операционной системы в считаные секунды. С их помощью не составит труда ограничить доступ других пользователей к рабочему столу и панели управления, запретить запуск системного реестра, скрыть панель задач и т.п., ведь для этого окажется достаточно просто включить или выключить соответствующие флажки в окне программы (рис. 6). Изменить установленные подобным способом настройки без знания заданного для утилиты пароля будет невозможно.

Рис. 6. Ограничение доступа к системным настройкам в WinLock

Кроме того, некоторую пользу в плане защиты настроек системы от изменений могут принести вышерассмотренные утилиты для блокирования/сокрытия папок. С их помощью можно, например, заблокировать рабочий стол так, чтобы другие пользователи не смогли удалять, добавлять и изменять на нем ярлыки, папки и т.д. Чтобы добиться этого, нужно для соответствующей папки (положение и имя папки зависят от системы — в Windows 7 это папка C:Пользователиимя_пользователяРабочий стол) установить права Только чтение. Таким же образом можно защитить от изменений папку Мои документы (C:Пользователиимя_пользователяДокументы) и Избранное (C:Пользователиимя_пользователяИзбранное). Однако ни в коем случае не нужно прятать и/или блокировать диски или папки, которые содержат системные файлы операционной системы (C:/Windows либо C:/Пользователи и т.п.), так как это приведет к неправильной работе системы.

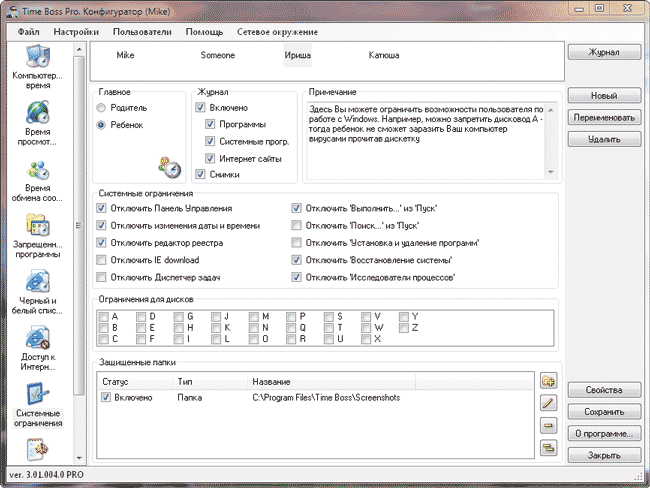

Справедливости ради нужно отметить, что заблокировать доступ к некоторым настройкам операционной системы можно и с помощью других приложений. Скажем, если вам необходимо одновременно ограничить доступ домочадцев к некоторым системным операциям, обезопасить свои данные и установить для подрастающего поколения контроль за работой на компьютере, то имеет смысл обратить внимание на программу Time Boss (рис. 7).

Рис. 7. Настройка системных ограничений в TimeBoss

Запрет использования съемных запоминающих устройств

Если вам надоело удалять с домашнего компьютера новые игрушки и вы опасаетесь случайной установки вместе с ними вредоносного софта, имеет смысл прибегнуть к блокированию компакт и DVD-дисков, а также USB-накопителей и иных съемных запоминающих устройств. Понятно, что и игрушки и вирусы с таким же успехом можно скачать из Интернета, но это уже отдельная тема.

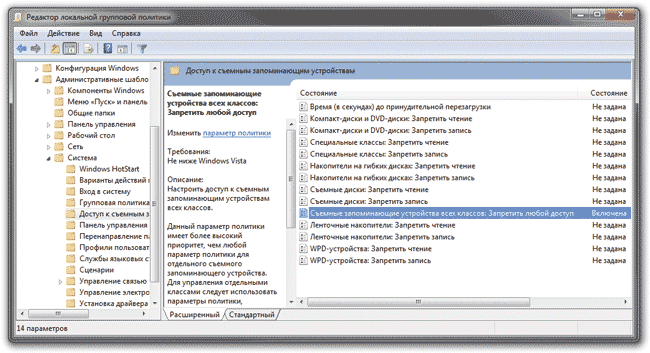

Запретить доступ к съемным запоминающим устройствам можно без подключения стороннего софта через BIOS либо используя редактор групповой политики gpedit.msc. Вариант отключения устройств в BIOS не особенно привлекателен, поскольку при необходимости поработать с ними придется каждый раз обращаться к BIOS и вновь включать устройства, поэтому лучше использовать политики. Для установки запретов через редактор групповой политики следует загрузить его, перейти в раздел Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным запоминающим устройствам, дважды щелкнуть на пункте Съемные запоминающие устройства всех классов и изменить статус на Включить (рис. 8). В итоге система запретит доступ ко всем съемным запоминающим устройствам. Допускается и более тонкое регулирование параметров доступа к отдельным типам устройств — например можно ограничиться установкой запрета на чтение с компакт и DVD-дисков во избежание установки на компьютер дополнительных игр именно с этих устройств.

Рис. 8. Установка запрета на доступ к съемным запоминающим устройствам через gpedit.msc

Однако гораздо быстрее и удобнее осуществлять контроль доступа к устройствам с помощью дополнительных приложений. В частности, можно прибегнуть к возможностям сокрытия или блокирования устройств, предусмотренным в вышерассмотренных утилитах для управления доступом к настройкам операционной системы. Скажем, не составит труда запретить доступ к сменным носителям (CD/DVD-приводам, USB-устройствам и др.) в WinLock, включив в окне утилиты соответствующий флажок (рис. 9).

Рис. 9. Блокирование доступа к сменным носителям в WinLock

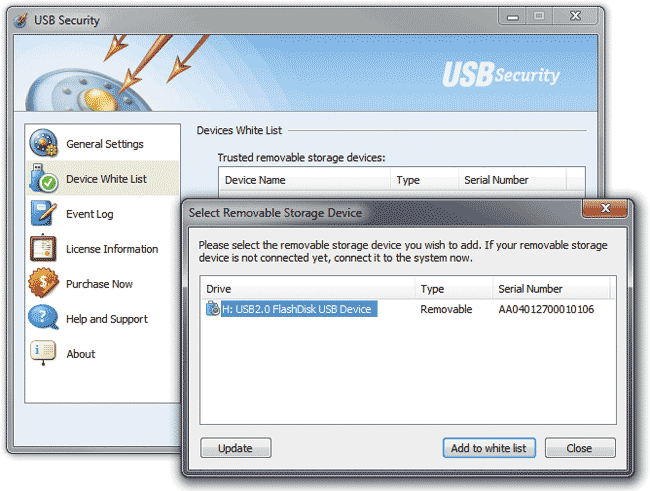

Правда, возможности ограничения доступа к устройствам в таких приложениях ограниченны: контролировать доступ можно далеко не ко всем внешним запоминающим устройствам, а уж о контроле носителей речь и не идет. Гораздо большей функциональностью в этом плане обладают утилиты — блокировщики доступа к устройствам. Большинство подобных решений ориентированы на корпоративных пользователей и стоят дорого. Вместе с тем при желании можно найти подходящий инструментарий и по приемлемой цене — например такова утилита USB Security.

Технология управления устройствами в ней очень проста: требуется сформировать белый список разрешенных устройств, последовательно добавив в него всю нужную периферию (рис. 10). Устройства, использующие шифрование BitLocker, можно включить в белый список без авторизации, установив в окне настроек соответствующий флажок. После этого доступ ко всем прочим USB-устройствам будет возможен только по паролю; хотя системой они и будут определяться, но пользователь каждый раз при открытии съемного диска будет видеть, что он пустой. Правда, отметим, что наряду с неавторизованными USB-устройствами утилитой USB Security будут заблокированы оптические диски, о чем разработчики «скромно умалчивают». Это, конечно, программная недоработка, но в рассматриваемом нами ракурсе она окажется весьма кстати, ведь в целях предотвращения бесконтрольной установки софта блокировать нужно и USB-накопители, и CD/DVD-приводы.

Рис. 10. Блокирование доступа к сменным носителям в USB Security

Кратко о программах

Ashampoo WinOptimizer 9.4.3.1

Разработчик: Ashampoo GmbH & Co. KG

Сайт программы: http://www.ashampoo.com/ru/rub/pin/3306/System_Utilities/Ashampoo-WinOptimizer-9

Размер дистрибутива: 24,6 Мбайт

Цена: 39,99 долл.; для русскоязычных пользователей — 799,99 руб.

Ashampoo WinOptimizer — известный набор утилит для оптимизации и тонкой настройки Windows. Программа предоставляет инструменты для корректировки широкого спектра системных настроек. В частности, она позволяет выключать ненужные Windows-сервисы, управлять элементами автозапуска, оптимизировать параметры интернет-соединения (автоматически либо путем ручной корректировки настроек) и деинсталлировать ненужные приложения. Имеется функционал для тонкой настройки множества параметров Windows, включая те, что влияют на производительность и безопасность системы. Предусмотрена возможность быстрой оптимизации системы в один клик (функция One-Click Optimizer), в ходе которой производится удаление с диска мусорных данных, из системного реестра — устаревших записей, а также уничтожаются следы работы в Интернете. В состав пакета входит встроенный советник Tuning Assistant, который автоматически выбирает наиболее подходящие настройки, опираясь на анализ системы и требования пользователя. Ashampoo WinOptimizer обеспечивает доступ к ряду системных модулей, применение которых также позволяет добиться повышения производительности при работе за компьютером. В их числе — модули для выявления и исправления ошибок в системном реестре, очистки жестких дисков от разнообразного мусора, а также дефрагментации реестра и дисков.

Дополнительно приложение включает инструментарий для эффективного управления файлами (в том числе восстановления удаленных файлов и разбивки/склейки больших файлов) и позволяет повысить уровень приватности и безопасности при работе за компьютером. Последнее осуществляется путем отключения ряда настроек Windows, связанных с безопасностью (можно, например, запретить удаленный доступ к компьютеру, отключить службу сообщений и т.п.), гарантированного удаления файлов без возможности их восстановления, а также шифрования файлов с конфиденциальной информацией. Кроме того, в приложении предусмотрен функционал для управления запущенными процессами, отображения разнообразной системной информации об аппаратном обеспечении и установленных приложениях, оценки производительности процессора и памяти, а также некоторый инструментарий для мониторинга и обслуживания жестких дисков (проверки дисков на наличие потенциальных ошибок, анализа S.M.A.R.T.-параметров). Имеются и некоторые другие инструменты.

WinLock 6.07

Разработчик: Crystal Office Systems

Сайт программы: http://www.crystaloffice.com/winlock/

Размер дистрибутива: 4,7 Мбайт

Цена: WinLock — 23,95 долл.; WinLock Professional — 31,95 долл. (в Softkey.ru WinLock Professional — 450 руб.)

WinLock — удобный инструмент для ограничения доступа к важным системным ресурсам и пользовательским данным. Программа представлена в двух версиях: базовой WinLock и расширенной WinLock Professional, возможности базовой версии не позволяют ограничивать доступ к вебресурсам и использовать шифрование.

Программа поможет запретить доступ к системному реестру и скрыть свойства дисплея, заблокировать запуск панели управления, установить запрет на блокирование компьютера, загрузку Windows в безопасном режиме и запуск системы с правами администратора. Также несложно предотвратить появление в меню Пуск команды Выполнить, скрыть Мой компьютер, закрепить панель задач и запретить изменение ее настроек и т.п. Кроме того, утилита WinLock может быть использована для блокирования доступа к сменным носителям (CD/DVD-приводам, USB-устройствам и др.) и сокрытия отображения определенных дисков в папке Мой компьютер и проводнике. Также в программе предусмотрен инструментарий для блокирования конкретных приложений (например, в целях безопасности можно запретить загрузку download-менеджеров, файлов и папок), предотвращения доступа к сомнительным вебресурсам и ограничения длительности работы пользователя на компьютере.

Time Boss 3.03

Разработчик: Nicekit Software

Сайт программы: http://nicekit.ru/parental-control/time-boss.php

Размер дистрибутива: 1,8 Мбайт

Цена: Time Boss — 600 руб.; Time Boss PRO — 800 руб.