советы

Где скачать патч MS17-010, закрывающий дыру в безопасности Windows, как его установить и что делать дальше.

-

17 мая 2017

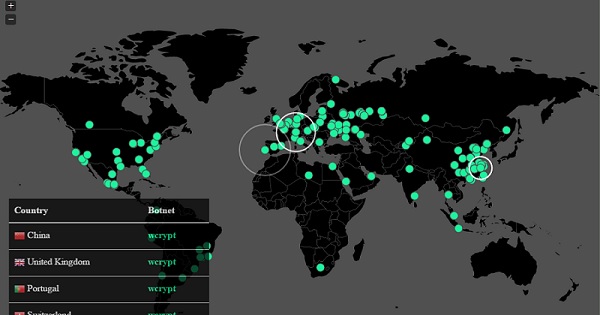

Про атаку шифровальщика WannaCry слышали уже, кажется, все. Мы написали об этом уже два поста — с общим рассказом о том, что же произошло, и с советами для бизнеса. И выяснили, что далеко не все понимают, что, где и как надо обновить, чтобы закрыть в Windows уязвимость, через которую WannaCry проникал на компьютеры. Рассказываем, что надо сделать и где брать патчи.

1. Узнайте версию Windows на своем компьютере

Во-первых, важно, что шифровальщик WannaCry существует только для Windows. Если на вашем устройстве в качестве операционной системы используется macOS, iOS, Android, Linux или что угодно другое, то для него этот зловред угрозы не представляет.

А вот для устройств на Windows — представляет. Но для разных версий Windows нужны разные патчи. Так что перед тем, как что-то ставить, нужно разобраться, какая у вас версия Windows.

Делается это так:

- Нажмите на клавиатуре клавиши [Win] и [R] одновременно.

- В появившемся окне введите winver и нажмите OK. В появившемся окне будет указана версия Windows.

- Если вы не знаете, 32-разрядная у вас версия системы или 64-разрядная, вы можете просто скачать оба обновления, и для 32-битной Windows, и 64-битной — один из них обязательно установится.

2. Установите патч MS17-010, который закрывает уязвимость Windows

Определили версию системы? Вот ссылки на патчи для всех версий Windows, для которых они вообще есть:

- Windows XP

- Windows Vista 32-разрядная

- Windows Vista 64-разрядная

- Windows 7 32-разрядная

- Windows 7 64-разрядная

- Windows 8 32-разрядная

- Windows 8 64-разрядная

- Windows 8.1 32-разрядная

- Windows 8.1 64-разрядная

- Windows 10 32-разрядная

- Windows 10 64-разрядная

- Windows 10 Версия 1511 32-разрядная

- Windows 10 Версия 1511 64-разрядная

- Windows 10 Версия 1607 32-разрядная

- Windows 10 Версия 1607 64-разрядная

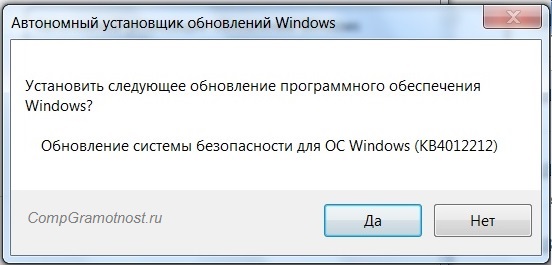

При нажатии на нужную ссылку скачается исполняемый файл с расширением MSU с необходимым обновлением. Нажмите на него и далее следуйте подсказкам мастера установки. После окончания установки на всякий случай перезагрузите систему. Готово — уязвимость закрыта, просто так на ваш компьютер WannaCry уже не проберется.

3. Проверьте компьютер на вирусы

Возможно, WannaCry успел пролезть на ваш компьютер до того, как вы закрыли уязвимость. Так что на всякий случай стоит проверить компьютер на вирусы.

Если у вас нет антивируса, то скачайте бесплатную 30-дневную версию Kaspersky Internet Security. Если же у вас уже установлено защитное решение «Лаборатории Касперского», сделайте вот что.

- Убедитесь, что у вас включен модуль Мониторинг активности. Для этого зайдите в настройки, выберите раздел Защита и убедитесь, что напротив пункта Мониторинг активности написано Вкл.

- Запустите быструю проверку компьютера на вирусы. Для этого в интерфейсе антивирусного решения выберите раздел Проверка, в нем — пункт Быстрая проверка, а затем нажмите Запустить проверку.

- Если антивирус обнаружит зловреда с вердиктом Trojan.Win64.EquationDrug.gen — его надо удалить, а затем перезагрузить компьютер.

Все, вы защищены от WannaCry. Теперь позаботьтесь о родных и друзьях, которые не умеют защищать свои устройства сами.

Советы

Windows Server 2016 Windows Server 2016 Essentials Windows Server 2016 Standard Windows 10 Windows 10, version 1511, all editions Windows 10, version 1607, all editions Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Standard Windows Server 2012 R2 Essentials Windows Server 2012 R2 Foundation Windows 8.1 Enterprise Windows 8.1 Pro Windows 8.1 Windows RT 8.1 Windows Server 2012 Datacenter Windows Server 2012 Standard Windows Server 2012 Essentials Windows Server 2012 Foundation Windows Server 2008 R2 Service Pack 1 Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Standard Windows Server 2008 R2 Web Edition Windows Server 2008 R2 Foundation Windows 7 Service Pack 1 Windows 7 Ultimate Windows 7 Enterprise Windows 7 Professional Windows 7 Home Premium Windows 7 Home Basic Windows 7 Starter Windows Server 2008 Service Pack 2 Windows Server 2008 Foundation Windows Server 2008 Standard Windows Server 2008 for Itanium-Based Systems Windows Server 2008 Web Edition Windows Server 2008 Enterprise Windows Server 2008 Datacenter Windows Vista Service Pack 2 Windows Vista Home Basic Windows Vista Home Premium Windows Vista Business Windows Vista Ultimate Windows Vista Enterprise Windows Vista Starter Еще…Меньше

Обзор

Это обновление для системы безопасности устраняет уязвимости в Microsoft Windows. Наиболее серьезной уязвимости делает возможным удаленное выполнение кода, если злоумышленник отправляет специально сконструированных сообщений сервер блока сообщений сервера Microsoft 1.0 (SMBv1).

Дополнительные сведения о данной уязвимости см. бюллетень корпорации Майкрософт по безопасности MS17-010.

Дополнительные сведения

Важно:

-

Все будущие обновления системы безопасности и прочие обновления для Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2 требуют установки обновления 2919355. Корпорация Майкрософт рекомендует установить обновление 2919355 на компьютеры: на базе Windows RT 8.1, на основе Windows 8.1 или под управлением Windows Server 2012 R2, чтобы получать последующие обновления.

-

При установке языкового пакета после установки этого обновления, необходимо переустановить это обновление. Таким образом, рекомендуется установить все языковые пакеты, которые вам нужны, прежде чем установить данное обновление. Дополнительные сведения содержатся в статье Установка языковых пакетов для Windows.

Дополнительные сведения об этом обновлении безопасности

Следующие статьи содержат дополнительные сведения об этом обновлении для системы безопасности по отношению к версиям конкретных продуктов. Эти статьи могут содержать сведения об известных проблемах.

-

4012598 MS17-010: Описание обновления безопасности для Windows SMB Server: 14 марта 2017 г.

-

4012216 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows 8.1 и Windows Server 2012 R2

-

4012213 марта 2017 г. только качество безопасности обновление Windows 8.1 и Windows Server 2012 R2

-

4012217 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows Server 2012

-

4012214 марта 2017 г. качество только обновление для системы безопасности Windows Server 2012

-

4012215 марта 2017 г. ежемесячных качества набор исправлений безопасности для Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1

-

4012212 марта 2017 г. только качество безопасности обновление для Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1

-

4013429 13 марта 2017 г. — KB4013429 (сборка ОС 933)

-

4012606 14 марта 2017 г. — KB4012606 (сборка ОС 17312)

-

4013198 14 марта 2017 г. — KB4013198 (сборка ОС 830)

Развертывание обновления для системы безопасности

Windows Vista (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имена файлов обновления для системы безопасности |

Для всех поддерживаемых 32-разрядных выпусков Windows Vista: |

|

Для всех поддерживаемых выпусков Windows Vista на основе x64: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

WUSA.exe не поддерживает удаление обновлений. Чтобы удалить обновление, установленное программой WUSA, выберите команду Панель управленияи щелкните Безопасность. В разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

4012598 в статье базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows Server 2008 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имена файлов обновления для системы безопасности |

Для всех поддерживаемых 32-разрядных выпусков Windows Server 2008: |

|

Все поддерживаемые выпуски Windows Server 2008 для x64 |

|

|

Для всех поддерживаемых выпусков Windows Server 2008 на базе Itanium |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

WUSA.exe не поддерживает удаление обновлений. Чтобы удалить обновление, установленное программой WUSA, выберите команду Панель управленияи щелкните Безопасность. В разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

4012598 в статье базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows 7 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых 64-разрядных выпусках Windows 7: |

|

Для всех поддерживаемых 64-разрядных выпусках Windows 7: |

|

|

Параметры установки |

Можно найти в статье базы знаний Майкрософт 934307 |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, в разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012212 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows Server 2008 R2 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Все поддерживаемые выпуски Windows Server 2008 R2 для x64 |

|

Все поддерживаемые выпуски Windows Server 2008 R2 для x64 |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, в разделе «Обновление Windows», нажмите кнопку Просмотр установленных обновлений и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012212 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

8.1 Windows (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows 8.1 для x64: |

|

Для всех поддерживаемых выпусков Windows 8.1 для x64: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012213 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows RT 8.1 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Развертывание |

4012216 ежемесячный накопительный пакет обновления доступен только через Центр обновления Windows . |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windowsв группе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012213 базы знаний Майкрософт см. |

Windows Server 2012 и Windows Server 2012 R2 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows Server 2012: |

|

Для всех поддерживаемых выпусков Windows Server 2012: |

|

|

Для всех поддерживаемых выпусков Windows Server 2012 R2: |

|

|

Для всех поддерживаемых выпусков Windows Server 2012 R2: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

В статье 4012214 базы знаний Майкрософт см. |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows 10 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows 10 x64: |

|

Все поддерживаемые выпуски Windows 1511 версии 10 для x64 |

|

|

Для всех поддерживаемых выпусков 1607 10 версии Windows на базе x64: |

|

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

См. Windows 10 и Windows Server 2016 Обновить историю . |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Windows Server 2016 (все выпуски)

Справочная таблица

Следующая таблица содержит сведения об обновлении безопасности для данного программного обеспечения.

|

Имя файла обновления безопасности |

Для всех поддерживаемых выпусков Windows Server 2016: |

|

Параметры установки |

Базы знаний Майкрософт в статье 934307 см. |

|

Необходимость перезагрузки |

После установки этого обновления для системы безопасности необходима перезагрузка системы. |

|

Сведения об удалении |

Чтобы удалить обновление, установленное программой WUSA, воспользуйтесь параметром установки/Uninstall или выберите команду Панель управления, щелкните Система и безопасность, щелкните Центр обновления Windows, в разделе «См также» щелкните Установленные обновления и выберите из списка обновлений. |

|

Сведения о файлах |

См. Windows 10 и Windows Server 2016 Обновить историю . |

|

Проверка разделов реестра. |

Примечание. Раздел реестра для проверки наличия данного обновления не существует. |

Дополнительные сведения

Нужна дополнительная помощь?

Этот патч закроет уязвимость в системе Windows, которым воспользовался шифровальщик WannaCry и Petya. Это уязвимость сервера SMB в системе Windows. Установка этого патча не нужно если у вас включено автоматическое обновление и установлены все обновления после 14 марта 2017. Внимание перед установкой патча обязательно создать точку восстановления, на всякий случай.

Скачать:

Прямые ссылки с сервера Майкрософт:

Windows XP

Windows Vista 32-разрядная

Windows Vista 64-разрядная

Обновление безопасности KB4012212 для Windows 7 32-bit (18,8 MB)

Обновление безопасности KB4012212 для Windows 7 64-bit (33,2 MB)

Обновление безопасности KB4012213 для Windows 8.1 32-bit (24,2 MB)

Обновление безопасности KB4012213 для Windows 8.1 64-bit (37,0 MB)

Накопительный пакет обновления KB4012606 для Windows 10 (503,0 MB)

Накопительный пакет обновления KB4012606 для Windows 10 64-bit (1074,4 MB)

Windows 10 Версия 1511 32-разрядная

Windows 10 Версия 1511 64-разрядная

Windows 10 Версия 1607 32-разрядная

Windows 10 Версия 1607 64-разрядная

В начавшейся вчера масштабной атаке вируса-шифровальщика WannaCrypt (он же Wana decrypt0r, WannaCry и WCr) используется дыра в сервере SMB (v.1.0) Windows, которую Microsoft залатала еще в марте, но далеко не все пользователи своевременно устанавливают на свои системы регулярно выпускаемые обновления, чем и воспользовались злоумышленники, запустившие распространение WannaCrypt по всему миру.

14 марта этого года Microsoft выпустила специальный бюллетень MS17-010, описывающий проблему и дающий рекомендации по ее устранению. В этом бюллетене также указаны ссылки для загрузки патча, устраняющего эту уязвимость. Прямые ссылки для загрузки:

Windows XP SP3

Windows XP SP2 x64

Windows Server 2003 x86

Windows Server 2003 x64

Windows Vista x86 Service Pack 2

Windows Vista x64 Edition Service Pack 2

Windows 8 32-bit

Windows 8 x64

Windows Server 2008 x86

Windows Server 2008 x64

Windows Server 2008 R2 x64

Windows Server 2008 R2 for Itanium

Windows 7 32-bit Service Pack 1

Windows 7 x64 Service Pack 1

Windows 8.1 32-bit

Windows 8.1 x64

Windows 10 32-bit

Windows 10 x64

Windows 10 Version 1511 32-bit

Windows 10 Version 1511 x64

Windows 10 Version 1607 32-bit

Windows 10 Version 1607 x64

Патч для Windows 10 версии 1703 не нужен — заплатка уже вшита в систему.

Для того, чтобы узнать версию используемой ОС Windows, нужно одновременно нажать клавиши Win и R, после чего в появившемся окошке напечатать winver и нажать кнопку ОК.

По теме:

— WannaCry — что это вообще такое?

|

27.01.2023 14:04 Роскомнадзор заблокировал сайты ЦРУ и ФБР Роскомнадзор заблокировал доступ к сайтам Центрального разведывательного управления США (ЦРУ) и Федерального бюро расследований (ФБР) на территории России

|

|

07.04.2019 19:42 Как увидеть скрытых друзей во «ВКонтакте» Поскольку многие пользователи «ВКонтакте» искренне верят, что существует способ увидеть чужих скрытых друзей, Софтодром решил этот миф опровергнуть 29.11.2017 23:52 Как защитить файл или папку паролем в Windows Что делать, если вы используете компьютер под управлением Windows и вдруг решили защитить какой-либо файл или папку паролем, чтобы посторонние не могли узнать, что у вас там находится

|

» Прочитать остальные / Написать свой комментарий

Все рубрики статей (29187 / 45):

- Новости Windows

- Новости НеWindows

- Программы

- Игры

- Интернет

- Железо

- Мобильная жизнь

- Наука и техника

- Вокруг софта

- Безопасность

- Бизнес

- Колонка редактора

- Windows 8

- Windows 7

- Не про софт

- Всё о Windows 10/11

В прошлом видео я рассказывал про новый вирус WannaCry, который заражает ОС Microsoft Windows (XP, 7, 8, 10) и о том, как защититься от него. В частности, это установка патча обновления, который закрывает брешь в операционной системе Microsoft Windows (XP, 7, 8, 10), а так же обновление антивирусных баз.

Для домашнего пользователя информации о WannaCry достаточно, так как ему один раз нужно скачать и установить патч обновления и все. Но, если вы IT специалист обслуживающий организации с различным количеством рабочих станций, то процесс установки обновления нужно автоматизировать.

Конечно, можно настроить автоматическое обновление операционной системы и ждать, пока она установит все обновления. Но, этот процесс довольно долгий и требует большое количество перезагрузок конечной рабочей станции, что не особо удобно для пользователя. Автоматическое обновление в любом случае стоит настроить, но сначала нужно в первую очередь скачать и установить патч обновление, закрывающее данную брешь в системе безопасности.

Тем более, некоторые пользователи пишут, что данное обновление может не установить автоматически. А для Windows XP оно не будет установлено, так как данная ОС больше не поддерживается компанией Microsoft.

По этому, мы будем устанавливать обновление MS17-010 принудительно, а чтобы это сделать максимально быстро и на всех компьютерах сразу, воспользуемся групповыми политиками.

Сеть, в которой мы будем выполнять все дальнейшие действия, создавалась при прохождении видеокурса «Установка и настройка Windows Server 2008R2» и курса по «Групповым политикам Windows Server»

Ссылки на обновления:

Действия, которые мы будем выполнять в данном видеоуроке:

1) Создадим групповые политики по установке обновления для Windows XP и Windows 7;

2) Настроим групповые политики

3) Создадим и пропишем скрипты автоматической установки

4) Создаем WMI фильтр

5) Привязываем к домену

6) Отключим обработку политик для пользователей

Содержание:

1. Нехороший вирус WannaCry, который все шифрует

2. Обновление Windows MS17-010 от вируса WannaCry

3. Обновляем Windows 7

4. Обновление Windows 8 от WannaCry

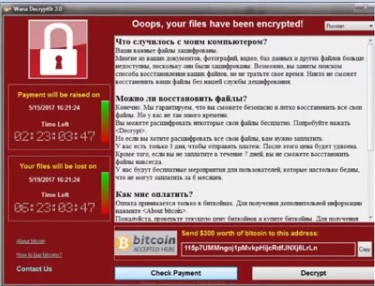

Вирус на экране компьютера выглядит так:

Вирус-шифровальщик WannаCry

Нехороший вирус WannaCry, который все шифрует

Вирус шифрует все файлы на компьютере и требует выкуп на кошелек Биткоина в сумме 300$ или 600$ для якобы расшифровки компьютера. Заражению подверглись компьютеры в 150 странах мира, самая пострадавшая – Россия.

Мегафон, РЖД, МВД, Минздрав и другие компании вплотную столкнулись с этим вирусом. Среди пострадавших есть и простые пользователи Интернета.

Перед вирусом практически все равны. Разница, пожалуй, в том, что в компаниях вирус распространяется по всей локальной сети внутри организации и мгновенно заражает максимально возможное количество компьютеров.

Вирус WannaCry шифрует файлы на компьютерах, использующих операционную систему Windows. В компании Microsoft еще в марте 2017 года были выпущены обновления MS17-010 для различных версий Windows XP, Vista, 7, 8, 10.

Получается, что те, у кого настроено автоматическое обновление Windows, находятся вне зоны риска для вируса, ибо своевременно получили обновление и смогли его избежать. Не берусь утверждать, что так оно и есть на самом деле.

Для Windows XP обновления уже не приходят, поэтому надо их скачивать с официального сайта Misrosoft и устанавливать самостоятельно.

Обновление Windows MS17-010 от вируса WannaCry

Многие пользователи, узнав про массовую эпидемию вируса, после 12 апреля 2017 года бросились в срочном порядке устанавливать обновление MS17-010 на свои компьютеры. Его еще называют патч Windows.

Обновления MS17-010 для разных версий Windows https://technet.microsoft.com/library/security/MS17-010

У некоторых обновление закончилось плохо: операционная система перестала работать, надо полностью переустанавливать Windows. Соответственно, пропали все личные файлы.

У других пользователей обновление прошло нормально.

Почему именно в России больше всего пострадавших компьютеров от вируса-шифровальщика?

- Многие пользователи (и многие компании тоже) используют нелицензионное программное обеспечение, которое еще называют «крякнутым», либо это так называемые «сборки».

- А те пользователи, которые используют лицензионную операционную систему, отключают всякие обновления (и автоматические, и вручную) и таким образом становятся потенциально уязвимыми для вируса-шифровальщика.

Обновлять нелицензионную операционную систему чревато тем, что компьютер больше не загрузится и придется переустанавливать систему. При этом личные файлы пропадут, если не было никаких резервных копий на флешке, на внешнем жестком диске, в Облаке или где-то еще.

Какие выводы можно сделать? Что делать обычным пользователям?

Выводов, пожалуй, всего два:

- Делать резервные копии своих материалов и

- своевременно обновлять операционную систему (если она лицензионная) и антивирус.

Ниже кратко опишу, как прошло обновление на своем опыте.

Обновляем Windows 7

По Windows 7, 64-хразрядная Service Park 1 в Интернете можно прочитать много комментариев, что система «падает» от этих обновлений.

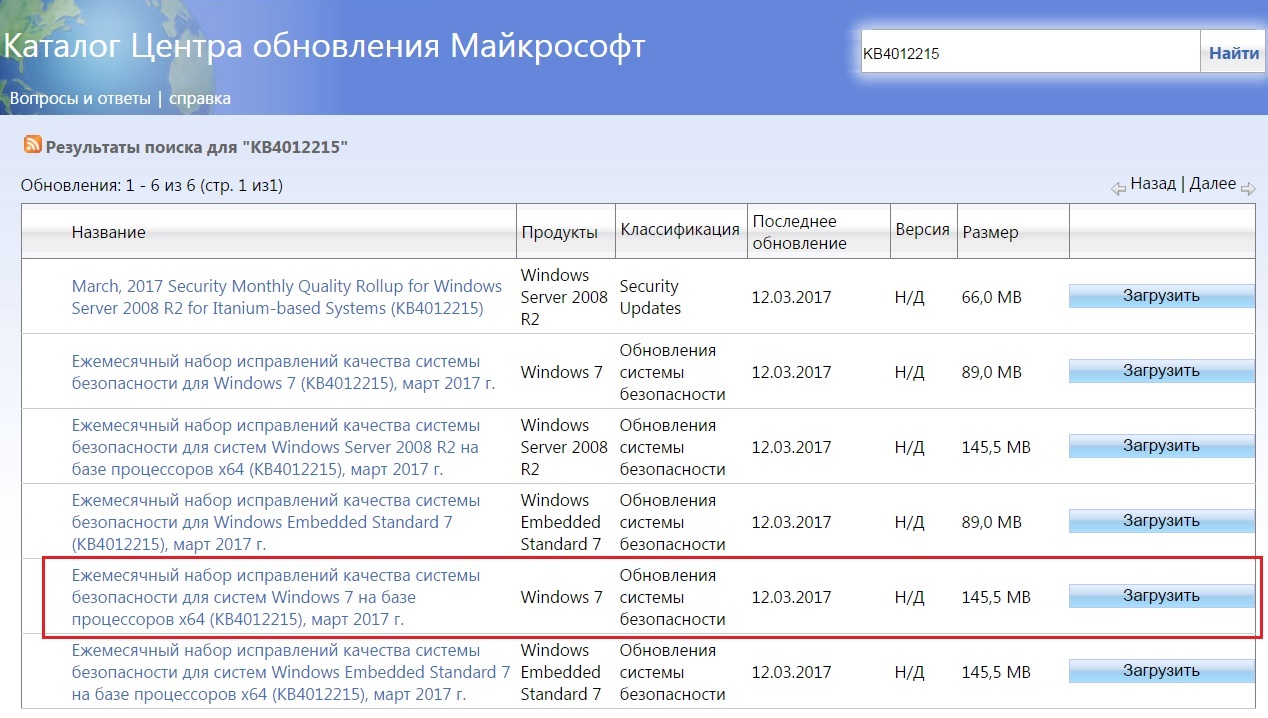

У меня отключено автоматическое обновление, поэтому пришлось в срочном порядке вручную проверять и устанавливать обновления. Однако среди новых установленных обновлений я не обнаружила обновления против вируса WannaCry в виде KB4012215 или чего-то подходящее конкретно для Win 7. Пришлось его искать и устанавливать отдельно.

Для лицензионной Windows 7 на ноутбуке на базе процессоров х64 Pro Service Park 1 сначала было использовано обновление:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012215

Рис. 1. Обновления для Windows 7 с официального сайта Microsoft в связи с вирусом WannyCry (кликните по рис. для увеличения)

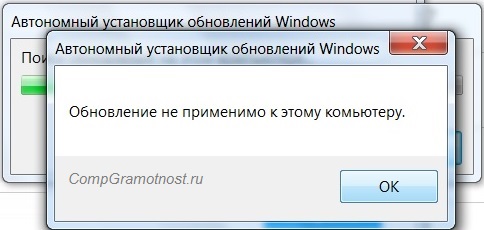

Было скачено обновление KB4012215, которое обведено в красную рамку на рис. 1. При попытке его установить появилось сообщение, что обновление не применимо к этому компьютеру.

Рис. 2. Обновление KB4012215 не применимо к Windows 7 х64

У некоторых пользователей, когда они сами находят, скачивают и пытаются установить обновление против WannyCry, может появиться сообщение, что обновление уже установлено на компьютере.

Вместо обновления KB4012215 было решено установить другой подходящее KB4012212, скачанное ЗДЕСЬ.

Рис. 3. Сообщение при установке обновления KB4012212

Обновление KB4012212 после установки потребовало перезагрузки ноутбука, что мне не очень понравилось, ибо неизвестно, чем это может закончиться, но куда деваться пользователю? Впрочем, перезагрузка прошла нормально. Значит, живем спокойно до следующей вирусной атаки, а что такие атаки будут — сомневаться, увы, не приходится.

В любом случае, важно иметь резервные копии, чтобы было откуда восстанавливать операционную систему и свои файлы.

Обновление Windows 8 от WannaCry

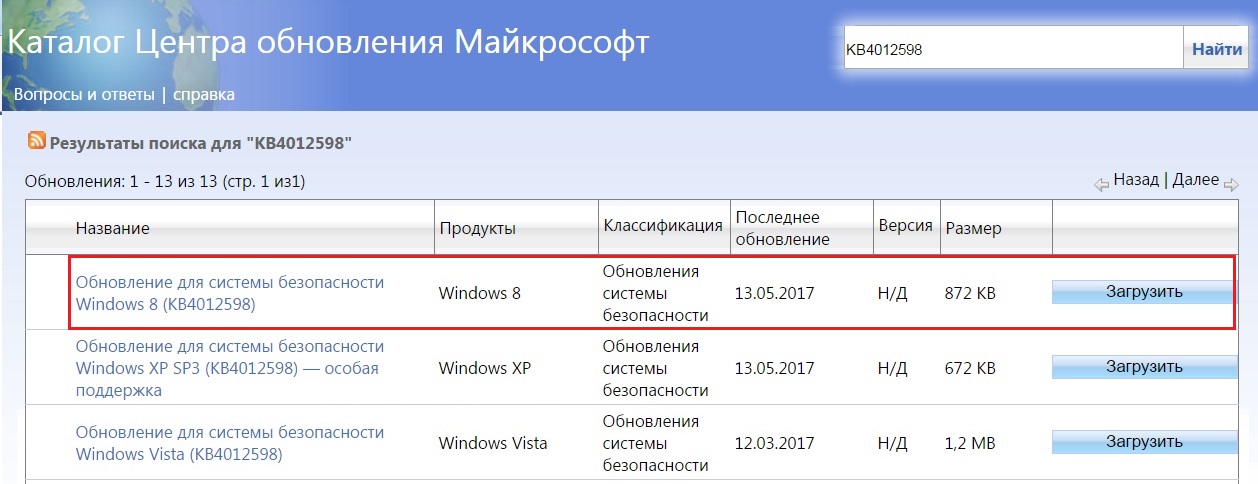

Для ноутбука с лицензионной Windows 8 было установлено обновление KB 4012598, ибо автоматические обновления у меня выключены.

Обновления на официальном сайте Microsoft http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Рис. 4. Обновления для Windows 8 против вируса WannyCry (кликните по рис. для увеличения)

Обновление ноутбука с Win 8 прошло «как по маслу», даже перезагрузка не понадобилась.

Программа для резервных копий в Win 8 называется История файлов.

Вирусы одни побеждают, другие появляются снова. Эта борьба будет, очевидно, бесконечной.

Видео «Хочется плакать»: вирус-вымогатель заразил 75 тысяч систем в 99 странах

Читайте далее:

1. Майнинг-вирус: в чем его опасность и как от него избавиться?

Получайте актуальные статьи по компьютерной грамотности прямо на ваш почтовый ящик.

Уже более 3.000 подписчиков

.

Важно: необходимо подтвердить свою подписку! В своей почте откройте письмо для активации и кликните по указанной там ссылке. Если письма нет, проверьте папку Спам.

Патч MS17-010 для исправления уязвимости Windows, используемой WannaCry и Petya

Обновление для системы безопасности MS17-010 устраняет уязвимость сервера SMB, используемую в атаке шифровальщика WannaCry и Petya.

Установка MS17-010 не требуется

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Проверьте последние обновления системы в Центре обновления Windows:

- Для Windows Vista, 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите «Поиск обновлений».

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите «Проверка наличия обновлений».

Последние обновления для Windows 10 версии 1703 (Creators Update): KB4016871 (15063.296), для Windows 10 версии 1607 (Anniversary Update): KB4019472 (14393.1198)

Установка MS17-010 требуется

Поддерживаемые Microsoft системы

Установка патча требуется, если у вас отключено автоматическое обновление Windows, и вы не устанавливали обновления до 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Неподдерживаемые Microsoft системы

Требуется установка обновления KB4012598, если у вас следующие операционные системы:

Windows 8, Windows XP SP3, Windows XP SP2 64-bit, Windows Server 2008 for Itanium-based Systems, Windows Vista, Windows Server 2008, Windows XP Embedded, Windows Server 2003, Windows Server 2003 Datacenter Edition.

Источник

База знаний

Try 2 Fix beta

WannaCry: Автономные пакеты обновления Microsoft MS17-010

Про сам шифровальщик не слышал только мёртвый, поэтому без лишних слов ссылки на автономные пакеты обновлений Microsoft, закрывающие дыру, которую эксплуатирует WannaCry. Однако это не гарантирует 100% защиты.

P.S. Забавно, что на 9 клиентских серверах и нескольких ПК я запустил простой поиск обновлений (через Панель управления > Центр обновления Windows), и ни на одном из них эти обновления не загрузились сами.

Чтобы проверить, стоит ли у Вас это обновление, перейдите в Панель управления > Центр обновления Windows > Просмотр журнала обновлений (Win 7, 8, Server 2008R2, 2012R2) или Параметры > Обновления и безопасность > Журнал обновлений (Win 10). В этом окне найдите в списке установленных (начиная с 10 мая 2017 года) обновление с нужным номером в конце (например, для Windows 7 x64 это будет KB4012212). Состояние или статус — Успех. Если такого обновления нет, загрузите его по ссылкам ниже. Номера KB можно узнать там же.

Windows 7 x32

March, 2017 Security Only Quality Update for Windows 7 (KB4012212)

http://download.windowsupdate.com/…

Windows 7 x64

March, 2017 Security Only Quality Update for Windows 7 for x64-based Systems (KB4012212) http://download.windowsupdate.com/…

Windows Server 2008 R2 x64

March, 2017 Security Only Quality Update for Windows Server 2008 R2 for x64-based Systems (KB4012212) http://download.windowsupdate.com/…

Windows 8.1 x32

March, 2017 Security Only Quality Update for Windows 8.1 (KB4012213)

http://download.windowsupdate.com/…

Windows 8.1 x64

March, 2017 Security Only Quality Update for Windows 8.1 for x64-based Systems (KB4012213) http://download.windowsupdate.com/…

Windows Server 2012 R2 x64

March, 2017 Security Only Quality Update for Windows Server 2012 R2 (KB4012213) http://download.windowsupdate.com/…

Патчи для разных версий Windows 10 не совпадают! Будьте внимательны!

Чтобы узнать, какая у вас версия Windows 10, в поиске (лупа около меню пуск) наберите команду

и в открывшемся окне Вы увидите номер Вашей версии Windows 10.

Windows 10 x32

Cumulative Update for Windows 10 (KB4012606)

http://download.windowsupdate.com/…

Windows 10 x64

Cumulative Update for Windows 10 for x64-based Systems (KB4012606)

http://download.windowsupdate.com/…

Windows 10 1511 x32

Cumulative Update for Windows 10 Version 1511 (KB4013198)

http://download.windowsupdate.com/…

Windows 10 1511 x64

Cumulative Update for Windows 10 Version 1511 for x64-based Systems (KB4013198) http://download.windowsupdate.com/…

Windows 10 1607 x32

Cumulative Update for Windows 10 Version 1607 (KB4013429)

http://download.windowsupdate.com/…

Windows 10 1607 x64

Cumulative Update for Windows 10 Version 1607 for x64-based Systems (KB4013429) http://download.windowsupdate.com/…

Windows Server 2016 x64

Cumulative Update for Windows Server 2016 for x64-based Systems (KB4013429)

http://download.windowsupdate.com/…

Эти статьи будут Вам интересны

Список часто используемых сетевых портов

Существует множество вариантов использования данной информации (даже в мирных целях). Например, проброс портов за NAT Вашего сетевого оборудования. Вспоминаем наиболее часто используемые порты и их протоколы.

Ярлыки вместо файлов на флешке. Recycler

Взрыв из прошлого! Не думали, что в 2018 году понадобится эта инструкция, но мы ошибались! На наших клиентов напал старый добрый зловред, который скрывает все файлы и папки на флешке, превращая их в ярлыки! Не торопитесь форматировать или выкидывать флешку, все Ваши файлы на месте!

1С:Предприятие: hardlock.sys file (null) processing error. Status code 12 4 2163 32

При установке платформ 1С:Предприятие 8.3, начиная с версии 8.3.10.х, у многих наших клиентов при установке драйвера защиты HASP стала появляться следующая ошибка: hardlock.sys file (null) processing error. This is an internal error. For assistance, contact your administrator or the software manufacture. Status code 12 4 2163 32. Ошибка была замечена пока что только в Windows 10. Все простые шаги вроде чистки мусора и кэша, чистки реестра, запуска установки от имени администратора уже пройдены — не помогло. Но мы нашли решение! Рассказываем!

База знаний «Try 2 Fix» Beta

Все материалы свободны

к распространению с обязательным

указанием источника

Источник

Microsoft Security Bulletin MS17-010 — Critical

Security Update for Microsoft Windows SMB Server (4013389)

Published: March 14, 2017

Version: 1.0

Executive Summary

This security update resolves vulnerabilities in Microsoft Windows. The most severe of the vulnerabilities could allow remote code execution if an attacker sends specially crafted messages to a Microsoft Server Message Block 1.0 (SMBv1) server.

This security update is rated Critical for all supported releases of Microsoft Windows. For more information, see the Affected Software and Vulnerability Severity Ratings section.

The security update addresses the vulnerabilities by correcting how SMBv1 handles specially crafted requests.

For more information about the vulnerabilities, see the Vulnerability Information section.

For more information about this update, see Microsoft Knowledge Base Article 4013389.

Affected Software and Vulnerability Severity Ratings

The following software versions or editions are affected. Versions or editions that are not listed are either past their support life cycle or are not affected. To determine the support life cycle for your software version or edition, see Microsoft Support Lifecycle.

The severity ratings indicated for each affected software assume the potential maximum impact of the vulnerability. For information regarding the likelihood, within 30 days of this security bulletin’s release, of the exploitability of the vulnerability in relation to its severity rating and security impact, please see the Exploitability Index in the March bulletin summary.

Note Please see the Security Update Guide for a new approach to consuming the security update information. You can customize your views and create affected software spreadsheets, as well as download data via a restful API. For more information, please see the Security Updates Guide FAQ. As a reminder, the Security Updates Guide will be replacing security bulletins. Please see our blog post, Furthering our commitment to security updates, for more details.

| Operating System | CVE-2017-0143 | CVE-2017-0144 | CVE-2017-0145 | CVE-2017-0146 | CVE-2017-0147 | CVE-2017-0148 | Updates replaced |

|---|---|---|---|---|---|---|---|

| Windows Vista | |||||||

| Windows Vista Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Vista x64 Edition Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 | |||||||

| Windows Server 2008 for 32-bit Systems Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 for x64-based Systems Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 for Itanium-based Systems Service Pack 2 (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows 7 | |||||||

| Windows 7 for 32-bit Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 7 for 32-bit Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows 7 for x64-based Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 7 for x64-based Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows Server 2008 R2 | |||||||

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows 8.1 | |||||||

| Windows 8.1 for 32-bit Systems (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 8.1 for 32-bit Systems (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows 8.1 for x64-based Systems (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows 8.1 for x64-based Systems (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows Server 2012 and Windows Server 2012 R2 | |||||||

| Windows Server 2012 (4012214) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 (4012217) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205409 |

| Windows Server 2012 R2 (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 R2 (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows RT 8.1 | |||||||

| Windows RT 8.1 2 (4012216) Monthly Rollup | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows 10 | |||||||

| Windows 10 for 32-bit Systems 3 (4012606) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210720 |

| Windows 10 for x64-based Systems 3 (4012606) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210720 |

| Windows 10 Version 1511 for 32-bit Systems 3 (4013198) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210721 |

| Windows 10 Version 1511 for x64-based Systems 3 (4013198) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3210721 |

| Windows 10 Version 1607 for 32-bit Systems 3 (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

| Windows 10 Version 1607 for x64-based Systems 3 (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

| Windows Server 2016 | |||||||

| Windows Server 2016 for x64-based Systems 3 (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

| Server Core installation option | |||||||

| Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) (4012598) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3177186 in MS16-114 |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) (4012212) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) (4012215) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3212646 |

| Windows Server 2012 (Server Core installation) (4012214) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 (Server Core installation) (4012217) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205409 |

| Windows Server 2012 R2 (Server Core installation) (4012213) Security Only 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | None |

| Windows Server 2012 R2 (Server Core installation) (4012216) Monthly Rollup 1 | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3205401 |

| Windows Server 2016 for x64-based Systems 3 (Server Core installation) (4013429) | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Critical Remote Code Execution | Important Information Disclosure | Critical Remote Code Execution | 3213986 |

1 Beginning with the October 2016 release, Microsoft has changed the update servicing model for Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, and Windows Server 2012 R2. For more information, please see this Microsoft TechNet article.

2 This update is only available via Windows Update.

3 Windows 10 and Windows Server 2016 updates are cumulative. The monthly security release includes all security fixes for vulnerabilities that affect Windows 10, in addition to non-security updates. The updates are available via the Microsoft Update Catalog. Please note that effective December 13, 2016, Windows 10 and Windows Server 2016 details for the Cumulative Updates will be documented in Release Notes. Please refer to the Release Notes for OS Build numbers, Known Issues, and affected file list information.

The Updates Replaced column shows only the latest update in any chain of superseded updates. For a comprehensive list of updates replaced, go to the Microsoft Update Catalog, search for the update KB number, and then view update details (updates replaced information is provided on the Package Details tab).

Vulnerability Information

Multiple Windows SMB Remote Code Execution Vulnerabilities

Remote code execution vulnerabilities exist in the way that the Microsoft Server Message Block 1.0 (SMBv1) server handles certain requests. An attacker who successfully exploited the vulnerabilities could gain the ability to execute code on the target server.

To exploit the vulnerability, in most situations, an unauthenticated attacker could send a specially crafted packet to a targeted SMBv1 server.

The security update addresses the vulnerabilities by correcting how SMBv1 handles these specially crafted requests.

The following table contains links to the standard entry for each vulnerability in the Common Vulnerabilities and Exposures list:

| Vulnerability title | CVE number | Publicly disclosed | Exploited |

|---|---|---|---|

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0143 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0144 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0145 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0146 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0148 | No | No |

Mitigating Factors

Microsoft has not identified any mitigating factors for these vulnerabilities.

Workarounds

The following workarounds may be helpful in your situation:

Disable SMBv1

For customers running Windows Vista and later

Alternative method for customers running Windows 8.1 or Windows Server 2012 R2 and later

For client operating systems:

- Open Control Panel, click Programs, and then click Turn Windows features on or off.

- In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

- Restart the system.

For server operating systems:

- Open Server Manager and then click the Manage menu and select Remove Roles and Features.

- In the Features window, clear the SMB1.0/CIFS File Sharing Support check box, and then click OK to close the window.

- Restart the system.

Impact of workaround. The SMBv1 protocol will be disabled on the target system.

How to undo the workaround. Retrace the workaround steps, and select the SMB1.0/CIFS File Sharing Support check box to restore the SMB1.0/CIFS File Sharing Support feature to an active state.

Windows SMB Information Disclosure Vulnerability – CVE-2017-0147

An information disclosure vulnerability exists in the way that the Microsoft Server Message Block 1.0 (SMBv1) server handles certain requests. An attacker who successfully exploited this vulnerability could craft a special packet, which could lead to information disclosure from the server.

To exploit the vulnerability, in most situations, an unauthenticated attacker could send a specially crafted packet to a targeted SMBv1 server.

The security update addresses the vulnerability by correcting how SMBv1 handles these specially crafted requests.

The following table contains links to the standard entry for each vulnerability in the Common Vulnerabilities and Exposures list:

| Vulnerability title | CVE number | Publicaly disclosed | Exploited |

|---|---|---|---|

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0143 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0144 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0145 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0146 | No | No |

| Windows SMB Remote Code Execution Vulnerability | CVE-2017-0148 | No | No |

Mitigating Factors

Microsoft has not identified any mitigating factors for this vulnerability.

Workarounds

The following workarounds may be helpful in your situation:

Disable SMBv1

For customers running Windows Vista and later

Alternative method for customers running Windows 8.1 or Windows Server 2012 R2 and later

For client operating systems:

- Open Control Panel, click Programs, and then click Turn Windows features on or off.

- In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

- Restart the system.

For server operating systems:

- Open Server Manager and then click the Manage menu and select Remove Roles and Features.

- In the Features window, clear the SMB1.0/CIFS File Sharing Support check box, and then click OK to close the window.

- Restart the system.

Impact of workaround. The SMBv1 protocol will be disabled on the target system.

How to undo the workaround. Retrace the workaround steps, and select the SMB1.0/CIFS File Sharing Support check box to restore the SMB1.0/CIFS File Sharing Support feature to an active state.

Security Update Deployment

For Security Update Deployment information, see the Microsoft Knowledge Base article referenced in the Executive Summary.

Acknowledgments

Microsoft recognizes the efforts of those in the security community who help us protect customers through coordinated vulnerability disclosure. See Acknowledgments for more information.

Disclaimer

The information provided in the Microsoft Knowledge Base is provided «as is» without warranty of any kind. Microsoft disclaims all warranties, either express or implied, including the warranties of merchantability and fitness for a particular purpose. In no event shall Microsoft Corporation or its suppliers be liable for any damages whatsoever including direct, indirect, incidental, consequential, loss of business profits or special damages, even if Microsoft Corporation or its suppliers have been advised of the possibility of such damages. Some states do not allow the exclusion or limitation of liability for consequential or incidental damages so the foregoing limitation may not apply.

Revisions

Page generated 2017-05-08 07:15-07:00.

Источник

советы

советы