Иногда возникает необходимость отключить USB порты на компьютере или ноутбуке, чтобы ограничить доступ по подключению флешек, жестких дисков и других USB-устройств. Отключение портов USB поможет предотвратить подключение каких-либо накопителей, которые могут быть использованы для кражи важной информации или стать причиной заражения компьютера вирусом и распространения вредоносного программного обеспечения по локальной сети.

Содержание

- Ограничение доступа к USB портам

- 1. Отключение USB портов через настройки BIOS

- 2. Включение и отключение USB-накопителей с помощью редактора реестра

- 3. Отключение USB портов в диспетчере устройств

- 4. Удаление драйверов контроллера USB

- 5. Запрет пользователям подключение USB-устройств хранения данных с помощью приложения от Microsoft

- 6. Использование программ для отключения/включения доступа к USB-устройствам хранения данных

- 7. Отключение USB от материнской платы

- Запрет доступа к съемным носителям через редактор групповой политики

Ограничение доступа к USB портам

Рассмотрим 7 способов, с помощью которых можно заблокировать USB порты:

- Отключение USB через настройки БИОС

- Изменение параметров реестра для USB-устройств

- Отключение USB портов в диспетчере устройств

- Деинсталляция драйверов контроллера USB

- Использование Microsoft Fix It 50061

- Использование дополнительных программ

- Физическое отключение USB портов

1. Отключение USB портов через настройки BIOS

- Войдите в настройки BIOS.

- Отключите все пункты, связанные с контроллером USB (например, USB Controller или Legacy USB Support).

- После того как вы сделали эти изменения, нужно сохранить настройки и выйти из БИОС. Обычно это делается с помощью клавиши F10.

- Перезагрузите компьютер и убедитесь, что USB порты отключены.

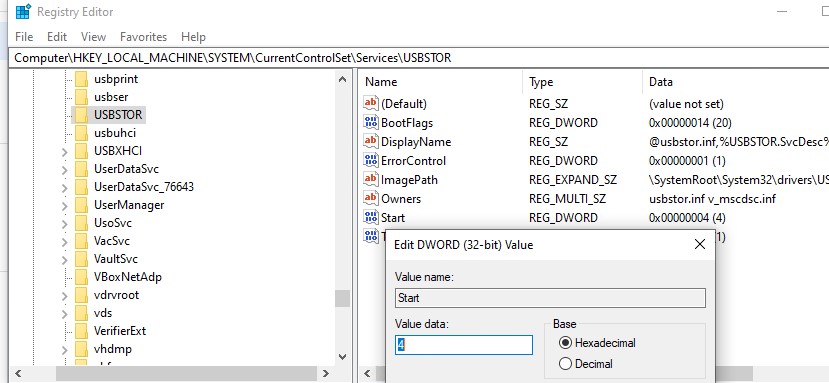

2. Включение и отключение USB-накопителей с помощью редактора реестра

Если отключение через БИОС вам не подходит, можете закрыть доступ непосредственно в самой ОС Windows с помощью реестра.

Приведенная ниже инструкция позволяет закрыть доступ для различных USB-накопителей (например флешек), но при этом другие устройства, такие как клавиатуры, мыши, принтеры, сканеры все равно будут работать.

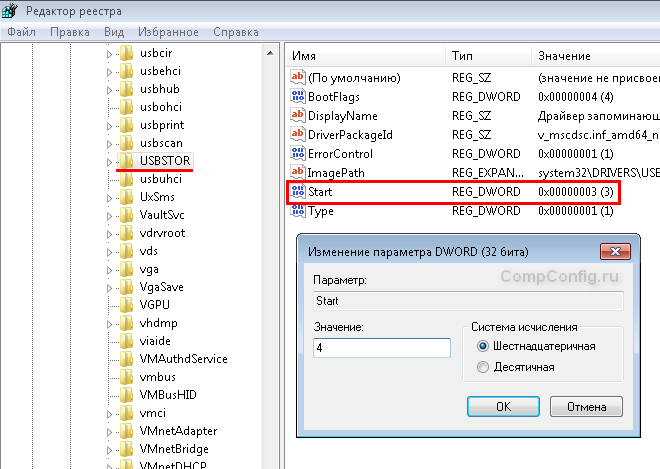

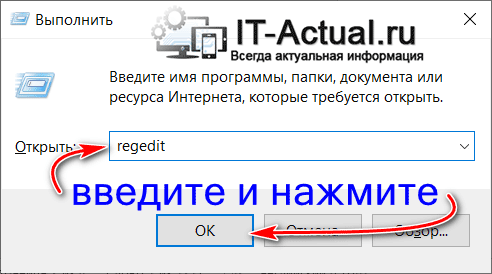

- Откройте меню Пуск -> Выполнить, введите команду «regedit» и нажмите ОК, чтобы открыть редактор реестра.

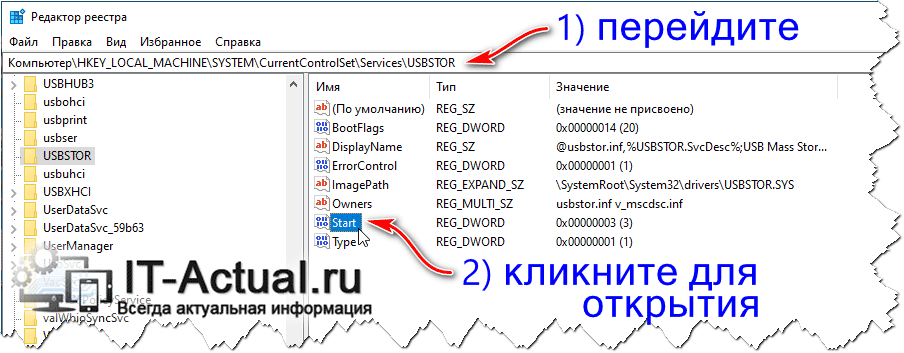

- Перейдите к следующему разделу

HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services USBSTOR

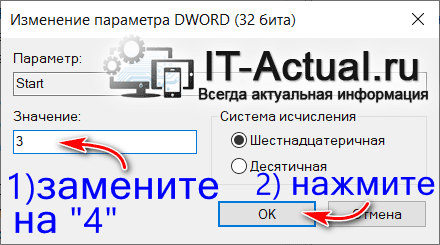

- В правой части окна найдите пункт «Start» и два раза щелкните по нему, чтобы отредактировать. Введите значение «4» для блокировки доступа к USB-накопителям. Соответственно если вы введете опять значение «3», доступ будет вновь открыт.

Нажмите кнопку «ОК», закройте редактор реестра и перезагрузите компьютер.

! Вышеописанный способ работает только при установленном драйвере USB контроллера. Если по соображениям безопасности драйвер не был установлен, значение параметра «Start» может быть автоматически сброшено на значение «3», когда пользователь подключит накопитель USB и Windows установит драйвер.

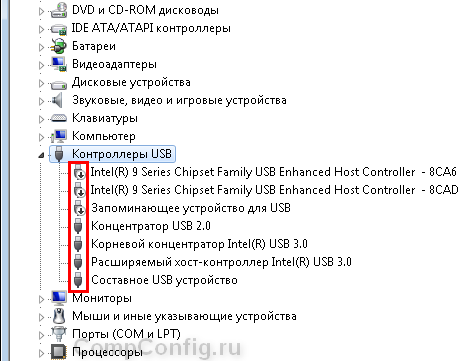

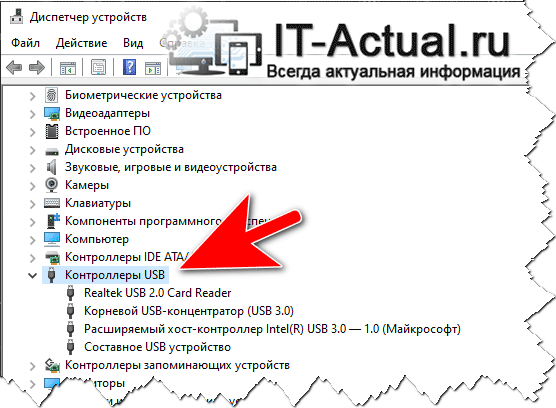

3. Отключение USB портов в диспетчере устройств

- Нажмите правой кнопкой мыши на значке «Компьютер» и выберете в контекстном меню пункт «Свойства». Откроется окно в левой части которого нужно нажать на ссылку «Диспетчер устройств».

- В дереве диспетчера устройств найдите пункт «Контроллеры USB» и откройте его.

- Отключите контроллеры путем нажатия правой кнопки мыши и выбора пункта меню «Отключить».

Этот способ не всегда работает. В примере, приведенном на рисунке выше отключение контроллеров (2 первых пункта) не привело к желаемому результату. Отключение 3-го пункта (Запоминающее устройство для USB) сработало, но это дает возможность отключить лишь отдельный экземпляр USB-накопителя.

4. Удаление драйверов контроллера USB

Как вариант для отключения портов можно просто деинсталлировать драйвер USB контроллера. Но недостатком этого способа является то, что при подключении пользователем USB-накопителя, Windows будет проверять наличие драйверов и при их отсутствии предложит установить драйвер. Это в свою очередь откроет доступ к USB-устройству.

5. Запрет пользователям подключение USB-устройств хранения данных с помощью приложения от Microsoft

Еще один способ запрета доступа к USB-накопителям – это использование Microsoft Fix It 50061 (http://support.microsoft.com/kb/823732/ru — ссылка может открываться около митуты). Суть это способа заключается в том, что рассматриваются 2 условия решения задачи:

- USB-накопитель еще не был установлен на компьютер

- USB-устройство уже подключено к компьютеру

В рамках данной статьи не будем детально рассматривать этот метод, тем более, что вы можете подробно его изучить на сайте Microsoft, используя ссылку приведенную выше.

Еще следует учесть, что данный способ подходит не для всех версий ОС Windows.

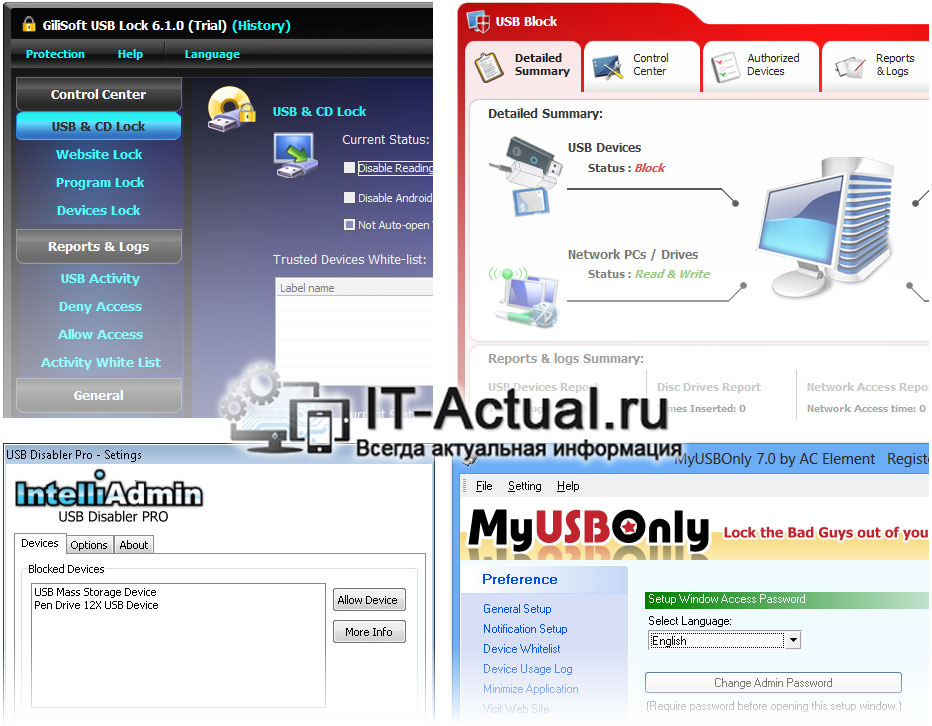

6. Использование программ для отключения/включения доступа к USB-устройствам хранения данных

Существует много программ для установки запрета доступа к USB портам. Рассмотрим одну из них — программу USB Drive Disabler.

Программа обладает простым набором настроек, которые позволяют запрещать/разрешать доступ к определенным накопителям. Также USB Drive Disabler позволяет настраивать оповещения и уровни доступа.

7. Отключение USB от материнской платы

Хотя физическое отключение USB портов на материнской плате является практически невыполнимой задачей, можно отключить порты, находящиеся на передней или верхней части корпуса компьютера, отсоединив кабель, идущий к материнской плате. Этот способ полностью не закроет доступ к USB портам, но уменьшит вероятность использования накопителей неопытными пользователями и теми, кто просто поленится подключать устройства к задней части системного блока.

!Дополнение

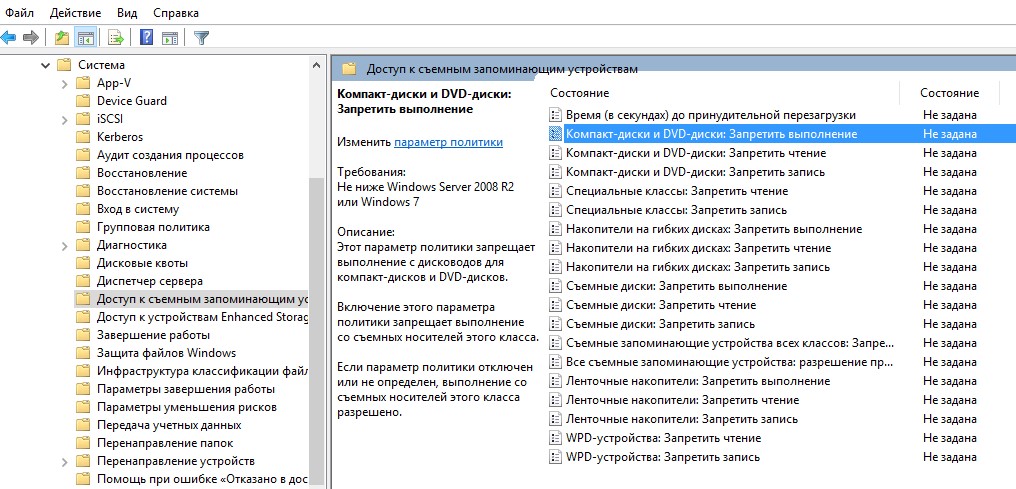

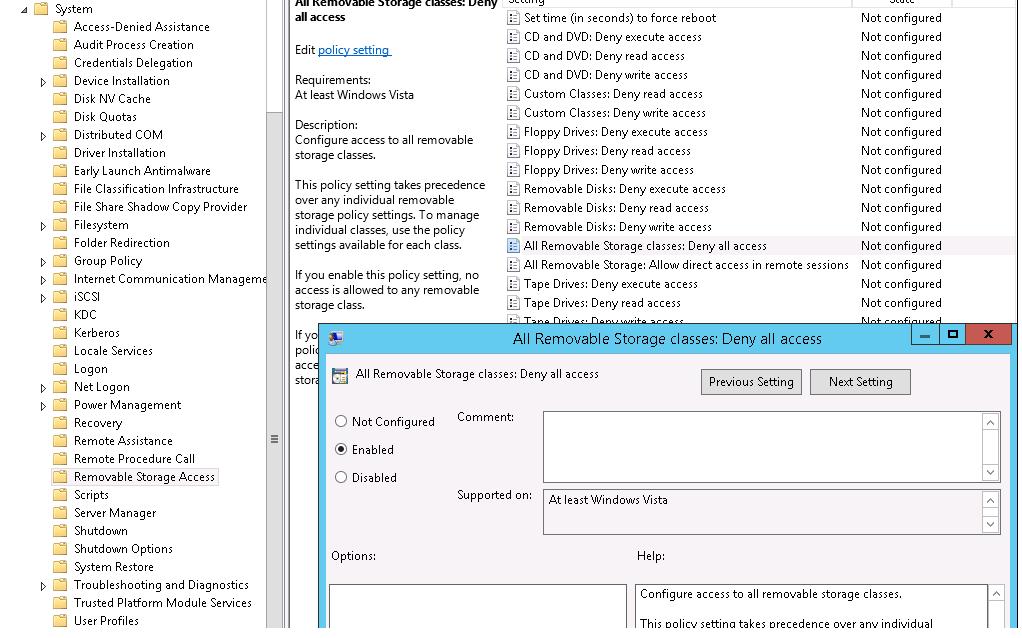

Запрет доступа к съемным носителям через редактор групповой политики

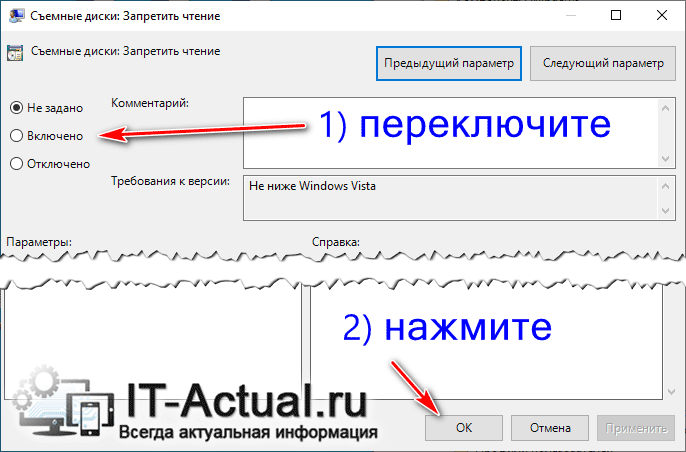

В современных версиях Windows существует возможность ограничить доступ к съемным запоминающим устройствам (USB-накопителям в том числе) с помощью редактора локальной групповой политики.

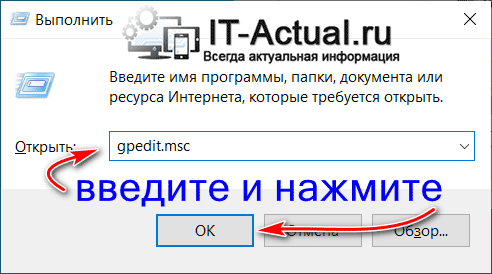

- Запустите gpedit.msc через окно «Выполнить»(Win + R).

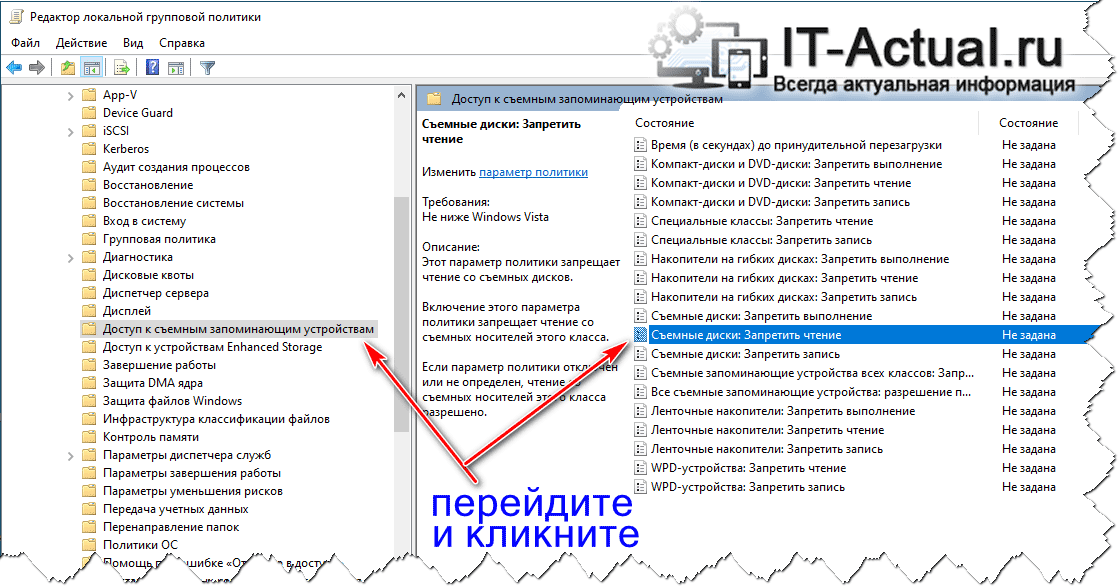

- Перейдите к следующей ветви «Конфигурация компьютера -> Административные шаблоны -> Система -> Доступ к съемным запоминающим устройствам»

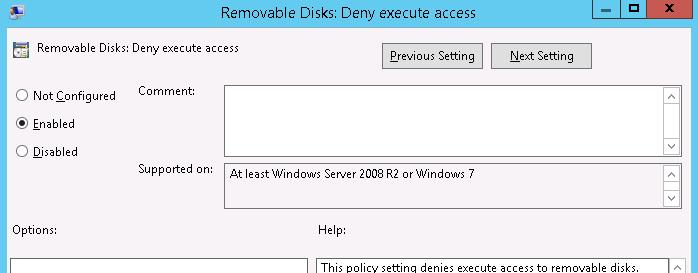

- В правой части экрана найдите пункт «Съемные диски: Запретить чтение».

- Активируйте этот параметр (положение «Включить»).

Данный раздел локальной групповой политики позволяет настраивать доступ на чтение, запись и выполнение для разных классов съемных носителей.

В этой инструкции о том, как заблокировать использование USB флешек и других съемных накопителей с помощью редактора локальной групповой политики или редактора реестра. Также в разделе с дополнительной информацией о блокировке доступа через USB к устройствам MTP и PTP (камера, Android телефон, плеер). Во всех случаях для выполнения описываемых действий вы должны иметь права администратора в Windows. См. также: Запреты и блокировки в Windows, Как поставить пароль на флешку в BitLocker.

Запрет подключения USB флешек с помощью редактора локальной групповой политики

Первый способ более простой и предполагает использование встроенной утилиты «Редактор локальной групповой политики». Следует учитывать, что эта системная утилита недоступна в Домашней редакции Windows (если у вас такая версия ОС, используйте следующий способ).

Шаги по блокировке использования USB накопителей будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter, откроется редактор локальной групповой политики.

- Если требуется запретить использование USB накопителей для всех пользователей компьютера, перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам. Если требуется заблокировать доступ только для текущего пользователя, откройте аналогичный раздел в «Конфигурация пользователя».

- Обратите внимание на пункты «Съемные диски: Запретить выполнение», «Съемные диски: Запретить запись», «Съемные диски: Запретить чтение». Все они отвечают за блокировку доступа к USB-накопителям. При этом запрет чтения запрещает не только просмотр содержимого флешки или копирование с неё, но и остальные операции (на накопитель нельзя будет что-либо записать, запуск программ с него также не будет выполняться).

- Для того, чтобы, например, запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение», установите значение «Включено» и примените настройки. Выполните то же самое для других требующихся вам пунктов.

На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения.

Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

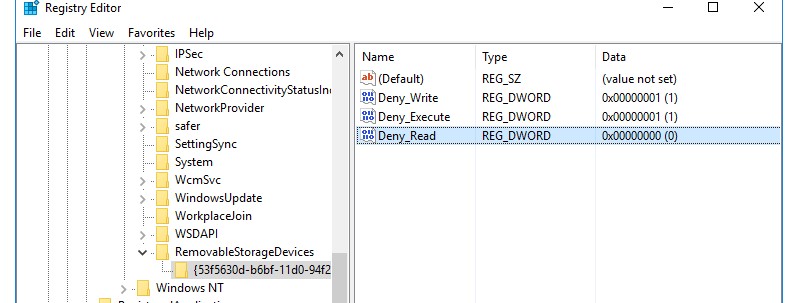

Если на вашем компьютере отсутствует редактор локальной групповой политики, ту же блокировку можно выполнить и с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В редакторе реестра перейдите к одному из разделов: первый — для запрета использования USB накопителей для всех пользователей. Второй — только для текущего пользователя

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows HKEY_CURRENT_USERSOFTWAREPoliciesMicrosoftWindows

- Создайте подраздел RemovableStorageDevices, а в нем — подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}

- В этом подразделе создайте нужные параметры DWORD32 (даже для Windows x64) — с именем Deny_Read для запрета чтения и других операций, Deny_Execute — для запрета выполнения, Deny_Write — для запрета записи на USB накопитель.

- Установите значение 1 для созданных параметров.

Запрет использования USB флешек и других съемных накопителей вступит в силу сразу после внесения изменения (если на момент блокировки накопитель уже был подключен к компьютеру или ноутбуку, он будет доступен до отключения и повторного подключения).

Дополнительная информация

Некоторые дополнительные нюансы блокировки доступа к USB накопителям, которые могут оказаться полезными:

- Описанные выше способы работают для съемных USB флешек и дисков, однако не работают для устройств, подключенных по протоколу MTP и PTP (например, хранилище Android телефона продолжит быть доступным). Для отключения доступа по этим протоколам, в редакторе локальной групповой политики в том же разделе используйте параметры «WPD-устройства» для запрета чтения и записи. В редакторе реестра это будет выглядеть как подразделы {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}, {6AC27878-A6FA-4155-BA85-F98F491D4F33} и {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} в политиках RemovableStorageDevices (как описывалось выше) с параметрами Deny_Read и/или Deny_Write.

- Для того, чтобы в дальнейшем вновь включить возможность использования USB накопителей, просто удалите созданные параметры из реестра или установите «Выключено» в измененных ранее политиках доступа к съемным запоминающим устройствам.

- Еще один способ блокировки USB накопителей — отключение соответствующей службы: в разделе реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR

измените значение Start на 4 и перезагрузите компьютер. При использовании этого способа подключенные флешки даже не будут появляться в проводнике.

Помимо встроенных средств системы, есть сторонние программы для блокировки подключения различного рода USB устройств к компьютеру, в том числе и продвинутые инструменты наподобие USB-Lock-RP.

Содержание

- Как запретить использование USB флешки и других съемных накопителей в Windows

- Запрет подключения USB флешек с помощью редактора локальной групповой политики

- Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

- Дополнительная информация

- Управление USB портами (включение, отключение) – обзор способов

- Содержание:

- Управление работой USB через BIOS

- Выключаем или включаем USB через групповую политику

- Отключение или включение USB через реестр

- Надстройка управления доступом к USB с использованием программ

- Управление работой USB портов через диспетчер устройств

- Аппаратное отключение USB

- Деинсталляция драйвера USB для отключения работы

Как запретить использование USB флешки и других съемных накопителей в Windows

В этой инструкции о том, как заблокировать использование USB флешек и других съемных накопителей с помощью редактора локальной групповой политики или редактора реестра. Также в разделе с дополнительной информацией о блокировке доступа через USB к устройствам MTP и PTP (камера, Android телефон, плеер). Во всех случаях для выполнения описываемых действий вы должны иметь права администратора в Windows. См. также: Запреты и блокировки в Windows, Как поставить пароль на флешку в BitLocker.

Запрет подключения USB флешек с помощью редактора локальной групповой политики

Первый способ более простой и предполагает использование встроенной утилиты «Редактор локальной групповой политики». Следует учитывать, что эта системная утилита недоступна в Домашней редакции Windows (если у вас такая версия ОС, используйте следующий способ).

Шаги по блокировке использования USB накопителей будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter, откроется редактор локальной групповой политики.

- Если требуется запретить использование USB накопителей для всех пользователей компьютера, перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам. Если требуется заблокировать доступ только для текущего пользователя, откройте аналогичный раздел в «Конфигурация пользователя».

- Обратите внимание на пункты «Съемные диски: Запретить выполнение», «Съемные диски: Запретить запись», «Съемные диски: Запретить чтение». Все они отвечают за блокировку доступа к USB-накопителям. При этом запрет чтения запрещает не только просмотр содержимого флешки или копирование с неё, но и остальные операции (на накопитель нельзя будет что-либо записать, запуск программ с него также не будет выполняться).

- Для того, чтобы, например, запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение», установите значение «Включено» и примените настройки. Выполните то же самое для других требующихся вам пунктов.

На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения.

Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

Если на вашем компьютере отсутствует редактор локальной групповой политики, ту же блокировку можно выполнить и с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В редакторе реестра перейдите к одному из разделов: первый — для запрета использования USB накопителей для всех пользователей. Второй — только для текущего пользователя

- Создайте подраздел RemovableStorageDevices, а в нем — подраздел с именем

- В этом подразделе создайте нужные параметры DWORD32 (даже для Windows x64) — с именем Deny_Read для запрета чтения и других операций, Deny_Execute — для запрета выполнения, Deny_Write — для запрета записи на USB накопитель.

- Установите значение 1 для созданных параметров.

Запрет использования USB флешек и других съемных накопителей вступит в силу сразу после внесения изменения (если на момент блокировки накопитель уже был подключен к компьютеру или ноутбуку, он будет доступен до отключения и повторного подключения).

Дополнительная информация

Некоторые дополнительные нюансы блокировки доступа к USB накопителям, которые могут оказаться полезными:

- Описанные выше способы работают для съемных USB флешек и дисков, однако не работают для устройств, подключенных по протоколу MTP и PTP (например, хранилище Android телефона продолжит быть доступным). Для отключения доступа по этим протоколам, в редакторе локальной групповой политики в том же разделе используйте параметры «WPD-устройства» для запрета чтения и записи. В редакторе реестра это будет выглядеть как подразделы , и в политиках RemovableStorageDevices (как описывалось выше) с параметрами Deny_Read и/или Deny_Write.

- Для того, чтобы в дальнейшем вновь включить возможность использования USB накопителей, просто удалите созданные параметры из реестра или установите «Выключено» в измененных ранее политиках доступа к съемным запоминающим устройствам.

- Еще один способ блокировки USB накопителей — отключение соответствующей службы: в разделе реестраизмените значение Start на 4 и перезагрузите компьютер. При использовании этого способа подключенные флешки даже не будут появляться в проводнике.

Помимо встроенных средств системы, есть сторонние программы для блокировки подключения различного рода USB устройств к компьютеру, в том числе и продвинутые инструменты наподобие USB-Lock-RP.

Источник

Управление USB портами (включение, отключение) – обзор способов

Приветствую!

Отключение USB портов может понадобиться в самых различных целях и сценариях. Одной из наиболее часто встречающихся причин отключения ЮСБ порта или портов можно назвать предотвращение «утечки» каких-либо важных и конфиденциальных данных с компьютера. Также стоит отметить и безопасность (зловредное программное обеспечение, вирусы никто не отменял), которая повышается, если отключить возможность подключения каких-либо съёмных накопителей (флеш-дисков, портативных HDD и иных устройств, имеющих интерфейс USB).

Мы рассмотрим множество актуальных способов, которые позволят ограничить использование USB портов на стационарном компьютере или ноутбуке.

Содержание:

Управление работой USB через BIOS

Этот способ позволяет эффективно отключить работу всех USB портов на компьютере или ноутбуке. Однако стоит учесть, что при этом будет отключена работа периферии, что подключена к USB портам. И если у вас подключена клавиатура с мышкой через USB порт, то при использовании данного способа оные перестанут работать.

- Необходимо войти в сам BIOS. Универсальной инструкции по входу нет, т.к. на разных компьютерах шаги могут слегка отличаться. Где-то необходимо нажать сразу при включении клавишу F2, а где-то F10 или даже комбинацию из нескольких клавиш. А на ноутбуках и вовсе для этого может быть предусмотрена специальная кнопка, которую можно нажать лишь при наличии скрепки. Конкретную клавишу, комбинацию таковых или возможное наличие отдельной кнопки можно выяснить, если обратиться к документации к вашему компьютеру.

- Войдя в BIOS, там будет множество меню. Вам необходимо будет найти все пункты, которые так или иначе отвечают за работу USB. Их название может быть различно, к примеру – USB Controller, USB Functions, а может Legacy USB Support. А в современных UEFI BIOS может присутствовать отдельное меню, где перечислены все USB порты и, соответственно, можно отключить как все, так и только определённые порты.

Найдя их, следует воспользоваться переключателем напротив и выбрать пункт Disabled (Отключить).

На изображении ниже показано, как это может примерно выглядеть.

Выключаем или включаем USB через групповую политику

Данный способ хорош тем, что отключается возможность работы с подключаемыми съёмными носителями через USB, однако периферия при этом не затрагивается. Если у вас подключён принтер, клавиатура, мышка и т.д., то оные так и будут продолжать работать после проведённой манипуляции.

Однако стоит отметить, что инструмент групповой политики присутствует не во всех версиях Windows. Если при попытке его открыть вы видите сообщение об ошибке, то переходите к следующему способу, а именно через реестр. Он аналогичен.

- Для открытия окна групповой политики воспользуемся комбинацией клавиш Win + R. Нажав оную, будет выведено окно, в которое следует вписать «gpedit.msc» (без кавычек) и далее нажать по кнопке OK.

В открывшемся окне, в левой его части следует перейти в раздел, что находится по пути:

И в правой части окна среди прочих будет располагаться пункт с именем Съемные диски: Запретить чтение – осуществите двойной клик по нему.

В открывшемся окне переключите настройку в вариант Включено и нажмите OK.

Отключение или включение USB через реестр

Как и предыдущий способ, оный так же не затрагивает работу периферии. Отключается только возможность работы со съёмными накопителями.

- Следует открыть редактор реестра. Для этого существует несколько способов, одним из которых является следующий: нажав на клавиатуре комбинацию клавиш Win + R, следует далее в открывшемся окошке ввести команду «regedit» (без кавычек) и нажать OK.

Будет открыто окно редактора реестра. В нём необоримо перейти по следующему пути:

И далее в правой части окна следует осуществить двойной клик мышкой по пункту с именем Start.

В отобразившемся окне необходимо заменить вписанное там значение, а именно цифру 3 заменить на цифру 4.

И сделав это, нажмите по клавише OK.

Вам останется только перезагрузить компьютер и проверить результат.

Если в будущем вам необходимо будет вернуть возможность работы со съёмными накопителями, что подключается через USB, то осуществите описанную процедуру и впишите первоначальное значение, а именно цифру 3.

Надстройка управления доступом к USB с использованием программ

Существует целый ряд программ, ограничивающих работу для подключаемых USB носителей данных.

Среди таковых можно отметить: USB Block, USB Disabler Pro, MyUSBOnly, Gilisoft USB Lock. Всё они обладают англоязычным интерфейсом, возможностью настройки «белого списка» подключаемых накопителей и некоторыми другими возможностями.

Приведённые решения не являются бесплатными, но если необходимо ограничить доступ к USB на компьютерах в организации, то данный вариант можно рассмотреть.

Управление работой USB портов через диспетчер устройств

Данный способ не является универсальным, всё зависит от аппаратной реализации конкретного USB контроллера, что установлен в компьютер или ноутбук. В некоторых случаях даже после отключения всех указанных пунктов, работа того или иного USB порта может сохраняться.

И да, отключение USB таким способом приведёт и к отключению работы подключенной периферии (мышка, клавиатура, принтер и т.д.). Будьте внимательны.

- Откройте Диспетчер устройств. Более подробно о том, как это сделать, написано в материале «Открываем диспетчер устройств в Windows (7, 8, 10)».

- В открывшемся окне следует кликнуть по пункту с именем Контроллеры USB, дабы он был развёрнут.

В данном списке отобразятся аппаратные элементы, отвечающие за работу USB. Наведите мышку, кликните правой клавишей и в отобразившемся меню выберите Отключить устройство.

Проделайте аналогичную процедуру со всеми находящимися там пунктами.

Аппаратное отключение USB

В данном случае речь идёт об отключении USB кабеля на материнской плате, который отвечает за подключение USB портов на лицевой стороне системного блока.

USB порты сзади, которые непосредственно размещены на материнской плате, отключить таким способом, естественно, не получится.

То же касается и ноутбуков.

Деинсталляция драйвера USB для отключения работы

Данный способ не является рациональным. Это связанно с тем, что впоследствии операционная система восстанавливает удалённые драйвера (обычно после перезагрузки компьютера), т.к. видит, что физически компонент в системе присутствует.

Более того, если удалить драйвер, то нарушается работа всех подключенных USB устройств.

В свою очередь, Вы тоже можете нам очень помочь.

Просто поделитесь статьей в социальных сетях и мессенджерах с друзьями.

Поделившись результатами труда автора, вы окажете неоценимую помощь как ему самому, так и сайту в целом. Спасибо!

Источник

Однажды на предприятии была поставлена задача: ограничить использование usb-накопителей (флешки, внешние жесткие диски и другие устройства) на компьютерах пользователей, с использованием «белых списков», т.е. одобренные накопители можно использовать — все другие нельзя.

Причем сделать это «имеющимися средствами», без дополнительных денежных вложений.

В интернете было найдено множество статей по данной теме, в результате их анализа родилось решение (спасибо пользователю nik за помощь в поисках).

Введение

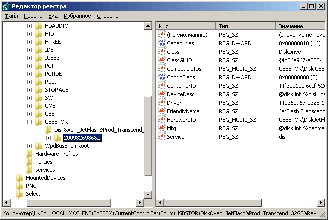

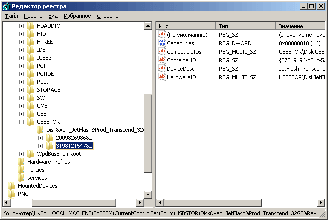

Когда вы подключаете устройство накопления к usb-порту, система заносит информацию о нем в ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR.

Рисунок 1. Данные об usb-устройстве

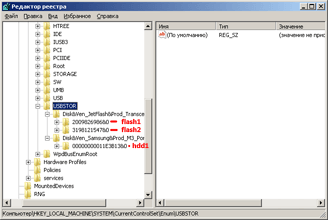

Делает она это от имени пользователя system. Соответственно если запретить создавать пользователю system подразделы в USBSTOR то новые устройства хоть и определятся, но работать не будут.

Рисунок 2. Запретить пользователю system создавать подразделы

Точнее, несмотря на установленный запрет подразделы все равно создадутся, однако параметры будут не все и работать устройство не будет (сравните рисунок 1 и рисунок 3).

Рисунок 3. Неполные данные об usb-устройстве

Теперь о том, как применить это на практике. Рассмотрим на конкретном примере. Вот, что мы имеем:

- Сеть на Active Directory (домен domain.local)

- Отдельный компьютер администратора, на котором пользователь system имеет полные права на раздел

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR - Внешний жесткий диск (hdd1) и 2 флешки (flash1 и flash2)

Требуется сделать так чтобы все usb-накопители кроме hdd1, flash1, flash2 не работали на компьютерах домена. Итак, приступим.

Получим данные о разрешённых usb-накопителях

На компьютере, где пользователь system имеет полные права на ветку USBSTOR, подключим по очереди наши устройства, для того чтобы информация о них появилась в реестре:

Рисунок 4. Информация о разрешенных usb-устройствах

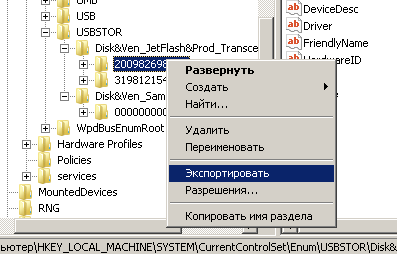

Выгрузим данные из реестра в reg-файлы:

Рисунок 5. Выгружаем данные из реестра

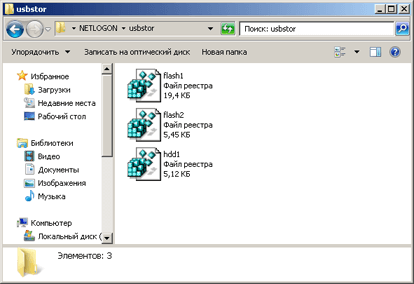

Сохраняем файлы в общую сетевую папку \domain.localnetlogonusbstor:

Рисунок 6. Выгруженные reg-файлы

Запрещаем пользователю system создавать подразделы

И так файлы с данными по разрешенным устройствам мы получили, теперь необходимо запретить пользователю system создавать подразделы в USBSTOR.

Создадим групповую политику Active Directory (напомним на компьютер администратора она распространяться недолжна, иначе на нем не будут правильно создаваться подразделы USBSTOR).

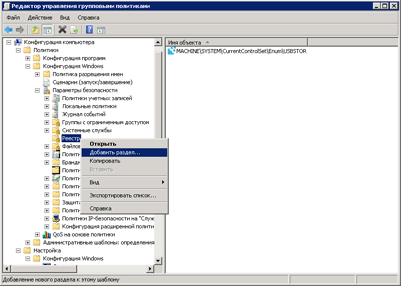

В созданной групповой политике откройте Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиРеестр и добавьте раздел MACHINESYSTEMCurrentControlSetEnumUSBSTOR

Рисунок 7. Создание ветки реестра в групповой политике

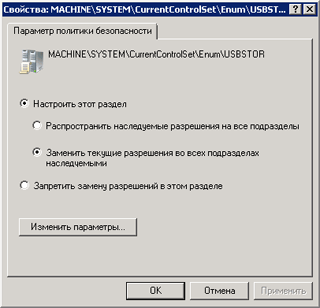

Установите параметр «Заменить текущие разрешения во всех подразделах наследуемыми«:

Рисунок 8. Свойства раздела USBSTOR

нажмите кнопку «изменить параметры» и в открывшемся окне установите права:

- Для пользователя system назначьте права как указано на рисунке 2

- Для группы DOMAINАдминистраторы установите полные права

Способы распространения информации о разрешенных usb-накопителях

Теперь о том, как распространить подготовленные ранее reg-файлы на компьютеры.

Локально, на компьютере пользователя

Зайдите на компьютер пользователя под учетной записью, которая входит в группу DOMAINАдминистраторы (данная группа имеет полные права на раздел USBSTOR) и последовательно импортируйте данные с выгруженных ранее файлов flash1.reg, flash2.reg, hdd1.reg.

С комьютера администратора используя «удаленный реестр»

Откройте редактор реестра (regedit.exe) на компьютере под пользователей администратора домена.

Подключите в нем сетевой реестр (ФайлПодключить сетевой реестр).

Затем ФайлИмпорт и выберите нужные reg-файлы.

Не забудьте вначале удалить подразделы USBSTOR, созданные до того как мы ограничили пользователя system, иначе ранее подключенные устройства продолжат работать.

Дополнительно

Черные списки (работает на Windows XP)

Чтобы определенная флешка или другой usb-накопитель не работал на компьютерах, установите параметр ConfigFlags (см. рисунок 1) равным 400.

Полезные материалы:

- http://computersvc.ru/content/zapret-usb-flash-nakopitelei-windows

- http://forum.oszone.net/thread-260731.html

- https://geektimes.ru/post/52553/

В предыдущей статье я написал как неопытному пользователю отключить USB-порты порты по средствам групповых политик. Однако я забыл о том что разные версии OS Windows 7 содержат разные функции.

Прошу заметить я не говорю о том чтобы ставить дополнительный бесплатный софт, так как по опыту знаю, что закрывая дырку бесплатным ПО рискуешь открыть еще пять. Я предлагаю воспользоватся встроенными функциями ОС.

По опыту знаю что для экономии маленькие фирмы ставят такие версии «Home Basic» или «Home Premium» на машины персонала (ну это только ставят если фирма пытается работать легально и не хочет штрафа за нелегальное ПО. А те фирмы которые не боятся проверок то ставят все пиратское ПО и не мучаются )) ).

А на версиях «Home Basic» и «Home Premium» нет оснасток присущим старшим братьям. И закрыть порты по средствам групповых политик не получится. Поэтому нам нужно закрыть доступ непосредственно к исполнительным файлам которые запускают инициализацию устройств подключаемых к USB-портам.

Допустим, что на машине есть 3 пользователя, «Оператор», «Менеджер» и «Администратор» в группах Администраторы и Пользователи

Нужно сделать так чтобы флешкой мог воспользоватся, только пользователь под учетной записью «Администратор».

Включаем комп, заходим под учетной записью администратора, открываем проводник и пишем «%SystemRoot%inf» (здесь и далее по тексту копировать без кавычек).

Далее в поиске пишем «USB»

Выведет приблизительно 18 элементов. (зависит какая система стоит, версия ОС, установленные доп драйвера для USB)

Нам нужно по сути только 8 файлов.

usb.inf

usbstor.inf

usbport.inf

winusb.inf

usb.PNF

usbstor.PNF

usbport.PNF

winusb.PNF

Потом нам нужно закрыть доступ к этим файлам другим пользователям. Нажимаем правой кнопкой на файле «usbstor.inf» -> «свойства»

Переходим на вкладку «безопасность», и нажимаем кнопку «изменить»

Потом выбираем пользователей которых нам нужно отключить. У нас это «Оператор», «Менеджер» и «Система». Если нам нужно отключить всем учетным записям которые относятся к группе «Пользователи» (это «Оператор» и «Менеджер») то просто ставим запрет группе. Если только конкретному, допустим «Оператору», то выбираем конкретно эту учетную запись.

Внимание учетной записи «Система» тоже нужно выставить запрет на использование файла.

Потом выставляем запрет на использование, переключаемся на другого пользователя и тоже выставляем запреты. Когда нужные пользователи будут отключены (у меня это только «система» и «пользователи»)

жмакаем кнопку «Ок»

Будет предупреждение о том что это приведет к тому, что доступ к файлу будет недоступен и всякое такое (если есть желание можете почитать), жмакаем снова кнопку «Ок».

Снова читаем сообщение о том что точно ли мы хотим это сделать, (если есть желание можете почитать), жмакаем снова кнопку «Ок».

И такую процедуру повторяем для следующих 7 файлов.

usb.inf

usbport.inf

winusb.inf

usb.PNF

usbstor.PNF

usbport.PNF

winusb.PNF

Если это только установленная ОС то все в порядке и по идее доступ к флешке выбранным пользователям будет недоступен. Однако если к этой системе уже были подключены флешки теми пользователями которым нужно было отключить доступ к флешкам, то понадобится изменить ключ в реестре.

жмем пуск -> пишем regedit -> открываем реестр

Открываем папку «USBSTOR»

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR]

и меняем значение параметра «Start» на 4

Отключение USB портов может понадобиться в самых различных целях и сценариях. Одной из наиболее часто встречающихся причин отключения ЮСБ порта или портов можно назвать предотвращение «утечки» каких-либо важных и конфиденциальных данных с компьютера. Также стоит отметить и безопасность (зловредное программное обеспечение, вирусы никто не отменял), которая повышается, если отключить возможность подключения каких-либо съёмных накопителей (флеш-дисков, портативных HDD и иных устройств, имеющих интерфейс USB).

Мы рассмотрим множество актуальных способов, которые позволят ограничить использование USB портов на стационарном компьютере или ноутбуке.

Содержание:

- Управление работой USB через BIOS

- Выключаем или включаем USB через групповую политику

- Отключение или включение USB через реестр

- Надстройка управления доступом к USB с использованием программ

- Управление работой USB портов через диспетчер устройств

- Аппаратное отключение USB

- Деинсталляция драйвера USB для отключения работы

Управление работой USB через BIOS

Этот способ позволяет эффективно отключить работу всех USB портов на компьютере или ноутбуке. Однако стоит учесть, что при этом будет отключена работа периферии, что подключена к USB портам. И если у вас подключена клавиатура с мышкой через USB порт, то при использовании данного способа оные перестанут работать.

- Необходимо войти в сам BIOS. Универсальной инструкции по входу нет, т.к. на разных компьютерах шаги могут слегка отличаться. Где-то необходимо нажать сразу при включении клавишу F2, а где-то F10 или даже комбинацию из нескольких клавиш. А на ноутбуках и вовсе для этого может быть предусмотрена специальная кнопка, которую можно нажать лишь при наличии скрепки. Конкретную клавишу, комбинацию таковых или возможное наличие отдельной кнопки можно выяснить, если обратиться к документации к вашему компьютеру.

- Войдя в BIOS, там будет множество меню. Вам необходимо будет найти все пункты, которые так или иначе отвечают за работу USB. Их название может быть различно, к примеру – USB Controller, USB Functions, а может Legacy USB Support. А в современных UEFI BIOS может присутствовать отдельное меню, где перечислены все USB порты и, соответственно, можно отключить как все, так и только определённые порты.

Найдя их, следует воспользоваться переключателем напротив и выбрать пункт Disabled (Отключить).

На изображении ниже показано, как это может примерно выглядеть.

- После того, как вы найдёте и отключите все опции, что отвечают за работу USB, следует сохранить изменения. Для этого следует воспользоваться либо клавишей, либо соответствующим меню в БИОС. Если говорить о клавише, то зачастую таковой является F10, а если о пункте, то оное обычно зовётся – Save and Exit (Сохранить и Выйти).

- Будет произведён выход из БИОС и начнётся загрузка операционной системы, где вы сможете убедиться в том, что USB порты отключены.

Данный способ хорош тем, что отключается возможность работы с подключаемыми съёмными носителями через USB, однако периферия при этом не затрагивается. Если у вас подключён принтер, клавиатура, мышка и т.д., то оные так и будут продолжать работать после проведённой манипуляции.

Однако стоит отметить, что инструмент групповой политики присутствует не во всех версиях Windows. Если при попытке его открыть вы видите сообщение об ошибке, то переходите к следующему способу, а именно через реестр. Он аналогичен.

- Для открытия окна групповой политики воспользуемся комбинацией клавиш Win + R. Нажав оную, будет выведено окно, в которое следует вписать «gpedit.msc» (без кавычек) и далее нажать по кнопке OK.

- В открывшемся окне, в левой его части следует перейти в раздел, что находится по пути:

Конфигурация компьютера -> Административные шаблоны -> Система -> Доступ к съемным запоминающим устройствам

И в правой части окна среди прочих будет располагаться пункт с именем Съемные диски: Запретить чтение – осуществите двойной клик по нему.

- В открывшемся окне переключите настройку в вариант Включено и нажмите OK.

- Готово. Перезагрузите компьютер.

Отключение или включение USB через реестр

Как и предыдущий способ, оный так же не затрагивает работу периферии. Отключается только возможность работы со съёмными накопителями.

Следует отметить, что если вы ранее не сталкивались с реестром, ничего там не редактировали, то следует на всякий случай сделать его резервную копию. Это окажет посильную помощь, если что-то будет сделано неверно, и операционная система начнёт проявлять нестабильность в работе.

- Следует открыть редактор реестра. Для этого существует несколько способов, одним из которых является следующий: нажав на клавиатуре комбинацию клавиш Win + R, следует далее в открывшемся окошке ввести команду «regedit» (без кавычек) и нажать OK.

- Будет открыто окно редактора реестра. В нём необоримо перейти по следующему пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR

И далее в правой части окна следует осуществить двойной клик мышкой по пункту с именем Start.

- В отобразившемся окне необходимо заменить вписанное там значение, а именно цифру 3 заменить на цифру 4.

И сделав это, нажмите по клавише OK.

- Вам останется только перезагрузить компьютер и проверить результат.

Если в будущем вам необходимо будет вернуть возможность работы со съёмными накопителями, что подключается через USB, то осуществите описанную процедуру и впишите первоначальное значение, а именно цифру 3.

Надстройка управления доступом к USB с использованием программ

Существует целый ряд программ, ограничивающих работу для подключаемых USB носителей данных.

Среди таковых можно отметить: USB Block, USB Disabler Pro, MyUSBOnly, Gilisoft USB Lock. Всё они обладают англоязычным интерфейсом, возможностью настройки «белого списка» подключаемых накопителей и некоторыми другими возможностями.

Приведённые решения не являются бесплатными, но если необходимо ограничить доступ к USB на компьютерах в организации, то данный вариант можно рассмотреть.

Управление работой USB портов через диспетчер устройств

Данный способ не является универсальным, всё зависит от аппаратной реализации конкретного USB контроллера, что установлен в компьютер или ноутбук. В некоторых случаях даже после отключения всех указанных пунктов, работа того или иного USB порта может сохраняться.

И да, отключение USB таким способом приведёт и к отключению работы подключенной периферии (мышка, клавиатура, принтер и т.д.). Будьте внимательны.

- Откройте Диспетчер устройств. Более подробно о том, как это сделать, написано в материале «Открываем диспетчер устройств в Windows (7, 8, 10)».

- В открывшемся окне следует кликнуть по пункту с именем Контроллеры USB, дабы он был развёрнут.

В данном списке отобразятся аппаратные элементы, отвечающие за работу USB. Наведите мышку, кликните правой клавишей и в отобразившемся меню выберите Отключить устройство.

Проделайте аналогичную процедуру со всеми находящимися там пунктами.

Аппаратное отключение USB

В данном случае речь идёт об отключении USB кабеля на материнской плате, который отвечает за подключение USB портов на лицевой стороне системного блока.

USB порты сзади, которые непосредственно размещены на материнской плате, отключить таким способом, естественно, не получится.

То же касается и ноутбуков.

Деинсталляция драйвера USB для отключения работы

Данный способ не является рациональным. Это связанно с тем, что впоследствии операционная система восстанавливает удалённые драйвера (обычно после перезагрузки компьютера), т.к. видит, что физически компонент в системе присутствует.

Более того, если удалить драйвер, то нарушается работа всех подключенных USB устройств.

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. Если политика безопасности вашей организации предполагает запрет использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п), вы можете заблокировать такое поведение. В этой статье мы покажем, как заблокировать использование внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов с помощью групповых политик (GPO).

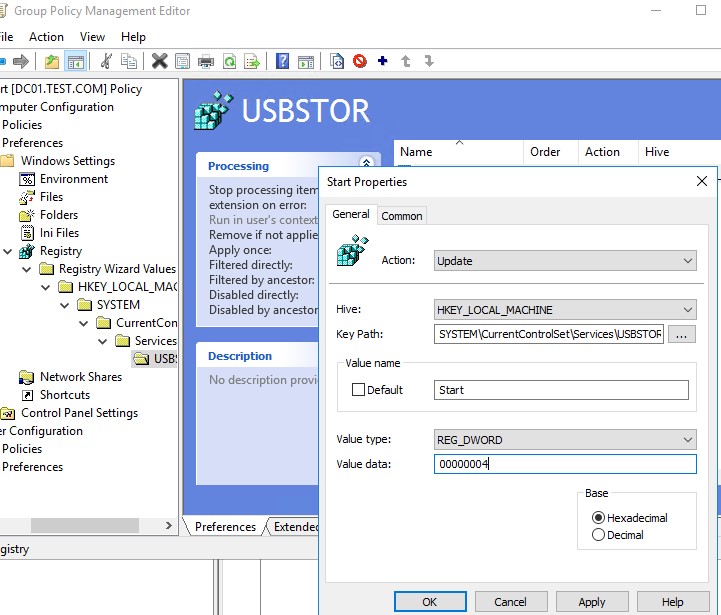

Содержание:

- Настройка групповой политики блокировки USB носителей в Windows

- Как заблокировать USB накопители только определенным пользователям?

- Запрет доступа к USB накопителям через реестр и GPO

- Полное отключение драйвера USB накопителей в Windows

- История подключения USB накопителей в Windows

- Разрешить подключение только определенной USB флешки

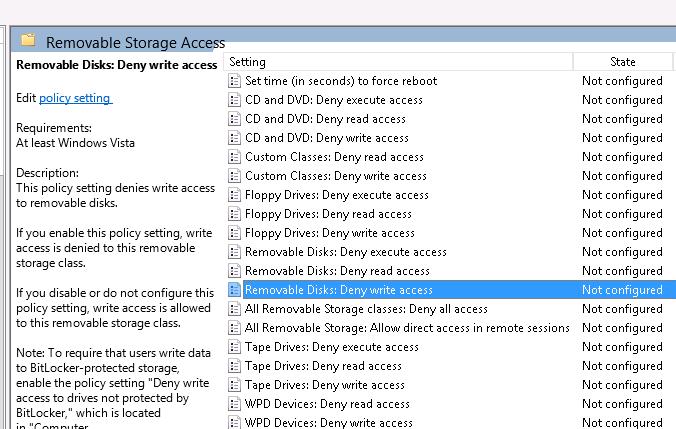

Настройка групповой политики блокировки USB носителей в Windows

В Windows вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик Active Directory (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Вы можете заблокировать только USB накопителей, при этом другие типы USB устройств (мышь, клавиатура, принтер, USB адаптеры на COM порты), будут доступны пользователю.

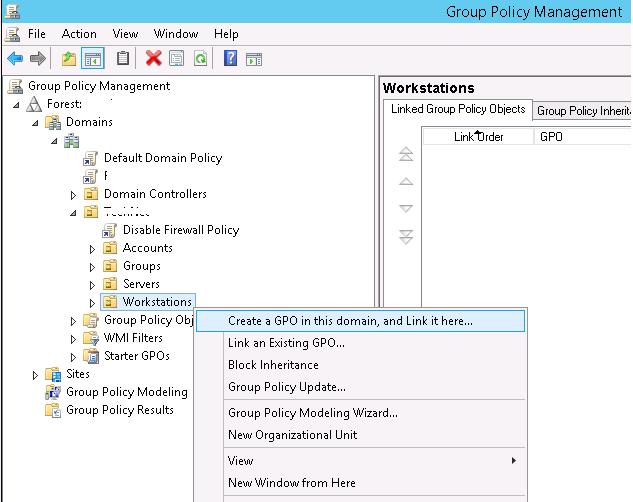

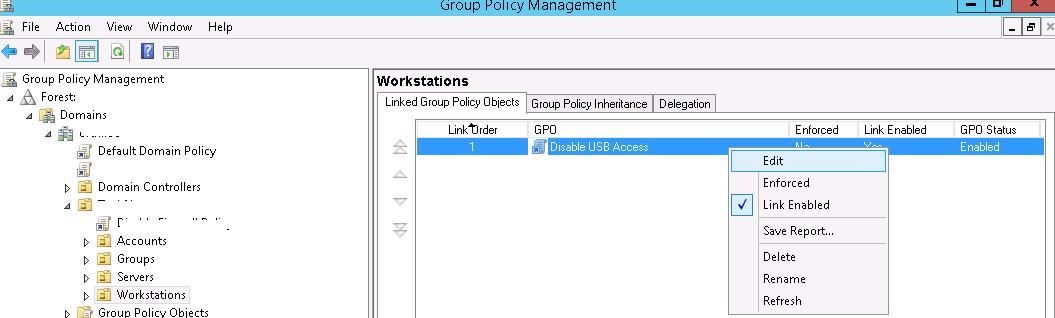

В этом примере мы создадим попробуем заблокировать USB накопителей на всех компьютерах в OU домена с именем Workstations (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства).

- Откройте е консоль управления доменными GPO (msc), найдите в структуре структуре Organizational Unit контейнер Workstations, щелкните по нему правой клавишей и создайте новую политику (Create a GPO in this domain and Link it here);

Совет. Вы можете настроить политика ограничения использования USB портов на отдельностоящем компьютере (домашний компьютер или компьютер в рабочей группе) с помощью локального редактора групповых политик (gpedit.msc).

- Задайте имя политики — Disable USB Access.

- Перейдите в режим редактирования GPO (Edit).

Настройки блокировки внешних запоминающих устройств есть как в пользовательском, так и в компьютерных разделах GPO:

- User Configuration-> Policies-> Administrative Templates-> System->Removable Storage Access (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- Computer Configuration-> Policies-> Administrative Templates-> System-> Removable Storage Access (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны (например, доступ хранилищу Android телефона) , планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью запретить доступ к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

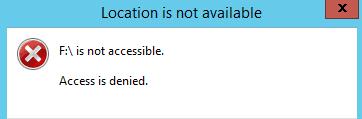

После настройки политики и обновления параметров GPO на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

Location is not available Drive is not accessible. Access is denied

Совет. Аналогичное ограничение можно задать, через реестр, создав в ветке HKEY_CURRENT_USER (или ветке HKEY_LOCAL_MACHINE) SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices ключ Deny_All типа Dword со значением 00000001.

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

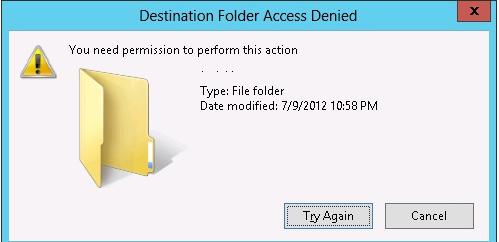

К примеру, вы можете запретить запись данных на USB флешки, и другие типы USB накопителей. Для этого включите политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

После этого пользователи смогут читать данные с USB флешки, но при попытке записать на нее информацию, получат ошибку доступа:

Destination Folder Access Denied You need permission to perform this action

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск исполняемых файлов и скриптов с USB дисков.

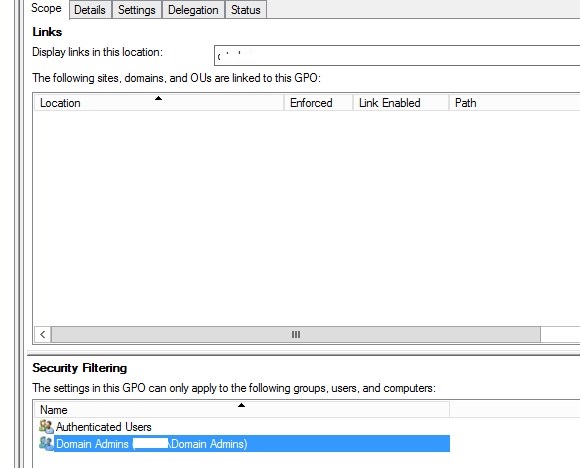

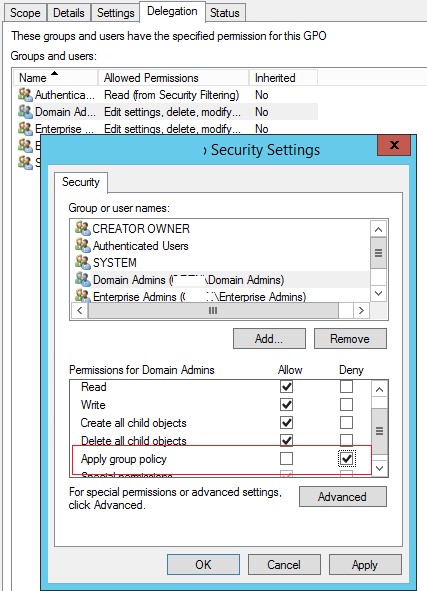

Как заблокировать USB накопители только определенным пользователям?

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов.

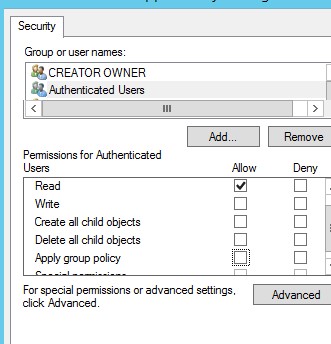

Проще всего сделать исключение в политике с помощью Security Filtering GPO. Например, вы хотите запретить применять политику блокировки USB к группе администраторов домена.

- Найдите вашу политику Disable USB Access в консоли Group Policy Management;

- В разделе Security Filtering добавьте группу Domain Admins;

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять настройки этой GPO (Apply group policy – Deny).

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и добавьте эту группу в настройках безопасности политики. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Добавьте пользователей, которым нужно заблокировать доступ к USB флешкам и дискам в эту группу AD.

Запрет доступа к USB накопителям через реестр и GPO

Вы можете более гибко управлять доступом к внешним устройствам с помощью настройки параметров реестра через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) SOFTWAREPoliciesMicrosoftWindowsRemovableStorageDevices (по умолчанию этого раздела в реестре нет).

- Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец

- В новой ветке реестра нужно создать REG_DWORD параметром с именем ограничения, которое вы хотите внедрить:

Deny_Read — запретить чтения данных с носителя;

Deny_Write – запретить запись данных;

Deny_Execute — запрет запуска исполняемых файлов. - Задайте значение параметра:

1 — заблокировать указанный тип доступа к устройствам этого класса;

0 – разрешить использования данного класса устройств.

| Название параметра GPO | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Floppy Drives: Deny write access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| CD and DVD: Deny read access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD and DVD: Deny write access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Removable Disks: Deny read access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Removable Disks: Deny write access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Tape Drives: Deny read access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Tape Drives: Deny write access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| WPD Devices: Deny read access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Read |

| WPD Devices: Deny write access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Write |

Вы можете создать эти ключи реестра и параметры вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

Запрет использования USB накопителей вступит в силу немедленно после внесения изменения (не нужно перезагружать компьютер). Если USB флешка подключена к компьютеру, она будет доступна до тех пор, пока ее не переподключат.

Чтобы быстро заблокировать чтение и запись данных на USBнакопители в Windows, можно выполнить такой PowerShell скрипт:

$regkey='HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}'

$exists = Test-Path $regkey

if (!$exists) {

New-Item -Path 'HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices' -Name '{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}' -Force | Out-Null

}

New-ItemProperty -Path $regkey -Name 'Deny_Read -Value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path $regkey -Name 'Deny_Write' -Value 1 -PropertyType 'DWord' -Force | Out-Null

В доменной среде эти параметры реестра можно централизованно распространить на компьютеры пользователей с помощью GPP. Подробнее настройка параметров реестра через GPO описана в статье Настройка параметров реестра на компьютерах с помощью групповых политик.

Данные ключи реестра и возможности нацеливания политик GPP с помощью Item-level targeting позволят вам гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (в том числе можно выбирать компьютеры через WMI фильтры).

Примечание. Аналогичным образом вы можете создать собственные политики для классов устройств, которые в данном списке не перечислены. Узнать идентификатор класса устройства можно в свойствах драйвера в значении атрибута Device Class GUID.

Полное отключение драйвера USB накопителей в Windows

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty "HKLM:SYSTEMCurrentControlSetservicesUSBSTOR" -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEMCurrentControlSetServicesUSBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

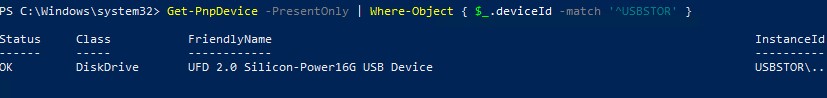

История подключения USB накопителей в Windows

В некоторых случая при анализе работы блокирующих политик вам нужно получить информацию об истории подключения USB накопителей к компьютеру.

Чтобы вывести список USB накопителей, подключенных к компьютеру прямо сейчас, выполните такую команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object { $_.deviceId -match '^USBSTOR' }

Status OK указывает, что данное устройство подключено и работает нормально.

Журнал событий Windows позволяет отслеживать события подключения/отключения USB накопителей.

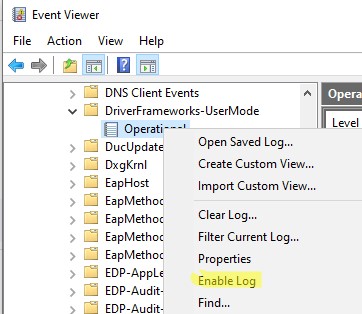

- Эти события находятся в журнале Event Viewer -> Application and Services Logs -> Windows -> Microsoft-Windows-DriverFrameworks-UserMode -> Operational;

- По умолчанию Windows не сохраняет историю об подключениях. Поэтому вам придется включить вручную (Enable Log) или через GPO;

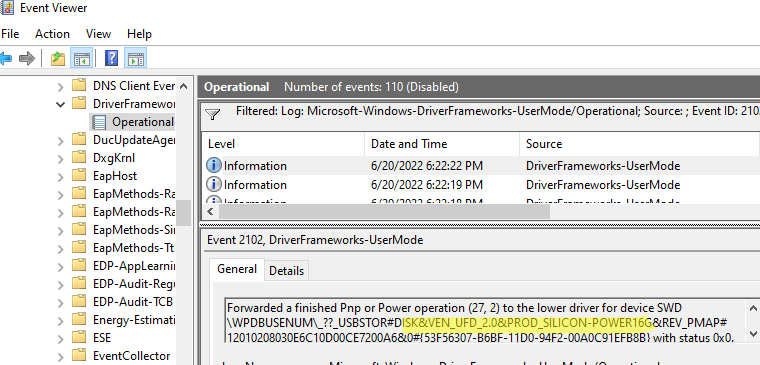

- После этого вы можете использовать событие с EventID 2003 (Pnp or Power Management operation to a particular device) для получения информации о времени подключения USB накопителя и Event ID 2102 (Pnp or Power Management operation to a particular device) о времени отключения флешки:

Forwarded a finished Pnp or Power operation (27, 2) to the lower driver for device SWDWPDBUSENUM_??_USBSTOR#DISK&VEN_UFD_2.0&PROD_SILICON-POWER16G&REV_PMAP#12010208030E6C10D00CE7200A6&0#{53F56307-B6BF-11D0-94F2-00A0C91EFB8B} with status 0x0.

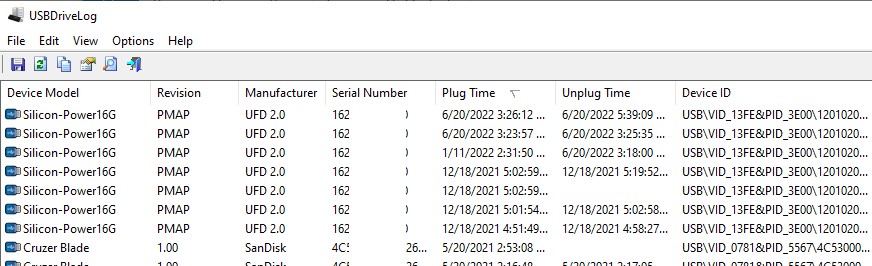

Также вы можете использовать бесплатную утилиту USBDriveLog от Nirsoft которая позволяет вывести в удобном виде всю историю подключения USB флешек и дисков к компьютеру пользователю (выводится информацию об устройстве, серийный номер, производитель, время подключения/отключения, и device id).

Разрешить подключение только определенной USB флешки

В Windows вы можете разрешить подключение только определенных (одобренных) USB флешки к компьютеру.

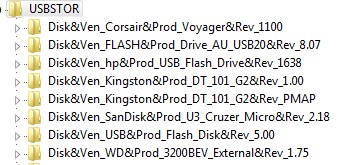

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR отдельную ветку. в которой содержится информация о накопителе (например,

Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00

).

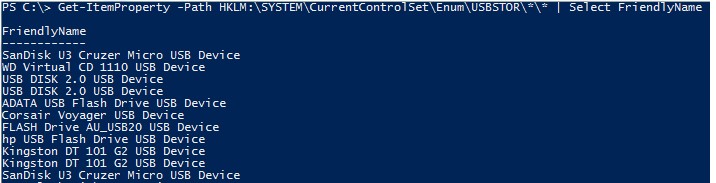

Вы можете вывести список USB накопителей, которые когда-либо подключались к вашему компьютеру следующей PowerShell командой:

Get-ItemProperty –Path HKLM:SYSTEMCurrentControlSetEnumUSBSTOR**| select FriendlyName

Удалите все записи для подключенных ранее USB флешек, кроме тех, которые вам нужны. Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех пользователей, в том числе SYSTEM и администраторов, были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Также можно создать и привязать задания планировщика к EventID подключения USB диска к компьютеру и выполнить определенное действие/скрипт (пример запуска процесса при появлении события в Event Viewer).

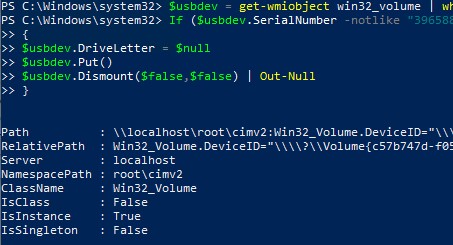

Например, вы можете сделать простой PowerShell скрипт, который автоматически отключает любые USB накопителя, если серийный номер не совпадает с заданной в скрипте:

$usbdev = get-wmiobject win32_volume | where{$_.DriveType -eq '2'}

If ($usbdev.SerialNumber –notlike “32SM32846AD”)

{

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false,$false) | Out-Null

}

Таким образом можно организовать простейшую проверку подключаемых ко компьютеру USB флешек.

Часто требуется ограничить пути, по которым на компьютер с системой охраны попадают программы, совсем не предназначенные для охраны, и даже мешающие или вредящие работе охранной системы.

Это могут быть самые безобидные игры или самые злостные вирусы. В любом случае их присутствие нежелательно. Самым распространённым способом переноса вирусов и игр является простая USB флешка или любой другой USB накопитель. Для того чтобы ограничить использование в системе любых USB накопителей и оставить возможность подключать USB накопитель, одобренный руководством, воспользуйтесь следующей информацией:

Дано:

- Компьютер операторов производства (OC Windows7)

- Одобренная начальством USB-флешка для переноса данных с промышленных компьютеров на компьютер операторов

Требуется:

Обеспечить подключение только одной, одобренной начальством USB-флешки, запретив при этом подключение других, неодобренных.

Ход решения:

Можно полностью отключить использование USB накопителей воспользовавшись инструкцией, но в нашем случае этот способ не подходит, ибо одна флешка должна все-таки работать. Значит мы поступим по другому:

Итак, по шагам (разумеется, нужно обладать правами локального администратора):

- Win+R (аналог Пуск -> Выполнить), regedit.

- [HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR]. Этот ключ хранит информацию о всех когда-либо подключенных USB-носителях.

- Даем себе полный доступ на USBSTOR (правая клавиша мыши -> Разрешения, отметить пункт Полный доступ у группы ВСЕ).

- Удаляем все содержимое USBSTOR.

- Подключаем одобренную фэшку, убеждаемся в том, что она определилась. Внутри USBSTOR должен появиться ключ типа Disk&Ven_JetFlash&Prod_TS4GJF185&Rev_8.07 (F5 для обновления списка).

- Опять правый клик на USBSTOR, Разрешения. Убираем Полный доступ у группы ВСЕ, право на чтение оставляем.

- Те же самые права нужно назначить пользователю SYSTEM, но напрямую это сделать не получится. Сначала нужно нажать кнопку Дополнительно, убрать галку Наследовать от родительского обьекта…, в появившемся окне Безопасность сказать Копировать. После очередного нажатия на кнопку «ОК» права пользователя SYSTEM станут доступны для изменения.

- Для закрепления эффекта нажимаем кнопку Дополнительно еще раз и отмечаем пункт Заменить разрешения для всех дочерних объектов… Подтверждаем выполнение.

Чего же мы добились в итоге?

Разрешенная флешка подключается и отключается без проблем. При попытке же несанкционированного подключения Windows определит устройство, но установить его не сможет, выдав ошибку подключения. Причем, в USBSTOR’е будет создан новый ключ, который недвусмысленно укажет на попытку подключения неодобренного USB-накопителя.

Запрет и разрешение использования USB накопителей.

Политика безопасности предприятия может требовать ограничений по использованию USB устройств.

Причин такой необходимости две: защита служебной информации (от разглашения/растаскивания) и защита ОС от вирусных опасностей (по большей части).

Из всех найденных не долгим поиском методов в моём случае не подошёл ни один

Даже вариант с ограничением прав для пользователей в реестре не дал результата (удалил даже права для системы и администратора — т.е. все права полностью для всех — не помогло ).

В итоге комбинировал свой вариант (сборка из двух разных).

В моём случае обычный пользователь не имеет никаких привелегий в системе (прям мечта!) и разумеется потребовался максимальный функционал — т.е. использование определённых (зарегистрированных) носителей на отдельных ПК.

Для этого используем всего две процедуры (действия):

- Удаляем из реестра информацию о всех использованных (зарегистрированных в реестре) запоминающих устройствах USB любым удобным методом (на Ваш вкус).

Мне быстрее и проще всего оказалось воспользоваться простенькой утилитой После чего удаляем из системы файлы %Windows%infUsbstor.pnf и Usbstor.inf . - В дальнейшем, при необходимости добавить (зарегистрировать) запоминающее устройство добавляем указанные файлы в систему, затем подключаем (переподключаем) USB накопитель и он полноценно определяется (регистрируется) в системе. После регистрации в системе опять удаляем указанные файлы, что вновь блокирует любые попытки определить системой новый USB накопитель.

В случае, когда права в ОС распределены и «обычная» работа выполняется пользователем с ограниченными правами данный метод полностью блокирует возможность подключить к ОС не зарегистрированный (системным администратором) «Флешки».

Удаление и добавление файлов Usbstor.pnf и Usbstor.inf можно осуществлять с помощью файлов .bat примерно следующего вида:

удаление

del /f /s /q C:WINDOWSinfusbstor.inf C:WINDOWSinfusbstor.PNF

восстановить (при условии, что файлы лежат рядом с bat-файлом)

xcopy «.usbstor.inf» «C:WINDOWSinf»

xcopy «.usbstor.PNF» «C:WINDOWSinf»

Внимание! Для Windows 7 и выше все .bat файлы нужно запускать от имени администратора («Запустить от имени администратора» в контекстном меню).

Ниже приведены другие способы ограничения доступа к данным устройствам (у меня по отдельности не сработали).

Управление компьютером->диспетчер устройств->контроллеры универсальной последовательной шины USB->(корневые USB концентраторы) -> «применение устройства: [отключено]

Например, если принтер подключен к какому-либо концентратору, то его можно не отключать.

примечание 1. Диспетчер устройств можно запустить из командной строки start devmgmt.msc.

примечание 2. Интересное свойство диспетчера устройств из консоли выполнить две команды:

set devmgr_show_nonpresent_devices=1

start devmgmt.msc

Тогда в Диспетчере устройств отобразятся скрытые устройства.

Если не требуется USB — отключение контролеров USB.

Запретить использование всем, кроме избранных через «Управление компьютером -> Запоминающие устройства -> СъемныеЗУ -> Свойства -> Безопасность.

Недостаток

Здесь есть некие подводные камни, например, запрет на использование группе USER. Но администратор может входить в группу USER.

Впрочем, это равносильно изменению параметра

HKLMSYSTEMCurrentControlSetServicesUSBSTOR «Start»

«Start»=dword:00000004 — запретить;

«Start»=dword:00000003 — разрешить.

примечание. Запустить службу можно из командной строки

net start «Съемные ЗУ»

Идем в папку %Windows%inf (папка имеет атрибут hidden) , в ней есть два файла — Usbstor.pnf и Usbstor.inf.

Запрещаем доступ к этим файлам, кроме группы администраторов или конкретного пользователя.

Более подробно это описано у Microsoft

Зачем запрещать USB совсем, когда можно запретить только запись?

HKLMSYSTEMCurrentControlSetcontrolStorageDevicePolicies.

Параметр WriteProtect, скорей всего его нет. Тогда его нужно создать с типом dword и присвоить значение 1.

И не забыть перегрузить компьютер. Чтобы восстановить — присвоить значение 0.

Источник — http://slasoft.kharkov.ua/article/usb_dev

Итак, по шагам (разумеется, нужно обладать правами локального администратора):

- Win+R (аналог Пуск -> Выполнить), regedit.

- [HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR]. Этот ключ хранит информацию о всех когда-либо подключенных USB-носителях.

- Даем себе полный доступ на USBSTOR (правая клавиша мыши -> Разрешения, отметить пункт Полный доступ у группы ВСЕ).

- Удаляем все содержимое USBSTOR.

- Подключаем одобренную фэшку, убеждаемся в том, что она определилась. Внутри USBSTOR должен появиться ключ типа Disk&Ven_JetFlash&Prod_TS4GJF185&Rev_8.07 (F5 для обновления списка).

- Опять ПКМ на USBSTOR, Разрешения. Убираем Полный доступ у группы ВСЕ, право на чтение оставляем.

- Те же самые права нужно назначить пользователю SYSTEM, но напрямую это сделать не получится. Сначала нужно нажать кнопку Дополнительно, убрать галку Наследовать от родительского обьекта…, в появившемся окне Безопасность сказать Копировать. После очередного нажатия на ОК права пользователя SYSTEM станут доступны для изменения.

- Для закрепления эффекта нажимаем кнопку Дополнительно еще раз и отмечаем пункт Заменить разрешения для всех дочерних объектов… Подтверждаем выполнение.

Чего же мы добились в итоге?Разрешенная флешка подключается и отключается без проблем. При попытке же несанкционированного подключения Windows определит устройство, но установить его не сможет, ругнувшись следующим образом:

Причем, в USBSTOR’е будет создан новый ключ, который недвусмысленно укажет на попытку подключения неодобренного USB-накопителя.

Источник — http://habrahabr.ru/blogs/subconsciousness/52553/