|

0 / 0 / 0 Регистрация: 13.07.2017 Сообщений: 16 |

|

|

1 |

|

|

18.11.2020, 10:50. Показов 5153. Ответов 1

Зашел на 2ip и во время проверки анонимности определение туннеля (двусторонний пинг)был обнаружен. И единственная причина исправить это, это отключить icmp, но хочу отключитьне весь icmp, а только эхо-ответ и эхо-запрос. Как это сделать?

__________________

0 |

|

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 |

18.11.2020, 10:50 |

|

Ответы с готовыми решениями: VPN клиент. Трафик Просматривается ли трафик с VPN

Как идет VPN трафик? 1 |

|

20 / 16 / 6 Регистрация: 17.01.2013 Сообщений: 246 |

|

|

26.11.2020, 00:03 |

2 |

|

единственная причина исправить это, это отключить icmp, но хочу отключитьне весь icmp Подскажите, а с чего Вы взяли это?

только эхо-ответ и эхо-запрос ICMP пакет, как и все остальные, состоит из комплекса (набора) параметров, так называемая датаграмма, в которой эти параметры формируются значениями и отправляются в сеть. Если заблокировать эхо-ответ и эхо-запрос, то весь пакет будет нарушен и тогда это может привести к сбоям работы в сети.

0 |

|

IT_Exp Эксперт 87844 / 49110 / 22898 Регистрация: 17.06.2006 Сообщений: 92,604 |

26.11.2020, 00:03 |

|

Помогаю со студенческими работами здесь Обрубить трафик в обход VPN ACL лист запретить входящий трафик Не ходит трафик в PPTP VPN тоннеле (Windows 10) Почему весь трафик идет через VPN Как разграничить VPN и сетевой трафик на 2003 сервере Как настроить внешний трафик через VPN с исключением? Искать еще темы с ответами Или воспользуйтесь поиском по форуму: 2 |

Вы пытаетесь максимально замаскировать свой VPN или proxy? Тогда вам наверняка необходимо убрать определение туннеля (двусторонний пинг).

Перейдём к ознакомлению:

В гайде повествуется об отключении определения туннеля на OC Linux и Windows.

- Запускаем ssh, переходим на сервер и логинимся под root пользователем

- Переходим к редактированию настроек ufw c помощью nano: nano /etc/ufw/before.rules

- Добавляем новую строку и сохраняем результат:

-A ufw-before-input -p icmp —icmp-type echo-request -j DROP

4. Перезапускаем фаервол ufw

ufw disable && ufw enable

5. Сервер больше не должен отправлять ICMP трафик, а значит вам удалось скрыть двусторонний пинг!

Прочие дистрибутивы:

Самый простой способ блокировать команду ping в системах Linux — это добавить правило в iptables, как будет показано в приведенном ниже примере. Iptables является частью ядра Linux netfilter и, как правило, устанавливается по умолчанию в большинстве Linux-сред.

# iptables -A INPUT —proto icmp -j DROP

# iptables -L -n -v [List Iptables Rules]

Другим общепринятым методом блокировки ICMP-сообщений в системе Linux является добавление ниже приведенной переменной ядра, которая «выведет из строя» все пакеты ping.

# echo “1” > /proc/sys/net/ipv4/icmp_echo_ignore_all

Чтобы сделать это правило постоянным, добавьте следующую строку в файл /etc/sysctl.conf и затем примените правило с помощью команды sysctl.

# echo “net.ipv4.icmp_echo_ignore_all = 1” >> /etc/sysctl.conf

# sysctl -p

В дистрибутиве CentOS или Red Hat Enterprise Linux, использующем интерфейс Firewalld для управления правилами iptables, добавьте нижеприведенное правило для удаления сообщений ping.

# firewall-cmd —zone=public —remove-icmp-block={echo-request,echo-reply,timestamp-reply,timestamp-request} —permanent

# firewall-cmd —reload

—remove-icmp-block удалит разрешение, а так как по умолчанию все запрещено то пинга не будет.

Если у вас по умолчанию все разрешено всем, тогда нужно ставить правило —add-icmp-block.

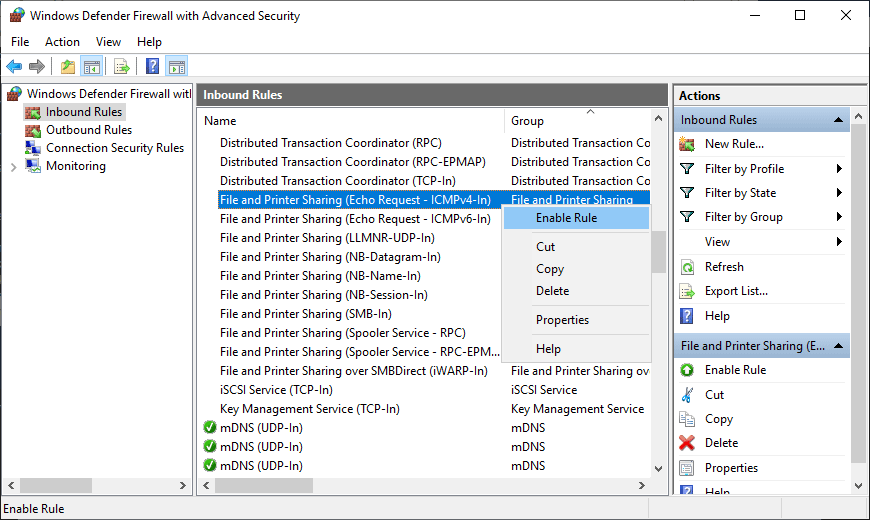

WINDOWS:

Открываем брандмауэр Windows, и заходим в раздел «Правила для входящих подключений», нажимаем «Создать правило»,жмём тип «Для порта», после все локальные порты, после блокировать подключение, в конце галочки не убираем, они должны стоять, правило называете как вам удобно. PROFIT

Если в гайде имеются ошибки вы можете о них написать.

Вы пытаетесь максимально замаскировать свой VPN или прокси? Тогда вам наверняка необходимо убрать «Определение туннеля (двусторонний пинг)». Как это сделать? Поговорим об этом в этой статье!

ICMP, Internet Control Message Protocol — доступно говоря, позволяет выполнить ping, на доступность сервера. Если вы за анонимность, то необходимо запретить ICMP трафик к своему VPN серверу или «определение туннеля (двусторонний пинг)».

Как запретить ICMP трафик?

Скорей всего, если задались таким вопросом, то наверняка, вы уже знакомы терминалом и командной строкой, так как абсолютно вся настройка сервера будет происходить с помощью ввода команд.

- Запускаем ssh, переходим на сервер и логинимся под Root пользователем

- Переходим к редактированию настроек ufw c помощью nano:

nano /etc/ufw/before.rules

- Добавляем новую строку и сохраняем результат:

-A ufw-before-input -p icmp --icmp-type echo-request -j DROP - Перезапускаем фаервол ufw:

ufw disable && ufw enable - Сервер больше не должен отправлять ICMP трафик, а значит вам удалось скрыть двусторонний пинг!

У вас остались еще дополнительные вопросы? Пишите их в комментариях, о том что у вас получилось или наоборот!

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Linux. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

Содержание

- Создание правила ICMP для входящего трафика

- Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

- Как разрешить или отключить и запретить ответ пинг на Windows

- Если вы хотите отключить или включить запросы ping, вы попали в нужное место.

- Как разрешить или отключить и запретить ответ пинг на Windows

- ZoneAlarm Free Firewall

- Emsisoft Online Armor Free

- Comodo Free Firewall

- Как отключить и запретить ответ пинг в Брандмауэр Windows 10

- Создание правила порта для входящего трафика

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Как разрешить ping в Windows Server 2019

- Разрешить проверку связи через брандмауэр Windows

- Резюме

Создание правила ICMP для входящего трафика

Относится к:

Чтобы разрешить входящий сетевой трафик протокола управления Интернетом (ICMP), используйте брандмауэр Защитник Windows с узлом advanced security в оснастке MMC управления групповой политикой для создания правил брандмауэра. Этот тип правила позволяет отослать и получить запросы и ответы ICMP с помощью компьютеров в сети.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

В этом разделе описывается, как создать правило порта, которое позволяет входящий сетевой трафик ICMP. Другие типы правил входящие порты см. в этой ссылке.

Создание входящие правила ICMP

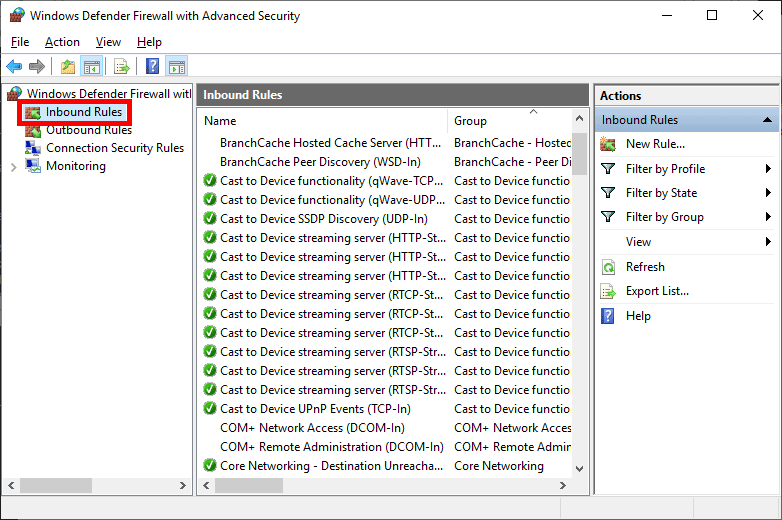

В области навигации щелкните Правила входящие.

Нажмите кнопку Действие, а затем нажмите новое правило.

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее.

На странице Программа нажмите кнопку Все программы, а затем нажмите кнопку Далее.

На странице Протокол и Порты выберите ICMPv4 или ICMPv6 из списка типов протокола. Если в сети используется как IPv4, так и IPv6, необходимо создать отдельное правило ICMP для каждого из них.

Нажмите кнопку Настройка.

В диалоговом окне Настройка Параметры ICMP сделайте одно из следующих:

Чтобы разрешить весь сетевой трафик ICMP, щелкните все типы ICMPи нажмите кнопку ОК.

Чтобы выбрать один из заранее определенных типов ICMP, нажмите кнопку Конкретные типы ICMP, а затем выберите каждый тип в списке, который вы хотите разрешить. Нажмите кнопку ОК.

Чтобы выбрать тип ICMP, который не фигурит в списке, **** щелкните Конкретные типы **** ICMP, выберите **** номер Типа из списка, выберите номер кода из списка, щелкните Добавить, а затем выберите вновь созданную запись из списка. Нажмите ОК

Нажмите кнопку Далее.

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее.

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее.

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее.

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово.

Источник

Разрешить входящий пинг (эхо-запрос) без отключения брандмауэра Windows 10

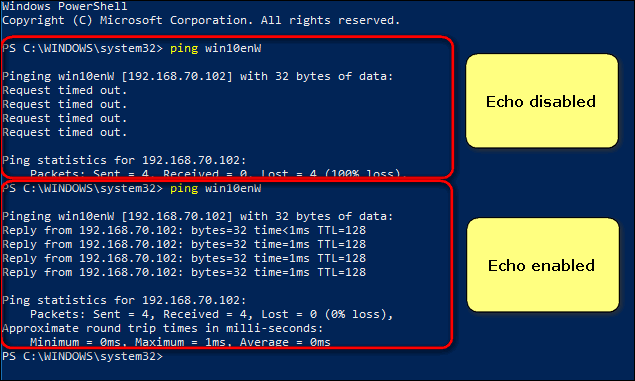

Эхо-запрос (он же ICMP-пакеты или пинг) служит для обнаружения наличия сетевого устройства в сети (LAN или WAN). Его можно использовать для проверки связи с компьютерами, ноутбуками, серверами (в том числе хостингом веб-сайтов), сетевыми принтерами, маршрутизаторами и т. Д. Однако ответ на эхо-запрос должен быть включен заранее, чтобы сетевое устройство могло отвечать. В противном случае вы получите тайм-аут запроса вместо ответа.

К сожалению, большинство пользователей отключают брандмауэр Windows, когда хотят, чтобы в ответе ICMP работала команда Ping. Они забывают о том, что брандмауэр защищает их ПК от взлома и вредоносных программ, и это необходимо при работе в общественных сетях. Вот как правильно поступить.

Обратите внимание, что вы можете разрешить эхо-запросы для сети Приватный, Общедоступный и Домен независимо. Если для каждого типа предварительно установлены отдельные правила, включите те, которые вам нужны. В противном случае вы можете дважды щелкнуть правило, чтобы вызвать его свойства, перейти на вкладку «Дополнительно» и указать сетевые профили:

Теперь ваш компьютер будет реагировать на ICMP-пакеты при пинге с другого устройства. Именно так:

Надеюсь, это будет полезно для вас.

Источник

Как разрешить или отключить и запретить ответ пинг на Windows

Если вы хотите отключить или включить запросы ping, вы попали в нужное место.

Прежде всего, вам необходимо определить, хотите ли вы включить или отключить пинг-ответ во внутренней или внешней сети. Для запроса внешнего пинга вам необходимо настроить маршрутизатор, а не компьютер. Чтобы узнать, может ли внешний источник пропинговать ваш IP-адрес, посетите ping.eu. нажмите на свой IP-адрес, который отображается на веб-странице, и нажмите кнопку «Перейти». Если вы видите 100% потерю пакетов, это означает, что ваш маршрутизатор / сеть уже защищены от внешнего пинга. Однако, если ping.eu показывает результат, как на скриншоте ниже, это означает, что ваш маршрутизатор / сеть отвечает на запросы ping.

Возможно, вы захотите обратиться к руководству вашего маршрутизатора, чтобы получить доступ к конфигурации вашего маршрутизатора и проверить настройки брандмауэра. Ниже приведен скриншот настроек маршрутизатора Belkin ADSL, которые можно настроить для блокировки пинга. Некоторые маршрутизаторы имеют очень простую настройку, как блокировать пинг WAN, в то время как некоторые могут быть довольно сложными в настройке для начинающего пользователя.

Чтобы включить или отключить пинг-ответы для вашего компьютера или ноутбука во внутренней сети (например, когда вы подключены к общедоступному Wi-Fi), вы должны выполнить некоторые настройки Windows, либо использовать стороннее программное обеспечение брандмауэра.

Как разрешить или отключить и запретить ответ пинг на Windows

ZoneAlarm Free Firewall

Для ZoneAlarm Free Firewall в программном обеспечении есть только две зоны: Public и Trusted. Зоны в ZoneAlarm выбираются автоматически в зависимости от профиля сетевого расположения в Windows. Например, если вы выбрали «Домашняя сеть» в качестве сетевого расположения для подключения к Wi-Fi, ZoneAlarm автоматически устанавливает зону как «Trusted» и наоборот.

Если ваш компьютер отвечает на запросы ping, отключить ответ ping так же просто, как изменить зону с Trusted на Public ZoneAlarm. Запустите ZoneAlarm, перейдите на вкладку FIREWALL и нажмите View Zones в Basic Firewall.

Если вы хотите снова включить пинг-ответ, установите для зоны сети значение «Trusted».

Emsisoft Online Armor Free

Emsisoft Online Armor Free автоматически отключит пинг-ответ, и у вас не будет способа настроить правила брандмауэра для повторного включения пинга. В отличие от платной версии, где вы можете переключиться в расширенный режим для настройки правил ICMP, бесплатная версия не позволяет переключаться в расширенный режим, а только в стандартный режим. Так что, если вы используете бесплатную версию Online Armor, то вы можете временно отключить защиту Брандмауэра, щелкнув правой кнопкой мыши значок Online Armor в трее и выбрать Брандмауэр, чтобы снять флажок.

Comodo Free Firewall

Comodo автоматически решает, следует ли разрешать или запрещать пинг в зависимости от зоны сети, которую вы выбрали для подключенной сети.

Если вы выбрали Home или Work, то пинг разрешен. Однако зона сети Public Place блокирует все пинг-запросы. Если вы выбрали Public Place и хотите включить запросы ping, вы можете вручную настроить глобальные правила, чтобы разрешить ping вместо блокировки.

Кроме того, вы также можете временно отключить брандмауэр на панели задач, чтобы разрешить ответы Ping. Не выходите и не завершайте программу, потому что брандмауэр все еще будет активен, даже если значок в области уведомлений не отображается в области уведомлений.

С другой стороны, если вы находитесь в зоне домашней или рабочей сети, где разрешены запросы ping, и вы хотите отключить ответы ping, вам просто нужно переместить правило брандмауэра, расположенное внизу, которое блокирует все эхо-запросы ICMP вплоть до верхний, так чтобы он переопределил первых два правила, которые разрешают все входящие и исходящие запросы.

Как отключить и запретить ответ пинг в Брандмауэр Windows 10

На самом деле нет необходимости полагаться на стороннее программное обеспечение брандмауэра для включения или отключения пинг-ответов, поскольку для этого можно настроить брандмауэр Windows.

Источник

Создание правила порта для входящего трафика

Относится к:

Чтобы разрешить входящий сетевой трафик только на указанном номере порта TCP или UDP, используйте брандмауэр Защитник Windows с узлом Advanced Security в оснастке MMC управления групповой политикой для создания правил брандмауэра. Этот тип правила позволяет любой программе, прослушиваемой в указанном TCP или порту UDP, получать сетевой трафик, отправленный в этот порт.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

В этом разделе описывается создание стандартного правила порта для указанного протокола или номера порта TCP или UDP. Другие типы правил входящие порты см. в этой ссылке.

Создание правила входящий порт

В области навигации щелкните Правила входящие.

Нажмите кнопку Действие, а затем нажмите новое правило.

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее.

Примечание: Хотя вы можете создавать правила, выбрав программу или порт, эти варианты ограничивают количество страниц, представленных мастером. Если выбрать Настраиваемый, вы увидите все страницы и наиболее гибки в создании правил.

На странице Программа нажмите кнопку Все программы, а затем нажмите кнопку Далее.

Примечание: Этот тип правила часто сочетается с правилом программы или службы. Если вы объедините типы правил, вы получите правило брандмауэра, которое ограничивает трафик указанного порта и разрешает трафик только при запуске указанной программы. Указанная программа не может получать сетевой трафик в других портах, а другие программы не могут получать сетевой трафик в указанном порту. Если вы решите сделать это, выполните действия в процедуре Создать входящие программы или правила службы в дополнение к шагам в этой процедуре, чтобы создать единое правило, которое фильтрует сетевой трафик с использованием как программных, так и портовых критериев.

На странице Протокол и Порты выберите тип протокола, который необходимо разрешить. Чтобы ограничить правило указанным номером порта, необходимо выбрать TCP или UDP. Так как это входящие правила, обычно настраивается только локальный номер порта.

Если вы выбираете другой протокол, то через брандмауэр допускаются только пакеты, поле протокола которых в загорелом ip-адресе соответствует этому правилу.

Чтобы выбрать протокол по его номеру, выберите Custom из списка и введите номер в поле Номер протокола.

При настройке протоколов и портов нажмите кнопку Далее.

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее.

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее.

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее.

Примечание: Если эта GPO ориентирована на серверные компьютеры с Windows Server 2008, которые никогда не перемещаются, рассмотрите возможность изменения правил для всех профилей типов расположения сети. Это предотвращает неожиданное изменение применяемых правил, если тип расположения сети изменяется из-за установки новой сетевой карты или отключения кабеля существующей сетевой карты. Отключенная сетовая карта автоматически назначена типу расположения общедоступных сетей.

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово.

Источник

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Как разрешить ping в Windows Server 2019

По умолчанию, в Windows Server 2019 брандмауэр настроен на блокировку входящего трафика ICMP. Сюда входят эхо-запросы, которые используются командой ping, и это может затруднить устранение неполадок в сети. Некоторые системы мониторинга используют команду ping для отслеживания доступности серверов.

В этом руководстве рассмотрим, как включить правило, чтобы сервер стал отвечать на ping используя графический интерфейс Windows Server 2019, а также включим разрешающее правило через PowerShell и netsh.

Обычно просто отключают Windows Firewall полностью, однако это не рекомендуется делать в производственной среде, так как брандмауэр Windows хорошо справляется с обеспечением базового уровня защиты системы. Разрешим только конкретное правило, необходимое для успешного выполнения команды ping.

Разрешить проверку связи через брандмауэр Windows

Еще один быстрый способ: в PowerShell можно просто ввести «firewall» и нажать Enter. Откроется базовый интерфейс брандмауэра, а затем нажать кнопку «Advanced settings» в левой части. Откроется тот же интерфейс, что и через меню «Start«.

В Брандмауэре в расширенном режиме перейдите в Inboud Rules (Правила для входящих подключений).

Еще один вариант. Активируем разрешающее правило командлетом Powershell

Полную справку со всеми параметрами можно получить, набрав команду в PowerShell

Вариант создания правила через netsh

После разблокировки правила сервер должен начать отвечать на запросы ping. С хоста виртуализации или другого пк в локальной сети протестируем ping’ом Windows Server 2019 по адресу 192.168.1.11 перед включением правила, а затем снова после его включения. Ниже видно, что время ожидания первых запросов истекло, так как входящие запросы ICMP были отключены по умолчанию в Windows Server 2019. После включения правила ICMP запросы ping успешно выполняются, что подтверждает ожидаемую работу.

Пример проверки связи:

Резюме

Источник

Создание правила ICMP для входящего трафика Create an Inbound ICMP Rule

Относится к: Applies to

- Windows 10 Windows10

- Windows Server2016 Windows Server 2016

Чтобы разрешить входящий трафик по протоколу ICMP, используйте брандмауэр защитника Windows в разделе Advanced Security оснастки MMC «Управление групповыми политиками» для создания правил брандмауэра. To allow inbound Internet Control Message Protocol (ICMP) network traffic, use the Windows Defender Firewall with Advanced Security node in the Group Policy Management MMC snap-in to create firewall rules. Правила этого типа позволяют отправлять и принимать ICMP-запросы и ответы для компьютеров в сети. This type of rule allows ICMP requests and responses to be sent and received by computers on the network.

Учетные данные администратора Administrative credentials

Для выполнения описанных ниже действий необходимо быть членом группы администраторов домена или иным образом делегированными разрешениями для изменения объектов групповой политики. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

В этой статье описано, как создать правило для порта, разрешающее входящий трафик по сети ICMP. This topic describes how to create a port rule that allows inbound ICMP network traffic. Другие типы правил портов для входящих сообщений можно найти в следующих случаях: For other inbound port rule types, see:

Создание правила ICMP для входящего трафика To create an inbound ICMP rule

В области навигации нажмите кнопку правила для входящих подключений. In the navigation pane, click Inbound Rules.

Нажмите кнопку действиеи выберите пункт создать правило. Click Action, and then click New rule.

На странице тип правила в мастере создания правила для нового входящего подключения выберите пункт Настраиваемаяи нажмите кнопку Далее. On the Rule Type page of the New Inbound Rule Wizard, click Custom, and then click Next.

На странице программы выберите пункт все программы, а затем нажмите кнопку Далее. On the Program page, click All programs, and then click Next.

На странице протокол и порты выберите ICMPv4 или ICMPv6 из списка тип протокола . On the Protocol and Ports page, select ICMPv4 or ICMPv6 from the Protocol type list. Если в сети используется как протокол IPv4, так и протокол IPv6, необходимо создать отдельное правило ICMP для каждого из них. If you use both IPv4 and IPv6 on your network, you must create a separate ICMP rule for each.

Нажмите кнопку настроить. Click Customize.

В диалоговом окне Настройка параметров ICMP выполните одно из указанных ниже действий. In the Customize ICMP Settings dialog box, do one of the following:

Чтобы разрешить весь сетевой трафик ICMP, выберите все типы ICMPи нажмите кнопку ОК. To allow all ICMP network traffic, click All ICMP types, and then click OK.

Чтобы выбрать один из предопределенных типов ICMP, щелкните определенные типы ICMPи выберите каждый тип в списке, который вы хотите разрешить. To select one of the predefined ICMP types, click Specific ICMP types, and then select each type in the list that you want to allow. Нажмите кнопку ОК. Click OK.

Чтобы выбрать тип ICMP, которого нет в списке, выберите пункт определенные типы ICMP, выберите в списке тип , а затем в списке выберите номер нужного кода , нажмите кнопку Добавитьи выберите только что созданный элемент в списке. To select an ICMP type that does not appear in the list, click Specific ICMP types, select the Type number from the list, select the Code number from the list, click Add, and then select the newly created entry from the list. Нажмите ОК Click OK

Нажмите кнопку Далее. Click Next.

На странице область вы можете указать, что правило применяется только к сетевому трафику с IP-адресами, указанными на этой странице. On the Scope page, you can specify that the rule applies only to network traffic to or from the IP addresses entered on this page. Настройте необходимые параметры для вашего проекта и нажмите кнопку Далее. Configure as appropriate for your design, and then click Next.

На странице действия выберите Разрешить подключение, а затем нажмите кнопку Далее. On the Action page, select Allow the connection, and then click Next.

На странице профиля выберите типы сетевых расположений, к которым применяется это правило, и нажмите кнопку Далее. On the Profile page, select the network location types to which this rule applies, and then click Next.

На странице имя введите имя и описание правила, а затем нажмите кнопку Готово. On the Name page, type a name and description for your rule, and then click Finish.

Источник

Как разрешить или отключить и запретить ответ пинг на Windows

Ping — очень полезная стандартная утилита, которая используется для проверки связи между компьютерами . Ее можно найти встроенной в Windows начиная с версии Windows 95 и до текущей Windows 10 и даже в других операционных системах, таких как Linux и Mac OS. Обычно, когда существует проблема с подключением к компьютеру, первое, что должен сделать администратор или технический специалист, — это запустить ping-тест между компьютерами и посмотреть, есть ли ответ. Если ответ на пинг есть, значит проблема не связана с сетевым подключением.

Насколько бы эта возможность не была бы полезной, хакеры также могут использовать пинг для сканирования подсети, чтобы найти потенциальные компьютеры, которые легко взломать из-за неправильной настройки параметров безопасности, или загрузить ваши файлы из папок, к которым открыт общий доступ без проверки подлинности . Вот почему существуют ситуации, когда нет необходимости отвечать на запросы пинга, например, когда вы подключены к общедоступной сети Wi-Fi. Даже более новые операционные системы Windows достаточно умны, чтобы блокировать пинг-запросы, если вы выбрали сетевое местоположение в качестве общедоступной сети.

Если вы хотите отключить или включить запросы ping, вы попали в нужное место.

Прежде всего, вам необходимо определить, хотите ли вы включить или отключить пинг-ответ во внутренней или внешней сети. Для запроса внешнего пинга вам необходимо настроить маршрутизатор, а не компьютер. Чтобы узнать, может ли внешний источник пропинговать ваш IP-адрес, посетите ping.eu. нажмите на свой IP-адрес, который отображается на веб-странице, и нажмите кнопку «Перейти». Если вы видите 100% потерю пакетов, это означает, что ваш маршрутизатор / сеть уже защищены от внешнего пинга. Однако, если ping.eu показывает результат, как на скриншоте ниже, это означает, что ваш маршрутизатор / сеть отвечает на запросы ping.

Возможно, вы захотите обратиться к руководству вашего маршрутизатора, чтобы получить доступ к конфигурации вашего маршрутизатора и проверить настройки брандмауэра. Ниже приведен скриншот настроек маршрутизатора Belkin ADSL, которые можно настроить для блокировки пинга. Некоторые маршрутизаторы имеют очень простую настройку, как блокировать пинг WAN, в то время как некоторые могут быть довольно сложными в настройке для начинающего пользователя.

Чтобы включить или отключить пинг-ответы для вашего компьютера или ноутбука во внутренней сети (например, когда вы подключены к общедоступному Wi-Fi), вы должны выполнить некоторые настройки Windows, либо использовать стороннее программное обеспечение брандмауэра.

Как разрешить или отключить и запретить ответ пинг на Windows

ZoneAlarm Free Firewall

Для ZoneAlarm Free Firewall в программном обеспечении есть только две зоны: Public и Trusted. Зоны в ZoneAlarm выбираются автоматически в зависимости от профиля сетевого расположения в Windows. Например, если вы выбрали «Домашняя сеть» в качестве сетевого расположения для подключения к Wi-Fi, ZoneAlarm автоматически устанавливает зону как «Trusted» и наоборот.

Если ваш компьютер отвечает на запросы ping, отключить ответ ping так же просто, как изменить зону с Trusted на Public ZoneAlarm. Запустите ZoneAlarm, перейдите на вкладку FIREWALL и нажмите View Zones в Basic Firewall.

На вкладке View Zones выберите сеть, к которой вы подключены, и нажмите кнопку Edit . Нажмите на выпадающее меню для зоны и выберите Public .

Если вы хотите снова включить пинг-ответ, установите для зоны сети значение «Trusted».

Emsisoft Online Armor Free

Emsisoft Online Armor Free автоматически отключит пинг-ответ, и у вас не будет способа настроить правила брандмауэра для повторного включения пинга. В отличие от платной версии, где вы можете переключиться в расширенный режим для настройки правил ICMP, бесплатная версия не позволяет переключаться в расширенный режим, а только в стандартный режим. Так что, если вы используете бесплатную версию Online Armor, то вы можете временно отключить защиту Брандмауэра, щелкнув правой кнопкой мыши значок Online Armor в трее и выбрать Брандмауэр, чтобы снять флажок.

Comodo Free Firewall

Comodo автоматически решает, следует ли разрешать или запрещать пинг в зависимости от зоны сети, которую вы выбрали для подключенной сети.

Если вы выбрали Home или Work, то пинг разрешен. Однако зона сети Public Place блокирует все пинг-запросы. Если вы выбрали Public Place и хотите включить запросы ping, вы можете вручную настроить глобальные правила, чтобы разрешить ping вместо блокировки.

Щелкните правой кнопкой мыши значок Comodo Firewall, расположенный в области уведомлений, и выберите Advanced View. Снова щелкните правой кнопкой мыши значок Comodo Firewall в трее, перейдите в Firewall и выберите « Настройки» . Разверните Настройки безопасности > Брандмауэр и выберите Глобальные правила . Дважды щелкните правило, которое гласит: «Block ICMPv4 In From MAC Any To MAC Any Where ICMP Message Is ECHO REQUEST”», и измените действие с «Блокировать на Разрешить» . Нажмите кнопку ОК, чтобы закрыть окно правил брандмауэра, и снова нажмите кнопку ОК, чтобы сохранить изменения.

Кроме того, вы также можете временно отключить брандмауэр на панели задач, чтобы разрешить ответы Ping. Не выходите и не завершайте программу, потому что брандмауэр все еще будет активен, даже если значок в области уведомлений не отображается в области уведомлений.

С другой стороны, если вы находитесь в зоне домашней или рабочей сети, где разрешены запросы ping, и вы хотите отключить ответы ping, вам просто нужно переместить правило брандмауэра, расположенное внизу, которое блокирует все эхо-запросы ICMP вплоть до верхний, так чтобы он переопределил первых два правила, которые разрешают все входящие и исходящие запросы.

Как отключить и запретить ответ пинг в Брандмауэр Windows 10

На самом деле нет необходимости полагаться на стороннее программное обеспечение брандмауэра для включения или отключения пинг-ответов, поскольку для этого можно настроить брандмауэр Windows.

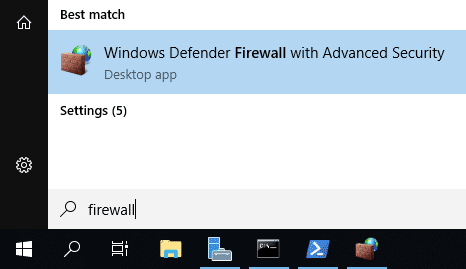

- Нажмите клавишу WIN, и в поиске введите WINDOWS FIREWALL и запустите.

- Нажмите на Дополнительные параметры, расположенные на левой боковой панели.

- Нажмите на «Правила для входящих подключений» на левой панели.

- Нажмите « Действие» в строке справаи выберите « Создать правило» .

- Нажмите на Настраиваемое и нажмите далее.

- Убедитесь, что выбран вариант «Все программы», и нажмите «Далее».

- Щелкните раскрывающееся меню «Тип протокола», выберите ICMPv4 и нажмите «Далее».

- Убедитесь, что выбран « юбой IP-адрес», и нажмите «Далее».

- Если вы хотите включить ping при подключении к общедоступной сети, выберите «Разрешить подключение». Если вы хотите заблокировать пинг, даже если вы подключены к домашней сети, выберите опцию «Блокировать соединение» и нажмите «Далее».

- Вы можете оставить все флажки для профилей и нажать Далее.

- Дайте этому новому правилу любое имя, которое вам нравится и нажмите готово. Вновь созданное правило брандмауэра вступит в силу немедленно, не требуя перезагрузки.

Насколько публикация полезна?

Нажмите на звезду, чтобы оценить!

Средняя оценка 4.4 / 5. Количество оценок: 7

Источник

Контекст таков

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Тут иметься ввиду, надо на моей машине ограничить доступ к протоколу ICMP.?

Если я все правильно понял, то как мне это сделать? на маке.

На шиндоусе нашел решения а как на маке то. =((

Как убрать определение туннеля (двусторонний пинг) в VPN?

Вы пытаетесь максимально замаскировать свой VPN или прокси? Тогда вам наверняка необходимо убрать «Определение туннеля (двусторонний пинг)». Как это сделать? Поговорим об этом в этой статье!

ICMP, Internet Control Message Protocol — доступно говоря, позволяет выполнить ping, на доступность сервера. Если вы за анонимность, то необходимо запретить ICMP трафик к своему VPN серверу или «определение туннеля (двусторонний пинг)».

Как запретить ICMP трафик?

Скорей всего, если задались таким вопросом, то наверняка, вы уже знакомы терминалом и командной строкой, так как абсолютно вся настройка сервера будет происходить с помощью ввода команд.

- Запускаем ssh, переходим на сервер и логинимся под Root пользователем

- Переходим к редактированию настроек ufw c помощью nano:

- Добавляем новую строку и сохраняем результат:

У вас остались еще дополнительные вопросы? Пишите их в комментариях, о том что у вас получилось или наоборот!

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Linux. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

Запретить ICMP для моего VPN

Запретить ICMP трафик к VPN

Зашел на 2ip и во время проверки анонимности определение туннеля (двусторонний пинг)был обнаружен.

Запретить ICMP запрос с пк2 до пк1, но разрешить с пк1 до пк2. pc1 ip address: 192.168.10.5 pc2.

Как запретить удаленный инклуд и чтение файла с моего сервера?

На моем сайте есть файл конфигурации config.php, содержащий пароли и активизирующий доступ к базе.

Как запретить/заблокировать использование VPN

Как запретить/заблокировать использование VPN ну и дополнительный вопрос т- если заблокировать.

Запретить icmp трафик к своему vpn серверу. Огненная дуга. Защищаемся от взломщиков с помощью IPTABLES, IPFW и PF. Пара слов об ограничении скорости

Каким образом можно сконфигурировать компьютеры под управлением Windows 2000/XP/2003 на блокирование Ping пакетов? Windows 2000/XP/2003 имеет встроенный механизм безопастности IP, называемых IPSec (IP Security). IPSec это протокол разработанный для защиты индивидуальных TCP/IP пакетов при передачи их через сеть.

Однако мы не будем вдаваться в подробности функционирования и устройства IPsec, ибо помимо шифрования, IPSec может также защищать ваш сервер или рабочую станцию механизмом, похожим на файерволл.

Блокируем PING на одиночном компьютере

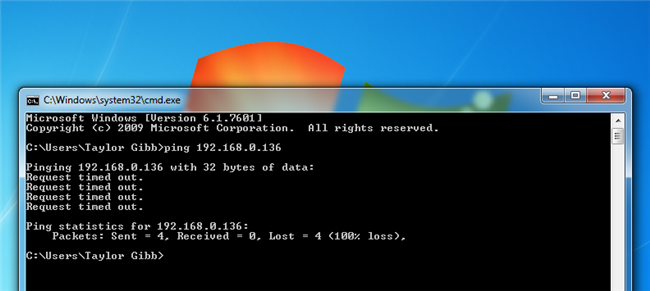

Для блокирования всех PING пакетов с компьютера и на него нам необходимо создать полититку IPSec, которая будет блокировать весь ICMP трафик. Для начала проверьте отвечает ли ваш компьютер на ICMP запросы:

Для настройки одиночного компьютера нам необходимо выполнить следующие шаги:

Сконфигурируем список IP Filter Lists и Filter Actions

- Откройте окно MMC (Start > Run > MMC).

- Добавьте оснастку IP Security and Policy Management.

- Выберите какой компьютер будет управляться этой политикой – в нашем случае это локальный компьтер. Нажмите Close, потом нажмитеOk.

- Правой кнопкой нажмите на IP Security Policies в левой половине консоле MMC. Выберите Manage IP Filter Lists and Filter Actions.

- Вам не нужно настраивать или создавать IP фильтр для ICMP (протокол в котором работает PING), так как такой фильтр уже существует по умолчанию – All ICMP Traffic.

Однако вы можете сконфигурировать сколь угодно сложный IP фильтр, к примеру запретить пинговать ваш компьютер со всех IP, кроме нескольких определенных. В одной из следующих статей посвященных IPSec мы подробно рассмотрим создание IP фильтров, следите за обновлениями.

- В окне Manage IP Filter Lists and Filter actions просмотрите ваши фильтры и если все в порядке нажмите на вкладку Manage Filter Actions. Теперь нам нужно добавить действие для фильтра, которое будет блокировать определенный трафик, нажмем Add.

- В первом окне приветствия нажимаем Next.

- В поле Filter Action Name вводим Block и нажимаем Next.

- В Filter Action General Options выбираем Block, после чего жмем Next.

- Вернитесь в окно Manage IP Filter Lists and Filter actions и просмотрите ваши фильтры и если все в порядке, нажмите Close. Вы можете добавить фильтры и действия для фильтров в любое время.

Следующим шагом будет конфигурирование политики IPSec и её применение.

Конфигурируем политику IPSe

- В той же MMC консоле нажмите правой кнопкой по IP Security Policies и выберите Create IP Security Policy.

- Пропустите приветствие мастера нажав Next.

- В поле IP Security Policy Name введите соответствующее случаю имя, например “Block PING”. Нажмите Next

- В окне Запросов безопасного соединения сними галочку с чекбокса Active the Default Response Rule. НажмитеNext

- Отметьте чекбокс изменить свойства и нажмите Finish.

- Нам нужно добавить IP фильтры и действия фильтров в новую политику IPSec. В окне новый политике IPSec нажмите Add

- Нажмите Next.

- В окне Tunnel Endpoint убедитесь что выбрано значение по умолчанию и нажмите Next.

Брандмауэр — первая линия защиты любого сервера, и от его правильной настройки зависит, сможет ли злоумышленник продвинуться дальше в своих попытках проникновения в систему. Современные файеры предлагают множество механизмов обеспечения безопасности, используя которые ты можешь оставить «не у дел» 99% атакующих. И все это без необходимости покупки дорогостоящего оборудования и коммерческого софта.

Главная цель всех взломщиков — получение доступа к командному интерпретатору сервера для использования его возможностей в своих интересах. Наиболее часто проникновение в «святая святых» осуществляется с помощью дыр в сервисах или же через подбор пароля (брутфорс) к одному из них (например, ssh).

Сканирование портов

Чтобы выявить наличие уязвимых сервисов на машине, атакующий производит разведку с помощью сканера портов и различных систем обнаружения уязвимостей. Обычно в качестве сканера портов используется nmap, который способен осуществлять сканирование десятком различных способов и в некоторых случаях умеет выявлять версии ОС и сервисов. Вот список особенно популярных флагов nmap, которые обычно используют взломщики:

Флаги nmap, используемые при сканировании

- -sT — обычное TCP-сканирование с помощью открытия соединения на указанный порт и его завершения;

- -sS — SYN/ACK-сканирование, связь разрывается сразу после ответа на запрос открытия соединения;

- -sU — UDP-сканирование;

- -sF — сканирование пакетами с установленным флагом FIN;

- -sX — сканирование пакетами с установленными флагами FIN, PSH и URG;

- -sN — сканирование пакетами без установленных флагов.

Метод защиты от сканирования прост и известен любому системному администратору. Заключается он в простом закрытии всех сервисов, которые не должны быть видны из внешней сети. Например, если на машине работают сервисы ssh, samba и apache, а из внешнего мира должен быть виден только веб-сервер с корпоративной веб-страницей, то межсетевой экран может быть настроен так:

Начальная настройка iptables

outif=»eth1″

iptables -F

iptables -i $outif -A INPUT

-m conntrack

—ctstate ESTABLISHED,RELATED

-j ACCEPT

iptables -i $outif -A INPUT -p tcp

—dport 80 -j ACCEPT

iptables -i $outif -P INPUT DROP

iptables -i $outif -P OUTPUT ACCEPT

Начальная настройка ipfw

outif=»rl0″

ipfw add allow ip from any to any

via lo0

ipfw add allow ip from me to any

via $outif

ipfw add allow tcp from any to me

established via $outif

ipfw add allow tcp from any 80

to me via $outif

ipfw add deny ip from any to any

via $outif

Начальная настройка pf

outif=»rl0″

set skip on lo0

block all

pass out on $outif from $outif

to any keep state

pass in on $outif proto from any

to $outif port 80

Все три набора правил делают одно и то же — разрешают прохождение любого трафика по интерфейсу обратной петли (loopback), разрешают принимать пакеты уже установленных соединений (чтобы, например, браузер мог получить ответ на запрос к удаленному серверу), разрешают обращения на 80-й порт, блокируя все остальные, и разрешают любые коннекты наружу. Обрати внимание, что если в примерах iptables и ipfw мы явно задали правила для разрешения приема пакетов уже установленных соединений (established), то в случае с pf для этого достаточно было указать «keep state» в рулесете, разрешающем любые исходящие соединения.

В общем-то, такая схема защиты сетевых сервисов от сканирования и проникновения отлично работает, но мы можем пойти дальше и настроить файер так, чтобы некоторые виды сканирования вообще не могли бы быть выполнены. Технически мы не можем сделать это в отношении обычного сканирования (флаги nmap «-sT», «-sS» и «-sU») просто потому, что в нем нет ничего криминального, однако нестандартные типы сканирования, такие как «-sN», «-sF» и «-sX», порождают пакеты, которые никак не могли быть созданы легальными приложениями.

Поэтому без тени сомнения отбрасываем подобные соединения.

Методы борьбы с экзотическими видами сканирования

# Запрет FIN-сканирования

Linux> iptables -A INPUT –p tcp

–m tcp

–-tcp-flags FIN,ACK FIN -j DROP

FreeBSD>

not established tcpflags fin

# Запрет X-сканирования

Linux>

—tcp-flags FIN,SYN,RST,PSH,ACK,URG

FIN,SYN,RST,PSH,ACK,URG

–j DROP

FreeBSD> ipfw add reject tcp from any to any

tcpflags fin, syn, rst, psh, ack, urg

# Запрет N-сканирования

Linux> iptables -A INPUT –p tcp –m tcp

–-tcp-flags FIN,SYN,RST,PSH,ACK,URG NONE –j DROP

FreeBSD> ipfw add reject tcp from any to any

tcpflags !fin, !syn, !rst, !psh, !ack, !urg

В OpenBSD все эти строки можно заменить простой записью в начале

/etc/pf.conf:

scrub in all

Директива scrub активирует механизм нормализации пакетов, при котором фрагментированные пакеты воссоединяются, а пакеты с недопустимой комбинацией флагов отбрасываются. Кроме экзотических видов сканирования scrub позволяет защититься и от обмана систем обнаружения вторжений (посылка сильно фрагментированных пакетов) и некоторых видов DoS-атак.

Для защиты от SYN/ACK-сканирования, инициируемого с помощью nmap-флага «-sS», мы можем использовать метод пассивного определения ОС (OS Fingerprint), доступный в брандмауэрах pf и iptables/netfilter (начиная с версии 1.4.6). Во время проведения обычного сканирования (флаг «-sT») nmap использует стандартный интерфейс сокетов операционной системы, поэтому такой скан почти ничем не отличается от потока обычных пакетов (ниже мы рассмотрим некоторые его отличия), однако при SYN/ACK-сканировании nmap формирует пакеты самостоятельно, поэтому они имеют некоторые черты, которые выдают их источник. Метод пассивного определения ОС позволяет идентифицировать эти пакеты и отбросить их с помощью стандартных правил файервола:

OpenBSD> block in quick from any os NMAP

Linux> iptables -I INPUT -p tcp -m osf —genre NMAP

-j DROP

Модуль osf брандмауэра iptables/netfilter использует базу «отпечатков», собранную и обновляемую разработчиками OpenBSD (/etc/pf.os), поэтому оба этих правила должны привести к одинаковым результатам. Интересно так же и то, что они позволяют эффективно противодействовать функции определения ОС утилиты nmap (флаг «-O»).

Теперь мы защищены почти от всех видов сканирования, кроме стандартного и тупого «-sT». Как быть с ним? На самом деле все просто. Факт сканирования портов легко заметить, просто проанализировав логи файервола. Если за короткий промежуток времени происходило множество коннектов на различные порты — значит, нас сканировали. Осталось только переложить эту идею на правила брандмауэра. Для iptables есть отличный рецепт, который блокирует всех, кто слишком настойчиво стучится в нерабочие порты:

Борьба со сканированием с помощью iptables

# Проверка на стук в нерабочие порты (10 в час)

—seconds 3600 —hitcount 10 —rttl -j RETURN

# Вторая проверка на стук в нерабочие порты (2 в минуту)

iptables -A INPUT -m recent —rcheck

—seconds 60 —hitcount 2 —rttl -j RETURN

# Заносим адреса стучащихся в список

iptables -A INPUT -m recent —set

# Отбрасываем пакеты всех, кто превысил лимит на

количество подключений

iptables -P INPUT -j DROP

Установив пакет xtables-addons, содержащий наработки проекта patch-omatic, мы получим доступ к модулю PSD (Port Scan Detect), реализованному по образу и подобию демона scanlogd. Все предыдущие строки могут быть легко заменены простым правилом:

# iptables -A INPUT -m psd -j DROP

К сожалению, в пакетных фильтрах ipfw и pf ничего подобного нет, но это не беда, потому как сканированию портов хорошо противодействует демон PortSentry и тот самый scanlogd.

Запрет Icmp-сообщений

Хорошей практикой также является запрет ICMP-сообщений, которые могут выдать дополнительную информацию о хосте или быть использованы для выполнения различных злонамеренных действий (например, модификации таблицы маршрутизации). Ниже приведена таблица со списком возможных типов ICMP-сообщений:

- 0 — echo reply (echo-ответ, пинг)

- 3 — destination unreachable (адресат недосягаем)

- 4 — source quench (подавление источника, просьба посылать пакеты медленнее)

- 5 — redirect (редирект)

- 8 — echo request (echo-запрос, пинг)

- 9 — router advertisement (объявление маршрутизатора)

- 10 — router solicitation (ходатайство маршрутизатора)

- 11 — time-to-live exceeded (истечение срока жизни пакета)

- 12 — IP header bad (неправильный IPзаголовок пакета)

- 13 — timestamp request (запрос значения счетчика времени)

- 14 — timestamp reply (ответ на запрос значения счетчика времени)

- 15 — information request (запрос информации)

- 16 — information reply (ответ на запрос информации)

- 17 — address mask request (запрос маски сети)

- 18 — address mask reply (ответ на запрос маски сети)

Как видишь, ответ на некоторые ICMP-сообщения может привести к разглашению некоторой информации о хосте, в то время как другие — привести к модификации таблицы маршрутизации, поэтому их необходимо запретить.

Обычно выход во внешний мир разрешают ICMP-сообщениям 0, 3, 4, 11 и 12, в то время как на вход принимают только 3, 8 и 12. Вот как это реализуется в различных брандмауэрах:

Запрет опасных ICMP-сообщений

Linux> iptables -A INPUT -p icmp

-icmp-type 3,8,12 -j ACCEPT

Linux> iptables -A OUTPUT -p icmp

-icmp-type 0,3,4,11,12 -j ACCEPT

FreeBSD> ipfw add allow icmp

from any to $outif in

via $outif icmptype 3,8,12

FreeBSD> ipfw add allow icmp

from $outif to any out

via $outif icmptype 0,3,4,11,12

OpenBSD> pass in inet proto icmp

from any to $outif

icmp-type keep state

OpenBSD> pass out inet proto icmp

from $outif to any

icmp-type

keep state

При желании ты можешь запретить весь ICMPтрафик, включая пинг-запросы, но это может повлиять на корректность работы сети.

Брутфорс

Разведав информацию об открытых портах и ОС, взломщик предпринимает попытки проникновения в систему, которые могут быть основаны на эксплуатации дыр в сервисах, либо на подборе паролей. Предотвратить возможность взлома сервисов брандмауэр нам не поможет, однако затормозить процесс перебора паролей — легко. Для этого применяются возможности по ограничению количества пакетов, пришедших на машину с одного IP-адреса. Вот как это можно сделать с помощью iptables:

Защита от брутфорса с помощью iptables

# Цепочка для проверки соединений

iptables -N brute_check

# Блокировка адреса, если за 60

секунд он инициировал более 2-х соединений

—update —seconds 60

—hitcount 3 -j DROP

# Если нет — разрешаем соединение и

заносим адрес в список

iptables -A brute_check -m recent

—set -j ACCEPT

# Очищаем цепочку INPUT

iptables -F INPUT

# Отправляем в цепочку brute_check

всех, кто пытается подключиться к

22-му порту

—ctstate NEW -p tcp

—dport 22 -j brute_check

iptables -P INPUT DROP

То же самое можно проделать и с использованием pf:

Защита от брутфорса с помощью pf

# Создаем таблицу для брутфорсеров

table

persist

# Блокируем всех, кто в нее попадает

block in quick from

# Помещаем в таблицу bruteforcers всех, кто инициирует более двух соединений на 22-ой порт в минуту

pass in on $ext_if inet proto tcp to $outif

port 22 flags S/SA keep state

(max-src-conn-rate 60/2, overload

flush)

Брандмауэр ipfw не обладает достаточной функциональностью для эффективного противодействия брутфорсерам, поэтому его пользователи должны использовать инструменты более высокого уровня, такие как специальные модули PAM, системы обнаружения вторжений и программы вроде sshguard.

Спуфинг

Спуфинг (подмена адреса отправителя пакета) может быть использован для осуществления DoS-атак или обхода брандмауэра. В первом случае спуфинг дает огромное преимущество атакующему, так как существенно затрудняет реакцию на атаку (пакеты, приходящие с совершенно разными адресами отправителя, не так просто классифицировать и заблокировать) и затягивает процесс закрытия новых соединений (обычно поддельный адрес недостижим, поэтому закрытие соединения происходит лишь по истечению таймаута). Спуфинг, осуществляемый для обхода системы защиты, менее опасен и в большинстве случаев поддается контролю.

Достаточно часто, блокируя внешние сетевые сервисы хоста, системные администраторы оставляют их открытыми для определенного диапазона адресов (например, для подключения со своей домашней машины). Вычислив один из этих адресов, взломщик может сформировать пакет, указав этот адрес в качестве обратного, и таким образом «проскользнуть » через брандмауэр. Далее он может угадать номера последовательности TCP-пакетов и сделать так, чтобы доверяющий обратному адресу сервис выполнил нужное ему действие. Это очень трудная в реализации атака, которая, тем не менее, может быть выполнена грамотным специалистом, а если речь идет о протоколе UDP, то это под силу и кулхацкеру.

К счастью, защититься от подобных атак легко. Достаточно не открывать порты незащищенных сервисов во внешний мир, а в случае резкой необходимости использовать защитные системы самих сервисов (например, сертификаты ssh) или механизм «стука в порты» (о нем рассказано в конце статьи).

Ситуация становится более сложной, когда дело касается сетевого моста, разделяющего внутреннюю и внешнюю сети (или две локальных сети). Доверительные отношения внутри локальной сети — обычное дело. Сервисы доступны всем, никакой аутентификации, шифрования и т.д. — просто лакомый кусочек для взломщика. Находясь во внешней сети, он может узнать сетевую маску внутренней сети и сформировать пакеты с соответствующим ей обратным адресом, что приведет к получению доступа ко всем ресурсам локалки. Это действительно опасная ситуация, но ее легко предотвратить с помощью правильной настройки брандмауэра или ОС.

Для этого достаточно запретить прохождение пакетов, обратные адреса которых соответствуют используемым во внутренней сети, с внешнего интерфейса:

Linux> iptables -A INPUT -i $outif

-s 192.168.1.0/24 -j DENY

FreeBSD> ipfw add deny ip from

192.168.1.0/24 to any via $outif

OpenBSD> block in on $outif from

192.168.1.0/24 to any

В качестве альтернативы или дополнительной меры защиты можно (и даже нужно) использовать специальные директивы ipfw и pf и настройки ядра Linux:

Linux> echo 1 > /proc/sys/net/ipv4/conf/all/rp_filter

FreeBSD> ipfw add deny ip from any to any not antispoof in

OpenBSD> antispoof quick for $ext_if

Эти три команды приводят к одинаковым результатам. Все пакеты, обратные адреса которых соответствуют маске сети другого интерфейса, отбрасываются.

Полезности IPTABLES

В конце статьи мы рассмотрим несколько интересных возможностей iptables/netfilter, которые могут оказаться полезными при защите сервера от проникновений. Начнем с механизма удаленного управления брандмауэром, получившего имя «стук в порты» (port knoking). Суть его заключается в том, чтобы заставить файервол выполнять определенные действия после подключения к заданному порту. Ниже приведен пример правил, открывающих порт SSH на 10 секунд после «стука» в 27520-ый порт:

iptables и port knocking

# Цепочка для проверки соединений на защищаемый порт

iptables -N knock

# Разрешаем соединение, если стук был в течение последних

10 секунд

iptables -A knock -m recent —rcheck —seconds 10

-j ACCEPT

# Очищаем INPUT

iptables -F INPUT

# Разрешаем все, что относится к уже установленным соединениям

iptables -A INPUT -m conntrack

—ctstate ESTABLISHED,RELATED -j ACCEPT

# Все попытки открыть соединение с 22-м портом отправляем

на проверку в цепочку knock

-p tcp —dport 22 -j knock

# Заносим адрес стучащегося в 27520-й порт в список

iptables -A INPUT -m conntrack —ctstate NEW

-p tcp —dport 27520 -m recent —set

# При стуке в соседние порты удаляем адрес из списка

iptables -A INPUT -m conntrack —ctstate NEW -p tcp

-m multiport —dport 27519,27521 -m recent —remove

# Запрещаем все

iptables -P INPUT DROP

Третье с конца правило добавляет адрес стучащегося в список. Если та же машина в течение 10 секунд после стука обратится к 22-му порту, соединение будет установлено. Предпоследнее правило — защита от «перебора стука». Если злоумышленник попытается стучать последовательно во все порты с надеждой, что один из них откроет 22-й порт, сработает это правило, и его адрес будет удален из списка сразу после попадания в него.

Вторая полезность iptables распространяется в пакете xtables-addons (patch-o-matic) и носит имя TARPIT. Это действие (такое же, как ACCEPT или DENY), которое «подвешивает» соединение, не позволяя атакующей стороне его закрыть. Соединение, пакеты которого попадают в TARPIT, будет благополучно установлено, однако размер окна будет равен нулю, благодаря чему удаленная машина не сможет отправлять данные, расходуя свои ресурсы, а соединение будет закрыто только по истечению таймаута. TARPIT можно использовать в экстренных случаях для защиты от DoS:

# iptables -A INPUT -p tcp -m tcp -dport 80 -j TARPIT

Или же для введения атакующего в заблуждение и борьбы против сканеров

портов (только обычное TCP-сканирование, «-sT»):

# iptables -A INPUT -p tcp -m tcp —dport 80 -j ACCEPT

# iptables -A INPUT -p tcp -m tcp —dport 25 -j ACCEPT

# iptables -A INPUT -p tcp -m tcp -j TARPIT

Эти правила создают видимость системы, в которой открыты все порты, однако при попытке подключения к любому из них (кроме 80 и 25) соединения будут «подвисать». Того же результата, но без «провисших» соединений, можно добиться с помощью действия DELUDE, которое правильно отвечает на все попытки инициации соединения, но посылает RST-пакет в ответ на все остальные пакеты. Для еще большего запутывания атакующего ты можешь использовать действие CHAOS, которое случайным образом активирует одно из двух описанных выше действий.

Выводы

Обладая достаточным количеством знаний и вдумчиво читая документацию, ты можешь создать очень крепкий бастион, к которому будет не такто просто подобраться. Современные брандмауэры, а в особенности pf и iptables, предлагают множество средств защиты от непрошенных гостей, которые ты можешь получить абсолютно безвозмездно.

Links

- sf.net/projects/sentrytools — PortSentry

- www.openwall.com/scanlogd — scanlogd

Борьба с утечкой ресурсов

При использовании действия TARPIT обязательно добавляй в конфиг следующее правило, иначе «провисшие» соединения будут съедать ресурсы при обработке подсистемой conntrack:

# iptables -t raw -I PREROUTING -p tcp —dport 25 -j NOTRACK

Файрвол в системе linux контролируется программой iptables (для ipv4) и ip6tables (для ipv6). В данной шпаргалке рассмотрены самые распространённые способы использования iptables для тех, кто хочет защитить свою систему от взломщиков или просто разобраться в настройке.

Знак # означает, что команда выполняется от root. Откройте заранее консоль с рутовыми правами — sudo -i в Debian-based системах или su в остальных.

1. Показать статус.

Примерный вывод команды для неактивного файрвола:

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination

Для активного файрвола:

Chain INPUT (policy DROP 0 packets, 0 bytes) pkts bytes target prot opt in out source destination 0 0 DROP all — * * 0.0.0.0/0 0.0.0.0/0 state INVALID 394 43586 ACCEPT all — * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 93 17292 ACCEPT all — br0 * 0.0.0.0/0 0.0.0.0/0 1 142 ACCEPT all — lo * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy DROP 0 packets, 0 bytes) pkts bytes target prot opt in out source destination 0 0 ACCEPT all — br0 br0 0.0.0.0/0 0.0.0.0/0 0 0 DROP all — * * 0.0.0.0/0 0.0.0.0/0 state INVALID 0 0 TCPMSS tcp — * * 0.0.0.0/0 0.0.0.0/0 tcp flags:0x06/0x02 TCPMSS clamp to PMTU 0 0 ACCEPT all — * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 0 0 wanin all — vlan2 * 0.0.0.0/0 0.0.0.0/0 0 0 wanout all — * vlan2 0.0.0.0/0 0.0.0.0/0 0 0 ACCEPT all — br0 * 0.0.0.0/0 0.0.0.0/0 Chain OUTPUT (policy ACCEPT 425 packets, 113K bytes) pkts bytes target prot opt in out source destination Chain wanin (1 references) pkts bytes target prot opt in out source destination Chain wanout (1 references) pkts bytes target prot opt in out source destination

Где:

-L: Показать список правил.

-v: Отображать дополнительную информацию. Эта опция показывает имя интерфейса, опции, TOS маски. Также отображает суффиксы «K», «M» or «G».

-n: Отображать IP адрес и порт числами (не используя DNS сервера для определения имен. Это ускорит отображение).

2. Отобразить список правил с номерами строк.

# iptables -n -L -v —line-numbers

Chain INPUT (policy DROP) num target prot opt source destination 1 DROP all — 0.0.0.0/0 0.0.0.0/0 state INVALID 2 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 3 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 4 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy DROP) num target prot opt source destination 1 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 2 DROP all — 0.0.0.0/0 0.0.0.0/0 state INVALID 3 TCPMSS tcp — 0.0.0.0/0 0.0.0.0/0 tcp flags:0x06/0x02 TCPMSS clamp to PMTU 4 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 5 wanin all — 0.0.0.0/0 0.0.0.0/0 6 wanout all — 0.0.0.0/0 0.0.0.0/0 7 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 Chain OUTPUT (policy ACCEPT) num target prot opt source destination Chain wanin (1 references) num target prot opt source destination Chain wanout (1 references) num target prot opt source destination

Вы можете использовать номера строк для того, чтобы добавлять новые правила.

3. Отобразить INPUT или OUTPUT цепочки правил.

# iptables -L INPUT -n -v

# iptables -L OUTPUT -n -v —line-numbers

4. Остановить, запустить, перезапустить файрвол.

Силами самой системы:

# service ufw stop

# service ufw start

Можно также использовать команды iptables для того, чтобы остановить файрвол и удалить все правила:

# iptables -F

# iptables -X

# iptables -t nat -F

# iptables -t nat -X

# iptables -t mangle -F

# iptables -t mangle -X

# iptables -P INPUT ACCEPT

# iptables -P OUTPUT ACCEPT

# iptables -P FORWARD ACCEPT

Где:

-F: Удалить (flush) все правила.

-X: Удалить цепочку.

-t table_name: Выбрать таблицу (nat или mangle) и удалить все правила.

-P: Выбрать действия по умолчанию (такие, как DROP, REJECT, или ACCEPT).

5. Удалить правила файрвола.

Чтобы отобразить номер строки с существующими правилами:

# iptables -L OUTPUT -n —line-numbers

# iptables -L OUTPUT -n —line-numbers | less

# iptables -L OUTPUT -n —line-numbers | grep 202.54.1.1

Получим список IP адресов. Просто посмотрим на номер слева и удалим соответствующую строку. К примеру для номера 3:

# iptables -D INPUT 3

Или найдем IP адрес источника (202.54.1.1) и удалим из правила:

# iptables -D INPUT -s 202.54.1.1 -j DROP

Где:

-D: Удалить одно или несколько правил из цепочки.

6. Добавить правило в файрвол.

Чтобы добавить одно или несколько правил в цепочку, для начала отобразим список с использованием номеров строк:

# iptables -L INPUT -n —line-numbers

Chain INPUT (policy DROP) num target prot opt source destination 1 DROP all — 202.54.1.1 0.0.0.0/0 2 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 state NEW,ESTABLISHED

Чтобы вставить правило между 1 и 2 строкой:

# iptables -I INPUT 2 -s 202.54.1.2 -j DROP

Проверим, обновилось ли правило:

# iptables -L INPUT -n —line-numbers

Вывод станет таким:

Chain INPUT (policy DROP) num target prot opt source destination 1 DROP all — 202.54.1.1 0.0.0.0/0 2 DROP all — 202.54.1.2 0.0.0.0/0 3 ACCEPT all — 0.0.0.0/0 0.0.0.0/0 state NEW,ESTABLISHED

7. Сохраняем правила файрвола.

Через iptables-save:

# iptables-save > /etc/iptables.rules

8. Восстанавливаем правила.

Через iptables-restore

# iptables-restore

9. Устанавливаем политики по умолчанию.

Чтобы сбрасывать весь трафик:

# iptables -P INPUT DROP

# iptables -P OUTPUT DROP

# iptables -P FORWARD DROP

# iptables -L -v -n

После вышеперечисленных команд ни один пакет не покинет данный хост.

# ping google.com

10. Блокировать только входящие соединения.

Чтобы сбрасывать все не инициированные вами входящие пакеты, но разрешить исходящий трафик:

# iptables -P INPUT DROP

# iptables -P FORWARD DROP

# iptables -P OUTPUT ACCEPT

# iptables -A INPUT -m state —state NEW,ESTABLISHED -j ACCEPT

# iptables -L -v -n

Пакеты исходящие и те, которые были запомнены в рамках установленных сессий — разрешены.

# ping google.com

11. Сбрасывать адреса изолированных сетей в публичной сети.

# iptables -A INPUT -i eth1 -s 192.168.0.0/24 -j DROP

Список IP адресов для изолированных сетей:

10.0.0.0/8 -j (A)

172.16.0.0/12 (B)

192.168.0.0/16 (C)

224.0.0.0/4 (MULTICAST D)

240.0.0.0/5 (E)

127.0.0.0/8 (LOOPBACK)

12. Блокировка определенного IP адреса.

Чтобы заблокировать адрес взломщика 1.2.3.4:

# iptables -A INPUT -s 1.2.3.4 -j DROP

# iptables -A INPUT -s 192.168.0.0/24 -j DROP

13. Заблокировать входящие запросы порта.

Чтобы заблокировать все входящие запросы порта 80:

# iptables -A INPUT -p tcp —dport 80 -j DROP

# iptables -A INPUT -i eth1 -p tcp —dport 80 -j DROP

Чтобы заблокировать запрос порта 80 с адреса 1.2.3.4:

# iptables -A INPUT -p tcp -s 1.2.3.4 —dport 80 -j DROP

# iptables -A INPUT -i eth1 -p tcp -s 192.168.1.0/24 —dport 80 -j DROP

14. Заблокировать запросы на исходящий IP адрес.

Чтобы заблокировать определенный домен, узнаем его адрес:

# host -t a facebook.com

Вывод: facebook.com has address 69.171.228.40

Найдем CIDR для 69.171.228.40:

# whois 69.171.228.40 | grep CIDR

Вывод:

CIDR: 69.171.224.0/19

Заблокируем доступ на 69.171.224.0/19:

# iptables -A OUTPUT -p tcp -d 69.171.224.0/19 -j DROP

Также можно использовать домен для блокировки:

# iptables -A OUTPUT -p tcp -d www.fаcebook.com -j DROP

# iptables -A OUTPUT -p tcp -d fаcebook.com -j DROP

15. Записать событие и сбросить.

Чтобы записать в журнал движение пакетов перед сбросом, добавим правило:

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j LOG —log-prefix «IP_SPOOF A: »

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j DROP

Проверим журнал (по умолчанию /var/log/messages):

# tail -f /var/log/messages

# grep -i —color «IP SPOOF» /var/log/messages

16. Записать событие и сбросить (с ограничением на количество записей).

Чтобы не переполнить раздел раздутым журналом, ограничим количество записей с помощью -m. К примеру, чтобы записывать каждые 5 минут максимум 7 строк:

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -m limit —limit 5/m —limit-burst 7 -j LOG —log-prefix «IP_SPOOF A: »

# iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j DROP

16. Сбрасывать или разрешить трафик с определенных MAC адресов.

# iptables -A INPUT -m mac —mac-source 00:0F:EA:91:04:08 -j DROP

## *разрешить только для TCP port # 8080 с mac адреса 00:0F:EA:91:04:07 * ##

# iptables -A INPUT -p tcp —destination-port 22 -m mac —mac-source 00:0F:EA:91:04:07 -j ACCEPT

17. Разрешить или запретить ICMP Ping запросы.

Чтобы запретить ping:

# iptables -A INPUT -p icmp —icmp-type echo-request -j DROP

# iptables -A INPUT -i eth1 -p icmp —icmp-type echo-request -j DROP

Разрешить для определенных сетей / хостов:

# iptables -A INPUT -s 192.168.1.0/24 -p icmp —icmp-type echo-request -j ACCEPT

Разрешить только часть ICMP запросов:

### ** предполагается, что политики по умолчанию для входящих установлены в DROP ** ###

# iptables -A INPUT -p icmp —icmp-type echo-reply -j ACCEPT

# iptables -A INPUT -p icmp —icmp-type destination-unreachable -j ACCEPT

# iptables -A INPUT -p icmp —icmp-type time-exceeded -j ACCEPT

## ** разрешим отвечать на запрос ** ##

# iptables -A INPUT -p icmp —icmp-type echo-request -j ACCEPT

18. Открыть диапазон портов.

# iptables -A INPUT -m state —state NEW -m tcp -p tcp —dport 7000:7010 -j ACCEPT

19. Открыть диапазон адресов.

## разрешить подключение к порту 80 (Apache) если адрес в диапазоне от 192.168.1.100 до 192.168.1.200 ##

# iptables -A INPUT -p tcp —destination-port 80 -m iprange —src-range 192.168.1.100-192.168.1.200 -j ACCEPT

## пример для nat ##

# iptables -t nat -A POSTROUTING -j SNAT —to-source 192.168.1.20-192.168.1.25

20. Закрыть или открыть стандартные порты.

Заменить ACCEPT на DROP, чтобы заблокировать порт.

## ssh tcp port 22 ##

iptables -A INPUT -m state —state NEW -m tcp -p tcp —dport 22 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 22 -j ACCEPT

## cups (printing service) udp/tcp port 631 для локальной сети ##

iptables -A INPUT -s 192.168.1.0/24 -p udp -m udp —dport 631 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -p tcp -m tcp —dport 631 -j ACCEPT

## time sync via NTP для локальной сети (udp port 123) ##

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p udp —dport 123 -j ACCEPT

## tcp port 25 (smtp) ##

iptables -A INPUT -m state —state NEW -p tcp —dport 25 -j ACCEPT

# dns server ports ##

iptables -A INPUT -m state —state NEW -p udp —dport 53 -j ACCEPT

iptables -A INPUT -m state —state NEW -p tcp —dport 53 -j ACCEPT

## http/https www server port ##

iptables -A INPUT -m state —state NEW -p tcp —dport 80 -j ACCEPT

iptables -A INPUT -m state —state NEW -p tcp —dport 443 -j ACCEPT

## tcp port 110 (pop3) ##

iptables -A INPUT -m state —state NEW -p tcp —dport 110 -j ACCEPT

## tcp port 143 (imap) ##

iptables -A INPUT -m state —state NEW -p tcp —dport 143 -j ACCEPT

## Samba file server для локальной сети ##

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 137 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 138 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 139 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 445 -j ACCEPT

## proxy server для локальной сети ##

iptables -A INPUT -s 192.168.1.0/24 -m state —state NEW -p tcp —dport 3128 -j ACCEPT

## mysql server для локальной сети ##

iptables -I INPUT -p tcp —dport 3306 -j ACCEPT

21. Ограничить количество параллельных соединений к серверу для одного адреса.

Для ограничений используется connlimit модуль. Чтобы разрешить только 3 ssh соединения на одного клиента:

# iptables -A INPUT -p tcp —syn —dport 22 -m connlimit —connlimit-above 3 -j REJECT

Установить количество запросов HTTP до 20:

# iptables -p tcp —syn —dport 80 -m connlimit —connlimit-above 20 —connlimit-mask 24 -j DROP

Где:

—connlimit-above 3: Указывает, что правило действует только если количество соединений превышает 3.

—connlimit-mask 24: Указывает маску сети.

Помощь по iptables.

Для поиска помощи по iptables, воспользуемся man:

$ man iptables

Чтобы посмотреть помощь по определенным командам и целям:

# iptables -j DROP -h

Проверка правила iptables.

Проверяем открытость / закрытость портов:

# netstat -tulpn

Проверяем открытость / закрытость определенного порта:

# netstat -tulpn | grep:80

Проверим, что iptables разрешает соединение с 80 портом:

# iptables -L INPUT -v -n | grep 80

В противном случае откроем его для всех:

# iptables -A INPUT -m state —state NEW -p tcp —dport 80 -j ACCEPT

Проверяем с помощью telnet

$ telnet ya.ru 80

Можно использовать nmap для проверки:

$ nmap -sS -p 80 ya.ru

Iptables отличный инструмент в руках администратора. Если нужно легко и просто защититься в десктопной Ubuntu, то стоит знать, что есть удобная консольная надстройка над iptables под названием UFW, а к ней есть графическая программа GUFW. Сделать свою Ubuntu ещё более защищённой поможет видеоматериал.

Блокирование ответов пинг в ОС может предотвратить атаки флуда ICMP пакетов, но большинство систем используют данную услугу для онлайн мониторинга (системного мониторинга). В своей теме «заблокировать Ping (ICMP) ответов в Unix/Linux» я расскажу как можно все-таки его выключить.

Блокировка PING на сервер является полезным, если сервер постоянно сталкивается с какой-то DoS атакой с помощью функции PING. При использовании IPTables мы можем просто остановить запретить прохождение ICMP пакетов (собственно, запретить PING) на сервер. Перед началом этого необходимо иметь представление о том, что такое Iptables в Linux. Iptables это система межсетевого экрана с набором правил, которые контролирует входящие и исходящие пакеты. По-умолчанию в Iptables работает без каких-либо правил, вы можете создавать, добавлять, редактировать правила.

Отключения Ping используя iptables

Обьяснение некоторых параметров в iptables, которые необходимы для создания правил управления ICMP пакетами:

A: Добавляет правила.

-D: Удаляет правило с таблицы.

-p: Опция чтобы указать протокол (где ‘icmp’).

—icmp-type: Опция для указания типа.

-J: Перейти к цепочке.

Ниже, я приведу наглядные примеры.

Как заблокировать PING на сервере с выводом сообщений об ошибке?

Таким образом, вы можете частично блокировать PING с выводом сообщения об ошибке «Destination Port Unreachable». Добавьте следующие правила Iptables чтобы заблокировать PING с выводом сообщения об ошибке:

# iptables -A INPUT -p icmp —icmp-type echo-request -j REJECT

Заблокировать PING на сервере без каких-либо сообщений об ошибках.

Для этого, используем команду для ИПтейбелс:

# iptables -A OUTPUT -p icmp —icmp-type echo-request -j DROP # iptables -A INPUT -p icmp —icmp-type echo-reply -j DROP

Заблокирует все входящие и исходящие ICMP пакеты на сервере.

Разрешить Ping используя iptables

Если заблокировали ping на сервере и не знаете как вернуть назад. То я сейчас расскажу как это сделать. А делается это, добавлением следующего правила в IPtables:

# iptables -A INPUT -p icmp —icmp-type echo-request -j ACCEPT # iptables -A OUTPUT -p icmp —icmp-type echo-reply -j ACCEPT

Данные правила разрешат прохождения ICMP пакетов с сервера и на него.

Блокировка Ping с параметрами Kernel

Мы также можем блокировать пинг ответы непосредственно параметрами ядра. Можно заблокировать ответы на пинг временно или постоянно и внизу показано как это сделать.

Временная блокировка Ping

Вы можете заблокировать временно ответы на пинг используя следующую команду

Чтобы разблокировать эту команду, выполните следующую:

# echo 0 >/proc/sys/net/ipv4/icmp_echo_ignore_all

Запретить Ping вообще

Вы можете заблокировать пинг ответы добавляя следующий параметр в конфигурационный файл:

sysctl используется для изменения параметров ядра во время выполнения, один из этих параметров может быть «ping daemon» (демон пинга), если вы хотите отключить пинг, то вы просто должны выполнить что-то вроде:

# sysctl -w net.ipv4.icmp_echo_ignore_all=1

Теперь попробуйте пинговать машину, никаких ответов на нее нет, не так ли? Для повторного включения пинга, используйте:

# sysctl -w net.ipv4.icmp_echo_ignore_all=0

W флаг используется, если вы хотите изменить некоторые настройки.

Теперь выполните следующую команду, чтобы немедленно применить настройки без перезагрузки системы:

Вот мой полный конфиг:

# cd /usr/local/src && wget http://сайт/wp-content/uploads/files/sysctl_conf.txt

и потом можно выполнить:

# cp /usr/local/src/sysctl_conf.txt /etc/sysctl.conf

На этом у меня все, тема «Заблокировать Ping (ICMP) ответов в Unix/Linux» завершена.

Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

Статья отвечает на вопрос насколько опасно блокировать ICMP трафик.

ICMP — яблоко раздора

Многие сетевые администраторы считают, что протокол межсетевых управляющих сообщений (Internet Control Message Protocol (ICMP) представляет собой угрозу безопасности и поэтому должен всегда блокироваться на . Это правда, что протокол имеет некоторые связанные с этим проблемы безопасности, и что часть запросов должна быть заблокирована. Но это не повод блокировать весь ICMP-трафик!

ICMP-трафик имеет много важных функций; какие то из них полезны для устранения неполадок, другие же необходимы для правильной работы сети. Ниже приведены сведения о некоторых важных составляющих ICMP протокола, о которых вы должны знать. Следует подумать над тем, как оптимальным образом пропускать их через вашу сеть.

Echo запрос и and Echo ответ

IPv4 – Echo запрос (Type8, Code0) и Echo ответ (Type0, Code0)

IPv6 – Echo запрос (Type128, Code0) and Echo ответ (Type129, Code0)

Мы все хорошо знаем, что ping, — один из первых инструментов для поиска и устранения неполадок. Да, если вы включите на своем оборудование обработку ICMP-пакетов, то это значит, что ваш хост теперь доступен для обнаружения, но разве ваш уже не слушает порт 80, и не отправляет ответы на клиентские запросы? Конечно, заблокируйте ещё и эти запросы, если вы действительно хотите, чтобы на границе сети была ваша DMZ. Но блокируя ICMP трафик внутри вашей сети, не усилите защиту, напротив получите систему с излишне сложным процессом поиска и устранения неполадок («Проверьте пожалуйста отзывается ли шлюз на сетевые запросы?», «Нет, но это меня ничуть не расстраивает, потому что мне это ничего не скажет! »).

Помните, также можете разрешить прохождение запросов в определенном направлении; например, настроить оборудование так, чтобы Echo запросы из вашей сети проходили в сеть Интернет и Echo ответы из Интернета в вашу сеть, но не наоборот.

Необходима фрагментация пакета (IPv4) / Пакет слишком большой (IPv6)

IPv4 – (Type3, Code4)

IPv6 – (Type2, Code0)

Данные компоненты протокола ICMP очень важны, так как являются важным компонентом в Path MTU Discovery (PMTUD), который является неотъемлемой частью протокола TCP. Позволяет двум хостам корректировать значение максимального размера сегмента TCP (MSS) до значения, которое будет соответствовать наименьшему MTU по пути связей между двумя адресатами. Если на пути следования пакетов будет узел с меньшим Maximum Transmission Unit, чем у отправителя или получателя, и у них не будет средств для обнаружения данной коллизии, то трафик будет незаметно отбрасывается. И вы не будете понимать что происходит с каналом связи; другими словами, «для вас наступят веселые деньки».

Don’t Fragment – ICMP не пройдет!

Передача IPv4-пакетов с установленным битом Don’t Fragment (большинство из них!) или IPv6-пакетов (помним, что в IPv6 нет фрагментации маршрутизаторами), которые слишком велики для передачи через интерфейс, приведёт к тому, что маршрутизатор отбросит пакет и сформирует ответ источнику передачи с следующими ICMP-ошибками: Требуется Фрагментация (Fragmentation Required ), либо Пакет Слишком Большой (Packet Too Big). Если ответы с этими ошибками не смогут вернуться к отправителю, то он будет интерпретировать отсутствие подтверждающих ответов о доставке пакетов ACK (Acknowledge ) от получателя в качестве перегрузки / потери и источником для повторной передачи пакетов, которые также будут отбрасываться.

Сложно выявить причину подобной проблемы и быстро устранить, процесс обмена TCP-рукопожатиями (TCP-handshake) работает нормально, поскольку в нем задействованы небольшие пакеты, но как только происходит массовая передача данных сеанс передачи зависает, так как источник передачи не получает сообщения об ошибках.

Исследование пути доставки пакетов