Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITYLocal account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITYLocal account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

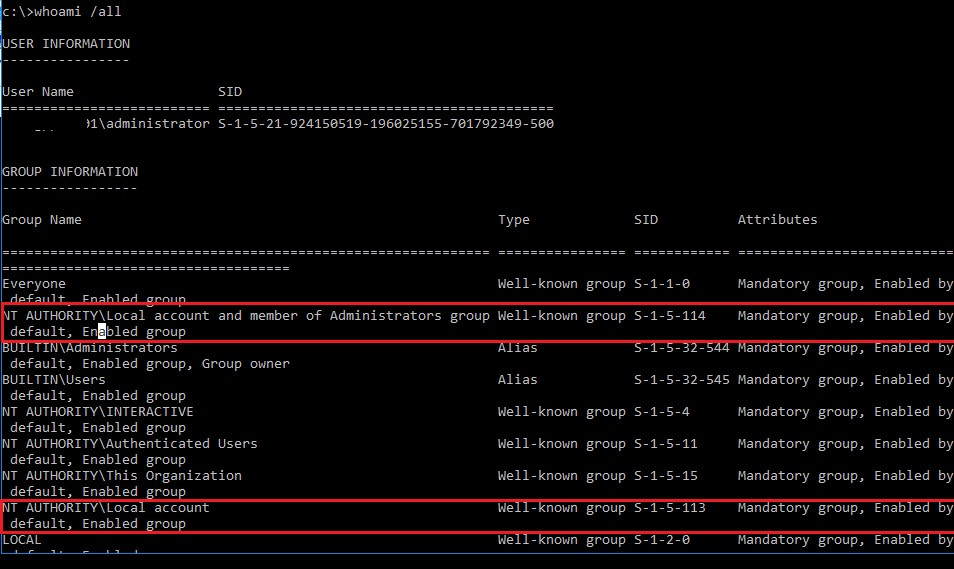

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы

NT AUTHORITYLocal account (SID S-1-5-113)

и

NT AUTHORITYLocal account and member of Administrators group (SID S-1-5-114)

, выполните команду:

whoami /all

Эти встроенные группы безопасности можно исопльзовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT AuthorityLocal account, значит данная локальная группа (с этим SID) имеется.

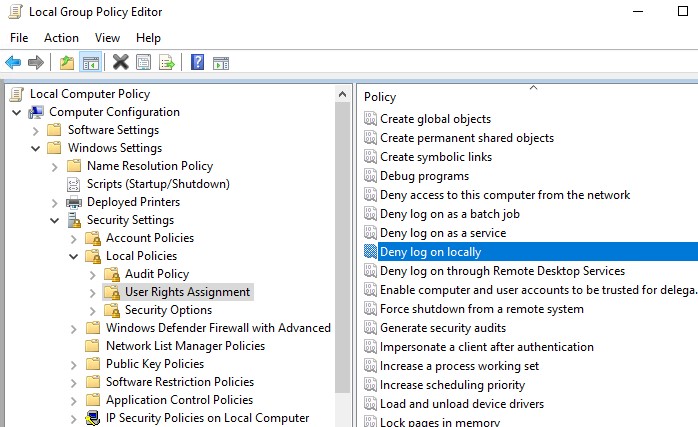

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

Запрет на вход через RDP для локальных пользователей и администратора

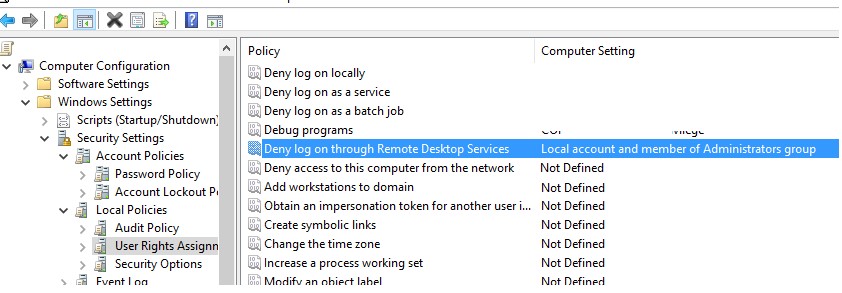

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

gpmc.msc

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

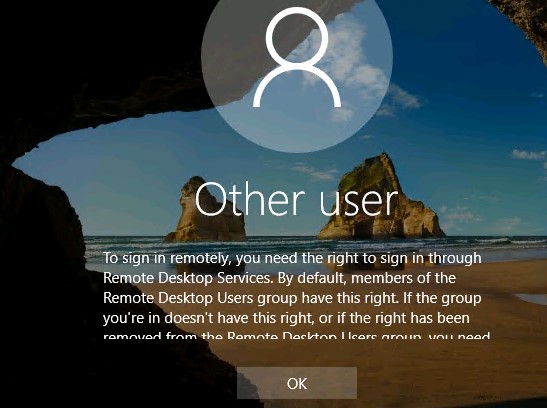

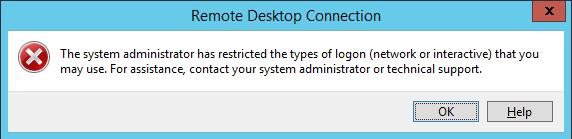

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

Запрет сетевого доступа к компьютеру по сети

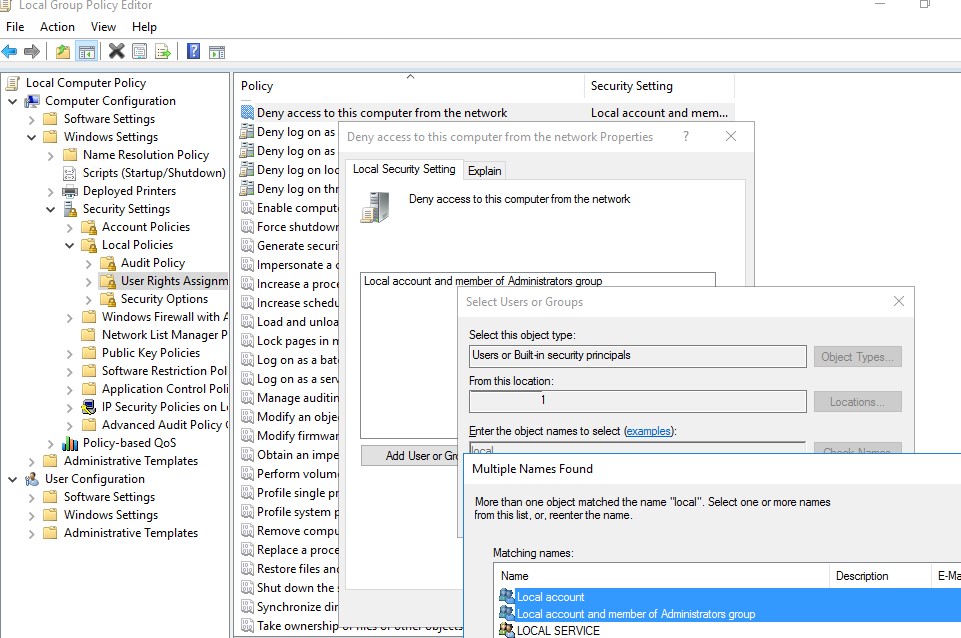

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

При попытке установить RDP сессию под учетной записью локального администратора (.administrator) появится сообщение об ошибке.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

Запретить локальный вход в Windows

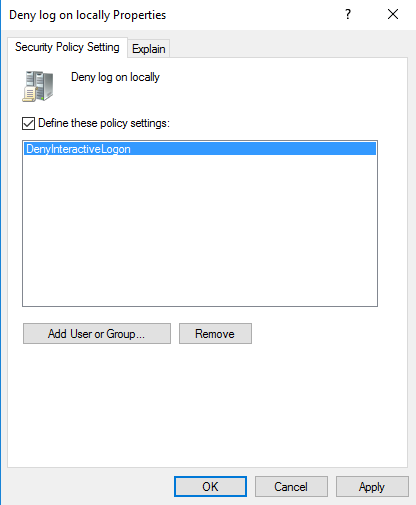

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

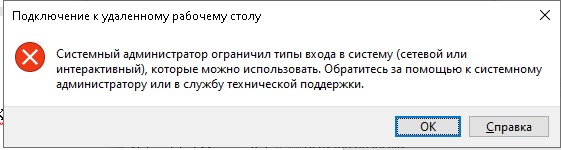

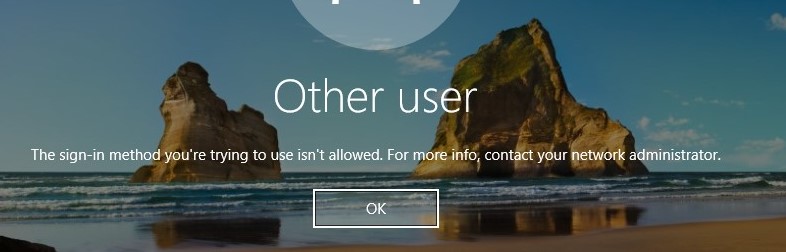

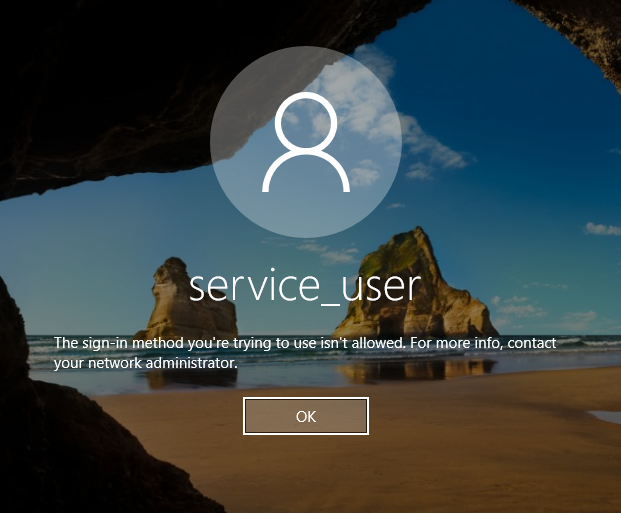

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

В своей работе мне довольно часто приходится создавать учетные записи, предназначенные для каких либо технических задач (запуск скриптов, отправка почтовых уведомлений и т.п.). Поскольку эти учетные записи не предназначены для обычной работы, то, в целях безопасности, они не должны иметь возможность входа на сервер.

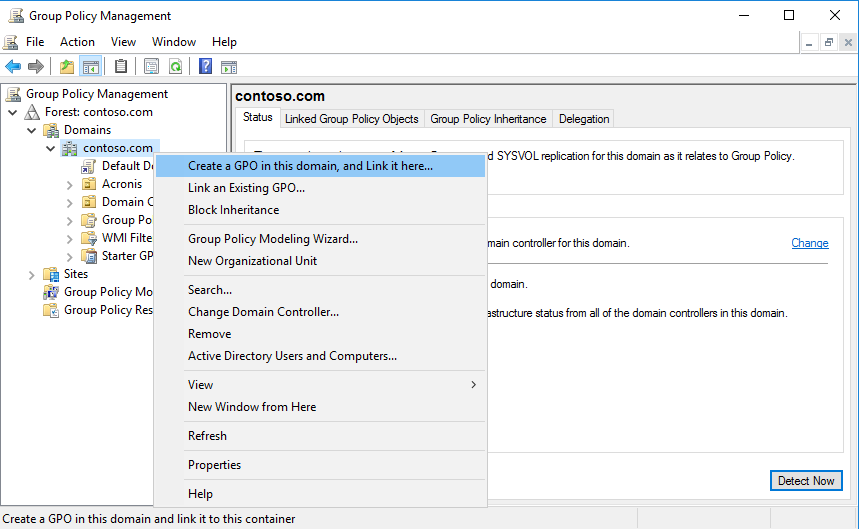

Запретить вход в систему для определенных учетных записей можно с помощью групповых политик. Для этого откроем оснастку управления групповыми политиками и создадим новый GPO.

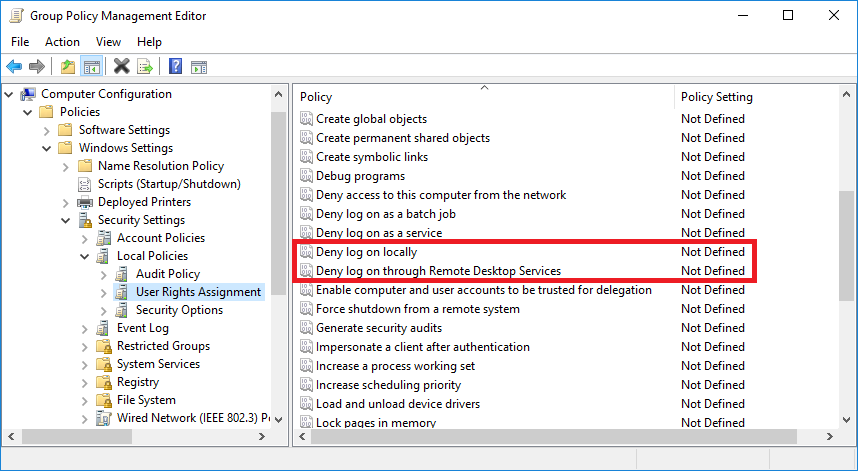

Затем откроем созданный GPO для редактирования и перейдем в раздел Computer ConfigurationPoliciesWindows SettingsSecurity SettingsLocal PoliciesUser Rights Assignment. Здесь нас интересуют два параметра:

Deny log on locally — запрет на локальный (интерактивный) вход в систему;

Deny log on through Remote Desktop Services — запрет на вход по RDP.

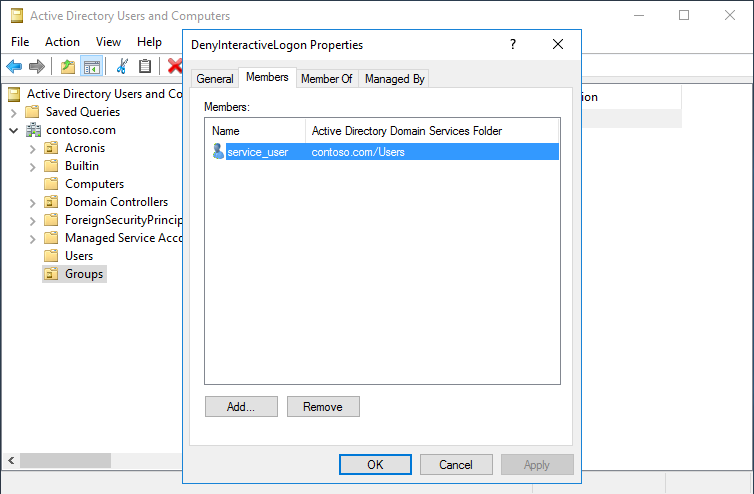

Для активации политики необходимо включить (define) ее и указать пользователей или группы, для которых необходимо запретить вход. Использовать группы более удобно, чем добавлять пользователей по одному, поэтому я создал группу DenyInteractiveLogon, которую и добавлю в данные политики.

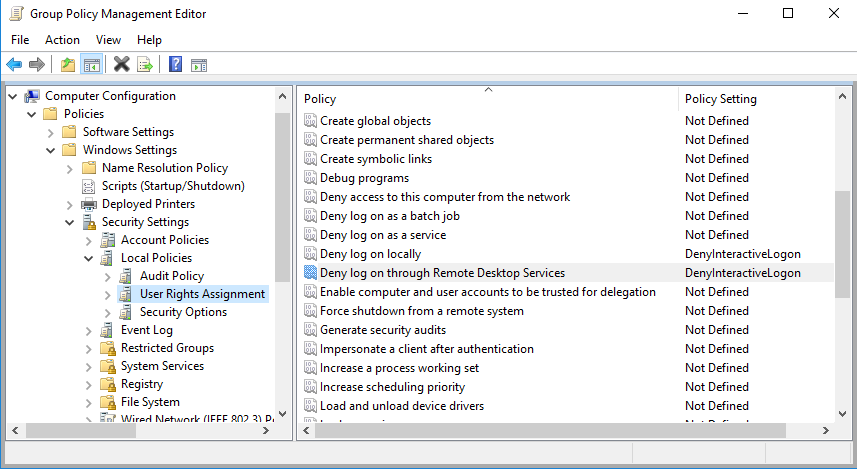

В результате должна получиться такая картина.

Политика готова, надо проверить ее действие. Для этого в оснастке ADUC находим группу DenyInteractiveLogon, добавляем в нее специально созданную сервисную учетку service_user

и безуспешно пытаемся войти на компьютер под этим пользователем. При любой попытке входа (локально или по RDP) выдается сообщение об ошибке.

В заключение пара важных моментов, о которых надо помнить при использовании запретов:

• Политика предназначена для компьютеров, поэтому назначать ее надо на подразделения, в которых находятся компьютеры, а не пользователи. В принципе можно особо не заморачиваться и назначить политику на весь домен, все равно запрет будет действовать только на указанные в политике группы;

• Данная политика довольно опасна в неумелых руках. К примеру, если указать в ней группу Domain Users, то никто из доменных пользователей не сможет войти на свой компьютер, а если добавить группу Everyone, то запрет подействует на все без исключения учетные записи. Поэтому, выбирая объекты для запрета будьте внимательны, чтобы не запретить вход обычным пользователям;

• По возможности для технических целей старайтесь использовать управляемые учетные записи служб (managed service accounts), они более безопасны в использовании.

- Remove From My Forums

-

Question

-

Hi GPO experts,

I have to implement new security controls for the Windows Servers as below:

Policy

Setting1) Allow log on locally Administrators

2) Deny log on locally Domain Admins, Enterprise Admins and guests

Currently all the System Admins have two accounts:

1) Domain Admin accounts ( for administration)

2) Standard Domain user accountHow can I implement the above with the two accounts? I tried creating a temporary account and made a member of administrators group but it won’t let me to log in on the servers.

It is domain based administrators group. Following are the exact controls texts:

(1)

Rule Text

Allow Log on Locally: Unauthorized accounts must not have the Allow log on locally user right. Inappropriate granting of user rights can provide system, administrative, and other high-level capabilities.

Fix text

Accounts with the «Allow log on locally» user right can log on interactively to a system. Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment ->

«Allow log on locally» to only include the following accounts or groups:

Administrators(2)

Rule Text

Deny log on locally: The Deny log on locally user right on member servers must be configured to prevent access from highly privileged domain accounts on domain systems, and from unauthenticated access on all systems. «Inappropriate granting of

user rights can provide system, administrative, and other high-level capabilities.

The «»Deny log on locally»» user right defines accounts that are prevented from logging on interactively.Fix Text

In an Active Directory Domain, denying logons to the Enterprise Admins and Domain Admins groups on lower-trust systems helps mitigate the risk of privilege escalation from credential theft attacks which could lead to the compromise of an entire domain.The Guests group must be assigned this right to prevent unauthenticated access.» «Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> «»Deny

log on locally»» to include the following:Domain Systems Only:

Enterprise Admins Group

Domain Admins GroupAll Systems:

Guests Group»Thanks,

-

Edited by

Thursday, May 3, 2018 7:14 PM

-

Edited by

Answers

-

Test1 member of

Domain Admins and Enterprise Admins

Test2 member of Administrators Group (domain based)Allow log on locally *BUILTINAdministrators*

Deny log on locally *abcDomain Admins,abcEnterprise

Admins, BUILTINGuests*The domain based «Administrators» are not identical to the local (BUILTIN) Administrators. For that to work, you have to add test2 to the local administrator group of the member server (restricted groups or GPP local users and groups).

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

-

Hi,

Am 03.05.2018 um 19:41 schrieb tamangketa:

> 1) Allow log on locally Administrators

> 2) Deny log on locally Domain Admins,

> Enterprise Admins and guests

> *Currently all the System Admins have two accounts:*

Create a new group «Client-Admins», integrate them into Administrators

on the machines, make your user member of Client Admins

Remove your account from Domain Admins and themself from Administrators

on machine.

Mark

—

Mark Heitbrink — MVP Group Policy — Cloud and Datacenter Management

GET Privacy and DISABLE Telemetry on Windows 10

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hi GPO experts,

I have to implement new security controls for the Windows Servers as below:

Policy

Setting1) Allow log on locally Administrators

2) Deny log on locally Domain Admins, Enterprise Admins and guests

Currently all the System Admins have two accounts:

1) Domain Admin accounts ( for administration)

2) Standard Domain user accountHow can I implement the above with the two accounts? I tried creating a temporary account and made a member of administrators group but it won’t let me to log in on the servers.

It is domain based administrators group. Following are the exact controls texts:

(1)

Rule Text

Allow Log on Locally: Unauthorized accounts must not have the Allow log on locally user right. Inappropriate granting of user rights can provide system, administrative, and other high-level capabilities.

Fix text

Accounts with the «Allow log on locally» user right can log on interactively to a system. Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment ->

«Allow log on locally» to only include the following accounts or groups:

Administrators(2)

Rule Text

Deny log on locally: The Deny log on locally user right on member servers must be configured to prevent access from highly privileged domain accounts on domain systems, and from unauthenticated access on all systems. «Inappropriate granting of

user rights can provide system, administrative, and other high-level capabilities.

The «»Deny log on locally»» user right defines accounts that are prevented from logging on interactively.Fix Text

In an Active Directory Domain, denying logons to the Enterprise Admins and Domain Admins groups on lower-trust systems helps mitigate the risk of privilege escalation from credential theft attacks which could lead to the compromise of an entire domain.The Guests group must be assigned this right to prevent unauthenticated access.» «Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> «»Deny

log on locally»» to include the following:Domain Systems Only:

Enterprise Admins Group

Domain Admins GroupAll Systems:

Guests Group»Thanks,

-

Edited by

Thursday, May 3, 2018 7:14 PM

-

Edited by

Answers

-

Test1 member of

Domain Admins and Enterprise Admins

Test2 member of Administrators Group (domain based)Allow log on locally *BUILTINAdministrators*

Deny log on locally *abcDomain Admins,abcEnterprise

Admins, BUILTINGuests*The domain based «Administrators» are not identical to the local (BUILTIN) Administrators. For that to work, you have to add test2 to the local administrator group of the member server (restricted groups or GPP local users and groups).

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

-

Hi,

Am 03.05.2018 um 19:41 schrieb tamangketa:

> 1) Allow log on locally Administrators

> 2) Deny log on locally Domain Admins,

> Enterprise Admins and guests

> *Currently all the System Admins have two accounts:*

Create a new group «Client-Admins», integrate them into Administrators

on the machines, make your user member of Client Admins

Remove your account from Domain Admins and themself from Administrators

on machine.

Mark

—

Mark Heitbrink — MVP Group Policy — Cloud and Datacenter Management

GET Privacy and DISABLE Telemetry on Windows 10

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

- Remove From My Forums

Запрет локального входа в систему сервисным пользователям.

-

Общие обсуждения

-

Здравствуйте.

Имеется домен и рабочие станции включенные в этот домен.

Возникла необходимость запрета входа на эти рабочие станции сервисным пользователям. Например, имеется МФУ, которая сканирует документы в общую папку на сервере, для неё создана учетная запись в AD.

Хочется красиво запретить вход на рабочие станции с использованием этой учетной записи.

Что подразумевается под словом «красиво»:

Например, на одной рабочей станции в политиках безопасности по-умолчанию установлено Отклонить локальный вход в систему для: Гость, Support_388945a0. А на другой рабочей станции к этим логинам еще добавляется ASPNET, и прочее.

Т.е. если я в групповых политиках безопасности укажу, Отклонить локальный вход в систему для Гость, Support_388945a0 и ASPNET, а затем на рабочую станцию установлю еще какой-нибудь софт, служебного пользователя которого также нужно добавить в эту политику, как я об этом узнаю? Никак. Поэтому такой способ не подходит.

Может быть включить этого служебного пользователя в какую-то другую группу (не в пользователи домена)? Но нужно оставить ему права сетевого подключения и работы с LDAP AD.Извините, если не совсем понятно описал суть проблемы.

-

Изменен тип

6 декабря 2010 г. 16:01

-

Изменен тип

Содержание

- Ограничение доступа к компьютеру из сети

- Windows: Запретить сетевой доступ под локальным учетным записям

- Запрет на вход через RDP для локальных пользователей и администратора

- Запрет сетевого доступа к компьютеру по сети

- Запретить локальный вход в Windows

- Настраиваем локальную сеть дома: оборудование, доступ к общим папкам и принтерам

- Содержание

- Содержание

- Для чего нужна локальная сеть

- Что нужно для создания локальной сети

- Нужное оборудование у нас есть, что дальше?

- Настройка обнаружения

- Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

- Как открыть доступ к папкам?

- Как подключить принтер в локальную сеть

- Администрирование и создание локальных сетей с помощью программ

- RAdmin

- Hamachi

- Стерильный вход: Как ограничить доступ к своему компьютеру

- А нужно ли это

- Пароль на включение компьютера

- Другие средства ограничения доступа

- Homesoft KEY 1.0 b.7

- WinLock 1.75

- NVD Monitor 3.0

- Форпост 2.2D

- Desktop-Lok 6.0.0

- Limited Access 2.0

- DeviceLock ME 1.0 Beta 2

- AdjustCD 5.0 beta

Ограничение доступа к компьютеру из сети

Приветствую, уважаемые коллеги и участники форума.

Решил таки запостить такую тему, как ограничение доступа к компьютеру из сети, я таким образом «закручиваю» компьютеры на администрируемых мною объектах. Что это дает?

В корпоративной сети это дает ряд преимуществ в повышении эффективности защиты сети от несанкционированного доступа, предупреждает распространение вирусов и прочих сетевых угроз, для дома это защищает Ваш ПК, например, при совместном использовании WiFi с соседом, при компроментации пароля от Вашего домашнего WiFi и подключении к нему других ПК/устройств, или при попытке несанкционированного доступа находясь с «кулхацкером» в одной подсети провайдера.

Данная мера, на мой взгляд, крайне необходима для любого компьютера.

В данной статье будет представлен комплексный метод ограничения при помощи встроенного инструментария операционных систем семейства Windows.

Центр управления сетями и общим доступом.

Первым делом заходим «Пуск=>Панель управления=>Центр управления сетями и общим доступом=>Изменить дополнительные параметры общего доступа»

Изменяем (сверяем) настройки, как показано на скриншоте ниже

Там же в «Центре управления сетями и общим доступом» заходим в «Изменение параметров адаптера» выбираем активный адаптер (который служит для подключения к сети/интернету), нажимаем «Свойства» и снимаем галочку на «Служба доступа к файлам и принтерам Microsoft» и нажимаем «Ok».

Если Ваш ПК не работает в корпоративной сети и Вы не подключаетесь к принтерам и папкам, расшаренных на других ПК в локальной сети и/или к NAS-хранилищу, то можно смело отключить и «Клиент для сетей Microsoft»

Локальная политика безопасности.

Запускаем оснастку локальной политики безопасности «Win+R=>secpol.msc=>Enter», и сразу же переходим в «Параметры безопасности=>Локальные политики=>Назначение прав пользователя».

Находим там два пункта и применяем к ним следующие действия:

1. Доступ к компьютеру из сети – удаляем всех имеющихся там пользователей и групп;

2. Отказать в доступе к этому компьютеру из сети – добавляем «Все».

Внимание: данный способ неприменим к версиям «Windows Home/Basic», т.к. в них доступ к данной оснастке закрыт.

На этом этапе всё.

Запускаем Службы: «Win+R=>services.msc=>Enter», находим службу Брандмауэра и убеждаемся, что она запущена, если отключена – запускаем.

Для большей отказоустойчивости, раз уж мы здесь, в свойствах службы на вкладке «Восстановление» выставляем перезапуск служб во всех 3(трех) случаях, а интервал перезапуска ставим на 0(ноль).

Теперь запускаем сам брандмауэр «Win+R=>wf.msc=>Enter»

В открывшемся окне переходим в «Свойства» и устанавливаем блокировку для всех профилей

После чего должно получиться следующее

Удаляем в правилах входящих подключений все.

Создаем правило в брандмауэре, в данном случае, открываем порты для исходящих соединений:

Если требуется создать правило для ip-адреса, то на втором этапе выбираем тип правила «Настраиваемые»:

Если необходимо сделать так, чтобы компьютер пинговался из локальной сети, то создаем правило для протокола ICMP, если нет, то оставляем пустым.

Лично я на рабочих машинах оставляю ICMP и открываю порт TCP 4899 для Radmin’а, а на домашнем ПК вообще не использую никаких правил для входящих подключений, т.е. оставляю это поле пустым.

В правилах исходящих подключений создайте настраиваемые правила следующих назначений:

Правило для портов UDP 53, 67, 68, 123 где:

Порт 53 – DNS;

Порты 67 и 68 – DHCP (если используется статический ip-адрес, то можно не открывать);

123 – NTP (используется для синхронизации времени).

Правило для портов TCP 80, 443, где:

Порт 80 – HTTP;

Порт 443 – HTTPS.

Без этих портов интернет через браузеры работать не будет.

Настраиваемое правило, в котором необходимо указать ip-адрес роутера

Остальные правила для исходящих соединений, например, открытие портов на игровые сервера, создаются по мере необходимости.

Для дома я открываю порты HTTP/HTTPS, NTP, DNS и ip-адрес роутера, в принципе, этого более чем достаточно.

Список портов TCP/UDP

Важно: необходимо в обязательном порядке отслеживать настройки брандмауэра не предмет лишних правил при установке программ, плагинов, драйверов и прочего софта!

Теперь нужно, как говорится, «затянуть гайки».

Идем в «Свойства системы=>Настройка удаленного доступа», снимаем галку на «Разрешить подключение удаленного помощника к этому компьютеру» и попутно проверяем, чтобы был выбран пункт «Не разрешать подключаться к этому компьютеру».

Потом шагаем в «Управление компьютером=>Локальные пользователи и группы=>Пользователи»

На всякий случай, отключаем неактивных пользователей, в частности учетную запись «Гость».

На действующую учетную запись, под которой Вы работаете в системе, установите надежный пароль.

Внимание: данный способ неприменим к версиям «Windows Home/Basic», т.к. в них доступ к данным функциям закрыт.

Снова запускаем Службы: «Win+R=>services.msc=>Enter»

Останавливаем и отключаем следующие службы:

— Обнаружение SSDP;

— Общий доступ к подключению к Интернету (ICS);

— Поставщик домашней группы;

— Публикация ресурсов обнаружения функций;

— Рабочая станция;

— Сервер.

Вот так, при помощи несложных манипуляций, а главное, не прибегая к использованию сторонних программ, можно эффективно ограничить доступ к своему компьютеру из сети.

Примечание: опубликованный в данной статье метод защиты применим к операционным системам Windows 7/8/8.1/10.

Источник

Windows: Запретить сетевой доступ под локальным учетным записям

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик – gpmc.msc ). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

При попытке установить RDP сессию под учетной записью локального администратора (.administrator) появится сообщение об ошибке.

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Источник

Настраиваем локальную сеть дома: оборудование, доступ к общим папкам и принтерам

Содержание

Содержание

Локальная сеть (Local Area Network, сокращенно LAN) — несколько компьютеров и гаджетов (принтеры, смартфоны, умные телевизоры), объединенных в одну сеть посредством специальных инструментов. Локальные сети часто используются в офисах, компьютерных классах, небольших организациях или отделениях крупных компаний. Локальная сеть дает большой простор для деятельности, например, создание умного дома с подключением саундбаров, телефонов, кондиционеров, умных колонок. Можно перебрасывать с телефона фотографии на компьютер без подключения по кабелю, настроить распознавание команд умной колонкой. Преимуществом является то, что локальная сеть — это закрытая система, к которой посторонний не может просто так подключиться.

Для чего нужна локальная сеть

Локальная сеть дает множество удобных функций для использования нескольких компьютеров одновременно:

Что нужно для создания локальной сети

Для создания собственной LAN-сети минимальной конфигурации достаточно иметь пару компьютеров, Wi-Fi роутер и несколько кабелей:

Нужное оборудование у нас есть, что дальше?

Сначала необходимо определиться, каким образом будут соединяться между собой компьютеры. Если используется проводной способ подключения, то подключаем все кабели к роутеру или коммутатору и соединяем их в сеть. Существует несколько способов создания LAN-сетей.

Если используется Wi-Fi, то сначала необходимо убедиться, поддерживают ли устройства данный вид связи. Для компьютера может пригодиться отдельный Wi-Fi-адаптер, который придется отдельно докупать. В ноутбуках же он предустановлен с завода. Подключаем устройства к одному Wi-Fi-маршрутизатору.

Настройка обнаружения

Просто подключить оборудование друг к другу недостаточно, поэтому идем дальше:

Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

Важно убедиться, чтобы у всех компьютеров были правильные IP-адреса. Обычно система автоматически настраивает данный параметр, но если при работе LAN появятся сбои, то нужно будет указать адреса вручную. Проверить IP можно с помощью «настроек параметров адаптера». Заходим в «Центр управления сетями и общим доступом» и оттуда нажимаем «Изменение параметров адаптера».

Нажимаем ПКМ по подключению и открываем свойства. Дальше открываем свойства IP версии 4 TCP / IPv4 (может иметь название «протокол Интернета версии 4»). IP-адрес — то, что нам нужно. Смотрим, чтобы у первого компьютера был адрес, отличный от второго. Например, для первого будет 192.168.0.100, 192.168.0.101 у второго, 192.168.0.102 у третьего и т.д. Для каждого последующего подключенного компьютера меняем последнюю цифру адреса. Стоит учесть, что у разных роутеров могут быть разные, отличные от указанных IP-адреса. На этом этапе локальная сеть уже готова и функционирует.

Заходим в раздел «Сеть» проводника. Если все подключено правильно, то мы увидим подключенные к сети устройства. Если же нет, то Windows предложит нам настроить сетевое обнаружение. Нажмите на уведомление и выберите пункт «Включить сетевое обнаружение и доступ к файлам». Стоит учесть, что брадмауэр может помешать работе LAN, и при проблемах с работой сети надо проверить параметры брадмауэра. Теперь надо только включить нужные папки и файлы для общего доступа.

Как открыть доступ к папкам?

Нажимаем ПКМ по нужной папке и заходим во вкладку «Доступ». Нажимаем «Общий доступ» и настраиваем разрешения. Для домашней локальной сети легче всего выбрать вариант «Все». Выбираем уровень доступа для остальных участников «чтение или чтение + запись».

Теперь из свойств папки заходим во вкладку безопасности. Нажимаем «Изменить» и «Добавить». Выбираем «Все» и активируем изменения. В списке разрешений для папки должна находиться группа «Все». Если нужно открыть доступ не к отдельной папке, а всему локальному диску, то нужно зайти в свойства диска, нажать «Расширенная настройка» и поставить галочку в поле «Открыть общий доступ». Командой «localhost» можно посмотреть, какие папки данного компьютера имеют общий доступ для локальной сети. Чтобы просмотреть файлы из общих папок нужно в проводнике найти раздел «Сеть» и открыть папку нужного компьютера.

Как подключить принтер в локальную сеть

В «Устройствах и принтерах» нужно выбрать принтер и нажав ПКМ перейти в свойства принтера. Во вкладке «Доступ» нажать на галочку «Общий доступ». Принтер должен отображаться иконкой, показывающей, что устройство успешно подключено к LAN.

Если нужно закрыть доступ к папке, то в свойствах надо найти пункт «Сделать недоступными». Если же нужно отключить весь компьютер от LAN, то легче всего изменить рабочую группу ПК.

Администрирование и создание локальных сетей с помощью программ

Бывают ситуации, когда необходимо сделать локальную сеть, но это физически невозможно. На помощь приходит программное обеспечение, позволяющее создавать виртуальные локальные сети. Существуют разные программы для создания администрирования локальных сетей. Расскажем о паре из них:

RAdmin

Очень удобное приложение, позволяющее работать с локальной сетью или VPN в пару кликов. Основные функции программы это: удаленное управление компьютером с просмотром удаленного рабочего стола, передача файлов. Также программа может помочь геймерам, играющим по локальной сети.

Hamachi

Пожалуй, самая популярная программа в данной категории. Может создавать виртуальные локальные сети с собственным сервером. Позволяет переписываться, передавать файлы и играть в игры по сети. Также имеет клиент для Android.

Источник

Стерильный вход: Как ограничить доступ к своему компьютеру

А нужно ли это

Наверняка на вашем компьютере есть какие-то данные, которые вы не захотите терять. Важные документы, записи к непройденным играм, гигабайты музыки, дистрибутивы полезных программ, адреса друзей — все это должно храниться в безопасности. Но реальность такова, что всей этой архиважной информации можно лишиться за считанные секунды, особенно если компьютером пользуетесь не вы одни. Маме/подружке/младшему братику тоже может понадобиться ваша “машина” — например, для набора текстов в Ворде. Излишне любопытные гости тоже могут заинтересоваться вашим компом, а хуже всего, если к машине подойдет “специалист” (по его мнению) и начнет что-то кому-то доказывать и показывать. В ваше отсутствие компьютером может пользоваться практически кто угодно, последствия чего нередко бывают весьма печальны. Вирусы, трояны, “нечаянно” запущенный format c: и многое другое сваливается как снег на голову в самый неподходящий момент.

Во избежание всевозможных неприятностей нелишним будет прикрыть доступ к компьютеру (или некоторым настройкам) излишне любопытным людям. О том, как это можно сделать, и пойдет речь в данной статье.

| S-1-5-113 | NT AUTHORITYLocal account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITYLocal account and member of Administrators group |

Существует несколько путей решения этой проблемы. Самый простой — это использовать стандартные пароли, сделанные разработчиками для своих нужд. Вот некоторые из них (какой из них подойдет именно вам, зависит от производителя БИОСа, название которого можно посмотреть в момент загрузки):

AMI BIOS: AMI, AMI_SW, SER.

Другие: SKY_FOX или 9 пробелов.

Если же это не помогает, можно воспользоваться специальными утилитами, взять которые можно с нашего диска. Правда, чтобы их запустить, вам все равно потребуется как-то включить компьютер. А вот если вы забыли пароль для изменения BIOS — это то, что доктор прописал.

Напоследок упомяну возможность обнулить BIOS, вытащив батарейку (срабатывает не всегда) или воспользовавшись специальной перемычкой на материнской плате. Более подробно объяснять не буду — кто понял, о чем я, сам догадается, что делать. Тем же, кто не понял мою мысль, лучше ничего не трогать. Целее будет ;-).

Пароль на включение компьютера

Другие средства ограничения доступа

В ряде случаев запрещать другим включать компьютер нецелесообразно, гораздо удобнее будет просто ограничить их права при работе. Чтобы они, что называется, не лезли, куда не следует. К сожалению, в операционных системах Windows 95/98/ME нет возможности настроить все соответствующим образом, поэтому вам придется либо ставить Windows 2000/NT, либо воспользоваться специальным программным обеспечением. Windows NT — это тема для отдельного разговора, поэтому мы пойдем другим путем — рассмотрим ряд программ, предназначенных для разделения доступа к машине.

Homesoft KEY 1.0 b.7

Язык интерфейса: Русский/Английский

Сочетает в себе массу полезных функций, позволяя полностью контролировать права всех пользователей компьютера. Во- первых, здесь есть настройки, определяющие доступ к системным ресурсам (панель управления, удаленный доступ, корзина, редактор реестра и т.п.). Во-вторых, вы можете запретить запуск любой программы (на ваш выбор). В-третьих, здесь есть возможность полностью заблокировать компьютер, запретить его перезагрузку, а также ограничить работу с машиной в определенное время (например, установить лимит использования компа для каждого дня недели). Также можно заблокировать рабочий стол (скажем, если вы куда-нибудь отлучаетесь), управлять автоматическим включением/выключением системы и делать многие другие вещи. При всем богатстве возможностей интерфейс программы весьма прост и разобраться с ним не составит никакого труда.

WinLock 1.75

Разработчик: Shellfish Software

Язык интерфейса: Английский

Служит для ограничения времени работы операционной системы, запрещения запуска выбранных приложений и открытия важных файлов. Имеется возможность запрещать нажатия некоторых комбинаций клавиш (Ctrl-Alt-Del, Alt-Tab и других). Кроме того, есть опция, блокирующая рабочий стол. Что весьма удобно — программу можно полностью автоматизировать, включив ее автозагрузку и настроив нужное время работы. Для того чтобы изменить настройки приложения, требуется ввести пароль, так что ни в коем случае не забывайте его.

NVD Monitor 3.0

Разработчик: Николай В. Дудкин

Язык интерфейса: Русский

Утилита является резидентным монитором, который позволяет отслеживать и запрещать определенные файловые операции (переименование, удаление). Очень удобной надо назвать возможность следить за файлами, расположенными в различных каталогах вашего компьютера (например, в системном каталоге Windows). Единственное, что от вас потребуется — это правильно настроить приложение. По умолчанию программа следит за каталогом WindowsTemp (временный каталог операционной системы), что не очень удобно — ведь весь активный софт помещает свои временные файлы именно туда. Но зато, подойдя к настройке проги с умом, вы получите отличную защиту от неумелых пользователей, вирусов, троянов и прочих напастей.

Форпост 2.2D

Язык интерфейса: Русский

“Форпост”, без сомнения, является самой навороченной программой из всех представленных в данном обзоре. По уверениям разработчиков, этот продукт полностью защитит ваш компьютер/сеть от любых неприятностей — вирусов, недоброжелательно настроенных пользователей и т.п. После уверений в подобной крутости появляется желание немедленно опробовать программку в действии, что я и сделал. Единственное, что мне не понравилось — это то, что дистрибутив разбит на дискетки. Навряд ли сейчас можно найти хоть одну организацию, в которой нет ни одного CD-ROM-драйва (про домашние компьютеры я вообще молчу) — все-таки не в каменном веке живем. После копирования данных (при установке) программа без всяких вопросов перезагрузила мой компьютер, при этом уничтожив все несохраненные файлы. Затем вместо привычной загрузочной заставки возник логотип разработчиков, что тоже порядком “порадовало” (все-таки изменять такие вещи без согласия пользователя не очень-то хорошо). А вот дальше началось самое интересное. Система полностью отказывалась загружаться, кроме как в безопасном режиме. Тут надо упомянуть об одной интересной “фишке” — загрузиться в Safe Mode после установки описываемого софта может только администратор сети, пароль которого разработчики сообщить не удосужились. Ситуация сложилась почти безвыходная. Впрочем, загрузившись под DOS и повозившись с системными файлами, я смог-таки “прибить” этот “шедевр” и восстановить почти все, что было испорчено. Интересно только, что в такой ситуации будет делать не очень продвинутый пользователь? Так что использовать эту программу я не советую — ведь и у вас могут возникнуть те же проблемы. Нервные клетки, как известно, не восстанавливаются; лучше присмотрите что-либо другое.

| Если вы забыли пароль BIOS |

Desktop-Lok 6.0.0

Разработчик: Coqui SoftDev Vic Vega

Язык интерфейса: Английский

С помощью этой программы вы сможете защитить свой компьютер от нежелательных вторжений. Будучи запущенной, программа демонстрирует картинку рабочего стола, но для доступа к каким-либо функциям пользователь должен ввести свое имя и пароль. Довольно неплохая утилита, надежно спасающая вашу систему от набегов “чайников”.

Limited Access 2.0

Разработчик: Рутштейн Александр Вадимович

Язык интерфейса: Русский/Английский

Этот продукт своими возможностями напоминает предыдущий, отличаясь от него тем, что здесь можно сделать не просто картинку рабочего стола, а полноценный десктоп с действующими ярлычками для “разрешенных” программ. Данное приложение оптимально подходит для случая, когда другим пользователям вашего компьютера нужна только пара программ, а вот остальное им лучше не трогать.

Демонстрационные версии большинства описанных программ вы сможете найти на нашем диске. Единственное, чего там нет — это “Форпоста”. Мы не рискнули выкладывать на компакт столь “опасную” для вашей системы программу. Но если она вас заинтересовала — качайте ее на свой страх и риск по адресу, указанному в тексте.

DeviceLock ME 1.0 Beta 2

Разработчик: Smartline Inc.

Язык интерфейса: Русский

Данная утилита служит для ограничения доступа к различным дискам (как винчестерам, так и cd-, zip- и floppy-дисководам). Основное предназначение программы — защита важных данных, например, дистрибутивов софта, документов и т.п. Кроме того, крайне полезной может оказаться возможность отключения стандартного дисковода. Ведь вирусы и трояны в большинстве случаев попадают в систему с зараженных дискет, принесенных “заботливыми” товарищами. Излишне доверчивые и неискушенные люди навряд ли додумаются проверить дискетку антивирусом, результатом чего может стать девственно чистый винт или похищенный пароль для доступа в Интернет.

AdjustCD 5.0 beta

Разработчик: LeSamiro Software

Язык интерфейса: Английский

Помимо рассмотренных, существует немало различных утилит, защищающих вашу систему от посторонних вторжений (впрочем, упомянутые в статье программы — на наш взгляд, лучшие), многие из которых весьма полезны. Единственное, о чем следует предупредить, это возможные проблемы с некорректной работой приложений. Поэтому не злоупотребляйте такими штучками — помните, что это палка о двух концах. Что вы будете делать, если сами попадетесь в свою же ловушку? Будьте внимательны и старайтесь не использовать особо “крутые” защиты, лучше ограничьтесь программами попроще.

Источник

На чтение 4 мин. Просмотров 881 Опубликовано 30.04.2021

Хотя идея, что несколько пользователей используют одно устройство или один компьютер, становится все реже с каждым днем, все еще бывают случаи, когда вам приходится совместно использовать ПК. В такой ситуации полезно иметь несколько учетных записей пользователей на одном ПК. В Windows 10 можно запретить определенным учетным записям пользователей или членам группы входить в операционную систему локально.

В современных версиях Windows у вас обычно есть несколько системных учетных записей для различных служб и внутренних задач Windows. , плюс скрытая учетная запись администратора и ваша личная учетная запись. Если вам нужно поделиться своим компьютером с членами семьи или другими людьми, рекомендуется создать отдельную учетную запись для каждого человека. Это повышает безопасность и конфиденциальность ОС и позволяет сохранить конфиденциальность ваших конфиденциальных данных и персонализировать настройки по вашему вкусу.

По умолчанию обычные учетные записи пользователей, созданные в Windows 10, настроены для локального входа. При запуске Windows 10 отображается экран входа в систему и предлагается ввести пароль. Если у вас есть несколько учетных записей пользователей в вашей ОС, вы сможете щелкнуть изображение пользователя нужной учетной записи, а затем ввести пароль учетной записи.

Примечание. Определенные учетные записи пользователей могут быть скрыты с экрана входа в систему. В Windows 10 можно настроить запрос имени пользователя и пароля.

Можно полностью запретить пользователям или группе локальный вход в систему. Существует политика безопасности, которая определяет, каким пользователям запрещается входить в систему непосредственно с консоли устройства. Вот как это сделать.

Предупреждение: если вы примените этот параметр политики к группе «Все», никто не сможет войти в систему локально.

Если вы используете Windows 10 Pro, Enterprise или Education, вы можете использовать приложение Local Security Policy, чтобы запретить пользователю или группе локальный вход в систему. Все выпуски Windows 10 могут использовать альтернативный метод, упомянутый ниже.

Содержание

- Чтобы запретить вход в систему пользователю или группе для локального входа в Windows 10,

- Инструмент ntrights

- Запретить локальный вход с ntrights

Чтобы запретить вход в систему пользователю или группе для локального входа в Windows 10,

- Нажмите вместе клавиши Win + R на клавиатуре и введите:

secpol.msc

Нажмите Enter.

- Откроется локальная политика безопасности. Перейдите в Локальные политики пользователя -> Назначение прав пользователя .

- Справа дважды щелкните политику Запретить вход локально , чтобы изменить ее.

- В следующем диалоговом окне нажмите Добавить пользователя или группу .

- Нажмите кнопку Дополнительно .

- Теперь нажмите кнопку Типы объектов .

- Убедитесь, что у вас отмечены элементы Пользователи и Группы , и нажмите кнопку ОК ..

- Нажмите кнопку Найти сейчас .

- В списке выберите учетную запись пользователя или группу, чтобы запретить локальный вход для нее. Вы можете выбрать более одной записи одновременно, удерживая клавиши Shift или Ctrl и щелкая элементы в списке.

- Нажмите кнопку ОК , чтобы добавить выбранные элементы в поле «Имена объектов».

-

- Нажмите кнопку ОК , чтобы добавить выбранные элементы в список политик.

- Чтобы удалить любую добавленную запись, используйте кнопку Удалить в диалоговом окне политики.

Все готово.

Если ваша версия Windows не включает secpol.msc , вы можете использовать инструмент ntrights.exe из Windows 2003 Resource Kit. Многие инструменты из набора ресурсов, выпущенные для предыдущих версий Windows, будут успешно работать в Windows 10. Одним из них является ntrights.exe.

Инструмент ntrights

Инструмент ntrights позволяет вам для редактирования привилегий учетной записи пользователя из командной строки. Это консольный инструмент со следующим синтаксисом.

- Предоставьте право:

ntrights + r Right -u UserOrGroup [-m Computer] [-e Запись] - Отмена права:

ntrights -r Right -u UserOrGroup [-m Computer] [-e Entry]

Инструмент поддерживает множество привилегий, которые могут быть назначены или отозваны для учетной записи пользователя или группы. Права доступа чувствительны к регистру . Чтобы узнать больше о поддерживаемых привилегиях, введите ntrights/?.

, прочтите этот пост: Что такое приложение ntrights и как его использовать. Вы можете поместить файл ntrights.exe в папку C: Windows System32, чтобы быстро вызвать его.

Запретить локальный вход с ntrights

- Откройте командную строку с повышенными привилегиями.

- Введите следующую команду, чтобы запретить локальный вход в систему:

ntrights -u SomeUserName + r SeDenyInteractiveLogonRight

Замените часть SomeUserName фактическим именем пользователя или именем группы. Указанный пользователь не сможет локально подписаться в Windows 10.

- Чтобы отменить изменить и разрешить пользователю входить локально, выполните

ntrights -u SomeUserName -r SeDenyInteractiveLogonRight