В операционных системах Windows прав локального администратора хватает для выполнения практически любых действий. Но иногда бывают ситуации, когда админских прав все же недостаточно.

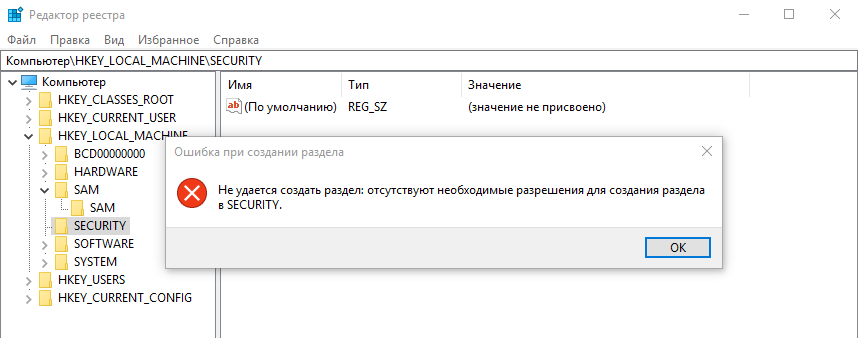

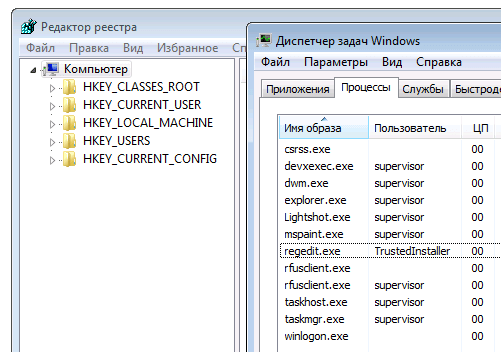

Для примера откроем редактор реестра и попробуем в разделе HKEY_LOCAL_MACHINESECURITY создать подраздел. Как видите, у нас ничего не получилось, нет доступа.

Дело в том, что доступ к этим разделам имеет только система, для всех остальных пользователей они закрыты. И единственный способ попасть в них — это запустить редактор реестра от имени системы.

Учетная запись системы — это встроенная учетная запись SYSTEM, которую диспетчер управления службами (Service Control Manager, SCM) использует для управления службами. Эта учетная запись предоставляет максимально широкие привилегии в локальной системе и имеет доступ к большинству системных объектов. Соответственно любой процесс, выполняемый в контексте учетной записи SYSTEM, наследует все ее права и доступы.

Примечание. Насчет названия учетной записи есть некоторые разночтения. Так в зависимости от того, где она используется, ее могут называть SYSTEM, NT AUTHORITYSYSTEM, LocalSystem или ComputerNameLocalSystem.

Для запуска от имени системы есть много различных способов, я расскажу о двух наиболее простых. Итак, способ первый.

PsExec

Утилита командной строки PsExec входит в состав пакета PsTools от Sysinternals. Изначально PsExec предназначена для удаленного управления, но ее можно использовать и для запуска процессов с повышенными привилегиями. Кстати, по этой причине некоторые антивирусы опознают PsExec как ″трояна″.

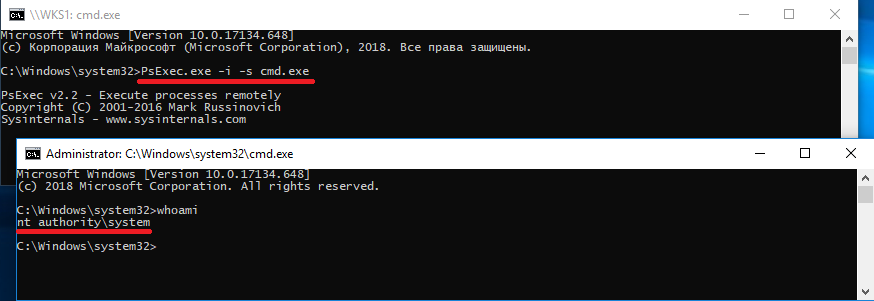

PsExec не требует установки, достаточно просто скопировать ее в локальную папку и запустить из консоли cmd или powershell. Для удобства использования можно поместить исполняемый файл в системный раздел (C:Windowssystem32). Для примера откроем новое окно командной строки вот такой командой:

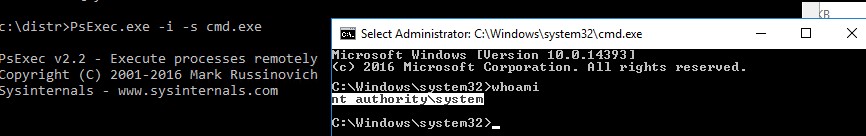

psexec.exe -i -s cmd.exe

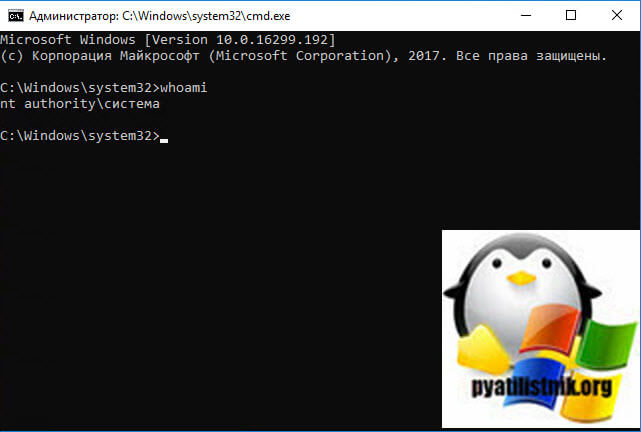

Ключ -s производит запуск от имени системы, а ключ -i открывает окно в интерактивном режиме. Теперь выполним в новом окне команду whoami и убедимся, что оно запущено от имени пользователя nt authoritysystem. Таким образом с помощью PsExec можно запустить любое приложение с правами системы.

С PsExec все просто и понятно, этот способ используется с незапамятных времен и до сих пор актуален. Но, исключительно ради разнообразия, рассмотрим еще один способ.

PowerRun

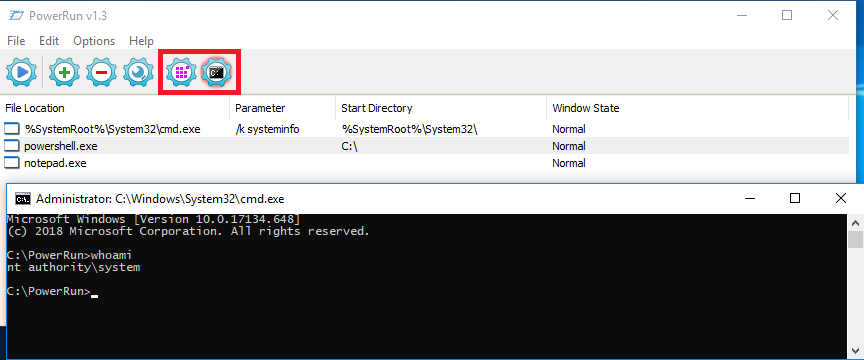

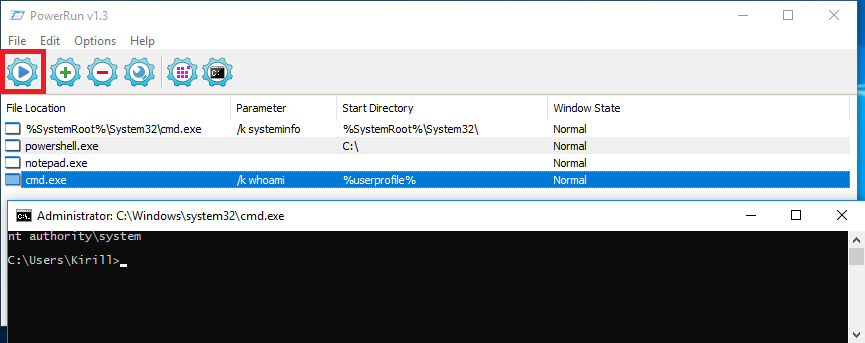

PowerRun — графическая утилита, специально предназначенная для запуска программ с повышенными правами (TrustedInstaller/Nt Authority/System). Установка ей не требуется, достаточно скопировать утилиту в локальную папку и запустить. При желании можно выбрать русскоязычный интерфейс, хотя на мой взгляд в нем нет необходимости. Интерфейс у PowerRun простой, интуитивно понятный, все основные действия вынесены в виде кнопок на центральную панель.

Для запуска приложений есть несколько вариантов запуска, на выбор. Для редактора реестра и командной строки, как для наиболее часто используемых приложений, специально выделены кнопки на панели управления. Для примера нажимаем на кнопку и консоль открывается от имени системы.

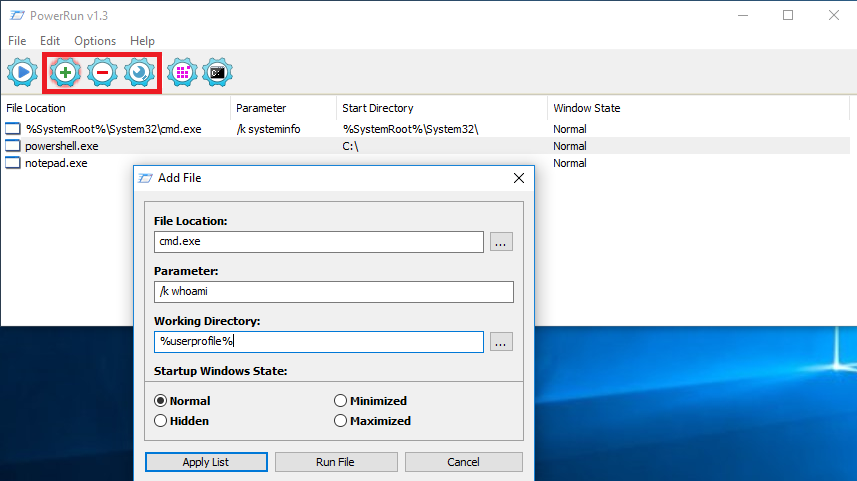

Если приложение будет запускаться регулярно, то для него лучше создать отдельную запись. В записи можно указать параметры запуска, такие как путь, ключи и команды, а также рабочую директорию. Окно запуска можно сделать скрытым, минимизировать или наоборот, максимально развернуть. Для управления записями в панели управления имеются три кнопки — создание, удаление и редактирование.

Для примера создадим запись для запуска командной строки. Окно должно открываться в нормальном режиме, в качестве рабочей директории задан профиль текущего пользователя (%userprofile%), после запуска выполняется команда whoami.

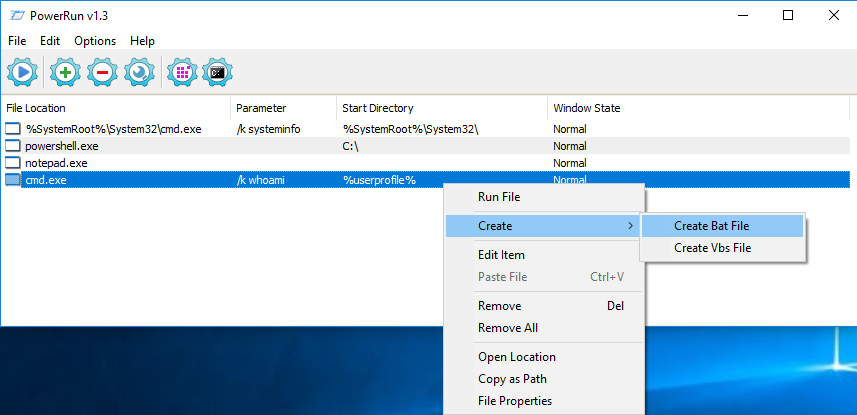

Запустить запись можно либо кнопкой, либо из контекстного меню, либо просто двойным кликом.

Дополнительно можно на базе созданной записи создать bat- или vbs-скрипт. Это позволит максимально упростить и ускорить процедуру запуска программы с системными правами.

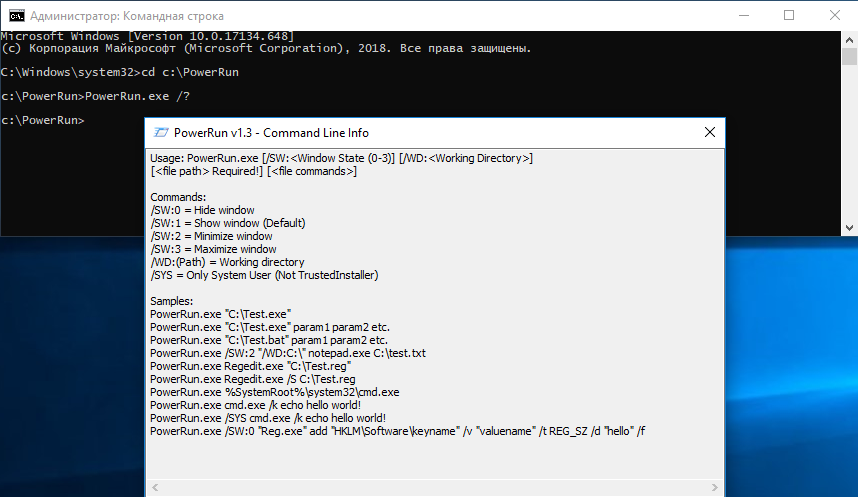

Особо продвинутые пользователи могут запускать PowerRun напрямую из командной строки. Синтаксис и примеры команд можно посмотреть в справке, которая открывается командой PowerRun.exe с ключом /?.

Для примера запустим все ту же консоль и выполним в ней команду whoami:

PowerRun.exe /K whoami

И еще один интересный момент, о котором надо знать при работе с PowerRun. По умолчанию PowerRun умеет запускать программы с правами пользователей Nt Authority/System и TrustedInstaller. С первым более менее понятно, а вот о втором стоит рассказать чуть подробнее.

Начиная с Windows Vista в операционные системы Windows внедрена технология WRP (windows resource protection), предназначенная для защиты файлов и ключей реестра. WRP при помощи исполняемого модуля trustedinstaller.exe ограничивает доступ к критически важным системным ресурсам для всех пользователей, включая и администраторов. Правом доступа к этим ресурсам обладает только системный пользователь TrustedInstaller, который является их владельцем.

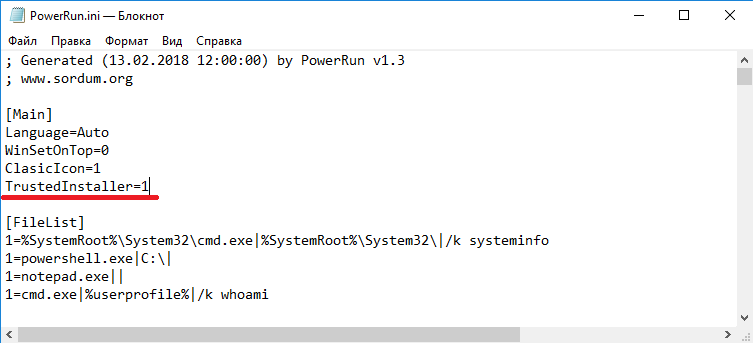

Так вот, PowerRun можно запускать как с правами TrustedInstaller, так и без них. Для переключения нужно открыть конфигурационный файл PowerRun.ini и изменить значение параметра TrustedInstaller. Значение 1 означает наличие прав TrustedInstaller, а 0 — их отсутствие. Также из командной строки для запуска только с правами системы можно указать ключ /SYS.

Как видите, запустить любую программу с правами системы не просто, а очень просто. Но не стоит лезть во внутренности операционной системы без крайней необходимости, поскольку в результате подобного вмешательства есть шанс ее поломать. Ну и конечно, желательно делать резервные копии. На всякий случай 🙂

Вы тут: Главная → Windows → Как выполнять команды и скрипты от имени системы средствами Windows

В комментариях статьи про diskusage читатель спросил, может ли утилита показать размер папки C:WindowsCSC, где хранится кэш автономных файлов.

Очевидно, в его организации с проблемой сталкиваются регулярно, а для анализа приходится выключать ОС

Сегодня я покажу способ, позволяющий решать такие задачи, не прекращая работу Windows. В качестве примера я решу проблему читателя двумя способами — с помощью diskusage и PowerShell. Причем подход вполне актуален для diskusage, поскольку утилита на данный момент не видит содержимое папок, на которые у администратора нет прав.

Вы можете применять этот способ для любых задач! Объем файлов в папке — просто пример.

И да, все составляющие сегодняшнего рассказа – это компиляция ранее опубликованных в блоге решений.

[+] Сегодня в программе

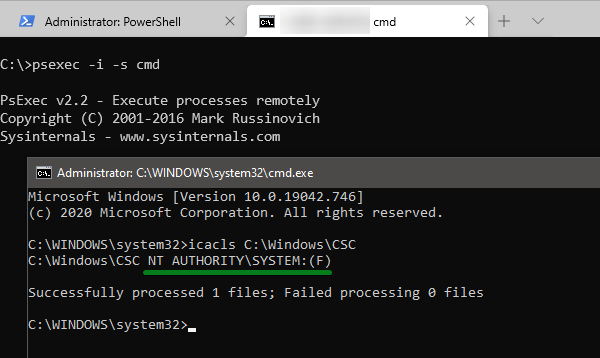

Сторонние средства: psexec

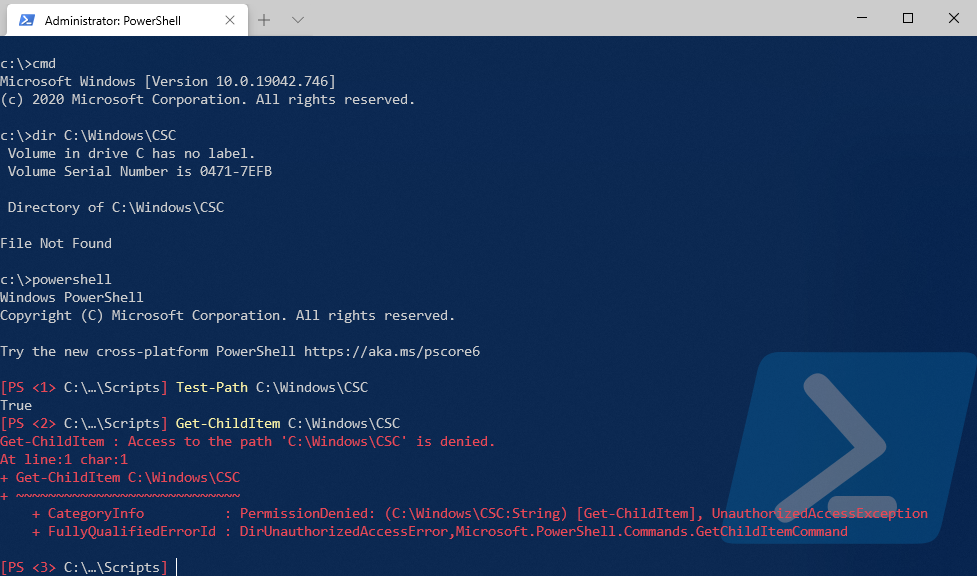

В командной строке от имени администратора команда dir сообщает об отсутствии папки C:WindowsCSC. Однако PowerShell подтверждает наличие пути и сообщает, что для доступа недостаточно прав.

Вообще-то, в статье про diskusage я изначально ссылался на способ с psexec, позволяющий интерактивно запускать приложения от имени системы. Другими словами, с помощью утилиты можно было запустить командную строку или PowerShell от имени SYSTEM…

psexec64 -i -s cmd

…и узнать, что для доступа в папку нужны права SYSTEM

Дальше можно просто выполнять необходимые команды.

Системные средства: планировщик заданий

Допустим, что стороннее ПО, даже с подписью Microsoft из набора sysinternals, строго запрещено службой безопасности и/или блокируется политиками. Однако с правами администратора можно создавать и выполнять задания в планировщике для запуска команд и скриптов.

Например, я показывал в блоге автоматическое выполнение задач на восходе и закате солнца. Там ключевую роль играло запланированное задание, которое запускается от имени системы. Здесь тот же подход.

Шаг 1 — Создайте простое задание на разовый запуск программы

В качестве действия укажите:

- Команда:

powershell - Параметры для выполнения команды:

-ExecutionPolicy Bypass -Noprofile -Command ваша_команда

или

Параметры для выполнения скрипта:-ExecutionPolicy Bypass -Noprofile -File путь_к_файлу.ps1

В нашем примере diskusage запускается с желаемыми ключами командной строки и записывает результат в файл. Пример параметров для планировщика.

-ExecutionPolicy Bypass -Noprofile -Command "diskusage /humanReadable C:WindowsCSC | Out-File -FilePath C:tempout.txt"

За неимением утилиты используем PowerShell — считаем и складываем размер всех файлов во всех папках (конечно, я не рекомендую применять этот подход ко всему диску :).

-ExecutionPolicy Bypass -Noprofile -Command "[math]::Round(((Get-ChildItem -Path C:WindowsCSC -Recurse | Measure-Object length -Sum).Sum)/1mb,1) | Out-File -FilePath C:tempout.txt"

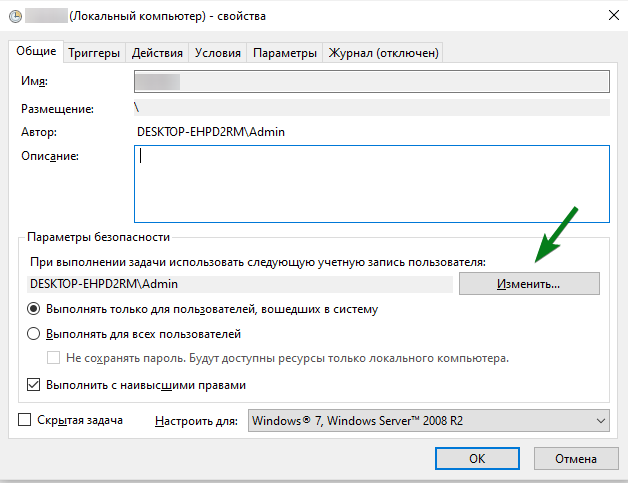

Шаг 2 — Настройте задание на запуск от имени системы

На вкладке Общие нажмите Изменить и введите SYSTEM или СИСТЕМА в зависимости от локализации.

Автоматизацию создания таких запланированных задач я разбирал с помощью schtasks и PowerShell. Остается запустить задание и открыть созданный файл. Все просто!

В отличие от psexec, из планировщика не работает интерактивный запуск приложений. Например, редактор реестра запустится, но взаимодействовать вы с ним не сможете. Однако выполнение команд и скриптов с правами системы отлично работает.

Заключение

Я всегда ощущаю некоторую неловкость, когда пишу для блога или канала Telegram материал, не содержащий ничего нового [относительно моих предыдущих публикаций]. Но я понимаю, что не все читали старые записи, равно как из поисковиков приходит множество людей по конкретным запросам. Поэтому какая-то польза от этого должна быть.

В данном случае у меня была и дополнительная мотивация. Фактически, эта статья – затравка для следующей, в которой мы посмотрим на эту же тему под более интересным углом.

В Windows для выполнения некоторых действий недостаточно иметь права администратора. Например, вы не сможете заменить или удалить системные файлы, некоторые ветки реестра, остановить системные службы или выполнить другие потенциально небезопасные действия, которые могут нарушить стабильность системы. Системному администратору в таких случая приходится назначать себе владельцем таких объектов или выполнять действия от имени системы. В этой статье мы рассмотрим, как запустить программу или командную строку в Windows от имени привилегированного аккаунта SYSTEM (Local System).

Содержание:

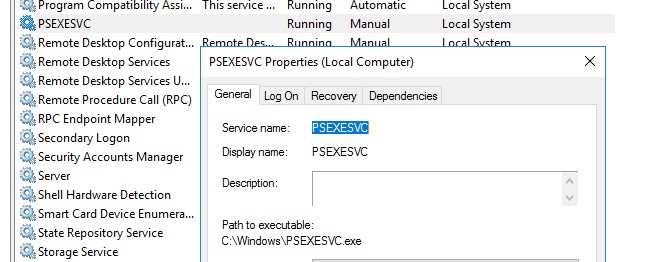

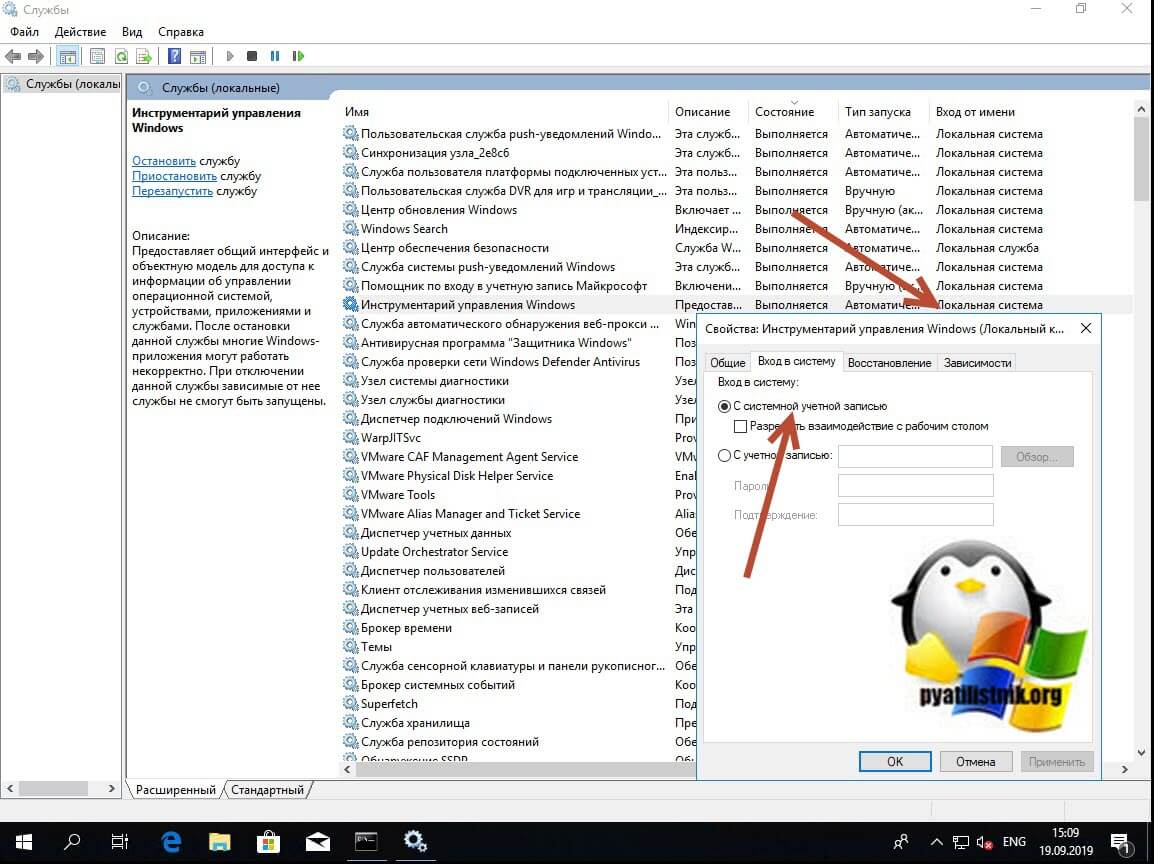

- Запуск командной строки от Local System в старых версиях Windows (до Vista)

- Запуск программ от имени системы с помощью PSExec в Windows 10

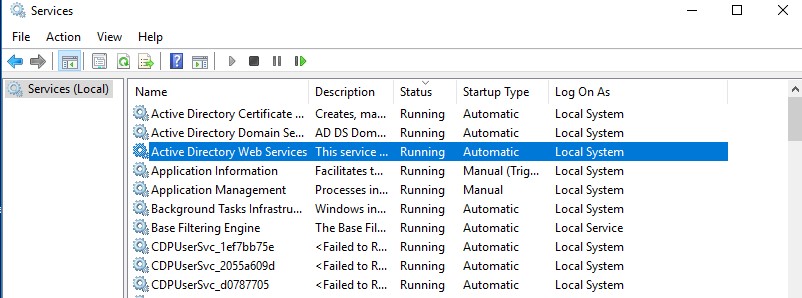

Встроенная учетная запись SYSTEM используется диспетчером управления службами SCM (Service Control Manager) для запуска и управления системными службами. Из-под учетной записи System (может называться NT AUTHORITYSYSTEM, Local System или ComputerLocalSystem)запускается большинство системных служб и процессов (в том числе ядро NT Kernel). Откройте оснастку управления службами services.msc и обратите внимание на службы, у который в столбце LogOnAs указано Local System. Эти службы запушены из-под учетной записи SYSTEM.

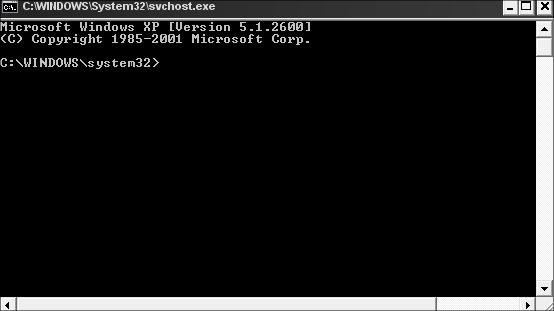

Запуск командной строки от Local System в старых версиях Windows (до Vista)

В снятых с поддержки Windows XP и Windows Server 2003 была интересная возможность, позволяющая запустить программу или же интерактивную командную строку (cmd) с правами системы через планировщик. Достаточно войти с правами администратора, открыть командную строку и набрать в ней:

at 12:23 /interactive cmd.exe

, где

12:23

– текущее время + одна минута (в 24 часовом формате).

После наступления указанного времени перед вами открывается окно командной строки, запущенное с правами Local System. Если вы выполнили эту команду в терминальном (rdp) сессии Windows Server 2003/XP, имейте в виду, что командная строка с правами System отображается только в консольной сессии (как подключиться к rdp консоли).

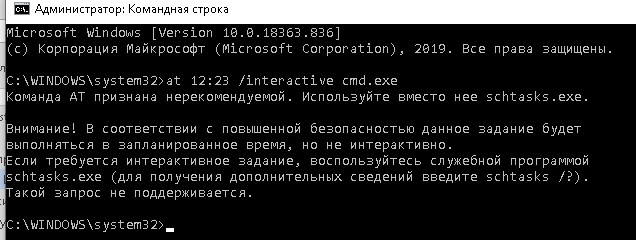

В Windows 10 запуск интерактивной строки с помощью команды at не поддерживается. Вместо него рекомендуется использовать

schtasks.exe

.

Команда AT признана нерекомендуемой. Используйте вместо нее schtasks.exe. Внимание! В соответствии с повышенной безопасностью данное задание будет выполняться в запланированное время, но не интерактивно. Если требуется интерактивное задание, воспользуйтесь служебной программой schtasks.exe (для получения дополнительных сведений введите schtasks /?). Такой запрос не поддерживается.

Запуск программ от имени системы с помощью PSExec в Windows 10

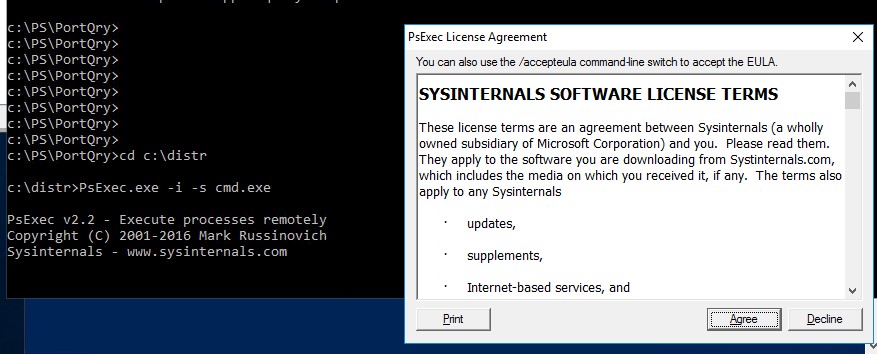

Начиная с Windows 7 трюк с запуском интерактивной командной строки от имени системы через планировщик не работает. Для запуска команд от имени NT Authority System можно использовать утилиту PSExec.exe от Sysinternals.

Утилиту

PSExec.exe

можно скачать на сайте Microsoft https://docs.microsoft.com/en-us/sysinternals/downloads/psexec. Утилита PSExec знакома любому администратору и в первую очередь предназначена для удаленного управления Windows, однако в ней есть полезная возможность запуска процессов от имени System. Некоторые антивирусы могут опознавать PSExec.exe как потенциально небезопасную программу (с помощью psexec кстати распространялся печально известный вирус notpetya),

Утилита PSExec не требует установки. Откройте командную строку с правами администратора (“Run as administrator”) перейдите в каталог, в котором находится исполняемый файл PSexec.exe и наберите:

psexec -i -s cmd.exe

параметр -i запускает приложение в интерактивном режиме (пользователь может взаимодействовать с программой на рабочем столе, если это параметр не указывать, процесс запускается в консольной сесии), —s означает что командную строку нужно запустить из-под системы

При первом запуске PsExec попросит вас принять лицензионное соглашение.

После выполнения команды появится новое окно с командной строкой, запущенной из-под учетной записи NT AuthoritySystem. Проверьте это, выполнив команду:

whoami

Таким образом вы запустить любую программу, команду или скрипт с правами системы. Достаточно в параметре утилиты PsExec изменить cmd.exe на имя исполняемого файла нужной программы.

В открывшемся окне командной строки вы можете выполнять любые команды в контексте SYSTEM. Теперь вы сможете изменить, переименовать или удалить системные файлы/ветки реестра, владельцем которых является TrustedInstaller или SYSTEM. Все программы или процессы, которые вы запустите их этого окна также будут запущены с повышенными привилегиями LocalSystem. Например, можно остановить системную службу, или закрыть дескриптор занятого системой файла.

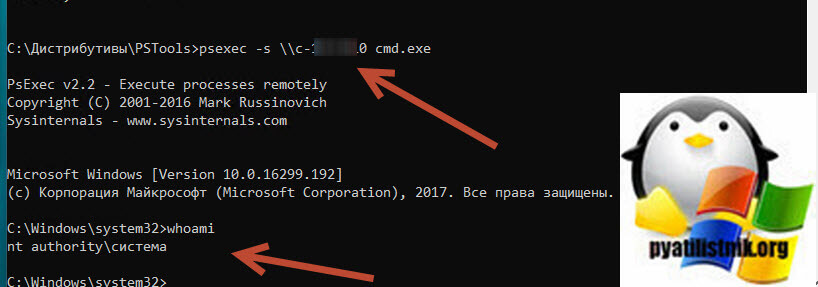

С помощью PSExec вы можете получить интерактивную командную с правами NT AUTORITYСИСТЕМА с удаленного компьютера. Для этого используется команда:

psexec -s \msk-PCBuh2 cmd.exe

При появлении ошибки

couldn’t install PSEXESVC service

, убедитесь, что:

- командная строка запущена от имени администратора;

- проверьте, возможно служба PSEXESVC уже запущена.

Есть еще ряд сторонних утилит для запуска программ от имени System (AdvancedRun , RunAsSystem, PowerRun), но я не вижу смысла использовать их смысла. Т.к. во-первых это сторонние утилиты, и вы не можете гарантировать что в их коде нет вредоносных закладок, и во-вторых официальная утилита PsExec от Microsoft отлично справляется с задачей.

Обновлено 11.03.2022

Какого назначение системной учетной записи Local System

Системная учетная запись (Local System) – это специальная встроенная, локальная учетная запись, созданная Windows в момент установки, для использования в системе и запуска из под нее различных служб Windows. В Windows огромное количество служб и процессов для своего запуска и работы используют именно системную запись. Посмотреть это можно в оснастке «Службы», которую можно открыть из окна «Выполнить» введя в нем services.msc.

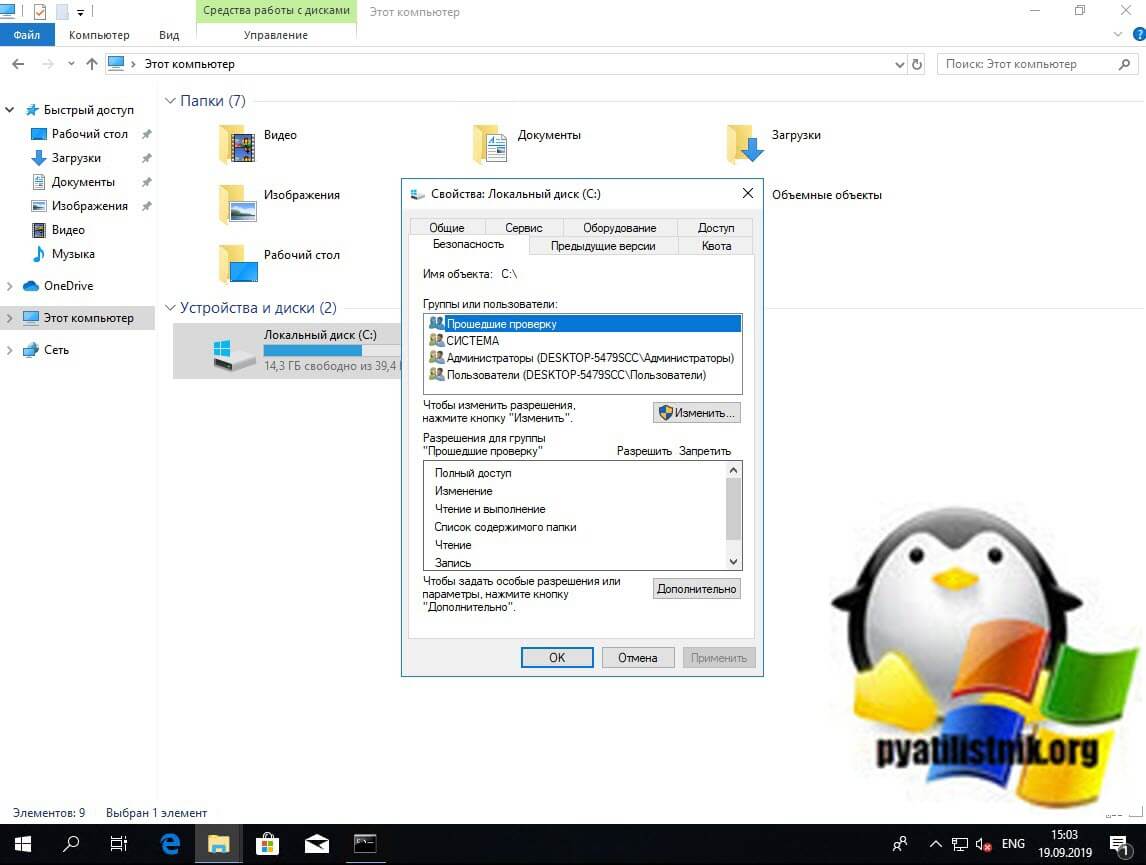

Учетная запись Ststem не отображается среди других учетных записей в диспетчере пользователей, но зато вы ее легко можете увидеть на вкладке «Безопасность» у любого системного диска, файла. куста реестра или папки. По умолчанию для учетной записи «Система (System)» предоставлены права полного доступа.

Служба, которая запускается в контексте учетной записи LocalSystem, наследует контекст обеспечения безопасности Диспетчера управления службами (SCM). Пользовательский идентификатор безопасности (SID) создается из значения SECURITY_LOCAL_SYSTEM_RID. Учетная запись не связывается с учетной записью любого пользователя, который начал работу. Она имеет несколько значений:

- Ключ реестра HKEY_CURRENT_USER связан с пользователем по умолчанию, а не текущим пользователем. Чтобы обратиться к профилю другого пользователя, имитируйте этого пользователя, а затем обратитесь к HKEY_CURRENT_USER.

- Служба может открыть ключ реестра HKEY_LOCAL_MACHINESECURITY.

- Служба представляет мандат компьютера для удаленного сервера. Если служба открывает командное окно (на экране дисплея) и запускает командный файл, пользователь должен нажать CTRL+C, чтобы закончить работу командного файла и получить доступ к окну команды с привилегиями LocalSystem.

Привилегии LocalSystem

- SE_ASSIGNPRIMARYTOKEN_NAME

- SE_AUDIT_NAME

- SE_BACKUP_NAME

- SE_CHANGE_NOTIFY_NAME

- SE_CREATE_PAGEFILE_NAME

- SE_CREATE_PERMANENT_NAME

- SE_CREATE_TOKEN_NAME

- SE_DEBUG_NAME

- SE_INC_BASE_PRIORITY_NAME

- SE_INCREASE_QUOTA_NAME

- SE_LOAD_DRIVER_NAME

- SE_LOCK_MEMORY_NAME

- SE_PROF_SINGLE_PROCESS_NAME

- SE_RESTORE_NAME

- SE_SECURITY_NAME

- SE_SHUTDOWN_NAME

- SE_SYSTEM_ENVIRONMENT_NAME

- SE_SYSTEM_PROFILE_NAME

- SE_SYSTEMTIME_NAME

- SE_TAKE_OWNERSHIP_NAME

- SE_TCB_NAME

- SE_UNDOCK_NAME

Сценарии вызова командной строки из под System

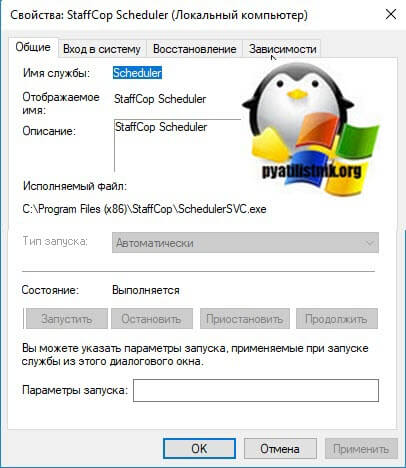

Давайте приведу интересную задачку по нашей теме. Предположим у вас есть доменная среда Active Directory. Вы с помощью инструмента групповой политики или SCCM развернули специализированное ПО, под названием StaffCop, или что-то другое. В момент развертывания или последующей настройки вы задали так, что пользователь даже при наличии прав локального администратора в своей системе не может останавливать службу и менять ее тип запуска, вопрос может ли локальный администратор это поправить и выключить службу?

Способы вызвать командную строку от имени системы

Я очень давно занимаюсь системным администрированием и уяснил давно принцип, если у вас есть права локального администратора, то вы можете все. Обойти любые ограничения и политики. Напоминаю. что я для тестирования развернул агента StaffCop, это такая программа для слежки, которую используют всякие шарашкины конторы. Агент по умолчанию запрещает выключение службы и изменение ее типа. Выглядит, это вот таким образом. Служба работает, имеет имя StaffCop Scheduler, но вот сделать с ней ничего не получается, все не активно.

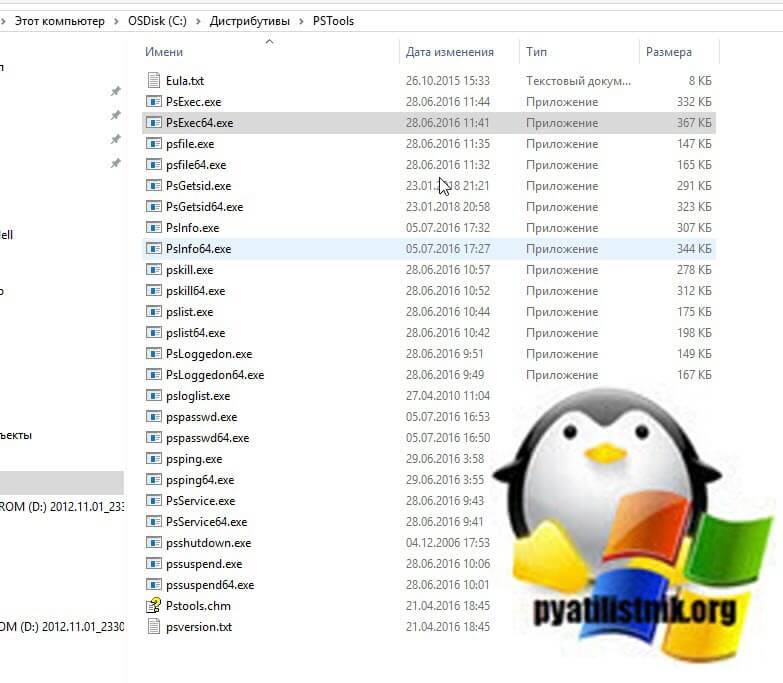

Для того, чтобы вызвать cmd от имени системы, вам необходимо скачать замечательный набор утилит PSTools, а конкретно нам будет нужна утилита PsExec.exe или PsExec64.exe. Если вы мой постоянный читатель, то вы помните, что я их использовал, чтобы удаленно включить RDP доступ на сервере. Скачать сборник PSTools можно с официального сайта по ссылке ниже, или же у меня с сайта.

https://download.sysinternals.com/files/PSTools.zip

Далее вам необходимо распаковать zip архив, в результате чего будет вот такой список утилит.

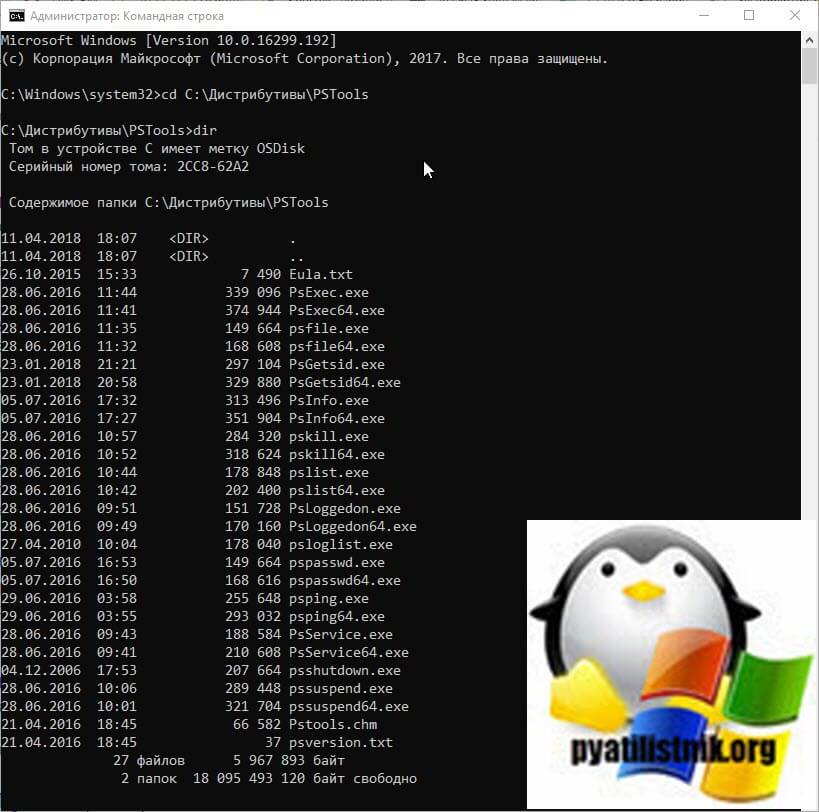

Теперь когда подготовительный этап готов, то можно продолжать. Откройте обязательно командную строку от имени администратора и введите команду:

cd путь до вашей папки с утилитой PsExec.exe

Мой пример: cd C:ДистрибутивыPSTools

Командой dir я проверил, что это та папка и я вижу нужные мне утилиты PsExec.exe или PsExec64.exe.

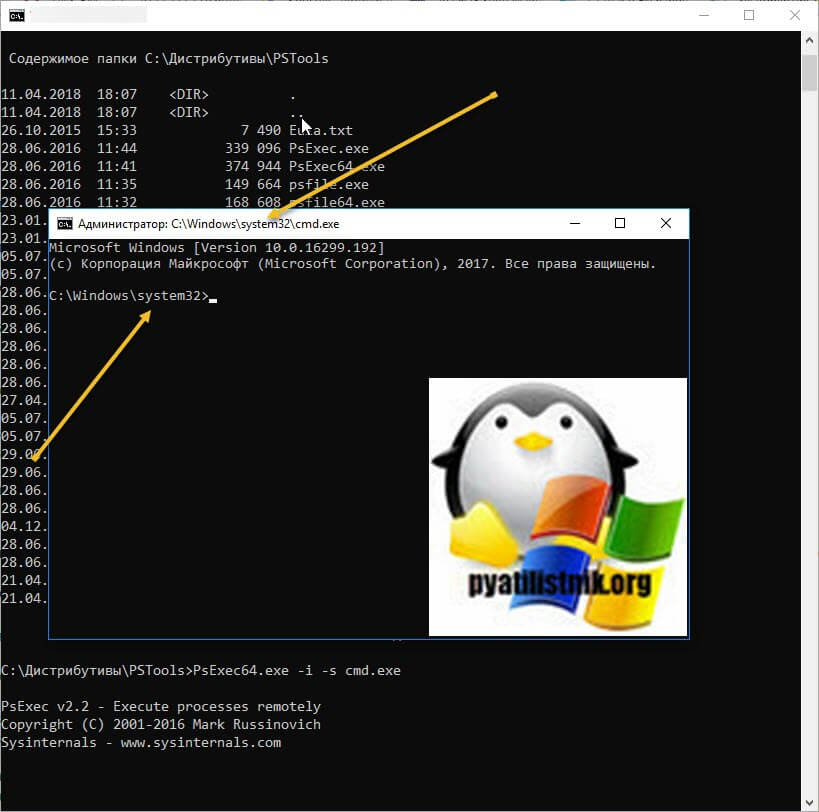

Последним шагом мы текущее окно командной строки из под текущего пользователя перезапустим от имени Local System. Пишем:

PsExec64.exe -i -s cmd.exe или PsExec -i -s cmd.exe

В итоге я вижу, что у меня открылось новое окно командной строки и оно уже работает в контексте «C:Windowssystem32>«, это и означает учетную запись Local System (Системная учетная запись)

Теперь давайте из под нее попробуем остановить нашу службу StaffCop Scheduler. Для этого есть ряд команд:

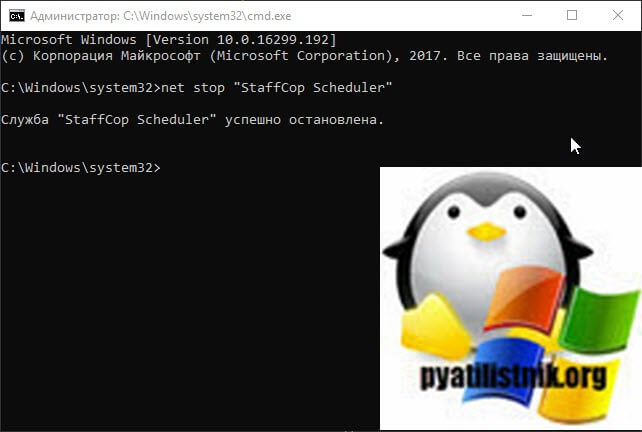

net stop «StaffCop Scheduler»

или

Далее вам необходимо изменить тип запуска и поменять с автоматического на отключена. Для этого пишем команду:

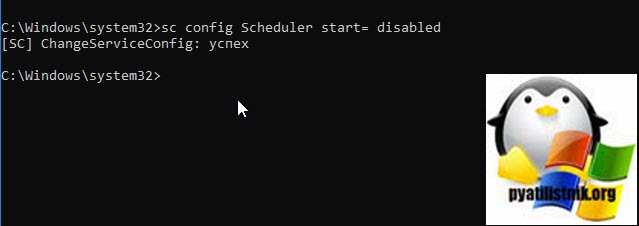

sc config Scheduler start= disabled

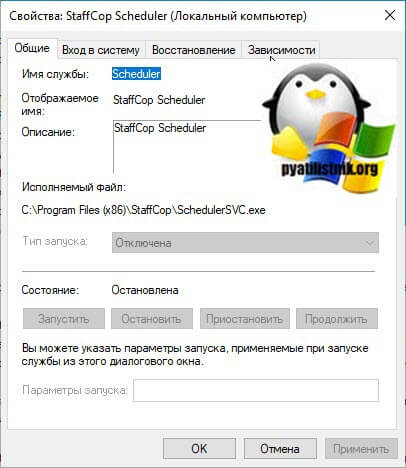

Как видим все успешно отработало. Если посмотреть оснастку «Службы», то видим вот такую картину.

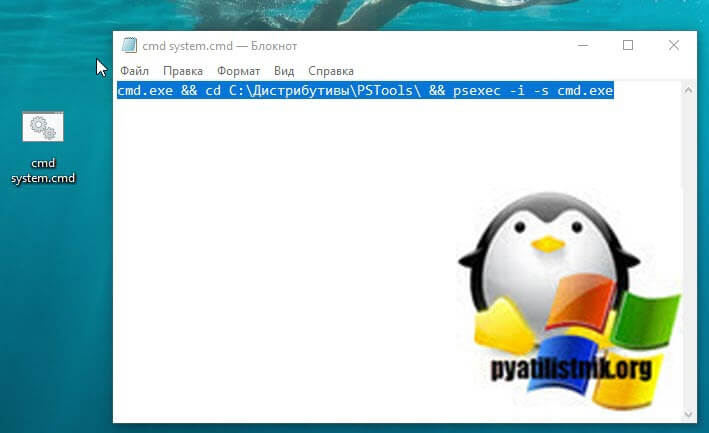

Так, что имея права локального администратора и утилиту PsExec.exe, можно делать что угодно. Надеюсь, что вы теперь будите чаще вызывать окно командной строки от имени учетной записи системы. Давайте с вами напишем небольшой батник, который будет из ярлыка вызывать cmd от имени Local System. Создадим тестовый файл, поменяем ему сразу расширение с txt на cmd и откроем его текстовым редактором. Пропишем код:

cmd.exe && cd C:ДистрибутивыPSTools && psexec -i -s cmd.exe

Щелкаем по файлу правым кликом и выбираем пункт «Запуск от имени администратора». В результате чего у вас сразу будет запущено окно cmd с правами учетной записи SYSTEM. Проверить, это можно введя команду whoami. Ответ NT AUTORITYСИСТЕМА.

Если нужно запустить удаленно командную строку от имени NT AUTORITYСИСТЕМА, то выполните такую конструкцию

psexec -s \имя компьютера cmd.exe

На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

В современных операционных системах Windows права администратора не позволяют выполнять такие действия, как замена, переименование или удаление системных файлов, редактирование некоторых ветвей реестра. Цель этого ограничения понятна – безопасность системы в целом и защита от выстрела в ногу пользователем в частности, но иногда возникает необходимость прибегнуть к такому радикальному средству, как запуск программ от имени SYSTEM или TrustedInstaller.

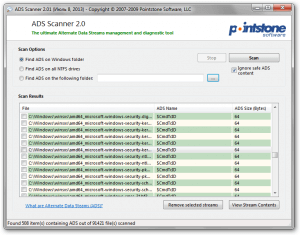

Разобраться в вопросе и собрать инструмент для получения полных прав меня заставила ошибка(?) в программе COMODO Internet Security 8 версии, которая добавляет к системным файлам Windows свои NTFS-потоки, и не удаляет их после отключения данной фичи или деинсталляции COMODO. Удалить показанные на скрине потоки удалось лишь в ручную с правами TrustedInstaller.

За основу инструментария взята утилита DevxExec.exe, распространяемая по лицензии Creative Commons Attribution-NonCommercial-NoDerivs 3.0 Unported License (Бесплатно для некоммерческого использования при соблюдении условий лицензии).

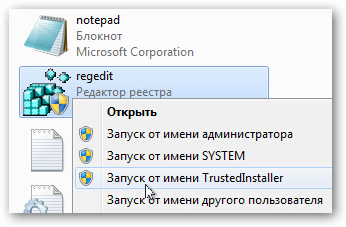

При обычном запуске DevxExec.exe покажет параметры командной строки, которыми вы и можете воспользоваться для элевации прав, но я предлагаю более удобный вариант. После установки предлагаемого решения, в контекстном меню EXE и CMD-файлов при зажатом Shift добавятся пункты «Запуск от имени SYSTEM» и «Запуск от имени TrustedInstaller»

Таким образом, права любой программы можно повысить в два клика, но будьте осторожны, неумелое использование полномочий СИСТЕМЫ и TrustedInstaller с большой вероятностью приведёт к переустановке Windows, именно поэтому я спрятал пункты контекстного меню за Shift. Ну и конечно, не пренебрегайте резервным копированием, когда система ещё работает стабильно. Деинсталляция инструментария «Запуск программ от имени SYSTEM и TrustedInstaller» доступна из панели «Программы и компоненты»

.

Похожие записи

Недавно в полной мере на себе ощутил последствия нарушения одного из правил администратора — «никому не доверяй!». Один из допущенных к администрированию сервера пользователей изменил права на ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersion, оставив на неё для администраторов сервера права только «чтение». Нам повезло, что сервер после данной «модификации» реестра успешно загрузился. |

Хорошо, что данный пользователь смог запомнить что именно и каким образом он изменил (разрешения аккаунта SYSTEM (система) не трогались, остались – «полный доступ»). Пришлось немного понервничать, чтобы вернуть права на указанную ветку реестра обратно. Для этой цели понадобилась утилита PsExec v2.11, которую написал Марк Руссинович (Mark Russinovich). Она входит в комплект программ PsTools, о котором вы можете почитать на сайте Microsoft.

Скачать комплект программ PsTools вы можете по ссылке:

- с сайта Microsoft;

- с моего сайта.

Извлеките из архива файл PsExec.exe необходимой разрядности и запустите его следующим образом:

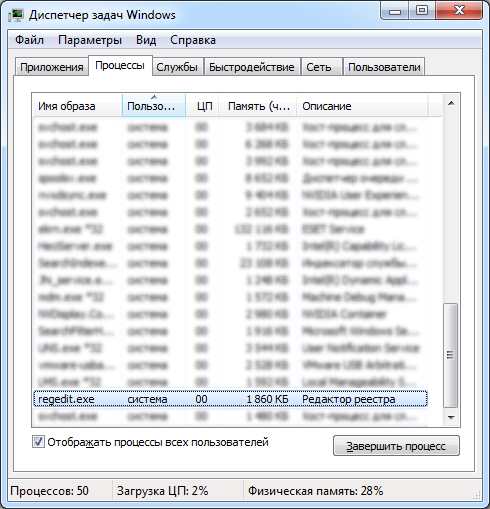

C:>PsExec64.exe -i -d -s regedit PsExec v2.2 - Execute processes remotely Copyright (C) 2001-2016 Mark Russinovich Sysinternals - www.sysinternals.com regedit started on SERVER with process ID 4296.

где ключи означают:

- -i — запуск указанной программы в интерактивном режиме;

- -d — не ожидать окончания процесса запущенной программы;

- -s — запуск указанной программы от имени аккаунта

SYSTEM(система).

В диспетчере задач мы видим, что regedit запущен от имени аккаунта система:

Мне осталось вернуть разрешения администраторам «полный доступ» и перезагрузить сервер…