Windows иногда и не без основания сравнивают с дыней: как и этот плод, операционная система имеет ядро и слои, представленные набором программных компонентов, а «поверх» всего этого располагается графическая оболочка, или иначе интерфейс. Одни из этих программных компонентов являются критически важными для работы операционной системы, другие являются дополнительными, упрощающими взаимодействие пользователя с Windows и обеспечивающими работу разных периферических устройств. Соответственно, из соображений оптимизации эти последние второстепенные компоненты и функции могут быть отключены.

- 1 Как открыть меню компонентов

- 2 Как включать и отключать компоненты

- 3 Какие компоненты Windows 10 могут быть отключены

- 3.1 Компоненты Windows, которые не стоит отключать:

- 3.2 Компоненты Windows, которые могут быть безболезненно отключены:

- 4 Итог

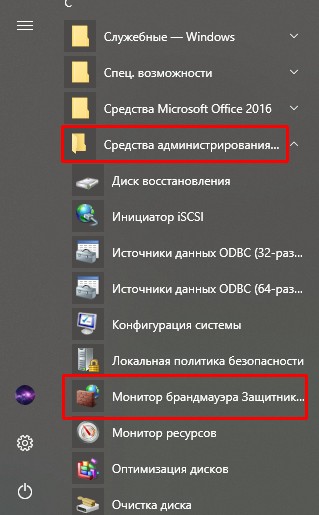

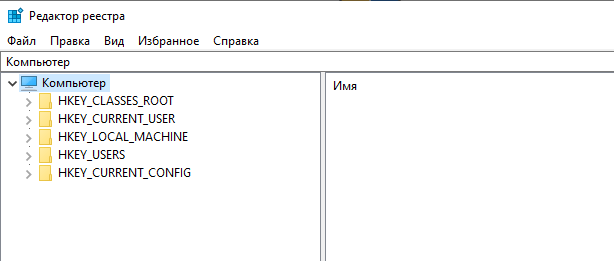

Как открыть меню компонентов

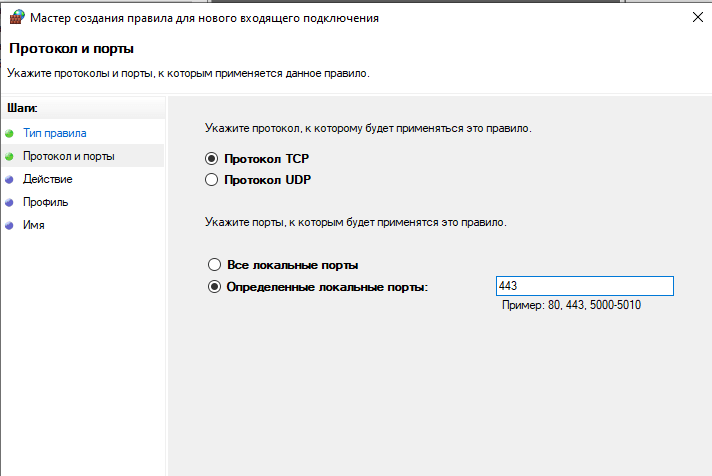

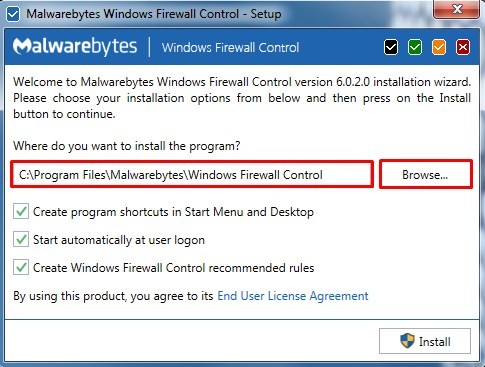

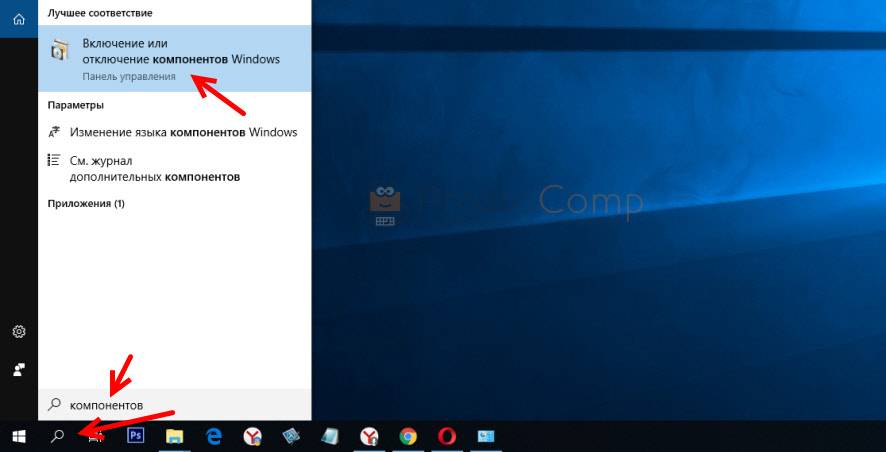

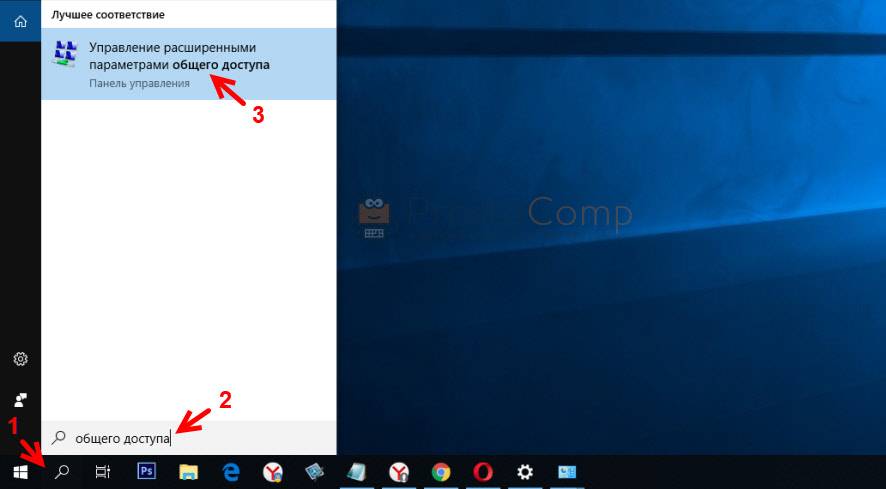

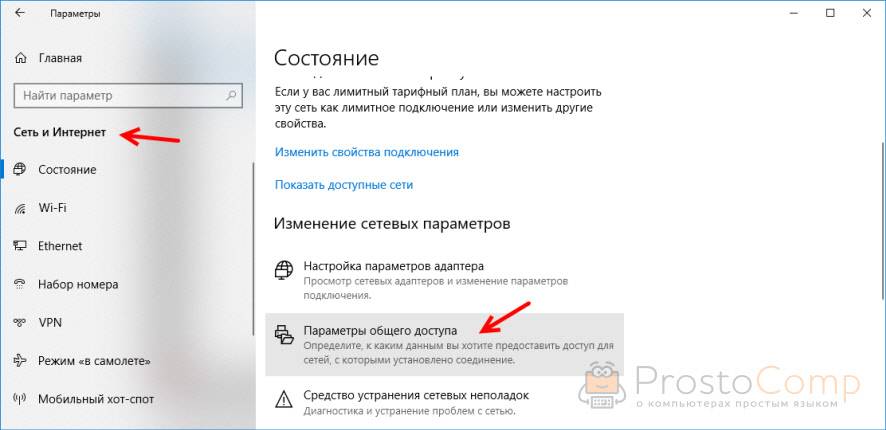

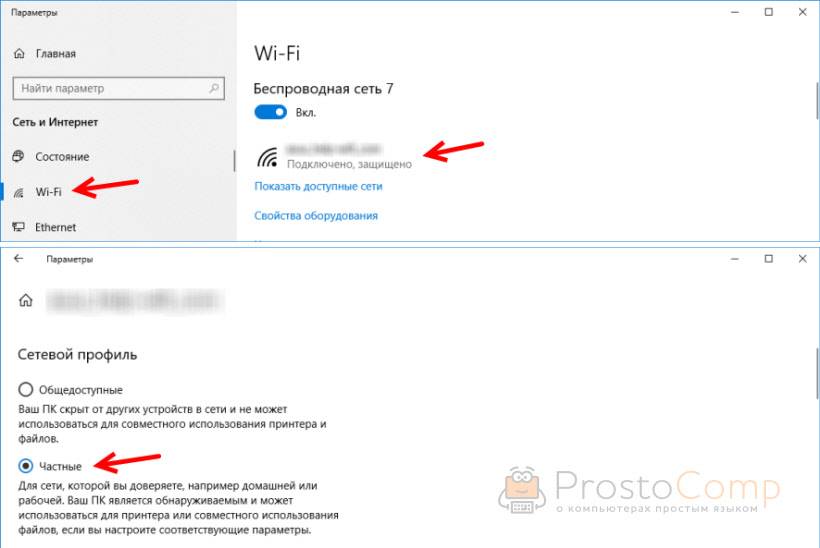

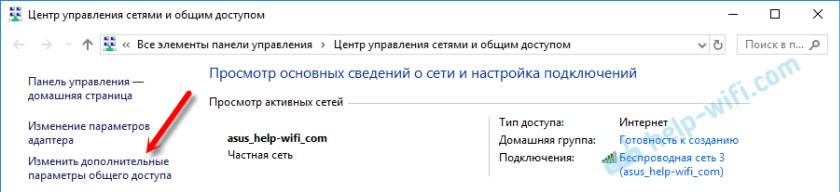

В Windows 10 получить доступ к интерфейсу управления компонентами можно как минимум двумя способами: с через «Параметры» и с помощью быстрой команды.

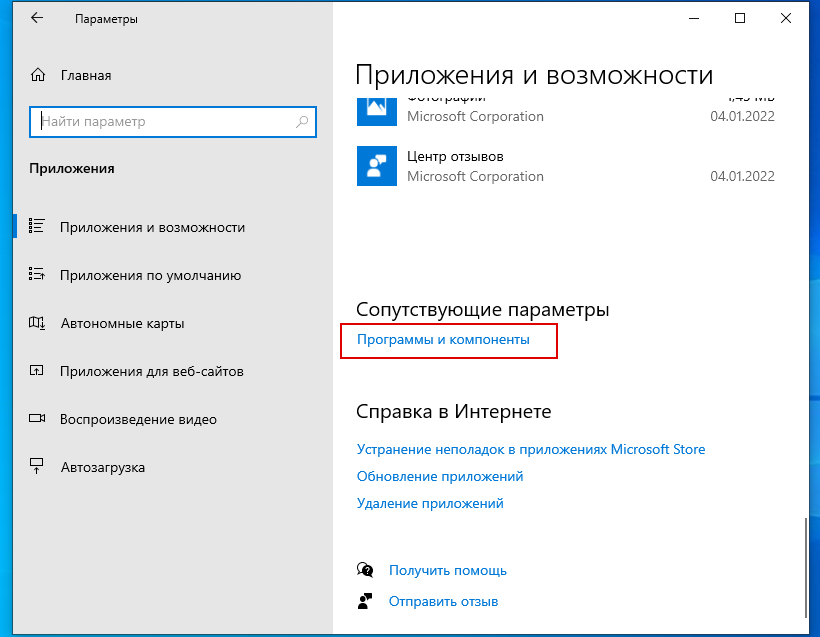

- Откройте приложение «Параметры», перейдите в раздел «Приложения и возможности», прокрутите список приложения до самого конца, нажмите ссылку «Программы и компоненты;»

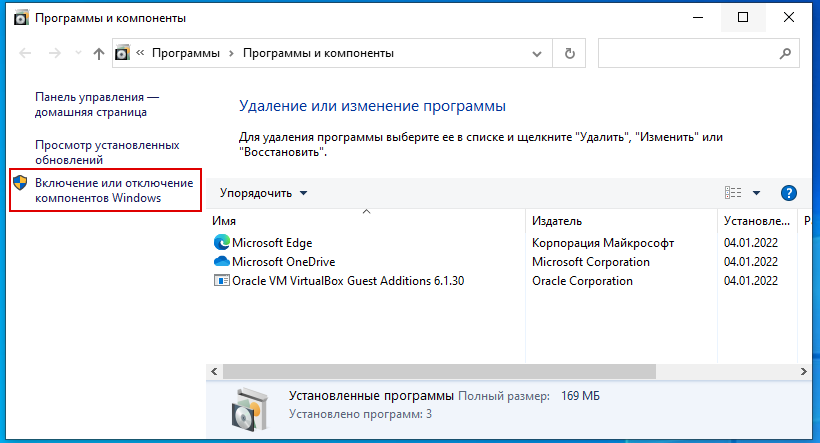

- В открывшемся окне слева нажмите «Включение или отключение компонентов Windows»;

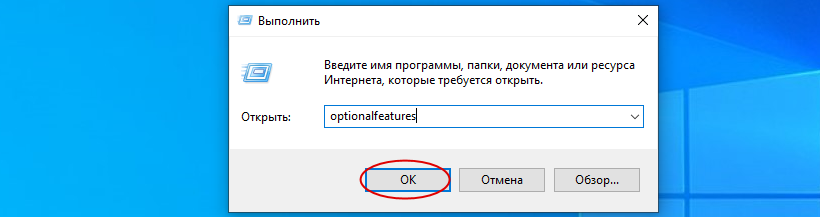

- Второй способ более простой и быстрый. Нажатием Win + R вызовите окошко выполнения команд, вставьте в него команду

optionalfeaturesи нажмите ввод.

Как включать и отключать компоненты

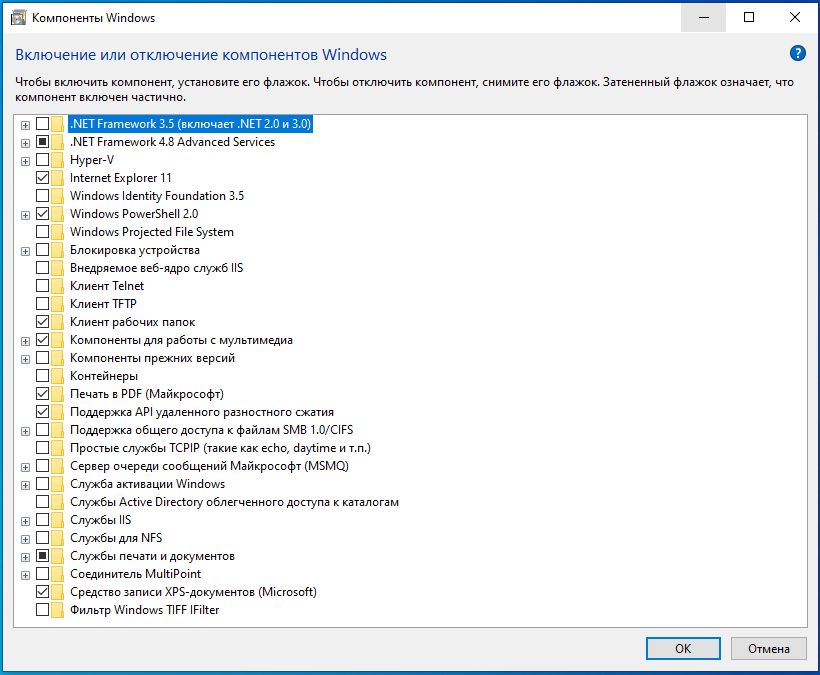

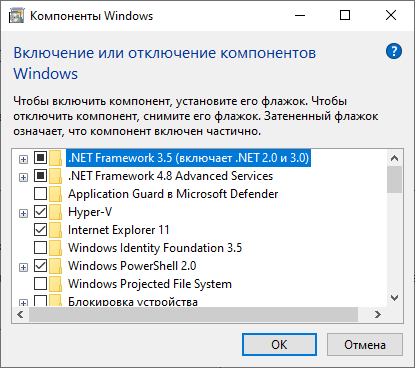

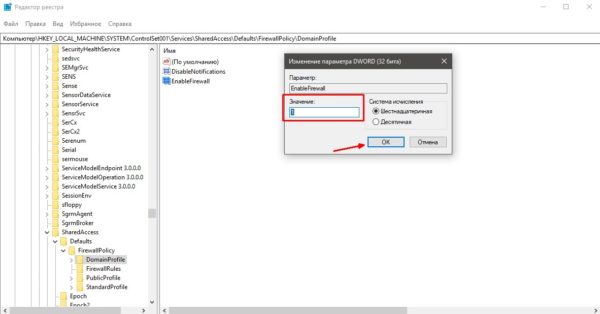

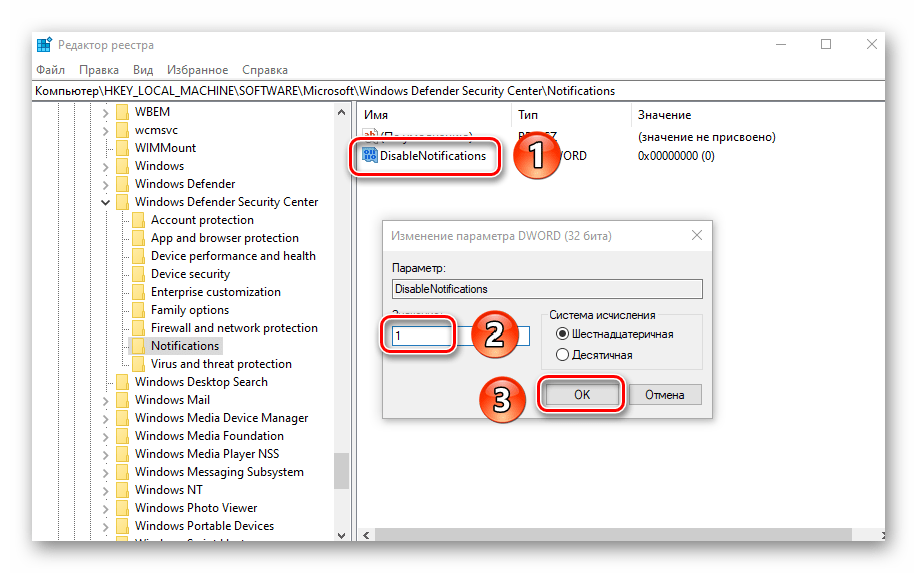

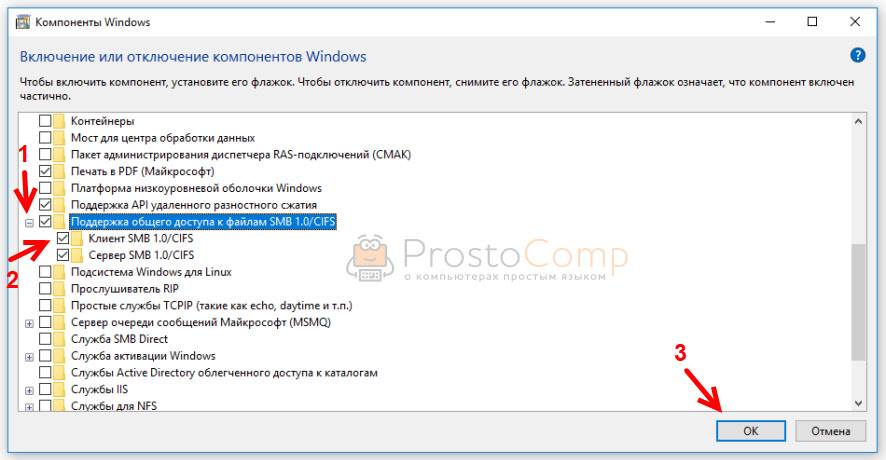

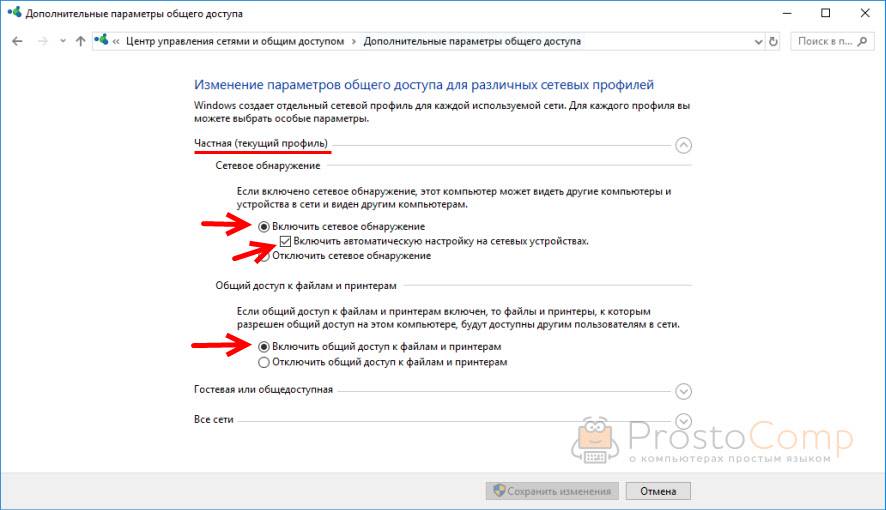

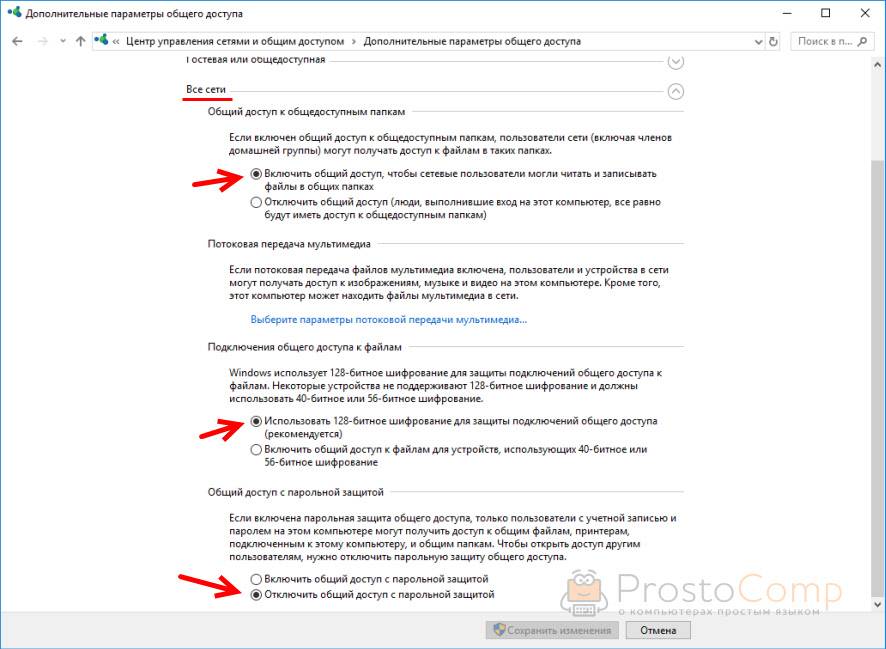

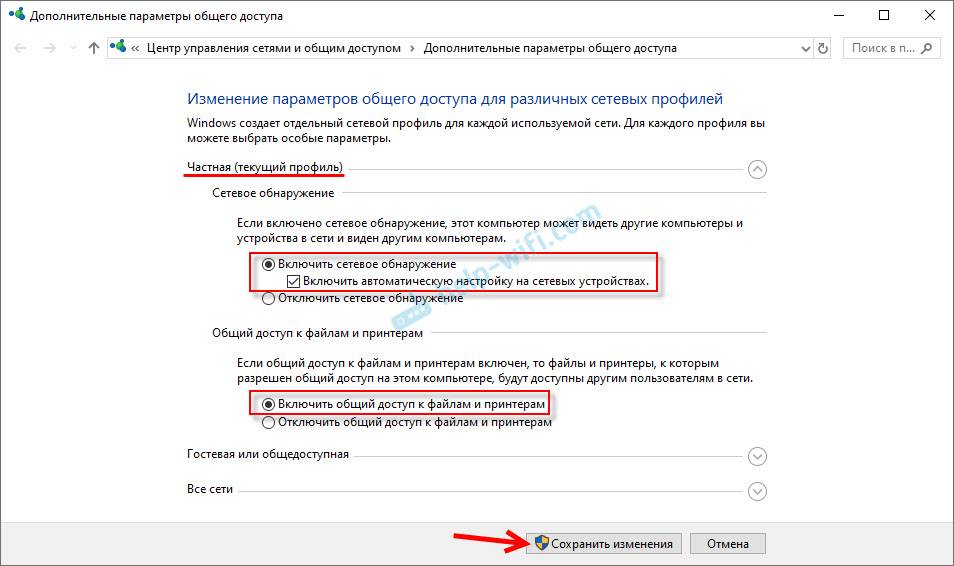

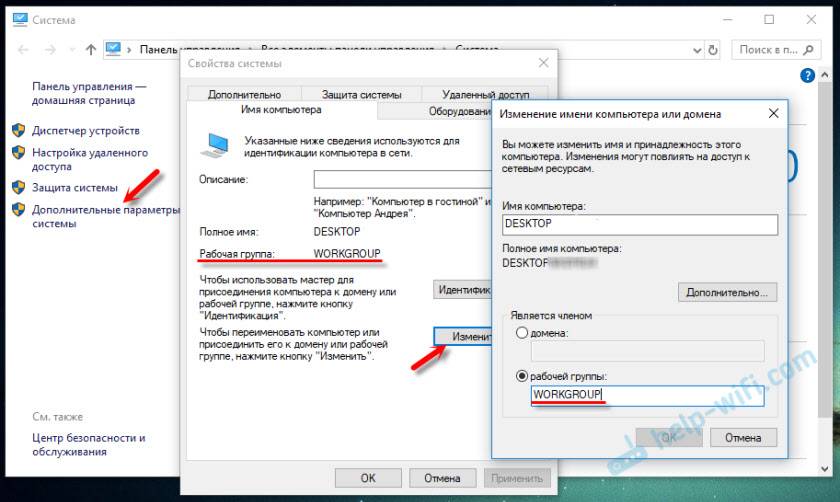

Включаются и отключаются компоненты путем установки или снятия галки напротив их названий, при этом может понадобиться перезагрузка компьютера. Некоторые компоненты являются составными, будучи представлены отдельными модулями. В этом случае название компонента будет отмечено знаком плюса, а сам пункт будет содержать один, два или более подпунктов. Компоненты, включенные частично (активны не все составные модули), отмечаются не флажком, а жирной квадратной точкой. У некоторых пользователей окно включения и отключения компонентов может оказаться пустым. Если вы столкнулись с этой проблемой, сделайте следующее:

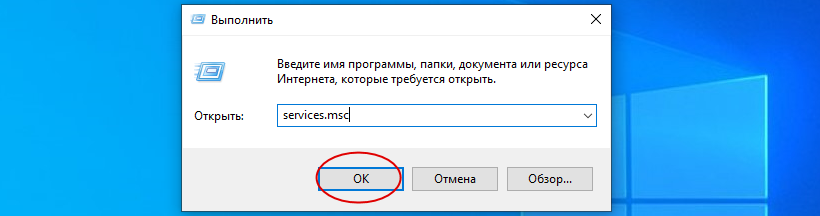

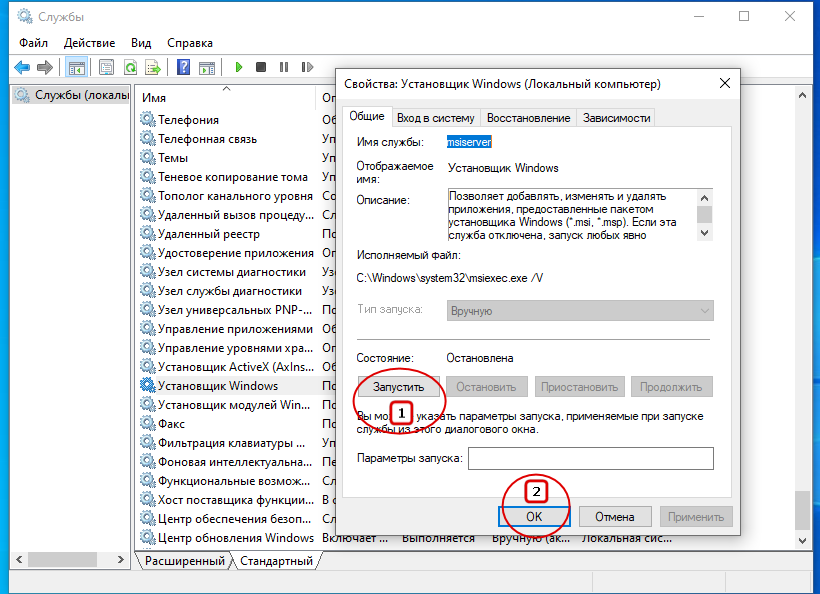

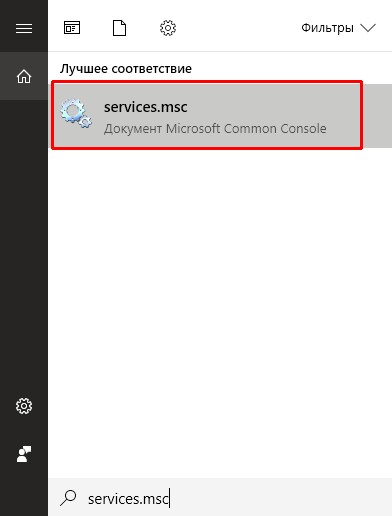

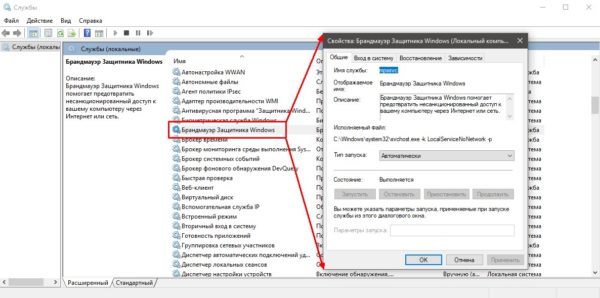

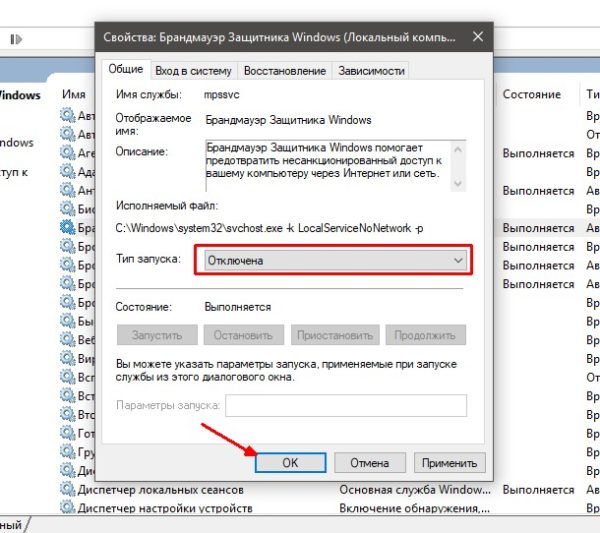

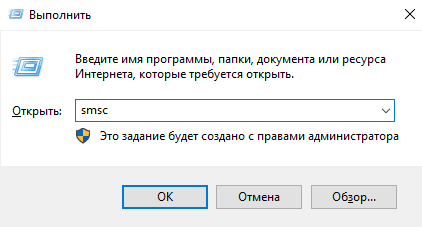

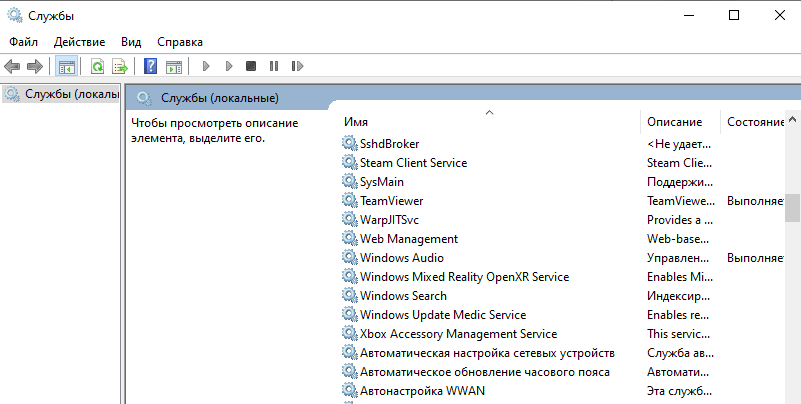

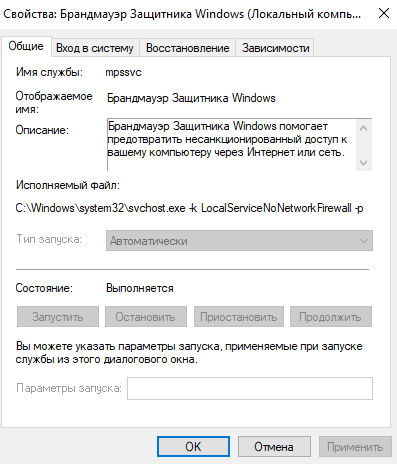

- Откройте командой

services.mscоснастку управления службами; - Найдите в списке службу «Установщик Windows» и посмотрите ее статус. Скорее всего, она отключена и не выполняется. Открыв ее свойства, выберите тип запуска «Автоматически» или «Вручную», нажмите «Применить», запустите службу и сохраните настройки.

После включения указанной службы список компонентом должен стать доступным.

Какие компоненты Windows 10 могут быть отключены

Большинство доступных в оснастке управления компонентов Windows 10 не являются критически важными для работы системы, поэтому они могут быть безболезненно отключены. Впрочем, есть компоненты, отключать которые не стоит, так как это приведет к деактивации часто используемых функций Windows и сделает невозможным запуск некоторых сторонних программ. Так, настоятельно не рекомендуется отключать .NET Framework последних версий (от 4.5 и выше). Исключение составляет .NET Framework устаревшей ныне версии 3.5, вы можете его отключить, если вдруг он окажется у вас включенным. В актуальных сборках Windows 10 и 11 по умолчанию этот компонент, как правило, отключен.

Ниже мы приводим две таблицы: в первой перечисляются компоненты, отключение которых нежелательно, вторая таблица содержит список компонентов, которые могут быть отключены без какого-либо ущерба для системы.

Компоненты Windows, которые не стоит отключать:

| Компонент | Описание |

|---|---|

| .NET Framework 4.8 и Advanced Services | Набор библиотек, необходимый для правильного функционирования операционной системы и многих сторонних программ |

| PowerShell 2.0 | Вторая версия командной строки с расширенным списком возможностей |

| Службы печати документов | Составной компонент. Отключать нежелательно, он может пригодиться при работе с факсами, сканерами и другими средствами вывода на печать |

| Поддержка API удаленного разностного сжатия | Компонент обеспечивает более быстрое сравнение синхронизируемых файлов. Используется в немногих приложениях, но на всякий случай его желательно оставить включенным |

Компоненты Windows, которые могут быть безболезненно отключены:

| Компонент | Описание |

|---|---|

| Internet Explorer | Устаревший браузер. В Windows 10 всё еще включен по умолчанию |

| Hyper-V | Встроенная технология виртуализации. Не включайте, если используете VirtualBox или другие сторонние гипервизоры |

| Компоненты прежних версий | Нужны для работы старых 16-битных программ |

| Application Guard | Изолированная среда для работы браузера Microsoft Edge. Не дает зловредным вирусам и приложениям выбраться дальше «песочницы». Бесполезна для тех, кто не использует Edge |

| Блокировка устройства | Составной компонент, регулирующий дополнительные настройки входа в систему |

| Windows Identity Foundation 3.5 | Устаревший фреймворк. Необходим только для работы старых программ. Сейчас практически не используется |

| Внедряемое веб-ядро служб IIS | Используется только разработчиками |

| Веб-ядро служб IIS | Облегченная версия веб-сервера от Microsoft. Пользователю не интересна, отключена |

| Защищенный узел | Инструменты для создания экранированной виртуальной машины на удаленном сервере |

| Клиент Telnet | Организовывает управление командной строкой на удаленном ПК по своему протоколу. Не является безопасным, включать только при прямой необходимости |

| Клиент TFTP | Прием/отправка данных по своему протоколу, аналогичен клиенту Telnet. Небезопасен, отключен |

| Контейнеры | В парадигме Windows контейнер — изолированное приложение, которое уже имеет все ресурсы для запуска и работы, без сторонних библиотек. Этот компонент отвечает за создание и взаимодействие с контейнерами Windows Server |

| Песочница Windows | Инструмент виртуализации, позволяющий запускать ненадежные с точки зрения безопасности программы и скрипты без риска повреждения системы |

| Компоненты для работы с мультимедиа | Хотя этот компонент и включен по умолчанию, он не является особо важным. Вам он понадобится, если вы захотите использовать приложения Windows Media или Windows Media Center |

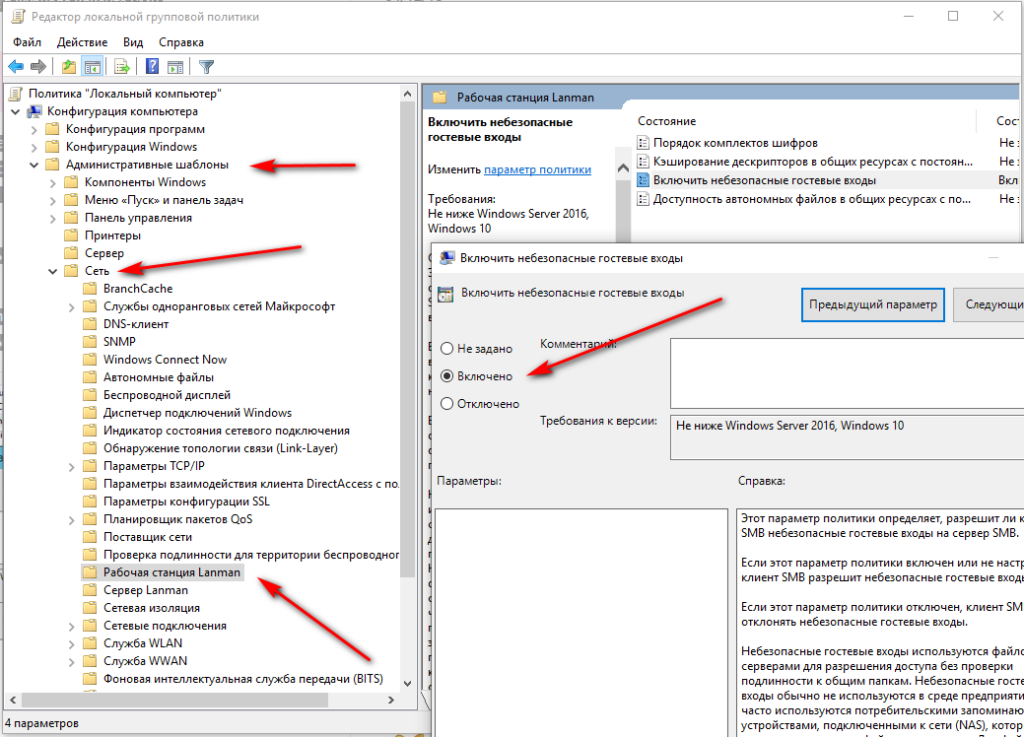

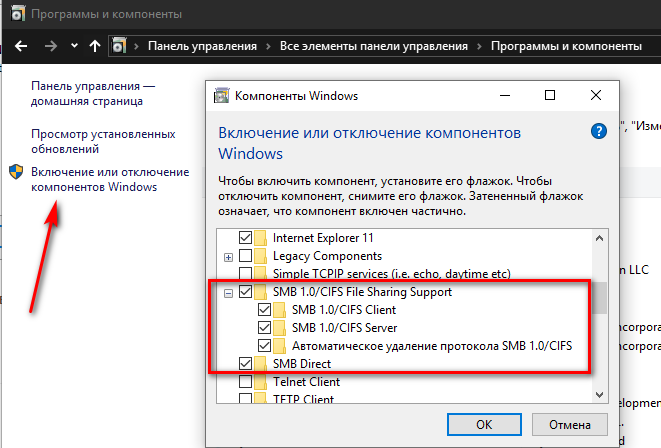

| Поддержка общего доступа к файлам SMB 1.0/CIFS | Устаревший компонент, используемый для получения доступа к общим ресурсам NAS по данному протоколу. Отключен по соображения безопасности |

| Простые службы TCPIP | Дополнительные служебные средства командной строки. Интереса для пользователей не представляют |

| Сервер очереди сообщений Майкрософт (MSMQ) | Устаревшая служба для работы с ненадёжными сетями. Отключена |

| Мост (DCB) центра обработки данных | Серверный компонент, отвечающий за распределение трафика и повышение надежности передачи информации. Обычному пользователю не нужно |

| CMAK | Пакет администрирования для автоматизации клиентского подключения к VPN-серверам |

| Печать в PDF | Создание PDF-файлов из изображений, их распечатка |

| Подсистема Windows для Linux | Интегрированная среда, позволяющая запускать в Windows программное обеспечение, созданное для Linux |

| Платформа низкоуровневой оболочки | Запуск софта для виртуализации на уровне ядра Windows. Позволяет, к примеру, разделить сервер на несколько виртуальных машин |

| Прослушиватель RIP | Сервис, обеспечивающий взаимодействие с маршрутизатором, работающим по протоколу RIP1. Применяется для крупных локальных сетей |

| Служба SMB Direct | Сервис обмена данными с компьютерами, использующими файловую систему SMB 2.0. Пригодится при организации разнородной сети с Windows/Linux/Mac |

| Служба активации Windows | Несмотря на название, оба пункта не имеют ничего общего с лицензией Windows. Служба IIS позволяет размещать веб-сервера и прочие ресурсы в интернете, служба активации — помогает управлять размещением веб-приложений. Обычному юзеру не интересны |

| Службы Active Directory легкого доступа | Позволяет разграничивать права пользователей и проводить глубокую настройку механизма аутентификации. Полезна админам небольших сетей, не планирующим скорого расширения |

| Службы для NFS | Еще одна файловая система, еще одна служба доступа к ней. По умолчанию отключена |

| Соединитель Multipoint | Инструмент контроля и сбора информации для крупных сетей |

| Средство записи XPS | Активирует обработку документов формата XPS |

| Фильтр Windows TIFF Ifilter | Возможность распознавания и индексирования изображений TIFF. Нужна в редких случаях использования крупной, бессистемной базы изображений этого формата, например, после сканирования фотографий |

Итог

Наборы компонентов в разных версиях, редакциях и разрядностях Windows могут отличаться, но отличия эти, как правило, несущественны. Что касается отключения компонентов с целью повышения скорости работы Windows, данное решение не является целесообразным, поскольку полученный прирост производительности будет невелик. Если вы заметили, значительная часть компонентов и так отключена по умолчанию. И напротив, включать компоненты лишь для того чтобы они были включены, нет никакого резона. Если используемые вами функция или программа будет нуждаться в таком компоненте, Windows сама попросит вас его включить.

В своей работе операционная система использует компоненты Windows, необходимые для выполнения некоторых функций при работе на компьютере. По умолчанию, в Windows используются не все приложения и сервисы, доступные для пользователя.

В состав компонентов Windows входят системные дополнения: приложения и сервисы, которые могут потребоваться для выполнения соответствующих задач. Часть компонентов включена по умолчанию, а другие — включаются из настроек, некоторые программы при инсталляции на ПК предлагают установить недостающие системные компоненты.

Содержание:

- Где находятся компоненты Windows 10

- Включение компонентов Windows 10 — 1 способ

- Как включить компоненты операционной системы Windows — 2 способ

- Отключение компонентов Windows 10

- Как отключить компоненты Windows

- Назначение компонентов Windows 10: таблица

- Выводы статьи

При выполнении разных задач на компьютере часть компонентов необходимо включить, другие компоненты практически не используются пользователями, поэтому их можно отключить или удалить, чтобы они не занимали место на диске.

Некоторая часть программного обеспечения зависима от наличия в ОС определенных системных функций, иначе эти программы не смогут работать на данном компьютере. Чтобы избежать проблемы, выполняется включение компонентов Windows, отвечающих за конкретный функционал системы или приложений.

Если конкретная функция больше не понадобилась, пользователи выполняют отключение компонентов Windows, включенных ранее или совсем ненужных пользователю.

В этой статье мы рассмотрим, где находятся компоненты Windows, для каких функций они используются на компьютере, выполним включение или отключение компонентов Windows 10, а также описание назначения этих инструментов, собранных в таблицу.

По умолчанию, необходимые компоненты уже включены в настройках системы. При необходимости, пользователю может потребоваться включение недостающих инструментов Windows 10. Нужно не забывать, что без особой надобности не следует отключать или удалять системные компоненты, если вы не знаете их предназначения.

Перед тем, как выполнить включение или отключение компонентов Windows, необходимо создать точку восстановления или выполнить резервное копирование системы. В этом случае, если из-за ваших действий на ПК возникнут неполадки, вы сможете вернуть прежнее состояние компьютера, которое он имел в момент создания точки восстановления или бэкапа.

Где находятся компоненты Windows 10

Прежде, чем применить те или иные настройки, касающиеся функций операционной системы, необходимо узнать, где находятся программы и компоненты Windows 10. Получить доступ к настройкам системных компонентов можно несколькими разными способами. Мы рассмотрим самые простые варианты.

Часть компонентов Microsoft Windows являются основными, а другие — дополнительными.

1 способ:

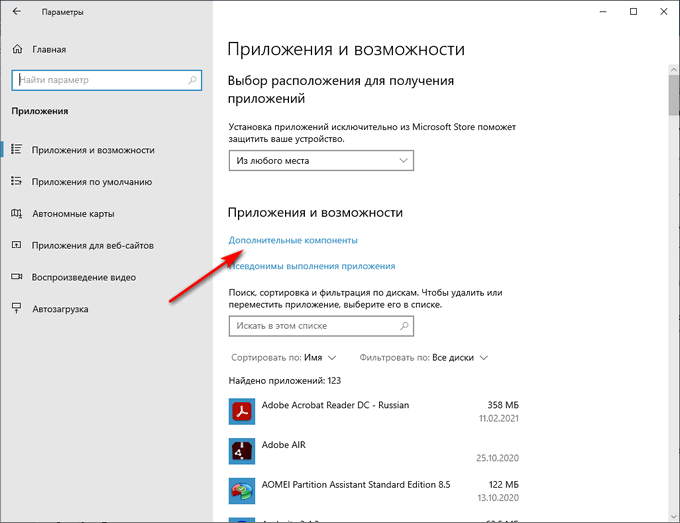

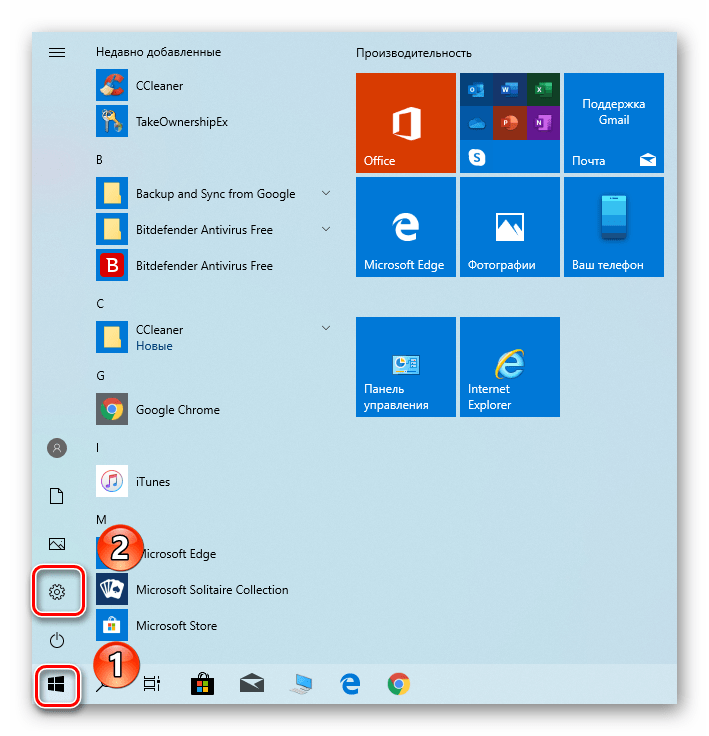

- Запустите приложение «Параметры».

- Откройте параметр «Приложения».

- В разделе «Приложения и возможности» нажмите на ссылку «Дополнительные компоненты».

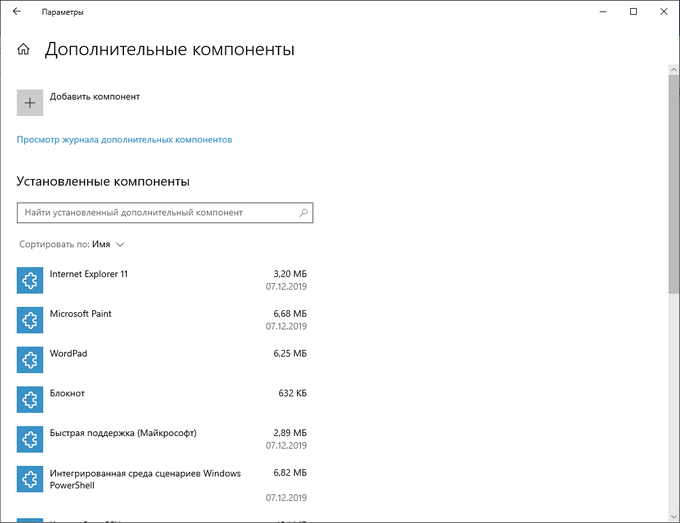

- В окне «Дополнительные компоненты» представлен список установленных компонентов на данном компьютере.

2 способ:

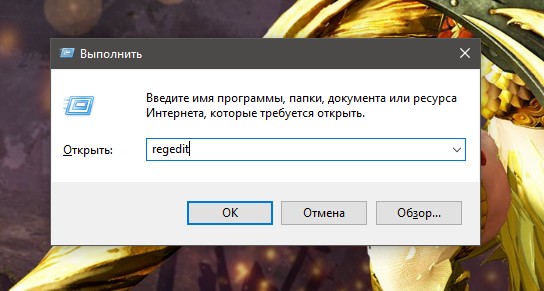

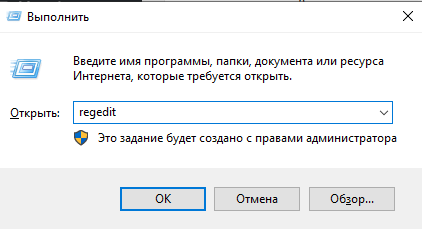

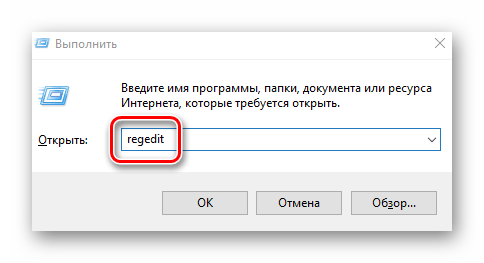

- Нажмите на клавиши «Win» + «R».

- В поле «Открыть:» диалогового окна «Выполнить» введите команду: «optionalfeatures» (без кавычек).

- Нажмите на кнопку «ОК».

- На Рабочем столе откроется окно «Компоненты Windows» — «Включение или отключение компонентов Windows».

Этот способ можно применять в Windows 7 или Windows 8.

Включение компонентов Windows 10 — 1 способ

Для работы некоторых программ или функций необходимо установить компоненты Windows, которых пока нет на компьютере, поэтому их нужно включить.

Включение дополнительных компонентов Windows:

- В приложении «Параметры», из вкладки «Приложения и возможности» откройте окно «Дополнительные компоненты».

- Нажмите на кнопку «Добавить компонент».

- В окне «Добавление дополнительного компонента» поставьте флажок напротив нужного инструмента, нажмите на кнопку «Установить».

- В окне выполняется установка компонентов Windows по выбору пользователя.

После завершения установки, компонент готов к работе в операционной системе.

Чтобы перейти к параметрам основных компонентов Windows 10, выполните следующее:

- В окне «Дополнительные компоненты», в разделе «Сопутствующие параметры» нажмите на ссылку «Другие компоненты Windows».

- Откроется окно с основными компонентами Windows, в котором можно применить подходящие настройки.

Подробнее об этих настройках читайте далее в этой статье.

Как включить компоненты операционной системы Windows — 2 способ

В процессе эксплуатации ПК, пользователю могут понадобится функции, без которых невозможно использовать некоторые приложения и программы. Программному обеспечению нужны возможности, отключенные по умолчанию. Поэтому необходимо включить соответствующие системные компоненты.

Пройдите последовательные шаги:

- Откройте окно «Компоненты Windows».

В окне «Включение или отключение компонентов Windows» часть инструментов включена по умолчанию, а другие компоненты можно включить вручную. Флажок, установленный напротив названия компонента, означает, что он включен в операционной системе.

Затененный флажок (темный квадратик) сигнализирует о том, что данный компонент включен частично. Часть параметров компонента включена, а часть зависимых служб и сервисов — нет. При необходимости, в любой момент времени вы можете включить недостающий функционал, активировав соответствующий пункт.

Плюс напротив названия компонента означает, что там имеются другие зависимые элементы, которые могут быть включены или отключены.

Если вы видите, что никаких обозначений напротив названия нет, то этот компонент отключен.

- Установите галку напротив нужного компонента, нажмите на кнопку «ОК».

- На компьютере происходит поиск требуемых файлов, а затем выполняется применение изменений.

- Для завершения установки понадобится перезагрузить компьютер.

Отключение компонентов Windows 10

Ненужные дополнительные компоненты Windows 10 можно удалить с компьютера.

Выполните следующие действия:

- Перейдите в «Параметры», а затем в «Приложения».

- Откройте вкладку «Приложения и возможности».

- Перейдите по ссылке «Дополнительные компоненты».

- В разделе «Установленные компоненты» выделите ненужный инструмент, нажмите на кнопку «Удалить».

Как отключить компоненты Windows

В некоторых случаях, имеет смысл отключить ненужные компоненты, если пользователь их не использует на своем компьютере.

Вам потребуется выполнить следующее:

- Снимите флажок, находящийся напротив соответствующего пункта, чтобы отключить ненужный компонент.

- Нажмите на кнопку «ОК».

- После поиска требуемых файлов и применения изменений, перезагрузите свой ПК.

Назначение компонентов Windows 10: таблица

Большая часть компонентов выполняют одинаковое предназначение в разных версиях операционной системы: Windows 10, Windows 8.1, Windows 8, Windows 7. В более новых версиях ОС появляются новые компоненты, которых нет в старых версиях системы.

Кроме того, имеются отличия в наличие доступного количества компонентов в зависимости от выпуска Windows, например, есть разница в редакциях Professional (Профессиональная) или Home (Домашняя).

В этой таблице собран список компонентов Windows 10 Pro и указано их функциональное предназначение. Звездочкой (*) отмечены компоненты, включенные по умолчанию.

| Название компонента | Функции компонента |

|---|---|

| *.NET Framework 3.5 (включает .NET 2.0 и 3.0) | Необходим для работы многих приложений в Windows, созданных на базе платформы .NET. Не отключайте этот компонент. |

| *.NET Framework 4.X | Более новая расширенная программная среда, используемая некоторыми приложениями. |

| Application Guard в Microsoft Defender | Инструмент изоляции в Защитнике Microsoft. |

| Hyper-V | Программное обеспечение для работы виртуальных машин Microsoft. |

| *Internet Explorer 11 | Устаревший встроенный браузер Microsoft. Некоторые приложения требуют для работы именно этот браузер. |

| Windows Identity Foundation 3.5 | Инструмент, используемый старыми приложениями .NET. |

| *Windows PowerShell 2.0 | Мощная встроенная оболочка — замена командной строки. По умолчанию включена в Windows 10 вместо командной строки. |

| Windows Projected File System | Проектируемая виртуальная файловая система. |

| Блокировка устройства | Настройки входа в систему. |

| Внедряемое веб-ядро служб IIS | Предназначен для веб-разработчиков и IT-специалистов. |

| Защищенный узел | Инструмент виртуальной машины на удаленном сервисе. |

| Клиент Telnet | Служит для связи с серверами Telnet. |

| Клиент TFTP | Отправка файлов по протоколу TFTP. |

| *Клиент рабочих папок | Синхронизация рабочих папок по сети из корпоративного сервера. |

| *Компоненты для работы с мультимедиа | Проигрыватель Windows Media (Windows Media Player) |

| Компоненты прежних версий | Содержит элементы старых приложений Windows. |

| Контейнеры | Инструменты для создания и управления контейнерами Windows Server и Hyper-V. |

| Мост для центра обработки данных | Используется в корпоративных сетях в одной структуре Ethernet. |

| Песочница Windows | Защищенная (изолированная) среда Windows Sandbox. |

| *Печать в PDF (Майкрософт) | Встроенный виртуальный принтер Microsoft для сохранения файлов в формате PDF. |

| Платформа виртуальной машины | Используется виртуальными машинами Майкрософт. |

| *Платформа низкоуровневой оболочки Windows | Платформа на уровне ядра Windows для виртуализации нескольких ОС на одном компьютере. |

| *Поддержка API удаленного разностного сжатия | Используется программами и системными функциями. |

| Поддержка общего доступа к файлам SMB 1.0/CIFS | Синхронизация данных со старыми версиями Windows. |

| Подсистема Windows для Linux | Запуск приложений и ядра Linux в Windows. |

| Простые службы TCPIP (такие как echo, daytime и т. п.) | Обеспечивает поддержку сервисов дополнительных протоколов. |

| Сервер очереди сообщений Майкрософт (MSMQ) | Применяется в некоторых корпоративных сетях. |

| *Служба SMB Direct | Обмен данными в сети с различными операционными системами. |

| Служба активации Windows | Используется разработчиками программного обеспечения для размещения веб-приложений на серверах Microsoft. |

| Службы Active Directory облегченного доступа к каталогам | Для аутентификации пользователей в небольших корпоративных сетях. |

| Службы IIS | Службы для веб- и FTP-серверов IIS. |

| Службы NFS | Обеспечение доступа к файлам сетевой файловой системы. |

| *Службы печати и документов | Службы для работы с принтерами и факсами. |

| Соединитель MultiPoint | Мониторинг и управление данными в корпоративных сетях. |

| *Средство записи XPS-документов (Майкрософт) | Обработка документов в формате XPS. |

| Фильтр Windows TIFF IFilter | Распознавание текста (OCR) внутри файлов TIFF. |

Компоненты Windows, включенные по умолчанию, лучше не отключать, они могут пригодиться в процессе использования системы. Другие компоненты, которыми вы не пользуетесь, можно отключить. Если вы не полностью понимаете, что следует делать, то тогда лучше ничего не трогайте.

Выводы статьи

В операционной системе имеются некоторые возможности, которые можно включить во встроенном средстве «Компоненты Windows». Для приложений и некоторых функций системы требуется дополнительное программное обеспечение, которое обеспечивает работу программ и ОС Windows. Пользователь может включить необходимые инструменты в компонентах Windows, отключить ненужные или удалить дополнительные компоненты.

Похожие публикации:

- Восстановление системы в безопасном режиме Windows

- Набросок на фрагменте экрана в Windows 10

- Как включить виртуализацию на ПК в ОС Windows

- Как открыть параметры папок в Windows — 10 способов

- Установка редактора локальной групповой политики в Window 10 Home

Содержание

- Включение и отключение компонентов Windows 10

- Как попасть в меню

- Особенности работы

- Список компонентов Windows 10

- Практическое применение

- Не работает окно компонентов

- Первый способ

- Второй способ

- Видео — Включение или отключение компонентов Windows

Включение и отключение компонентов Windows 10

В Windows 7/10 Майкрософт сделал очередной шаг вперед в кастомизации и настройке своей операционной системы, предоставив пользователю контроль над компонентами. Теперь юзер может отключить встроенный браузер Edge или удалить лишние библиотеки для Windows Media по своему усмотрению.

Включение и отключение компонентов Windows 10

Важно! Способы перехода и работа подсистемы компонентов в Windows 7 и 10 идентичны, за исключением более обширного списка в «десятке».

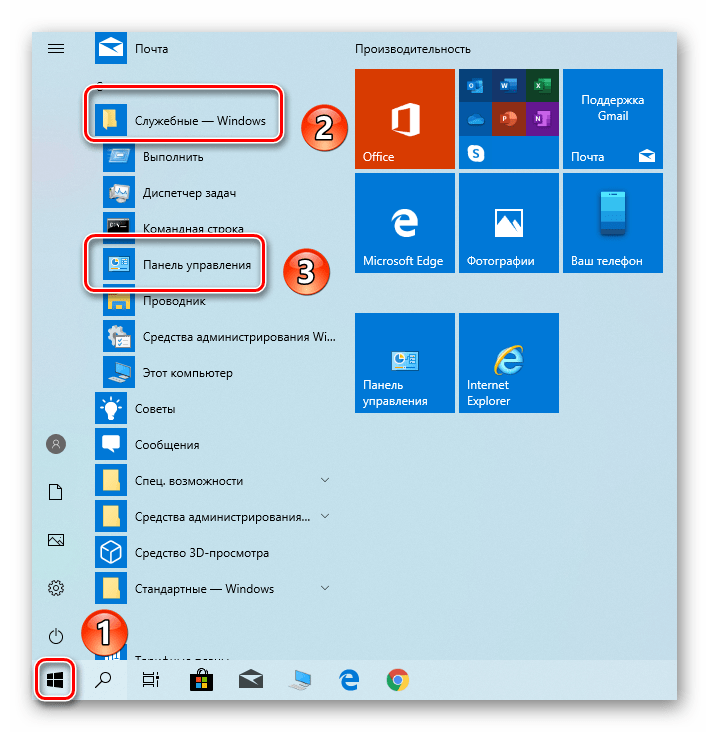

Как попасть в меню

Для перехода к работе с компонентами следует выполнить несколько шагов.

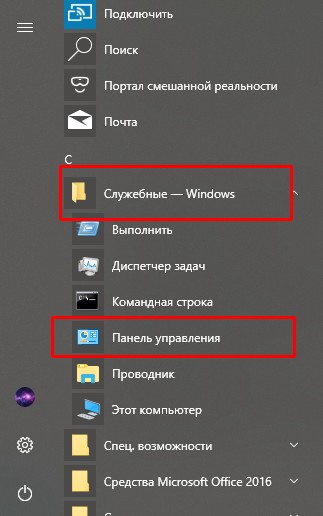

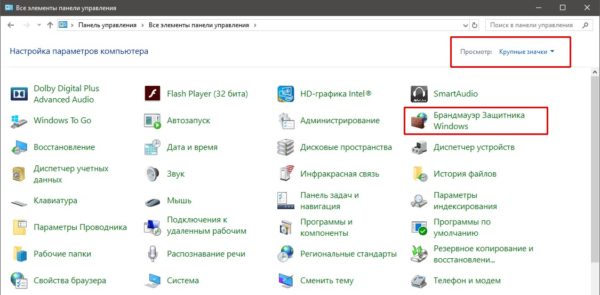

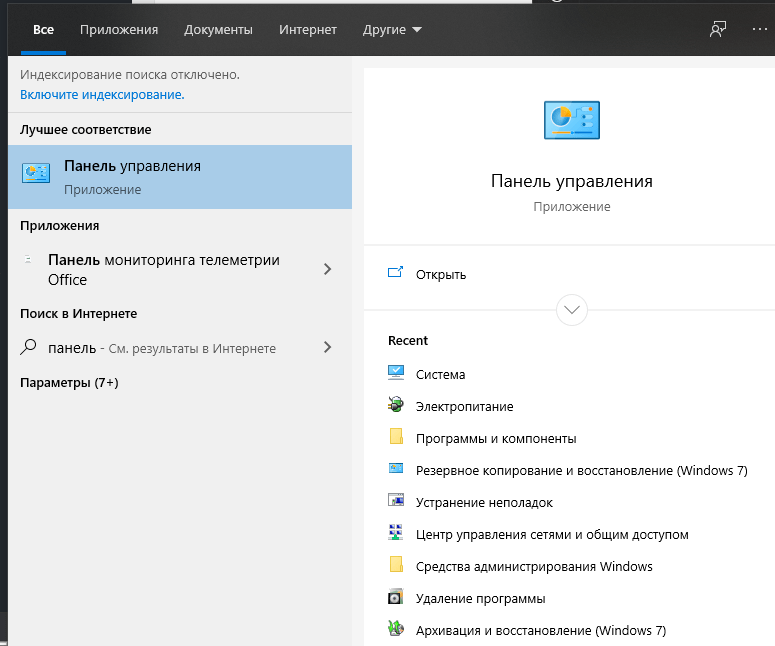

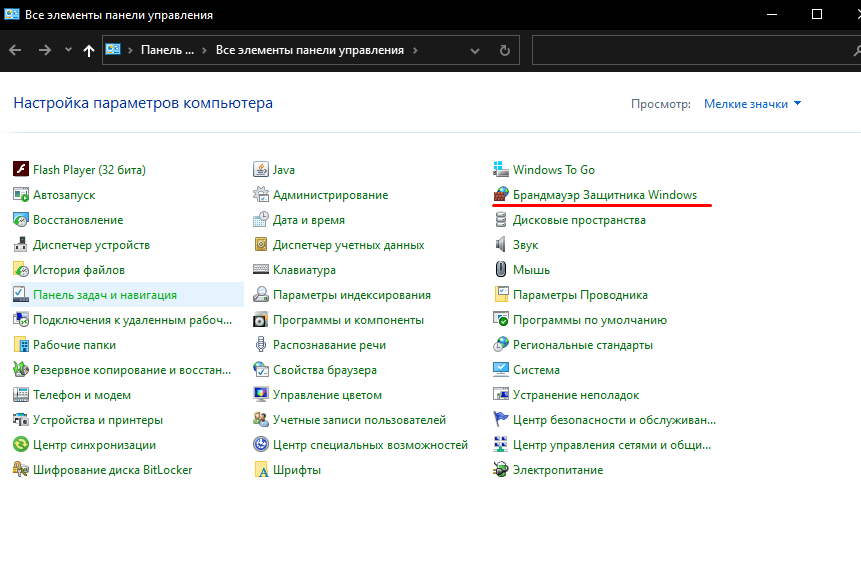

- Перейдите в «Панель управления». Чтобы попасть в панель, нажмите сочетание клавиш «Win+R», наберите «control» в появившейся строке и кликните на «OK».

Набираем «control» в появившейся строке, кликаем на «OK»

В списке просмотра по категориям выберите «Программы».

В списке просмотра по категориям выбираем «Программы»

Далее перейдите в раздел «Включение/отключение компонентов».

Переходим в раздел «Включение/отключение компонентов»

На заметку! Разноцветный щит рядом со строкой означает, что для открытия потребуется администраторский аккаунт.

Для отключения компонента снимаем галочку напротив него, а для включения отмечаем компонент галочкой

Более быстрый путь потребует использования приложения для установки и удаления программ:

- нажмите «Win+R» (или «Win+S») и наберите «appwiz.cpl» в появившейся строке, кликните «ОК»;

Вводим команду «appwiz.cpl», нажимаем «ОК»

в открывшемся меню слева выберите раздел «Включение/отключение компонентов».

Кликаем по ссылке «Включение или отключение компонентов Windows»

Наконец, самый простой способ заключается в открытии меню «Выполнить» («Win+R») и наборе строки «optionalfeatures». Он приведет вас к нужной точке напрямую.

Вводим команду «optionalfeatures», нажимаем «ОК»

Особенности работы

Важно! Активируя или деактивируя элементы Windows 10, нужно ясно понимать, что именно делает тот или иной компонент. Некоторые действия могут привести к сбоям в функционировании Windows 10 и утере данных.

Набор функций реализован в виде иерархического списка. Некоторые компоненты являются составными — их можно узнать по знаку плюса в левой части.

Чтобы установить компонент, достаточно:

- поставить напротив него галочку кликом мыши, для удаления — оставить пустое поле;

Для отключения компонента снимаем галочку напротив него, а для включения отмечаем компонент галочкой

знак квадратной точки означает, что элементы составного набора установлены частично;

Знак квадратной точки означает, что элементы составного набора установлены частично

Если окно компонентов отобразилось пустым, причиной может быть отключенная служба «Установщик Windows». Активируйте ее, затем вернитесь в раздел компонентов еще раз.

Компоненты Windows не открываются

Список компонентов Windows 10

Итак, что именно из этого списка обязательно пригодится, а что можно отключить? Начнем с главного — все компоненты, кроме .NET Framework, можно отключить относительно безболезненно для системы. Смысл вынесения этих функций в отдельное меню в том, что они не обязательны для работы Windows и нужны только в строго конкретных случаях.

Таблица компонентов Windows, которые не стоит отключать.

| Компонент | Особенности |

|---|---|

| .NET Framework 3.5 и 4.7 + дополнительные службы | Набор заготовок и шаблонов для правильного функционирования операционной системы |

| PowerShell 2.0 | Вторая версия командной строки, с расширенным списком возможностей |

| Клиент рабочих папок | Синхронизация ресурсов в локальной сети, работает по дефолту |

| Компоненты прежних версий | Здесь находится DirectPlay, один из ключевых фрагментов старого DirectX. Ранее он был необходим для запуска игр, сейчас — для совместимости с устаревшими приложениями |

| Служба печати | Служба печати. Распечатка файлов, удаленное управление, работа сканера. Включены только клиентские службы, серверные нужно активировать самому |

Практически никогда не вызывает проблем остановка следующих компонентов.

Таблица компонентов Windows, которые можно отключать.

Большинство приведенных пунктов в списке выше нужны для работы сисадминов и организации локальных сетей. Обычному пользователю условный «Прослушиватель RIP» не понадобится никогда.

Практическое применение

Итак, для чего может потребоваться меню компонентов? В первую очередь это может быть установка старого или специализированного софта, который потребует для работы активацию старого протокола. В большинстве случаев Windows активирует запрашиваемый компонент сам, но иногда это придется сделать вручную.

Еще одна причина, по которой может возникнуть потребность установить компонент — появление бета-версии какой-то новой возможности. Майкрософт обычно отключает такие сервисы по умолчанию и для того, чтобы его опробовать — придется активировать пункт вручную.

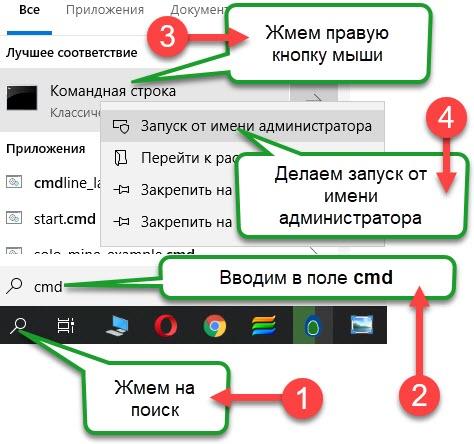

Не работает окно компонентов

Пустое окно при входе в меню означает, что модуль поврежден или отключены поддерживающие его службы.

Компоненты Windows не открываются

Решается она одним из двух способов:

- с помощью командной строки;

- с помощью службы «Установщик модулей Windows».

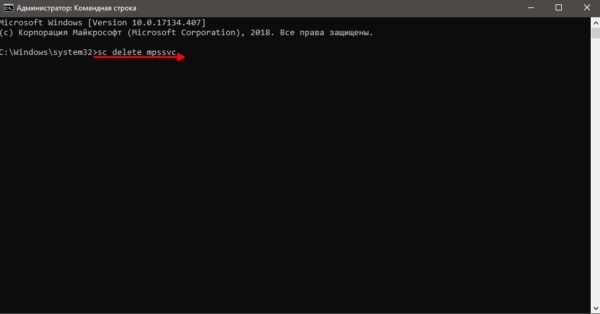

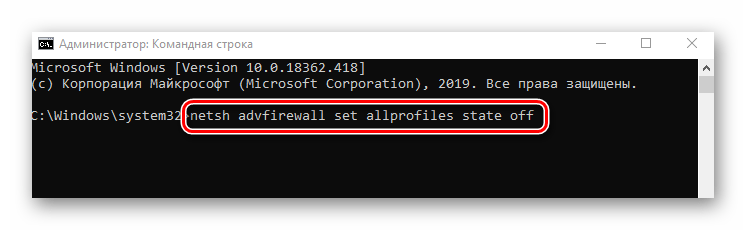

Первый способ

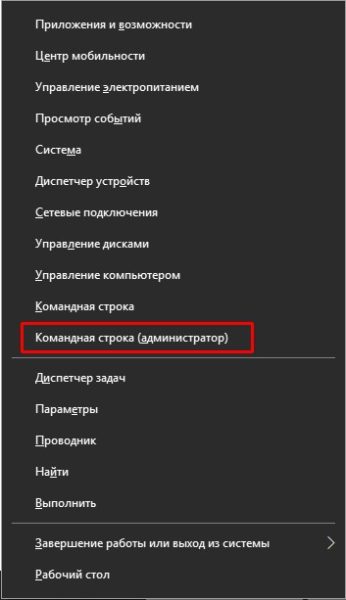

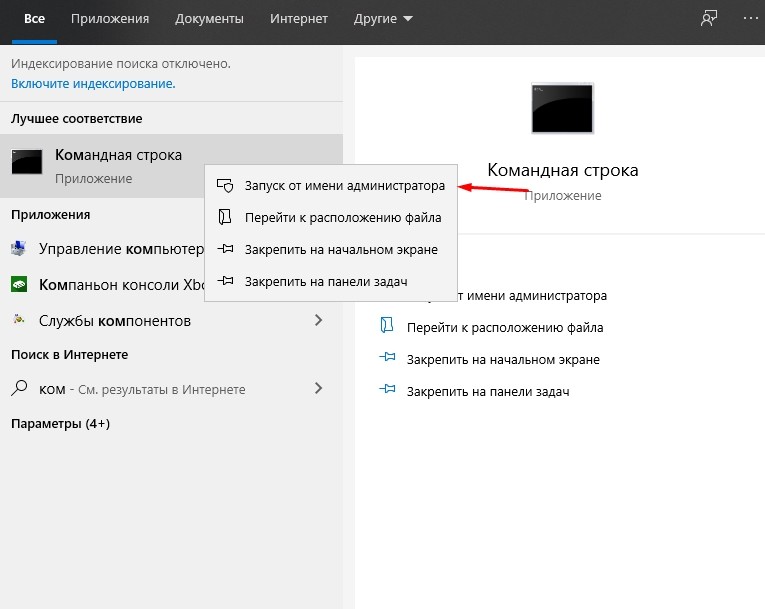

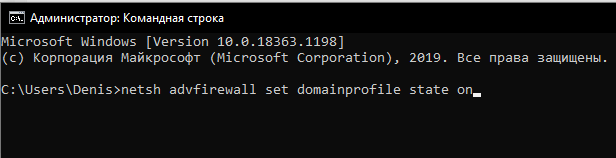

- Вызовите консоль командной строки от имени администратора, кликнув правой клавишей мышки по иконке с логотипом Виндовс (или нажав клавиши «Win+X»), затем по строке «Командная строка (администратор)».

Правой кнопкой мышки нажимаем по иконке с логотипом Виндовс, затем левой кнопкой по строке «Командная строка (администратор)»

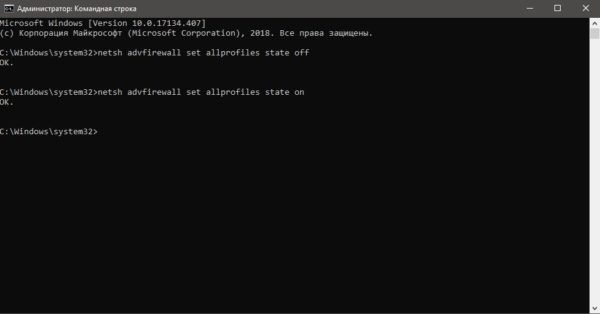

Введите «DISM /Online /Cleanup-Image /RestoreHealth», затем нажмите «Enter».

Вводим в поле команду «DISM /Online /Cleanup-Image /RestoreHealth», затем нажимаем «Enter»

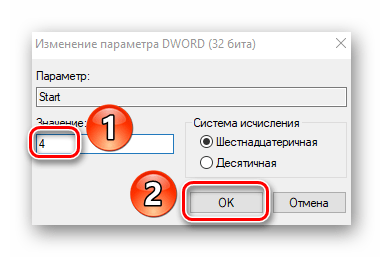

Второй способ

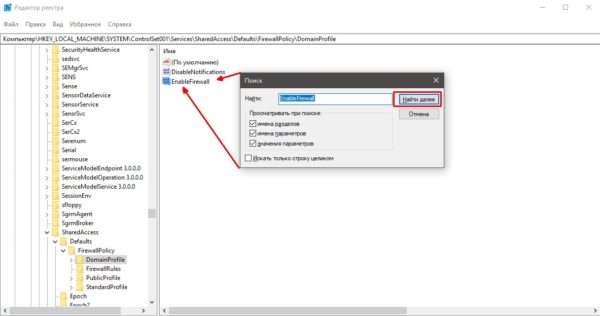

Проверьте, активирована ли служба «Установщик модулей Windows». Для этого необходимо:

- Через встроенный поиск ввести «службы», открыть программу.

Через встроенный поиск открываем «Службы», введя в поле соответствующее слово

Найти службу «Установщик модулей Windows», раскрыть двойным левым щелчком мышки.

Находим службу «Установщик модулей Windows», раскрываем двойным левым щелчком мышки

Кликнуть по опции «Запустить», в разделе «Тип запуска» выбрать «Вручную» или «Автоматически».

Кликаем по опции «Запустить», в разделе «Тип запуска» выбираем «Вручную» или «Автоматически»

Видео — Включение или отключение компонентов Windows

Adblock

detector

| Компонент | Особенности | Изображение |

|---|---|---|

| Application Guard | Изолированная среда для работы браузера Microsoft Edge. Не дает зловредным вирусам и приложениям выбраться дальше «песочницы». Бесполезна для тех, кто не использует Edge | |

| Hyper-V | Встроенный инструмент для создания виртуальных ПК. Составной, состоит из платформы и средств управления для нее | |

| Блокировка устройства | Составной компонент, регулирующий дополнительные настройки входа в систему | |

| IE 11 | Морально и программно устаревший браузер оставлен в целях совместимости. По умолчанию включен | |

| SMNP | Устаревший протокол связи, по умолчанию отключен | |

| Identity Foundation 3.5 | Компонент фреймворка .NET, используемый некоторыми старыми приложениями | |

| Projected File System | Долгожданное обновление подсистемы Windows File Protection, защищающей от подмены ключевые системные файлы и программы. На 2018 находится в бета-версии, отключена по дефолту | |

| Веб-ядро служб IIS | Облегченная версия веб-сервера от Microsoft. Пользователю не интересна, отключена | |

| Защищенный узел | Инструменты для создания экранированной виртуальной машины на удаленном сервере | |

| Telnet | Организовывает управление командной строкой на удаленном ПК по своему протоколу. Не является безопасным, включать только при прямой необходимости | |

| TFTP | Прием/отправка данных по своему протоколу, аналогичен клиенту Telnet. Небезопасен, отключен | |

| Компоненты мультимедиа | Набор ресурсов для работы плеера Windows Media | |

| Контейнеры | В парадигме Windows контейнер — изолированное приложение, которое уже имеет все ресурсы для запуска и работы, без сторонних библиотек. Этот компонент отвечает за создание и взаимодействие с контейнерами Windows Server | |

| Мост (DCB) центра обработки данных | Серверный компонент, отвечающий за распределение трафика и повышение надежности передачи информации. Обычному пользователю нет надобности | |

| CMAK | Пакет администрирования для автоматизации клиентского подключения к VPN-серверам | |

| Печать в PDF | Создание PDF-файлов из изображений, их распечатка | |

| Платформа низкоуровневой оболочки | Запуск софта для виртуализации на уровне ядра Windows. Позволяет, к примеру, разделить сервер на несколько виртуальных машин | |

| Общий доступ к SMB/CIFS | Нужен для организации обмена данными с машинами, на которые установлены файловые системы SMB/CIFS. Применяется для сетевого использования ресурсов в устаревших версиях Windows, вплоть до XP включительно | |

| Подсистема Windows для Linux | Позволяет эмулировать ядро OS Linux в командной строке Windows. Может быть любопытно для пользователей *nix-систем и экспериментаторов | |

| Прослушиватель RIP | Сервис, обеспечивающий взаимодействие с маршрутизатором, работающим по протоколу RIP1. Применяется для крупных локальных сетей | |

| Простые службы TCP/IP | Поддержка служебных команд для отладки ЛВС | |

| MSMO | Сервис для передачи информации в нестабильных сетях. При обрыве соединения сообщение сохранится в специальном контейнере. Используется редко, в сетях крупных компаний | |

| SMB Direct | Сервис обмена данными с компьютерами, использующих файловую систему SMB 2.0. Пригодится при организации разнородной сети с Windows/Linux/Mac | |

| Служба активации Windows / Служба IIS | Несмотря на название, оба пункта не имеют ничего общего с лицензией Windows. Служба IIS позволяет размещать веб-сервера и прочие ресурсы в интернете, служба активации — помогает управлять размещением веб-приложений. Обычному юзеру не интересны | |

| Active Directory легкого доступа | Позволяет разграничивать права пользователей и проводить глубокую настройку механизма аутентификации. Полезна админам небольших сетей, не планирующим скорого расширения | |

| Службы для NFS | Еще одна файловая система, еще одна служба доступа к ней. По умолчанию отключена | |

| Соединитель Multipoint | Инструмент контроля и сбора информации для крупных сетей | |

| Средство записи XPS | Активирует обработку документов формата XPS | |

| Фильтр Windows TIFF Ifilter | Возможность распознавания и индексирования изображений TIFF. Нужна в редких случаях крупной, бессистемной базы изображений этого формата, например, после сканирования фотографий |

Содержание

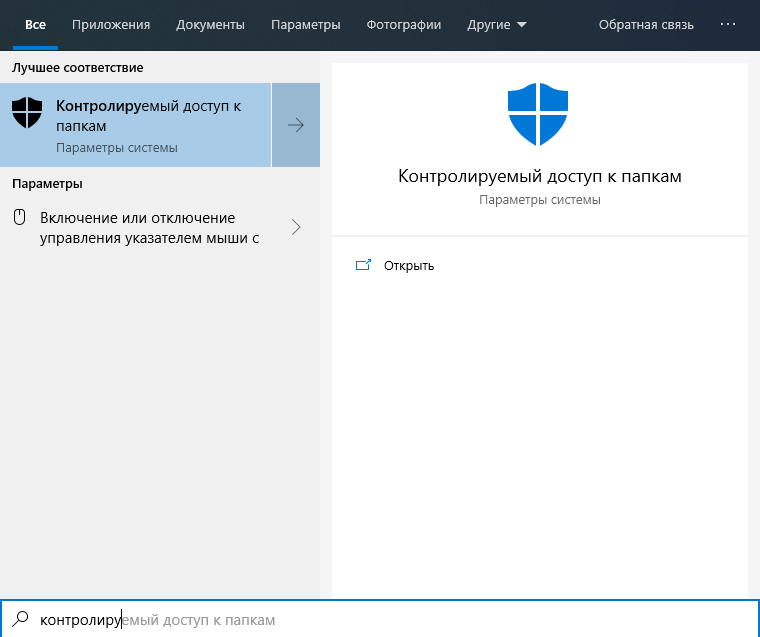

- Как настроить Контролируемый доступ к папкам в Windows 10

- Контролируемый доступ к папкам

- Центр безопасности Защитника Windows

- Защищенные папки

- Разрешить работу приложения через контролируемый доступ к файлам

- Групповые политики

- PowerShell

- События функции “Контролируемый доступ к папкам”

- Необходимые условия для защищенных узлов

- Аттестация, доверенная доверенным платформенным модулем

- Аттестация ключа узла

- Аттестация, доверенная администратором

- Управляемый доступ к папкам в Windows 10 защитит от криптовымогателей

- Защита от эксплойтов

- Управляемый доступ к папкам в Windows Defender Antivirus

- Другие настройки безопасности

- Включить контролируемый доступ к папкам

- Безопасность Windows приложение

- Microsoft Endpoint Configuration Manager

- Управление мобильными устройствами (MDM)

- Microsoft Endpoint Configuration Manager

- Групповая политика

- PowerShell

- Как защитить Windows 10 ПК от вирусов и угроз

- Содержание

- Обновляйте Windows 10 и программы

- Обновитесь до новейшей версии Windows 10

- Используйте антивирус

- Защитник Windows

- Сторонний антивирус

- Malwarebytes

- Используйте защиту от шифровальщиков

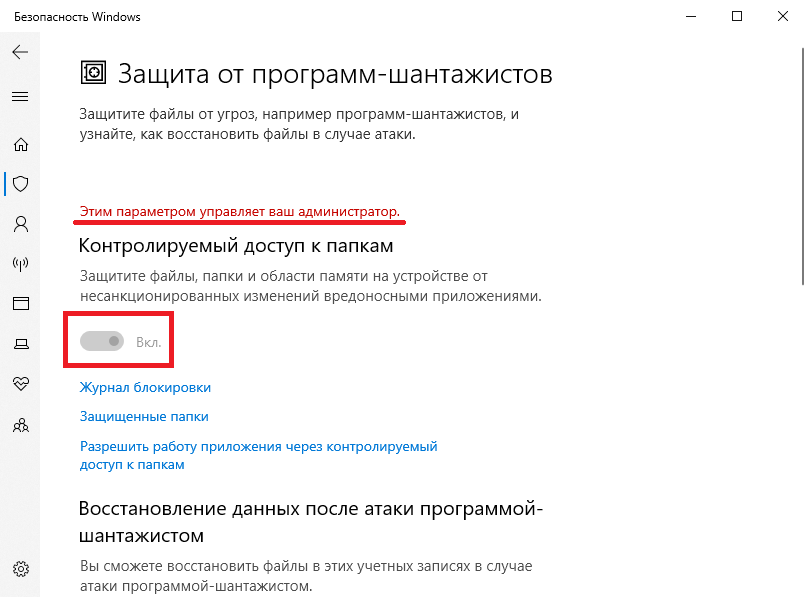

- Защита от программ-шантажистов в Windows 10

- Kaspersky Anti-Ransomware Tool

- Используйте брандмауэр

- Используйте надежные проверенные приложения

- Создавайте несколько резервных копий

- Автономная резервная копия

- Онлайн резервная копия

- Самый лучший антивирус – это вы сами

- Проводите очистку вредоносного заражения

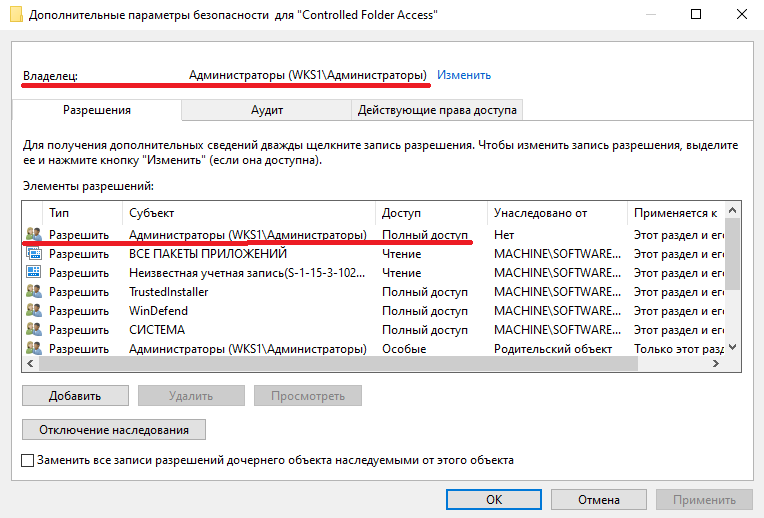

Как настроить Контролируемый доступ к папкам в Windows 10

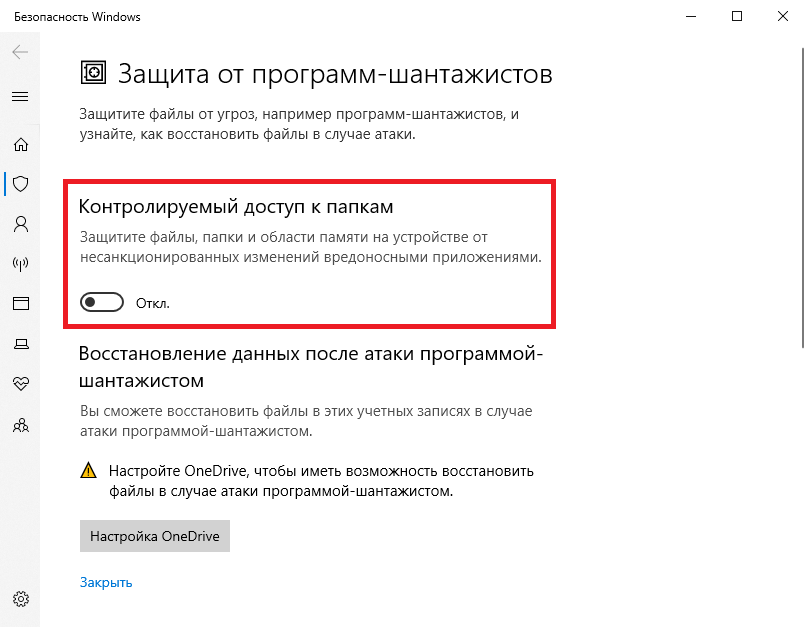

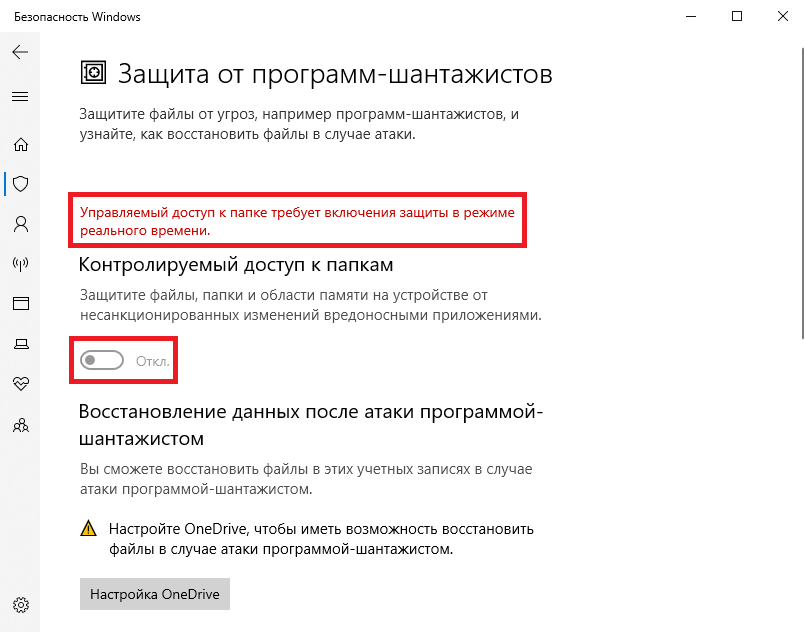

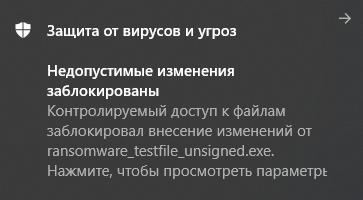

Функция безопасности защищает файлы от несанкционированного доступа со стороны вредоносных программ. Microsoft позиционирует новую функцию как механизм защиты от троянов-шифровальщиков.

Для работы данной функции требуется Защитник Windows и активная защита реального времени. Впервые “Контролируемый доступ к папкам” представлен в Windows 10 версии 1709 (Fall Creators Update) и не является частью более старых версий операционной системы.

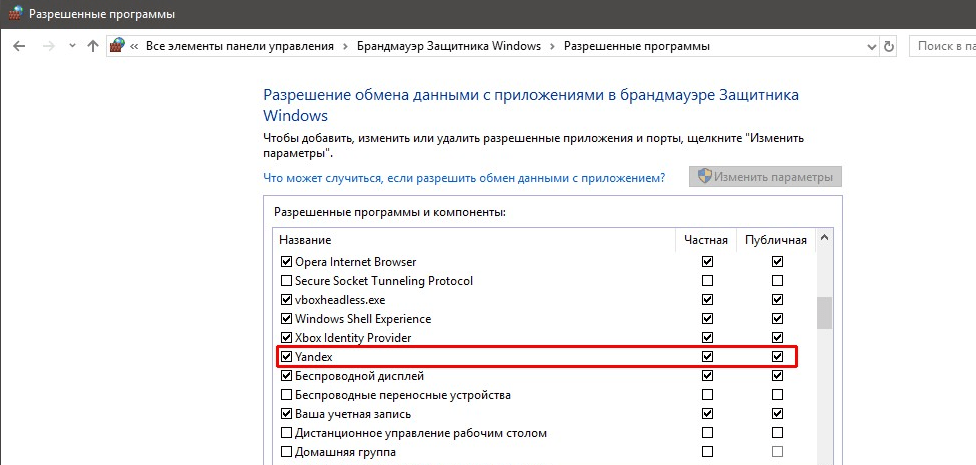

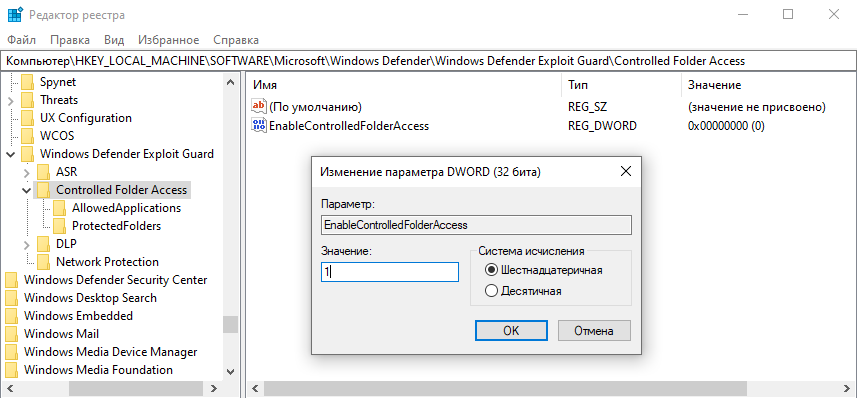

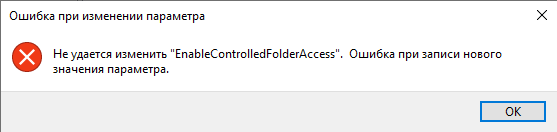

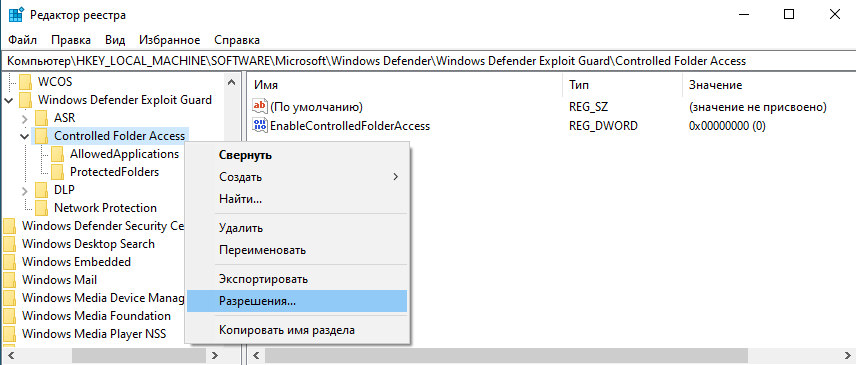

Системные администраторы и обычные пользователи могут управлять функцией “Контролируемый доступ к папкам” с помощью групповых политик, PowerShell или приложения Центр безопасности Защитника Windows.

Контролируемый доступ к папкам

Корпорация Майкрософт описывает функцию безопасности доступа к управляемым папкам следующим образом:

Это означает, что функция использует Защитник Windows для идентификации процесса в качестве злонамеренного. Если проверки Защитника Windows не распознают процесс как вредоносный или подозрительный, доступ к защищаемым файлам будет предоставлен.

Принцип работы данной функции отличается от других инструментов для защиты от программ-вымогателей, в частности Hitman Pro Kickstart, Bitdefender Anti-Ransomware, или WinPatrolWar. Последние используют более проактивный подход при защите важных файлов и папок.

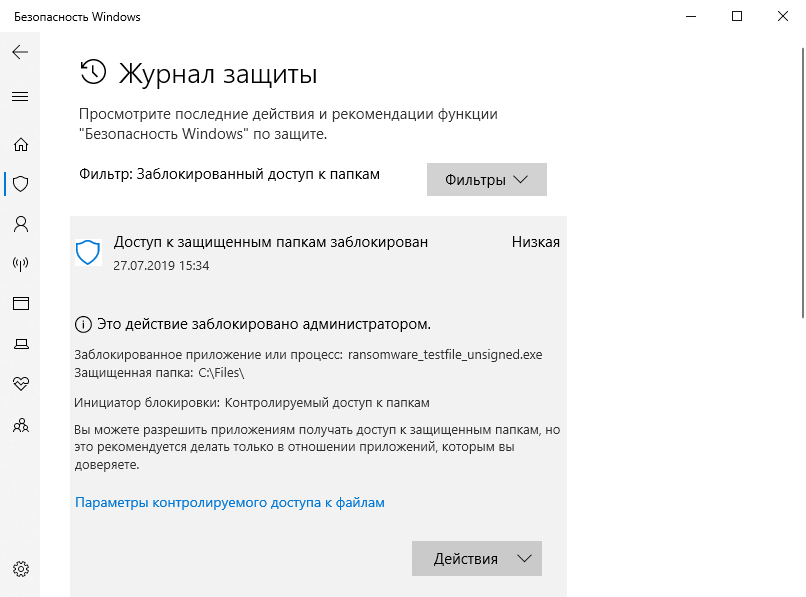

Центр безопасности Защитника Windows

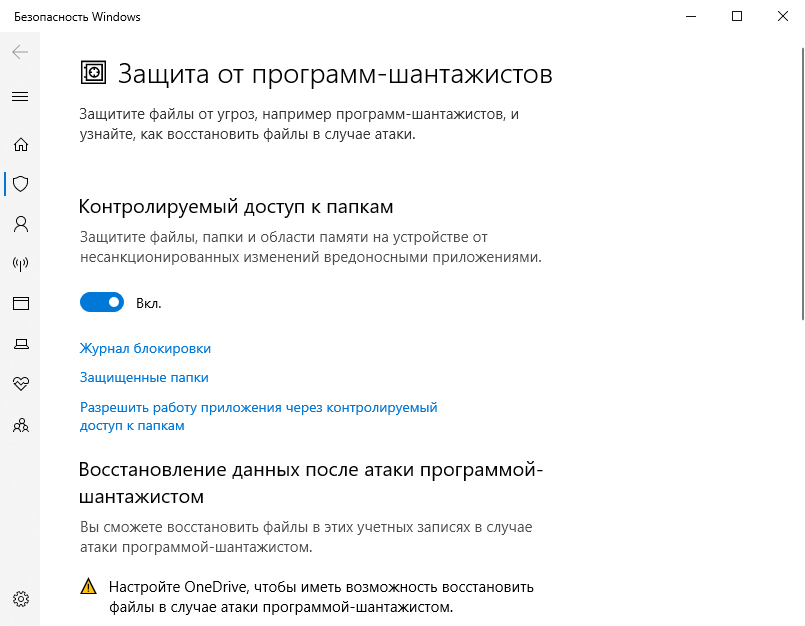

Пользователи Windows 10 могут включать и управлять “Контролируемым доступ к папкам” с помощью приложения Центр безопасности Защитника Windows.

После активации функции станут доступны две новые ссылки: “Защищенные папки” и “Разрешить работу приложения через контролируемый доступ к файлам”.

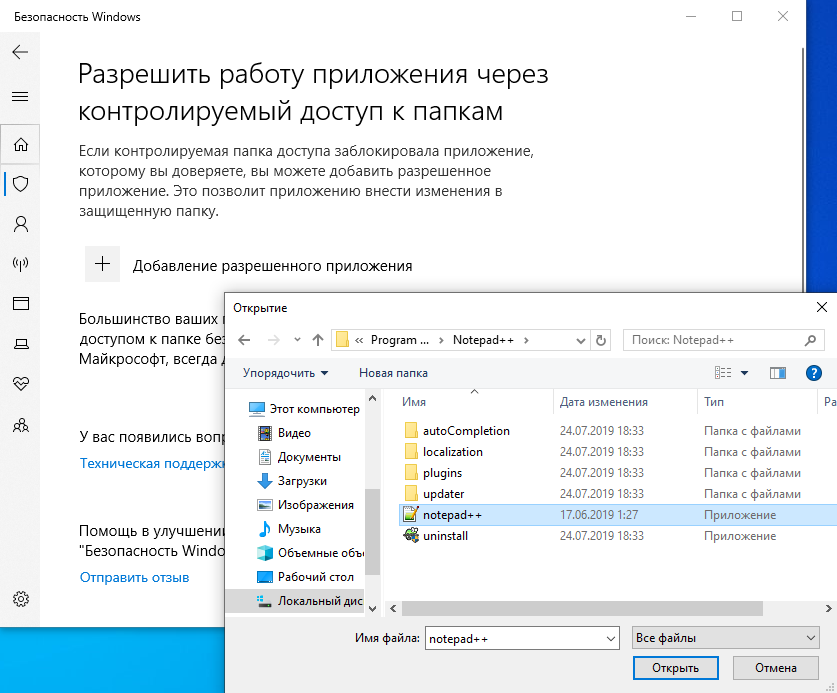

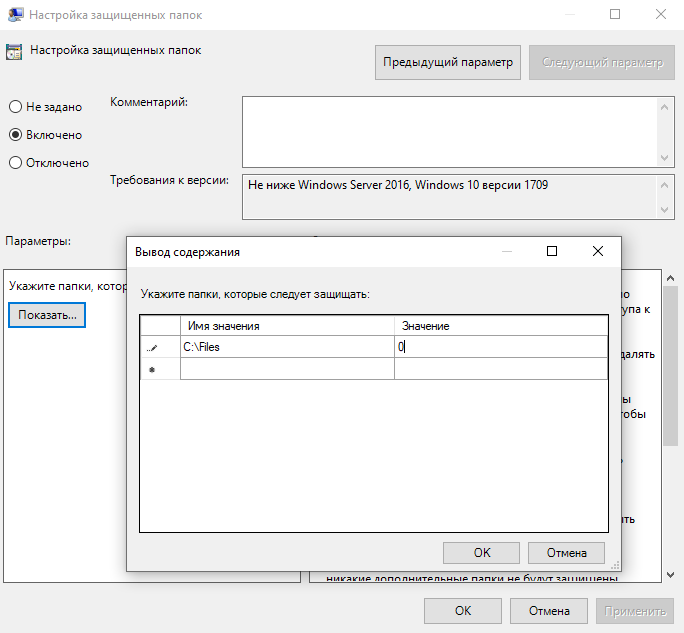

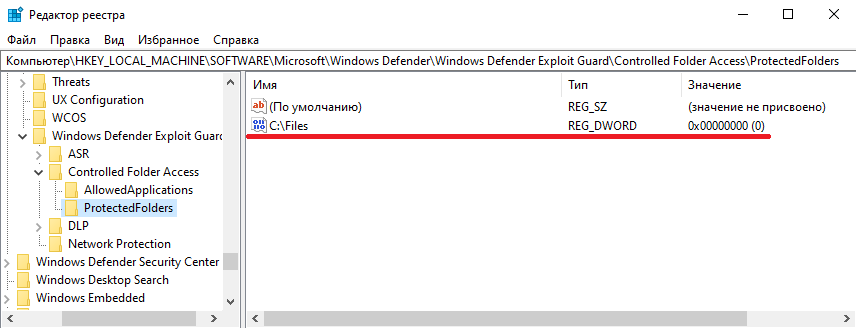

Защищенные папки

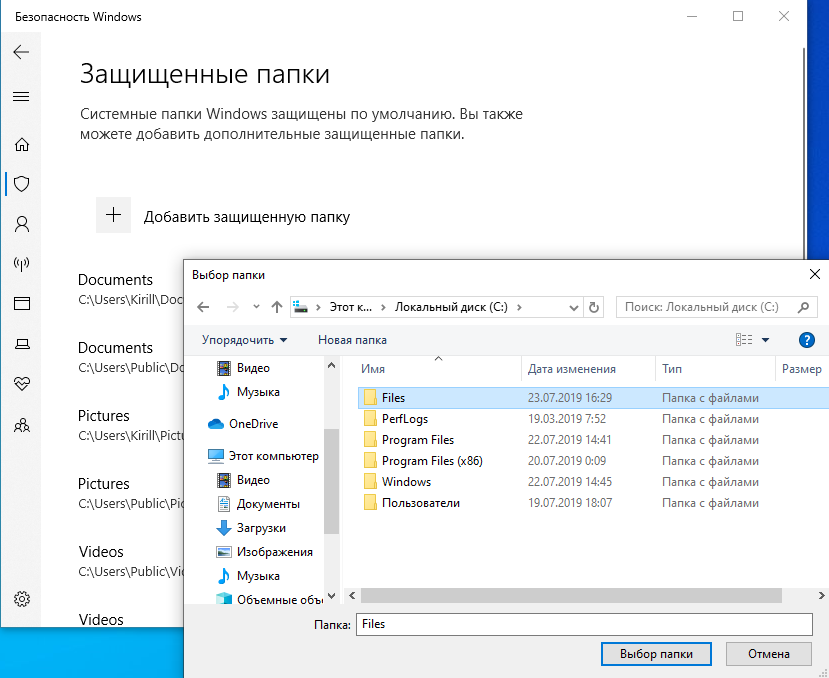

Список защищенных папок отображается, когда вы нажмете по одноименной ссылке. По умолчанию Защитник Windows защищает некоторые папки:

Вы не можете удалить стандартные папки, но можете добавить любые другие папки для защиты.

Нажмите кнопку “Добавить защищенную папку”, затем выберите папку на локальной машине и добавьте ее в список защищенных папок.

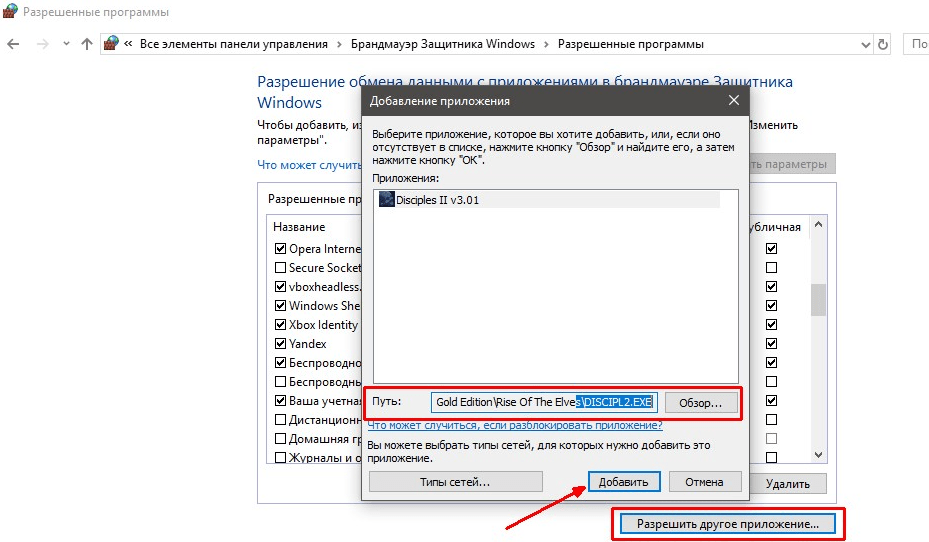

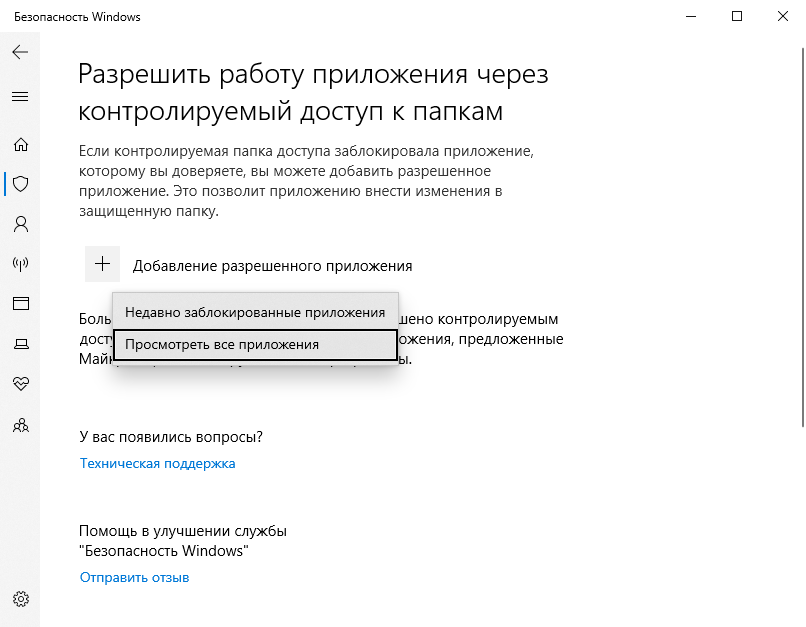

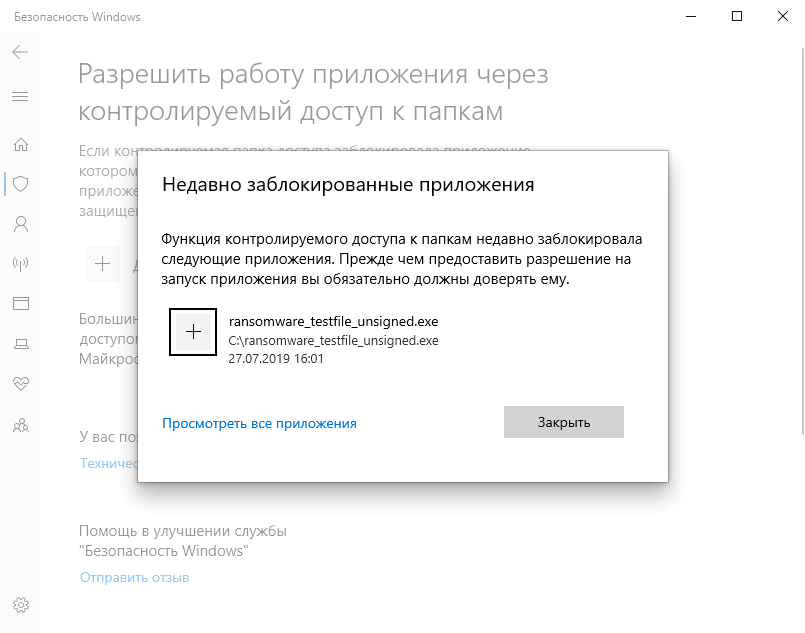

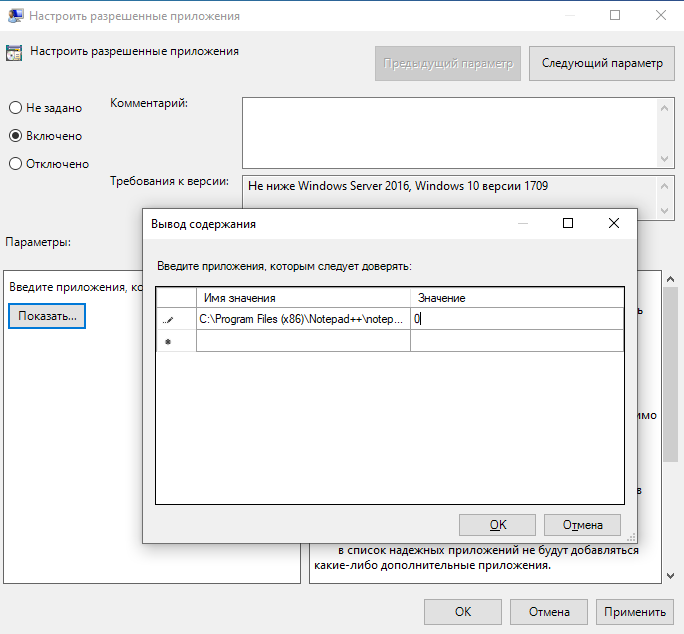

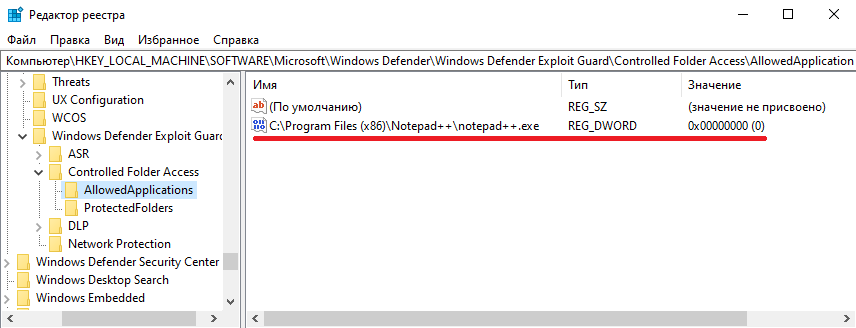

Разрешить работу приложения через контролируемый доступ к файлам

Данная опция позволяет добавлять приложения в исключения, чтобы они могли взаимодействовать с защищенными папками и файлами. Белые списки будут полезны для ситуаций, когда приложения неправильно идентифицируются Защитником Windows (ложные срабатывания).

Просто нажмите кнопку “Добавление разрешенного приложения” на странице и выберите исполняемый файл из локальной системы, чтобы разрешить доступ к защищенным файлам и папкам.

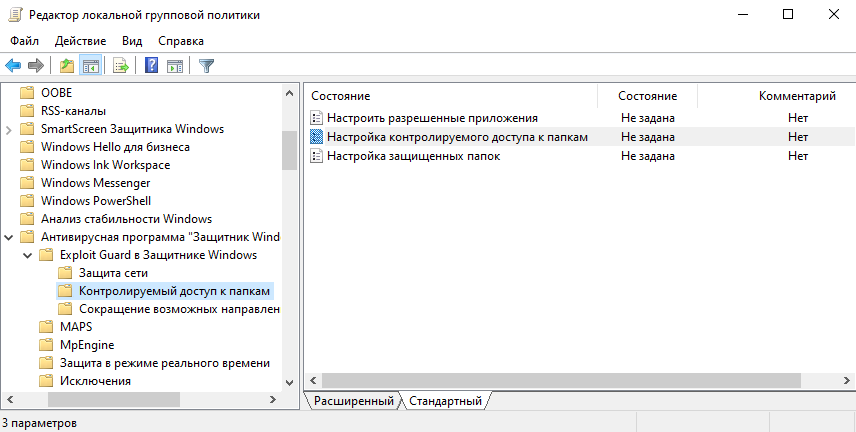

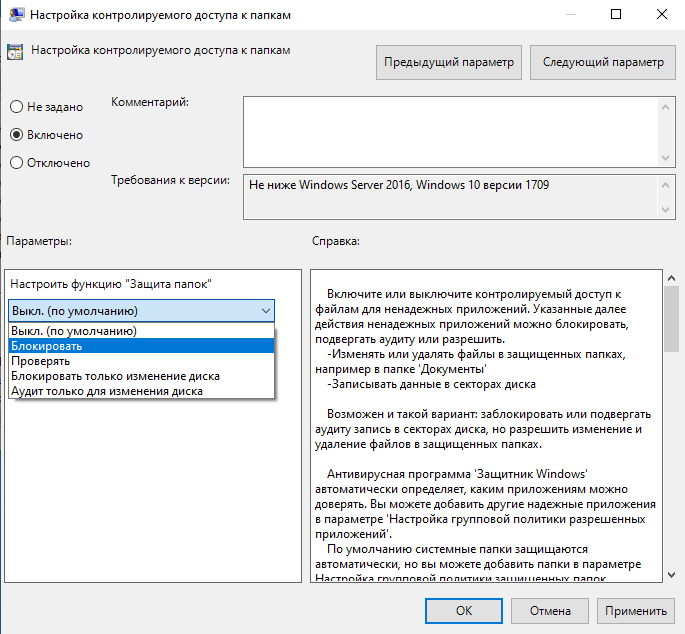

Групповые политики

Вы можете настроить функцию “Контролируемый доступ к папкам” с помощью групповых политик.

Примечание: данный способ подходит для пользователей Windows 10 Pro. Пользователям Windows 10 Домашняя редактор групповых политик недоступен, но можно использовать сторонние решения.

Вы можете выбрать следующие режимы:

Для настройки функции доступно две дополнительные политики:

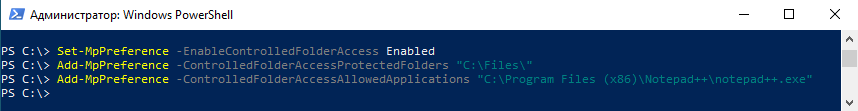

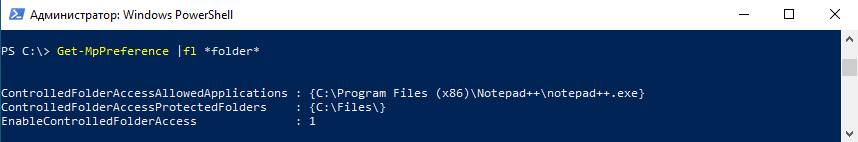

PowerShell

Вы можете использовать PowerShell для настройки “Контролируемого доступа к папкам”.

Можно устанавливать три различных статуса: enabled, disabled или AuditMode.

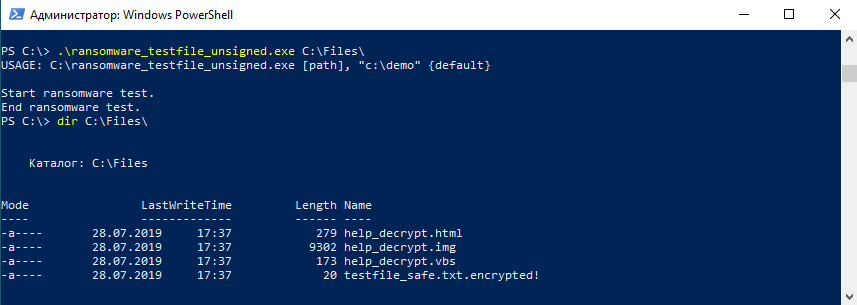

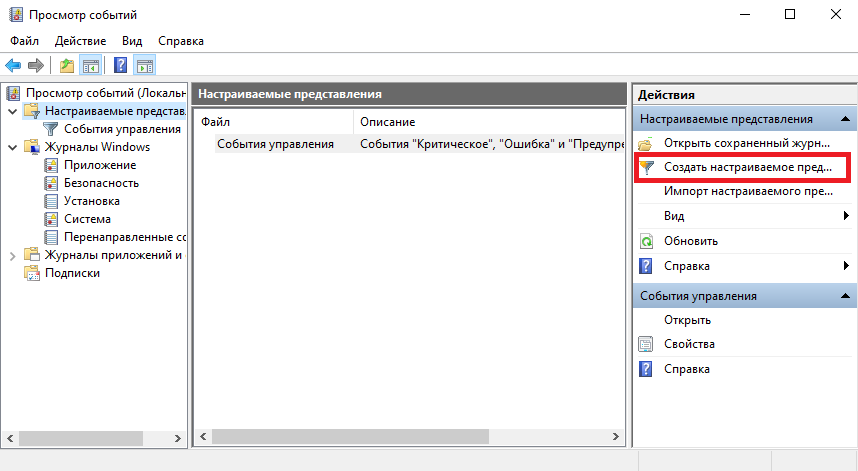

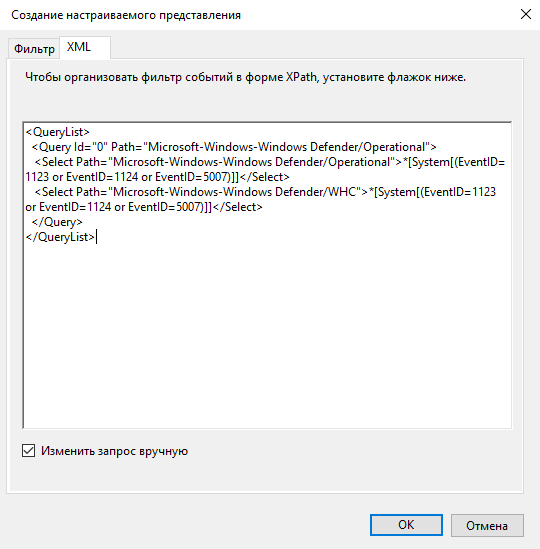

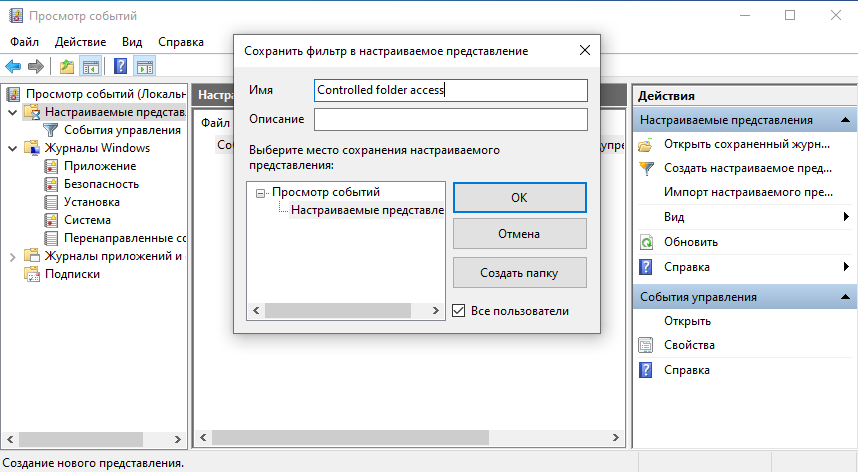

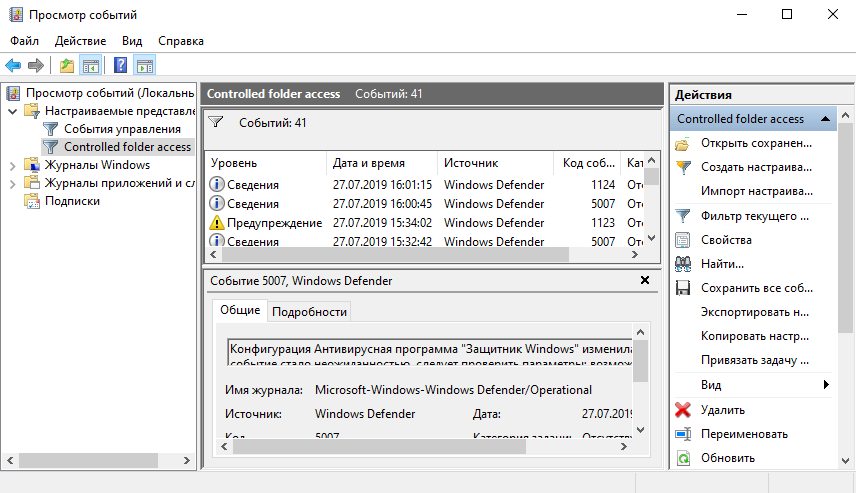

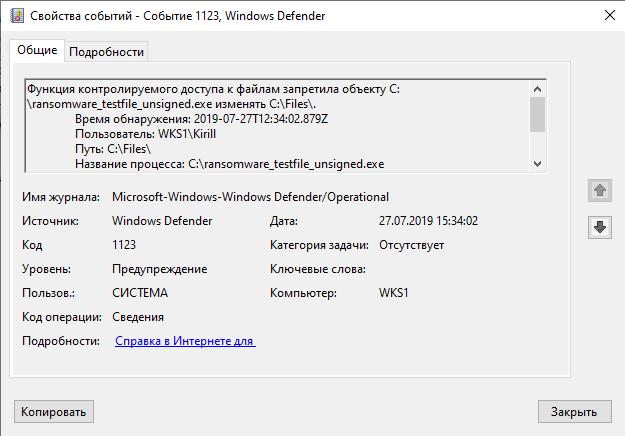

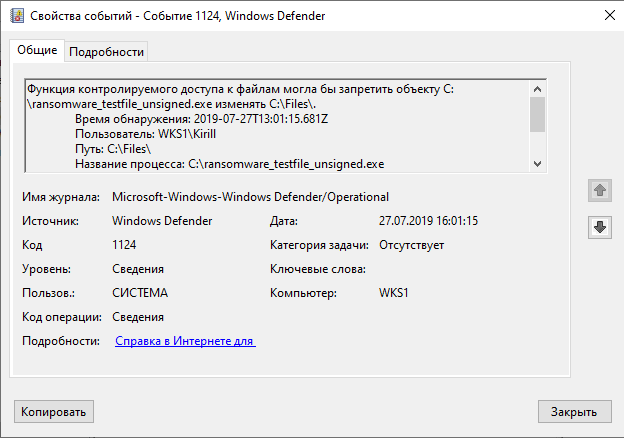

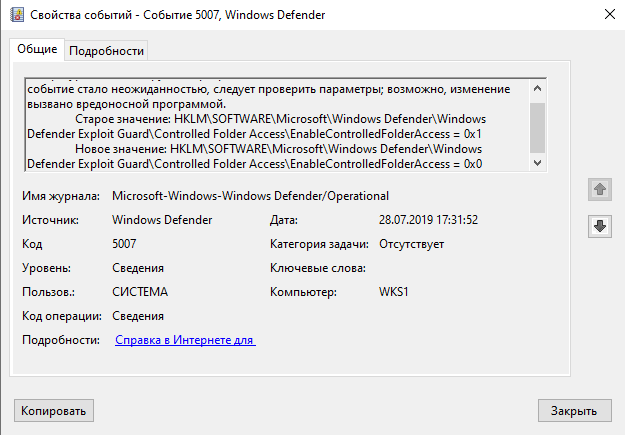

События функции “Контролируемый доступ к папкам”

Система Windows создает записи в журнале событий при изменении настроек, а также при срабатывании событий в режимах “Проверить”и “Блокировать”.

В пользовательском представлении отображаются следующие события:

Источник

Необходимые условия для защищенных узлов

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Просмотрите предварительные требования к узлу для выбранного режима аттестации, а затем щелкните следующий шаг, чтобы добавить защищенные узлы.

Аттестация, доверенная доверенным платформенным модулем

Защищенные узлы, использующие режим TPM, должны соответствовать следующим предварительным требованиям.

Оборудование: для первоначального развертывания требуется один узел. Чтобы протестировать динамическую миграцию Hyper-V для экранированных виртуальных машин, необходимо иметь по меньшей мере два узла.

операционная система: Windows Server 2016 datacenter edition или более поздние версии

Роль и компоненты: роль Hyper-v и функция поддержки защиты узла Hyper-V. функция поддержки защитника узлов Hyper-V доступна только в выпусках datacenter сервера Windows Server.

Функция поддержки защиты узла Hyper-V обеспечивает защиту целостности кода на основе виртуализации, которая может быть несовместима с некоторыми устройствами. Настоятельно рекомендуется проверить эту конфигурацию в лаборатории, прежде чем включать эту функцию. В противном случае могут возникать непредвиденные ошибки, в том числе потеря данных или системная ошибки (STOP-ошибка). дополнительные сведения см. в разделе совместимое оборудование с защитой целостности кода на основе виртуализации Windows Server.

Следующий шаг:

Аттестация ключа узла

Защищенные узлы, использующие аттестацию ключа узла, должны соответствовать следующим предварительным требованиям.

Узел может быть присоединен к домену или рабочей группе.

для аттестации ключа узла служба HGS должна работать под управлением Windows Server 2019 и с аттестацией v2. Дополнительные сведения см. в разделе Предварительные требования для HGS.

Следующий шаг:

Аттестация, доверенная администратором

аттестация, доверенная для администраторов (режим AD), устарела, начиная с Windows Server 2019. Для сред, в которых невозможно подтвердить аттестацию доверенного платформенного модуля, настройте аттестацию ключа узла. Аттестация ключа узла обеспечивает аналогичные гарантии в режиме AD и проще в настройке.

Узлы Hyper-V должны соответствовать следующим предварительным требованиям для режима AD:

Оборудование: любой сервер с поддержкой Hyper-V, начиная с Windows Server 2016. Для первоначального развертывания требуется один узел. Чтобы протестировать динамическую миграцию Hyper-V для экранированных виртуальных машин, необходимо по меньшей мере два узла.

операционная система: Windows Server 2016 datacenter edition

роль и компоненты: роль Hyper-v и функция поддержки защиты узла hyper-V, которая доступна только в Windows Server 2016 datacenter edition.

Функция поддержки защиты узла Hyper-V обеспечивает защиту целостности кода на основе виртуализации, которая может быть несовместима с некоторыми устройствами. Настоятельно рекомендуется проверить эту конфигурацию в лаборатории, прежде чем включать эту функцию. В противном случае могут возникать непредвиденные ошибки, в том числе потеря данных или системная ошибки (STOP-ошибка). дополнительные сведения см. в разделе совместимое оборудование с Windows Server 2016 защита целостности кода на основе виртуализации.

Источник

Управляемый доступ к папкам в Windows 10 защитит от криптовымогателей

Microsoft выпустила билд Windows 10 Insider Preview Build 16232 для PC на канале быстрых обновлений (Fast ring) для участников программы Windows Insiders, а также новый билд для мобильных устройств Windows 10 Mobile Insider Preview Build 15228 (тоже (Fast ring). Чуть ранее компания анонсировала новые функции безопасности, которые появятся в операционной системе к осеннему обновлению Fall Creators Update. Так вот, некоторые из анонсированных функций безопасности реализованы именно сейчас в этих билдах, так что их можно «пощупать» в деле.

Защита от эксплойтов

Одно из нововведений — настройки защиты от эксплойтов в Windows Defender Security Center. Теперь пользователь может собственноручно проверять текущие настройки, изменять их для системы и отдельных приложений непосредственно из Windows Defender Security Center, а не из Windows Defender Antivirus.

Microsoft обещает вскоре выпустить более подробную документацию по настройкам защиты от эксплойтов и напоминает, что эта функция находится в разработке и пока может работать не совсем корректно.

Защита от эксплойтов Windows Defender Exploit Guard реализована на базе системной защиты Enhanced Mitigation Experience Toolkit (EMET). Microsoft уверяет, что эта технология позволяет эффективно защитить систему не только от известных уязвимостей, но также от неизвестных, то есть 0day. Встроенные правила и политики стараются помешать вредоносной программе совершить вразумительные действия в системе, даже после вскрытия новой уязвимости.

Защита отдельных приложений Windows Defender Application Guard (WDAG) призвана остановить распространение инфекции, если она уже попала в систему. Если кто-то случайно скачал и запустил вредоносную программу из Интернета, или зловред попал в систему через 0day-уязвимость, то WDAG пытается изолировать это приложение, чтобы оно не распространилось далее по локальной сети и на локальном компьютере. Microsoft пишет, что это дополнительный уровень защиты системы, в дополнение к файрволу и антивирусу.

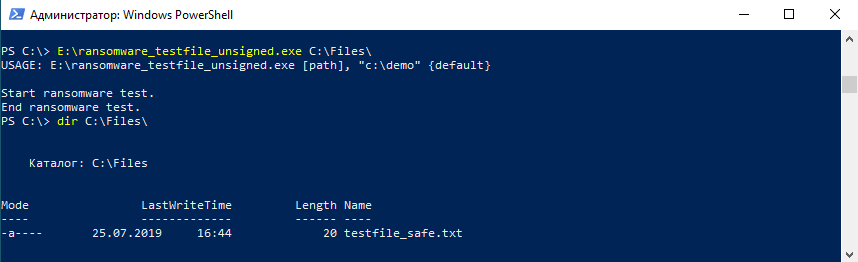

Управляемый доступ к папкам в Windows Defender Antivirus

Это совершенно новая опция, которая призвана защитить ценные данные на компьютере от вредоносных приложений и угроз, в том числе от криптовымогателей. Для включения этой опции в англоязычной версии Windows 10 следует запустить Windows Defender Security Center, перейти в раздел настроек Virus & threat protection и активировать опцию Controlled folder access.

Настройка создаёт «белый» список приложений, которым разрешён доступ к определённым папкам. При попытке иного приложения записать что-нибудь в эту папку или изменить (зашифровать) файлы в ней пользователь получит уведомление о попытке несанкционированного доступа. В настройках управляемого доступа можно указывать произвольные папки для защиты и произвольные приложения для «белого» списка.

Хотя можно вносить под защиту произвольные директории, но нельзя удалить оттуда папки, которые внесены по умолчанию: это Documents, Pictures, Movies и Desktop. Также по умолчанию разрешён доступ к папкам нескольким приложениям.

Внесение дополнительных директорий в список для защиты осуществляется через вкладку Protected folders. Microsoft пишет, что можно вносить сетевые ресурсы (network shares) и логические диски (mapped drives), а вот переменные окружения и подстановочные знаки (wildcards) пока не поддерживаются.

Теоретически, управляемый доступ к папкам должен запретить криптовымогателю доступ к файлам. Но насколько надёжна эта функция на практике — это ещё нужно посмотреть. Например, если Word в «белом» списке, то получит ли доступ к файлам вредоносный макрос?

Другие настройки безопасности

Кроме управляемого доступа к папкам, в новом билде реализовали опцию постоянных данных (Data Persistence) в Microsoft Edge через групповые политики виртуальной машины Application Guard, в которой работает браузер. Эта функция выключена по умолчанию, но после её активации (через Windows Components > Windows Defender Application Guard) все закладки, куки и сохранённые пароли будут сохранятся во всех будущих сессиях Application Guard.

Microsoft обещает к осени значительно усилить защиту платформы Windows 10, в первую очередь, за счёт доработки и внедрения набора инструментов Windows Defender Advanced Threat Protection (ATP).

Microsoft также обещает применять с целью усиления защиты «уникальный интеллект» Intelligent Security Graph (ISG), дата-майнинг и машинное обучение для обработки триллионов сигналов, которые поступают в облако с компьютеров пользователей. Для системных администраторов реализуют новые функции аналитики настроек безопасности (Security Analytics). Они позволят отслеживать статус установки критически важных патчей, статус важных системных настроек безопасности, конфигураций и т. д. К осени будут дополнены и API для разработчиков, которые позволят сторонним системам инструктировать Windows Defender ATP автоматически выполнять необходимые действия в случае наступления определённых условий.

Источник

Включить контролируемый доступ к папкам

Область применения:

Управляемый доступ к папкам помогает защитить ценные данные от вредоносных приложений и угроз, таких как вымогателей. Доступ к управляемой папке включен в Windows 10 и Windows Server 2019.

Вы можете включить управляемый доступ к папкам с помощью любого из этих методов:

Режим аудита позволяет проверить, как эта функция будет работать (и проверять события), не влияя на нормальное использование устройства.

Параметры групповой политики, отключающие слияние списков локальных администраторов, переопределяют параметры доступа к управляемым папкам. Кроме того, они переопределяют защищенные папки и разрешают приложения, установленные местным администратором, с помощью управляемого доступа к папкам. Эти политики включают:

Дополнительные сведения об отключении локального объединения списков см. в см. в twitter Prevent или allow users to locally modify Microsoft Defender AV policy settings.

Безопасность Windows приложение

Откройте приложение Безопасность Windows, выбрав значок щита в панели задач. Вы также можете искать меню пусков для Defender.

Выберите плитку защиты & вирусов (или значок щита в левой панели меню), а затем выберите защиту вымогателей.

Установите переключатель для доступа к управляемой папке для On.

Если управляемый доступ к папке настроен с помощью CSPs групповой политики, PowerShell или MDM, состояние изменится в приложении Безопасность Windows после перезапуска устройства. Если функция настроена в режиме аудита с любым из этих средств, Безопасность Windows приложение покажет состояние как Off. Если вы защищаете данные профилей пользователей, рекомендуется, чтобы профиль пользователя был на Windows установки.

Microsoft Endpoint Configuration Manager

Во входе в Endpoint Manager и откройте конечную точку безопасности.

Перейдите к политике уменьшения > поверхности атаки.

Выберите платформу, выберите Windows 10 и более позднее, а также выберите правила уменьшения поверхности > профилей Создать.

Назови политику и добавьте описание. Нажмите кнопку Далее.

Прокрутите вниз вниз, выберите каплю Enable Folder Protection и выберите Включить.

Выберите список дополнительных папок, которые необходимо защитить, и добавьте папки, которые необходимо защитить.

Выберите Список приложений, которые имеют доступ к защищенным папкам, и добавьте приложения, которые имеют доступ к защищенным папок.

Выберите Исключение файлов и путей из правил уменьшения поверхности атаки и добавьте файлы и пути, которые необходимо исключить из правил уменьшения поверхности атаки.

Выберите назначения профилей, назначьте всем пользователям & всех устройств и выберите Сохранить.

Выберите Далее, чтобы сохранить каждое открытое лезвие и создать.

Поддиальды поддерживаются для приложений, но не для папок. Подмостки не защищены. Разрешенные приложения будут продолжать запускать события, пока они не будут перезапущены.

Управление мобильными устройствами (MDM)

Microsoft Endpoint Configuration Manager

В Microsoft Endpoint Configuration Manager перейдите в службу Assets and Compliance > Endpoint Protection Защитник Windows > Exploit Guard.

Выберите > домашнее создание политики защиты от эксплойтов.

Введите имя и описание, выберите доступ к управляемой папке и выберите Далее.

Выберите блок или аудит изменений, разрешить другие приложения или добавить другие папки и выберите Далее.

Wilcard поддерживается для приложений, но не для папок. Подмостки не защищены. Разрешенные приложения будут продолжать запускать события, пока они не будут перезапущены.

Просмотрите параметры и выберите Далее, чтобы создать политику.

После создания политики закрой.

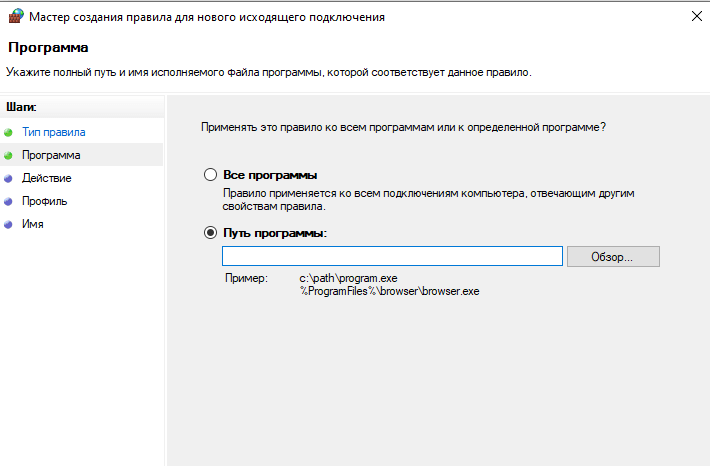

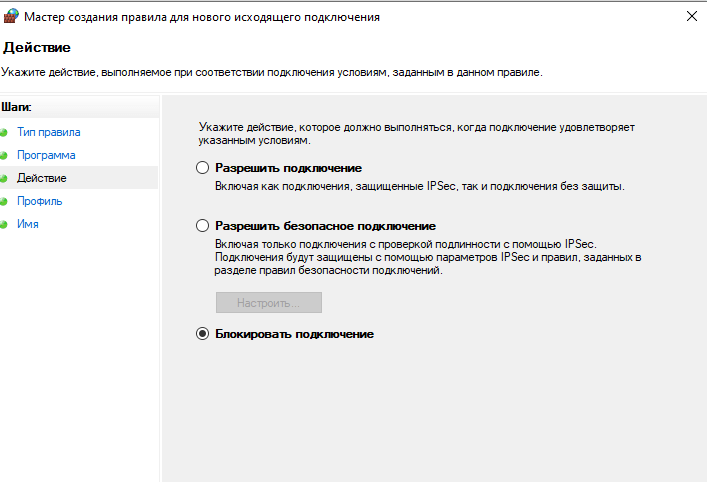

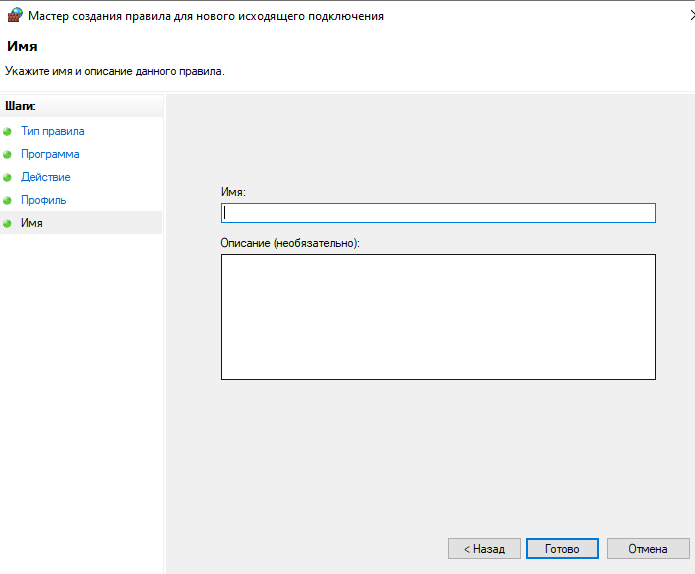

Групповая политика

На устройстве управления групповой политикой откройте консоль управления групповой политикой правойкнопкой мыши объект групповой политики, который необходимо настроить, и выберите Изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Расширь дерево до Windows компонентов > антивирусная программа в Microsoft Defender > Защитник Windows exploit Guard > управляемой папке.

Дважды нажмите кнопку Настройка управляемого доступа к папке и установите параметр Включено. В разделе Параметры необходимо указать один из следующих вариантов:

Отключение (по умолчанию) — функция доступа к управляемой папке не будет работать. Все приложения могут вносить изменения в файлы в защищенных папках.

Только изменение диска аудита — только попытки записи в защищенные дисковые сектора будут записываться в журнале событий Windows (в журнале приложений и служб Microsoft Windows Защитник Windows Operational > > > > > ID 1124). Попытки изменить или удалить файлы в защищенных папках не будут записываться.

Чтобы полностью включить управляемый доступ к папкам, необходимо настроить параметр Групповой политики для включения и выбрать Блок в выпадаемом меню параметров.

PowerShell

Введите следующий cmdlet:

Используйте Disabled для отключения функции.

Источник

Как защитить Windows 10 ПК от вирусов и угроз

В современном мире, где Интернет уже является частью нашей повседневной жизни, а персональные компьютеры хранят наибольшую частью нашей личной информации, вопрос безопасности данных становится как никогда актуальным. Если вы не предпримите необходимые шаги для защиты своего устройства и данных, то будете подвержены повышенного риску атаки вредоносными программами, которые нацелены на кражу персональной информации и повреждение нормальной работоспособности компьютера.

Хотя бывают разные виды вредоносных программ, одно можно сказать наверняка – им не должно быть места на вашем компьютере. К счастью, существует множество инструментов для борьбы с различными угрозами, причем многие средства безопасности уже встроены в операционную систему Windows 10. Тем не менее грамотная стратегия безопасности не ограничивается установкой антивируса и надеждой на хороший исход. Наилучших результатов можно достичь за счет комбинации высокоэффективного программного обеспечения и специализированных знаний о том, как избежать потенциальных угроз.

В данном руководстве по Windows 10, мы рассмотрим девять советов, которые помогут защитить ваш стационарный компьютер, ноутбук, планшет или данные практически от любого типа вредоносных программ, включая вирусы, шифровальщики, Интернет-черви, трояны, шпионское ПО, рекламное ПО и другие зловреды.

Содержание

Обновляйте Windows 10 и программы

Возможно, самый важный шаг, который вы можете предпринять для обеспечения безопасности своего устройства и данных – поддержание Windows 10 и установленного программного обеспечения в актуальном состоянии.

Компании-разработчики программных продуктов, такие как Microsoft, постоянно выпускают обновления для устранения известных уязвимостей, которые могут эксплуатироваться киберпреступниками.

Несмотря на то, что обновления Windows 10 загружаются и устанавливаются автоматически, вы всегда можете убедиться, что в вашей системе установлены последние обновления, перейдя на вкладку меню Параметры > Обновление и безопасность > Центр обновления Window s и нажав кнопку Проверка наличия обновлений.

Кроме того, важно периодически проверять и устанавливать обновления для установленного на вашем компьютере программного обеспечения. В Windows 10 приложения, приобретенные вами из магазина Microsoft, будут обновляться автоматически, как только появится новая версия. Однако, классические настольные приложения в большинстве случаев обновляться не будут, потому что в них используется другой механизм обновления. Всегда проверяйте официальный сайт разработчика, чтобы загружать и устанавливать обновления для программ.

Обновитесь до новейшей версии Windows 10

Если ваше устройство работает под управлением Windows 10, это не означает, что на нем установлена последняя версия данной операционной системы.

Windows 10 изначально была запущена в 2015 году, и с тех пор Microsoft выпустила несколько крупных обновлений функций, добавив новый функционал и улучшения производительности, продуктивности и самое главное – улучшения безопасности.

Если вы хотите максимально защитить ваше устройство от вредоносного ПО, вы всегда должны использовать только последнюю версию Windows 10.

Новые версии Windows 10 доступны для установки бесплатно, и обычно процесс обновления проходит в автоматическом режиме. Тем не менее, если вы используете не самую актуальную версию, то можете обновиться вручную в том числе с помощью Центра обновления Windows или утилит Media Creation Tool и Помощник по обновлению Windows, которые позволяют принудительно запустить обновление или чистую установку новейшей версии.

Используйте антивирус

Антивирус является обязательным компонентом на каждом компьютере – он служит для обнаружения и удаления вредоносных программ, прежде чем они смогут скомпрометировать ваши файлы, повлиять на производительность или нарушить работоспособность вашего устройства.

Тем не менее, антивирус не относится к тому типу программ, которые вы устанавливаете один раз, а затем о них забываете. Вы должны регулярно обновлять антивирусное программное обеспечения для обеспечения эффективной защиты от новейших угроз, включая вирусы, Интернет-черви, шифровальщики и другие вредоносные модули.

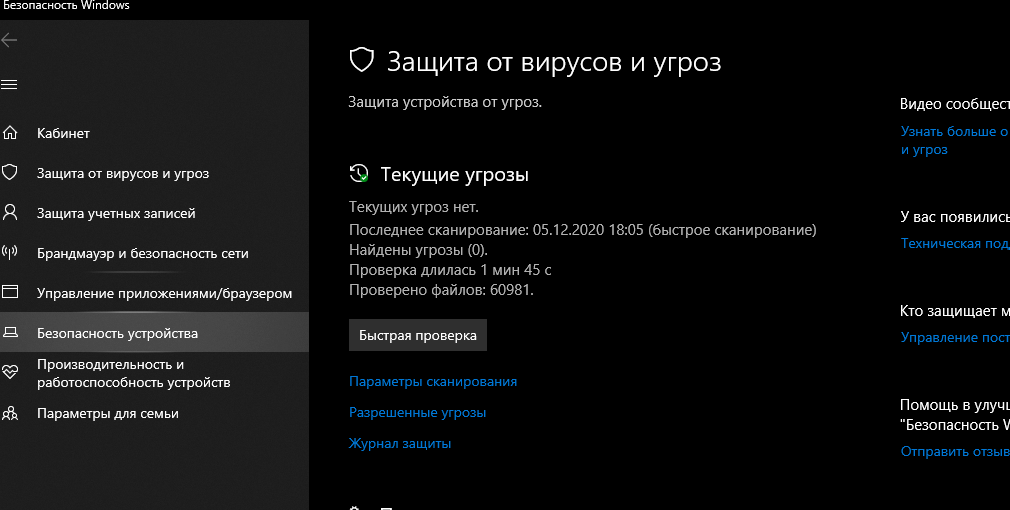

Защитник Windows

Windows 10 поставляется уже со встроенным антивирусом – Защитник Windows является частью Центра безопасности и предлагает отличную защиту реального времени от вирусов, программ-вымогателей, шпионского ПО, червей, руткитов и троянов.

Если вы хотите получить дополнительную защиту, то вы можете изменить степень облачной защиты Защитника Windows в Windows 10.

Сторонний антивирус

Встроенного антивируса Windows 10 будет достаточно для большинства пользователей системы. Тем не менее, на рынке существует большое число сторонних решений безопасности, которые вы можете использовать. Некоторые из них распространяются бесплатно, а другие – на платной основе.

Если вы не знаете, какой антивирус выбрать, ознакомьтесь с результатами тестирования независимыми антивирусными лабораториями.

Malwarebytes

Если вы используете Защитник Windows, вы также можете добавить Malwarebytes Free в качестве дополнительного уровня защиты. Malwarebytes – популярное решение для защиты от вредоносных программ, которое может сканировать, обнаруживать и удалять самые вредоносные программы, которые уже инфицировали ваш ПК.

Malwarebytes – это бесплатный инструмент, и он может работать совместно со встроенным антивирусом Windows 10, но вам придется периодически запускать сканирования вручную. Платная версия Malwarebytes предлагает защиту реального времени, проверки по расписанию и многие другие дополнительные функции.

Используйте защиту от шифровальщиков

Хотя классические вирусы остаются одним из наиболее распространенных типов вредоносных программ, атаки троянами-шифровальщиками становятся очень популярными среди злоумышленников. Программы-вымогатели – еще один тип вредоносного ПО, нацеленный на шифрование личных файлов жертвы и требование выкупа для восстановления доступа к данным. Жертве предлагается заплатить в биткоинах или другой анонимной валюте, и никаких гарантий никто не дает.

Защита от программ-шантажистов в Windows 10

Начиная с Fall Creators Update, Windows 10 получил функцию защиты от шифровальщиков, которая называется Контролируемый доступ к папкам. Данная функция не только предотвращает доступ шифровальщиков к вашим файлам, но и блокирует любой другой несанкционированный доступ со стороны вредоносных программ.

Вы можете воспользоваться нашим руководством, чтобы включить защиту от шифровальщиков в Windows 10. Стоит отметить, что “Контролируемый доступ к папкам” – это часть функции безопасности Exploit Guard Защитника Windows. Это означает, что она доступна только при использовании Защитника WIndows в качестве антивирусной защиты.

Kaspersky Anti-Ransomware Tool

После установки Anti-Ransomware Tool будет блокировать любую подозрительную активность, которая напоминает паттерны поведения троянов-шифровальщиков. Пользователь может разрешить или запретить подозрительное действие. Инструмент идентифицирует вредоносные приложения на основе информации, содержащейся в антивирусных базах. Для выявления характерного поведения программ-вымогателей инструмент использует две технологии: Kaspersky Security Network и «Мониторинг активности».

Скачать последнюю версию Kaspersky Anti-Ransomware можно на нашем сайте. Программа распространяется бесплатно.

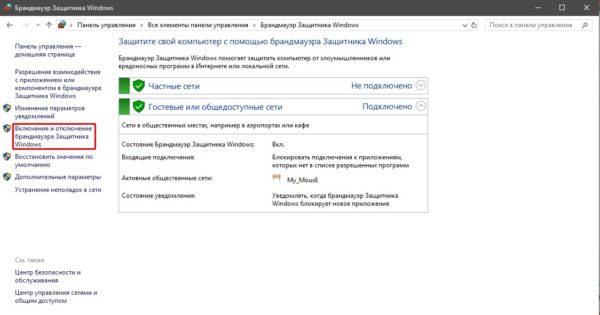

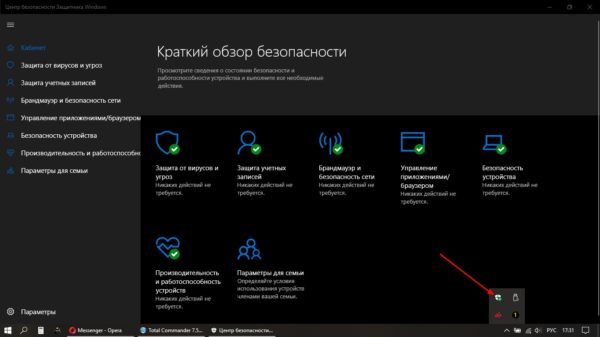

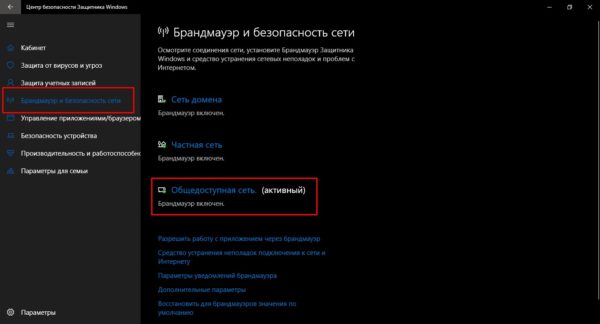

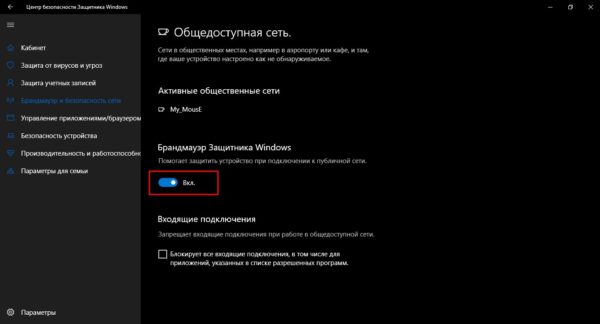

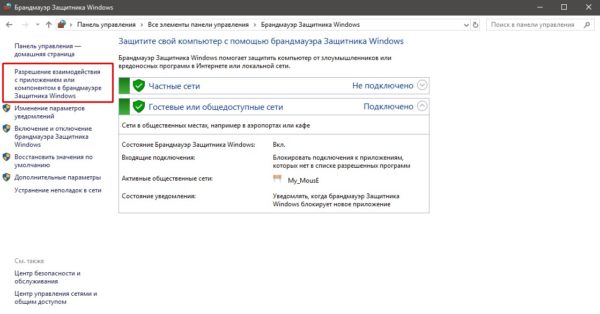

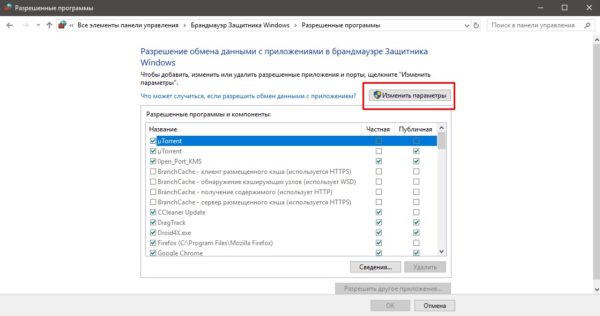

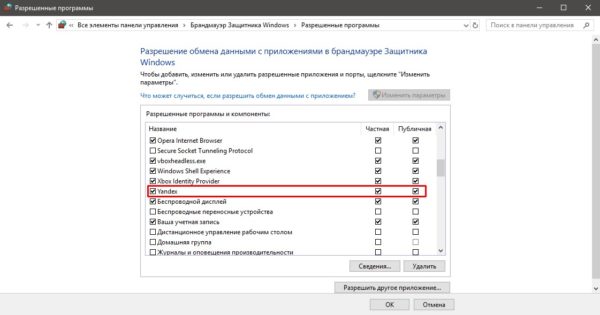

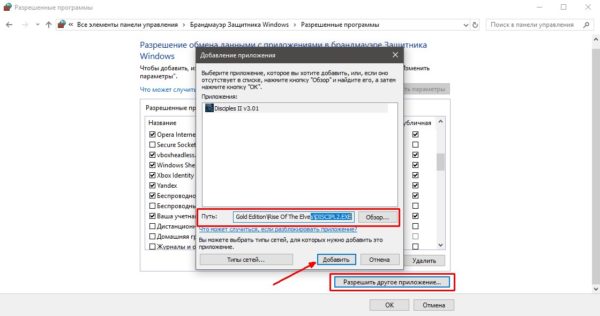

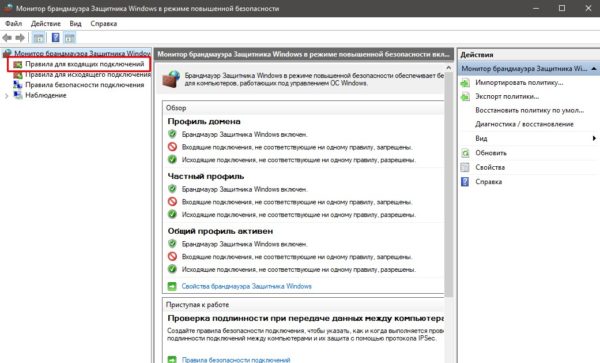

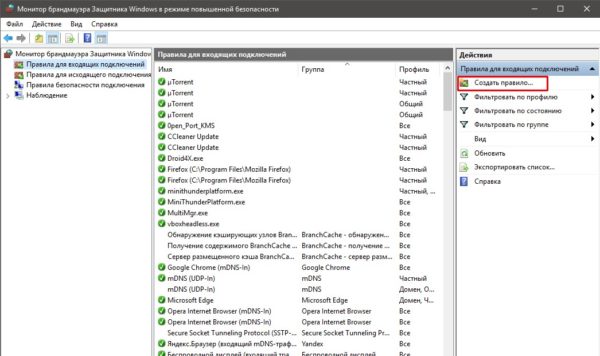

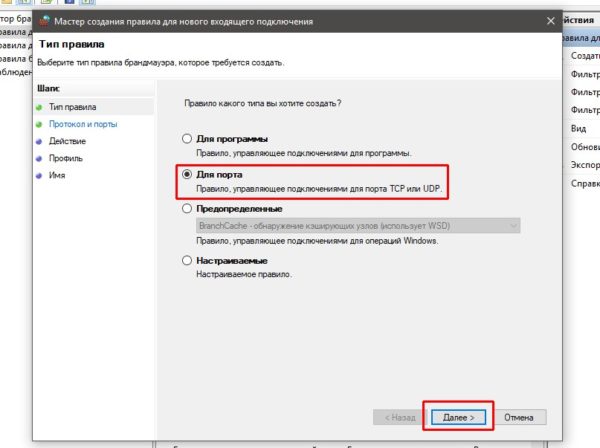

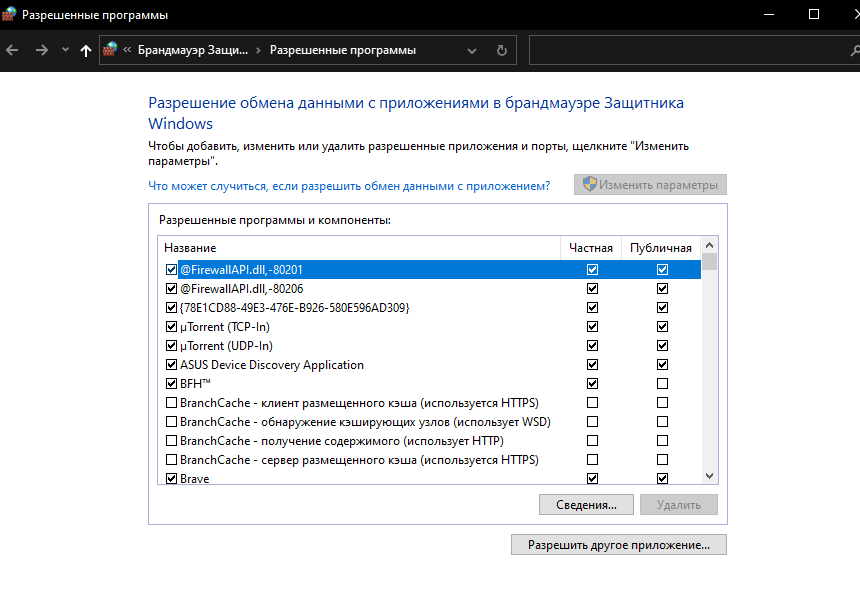

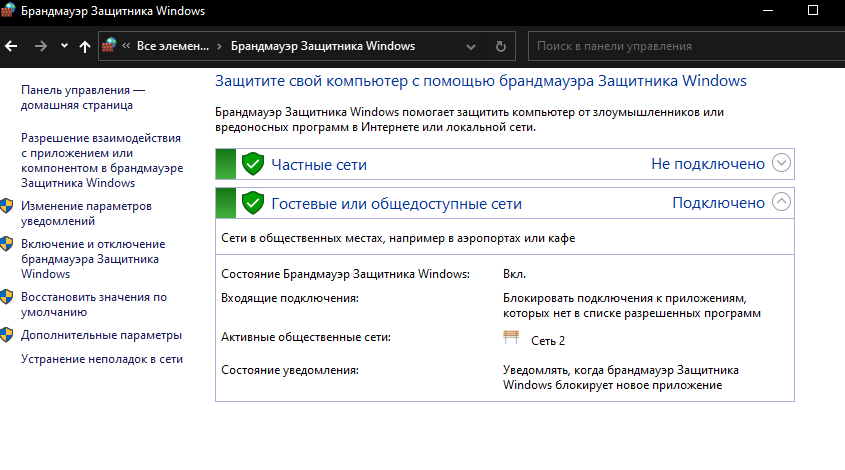

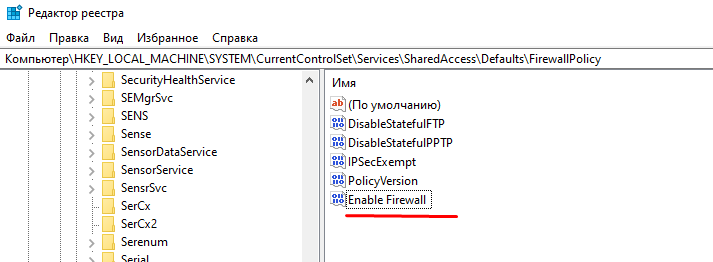

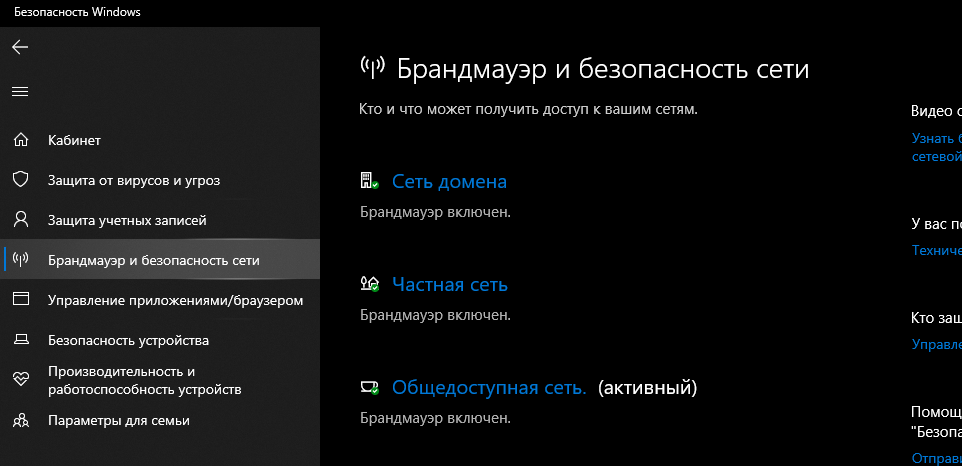

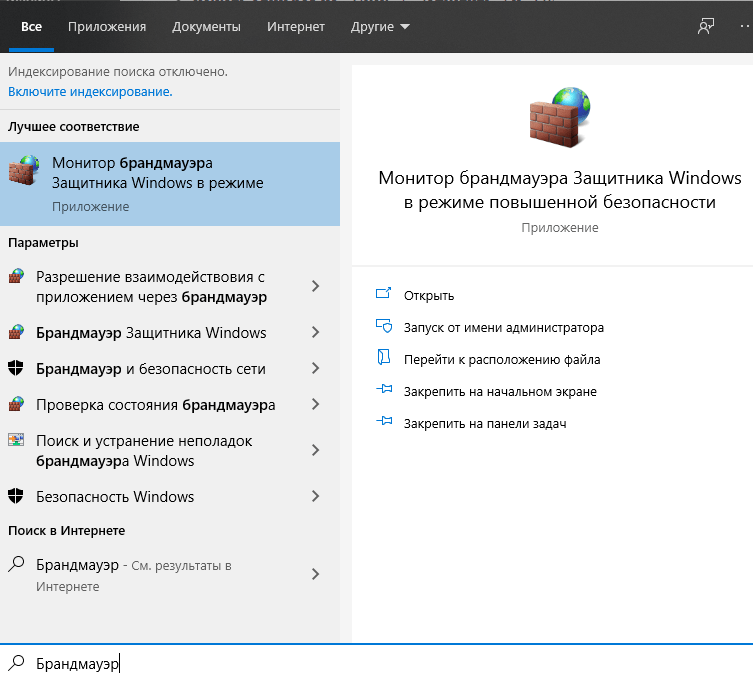

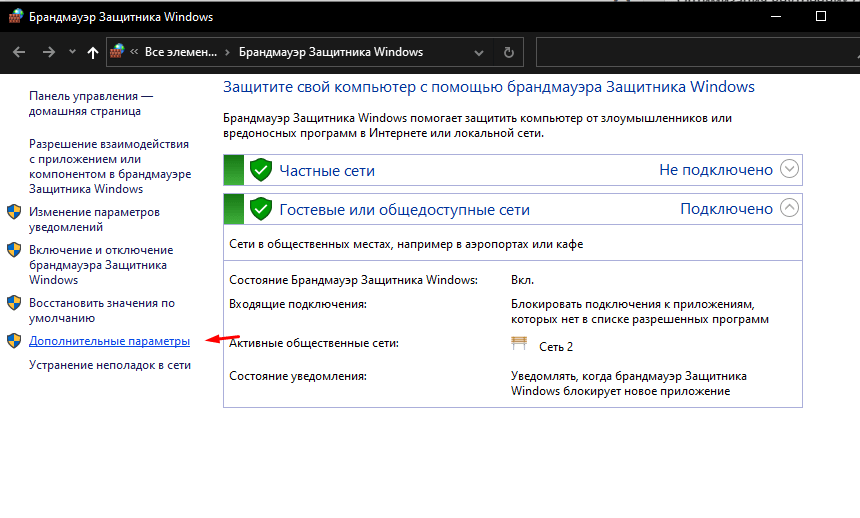

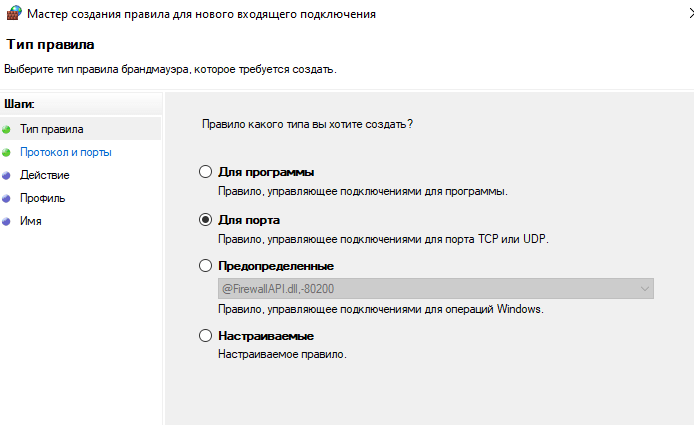

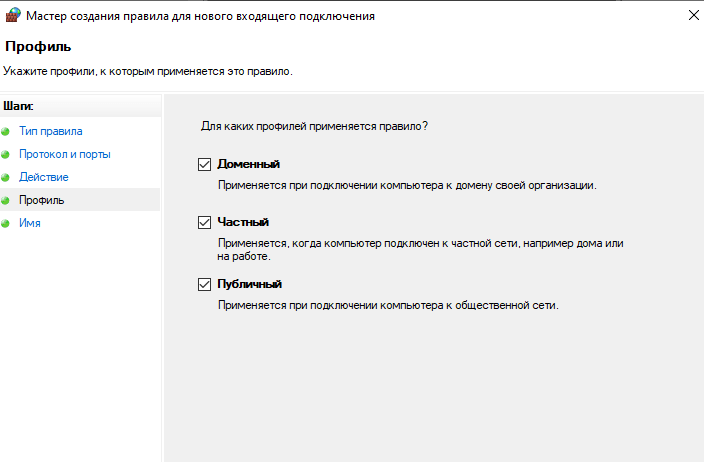

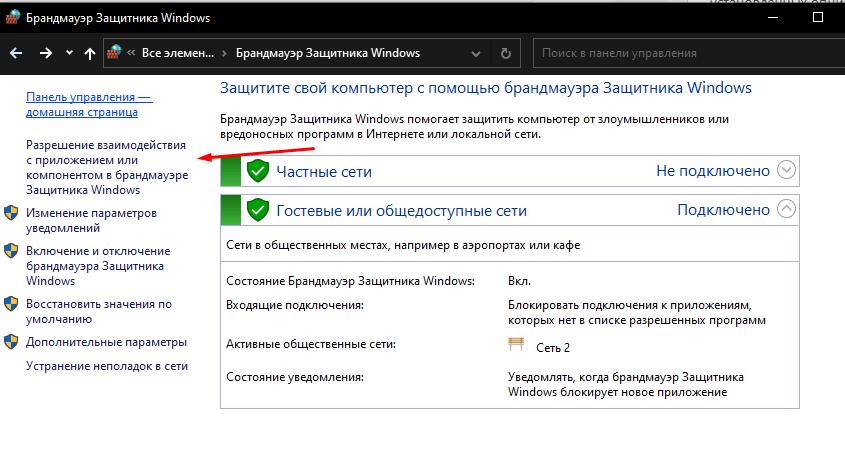

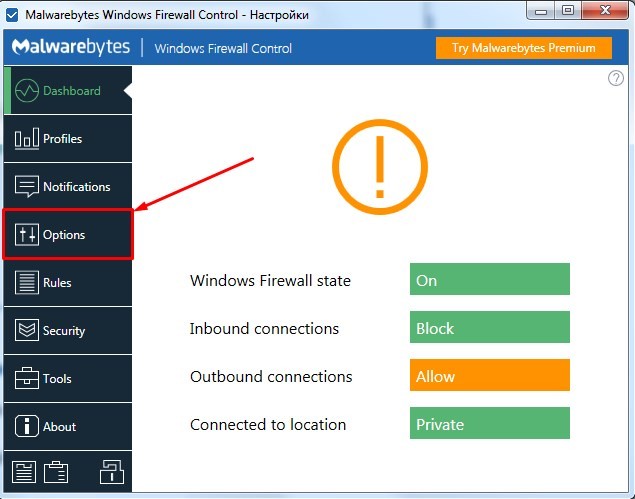

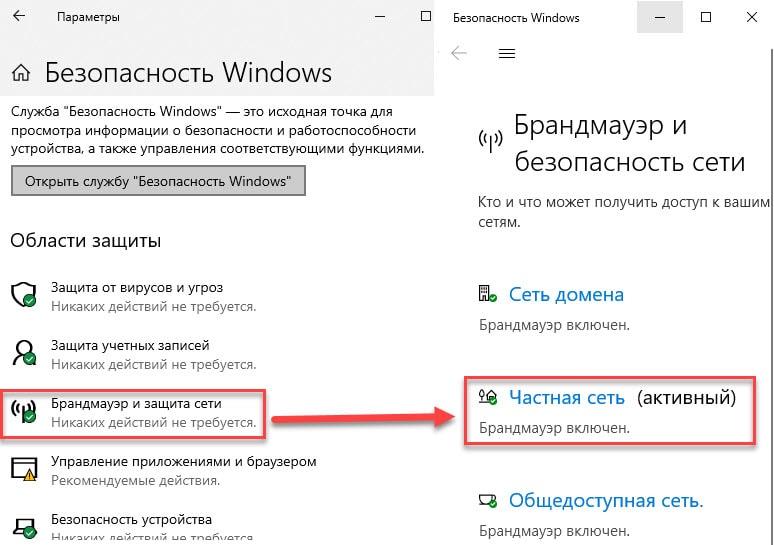

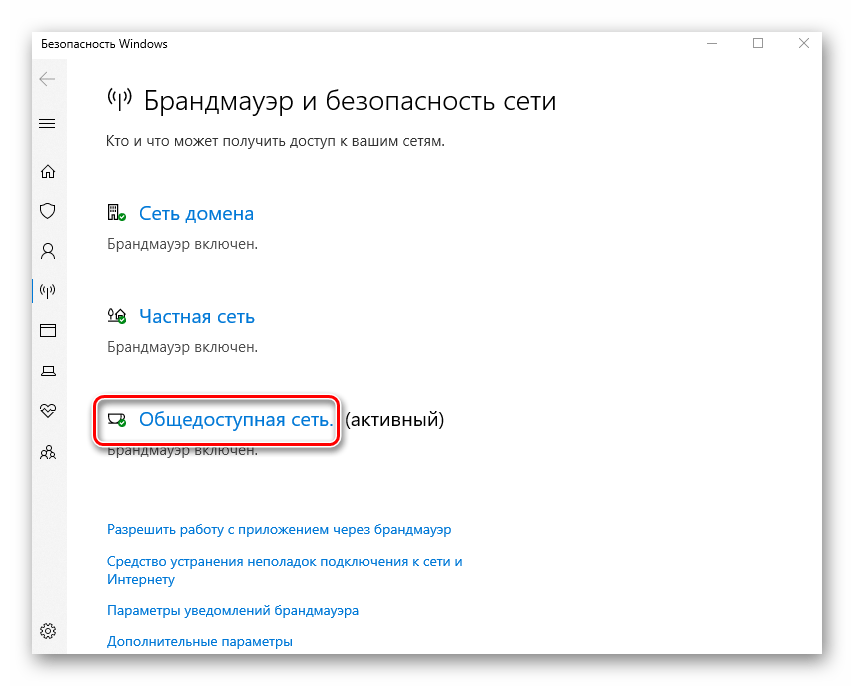

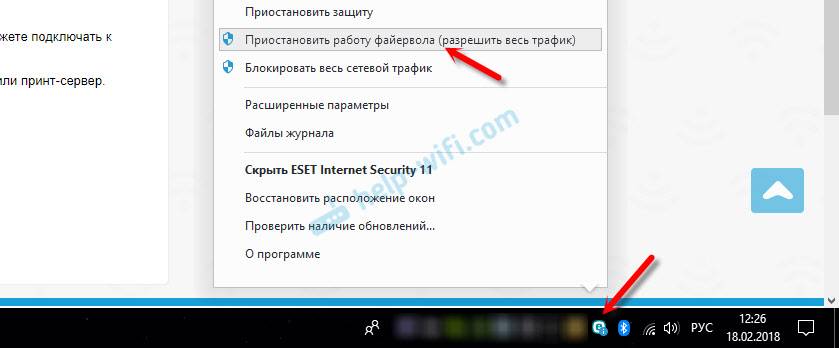

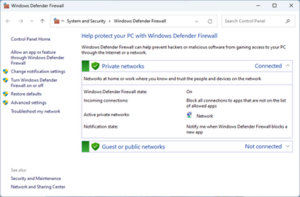

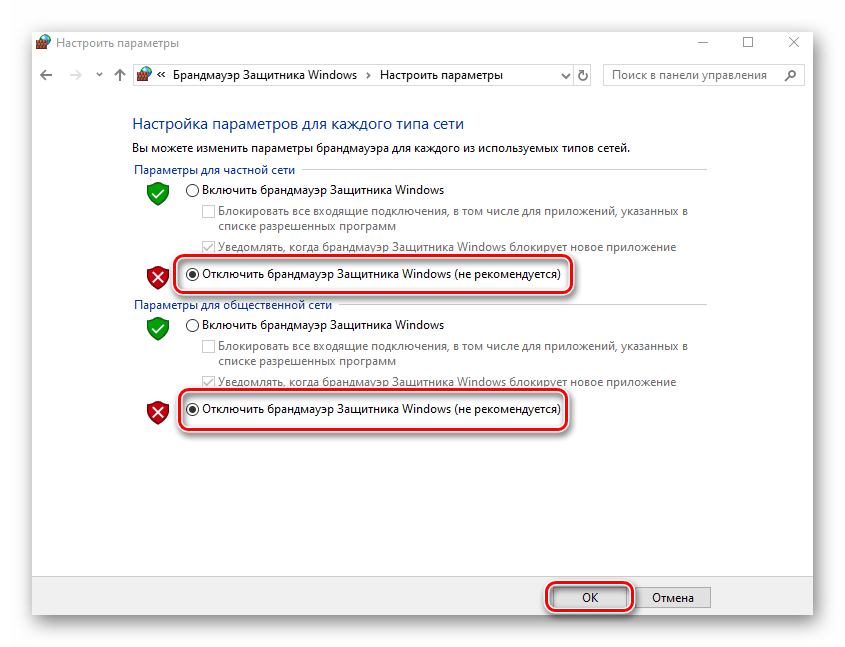

Используйте брандмауэр

Другой способ защитить ваш ПК, ноутбук или планшет от вредоносного ПО – использовать брандмауэр.

Брандмауэр или фаервол – это программный или аппаратный инструмент, который служит для блокировки вредоносных атак хакеров, червей, шифровальщиков, вирусом и других типов угроз, которые пытаются получить доступ к компьютеру из Интернета или локальной сети для последующей кражи информации.

На рынке представлено множество сторонних инструментов сетевой безопасности, но Windows 10 уже включает в себя очень эффективный межсетевой экран.

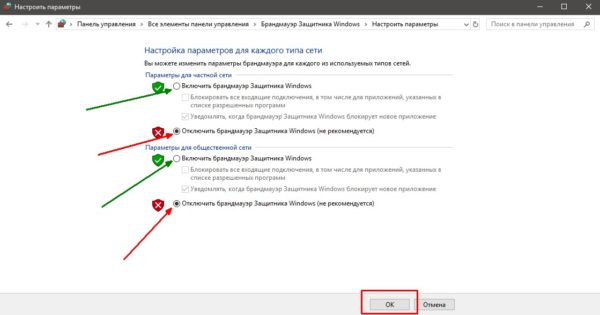

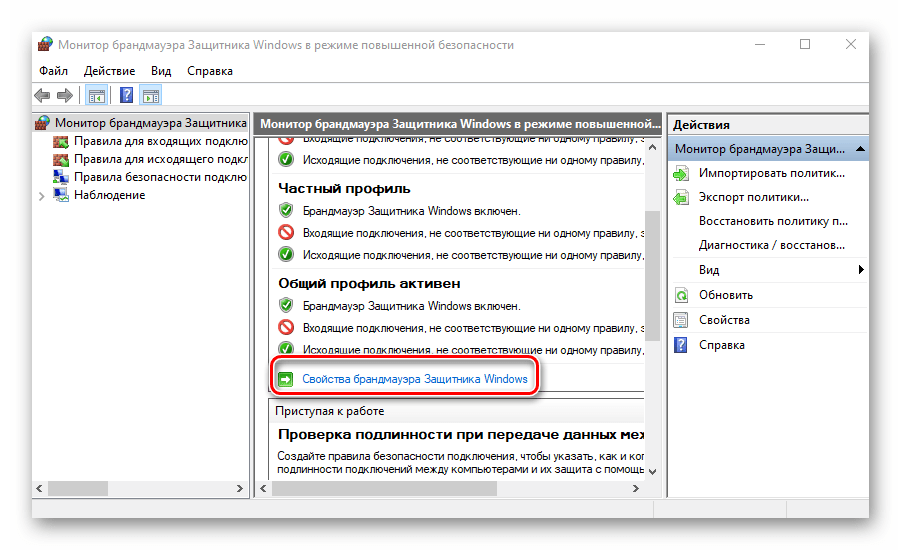

Брандмауэр Windows обычно включен по умолчанию, но важно убедиться, что он работает правильно. Перейдите в Центр безопасности Защитника Windows > Брандмауэр и безопасность сет и, и убедитесь, что около каждого типа подключения показывается статус “Брандмауэр включен”. В противном случае нажмите кнопку включить или выберите ваше текущее подключение и переведите переключатель брандмауэра в активное положение.

Если вы пользуетесь сторонним фаерволом, то изучите официальный сайт разработчика, чтобы узнать, как работать с программой и контролировать подключения.

Используйте надежные проверенные приложения

Старайтесь избегать загрузки и установки приложений из неизвестных источников и загружайте программное обеспечение с официальных сайтов. По возможности загружайте приложения из Магазина Microsoft в Windows 10. Все программы на этой площадке проверены Microsoft и не содержат вредоносный код.

Если вы хотите поднять уровень безопасности, то можете включить функцию блокировки установки классических приложений не из Магазина Microsoft. Эта опция позволит не только заблокировать возможность получения приложений из недостоверных источников, но также остановит попытке потенциально опасных программ установится в систему автоматически без согласия пользователя.

В качестве альтернативы вы также можете использовать стандартную учетную запись пользователя вместо учетной записи администратора, чтобы предотвратить установку вредоносных программ с использованием повышенных привилегий.

Однако, если ваша учетная запись является единственной учетной записью администратора на компьютере, то вы не сможете сделать ее учетной записью стандартного пользователя. В первую очередь вам нужно будет создать новую учетную запись администратора, а затем вы сможете поменять тип исходной учетной записи на стандартную.

Используя ограниченную учетную запись, вы все равно сможете запускать приложения, но вы не сможете устанавливать новые программы. У вас получится изменить настройки системы, но вы не сможете делать нежелательные изменения для других учетных записей. Если задание требует прав администратора, вы получите запрос службы контроля учетных записей (UAC), и вы должны будете указать имя пользователя и пароль учетной записи администратора, чтобы выполнить задачу.

Создавайте несколько резервных копий

Один из лучших способов защиты вашего компьютера и файлов от вредоносных атак – регулярное создание резервных копий. Если беспокоитесь о повреждении и взломе личных данных, то должны создавать по меньшей мере две резервные копии – одну локальную (офлайн) копию и одну копию в облачном пространстве.

Автономная резервная копия

Ваша стратегия резервного копирования должна предусматривать создание полной резервной копии вашей системы и данных, которую можно хранить в локальном местоположении – например на локальном сетевом носителе (хранилище NAS) или на внешнем жестком диске. Данный тип резервной копии позволит восстановить данные после вредоносного заражения, повреждения основного носителя, отказов оборудования или других несчастных случаев.

Когда дело касается защиты данных, то слишком много резервных копий не бывает. Если у вас есть возможность создать резервную копию резервной копии и сохранить в альтернативном безопасном месте, то не стесняйтесь это делать.

После создания резервной копии, не забывайте отключить диск от основной системы и сохранить его в надежном месте или отключить от сети сетевое хранилище, на котором вы храните копии. Это связано с тем, что если накопитель останется в сети и будет доступен с вашего устройства, то вредоносное ПО все еще сможет добраться до него и заразить эти файлы.

Если вы используете Windows 10, то вам даже не нужно устанавливать стороннюю программу резервного копирования. В систему уже устроен инструмент создания образа системы, который позволяет сделать копию файлов, приложений, настроек и всей установки Windows.

История файлов – еще одна форма автономного резервного копирования, которую вы можете использовать для создания резервной копии всех ваших файлов локально.

В качестве альтернативы, если вы не используете большое количество файлов, то можете регулярно копировать и вставлять свои документы на USB-накопитель.

Рекомендуется делать полную резервную копию один раз в день, но, если ваши файлы не меняются очень часто, вам следует рассмотреть возможность их резервного копирования не реже одного раза в неделю. Если вы имеете дело с корпоративными данными, вы должны делать резервные копии по крайней мере один или два раза в день.

Онлайн резервная копия

Облачное резервное копирование – один из лучших способов защитить ваши файлы от вредоносных программ, а также защититься от потери данных в результате случайного удаления, сбоя жесткого диска и стихийных бедствий.

OneDrive – это самое простое решение для облачного резервного копирования, которым может воспользоваться любой пользователь Windows 10. При этом система предлагает функцию «Защита важных файлов», которая предоставляет пользователям возможность автоматически синхронизировать файлы с Рабочего стола и в папках Изображения и Документы с OneDrive.

Хотя вы можете использовать OneDrive для защиты ваших данных, использование сторонних онлайн-сервисов резервного копирования, в некоторых случаях является более подходящим решением. Единственным недостатком большинства служб облачного хранения является необходимость полного участия пользователя в процедуре восстановления. В любом случае вы можете создать полный образ системы с помощью встроенного средства Windows 10, а затем загрузить его в платный облачный сервис, например, в Google Backup and Sync или Яндекс.Диск.

Самый лучший антивирус – это вы сами

Лучший инструмент для защиты данных и файлов – это вы сами. Как правило, устройство заражается вредоносными программами в результате действий пользователя, например, при нажатии на ссылку, открытии электронного письма или установки приложения из ненадежного источника.

При проверке электронной почты открывайте только те письма от отправителей, которых вы знаете, или от отправителей, которых вы можете идентифицировать. Все подозрительные письма удаляйте. Обычно вы можете быстро распознать спам-сообщения по большому числу ошибок и опечаток.

Вредоносные программы могут распространяться с помощью всплывающих окон, которые появляются на посещаемых сайтах. Если всплывающее окно не внушает доверие, не нажимайте изображение или ссылку, а просто закройте окно. Иногда специально созданные всплывающие окна не могут быть закрыты – в этом случае используйте блокировщики скриптов или просто перезагрузите устройство.

Используйте современные веб-браузеры, такие как Microsoft Edge, Google Chrome, Mozilla Firefox и Яндекс.Браузер. Эти веб-обозреватели всегда обновляются и обладают отличными функциями безопасности. Большинство из них могут предупредить вас о потенциальной проблеме безопасности и не дадут посетит небезопасный ресурс. Если вы получите предупреждение, не пытайтесь найти способ для его обхода, ведь для его показа должна быть веская причина.

Проводите очистку вредоносного заражения

Если вирус, интернет-червь, шифровальщик или другой тип зловреда все же смог обойти механизмы безопасности вашего ПК, первое что нужно вам сделать – отключить ваш компьютер от Интернета. Вы можете сделать это, выдернув кабель Ethernet, отключив Wi-Fi адаптер или отключив питание роутера – таким способом вы заблокируете распространение угрозы на другие устройстве.

Затем откройте Защитника Windows и используйте функцию автономного сканирования. Если у вас отсутствует контроль над ПК, то используйте другое устройство для записи загрузочной флешки c копией Windows Defender Offline.

Многие антивирусные программы поддерживают возможность автономного сканирования с помощью антивирусных загрузочных дисков. Если вы используете стороннее программное обеспечение безопасности, посетите официальный сайт разработчика, чтобы узнать, как выполнять автономное сканирование.

Если ни один из шагов не помог удалить вредоносное ПО, вы должны восстановить свою систему с использованием последней доступной резервной копии. В случае, если у вас есть только резервная копия ваших файлов, произведите чистую установку Windows 10. После установки вам нужно будет переустановить приложения, повторно применить настройки и восстановить файлы, используя резервные копии.

Наконец, если вы уже отчаялись и никак не можете удалить угрозу, а резервной копией тоже не запаслись, то настало время обратиться за квалифицированной помощью. И помните, что вы всегда можете проконсультироваться на нашем сайте, используя форму комментариев.

Источник

Автор:

Обновлено: 09.10.2022

В Windows 7/10 Майкрософт сделал очередной шаг вперед в кастомизации и настройке своей операционной системы, предоставив пользователю контроль над компонентами. Теперь юзер может отключить встроенный браузер Edge или удалить лишние библиотеки для Windows Media по своему усмотрению.

Включение и отключение компонентов Windows 10

Важно! Способы перехода и работа подсистемы компонентов в Windows 7 и 10 идентичны, за исключением более обширного списка в «десятке».

Содержание

- Как попасть в меню

- Особенности работы

- Список компонентов Windows 10

- Практическое применение

- Не работает окно компонентов

- Первый способ

- Второй способ

- Видео — Включение или отключение компонентов Windows

Как попасть в меню

Для перехода к работе с компонентами следует выполнить несколько шагов.

- Перейдите в «Панель управления». Чтобы попасть в панель, нажмите сочетание клавиш «Win+R», наберите «control» в появившейся строке и кликните на «OK».

Набираем «control» в появившейся строке, кликаем на «OK»

- В списке просмотра по категориям выберите «Программы».

В списке просмотра по категориям выбираем «Программы»

- Далее перейдите в раздел «Включение/отключение компонентов».

Переходим в раздел «Включение/отключение компонентов»

На заметку! Разноцветный щит рядом со строкой означает, что для открытия потребуется администраторский аккаунт.

- В выпавшем меню можно отключать или включать нужные компоненты системы. Для этого напротив компонента достаточно снять галочку, этим самым отключив его. И наоборот, поставив галочку, включаем данный компонент.

Для отключения компонента снимаем галочку напротив него, а для включения отмечаем компонент галочкой

Более быстрый путь потребует использования приложения для установки и удаления программ:

- нажмите «Win+R» (или «Win+S») и наберите «appwiz.cpl» в появившейся строке, кликните «ОК»;

Вводим команду «appwiz.cpl», нажимаем «ОК»

- в открывшемся меню слева выберите раздел «Включение/отключение компонентов».

Кликаем по ссылке «Включение или отключение компонентов Windows»

Наконец, самый простой способ заключается в открытии меню «Выполнить» («Win+R») и наборе строки «optionalfeatures». Он приведет вас к нужной точке напрямую.

Вводим команду «optionalfeatures», нажимаем «ОК»

Особенности работы

Важно! Активируя или деактивируя элементы Windows 10, нужно ясно понимать, что именно делает тот или иной компонент. Некоторые действия могут привести к сбоям в функционировании Windows 10 и утере данных.

Набор функций реализован в виде иерархического списка. Некоторые компоненты являются составными — их можно узнать по знаку плюса в левой части.

Чтобы установить компонент, достаточно:

- поставить напротив него галочку кликом мыши, для удаления — оставить пустое поле;

Для отключения компонента снимаем галочку напротив него, а для включения отмечаем компонент галочкой

- знак квадратной точки означает, что элементы составного набора установлены частично;

Знак квадратной точки означает, что элементы составного набора установлены частично

- удаление и установка могут потребовать перезагрузку системы.

Если окно компонентов отобразилось пустым, причиной может быть отключенная служба «Установщик Windows». Активируйте ее, затем вернитесь в раздел компонентов еще раз.

Компоненты Windows не открываются

Список компонентов Windows 10

Итак, что именно из этого списка обязательно пригодится, а что можно отключить? Начнем с главного — все компоненты, кроме .NET Framework, можно отключить относительно безболезненно для системы. Смысл вынесения этих функций в отдельное меню в том, что они не обязательны для работы Windows и нужны только в строго конкретных случаях.

Таблица компонентов Windows, которые не стоит отключать.

| Компонент | Особенности |

|---|---|

| .NET Framework 3.5 и 4.7 + дополнительные службы | Набор заготовок и шаблонов для правильного функционирования операционной системы |

| PowerShell 2.0 | Вторая версия командной строки, с расширенным списком возможностей |

| Клиент рабочих папок | Синхронизация ресурсов в локальной сети, работает по дефолту |

| Компоненты прежних версий | Здесь находится DirectPlay, один из ключевых фрагментов старого DirectX. Ранее он был необходим для запуска игр, сейчас — для совместимости с устаревшими приложениями |

| Служба печати | Служба печати. Распечатка файлов, удаленное управление, работа сканера. Включены только клиентские службы, серверные нужно активировать самому |

Практически никогда не вызывает проблем остановка следующих компонентов.

Таблица компонентов Windows, которые можно отключать.

| Компонент | Особенности | Изображение |

|---|---|---|

| Application Guard | Изолированная среда для работы браузера Microsoft Edge. Не дает зловредным вирусам и приложениям выбраться дальше «песочницы». Бесполезна для тех, кто не использует Edge |  |

| Hyper-V | Встроенный инструмент для создания виртуальных ПК. Составной, состоит из платформы и средств управления для нее |  |

| Блокировка устройства | Составной компонент, регулирующий дополнительные настройки входа в систему |  |

| IE 11 | Морально и программно устаревший браузер оставлен в целях совместимости. По умолчанию включен |  |

| SMNP | Устаревший протокол связи, по умолчанию отключен |  |

| Identity Foundation 3.5 | Компонент фреймворка .NET, используемый некоторыми старыми приложениями | |

| Projected File System | Долгожданное обновление подсистемы Windows File Protection, защищающей от подмены ключевые системные файлы и программы. На 2018 находится в бета-версии, отключена по дефолту |  |

| Веб-ядро служб IIS | Облегченная версия веб-сервера от Microsoft. Пользователю не интересна, отключена |  |

| Защищенный узел | Инструменты для создания экранированной виртуальной машины на удаленном сервере |  |

| Telnet | Организовывает управление командной строкой на удаленном ПК по своему протоколу. Не является безопасным, включать только при прямой необходимости |  |

| TFTP | Прием/отправка данных по своему протоколу, аналогичен клиенту Telnet. Небезопасен, отключен |  |

| Компоненты мультимедиа | Набор ресурсов для работы плеера Windows Media |  |

| Контейнеры | В парадигме Windows контейнер — изолированное приложение, которое уже имеет все ресурсы для запуска и работы, без сторонних библиотек. Этот компонент отвечает за создание и взаимодействие с контейнерами Windows Server |  |

| Мост (DCB) центра обработки данных | Серверный компонент, отвечающий за распределение трафика и повышение надежности передачи информации. Обычному пользователю нет надобности |  |

| CMAK | Пакет администрирования для автоматизации клиентского подключения к VPN-серверам |  |

| Печать в PDF | Создание PDF-файлов из изображений, их распечатка |  |

| Платформа низкоуровневой оболочки | Запуск софта для виртуализации на уровне ядра Windows. Позволяет, к примеру, разделить сервер на несколько виртуальных машин |  |

| Общий доступ к SMB/CIFS | Нужен для организации обмена данными с машинами, на которые установлены файловые системы SMB/CIFS. Применяется для сетевого использования ресурсов в устаревших версиях Windows, вплоть до XP включительно |  |

| Подсистема Windows для Linux | Позволяет эмулировать ядро OS Linux в командной строке Windows. Может быть любопытно для пользователей *nix-систем и экспериментаторов |  |

| Прослушиватель RIP | Сервис, обеспечивающий взаимодействие с маршрутизатором, работающим по протоколу RIP1. Применяется для крупных локальных сетей |  |

| Простые службы TCP/IP | Поддержка служебных команд для отладки ЛВС |  |

| MSMO | Сервис для передачи информации в нестабильных сетях. При обрыве соединения сообщение сохранится в специальном контейнере. Используется редко, в сетях крупных компаний |  |

| SMB Direct | Сервис обмена данными с компьютерами, использующих файловую систему SMB 2.0. Пригодится при организации разнородной сети с Windows/Linux/Mac |  |

| Служба активации Windows / Служба IIS | Несмотря на название, оба пункта не имеют ничего общего с лицензией Windows. Служба IIS позволяет размещать веб-сервера и прочие ресурсы в интернете, служба активации — помогает управлять размещением веб-приложений. Обычному юзеру не интересны |  |

| Active Directory легкого доступа | Позволяет разграничивать права пользователей и проводить глубокую настройку механизма аутентификации. Полезна админам небольших сетей, не планирующим скорого расширения |  |

| Службы для NFS | Еще одна файловая система, еще одна служба доступа к ней. По умолчанию отключена |  |

| Соединитель Multipoint | Инструмент контроля и сбора информации для крупных сетей |  |

| Средство записи XPS | Активирует обработку документов формата XPS |  |

| Фильтр Windows TIFF Ifilter | Возможность распознавания и индексирования изображений TIFF. Нужна в редких случаях крупной, бессистемной базы изображений этого формата, например, после сканирования фотографий |  |

Большинство приведенных пунктов в списке выше нужны для работы сисадминов и организации локальных сетей. Обычному пользователю условный «Прослушиватель RIP» не понадобится никогда.

Практическое применение

Итак, для чего может потребоваться меню компонентов? В первую очередь это может быть установка старого или специализированного софта, который потребует для работы активацию старого протокола. В большинстве случаев Windows активирует запрашиваемый компонент сам, но иногда это придется сделать вручную.

Еще одна причина, по которой может возникнуть потребность установить компонент — появление бета-версии какой-то новой возможности. Майкрософт обычно отключает такие сервисы по умолчанию и для того, чтобы его опробовать — придется активировать пункт вручную.

Не работает окно компонентов

Пустое окно при входе в меню означает, что модуль поврежден или отключены поддерживающие его службы.

Компоненты Windows не открываются

Решается она одним из двух способов:

- с помощью командной строки;

- с помощью службы «Установщик модулей Windows».

Первый способ

- Вызовите консоль командной строки от имени администратора, кликнув правой клавишей мышки по иконке с логотипом Виндовс (или нажав клавиши «Win+X»), затем по строке «Командная строка (администратор)».

Правой кнопкой мышки нажимаем по иконке с логотипом Виндовс, затем левой кнопкой по строке «Командная строка (администратор)»

- Введите «DISM /Online /Cleanup-Image /RestoreHealth», затем нажмите «Enter».

Вводим в поле команду «DISM /Online /Cleanup-Image /RestoreHealth», затем нажимаем «Enter»