Содержание

- Как исправить проблему блокировки драйверов в Windows 10 из-за «изоляции ядра»

- “Целостность памяти” могла блокировать драйверы

- Как включить защиту целостности памяти в Windows 10 April 2018 Update

- Включение целостности памяти

- Исправление проблем с изоляцией ядра

- Защита DMA для ядра

- Защита Windows от атак на диски DMA

- Взаимодействие с пользователем

- Совместимость системы

- Как проверить, включена ли защита DMA ядра

- Использование Центра безопасности

- Использование системных сведений

- Вопросы и ответы

- Поддерживаются ли на рынке системы защиты Ядра DMA для Thunderbolt™ 3?

- Предотвращает ли защита DMA ядра от атак DMA во время загрузки?

- Как проверить, поддерживает ли определенный драйвер DMA-remapping?

- Когда драйверы для PCI или Thunderbolt™ 3 периферийных устройства не поддерживают DMA-remapping?

- Защита от DMA ядра моей системы отключена. Можно ли включать DMA-remapping для определенного устройства?

- Поддерживают ли драйверы Майкрософт DMA-remapping?

- Необходимо ли совместим драйверы для устройств без PCI с DMA-remapping?

- Как предприятие может включить политику переумежения внешних устройств?

- Изоляция ядра и Целостность памяти в Защитнике Windows 10

- Включить Изоляцию ядра и Целостность памяти в Защитнике

- Ваше устройство отвечает требованиям стандартной аппаратной безопасности

- Ваше устройство отвечает требованиям расширенной аппаратной безопасности

- Стандартная аппаратная безопасность не поддерживается

- Отключить Целостность памяти и Изоляцию ядра в Защитнике

- Что такое «Изоляция ядра» и «Целостность памяти» в Windows 10

- Что такое изоляция ядра

- Что такое целостность памяти

- Проблемы с виртуальной машиной

- Почему это отключено по умолчанию

- Как включить целостность памяти изоляции ядра

- Дополнительные функции защитника Windows от эксплойтов

Как исправить проблему блокировки драйверов в Windows 10 из-за «изоляции ядра»

Если ваш компьютер имеет 64-битную архитектуру и поддерживает технологии виртуализации Intel VT-X или AMD-v (поддерживаются большинством современных процессоров), то в Windows 10 вам доступны дополнительные функции безопасности на базе виртуализации.

Одна из таких функций называется “Изоляция ядра” (Core Isolation). Она использует аппаратную виртуализацию для изоляции критически важных частей ядра операционной системы от пользовательских драйверов и программного обеспечения, запущенного на компьютере. Изоляция ядра позволяет предотвратить доступ вредоносных программ и эксплойтов к защищенным зонам ядра и заблокировать попытки обхода контроля безопасности, инъекции вредоносных программ и другое потенциально опасное поведение.

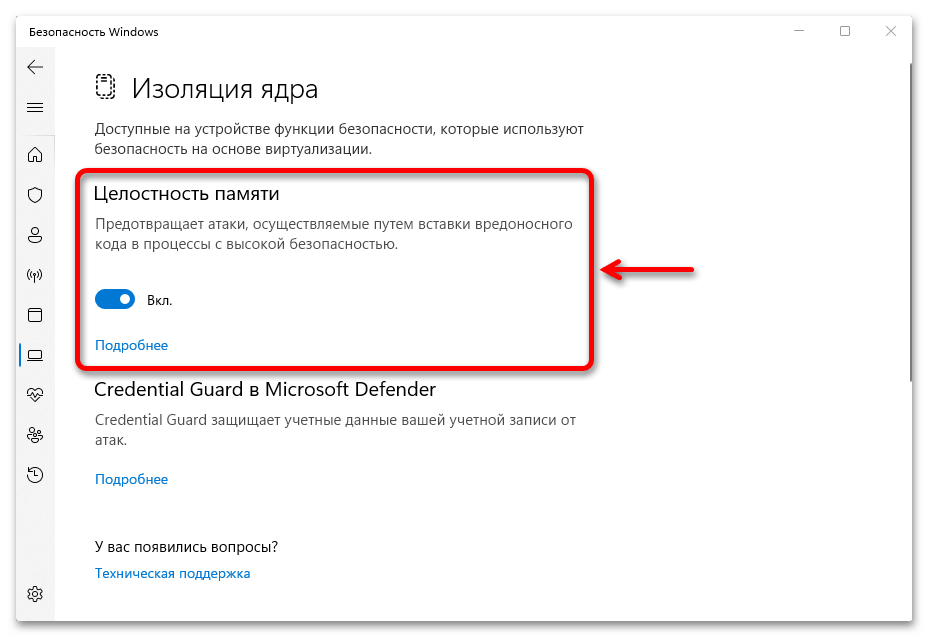

Функция под названием “Целостность памяти” (Memory integrity) является подмножеством изоляции ядра. Она защищает от внедрения вредоносного кода в память при вредоносной атаке.

Целостность памяти — это функция Windows, которая гарантирует надежность кода, работающего в ядре Windows. Она использует аппаратную виртуализацию и Hyper-V для защиты процессов режима ядра Windows от инъекции и выполнения вредоносного или непроверенного кода. Целостность кода, который работает в Windows, проверяется с помощью целостности памяти, что позволяет Windows эффективно противостоять атакам вредоносных программ.

“Целостность памяти” могла блокировать драйверы

При включении Memory Integrity, функция блокирует компьютер и может вызывать проблемы с загрузкой или работой драйверов.

В новом документе поддержки Microsoft пояснила, что ошибки или обычно неопасные уязвимости драйверов могут приводить к тому, что “Целостность памяти” блокирует их загрузку.

В таких ситуациях Microsoft рекомендует проверить доступность обновленного драйвера, в котором уязвимость уже может быть исправлена.

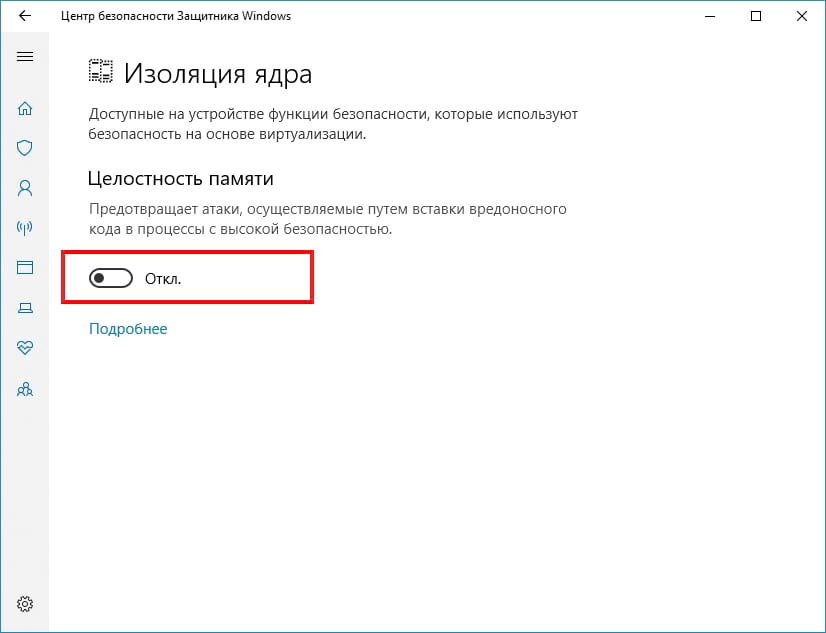

Если данный вариант не сработал, то рекомендуется отключить функцию Memory Integrity, чтобы драйвер мог корректно загрузиться.

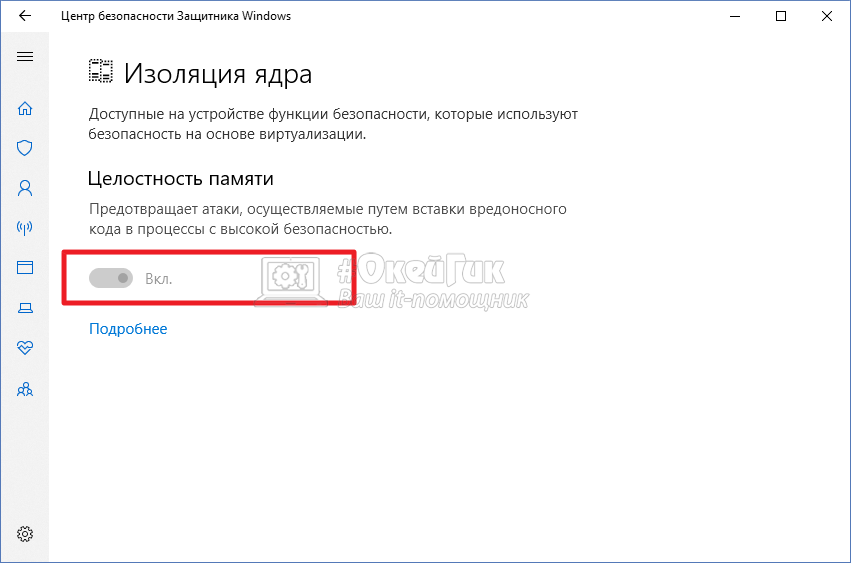

Для отключения “Целостности памяти”, выполните следующие шаги:

В качестве альтернативы можно кликнуть по ссылке windowsdefender://coreisolation/ в Windows 10, чтобы открыть необходимую страницу.

После этого, проверьте, остались ли проблемы с загрузкой драйверов. Если проблема сохранилась, то вам лучше получить помощь у производителя устройства и уточнить, когда станет доступен обновленный драйвер.

Источник

Как включить защиту целостности памяти в Windows 10 April 2018 Update

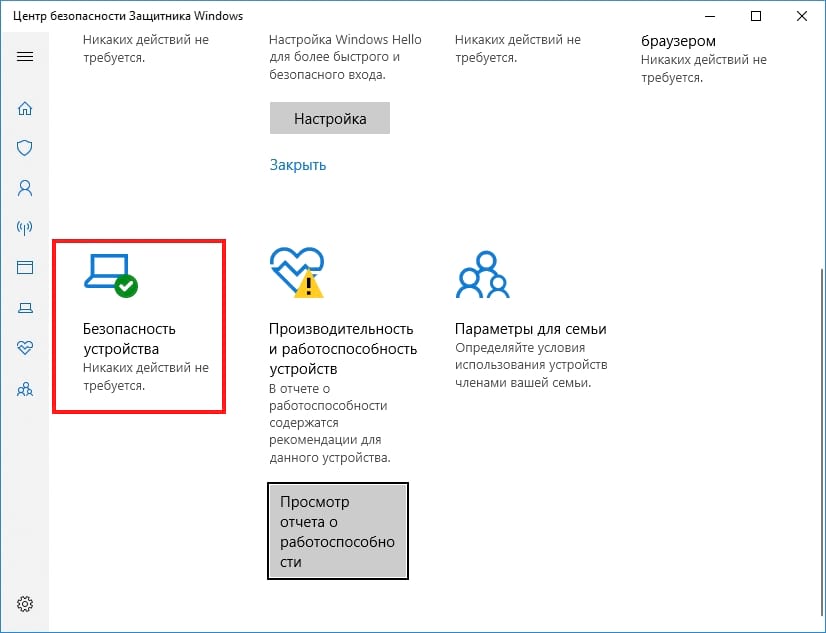

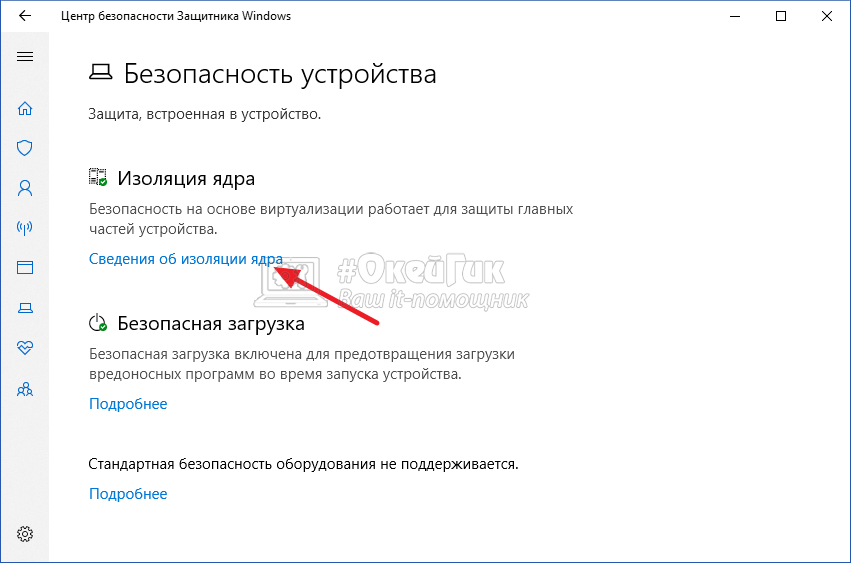

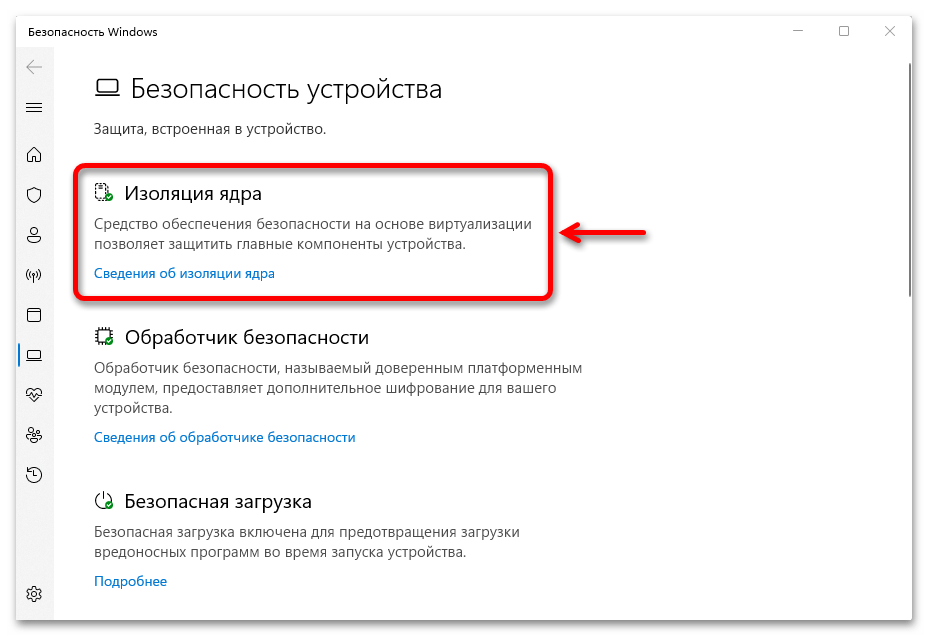

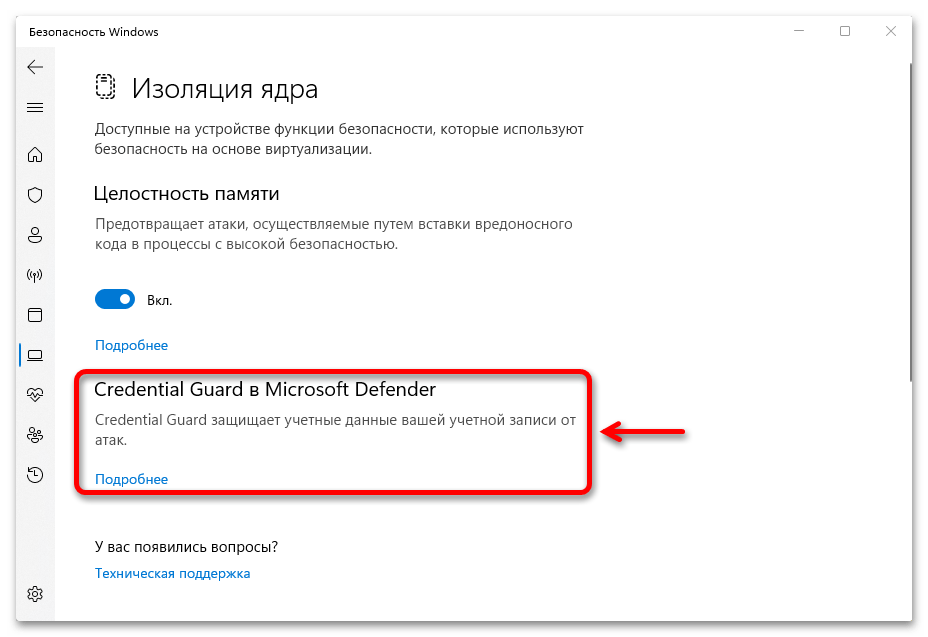

В Windows 10 (версия 1803) Центр безопасности Защитника Windows получил несколько улучшений, в том числе новый раздел “Безопасность устройства”, которые предлагает управление расширенными инструментами безопасности, такими как «Изоляция ядра».

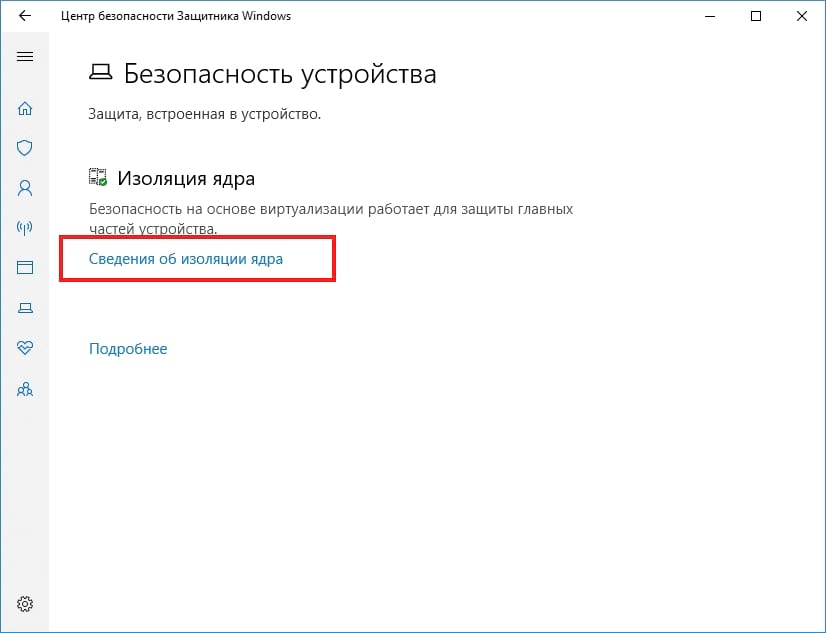

Рассмотрим, как включить функцию “Целостность памяти” в Windows 10 April 2018 Update, чтобы усилить безопасность компьютера.

Включение целостности памяти

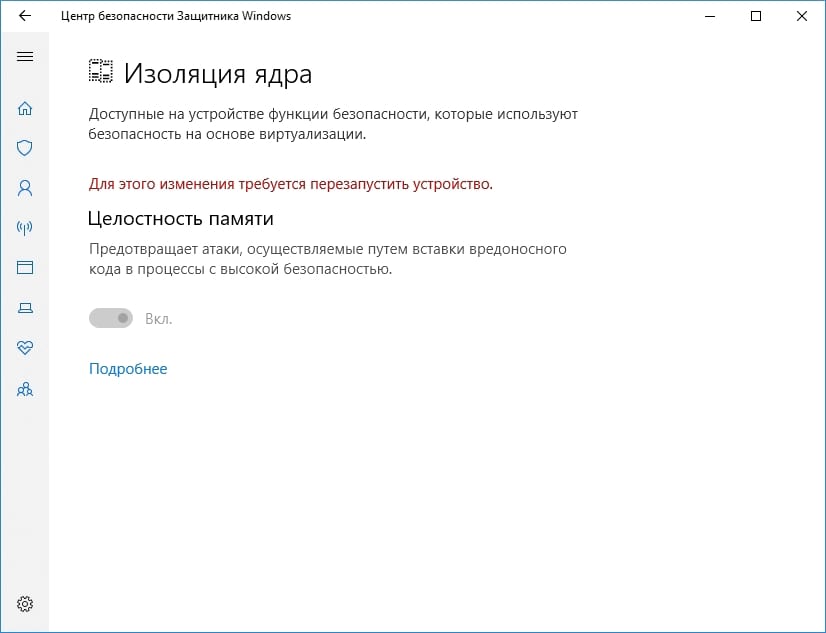

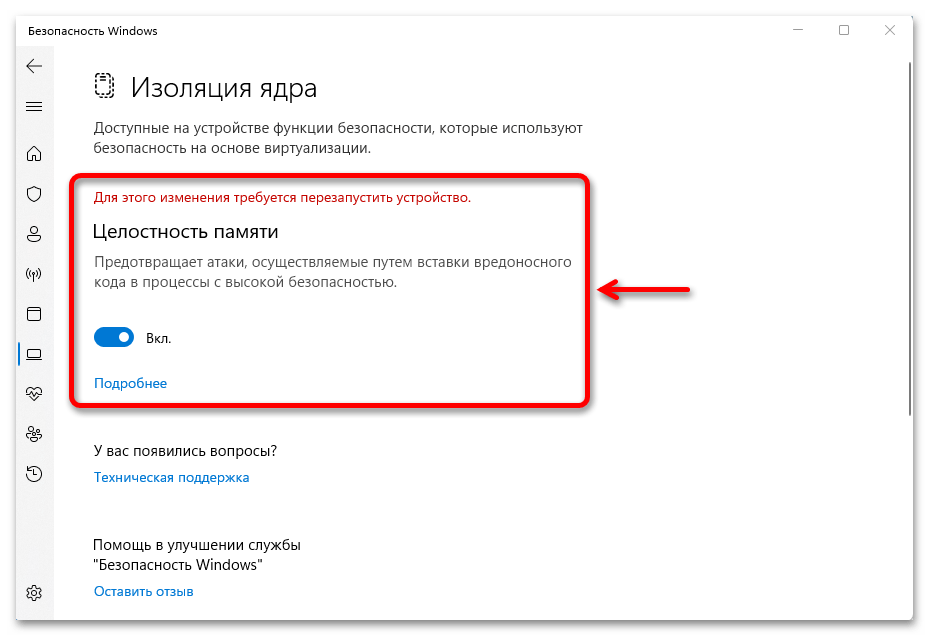

После выполнения этих действий нужно перезагрузить компьютер, чтобы изменения вступили в силу.

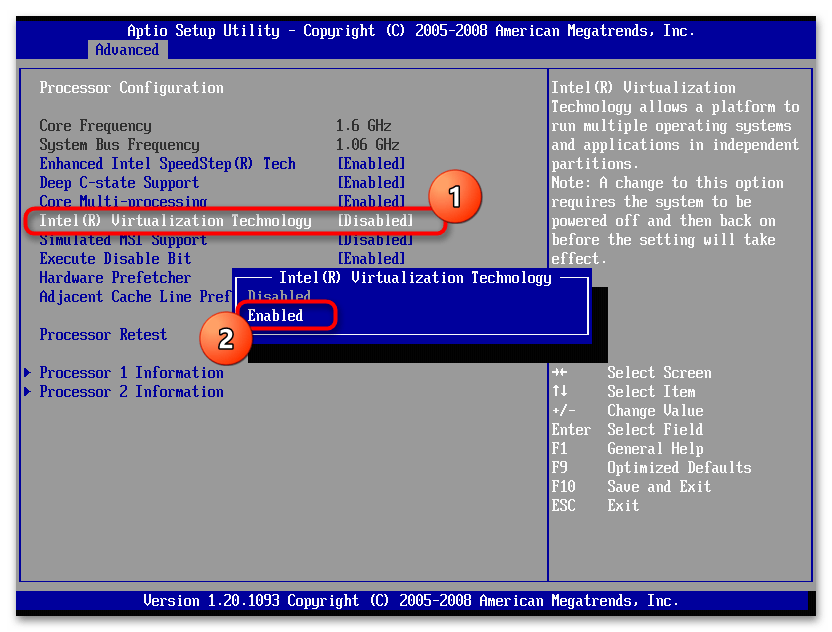

Примечание: для работы данной функции ваш процессор должен поддерживать технологии виртуализации. Кроме того, виртуализация должна быть включена в BIOS или UEFI. В противном случае, функция будет недоступна.

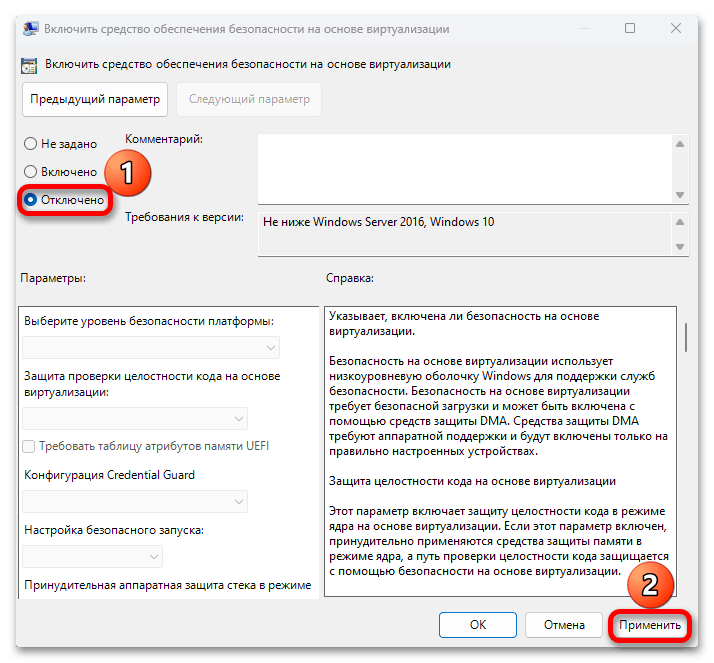

Исправление проблем с изоляцией ядра

В некоторых случаях можно столкнуться с проблемами совместимости в некоторых приложениях, если изоляция ядра включена. Чтобы исправить неполадки придется отключить функцию.

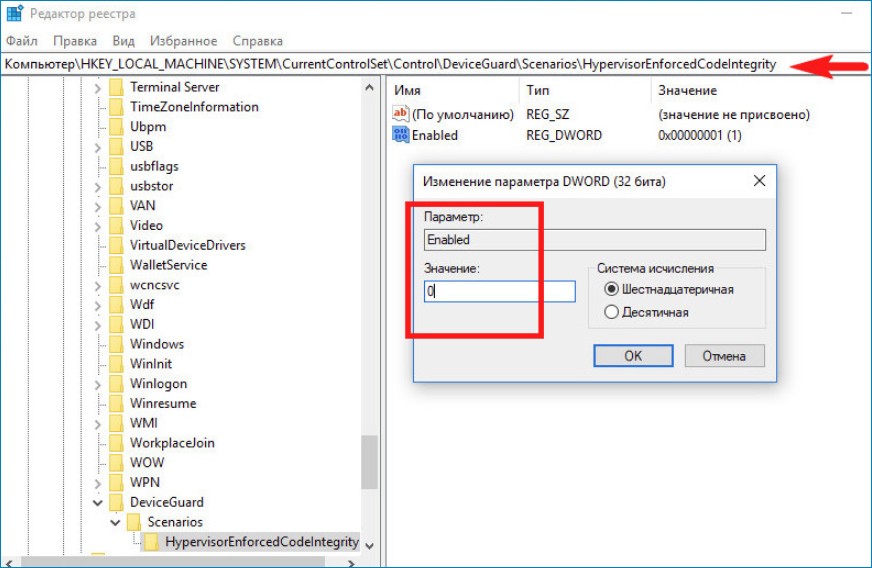

Если вы пытаетесь отключить целостность памяти в Центре безопасности Защитника Windows, но опция стала неактивной и показывается сообщение “Этим параметром управляет ваш администратор”, то все еще можно деактивировать функцию с помощью системного реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

Для отключения вы также можете воспользоваться готовым reg-файлом, выполнив запуск от имени администратора.

После выполнения этих действий нужно перезагрузить компьютер, чтобы изменения вступили в силу.

Источник

Защита DMA для ядра

Относится к:

В Windows 10 версии 1803 корпорация Майкрософт представила новую функцию под названием Ядра DMA Protection для защиты компьютеров от атак прямого доступа к памяти с помощью устройств горячего подключения PCI к внешне доступным портам PCIe (например, Thunderbolt™ 3 порта и CFexpress). В Windows 10 версии 1903 корпорация Майкрософт расширила поддержку защиты DMA ядра, чтобы охватить внутренние порты PCIe (например, слоты M.2)

Атаки DMA на диске могут привести к раскрытию конфиденциальной информации, которая находится на компьютере, или даже впрыскивание вредоносных программ, позволяющих злоумышленникам удаленно обходить экран блокировки или управлять компьютерами.

Эта функция не защищает от атак DMA с помощью 1394/FireWire, PCMCIA, CardBus, ExpressCard и т. д.

Устройства PCI являются устройствами, способными к DMA, что позволяет им читать и записывать в системную память по заве. без участия системного процессора в этих операциях. Возможность DMA — это то, что делает устройства PCI самыми высокими на сегодняшний день. Эти устройства исторически существовали только в корпусе ПК, подключенных в качестве карты или припайных на материнской доске. Для доступа к этим устройствам пользователю требовалось отключить питание в системе и разобрать шасси.

Сегодня это больше не касается портов PCIe с горячим подключением (например, Thunderbolt™ и CFexpress).

Порты PCIe горячего подключения™ такие как Thunderbolt™ обеспечили современные компьютеры с емкими, недоступными ранее для компьютеров. Это позволяет пользователям прикреплять новые классы внешних периферийных устройств, таких как графические карты или другие устройства PCI, к своим ПК с горячим подключением, идентичным USB. Наличие внешних и легко доступных портов горячей вилки PCI делает компьютеры восприимчивыми к атакам DMA на диске.

Атаки DMA на диске — это атаки, которые происходят, когда владелец системы не присутствует и обычно занимает менее 10 минут с простыми и умеренными средствами атаки (доступными, готовыми аппаратными средствами и программным обеспечением), которые не требуют разборки компьютера. Простым примером может быть то, что владелец ПК покидает компьютер для быстрого кофе-брейка, а в перерыве злоумышленник включает устройство, похожее на USB, и уходит со всеми секретами на компьютере или вводит вредоносную программу, которая позволяет им удаленно управлять компьютером.

Защита Windows от атак на диски DMA

Windows использует блок управления системной вводной и выходной памятью (IOMMU), чтобы блокировать запуск и выполнение DMA внешних периферийных устройств, если драйверы этих периферийных устройств не поддерживают изоляцию памяти (например, DMA-remapping). Периферийные устройства с совместимыми драйверами DMA Remapping будут автоматически писаными, запущенными и разрешенными для выполнения DMA в назначенных областях памяти.

По умолчанию периферийные устройства с несовместимыми драйверами DMA будут заблокированы для запуска и выполнения DMA до тех пор, пока авторизованный пользователь не запишется в систему или не откроет экран. ИТ-администраторы могут изменять поведение по умолчанию, применяемое к устройствам с помощью DMA Remapping несовместимых драйверов с помощью политик MDM DmaGuard.

Взаимодействие с пользователем

По умолчанию периферийные устройства с драйверами совместимых устройств dMA будут автоматически писаными и запущены. Периферийные устройства с драйверами, несовместимыми с DMA, будут заблокированы, если периферийное устройство было подключено до входа авторизованных пользователей или во время блокировки экрана. После разблокировки системы периферийный драйвер будет запущен оси, и периферийное устройство будет работать нормально до перезагрузки системы или отключения периферийного устройства. Периферийное устройство будет работать нормально, если пользователь блокирует экран или выходит из системы.

Совместимость системы

Защита DMA ядра требует новой поддержки прошивки UEFI. Ожидается, что эта поддержка будет поддерживаться только в недавно внедренных системах на основе Intel с Windows 10 версии 1803 (не во всех системах). Безопасность на основе виртуализации (VBS) не требуется.

Чтобы узнать, поддерживает ли система защиту от DMA ядра, Сведения о системе настольное приложение (MSINFO32). Системы, выпущенные до Windows 10 версии 1803, не поддерживают защиту DMA ядра, но могут использовать другие меры по смягчению последствий атак DMA, как описано в контрмерах BitLocker.

Защита DMA ядра не совместима с другими контрмерами атак DMA BitLocker. Рекомендуется отключить контрмеры атак DMA BitLocker, если система поддерживает защиту DMA ядра. Защита DMA ядра обеспечивает более высокую планку безопасности для системы в ответ на контрмеры атак DMA BitLocker, сохраняя при этом возможность использования внешних периферийных устройств.

Как проверить, включена ли защита DMA ядра

Системы, Windows 10 версии 1803, поддерживают защиту DMA ядра, имеют эту функцию безопасности, включенную автоматически осмием без необходимости конфигурации пользователя или ИТ-администратора.

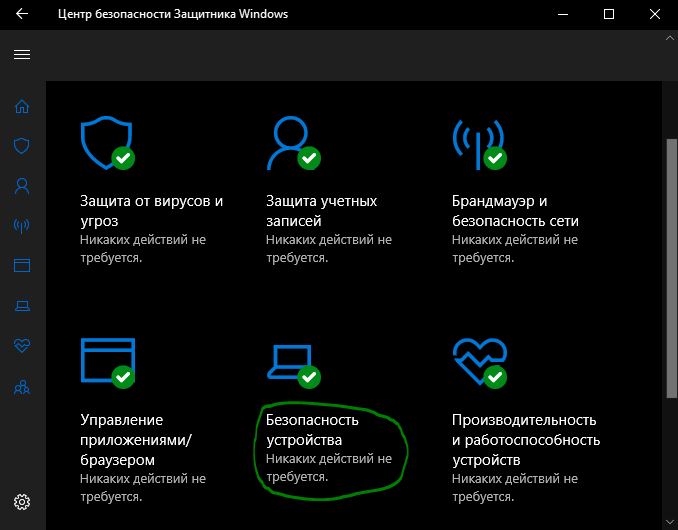

Использование Центра безопасности

Начиная с Windows 10 версии 1809, вы можете использовать Центр безопасности, чтобы проверить, включена ли защита DMA ядра. Нажмите **** > кнопку Пуск Параметрыобновления & безопасности Безопасность Windows Open Безопасность Windows безопасности устройства Основные сведения о защите доступа к > **** > **** > **** > **** > **** > памяти.

Использование системных сведений

Запуск MSINFO32.exe в командной подсказке или в Windows панели поиска.

Проверьте значение защиты от DMA ядра.

Если состояние защиты DMA ядра остается отключенным, система не поддерживает эту функцию.

Для систем, которые не поддерживают защиту DMA ядра, обратитесь к контрмерам BitLocker или Thunderbolt™ 3 и Security на операционной системе Microsoft Windows® 10 для других средств защиты DMA.

Вопросы и ответы

Поддерживаются ли на рынке системы защиты Ядра DMA для Thunderbolt™ 3?

На рынке системы, выпущенные с Windows 10 версии 1709 или более ранней версии, не будут поддерживать защиту DMA ядра для Thunderbolt™ 3 после обновления до версии Windows 10 1803, так как для этой функции требуются изменения прошивки BIOS/платформы и гарантии, которые не могут быть заданы на ранее выпущенные устройства. Для этих систем обратитесь к контрмерам BitLocker или Thunderbolt™ 3 и Security в операционной системе Microsoft Windows® 10 для других средств защиты DMA.

Предотвращает ли защита DMA ядра от атак DMA во время загрузки?

Нет, защита DMA ядра защищает от атак DMA с помощью диска только после загрузки ОС. Защита от атак с помощью портов Thunderbolt™ 3 во время загрузки является обязанностью системной прошивки/BIOS.

Как проверить, поддерживает ли определенный драйвер DMA-remapping?

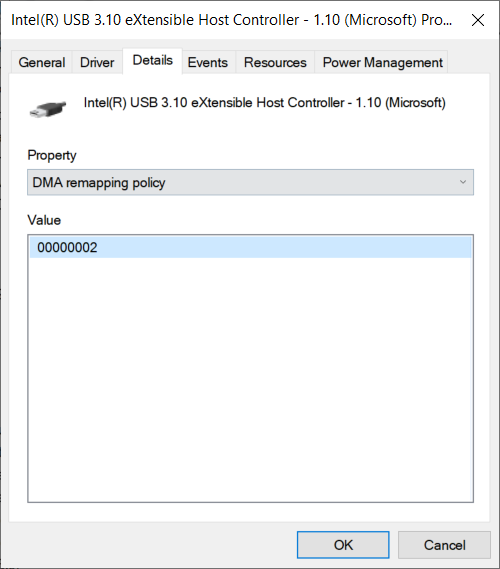

DMA-remapping поддерживается для определенных драйверов устройств и не поддерживается всеми устройствами и драйверами на платформе. Чтобы проверить, выбирается ли определенный драйвер в DMA-remapping, проверьте значения, соответствующие свойству политики изменения DMA, на вкладке Сведения о устройстве в диспетчере устройств*. Значение 0 или 1 означает, что драйвер устройства не поддерживает DMA-remapping. Значение два означает, что драйвер устройства поддерживает DMA-remapping. Если свойство не доступно, политика не устанавливается драйвером устройства (то есть драйвер устройства не поддерживает DMA-remapping). Проверьте экземпляр драйвера для устройства, которое вы тестируете. Некоторые драйверы могут иметь различные значения в зависимости от расположения устройства (внутренний или внешний).

*Для Windows 10 версий 1803 и 1809 годов поле свойств в диспетчере устройств использует GUID, как повеяно на следующем изображении.

Когда драйверы для PCI или Thunderbolt™ 3 периферийных устройства не поддерживают DMA-remapping?

Если на периферийных устройствах есть драйверы классов, предоставляемые Windows, используйте эти драйверы в ваших системах. Если нет драйверов класса, предоставляемых Windows для периферийных устройств, обратитесь к вашему поставщику периферийных устройств или драйвера, чтобы обновить драйвер для поддержки DMA Remapping.

Защита от DMA ядра моей системы отключена. Можно ли включать DMA-remapping для определенного устройства?

Да. DMA-перенаверка для определенного устройства может быть включена независимо от защиты от DMA ядра. Например, если драйвер выбирает и ВТ-d (технология виртуализации для directed I/O) включена, то для драйвера устройств будет включена переоценка DMA, даже если защита Ядра DMA отключена.

Защита DMA ядра — это политика, которая позволяет или блокирует устройства для выполнения DMA на основе их состояния и возможностей.

Поддерживают ли драйверы Майкрософт DMA-remapping?

В Windows 10 1803 г. и далее драйверы почтовых ящиков Microsoft для контроллеров USB XHCI (3.x), служба хранилища контроллеров AHCI/SATA и контроллеров служба хранилища NVMe поддерживают DMA Remapping.

Необходимо ли совместим драйверы для устройств без PCI с DMA-remapping?

Нет. Устройства для периферийных устройств, не в том что касается PCI, например USB-устройств, не выполняют DMA, поэтому нет необходимости в совместимости драйвера с DMA Remapping.

Как предприятие может включить политику переумежения внешних устройств?

Политика переумерия внешних устройств контролирует, следует ли огонять внешние периферийные устройства, не совместимые с DMA-remapping. Периферийные устройства, совместимые с DMA-remapping, всегда ок. Периферийные устройства, которые не являются, могут быть заблокированы, разрешены или разрешены только после того, как пользователь вошел (по умолчанию).

Политика может быть включена с помощью:

Источник

Изоляция ядра и Целостность памяти в Защитнике Windows 10

За последние несколько лет, кибер-атаки изменились. Хакеры теперь могут захватить ваш компьютер и заблокировать файлы, если вы не готовы заплатить им деньги. Эти типы атак называются Ransomware, и они используют эксплойты уровня ядра, которые пытаются запустить вредоносное ПО с наивысшими привилегиями, например WannaCry и Petya ransomware. Чтобы смягчить эти типы атак, Microsoft развернула функцию, позволяющую включить Изоляция Ядра и Целостность памяти для предотвращения таких атак.

Включить Изоляцию ядра и Целостность памяти в Защитнике

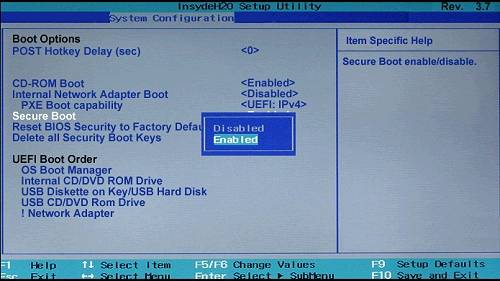

Важно: Параметры доступные в настройке безопасности устройства зависят от конфигурации вашего оборудования. В моем случае, стандартная аппаратная безопасность не поддерживается, поэтому ОС использует защиту на основе виртуализации. Я включил в БИОСе функцию «Безопасная загрузка» и появилась возможность активировать функцию изоляцию ядра.

Ваше устройство отвечает требованиям стандартной аппаратной безопасности

Это означает, что ваше устройство поддерживает целостность памяти и изоляцию ядра, а также имеет:

Ваше устройство отвечает требованиям расширенной аппаратной безопасности

Стандартная аппаратная безопасность не поддерживается

Тем не менее, есть еще два варианта, которые могут быть доступны в зависимости от оборудования вашего ПК.

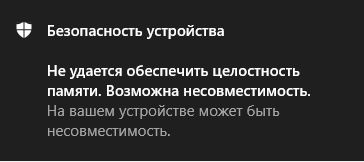

Если вы включили ползунок и вам выдает ошибку «Не удается обеспечить целостность памяти. Возможно несовместимость«, то включите в БИОСе функцию Secure Boot он же Boot Mode, одним словом, Вам нужно включить «Безопасную загрузку в БИОС».

Отключить Целостность памяти и Изоляцию ядра в Защитнике

Решил немного подредактировать статью. Дело в том, что функция ядра включается, но назад выключить невозможно. Я как то решил установить игру PointBlank и она мне выдавала ошибку 1073. Искал проблему около часа, пока не вспомнил, что включена изоляция ядра и Frost не может получить доступ. Тут у меня возник вопрос, какого черта «фогейм» должна иметь доступ к моему ядру? Удалил вообщем игру и занес для себя 4game в черный список на вечность. Вообщем, при включенной функции «изоляция ядра» в защитнике windows 10, не будет запускаться ни одна игра от 4game.ru (фогейм). Если она включена, то разберем, как отключить целостность памяти.

1 Способ. Если у вас в БИОСе включена функция Secure Boot, то зайдите в БИОС и отключите ее. Разных версий БИОС, UEFI много, я не буду описывать как это делать, но дам совет; просто наберите слово в поиске «отключить Безопасную загрузку в БИОС (можете еще указать производителя материнской платы)» и нажмите картинки, и по картинкам ориентируетесь. Когда отключите эту функцию в БИОСе, перейдите в защитник windows 10 и ползунок станет активным, что позволить выключить изоляцию ядра и целостность памяти.

2 Способ. Следующий метод заключается в редактировании параметра в реестре. Откройте редактор реестра и перейдите по следующему пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity

Источник

Что такое «Изоляция ядра» и «Целостность памяти» в Windows 10

О бновление в апреле 2018 года для Windows 10 обеспечивает всем пользователям функции защиты «Изоляция ядра» и «Целостность памяти». Они используют защиту на основе виртуализации для защиты Ваших основных процессов операционной системы от несанкционированного доступа, но защита по умолчанию отключена.

Что такое изоляция ядра

В первоначальном выпуске Windows 10 функции безопасности на основе виртуализации (VBS) были доступны только в корпоративных версиях Windows 10 в составе «Защиты устройства». С обновлением в апреле 2018 года изоляция ядра предоставляет некоторые функции безопасности на основе виртуализации для всех версий Windows 10.

Некоторые функции изоляции ядра включены по умолчанию на ПК с Windows 10, которые соответствуют определенным требованиям к оборудованию и прошивке, включая 64-битный процессор и чип TPM 2.0. Это также требует, чтобы Ваш ПК поддерживал технологию виртуализации Intel VT-x или AMD-V и что он включен в настройках UEFI Вашего ПК.

Когда эти функции включены, Windows использует функции аппаратной виртуализации для создания защищенной области системной памяти, изолированной от обычной операционной системы. Windows может запускать системные процессы и программное обеспечение для обеспечения безопасности в этой безопасной зоне. Это защищает важные процессы операционной системы от несанкционированного доступа к чему-либо, находящемуся за пределами безопасной зоны.

Даже если вредоносная программа работает на Вашем ПК и знает эксплойт, который должен позволить взломать эти процессы Windows, защита на основе виртуализации является дополнительным уровнем защиты, который изолирует их от атак.

Что такое целостность памяти

Функция, известная как «Целостность памяти» в интерфейсе Windows 10, также известна как «Защищенная целостность кода гипервизора» (HVCI) в документации Microsoft.

Целостность памяти по умолчанию отключена на компьютерах, обновленных до обновления апреля 2018 года, но Вы можете включить их. Он будет включен по умолчанию для новых установок Windows 10 в будущем.

Эта функция является подмножеством изоляции ядра. Для Windows обычно требуются цифровые подписи для драйверов устройств и другого кода, который работает в режиме ядра Windows низкого уровня. Это гарантирует, что они не пострадали от вредоносного ПО. Когда «Целостность памяти» включена, «служба целостности кода» в Windows запускается внутри контейнера, защищенного гипервизором, созданного изоляцией ядра. Это должно сделать почти невозможным, чтобы вредоносное ПО пыталось вмешаться в проверку целостности кода и получить доступ к ядру Windows.

Проблемы с виртуальной машиной

Поскольку целостность памяти использует аппаратное обеспечение виртуализации системы, оно несовместимо с программами виртуальной машины, такими как VirtualBox или VMware. Только одно приложение может использовать это оборудование за раз.

Вы можете увидеть сообщение о том, что Intel VT-X или AMD-V не включены или недоступны, если Вы устанавливаете программу виртуальной машины в системе с включенной целостностью памяти. В VirtualBox Вы можете увидеть сообщение об ошибке «Raw-mode is unavailable courtesy of Hyper-V», если функция защиты памяти включена.

В любом случае, если у Вас возникла проблема с программным обеспечением Вашей виртуальной машины, Вы должны отключить целостность памяти, чтобы использовать его.

Почему это отключено по умолчанию

Основная функция изоляции ядра не должна вызывать никаких проблем. Она включен на всех ПК с Windows 10, которые могут ее поддерживать, и нет интерфейса для ее отключения.

Тем не менее, защита целостности памяти может вызвать проблемы с некоторыми драйверами устройств или другими низкоуровневыми приложениями Windows, поэтому она по умолчанию отключена при обновлении. Microsoft по-прежнему подталкивает разработчиков и производителей устройств к совместимости своих драйверов и программного обеспечения, поэтому по умолчанию она включена на новых компьютерах и новых установках Windows 10.

Если один из драйверов, который требуется Вашему компьютеру для загрузки, несовместим с защитой памяти, Windows 10 отключит ее, чтобы Ваш компьютер мог загрузиться и работать правильно.

Если после включения защиты памяти возникают проблемы с другими устройствами или программным обеспечением, корпорация Microsoft рекомендует проверять обновления для конкретного приложения или драйвера. Если обновлений нет, отключите функцию защиты памяти.

Как мы уже упоминали выше, целостность памяти также будет несовместима с некоторыми приложениями, которые требуют эксклюзивного доступа к аппаратным средствам виртуализации системы, таким как программы виртуальной машины. Другие инструменты, включая некоторые отладчики, также требуют эксклюзивного доступа к этому оборудованию и не будут работать с включенной целостностью памяти.

Как включить целостность памяти изоляции ядра

Вы можете увидеть, включена ли на Вашем ПК функция изоляции ядра и включить или отключить защиту памяти в Центре безопасности Защитника Windows. (Этот инструмент будет переименован в «Безопасность Windows» как часть обновления Redstone 5, который будет запущен осенью 2018 года).

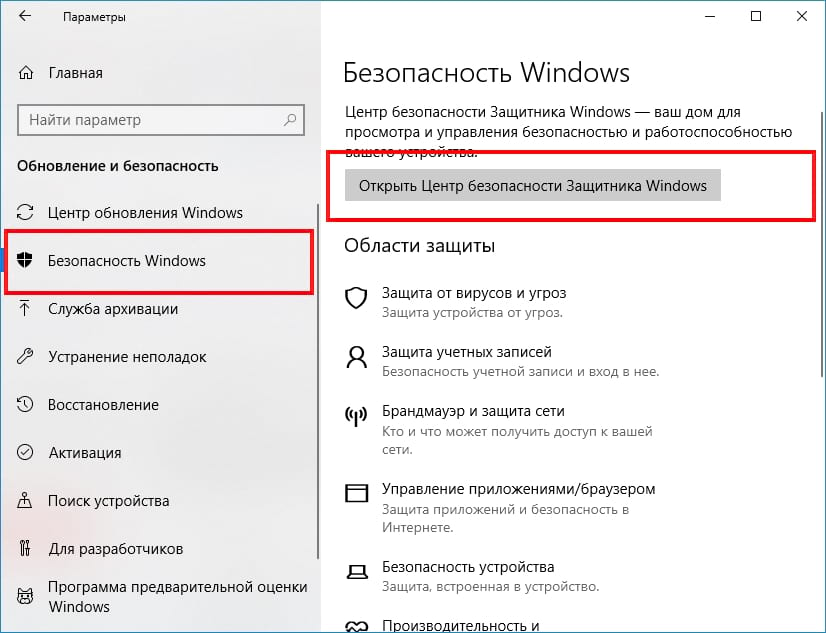

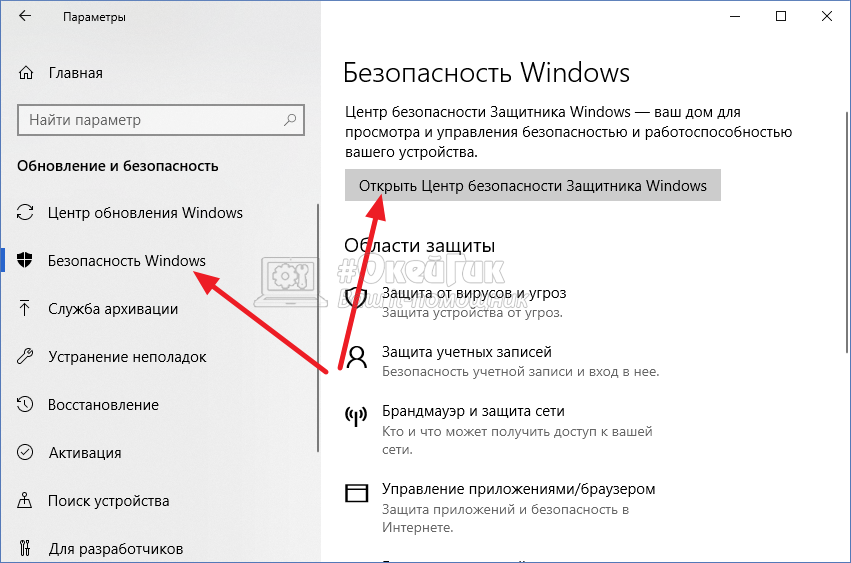

Чтобы открыть его, найдите «Центр безопасности Защитника Windows» в меню «Пуск» или откройте «Параметры» > «Обновление и безопасность» > «Безопасность Windows» > «Открыть Центр безопасности Защитника Windows».

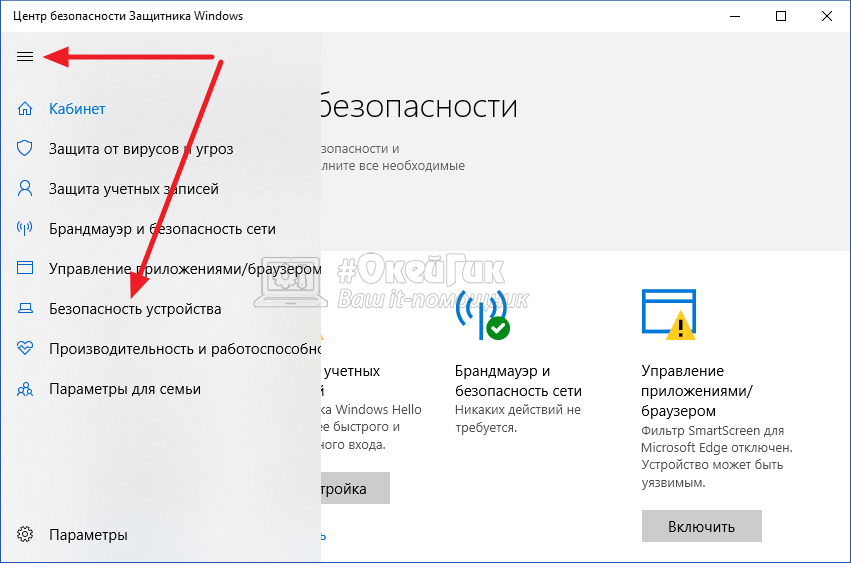

Нажмите значок «Безопасность устройства» в Центре безопасности защитника Windows.

Если функция изоляции ядра включена на Вашем ПК, Вы увидите здесь сообщение «Безопасность на основе виртуализации работает для защиты главных частей устройства».

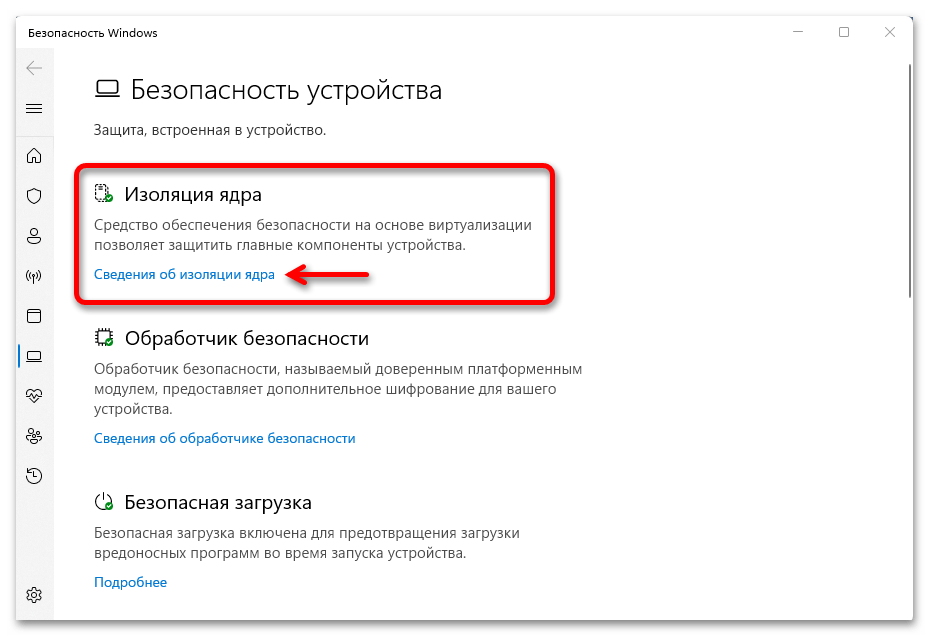

Чтобы включить (или отключить) защиту памяти, щелкните ссылку «Сведения об изоляции ядра».

На этом экране отображается, включена ли функция целостности памяти. На данный момент это единственный вариант.

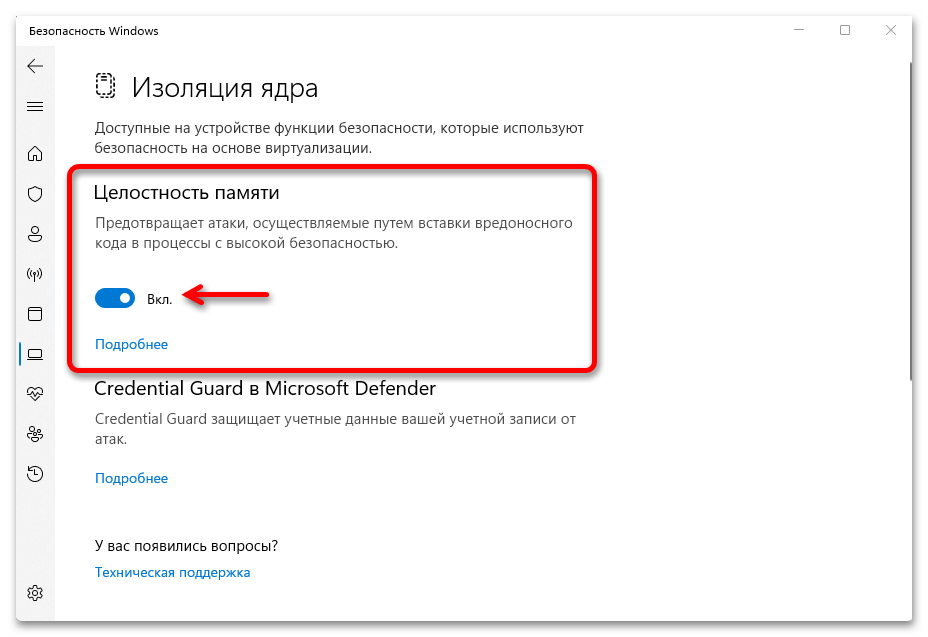

Чтобы включить целостность памяти, переведите переключатель в положение «Вкл.». Если Вы столкнулись с проблемами приложений или устройств и Вам необходимо отключить целостность памяти, вернитесь сюда и переведите переключатель в положение «Выкл».

Вам будет предложено перезагрузить компьютер, и изменение вступит в силу только после перезагрузки.

Дополнительные функции защитника Windows от эксплойтов

Изоляция ядра и Целостность памяти — это некоторые из многих новых функций безопасности, которые Microsoft добавила как часть Защитника Windows от эксплойтов. Это набор функций, предназначенных для защиты Windows от атак.

Защита от эксплойтов, которая защищает Вашу операционную систему и приложения от многих типов эксплойтов, включена по умолчанию. Это заменяет старый инструмент EMET от Microsoft и включает в себя функции анти-эксплойт. Все пользователи Windows 10 теперь имеют защиту от эксплойтов.

Также имеется контроль доступа к папкам, который защищает Ваши файлы от вымогателей. Он не включен по умолчанию, потому что он требует некоторой настройки. Если Вы включите эту функцию, Вам придется разрешить доступ к приложениям, прежде чем они смогут обращаться к файлам в Ваших личных папках.

Целостность памяти будет включена по умолчанию на всех новых ПК, обеспечивая дополнительную защиту от атак. Только продвинутые пользователи, которые используют программное обеспечение виртуальной машины и другие инструменты, требующие доступа к аппаратной виртуализации системы, должны будут отключить его.

Источник

Содержание

- Изоляция ядра и целостность памяти в Windows 10

- Что такое изоляция ядра и целостность памяти

- Как включить изоляцию ядра и целостность памяти

- Как отключить изоляцию ядра и целостность памяти

- Изоляция ядра и Целостность памяти в Защитнике Windows 10

- Включить Изоляцию ядра и Целостность памяти в Защитнике

- Ваше устройство отвечает требованиям стандартной аппаратной безопасности

- Ваше устройство отвечает требованиям расширенной аппаратной безопасности

- Стандартная аппаратная безопасность не поддерживается

- Отключить Целостность памяти и Изоляцию ядра в Защитнике

- Как включить защиту целостности памяти в Windows 10 April 2018 Update

- Включение целостности памяти

- Исправление проблем с изоляцией ядра

Изоляция ядра и целостность памяти в Windows 10

Что такое изоляция ядра и целостность памяти

Изоляция ядра — это процесс дополнительный защиты, который обеспечивается методом ограждения процессов компьютера от операционной системы и устройства. За счет данных действий удается избежать подрыва работы операционной системы при попадании на компьютер вирусов.

Целостность памяти — это сопутствующая изоляции ядра защитная функция, которая направлена на ограничение доступа со стороны неизвестных потенциально опасных программ к процессам с высоким уровнем безопасности.

Важно: Функция изоляции ядра может работать только в том случае, если имеются достаточные для этого условия со стороны аппаратных данных компьютера. В настройках BIOS должна быть активна технология виртуализации, за счет которой компьютер под управлением Windows 10 может запускать различные приложения в виртуальном контейнере, ограничивая для них доступ от ключевых компонентов системы.

Как включить изоляцию ядра и целостность памяти

Параметры операционной системы Windows 10 позволяют управлять функциями безопасности на компьютере в полной мере. Через настройки Windows 10 можно включить изоляцию ядра и целостность памяти следующим образом:

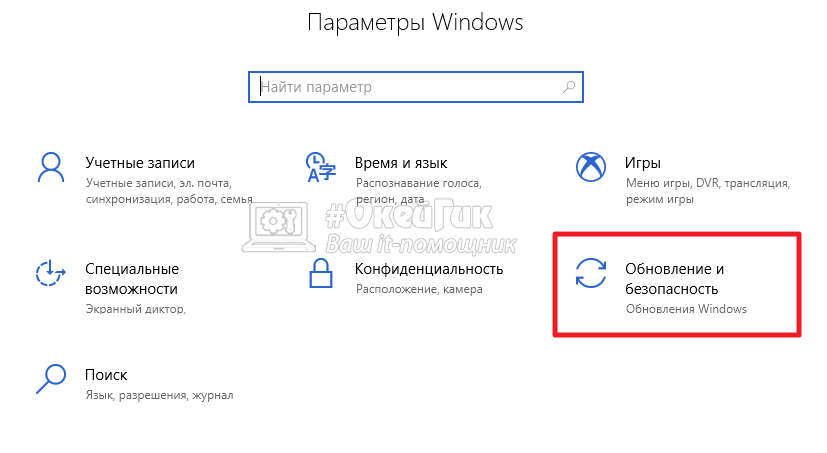

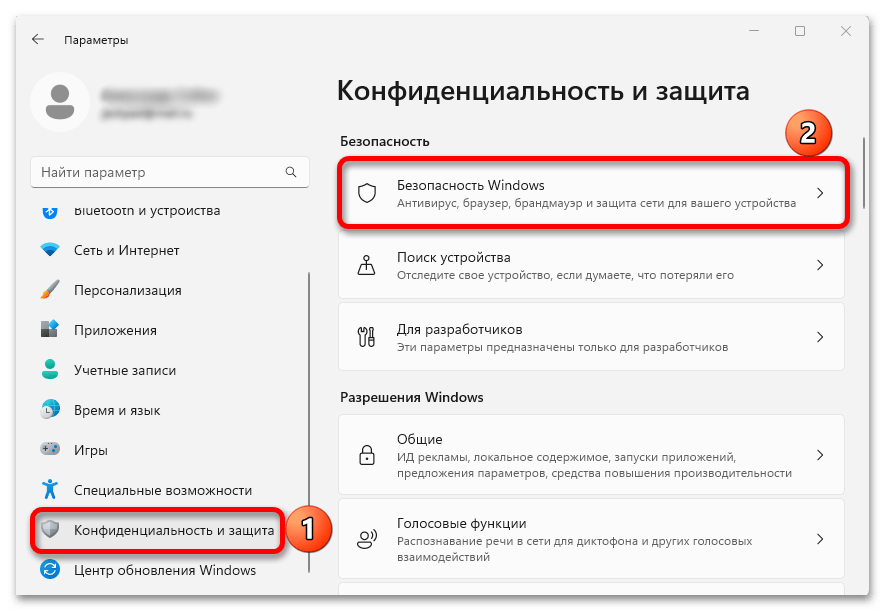

- Нажмите на клавиатуре сочетание клавиш Win+I или нажмите на шестеренку в меню “Пуск”, чтобы открыть параметры Windows. Далее в списке доступных параметров выберите вариант “Обновление и безопасность”;

Как отмечалось выше, если аппаратная составляющая компьютера не поддерживает возможность виртуализации, данная функция не будет работать. При включении пользователь увидит в нижнем правом углу сообщение “Не удается обеспечить целостность памяти. Возможна несовместимость”. Если это сообщение появилось, рекомендуется перейти в BIOS и посмотреть включена ли функция Secure Boot (Boot Mode).

Как отключить изоляцию ядра и целостность памяти

Новые функции в операционной системе, которые серьезно влияют на ее работу, всегда рискуют стать причиной возникновения проблем при работе компьютера. Не исключение и функция изоляции ядра. Пользователи, которые уже ее опробовали, отмечают на форумах Microsoft, что сталкиваются с проблемами при запуске ряда игр и программ. Единственный способ, как решить данную проблему, это отключить функцию изоляции ядра и целостность памяти. Возможно, в будущих обновлениях разработчики приложения или Microsoft поправит данную несовместимость.

Есть 3 способа, как отключить изоляцию ядра и целостность памяти:

- 1 способ — через параметры Windows. Способ идентичен рассмотренному выше варианту включения данной функциональности. Нужно перейти в указанный раздел и перевести переключатель в положение “Выключен”. Стоит отметить, что не всегда есть такая возможность после включения функции изоляции ядра. Если переключатель не активен, используйте один из приведенных ниже способов, чтобы отключить данную функциональность.

- 2 способ — через Secure Boot. Как было сказано выше, без функции Secure Boot, включенной в BIOS, работать функция изоляции ядра и целостность памяти не будет. Соответственно, если отключить в BIOS (или UEFI) данную функцию, отключится и сам защитник в операционной системе. В зависимости от версии BIOS (UEFI) может отличаться способ отключения данной функциональности. После того как Secure Boot будет отключен через BIOS, перейдите к способу 1 и отключите через параметры Windows 10 данную функцию — ползунок станет активным.

3 способ — через реестр. Через редактор реестра также можно отключить функцию изоляции ядра и целостность памяти, если она активна. Для этого нужно открыть редактор реестра — нажать на клавиатуре Win+R и использовать команду Regedit. Далее в редакторе в раздел:

Здесь нужно нажать дважды левой кнопкой мыши на параметр Enable и поменять его значение на 0.

После этого перезагрузите компьютер, чтобы изменения вступили в силу.

Изоляция ядра и Целостность памяти в Защитнике Windows 10

За последние несколько лет, кибер-атаки изменились. Хакеры теперь могут захватить ваш компьютер и заблокировать файлы, если вы не готовы заплатить им деньги. Эти типы атак называются Ransomware, и они используют эксплойты уровня ядра, которые пытаются запустить вредоносное ПО с наивысшими привилегиями, например WannaCry и Petya ransomware. Чтобы смягчить эти типы атак, Microsoft развернула функцию, позволяющую включить Изоляция Ядра и Целостность памяти для предотвращения таких атак.

Изоляция ядра — обеспечивает дополнительную защиту от вредоносных программ и других атак, изолируя процессы компьютера от операционной системы и устройства.

Целостность памяти — функция изоляции ядра может запретить вредоносному коду доступ к процессам с высоким уровнем безопасности в случае атаки.

Центр защиты Windows Defender предлагает теперь такую функцию функцию — Безопасность устройства. Предоставляет отчеты о состоянии и управление функциями безопасности, встроенными в ваши устройства, включая включение функций для обеспечения повышенной защиты. Однако он не работает на программном уровне; аппаратное обеспечение должно также поддерживать его. Ваша прошивка должна поддерживать технологию виртуализации, которая позволяет ПК с Windows 10 запускать приложения в контейнере, чтобы они не получали доступ к другим частям системы.

Включить Изоляцию ядра и Целостность памяти в Защитнике

Важно: Параметры доступные в настройке безопасности устройства зависят от конфигурации вашего оборудования. В моем случае, стандартная аппаратная безопасность не поддерживается, поэтому ОС использует защиту на основе виртуализации. Я включил в БИОСе функцию «Безопасная загрузка» и появилась возможность активировать функцию изоляцию ядра.

Ваше устройство отвечает требованиям стандартной аппаратной безопасности

Это означает, что ваше устройство поддерживает целостность памяти и изоляцию ядра, а также имеет:

- TPM 2.0 (также называемый процессором безопасности)

- Безопасная загрузка включена

- DEP

- UEFI

Ваше устройство отвечает требованиям расширенной аппаратной безопасности

- Это означает, что в дополнение к всем требованиям стандартной аппаратной безопасности ваше устройство также имеет встроенную память.

Стандартная аппаратная безопасность не поддерживается

- Это означает, что ваше устройство не отвечает хотя бы одному из требований стандартной аппаратной безопасности.

- Войдите в систему как администратор и откройте Центр защиты Windows Defender и найдите параметр «Безопасность устройства».

- Далее нажмите на слово «сведения об изоляции ядра» и в графе «Целостность памяти» перетащите ползунок в режим Вкл. После включения он попросит вас перезагрузить компьютер, чтобы полностью включить целостность памяти. Если позже вы столкнетесь с проблемами совместимости приложений, вам может потребоваться отключить это.

Тем не менее, есть еще два варианта, которые могут быть доступны в зависимости от оборудования вашего ПК.

- Процессор безопасности отображается только в том случае, если у вас есть TPM , доступный для вашего ПК. Это дискретные чипы, припаянные к материнской плате компьютера OEM. Чтобы получить максимальную отдачу от TPM, OEM должен тщательно интегрировать системное оборудование и прошивку с TPM для отправки команд и реагирования на его ответы. Новые TPM могут также обеспечить преимущества безопасности и конфиденциальности для самого системного оборудования. Поэтому не забудьте проверить все это, если вы покупаете новый компьютер.

- Безопасная загрузка (Secure Boot) предотвращает загрузку вредоносного кода перед вашей ОС.

Если вы включили ползунок и вам выдает ошибку «Не удается обеспечить целостность памяти. Возможно несовместимость«, то включите в БИОСе функцию Secure Boot он же Boot Mode, одним словом, Вам нужно включить «Безопасную загрузку в БИОС».

Отключить Целостность памяти и Изоляцию ядра в Защитнике

Решил немного подредактировать статью. Дело в том, что функция ядра включается, но назад выключить невозможно. Я как то решил установить игру PointBlank и она мне выдавала ошибку 1073. Искал проблему около часа, пока не вспомнил, что включена изоляция ядра и Frost не может получить доступ. Тут у меня возник вопрос, какого черта «фогейм» должна иметь доступ к моему ядру? Удалил вообщем игру и занес для себя 4game в черный список на вечность. Вообщем, при включенной функции «изоляция ядра» в защитнике windows 10, не будет запускаться ни одна игра от 4game.ru (фогейм). Если она включена, то разберем, как отключить целостность памяти.

1 Способ. Если у вас в БИОСе включена функция Secure Boot, то зайдите в БИОС и отключите ее. Разных версий БИОС, UEFI много, я не буду описывать как это делать, но дам совет; просто наберите слово в поиске «отключить Безопасную загрузку в БИОС (можете еще указать производителя материнской платы)» и нажмите картинки, и по картинкам ориентируетесь. Когда отключите эту функцию в БИОСе, перейдите в защитник windows 10 и ползунок станет активным, что позволить выключить изоляцию ядра и целостность памяти.

2 Способ. Следующий метод заключается в редактировании параметра в реестре. Откройте редактор реестра и перейдите по следующему пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceGuardScenariosHypervisorEnforcedCodeIntegrity

- Справа нажмите два раза мышкой на параметры Enabled и установите значение . Перезагрузите компьютер, откройте windows defender и ползунок станет активным, далее отключите целостность памяти и изоляцию ядра.

Как включить защиту целостности памяти в Windows 10 April 2018 Update

В Windows 10 (версия 1803) Центр безопасности Защитника Windows получил несколько улучшений, в том числе новый раздел “Безопасность устройства”, которые предлагает управление расширенными инструментами безопасности, такими как «Изоляция ядра».

Изоляция ядра — технология безопасности на основе виртуализации, которая обеспечивает дополнительный уровень защиты против интеллектуальных атак. Целостность памяти является одной из составных частей технологии изоляции ядра — функция предназначена для предотвращения вставки вредоносного кода в процессы с высокой безопасностью. Защита обеспечивается за счет того, что страница виртуальной памяти ядра начинает выполнятся только после успешного прохождения проверки целостности.

Рассмотрим, как включить функцию “Целостность памяти” в Windows 10 April 2018 Update, чтобы усилить безопасность компьютера.

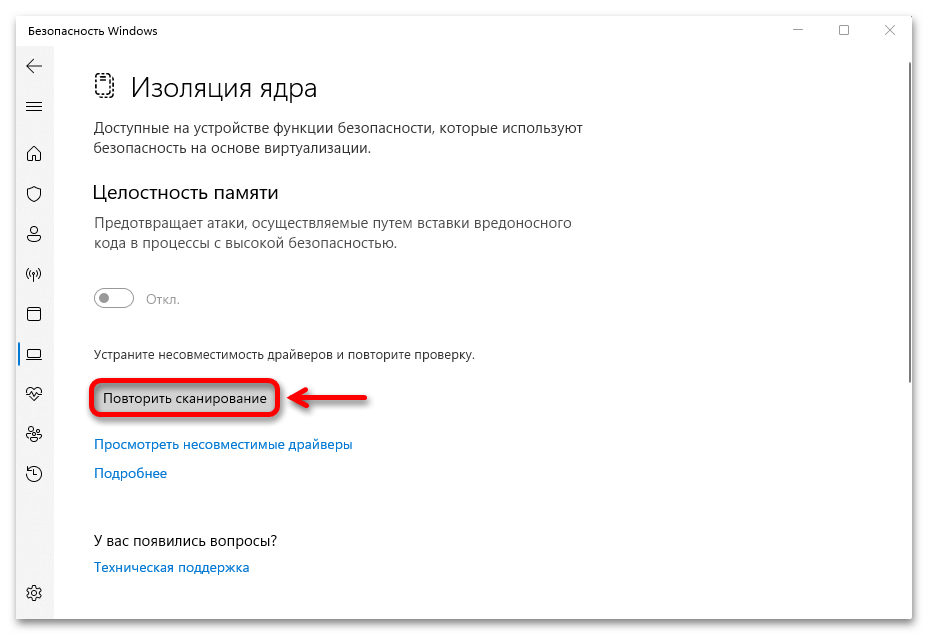

Включение целостности памяти

- Откройте Центр безопасности Защитника Windows.

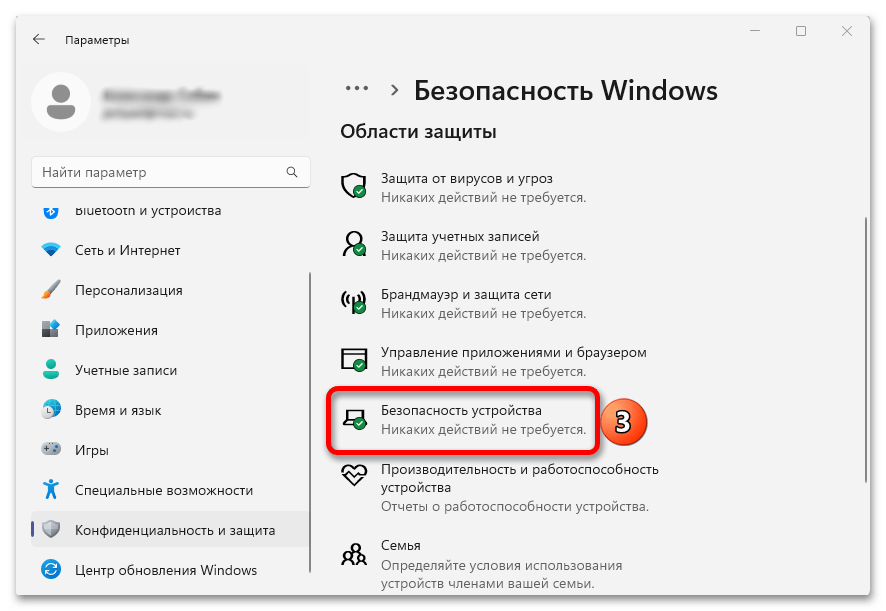

- Выберите раздел “Безопасность устройства”.

- В секции “Изоляции ядра” нажмите ссылку “Сведения об изоляции ядра”.

- Переведите переключатель “Целостность памяти” в активное положение.

После выполнения этих действий нужно перезагрузить компьютер, чтобы изменения вступили в силу.

Примечание: для работы данной функции ваш процессор должен поддерживать технологии виртуализации. Кроме того, виртуализация должна быть включена в BIOS или UEFI. В противном случае, функция будет недоступна.

Исправление проблем с изоляцией ядра

В некоторых случаях можно столкнуться с проблемами совместимости в некоторых приложениях, если изоляция ядра включена. Чтобы исправить неполадки придется отключить функцию.

Если вы пытаетесь отключить целостность памяти в Центре безопасности Защитника Windows, но опция стала неактивной и показывается сообщение “Этим параметром управляет ваш администратор”, то все еще можно деактивировать функцию с помощью системного реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

- Нажмите сочетание клавиш Windows + R , чтобы вызвать окно “Выполнить”.

- Введите regedit и нажмите ОК, чтобы запустить редактор реестра.

- Перейдите по следующему пути:

- Дважды щелкните по записи Enabled.

- Поменяйте значение с 1 на 0.

- Нажмите ОК.

Для отключения вы также можете воспользоваться готовым reg-файлом, выполнив запуск от имени администратора.

После выполнения этих действий нужно перезагрузить компьютер, чтобы изменения вступили в силу.

Содержание

- Защита DMA ядра (защита доступа к памяти) для изготовителей оборудования

- Проверка состояния защиты ядра DMA в системе Windows 10

- Microsoft рассказала, как можно решить проблему безопасности данных на SSD с «дырявым» аппаратным шифрованием

- How to disable Kernel DMA Protection #6750

- Comments

- Kernel DMA Protection (Memory Access Protection) for OEMs

- Verifying Kernel DMA Protection state on a Windows 10 system

Защита DMA ядра (защита доступа к памяти) для изготовителей оборудования

Защита DMA ядра (также называемая защитой доступа к памяти) — это функция Windows 10 защищенного ядра ПК, который поддерживается на платформах Intel и AMD, начиная с Windows 10 версии 1803 и Windows 10, версия 1809.

С помощью этой функции ОС и встроенного ПО системы защищают систему от вредоносных и непреднамеренных атак прямого доступа к памяти (DMA) для всех устройств с поддержкой DMA:

- Во время процесса загрузки.

- Для вредоносных DMA устройств, подключенных к легко доступным внутренним/внешним портам DMA, таким как слоты PCIe M.2 и Thunderbolt™3, во время выполнения ОС.

| Требование к платформе | Сведения |

|---|---|

| 64-разрядный ЦП. | Защита DMA ядра поддерживается только на 64-разрядных процессорах IA с расширениями виртуализации, включая Intel VT-X и AMD-v. |

| IOMMU (Intel VT-D, AMD-Vi) | Все устройства ввода-вывода, поддерживающие DMA, должны находиться за включенным (по умолчанию) IOMMU. IOMMU использует устройства блокировки и разблокировки на основе политики перечисления устройств DMAGuard и переназначения DMA для устройств с совместимыми драйверами. |

| Поддержка собственных элементов управления PCI Express | Включение pci Express Native Control с помощью метода ACPI _OSC требуется для поддержки защиты ядра DMA. |

| Защита DMA перед загрузкой |

|

| Индикаторы защиты DMA ядра ACPI |

|

| доверенный платформенный модуль (TPM) 2.0; | TPM, дискретные или встроенное ПО, будут достаточно. Дополнительные сведения см. в разделе доверенного платформенного модуля (TPM) 2.0.

|

Проверка состояния защиты ядра DMA в системе Windows 10

Состояние защиты DMA ядра можно проверить в заданной системе с помощью любого из следующих методов.

Использование приложения Сведения о системе:

- Запустите MSINFO32.exe.

- Установите флажок «Защита ядра DMA» на странице «Сводка по системе».

Использование приложения Безопасность Windows:

Запустите приложение Безопасность Windows из Windows меню .

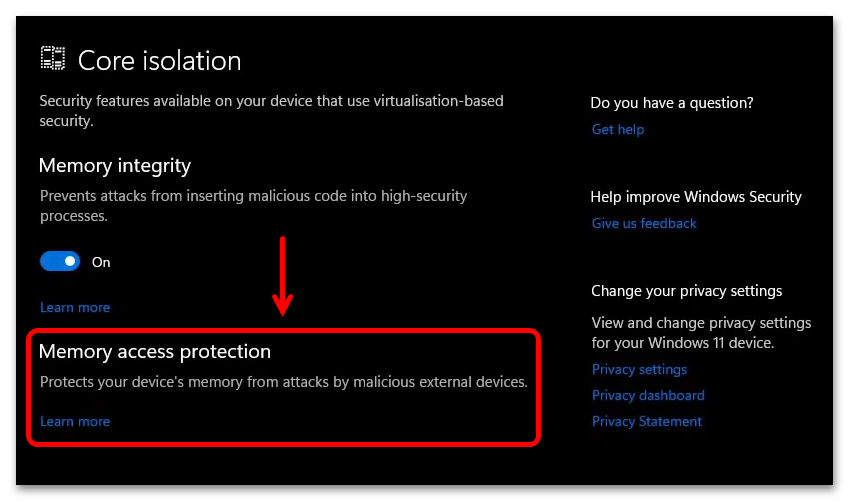

Щелкните значок «Безопасность устройства».

Щелкните «Основные сведения об изоляции».

Параметр «Защита доступа к памяти» будет указан в качестве доступной функции безопасности, если она включена.

- Если параметр «Защита доступа к памяти» отсутствует в списке, функция не включена в системе.

Источник

Microsoft рассказала, как можно решить проблему безопасности данных на SSD с «дырявым» аппаратным шифрованием

Несколько дней назад на Хабре публиковалась статья об исследовании ученых из университета Радбоуд, которые нашли уязвимость в системе шифрования данных некоторыми моделями SSD с аппаратной защитой. Так, используя специальные методы можно получить доступ к защищенным данным, причем пароль знать вовсе необязательно.

Для ОС Windows проблема оказалась наиболее актуальной, поскольку встроенная система шифрования Windows Bitlocker отключается, если ОС определяет SSD как имеющий аппаратную защиту. Фактически, пользователи, которые работают с SSD Сrucial и Samsung и не обновили прошивку своих накопителей, держат свои данные открытыми для злоумышленников. На днях корпорация Microsoft опубликовала информацию о методах защиты данных на SSD с аппаратной защитой в среде Windows.

Компания опубликовала статью, в которой рассказывается о том, что 1394 и Thunderbolt системы имеют активированную функцию Direct Memory Access (DMA). Ее необходимо выключать отдельно, по умолчанию она включена. Если защищенное системой BlitLocker устройство разлочено, ключ шифрования хранится в памяти компьютера. При желании злоумышленники могут подключить к уязвимому ПК специальным образом сконструированный девайс 1394 или Thubderbolt для поиска и кражи ключа шифрования.

Microsoft описывает несколько способов защиты от атак такого типа. Например, использовать функцию Kernel DMA Protection, доступную в Windows 10 1803. Для пользователей, у кого эта функция недоступна, Microsoft предлагает иные методы: «Для Windows 10 1803 и последующих версий, в случае поддержки системой функции Kernel DMA Protection, мы рекомендуем использовать эту возможность для снижения вероятности успешной атаки при помощи Thunderbolt DMA».

Эта функция блокирует подключенные устройства Thunderbolt 3 и не дает им доступа к функции Direct Memory Access до момента, пока не будут выполнен определенный набор процедур.

Когда Thunderbolt 3 устройство подключено к системе с активированной функцией Kernel DMA Protection, Windows проверит системные диски на предмет поддержки DMA-ремаппинга. Это функция, которая позволяет определенному участку изолированной памяти работать с устройство, использующимся для работы с операционной системой. Это позволяет избежать вторжения DMA-гаджетов в любые иные области памяти, крое заранее договоренных.

Если устройство поддерживает изоляцию памяти, Windows тут же даст команду устройству запустить DMA в изолированных участках памяти. Для устройств, чьи драйверы не поддерживают изоляцию памяти, доступ будет закрыть до тех пор, пока пользователь не войдет в систему или не разлочит экран.

Для тех же гаджетов, которые вообще не имеют поддержки DMA-ремапа, доступ к системе будет закрыт до тех пор, пока пользователь не залогинится или не разблокирует дисплей. Как только это сделано, Windows запустит специализированный драйвер и позволит гаджету активировать функцию DMA-доступа.

Kernel DMA Protection пока доступна для Windows 10 Build 1803, правда, необходима новое firmware для UEFI. Пользователи Windows могут узнать об этом методе защиты здесь. Если компьютер не поддерживает Kernel DMA Protection или же на нем установлена не самая новая версия Windows, корпорация Microsoft рекомендует деактивировать драйвер SBP-2 1394, а также отключить контроллеры thunderbolt в Windows

Стоит понимать, что если вы не работаете с устройствами Thunderbolt или 1394, то отключение контроллеров не даст ровно никакого эффекта. С другой стороны, те пользователи, у кого есть упомянутые выше типы устройств, могут, воспользовавшись советом компании, закрыть возможность осуществления такой атаки.

В Microsoft также заявляют о том, что если железо не соответствует Windows Engineering Guidance, то в нем, скорее всего выключены функции DMA и 1943 от Thunderolt. А это означает, что пиратские системы начинают работать сразу же при подключении к ПК.

«Если ваше аппаратное обеспечение отличается от рекомендаций Windows Engineering Guidance, после включения ПК Windows может активировать DMA на таком устройстве. А это делает систему уязвимой для компрометации», — говорится в сообщении представителей Microsoft. Для того, чтобы отключить соответствующие контроллеры, необходимы точные ID устройства (речь идет о Plug and Play системе).

Источник

How to disable Kernel DMA Protection #6750

I have an external gpu enclosure running on thunderbolt. Please let me know how to disable or uninstall Kernel DMA Protection. This keeps crashing my windows! I have checked my BIOS there is no option. This isn’t a hardware issue because I dual boot ubuntu and it is rock solid!

The text was updated successfully, but these errors were encountered:

@pl6306 . Use group policy Editor to disable kernel dma protection. Or modify registry keys

It looks like this issue is resolved (thank you @RAJU2529). Closing.

Where is in the group policy edit? Which registry key is it?

If you think it is setting DeviceEnumerationPolicy to 2 to allow all. It isn’t. Please put down which registry to change and to what value to turn it completely off

Passing this feedback to a collaborator. Thanks.

Hello @pl6306 ,

Do you have registry key HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftFVEDisableExternalDMAUnderLock?

If yes, which value does it have?

I have checked my BIOS there is no option — have you checked Security>Virtualization tab?

@pl6306 Feel free to re-open to follow up with the response above. Thank you.

This is still a problem and the regedit above does not solve it. It does not turn off DMA kernel protection, which is causing our Thunderbolt devices to disconnect. (Sonnet Echo chassis with a Blackmagic Design Decklink Quad 2 inside)

We also have a Lenovo laptop, a Legion 7. Lenovo has removed the option to disable Kernel DMA protection from the UEFI bios and removed the possibility of accessing legacy bios for older machines.

a google search lead me here to disabling DMA kernel on a Lenovo. However, my Carbon X1 9th gen with TB4 does have a bios option of disabling kernel DMA — but yet, msinfo32 says its still on.

What was the resolution to this thread?

With the help of a Lenovo admin logon to BIOS I was able to force DMA kernel protection off. It was the IOMMU option nested deep in the CPU settings.

Источник

Kernel DMA Protection (Memory Access Protection) for OEMs

Kernel DMA Protection, (also known as Memory Access Protection, is a feature of a Windows 10 Secured-core PC that is supported on Intel and AMD platforms starting with Windows 10, version 1803 and Windows 10, version 1809.

With this feature, the OS and the system firmware protect the system against malicious and unintended Direct Memory Access (DMA) attacks for all DMA-capable devices:

- During the boot process.

- Against malicious DMA by devices connected to easily accessible internal/external DMA-capable ports, such as M.2 PCIe slots and Thunderboltв„ў3, during OS runtime.

| Platform requirement | Details |

|---|---|

| 64-bit CPU | Kernel DMA Protection is only supported on 64-bit IA processors with virtualization extensions, including Intel VT-X and AMD-v. |

| IOMMU (Intel VT-D, AMD-Vi) | All I/O devices capable of DMA must be behind an enabled (by default) IOMMU. The IOMMU is used block/unblock devices based on DMAGuard Device Enumeration Policy, and perform DMA remapping for devices with compatible drivers. |

| PCI Express Native Control Support | Enabling PCI Express Native Control using _OSC ACPI method is required for Kernel DMA Protection support. |

| Pre-boot DMA Protection |

|

| ACPI Kernel DMA Protection Indicators |

|

| Trusted Platform Module (TPM) 2.0 | TPMs, either discrete or firmware, will suffice. For more information, see Trusted Platform Module (TPM) 2.0.

|

Verifying Kernel DMA Protection state on a Windows 10 system

The state of Kernel DMA Protection can be verified on a given system using either of the following methods

Using System Information application:

- Launch MSINFO32.exe.

- Check «Kernel DMA Protection» field in the «System Summary» page.

Using Windows Security application:

Launch Windows Security application from the Windows Start menu.

Click on the “Device Security” icon.

Click on “Core isolation details”.

“Memory Access Protection” will be listed as an available Security Feature, if enabled.

- If “Memory Access Protection” is not listed, then the feature is not enabled on the system.

Источник

Computer Configuration

This is the laptop.

Lenovo Legion Y740, Intel core i7 9750H, 17.3″ 144Hz GSync, RTX 2080MQ, 16GB RAM, 1TB SSD, Windows 11 Home 21H2 (Build 22000.258)

Intel Virtual Technology: Enabled

Intel Hyper-Threading Technology: Enabled

Secure Boot: Enabled

It does have one Thunderbolt™ 3 USB Type-C port.

It does have TPM 2.0, and the status is «TPM is ready for use».

Windows Security also says «Your device meets the requirements for enhanced hardware security.» (that means this.)

(p.s. — my system had official support for upgrade to Windows 11. It’s not «unsupported».)

Problem

On msinfo32, I see the following —

Kernel DMA Protection: Off

Device Encryption Support: Reasons for failed automatic device

encryption: Hardware Security Test Interface failed and device is not

Modern Standby

Troubleshoot Done so far

I found this MS page, that says

If the current state of Kernel DMA Protection is OFF and Hyper-V —

Virtualization Enabled in Firmware is NO:

- Reboot into BIOS settings

- Turn on Intel Virtualization Technology.

- Turn on Intel Virtualization Technology for I/O (VT-d). In Windows 10 version 1803, only Intel VT-d is supported. Other platforms can

use DMA attack mitigations described in BitLocker countermeasures.- Reboot system into Windows.

I checked in my BIOS and «Intel Virtualization Technology» is already enabled. I disabled -> rebooted -> enabled -> rebooted; just in case. Still had same situation at the end.

If I plug in any drive to the Thunderbolt 3 port, for example an external usb drive, then a new «Intel(R) USB 3.1 eXtensible Host Controller — 1.10 (Microsoft)» entry pops up in device manager, and that does have «DMA remapping policy» = 00000002. So, looks like it supports DMA remapping.

powercfg /a says my laptop is currently supporting standard standby (S3) only, not modern standby (S0). Found an article that said «set HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlPowerCsEnabled to 0.» I did that, but it had no effect.

Looking for

Any help enabling Kernel DMA Protection and Device Encryption support. Thanks for reading and any possible guidance.

Screenshots

MSInfo32

Intel Virtual Technology

Secure Boot

Windows Security

Computer Configuration

This is the laptop.

Lenovo Legion Y740, Intel core i7 9750H, 17.3″ 144Hz GSync, RTX 2080MQ, 16GB RAM, 1TB SSD, Windows 11 Home 21H2 (Build 22000.258)

Intel Virtual Technology: Enabled

Intel Hyper-Threading Technology: Enabled

Secure Boot: Enabled

It does have one Thunderbolt™ 3 USB Type-C port.

It does have TPM 2.0, and the status is «TPM is ready for use».

Windows Security also says «Your device meets the requirements for enhanced hardware security.» (that means this.)

(p.s. — my system had official support for upgrade to Windows 11. It’s not «unsupported».)

Problem

On msinfo32, I see the following —

Kernel DMA Protection: Off

Device Encryption Support: Reasons for failed automatic device

encryption: Hardware Security Test Interface failed and device is not

Modern Standby

Troubleshoot Done so far

I found this MS page, that says

If the current state of Kernel DMA Protection is OFF and Hyper-V —

Virtualization Enabled in Firmware is NO:

- Reboot into BIOS settings

- Turn on Intel Virtualization Technology.

- Turn on Intel Virtualization Technology for I/O (VT-d). In Windows 10 version 1803, only Intel VT-d is supported. Other platforms can

use DMA attack mitigations described in BitLocker countermeasures.- Reboot system into Windows.

I checked in my BIOS and «Intel Virtualization Technology» is already enabled. I disabled -> rebooted -> enabled -> rebooted; just in case. Still had same situation at the end.

If I plug in any drive to the Thunderbolt 3 port, for example an external usb drive, then a new «Intel(R) USB 3.1 eXtensible Host Controller — 1.10 (Microsoft)» entry pops up in device manager, and that does have «DMA remapping policy» = 00000002. So, looks like it supports DMA remapping.

powercfg /a says my laptop is currently supporting standard standby (S3) only, not modern standby (S0). Found an article that said «set HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlPowerCsEnabled to 0.» I did that, but it had no effect.

Looking for

Any help enabling Kernel DMA Protection and Device Encryption support. Thanks for reading and any possible guidance.

Screenshots

MSInfo32

Intel Virtual Technology

Secure Boot

Windows Security

Описание технологии

Система безопасности Windows 11 давно не ограничивается штатной программой Microsoft Defender Antivirus. «Изоляция ядра» – еще одна защитная технология, которая обеспечивает безопасность устройства и операционной системы путем запуска важных процессов в специальной виртуализированной области.

Ее главная функция — «Целостность памяти», которая затрудняет получение злоумышленниками доступа к компьютеру через вредоносное программное обеспечение. Перед запуском приложения часть его кода отправляется в изолированную среду, созданную с помощью аппаратной виртуализации, а после проверки, если ничего подозрительного найдено не было, передается обратно операционной системе для выполнения.

В зависимости от устройства и версии ОС «Изоляция ядра» может поддерживать дополнительные функции. К таким относится «Защита ядра DMA», которая блокирует атаки с прямым доступом к памяти через периферийные устройства, подключенные к внешним и внутренним PCI-портам, например Thunderbolt или M.2.

Кроме того, может поддерживаться «System Guard» Защитника Windows – набор инструментов, способных отслеживать и блокировать попытки взлома устройства через прошивку еще до загрузки системы. А также функция защиты учетных данных, которая особенно полезна для офисных и школьных компьютеров, так как позволяет скрывать от мошенников маркеры доступа к различным ресурсам в одной организации.

Управление функцией

«Изоляции ядра» работает в пассивном режиме и каких-то специальных настроек не имеет. Главное, чтобы была включена «Целостность памяти». В Windows 11, по крайней мере в последних ее сборках, технология безопасности обычно активна по умолчанию, но мы на всякий случай покажем, где она находится, а заодно и как ее запустить.

- Сочетанием клавиш «Windows+I» открываем системные «Параметры», во вкладке «Конфиденциальность и защита» кликаем плитку «Безопасность Windows»,

затем «Безопасность устройства»,

находим блок «Изоляция ядра», жмем на ссылку «Сведения»,

и включаем «Целостность памяти».

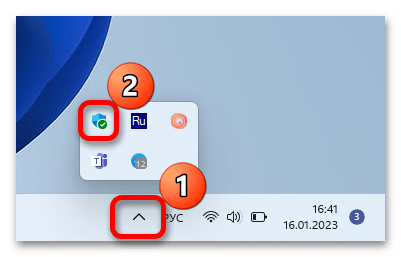

- Альтернативный путь начинается с системного трея. Нажимаем стрелочку вверх на панели задач, кликаем иконку в виде щита,

переходим к инструментам защиты оборудования, а далее таким же образом активируем функцию.

Если все так замечательно, как описывают Microsoft, то, конечно, лучше, чтобы технология работала, но бывают случаи, в которых отключение «Целостности памяти» может пригодиться. И на это есть сразу несколько способов, которые подробно описаны в отдельной статье на нашем сайте.

Подробнее: Отключение изоляции ядра в Windows 11

Возможные проблемы

Учитывая принцип работы «Изоляции ядра», компьютер должен обязательно поддерживать технологию виртуализации и важно, чтобы она была включена везде, где это возможно, начиная с BIOS/UEFI.

Подробнее: Как включить виртуализацию в Windows 11

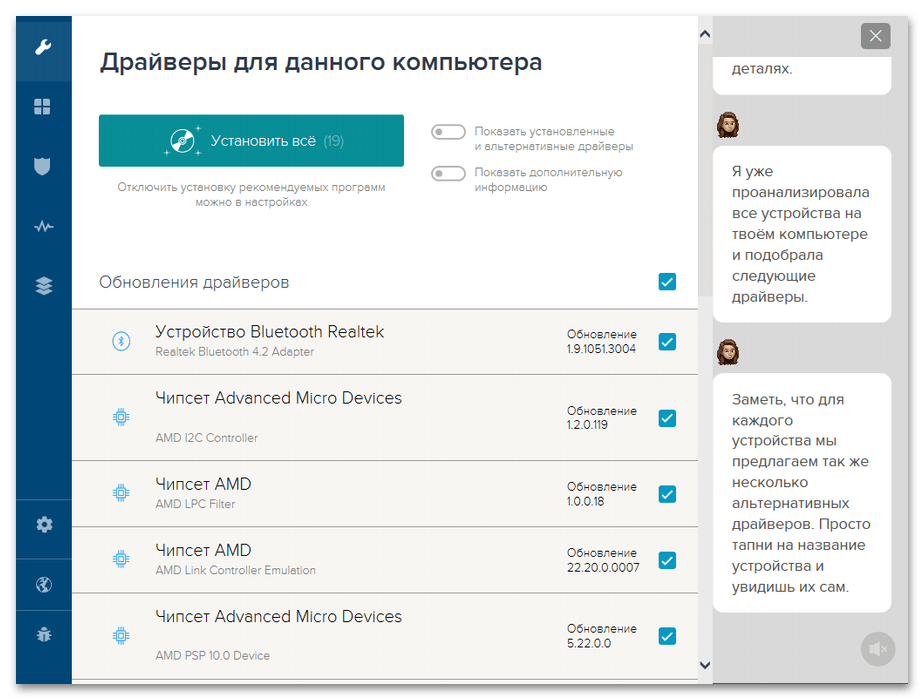

Кроме того, на компьютере могут быть установлены драйверы, которые несовместимы с этой технологией. И так как их запуск считается более приоритетным, блокируется защитная функция. Обычно это какие-нибудь устаревшие драйверы и тогда оптимальный вариант – обновить их.

Проблема в том, что определить, какие именно драйверы конфликтуют, иногда бывает сложно. Если у вас это получится, попробуйте получить обновления с помощью «Диспетчера устройств». Кроме того, наличие апдейтов можно посмотреть в «Центре обновления Виндовс» или воспользоваться специальными программами, которые подскажут, каких драйверов не хватает на компьютере.

Подробнее:

Как обновить драйвера на компьютере

Программы для установки драйверов

В нашем случае обновить драйверы не получилось, поэтому будем их удалять, но помним, что Microsoft такого делать не рекомендует, ведь есть вероятность, что какое-нибудь оборудование после этого перестанет отвечать. С другой стороны, может быть так, что раньше вы подключали какое-то устройство, а теперь перестали им пользоваться, а значит, и драйверы для него не нужны.

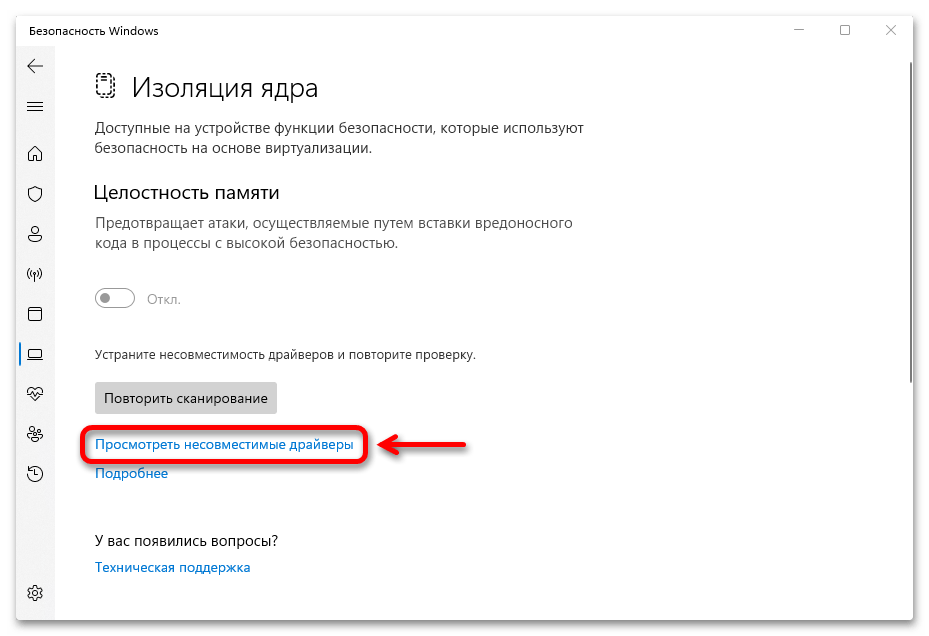

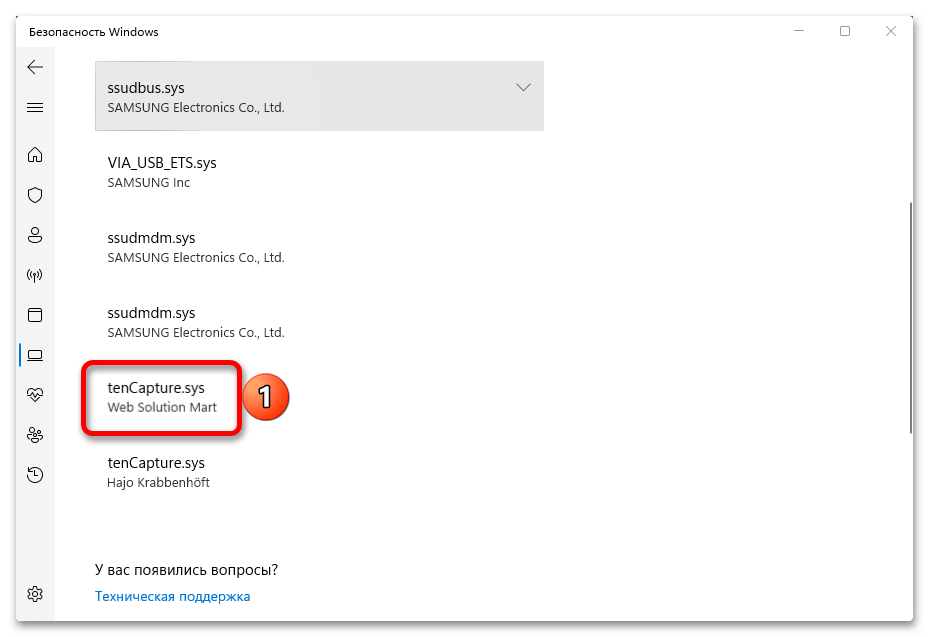

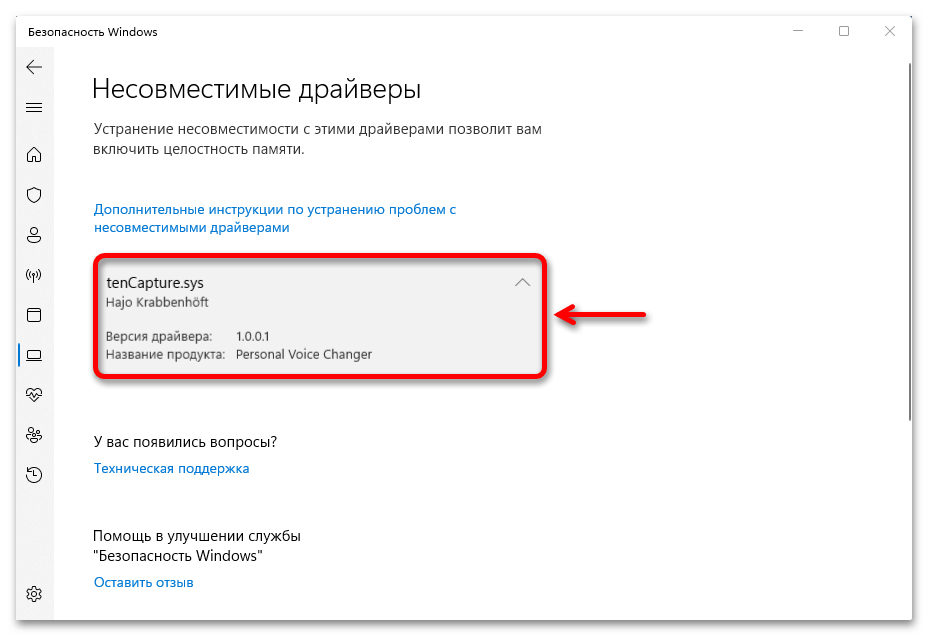

- Итак, если функция заблокирована из-за несовместимости драйверов, как это показано на скриншоте ниже, открываем их список.

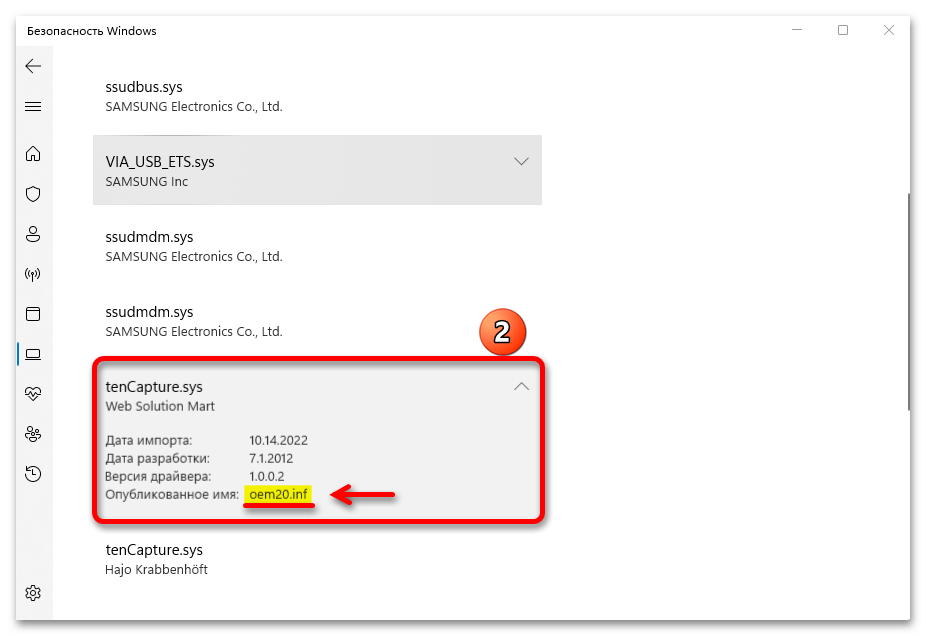

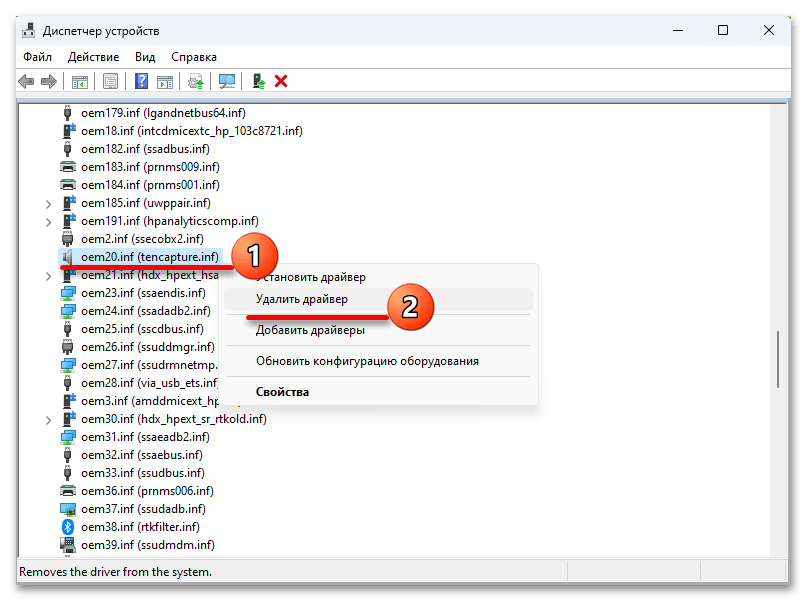

- Теперь жмем на любой из них

и выясняем имя.

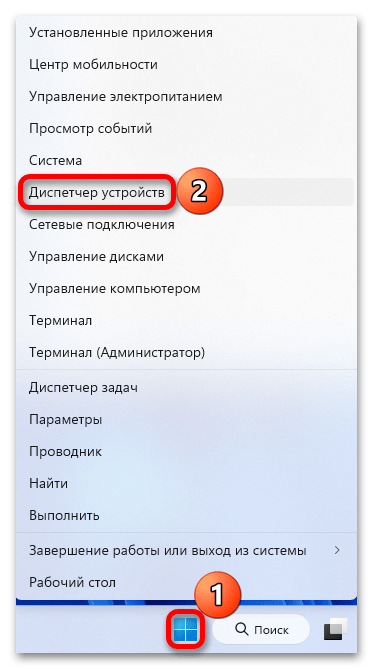

- Кликаем правой кнопкой мышки «Пуск» и вызываем «Диспетчер устройств».

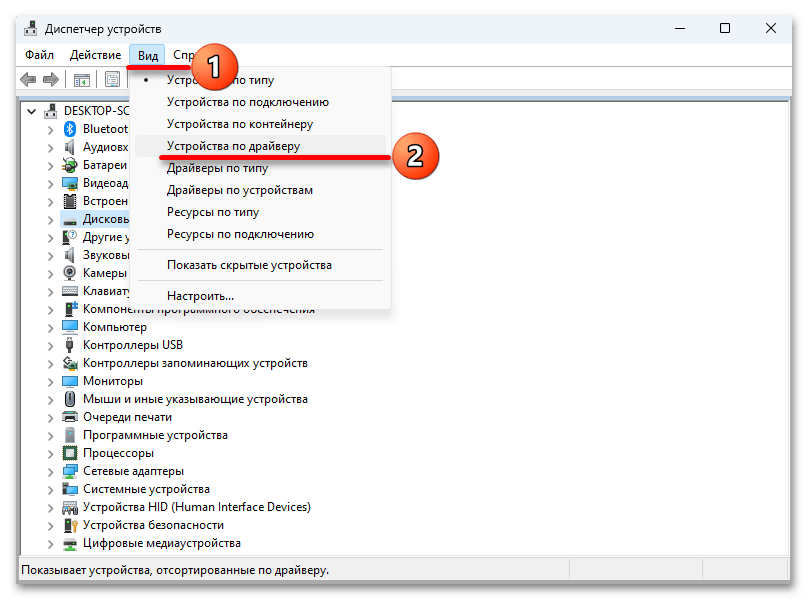

- Открываем вкладку «Вид» и выбираем тип сортировки – «Устройства по драйверу».

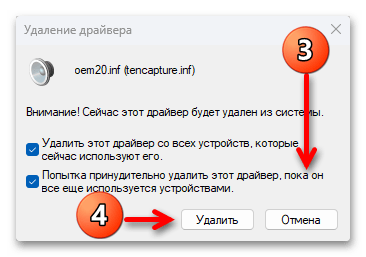

- Находим нужную запись, правой кнопкой мышки открываем контекстное меню, жмем «Удалить»,

подключаем опцию принудительного удаления и подтверждаем операцию.

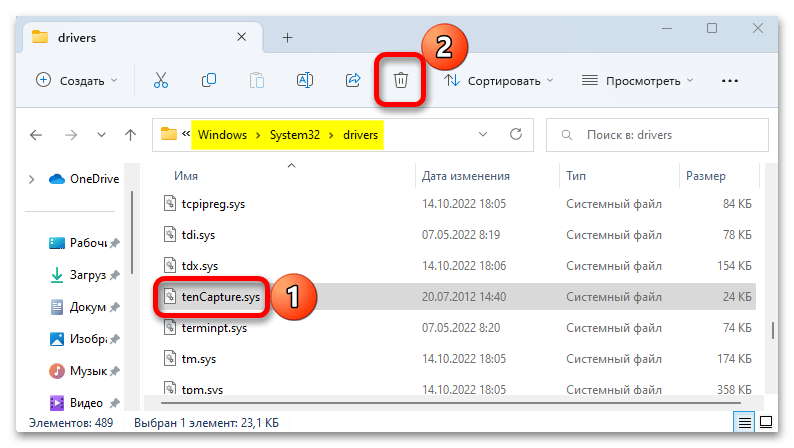

- Один из драйверов, как видно на скриншоте ниже, не имеет конкретного названия, поэтому мы не смогли его найти в «Диспетчере устройств».

- В этом случае его можно поискать и удалить в системной папке. Переходим в директорию:

C:WindowsSystem32driversищем и удаляем запись.

- После этого запускаем повторное сканирование

и, если все нормально, функция включится сразу после перезагрузки системы.

Процесс удаления драйверов не всегда завершается успешно, и если это ваш случай, ознакомьтесь с отдельной статьей на нашем сайте, где помимо системных инструментов, используется для этого стороннее программное обеспечение.

Подробнее: Полное удаление драйвера с компьютера

Кибератаки изменились за последние несколько лет. Разбойники теперь могут захватить ваш компьютер и заблокировать файлы, если вы не готовы заплатить им деньги. Эти типы атак называются вымогателями, и они используют эксплойты на уровне ядра, которые пытаются запустить вредоносные программы с самыми высокими привилегиями, например, WannaCry и Petya Ransomware. Чтобы смягчить атаки такого типа, корпорация Майкрософт выпустила функцию, которая позволяет включать изоляцию ядра и целостность памяти для предотвращения таких атак.

Центр Защитника Windows предлагает эту функцию. Называемый Device Security, он предоставляет отчеты о состоянии и управление функциями безопасности, встроенными в ваши устройства, включая включение функций для обеспечения улучшенной защиты. Тем не менее, он не работает на программном уровне; аппаратное обеспечение должно также поддерживать это. Ваша прошивка должна поддерживать виртуализацию, которая позволяет ПК с Windows 10 запускать приложения в контейнере, чтобы они не получали доступ к другим частям системы.

Включить изоляцию ядра и интеграцию памяти rity

Войдите в систему как администратор, откройте Центр безопасности Защитника Windows и найдите параметр Защита устройства . Здесь вы должны проверить, включена ли Core Isolation в разделе Virtualization на вашем ПК. Изоляция ядра обеспечивает функции безопасности на основе виртуализации для защиты основных частей вашего устройства.

Нажмите на детали изоляции ядра, и вам будет предложено включить целостность памяти. Целостность памяти (целостность кода, защищенного гипервизором) – это функция безопасности изоляции ядра, которая предотвращает вставку вредоносного кода в процессы с высокой степенью защиты. Переключите, чтобы включить его.

После включения вам будет предложено перезагрузить компьютер, чтобы полностью включить целостность памяти.

Если в дальнейшем у вас возникнут проблемы с совместимостью приложений, возможно, вам придется отключить их.

Тем не менее, есть еще две опции, которые могут быть доступны в зависимости от аппаратного обеспечения вашего ПК.

- Процессор безопасности отображается, только если у вас есть TPM, доступный на вашем ПК. Они представляют собой дискретные микросхемы, припаянные к материнской плате компьютера производителем. Чтобы получить максимальную отдачу от TPM, OEM должен тщательно интегрировать системное аппаратное и микропрограммное обеспечение с TPM, чтобы отправлять ему команды и реагировать на его ответы. Новые доверенные платформенные модули также могут обеспечивать безопасность и конфиденциальность для самого оборудования системы. Поэтому обязательно проверьте все это, если вы покупаете новый компьютер.

- Безопасная загрузка предотвращает загрузку вредоносного кода перед вашей ОС. Их трудно взломать, но с безопасной загрузкой это позаботится.

Windows 10 также предлагает целостность защищенного кода гипервизора (HVCI) при запуске с чистой установкой. Те, кто работает на старом оборудовании, смогут подписаться на обновление с помощью пользовательского интерфейса в Центре безопасности Защитника Windows (WDSC). Это усовершенствование гарантирует, что процесс ядра, который проверяет целостность кода, выполняется в безопасной среде выполнения.

Защита DMA для ядра

В Windows 10 версии 1803 корпорация Майкрософт представила новую функцию под названием «Защита DMA ядра» для защиты компьютеров от атак прямого доступа к памяти (DMA) с помощью устройств горячего подключаемого модуля PCI, подключенных к внешним портам PCIe (например, портам Thunderbolt™ 3 и CFexpress). В Windows 10 версии 1903 корпорация Майкрософт расширяет поддержку защиты DMA ядра, чтобы охватить внутренние порты PCIe (например, слоты M.2).

Атаки DMA на диске могут привести к раскрытию конфиденциальной информации на компьютере или даже внедрению вредоносных программ, которые позволяют злоумышленникам обойти экран блокировки или управлять компьютерами удаленно.

Эта функция не защищает от атак DMA с помощью 1394/FireWire, PCMCIA, CardBus, ExpressCard и т. д.

Устройства PCI поддерживают DMA, что позволяет им считывать и записывать системную память по мере необходимости, не привлекая системный процессор к этим операциям. Возможность DMA — это то, что делает устройства PCI наиболее высокопроизводимыми устройствами, доступными на сегодняшний день. Эти устройства исторически существовали только в корпусе ПК, подключенных как карточка или припайных к плате. Для доступа к этим устройствам пользователю нужно было отключить питание системы и дизассемблировать корпус.

В настоящее время это больше не работает с портами PCIe горячего подключаемого модуля (например, Thunderbolt™ и CFexpress).

Порты pcIe с горячим подключаемым модулем, такие как технология Thunderbolt™, предоставили современные компьютеры с расширяемостью, которая ранее была недоступна для компьютеров. Он позволяет пользователям подключать новые классы внешних периферийных устройств, таких как графические карты или другие устройства PCI, к своим компьютерам с помощью горячего подключаемого модуля, идентичного USB. Наличие внешних и легко доступных портов горячего подключаемого модуля PCI делает компьютеры уязвимыми к атакам DMA на дисках.

Атаки DMA на диске — это атаки, которые происходят, когда владелец системы отсутствует и обычно занимает менее 10 минут с простыми и модеративными средствами атак (доступным, готовым оборудованием и программным обеспечением), которые не требуют дизассемблирования компьютера. Простым примером может быть то, что владелец компьютера покидает компьютер для быстрого кофеварки, а в перерыве злоумышленник подключается к USB-устройству и пошаговую передачу всех секретов на компьютере или внедряет вредоносную программу, которая позволяет ему удаленно управлять компьютером.

Защита Windows от атак DMA на диске

Windows использует системную единицу управления памятью ввода-вывода (IOMMU) для блокировки запуска и выполнения DMA внешними периферийными устройствами, если драйверы для этих периферийных устройств не поддерживают изоляцию памяти (например, DMA-remapping). Периферийные устройства с совместимыми драйверами DMA Remapping автоматически перечисляются, запускаются и могут выполнять DMA в назначенных им областях памяти.

По умолчанию периферийные устройства с несовместимыми драйверами DMA remapping будут блокировать запуск и выполнение DMA до тех пор, пока авторизованный пользователь не войдет в систему или не разблокирует экран. ИТ-администраторы могут изменять поведение по умолчанию, применяющееся к устройствам с несовместимыми драйверами DMA RemaPping, с помощью политик MDM DmaGuard.

Взаимодействие с пользователем

По умолчанию периферийные устройства с драйверами устройств, совместимыми с DMA, будут автоматически перечисляться и запускаться. Периферийные устройства с несовместимыми драйверами перенаправления DMA будут заблокированы, если периферийное устройство было подключено до входа авторизованного пользователя или во время блокировки экрана. После разблокировки системы ос запускает периферийный драйвер, и периферийное устройство будет работать в обычном режиме до перезагрузки системы или отключения периферийного устройства. Периферийное устройство продолжит работать в обычном режиме, если пользователь заблокирует экран или выйдите из системы.

Совместимость системы

Для защиты от Ядра DMA требуется новая поддержка встроенного ПО UEFI. Эта поддержка ожидается только в недавно появившихся системах на базе Intel с Windows 10 версии 1803 (не для всех систем). Безопасность на основе виртуализации (VBS) не требуется.

Чтобы узнать, поддерживает ли система защиту от DMA ядра, проверьте Сведения о системе (MSINFO32). Системы, выпущенные до Windows 10 версии 1803, не поддерживают защиту DMA ядра, но могут использовать другие меры по устранению атак DMA, как описано в статье о счетчиках BitLocker.

Защита DMA ядра несовместима с другими средствами защиты от атак DMA BitLocker. Рекомендуется отключить счетчики атак BitLocker DMA, если система поддерживает защиту DMA ядра. Защита DMA ядра обеспечивает более высокий уровень безопасности системы по счетчикам атак BitLocker DMA, сохраняя удобство использования внешних периферийных устройств.

Как проверить, включена ли защита DMA ядра

В системах Windows 10 версии 1803, поддерживающих защиту DMA ядра, эта функция безопасности включена операционной системой автоматически без настройки пользователя или ИТ-администратора.

Использование Безопасность Windows приложения

Начиная с Windows 10 версии 1809, вы можете использовать приложение Безопасность Windows, чтобы проверить, включена ли защита DMA ядра. Нажмите кнопку Параметры > **** > Update & Security > Безопасность Windows > Open Безопасность Windows > Device securityCore > isolation detailsMemory > access protection.

Использование сведений о системе

Запустите MSINFO32.exe в командной строке или Windows панели поиска.

Проверьте значение защиты DMA ядра.

Если текущее состояние защиты DMA ядра — OFF, а Hyper-V — включена виртуализация во встроенном ПО, имеет значение NO:

- Перезагрузка в параметры BIOS

- Включите технологию виртуализации Intel.

- Включите технологию Intel Virtualization Technology for I/O (VT-d). В Windows 10 версии 1803 поддерживается только Intel VT-d. Другие платформы могут использовать средства устранения атак DMA, описанные в статье о счетчиках BitLocker.

- Перезагрузите систему в Windows.

Hyper-V — включенная виртуализация в встроенном ПО недоступна при обнаружении гипервизора. Компоненты, необходимые для Hyper-V, не будут отображаться. отображается. Это означает, что hyper-V — виртуализация включена во встроенном ПО имеет значение «Да», а функция hyper-V Windows включена. Включение виртуализации Hyper-V в встроенном ПО (IOMMU) требуется для включения защиты DMA ядра, даже если встроенное ПО имеет флаг «Индикаторы защиты DMA ядра ACPI», описанные в разделе «Защита DMA ядра (защита доступа к памяти) для изготовителей оборудования».

Если состояние защиты DMA ядра остается отключенным, система не поддерживает эту функцию.

Для систем, которые не поддерживают защиту DMA ядра, см. дополнительные сведения о счетчиках BitLocker или Thunderbolt™ 3 и безопасности в операционной системе Microsoft Windows ® 10 для других средств защиты DMA.

Вопросы и ответы

Поддерживают ли системы на рынке защиту DMA ядра для Thunderbolt™ 3?

Системы на рынке, выпущенные с Windows 10 версии 1709 или более ранней, не будут поддерживать защиту DMA ядра для Thunderbolt™ 3 после обновления до версии Windows 10 1803, так как для этой функции требуются изменения встроенного ПО BIOS/платформы и гарантии, которые не могут быть добавлены на ранее выпущенные устройства. Для этих систем обратитесь к счетчикам BitLocker или Thunderbolt™ 3 и безопасности в операционной системе Microsoft Windows ® 10 для других средств защиты DMA.

Предотвращает ли защита DMA ядра атаки DMA на диске во время загрузки?

Нет, защита DMA ядра защищает от атак DMA на диске только после загрузки ОС. За защиту от атак через порты Thunderbolt™ 3 во время загрузки отвечает встроенное ПО системы или BIOS.

Как проверить, поддерживает ли определенный драйвер DMA-повторное сопоставление?

Повторное сопоставление DMA поддерживается для определенных драйверов устройств и поддерживается не всеми устройствами и драйверами на платформе. Чтобы проверить, настроен ли для конкретного драйвера перенастраив DMA, проверьте значения, соответствующие свойству политики перенастройки DMA на вкладке «Сведения» устройства в диспетчер устройств*. Значение 0 или 1 означает, что драйвер устройства не поддерживает повторное сопоставление DMA. Значение 2 означает, что драйвер устройства поддерживает повторное сопоставление DMA. Если свойство недоступно, то политика не задается драйвером устройства (то есть драйвер устройства не поддерживает повторное сопоставление DMA). Проверьте экземпляр драйвера для проверяемого устройства. Некоторые драйверы могут иметь различные значения в зависимости от расположения устройства (внутреннее или внешнее).

*Для Windows 10 версий 1803 и 1809 поле свойства в диспетчер устройств использует GUID, как показано на следующем рисунке.

Если драйверы для периферийных устройств PCI или Thunderbolt™ 3 не поддерживают сопоставление DMA?

Если периферийные устройства имеют драйверы класса, предоставляемые Windows, используйте эти драйверы в системах. Если драйверы классов, предоставляемые Windows периферийных устройств, не предоставляются, обратитесь к поставщику периферийных устройств или драйвера, чтобы обновить драйвер для поддержки DMA Remapping.

Защита от DMA ядра моей системы отключена. Можно ли включить повторное сопоставление DMA для определенного устройства?

Да. Повторное сопоставление DMA для определенного устройства можно включить независимо от защиты DMA ядра. Например, если драйвер соглашается на включение VT-d (технология виртуализации для направленного ввода-вывода), для драйвера устройств будет включено повторное сопоставление DMA, даже если защита DMA ядра отключена.

Защита DMA ядра — это политика, которая позволяет или блокирует устройства для выполнения DMA на основе их состояния и возможностей повторного сопоставления.

Поддерживают ли драйверы Майкрософт повторное сопоставление DMA?

В Windows 10 1803 и более поздних версий драйверы microsoft Inbox для контроллеров USB XHCI (3.x), служба хранилища AHCI/SATA и служба хранилища контроллеров NVMe поддерживают сопоставление DMA.

Должны ли драйверы для устройств, отличных от PCI, быть совместимыми с DMA-remapping?

Нет. Устройства для периферийных устройств, отличных от PCI, таких как USB-устройства, не выполняют DMA, поэтому драйвер не должен быть совместим с DMA Remapping.

Как предприятие может включить политику перечисления внешних устройств?

Политика перечисления внешних устройств определяет, следует ли перечислять внешние периферийные устройства, несовместимые с DMA-remapping. Периферийные устройства, совместимые с DMA-remapping, всегда перечисляются. Периферийные устройства, которые не являются, могут быть заблокированы, разрешены или разрешены только после входа пользователя (по умолчанию).

Как включить защиту целостности памяти в Windows 10 April 2018 Update

В Windows 10 (версия 1803) Центр безопасности Защитника Windows получил несколько улучшений, в том числе новый раздел “Безопасность устройства”, которые предлагает управление расширенными инструментами безопасности, такими как «Изоляция ядра».

Изоляция ядра — технология безопасности на основе виртуализации, которая обеспечивает дополнительный уровень защиты против интеллектуальных атак. Целостность памяти является одной из составных частей технологии изоляции ядра — функция предназначена для предотвращения вставки вредоносного кода в процессы с высокой безопасностью. Защита обеспечивается за счет того, что страница виртуальной памяти ядра начинает выполнятся только после успешного прохождения проверки целостности.

Рассмотрим, как включить функцию “Целостность памяти” в Windows 10 April 2018 Update, чтобы усилить безопасность компьютера.

Включение целостности памяти

- Откройте Центр безопасности Защитника Windows.

- Выберите раздел “Безопасность устройства”.

- В секции “Изоляции ядра” нажмите ссылку “Сведения об изоляции ядра”.

- Переведите переключатель “Целостность памяти” в активное положение.

После выполнения этих действий нужно перезагрузить компьютер, чтобы изменения вступили в силу.

Примечание: для работы данной функции ваш процессор должен поддерживать технологии виртуализации. Кроме того, виртуализация должна быть включена в BIOS или UEFI. В противном случае, функция будет недоступна.

Исправление проблем с изоляцией ядра

В некоторых случаях можно столкнуться с проблемами совместимости в некоторых приложениях, если изоляция ядра включена. Чтобы исправить неполадки придется отключить функцию.

Если вы пытаетесь отключить целостность памяти в Центре безопасности Защитника Windows, но опция стала неактивной и показывается сообщение “Этим параметром управляет ваш администратор”, то все еще можно деактивировать функцию с помощью системного реестра.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

- Нажмите сочетание клавиш Windows + R , чтобы вызвать окно “Выполнить”.

- Введите regedit и нажмите ОК, чтобы запустить редактор реестра.

- Перейдите по следующему пути:

- Дважды щелкните по записи Enabled.

- Поменяйте значение с 1 на 0.

- Нажмите ОК.

Для отключения вы также можете воспользоваться готовым reg-файлом, выполнив запуск от имени администратора.

После выполнения этих действий нужно перезагрузить компьютер, чтобы изменения вступили в силу.