Потенциально нежелательные приложения (PUA) — это категория программного обеспечения, которое может снижать производительность компьютера, неожиданно отображать рекламные объявления или, в худшем случае, устанавливать другое программное обеспечение, которое может быть более опасным или назойливым.

Система безопасности Windows использует защиту на основе репутации, что помогает предохранить компьютер от потенциально нежелательных приложений. Потенциально нежелательная блокировка приложений впервые впервые была Windows 10 обновлении за май 2020 г. и по умолчанию включена для корпоративных клиентов, но по умолчанию отключена для пользователей.

Примечание: Начиная с сентября 2021 г. мы будем блокировать программное обеспечение для криптоминалирования только для корпоративных клиентов.

Как его настроить?

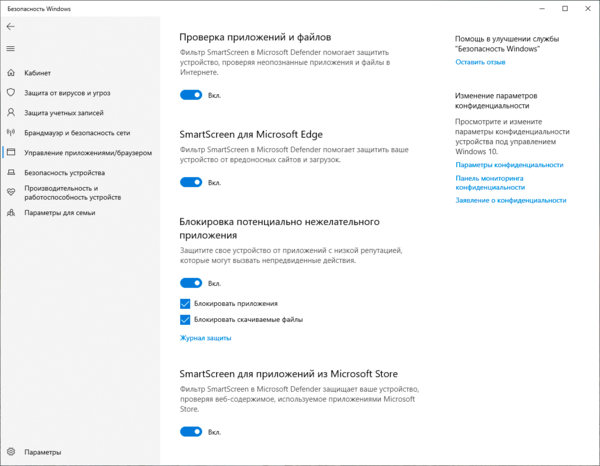

Чтобы настроить потенциально нежелательную блокировку приложений, перейдите в начните > Параметры > Обновление & Security > Безопасность Windows > App & в браузере > параметры защиты на основе репутации.

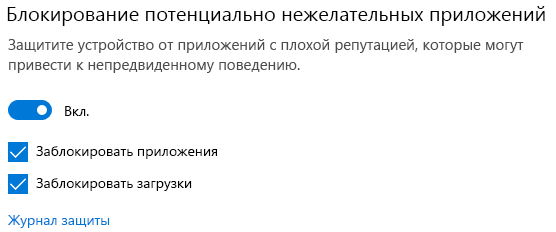

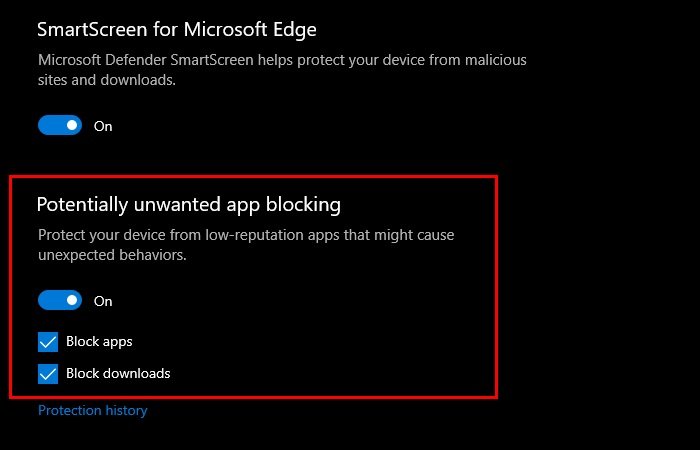

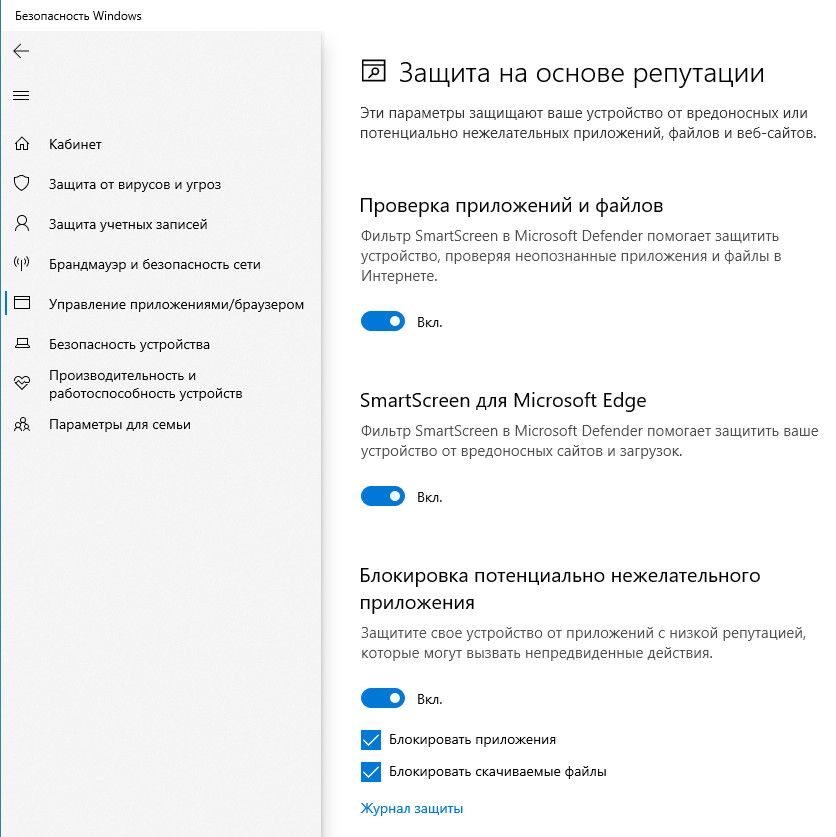

Вы найдете в этом окте управления, который позволяет отключить потенциально нежелательную блокировку приложений, и укастерете, нужно ли блокировать приложения, загрузки или и то, и другое.

Мы рекомендуем не использовать эту функцию и включить как блокировку приложений, так и загрузку.

-

Функция Блокировка приложенийобнаружит PUA, которые вы уже скачали или установили, поэтому, если вы используете другой браузер, система безопасности Windows все равно сможет обнаружить PUA после их скачивания.

-

Функция Блокировка скачивания ищет PUA в процессе скачивания, но она работает только в новом браузере Microsoft Edge.

Что произойдет при обнаружении PUA?

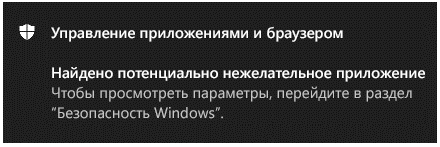

Когда система безопасности Windows обнаружит потенциально нежелательное приложение, вы получите уведомление о том, что нужно принять меры.

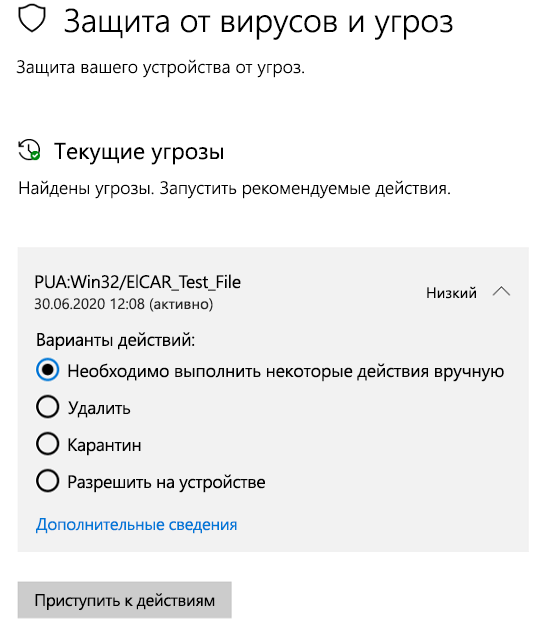

Щелкните уведомление, чтобы перейти в область системы безопасности Windows Защита от вирусов и угроз, а затем нажмите название PUA, чтобы выбрать нужное действие.

Примечание: У вас могут отсутствовать некоторые параметры из примера ниже.

Важно! Пока вы не выберете нужное действие, а система безопасности Windows не выполнит его, обнаруженное PUA будет только заблокировано в вашей системе, но не удалено. Это же PUA может быть обнаружено при последующих сканированиях системы, пока вы не примете меры.

Когда вы сделаете выбор, нажмите Запустить действия.

Дополнительные сведения

-

Защита компьютера от нежелательных программ

-

Как корпорация Майкрософт определяет вредоносные программы и потенциально нежелательные приложения

-

Справка и обучение по безопасности Майкрософт

Нужна дополнительная помощь?

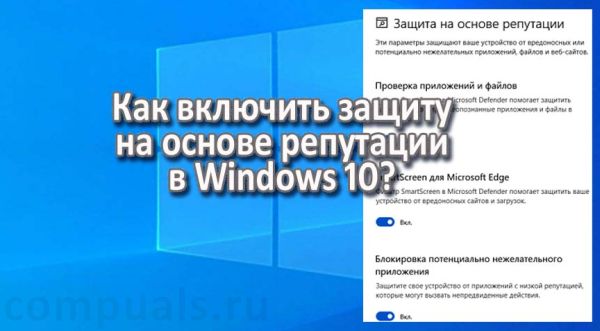

Защита на основе репутации Windows 10 Что это & Как включить 4 марта 2021 г. 10 февраля 2021 г., Alex

В мае прошлого года Microsoft выпустила обновление для Windows 10, в котором появился ряд новых функций. Среди этих функций — новый инструмент безопасности, предназначенный для предотвращения установки нежелательных или вредоносных приложений. Microsoft называет этот новый инструмент «Защита на основе репутации» и это часть встроенного приложения безопасности Windows 10, Защитника Windows.

В этой статье мы рассмотрим, что такое защита на основе репутации и как чтобы включить или отключить его.

Что такое защита на основе репутации?

Защита на основе репутации — это новая функция безопасности в Windows 10, которая помогает предотвратить установку потенциально нежелательных приложений (PUA). Если вы когда-либо устанавливали программное обеспечение на ПК, то могли заметить, что некоторые установщики пытаются установить сторонние приложения, расширения для браузера или другое программное обеспечение где-то во время процесса установки.

Хотя эта практика раздражает и обычно требует тщательной проверки каждого флажка, она также может быть проблемой безопасности. Некоторые установщики могут попытаться установить более опасные приложения, такие как вредоносное ПО или криптомайнеры.

Именно для этого и предназначена защита на основе репутации. Когда он обнаружит, что PUA пытается установить, появится предупреждение, в котором вы можете разрешить или заблокировать приложение.

Защита на основе репутации должна быть включена по умолчанию после обновления от мая 2020 г., но если вам нужно включить или отключить ее вручную, выполните следующие действия.

Нажмите стрелку вверх в правой части панели задач и щелкните значок щита на панели задач.

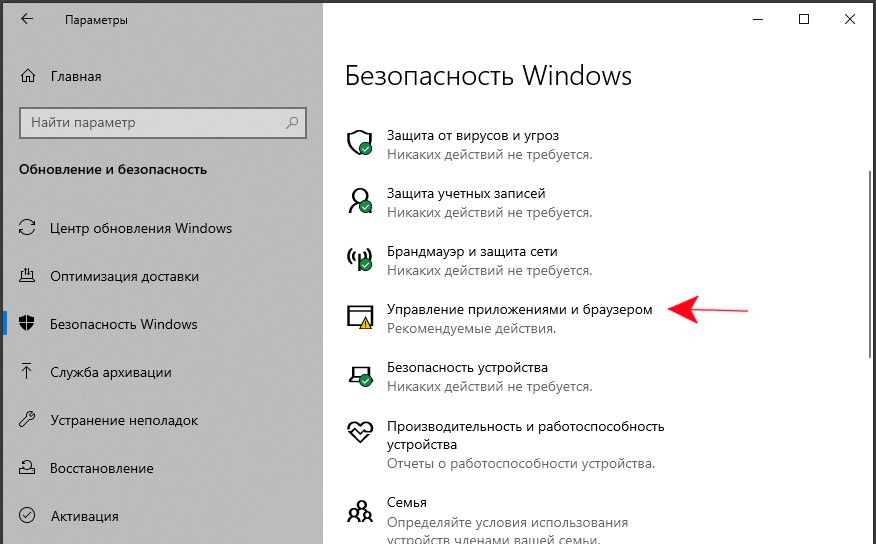

Вы также можете нажать Пуск > Настройки > Обновить & Безопасность > Безопасность Windows, если отсутствует значок щита.

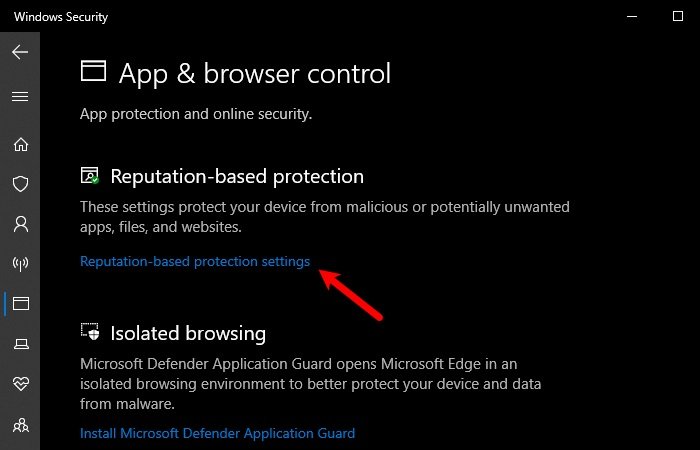

В появившемся окне Безопасность Windows нажмите App & плитка управления браузером.

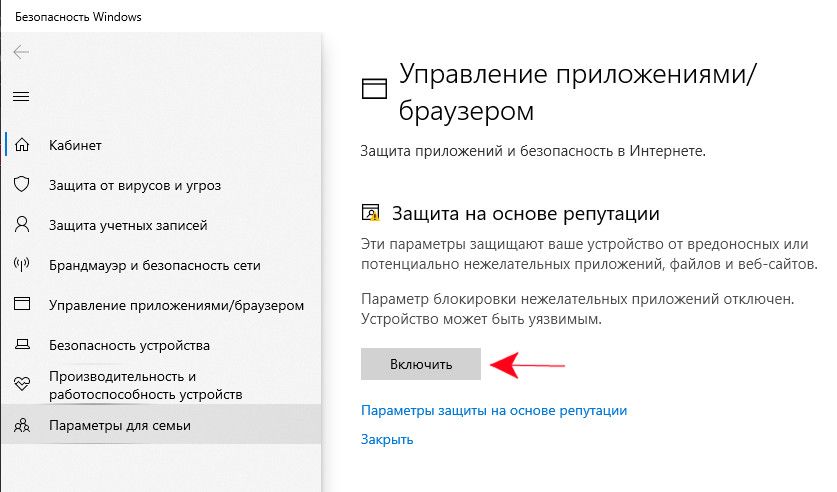

Нажмите Параметры защиты на основе репутации в разделе Защита на основе репутации.

Нажмите переключатель в разделе Блокировка потенциально нежелательных приложений, чтобы включить или отключить защиту на основе репутации.

Вы также можете немного настроить блокировку, установив флажки под переключателем на изображении выше. Если у вас возникают проблемы с загрузками, попробуйте, например, отключить только блокировку загрузки.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Microsoft has introduced a security feature called Reputation-based protection. With the help of this feature, Microsoft aims to improve the security of your device. In this article, we are going to see how to turn ON or OFF Reputation-based protection settings in Windows 11/10.

What is Reputation-based protection?

A lot of time when we download and install an application on our computer, alongside it, multiple applications and extensions get installed on your computer automatically. With the help of Reputation-based protection’s Potential Unwanted App blocking, you can block the installation of these PUAs.

There are other security features in Reputation-based protection settings, such as SmartScreen of Microsoft Edge and Microsoft Store Apps that make sure that you don’t end up visiting a phishing website and download malware or virus respectively.

Reputation-based protection is one of the best ways to stop any virus from entering your computer.

Turning ON or OFF the Reputation-based protection is very simple. You just need to follow the prescribed steps and you are good to go.

- Search for and open Windows Security.

- Click on Reputation-based protection settings from the Reputation-based protection section.

- Finally, use the toggle to enable or disable Potentially unwanted app blocking.

- You can also decide on these settings-

- Block apps

- Block downloads.

By enabling this setting, two options, Block apps and Block downloads, will be enabled automatically.

You can even disable either of them but we won’t recommend you do that as it would defeat the purpose of this feature.

Potential Unwanted Applications (PUP or PUA) is a threat classification based on reputation and research-driven identification. They are typically Crapware or Bundleware, and such software that you really do not want on your system. You should know that PUP or PUA is not a virus or ransomware, but they are marked as Unwanted because they can be annoying.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Microsoft has introduced a security feature called Reputation-based protection. With the help of this feature, Microsoft aims to improve the security of your device. In this article, we are going to see how to turn ON or OFF Reputation-based protection settings in Windows 11/10.

What is Reputation-based protection?

A lot of time when we download and install an application on our computer, alongside it, multiple applications and extensions get installed on your computer automatically. With the help of Reputation-based protection’s Potential Unwanted App blocking, you can block the installation of these PUAs.

There are other security features in Reputation-based protection settings, such as SmartScreen of Microsoft Edge and Microsoft Store Apps that make sure that you don’t end up visiting a phishing website and download malware or virus respectively.

Reputation-based protection is one of the best ways to stop any virus from entering your computer.

Turning ON or OFF the Reputation-based protection is very simple. You just need to follow the prescribed steps and you are good to go.

- Search for and open Windows Security.

- Click on Reputation-based protection settings from the Reputation-based protection section.

- Finally, use the toggle to enable or disable Potentially unwanted app blocking.

- You can also decide on these settings-

- Block apps

- Block downloads.

By enabling this setting, two options, Block apps and Block downloads, will be enabled automatically.

You can even disable either of them but we won’t recommend you do that as it would defeat the purpose of this feature.

Potential Unwanted Applications (PUP or PUA) is a threat classification based on reputation and research-driven identification. They are typically Crapware or Bundleware, and such software that you really do not want on your system. You should know that PUP or PUA is not a virus or ransomware, but they are marked as Unwanted because they can be annoying.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Не существует программ по безопасности, которые смогли бы обеспечить надежную защиту, особенно, когда для устройств организован доступ в интернет. Что актуально для настольных компьютеров под управлением Windows 10, поскольку эта операционная система чаще подвергается вирусным атакам извне. Для повышения безопасности в Windows 10 добавлена функция для блокировки потенциально нежелательных приложений.

Система становится более уязвимой при загрузке и установке программ из интернета. Во многих случаях злоумышленники подменяют код или скрывают вредоносное ПО в исполняемых файлах (.exe). Тогда при двойном щелчке мыши по загруженному файлу с дальнейшим предоставлением прав администратора на его запуск, вместе с установкой приложения мы заражаем свой компьютер или приоткрываем дверь для будущих вторжений.

Активация блокировки

Майкрософт предоставила функцию, которая предназначена для блокировки потенциально нежелательного программного обеспечения, чтобы снизить риски при установке программ из интернета. Кроме того, настройки защиты на основе репутации включают и другие функции, в том числе SmartScreen от Microsoft Edge и приложения Microsoft Store, которые блокируют фишинговые сайты и проверяют, не загружается ли вместо подлинной программы вредоносное ПО или вирусы. В общем, включение защиты на основе репутации – один их эффективных способов для предотвращения заражения компьютера вирусами.

Нажмите на клавиши Win + I, чтобы открыть системные параметры и перейдите в раздел Обновление и безопасность.

В боковом меню слева выберите вкладку Безопасность Windows, щелкните по разделу Управление приложениями и браузером.

Здесь включите опцию «Защита на основе репутации».

Настройка защиты

После активации щелкните на настройку защиты на основе репутации. В следующем окне сможете активировать или деактивировать определенные инструменты, включая:

- SmartScreen для Edge и Microsoft Store.

- проверку файлов и блокировку потенциально нежелательного ПО.

В общем, включение функции предотвращает установку подозрительного ПО. Инструмент будет устанавливать блокировку исходя из классификации угроз, которая основана на репутации и идентификации угроз, составленной тестировщиками программного обеспечения. Он способен защитить ПК не только от вредоносного кода, но и от предустановленного и раздутого ПО: Crapware и Bundleware.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В данном случае речь пойдет от технологии блокировки потенциально нежелательных приложений (The Potentially Unwanted Applications, PUA) в Microsoft Defender. Впервые она появилась в версии 1909, управляясь исключительно из Power Shell, а пользовательские настройки появились в 2004, по умолчанию данный способ защиты был деактивирован, но пользователь мог включить его самостоятельно.

В статье KB5005496 Microsoft уведомил, что с августа 2021 года поведение защиты будет изменено и она будет активирована по умолчанию. При этом не поясняется, коснется ли это только новых систем, либо изменения будут применены к уже существующим установкам. По факту Microsoft применила изменения для всех систем, включая Корпоративную редакцию. А так как мало кто начинает свое утро с чтения базы знаний Microsoft, то многие были сильно удивлены неожиданным поведением системы.

Постойте, скажет читатель, но что в этом плохого? На первый взгляд — ничего. Потенциально нежелательное ПО является достаточно серьезной проблемой, особенно для малоопытных пользователей, которые устанавливают в систему программы, полученные из сомнительных источников. Превентивная блокировка таких действий действительно может пойти только на пользу. Но все кроется в реализации, которая, уже в худших традициях отрасли, перечеркивает очень многие плюсы.

Во-первых, включать какие-либо опции безопасности на работающих системах без уведомления пользователя — это очень и очень плохо. Потому что может привести к весьма неожиданным и нежелательным последствиям, вплоть до нарушения нормальной работы системы. И если корпорация все-таки всерьез озаботилась о безопасности, то следовало бы уведомить пользователя отдельным уведомлением, в котором предложить ему выбрать нужный вариант действий, ну или хотя бы сообщить, что были включены такие-то опции, а отключить их можно здесь.

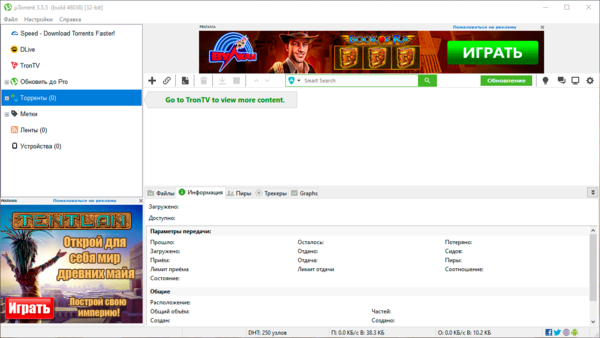

Но нет, все произошло максимально тихо и незаметно. А узнавать о нововведениях пользователи начали в самый неожиданный момент. Скажем мы были сильно удивлены, когда система сообщила нам о потенциально нежелательном ПО — qBittorrent. Это открытое программное обеспечение, не содержащее какой-либо рекламы и иных сомнительных функций, поэтому получить такое уведомление было весьма неожиданно.

Возможно, это было бы и неплохо, если бы не абсолютно непрозрачная политика в отношении того, какое ПО считать нежелательным. Критерии вроде бы даже изложены в официальной документации, но практика показывает, что фактическое решение принимается на основании каких-то иных выводов. Также полностью отсутствует возможность самостоятельно управлять категориями нежелательного ПО, выбирая какие из них блокировать, а какие нет.

В качестве критериев в официальной документации указаны: рекламное и маркетинговое ПО (которое отслеживает и передает данные о действиях пользователя), торренты (только для Корпоративной версии), программы для майнинга, программы, устанавливающие стороннее ПО, программы с плохой репутацией.

Под какое из них попал заблокированный в Pro версии qBittorrent — непонятно. Еще более непонятно то, что на следующий день он перестал определяться защитником как нежелательное.

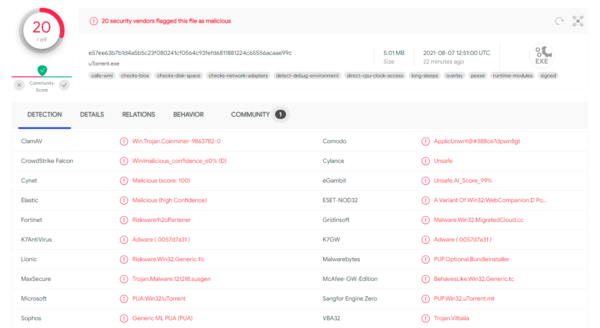

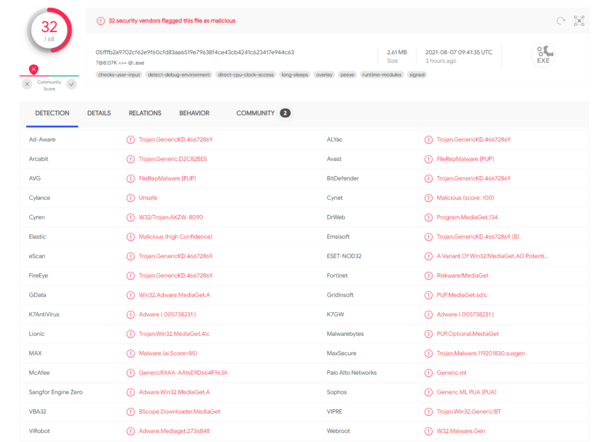

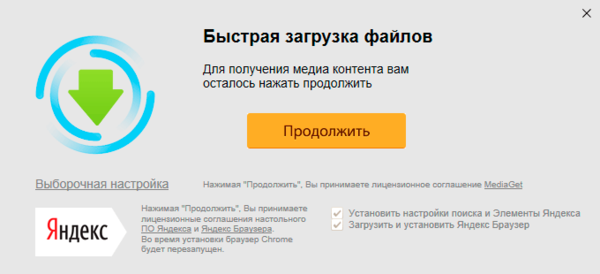

При этом продолжает блокироваться другой популярный торрент-клиент uTorrennt, правда здесь критериев для блокировки может быть больше. Он показывает рекламу, а при установке предлагает поставить дополнительное ПО — программы от Яндекса и Оперу.

Может быть все дело в репутации? Многие производители защитного ПО также считают его нежелательным:

В остальном его поведение, мягко говоря, непонятно. Блокируя одни приложения определенной категории, он тут же пропускает другие, выполняющие аналогичные действия и обладающие такой-же репутацией. И никаких возможностей как-либо повлиять на такое поведение нет.

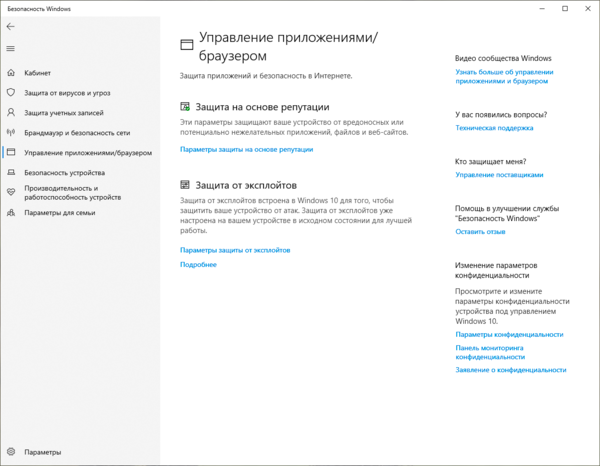

Включение и отключение блокировки потенциально нежелательных приложений (PUA)

В графической оболочке откройте приложение Безопасность Windows и перейдите к Управление приложениями/браузером — Защита на основе репутации — Параметры защиты на основе репутации.

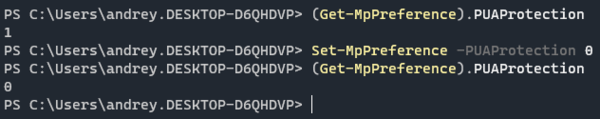

(Get-MpPreference).PUAProtectionЕсли в ответ вы получите статус 1, то защита включена, 0 — выключена.

Для отключения выполните:

Set-MpPreference -PUAProtection 0Для включения, наоборот:

Set-MpPreference -PUAProtection 1 Выводы

Выводы

В целом технология защиты от потенциально нежелательного ПО — вещь нужная и полезная, особенно для малоопытных пользователей и мы не советуем ее отключать в этих случаях. Возможная блокировка легального ПО будет меньшим злом, чем возможное заражение или замусоривание системы нежелательными приложениями.

Если же вы опытный пользователь, соблюдающий должную степень осмотрительности и осторожности, а также четко представляющий назначение установленного на компьютере ПО, то в текущем виде этот механизм защиты будет более разумно отключить. Особенно если будут срабатывания на используемый вами в повседневной деятельности софт. Никакой возможности гибко настроить критерии блокировки нет и вам придется разбираться по каждому такому случаю отдельно. Все что вы сможете сделать — это добавить приложение в исключения, но при скачивании обновления, изменения пути к программе или еще каких-либо изменениях срабатывания будут повторяться.

Еще одной серьезной проблемой является изменение производителем настроек безопасности без явного уведомления пользователя. Если такое произошло сейчас, то нельзя исключить повторения в будущем, кто может дать гарантию что после очередного обновления защита снова не будет включена, и вы неожиданно получите набор проблем на ровном месте. Особенно учитывая туманность критериев, по которым Microsoft классифицирует ПО как нежелательное.

Ведь любой опытный пользователь, не говоря уже об администраторах, получив такое предупреждение должен, как минимум, его проверить, возможно в ПО нашли уязвимость или дистрибутивы были скомпрометированы, что уже не раз бывало в индустрии.

Таким образом мы не можем однозначно рекомендовать включать или отключать данную возможность. Каждый должен сам взвесить плюсы и минусы и принять обоснованное решение. На наш взгляд, в большинстве случаев блокировку PUA надо включать, для неопытных пользователей плюсов будет больше, чем минусов.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Содержание

- Защита компьютера от потенциально нежелательных приложений

- Как его настроить?

- Что произойдет при обнаружении PUA?

- Как включить / отключить защиту от ПНП в Защитнике Windows 10

- Примечание

- Содержание

- Включение / отключение защиты от ПНП через системный реестр

- Описание значений ключей реестра

- Включение / отключение защиты от ПНП с помощью редактора групповой политики

- Включение защиты

- Режим аудита

- Отключение защиты

- Включение / отключение защиты от ПНП через Windows PowerShell

- Включение защиты

- Режим аудита

- Отключение защиты

- Как проверить защиту от ПНП

- Как добавить обнаруженное приложение в исключения

- Как включить и отключить функцию «Защита от подделки» в Windows 10

- Как отключить «Защиту от подделки» в приложении «Безопасность Windows»

- Как включить «Защиту от подделки» в приложении «Безопасность Windows»

- Как включить функцию защиты на основе репутации в Windows 10?

- Активация блокировки

- Настройка защиты

- Безопасность Windows 10: «Защита на основе репутации» и блокировка ПНП в May 2020 Update

- Защита на основе репутации

- Защита от ПНП в Microsoft Defender

Защита компьютера от потенциально нежелательных приложений

Потенциально нежелательные приложения (PUA) — это категория программного обеспечения, которое может снижать производительность компьютера, неожиданно отображать рекламные объявления или, в худшем случае, устанавливать другое программное обеспечение, которое может быть более опасным или назойливым.

Система безопасности Windows использует защиту на основе репутации, что помогает предохранить компьютер от потенциально нежелательных приложений. Потенциально нежелательная блокировка приложений впервые впервые была Windows 10 обновлении за май 2020 г. и по умолчанию включена для корпоративных клиентов, но по умолчанию отключена для пользователей.

Примечание: Начиная с сентября 2022 г. мы будем блокировать программное обеспечение для криптоминалирования только для корпоративных клиентов.

Как его настроить?

Чтобы настроить потенциально нежелательную блокировку приложений, перейдите в начните > Параметры > Обновление & Security > Безопасность Windows > App & в браузере > параметры защиты на основе репутации.

Вы найдете в этом окте управления, который позволяет отключить потенциально нежелательную блокировку приложений, и укастерете, нужно ли блокировать приложения, загрузки или и то, и другое.

Мы рекомендуем не использовать эту функцию и включить как блокировку приложений, так и загрузку.

Функция Блокировка приложенийобнаружит PUA, которые вы уже скачали или установили, поэтому, если вы используете другой браузер, система безопасности Windows все равно сможет обнаружить PUA после их скачивания.

Функция Блокировка скачивания ищет PUA в процессе скачивания, но она работает только в новом браузере Microsoft Edge.

Что произойдет при обнаружении PUA?

Когда система безопасности Windows обнаружит потенциально нежелательное приложение, вы получите уведомление о том, что нужно принять меры.

Щелкните уведомление, чтобы перейти в область системы безопасности Windows Защита от вирусов и угроз, а затем нажмите название PUA, чтобы выбрать нужное действие.

Примечание: У вас могут отсутствовать некоторые параметры из примера ниже.

Важно! Пока вы не выберете нужное действие, а система безопасности Windows не выполнит его, обнаруженное PUA будет только заблокировано в вашей системе, но не удалено. Это же PUA может быть обнаружено при последующих сканированиях системы, пока вы не примете меры.

Когда вы сделаете выбор, нажмите Запустить действия.

Источник

Как включить / отключить защиту от ПНП в Защитнике Windows 10

Потенциально нежелательные программы (ПНП) не являются вирусами, вредоносным ПО или другими типами угроз, но могут выполнять действия, которые повлияют на производительность и удобство использования компьютера. Часто под ПНП понимают приложения с плохой репутацией.

Типичными сценариями поведения ПНП являются:

Данные приложения могут увеличить риск заражения сети вредоносными программами или усложнить обнаружение заражений, а также потребляют системные ресурсы устройства.

По умолчанию, защита от ПНП отключена в Защитнике Windows, но при желании любой пользователь Windows 10 может включить данный механизм безопасности.

Первоначально Microsoft объявила, что функция защиты от ПНП будет доступна только для Windows 10 Enterprise. Тем не менее, пользователи редакций Windows 10 Pro и Windows 10 Домашняя также могут включить защиту, чтобы заблокировать установку нежелательных программ на ПК.

Обновления функции защиты ПНП поставляются как часть стандартных сигнатурных обновлений и облачной защиты Защитника Windows.

В данной инструкции описывается как включить или отключить защиту от потенциально нежелательных программ в Защитнике Windows для всех пользователей Windows 10.

Примечание

Все указанные в статье действия можно выполнить только в учетной записи с правами Администратор.

Содержание

Включение / отключение защиты от ПНП через системный реестр

Описание значений ключей реестра

или удаление = отключить

1 = включить

или удаление = отключить

1 = включить

Включение / отключение защиты от ПНП с помощью редактора групповой политики

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

Включение защиты

Режим аудита

Отключение защиты

Включение / отключение защиты от ПНП через Windows PowerShell

Следующие команды PowerShell позволяют добавить или изменить значение DWORD в соответствующих ключах системного реестра.

= отключить

1 = включить

2 = режим аудита (будет обнаруживать ПНП, но не блокировать)

Включение защиты

Режим аудита

Отключение защиты

Состояние защиты от ПНП проверяется командлетом Get-MpPreference. В его выводе значение PUAProtection: 1 означает включенную защиту.

Как проверить защиту от ПНП

Чтобы проверить активность защиты от ПНП, вы можете скачать безопасный тестовый файл на сайте AMTSO, нажав ссылку LAUNCH THE TEST.

Если при попытке запустить файл PotentiallyUnwanted.exe, он был заблокирован Защитником Windows, то защита от ПНП была успешно включена.

Также проверить успешную блокировку можно в меню приложения Безопасность Windows: Защита от вирусов и угроз > Текущие угрозы.

или в Защита от вирусов и угроз > Текущие угрозы > Журнал защиты

Как добавить обнаруженное приложение в исключения

В случае, если функция защиты от ПНП блокирует приложение, которому вы доверяете, можно разрешить его запуск, выполнив следующие действия:

После выполнения всех шагов приложение будет восстановлено в исходное местоположение, и вы сможете без проблем запустить его.

Примечание: вы также можете нажать кнопку «Удалить», чтобы избавиться от нежелательного приложения и других зараженных файлов.

Считаете ли вы, что Windows 10 должна включать дополнительный уровень защиты от ПНП по умолчанию? Напишите нам в комментариях.

Источник

Как включить и отключить функцию «Защита от подделки» в Windows 10

Хотите добавить новый дополнительный уровень защиты системы, но не желаете иметь дело с командами? Используйте данное руководство, чтобы управлять новой функцией под названием «Защита от подделки» в приложении «Безопасность Windows».

В Windows 10 приложение «Безопасность Windows» объединяет настройки для управления всеми встроенными функциями безопасности, включая антивирусную программу «Защитник Windows», Брандмауэр Windows, веб-защиту и др.

Начиная с May 2019 Update (версия 1903), Windows 10 получила новую функцию защиты под названием «Защита от подделки». Она предназначена для защиты приложения «Безопасность Windows» от несанкционированных изменений со стороны третьих лиц или вредоносных приложений.

Хотя «Защита от подделки» добавляет дополнительный уровень защиты для Windows 10, она может вызывать определенные проблемы при попытке изменить настройки безопасности с помощью сторонних приложений или консольных инструментов, таких как PowerShell или командная строка.

К счастью, если вам нужно воспользоваться сторонней программой для настройки параметров безопасности, обновленная версия приложения «Безопасность Windows» позволяет очень быстро включать и отключать «Защиту от подделки».

В данном руководстве мы покажем, как очень просто включить или отключить «Защиту от подделки» в приложении «Безопасность Windows» в системах Windows 10 версии 1903 и выше.

Как отключить «Защиту от подделки» в приложении «Безопасность Windows»

Чтобы отключить «Защиту от подделки» в Windows 10, проделайте следующие шаги:

После выполнения этих действий, вы сможете изменять настройки приложения «Безопасность Windows» с помощью командной строки или сторонних программ.

Как включить «Защиту от подделки» в приложении «Безопасность Windows»

Чтобы включить «Защиту от подделки» в Windows 10 для предотвращения несанкционированного доступа к настройкам безопасности, проделайте следующие шаги:

После выполнения этих действий, Windows 10 будет защищать важные настройки безопасности от несанкционированного доступа со стороны третьих лиц или вредоносных приложений, в том числе параметры защиты реального времени, облачной защиты и наблюдения за поведением.

Источник

Как включить функцию защиты на основе репутации в Windows 10?

Не существует программ по безопасности, которые смогли бы обеспечить надежную защиту, особенно, когда для устройств организован доступ в интернет. Что актуально для настольных компьютеров под управлением Windows 10, поскольку эта операционная система чаще подвергается вирусным атакам извне. Для повышения безопасности в Windows 10 добавлена функция для блокировки потенциально нежелательных приложений.

Система становится более уязвимой при загрузке и установке программ из интернета. Во многих случаях злоумышленники подменяют код или скрывают вредоносное ПО в исполняемых файлах (.exe). Тогда при двойном щелчке мыши по загруженному файлу с дальнейшим предоставлением прав администратора на его запуск, вместе с установкой приложения мы заражаем свой компьютер или приоткрываем дверь для будущих вторжений.

Активация блокировки

Майкрософт предоставила функцию, которая предназначена для блокировки потенциально нежелательного программного обеспечения, чтобы снизить риски при установке программ из интернета. Кроме того, настройки защиты на основе репутации включают и другие функции, в том числе SmartScreen от Microsoft Edge и приложения Microsoft Store, которые блокируют фишинговые сайты и проверяют, не загружается ли вместо подлинной программы вредоносное ПО или вирусы. В общем, включение защиты на основе репутации – один их эффективных способов для предотвращения заражения компьютера вирусами.

Нажмите на клавиши Win + I, чтобы открыть системные параметры и перейдите в раздел Обновление и безопасность.

В боковом меню слева выберите вкладку Безопасность Windows, щелкните по разделу Управление приложениями и браузером.

Здесь включите опцию «Защита на основе репутации».

Настройка защиты

После активации щелкните на настройку защиты на основе репутации. В следующем окне сможете активировать или деактивировать определенные инструменты, включая:

В общем, включение функции предотвращает установку подозрительного ПО. Инструмент будет устанавливать блокировку исходя из классификации угроз, которая основана на репутации и идентификации угроз, составленной тестировщиками программного обеспечения. Он способен защитить ПК не только от вредоносного кода, но и от предустановленного и раздутого ПО: Crapware и Bundleware.

Источник

Безопасность Windows 10: «Защита на основе репутации» и блокировка ПНП в May 2020 Update

Ранее мы рассказывали, что Microsoft переименует встроенный антивирус «Защитник Windows» на Microsoft Defender. Таким образом компания хочет отразить кросс-платформенный подход Microsoft к безопасности конечных точек. Также с точки зрения встроенной защиты, начиная с Windows 10, версия 2004, приложение Безопасность Windows получило новую категорию настроек «Защита на основе репутации».

Защита на основе репутации

На новой странице параметров сгруппированы настройки, которые позволяют включить или отключить отдельные компоненты защиты, основанной на репутации: Проверка приложений и файлов, SmartScreen для Microsoft Edge, SmartScreen для приложений из Microsoft Store, а также новая опция «Блокировка потенциально нежелательного приложения», которая позволяет включить или отключить защиту от потенциально нежелательных программ (ПНП) в Microsoft Defender.

В инсайдерских сборках Windows 10 «Manganese» (20H2) также стали доступны две отдельные опции Блокировать приложения и Блокировать скачиваемые файлы, которые позволяют настроить защиту от ПНП для отдельных категорий.

Защита от ПНП в Microsoft Defender

Функция защиты от потенциально нежелательных программ (ПНП) во встроенном антивирусе Windows 10 позволяет идентифицировать и блокировать загрузку и установку ПНП на компьютерах.

По умолчанию, защита от ПНП отключена, но при желании любой пользователь Windows 10 может включить данный механизм безопасности. Правда, ранее для этого пользователям приходилось проделывать различные манипуляции через системный реестр или Windows PowerShell, как показано в следующей инструкции:

Но теперь, начиная с инсайдерской сборки Windows 10 build 18963 (20H1) включить или отключить защиту от ПНП легко и быстро можно включить в меню настроек «Безопасность Windows»: Управление приложениями/браузером > Защита на основе репутации > Блокировка потенциально нежелательного приложения. При включении функции все действия с ПНП также будут отображаться в Журнале защиты.

Отметим, что опция доступна при использовании встроенного антивируса Microsoft Defender.

Ранее Microsoft критиковали за то, что многие важные параметры встроенного антивируса доступны для изменения только из реестра и групповых политик, что требовало определенных технических знаний, и приводило к появлению сторонних утилит для настройки Защитника Windows, например, ConfigureDefender.

Но теперь, разработчики постепенно переносят все настройки в основной интерфейс приложения «Безопасность Windows», что упрощает управление встроенной защитой Windows 10.

Тем временем, как заявляет Microsoft, доля Защитника Windows на рынке антивирусов достигла 50%. А вы пользуетесь встроенной защитой? Как вы оцениваете последние нововведения?

Источник

Выводы

Выводы