Защитник Windows часто считают раздражающим и назойливым, и многие пользователи Windows 10 ищут способы его деактивировать. Дело в том, что Защитник Windows — это эффективный инструмент для обеспечения безопасности вашей системы. Его описания вирусов регулярно обновляются, но помимо этого он также имеет функции, которые защищают вашу систему от новых, более сложных угроз, таких как программы-вымогатели. Защита от эксплойтов — одна из таких функций, которая предотвращает использование безопасных приложений в качестве оружия. Если вам нужно, вы можете исключить приложение из защиты от эксплойтов. Просто сделайте это на свой страх и риск.

Исключить приложение из защиты от эксплойтов

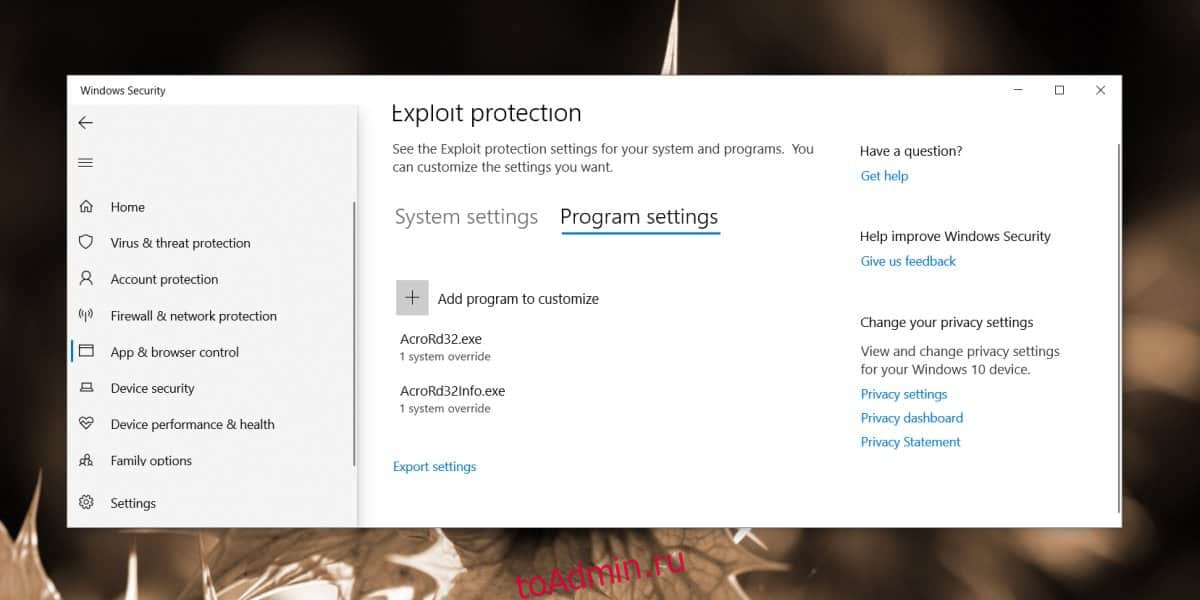

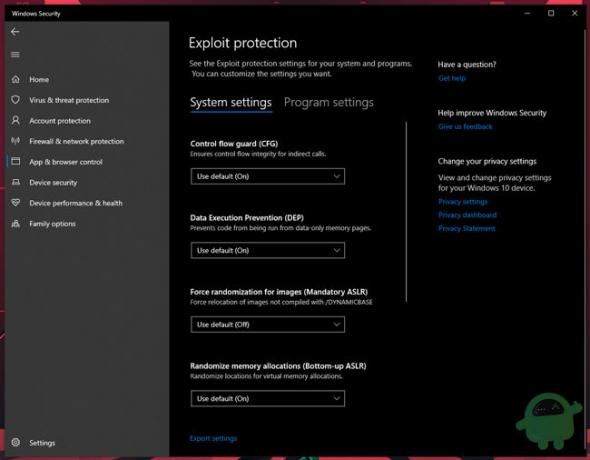

Чтобы исключить приложение из защиты от эксплойтов, вам потребуются права администратора. Откройте Защитник Windows и перейдите в раздел Управление приложениями и браузером. Прокрутите вниз и выберите Параметры защиты от эксплойтов в разделе Защита от эксплойтов.

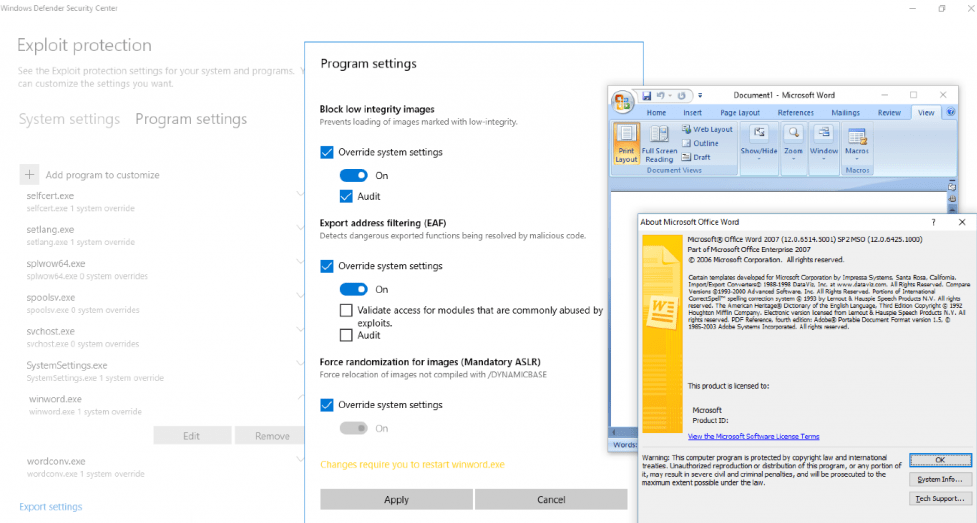

На экране настроек защиты от эксплойтов перейдите на вкладку «Настройки программы» и нажмите «Добавить программу для настройки». Самый простой способ добавить программу — выбрать ее EXE. Перейдите по этому маршруту и в открывшемся окне обозревателя файлов перейдите к EXE-файлу приложения, которое вы хотите исключить, и выберите его.

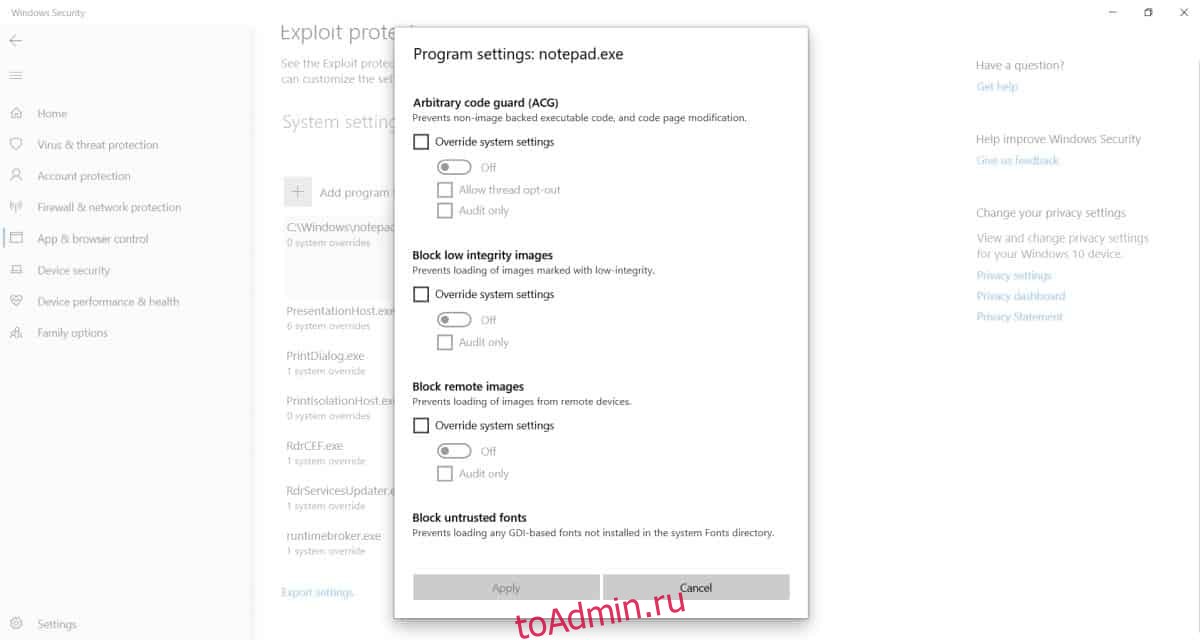

После добавления приложения в список выберите его и нажмите кнопку «Изменить».

Это откроет длинный список настроек, которые вы можете включить / отключить. Если вы хотите отключить какой-либо конкретный тип настройки, вы можете сделать это, а все остальное оставить без изменений. Нажмите Применить, чтобы добавить исключение.

Зачем исключать приложения?

Защита от эксплойтов редко оказывает негативное влияние на производительность любого приложения, однако есть исключения. Похоже, что есть определенные игры, которые не могут нормально работать, когда для них включена эта функция, поэтому пользователи хотят отключить ее только для этих игр.

Что такое защита от эксплойтов?

Защита от эксплойтов — это форма внедрения кода. Он работает через безобидное приложение, такое как Microsoft Word. Если бы вам пришлось открыть документ Word, вы бы не задумывались о том, что он вредоносный, и не зря. Это документ, и по логике худшее, что он может иметь, — это плохие поля, но если документ был получен из неизвестного источника, скорее всего, в нем есть немного вредоносного кода. Сам этот код не может быть выполнен через файл, но программа, то есть Microsoft Word, может быть использована для его запуска и причинения вреда.

Эксплойты ищут слабые места в приложениях, которые они могут использовать для заражения или взлома систем, и заражение распространяется через безвредные файлы, которые приложение будет запускать. Защита от эксплойтов противостоит этому.

Что вы думаете об этой статье?

Опубликовано: 14.11.2017 Обновлено: 14.11.2019 Категория: Безопасность Автор: myWEBpc

Центр защиты Windows Defender в Windows 10 v1709 теперь представляет новую функцию защиты, называемую Exploit Protection, которая помогает защитить ваш компьютер или ноутбук на системе Windows от вредоносных программ, заражения вашей системы. Он включает смягчение, которое можно применять на уровне операционной системы или на уровне приложения. Благодаря внедрению этой функции пользователям Windows 10 теперь больше не нужно устанавливать Enhanced Mitigation Experience Toolkit (EMET). Фактически, во время самого процесса обновления Windows 10 Fall Creators Update EMET удаляет.

Защита от эксплойтов в Windows 10

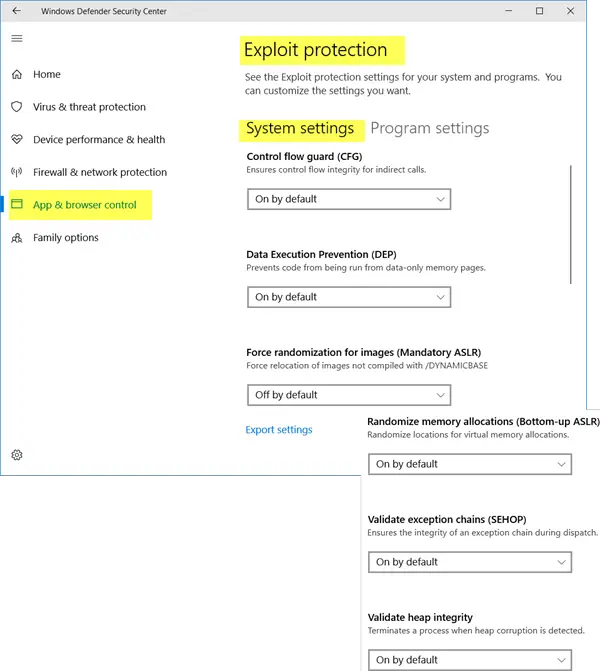

Exploit Protection — это часть функции Exploit Guard в Защитнике Windows. Чтобы получить доступ к этой функции, откройте «Центр защиты Windows Defender» > «Управление приложениями и браузером» > «Параметры защиты от эксплойтов«. Откроется новая панель. Прокрутите вниз немного, и вы увидите здесь опции защиты от использования. Настройки делятся на две вкладки:

- А) Системные параметры.

- Б) Параметры программ.

В разделе «Системные параметры« вы увидите следующие параметры:

- Защита потока управления (CFG).

- Предотвращение выполнения данных (DEP).

- Принудительное случайное распределение для образов. (По умолчанию функция выключена).

- Случайное выделение памяти.

- Проверка цепочек исключений (SEHOP).

- Проверка целостности кучи.

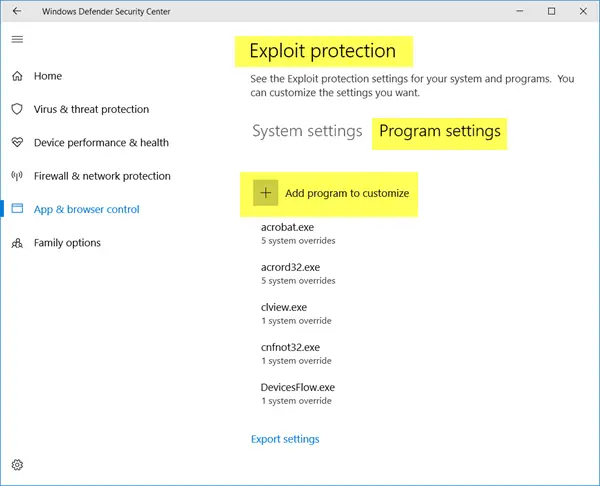

В разделе «Параметры программ» вы увидите вариант добавления программы. Нажатие кнопки «Добавить программу для настройки» предложит два варианта:

- Добавить по имени

- Выбрать точный путь файла.

Вы также можете нажать на программу ниже в предварительно заполненном списке, чтобы добавить ее. Имеется функция для экспорта настроек в XML-файл, чтобы вы могли сохранить настройки, используйте ссылку «Параметры экспорта«.

Смотрите еще:

- Как включить повышенный уровень Защитника Windows 10

- Просматривайте кибератаки в реальном времени

- Шифрование сайта скриптом для майнинга Coinhive

[ Telegram | Поддержать ]

Skip to content

На чтение 2 мин. Просмотров 239 Опубликовано 03.09.2019

Обновление Windows 10 Fall Creators определенно станет самой безопасной ОС Microsoft. Эта версия для Windows содержит ряд новых функций и улучшений безопасности, которые закрывают двери для атак вредоносных программ.

Основным инструментом Windows 10 в борьбе с вредоносными программами является встроенный антивирус. Microsoft добавила множество новых функций безопасности в Защитник Windows, сделав его более мощным, чем когда-либо.

Обновление Fall Creators предлагает интересную функцию безопасности, которая позволяет пользователям настраивать и управлять параметрами защиты системы и приложений Windows из Центра безопасности Защитника Windows.

Windows 10 Exploit Protection

Мы услышали ваши отзывы о предстоящем выпуске EMET EOL, поэтому с радостью сообщаем, что начиная с этой сборки вы теперь можете проверять, настраивать и управлять параметрами защиты от уязвимостей системы и приложений Windows прямо из Центра безопасности Защитника Windows! Вам не нужно использовать Антивирус Защитника Windows, чтобы воспользоваться этими настройками.

Вот кому включить защиту от эксплойтов в Центре безопасности Защитника Windows:

- Перейдите в Пуск> введите Защитник Windows> дважды щелкните первый результат, чтобы запустить Центр безопасности Защитника Windows

- Нажмите «Управление приложениями и браузером»> прокрутите страницу вниз, чтобы найти защиту от эксплойтов.

-

В новом окне настройте параметры системы и программы

- Когда вы закончите, нажмите Применить> ОК.

Помимо настройки параметров защиты от эксплойтов, вам необходимо выполнить ряд дополнительных действий, чтобы убедиться, что ваш компьютер полностью защищен от вредоносных программ:

- Установите последние обновления Windows

- Обновление до последней доступной версии ОС

- Периодически запускайте полное сканирование системы

- Установите дополнительные средства защиты от вредоносных программ, совместимые с вашим основным антивирусом и т. Д.

Проверяли ли вы новые функции безопасности, доступные в Windows 10? Что вы думаете о новом подходе Microsoft?

Listen to this article

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10 — новый набор инструментов, который включает защиту от эксплойтов, систему сокращения возможных направлений атаки, сетевую защиту и контролируемый доступ к папкам Защита от эксплойтов обеспечивает повышенную защиту для приложений, которые ИТ может применять после компиляции и распространения программного обеспечения разработчиком.

Экплойт (от слова эксплуатировать) является программой или кодом, который нужен для нарушения в работе системы через различные уязвимости. Конечно, их полноценными вирусами не назовешь, но опасность, они предоставляют довольно высокую. Смысл работы эксплойта найти уязвимость, после чего получить все права администратора и начать внедрять в систему вредоносное ПО и вирусы – торояны, черви и т д.

Exploit Guard — это всего лишь инструмент снижения риска, он не избавляет от необходимости закрывать уязвимости в софте, но затрудняет их использование. В целом принцип работы Exploit Guard состоит в том, чтобы запрещать те операции, которые чаще всего используются зловредами.

Проблема в том, что многие легитимные программы тоже их используют. Более того, есть старые программы (а точнее, динамические библиотеки), которые просто перестанут работать, если задействовать в Windows новые функции контроля памяти и прочие современные средства защиты. Поэтому настройка Exploit Guard — это такие же вилы, какими ранее было использование EMET.

Если же безопасность превыше всего и требуется закрутить гайки потуже, то самыми востребованными функциями Exploit Guard были (со времен EMET) и остаются:

- DEP (Data Execution Prevention) — предотвращение выполнения данных. Не позволяет запустить на исполнение фрагмент кода, оказавшийся в не предназначенной для этого области памяти (например, в результате ошибки переполнения стека);

- случайное перераспределение памяти — предотвращает атаку по известным адресам;

- отключение точек расширения — препятствует внедрению DLL в запускаемые процессы (см. статью про обход UAC, где этот метод широко использовался);

- команда DisallowChildProcessCreation — запрещает указанному приложению создавать дочерние процессы;

- фильтрация таблиц адресов импорта (IAF) и экспорта (EAF) — не позволяет (вредоносному) процессу выполнять перебор таблиц адресов и обращаться к странице памяти системных библиотек;

- CallerCheck — проверяет наличие прав на вызов конфиденциальных API;

- SimExec — имитация выполнения. Проверяет перед реальным исполнением кода, кому вернутся вызовы конфиденциальных API.

В этой статье рассказывается о том, как работает защита от эксплойтов, как на уровне политики, так и на отдельном уровне для устранения проблем, которые помогут вам успешно создавать и применять политики защиты от эксплойтов.

Как применяются меры по снижению риска

Для каждого приложения применяются меры защиты от эксплойтов.

Настройка защиты задается с помощью записи в реестре для каждой программы, для которой настраивается защита. Эти параметры хранятся в записи реестра MitigationOptions для каждой программы (HKEY_LOCAL_MACHINE программное обеспечение Microsoft Windows NT CurrentVersion параметры выполнения файлов изображений ImageFileName MitigationOptions). Они вступают в силу после перезапуска программы и остаются в силе до тех пор, пока вы не измените их, а затем снова запустите программу.

Параметры выполнения файла изображения. позволяет указать имя или путь к файлу, а не номер версии, архитектуру и другие отличия. Будьте внимательны к снижению уровня опасности для приложений с уникальными именами или путями, применяя их только к устройствам, на которых была протестирована эта версия и архитектура приложения. Если вы настраиваете меры для защиты от эксплойтов с помощью XML-файла конфигурации либо посредством оболочки PowerShell, групповой политики или MDM при обработке этого XML-файла конфигурации, для вас будут настроены индивидуальные параметры реестра.

Если политика распространения XML-файла больше не применяется, параметры, развернутые этим XML-файлом конфигурации, не будут автоматически удалены. Чтобы удалить параметры защиты от эксплойтов, экспортируйте конфигурацию XML с чистого устройства с Windows 10 и разместите этот новый XML-файл. Кроме того, корпорация Майкрософт предоставляет XML-файл как часть базовых показателей безопасности Windows для сброса параметров защиты от эксплойтов.

Чтобы сбросить параметры защиты от эксплойтов с помощью PowerShell, вы можете использовать следующую команду:

Set-ProcessMitigation -PolicyFilePath EP-reset.xml

Ниже приведена EP-reset.xml, распространяемая с базовыми планами безопасности Windows:

<?xml version="1.0" encoding="UTF-8"?>

<MitigationPolicy>

<AppConfig Executable="ONEDRIVE.EXE">

<DEP OverrideDEP="false" />

<ASLR OverrideRelocateImages="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

</AppConfig>

<AppConfig Executable="firefox.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

</AppConfig>

<AppConfig Executable="fltldr.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="GROOVE.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="Acrobat.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="AcroRd32.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="chrome.exe">

<DEP OverrideDEP="false" />

</AppConfig>

<AppConfig Executable="EXCEL.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="iexplore.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="INFOPATH.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="java.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaw.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaws.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="LYNC.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSACCESS.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSPUB.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OIS.EXE">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OUTLOOK.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="plugin-container.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="POWERPNT.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="PPTVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VISIO.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VPREVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="WINWORD.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wmplayer.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wordpad.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

</MitigationPolicy>

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:UsersAlexDesktopSettings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Защитник Windows не обязательно должен быть запущен, чтобы эта функция была активной. Защита от эксплойтов уже включена на вашем компьютере, а меры по ее снижению установлены по умолчанию. Но вы можете настроить параметры в соответствии со своей организацией, а затем развернуть их в своей сети.

Произвольная защита кода

Произвольная программа проверки кода помогает защититься от злоумышленника, загрузив код своего выбора в память с помощью уязвимости системы безопасности и выполняя этот код.

Произвольная система защиты кода защищает приложение от выполнения динамически создаваемого кода (например, не загружаемого exe-файла или библиотеки DLL). При работе с произвольным кодом программа блокирует память как исполняемый объект. Если приложение пытается выделить память, мы проверяйте флаги защиты. (Память может выделяться с помощью флагов чтения, записи и (или) выполнения.) Если распределение пытается включить флаг » выполнение «, выделение памяти завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED). Аналогичным образом, если приложение пытается изменить флаги защиты памяти , которая уже была выделена, и включает флаг «защита выполнения «, то изменение разрешения завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED).

Предотвращая установку флага EXECUTE , функция предотвращения выполнения данных в Windows 10 может защититься от указателя инструкций, установленного на эту память, и запуска кода.

Произвольная защита кода предотвращает выделение памяти в качестве исполняемого файла, что представляет проблемы совместимости с подходами, такими как JIT-компиляторы. Например, большинство современных браузеров будут компилировать JavaScript в машинный код, чтобы оптимизировать производительность. Для того чтобы обеспечить это снижение риска, для перемещения JIT-компиляции за пределы защищенного процесса нужно будет переопределять архитектуру. Другие приложения, макет которых динамически создают код на основе сценариев или других промежуточных языках, будут считаться несовместимостью с этим снижением.

Параметры конфигурации

Разрешить поток отказ — вы можете настроить его, чтобы позволить отдельному потоку отказаться от этой защиты. Разработчику необходимо написать приложение с уведомлением о том, что это снижение риска, и вызвало функцию SetThreadInformation API, для параметра ThreadInformation которого задано значение ThreadDynamicCodePolicy , чтобы разрешить выполнение динамического кода в этом потоке.

Блокировка образов низкой целостности

Блокировать образы с низким энергопотреблением предотвращает загрузку файлов, которые не являются надежными, обычно из-за того, что они загружены из Интернета из браузера, подключенного к изолированному браузеру.

Это может блокировать загрузку изображений, если на изображении есть запись управления доступом (ACE), которая предоставляет доступ к процессам с низким IL и не имеет метки доверия ACE. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить изображение с низким уровнем целостности, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать образы с низким энергопотреблением не позволит приложению загружать файлы, загруженные из Интернета. Если для рабочего процесса приложения требуется загрузка загруженных изображений, необходимо убедиться, что они скачаны из процесса с более высоким уровнем доверия или явно переразметки, чтобы применить это снижение.

Блокировка удаленных образов

Блокировать удаленные образы не позволит приложению загружать файлы, размещенные на удаленном устройстве, например в общем ресурсе UNC. Это помогает защититься от загрузки двоичных файлов в память, которая находится на внешнем устройстве, управляемом злоумышленником.

Если изображение установлено на удаленном устройстве, то это будет блокировать загрузку изображений. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить удаленный файл, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать удаленные образы не позволит приложению загружать изображения с удаленных устройств. Если ваше приложение загружает файлы или подключаемые модули с удаленных устройств, оно не будет совместимо с этим снижением. Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения.

Блокировка ненадежных шрифтов

Блокировать ненадежные шрифты — это снижение риска возникновения изъяна при анализе шрифта, который начинается с того, чтобы злоумышленник смог запустить код на устройстве. Для обработки GDI будут загружены только шрифты, установленные в каталог WindowsFonts.

Это уменьшается в GDI, что проверяет расположение файла. Если файл не находится в каталоге «системные шрифты», он не будет загружен для синтаксического анализа, и этот вызов завершится сбоем.

Обратите внимание, что это также относится к встроенным средствам устранения уязвимости в Windows 10 1607 и более поздних версий, которые проводят разбор шрифта из ядра и в контейнер приложения пользовательского режима. Любые возможности, основанные на синтаксическом анализе шрифта, выполняются в изолированных и изолированных контекстах, что значительно сокращает риск.

Чаще всего шрифты, находящиеся за пределами каталога «системные шрифты», используются в веб-шрифтах. Современные браузеры, например Microsoft EDGE, используют DirectWrite вместо GDI и не затронуты. Однако устаревшие браузеры, например Internet Explorer 11 (и режим IE в новом Microsoft EDGE), могут быть затронуты, особенно в приложениях Office 365, в которых для отображения пользовательского интерфейса используются глифы шрифтов.

Защита целостности кода

Защита целостности кода гарантирует, что все двоичные файлы, загруженные в процесс, снабжены цифровой подписью Microsoft. К ним относятся подписи WHQL (лаборатории по контролю качества оборудования для Windows), позволяющие использовать в процессе драйверы, утвержденные WHQL.

Это происходит с помощью диспетчера памяти, который блокирует сопоставление двоичного кода и памяти. При попытке загрузить двоичный файл, не подписанный корпорацией Майкрософт, диспетчер памяти будет возвращать STATUS_INVALID_IMAGE_HASH об ошибке. Заблокируя на уровне диспетчера памяти, это предотвращает появление обеих двоичных файлов, которые были загружены процессом и двоичными файлами, вставленными в процесс.

В частности, это блокирует любой двоичный файл, который не подписан корпорацией Майкрософт. Таким образом, она будет несовместима с большинством программных продуктов третьих лиц, если это программное обеспечение не будет распространяться (и имеет цифровую подпись) Microsoft Store, а также выбран параметр для разрешения загрузки изображений, подписанных Microsoft Store.

Кроме того, разрешите загрузку изображений, подписанных Microsoft Store — приложения, распространяемые из Microsoft Store, будут иметь цифровую подпись в Microsoft Store и добавить такую конфигурацию, которая позволит приложению загрузить такие двоичные файлы, которые прошли процесс сертификации магазина.

Только аудит . Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения. События аудита можно затем просмотреть в средстве просмотра событий или с помощью расширенного Поиск в Microsoft Defender ATP.

Предотвращение выполнения данных (DEP)

Предотвращение выполнения данных (DEP) блокирует память, которая была явно не выделена как исполняемая. Это помогает защититься от злоумышленника, в ходе которого в процесс вставляется вредоносный код, например переполнение буфера, после чего выполняется этот код.

При попытке установить указатель инструкции на адрес памяти, не помеченный как исполняемый, процессор вызовет исключение (нарушение общей защиты), что приводит к сбою приложения.

По умолчанию для всех исполняемых файлов x64, ARM и ARM-64 включена функция DEP, и ее невозможно отключить. Так как приложение никогда не выполнялось без функции предотвращения выполнения данных, обычно подразумевается совместимость.

Для всех двоичных файлов x86 (32-разрядная версия) по умолчанию будет включена функция DEP, но ее можно отключить для каждого процесса. Некоторые старые устаревшие приложения, обычно разработанные до Windows XP с пакетом обновления 2 (SP2), могут быть несовместимы с функцией предотвращения выполнения данных. Обычно это приложения, которые динамически создают код (например, JIT-компиляция) или ссылки на более старые библиотеки (например, в более ранних версиях ATL), которые динамически создают код.

Включить эмуляцию ПРЕОБРАЗОВАТЕЛЯ ATL — этот параметр конфигурации отключает эмуляцию преобразователя ATL. Библиотека шаблонов ActiveX разработана таким образом, чтобы быть как можно более маленькой и быстрой. Для уменьшения размера двоичного файла используется технология, называемая преобразователь. Преобразование обычно используется для взаимодействия между 32-битным и 16-разрядными приложениями, но в этой статье нет 16-разрядных компонентов для ATL. Вместо того, чтобы оптимизировать для двоичного размера, в библиотеке ATL будет храниться машинный код в памяти, который не выровнен по словам (создание двоичного файла меньше), а затем вызывать этот код напрямую. Компоненты ATL, скомпилированные в Visual Studio 7,1 или более ранней версии (Visual Studio 2003), не выделяют эту память, так как эмуляция исполняемого преобразователя позволяет устранить эту проблему совместимости. Для приложений, имеющих двоичную модель расширения (например, Internet Explorer 11), часто требуется Эмуляция преобразователя ATL.

Большая часть этих точек расширения относительно нечасто используется, поэтому влияние на совместимость обычно является небольшим, особенно на уровне отдельных приложений. Это может быть вызвано тем, что пользователи используют сторонние традиционные редакторы IME, которые не будут работать с защищенным приложением.

Не пытайтесь слепо пытаться ограничить приложения, иначе вы вызовете похожие проблемы в вашей системе. Их будет трудно устранить, если вы не помните, что вы также изменили параметры.

Если вы по-прежнему используете более старую версию Windows, например Windows 7, вы можете получить функции защиты от эксплойтов, установив Microsoft EMET или Malwarebytes. Но учтите, что поддержка Windows 7 уже прекращена.

Источники: winitpro.ru и www.comss.ru и microsoft

Если Вам понравилась статья — поделитесь с друзьями

431 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Security Center in Windows 11/10 introduces a new security protection feature called Exploit Protection. With the introduction of this feature, Windows 11/10 users now no longer need to install Enhanced Mitigation Experience Toolkit. In fact, during the upgrade process itself, Windows 10 uninstalls EMET.

Exploit Protection helps protect your Windows computers from malware that use security exploits to infect your system. It includes mitigations that you can apply at the operating system level, or at the app level, as well. It can prevent codes from being run from data-only memory pages, terminate a process when heap corruption is detected, etc.

Exploit Protection is a part of the Exploit Guard feature in Windows Defender. To access this feature, open Windows Defender Security Center > App and browser control > Exploit protection settings. In Windows 11, you can access the Exploit Protection feature using the Windows Security app. Open the Settings app, go to Privacy & security category, and select the Windows Security option. Press the Open Windows Security button to open the app interface. Select the App & browser control category in the app and click on the Exploit protection settings option. A new panel will open. Scroll down a bit, and you will see the Exploit Protection options here.

The settings are divide under two tabs:

- System settings

- Program settings.

Under System settings you will see the following options:

- Control Flow Guard

- Data Execution Prevention

- Force randomization for images.

- Randomize memory allocations

- Validate exception chains

- Validate heap integrity.

Under Program settings, you will see an option to add a program. Clicking on Add program to customize will offer two options:

- Add by name

- Add by path name.

You may also click on a program in the pre-populated list to add it.

The feature also allows you to Export your settings in an XML file, so that you can save it, using the Export settings link. If you were using EMET and have saved its settings in an XML file, you can also import the settings here.

To import the configuration file, you will have run the following command in PowerShell:

Set-ProcessMitigation -PolicyFilePath myconfig.xml

You have to change file name ‘myconfig.xml’ to the location and name of your Exploit protection configuration file.

Windows Defender does not have to be running for this feature to be active. Exploit Protection is already enabled on your computer and mitigations set by default. But you can customize the settings to suit your organization and then deploy it across your network.

This post will show you how to exclude an app in Exploit Protection of Windows 11/10.

TIP: Read about Controlled Folder Access feature next.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Security Center in Windows 11/10 introduces a new security protection feature called Exploit Protection. With the introduction of this feature, Windows 11/10 users now no longer need to install Enhanced Mitigation Experience Toolkit. In fact, during the upgrade process itself, Windows 10 uninstalls EMET.

Exploit Protection helps protect your Windows computers from malware that use security exploits to infect your system. It includes mitigations that you can apply at the operating system level, or at the app level, as well. It can prevent codes from being run from data-only memory pages, terminate a process when heap corruption is detected, etc.

Exploit Protection is a part of the Exploit Guard feature in Windows Defender. To access this feature, open Windows Defender Security Center > App and browser control > Exploit protection settings. In Windows 11, you can access the Exploit Protection feature using the Windows Security app. Open the Settings app, go to Privacy & security category, and select the Windows Security option. Press the Open Windows Security button to open the app interface. Select the App & browser control category in the app and click on the Exploit protection settings option. A new panel will open. Scroll down a bit, and you will see the Exploit Protection options here.

The settings are divide under two tabs:

- System settings

- Program settings.

Under System settings you will see the following options:

- Control Flow Guard

- Data Execution Prevention

- Force randomization for images.

- Randomize memory allocations

- Validate exception chains

- Validate heap integrity.

Under Program settings, you will see an option to add a program. Clicking on Add program to customize will offer two options:

- Add by name

- Add by path name.

You may also click on a program in the pre-populated list to add it.

The feature also allows you to Export your settings in an XML file, so that you can save it, using the Export settings link. If you were using EMET and have saved its settings in an XML file, you can also import the settings here.

To import the configuration file, you will have run the following command in PowerShell:

Set-ProcessMitigation -PolicyFilePath myconfig.xml

You have to change file name ‘myconfig.xml’ to the location and name of your Exploit protection configuration file.

Windows Defender does not have to be running for this feature to be active. Exploit Protection is already enabled on your computer and mitigations set by default. But you can customize the settings to suit your organization and then deploy it across your network.

This post will show you how to exclude an app in Exploit Protection of Windows 11/10.

TIP: Read about Controlled Folder Access feature next.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Вы всегда боитесь вредоносных программ и вирусов, которые могут заразить ваш компьютер или ноутбук? Что ж, если это так, то вы найдете это руководство действительно полезным. Прочтите, чтобы узнать, как включить защиту от эксплойтов на своем ноутбуке или компьютере под управлением Windows 10.

В современном мире технологий, где у каждого человека есть смартфон и ноутбук, очень легко получить доступ к чьей-либо информации. Мало того, что пользователи онлайн могут иметь доступ к вашим данным, которые вы добровольно предоставляете в социальных сетях, таких как Facebook, Twitter или Instagram, но люди также могут удерживать данные, к которым вы, возможно, не хотите, чтобы кто-либо имел доступ. к. Это включает в себя всевозможную конфиденциальную информацию, такую как ваши счета, данные кредитной карты и пароли.

У каждой экосистемы свой способ решения таких проблем безопасности. Apple известна своей безупречной безопасностью и за последние пару лет завоевала доверие миллионов пользователей. Apple делает это, ограничивая уровень доступа приложений и программ к вашим данным. С другой стороны, Windows — это совсем другая история. Windows всегда привлекала опытных пользователей, и по той же причине она допускает более тяжелую настройку и переделку самой ОС. Хотя большинству пользователей нравится менять только свои обои, опытные пользователи знают обо всех крошечных настройках, которые можно сделать на их компьютере с Windows.

Это, однако, также одна из главных причин того, почему Windows имеет плохую репутацию, когда дело касается конфиденциальности и безопасности. В сети есть десятки и сотни троянов и вредоносных программ, которые люди случайно вводят в свои компьютеры. Как только вирус захватывает вашу машину, часто бывает довольно сложно избавиться от него, обеспечивая при этом полную целостность ваших данных. Для борьбы с этим многие люди используют антивирусные программы. У самой Windows есть собственный защитник, известный как Windows Security, и мы считаем, что он более чем способен защитить вас от вредоносных приложений и программ.

Хотя приложение Windows Security является встроенным по умолчанию и активно сканирует ваше устройство на наличие угроз, оно имеет гораздо больший потенциал, если вы копнетесь глубже. Одна из лучших функций, которые предлагает приложение для обеспечения безопасности Windows, — это режим защиты от эксплойтов. Включив обычный антивирус и добавив новый уровень безопасности с помощью нового средства защиты от эксплойтов еще больше снижает вероятность того, что вы случайно загрузите вредоносный вирус на свой ноутбук или компьютер. В этом руководстве мы рассмотрим простые шаги, которые необходимо выполнить, чтобы включить защиту от эксплойтов в Windows 10.

Включение функции защиты от эксплойтов в Windows 10

Прежде чем начать, убедитесь, что у вас установлена последняя сборка Windows. Функция защиты от эксплойтов появилась недавно в Windows 10, и вы, возможно, не сможете найти ее в более старых сборках. Чтобы проверить, установлены ли на вашем компьютере или ноутбуке под управлением Windows 10 последние обновления, перейдите в Настройки> Обновление и безопасность> Центр обновления Windows и, наконец, нажмите на Проверить наличие обновлений кнопка. Обновление вашего компьютера с Windows 10 не только включает в себя новейшие функции, которые могут вам понравиться, но также гарантирует, что ваше устройство защищено новейшими элементами безопасности.

Итак, ниже приведены несколько шагов, которые вы можете выполнить, чтобы включить защиту от эксплойтов на своем ноутбуке или компьютере с Windows 10:

- Запустить Безопасность Windows приложение. Вы можете сделать это, нажав на Стартовое меню и поиск по ключевому слову. Как только появятся результаты поиска, просто щелкните приложение с надписью «Безопасность Windows».

- На панели управления безопасностью Windows щелкните раздел с надписью Контроль приложений и браузера.

- Откроется меню с тремя вариантами. Нас интересует последний, в котором говорится Защита от эксплойтов.

- Просто нажмите кнопку ниже с надписью Настройки защиты от эксплойтов, и вы будете перенаправлены в его параметры.

- Здесь вы можете вмешаться во все уровни безопасности, к которым вам доступны настройки защиты от эксплойтов. Мы рекомендуем установить все доступные параметры на По умолчанию для обеспечения максимальной безопасности.

- Вы также можете добавить в этот список сторонние приложения и программы. Просто перейдите на вкладку с надписью Настройки программы, и вы можете легко добавить любое количество программ, установленных на вашем компьютере. Вы также можете удалить некоторые из них, если хотите сделать исключения.

- Ваши настройки будут автоматически сохранены. Для получения оптимальных результатов просто перезагрузите компьютер один раз.

Вуаля! Вы успешно повысили уровень безопасности своего ноутбука или компьютера с Windows 10. Если у вас возникли проблемы при следовании нашему руководству по включению защиты от эксплойтов в Windows 10, обязательно оставьте комментарий ниже, поскольку мы будем рады вам помочь!

Читайте также

- Как управлять ПК или ноутбуком с Windows 10 с помощью голоса

- Windows File Recovery — инструмент для восстановления файлов удаленных образов от Microsoft

- Как очистить кеш в любом браузере Windows

- Как держать окно всегда наверху в Windows 10

- Как остановить автоматическую установку нового Microsoft Edge в Windows 10

Студент днем, энтузиаст Android ночью, все, что связано с материальным дизайном, меня интригует. Увлечен кинопроизводством, писательством, а теперь и дизайном. Цель состоит в том, чтобы добавить немного индивидуальности всему, что я создаю!

- Управление настройками защиты от эксплойтов Windows и приложений из Центра безопасности Защитника Windows не является сложной задачей.

- Наша команда экспертов провела тщательные исследования и перечислила подробные шаги по включению защиты от эксплойтов в Защитнике Windows ниже.

- Этот раздел Защитника Microsoft Windows покажет вам все последние советы, которые вы можете применить.

- Чтобы помочь вам, мы составили исчерпывающие технические руководства, поэтому посетите наш Центр технических руководств .

Чтобы исправить различные проблемы с ПК, мы рекомендуем DriverFix: это программное обеспечение будет поддерживать ваши драйверы в рабочем состоянии, тем самым защищая вас от распространенных компьютерных ошибок и сбоев оборудования. Проверьте все свои драйверы сейчас за 3 простых шага:

- Загрузите DriverFix (проверенный файл загрузки).

- Нажмите «Начать сканирование», чтобы найти все проблемные драйверы.

- Нажмите «Обновить драйверы», чтобы получить новые версии и избежать сбоев в работе системы.

- DriverFix в этом месяце скачали 502 786 читателей.

Большинство людей склонны говорить, что в настоящее время мы пользуемся самой безопасной ОС Microsoft. Последняя версия Windows содержит ряд новых функций безопасности и улучшений, которые закрывают двери для атак вредоносных программ.

Главный инструмент Windows 10 в борьбе с вредоносными программами – это встроенный антивирус. Microsoft добавила в Защитник Windows ряд новых функций безопасности, сделав его еще более мощным, чем когда-либо.

Пользователи могут легко настраивать параметры защиты от эксплойтов в системе Windows и в приложении. Все это делается из Центра безопасности Защитника Windows.

Как я могу включить защиту от эксплойтов в Windows 10?

1 Включение защиты от эксплойтов в Windows 10

- Перейдите к пункту « Начало»> введите «Защитник Windows» > дважды щелкните первый результат, чтобы запустить Центр безопасности Защитника Windows.

- Нажмите Управление приложением и браузером > прокрутите экран вниз, чтобы найти Защита от эксплойтов.

- В новом окне настройте параметры системы и программы.

- Когда вы закончите, нажмите Применить> ОК.

2 Дополнительные действия, чтобы убедиться, что ваш компьютер защищен

Помимо настройки параметров защиты от эксплойтов, вам необходимо выполнить ряд дополнительных действий, чтобы убедиться, что ваш компьютер полностью защищен от вредоносных программ :

- Установите последние обновления Windows

- Обновитесь до последней доступной версии ОС

- Периодически запускайте полное сканирование системы

- Установите дополнительные средства защиты от вредоносных программ, совместимые с вашим основным антивирусом и т.д.

3 Попробуйте другое антивирусное решение

Даже если это невероятно интуитивно понятно, Защитник Windows имеет серьезные проблемы с кибербезопасностью и безопасностью онлайн-банкинга.

Тем временем BullGuard создал продукт, который пользуется популярностью во всем мире по уважительной причине. Во-первых, этот антивирус на удивление легкий и практически не влияет на систему.

Кроме того, он известен своей точной блокировкой вредоносных программ и полностью совместим даже с более ранними версиями Windows, включая Windows Vista.

Некоторые ценные бонусные функции включают игровой режим, функции родительского контроля, полезный сканер уязвимостей и модули защиты личности.

⇒ Прочтите наш полный обзор BullGuard

Вы тестировали эти функции безопасности, доступные в Windows 10? Что вы думаете о подходе Microsoft? Вы предпочитаете вместо этого использовать другое антивирусное решение?

Сообщите нам, что вы думаете, используя поле для комментариев ниже.

Примечание редактора: этот пост был первоначально опубликован в июле 2017 года и с тех пор был переработан и обновлен в июле 2020 года для обеспечения свежести, точности и полноты.

Источник записи: windowsreport.com