Операционная система Windows 10 является одной из самых сложных и запутанных для начинающих пользователей. Прямо «из коробки» она просто работает, но если требуется настроить ее каким-то особым образом, то это может повлечь за собой множество проблем. Оказывается, что во всех компьютерах и прочих устройства, работающих на базе последней сборки этой ОС, есть скрытая от посторонних глаз настройках, которая значительно повышает скорость работы всей системы.

После обновления до Windows 10 Fall Creators Update (1709) все владельцы компьютеров и планшетов должны были заметить, что система стала работать ощутимо медленнее. Особенно сильно это заметно на компьютерах с обычными жесткими дисками (HDD) и слабеньким процессором. Сначала многие подумали, что дело в неправильно работающих драйверах видеокарты, которые после установки апдейта начали работать некорректно, однако эта гипотеза была очень быстро опровергнута.

Пользователи выяснили, что даже самые крутые 3D-игры на максимальных настройках не тормозят, тогда как многие системные программы в Windows 10 очень сильно «тупят». Наиболее сильно это заметно при работе с приложением «Проводник», который позволяет работать с файлами. Зачастую некоторые папки открываются по одной минуте, от чего многие пользователи в бешенстве.

Оказалось, что Microsoft добавила во все компьютеры на базе Windows 10 новую разработку под названием Control Flow Guard. Это своего рода специальная защита, направленная на борьбы с уязвимостями, связанными с повреждениями памяти. Защита защитой, но она в несколько раз снижает скорость работы всей операционной системы, причем отключить ее, на первый взгляд, невозможно.

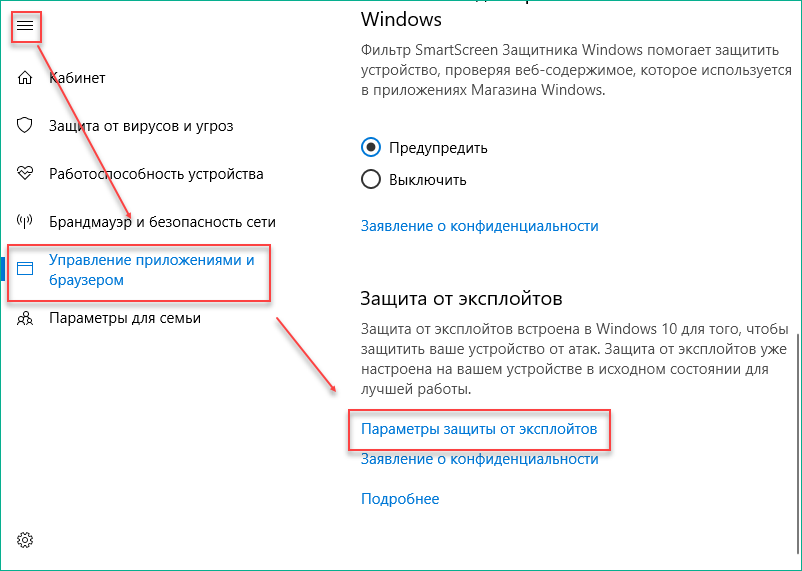

К счастью, была обнаружена скрытая настройка, которая значительно повышает скорость работы всех компьютеров на Windows 10. Для этого необходимо запустить «Защитник Windows», а затем перейти в раздел «Управление приложениями и браузеров». Потребуется открыть подраздел «Параметры защиты от эксплойт», после чего отключить защиту CFG (Control Flow Guard). Чтобы все начало работать потребуется перезагрузить компьютер.

После выполнения этих действий и перезагрузки компьютера, он начнет работать в разы быстрее, поскольку фирменная система защиты Control Flow Guard перестанет использоваться. Зачем Microsoft принудительно включала эту настройку для всех – неизвестно, однако на форумах компании уже имеются десятки тысяч отзывов от пользователей, которые жалуются на медленную работу операционной системы Windows 10 из-за такого нововведения.

Содержание

- Как настроить Защиту от эксплойтов в Windows 10

- Центр безопасности Защитника Windows

- PowerShell

- Импорт и экспорт конфигураций

- Использование настроек защиты от эксплойтов

- Использование PowerShell для экспорта файла конфигурации

- Использование PowerShell для импорта файла конфигурации

- Использование групповых политик для установки файла конфигурации

- Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10

- Системные параметры

- Параметры программ

- Импорт и экспорт настроек

- Настройка Exploit Guard с помощью PowerShell

- Защита устройств от эксплойтов Protect devices from exploits

- Просмотр событий защиты от эксплойтов в Центре Microsoft Security Review exploit protection events in the Microsoft Security Center

- Просмотр событий защиты от эксплойтов в средстве просмотра событий Windows Review exploit protection events in Windows Event Viewer

- Сравнение устранения рисков Mitigation comparison

Как настроить Защиту от эксплойтов в Windows 10

Exploit Guard- новая функция безопасности Защитника Windows, которая была впервые представлена Microsoft в Windows 10 Fall Creators Update.

Защита от эксплойтов представляет собой интегрированную версию инструмента Microsoft EMET (Enhanced Mitigation Experience Toolkit), поддержка которого завершится в середине 2018 года.

Защита от использования уязвимостей включена по умолчанию, если активен Защитник Windows. Эта функция является единственной функцией Exploit Guard, которая не требует включения защиты в режиме реального времени.

Данную функцию можно настроить в Центре безопасности Защитника Windows, с помощью групповых политик или команд PowerShell.

Центр безопасности Защитника Windows

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

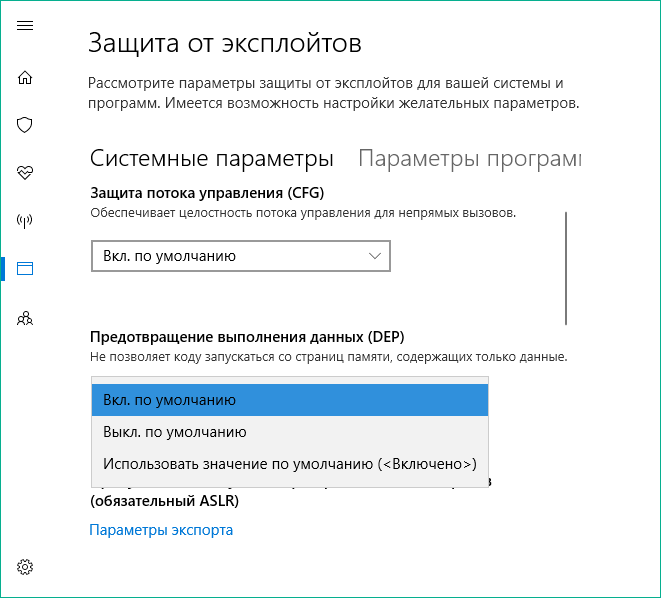

На вкладке Системные параметры выводится список всех доступных механизмов защиту с их статусом. В Windows 10 Fall Creators Update доступны следующие защиты:

- Защита потока управления (CFG) — вкл. по умолчанию.

- Предотвращение выполнения данных (DEP) — вкл. по умолчанию.

- Принудительное случайное распределение для образов (обязательный ASLR) — выкл. по умолчанию.

- Случайное распределение выделения памяти (низкий ASLR) — вкл. по умолчанию.

- Проверить цепочки исключений (SEHOP) — вкл. по умолчанию.

- Проверка целостности кучи — вкл. по умолчанию.

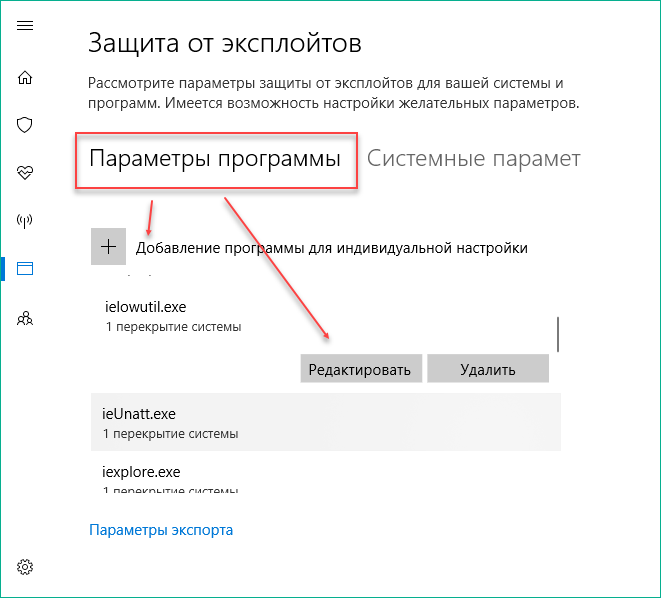

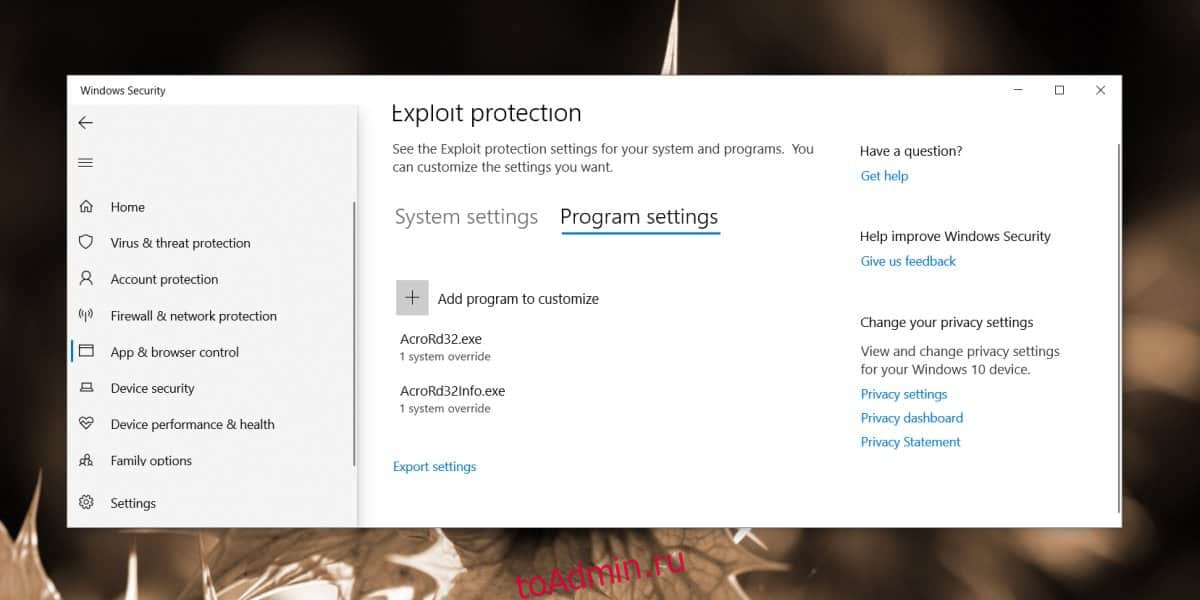

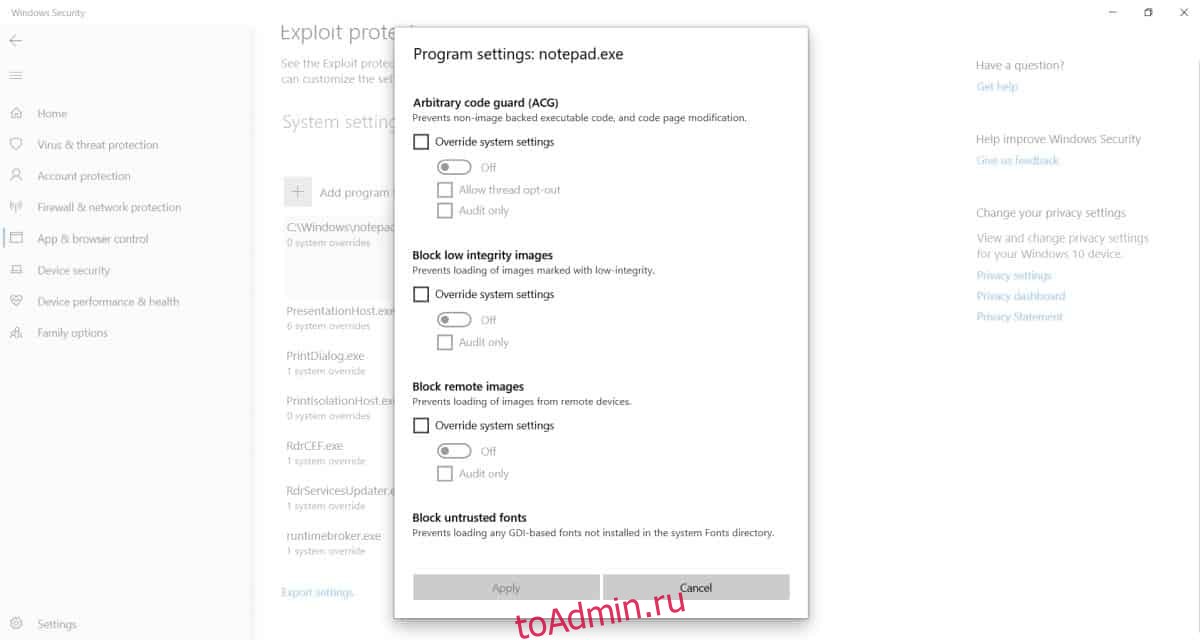

Параметры программ дают вам возможность настраивать защиту для отдельных программ и приложений. Данная опция работает аналогично функции исключений в Microsoft EMET для определенных программ. Данная возможность будет особо полезной, если программа ошибочно работает, когда включены определенные защитные модули.

По умолчанию несколько программ добавлены в исключения, в частности svchost.exe, spools.exe, runtimebroker.exe, iexplore.exe и другие основные программы Windows. Обратите внимание, что вы можете переопределить эти исключения, выбрав файлы и нажав кнопку “Редактировать”.

Нажмите ссылку “Добавление программы для индивидуальной настройки”, чтобы добавить приложение в список исключений.

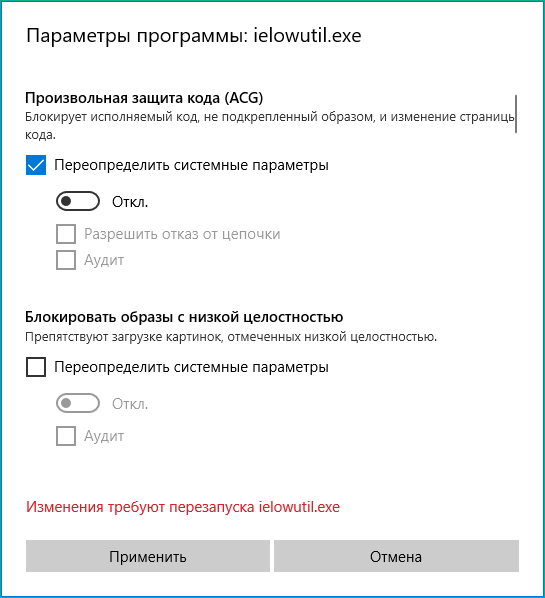

Вы можете установить отдельный статус всех поддерживаемых защит для каждой программы, которую вы добавили в настройках программы. Помимо переопределения системного параметра по умолчанию и принудительного его включения или отключения, существует также возможность установить параметр только для аудита. В последнем случае будет происходить запись событий, которые происходили, если бы статус защиты был включен, в системный журнал Windows.

В списке “Параметры программ” перечислены дополнительные параметры защиты, которые невозможно настроить под системными параметрами, поскольку они настроены для работы только на уровне приложения.

- Защита от произвольного кода (ACG)

- Блокировка образов низкой целостности

- Блокировка удаленных образов

- Блокировка ненадежных шрифтов

- Защита целостности кода

- Отключение точек расширения

- Отключение вызовов системы Win32k

- Не разрешать дочерние процессы

- Фильтрация адресов экспорта (EAF)

- Фильтрация адресов импорта (IAF)

- Имитация выполнения (SimExec)

- Проверка вызовов API (CallerCheck)

- Проверка использования дескриптора

- Проверка целостности зависимостей образа

- Проверка целостности стека (StackPivot)

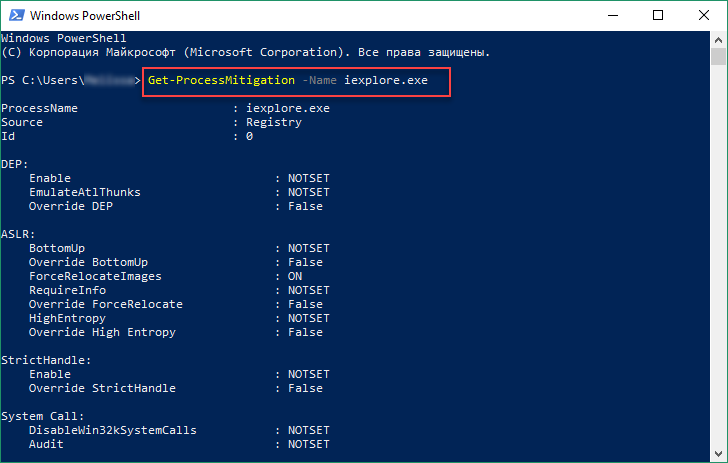

PowerShell

Вы можете использовать командную строку PowerShell для установки, удаления или изменения списка мер. Доступны следующие команды:

Чтобы просмотреть все защитные меры указанного процесса: Get-ProcessMitigation -Name processName.exe

Чтобы установить защитную меру: Set-ProcessMitigation — — , ,

Область действия: -System или -Name .

Действие: либо -Enable или -Disable .

Мера: название защитной меры. Обратитесь к таблице на сайте Microsoft, чтобы посмотреть список доступных мер. Вы можете отделить несколько мер запятой.

- Set-Processmitigation -System -Enable DEP

- Set-Processmitigation -Name test.exe -Remove -Disable DEP

- Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll, dllName2.dll

Импорт и экспорт конфигураций

Конфигурации можно импортировать и экспортировать. Данные операции можно сделать на странице “Параметров защиты эксплойтов” в Центре безопасности Защитника Windows, а также с помощью PowerShell или редактора групповых политик.

Кроме того, конфигурации EMET можно преобразовать для последующего импорта.

Использование настроек защиты от эксплойтов

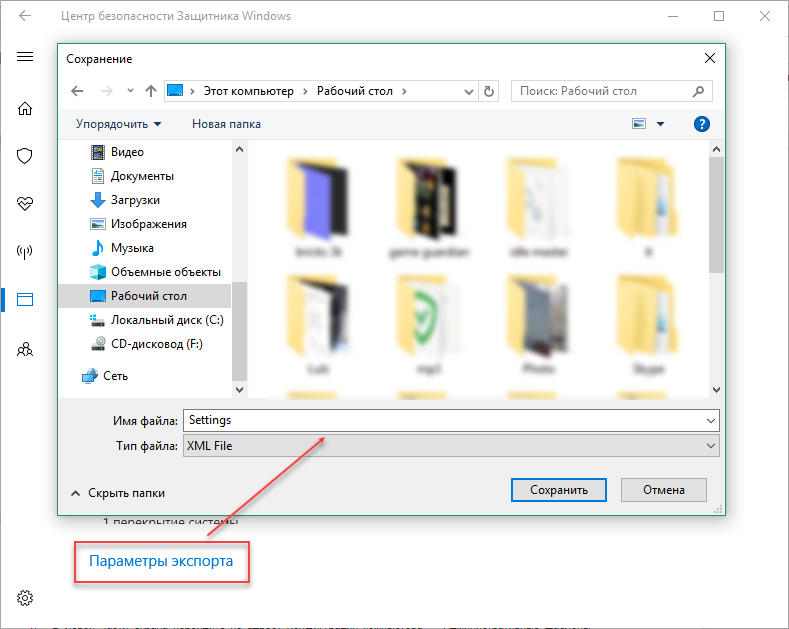

Вы можете экспортировать конфигурации в приложении “Центр безопасности Защитника Windows”, но не импортировать их. Экспорт добавляет все меры уровня системы и уровня приложения.

Нажмите ссылку “Параметры экспорта” и выберите местоположение для файла .XML с настройками.

Использование PowerShell для экспорта файла конфигурации

- Откройте Powershell с правами администратора устройства.

- Запустите команду: Get-ProcessMitigation -RegistryConfigFilePath filename.xml

Измените путь и filename.xml, указав требуемое местоположение и название файла.

Использование PowerShell для импорта файла конфигурации

- Откройте Powershell с правами администратора устройства.

- Запустите команду: Set-ProcessMitigation -PolicyFilePath filename.xml

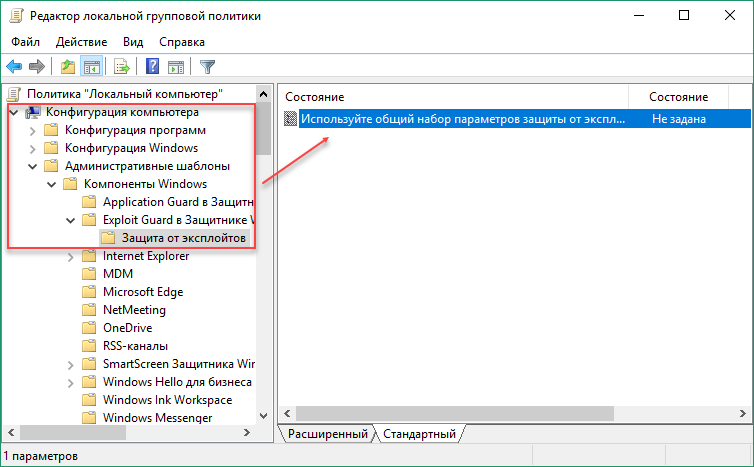

Использование групповых политик для установки файла конфигурации

Вы можете установить файлы конфигураций с помощью редактора групповых политик:

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10

Защита от эксплойтов (Exploit Guard) — эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

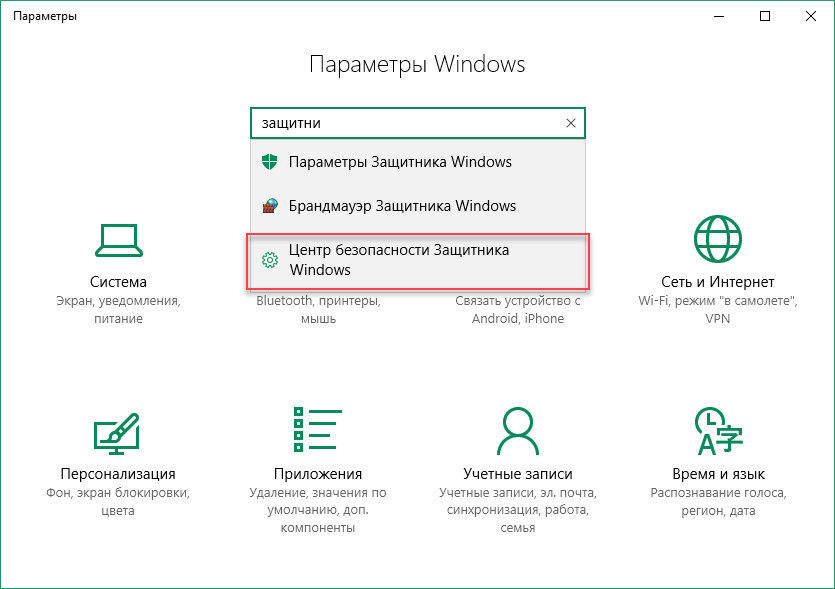

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

- Получить к нему доступ можно через меню Пуск или Параметры (Windows + I). Настройки будут производиться именно через Центр Безопасности, а не Параметры Защитника. Учитывайте это при использовании быстрого поиска.

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

Системные параметры

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус — включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:UsersAlexDesktopSettings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

- Get-ProcessMitigation -Name iexplore.exe — получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь.

- Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:UsersAlexDesktoptest.exe, используйте команду в PowerShell: Set-ProcessMitigation -Name C:UsersAlexDesktoptest.exe -Enable SEHOP

- Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду: Set-Processmitigation -System -Enable SEHOP

- -Enable — включить, —Disable — отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name.

- -Enable или —DisableAuditDynamicCode — активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды Get-ProcessMitigation -Name имя_процесса.exe .

Защита устройств от эксплойтов Protect devices from exploits

Область применения: Applies to:

Защита от эксплойтов автоматически применяет ряд методов защиты от эксплойтов к процессам и приложениям операционной системы. Exploit protection automatically applies a number of exploit mitigation techniques to operating system processes and apps. Защита от эксплойтов поддерживается начиная с Windows 10 версии 1709 и Windows Server версии 1803. Exploit protection is supported beginning with Windows 10, version 1709 and Windows Server, version 1803.

Вы можете посетить веб-сайт Testground Защитника Windows по ссылке demo.wd.microsoft.com, чтобы проверить, работает ли функция, и узнать, как она работает. You can visit the Windows Defender Testground website at demo.wd.microsoft.com to confirm the feature is working and see how it works.

Защита от эксплойтов лучше всего работает с Defender для конечной точки, который предоставляет подробные отчеты о событиях и блоках защиты от эксплойтов в рамках обычных сценариев исследования оповещений. Exploit protection works best with Defender for Endpoint — which gives you detailed reporting into exploit protection events and blocks as part of the usual alert investigation scenarios.

Можно включить защиту от эксплойтов на отдельном устройстве, а затем использовать групповую политику для распространения XML-файла на несколько устройств одновременно. You can enable exploit protection on an individual device, and then use Group Policy to distribute the XML file to multiple devices at once.

Когда на устройстве применяется устранение рисков, в Центре уведомлений отображается уведомление. When a mitigation is encountered on the device, a notification will be displayed from the Action Center. Вы можете настроить уведомление, указав сведения о вашей организации и контактные данные. You can customize the notification with your company details and contact information. Вы также можете включить правила по отдельности, чтобы настроить, какие методы отслеживает функция. You can also enable the rules individually to customize what techniques the feature monitors.

Вы также можете использовать режим аудита, чтобы оценить, как защита от эксплойтов повлияет на вашу организацию, если она будет включена. You can also use audit mode to evaluate how exploit protection would impact your organization if it were enabled.

Многие функции в EMET включены в защиту от эксплойтов. Many of the features in the Enhanced Mitigation Experience Toolkit (EMET) are included in exploit protection. Фактически вы можете преобразовать и импортировать существующие профили конфигурации EMET в защиту от эксплойтов. In fact, you can convert and import existing your EMET configuration profiles into exploit protection. Дополнительные сведения см. в разделе Импорт, экспорт и развертывание конфигураций защиты от эксплойтов To learn more, see Import, export, and deploy exploit protection configurations.

Если вы используете EMET, следует помнить, что поддержка EMET была прекращена 31 июля 2018 года. If you are currently using EMET you should be aware that EMET reached end of support on July 31, 2018. Рассмотрите возможность замены EMET на защиту от эксплойтов в Windows 10. Consider replacing EMET with exploit protection in Windows 10.

Некоторые технологии защиты безопасности могут иметь проблемы совместимости с некоторыми приложениями. Some security mitigation technologies may have compatibility issues with some applications. Необходимо проверить защиту от эксплойтов во всех сценариях целевого использования с помощью режима аудита перед развертыванием конфигурации в производственной среде или в остальной части сети. You should test exploit protection in all target use scenarios by using audit mode before deploying the configuration across a production environment or the rest of your network.

Просмотр событий защиты от эксплойтов в Центре Microsoft Security Review exploit protection events in the Microsoft Security Center

Defender для конечной точки предоставляет подробные отчеты о событиях и блоках в рамках сценариев исследования оповещений. Defender for Endpoint provides detailed reporting into events and blocks as part of its alert investigation scenarios.

Вы можете запрашивать данные Defender для конечной точки с помощью Расширенной охоты на угрозы. You can query Defender for Endpoint data by using Advanced hunting. Если вы используете режим аудита, вы можете использовать расширенную охоту на угрозы, чтобы узнать, как параметры защиты от эксплойтов могут повлиять на вашу среду. If you’re using audit mode, you can use advanced hunting to see how exploit protection settings could affect your environment.

Вот пример запроса: Here is an example query:

Просмотр событий защиты от эксплойтов в средстве просмотра событий Windows Review exploit protection events in Windows Event Viewer

Вы можете просмотреть журнал событий Windows, чтобы просмотреть события, созданные при блокировке (или аудите) защиты от эксплойтов приложения: You can review the Windows event log to see events that are created when exploit protection blocks (or audits) an app:

| Поставщик/источник Provider/source | Идентификатор события Event ID | Описание Description |

|---|---|---|

| Безопасность — Устранение рисков Security-Mitigations | 1 1 | Аудит ACG ACG audit |

| Безопасность — Устранение рисков Security-Mitigations | 2 2 | Принудительное выполнение ACG ACG enforce |

| Безопасность — Устранение рисков Security-Mitigations | 3 3 | Не разрешать аудит для дочерних процессов Do not allow child processes audit |

| Безопасность — Устранение рисков Security-Mitigations | 4 4 | Не разрешать блокировку дочерних процессов Do not allow child processes block |

| Безопасность — Устранение рисков Security-Mitigations | 5 5 | Блокировать аудит изображений с низкой целостностью Block low integrity images audit |

| Безопасность — Устранение рисков Security-Mitigations | 6 6 | Блокировать блок изображений с низкой целостностью Block low integrity images block |

| Безопасность — Устранение рисков Security-Mitigations | 7 7 | Блокировать аудит удаленных изображений Block remote images audit |

| Безопасность — Устранение рисков Security-Mitigations | 8 8 | Блокировать блок удаленных изображений Block remote images block |

| Безопасность — Устранение рисков Security-Mitigations | 9 9 | Отключить аудит системных вызовов Win32k Disable win32k system calls audit |

| Безопасность — Устранение рисков Security-Mitigations | 10 10 | Отключить блокировку системных вызовов win32k Disable win32k system calls block |

| Безопасность — Устранение рисков Security-Mitigations | 11 11 | Аудит защиты целостности кода Code integrity guard audit |

| Безопасность — Устранение рисков Security-Mitigations | 12 12 | Блок защиты целостности кода Code integrity guard block |

| Безопасность — Устранение рисков Security-Mitigations | 13 13 | Аудит EAF EAF audit |

| Безопасность — Устранение рисков Security-Mitigations | 14 14 | Принудительное выполнение EAF EAF enforce |

| Безопасность — Устранение рисков Security-Mitigations | 15 15 | EAF + аудит EAF+ audit |

| Безопасность — Устранение рисков Security-Mitigations | 16 16 | EAF+ принудительное выполнение EAF+ enforce |

| Безопасность — Устранение рисков Security-Mitigations | 17 17 | Аудит IAF IAF audit |

| Безопасность — Устранение рисков Security-Mitigations | 18 18 | Принудительное выполнение IAF IAF enforce |

| Безопасность — Устранение рисков Security-Mitigations | 19 19 | Аудит ROP StackPivot ROP StackPivot audit |

| Безопасность — Устранение рисков Security-Mitigations | 20 20 | Принудительное выполнение ROP StackPivot ROP StackPivot enforce |

| Безопасность — Устранение рисков Security-Mitigations | 21 21 | Аудит ROP CallerCheck ROP CallerCheck audit |

| Безопасность — Устранение рисков Security-Mitigations | 22 22 | Принудительное выполнение ROP CallerCheck ROP CallerCheck enforce |

| Безопасность — Устранение рисков Security-Mitigations | 23 23 | Аудит ROP SimExec ROP SimExec audit |

| Безопасность — Устранение рисков Security-Mitigations | 24 24 | Принудительное выполнение ROP SimExec ROP SimExec enforce |

| WER — Диагностика WER-Diagnostics | 5 5 | Блок CFG CFG Block |

| Win32K Win32K | 260 260 | Ненадежный шрифт Untrusted Font |

Сравнение устранения рисков Mitigation comparison

Средства защиты, доступные в EMET, включены в Windows 10 (начиная с версии 1709) и Windows Server (начиная с версии 1803) в разделе Защита от эксплойтов. The mitigations available in EMET are included natively in Windows 10 (starting with version 1709) and Windows Server (starting with version 1803), under Exploit protection.

В таблице этого раздела указаны доступность и поддержка встроенных средств защиты EMET и защиты от эксплойтов. The table in this section indicates the availability and support of native mitigations between EMET and exploit protection.

| Устранение рисков Mitigation | Доступно в рамках защиты от эксплойтов Available under exploit protection | Доступно в EMET Available in EMET |

|---|---|---|

| Механизм Arbitrary code guard (ACG) Arbitrary code guard (ACG) | да yes | да yes Как «Проверка защиты памяти» As «Memory Protection Check» |

| Блокировать удаленные изображения Block remote images | да yes | да yes Как «Загрузка проверки библиотеки» As «Load Library Check» |

| Блокировка ненадежные шрифты Block untrusted fonts | да yes | да yes |

| Предотвращение выполнения данных (DEP) Data Execution Prevention (DEP) | да yes | да yes |

| Фильтрация адресов экспорта (EAF) Export address filtering (EAF) | да yes | да yes |

| Принудительный случайный выбор изображений (обязательный ASLR) Force randomization for images (Mandatory ASLR) | да yes | да yes |

| Устранение рисков безопасности NullPage NullPage Security Mitigation | да yes Изначально включено в Windows 10 Included natively in Windows 10 Дополнительные сведения см. в статье Устранение угроз с помощью функций безопасности Windows 10 See Mitigate threats by using Windows 10 security features for more information |

да yes |

| Случайные выделения памяти (ASLR снизу вверх) Randomize memory allocations (Bottom-Up ASLR) | да yes | да yes |

| Имитация выполнения (SimExec) Simulate execution (SimExec) | да yes | да yes |

| Проверка вызова API (CallerCheck) Validate API invocation (CallerCheck) | да yes | да yes |

| Проверка цепочек исключений (SEHOP) Validate exception chains (SEHOP) | да yes | да yes |

| Проверка целостности стека (StackPivot) Validate stack integrity (StackPivot) | да yes | да yes |

| Сертификат доверия (настраиваемое закрепление сертификата) Certificate trust (configurable certificate pinning) | Windows 10 обеспечивает закрепление корпоративных сертификатов Windows 10 provides enterprise certificate pinning | да yes |

| Выделение распыления кучи Heap spray allocation | Неэффективно в отношении новых браузерных эксплойтов; новые меры защиты обеспечивают лучшую защиту Ineffective against newer browser-based exploits; newer mitigations provide better protection Дополнительные сведения см. в статье Устранение угроз с помощью функций безопасности Windows 10 See Mitigate threats by using Windows 10 security features for more information |

да yes |

| Блокировать изображений с низкой целостностью Block low integrity images | да yes | нет no |

| Защита целостности кода Code integrity guard | да yes | нет no |

| Отключить точки расширения Disable extension points | да yes | нет no |

| Отключить системные вызовы Win32k Disable Win32k system calls | да yes | нет no |

| Не разрешать дочерние процессы Do not allow child processes | да yes | нет no |

| Фильтрация адресов импорта (IAF) Import address filtering (IAF) | да yes | нет no |

| Проверка использования дескриптора Validate handle usage | да yes | нет no |

| Проверка целостности кучи Validate heap integrity | да yes | нет no |

| Проверка целостности зависимостей изображения Validate image dependency integrity | да yes | нет no |

Расширенные средства защиты от ROP, доступные в EMET, заменены ACG в Windows 10. Другие дополнительные параметры EMET включены по умолчанию в рамках включения мер защиты от ROP для процесса. The Advanced ROP mitigations that are available in EMET are superseded by ACG in Windows 10, which other EMET advanced settings are enabled by default, as part of enabling the anti-ROP mitigations for a process. Дополнительные сведения об использовании в Windows 10 существующей технологии EMET см. в разделе Устранение рисков с помощью функций безопасности Windows 10. See the Mitigation threats by using Windows 10 security features for more information on how Windows 10 employs existing EMET technology.

Listen to this article

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10 — новый набор инструментов, который включает защиту от эксплойтов, систему сокращения возможных направлений атаки, сетевую защиту и контролируемый доступ к папкам Защита от эксплойтов обеспечивает повышенную защиту для приложений, которые ИТ может применять после компиляции и распространения программного обеспечения разработчиком.

Экплойт (от слова эксплуатировать) является программой или кодом, который нужен для нарушения в работе системы через различные уязвимости. Конечно, их полноценными вирусами не назовешь, но опасность, они предоставляют довольно высокую. Смысл работы эксплойта найти уязвимость, после чего получить все права администратора и начать внедрять в систему вредоносное ПО и вирусы – торояны, черви и т д.

Exploit Guard — это всего лишь инструмент снижения риска, он не избавляет от необходимости закрывать уязвимости в софте, но затрудняет их использование. В целом принцип работы Exploit Guard состоит в том, чтобы запрещать те операции, которые чаще всего используются зловредами.

Проблема в том, что многие легитимные программы тоже их используют. Более того, есть старые программы (а точнее, динамические библиотеки), которые просто перестанут работать, если задействовать в Windows новые функции контроля памяти и прочие современные средства защиты. Поэтому настройка Exploit Guard — это такие же вилы, какими ранее было использование EMET.

Если же безопасность превыше всего и требуется закрутить гайки потуже, то самыми востребованными функциями Exploit Guard были (со времен EMET) и остаются:

- DEP (Data Execution Prevention) — предотвращение выполнения данных. Не позволяет запустить на исполнение фрагмент кода, оказавшийся в не предназначенной для этого области памяти (например, в результате ошибки переполнения стека);

- случайное перераспределение памяти — предотвращает атаку по известным адресам;

- отключение точек расширения — препятствует внедрению DLL в запускаемые процессы (см. статью про обход UAC, где этот метод широко использовался);

- команда DisallowChildProcessCreation — запрещает указанному приложению создавать дочерние процессы;

- фильтрация таблиц адресов импорта (IAF) и экспорта (EAF) — не позволяет (вредоносному) процессу выполнять перебор таблиц адресов и обращаться к странице памяти системных библиотек;

- CallerCheck — проверяет наличие прав на вызов конфиденциальных API;

- SimExec — имитация выполнения. Проверяет перед реальным исполнением кода, кому вернутся вызовы конфиденциальных API.

В этой статье рассказывается о том, как работает защита от эксплойтов, как на уровне политики, так и на отдельном уровне для устранения проблем, которые помогут вам успешно создавать и применять политики защиты от эксплойтов.

Как применяются меры по снижению риска

Для каждого приложения применяются меры защиты от эксплойтов.

Настройка защиты задается с помощью записи в реестре для каждой программы, для которой настраивается защита. Эти параметры хранятся в записи реестра MitigationOptions для каждой программы (HKEY_LOCAL_MACHINE программное обеспечение Microsoft Windows NT CurrentVersion параметры выполнения файлов изображений ImageFileName MitigationOptions). Они вступают в силу после перезапуска программы и остаются в силе до тех пор, пока вы не измените их, а затем снова запустите программу.

Параметры выполнения файла изображения. позволяет указать имя или путь к файлу, а не номер версии, архитектуру и другие отличия. Будьте внимательны к снижению уровня опасности для приложений с уникальными именами или путями, применяя их только к устройствам, на которых была протестирована эта версия и архитектура приложения. Если вы настраиваете меры для защиты от эксплойтов с помощью XML-файла конфигурации либо посредством оболочки PowerShell, групповой политики или MDM при обработке этого XML-файла конфигурации, для вас будут настроены индивидуальные параметры реестра.

Если политика распространения XML-файла больше не применяется, параметры, развернутые этим XML-файлом конфигурации, не будут автоматически удалены. Чтобы удалить параметры защиты от эксплойтов, экспортируйте конфигурацию XML с чистого устройства с Windows 10 и разместите этот новый XML-файл. Кроме того, корпорация Майкрософт предоставляет XML-файл как часть базовых показателей безопасности Windows для сброса параметров защиты от эксплойтов.

Чтобы сбросить параметры защиты от эксплойтов с помощью PowerShell, вы можете использовать следующую команду:

Set-ProcessMitigation -PolicyFilePath EP-reset.xml

Ниже приведена EP-reset.xml, распространяемая с базовыми планами безопасности Windows:

<?xml version="1.0" encoding="UTF-8"?>

<MitigationPolicy>

<AppConfig Executable="ONEDRIVE.EXE">

<DEP OverrideDEP="false" />

<ASLR OverrideRelocateImages="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

</AppConfig>

<AppConfig Executable="firefox.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

</AppConfig>

<AppConfig Executable="fltldr.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="GROOVE.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

<ImageLoad OverrideBlockRemoteImages="false" />

<ChildProcess OverrideChildProcess="false" />

</AppConfig>

<AppConfig Executable="Acrobat.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="AcroRd32.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="chrome.exe">

<DEP OverrideDEP="false" />

</AppConfig>

<AppConfig Executable="EXCEL.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="iexplore.exe">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="INFOPATH.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="java.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaw.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="javaws.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="LYNC.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSACCESS.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="MSPUB.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OIS.EXE">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="OUTLOOK.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="plugin-container.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="POWERPNT.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="PPTVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VISIO.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="VPREVIEW.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="WINWORD.EXE">

<DEP OverrideDEP="false" />

<ASLR ForceRelocateImages="true" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wmplayer.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

<AppConfig Executable="wordpad.exe">

<DEP OverrideDEP="false" />

<Payload OverrideEnableExportAddressFilter="false" OverrideEnableExportAddressFilterPlus="false" OverrideEnableImportAddressFilter="false" OverrideEnableRopStackPivot="false" OverrideEnableRopCallerCheck="false" OverrideEnableRopSimExec="false" />

</AppConfig>

</MitigationPolicy>

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:UsersAlexDesktopSettings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Защитник Windows не обязательно должен быть запущен, чтобы эта функция была активной. Защита от эксплойтов уже включена на вашем компьютере, а меры по ее снижению установлены по умолчанию. Но вы можете настроить параметры в соответствии со своей организацией, а затем развернуть их в своей сети.

Произвольная защита кода

Произвольная программа проверки кода помогает защититься от злоумышленника, загрузив код своего выбора в память с помощью уязвимости системы безопасности и выполняя этот код.

Произвольная система защиты кода защищает приложение от выполнения динамически создаваемого кода (например, не загружаемого exe-файла или библиотеки DLL). При работе с произвольным кодом программа блокирует память как исполняемый объект. Если приложение пытается выделить память, мы проверяйте флаги защиты. (Память может выделяться с помощью флагов чтения, записи и (или) выполнения.) Если распределение пытается включить флаг » выполнение «, выделение памяти завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED). Аналогичным образом, если приложение пытается изменить флаги защиты памяти , которая уже была выделена, и включает флаг «защита выполнения «, то изменение разрешения завершается сбоем и возвращает код ошибки (STATUS_DYNAMIC_CODE_BLOCKED).

Предотвращая установку флага EXECUTE , функция предотвращения выполнения данных в Windows 10 может защититься от указателя инструкций, установленного на эту память, и запуска кода.

Произвольная защита кода предотвращает выделение памяти в качестве исполняемого файла, что представляет проблемы совместимости с подходами, такими как JIT-компиляторы. Например, большинство современных браузеров будут компилировать JavaScript в машинный код, чтобы оптимизировать производительность. Для того чтобы обеспечить это снижение риска, для перемещения JIT-компиляции за пределы защищенного процесса нужно будет переопределять архитектуру. Другие приложения, макет которых динамически создают код на основе сценариев или других промежуточных языках, будут считаться несовместимостью с этим снижением.

Параметры конфигурации

Разрешить поток отказ — вы можете настроить его, чтобы позволить отдельному потоку отказаться от этой защиты. Разработчику необходимо написать приложение с уведомлением о том, что это снижение риска, и вызвало функцию SetThreadInformation API, для параметра ThreadInformation которого задано значение ThreadDynamicCodePolicy , чтобы разрешить выполнение динамического кода в этом потоке.

Блокировка образов низкой целостности

Блокировать образы с низким энергопотреблением предотвращает загрузку файлов, которые не являются надежными, обычно из-за того, что они загружены из Интернета из браузера, подключенного к изолированному браузеру.

Это может блокировать загрузку изображений, если на изображении есть запись управления доступом (ACE), которая предоставляет доступ к процессам с низким IL и не имеет метки доверия ACE. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить изображение с низким уровнем целостности, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать образы с низким энергопотреблением не позволит приложению загружать файлы, загруженные из Интернета. Если для рабочего процесса приложения требуется загрузка загруженных изображений, необходимо убедиться, что они скачаны из процесса с более высоким уровнем доверия или явно переразметки, чтобы применить это снижение.

Блокировка удаленных образов

Блокировать удаленные образы не позволит приложению загружать файлы, размещенные на удаленном устройстве, например в общем ресурсе UNC. Это помогает защититься от загрузки двоичных файлов в память, которая находится на внешнем устройстве, управляемом злоумышленником.

Если изображение установлено на удаленном устройстве, то это будет блокировать загрузку изображений. Он реализуется диспетчером памяти, который блокирует отображение файла в память. Если приложение пытается сопоставить удаленный файл, оно вызывает ошибку STATUS_ACCESS_DENIED.

Блокировать удаленные образы не позволит приложению загружать изображения с удаленных устройств. Если ваше приложение загружает файлы или подключаемые модули с удаленных устройств, оно не будет совместимо с этим снижением. Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения.

Блокировка ненадежных шрифтов

Блокировать ненадежные шрифты — это снижение риска возникновения изъяна при анализе шрифта, который начинается с того, чтобы злоумышленник смог запустить код на устройстве. Для обработки GDI будут загружены только шрифты, установленные в каталог WindowsFonts.

Это уменьшается в GDI, что проверяет расположение файла. Если файл не находится в каталоге «системные шрифты», он не будет загружен для синтаксического анализа, и этот вызов завершится сбоем.

Обратите внимание, что это также относится к встроенным средствам устранения уязвимости в Windows 10 1607 и более поздних версий, которые проводят разбор шрифта из ядра и в контейнер приложения пользовательского режима. Любые возможности, основанные на синтаксическом анализе шрифта, выполняются в изолированных и изолированных контекстах, что значительно сокращает риск.

Чаще всего шрифты, находящиеся за пределами каталога «системные шрифты», используются в веб-шрифтах. Современные браузеры, например Microsoft EDGE, используют DirectWrite вместо GDI и не затронуты. Однако устаревшие браузеры, например Internet Explorer 11 (и режим IE в новом Microsoft EDGE), могут быть затронуты, особенно в приложениях Office 365, в которых для отображения пользовательского интерфейса используются глифы шрифтов.

Защита целостности кода

Защита целостности кода гарантирует, что все двоичные файлы, загруженные в процесс, снабжены цифровой подписью Microsoft. К ним относятся подписи WHQL (лаборатории по контролю качества оборудования для Windows), позволяющие использовать в процессе драйверы, утвержденные WHQL.

Это происходит с помощью диспетчера памяти, который блокирует сопоставление двоичного кода и памяти. При попытке загрузить двоичный файл, не подписанный корпорацией Майкрософт, диспетчер памяти будет возвращать STATUS_INVALID_IMAGE_HASH об ошибке. Заблокируя на уровне диспетчера памяти, это предотвращает появление обеих двоичных файлов, которые были загружены процессом и двоичными файлами, вставленными в процесс.

В частности, это блокирует любой двоичный файл, который не подписан корпорацией Майкрософт. Таким образом, она будет несовместима с большинством программных продуктов третьих лиц, если это программное обеспечение не будет распространяться (и имеет цифровую подпись) Microsoft Store, а также выбран параметр для разрешения загрузки изображений, подписанных Microsoft Store.

Кроме того, разрешите загрузку изображений, подписанных Microsoft Store — приложения, распространяемые из Microsoft Store, будут иметь цифровую подпись в Microsoft Store и добавить такую конфигурацию, которая позволит приложению загрузить такие двоичные файлы, которые прошли процесс сертификации магазина.

Только аудит . Вы можете включить это снижение в режиме аудита для измерения возможных последствий совместимости для приложения. События аудита можно затем просмотреть в средстве просмотра событий или с помощью расширенного Поиск в Microsoft Defender ATP.

Предотвращение выполнения данных (DEP)

Предотвращение выполнения данных (DEP) блокирует память, которая была явно не выделена как исполняемая. Это помогает защититься от злоумышленника, в ходе которого в процесс вставляется вредоносный код, например переполнение буфера, после чего выполняется этот код.

При попытке установить указатель инструкции на адрес памяти, не помеченный как исполняемый, процессор вызовет исключение (нарушение общей защиты), что приводит к сбою приложения.

По умолчанию для всех исполняемых файлов x64, ARM и ARM-64 включена функция DEP, и ее невозможно отключить. Так как приложение никогда не выполнялось без функции предотвращения выполнения данных, обычно подразумевается совместимость.

Для всех двоичных файлов x86 (32-разрядная версия) по умолчанию будет включена функция DEP, но ее можно отключить для каждого процесса. Некоторые старые устаревшие приложения, обычно разработанные до Windows XP с пакетом обновления 2 (SP2), могут быть несовместимы с функцией предотвращения выполнения данных. Обычно это приложения, которые динамически создают код (например, JIT-компиляция) или ссылки на более старые библиотеки (например, в более ранних версиях ATL), которые динамически создают код.

Включить эмуляцию ПРЕОБРАЗОВАТЕЛЯ ATL — этот параметр конфигурации отключает эмуляцию преобразователя ATL. Библиотека шаблонов ActiveX разработана таким образом, чтобы быть как можно более маленькой и быстрой. Для уменьшения размера двоичного файла используется технология, называемая преобразователь. Преобразование обычно используется для взаимодействия между 32-битным и 16-разрядными приложениями, но в этой статье нет 16-разрядных компонентов для ATL. Вместо того, чтобы оптимизировать для двоичного размера, в библиотеке ATL будет храниться машинный код в памяти, который не выровнен по словам (создание двоичного файла меньше), а затем вызывать этот код напрямую. Компоненты ATL, скомпилированные в Visual Studio 7,1 или более ранней версии (Visual Studio 2003), не выделяют эту память, так как эмуляция исполняемого преобразователя позволяет устранить эту проблему совместимости. Для приложений, имеющих двоичную модель расширения (например, Internet Explorer 11), часто требуется Эмуляция преобразователя ATL.

Большая часть этих точек расширения относительно нечасто используется, поэтому влияние на совместимость обычно является небольшим, особенно на уровне отдельных приложений. Это может быть вызвано тем, что пользователи используют сторонние традиционные редакторы IME, которые не будут работать с защищенным приложением.

Не пытайтесь слепо пытаться ограничить приложения, иначе вы вызовете похожие проблемы в вашей системе. Их будет трудно устранить, если вы не помните, что вы также изменили параметры.

Если вы по-прежнему используете более старую версию Windows, например Windows 7, вы можете получить функции защиты от эксплойтов, установив Microsoft EMET или Malwarebytes. Но учтите, что поддержка Windows 7 уже прекращена.

Источники: winitpro.ru и www.comss.ru и microsoft

Если Вам понравилась статья — поделитесь с друзьями

431 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Как работает защита от эксплойтов Защитника Windows

СВЯЗАННЫЕ: Что нового в обновлении Fall Creators для Windows 10, доступно уже сейчас

Мы давно рекомендуем использовать программное обеспечение для защиты от эксплойтов, такое как Microsoft Enhanced Mitigation Experience Toolkit (EMET) или более удобное для пользователя Malwarebytes Anti-Malware , которое содержит мощную функцию защиты от эксплойтов (среди прочего). EMET от Microsoft широко используется в крупных сетях, где он может быть настроен системными администраторами, но он никогда не устанавливался по умолчанию, требует настройки и имеет сложный интерфейс для обычных пользователей.

Типичные антивирусные программы, такие как сам Защитник Windows , используют определения вирусов и эвристику для обнаружения опасных программ, прежде чем они смогут работать в вашей системе. Средства защиты от эксплойтов вообще не позволяют использовать многие популярные методы атаки, поэтому эти опасные программы не попадают в вашу систему. Они активируют определенные средства защиты операционной системы и блокируют обычные методы использования памяти, поэтому, если обнаруживается поведение, подобное эксплойту, они прекращают процесс до того, как произойдет что-то плохое. Другими словами, они могут защитить от многих атак нулевого дня, прежде чем их исправят.

Тем не менее, они могут вызвать проблемы совместимости, и их настройки могут быть изменены для разных программ. Вот почему EMET обычно использовался в корпоративных сетях, где системные администраторы могли изменять настройки, а не на домашних ПК.

Защитник Windows теперь включает в себя многие из тех же защит, которые изначально были найдены в EMET от Microsoft. Они включены по умолчанию для всех и являются частью операционной системы. Защитник Windows автоматически настраивает соответствующие правила для различных процессов, запущенных в вашей системе. ( Malwarebytes по-прежнему утверждает, что их функция защиты от эксплойтов превосходна , и мы по-прежнему рекомендуем использовать Malwarebytes, но хорошо, что Защитник Windows также имеет некоторые встроенные функции).

Эта функция автоматически включается, если вы обновились до Windows 10 Fall Creators Update и EMET больше не поддерживается. EMET даже не может быть установлен на ПК с обновлением Fall Creators. Если у вас уже установлен EMET, он будет удален обновлением .

СВЯЗАННЫЕ: Как защитить ваши файлы от вымогателей с помощью нового «Контролируемого доступа к папкам» Защитника Windows

Обновление Fall Creators для Windows 10 также включает связанную функцию безопасности под названием « Доступ к управляемой папке» . Он предназначен для предотвращения вредоносных программ, позволяя только доверенным программам изменять файлы в ваших папках личных данных, таких как «Документы» и «Изображения». Обе функции являются частью «Защитника эксплойтов Windows». Однако по умолчанию доступ к управляемым папкам не включен.

Как подтвердить, что защита от эксплойтов включена

Эта функция автоматически включена для всех ПК с Windows 10. Однако его также можно переключить в «Режим аудита», что позволяет системным администраторам отслеживать журнал того, что бы сделала Exploit Protection, чтобы убедиться, что он не вызовет никаких проблем, прежде чем включать его на критически важных компьютерах.

Чтобы убедиться, что эта функция включена, вы можете открыть Центр безопасности Защитника Windows. Откройте меню «Пуск», найдите Защитника Windows и нажмите на ярлык Центра безопасности Защитника Windows.

Нажмите значок в форме окна «Управление приложениями и браузерами» на боковой панели. Прокрутите вниз, и вы увидите раздел «Защита от эксплойтов». Он сообщит вам, что эта функция включена.

Если вы не видите этот раздел, возможно, ваш компьютер еще не обновился до Fall Creators Update.

Как настроить защиту от эксплойтов Защитника Windows

Предупреждение . Возможно, вы не хотите настраивать эту функцию. Защитник Windows предлагает множество технических параметров, которые вы можете настроить, и большинство людей не будут знать, что они здесь делают. Эта функция настроена с использованием интеллектуальных параметров по умолчанию, которые позволяют избежать проблем, и Microsoft может со временем обновлять свои правила. Представленные здесь параметры, по-видимому, в первую очередь предназначены для того, чтобы помочь системным администраторам разработать правила для программного обеспечения и развернуть их в корпоративной сети.

Если вы хотите настроить защиту от эксплойтов, перейдите в Центр защиты защитника Windows> Управление приложениями и браузером, прокрутите вниз и нажмите «Настройки защиты от эксплойтов» в разделе «Защита от эксплойтов».

Здесь вы увидите две вкладки: Настройки системы и Настройки программы. Системные настройки управляют настройками по умолчанию, используемыми для всех приложений, в то время как Настройки программы управляют индивидуальными настройками, используемыми для различных программ. Другими словами, настройки программы могут переопределять системные настройки для отдельных программ. Они могут быть более строгими или менее строгими.

В нижней части экрана вы можете нажать «Экспортировать настройки», чтобы экспортировать ваши настройки в виде файла .xml, который вы можете импортировать в другие системы. В официальной документации Microsoft содержится дополнительная информация о развертывании правил с помощью групповой политики и PowerShell.

На вкладке «Системные настройки» вы увидите следующие параметры: защита потока управления (CFG), предотвращение выполнения данных (DEP), принудительное рандомизирование для изображений (обязательный ASLR), рандомизированное распределение памяти (восходящий ASLR), проверка цепочек исключений. (SEHOP) и проверить целостность кучи. Все они включены по умолчанию, кроме параметра «Принудительное рандомизирование для изображений» («Обязательный ASLR»). Это вероятно потому, что Mandatory ASLR вызывает проблемы с некоторыми программами, поэтому вы можете столкнуться с проблемами совместимости, если вы включите его, в зависимости от программ, которые вы запускаете.

Опять же, вы действительно не должны касаться этих вариантов, если вы не знаете, что делаете. Значения по умолчанию разумны и выбраны по причине.

СВЯЗАННО: Почему 64-разрядная версия Windows более безопасна

Интерфейс предоставляет очень краткое описание того, что делает каждый параметр, но вам придется провести некоторое исследование, если вы хотите узнать больше. Ранее мы объясняли, что делают DEP и ASLR здесь .

Перейдите на вкладку «Настройки программы», и вы увидите список различных программ с пользовательскими настройками. Здесь параметры позволяют переопределить общие настройки системы. Например, если вы выберете «iexplore.exe» в списке и нажмете «Изменить», вы увидите, что правило принудительно включает обязательный ASLR для процесса Internet Explorer, даже если он не включен по умолчанию для всей системы.

Вы не должны вмешиваться в эти встроенные правила для таких процессов, как runtimebroker.exe и spoolsv.exe . Microsoft добавила их по причине.

Вы можете добавить пользовательские правила для отдельных программ, нажав «Добавить программу для настройки». Вы можете «Добавить по имени программы» или «Выбрать точный путь к файлу», но указать точный путь к файлу гораздо точнее.

После добавления вы можете найти длинный список настроек, которые не будут значимыми для большинства людей. Полный список настроек, доступных здесь: защита от произвольного кода (ACG), блокировка изображений с низкой целостностью, блокировка удаленных изображений, блокировка ненадежных шрифтов, защита целостности кода, защита потока управления (CFG), предотвращение выполнения данных (DEP), отключение точек расширения , Отключить системные вызовы Win32k, Не разрешать дочерние процессы, Экспортировать фильтрацию адресов (EAF), Принудительно рандомизировать для изображений (обязательный ASLR), Импортировать фильтрацию адресов (IAF), Рандомизировать выделения памяти (восходящий ASLR), Имитировать выполнение (SimExec) , Проверка вызова API (CallerCheck), Проверка цепочек исключений (SEHOP), Проверка использования дескриптора, Проверка целостности кучи, Проверка целостности зависимостей изображений и Проверка целостности стека (StackPivot).

Опять же, вам не следует трогать эти параметры, если вы не системный администратор, который хочет заблокировать приложение, и вы действительно не знаете, что делаете.

В качестве теста мы включили все параметры для iexplore.exe и попытались запустить его. Internet Explorer только что показал сообщение об ошибке и отказался запускаться. Мы даже не увидели уведомления Защитника Windows, объясняющего, что Internet Explorer не работает из-за наших настроек.

Не просто слепо пытайтесь ограничить приложения, иначе вы вызовете аналогичные проблемы в вашей системе. Их будет трудно устранить, если вы не помните, что вы также изменили параметры.

Если вы по-прежнему используете более старую версию Windows, например Windows 7, вы можете получить функции защиты от эксплойтов, установив Microsoft EMET или Malwarebytes . Однако поддержка EMET прекратится 31 июля 2018 года, поскольку вместо этого Microsoft хочет подтолкнуть компании к Windows 10 и защите от эксплойтов Защитника Windows.

-

От

Kirik_Доброго времени суток)

В интернете написано много мнений о том, нужно ли сбрасывать свой девайс до заводских настроек после обновления до «свежей» версии Android/iOS. Хотел бы узнать мнение здесь.

Сторонники сброса аргументируют это наличием лишнего «мусора» от предыдущей ОС после обновления и нестабильной работой гаджета после обновления до новой мобильной ОС. Ведь идет наложение новой версии на уже установленную с сохранением всех настроек. Поэтому возможны баги, по их словам, а также оставшиеся «следы» от старой версии.

Обращу внимание, что речь идет именно про сброс настроек до дефолта после обновления самой версии мобильной ОС (например, была Android 11, а потом обновились до Android 12), а не после периодических мелкий обновлений в рамках одной и той же версии мобильной ОС.Сообщение от модератора Mark D. Pearlstone

Тема перемещена из раздела «Технологии и техника». -

От

NucleusДоброе время суток, при открытии некоторых сайтов, КАВ выдает уведомление о переходе на недоверенный сайт (кстати ваш форум КАВ так же относит к таким сайтам), где написано что

«Один или более сертификатов этого сайта недействительны, и мы не можем гарантировать его подлинность. Такое бывает, когда владелец сайта вовремя не обновил свои сертификат или когда сайт поддельный. Посещение таких сайтов делает вас более уязвимым для атак.»

Лаборатория Касперского защитила вас от перехода на этот сайт. Можете закрыть его без риска

Обнаружено: 30.06.2022 12:32:00, и гиперрсылка: «Показать детали»

Кликнув на эту ссылку открывается открывается почти аналогичный текст, еще добалено про неактуальность сертификатов и опять ссылка Я понимаю риск и хочу перейти на сайт

Кликнув по этой ссылке мы видим окно, с выбором открыть или нет нужный нам сайт.

В общем немного геморойно, что нужно сделать чтобы отказаться от такой проверки недоверенных сайтов на соответствие сертификатов.

Кстати я прикладываю скриншот, где КАВ блокирует переход на ваш форум.

С уважением. -

От

SapfiraДавно уже заметила, что когда переустанавливаешь KIS (с сохранением настроек) или просто обновляешь версию поверх предыдущей, то Безопасные платежи обнуляются и сайты, добавленные туда ранее, исчезают, приходится всё заново добавлять.

У всех так? Есть ли какой-то способ, чтобы список сайтов сохранялся? Экспорт настроек в данном случае не помогает.

-

От

***Leeloo***Всем,привет! Как известно у продуктов Касперского есть рекомендуемый уровень безопасности,основанный на мнении специалистов Касперского,но также можно применить и пользовательские настройки — уровень безопасности,заданный самим пользователем,как раз об этом и тема.

Расскажите о своих тех настройках,которые вы изменили в антивирусе и которые на ваш взгляд,являются эффективными,исходя из установленных ваших программ и свойствах самой Системы.

Поделитесь своим мнением)) -

От

Тётя ЕвдокияКис 2019 обнаружил что программа Adobe может нанести вред моему компу

Отправить в доверенные?

А еще при поиске уязвимостей после установки КИС 2019, он нашел вот эту. Я понятия не имею что это такое.

Объясните, плиз, кто знает?

Защита от эксплойтов (Exploit Guard) — эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

- Получить к нему доступ можно через меню Пуск или Параметры (Windows + I). Настройки будут производиться именно через Центр Безопасности, а не Параметры Защитника. Учитывайте это при использовании быстрого поиска.

- В появившемся окне перейдите в меню «Управление приложениями и браузером».

- Пролистайте страницу в самый низ и выберите «Параметры защиты от эксплойтов».

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

Системные параметры

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус — включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:UsersAlexDesktopSettings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

-

Get-ProcessMitigation -Name iexplore.exe

— получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь. - Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:UsersAlexDesktoptest.exe, используйте команду в PowerShell:

Set-ProcessMitigation -Name C:UsersAlexDesktoptest.exe -Enable SEHOP - Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду:

Set-Processmitigation -System -Enable SEHOP - -Enable — включить, —Disable — отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name.

- -Enable или —Disable AuditDynamicCode — активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды

Get-ProcessMitigation -Name имя_процесса.exe

.

Защитник Windows часто считают раздражающим и назойливым, и многие пользователи Windows 10 ищут способы его деактивировать. Дело в том, что Защитник Windows — это эффективный инструмент для обеспечения безопасности вашей системы. Его описания вирусов регулярно обновляются, но помимо этого он также имеет функции, которые защищают вашу систему от новых, более сложных угроз, таких как программы-вымогатели. Защита от эксплойтов — одна из таких функций, которая предотвращает использование безопасных приложений в качестве оружия. Если вам нужно, вы можете исключить приложение из защиты от эксплойтов. Просто сделайте это на свой страх и риск.

Исключить приложение из защиты от эксплойтов

Чтобы исключить приложение из защиты от эксплойтов, вам потребуются права администратора. Откройте Защитник Windows и перейдите в раздел Управление приложениями и браузером. Прокрутите вниз и выберите Параметры защиты от эксплойтов в разделе Защита от эксплойтов.

На экране настроек защиты от эксплойтов перейдите на вкладку «Настройки программы» и нажмите «Добавить программу для настройки». Самый простой способ добавить программу — выбрать ее EXE. Перейдите по этому маршруту и в открывшемся окне обозревателя файлов перейдите к EXE-файлу приложения, которое вы хотите исключить, и выберите его.

После добавления приложения в список выберите его и нажмите кнопку «Изменить».

Это откроет длинный список настроек, которые вы можете включить / отключить. Если вы хотите отключить какой-либо конкретный тип настройки, вы можете сделать это, а все остальное оставить без изменений. Нажмите Применить, чтобы добавить исключение.

Зачем исключать приложения?

Защита от эксплойтов редко оказывает негативное влияние на производительность любого приложения, однако есть исключения. Похоже, что есть определенные игры, которые не могут нормально работать, когда для них включена эта функция, поэтому пользователи хотят отключить ее только для этих игр.

Что такое защита от эксплойтов?

Защита от эксплойтов — это форма внедрения кода. Он работает через безобидное приложение, такое как Microsoft Word. Если бы вам пришлось открыть документ Word, вы бы не задумывались о том, что он вредоносный, и не зря. Это документ, и по логике худшее, что он может иметь, — это плохие поля, но если документ был получен из неизвестного источника, скорее всего, в нем есть немного вредоносного кода. Сам этот код не может быть выполнен через файл, но программа, то есть Microsoft Word, может быть использована для его запуска и причинения вреда.

Эксплойты ищут слабые места в приложениях, которые они могут использовать для заражения или взлома систем, и заражение распространяется через безвредные файлы, которые приложение будет запускать. Защита от эксплойтов противостоит этому.

Что вы думаете об этой статье?