В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Содержание:

- Детектирование шифровальщиков с помощью FSRM

- Настройка SMTP параметров FSRM для отправки email уведомлений

- Создание группы расширений файлов, создаваемых шифровальщиками

- Настройка File Screen Templates

- Применение шаблона File Screen к диску или папке

- Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

- Тестирование защиты FSRM

Детектирование шифровальщиков с помощью FSRM

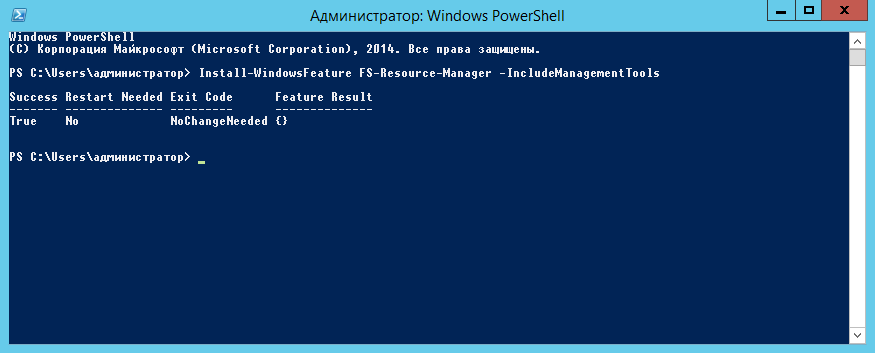

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Проверим, что роль установилась:

Get-WindowsFeature -Name FS-Resource-Manager

Настройка SMTP параметров FSRM для отправки email уведомлений

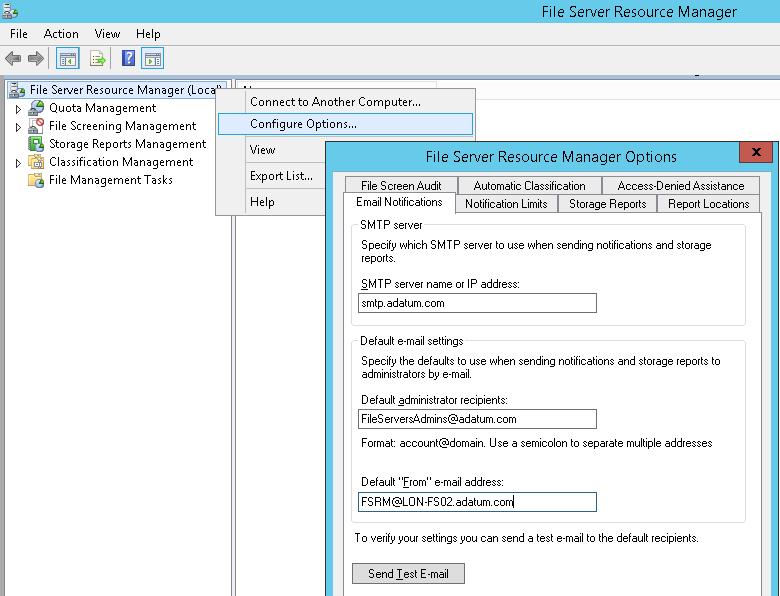

Следующий этап — конфигурация SMTP параметров службы FSRM, благодаря которым администратор может настроить отправку email уведомлений на свой ящик. Для этого запустите консоль fsrm.msc, щелкните ПКМ по корню консоли File Server Resource Manager и выберите пункт Configure Options.

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Совет. Если у вас отсутствует внутренний почтовый сервер, можно настроить пересылку через SMTP релей на внешние ящики.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" –smtpserver smtp.adatum.com –FromEmailAddress "[email protected]"

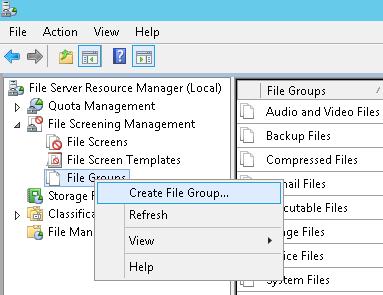

Создание группы расширений файлов, создаваемых шифровальщиками

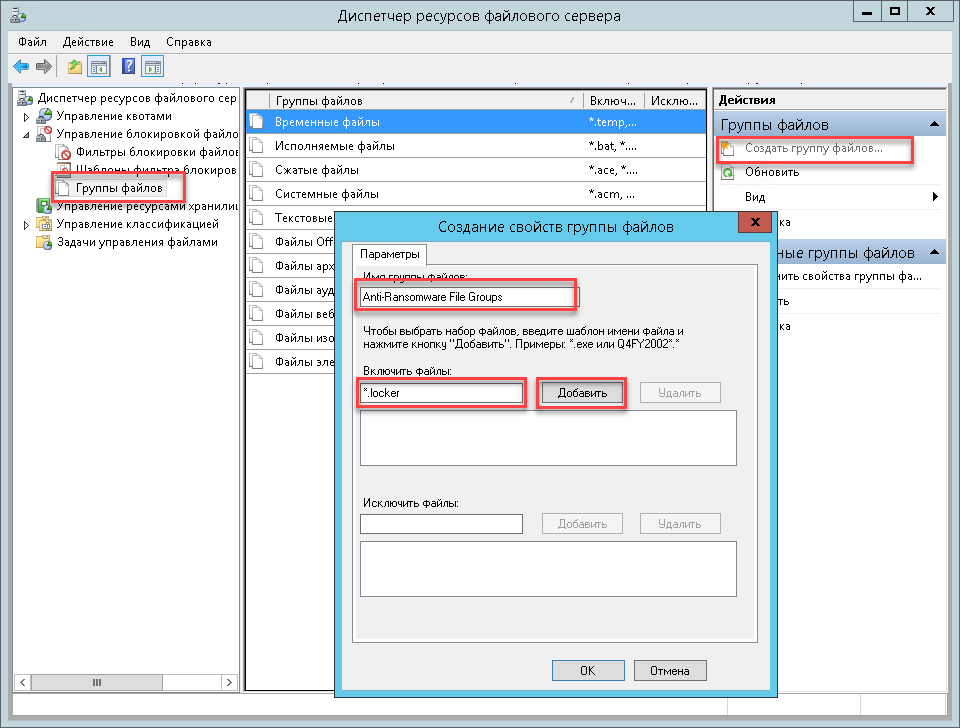

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

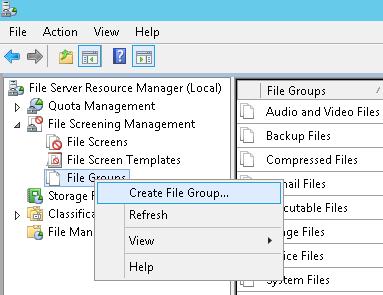

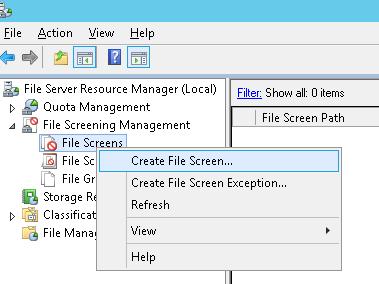

Этот список можно задать из консоли FSRM. Для этого разверните раздел File Screening Management -> File Groups и в меню выберите Create File Group.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*[email protected]_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % {$_.filters})

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

$ext_list = Get-Content .crypto_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

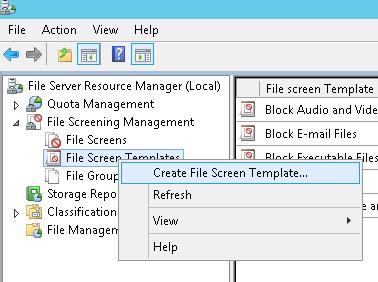

Настройка File Screen Templates

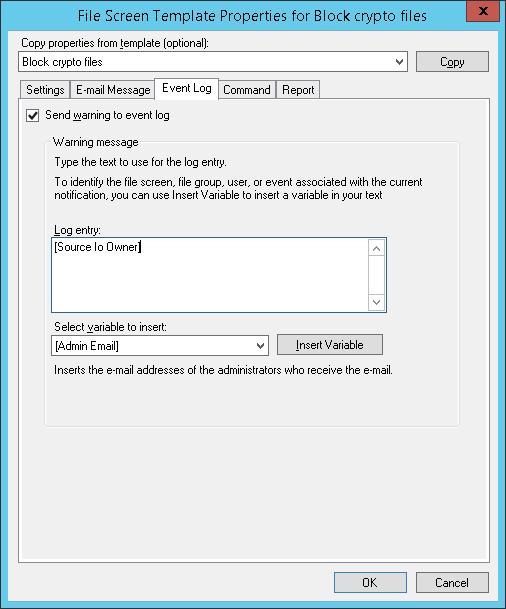

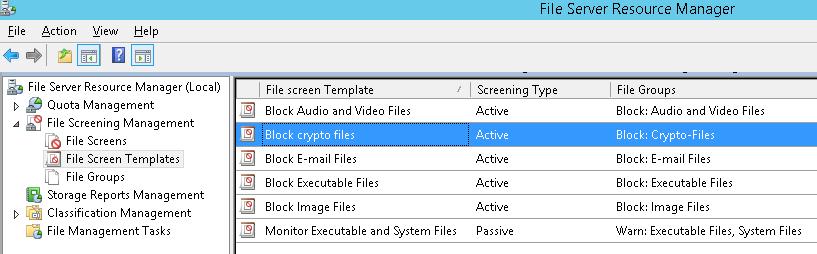

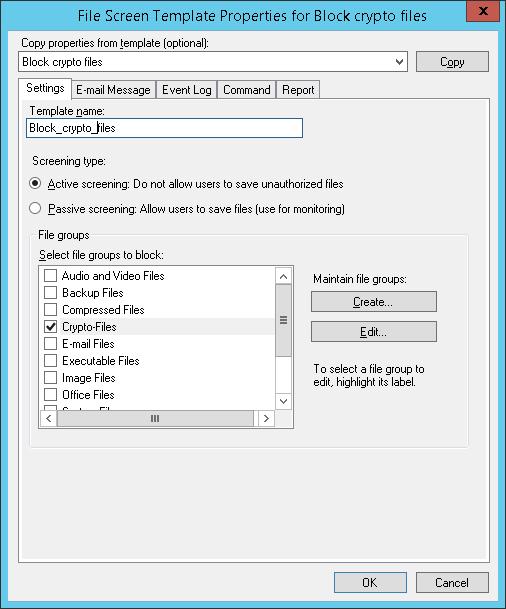

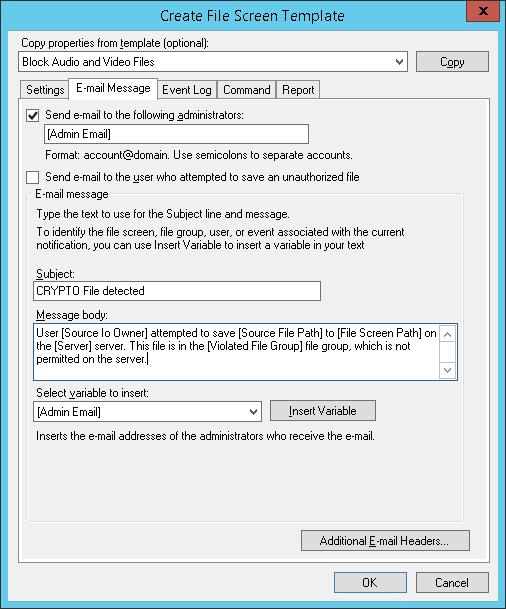

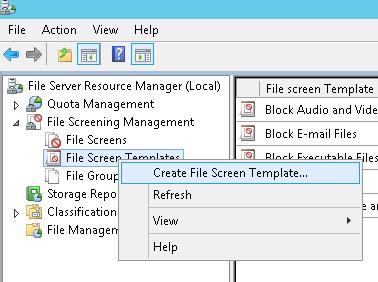

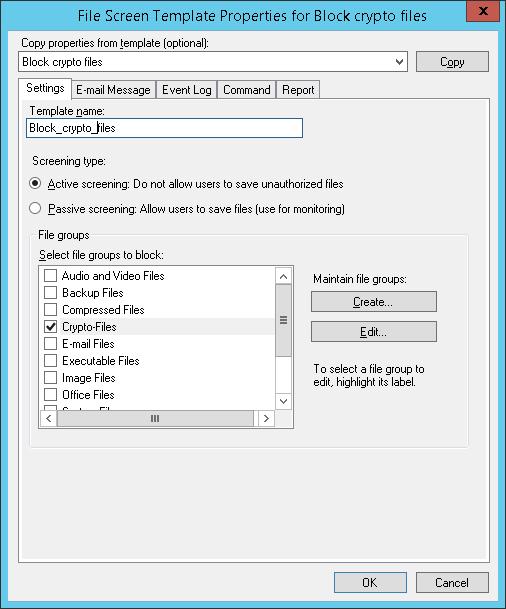

Создадим новый шаблон File Screen Template, в котором определяются действия, которые FSRM должен выполнить при обнаружении указанных файлов. Для этого в консоли FSRM перейдите в раздел File Screen Management -> File Screen Templates. Создадим новый шаблон Create File Screen Template.

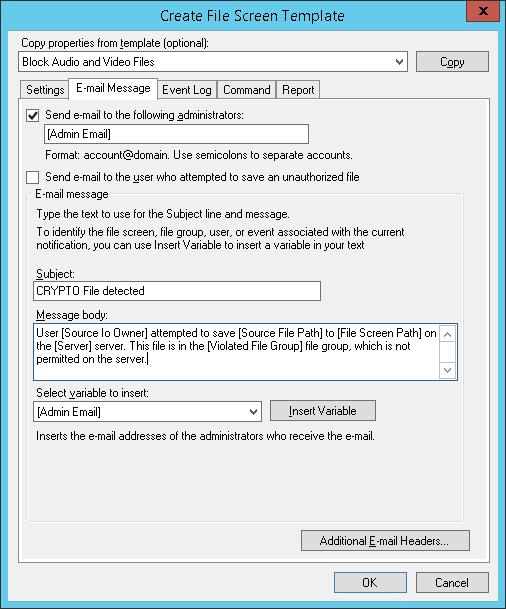

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

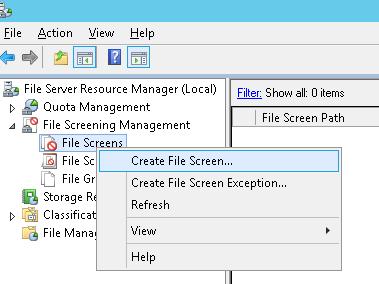

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

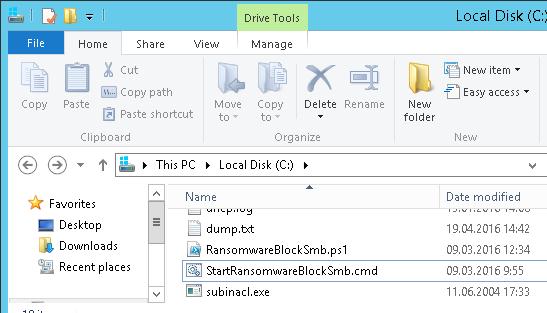

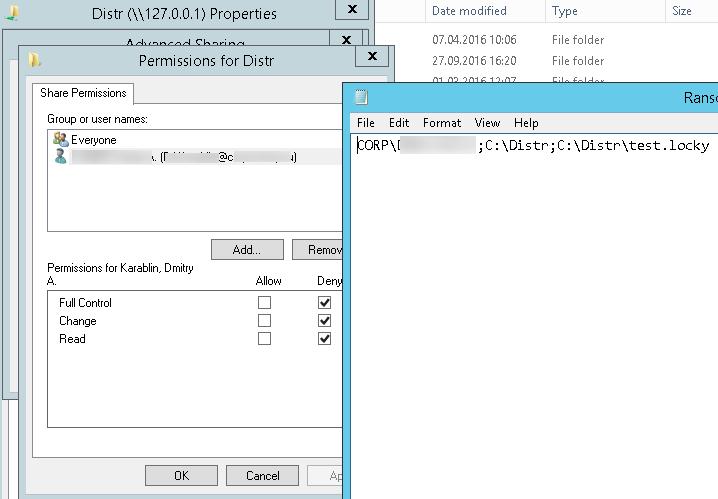

Осталось настроить действие, которое FSRM будет выполнять при обнаружении файлов, созданных шифровальщиками. Мы воспользуемся готовым скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Что делает этот скрипт? При попытке записать «запрещенный» тип файла в сетевой каталог, FSRM запускает данный скрипт, который анализирует журнал событий и на уровне шары запрещает запись пользователю, из-под осуществлялась попытка записать запрещенный тип файла. Таким образом, мы заблокируем доступ зараженного пользователя к сетевой папке.

Скачайте указанный скрипт и распакуйте его в корень каталога C: на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = "C:subinacl /verbose=1 /share \127.0.0.1" + "$SharePart" + " /deny=" + "$BadUser"

и

if ($Rule -match "Crypto-Files")

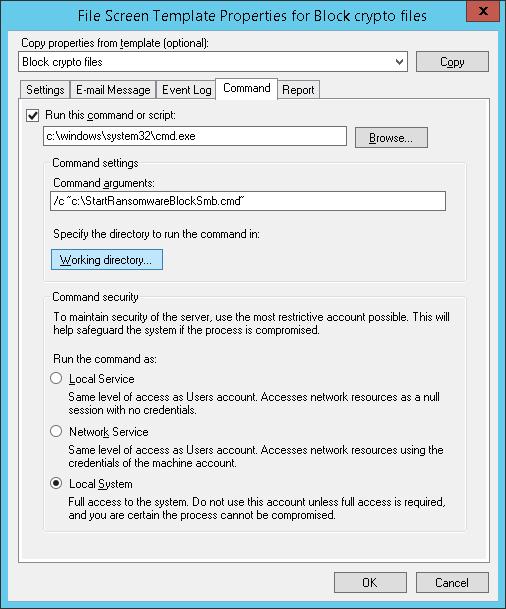

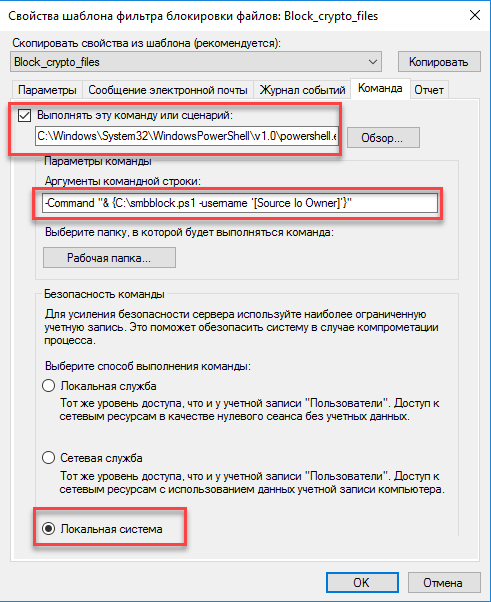

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script:

c:windowssystem32cmd.exe

Command arguments:

/c “c:StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

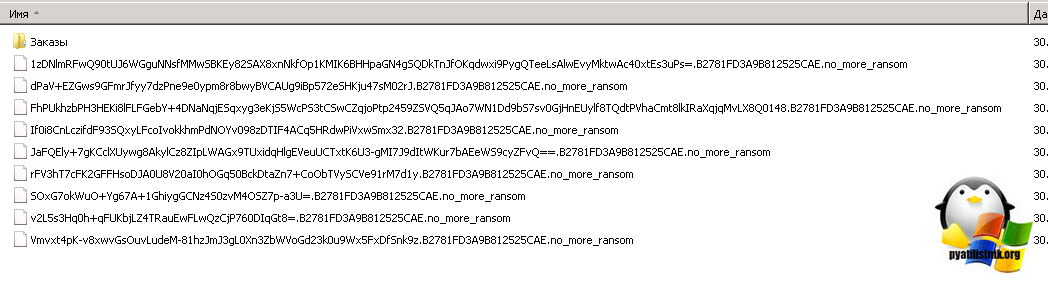

Тестирование защиты FSRM

Протестируем, как работает защита FSRM от шифровальщиков. Для чего в защищаемом каталоге создадим файл с произвольным расширением, и попробуем изменить его на запрещенное .locky.

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

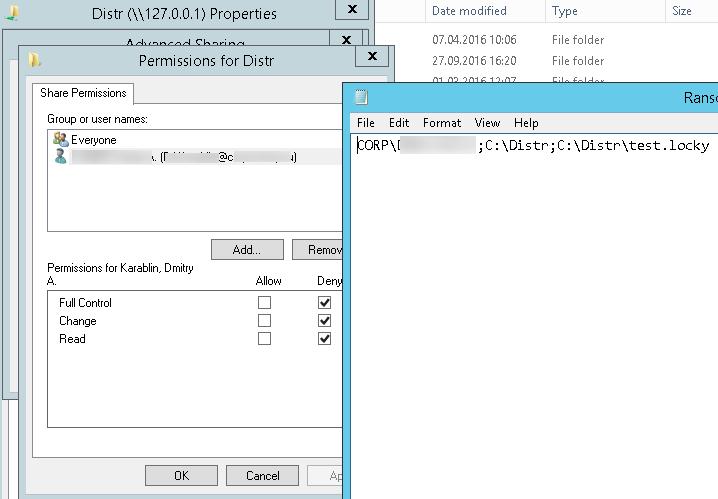

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

- Как восстановить файлы пользователя из снимков VSS после заражения шифровальщиком

- Блокировка вирусов и шифровальщиков с помощью Software Restriction Policies

Один из способов борьбы с вирусами-вымогателями это запрет на переименование файлов. Если мы знаем какое расширение получит файл после шифрования вирусом то можно просто запретить создавать файлы с этим расширением. Также запретим создание известных текстовых файлов в которых содержится требования вымогателей, что в свою очередь поможет уберечься от вирусов не меняющих расширение файлов при шифровании.

Установка Диспетчера ресурсов файлового сервера и настройка шаблона.

Сперва установим роль “Диспетчер ресурсов файлового сервера”. Сделать это можно через Диспетчер сервера или через Powershell. Рассмотрим второй вариант:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementToolsПосле установки FSRM обязательно перегружаем сервер.

После перезагрузки Пуск -> Выполнить -> fsrm.msc

Создадим группу Anti-Ransomware File Groups и добавим в нее какое-нибудь расширение которое хотим блокировать.

Вручную все добавлять очень долго, поэтому мы процесс автоматизируем. Список запрещенных расширений будем брать с сайта https://fsrm.experiant.ca

Создадим и запустим от имени администратора скрипт на Powershell.

$gr_name = "Anti-Ransomware File Groups"

$url_site = "https://fsrm.experiant.ca/api/v1/combined"

$req=(Invoke-WebRequest -Uri $url_site).content | convertfrom-json | % {$_.filters}

set-FsrmFileGroup -name $gr_name -IncludePattern @($req)

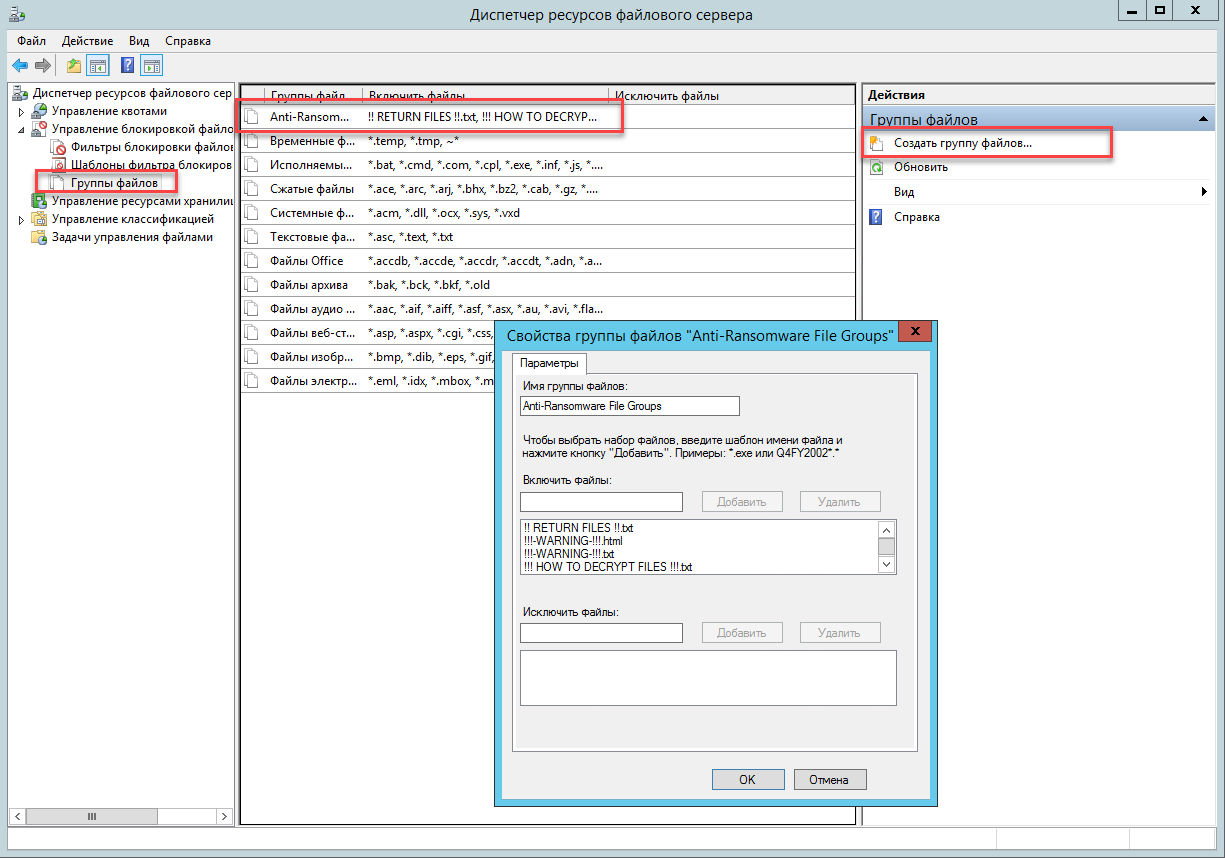

После исполнения скрипта проверяем группу Anti-Ransomware File Groups, в ней должны появится расширения и имена файлов подлежащие блокировке.

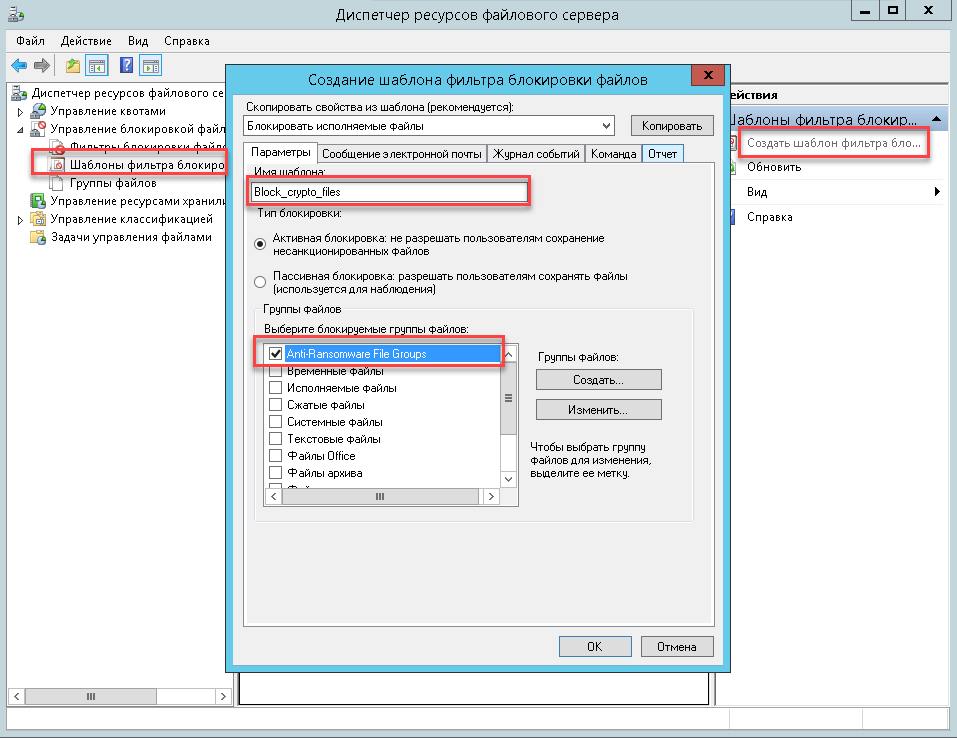

Далее переходим к шаблонам фильтров и создаем фильтр Block_crypto_files.

В настройках шаблона выбираем группу Anti-Ransomware File Groups нажимаем Ok. Дополнительно можно настроить оповещение на электронную почту, запись в лог, запуск скрипта или программы по событию.

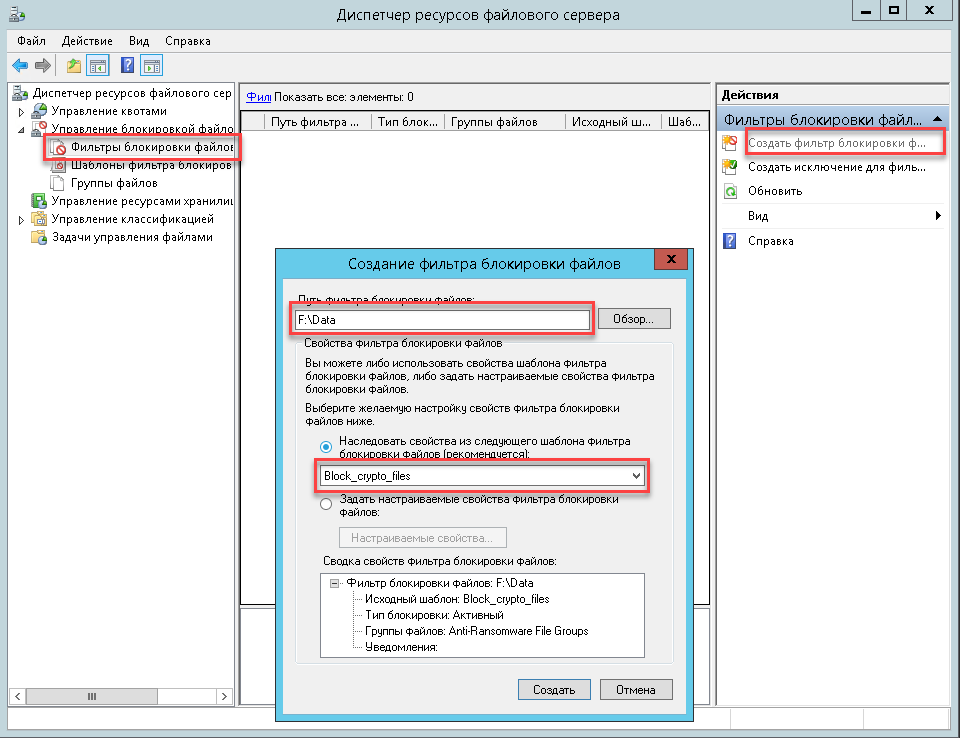

В завершении, переходим в раздел Фильтры блокировки файлов.

Здесь указываем путь к каталогу который необходимо защитить и применяемый шаблон.

В результате при попытке поменять расширение файла на то, что есть в нашем списке Anti-Ransomware File Groups мы получим запрет на запись.

Блокировка зараженного пользователя.

После обнаружения заражения нужно принять меры к источнику угрозы. Необходимо закрыть доступ к общей папке пользователю, поймавшему на свой компьютер шифровальщик. Для этого разместим на диске C: файл SmbBlock.ps1 со следующим содержанием:

param( [string]$username = “” ) Get-SmbShare -Special $false | ForEach-Object { Block-SmbShareAccess -Name $_.Name -AccountName “$username” -Force }

Вернемся к Шаблонам фильтра блокировки и выберем вкладку Команда.

C:WindowsSystem32WindowsPowerShellv1.0powershell.exe

-Command "& {C:smbblock.ps1 -username ‘[Source Io Owner]’}"

В результате выполнения скрипта зараженный пользователь получает персональный запрет на вход в папку.

Данный способ защиты не является абсолютным решением данной проблемы т.к. писатели вирусов не стоят на месте, но в качестве одной из компонент комплексной защиты вполне применим.

- Информация о материале

- Категория: Windows

- Опубликовано: 04.01.2019 12:40

- Автор: HelpDesk

- Просмотров: 1098

Один из способов борьбы с вирусами-вымогателями это запрет на переименование файлов. Если мы знаем какое расширение получит файл после шифрования вирусом то можно просто запретить создавать файлы с этим расширением. Также запретим создание известных текстовых файлов в которых содержится требования вымогателей, что в свою очередь поможет уберечься от вирусов не меняющих расширение файлов при шифровании.

Установка Диспетчера ресурсов файлового сервера и настройка шаблона.

Сперва установим роль “Диспетчер ресурсов файлового сервера”. Сделать это можно через Диспетчер сервера или через Powershell. Рассмотрим второй вариант:

После установки FSRM обязательно перегружаем сервер.

После перезагрузки Пуск -> Выполнить -> fsrm.msc

Создадим группу Anti-Ransomware File Groups и добавим в нее какое-нибудь расширение которое хотим блокировать.

Вручную все добавлять очень долго, поэтому мы процесс автоматизируем. Список запрещенных расширений будем брать с сайта https://fsrm.experiant.ca

Создадим и запустим от имени администратора скрипт на Powershell.

После исполнения скрипта проверяем группу Anti-Ransomware File Groups, в ней должны появится расширения и имена файлов подлежащие блокировке.

Далее переходим к шаблонам фильтров и создаем фильтр Block_crypto_files.

В настройках шаблона выбираем группу Anti-Ransomware File Groups нажимаем Ok. Дополнительно можно настроить оповещение на электронную почту, запись в лог, запуск скрипта или программы по событию.

В завершении, переходим в раздел Фильтры блокировки файлов.

Здесь указываем путь к каталогу который необходимо защитить и применяемый шаблон.

В результате при попытке поменять расширение файла на то, что есть в нашем списке Anti-Ransomware File Groups мы получим запрет на запись.

Блокировка зараженного пользователя.

После обнаружения заражения нужно принять меры к источнику угрозы. Необходимо закрыть доступ к общей папке пользователю, поймавшему на свой компьютер шифровальщик. Для этого разместим на диске C: файл SmbBlock.ps1 со следующим содержанием:

Вернемся к Шаблонам фильтра блокировки и выберем вкладку Команда.

В результате выполнения скрипта зараженный пользователь получает персональный запрет на вход в папку.

Данный способ защиты не является абсолютным решением данной проблемы т.к. писатели вирусов не стоят на месте, но в качестве одной из компонент комплексной защиты вполне применим.

In this article, we’ll consider the methods of using File Server Resource Manager (FSRM) features on a file server running Windows Server 2012 R2 to detect and block ransomware. In particular, we’ll tell how to install FSRM service on the file server, configure file screening, and in the case ransomware detection block user access to the share.

Contents:

- How to Detect Ransomware Using FSRM

- How to Configure the SMTP Settings of FSRM to Send E-Mail Notifications

- How to Create a Group of File Extensions for the Ransomware

- File Screen Templates Configuration

- How to Apply File Screen Template to a Disk or Folder

- Automatic Block of the User Infected by Ransomware

- FSRM Protection Test

How to Detect Ransomware Using FSRM

If File Server Resource Manager (FSRM) feature is not installed on your file server, install it using Server Manager graphic console or PowerShell command prompt:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Make sure that the role has been installed:

Get-WindowsFeature -Name FS-Resource-Manager

After the feature has been installed, restart the server.

How to Configure the SMTP Settings of FSRM to Send E-Mail Notifications

The next step is the configuring of SMTP settings of FSRM to sending e-mail notifications to admins. To do it, start fsrm.msc, right-click the root of File Server Resource Manager console and select Configure Options.

Specify the SMTP server name or IP address, the administrator and sender e-mail addresses.

To make sure that the SMTP server is configured correctly, send a test e-mail using Send Test E-mail button.

SMTP settings of FSRM can also be configured from PowerShell:

Set-FsrmSetting -AdminEmailAddress "FileServerAdmins@adatum.com" –smtpserver smtp.adatum.com –FromEmailAddress "FSRM@LON-FS02.adatum.com"

How to Create a Group of File Extensions for the Ransomware

The next step is to create a group of files containing known extensions and file names, created by encryption malware during its work.

This list can be created in the FSRM console. To do it, expand File Screening Management -> File Groups and select Create File Group.

You have to specify group name (for example, Crypto-files) and enter all known extensions to the list using Files to include field.

The list of known file extensions created by ransomware is quite long, so it is easier to create it using PowerShell.

In Windows Server 2012, you can create the file group using PowerShell as follows:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

In Windows Server 2008 R2, you will have to use filescrn.exe:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

Tip. You can make a list of known file extensions yourself or use ready regularly updated lists from the following pages:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

In the second case, you can download an up-to-date list of file extensions for FSRM directly from the webserver using Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % {$_.filters})

Or use a ready file crypto_extensions.txt. You can save this file to the disk and update the created FSRM file group with it:

$ext_list = Get-Content .ransomware_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

File Screen Templates Configuration

Create a new File Screen Template to determine the actions FSRM has to perform if it detects these files. To do it, in the FSRM console go to File Screen Management -> File Screen Templates. Create a new template by selecting Create File Screen Template.

In the Settings tab, specify the template name “Block_crypto_files”, screening type Active screening (do not allow to save these file types) and select Crypto-Files in the list of file groups.

In the E-mail Message tab, enable sending e-mail notifications and specify text of message subject and body.

In the Event Log tab, check making an entry to the system log with the note to specify only the name of the user: [Source Io Owner]

In the Command tab, you can select what to do if one of these file types is detected. We’ll discuss it a bit later.

Save the changes. One more template will appear in the list.

How to Apply File Screen Template to a Disk or Folder

Now you only have to assign the created template to a disk or network share on your server. In the FSRM console, create a new rule Create File Screen.

In File screen path field, specify the local disk or the path to the directory you want to protect from the ransomware, and select the template Block_crypto_files created earlier in the list of templates.

Automatic Block of the User Infected by Ransomware

Now you have to configure the action FSRM will perform if files created by encryption malware are detected. We’ll use a ready script: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). What does this script do? At the attempt of writing a prohibited file type to the network share, FSRM runs this script, which analyses the event log and prohibits a user to write files to the shared folder. Thus, the access of the infected user to the network share will be blocked.

Download this script and unpack it to the root of C: directory on your file server. Copy SubInACL (a tool that allows to change permissions for the network share) in to the same directory. The following files have to be located in the directory:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Note. I had to change these strings in PS script:

$SubinaclCmd = "C:subinacl /verbose=1 /share \127.0.0.1" + "$SharePart" + " /deny=" + "$BadUser"

and

if ($Rule -match "Crypto-Files")

In the Command tab of “Block crypto files” template settings, specify that the command prompt containing the argument StartRansomwareBlockSmb.cmd must be started:

Run this command or script: c:windowssystem32cmd.exe

Command arguments: /c “c:StartRansomwareBlockSmb.cmd”

The command has to be run as Local System.

FSRM Protection Test

Let’s test how the FSRM protection against ransomware. To do it, create a file with any extension in the protected directory and try to change this extension to the prohibited one .locky.

When trying to save the prohibited file, FSRM will make an entry in the log:

Event ID: 8215

Source: SRMSVC

Based on the data from the log, RansomwareBlockSmb.ps1 script will prohibit the current user from accessing this directory, by changing share access permissions.

The protection works! In the log located in the root of the disk you can see the directory and the user account the ransomware has been attempted to be run from.

If you need a higher protection level, you can switch from the black list of files to the white list, and then you’ll be able to save only allowed file types.

So, we have considered how to automatically block network share access to the users whose computers are infected by ransomware. Naturally, using FSRM in this way cannot fully protect files on your servers from this kind of malware, but it is suitable as one of the protection levels. In the next articles, we’ll consider another variant of protection against encryption ransomware:

- How to Recover User Files from VSS Snapshots After Getting Infected with the Ransomware

- Software Restriction Policies to Prevent Ransomware

While the FBI continues to investigate the MedStar attacks and a series of other recent ransomware attacks, I decided to describe a case from my own experience when I received an encrypted file and opened it. What steps should I have been undertaking to protect my system from file-encrypting malware?

Background

Well, I received an email with the usual ‘please see attached document, or it’ll cost you lots of money’. Attached was a zip file with 2 files inside – a Word document and a JavaScript file:

I was surprised that the spammers are now using the latest version of Office as an excuse as to why you can’t read their (macro-enabled) document.

By the way – if you’re thinking that the image looks genuine, it’s because it is! It’s the ‘Upgrade to Windows 10’ box that pops up, just with some minor edits to the text.

Just for fun, I enabled macros in an isolated network environment and monitored what happened next using Process Monitor from Sysinternals.

The Word document downloaded a base64-encoded text document, wrote it to the user’s %temp% folder, renamed it to .exe and executed it. (The JavaScript file that was in the original zip file provides a similar experience.)

This appears to be a variant of the ‘Teslacrypt’ malware family and proceeds to encrypt all of the user’s documents, desktop and pretty much anything else that it can touch.

In a real-life environment however; hopefully most, if not all, of the user’s files are being stored on a file server through one means or another – be it Work Folders, Folder Redirection etc.

We are also assuming that the malware has bypassed any software restriction policies, restrictions on running macros in Office polices that you might have had in place. This is a last attempt to stop the ransomware from encrypting everything…

Using File Server Resource Manager

We can use File Server Resource Manager (FSRM) as a system to help prevent the already-executing malware from infecting the entire file server.

We will setup FSRM to monitor the shares for suspicious activity associated with Ransomware, email designated admin addresses and then block the infected user’s access to the shares on that server.

If you don’t already have File Server Resource Manager installed on your file server, go ahead and install it now from Server Manager -> Add Roles and Features:

Once installed, launch it from the Server Manager’s Tools menu.

The first thing we need to do is setup the email alert system with your mail server. To do this, choose ‘Configure Options’ from the right hand ‘actions’ panel. A window appears on the ‘Email Notifications’ tab.

Enter your mail server’s fully qualified domain name (FQDN), or IP address in the first box, a semicolon-separated list of emails to receive the alerts in the 2nd, and a valid email address on your email server in the 3rd.

Press Send Test E-mail and wait for it to be sent. If you don’t receive anything, you may need to enable unauthenticated relaying for this file server on your email system. Press OK to finish.

Setting up the File Screen

FSRM has an excellent function called File Screening, whereby you can set actions to be performed when users attempt to save certain types of files to the network. In our environment, we use this to prevent users from saving executable files to their home folders.

In this case, we’re going to setup screening on the regular file share and on a new file share that will act as a honeypot for ransomware.

- In the navigation pane, click ‘File Screens’ and ‘Create File Screen’ on the action pane. Hit browse and navigate to the top level of your file shares. For example, I’ve setup some shares in D:Shares… so that’s the path to pick here.

- Click ‘Define custom file screen properties’ -> Custom Properties.

- Leave the ‘screening type’ as ‘active’, which will help prevent your file server being filled with encrypted files.

- Click ‘Create’ under ‘Maintain file groups’

- Give the group a name like ‘Known Ransomware Files’ and add ‘testfile.txt’ into the first box: (We will be updating this list via a script later.)

- Click OK, then tick the group in the list:

- On the second tab, tick the ‘Send e-mail’ box and customise the message if you wish.

- In the ‘Command’ tab, tick the box and enter the path to PowerShell.exe in the first box. On my system, it is as below:

C:WindowsSystem32WindowsPowerShellv1.0powershell.exe

- In the second box, ‘command arguments’, enter the PowerShell script below:

-ExecutionPolicy Unrestricted -NoLogo -Command "& { Get-SmbShare -Special $false | ForEach-Object { Block-SmbShareAccess -Name $_.Name -AccountName '[Source Io Owner]' -Force } }"

This script will block the user’s access to all shares on this server whenever it is detected that they have written a file that matches the ransomware file screen pattern, effectively preventing the malware doing more damage, but without causing downtime for other users of the server. (Hooray, finally a genuine use for share permissions!)

If you’re still running Server 2008, the Get-SmbShare command isn’t available. Instead, you can use Windows Firewall to block access for all users to the server. In the first box, enter:

c:windowssystem32netsh.exe

Then, in the second:

advfirewall firewall add rule name="*TEMPORARY BLOCK RANSOMWARE DETECTED*" dir=in protocol=tcp interface=any action=block localport=139,443,445

But be warned – this blocks everyone’s access to the server!

Finally, click ‘Local System’ in the ‘run as’ section and press OK.

Click create and save the properties as ‘Ransomware Screen Template’. This will allow you to easily apply it to any other shares that you might have.

The Honeypot

To take this a step further, we can create a new Share to act as a ‘honeypot’ and entice the ransomware to write to it without damaging user’s files.

Using Server Manager -> File and Storage Services -> Shares, create a new Share called ‘$Honeypot’. Make sure you give ‘Authenticated Users’ full control over both the file permissions and the share permissions.

We use the dollar sign at the start in order to place the honeypot first in the list of shares when browsing the file server, in the hope that the ransomware will attempt to encrypt it first.

Create a ‘read-me’ file in the honeypot folder:

This file is here to help instruct users if they come across the folder, but also as a trap for ransomware, as it will attempt to encrypt the file when it discovers it.

Go ahead and create a new File Screen on this new share, selecting ‘Derive Properties from template’ and choosing our ‘Ransomware Template’ that we saved earlier.

Modify the file screen so that it includes an ‘All Files’ group: *.* – this will help to protect against new unknown file names as nobody should be writing to the honeypot folder.

Testing

Remotely, attempt to create a file called ‘testfile.txt’ on the server; either in one of the protected shares, or in the honeypot share. Within seconds, you should get an email along the following lines:

Then that user’s access to the shares on that server should be denied.

Updating the File Screen

Run the script below in PowerShell to download the latest known file extensions and apply to your file group. This will update all file screens that use that particular group.

You will need to change the name in the last line if you called it something else earlier.

$decryptreadme = (Invoke-WebRequest "https://raw.githubusercontent.com/thephoton/ransomware/master/filescreendecryptreadme.txt").Content

$fileexts = (Invoke-WebRequest "https://raw.githubusercontent.com/thephoton/ransomware/master/filescreenextensions.txt").Content

$filescreengroup = @()

foreach($line in $decryptreadme.Split("`r`n")){ if ($line -ne "") {$filescreengroup += $line} }

foreach($line in $fileexts.Split("`r`n")){ if ($line -ne "") {$filescreengroup += $line} }

Get-FsrmFileGroup "Known Ransomware Files" | Set-FsrmFileGroup -IncludePattern $filescreengroup

If you should get an infection and the user has their access to the server blocked, run the script below to undo that access (after making sure everything is clear of course!)

Get-SmbShare -Special $false | ForEach-Object { Unblock-SmbShareAccess -Name $_.Name -AccountName ‘ACCOUNT NAME TO UNBLOCK’ -Force }

Good luck in your quest to block Ransomware!

ICT Network Manager, IT Consultant, and entrepreneur. Besides working as a Network Manager at Sir Thomas Rich’s School, Matt develops and hosts websites for local companies, develops software, and provides hardware recommendations.

Обновлено 10.06.2017

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

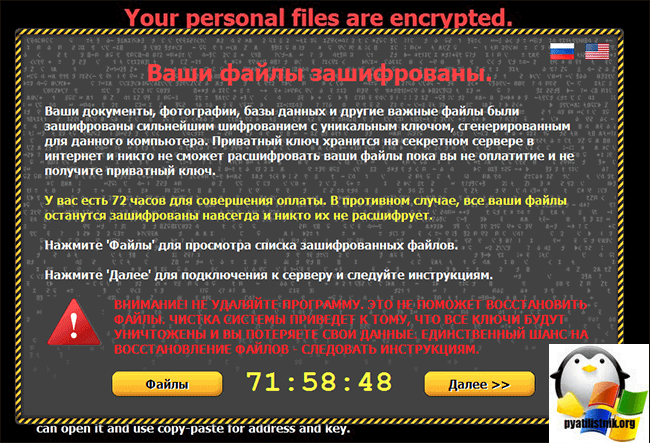

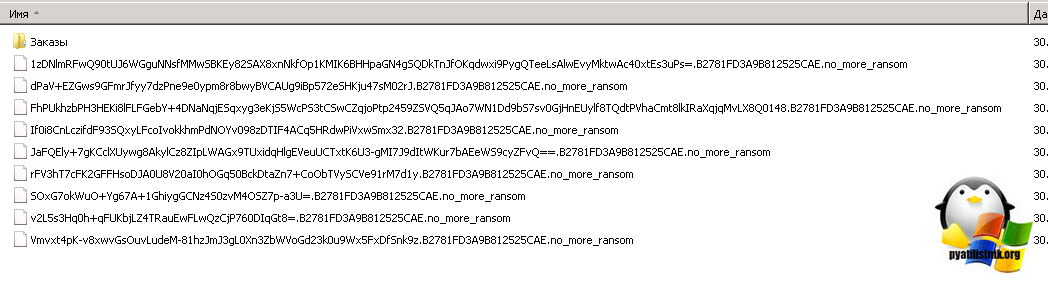

Вирус шифровальщик — это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

- xtbl

- cbf

- vault

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, «Яндекс диск» или «mail Облако» синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

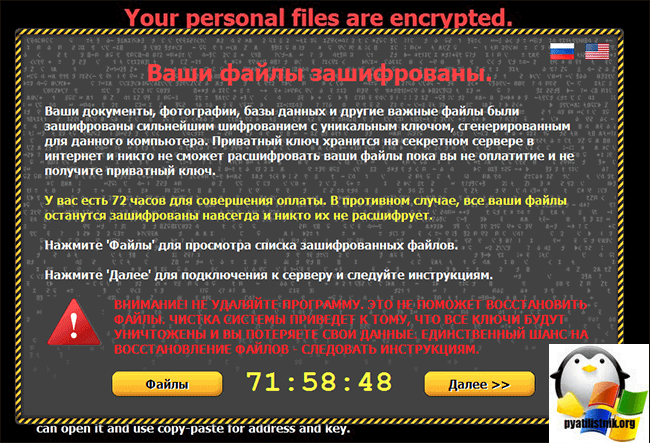

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователя

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать «Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

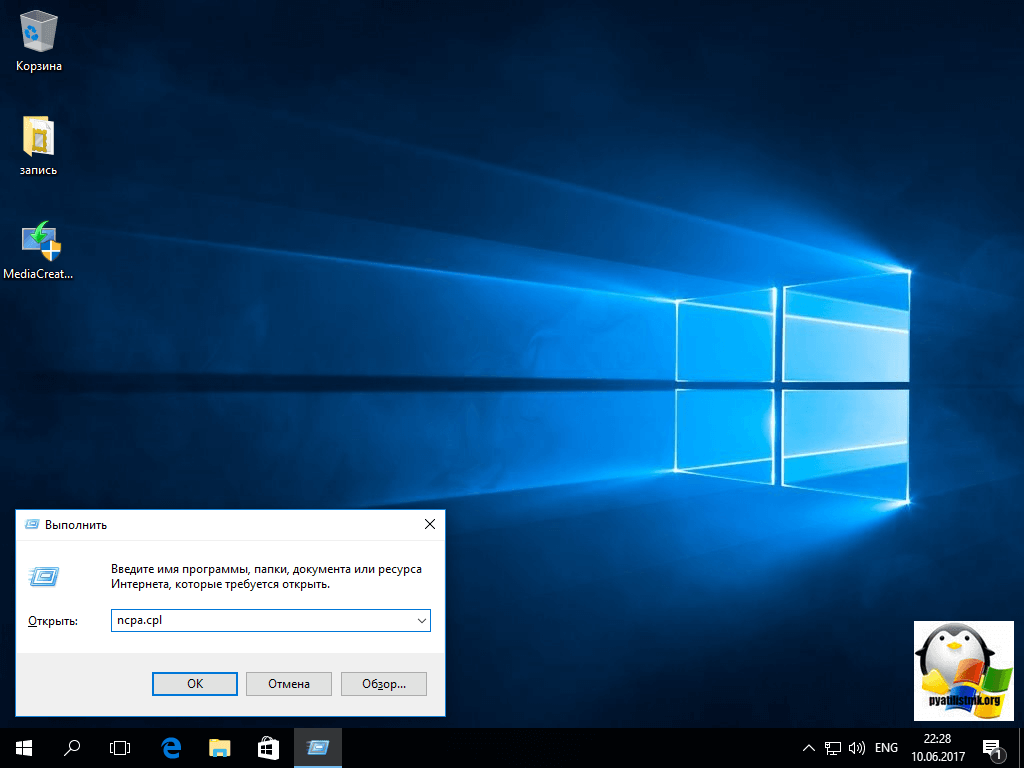

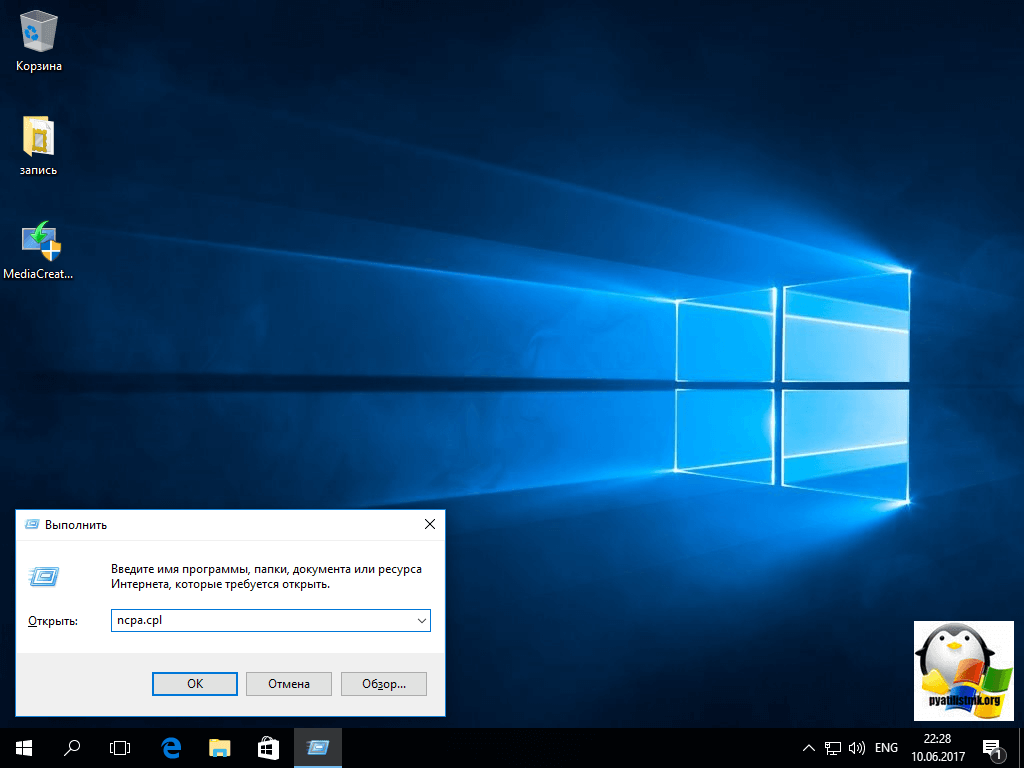

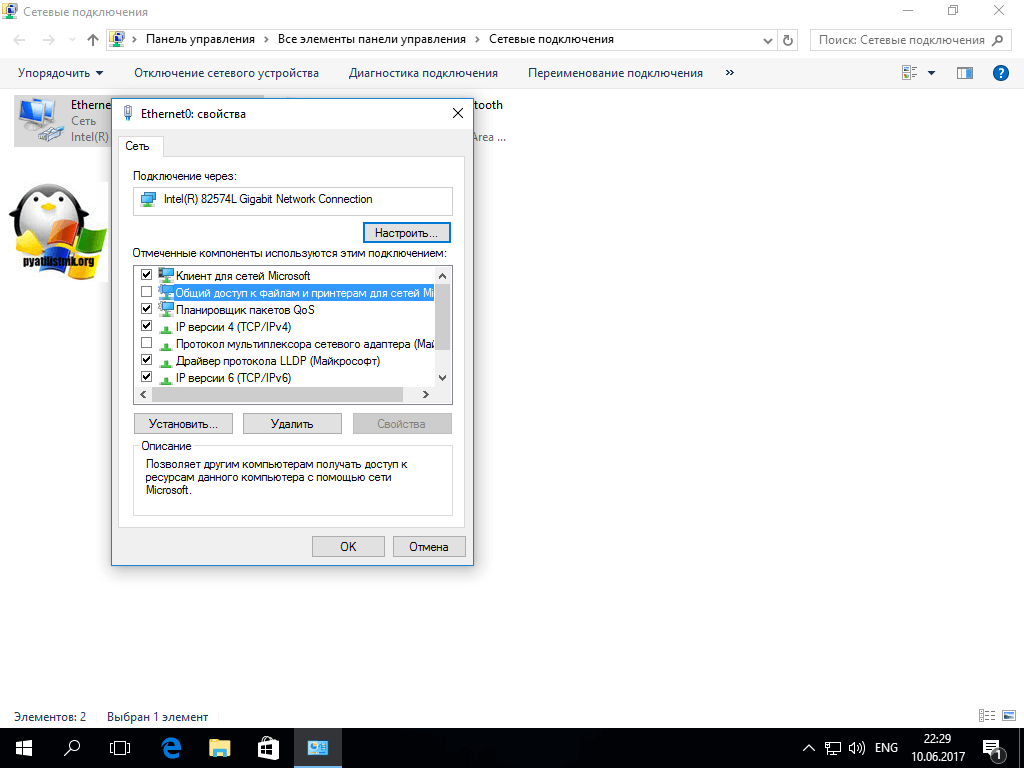

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить «службу доступа к файлам и принтерам сетей Microsoft», которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

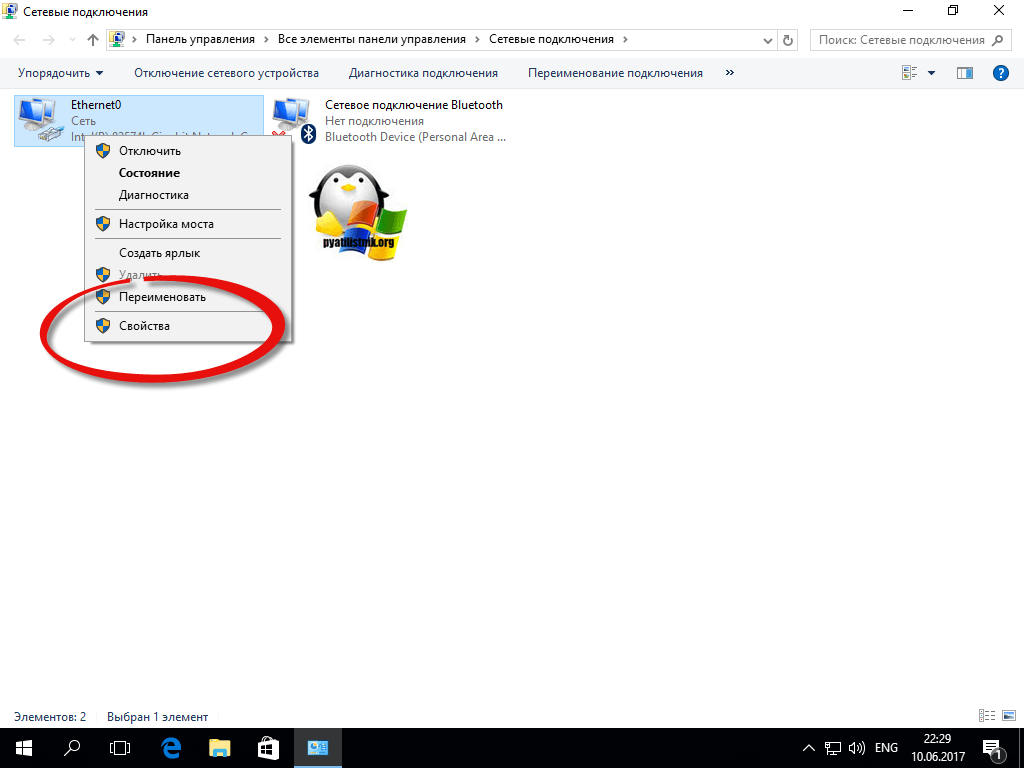

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

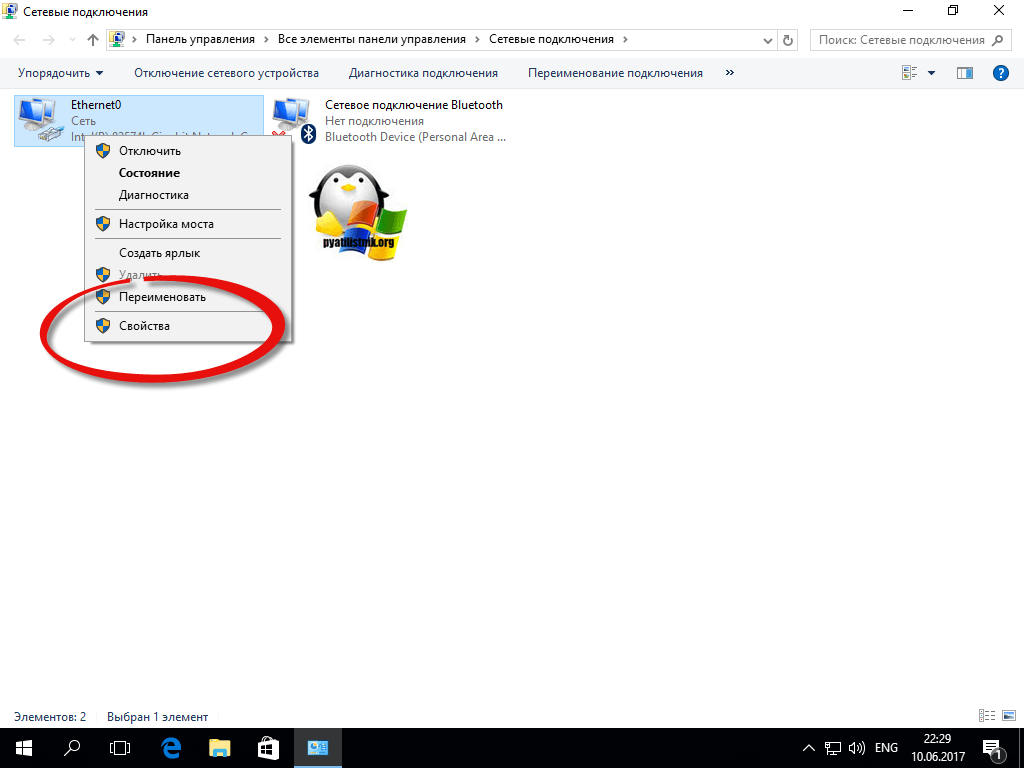

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт «Свойства»

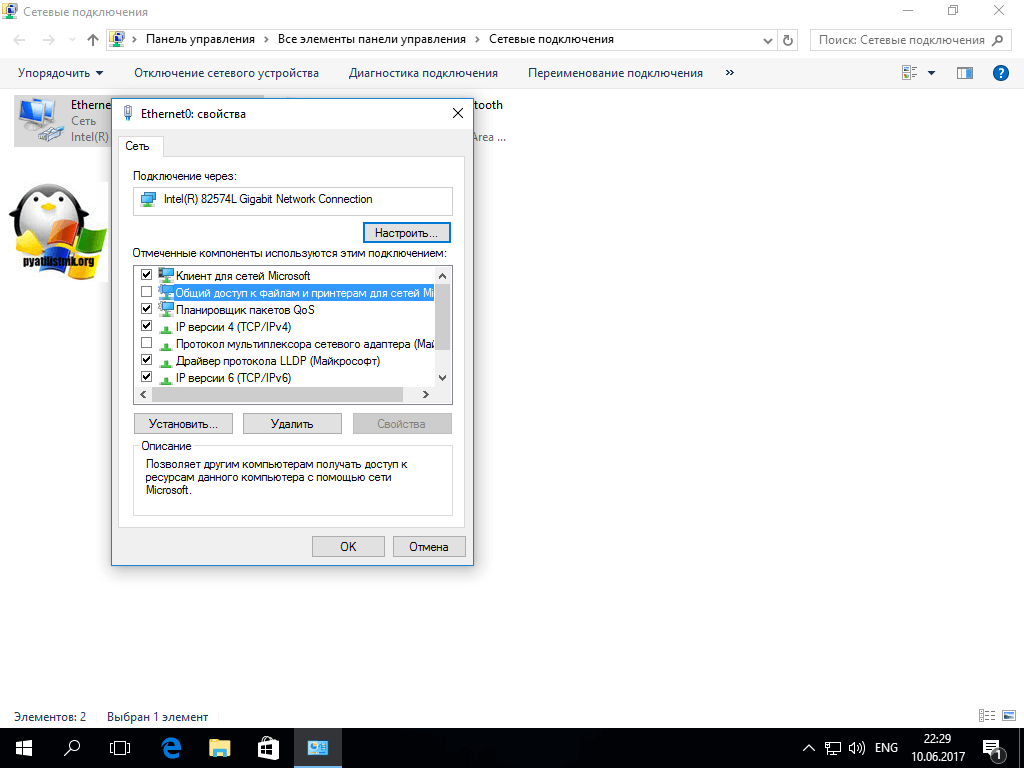

Находим пункт «Общий доступ к файлам и принтерам для сетей Microsoft» и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

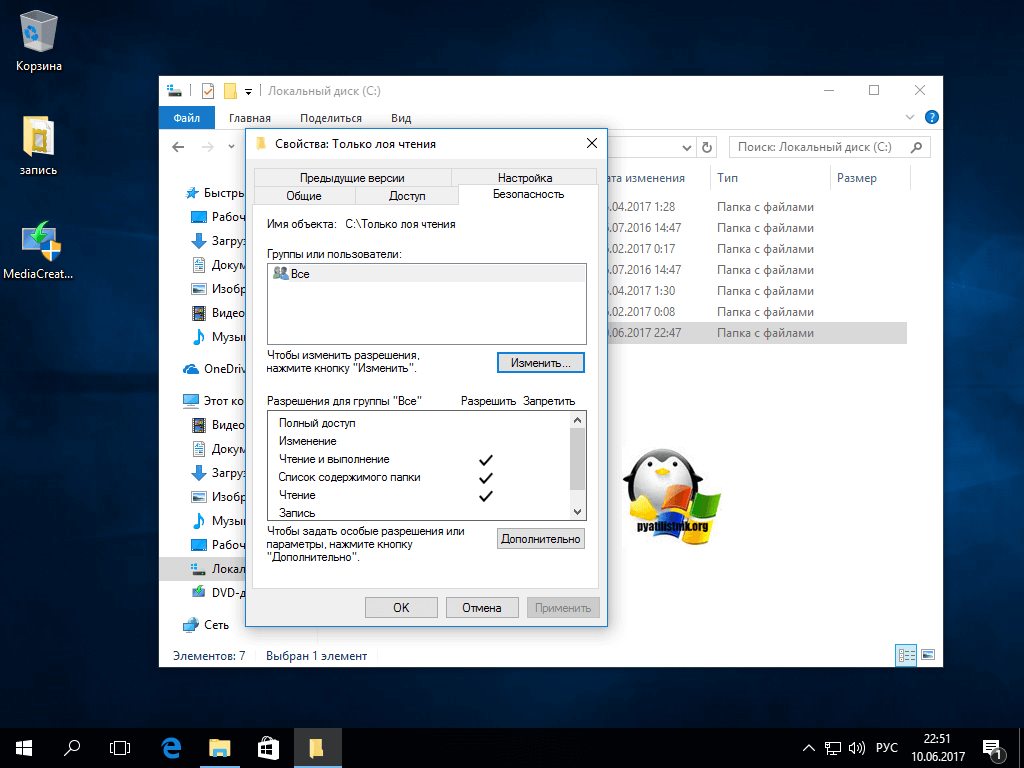

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

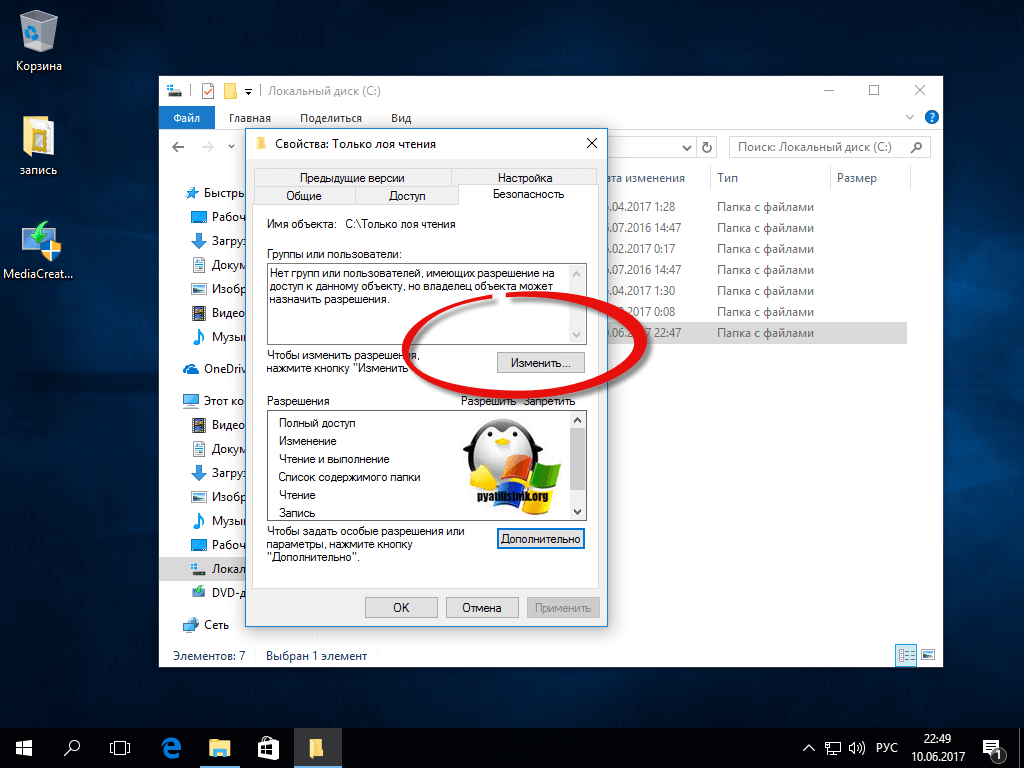

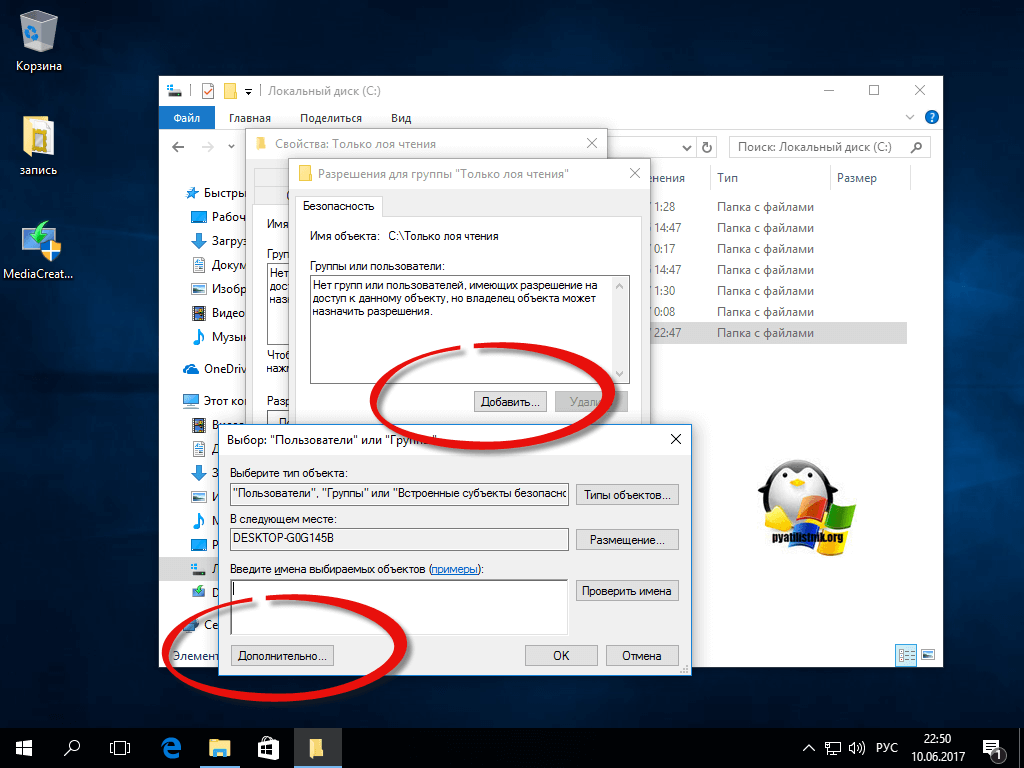

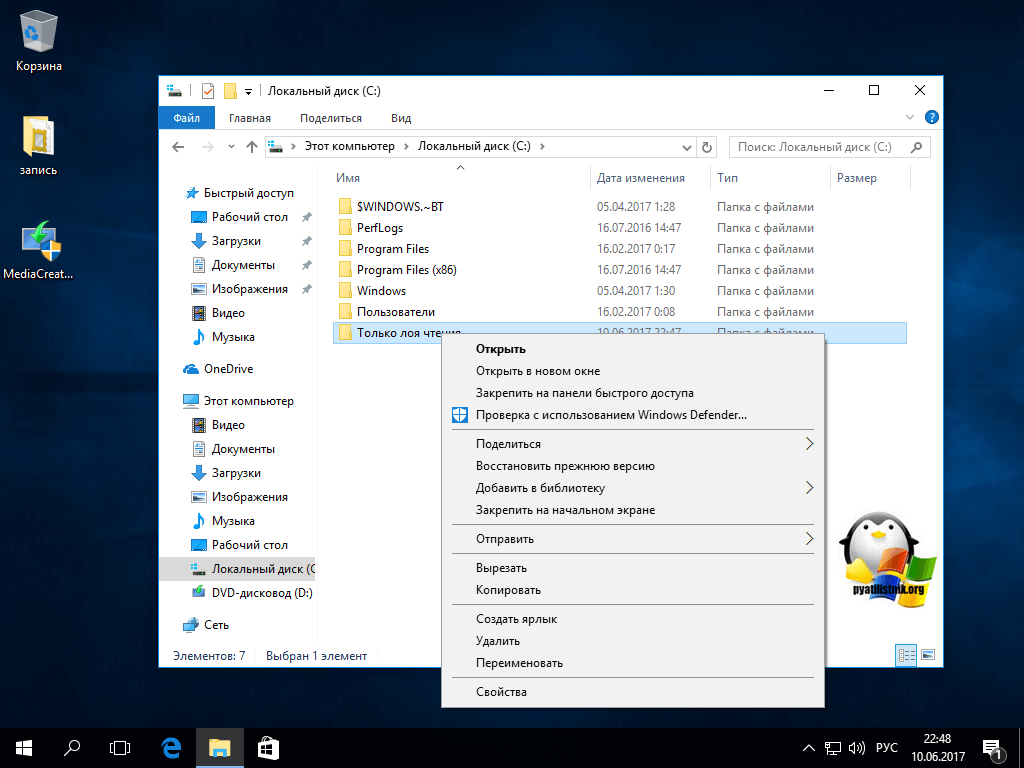

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

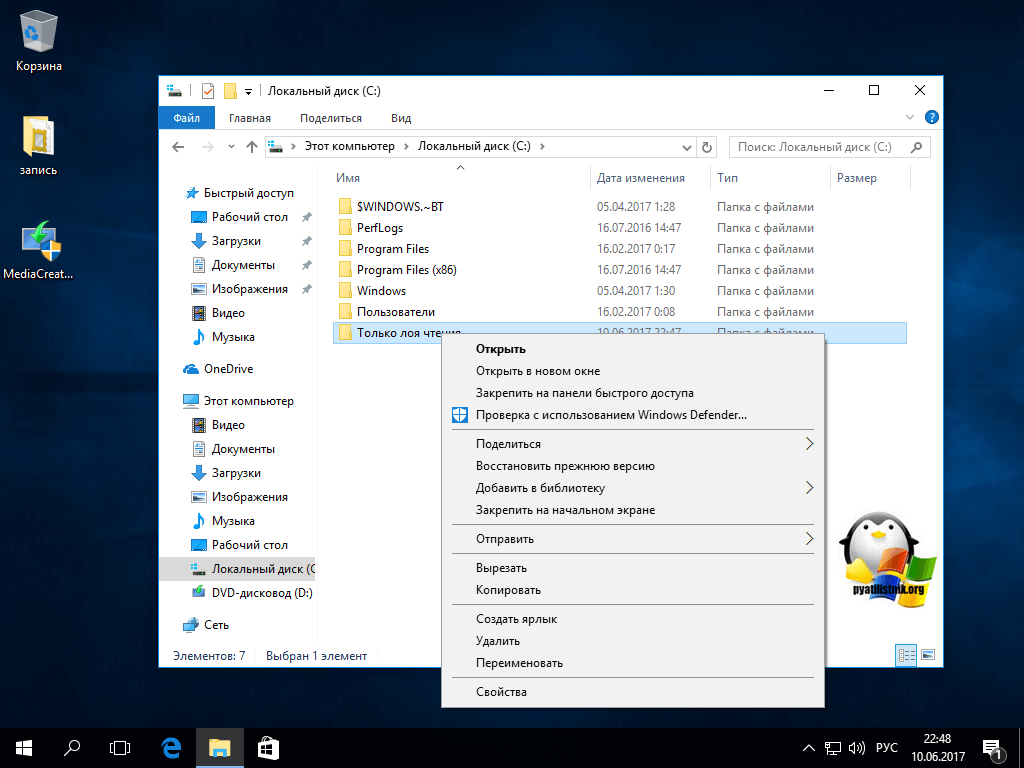

- Щелкаем по папке правым кликом из из меню выбираем «Свойства»

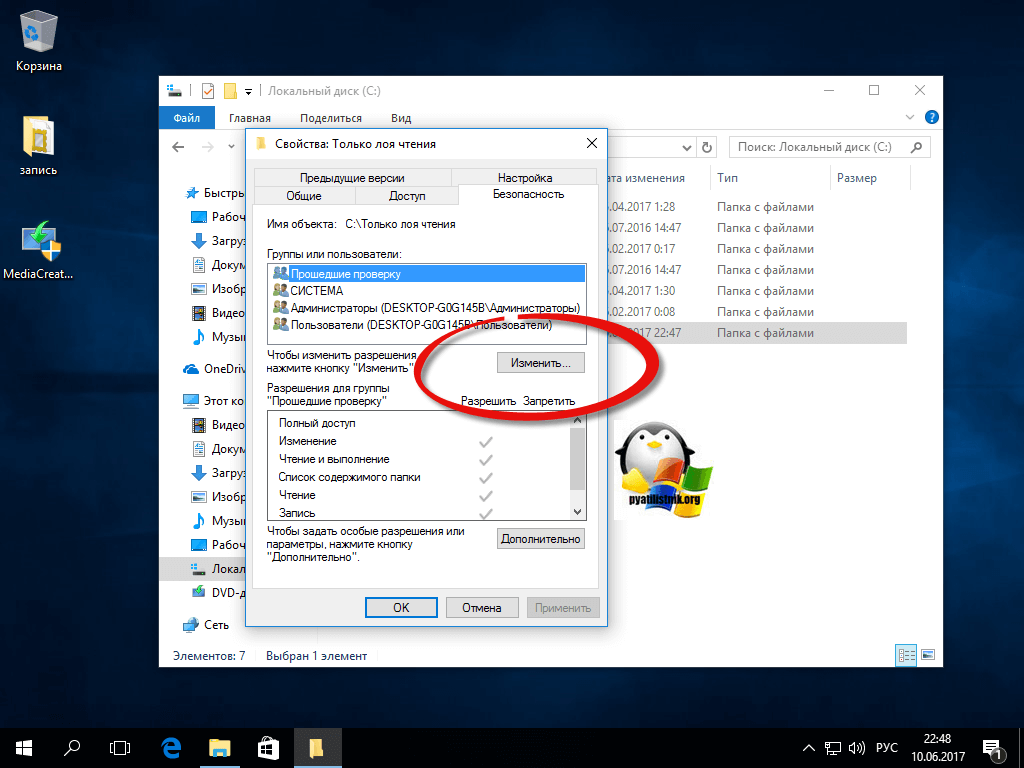

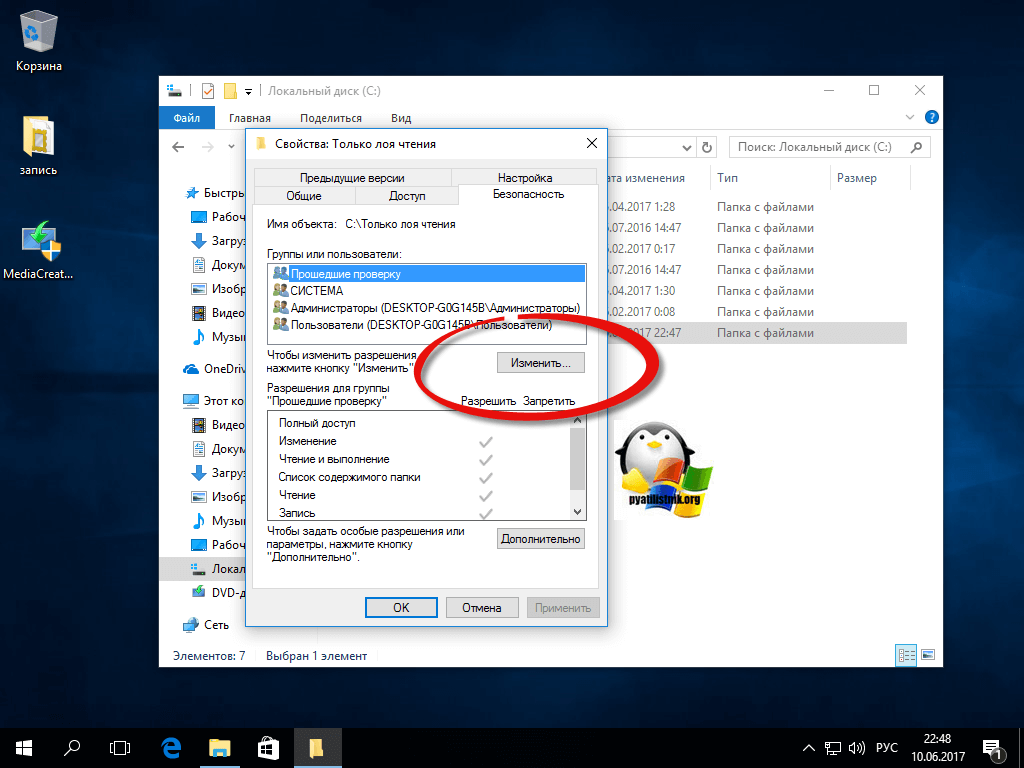

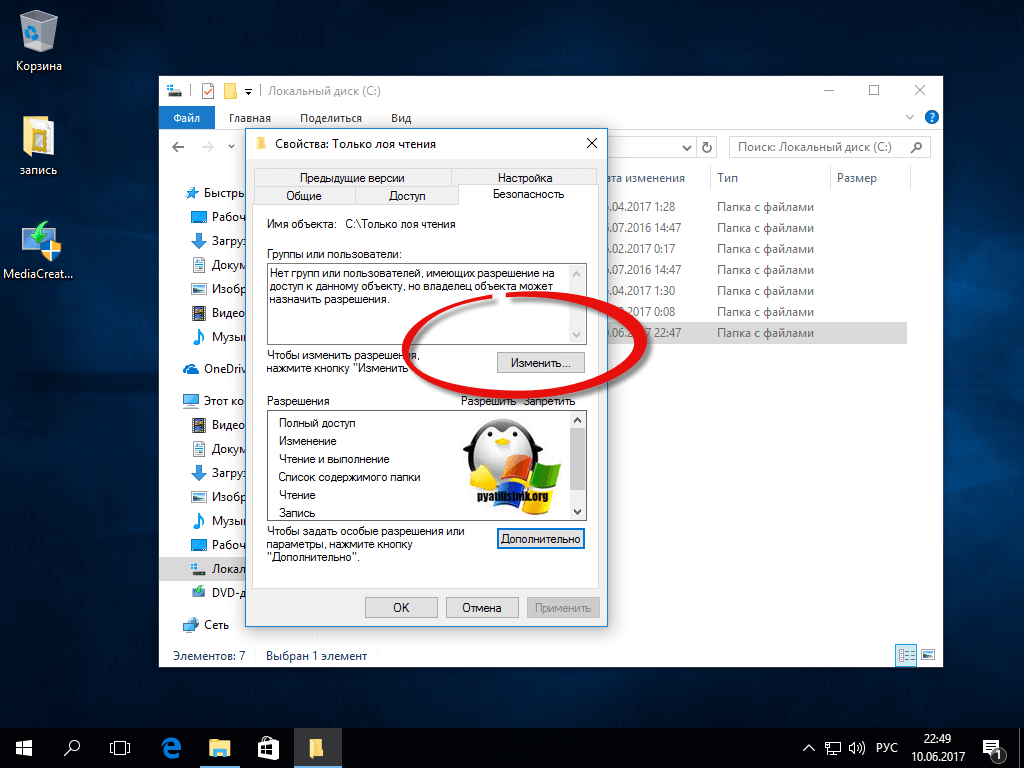

- Переходим на вкладку «Безопасность» и нажимаем кнопку «Изменить»

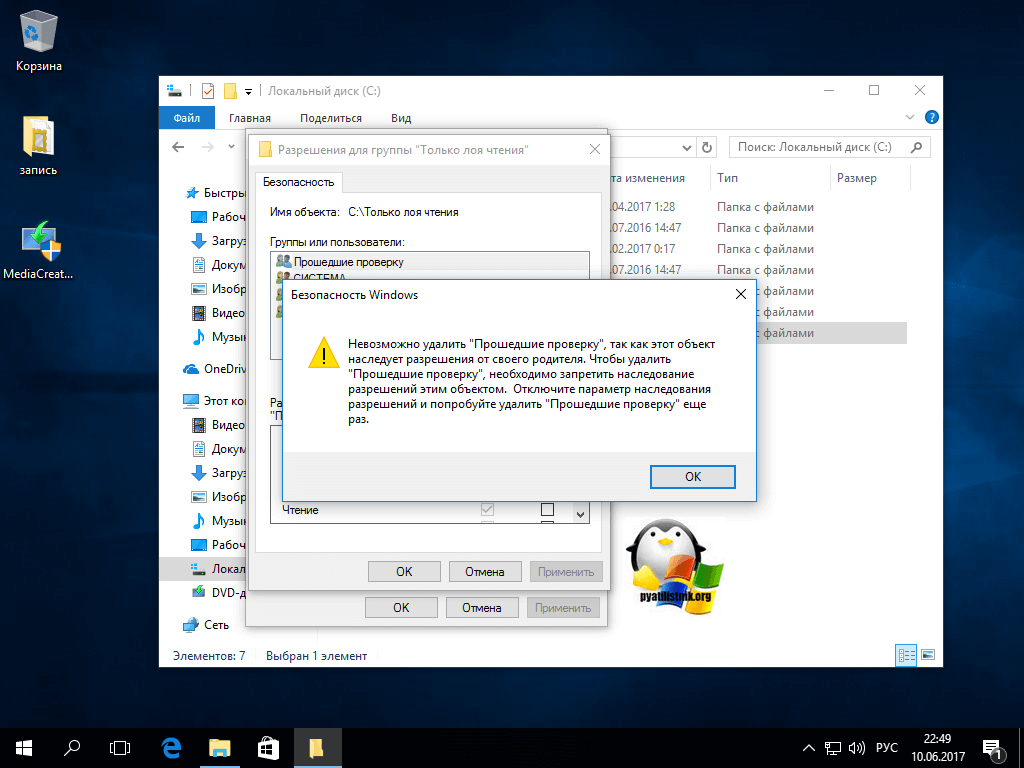

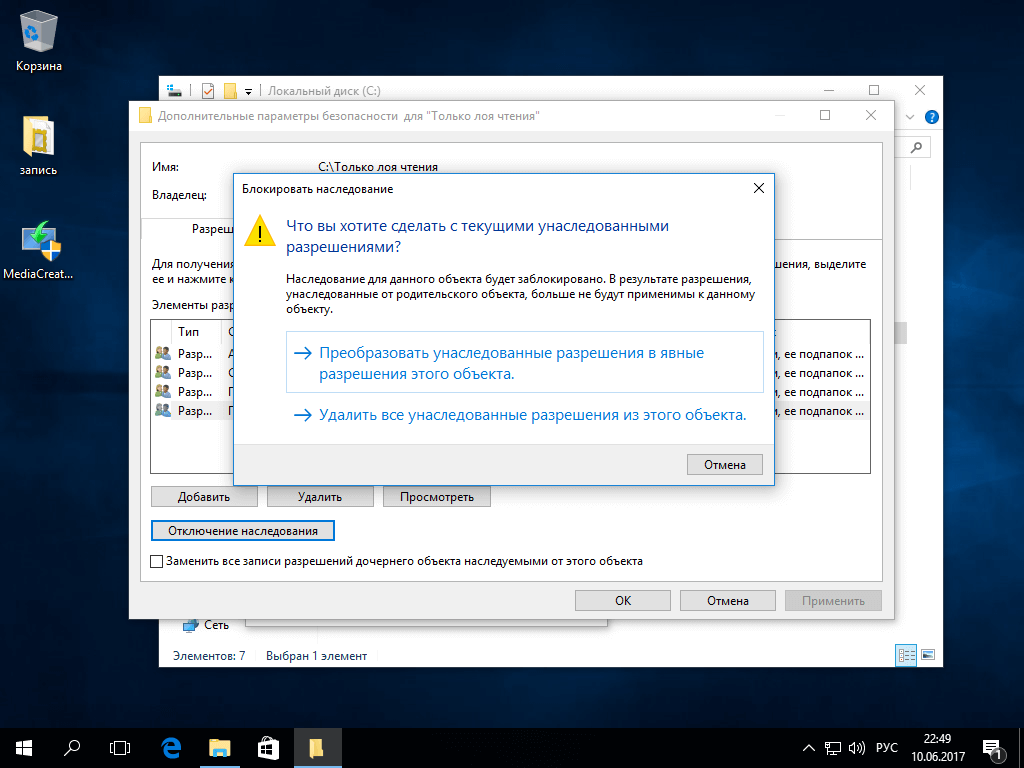

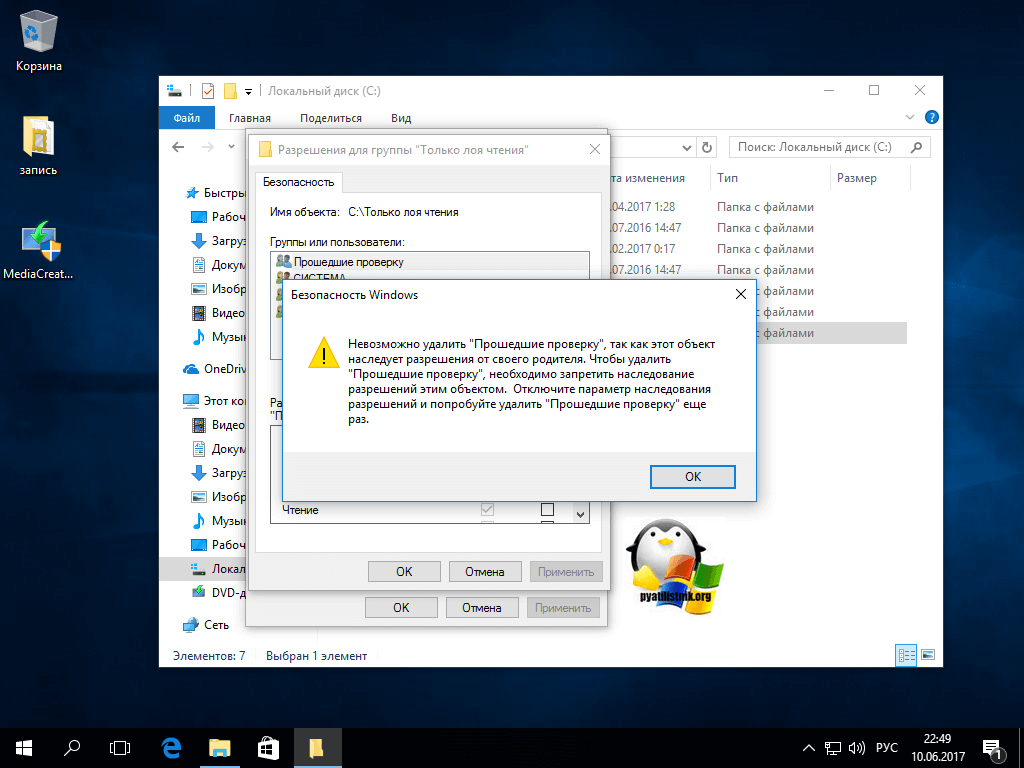

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что «Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя», то закрываем его.

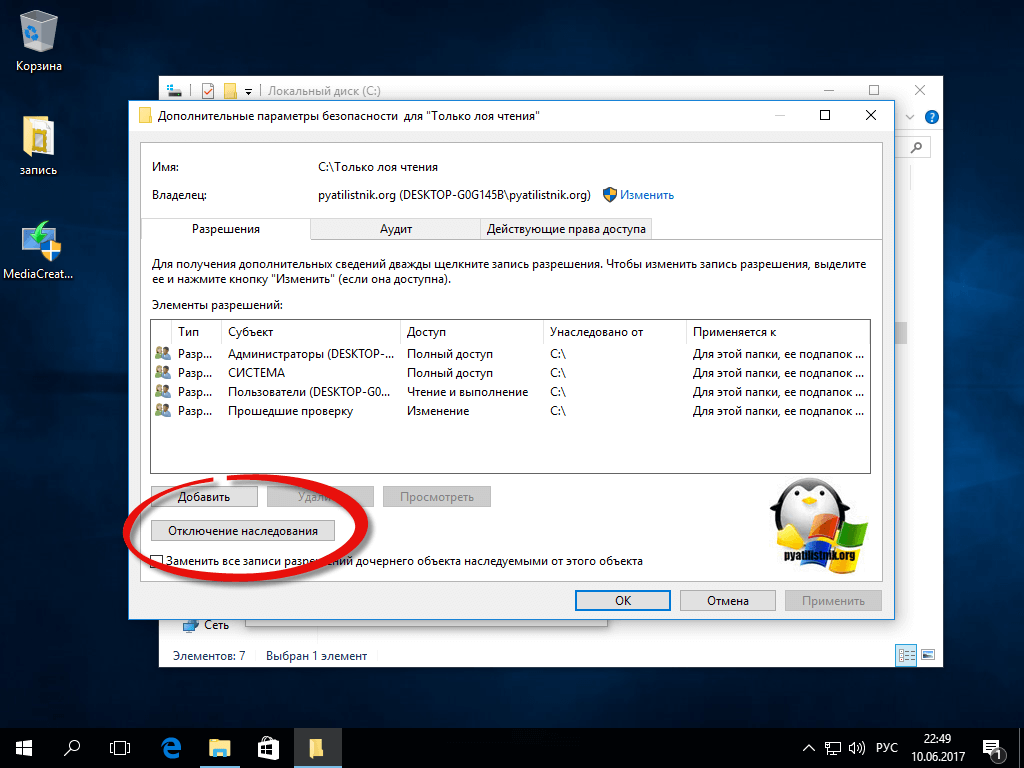

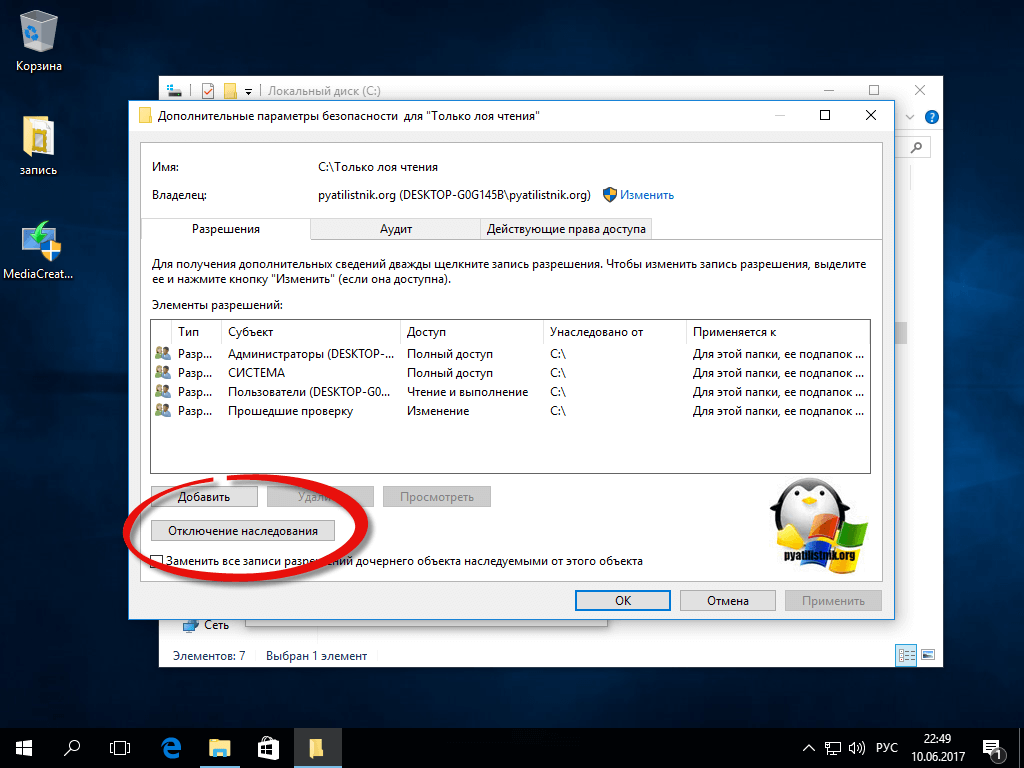

- Нажимаем кнопку «Дополнительно». В открывшемся пункте, нажмите «отключить наследования»

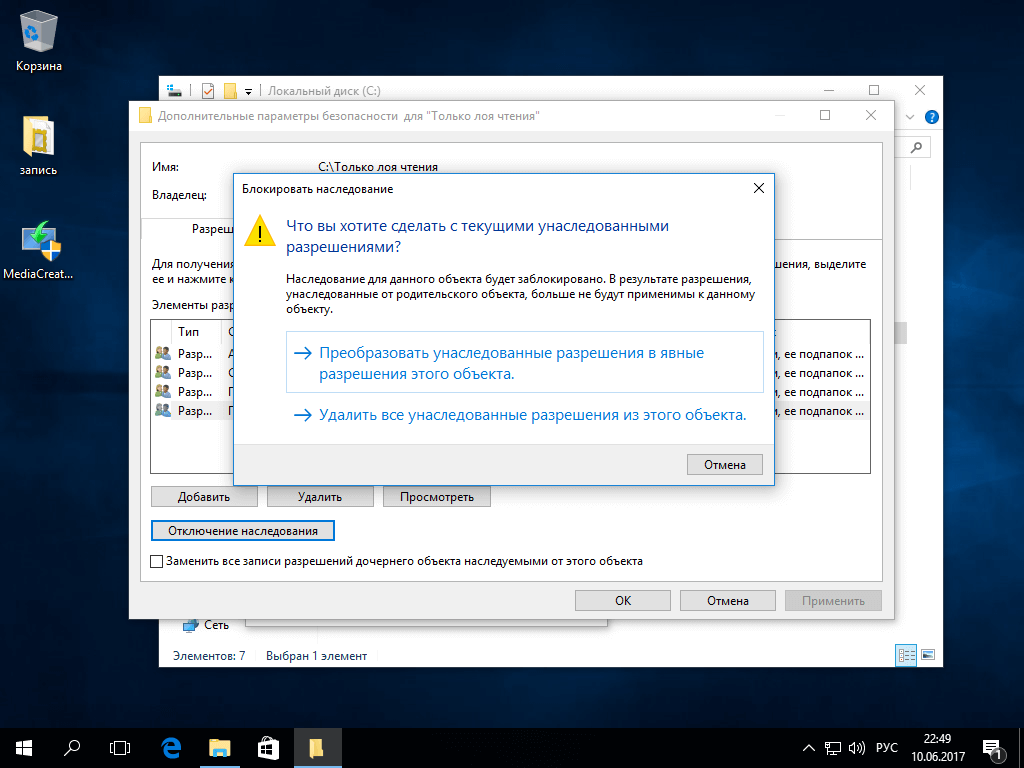

- На вопрос «Что вы хотите сделать с текущим унаследованными разрешениями» выберите «Удалить все унаследованные разрешения из этого объекта»

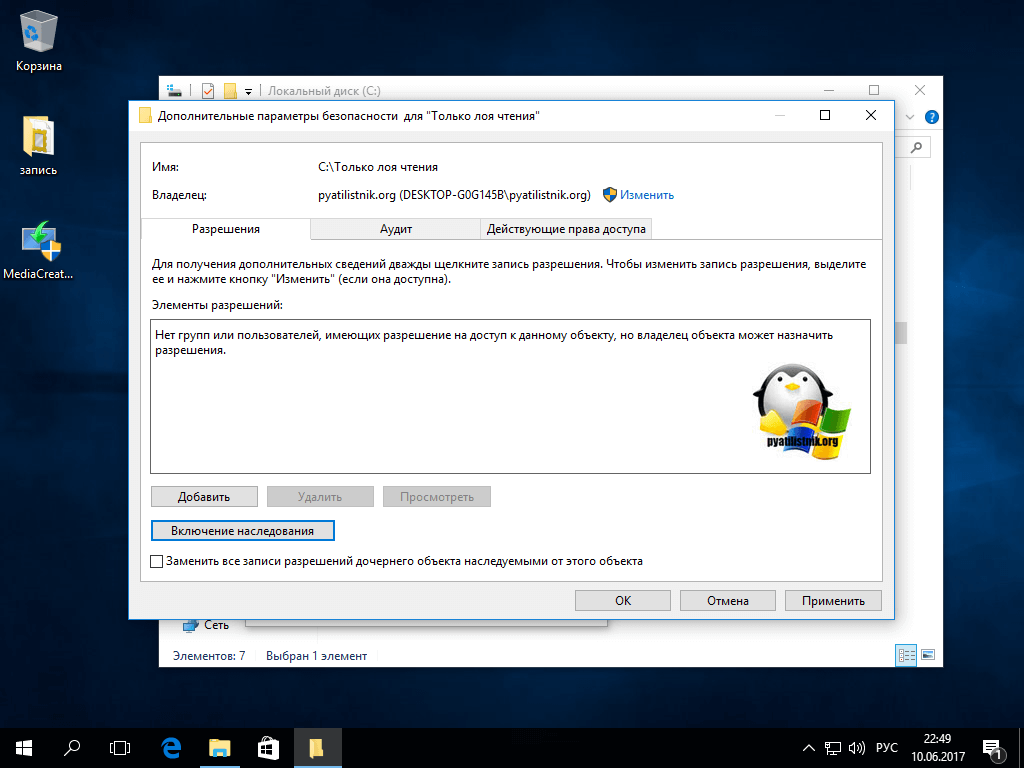

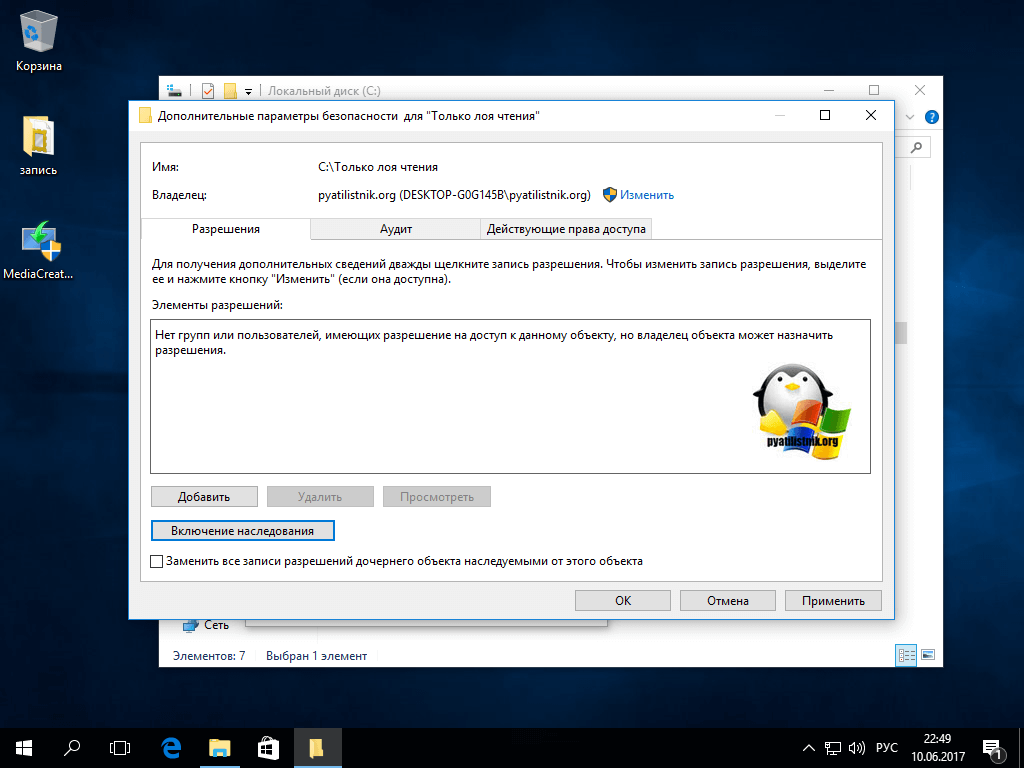

- В итоге в поле «Разрешения» все будут удалены.

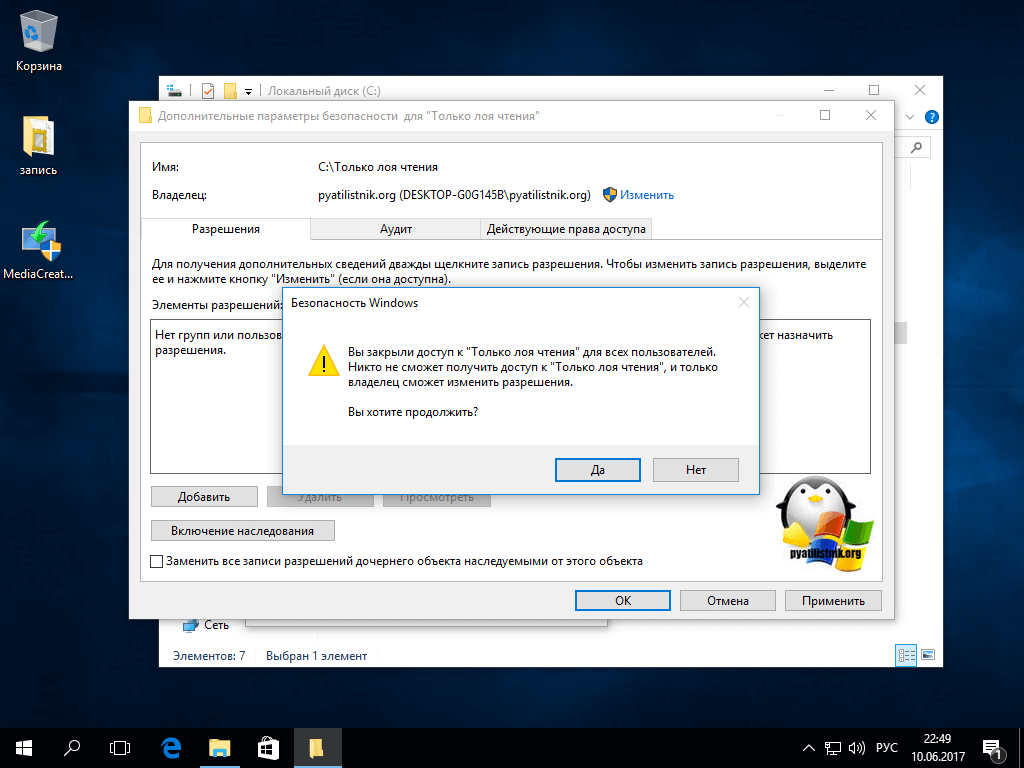

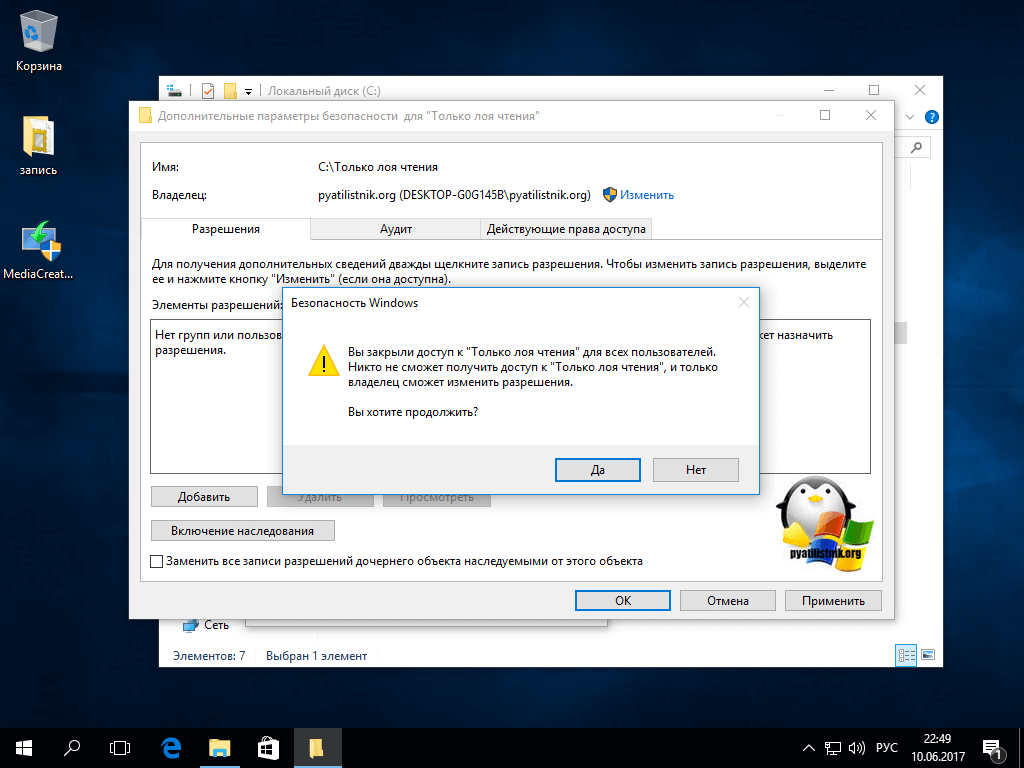

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

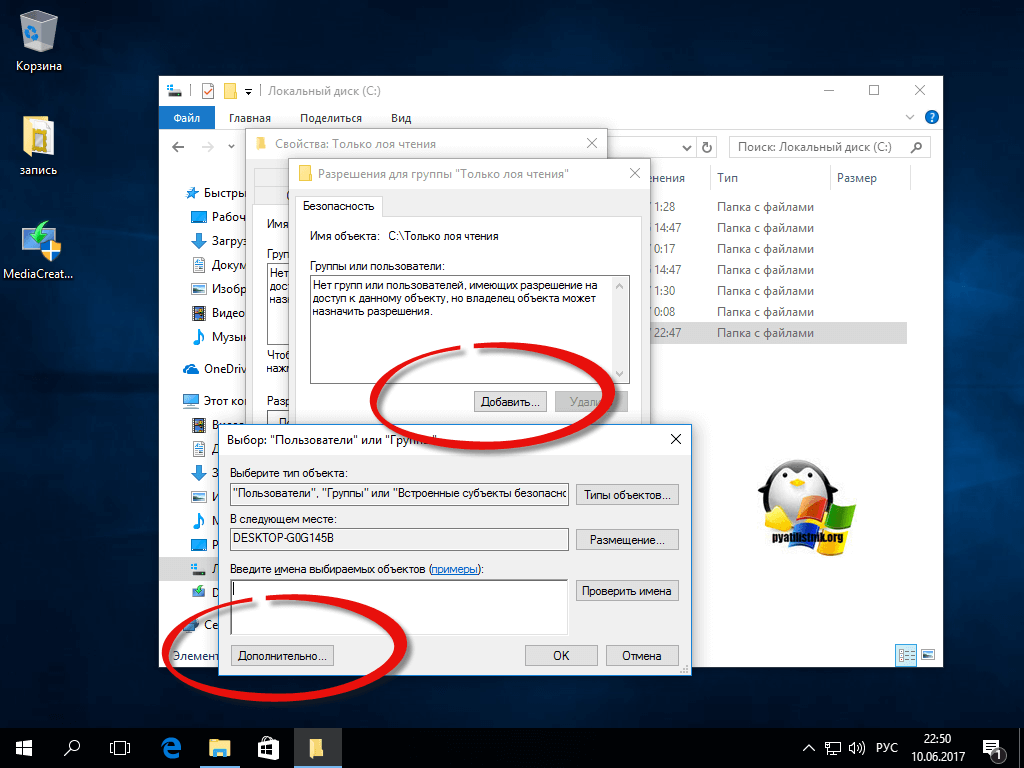

- Теперь на вкладке «Безопасность» нажмите «Изменить»

- Далее нажимаем «Добавить — Дополнительно»

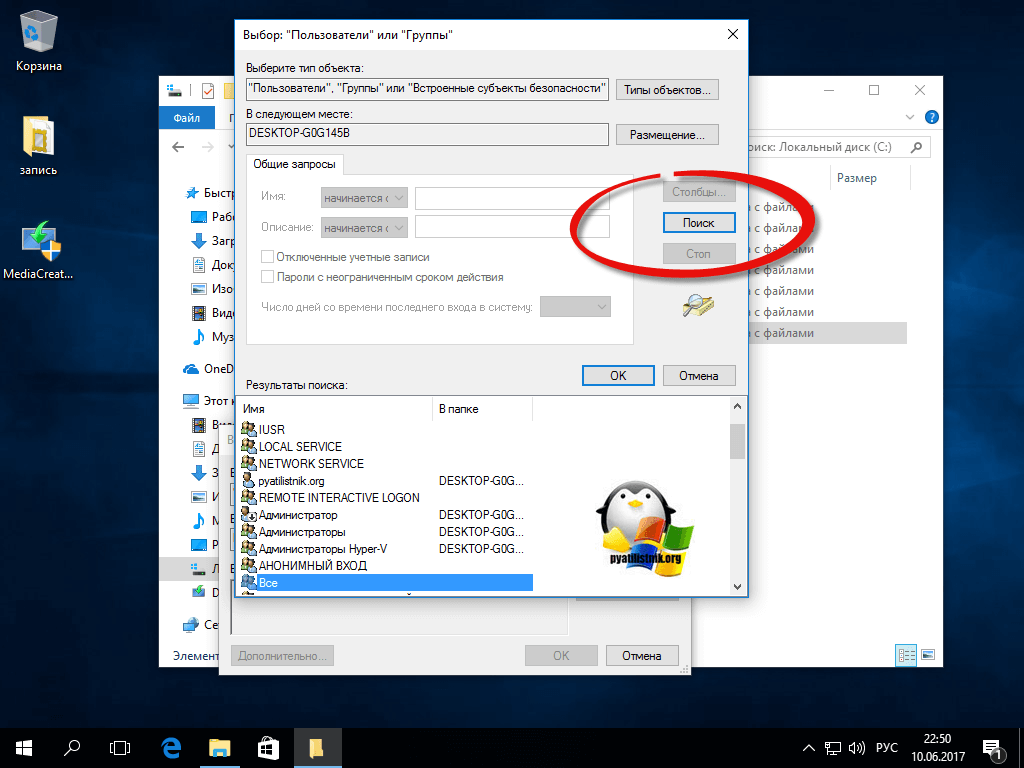

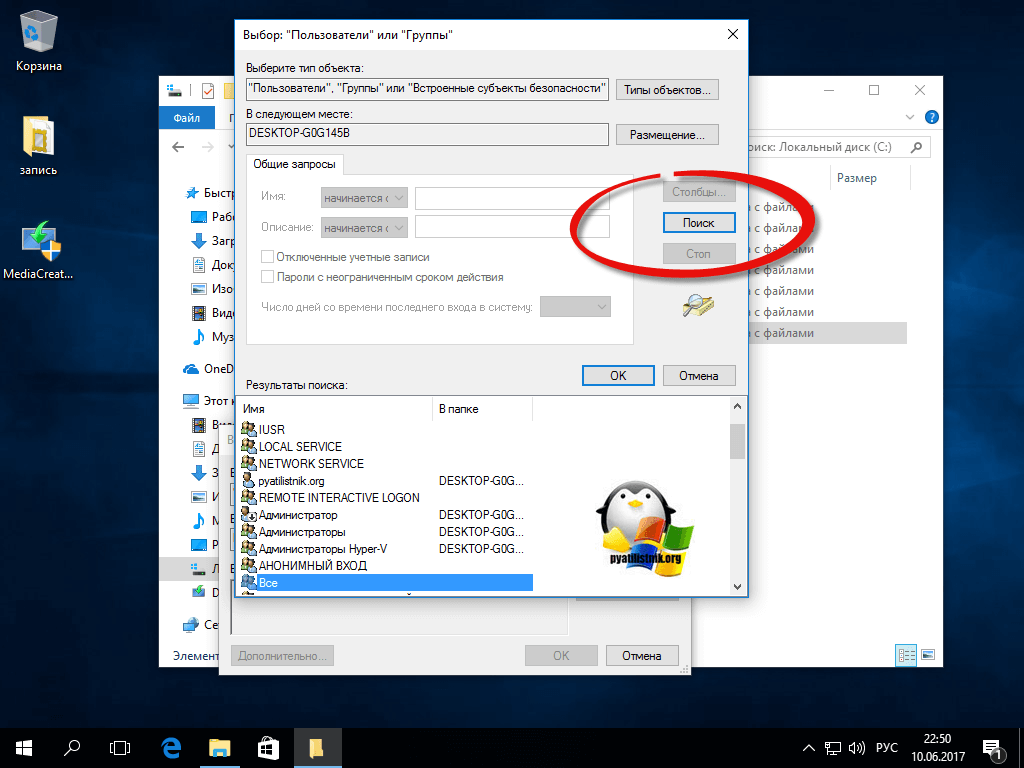

- Нам необходимо добавить группу «Все», для этого нажмите «Поиск» и выберите нужную группу.

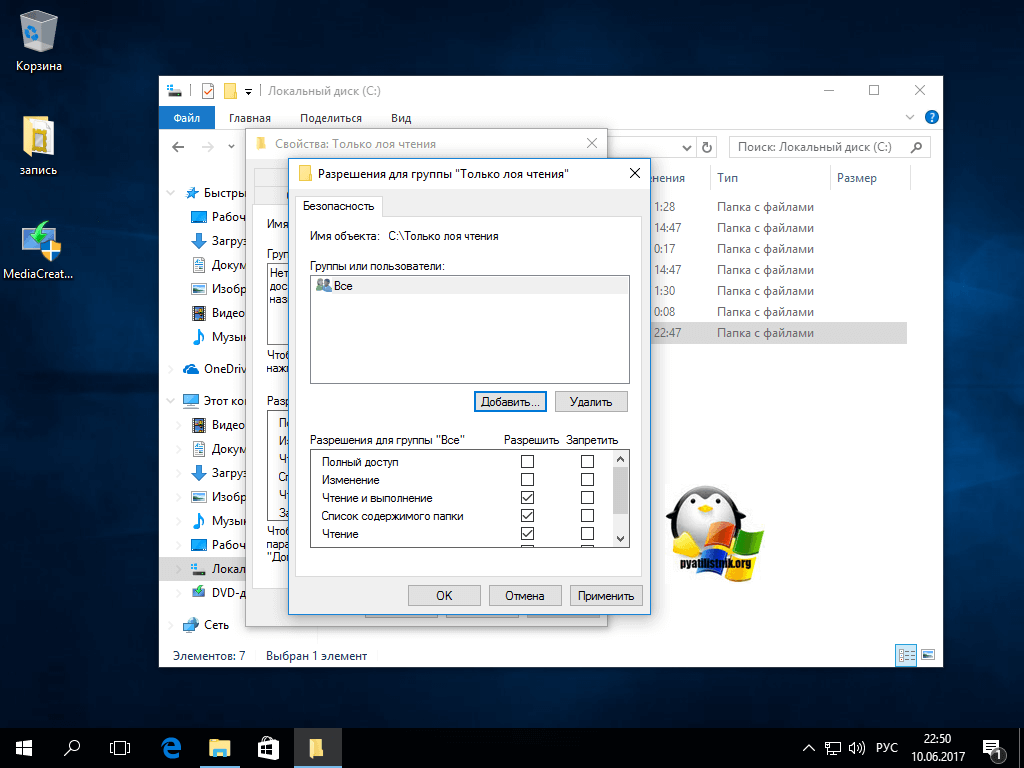

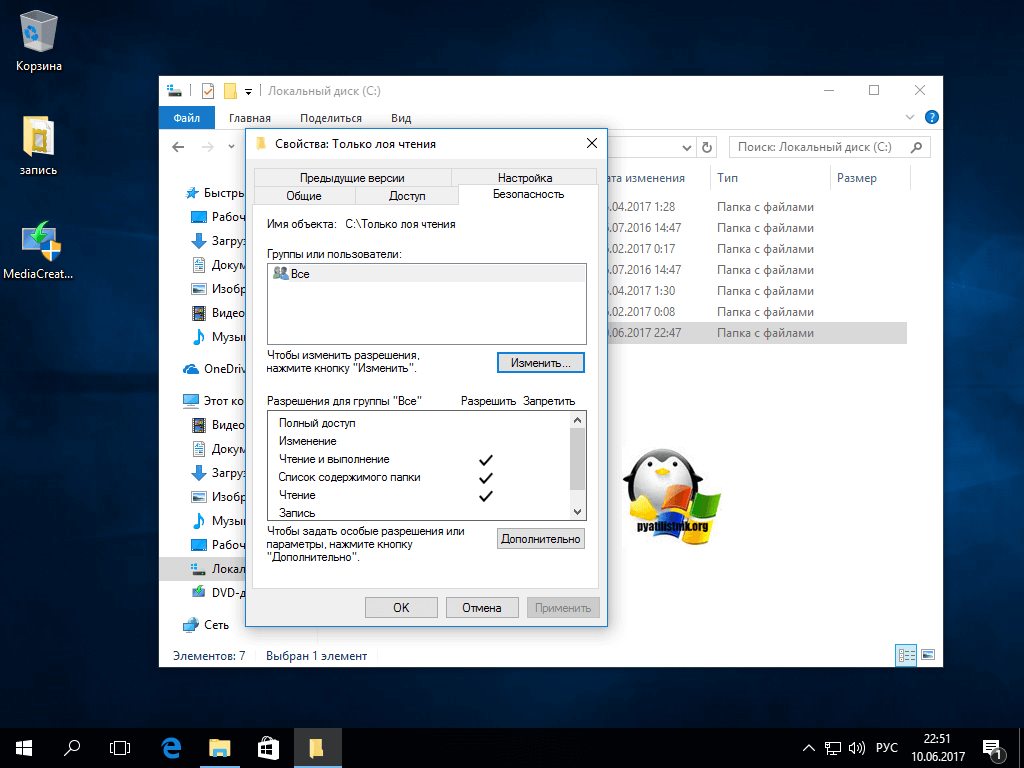

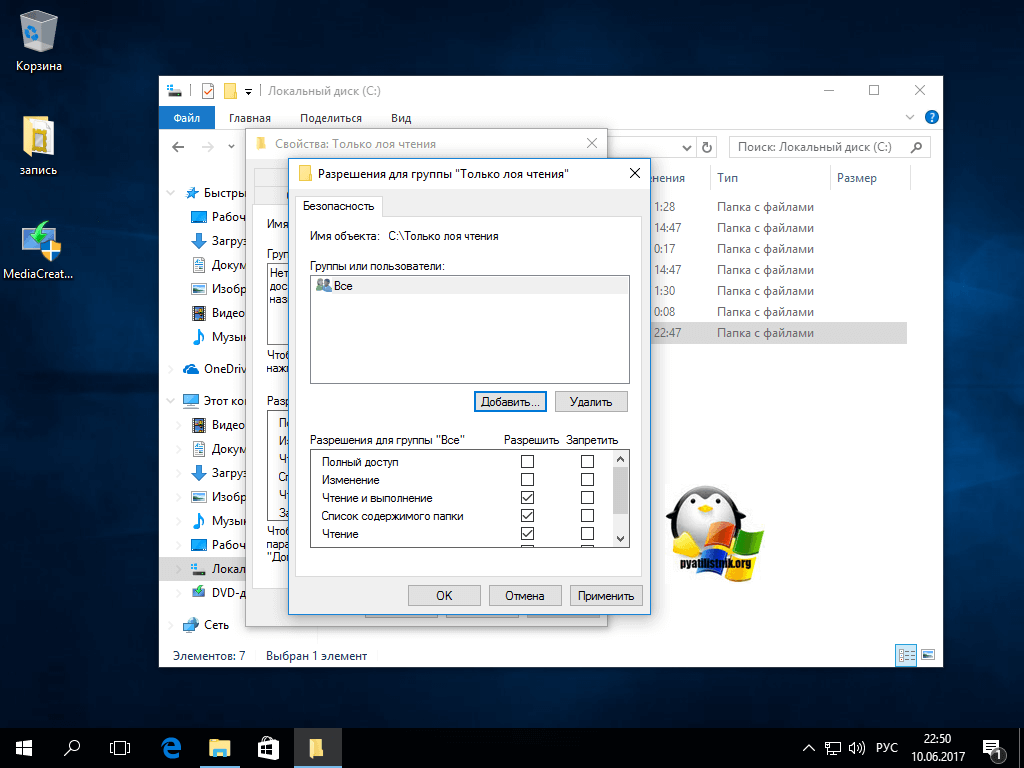

- Для защиты Windows от шифровальщика, у вас для группы «Все» должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Содержание

- Защита рабочих станций и файловых серверов windows от действий программ шифровальщиков

- Что такое вирус шифратор

- Форматы зашифрованных файлов

- Последствия вируса шифровальщика

- Источники троянов шифровальщиков

- Как защитить от вируса шифровальщика ваш ПК

- Отключаем сетевой доступ к вашему компьютеру

- Ограничение прав доступа

- Защита от шифровальщиков с помощью FSRM в Windows Server

- Детектирование шифровальщиков с помощью FSRM

- Настройка SMTP параметров FSRM для отправки email уведомлений

- Создание группы расширений файлов, создаваемых шифровальщиками

- Настройка File Screen Templates

- Применение шаблона File Screen к диску или папке

- Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

- Тестирование защиты FSRM

- Не допустите распространения вымогателя по сети

- Защита рабочих станций и файловых серверов Windows от действий программ-шифровальщиков

- 1. В чем особенность (опасность) программ-шифровальщиков?

- 2. Особенности настройки антивирусного ПО для защиты

от действий программ-шифровальщиков - 2.1. Настройка действий Dr. Web Security Space c вредоносными файлами

- 2.2. Настройка системы обновлений Dr. Web Security Space

- 2.3. Настройка компонента Dr. Web Cloud

- 2.4. Настройка параметров, обеспечивающих обнаружение ранее неизвестных вредоносных файлов

- 2.5. Функционал «Защита от потери данных»

- 2.6. Ограничение возможности проникновения программ шифровальщиков

на компьютер - 3. Рекомендации компании «Доктор Веб» по защите компьютера от программ-шифровальщиков

- 3.1. Включение показа расширений имен файлов

- 4. Действия пользователя в случае обнаружения зашифрованных файлов и/или требования выкупа

- 4.1. Утилиты дешифровки

- 4.2. Где могут находиться файлы программ-шифровальщиков

- Видео

Защита рабочих станций и файловых серверов windows от действий программ шифровальщиков

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, «Яндекс диск» или «mail Облако» синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить «службу доступа к файлам и принтерам сетей Microsoft», которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт «Свойства»

Находим пункт «Общий доступ к файлам и принтерам для сетей Microsoft» и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Источник

Защита от шифровальщиков с помощью FSRM в Windows Server

В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Детектирование шифровальщиков с помощью FSRM

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Проверим, что роль установилась:

Настройка SMTP параметров FSRM для отправки email уведомлений

Следующий этап — конфигурация SMTP параметров службы FSRM, благодаря которым администратор может настроить отправку email уведомлений на свой ящик. Для этого запустите консоль fsrm.msc, щелкните ПКМ по корню консоли File Server Resource Manager и выберите пункт Configure Options.

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

Создание группы расширений файлов, создаваемых шифровальщиками

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:»Crypto-files» /members:»DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION. txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky»

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

Настройка File Screen Templates

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

Осталось настроить действие, которое FSRM будет выполнять при обнаружении файлов, созданных шифровальщиками. Мы воспользуемся готовым скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Что делает этот скрипт? При попытке записать «запрещенный» тип файла в сетевой каталог, FSRM запускает данный скрипт, который анализирует журнал событий и на уровне шары запрещает запись пользователю, из-под осуществлялась попытка записать запрещенный тип файла. Таким образом, мы заблокируем доступ зараженного пользователя к сетевой папке.

Скачайте указанный скрипт и распакуйте его в корень каталога C: на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = «C:subinacl /verbose=1 /share \127.0.0.1» + «$SharePart» + » /deny=» + «$BadUser»

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script: c:windowssystem32cmd.exe

Command arguments: /c “c:StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

Источник

Не допустите распространения вымогателя по сети

Программные вымогатели сегодня все реже атакуют домашних пользователей и всё чаще — бизнес. Причина проста: деньги.

Программные вымогатели сегодня все реже атакуют домашних пользователей и все чаще — бизнес. Причина довольно проста: домашние пользователи не так богаты. Компании же, напротив, располагают большими средствами, а главное — практически гарантированно имеют важные бизнес-системы и файлы. Потеря доступа к ним не просто раздражает — при неудачном стечении обстоятельств она может похоронить бизнес.

Еще одно принципиальное отличие домашних компьютеров от корпоративных систем заключается в большей «поверхности атаки» и большем количестве потенциальных точек входа в бизнес-инфраструктуру. Чем крупнее организация, тем больше у злоумышленника возможностей проникнуть в систему. При этом достаточно одному человеку открыть вредоносный файл — и он может поставить под угрозу все файлообменные серверы компании.

Это является реальной проблемой для отделов, обеспечивающих информационную безопасность компаний. Старая английская пословица гласит: можно отвести лошадь к водопою, но нельзя заставить ее пить. Она достаточно точно иллюстрирует попытки сотрудников ИБ приучить коллег следовать отработанным правилам обращения с компьютером.

Но кроме попыток нейтрализации влияния человеческого фактора у отделов информационной безопасности есть и задача охраны периметра. По сути, отделы ИБ являются последней линией обороны корпоративной сети. После того как программа-вымогатель проникла на устройство, она может зашифровать любой диск, который подключен к зараженному устройству через USB, сетевой сервер или доступное облачное хранилище. И когда оказывается, что, например, данные целой больницы скомпрометированы, информация о пациентах зашифрована и «взята в заложники», то уже не так важно, с кого именно все началось — с генерального директора или простого уборщика.

Как видите, и для хороших, и для плохих парней ставки высоки. Но что можно сделать с этой угрозой? Первым делом — установить решения для защиты рабочих станций и серверов, которые способны обеспечить высокий уровень защиты сетевого окружения от вымогателей.

В решении «Kaspersky Endpoint Security для бизнеса» работает модуль под названием System Watcher, который помимо прочего контролирует все изменения, происходящие на конечных устройствах. В случае с вымогателем эта подсистема способна обнаружить признаки шифрования файла посторонним процессом, остановить его и откатить файлы к предыдущему состоянию, нейтрализуя нанесенный ущерб. Это эффективная технология, которая позволяет не только защитить, но и быстро устранить последствия атаки многих типов вымогателей. Решение также использует подсистему Automatic Exploit Prevention, которая помогает защитить конечную точку от эксплойтов, нацеленных как на известные, так и на еще не выявленные уязвимости. И в первую очередь эта подсистема имеет решающее значение для предотвращения проникновения вымогателей в систему.

Для защиты общих папок на серверах имеет смысл использовать «Kaspersky Security для Windows Server», который дополняет возможности «Kaspersky Endpoint Security для бизнеса» собственной технологией Anti-Cryptor для защиты от шифровальщиков. Аналогично System Watcher она контролирует доступ к сетевым папкам, выявляя процессы шифрования с удаленных клиентов. Если такой процесс обнаруживается, то технология активирует процесс блокировки хостов, для того чтобы прервать все соединения с зараженной вымогателем машиной.

Мы в «Лаборатории Касперского» стараемся облегчить труд системных администраторов. Наш подход позволяет защищать как рабочие станции, так и сам файловый сервер, так что выбор стратегии информационной безопасности за теми, кто заведует сетью. Мы просто стремимся сделать их жизнь проще.

Если желаете узнать обо всем подробнее, свяжитесь с нами при помощи формы.

Источник

Защита рабочих станций и файловых серверов Windows от действий программ-шифровальщиков

Защита рабочих станций и файловых серверов Windows от действий программ-шифровальщиков

Методическое пособие для практических

занятий по курсу Курс DWCERT-070-6

Версия документа 2.0

Дата последнего изменения 02 декабря 2015 года

1. В чем особенность (опасность) программ-шифровальщиков?. 3

2. Особенности настройки антивирусного ПО для защиты от действий

программ-шифровальщиков. 5

2.1. Настройка действий Dr. Web Security Space c вредоносными файлами. 7

2.2. Настройка системы обновлений Dr. Web Security Space. 8

2.3. Настройка компонента Dr. Web Cloud. 12

2.4. Настройка параметров Dr. Web Security Space, обеспечивающих обнаружение ранее неизвестных вредоносных файлов. 14

2.5. Функционал «Защита от потери данных». 18

2.6. Ограничения возможности проникновения программ шифровальщиков на компьютер. 20

3. Рекомендации компании «Доктор Веб» по защите компьютера от программ-шифровальщиков. 26

3.1. Включение показа расширений имен файлов. 28

4. Действия пользователя в случае обнаружения зашифрованных файлов и/или появления требования выкупа. 29

4.1. Утилиты дешифровки. 29

4.2. Где могут находиться файлы программ-шифровальщиков. 30

1. В чем особенность (опасность) программ-шифровальщиков?

На данный момент одной из основных проблем, с которой сталкиваются администраторы локальных сетей и отдельные пользователи, являются действия программ-шифровальщиков — троянцев семейства Trojan. Encoder.

Троянцы-шифровальщики (Trojan. Encoder) — вредоносные программы, которые отыскивают на дисках инфицированного компьютера, локальной сети или в памяти мобильного устройства пользовательские файлы, после чего шифруют их и требуют

у жертвы выкуп за расшифровку.

Внимание! Если вы получили требование о выкупе — не связывайтесь со злоумышленниками. В более чем 50% случаев после оплаты вы не получите дешифратор и потеряете деньги.

Внимание! Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации это вам не дает. Зафиксирован случай, когда злоумышленники сами не смогли расшифровать зашифрованные ими файлы

и отправили пострадавших в службу технической поддержки компании «Доктор Веб».

Первые троянцы-шифровальщики семейства Trojan. Encoder появились

в 2009 году. За следующие пять лет число только их основных разновидностей увеличилось примерно на 1 900%, и в настоящее время Trojan. Encoder имеет несколько тысяч модификаций — каждый день в антивирусную лабораторию Dr. Web попадает не менее десятка новых образцов. Троянцы-шифровальщики существуют не только для ПК(операционных систем MS Windows и Linux),

но и для мобильных устройств.

Как правило, троянцы-шифровальщики обнаруживают на компьютере

и/или в локальной сети файлы с определенными расширениями (например,

но не только *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar) и шифруют их.

Отдельные представители семейства могут шифровать и иные файлы.

Восстановление файлов, которые успел зашифровать троянец, является непростой задачей. Иногда файлы расшифровываются путем подбора

паролей-ключей к используемым видам шифрования, но достаточно часто шифровальщики используют самые стойкие методы шифрования.

Некоторые вирусы-шифровальщики требуют месяцев непрерывной дешифровки (Trojan. Encoder.567), а другие (Trojan. Encoder.283)

и вовсе не поддаются корректной расшифровке.

Чтобы подобрать ключи вручную для результатов работы Trojan. Encoder.741, нужен 107902838054224993544152335601 год.

Основная проблема, связанная с троянцами семейства Trojan. Encoder, связана

с системой их разработки, используемой злоумышленниками.

В процессе разработки производится тестирование создаваемых вредоносных программ на необнаружение актуальными антивирусными решениями.

В результате чего до попадания на анализ в антивирусные лаборатории

и выпуска обновлений данные вредоносные программы не обнаруживаются

до получения обновлений антивирусными решениями — в том числе

с помощью эвристических механизмов.

Продукты Dr. Web успешно удаляют любые известные варианты троянцев-шифровальщиков и в том числе позволяют обезвреживать даже еще

не попавшие в антивирусную лабораторию модификации. Используемые

в продуктах Dr. Web технологии существенно затрудняют злоумышленникам создание принципиально новых образцов вредоносных программ,

не обнаруживаемых средствами антивирусного ядра Dr. Web.

Расширить возможности защиты компьютеров, на которых установлен другой сигнатурный антивирус (не Dr. Web) может использование Dr. Web Katana.

Внимание! В любой момент времени ни одна антивирусная программа — без применения дополнительных средств защиты (таких как система ограничения доступа или контроль запускаемы процессов) — не может обеспечить защиту от проникновения еще неизвестных вредоносных программ.

Более подробная информация о троянцах-шифровальщиках находится

по адресу http://antifraud. drweb. ru/encryption_trojs.

2. Особенности настройки антивирусного ПО для защиты

от действий программ-шифровальщиков

Троянец-шифровальщик, еще неизвестный системе антивирусной защиты, может проникнуть в локальную сеть или на отдельный компьютер через спам (как правило, сообщение содержит вложение или специально сформированную ссылку), с помощью сообщения мессенджера (также содержащего ссылку), с зараженного сайта или на зараженной флешке. Само заражение вполне может произойти незаметно — современные вредоносные программы создаются так, чтобы пользователь не замечал их работы до нужного злоумышленникам момента — пока файлы на компьютере не будут зашифрованы и/или не появится сообщение с требованием выкупа.

Внимание! Небрежное отношение к защите персональных данных среди ваших знакомых и партнеров приводит к тому, что письмо с шифровальщиком может прийти от имени известного получателю человека или организации — например, от налоговой инспекции или банка. Более того, письмо может быть адресовано именно получателю!

1. Если неизвестные варианты троянцев семейства Trojan. Encoder проникают на компьютер, то, как правило, они распознаются и удаляются с него не ранее, чем будет получено ближайшее обновление антивирусных средств защиты. Поэтому обновлять вирусные базы нужно как можно чаще — не реже чем раз в час.

2. При наличии доступа в Интернет включите использование компонента Dr. Web Cloud (он есть в продуктах Dr.Web Security Space (для Windows), Dr.Web Desktop Security Suite (для Windows), лицензия Комплексная защита, а также Dr.Web Katana. Это позволяет находить новейшие вредоносные файлы еще быстрее, т. к. информация о них становится доступной системе защиты до получения соответствующего обновления.

3. Преступники создают сотни и тысячи новых образцов вредоносных программ в день, и гарантировать, что файловый антивирус, ищущий вирусы на основе знаний, хранящихся в вирусных базах, обнаружит их

в момент проникновения — наивно. Обеспечить обнаружение неизвестных представителей семейства Trojan. Encoder может модуль превентивной зашиты, с помощью поведенческого анализатора контролирующий попытки злоумышленников выполнить нужное им действие, «на лету» сравнивая поведение запускаемых программ с поведением троянцев-шифровальщиков.

Внимание! Существенно затруднить проникновение неизвестных образцов вредоносных программ может настройка параметров работы Родительского контроля и Превентивной защиты. Ограничив права доступа пользователей

(а значит и запускаемых программ) к файлам и папкам, установив ограничения для программ по доступу к различным системным ресурсам мы создаем конфигурацию, гарантирующую сохранение наших данных. Даже если вредоносная программа не известна антивирусному ядру и превентивной защите, в этих условиях она не сможет запуститься или запустится, но будет обнаружена при первой попытке обращения к контролируемому системному ресурсу.

4. К сожалению, даже использование превентивной зашиты, позволяющей Dr. Web обнаруживать даже неизвестные варианты шифровальщиков,

не позволяет полностью предотвратить шифрование файлов — на компьютере с установленным Dr. Web за время анализа подозрительного процесса шифровальщик может успеть зашифровать до десятка файлов. Для предотвращения потери данных необходимо настроить компонент «Защита от потери данных», входящий в состав Dr. Web Security Space,

а также Dr.Web Desktop Security Suite (для Windows), лицензия Комплексная защита.

Даже если для защиты данных уже используется средство резервного копирования, использование компонента «Защита от потери данных» также рекомендуется, так как это обеспечивает более оперативное сохранение критичных для пользователя данных.

В отличие от обычных программ резервного копирования, Dr. Web создает и защищает от несанкционированного доступа злоумышленников хранилище с копиями файлов.

Внимание! В связи с тем, что возможности по противодействию программам шифровальщикам у решений Dr. Web Security Space

и Dr.Web Desktop Security Suite (для Windows), лицензия Комплексная защита одинаковы, все примеры настроек будут рассматриваться

на примере Dr. Web Security Space — с указанием различий в функционале, имеющимся между продуктами.

2.1. Настройка действий Dr. Web Security Space c вредоносными файлами

Для восстановления данных из зашифрованных файлов желательно иметь

сам вредоносный файл, который произвел данное действие. Кроме того вредоносные файлы семейства Trojan. Encoder относятся к неизлечимым объектам. Поэтому по отношению к ним необходимо использовать действие перемещать в карантин.

Внимание! Запуск антивирусного сканера может привести к внесению изменений в данные и их атрибуты, имеющиеся на компьютере. Это в свою очередь может привести к невозможности дальнейшего анализа компьютерного инцидента или предоставления данных в качестве вещественного доказательства. Рекомендуется все действия по восстановлению данных проводить на образе жесткого диска, полученном в соответствии с процессуальными нормами.

Кликните на значок

Аналогичные настройки необходимо использовать и при проведении антивирусного сканирования. Настройки производятся в том же окне,

что и настройки SpIDer Guard, но в разделе Сканер.

Внимание! Не удаляйте объекты из карантина, так как в некоторых случаях вредоносные файлы могут содержать ключи, которые могут помочь при расшифровке.

2.2. Настройка системы обновлений Dr. Web Security Space

Для настройки параметров обновлений последовательно кликните на значок

В открывшемся окне Настройки выберите Основные → Обновление.

По умолчанию антивирус обновляется с серверов компании «Доктор Веб».

Для того чтобы изменить источник обновлений, выберите Изменить.

Доступны три варианта:

В случае если выполняется обновление из локальной папки, нужно указать адрес папки и параметры доступа к ней.

Аналогичным образом следует поступить при обновлении

с антивирусного сервера.

Для того чтобы провести обновление вручную или проверить статус обновлений, кликните на значок

Для обновления вручную нажмите на кнопку Обновить.

2.3. Настройка компонента Dr. Web Cloud

Использование компонента Dr. Web Cloud предлагается уже в процессе инсталляции продукта Dr. Web Security Space. Для работы компонента достаточно оставить по умолчанию значение параметра

Я хочу подключиться к облачным сервисам Dr.Web Cloud. После завершения установки запрос репутации для каждого проверяемого объекта будет происходить автоматически и практически не требует расхода ресурсов защищаемого компьютера.

Если в ходе инсталляции компонент Dr. Web Cloud не был включен, кликните последовательно на значки

В открывшемся окне Настройки выберите пункт меню

Основные → Dr.Web Cloud.

В открывшемся окне выберите Я хочу подключиться к сервисам.

2.4. Настройка параметров, обеспечивающих обнаружение ранее неизвестных вредоносных файлов

Обнаружение еще неизвестных представителей семейства Trojan. Encoder обеспечивается модулем Превентивная зашита, контролирующим попытки вредоносных программ выполнить нужное им действие, «на лету» сравнивающим поведение запускаемых программ с поведением троянцев-шифровальщиков.

Обнаружение ранее неизвестных вредоносных программ обеспечивается фоновой проверкой запущенных процессов, а также периодической антивирусной проверкой — по расписанию или требованию.

Подсистема фонового сканирования и нейтрализации активных угроз реализована в рамках Антируткита Dr. Web. Данная подсистема постоянно находится в памяти и осуществляет поиск активных угроз в следующих критических областях Windows: объекты автозагрузки, запущенные процессы

и модули, эвристики системных объектов, оперативная память, MBR/VBR дисков, системный BIOS компьютера. При обнаружении угроз данная подсистема может оповещать об опасности пользователя, осуществлять

лечение и блокировать опасные воздействия.

Для настройки параметров превентивной защиты кликните на значок

в системном меню, затем в открывшемся меню последовательно нажмите на

и появившийся значок

В открывшемся окне Настройки выберите пункт Компоненты защиты

и далее Превентивная защита.

Внимание! В продукте Dr. Web Katana компонент Превентивная защита переименован:

Чтобы настроить реакцию антивируса на действия сторонних приложений, которые могут привести к заражению вашего компьютера, установите необходимый уровень блокировки подозрительных действий. Настройка параметров превентивной защиты позволяет держать под контролем все попытки изменения критических областей Windows. Для изменения настроек превентивной защиты нажмите Изменить параметры блокировки подозрительных действий.

В режиме работы Оптимальный, установленном по умолчанию, запрещается автоматическое изменение системных объектов, модификация которых однозначно свидетельствуют о попытке вредоносного воздействия на операционную систему. Также запрещается низкоуровневый доступ к диску

для защиты системы от заражения буткитами и троянцами-блокировщиками, которые заражают главную загрузочную запись диска. Для предотвращения блокировки доступа к обновлениям антивируса через Интернет и блокировки доступа на сайты производителей антивирусов запрещается модификация файла HOSTS.

При повышенной опасности заражения необходимо увеличить уровень защиты до Среднего. В данном режиме дополнительно запрещается доступ к тем критическим объектам, которые могут потенциально использоваться вредоносными программами.

Внимание! В этом режиме защиты возможны конфликты совместимости

со сторонним программным обеспечением, использующим защищаемые ветки реестра.

При необходимости полного контроля за доступом к критическим объектам Windows можно поднять уровень защиты до Параноидального. В данном случае будет доступен интерактивный контроль за загрузкой драйверов

и автоматическим запуском программ.

Чтобы самостоятельно настроить параметры работы превентивной защиты, отметьте необходимый уровень доступа к защищаемым объектам. Режим автоматически сменится на Пользовательский. Пользовательский режим позволяет гибко настроить реакцию антивируса на определенные действия, которые могут привести к заражению вашего компьютера.

Для включения режима проверки на руткиты в окне Настройки выберите Компоненты защиты → SpIDer Guard. В открывшемся окне нажмите

на Дополнительные настройки.

По умолчанию функция проверки на руткиты включена.

2.5. Функционал «Защита от потери данных»

Для настройки параметров «Защиты от потери данных» кликните на значок

в системном меню, затем в открывшемся меню последовательно нажмите на

В открывшемся окне перейдите в раздел Защита от потери данных

и включите автоматическое создание копий ваших данных, нажав

на переключатель.

Далее необходимо указать файлы и папки, которые будут сохраняться.

Для добавления файлов и папок нажмите на значок

Периодичность создания копий и место их хранения можно указать, выбрав пункт Копировать файлы.

2.6. Ограничение возможности проникновения программ шифровальщиков

на компьютер

Троянец-шифровальщик может проникнуть в локальную сеть или на отдельный компьютер через спам (как правило, сообщение содержит вредоносное вложение или специально сформированную ссылку), с помощью сообщения мессенджера (также содержащего ссылку), путем загрузки шифровальщика самим пользователем с зараженного сайта или на зараженной флешке.

Для снижения риска заражения необходимо использовать антиспам, а также ограничить возможность работы с потенциально опасными ресурсами сети Интернет и сменными носителями.

Настройка антиспама Dr. Web не рассматривается в этом курсе, т. к. антиспам начинает действовать по умолчанию с момента установки Dr. Web Security Space и не требует дополнительной настройки.

Для настройки режима доступа к ресурсам сети Интернет, а также ограничения доступа к файлам и папкам, последовательно кликните на значки

Затем нажмите на появившийся значок

к пункту меню Родительский контроль.

В открывшемся окне выберите пользователя, для которого необходимо настроить ограничения и сделать необходимые настройки.

По умолчанию ограничения отключены.

Для настройки ограничений к сменным носителям в окне Настройки выберите Основные → Устройства.

В данном окне выберите Ограничивать доступ к сменным носителям. Далее нажмите на Изменить для классов устройств и выберите необходимые классы устройств.

После этого появится возможность настройки для раздела Белый список устройств. Если необходимо использовать только разрешенные сменные носители, нажмите на Изменить →

В открывшемся окне нажмите Обзор и выберите необходимое устройство.

Подтвердите выбор, нажав OК.

Если необходимо разрешить использование данного носителя только

для определенных пользователей компьютера, нажмите

Укажите права по использованию данного устройства.

3. Рекомендации компании «Доктор Веб» по защите компьютера от программ-шифровальщиков

Статистика показывает, что в более чем в 90% случаев жертвы запускают шифровальщиков собственными руками.

· Используйте решения, имеющие функционал резервного копирования (создания копий файлов или всей системы). Крайне не рекомендуется создавать резервные копии копированием файлов вручную, а также хранить резервные копии на самом компьютере. Не рекомендуется хранить резервные копии на ином жестком диске или сетевой папке, доступ к которой имеется с локального компьютера. Рекомендуется использовать съёмные носители и/или облачные хранилища, а также создавать или хранить резервные копии в зашифрованном виде. Таким образом, файлы будут защищены не только от программ-шифровальщиков, но и от отказов компьютерной техники.

Внимание! До создания резервной копии следует убедиться, что копируемые файлы уже не зашифрованы и не замещают незашифрованные версии файлов.