Использование групповой политики для управления конфигурацией системы безопасности

Управление конфигурацией безопасности на сотнях или тысячах машин Windows — одна из важнейших задач современного ИТ-администратора. Хорошо известно, что неудачное решение этой проблемы может привести к потере данных, необходимости тратить время на восстановление машин и в худшем случае к необратимым последствиям для компании. К счастью, в Windows 2000 появились групповые политики (Group Policy) — мощное средство для быстрого изменения параметров безопасности на всех машинах, работающих с Windows 2000 и более поздними версиями в среде Active Directory (AD). В данной статье речь пойдет о том, как использовать Group Policy для развертывания и управления конфигурацией системы безопасности, и о некоторых трудностях, возникающих при внедрении различных типов политик безопасности.

Мы рассмотрим также ряд параметров политик безопасности на базе Group Policy и попытаемся максимально использовать их преимущества. Но сначала необходимо понять, как назначить политику безопасности для домена — то есть как настроить параметры безопасности на объекте групповой политики (Group Policy Object, GPO), связанном с доменом AD (GPO можно связать с сайтами AD, доменами или организационными единицами — OU).

Следует обратить внимание, что все рассмотренные в данной статье функции реализованы в Windows Server 2003, Windows XP и Windows 2000, если специально не оговорено, что требуется определенная версия операционной системы.

Политики безопасности для домена

Одна из первых проблем безопасности, которую необходимо решить при развертывании AD, — политика для учетных записей (account policy). Политика для учетных записей представляет собой часть параметров безопасности GPO, с помощью которых можно задать для учетных записей домена нужную длину пароля, его сложность и режим блокировки. Чтобы задать политику, следует открыть редактор Group Policy Object Editor консоли управления Microsoft Management Console (MMC), отыскать GPO и перейти в раздел Computer ConfigurationWindows SettingsSecurity SettingsAccount Policies для этого GPO. Если политику для учетных записей требуется применить к пользовательским учетным записям, определенным в AD, то эту политику необходимо определить внутри GPO, связанного с доменом, потому что DC в домене AD обрабатывают лишь политики для учетных записей, содержащие GPO, связанные с данным доменом. DC также игнорируют три другие политики безопасности, если они не связаны с доменом:

- автоматическое отключение пользователей по истечении времени регистрации;

- переименование учетной записи administrator;

- переименование учетной записи guest.

Эти три политики расположены в разделе Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options для GPO.

Может возникнуть вопрос, почему Microsoft требует, чтобы политики для учетных записей и эти три политики безопасности были в GPO, связанном с доменом. Как известно, если сервер в домене назначается контроллером домена AD, то по умолчанию AD сохраняет DC в организационном подразделении Domain Controllers. Однако если переместить DC в другое организационное подразделение OU, то он сможет получать различные политики безопасности. Политики для учетных записей и три указанные политики безопасности должны быть согласованы на всех DC, поэтому специалисты Microsoft составили программный код обработки GPO таким образом, что эти политики игнорируются, кроме тех случаев, когда они связаны с доменом. Таким образом, гарантируется, что все DC, независимо от местоположения, получают одинаковые политики. Другие политики безопасности, такие как политики аудита и ограниченные группы, могут быть разными на DC в различных OU. Следует помнить об этой особенности политик, если требуется переместить DC из организационной единицы Domain Controllers.

Рекомендуемые подходы

При построении нового домена AD внутри него создаются два GPO: Default Domain Policy и Domain Controllers Policy, связанные с OU Domain Controllers. Эти GPO помогают администраторам Windows настроить доменную учетную запись и другие политики безопасности, но некоторые специалисты не рекомендуют затрагивать готовые GPO. Поэтому многие администраторы не знают, следует ли использовать их для политик безопасности или лучше построить собственные. В принципе, возможны оба подхода.

При развертывании политик безопасности в масштабах домена необходимо соблюдать два правила. Как уже отмечалось, политику для учетной записи в масштабах домена можно назначить только для GPO, связанного с доменом. Если нужно применить в домене другие политики безопасности (например, указать стандартный размер журнала Security на всех DC домена), то следует назначать эти политики в GPO, связанном с Domain Controllers OU (предполагается, что DC не были удалены из этой организационной единицы). Windows обрабатывает GPO по порядку: сначала локально, затем в сайтах, доменах и OU, поэтому политики безопасности, заданные в GPO, связанных с Domain Controllers OU, обрабатываются последними и замещают любые политики, связанные с доменами.

Однако это правило может вступить в конфликт с другим правилом: включение режима No Override в GPO, связанном с доменом. В режиме No Override нижние по иерархии GPO не могут отменить противоречащие политики более высокого уровня. Если необходимо, чтобы политика была основной во всех случаях, следует активизировать No Override в связанном с доменом GPO, который задает политику для учетных записей. Но если тот же связанный с доменом GPO используется для назначения других политик безопасности (например, политики аудита), то он отменит любые параметры аудита, заданные в GPO, связанных с OU Domain Controllers. Поэтому я рекомендую не возлагать других функций на GPO, определяющий политику для учетных записей. Таким образом, администрирование этого GPO и политики для учетных записей домена можно делегировать специалистам по безопасности, оставив за собой право назначать нужные политики безопасности непосредственно на компьютеры.

Просмотр действующей политики

Часто приходится слышать вопрос: «Как просмотреть действующую политику безопасности на DC, серверах и рабочих станциях?» Конечно, для просмотра параметров безопасности на данном компьютере можно использовать различные инструменты определения результирующей политики, например, консоли Resultant Set of Policies (RSoP) или такие инструменты командной строки, как GPResult. Однако для просмотра локального GPO на данном компьютере проще использовать редактор Group Policy Object Editor.

Для всех параметров политики, за исключением безопасности, при просмотре GPO на локальном компьютере отображаются параметры, сохраненные в статических файлах в локальной файловой системе (%systemroot%system32grouppolicy). Но при просмотре локального GPO политики безопасности редактор Group Policy Object Editor показывает действующие параметры, установленные на данном компьютере. На системе Windows 2000 одновременно отображаются локальные параметры и действующие значения, предоставляемые объектом GPO, связанным с AD (экран 1).

Windows 2003 и XP формируют несколько иное представление. При просмотре политики безопасности локального GPO в любой из этих версий Windows видны только действующие параметры. Локальный параметр можно отредактировать, дважды щелкнув на нем мышью, но нельзя редактировать параметр, управляемый GPO, связанным с AD.

При изменении политики безопасности локального GPO в отсутствие политики безопасности, связанной с AD, изменения вносятся в действующую базу данных SAM данной локальной машины, а не в набор файлов, расположенных в файловой структуре локального GPO в %systemroot%system32grouppolicy, как в случае с другими параметрами локального GPO.

Гарантированное применение политики безопасности

Способ, используемый Windows для обработки политик, иногда противоречит гарантированному развертыванию политики безопасности. Чтобы разобраться в этом конфликте, необходимо иметь базовые знания о том, как обрабатываются групповые политики. При создании и редактировании GPO, связанных с AD, с помощью редактора Group Policy Object Editor параметры GPO сохраняются в AD и на системном томе (sysvol) компьютера, а также назначаются параметры, которые GPO будет применять на данной машине. Расширения клиентской стороны (Client-side Extensions, CSE) на компьютере обрабатывают параметры и вносят изменения в конфигурацию. Microsoft реализует CSE в DLL и поставляет их в составе операционной системы. Для каждой из основных областей политики существуют свои CSE, например для установки программ безопасности и административных шаблонов политик.

Чтобы увидеть CSE, зарегистрированные в настоящий момент на данной машине, нужно открыть реестр и просмотреть подразделы HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions. Каждый GUID-именованный подраздел в разделе GPExtensions представляет один CSE. Внутри GUID-именованных подразделов находится имя DLL, в которой реализованы функциональность политики и параметры, управляющие поведением CSE при обработке параметров политики.

Общая особенность всех GSE заключается в том, что они не выполняют повторную обработку GPO, если объект не изменялся за время, прошедшее с предыдущей обработки. Windows обрабатывает политику для компьютера, например политику безопасности, при запуске (или выключении) системы, а политику для пользователя — при регистрации или завершении сеанса пользователя. Такие события называются активными процессами. В дополнение к этим двум процессам Windows обрабатывает политики в фоновом режиме через каждые 90 минут (с небольшим отклонением) на рабочих станциях и автономных серверах домена и через каждые 5 минут — на контроллерах домена. Однако CSE пропускают обработку данного GPO как в активном, так и в фоновом режиме, если он не менялся со времени последнего цикла обработки. Поэтому если пользователь каким-то образом вносит в локальную конфигурацию изменения, противоречащие политике связанного с AD объекта GPO, то это локальное изменение остается в силе до тех пор, пока кто-нибудь не изменит GPO, управляющее данной политикой, — возможно, спустя много времени. По этой причине CSE безопасности периодически обновляют политику безопасности, независимо от того, изменялся ли GPO. Параметр MaxNoGPOListChangesInterval раздела HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions{827D319E-6EAC-11D2-A4EA-00C04F79F83A} определяет интервал обновления. Стандартное значение — 960 минут (16 часов), но интервал можно увеличить или уменьшить, изменив значение параметра реестра. Если требуется максимально строгое применение политики безопасности, то CSE можно настроить на обработку политики безопасности в каждом цикле, независимо от изменений GPO. Безусловно, дополнительная обработка увеличивает вычислительную нагрузку, но обработку можно выполнять лишь на отдельных машинах, обеспечив своевременное изменение конфигурации системы безопасности на важнейших серверах и рабочих станциях.

Чтобы изменить поведение CSE на компьютере, следует открыть Group Policy Object Editor и перейти в раздел Computer ConfigurationAdministrative TemplatesSystemGroup PolicySecurity Policy Processing для GPO, обрабатываемого компьютером. Даже если объекты Group Policy не изменились, следует выбрать Process (экран 2). После этого система будет обновлять политику безопасности во время каждого фонового и приоритетного цикла обработки.

Я рассмотрел некоторые механизмы развертывания политик безопасности на базе GPO. Наша задача — максимально эффективно использовать сильные стороны политик безопасности Windows.

Применение политики безопасности Windows

В Windows 2003, XP и Windows 2000 насчитываются сотни параметров для настройки защищенной конфигурации серверов и рабочих станций. Как отыскать все эти параметры и определить их назначение? Отправной точкой для изучения параметров политик безопасности может служить документация Microsoft.

В апреле Microsoft выпустила руководство Windows Server 2003 Security Guide, в котором приведены шаблоны безопасности для разнообразных типовых ролей серверов (например, конфиденциальных файл-серверов и DC). Аналогичные шаблоны можно загрузить для Windows 2000 Server. В XP базовые шаблоны безопасности находятся в папке %systemroot%security emplates.

Для использования шаблона в среде Group Policy достаточно импортировать в GPO файл шаблона .inf, в котором будут храниться параметры, щелкнув правой кнопкой на контейнере Security Settings в редакторе Group Policy Object Editor, и выбрать пункт Import Policy. Можно также воспользоваться оснасткой Security Templates консоли MMC для просмотра и редактирования шаблонов Windows 2003 и Windows 2000 (экран 3).

Слабые места Windows

Изучая шаблоны, можно заметить, что во многих из них параметры безопасности установлены в контейнере Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options объекта GPO. Я называю эту область политики безопасности страницей защиты уязвимых мест (vulnerability defense page), так как в ней хранятся параметры, предназначенные для устранения обнаруженных за период эксплуатации Windows слабых мест.

С помощью параметров контейнера Security Options можно выполнить такие действия, как переименование учетных записей administrator и guest на всех машинах или отключение анонимного просмотра (enumeration) учетных записей SAM. Благодаря блокированию известных уязвимых мест, в шаблонах безопасности Windows 2003 и Windows 2000 реализованы оптимальные режимы защиты Windows-машин, но перед массовым внедрением необходимо протестировать параметры. Некоторые параметры могут помешать корректному функционированию сети, особенно если клиенты работают с операционными системами старых версий, несовместимых с этими параметрами.

Политика программных ограничений

В данной статье невозможно описать все политики безопасности, реализованные в Group Policy, но одна область заслуживает внимания — это политика программных ограничений (software restriction policy). Данная политика — новшество Windows 2003 и XP, поэтому использовать ее можно только с этими версиями. Политика программных ограничений доступна в Group Policy как параметр для отдельных компьютеров или отдельных пользователей. В сущности, политика программных ограничений запрещает запуск определенных приложений. Приложение можно ограничить в соответствии с сертификатом X.509, использованным для подписи, значением хеш-функции, Internet-зоной, в которой размещается программа, или путем к файлу.

Чтобы объяснить, как используется политика программных ограничений, проще всего проанализировать пример. Предположим, нам нужно запретить всем пользователям домена AD выполнять любые приложения, запускаемые из папки Temporary Internet Files в профиле пользователя. Как правило, в этой папке временно хранятся файлы, загруженные браузером Microsoft Internet Explorer (IE); поэтому в ней следует ограничить выполнение программного кода.

Прежде всего необходимо установить программные ограничения внутри GPO. Для этого следует перейти к Computer ConfigurationWindows SettingsSecurity Settings, щелкнуть правой кнопкой мыши на контейнере Software Restriction Policies и выбрать пункт Create New Policies. Windows немедленно создает набор объектов, с помощью которых можно изменить ограничения, накладываемые на программы, и отображает их в редакторе Group Policy Object Editor (экран 4). Три концевых узла в правой панели — Enforcement, Designated File Types и Trusted Publishers — позволяют установить глобальные параметры для политики программных ограничений. В большинстве случаев для каждого из них можно выбрать стандартные параметры.

Папка Security Levels содержит два параметра, из которых следует выбрать один, Disallowed и Unrestricted. По умолчанию выбирается режим Unrestricted, в котором пользователи могут запускать все программы, за исключением явно запрещенных политикой программных ограничений. В режиме Disallowed пользователи не могут запускать никаких программ, кроме явно разрешенных политикой программных ограничений. В данном примере используется выбираемый по умолчанию режим Unrestricted.

Основные компоненты политики программных ограничений находятся в папке Additional Rules. Если щелкнуть на ней правой кнопкой мыши, можно будет составить правила в соответствии с четырьмя описанными выше критериями. Для данного примера нужно составить правило, запрещающее выполнение любых программ из папки Temporary Internet Files в пользовательском профиле. Поэтому я создал новое правило для пути, назначил путь %userprofile%local settings emporary internet files, а затем установил для этого правила режим безопасности Disallowed (экран 5).

После того как данная политика вступит в силу, система не будет выполнять из папки Temporary Internet Files никаких приложений, чьи типы внесены в список Designated File Types. Очевидно, что политика программных ограничений может быть мощным средством, которое не позволит неизвестному программному коду причинить вред сетевой среде.

Дополнительные средства безопасности

Надеюсь, после прочтения статьи у многих читателей появится желание более глубоко изучить и активно использовать параметры настройки безопасности Windows Group Policy. Помимо упоминавшихся политик, администратор может назначать полномочия для файлов, реестра и служб и даже использовать политики ограниченных групп для управления членством в группах. В Windows 2003 реализована политика для беспроводных сетей, с помощью которой можно определить, с какими узлами доступа Access Point разрешается устанавливать соединения беспроводным клиентам Windows и обязательно ли при этом использовать защиту Wired Equivalent Privacy.

В целом групповые политики превосходно обеспечивают тонкую настройку системы безопасности Windows, так что в интересах администратора изучить их возможности в совершенстве.

Даррен Мар-Элиа — редактор журнала Windows & NET Magazine. С ним можно связаться по адресу: dmarelia@winnetmag.net.

В Microsoft Security Baseline содержатся рекомендованные настройки, которые Microsoft предлагает использовать на рабочих станциях и серверах Windows для обеспечения безопасной конфигурации для защиты контролеров домена, рядовых серверов, компьютеров и пользователей. На основе Microsoft Security Baseline разработаны эталонные групповые политики (GPO), которые администраторы могут использовать в своих доменах AD. Настройки безопасности в групповых политиках Microsoft Security Baseline позволяют администраторам обеспечить уровень защиты корпоративной инфраструктуры Windows, соответствующий актуальным мировым стандартам. В этой статье мы покажем, как внедрить групповые политики на основе Microsoft Security Baseline в вашем домене.

Эталонные политики Microsoft Security Baseline входят в состав продукта Microsoft Security Compliance Manager (SCM). SCM это бесплатный продукт, в который входит несколько инструментов для анализа, тестирование и применения лучших и актуальных рекомендаций безопасности для Windows и других продуктов Microsoft.

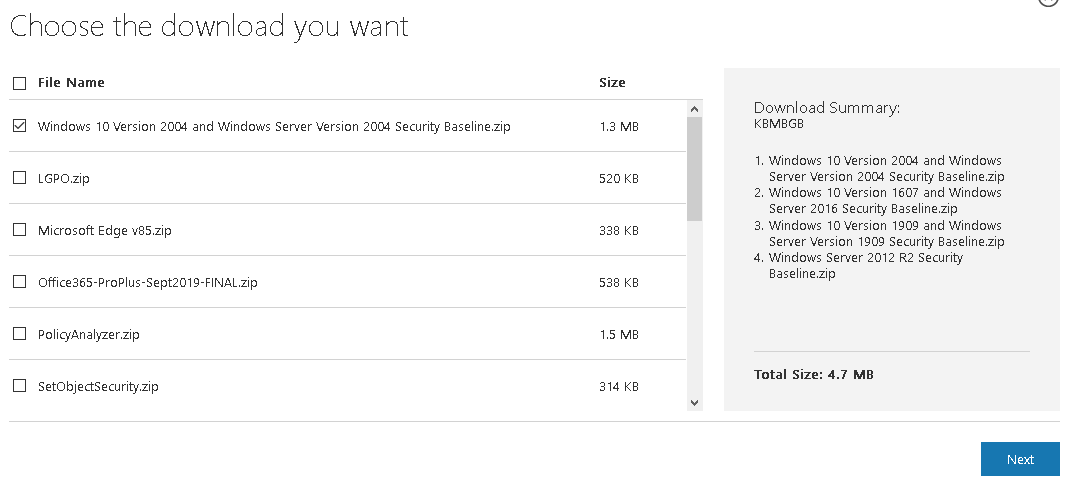

Microsoft Security Compliance Toolkit доступен по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=55319. На данный момент в Security Compliance Toolkit доступны Baseline для следующих продуктов:

- Windows 10 Version 2004 and Windows Server Version 2004;

- Windows 10 Version 1909 and Windows Server Version 1909;

- Windows 10 Version 1903 and Windows Server Version 1903;

- Windows 10 Version 1809 and Windows Server 2019;

- Microsoft Edge v85;

- Office365 ProPlus;

- Windows Server 2012 R2.

Также можно скачать утилиты:

- LGPO – используется для управления настройками локальной политики;

- PolicyAnalyzer – инструмент для анализа имеющихся групповых политик и сравнения их с эталонными политиками в Security Baseline;

- SetObjectSecurity.

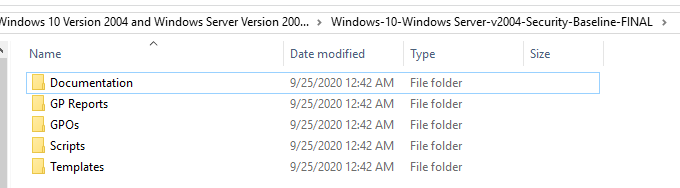

Архив с Security Baseline для каждой версии Windows содержит несколько папок:

- Documentation – xlsx и docx файлы с подробным описанием настроек, которые применяются в данном Security Baseline;

- GP Reports – html отчеты с настройками GPO, которые будут применены;

- GPOs – каталог с готовыми объектами GPO для различных сценариев. Данные политики можно импортировать в Group Policy Management console;

- Scripts – PowerShell скрипты для упрощения импорта настроек GPO в доменные или локальные политики): Baseline-ADImport.ps1, Baseline-LocalInstall.ps1, Remove-EPBaselineSettings.ps1, MapGuidsToGpoNames.ps1;

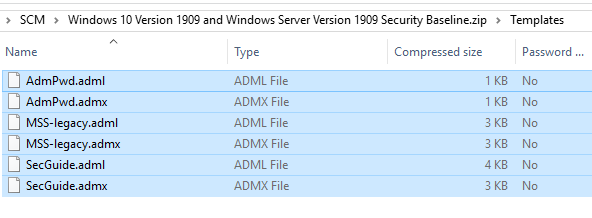

- Templates – дополнительные admx/adml шаблоны GPO (например, AdmPwd.admx – настройки управления локальными паролями для LAPS, MSS-legacy.admx, SecGuide.admx).

В доменной среде Active Directory проще всего внедрить Security Baseline через групповые политики (в рабочей группе можно применять рекомендованные настройки безопасности через локальную политику с помощью утилиты LGPO.exe) .

Есть шаблоны GPO Security Baseline для различных элементов инфраструктуры Windows: политики для компьютеров, пользователей, доменных серверов, контроллеров домена (есть отдельная политика для виртуальных DC), настройки Internet Explorer, BitLocker, Credential Guard, Windows Defender Antivirus. В папке GPOs хранятся готовые GPO политики для различных сценариев использования Windows (далее перечислен список GPO для Windows Server 2019 и Windows 10 1909):

- MSFT Internet Explorer 11 — Computer

- MSFT Internet Explorer 11 — User

- MSFT Windows 10 1909 — BitLocker

- MSFT Windows 10 1909 — Computer

- MSFT Windows 10 1909 — User

- MSFT Windows 10 1909 and Server 1909 — Defender Antivirus

- MSFT Windows 10 1909 and Server 1909 — Domain Security

- MSFT Windows 10 1909 and Server 1909 Member Server — Credential Guard

- MSFT Windows Server 1909 — Domain Controller Virtualization Based Security

- MSFT Windows Server 1909 — Domain Controller

- MSFT Windows Server 1909 — Member Server

Обратите внимание, что для каждой версии Windows Server или билда Windows 10 есть собственный набор Security Baseline.

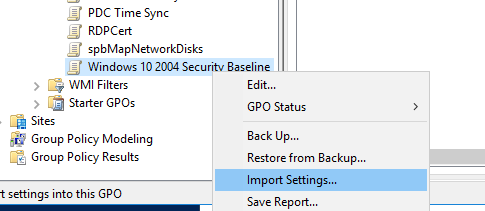

Распакуйте архив с версией Security Baseline для нужной версии Windows и запустите консоль управления доменными групповыми политиками Group Policy Management (gpmc.msc).

- Скопируйте ADMX шаблоны в центральное хранилище GPO (Central Store) PolicyDefinitions на DC;

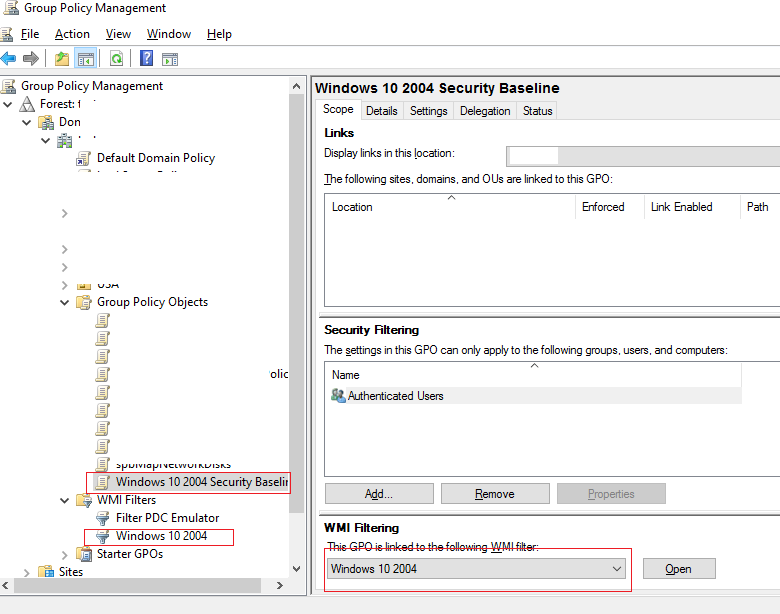

- Создайте новую политику с названием Windows 10 2004 Security Baseline;

- Щелкните по новой GPO правой кнопкой и выберите Import Settings;

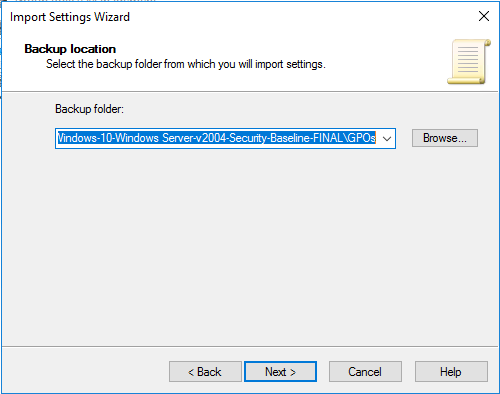

- В качестве Backup Location укажите путь к файлу с Security Baseline для нужной версии Windows (например, C:distrSCMWindows 10 Version 2004 and Windows Server Version 2004 Security BaselineWindows-10-Windows Server-v2004-Security-Baseline-FINALGPOs);

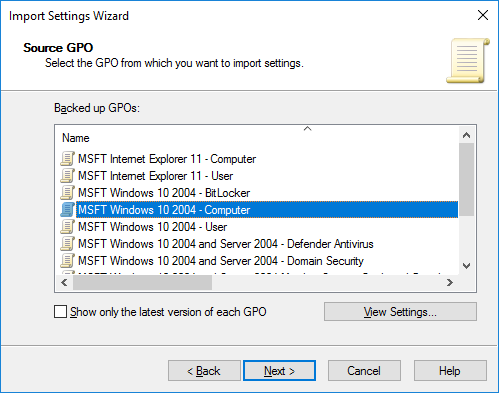

- Перед вами появится список шаблонов политик. В нашем случае я импортирую политику с настройками компьютера. Выберите политику MSFT Windows 10 2004 – Computer (с помощью кнопки View Settings можно посмотреть настройки политики в виде отчета gpresult);

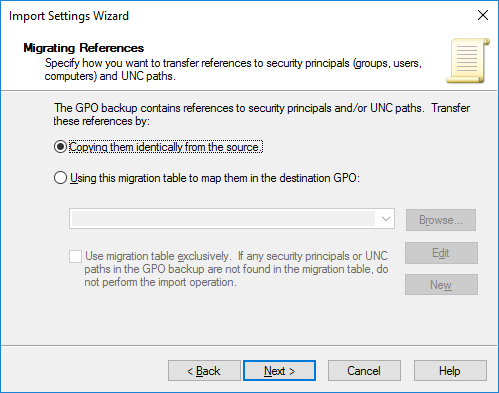

- Далее предлагается указать как нужно переносить ссылки на объекты безопасности и UNC пути. Т.к. политика у нас чистая, выберите пункт Copying them identically from the source;

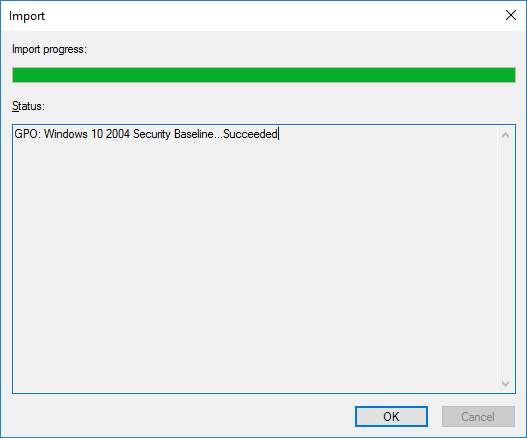

- После этого настройки эталонной политики Security Baseline для компьютеров с Windows 10 2004 будут импортированы в новую GPO.

Чтобы применить данную политику только для компьютеров с нужной версией Windows, нужно использовать WMI фильтры GPO. Например, для Windows 10 2004 можно использовать такой WMI фильтр:

Select Version,ProductType from Win32_OperatingSystem WHERE Version LIKE "10.0.19041%" and ProductType = "1"

Примените данный фильтр к вашей политике.

Аналогично можно импортировать Security Baseline для пользователей, контроллеров домена, рядовых серверов и т.д.

Перед применением Security Baseline на компьютеры пользователей, нужно внимательно проверить предлагаемые настройки и сначала применить на OU с тестовыми пользователями или компьютерами. При необходимости, вы можете в политике отключить некоторые настройки, которые предлагаются в Security Baseline.Только после успешного испытания настроек Security Baseline на тестовых компьютерах можно применять настройки для всех компьютеров/серверов в домене.

В Security Baseline содержаться десятки и сотни настроек. Рассмотреть их все в рамках одной статье довольно сложно. Рассмотрим настройки безопасности, которые так или иначе мы рассматривали в рамках других статей сайта:

- Управление правилами запуска и установки программ: AppLocker (SRP), UAC и Windows Installer

- Политики паролей и блокировки учетных записей

- Ограничения административных аккаунтов

- Ограничение анонимного доступа

- Настройки политик аудита для получения информации о всех событиях и входов пользователей

- Защита памяти LSA (для

- Доступ к периферийным устройствам (в том числе политики установки принтеров и USB)

- Отключение NetBIOS и NTLM

- Настройки Remote Assistance, теневых подключений, таймаутов RDS, параметров CredSSP Oracle Remediation

- Политика запуска скриптов PowerShell

- Настройка Windows Error Reporting

- Управление правилами Windows Firewall

- Настройки WinRM

- Отключение встроенного администратора

- Политика Hardened UNC paths

- Отключение SMBv1

Если вы хотите защитить более надежно защитить свой домашний компьютер с Windows 10, вы можете применить на нем политики Security Baseline с помощью готового PowerShell скрипта.

Разрешите запуск неподписанных скриптов:

Set-ExecutionPolicy -ExecutionPolicy

Примените политику:

Baseline-LocalInstall.ps1 -Win10NonDomainJoined.

Политики Security Baseline позволяет существенно повысить защищенность инфраструктуры Windows и гарантировать, что одинаковые настройки применяются на всех (в том числе новых) компьютерах в сети.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

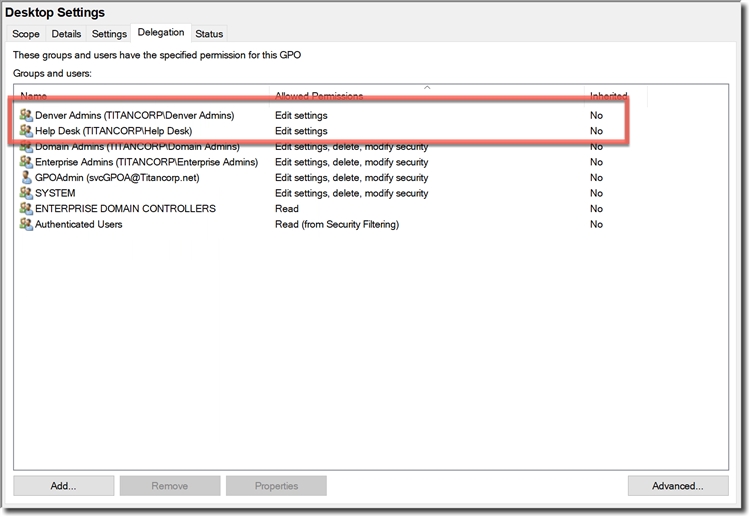

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете

.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

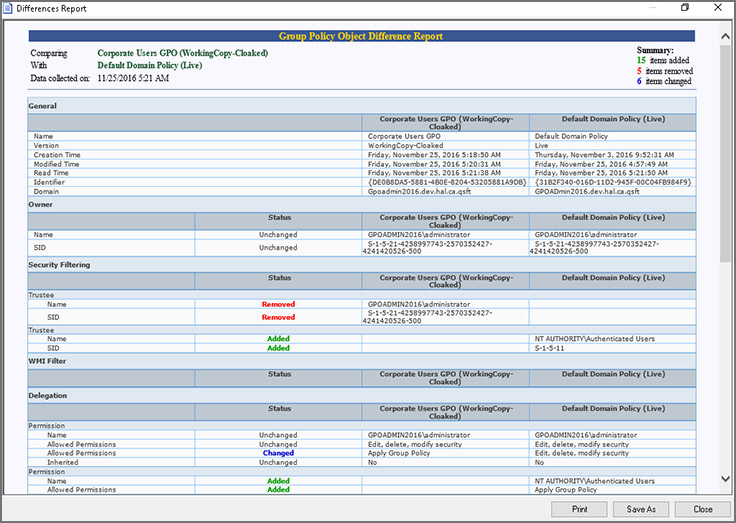

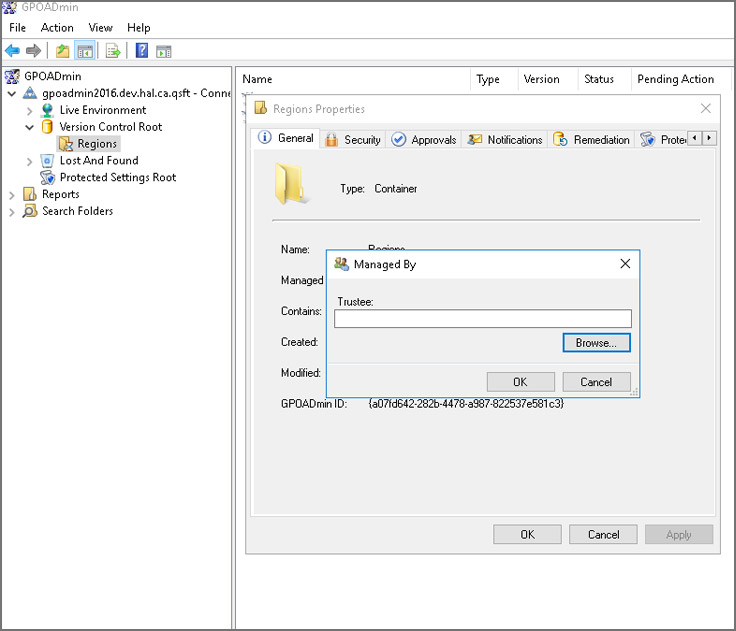

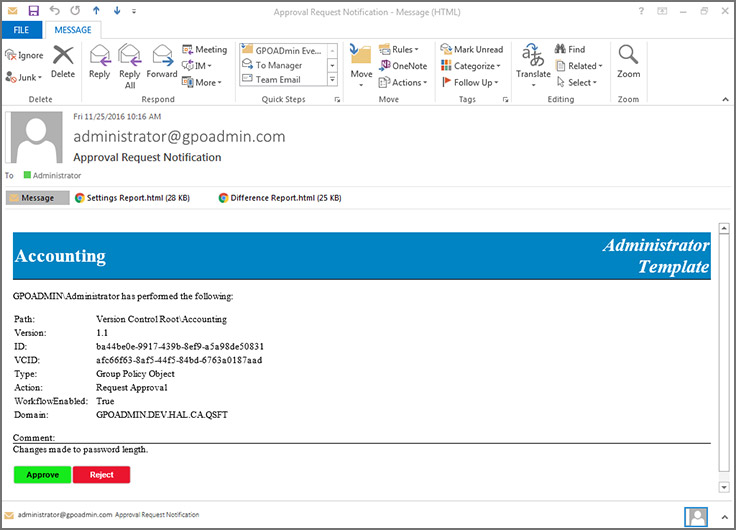

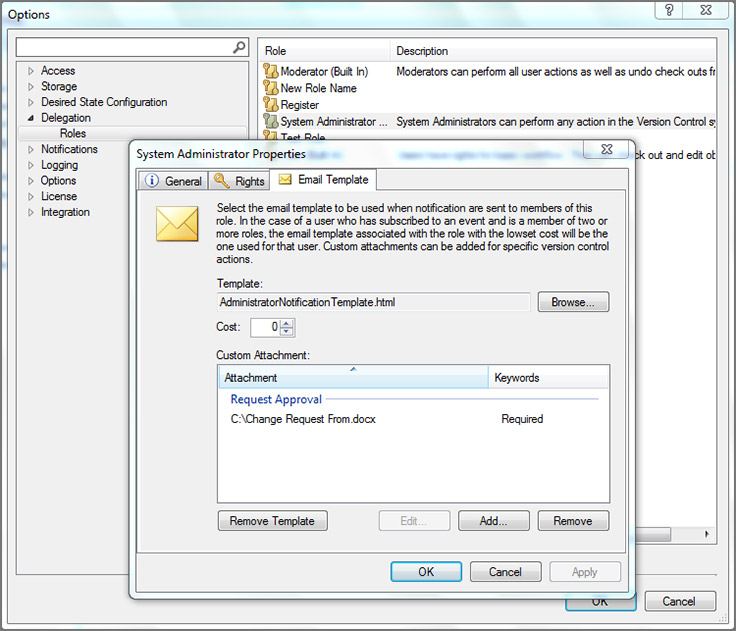

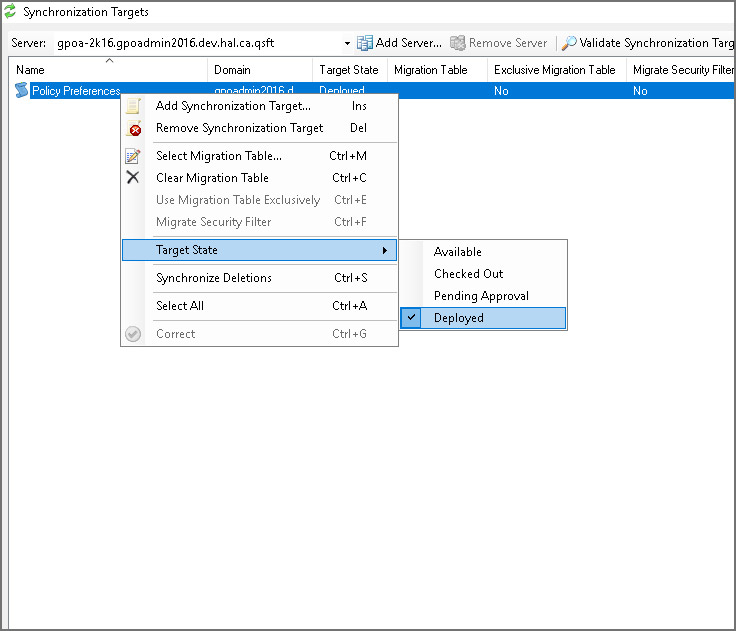

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

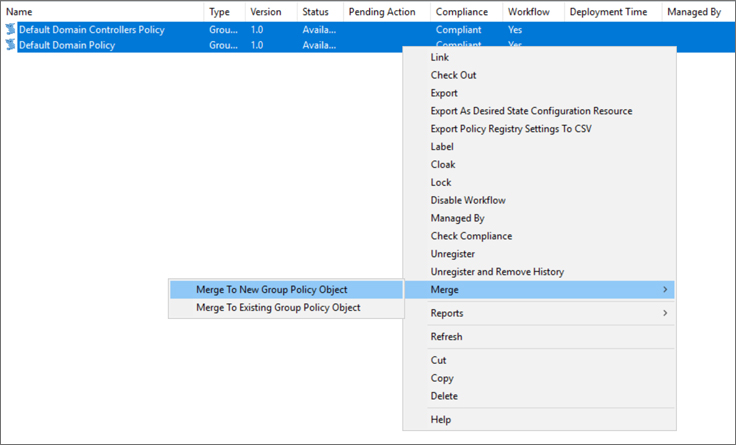

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

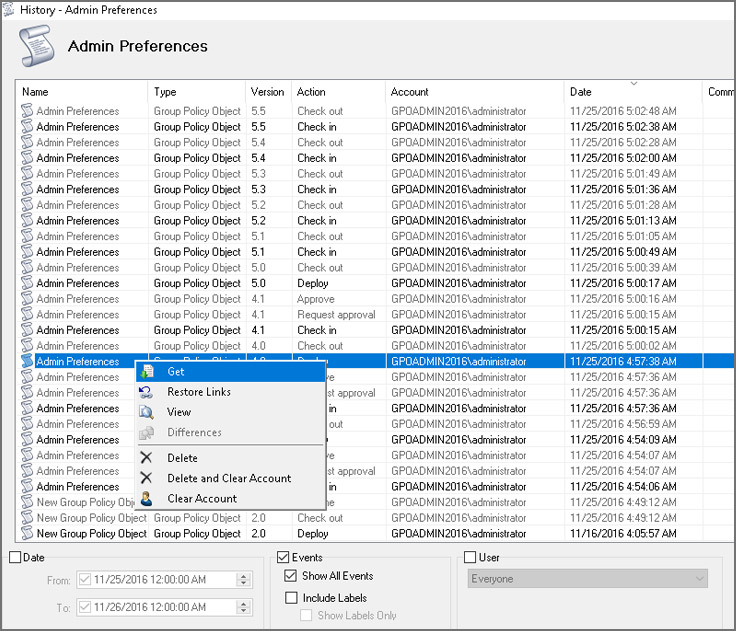

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

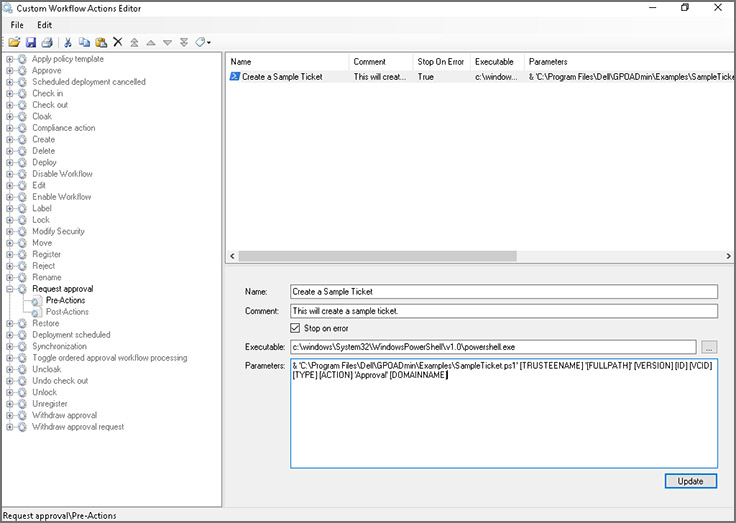

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

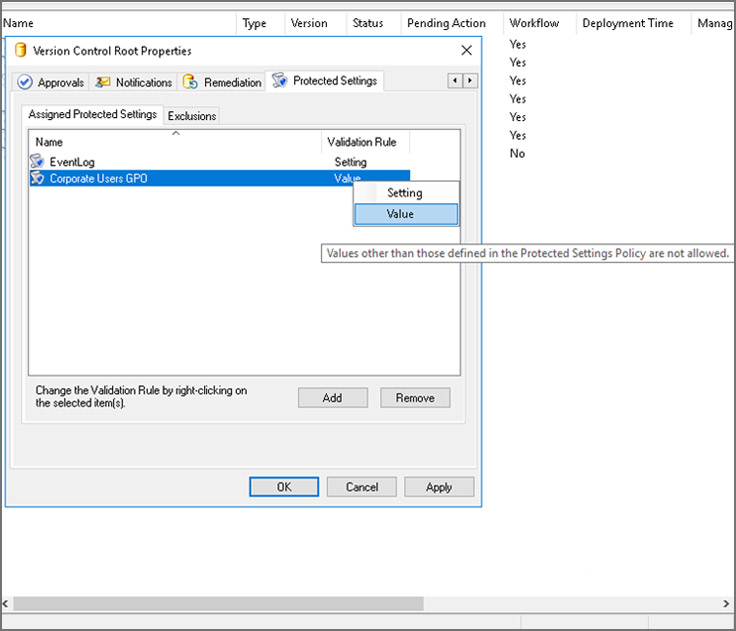

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

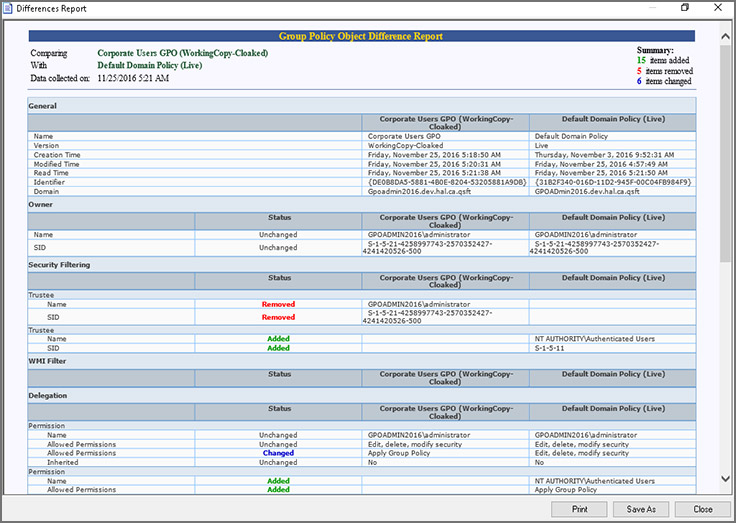

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

Обычно объекты групповой политики назначаются на контейнер (домен, сайт или OU) и применяются ко всем объектам в этом контейнере. При грамотно организованной структуре домена этого вполне достаточно, однако иногда требуется дополнительно ограничить применение политик определенной группой объектов. Для этого можно использовать два типа фильтров.

Фильтры безопасности

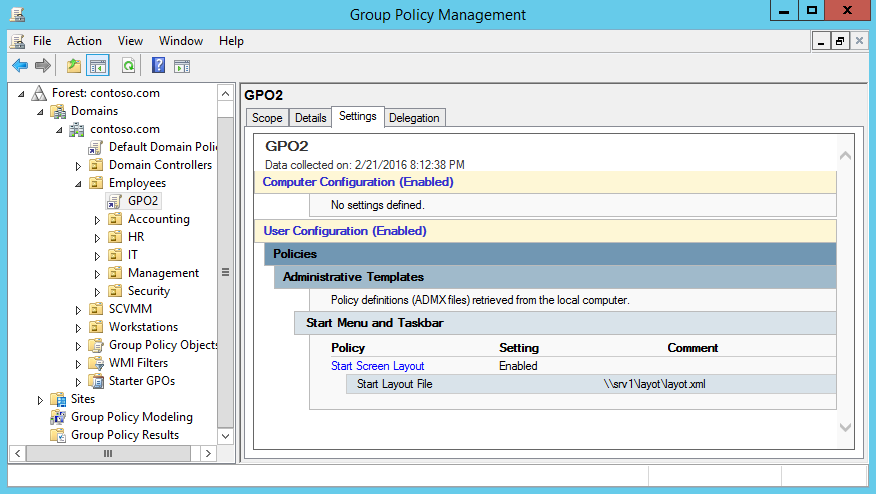

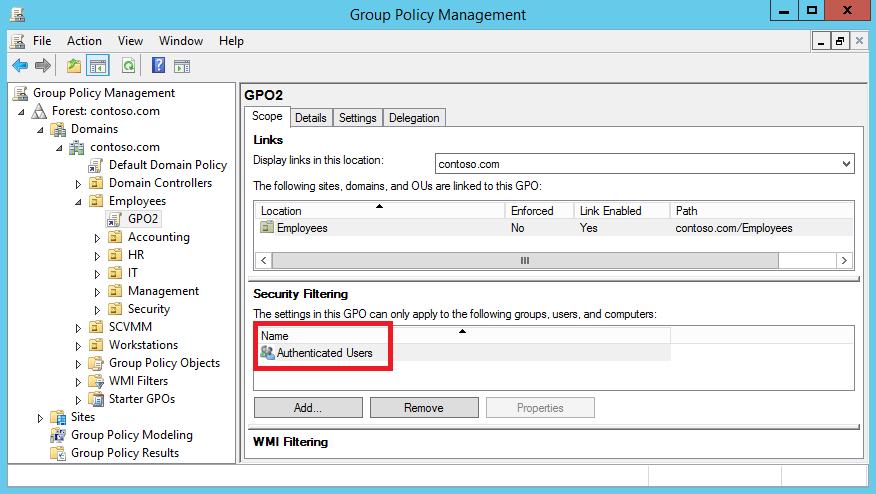

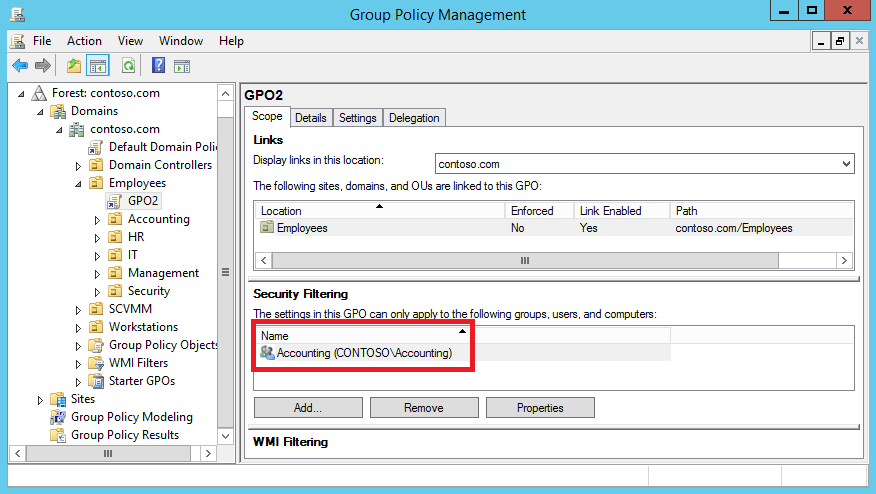

Фильтры безопасности позволяют ограничить применение политик определенной группой безопасности. Для примера возьмем GPO2, с помощью которого производится централизованная настройка меню Пуск на рабочих станциях с Windows 8.1Windows 10. GPO2 назначен на OU Employees и применяется ко всем без исключения пользователям.

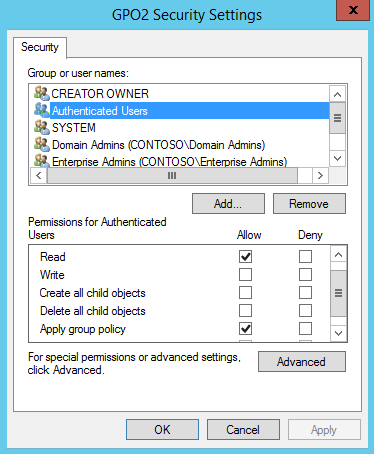

Теперь перейдем на вкладку «Scope», где в разделе «Security Filtering» указаны группы, к которым может быть применен данный GPO. По умолчанию здесь указывается группа Authenticated Users. Это означает, что политика может быть применена к любому пользователю или компьютеру, успешно прошедшему аутентификацию в домене.

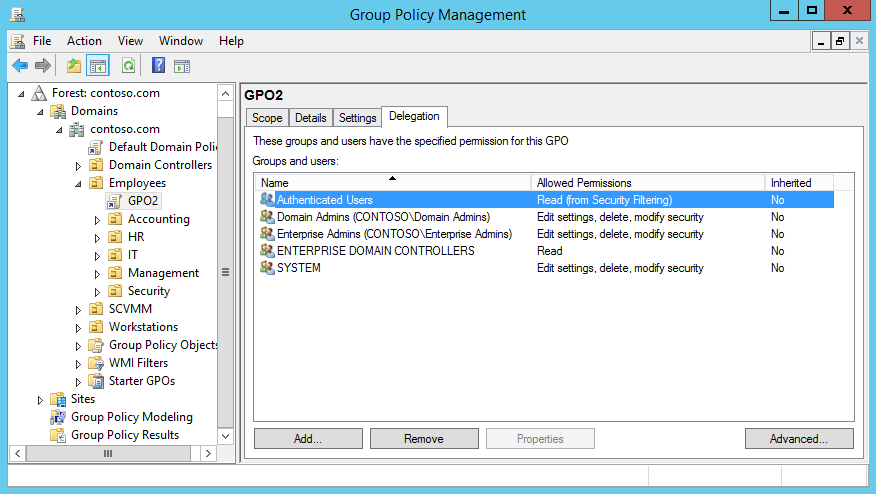

На самом деле каждый GPO имеет свой список доступа, который можно увидеть на вкладке «Delegation».

Для применения политики объект должен иметь права на ее чтение (Read) и применение (Apply group policy), которые и есть у группы Authenticated Users. Соответственно для того, чтобы политика применялась не ко всем, а только к определенной группе, необходимо удалить из списка Authenticated Users, затем добавить нужную группу и выдать ей соответствующие права.

Так в нашем примере политика может применяться только к группе Accounting.

WMI фильтры

Windows Management Instrumentation (WMI) — один из наиболее мощных инструментов для управления операционной системой Windows. WMI содержит огромное количество классов, с помощью которых можно описать практически любые параметры пользователя и компьютера. Посмотреть все имеющиеся классы WMI в виде списка можно с помощью PowerShell, выполнив команду:

Get-WmiObject -List

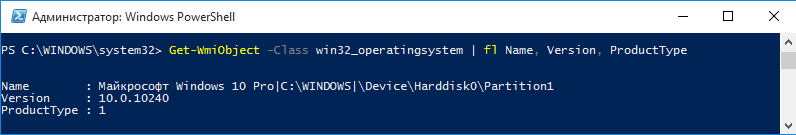

Для примера возьмем класс Win32_OperatingSystem, который отвечает за свойства операционной системы. Предположим, что требуется отфильтровать все операционные системы кроме Windows 10. Заходим на компьютер с установленной Window 10, открываем консоль PowerShell и выводим имя, версию и тип операционной системы с помощью команды:

Get-WmiObject -Class Win32_OperatingSystem | fl Name, Version, ProductType

Для фильтра используем версию и тип ОС. Версия одинакова для клиентских и серверных ОС и определяется так:

• Window Server 2016Windows 10 — 10.0

• Window Server 2012 R2Windows 8.1 — 6.3

• Window Server 2012Windows 8 — 6.2

• Window Server 2008 R2Windows 7 — 6.1

• Window Server 2008Windows Vista — 6.0

Тип продукта отвечает за назначение компьютера и может иметь 3 значения:

• 1 — рабочая станция;

• 2 — контроллер домена;

• 3 — сервер.

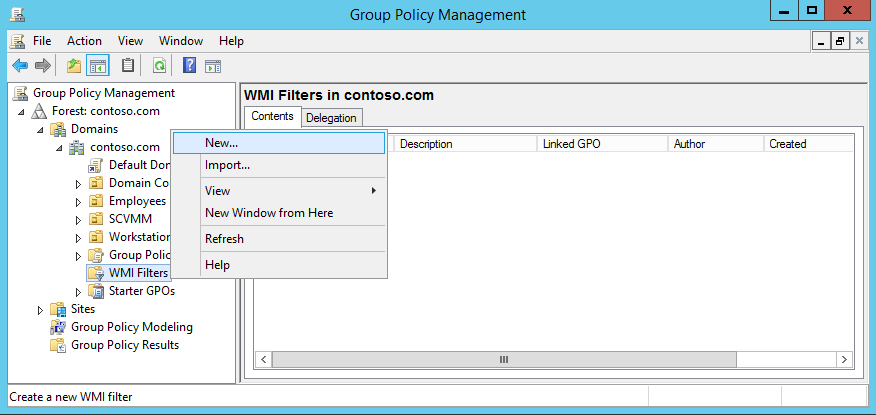

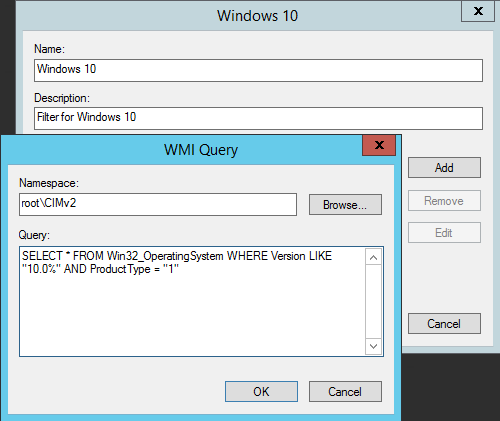

Теперь переходим непосредственно к созданию фильтра. Для этого открываем оснастку «Group Policy Management» и переходим к разделу «WMI Filters». Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «New».

В открывшемся окне даем фильтру имя и описание. Затем жмем кнопку «Add» и поле «Query» вводим WQL запрос, который и является основой WMI фильтра. Нам необходимо отобрать ОС версии 10.0 с типом 1, соответственно запрос будет выглядеть так:

SELECT * FROM Win32_OperatingSystem WHERE Version LIKE ″10.0%″ AND ProductType = ″1″

Примечание. Windows Query Language (WQL) — язык запросов WMI. Подробнее о нем можно узнать на MSDN.

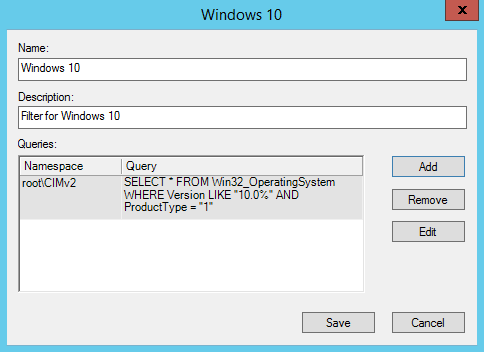

Сохраняем получившийся фильтр.

Теперь осталось только назначить WMI фильтр на объект групповой политики, например на GPO3. Переходим к свойствам GPO, открываем вкладку «Scope» и в поле «WMI Filtering» выбираем из списка нужный фильтр.

Анализ применения групповых политик

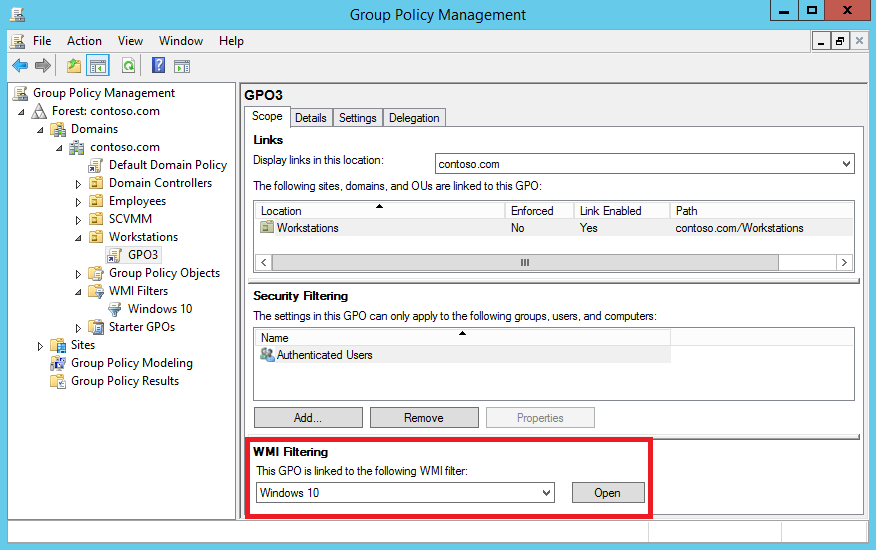

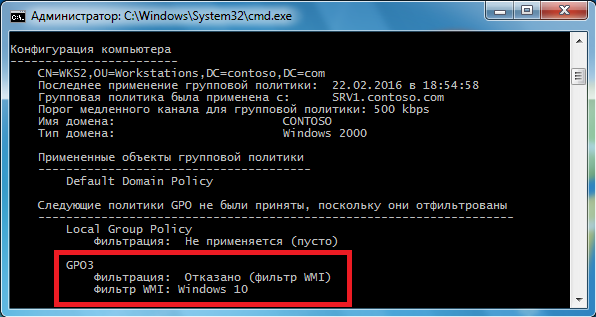

При таком количестве способов фильтрации GPO необходимо иметь возможность диагностики и анализа их применения. Проще всего проверить действие групповых политик на компьютере можно с помощью утилиты командной строки gpresult.

Для примера зайдем на компьютер wks2, на котором установлена ОС Windows 7, и проверим, сработал ли WMI фильтр. Для этого открываем консоль cmd с правами администратора и выполняем команду gpresult /r, которая выводит суммарную информацию о групповых политиках, примененных к пользователю и компьютеру.

Примечание. Утилита gpresult имеет множество настроек, посмотреть которые можно командой gpresult /?.

Как видно из полученных данных, к компьютеру не применилась политика GPO3, поскольку она была отфильтрована с помощью фильтра WMI.

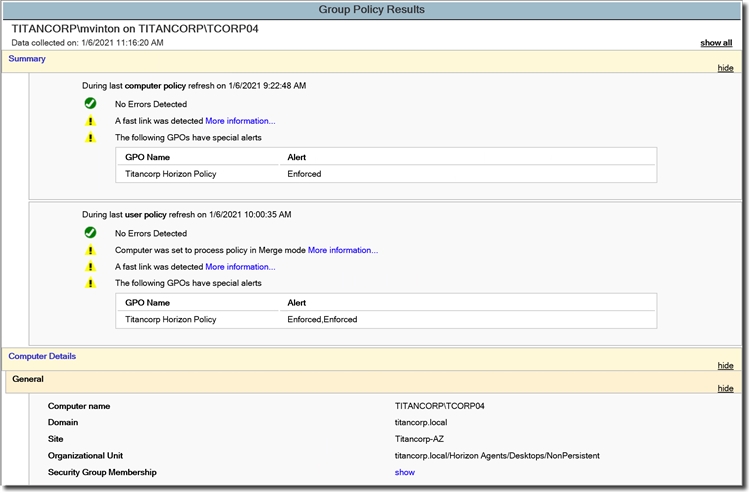

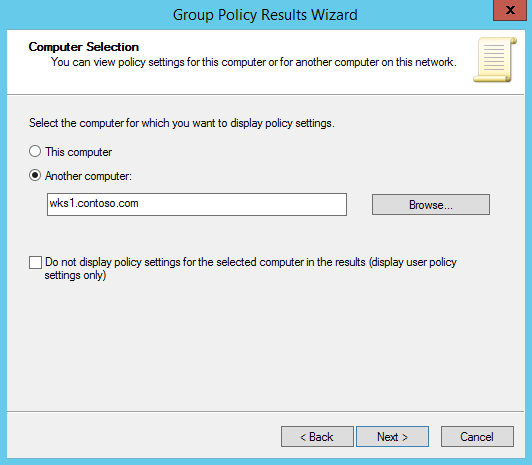

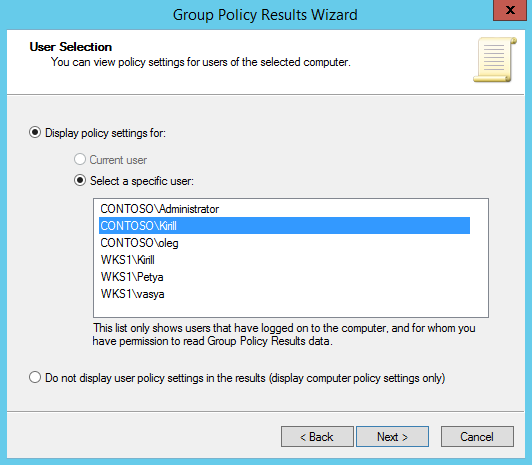

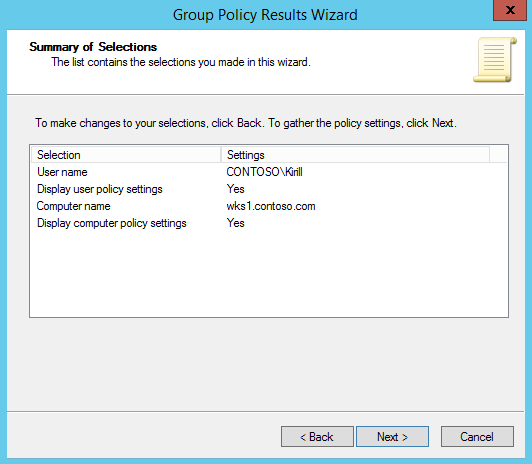

Также проверить действие GPO можно из оснастки «Group Policy Management», с помощью специального мастера. Для запуска мастера кликаем правой клавишей мыши на разделе «Group Policy Results» и в открывшемся меню выбираем пункт «Group Policy Results Wizard».

Указываем имя компьютера, для которого будет составлен отчет. Если требуется просмотреть только пользовательские настройки групповой политики, то настройки для компьютера можно не собирать. Для этого необходимо поставить галочку снизу (display user policy settings only).

Затем выбираем имя пользователя, для которого будут собираться данные, либо можно указать не включать в отчет настройки групповой политики для пользователя (display computer policy settings only).

Проверяем выбранные настройки, жмем «Next» и ждем, пока собираются данные и генерируется отчет.

Отчет содержит исчерпывающие данные об объектах групповых политик, примененных (или не примененных) к пользователю и компьютеру, а также об используемых фильтрах.

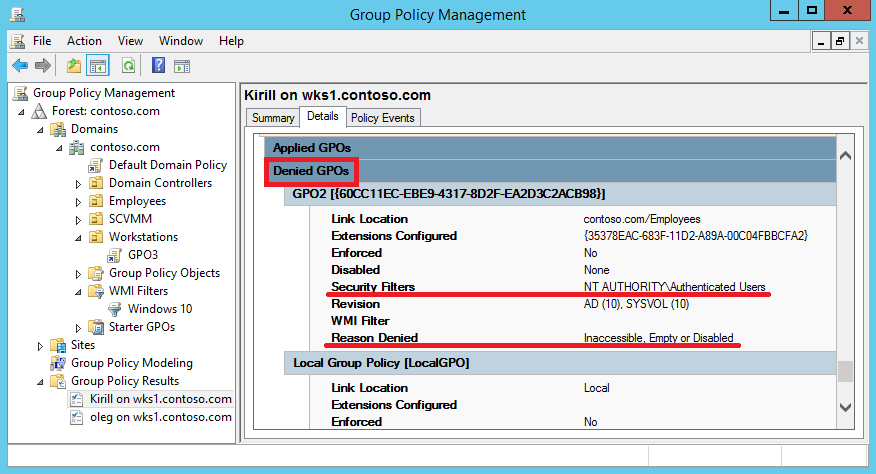

Для примера составим отчеты для двух разных пользователей и сравним их. Первым откроем отчет для пользователя Kirill и перейдем в раздел настроек пользователя. Как видите, к этому пользователю не применилась политика GPO2, поскольку у него нет прав на ее применение (Reason Denied — Inaсcessible).

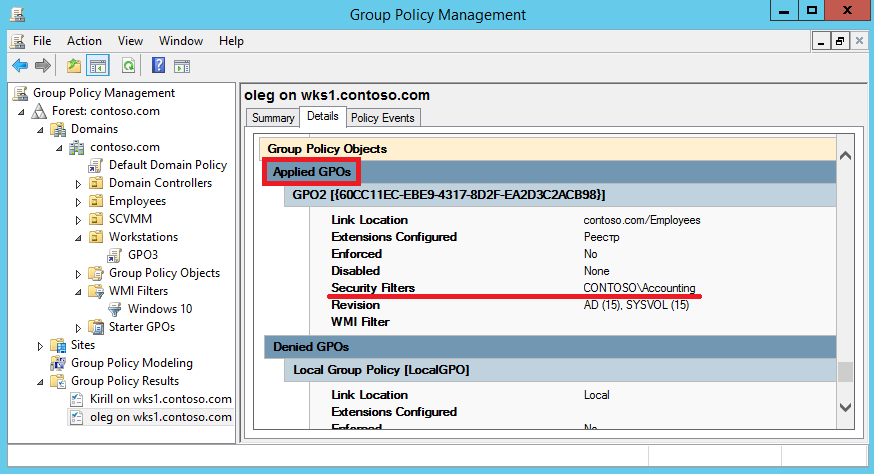

А теперь откроем отчет для пользователя Oleg. Этот пользователь является членом группы Accounting, поэтому к нему политика была успешно применена. Это означает, что фильтр безопасности успешно отработал.

На этом, пожалуй, я закончу ″увлекательное″ повествование о применении групповых политик. Надеюсь эта информация будет полезной и поможет вам в нелегком деле системного администрирования 🙂

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

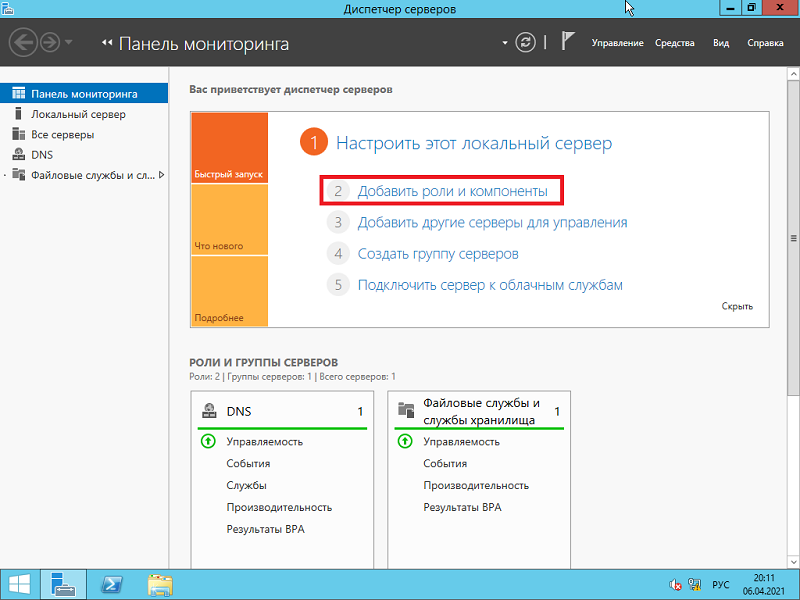

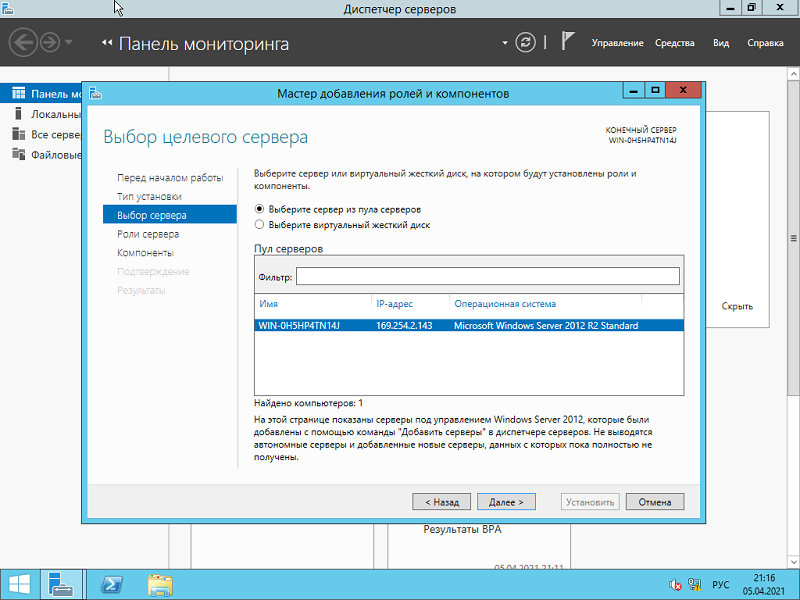

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

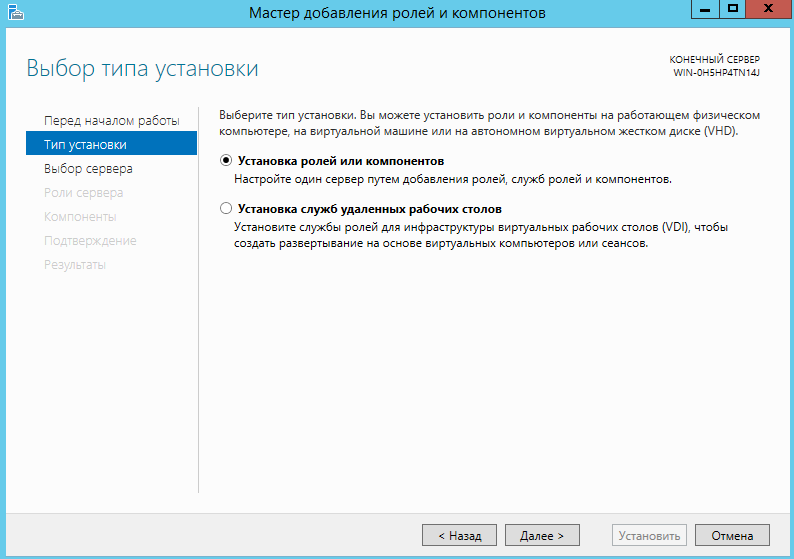

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

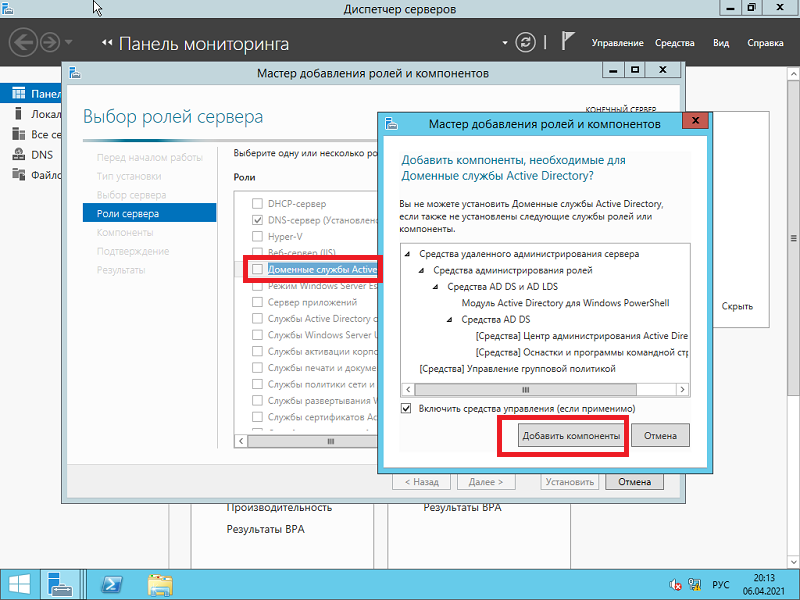

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

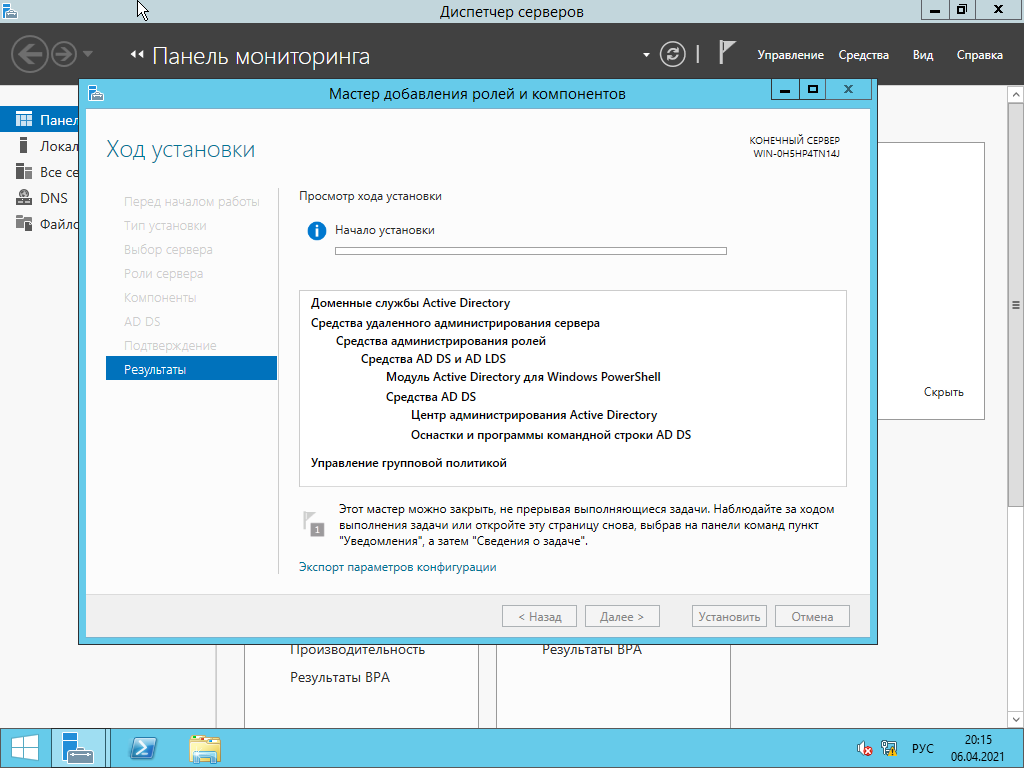

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

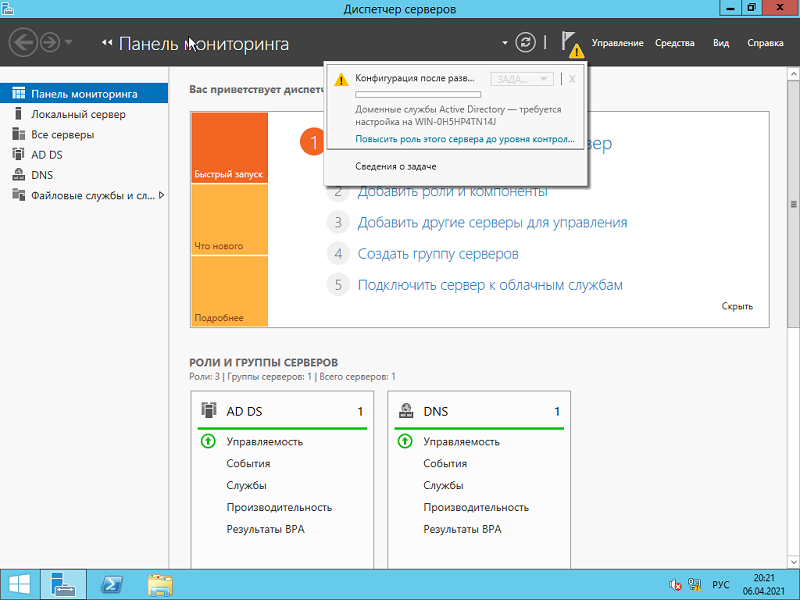

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

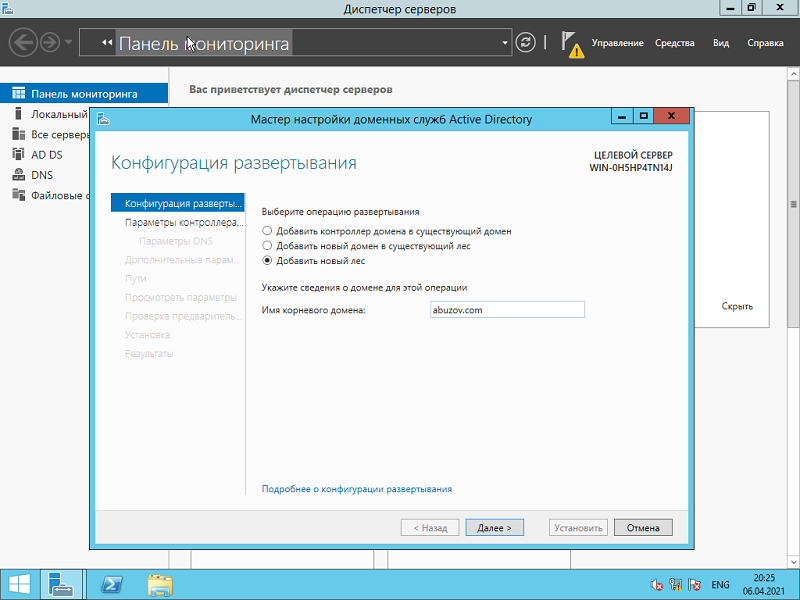

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

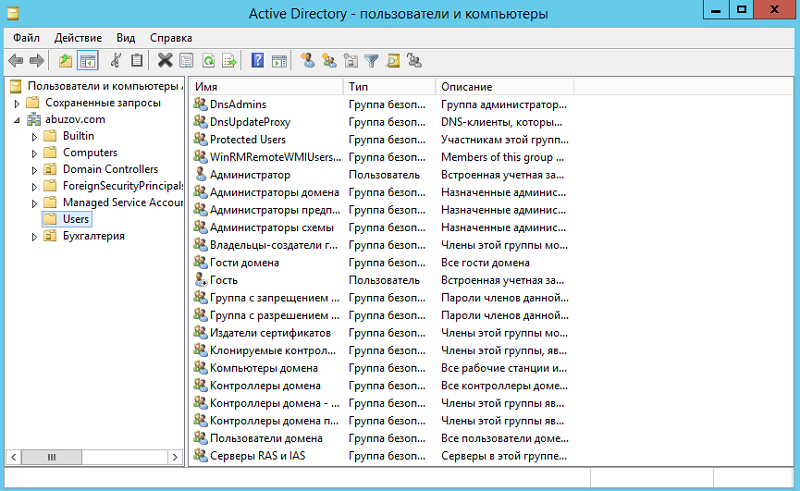

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

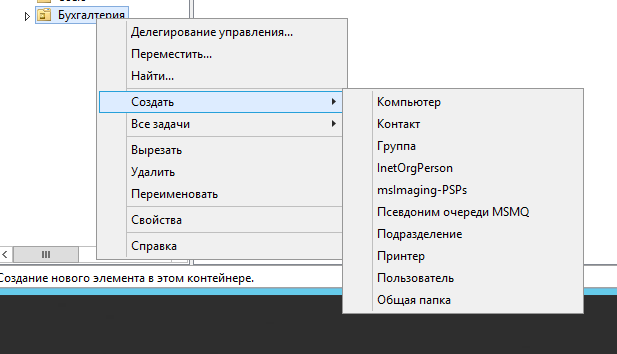

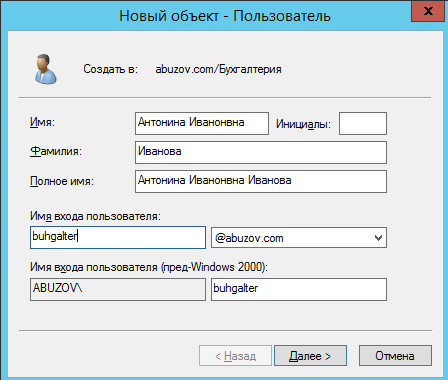

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

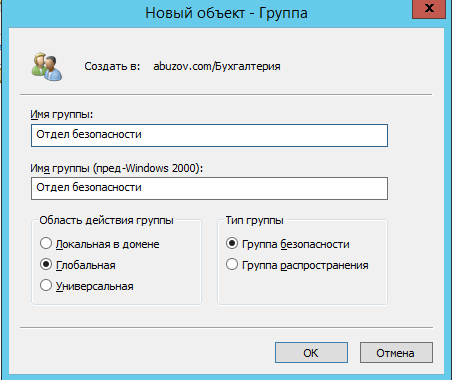

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

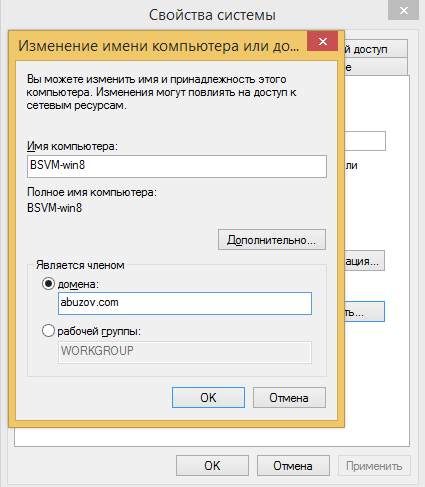

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

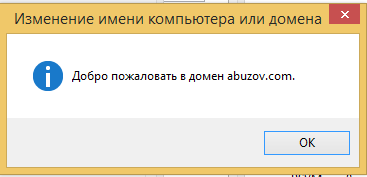

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

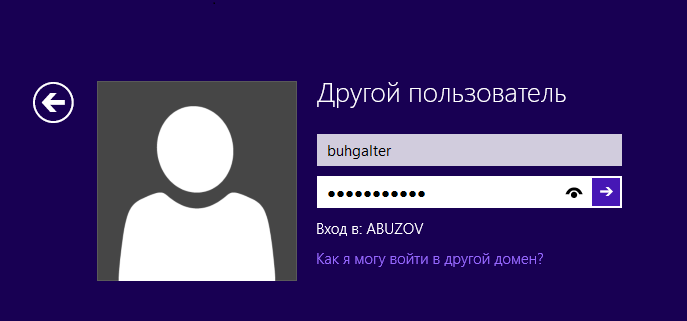

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

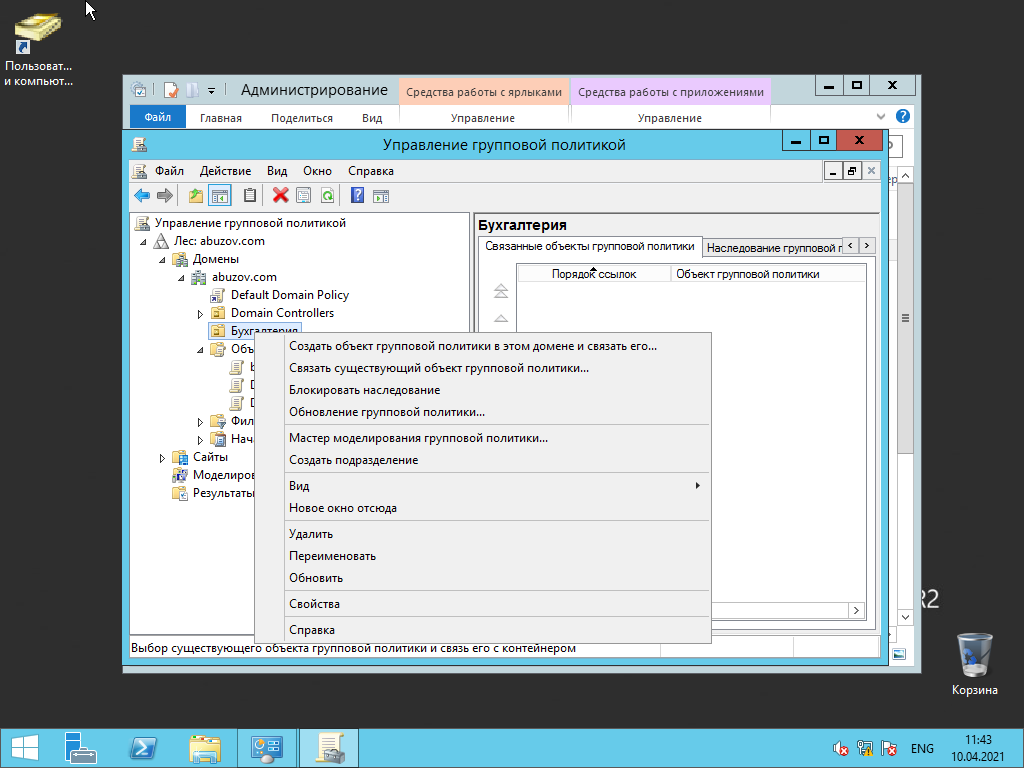

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

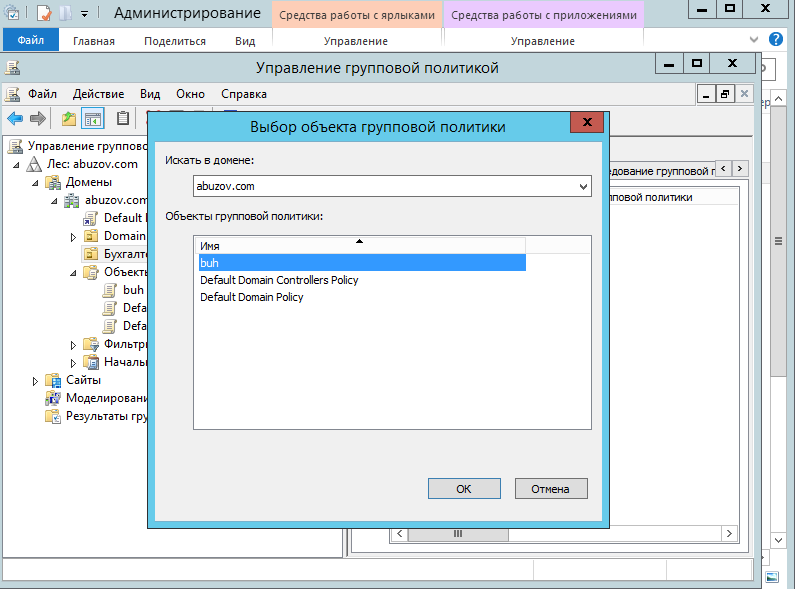

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

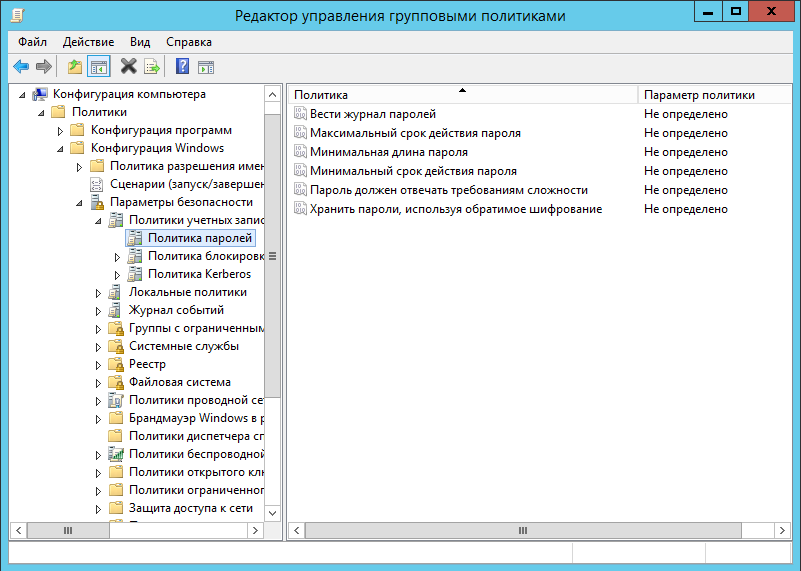

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

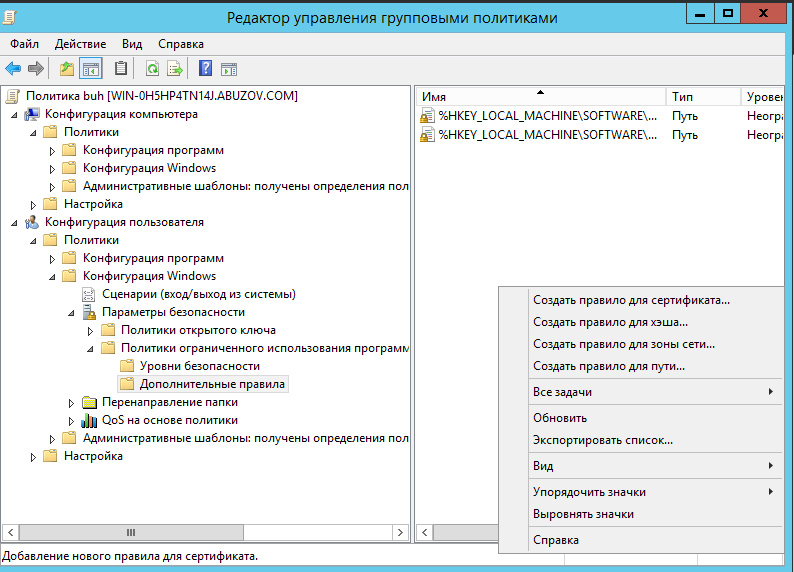

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

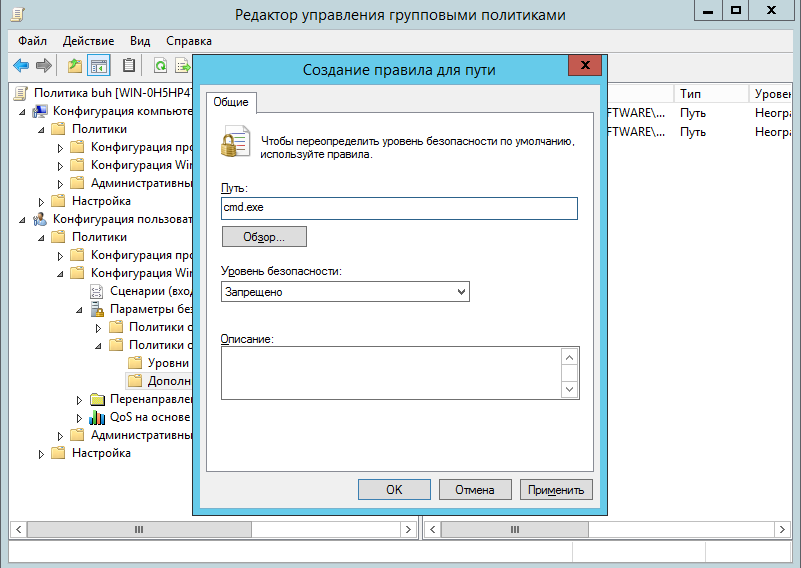

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

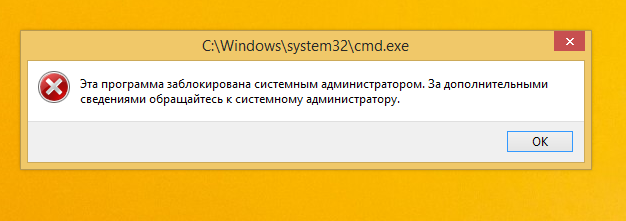

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

При попытке запустить командную строку на клиентской машине вы получите сообщение.