Конфигурация серверов

Введение

Сервер необходим любой крупной или даже не очень

крупной компании для совместного использования ресурсов. Это не только

информационные ресурсы. Например, к серверу могут обращаться как компьютеры,

так и телефоны, принтеры, факсы и другие устройства, подключенные к сети.

Сервер осуществляет хранение информационных ресурсов и организует совместный

доступ к ним нескольких компьютеров. И чем крупнее фирма и больше пользователей

сети, тем больше и мощнее необходим сервер.

Слово «server» происходит от английского слова

«serve» — служить, обслуживать. То есть сервер — это обслуживающий компьютер

или сеть компьютеров, предназначенные для обслуживания пользователей, которые

обращаются к нему со своим запросом.

Любой сервер, как и персональный компьютер не мыслим

без специального программного обеспечения. Для того, чтобы работа на сервере

была возможна необходима операционная система, которая позволяла бы

сконструировать информацию в виде понятного и привычного для пользователя

интерфейса. Существует несколько используемых операционных систем для серверов,

например, Windows NT или UNIX/Linux.

Цель: Изучение конфигурации серверного

оборудования, обновление операционной системы класса Unix

1. Задачи: Изучить конфигурацию серверного

оборудования Hyperion

RS230 G4

2. Обновить серверную операционную систему

класса Unix.

1.

Конфигурация сервера

Сервер — это компьютер или несколько

компьютеров, которые обладают большой мощностью и хранят большое количество

информации. Сервер всегда находится во включенном состоянии и подключен к сети

(локальной сети или сети Интернет), чтобы обрабатывать запросы пользователей и

выдавать необходимую информацию. Чем большее количество информации хранит

сервер на жестком диске чем больше количество пользователей, отправляющих

запрос, тем мощнее должен быть сервер.

Все сайты в сети Интернет расположены на

серверах. Если сайт содержит небольшое количество страниц и информации, то

таких сайтов на одном сервере может быть очень много. Если же сайт содержит и

обрабатывает огромное количество информации, то он находится на отдельном

сервере, и по сути сам является сервером. Так, например, поисковые системы

(Yandex, Google, Mail.ru и т.д.). Можно сказать, что все страницы всех сайтов в

интернет находятся на серверах этих компаний. В данном случае понятие сервер —

представляет собой большое количество компьютеров (серверов), связанных между

собой и работающих параллельно, для того, чтобы обеспечить быструю обработку

поискового запроса и выдачу результата.

1.1 Виды серверов

В зависимости от функций, которые выполняет

сервер, они подразделяются на виды. Основные из них, представлены ниже.

Файл-сервер — сервер, на котором хранятся все

файлы сети. Это жесткий диск или несколько дисков, хранящих информационные

ресурсы (различные файлы), к которым осуществлен доступ других компьютеров. Для

обмена файлами между клиентом и сервером используется протокол FTP (File

Transfer Protocol — протокол передачи файлов). С помощью этого протокола

пользователь может загружать документы, картинки, музыкальные файлы, программы

в сети. С его легкой подачи Вы можете загружать страницы любого сайта в

интернете, связывать компьютеры между собой. Доступ к файловому серверу

осуществляется после авторизации пользователя и защищен паролем. Файл-сервером

может считаться любой компьютер с большим дисковым пространством (жестким

диском), который хранит файлы различного типа.

Рисунок 1. Файл-сервер (схема соединений)

Почтовый сервер — сервер, совершающий принятие и

отправление почтовой переписки. Оболочка почтового сервера может быть любая, в

зависимости от программного обеспечения, установленного на Вашем компьютере. Но

сам почтовый сервер, это нечто большее. После отправки электронной почты на

конкретный почтовый адрес, сообщение поступает на почтовый сервер, где

обрабатывается. Адрес получателя индексируется, почтовый сервер находит его в

сети и отправляет сообщение получателю. В этом процессе участвует не один

почтовый сервер, а множество серверов, которые обмениваются между собой

информацией.

Рисунок 2. Схема почтового сервера

Веб-сервер — сервер, на котором расположены все

сайты, находящиеся в сети Интернет. Это сервер, который подключен к интернету и

принимает запросы пользователей с помощью протокола HTTP (HyperText Transfer

Prоtocоl — протокол передачи гипертекста). Веб-сервер получает запрос,

обрабатывает его и выдает результат, который может быть не только файловым, но

и гипертекстовым. Запросы идентифицируются с помощью URL (Uniform Resource Locator

— универсальный локатор ресурса), стандартного способа записи адреса ресурса в

сети Интерент. По сути веб-хостинг это и есть веб-сервер. Он является

хранителем страниц Вашего сайта на своем сервере и проводником между Вами и

Вашим сайтом, а также между вашим ресурсом и другими пользователями сети.

Рисунок 3. Схема веб-сервера

Прокси-сервер — по сути это тоже веб-сервер, но

он осуществляет запросы в интернет вместо вас. Это комплекс программ, с помощью

которого пользователь получает информацию из сети косвенно. То есть

пользователь (клиент) сначала подключается к прокси-серверу и отправляет ему

запрос. После чего сервер сам находит информацию в сети и отправляет ее

клиенту. Но ответ на запрос может быть изменен прокси-сервером. Это делается с

определенной целью. Использование прокси-сервера позволяет защитить клиентский

компьютер или локальную сеть от атак вредоносных программ, обеспечить

анонимность доступа клиента, ограничить доступ к некоторым ресурсам сети или напротив,

обойти запреты на непосредственный доступ к некоторым ресурсам, позволяет

сжимать данные, отвечающие на запрос или предоставить запрошенную клиентом

информацию из кеша прокси-сервера.

сервер блок сборка обновление

Рисунок 4. Схема прокси-сервера

Сервер базы данных — сервер, который обслуживает

базу данных и обеспечивает доступ к данным с помощью системы клиент-сервер. В

основном все программы используют для своей работы базы данных (базы данных

отдельной фирмы, сайты в интернете и др.). Если количество данных очень большое

и к ним необходим совместный доступ, то для этого выделяется отдельный сервер

базы данных. Для веб-сервера это просто необходимо. Для работы с базами данных

чаще всего используется язык программирования SQL, язык структурированных

запросов. Самыми распространенными серверами баз данных являются SQL SERVER

(Microsoft), SQL BASE SERVER, Oracle SERVER (Oracle Corporation), IBM DB2,

Informix. Они работают на платформе различных операционных систем, таких как

MSDOS, OS/2, Xenix, Unix.

Рисунок 5. Сервер базы данных

Игровой сервер — сервер, обеспечивающий связь

между клиентами сети, который позволяет им взаимодействовать друг с другом.

Целью такого взаимодействия является игра, программное обеспечение которой

находится на сервере и позволяет игрокам общаться между собой в рамках

конкретной игры. Игровой сервер получает информацию о состоянии файлов игрока и

его действиях, обрабатывает их, производит обновление системы и отправляет

данные после систематизации всем участникам игры. В основном, игровой сервер

размещен на сервере какой-либо хостинг компании. Для примера, самой популярным

игровым сервером в сети является игра «Counter-Strike».

Рисунок 6. Схема включение игрового сервера

напрямую на статический IP

Конфигурация серверной машины на примере Hyperion

RS230 G4

Рисунок 7 общий вид сервера hyperion

RS230 G4

Данный сервер предназначен для производительных

вычислений

Системные требование сервера:

Применение: виртуализация, большие БД, cloud

computing, data mining, ERP, CRM, сервер Citrix, производительные вычисления

Набор микросхем: Intel C602

Процессоры: 1 или 2 Intel Xeon E5-26xx v2 (до 24

ядер)

Системная шина:

Intel DMI 4GB/s

Максимальный объём памяти: 1.5TB восьмиканальной

DDR3, 24 слота

Встроенные контроллеры: Технология дочерних плат

расширенияSAS RAID 8 портов (активация через дополнительный ROM)

Опциональные контроллеры: Дочерняя плата SAS HBA

(не занимает слот PCI) Дочерняя плата двухпортового 10 Gb Ethernet SFP+ SAS

RAID контроллеры

Адаптеры FibreChannel и InfiniBand HCA

Максимальное количество дисков: 12x

3.5” SAS/SATA/SSD с горячей заменой, 6G экспандер с двойным входом или 24x 2.5”

SAS/SATA/SSD с горячей заменой 6G экспандер с двойным входом 1 внутренний SATA

DOM 2x 2.5” SATA/SSD с горячей заменой

Видеоконтроллер: ASPEED 2300, 64Mb

Слоты расширения: 3x PCI-E 3.0 16x 2x

PCI-E

3.0 16x

LP 2x

PCI-E

3.0 4x

mezz

Сетевые интерфейсы: 2x

Intel Powerville

I350 1GbE

RJ45 или 2x

Intel Twinville

X540 10GbE

RJ45 2x

Intel® 82599ES

10Gb SFP+

дочерняя плата (опция) Поддержка технологии FCoE

Интерфейсы: Задняя панель VGA

RS232 3 x

RJ45 2 x

USB

Управление системой: IPMI 2.0 интегрировано KVM

over IP, Virtual Media Выделенный порт Ethernet DCMI

Поддерживаемые ОС:

SuSE Linux Enterprise Server 11 Семейство

Microsoft Windows® Server 2012 Red Hat Enterprise Linux 6 VMware® vSphere 5

Oracle Solaris 11

Блок питания: 1100Вт (опционально 460Вт) дублированный

с горячей заменой Поддержка Intel

Node Management

Охлаждение: 4 управляемых вентилятора охлаждения

системы с легкой заменой

Рабочие условия Относительная влажность: 10-75%

Диапазон температур: 10-35 °C

1.2 Аппаратная

составляющая сервера (на примере Hyperion RC 100 G4)

Рисунок 8 внешний вид серверной машины hyperion

RS230 G4

Рисунок 9 Задняя панель

Рисунок 10 блок питание hyperion

RS230 G4

Рисунок 11 материнская плата hyperion

RS230 G4

Рисунок 12 общий вид задней панели hyperion

RS230 G4

.3 ПРАВИЛО ЗАМЕНЫ БЛОКОВ

Как правило сервера находиться в серверных

стойках, перед демонтажем необходимо стандартными средствами отключить сервер,

отсоединить все периферийные устройства, разблокировать фиксаторы, вынуть

сервер из стойки и перенести на заранее подготовленное место.

Главная суть обслуживание сервера в следующем:

Осмотр элементов сервера

Удаление загрязнений

Перезаклада термопасты в высокотемпературных

элементах.

Очистка и проверка систем питания.

Сборка и установка в стойку

Осмотр элементов сервера

После снятия крышки корпуса необходимо тщательно

осмотреть все элементы сервера: блоки питания, места разъёмов радиаторов и

систем охлаждения. С особой тщательностью необходимо осматривать элементы

системы охлаждения, а так же на наличие вздутий и окисления у элементов

материнской платы. Системы охлаждения осматриваться на наличие люфтов и

заеданий при вращении. Удаление загрязнений. Перед выполнением процедуры по

удалению загрязнений, необходимо с рабочих элементов, инструментов, самого

себя, снять статическое электричество специальными браслетами. Очистка

загрязнений выполняется методом «сдувания» сжатым воздухом под давлением от 3

до 6 Атм. На расстоянии 10-25 см от рабочей поверхности

Ни в коем случае не собирайте пыль или

загрязнения пылесосом или иными всасывающими устройствами или пластиковыми

насадками (щелевые насадки) т.к. в зонах быстрого течения воздуха возникают

большие потенциалы статического электричества, которое выводит из строя

полупроводниковые элементы сервера.

Необходимо аккуратно продуть все элементы

охлаждения, корпус сервера, места подключения питания Замена вышедших из строя

элементов. После чистки от загрязнений элементов сервера необходимо произвести

замену вышедших из строя элементов (если таковые имеются). В нашем случае мы

проводим замену вышедшего из строя блока питания. Замена термопасты. В процессе

эксплуатации сервера в местах повышенных температур (процессоры, чипсеты, идр)

используются теплопроводящие пасты. Как правило сервера работают в режиме 7/24

и в достаточно нагруженном режиме. При длительной эксплуатации термопаста

«высыхает» и теряет свои теплопроводные свойства. Одной из основных задач

обслуживания сервера является «замена» теплопроводящей пасты. Замена

выполняется следующим способом: Демонтаж радиатора охлаждения. Очистка

спиртовым раствором поверхности радиатора охлаждения и процессора. Нанесение

пасты Монтаж радиатора охлаждения. В общем, замена термопасты процедура

несложная и не требует каких либо навыков, но выполнять ее нужно обязательно

хотя бы один раз в год. Очистка и проверка систем питания. Одним из основных

высоконагруженных элементов сервера являются блоки питания. Как правило они

установлены в корпус сервера, имеют компактное исполнение, высокие мощностные

характеристики и температурные режимы работы. При регламентом обслуживании,

обязательно нужно производить демонтаж блока питания, его вскрытие и очистка от

загрязнений. Почему нужно чистить блоки питания сервера внутри? Компактное

исполнение блока питания быстро накапливает загрязнения, в больших городах в

воздухе повышенное содержание сажевых элементов которые коксуются в устройстве

и при определенных условиях вызывают короткое замыкание силовых цепей элементов

питания, тем самым в лучшем случае выводят его из строя в худшем приводят к

поломке всего сервера, вплоть до потери всех данных. Сборка сервера выполняется

в обратном порядке, необходимо без перекосов установить сервер в салазки стойки

и зафиксировать его стопорами.

2. Серверные

Операционные системы(ОС)

Серверная операционная система — предназначена

для управления программным обеспечением, которое в свою очередь обслуживает

всех пользователей сети, как внутренней, так и внешней. А почему нельзя

использовать обычную, пользовательскую ОС в качестве серверной? Спросите вы, да

потому что серверная ОС предоставляет специализированный функционал управления,

так сказать более удобный, эффективный, разработанный специально для конкретных

целей администрирования и управления и такого функционала просто нет в

пользовательских операционных системах, которые, кстати, выступают клиентами

этих серверных операционных систем. И, конечно же, можно сделать вывод — если у

нас имеется специализированный функционал соответственно и стоимость этого

функционала будет совсем другая, есть конечно и исключения.

Выбор серверной операционной системы. Прежде всего

необходимо четко определить для каких целей будет использоваться данный сервер

и соответственно его операционная система. И уже, исходя из конкретной задачи

выбирать операционную систему и необходимую конфигурацию оборудования для этой

операционной системы.

Рассмотрим самые популярные и распространенные

серверные операционные системы.

Компания Microsoft. : две операционные системы

это: Windows Server 2003 и Windows Server 2008 R2.

Рисунок 13 логотип Os

Windows Server2003

Server 2003- операционная система семейства Windows

NT от компании Microsoft,

предназначенная для работы на серверах. Она была выпущена 24 апреля 2003 года.

Windows Server 2003 является развитием Windows

2000 Server и серверным

вариантом операционной системы Windows

XP. Основными

особенностями данных операционных систем являются наличие в их составе

платформы Microsoft .NET Framework, а также поддержка Web-сервисов XML (вплоть

до наличия в составе операционной системы UDDI-сервера). Она поддерживает серверы

на базе 64-разрядных процессоров (до восьми штук) и объем оперативной памяти до

64 Гбайт и выпускается в версиях для 32- и 64-разрядных платформ;

Данный продукт может использоваться практически

для всех целей, которые возникают у администраторов, но не стоит забывать и про

качество, так как все desktop-ные варианты (т.е. имеют графическую оболочку)

запрашивают на много больше ресурсов, чем без интерфейсные операционные

системы, поэтому если вы собираетесь использовать ОС с графической оболочкой, необходимо

учесть это при выборе оборудования для сервера. Windows Server 2003 отлично

подходит для начинающих системных администраторов. Данная платформа подходит

для контроллеров домена, если вы используете службу каталогов Active Directory,

также если вы планируете в своей сети использовать удаленное подключение

пользователей, то на этой ОС вы легко можете реализовать

«Сервер терминалов».

Процессор с тактовой частотой 133 МГц или выше

для ПК с процессорами x86; 733 MHz для ПК с процессорами Itanium; поддержка до

8 процессоров 32- или 64-разрядной версии.

ОЗУ Требуется минимум 128 МБ ОЗУ; максимум 32 ГБ

для ПК с 32-разрядными процессорами x86 или 64 ГБ для ПК с 64-разрядными

процессорами Itanium.

Жесткий диск 1,5 ГБ свободного места на

жестком диске для ПК с процессорами x86; 2 ГБ для ПК с процессорами Itanium;

для установки через сеть требуется дополнительное место на жестком диске.

Привод Дисковод для компакт- или DVD-дисков.

Экран Требуется VGA или оборудование,

поддерживающее перенаправление консоли.

Прочее Windows Server 2003 Enterprise Edition,

64-разрядная версия совместима с 64-разрядными системами Intel Itanium и не

может быть установлена в 32-разрядных системах.

Рисунок 14 логотип

Os Windows Server 2008 R2.

Windows Server 2008 R2 является уже лидером

многих тестов по производительности серверных операционных систем. Например,

файловый сервер лучше всего поднимать на этой ОС. Помимо этого в данной

операционной системе: улучшенная поддержка виртуализации, новая версия службы

каталогов Active Directory, поддержка до 256 процессоров, в отличие от Windows

Server 2003, также здесь лучше реализован «сервер терминалов». Плюсом данной

платформы является то, что она походит для качественного выполнения практически

всех задач, а минусом то, что требует больше ресурсов в отличие от своих

сородичей.

Минимально: 1 ГГц

Рекомендуется: 2 ГГц

Оптимально: 3 ГГц и больше

Память: Минимально: ОЗУ 512 МБ

Рекомендуется: ОЗУ 1 ГБ

Оптимально: ОЗУ 2 ГБ (полная установка) или 1 ГБ

(установка ядра сервера) и более

Максимально (32-разрядные системы): 4 ГБ (выпуск

Standard) или 64 ГБ (выпуски Enterprise и Datacenter)

Максимально (64-разрядные системы): 32 ГБ

(выпуск Standard) или 2 ТБ (выпуски Enterprise, Datacenter и для систем на базе

Itanium)

Свободное место на диске Минимально: 8 ГБ

Рекомендуется: 40 ГБ (полная установка) или 10

ГБ (установка ядра сервера)

Оптимально: 80 ГБ (полная установка) или 40 ГБ

(установка ядра сервера) и больше. Примечание. Компьютерам с объемом ОЗУ более

16 ГБ требуется больше дискового пространства для файлов подкачки, спящего

режима и дампа памятиServer 10.10. который использует ядро Linux. Существуют

уже более новые релизы этого дистрибутива, такие как Ubuntu Server 11.04 и

Ubuntu Server 11.10

Рисунок 15 Логотип Os

Ubuntu server

Server 10.10 отличается простотой установки и

обслуживания, обеспечивает высокую надежность и производительность, а также

имеет высокий уровень безопасности и отлично подходит практически для всех

задач.

Процессор: 300 MHz x86128MB

Оперативной памяти (RAM): 1GB доступного

пространства жесткого диска

Видеокарта и монитор: совместимый для разрешения

640×480 пикселей

Оптический привод: для чтения CD/DVD дисков или

USB порт (либо оба устройства)

Наличие сети Интернет (не обязательно)8.2 —

Unix-подобная операционная система, очень популярна среди Интернет компаний,

так как данная операционная система отлично подходит для всевозможных

web-серверов.

Рисунок 16 логотип Os

FreeBSD

отличный вариант для web-сервера потому что, это

мощный TCP/IP-стек с поддержкой промышленных стандартов, таких как SLIP, PPP,

NFS, DHCP и NIS. И поэтому FreeBSD может легко взаимодействовать с другими

системами, а также работать сервером крупного предприятия, предоставляя

жизненно важные функции, такие как NFS (удалённый доступ к файлам) и услуги

электронной почты, или представлять вашу организацию в Интернете, обеспечивая

работу таких служб как: WWW, FTP, маршрутизацию и функции межсетевого экрана.

На FreeBSD работают одни из самых крупных и

загруженных сайтов в Интернете (например, Yahoo!) и большая доля всех остальных

сайтов также работают на FreeBSD.

Но FreeBSD можно использовать не только как

платформу для Интернет-сервера, но и в качестве обычного сервера который

выполняет все те задачи, которые выполняют другие серверные операционные

системы и ограничивать возможности FreeBSD не нужно. FreeBSD отличается высокой

безопасностью и производительностью. Кроме того, данная операционная система

обойдется вам бесплатно и помимо всего прочего FreeBSD разрабатывается и

поддерживается большой командой разработчиков.

Системные требование:

Место на жестком диске: минимум 150 MB

свободного места на диске для самой минимальной установки.

Видеокарта: большинство видеокарт AGP, PCI, PCIе

и PCI-X работает в X.Org.

Звуковая карта: любая.

x86 (в том числе Pentium® и Athlon™),

2.1 Сетевые

операционные системы

Сетевая операционная система составляет основу

любой вычислительной сети. Каждый компьютер в сети в значительной степени

автономен, поэтому под сетевой операционной системой в широком смысле

понимается совокупность операционных систем отдельных компьютеров,

взаимодействующих с целью обмена сообщениями и разделения ресурсов по единым

правилам — протоколам. В узком смысле сетевая ОС — это операционная система

отдельного компьютера, обеспечивающая ему возможность работать в сети.

Рис. 17. Структура сетевой ОС

В сетевой операционной системе

отдельной машины можно выделить несколько частей:

· Средства управления

локальными ресурсами компьютера: функции распределения оперативной памяти между

процессами, планирования и диспетчеризации процессов, управления процессорами в

мультипроцессорных машинах, управления периферийными устройствами и другие

функции управления ресурсами локальных ОС.

· Средства

предоставления собственных ресурсов и услуг в общее пользование — серверная

часть ОС (сервер). Эти средства обеспечивают, например, блокировку файлов и

записей, что необходимо для их совместного использования; ведение справочников

имен сетевых ресурсов; обработку запросов удаленного доступа к собственной

файловой системе и базе данных; управление очередями запросов удаленных

пользователей к своим периферийным устройствам.

· Средства запроса доступа

к удаленным ресурсам и услугам и их использования — клиентская часть ОС

(редиректор). Эта часть выполняет распознавание и перенаправление в сеть

запросов к удаленным ресурсам от приложений и пользователей, при этом запрос

поступает от приложения в локальной форме, а передается в сеть в другой форме,

соответствующей требованиям сервера. Клиентская часть также осуществляет прием

ответов от серверов и преобразование их в локальный формат, так что для

приложения выполнение локальных и удаленных запросов неразличимо.

· Коммуникационные

средства ОС, с помощью которых происходит обмен сообщениями в сети. Эта часть

обеспечивает адресацию и буферизацию сообщений, выбор маршрута передачи

сообщения по сети, надежность передачи и т.п., то есть является средством транспортировки

сообщений.

В зависимости от функций,

возлагаемых на конкретный компьютер, в его операционной системе может

отсутствовать либо клиентская, либо серверная части.

На рисунке 17 показано

взаимодействие сетевых компонентов. Здесь компьютер 1 выполняет роль

«чистого» клиента, а компьютер 2 — роль «чистого» сервера,

соответственно на первой машине отсутствует серверная часть, а на второй —

клиентская. На рисунке отдельно показан компонент клиентской части —

редиректор. Именно редиректор перехватывает все запросы, поступающие от

приложений, и анализирует их. Если выдан запрос к ресурсу данного компьютера,

то он переадресовывается соответствующей подсистеме локальной ОС, если же это

запрос к удаленному ресурсу, то он переправляется в сеть. При этом клиентская

часть преобразует запрос из локальной формы в сетевой формат и передает его

транспортной подсистеме, которая отвечает за доставку сообщений указанному

серверу. Серверная часть операционной системы компьютера 2 принимает запрос,

преобразует его и передает для выполнения своей локальной ОС. После того, как

результат получен, сервер обращается к транспортной подсистеме и направляет

ответ клиенту, выдавшему запрос. Клиентская часть преобразует результат в

соответствующий формат и адресует его тому приложению, которое выдало запрос.

Рис. 17. взаимодействие

компонентов операционной системы при взаимодействии компьютеров

На практике сложилось несколько

подходов к построению сетевых операционных систем (рисунок 18).

Первые сетевые ОС представляли

собой совокупность существующей локальной ОС и надстроенной над ней сетевой

оболочки. При этом в локальную ОС встраивался минимум сетевых функций, необходимых

для работы сетевой оболочки, которая выполняла основные сетевые функции.

Примером такого подхода является использование на каждой машине сети

операционной системы MS DOS (у которой начиная с ее третьей версии появились

такие встроенные функции, как блокировка файлов и записей, необходимые для

совместного доступа к файлам). Принцип построения сетевых ОС в виде сетевой

оболочки над локальной ОС используется и в современных ОС, таких, например, как

LANtastic или Personal Ware.

Однако более эффективным представляется

путь разработки операционных систем, изначально предназначенных для работы в

сети. Сетевые функции у ОС такого типа глубоко встроены в основные модули

системы, что обеспечивает их логическую стройность, простоту эксплуатации и

модификации, а также высокую производительность. Примером такой ОС является

система Windows NT фирмы Microsoft, которая за счет встроенности сетевых

средств обеспечивает более высокие показатели производительности и защищенности

информации по сравнению с сетевой ОС LAN Manager той же фирмы (совместная

разработка с IBM), являющейся надстройкой над локальной операционной системой

OS/2.

2.2

Одноранговые сетевые ОС и ОС с выделенными серверами

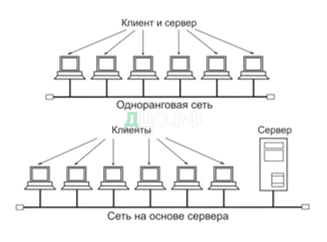

В зависимости от того, как

распределены функции между компьютерами сети, сетевые операционные системы, а

следовательно, и сети делятся на два класса: одноранговые и двухранговые

(рисунок 19). Последние чаще называют сетями с выделенными серверами.

(а)

(б)

Рис. 19 (а) — Одноранговая

сеть, (б) — Двухранговая сеть

Если компьютер предоставляет

свои ресурсы другим пользователям сети, то он играет роль сервера. При этом

компьютер, обращающийся к ресурсам другой машины, является клиентом. Как уже

было сказано, компьютер, работающий в сети, может выполнять функции либо

клиента, либо сервера, либо совмещать обе эти функции.

Если выполнение каких-либо

серв9999ерных функций является основным назначением компьютера (например, предоставление

файлов в общее пользование всем остальным пользователям сети или организация

совместного использования факса, или предоставление всем пользователям сети

возможности запуска на данном компьютере своих приложений), то такой компьютер

называется выделенным сервером. В зависимости от того, какой ресурс сервера

является разделяемым, он называется файл-сервером, факс-сервером,

принт-сервером, сервером приложений и т.д.

Очевидно, что на выделенных

серверах желательно устанавливать ОС, специально оптимизированные для

выполнения тех или иных серверных функций. Поэтому в сетях с выделенными

серверами чаще всего используются сетевые операционные системы, в состав

которых входит нескольких вариантов ОС, отличающихся возможностями серверных

частей. Например, сетевая ОС Novell NetWare имеет серверный вариант,

оптимизированный для работы в качестве файл-сервера, а также варианты оболочек

для рабочих станций с различными локальными ОС, причем эти оболочки выполняют

исключительно функции клиента. Другим примером ОС, ориентированной на

построение сети с выделенным сервером, является операционная система Windows

NT. В отличие от NetWare, оба варианта данной сетевой ОС — Windows NT Server

(для выделенного сервера) и Windows NT Workstation (для рабочей станции) — могут

поддерживать функции и клиента и сервера. Но серверный вариант Windows NT имеет

больше возможностей для предоставления ресурсов своего компьютера другим

пользователям сети, так как может выполнять более широкий набор функций,

поддерживает большее количество одновременных соединений с клиентами, реализует

централизованное управление сетью, имеет более развитые средства защиты.

Выделенный сервер не принято

использовать в качестве компьютера для выполнения текущих задач, не связанных с

его основным назначением, так как это может уменьшить производительность его

работы как сервера. В связи с такими соображениями в ОС Novell NetWare на

серверной части возможность выполнения обычных прикладных программ вообще не

предусмотрена, то есть сервер не содержит клиентской части, а на рабочих

станциях отсутствуют серверные компоненты. Однако в других сетевых ОС

функционирование на выделенном сервере клиентской части вполне возможно.

Например, под управлением Windows NT Server могут запускаться обычные программы

локального пользователя, которые могут потребовать выполнения клиентских

функций ОС при появлении запросов к ресурсам других компьютеров сети. При этом

рабочие станции, на которых установлена ОС Windows NT Workstation, могут

выполнять функции невыделенного сервера.

Важно понять, что несмотря на

то, что в сети с выделенным сервером все компьютеры в общем случае могут

выполнять одновременно роли и сервера, и клиента, эта сеть функционально не

симметрична: аппаратно и программно в ней реализованы два типа компьютеров — одни,

в большей степени ориентированные на выполнение серверных функций и работающие

под управлением специализированных серверных ОС, а другие — в основном

выполняющие клиентские функции и работающие под управлением соответствующего

этому назначению варианта ОС. Функциональная несимметричность, как правило,

вызывает и несимметричность аппаратуры — для выделенных серверов используются

более мощные компьютеры с большими объемами оперативной и внешней памяти. Таким

образом, функциональная несимметричность в сетях с выделенным сервером

сопровождается несимметричностью операционных систем (специализация ОС) и

аппаратной несимметричностью (специализация компьютеров).

В одноранговых сетях все

компьютеры равны в правах доступа к ресурсам друг друга. Каждый пользователь

может по своему желанию объявить какой-либо ресурс своего компьютера

разделяемым, после чего другие пользователи могут его эксплуатировать. В таких

сетях на всех компьютерах устанавливается одна и та же ОС, которая

предоставляет всем компьютерам в сети потенциально равные возможности.

Одноранговые сети могут быть построены, например, на базе ОС LANtastic,

Personal Ware, Windows for Workgroup, Windows NT Workstation.

В одноранговых сетях также

может возникнуть функциональная несимметричность: одни пользователи не желают

разделять свои ресурсы с другими, и в таком случае их компьютеры выполняют роль

клиента, за другими компьютерами администратор закрепил только функции по

организации совместного использования ресурсов, а значит они являются

серверами, в третьем случае, когда локальный пользователь не возражает против

использования его ресурсов и сам не исключает возможности обращения к другим

компьютерам, ОС, устанавливаемая на его компьютере, должна включать и

серверную, и клиентскую части. В отличие от сетей с выделенными серверами, в

одноранговых сетях отсутствует специализация ОС в зависимости от преобладающей

функциональной направленности — клиента или сервера. Все вариации реализуются

средствами конфигурирования одного и того же варианта ОС.

Одноранговые сети проще в

организации и эксплуатации, однако они применяются в основном для объединения

небольших групп пользователей, не предъявляющих больших требований к объемам

хранимой информации, ее защищенности от несанкционированного доступа и к

скорости доступа. При повышенных требованиях к этим характеристикам более

подходящими являются двухранговые сети, где сервер лучше решает задачу

обслуживания пользователей своими ресурсами, так как его аппаратура и сетевая

операционная система специально спроектированы для этой цели.

2.3 ОС

для рабочих групп и ОС для сетей масштаба предприятия

Сетевые операционные системы

имеют разные свойства в зависимости от того, предназначены они для сетей

масштаба рабочей группы (отдела), для сетей масштаба кампуса или для сетей

масштаба предприятия.

· Сети отделов — используются

небольшой группой сотрудников, решающих общие задачи. Главной целью сети отдела

является разделение локальных ресурсов, таких как приложения, данные, лазерные

принтеры и модемы. Сети отделов обычно не разделяются на подсети.

· Сети кампусов —

соединяют несколько сетей отделов внутри отдельного здания или внутри одной

территории предприятия. Эти сети являются все еще локальными сетями, хотя и

могут покрывать территорию в несколько квадратных километров. Сервисы такой

сети включают взаимодействие между сетями отделов, доступ к базам данных

предприятия, доступ к факс-серверам, высокоскоростным модемам и

высокоскоростным принтерам.

· Сети предприятия

(корпоративные сети) — объединяют все компьютеры всех территорий отдельного

предприятия. Они могут покрывать город, регион или даже континент. В таких

сетях пользователям предоставляется доступ к информации и приложениям,

находящимся в других рабочих группах, других отделах, подразделениях и

штаб-квартирах корпорации.

Главной задачей операционной

системы, используемой в сети масштаба отдела, является организация разделения

ресурсов, таких как приложения, данные, лазерные принтеры и, возможно,

низкоскоростные модемы. Обычно сети отделов имеют один или два файловых сервера

и не более чем 30 пользователей. Задачи управления на уровне отдела

относительно просты. В задачи администратора входит добавление новых

пользователей, устранение простых отказов, инсталляция новых узлов и установка

новых версий программного обеспечения. Операционные системы сетей отделов

хорошо отработаны и разнообразны, также, как и сами сети отделов, уже давно

применяющиеся и достаточно отлаженные. Такая сеть обычно использует одну или

максимум две сетевые ОС. Чаще всего это сеть с выделенным сервером NetWare 3.x

или Windows NT, или же одноранговая сеть, например сеть Windows for Workgroups.

Пользователи и администраторы

сетей отделов вскоре осознают, что они могут улучшить эффективность своей

работы путем получения доступа к информации других отделов своего предприятия.

Если сотрудник, занимающийся продажами, может получить доступ к характеристикам

конкретного продукта и включить их в презентацию, то эта информация будет более

свежей и будет оказывать большее влияние на покупателей. Если отдел маркетинга

может получить доступ к характеристикам продукта, который еще только

разрабатывается инженерным отделом, то он может быстро подготовить

маркетинговые материалы сразу же после окончания разработки.

Итак, следующим шагом в

эволюции сетей является объединение локальных сетей нескольких отделов в единую

сеть здания или группы зданий. Такие сети называют сетями кампусов. Сети

кампусов могут простираться на несколько километров, но при этом глобальные

соединения не требуются.

Операционная система, работающая

в сети кампуса, должна обеспечивать для сотрудников одних отделов доступ к

некоторым файлам и ресурсам сетей других отделов. Услуги, предоставляемые ОС

сетей кампусов, не ограничиваются простым разделением файлов и принтеров, а

часто предоставляют доступ и к серверам других типов, например, к факс-серверам

и к серверам высокоскоростных модемов. Важным сервисом, предоставляемым

операционными системами данного класса, является доступ к корпоративным базам

данных, независимо от того, располагаются ли они на серверах баз данных или на

миникомпьютерах.

Именно на уровне сети кампуса

начинаются проблемы интеграции. В общем случае, отделы уже выбрали для себя

типы компьютеров, сетевого оборудования и сетевых операционных систем.

Например, инженерный отдел может использовать операционную систему UNIX и

сетевое оборудование Ethernet, отдел продаж может использовать операционные

среды DOS/Novell и оборудование Token Ring. Очень часто сеть кампуса соединяет

разнородные компьютерные системы, в то время как сети отделов используют

однотипные компьютеры.

Корпоративная сеть соединяет

сети всех подразделений предприятия, в общем случае находящихся на значительных

расстояниях. Корпоративные сети используют глобальные связи (WAN links) для

соединения локальных сетей или отдельных компьютеров.

Пользователям корпоративных

сетей требуются все те приложения и услуги, которые имеются в сетях отделов и

кампусов, плюс некоторые дополнительные приложения и услуги, например, доступ к

приложениям мейнфреймов и миникомпьютеров и к глобальным связям. Когда ОС

разрабатывается для локальной сети или рабочей группы, то ее главной

обязанностью является разделение файлов и других сетевых ресурсов (обычно

принтеров) между локально подключенными пользователями. Такой подход не

применим для уровня предприятия. Наряду с базовыми сервисами, связанными с

разделением файлов и принтеров, сетевая ОС, которая разрабатывается для

корпораций, должна поддерживать более широкий набор сервисов, в который обычно

входят почтовая служба, средства коллективной работы, поддержка удаленных

пользователей, факс-сервис, обработка голосовых сообщений, организация

видеоконференций и др.

Кроме того, многие существующие

методы и подходы к решению традиционных задач сетей меньших масштабов для

корпоративной сети оказались непригодными. На первый план вышли такие задачи и

проблемы, которые в сетях рабочих групп, отделов и даже кампусов либо имели

второстепенное значение, либо вообще не проявлялись. Например, простейшая для

небольшой сети задача ведения учетной информации о пользователях выросла в

сложную проблему для сети масштаба предприятия. А использование глобальных

связей требует от корпоративных ОС поддержки протоколов, хорошо работающих на

низкоскоростных линиях, и отказа от некоторых традиционно используемых

протоколов (например, тех, которые активно используют широковещательные

сообщения). Особое значение приобрели задачи преодоления гетерогенности — в

сети появились многочисленные шлюзы, обеспечивающие согласованную работу

различных ОС и сетевых системных приложений.

К признакам корпоративных ОС

могут быть отнесены также следующие особенности.

Поддержка приложений. В

корпоративных сетях выполняются сложные приложения, требующие для выполнения

большой вычислительной мощности. Такие приложения разделяются на несколько частей,

например, на одном компьютере выполняется часть приложения, связанная с

выполнением запросов к базе данных, на другом — запросов к файловому сервису, а

на клиентских машинах — часть, реализующая логику обработки данных приложения и

организующая интерфейс с пользователем. Вычислительная часть общих для

корпорации программных систем может быть слишком объемной и неподъемной для

рабочих станций клиентов, поэтому приложения будут выполняться более

эффективно, если их наиболее сложные в вычислительном отношении части перенести

на специально предназначенный для этого мощный компьютер — сервер приложений.

Сервер приложений должен

базироваться на мощной аппаратной платформе (мультипроцессорные системы, часто

на базе RISC-процессоров, специализированные кластерные архитектуры). ОС

сервера приложений должна обеспечивать высокую производительность вычислений, а

значит поддерживать многонитевую обработку, вытесняющую многозадачность,

мультипроцессирование, виртуальную память и наиболее популярные прикладные

среды (UNIX, Windows, MS-DOS, OS/2). В этом отношении сетевую ОС NetWare трудно

отнести к корпоративным продуктам, так как в ней отсутствуют почти все

требования, предъявляемые к серверу приложений. В то же время хорошая поддержка

универсальных приложений в Windows NT собственно и позволяет ей претендовать на

место в мире корпоративных продуктов.

Справочная служба.

Корпоративная ОС должна обладать способностью хранить информацию обо всех

пользователях и ресурсах таким образом, чтобы обеспечивалось управление ею из одной

центральной точки. Подобно большой организации, корпоративная сеть нуждается в

централизованном хранении как можно более полной справочной информации о самой

себе (начиная с данных о пользователях, серверах, рабочих станциях и кончая

данными о кабельной системе). Естественно организовать эту информацию в виде

базы данных. Данные из этой базы могут быть востребованы многими сетевыми

системными приложениями, в первую очередь системами управления и

администрирования. Кроме этого, такая база полезна при организации электронной

почты, систем коллективной работы, службы безопасности, службы инвентаризации

программного и аппаратного обеспечения сети, да и для практически любого

крупного бизнес-приложения.

База данных, хранящая

справочную информацию, предоставляет все то же многообразие возможностей и

порождает все то же множество проблем, что и любая другая крупная база данных.

Она позволяет осуществлять различные операции поиска, сортировки, модификации и

т.п., что очень сильно облегчает жизнь как администраторам, так и

пользователям. Но за эти удобства приходится расплачиваться решением проблем

распределенности, репликации и синхронизации.

В идеале сетевая справочная

информация должна быть реализована в виде единой базы данных, а не представлять

собой набор баз данных, специализирующихся на хранении информации того или

иного вида, как это часто бывает в реальных операционных системах. Например, в

Windows NT имеется по крайней мере пять различных типов справочных баз данных.

Главный справочник домена (NT Domain Directory Service) хранит информацию о

пользователях, которая используется при организации их логического входа в

сеть. Данные о тех же пользователях могут содержаться и в другом справочнике,

используемом электронной почтой Microsoft Mail. Еще три базы данных

поддерживают разрешение низкоуровневых адресов: WINS — устанавливает

соответствие Netbios-имен IP-адресам, справочник DNS — сервер имен домена —

оказывается полезным при подключении NT-сети к Internet, и наконец, справочник

протокола DHCP используется для автоматического назначения IP-адресов

компьютерам сети. Ближе к идеалу находятся справочные службы, поставляемые

фирмой Banyan (продукт Streettalk III) и фирмой Novell (NetWare Directory

Services), предлагающие единый справочник для всех сетевых приложений. Наличие

единой справочной службы для сетевой операционной системы — один из важнейших

признаков ее корпоративности.

Безопасность. Особую важность

для ОС корпоративной сети приобретают вопросы безопасности данных. С одной

стороны, в крупномасштабной сети объективно существует больше возможностей для

несанкционированного доступа — из-за децентрализации данных и большой

распределенности «законных» точек доступа, из-за большого числа

пользователей, благонадежность которых трудно установить, а также из-за

большого числа возможных точек несанкционированного подключения к сети. С

другой стороны, корпоративные бизнес-приложения работают с данными, которые

имеют жизненно важное значение для успешной работы корпорации в целом. И для

защиты таких данных в корпоративных сетях наряду с различными аппаратными

средствами используется весь спектр средств защиты, предоставляемый

операционной системой: избирательные или мандатные права доступа, сложные

процедуры аутентификации пользователей, программная шифрация.

3. Оптимизация работы

оборудования

Необходимость оптимизации серверной операционной

системы

Проведение оптимизации позволяет, во-первых,

оптимально настроить ПК и тем самым добиться максимальной производительности

компьютера, наиболее полной реализации его функциональных возможностей.

Во-вторых, оптимизация необходима для обслуживания ПК, как и любого устройства.

Игнорирование периодического, а в некоторых случаях и регулярного проведения

оптимизации (сканирование, очистка, дефрагментация жесткого диска…) приведет

в лучшем случае к уменьшению скорости работы компьютера, в худшем — даже к

потере данных.

4. Обновление

Операционной Системы Unix

. В нижней правой стороне панели видим значок

Менеджера обновлений. Нажимаем на него мышкой

Рисунок 20

. Как и любая, уважающая себя и своих

пользователей, современная система, Linux Mint 14 запросит ввести

административный пароль для внесения изменений в систему. Введите его и нажмите

на ОК:

Рисунок 21

. Последует проверка репозиториев на наличие

новых версий программ и пакетов для Linux Mint 14:

Рисунок 22

Этот процесс закончится открытием Менеджера

обновлений со списком обновленных пакетов:

Рисунок 23

Все обновляемые пакеты подразделяются по

уровням, поэтому, думаю, напомнить будет о этих уровнях не лишне

Рисунок 24

. После того, как мы выбрали все, что хотели

обновить (или оставили все пункты отмеченными), нажимаем на кнопку

«Установить обновления»:

Рисунок 25

. Менеджер обновлений Linux Mint 14 уведомит и

покажет информацию о тех обновлениях, что будут установлены

Рисунок 26

После того, как вы согласитесь, начнется процесс

получения и обновления Linux Mint 14 до актуального состояния

Рисунок 27

После окончания обновления в нижней части

Менеджера вы увидите вот такое сообщение

Рисунок 28

Означает, что ваша система не требует обновления

и все программы в ней актуальны.

Организация рабочего места

1. Разместить монитор так, чтобы его верхняя

точка находилась прямо перед вашими глазами или выше, что позволит держать

голову прямо, и исключить развитие шейного остеохондроза. Расстояние от

монитора до глаз должно быть не меньше 45 см;

2. Стул должен иметь спинку и подлокотники,

а так же такую высоту, при которой ноги могут прочно стоять на полу. Идеальным

будет приобретение кресла с регулируемой высотой, в таком случае спинка

позволит держать спину прямо, подлокотники дадут возможность отдохнуть рукам,

правильное положение ног не будет мешать кровообращению в них;

. Расположение часто используемых вещей

не должно приводить к долгому нахождению в какой-либо искривленной позе;

. Освещение рабочего места не должно

вызывать блики на экране монитора. Нельзя ставить монитор рядом с окном, так

чтобы вы одновременно видели и экран и то, что находится за окном;

. .При работе с клавиатурой, угол сгиба

руки в локте должен быть прямым (90 градусов);

. При работе с мышкой кисть должна быть

прямой, и лежать на столе как можно дальше от края.

Во время работы не забывайте о регулярных

перерывах для отдыха. В санитарных правилах и нормах даны многочисленные

комплексы упражнений для глаз, для улучшения мозгового кровообращения, для

снятия утомления с плечевого пояса и рук, с туловища и ног.

Профилактика заболеваний органов дыхания

включает в себя влажную уборку и проветривание помещения. Работа за

компьютером, следите за освещением, осанкой, делайте перерывы — все это поможет

повысить трудоспособность и избавит вас от серьёзных болезней. В целях правильной

организации рабочего места необходимо обеспечить оптимальные условия для

зрительного восприятия в рабочей зоне. Наиболее важные элементы следует

располагать в оптимальной зоне видимости.

В производственных помещениях оптимальные

условия труда определяются в основном температурой в сочетании с влажностью и

движением воздуха. Оптимальными условиями являются температура 20-220 С,

относительная влажность воздуха 30-60%, скорость его движения не выше 0,2 м/с.

Для рабочей зоны эти параметры определяются с учетом времени года, категории

работ, количества выделяемого в помещении тепла. Главными причинами развития

утомляемости и снижения работоспособности человека являются шум и вибрация. Они

раздражают органы слуха, вызывают утомляемость человека и могут привести к

функциональным изменениям в центральной нервной системе, системе кровообращения

и т.д. Различные физические и химические факторы действуют одновременно, при

этом их взаимное влияние на человека может усиливаться или ослаблятся.

Заключение

Сервер — сердце информационной системы

предприятия. Основная его задача — безостановочно и максимально быстро

предоставлять необходимые сервисы всем подключенным пользователям

Сервер используется, и будет использоваться в

будущем, модернизироваться.

Содержание:

Введение

Факт наличия ценность данных был осознан людьми очень давно – недаром переписка влиятельных личностей издавна была объектом пристального внимания их недругов. Именно в то время возникла задача защиты переписки. Для решения этой задачи использовались самые разнообразные методы, одним из которых была тайнопись – умение составлять сообщения так, чтобы его смысл был доступен только посвященным в тайну. Существуют свидетельства зарождения тайнописи еще в доантичные времена. На протяжении всей своей многовековой истории данный вид искусства служил немногим, в основном верхушке общества, не выходя за пределы резиденций глав государств, посольств и разведывательных миссий. Но несколько десятилетий назад информация приобрела самостоятельную коммерческую ценность и стала широко распространенным товаром, следовательно, ее необходимо защищать. Возникновение индустрии обработки информации с железной необходимостью привело к возникновению индустрии средств защиты информации.

В данной работе рассмотрено само понятие контроля доступа и его основные задачи. Во второй части работы были рассмотрены методы защиты информации. Были рассмотрены основные виды угроз информационной безопасности, а также основные методы борьбы с ними. В качестве основных методов защиты были выделены ограничение доступа, разграничение и контроль доступа, разделение привилегий на доступ, идентификация и установление подлинности объекта, криптографические преобразования информации, а также правовые и организационные методы защиты информации.

1. Доступ к данным

1.1. Контроль доступа

Контроль доступа — функция открытой системы, обеспечивающая технологию безопасности, которая разрешает или запрещает доступ к определённым типам данных, основанную на идентификации субъекта, которому нужен доступ, и объекта данных, являющегося целью доступа.

Контроль доступа является одним из самых важных элементов защиты ПК и информации на нём. Доступ к защищённой информации должен быть ограничен, чтобы только люди, которые имеют право доступа, могли получать эту информацию. Компьютерные программы и во многих случаях чужеродные компьютеры посредством локальной сети, Интернета, беспроводной сети могут получить секретную информацию, которая не предназначена им. Это может нанести как финансовые, так и информационные потери[1].

В связи с этим необходим механизм контроля доступа к защищённой информации. Сложность механизмов контроля доступа должна быть в паритете с ценностью информации, то есть чем более важной или ценной информация является, тем более сложными должны быть механизмы контроля доступа.

Основными механизмами контроля доступа являются идентификация и аутентификация[2] [1, 3].

1.2. Задачи, решаемые ограничением доступа

1.2.1. Блокирование доступа к настройкам операционной системы

Непродуманные действия начинающих пользователей часто приводят к тем или иным проблемам в работе отдельных приложений или операционной системы. Как показывает практика, для немалой категории пользователей лучше вообще запретить всё, что только можно запретить, иначе ни о какой стабильной работе на компьютере не может быть и речи. И это понятно, ведь достаточно всего лишь случайно удалить, например, драйвер монитора, как изображение на экране перестанет радовать глаз. Если же удалить принтер, то печать документов станет невозможной, а при изменении сетевых настроек компьютер перестанет работать в локальной сети и т.п. Для предотвращения подобных ситуаций необходимо блокировать все действия пользователя, которые могут повлечь за собой неработоспособность компьютера[3].

Кроме того, имеется немало настроек, изменение которых не имеет столь неприятных последствий, но вызывает определенные неудобства у других пользователей. К таким настройкам относятся, в частности, параметры свойств экрана, способ отображения файлов и папок, наличие определенных ярлыков на рабочем столе и в меню «Пуск», внешний вид стандартных папок и ярлыков и т.п. Наибольшее число проблем такие, казалось бы, неопасные на первый взгляд изменения вызывают в учебных заведениях, где учащиеся и студенты считают своим долгом настроить компьютер экстраординарным образом, нимало не заботясь о том, что, например, экстравагантное оформление экрана может вызывать у других пользователей утомление и головную боль, а измененный вид папок «Мой компьютер», «Корзина» и пр. потребует у них много времени на поиск и открытие. В итоге получается, что для пользы дела приходиться блокировать возможность подобных изменений настроек, ибо в противном случае о плодотворном образовательном процессе довольно быстро придется забыть[4].

Ограничив доступ разумными рамками, можно предотвратить совершение пользователями таких действий, которые так или иначе могут привести к нестабильности работы системы или к неудобству выполнения тех или иных операций[5] [2, 4, 6].

1.2.2. Защита файлов и папок операционной системы и установленных приложений

Нередко бывает, что недостаточно подготовленные пользователи умудряются в мгновение ока удалить с компьютера папки с файлами операционной системы или какого-либо приложения, или, что еще хуже, переместить их в неизвестное место, не заметив при этом даже названия удаляемой или перемещаемой папки. Часто это имеет место в учебных учреждениях, особенно при изучении тем работы с файловой системой в среде Windows или в файловых менеджерах. Результат оказывается плачевным, так как далеко не всегда юных экспериментаторов удается вычислить до момента очистки корзины, и в итоге немало времени уходит на восстановление информации. С перемещением еще хуже, ведь вначале приходится опытным путем выяснять, что же все-таки было перемещено, а затем искать соответствующие папки по всему диску и возвращать их на место[6].

Конечно, информацию в обоих случаях чаще всего удается восстановить, но это требует спокойной обстановки и немалого времени. Поэтому гораздо разумнее при помощи соответствующих утилит настроить параметры так, чтобы, например, папки с конкретными приложениями были недоступны, но в то же время сами приложения можно было запускать[7] [4, 6].

1.2.3. Контроль за использованием приложений и ограничение времени доступа

Необходимость такого контроля и ограничений по времени, как правило, возникает в учебных учреждениях, когда необходимо ограничить студентов перечнем изучаемых по программе программных продуктов, и на домашних компьютерах при доступе к ним детей, чтобы регулировать перечень допустимых приложений и время сидения ребенка за компьютером[8].

Самое простое для решения данной проблемы — воспользоваться специализированной утилитой, которая позволит четко определить, какие программы и в какое время можно запускать, а какие — нельзя никогда и ни при каких обстоятельствах[9] [1, 3].

1.2.4. Защита персональных данных

Проблема защиты персональных файлов и папок неизбежна, если за компьютером работает несколько человек. Такая ситуация может возникнуть дома, например, при необходимости оградить ребенка от непредназначенной ему информации, а может и на работе, где даже при наличии у каждого пользователя собственного компьютера возможны моменты, когда приходится пускать за свой ПК другого сотрудника. В обоих случаях совсем не хочется демонстрировать посторонним какие-то свои рабочие материалы, и вовсе не потому, что они имеют гриф «совершенно секретно», а просто потому, что никто не любит вмешательства посторонних в свои дела[10].

Есть и более важная сторона вопроса. Всегда ли вы можете спокойно доверить свои материалы кому бы то ни было? Скорее всего, нет, ведь совсем не исключено, что ваши файлы и папки могут оказаться удаленными или измененными неподготовленным пользователем по чистой случайности. А заблокировав доступ к ним, вы можете не переживать, что с вашими документами что-либо случится по вине постороннего[11].

Кроме того, не стоит сбрасывать со счетов и то, что, если ваши материалы представляют какую-то коммерческую ценность, не исключена ситуация, что ими захотят воспользоваться в неблаговидных целях[12].

Все эти проблемы исключаются путем создания секретных папок или даже секретных дисков с персональной информацией, которые, в зависимости от варианта ограничения доступа и от выбранного приложения, могут быть как полностью скрытыми от других пользователей, так и видимыми, но недоступными для них. В обоих случаях другие пользователи без знания вашего пароля не смогут получить доступ к данным материалам, изменить или удалить их[13] [1, 4, 6, 7].

1.2.5. Блокирование доступа к компьютеру

При работе в офисе даже при наличии собственного компьютера пользователи не в состоянии находиться рядом с компьютером постоянно, и потому нередки ситуации, когда включенный компьютер оказывается без присмотра. К сожалению, такими моментами могут воспользоваться заинтересованные в ваших материалах сотрудники[14].

Первый приходящий в голову способ обезопасить себя от таких незваных гостей — установить пароль на заставку, но это совсем не лучший вариант, так как при перезагрузке пароль с заставки можно снять без особых проблем. Гораздо надежнее — полностью заблокировать компьютер при помощи специальных программных средств, которые никого (а иногда даже администратора) не подпустят к компьютеру без знания пароля даже при перезагрузке Windows в безопасном режиме[15] [4, 7].

1.2.6. Блокирование доступа к устройствам

Встроенные механизмы распределения прав доступа и задания политик безопасности в ОС семейства Windows не позволяют контролировать доступ к потенциально опасным устройствам: дисководам и CD-ROM, а также к FireWire и инфракрасным портам, к WiFi- и Bluetooth-адаптерам и пр. В то же время использование неавторизованных устройств представляет немалую угрозу безопасности данных. С одной стороны, данные могут быть похищены, ведь при открытом доступе нет никакой сложности в том, чтобы записать информацию на внешний носитель, а с другой — данные на компьютере могут быть видоизменены. Вариантов тут много. Например, сетевые и локальные компьютеры часто страдают от вирусов, троянов и других вредоносных программ, нередко заносимых со сменных носителей. Не менее неприятна ситуация бесконтрольной установки ПО[16].

Конечно, можно целиком отключить устройства в BIOS на каждом компьютере, но это не выход, ибо данная операция требует массу времени и в случае необходимости работы с устройством придется каждый раз обращаться в BIOS и вновь включать это устройство. И здесь гораздо важнее контролировать доступ к устройствам, введя разумные ограничения в зависимости от конкретной ситуации. Можно, например, установить доступ «Только чтение» для части сменных носителей и ограничить установку с них ненужных программ[17] [3, 8].

2. Методы защиты информации

2.1. Угрозы безопасности

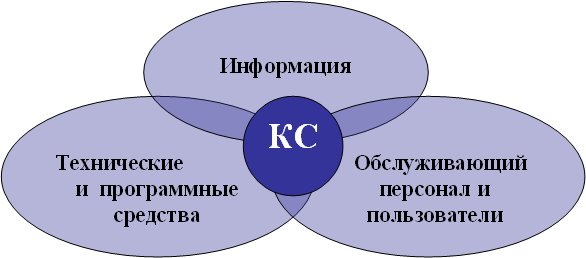

С позиции обеспечения безопасности информации в компьютерных системах такие системы целесообразно рассматривать в виде единства трех компонент, которые оказывают взаимное влияние друг друга.

Схема данных компонент представлена на рисунке 1.

Рис. 1. Компоненты компьютерных систем

Целью создания любой компьютерной системы является удовлетворение потребностей пользователей в своевременном получении достоверной информации и сохранении ее конфиденциальности[18].

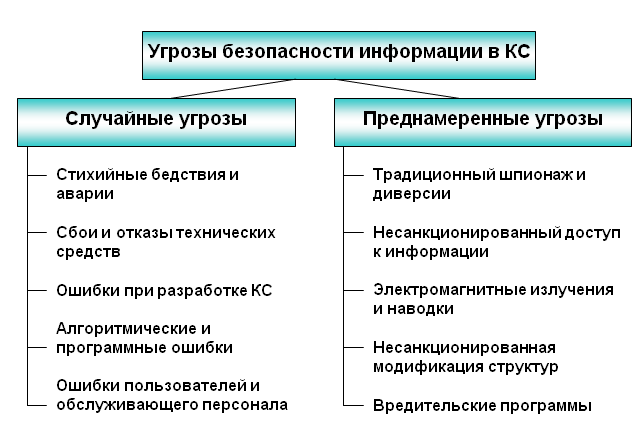

Под угрозой безопасности информации понимается потенциально возможное явление, процесс или событие, имеющие возможность привести к уничтожению, утрате доступности, конфиденциальности или целостности информации.

Схематически классификация угроз безопасности информации представлена на рисунке 2.

Рис. 2. Угрозы безопасности информации в компьютерных системах

Угрозы, не связанные с преднамеренными действиями злоумышленников и реализующиеся в случайные моменты времени, называют случайными или непреднамеренными[19] [2].

2.2. Методы защиты информации

При наличии простых средств хранения и передачи информации существовали и до сих пор не потеряли значения такие методы ее защиты от преднамеренного доступа, как:

- ограничение доступа;

- разграничение доступа;

- разделение привилегий на доступ;

- криптографическое преобразование информации;

- учет и контроль доступа;

- законодательные меры[20].

С увеличением объемов и количества пользователей, а также в связи с другими причинами повышается вероятность преднамеренного несанкционированного доступа. Вследствие этого развиваются старые и возникают новые дополнительные методы защиты информации в вычислительных системах:

- методы функционального контроля, обеспечивающие диагностику и обнаружение отказов, сбоев аппаратуры и ошибок человека, а также программные ошибки;

- методы повышения достоверности информации;

- методы защиты информации от аварийных ситуаций;

- методы контроля доступа к внутреннему монтажу аппаратуры, линиям связи;

- методы контроля и разграничения доступа к информации;

- методы аутентификации и идентификации пользователей, носителей информации, технических средств и документов;

- методы защиты от наводок информации и побочного излучения[21] [1, 5].

2.2.1.Ограничение доступа

Ограничение доступа заключается в создании некоторой физически замкнутой преграды вокруг объекта защиты с организацией контролируемого доступа лиц, которые связаны с объектом защиты по своим функциональным обязанностям. Ограничение доступа к комплексам средств автоматизации обработки информации заключается:

- в выделении специальной территории для размещения комплекса средств автоматизации;

- в сооружении по периметру зоны специальных ограждений с охранной сигнализацией;

- в выделении специальных помещений в здании;

- в создании контрольно-пропускного режима в помещениях, зданиях и на территории[22].

Задачей средств ограничения доступа является исключение случайного и преднамеренного доступа посторонних лиц на территорию размещения комплекса и непосредственно к аппаратуре. В указанных целях создается защитный контур, которые замыкается двумя видами преград: контрольно-пропускной и физической. Такие преграды часто называют системой охранной сигнализации и системой контроля доступа[23] [7, 8].

2.2.2.Разграничение и контроль доступа

Разграничение и контроль доступа к информации в вычислительной системе заключается в разделении циркулирующей в ней информации на части и организации доступа к ней должностных лиц в соответствии с их функциональными обязанностями и полномочиями.

Задачей разграничения доступа является сокращение количества должностных лиц, которые не имеют к ней отношения при выполнении своих функций, то есть защита информации от нарушителя среди допущенного к ней персонала. При этом деление информации может производиться по степени секретности, важности, по документам, по функциональному назначению и по другим подобным пунктам[24] [2].

2.2.3.Разделение привилегий на доступ

Разделение привилегий на доступ к информации заключается в выделении группы из числа допущенных к информации должностных лиц. Данной группе предоставляется доступ только при одновременном предъявлении полномочий всех членов группы.

Подобный метод несколько усложняет процедуру, но обладает высокой эффективностью защиты. На его принципах можно организовать доступ к данным с санкции вышестоящего лица по запросу или без него[25] [5].

2.2.4.Идентификация и установление подлинности объекта.

Идентификация в вычислительных системах представляет собой процедуру выявления идентификатора для субъекта идентификации, однозначно идентифицируя данного субъекта в вычислительной системе. При выполнении процедуры идентификации в вычислительной системе субъекту предварительно назначается соответствующий идентификатор.

Идентификатором установления подлинности личности в повседневной жизни является внешний вид: форма головы, фигура, характер, черты лица, поведение, привычки и другие свойственные данному человеку признаки, создающие образ конкретной личности. Объектами идентификации и установления подлинности в вычислительной системе могут быть человек, техническое средство, документ, носитель информации или сама информация[26].

В системах защиты после процедуры идентификации чаще всего следует аутентификация, подтверждающая идентификацию субъекта. При этом достоверность идентификации полностью определяется уровнем достоверности выполненной процедуры аутентификации.

Конечной целью идентификации и установления подлинности объекта в вычислительной системе является допуск объекта к информации ограниченного пользования в случае положительного исхода проверки, или отказ в допуске в случае отрицательного исхода проверки[27].

В любой системе аутентификации обычно можно выделить такие элементы, как субъект, проходящий процедуру; отличительную черту субъекта; хозяина системы аутентификации, несущего ответственность и контролирующего ее работу; сам механизм аутентификации и механизм, который предоставляет определенные права доступа или лишает субъекта данных прав.

Существует 3 фактора аутентификации: что-то, что мы знаем; что-то, что мы имеем; что-то, что является частью нас. «Что-то, что мы знаем» является паролем, представляющим собой некоторые тайные сведения, которыми должен обладать только авторизованный субъект. Паролем обычно представляет собой текстовое слово, речевое слово, комбинацию для замка или личный идентификационный номер. «Что-то, что мы имеем» является устройством аутентификации, представляющим собой неповторимый предмет, которым обладает субъект. Неповторимый предмет обычно представляет собой ключ от замка, личную печать, файл данных для компьютера. «Что-то, что является частью нас» является биометрикой, которая представляет собой физическую особенность субъекта. Особенность обычно представляет собой отпечаток пальца или ладони, портрет, голос или особенность глаза[28].

Установление подлинности может происходить по электронной цифровой подписи, многоразовым или одноразовым паролям, с помощью SMS, на основе биометрических параметров человека или через географическое местоположение.

Использование многоразового пароля является наиболее распространенным способом защиты. Простая аутентификация имеет следующий общий алгоритм: субъект запрашивает доступ в систему и вводит личный идентификатор и пароль, введенные неповторимые данные поступают на сервер аутентификации для сравнения с эталонными, при совпадении данных с эталонными аутентификация признается успешной, при различии — субъект перемещается к первому шагу. Пароль может передаваться в сети незашифрованным способом или с использованием шифрования SSL или TLS. Для защиты пароля часто в базе может храниться только хеш-функция эталонного пароля, с которой сравнивается полученная с введенного пароля хеш-функция. При однократном получении многоразового пароля, злоумышленник получает постоянный доступ ко всем защищенным данным. Для предотвращения этого используются одноразовые пароли, каждый раз генерируемые заново. При использовании SMS пользователь получает одноразовый пароль посредством сообщения. При биометрической идентификации установление подлинности происходит при считывании биометрики, которая обычно представляет собой отпечаток пальца или ладони, портрет, голос или особенность глаза[29] [1, 3, 7].

2.2.5. Криптографические преобразования информации

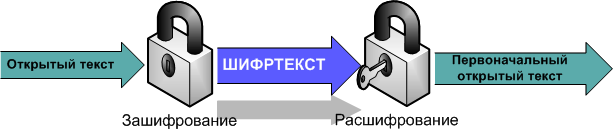

Искусство и наука защиты сообщений называются криптографией, а специалисты, занимающиеся ей — криптографами. Криптографическая защита информации представляет собой преобразование исходной информации с целью ее недоступности для использования или ознакомления лицами, которые не имеют на это полномочий.

Процесс маскировки сообщения способом, который позволяет скрыть его суть, называется зашифрованием. Процедура обратного превращения называется дешифрованием. В процессе дешифровки на основе ключа шифрованный текст преобразуется в исходный, называемый открытым текстом[30].

Процесс зашифрования и расшифрования представлен на рисунке 3.

Рис. 3. Последовательность зашифрования и расшифрования

Криптосистемы разделяются на симметричные и с открытым ключом. В симметричных криптосистемах для шифрования и для расшифрования используется один и тот же ключ.

В системах с открытым ключом используются открытый и закрытый, ключи, математически связанные друг с другом. Информация шифруется с помощью открытого ключа, доступного всем желающим, а расшифровывается с помощью закрытого ключа, который известен только получателю сообщения[31].

Электронная цифровая подпись является присоединяемым к тексту его криптографическим преобразованием, позволяющим при получении текста другим пользователем проверить подлинность сообщения и авторство. Электронная цифровая подпись получается в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяет проверить отсутствие искажения информации в электронном документе с момента формирования подписи, принадлежность подписи владельцу сертификата ключа подписи, а в случае успешной проверки подтвердить факт подписания электронного документа[32].

Электронная подпись предназначена для определения лица, которое подписало электронный документ, и является аналогом собственноручной подписи в предусмотренных законом случаях. Электронная подпись применяется при оказании государственных и муниципальных услуг, совершении гражданско-правовых сделок, исполнении муниципальных и государственных функций, при совершении иных юридически значимых действий.

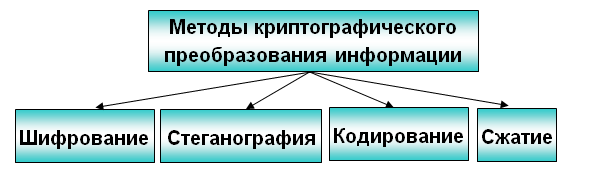

Известны различные подходы к классификации методов криптографического преобразования информации. По виду воздействия на исходную информацию методы криптографического преобразования информации могут быть разделены на четыре группы[33].

Данные группы представлены на рисунке 4.

Рис. 4. Методы криптографического преобразования информации

Все традиционные криптографические системы можно подразделить на:

- Шифры перестановки, к которым относятся:

- Шифр перестановки «скитала».

- Шифрующие таблицы.

- Применение магических квадратов.

- Шифры простой замены, к которым относятся:

- Полибианский квадрат.

- Система шифрования Цезаря.

- Аффинная система подстановок Цезаря.

- Система Цезаря с ключевым словом.

- Шифрующие таблицы Трисемуса.

- Биграммный шифр Плейфейра.

- Криптосистема Хилла.

- Система омофонов.

- Шифры сложной замены, к которым относятся:

- Шифр Гронсфельда.

- Система шифрования Вижинера.

- Шифр «двойной квадрат» Уитстона.

- Одноразовая система шифрования.

- Шифрование методом Вернама.

- Роторные машины.

- Шифрование методом гаммирования.

- Шифрование, основанное на аналитических преобразованиях шифруемых данных[34] [4, 8].

2.2.6. Правовые и организационные методы защиты информации в компьютерных системах

Государство должно обеспечить в стране защиту информации, как в масштабах всего государства, так и на уровне организаций и отдельных граждан. Для решения этой проблемы государство обязано:

- выработать государственную политику безопасности в области информационных технологий;

- законодательно определить правовой статус информации, систем защиты информации, компьютерных систем, пользователей и владельцев информации и других подобных понятий;

- создать иерархическую структуру государственных органов, которые вырабатывают и проводят в жизнь политику безопасности информационных технологий;

- создать систему стандартизации, лицензирования и сертификации в области защиты информации;

- обеспечить приоритетное развитие отечественных защищенных информационных технологий;

- повышать уровень образования граждан в области информационных технологий, воспитывать у них бдительность и патриотизм;

- установить ответственность граждан за нарушения законодательства в области информационных технологий[35].

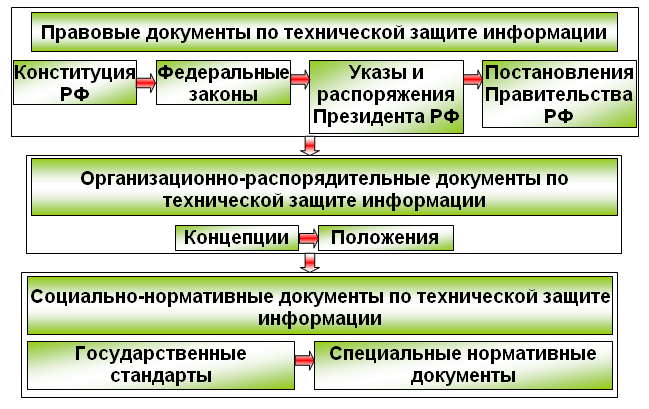

Стандарты в структуре информационной безопасности выступают как связующее звено между концептуальной и технической стороной вопроса. В этих стандартах косвенно затрагиваются правовые вопросы – такие, как «защита жизненно важных интересов личности».

Для обеспечения совместимости аппаратно-программных систем и их компонентов за основу российских стандартов информационной безопасности был взят стандарт США – так называемая «Оранжевая книга». Эта «оранжевая революция» в информационных технологиях и привела к тому, что правовую базу пришлось так или иначе подтягивать к стандартам. Возникают определенные трудности с пониманием вопроса, тем более что количество стандартов и спецификаций в области информационной безопасности весьма велико[36].

Чтобы разобраться в вопросах применения российских стандартов, необходимо представить себе административно-правовую структуру государственных органов, которые обеспечивают информационную безопасность, и понять занимаемое ими место. Данная структура показана на рисунке 5. Из нее видно, что стандарты относятся к специальным нормативным документам по технической защите информации и находятся в определенном логическом соответствии с организационно-распорядительными и правовыми документами[37].

Конфиденциальной информацией называют документированную информацию, ограниченную в доступе в соответствии с законодательством РФ. Конфиденциальная информация может быть личной, коммерческой, служебной, производственной, профессиональной, судебно-следственной[38].

К конфиденциальной личной информации относится информация, которая содержит персональные данные, такие как сведения об обстоятельствах, событиях и фактах частной жизни гражданина, которое позволяют идентифицировать его личность, за исключением сведений, подлежащих распространению в средствах массовой информации в установленном порядке[39].

Требование конфиденциальности персональных данных раскрывается в Федеральном законе «О персональных данных». Согласно п. 10 ст. 3 этого Закона конфиденциальность персональных данных – обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространения без согласия субъекта персональных данных или наличия иного законного основания.

В РФ защита персональных данных сводится к созданию режима обработки персональных данных, которые включает создание внутренней документации, создание организационной системы защиты, внедрение технических мер защиты, получение лицензий и сертификатов регулирующих органов[40] [1, 2, 9].

Заключение

Понятие контроля доступа обозначает функцию открытой системы, обеспечивающую технологию безопасности, которая разрешает или запрещает доступ к определённым типам данных, основанную на идентификации субъекта, которому нужен доступ, и объекта данных, являющегося целью доступа

В данной работе рассмотрены такие задачи контроля доступа, как блокирование доступа к настройкам информационной системы, защита файлов и папок операционной системы и установленных приложений, контроль за использованием приложений и ограничение времени доступа, защита персональных данных, блокирование доступа к компьютеру и блокирование доступа к устройствам.