Обновлено: 05.02.2023

Группы защитных механизмов и угрозы безопасности.

Безопасность учетных записей и разграничение доступа.

Последняя версия Windows XP располагает следующими защитными механизмами: Авторизация и вход в систему – в этой области Windows XP предлагает свой механизм “Windows Logon”, который обеспечивает идентификацию и аутентификацию пользователей, вся парольная информация в Windows XP шифруется, реализована поддержка смарт-карт и токенов для авторизации. Реализованные механизмы позволяют обеспечить защиту от подбора паролей и, с помощью альтернативных идентификаторов, от несанкционированного получения пароля пользователя. Но в Windows XP не обеспечен должный уровень защиты хранимых паролей, используются слабые алгоритмы шифрования, из-за чего существуют способы относительно быстрого взлома паролей, при наличии доступа к объектам, в которых хранятся зашифрованные пароли.

Windows XP способна обеспечить полноценную защиту от несанкционированного доступа к файловым объектам и реестру. Основным недостатком системы разграничения доступа является установка прав администратора для пользователя по-умолчанию. Это приводит к тому, что большинство пользователей после установки операционной системы продолжают использовать административный аккаунт и разграничение доступа, фактически, не выполняет своих функций. Но при правильной настройки механизмы полностью выполняют возложенные на них функции по защите. Политики безопасности – включают в себя политики пользователей, политики безопасности и политики аудита. Наборы настроек, позволяющих гибко настроить уровень защищенности операционной системы.

Windows XP способна обеспечить полноценную защиту от несанкционированного доступа к файловым объектам и реестру. Основным недостатком системы разграничения доступа является установка прав администратора для пользователя по-умолчанию. Это приводит к тому, что большинство пользователей после установки операционной системы продолжают использовать административный аккаунт и разграничение доступа, фактически, не выполняет своих функций. Но при правильной настройки механизмы полностью выполняют возложенные на них функции по защите. Политики безопасности – включают в себя политики пользователей, политики безопасности и политики аудита. Наборы настроек, позволяющих гибко настроить уровень защищенности операционной системы.

Разграничение доступа – как и в Windows XP, поддерживается для объектов файловой системы и для системного реестра. Благодаря разделению административных и пользовательских учетных записей, работа под аккаунтом администратора практически исключена. При этом доработаны механизмы повышения привилегий по требованию.

Политики безопасности – данные механизмы были расширены, увеличилось число доступных опций и настроек.

Windows 8.1 не только обеспечивает защиту от всех основных угроз, связанных с авторизацией пользователей и несанкционированным доступом, но и позволяет сделать это с высоким комфортом и гибкостью.

Таблица 1. Сравнение безопасности учетных записей и разграничения доступа в Windows XP SP3 и Windows 8.1

Угрозы

Windows XP SP3

Windows 8.1

Подбор и взлом паролей

Windows Logon, слабая защита

Обновленный Windows Logon, сильная защита

Получение пароля пользователя

Смарт-карты и токены

Смарт-карты, токены, вход по пин-коду, авторизация по жестам

Несанкционированный доступ к файловым объектом и реестру Windows

Разграничение доступа, только для NTFS

Разграничение доступаDynamic Access Control

Прямой доступ к файловым объектам

Encrypting File System, только для жестких дисков

Утеря и кража носителей информации

BitLocker To Go

3. Защита от вредоносного программного обеспечения.

Таблица 2. Сравнение защиты от вредоносного программного обеспечения в Windows XP SP3 и Windows 8.1

Краткий обзор функций безопасности в ОС Microsoft Windows 10

Microsoft Windows: эволюция системы безопасности

Улучшения в безопасности любой операционной системы — это игра в кошки-мышки между онлайн-преступниками и экспертами по компьютерной безопасности. Эта игра затрагивает абсолютно все популярные программные продукты. Корпорация Microsoft уделяет большое внимание обеспечению безопасности Windows и презентовала ряд революционных расширенных функций. В рамках постоянных усилий по повышению уровня безопасности вычислений в Windows 8, были представлены новые основные функции безопасности, в Windows 8.1 были добавлены ещё больше улучшений, а в Windows 10 была проделана по истине колоссальная работа в данном направлении! Самая важная новая функция безопасности Windows 10 включает в себя значительное улучшение аутентификации на основе биометрических факторо в. На устройствах с Windows 10, которые имеют в своём составе соответствующее оборудование, две новые функции значительно упростят процесс аутентификации на устройстве и в онлайн-сервисах.

Функции безопасности Windows 10

Windows Hello

Microsoft Passport

Надёжная загрузка (Secure Boot)

Функция надёжная загрузка ( Secure Boot ) защищает целостность оставшейся части процесса загрузки , включая ядро , системные файлы , критически важные для загрузки драйверы, обеспечение защиты от вредоносных программ для антивирусного программного обеспечения .

Драйверы ELAM

Драйверы Early Launch Antimalware ( ELAM, Антивирус с Ранним Запуском ) инициализируются до того, как разрешается запуск других сторонних приложений и драйверов режима ядра. Эта конфигурация предотвращает вмешательство в антивирусное программное обеспечение и позволяет операционной системе выявлять и блокировать попытки вмешательства в процесс загрузки .

Измеряемая загрузка (Measured Boot)

Измеряемая загрузка ( Measured Boot ): на устройствах, которые включают в свой состав модуль доверенной платформы ( TPM ), Windows 10 может выполнять комплексные измерения целостности во время процесса загрузки и надёжно сохранять полученные результаты в TPM . При последующих запусках, система измеряет компоненты ядра операционной системы и все драйверы загрузки , включая сторонние драйверы . Эта информация может быть оценена удаленной службой, чтобы подтвердить, что эти ключевые компоненты системы не были изменены , и для дальнейшей проверки целостности компьютера, перед предоставлением ему доступа к ресурсам. Этот процесс называется удалённой аттестацией .

Антивирусное ПО в Windows 10

Чтобы заблокировать вредоносное ПО после завершения процесса загрузки , Windows 10 включает две функции сигнатур , которые будут новыми для любой организации, переходящей непосредственно с операционной системы Windows 7:

Защитник Windows (Windows Defender)

Защитник Windows ( Windows Defender ): предыдущие версии Windows включали ограниченную функцию защиты от шпионского ПО, называемую Защитником Windows. Начиная с Windows 8, это же название описывает полнофункциональное решение для комплексной защиты от вредоносных программ , которая является преемницей Microsoft Security Essentials . Защитник Windows ненавязчив в своём повседневном использовании, минимально влияет на системные ресурсы и регулярно обновляет как свои сигнатуры, так и ядро защиты от вредоносных программ. Защитник Windows , также включает в свой функционал мониторинг сетевого поведения . Если вы устанавливаете другое решение для защиты от вредоносных программ, Защитник Windows отключает свою защиту в реальном времени, но всё ещё остается доступным.

Windows SmartScreen

Обеспечением максимальной безопасности Windows 10 корпорация Microsoft занималась долго и серьезно. Как улучшив уже опробованные на предыдущих ОС методы, так и добавив несколько абсолютно новых функций. Часть из них мы и опишем в этой статье.

Сейчас мы все живем в мире, в котором нет ничего важнее безопасности своих компьютеров и сетей. И все чаще слышим о взломах и краже данных, обычно имени пользователя и пароля. Это кражи тысяч или даже десятков тысяч кредитных карт и личных сведений.

В таких условиях, возможно, было бы заманчиво вернутся в век офлайн, но, если вы не держите свои наличные под матрацем, и закупаетесь не только в торговых центрах, это сделать уже невозможно.

Однако, есть и хорошая новость, в Windows 10 компания Microsoft заполнила несколько, доступных в прошлом для атак, пробелов.

Как уже писалось в других статьях, первым крупным шагом на пути к обеспечению безопасности ваших файлов и данных, было шифрование Bitlocker. Оно просто в использовании и надежно, так, что купить ПК с модулем Trusted Platform Module (TPM), самый простой способ обеспечения своей безопасности.

Но это было сделано еще в Windows, 8.1, а кое-что добавилось и в Windows 10.

Механизмы безопасности в Windows 8.

Возможно, вы, на своем ПК, все еще используете Windows 7 и поэтому не знаете о появившихся в Windows 8 и продолженных в Windows 10 новых механизмах безопасности.

Windows 8 это хорошая отправная точка, так как, невзирая на все полученные о ней негативные отзывы, эта ОС намного безопасней, чем любая из предыдущих.

Изолирование приложений.

В дни Windows XP, доступ к файлам и системным объектам контролировался простым списком управления доступом (ACL), который определял, какие пользователи могут иметь доступ к чему-либо.

Vista расширила эту функциональность путем введения защищенного режима обозревателя Internet Explorer.

То есть сессии браузера стали работать в изолированной среде, так что, открытые в браузере или вкладке браузера веб-сайты, не могли получить доступ к памяти ПК или другим его функциям за пределами этой замкнутой среды, которая была строго изолирована от остальной вашей функциональности ОС и приложений.

В Windows 8, контейнеры приложений были выведены в качестве песочницы для новых приложений Windows Store. Эта расширенная функциональность была взята из IE. Все универсальные приложения Windows 8 работают в такой изолированной среде.

По умолчанию каждое приложение из магазина Windows 8 может получить доступ только к своей области хранения, и должно заявить о своем намерении получить доступ к библиотеке пользователя, сети или другим устройствам в файле манифеста.

Эти разрешения спрашивается у пользователя и может включаться или выключаться в панели настроек приложения.

Для приложений могут быть указаны десять областей доступа:

- internetClient (интернет-клиент)

- internetClientServer (интернет-клиент-сервер)

- privateNetworkClientServer (сервер частной сети клиента)

- documentsLibrary (библиотека документов)

- picturesLibrary (библиотека изображений)

- videosLibrary (библиотека видео)

- musicLibrary (библиотека музыки)

- enterpriseAuthentication (аутентификация предприятия)

- sharedUserCertificates (общие сертификаты пользователей)

- removableStorage (съемные хранилища).

В бизнес-среде разрешение аутентификации предприятия позволяет приложениям учитывать вошедшие в систему компании учетные данные пользователя, так что приложения могут получить доступ к специальным функции, таким как Azure.

Более защищенный режим IE.

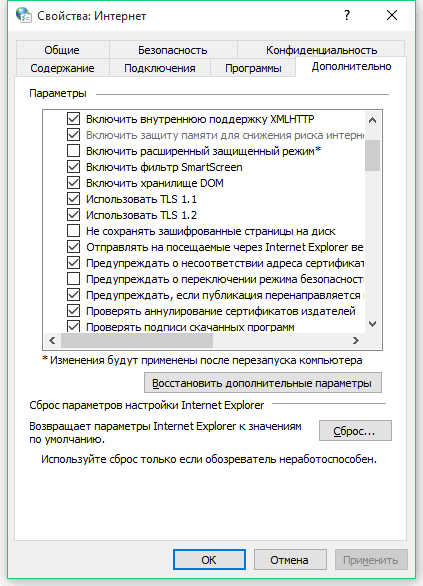

Изолированные среды Windows Vista в Windows 8 были улучшены более защищенным режимом Enhanced Protected Mode (EPM). Каждая вкладка браузера, в настольной версии Internet Explorer, работает в собственной изолированной среде (IE приложение уже работает в защищенном режиме). EPM использует преимущества новых функций безопасности, таких как распределение адресного пространства.

Дополнительная защита от уязвимости.

Этот защищенный режим включает в себя новые функции безопасности, включая адресное пространство (ASLR), которое располагает системные библиотеки в ОС случайным образом, что затрудняет атаки вредоносных программ. Хотя впервые это средство применилось в Vista, в Windows 8 оно было улучшено, включением рандомизации локаций DLL (Dynamic Link Library), которые ранее не были совместим с функцией ASLR.

Технология Intel Secure Key является генератором случайных чисел, который, опираясь на системных часах, обеспечивает повышенную безопасность. Эта технология работает путем рандомизации некоторых функции выделенной низкоуровневой памяти, которая, в свою очередь, рандомизирует адреса для системных библиотек и приложений, в том числе настольных программ win32.

Кроме того, ядро операционной системы Windows 8, работает в своей собственной неисполняемой, защищенной области памяти, песочнице, что усложняет атаку на него. Режим Supervisor Mode Execution Prevention (SMEP), который был введен в процессоры Ivy Bridge Core (Intel), еще больше увеличивает эту безопасность, затрудняя использование вредоносным ПО любых, существующих в ядре ошибок. А точнее, не позволяет ядру выполнить находящийся в памяти вредоносный код.

SmartScreen.

Проверка целостности веб-сайтов не является чем-то новым для браузеров, но в Windows 8, она впервые встроена в ОС. SmartScreen не только проверяет веб-сайты, используя белый и черный списки корпорации Майкрософт и других компаний, но также и загруженные файлы, и приложения.

Этот очень эффективный метод защиты ПК от вредоносных программ, по умолчанию, перед тем как открыть или запустить подозрительный пакет, требует разрешения на уровне администратора.

Безопасная загрузка системы.

Одна из самых обсуждаемых функций безопасности, появившихся в Windows 8, была безопасная загрузка. Это система, построенная на протоколах EFI, проверяет целостность загрузочных файлов операционной системы, таким образом, предотвращая внедрение и выполнение вредоносных программ в область загрузки ОС.

Безопасная загрузка приобрела известность в Windows 8, и это стало основным требованием для всех, распространяющих новые компьютеры, производителей оригинального оборудования (OEM), однако, не поддерживается операционными системами GNU/Linux.

Безопасная загрузка может быть отключена в системе EFI компьютера, хотя не все производители поддерживают выключения этой функции, что делает невозможной двойную загрузку на некоторых системах без цифровой подписи ОС.

При установке ОС Windows, система создает ключ проверки подлинности, который, во время загрузки, используется для проверки целостности ОС. Вредоносным программам и руткитам, которые пытаются изменить загрузчик системы, для своей работы, потребуется изменять ключ аутентификации. Однако, этот ключ, хранится в соответствии с системой EFI и не может быть изменен.

Дополнительная функция, введенная Microsoft для поддержания безопасности загрузки системы называется Early Launch Anti-Malware (ELAM). Она позволяет запускать совместимые комплекты безопасности в начале загрузки Windows, поэтому обеспечивает защиту от вредоносных программ на протяжении загрузки, а не борется с инфекцией уже запущенной зараженной ОС.

Примечание. Узнать настроена ли безопасная загрузка и запущена ли она для вашей установленной копии Windows, вы можете, открыв окно PowerShell с правами администратора и введя команду confirm-SecureBootUEFI.

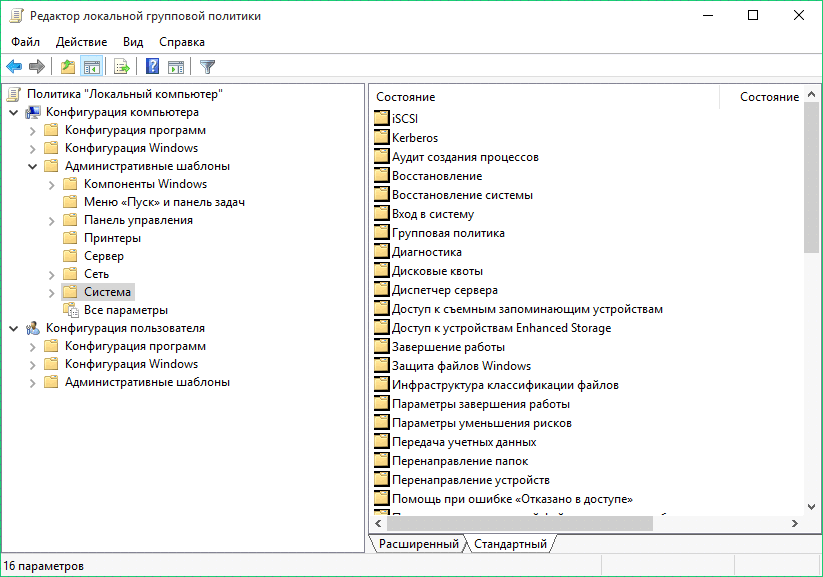

Сначала Windows 8 загружает свой драйвер ELAM, который, во время загрузки, запускает антивирусное программное обеспечение, еще до последующей инициализации других драйверов. ELAM по умолчанию, не настроен, но может быть активирован в групповой политике, конфигурация компьютера — административные шаблоны – система — Early Launch Anti-Malware.

Если Ваш ПК оснащен чипом TPM, он имеет новую систему MeasuredBoot, которая была введена для того, чтобы позволить продавцам антивирусного программного обеспечения проверять состояние ПК с помощью файла системного журнала, сохраненного на самом чипе TPM.

Этот журнал может использоваться для проверки целостности драйверов и компонентов Windows, до загрузки антивируса. После загрузки системы, антивирусное программное обеспечение, может проверить файл журнала на изменение каких-либо файлов или компонентов.

Двухфакторная аутентификация в ОС.

Очевидно, что это недостаток должен был быть исключен, и сильные пароли в одиночку с этим не справятся. Windows 10 организует двухфакторную аутентификацию прямо в ОС, и предлагает несколько способов ее использования. Проверка подлинности с помощью смарт-карт используется уже много лет, но Windows 10 пошла еще дальше, и укрепив свою биометрическую поддержку, позволяет ПК требовать доступ к отпечаткам пальцев или другим уникальным данным.

Еще более лучший вариант, способность использования другого устройства Windows, например, смартфона, который может действовать как устройство двухфакторной аутентификации по Bluetooth или Wi-Fi. Эта особенность означает, что вору для того, чтобы получить доступ к ПК, надо украсть оба устройства, ноутбук и телефон, и дополнительно еще ввести код снятия блокировки телефона.

Пользователю, выходящему из своего офиса на обед, больше не придется беспокоиться о безопасности своего ПК за время его отсутствия. Удаление телефона из зоны действия ПК автоматически вызывает блокировку ПК.

Эта новая функция двухфакторной аутентификации Windows 10, также поддерживает Azure и Active Directory.

Защита User Access Token.

Как бы то ни было. даже система двухфакторной аутентификации может быть нарушена, если вор в состоянии получить User Access Token. В Windows 10 Microsoft хранит опасные контейнеры в UAT, построенной на технологии Hyper-V.

Эта новая мера безопасности препятствует извлечению данных из UAT, даже если само ядро Windows атаковано вредоносным программным обеспечением.

Сквозное шифрование Windows 10.

Слабым местом в безопасности бизнеса всегда являлась передача данных или файлов в сети или подключение к Интернету, как под защитой VPN, так и нет. В Windows 10 корпорация Майкрософт добавило сквозное шифрование для корпоративных приложений, данных, электронной почты и веб-трафика.

Данные, для защиты с помощью этого метода, можно указать в корпоративной политике безопасности, и оно включает в себя полное покрытие всей передачи данных, если вы хотите включить эту функцию.

Шифрование происходит легко и прозрачно, незаметно для пользователя. Эта функция также распространяется на, работающие под Windows 10, смартфоны.

Предприятия могут настроить этот шифрование таким образом, что оно происходит автоматически для всего сетевого трафика.

Защита приложений.

Кроме того, предприятия имеют возможность определить, какие приложения могут и должны иметь доступ к корпоративным данным. Используя элементы управления и политики безопасности группы, можно сделать так, чтобы только одобренные приложения могли иметь доступ к данным компании с помощью соединений VPN.

Эта функция распространяется как на рабочем столе (win32), так и на универсальных приложениях, так что вы можете быть уверены, что ваши данные защищены и находятся в безопасности.

Кроме того, политика BYOD позволяет системным администраторам указать, что только доверенные приложения могут быть установлены на имеющих доступ к данным компании устройствах. Это опять же включает win32 и универсальные приложения.

Не может быть никаких сомнений, что улучшения безопасности в новой ОС Windows 10 представляют большой скачок вперед.

Наличие операционной системы, где все коммуникации зашифрованы по умолчанию, и где в качестве устройства двухфакторной аутентификации используется телефон или биометрическое устройство, успокоит многих ИТ-специалистов.

Добавьте к этому дополнительную песочницу для ОС и приложений и более строгий контроль за BYOD, теперь ПК с ОС Windows 10 представляет серьезную проблему для любого кибер-преступника или распространителя вредоносных программ.

Факультет информационных технологий

Курсовая защищена с оценкой________________

Преподаватель___________Г.М. Гуляев

(подпись,И.О.Фамилия)

“____”___________2011г.

Студент: группа 7САПР(с)-01 Дюжев А.В.

Группа Фамилия, имя, отчество

Преподаватель: Г. М. Гуляев

должность, ученое званиеИ.О., Фамилия

Содержание

Теоретическая часть 3

Введение 3

1 Основные проблемы информационной безопасности 6

1.1 Классификация угроз 6

1.2 Формализация подхода к обеспечению информационной безопасности 8

1.2.1 Классы безопасности 8

1.3 Политика безопасности 9

2 Защитные механизмы операционных систем 11

2.1 Идентификация и аутентификация 11

2.2 Шифрование пароля 122.3 Авторизация. Разграничение доступа к объектам ОС 14

2.4 Домены безопасности 16

2.4.1 Матрица доступа 17

2.4.2 Список прав доступа. Access control list 18

2.4.4 Мандаты возможностей. Capability list 18

2.4.5 Другие способы контроля доступа 18

2.5 Смена домена 19

2.6 Недопустимость повторного использования объектов 19

2.7 Выявление вторжений. Аудит системы защиты 20

2.8Анализ некоторых популярных ОС с точки зрения их защищенности 22

2.8.1 MS-DOS 23

2.8.2 NetWare, IntranetWare 23

2.8.3 OS/2 23

2.8.4 Unix 24

2.8.5 Windows NT/2000/XP 26

Заключение 29

Список используемой литературы 30

Теоретическая часть

Введение

В октябре 1988 г. в США произошло событие, названное специалистами крупнейшим нарушением безопасности амеpиканских компьютеpных систем изкогда-либо случавшихся. 23-летний студент выпускного куpса Коpнеллского унивеpситета Робеpт Таппан Моppис запустил в компьютеpной сети ARPANET пpогpамму; пpедставлявшую собой pедко встpечающуюся pазновидность компьютеpных виpусов — сетевых чеpвей. В pезультате атаки был полностью или частично заблокиpован pяд общенациональных компьютеpных сетей, в частности Internet, CSnet, NSFnet, BITnet, ARPANET инесекpетная военная сеть Milnet. В итоге виpус поpазил более 6200 компьютерных систем по всей Амеpике, включая системы многих кpупнейших унивеpситетов, институтов, пpавительственных лабоpатоpий, частных фиpм, военных баз, клиник, агентства NASA. Общий ущеpб от этой атаки оценивается специалистами минимум в 100 миллионов доллаpов. Р. Моppис был исключен из унивеpситета с пpавом повтоpного поступлениячеpез год, и пpиговоpен судом к штpафу в 270 тыс.долл. и тpем месяцам тюpемного заключения.

Важность решения проблемы информационной безопасности в настоящее время общепризнанна, свидетельством чему служат громкие процессы о нарушении целостности систем. Убытки ведущих компаний США в связи с нарушениями безопасности информации в период с 1997 по 1999 годы составили $360’720’555. Причем только 31%опрошенных компаний смог определить количественно размер потерь. Проблема обеспечения безопасности носит комплексный характер, для ее решения необходимо сочетание законодательных, организационных и программно-технических мер.

Таким образом, обеспечение информационной безопасности требует системного подхода и нужно использовать разные средства и приемы морально-этические, законодательные,административные и технические. Нас будут интересовать последние. Технические средства реализуются программным и аппаратным обеспечением и решают разные задачи по защите и могут быть встроены в операционные системы, либо могут быть реализованы в виде отдельных продуктов. Во многих случаях центр тяжести смещается в сторону защищенности операционных систем.

Говоря об.

Читайте также:

- Экономика в крыму реферат

- Есть ли сегодня врачи священники реферат

- Проблемы внедрения и организации тьюторства в системе дошкольного образования реферат

- Психотерапевтическая функция педагогического общения реферат

- Реферат на тему древний крым

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

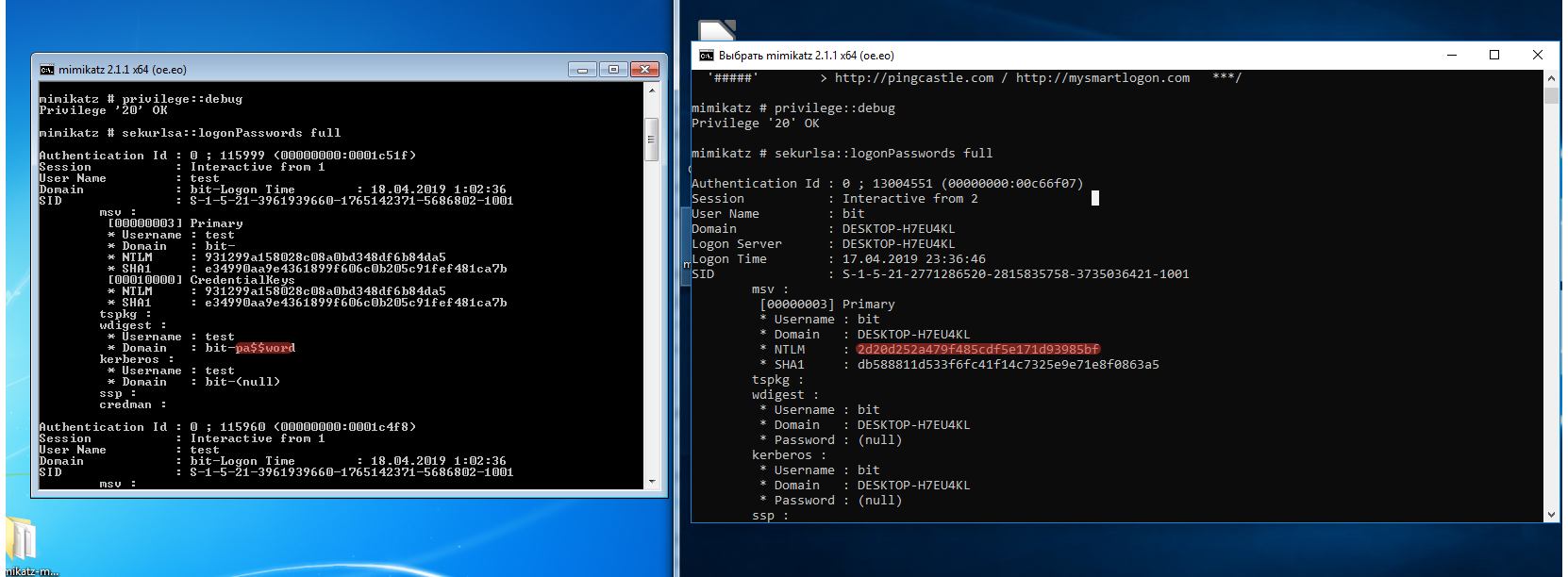

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

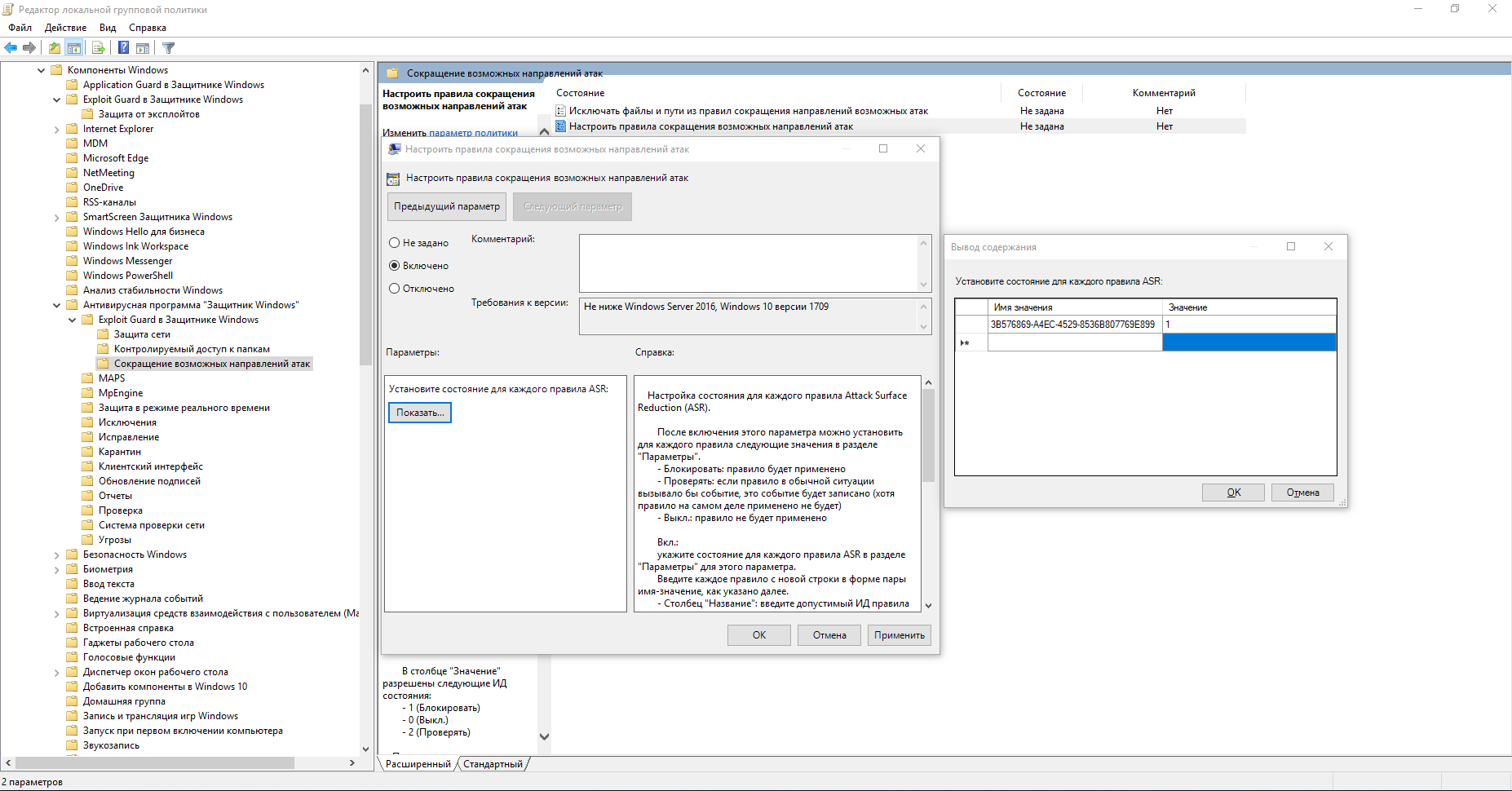

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

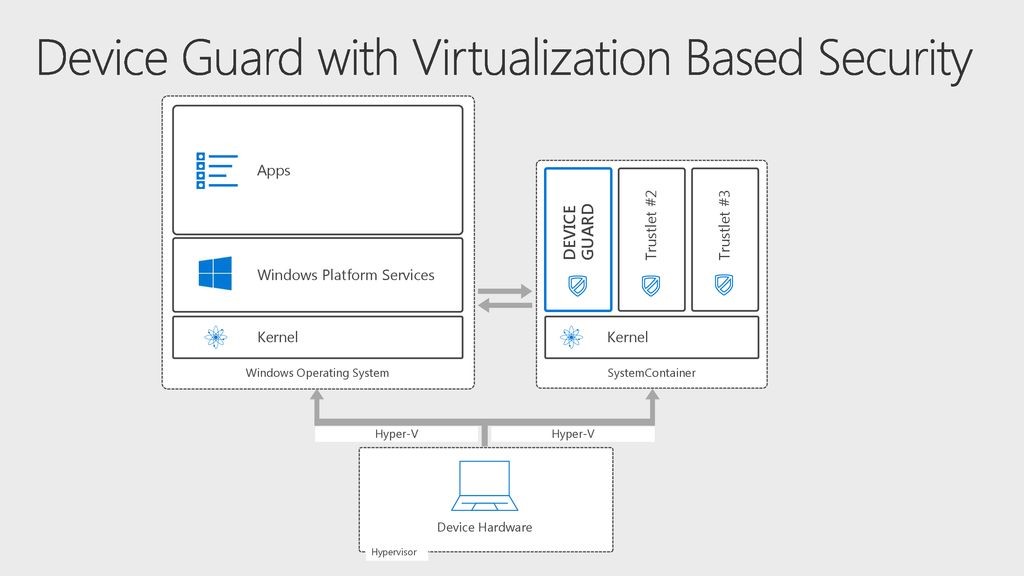

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

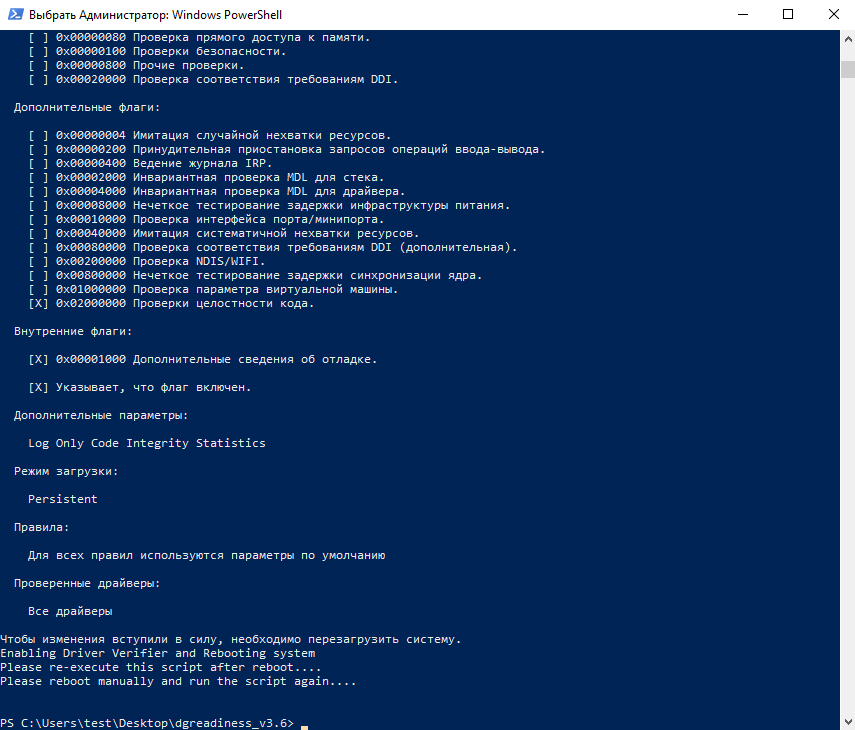

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

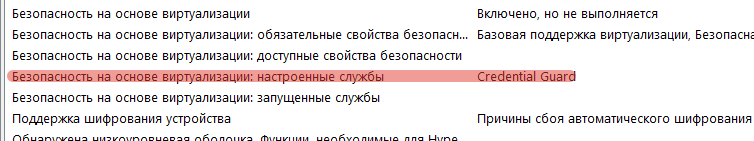

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

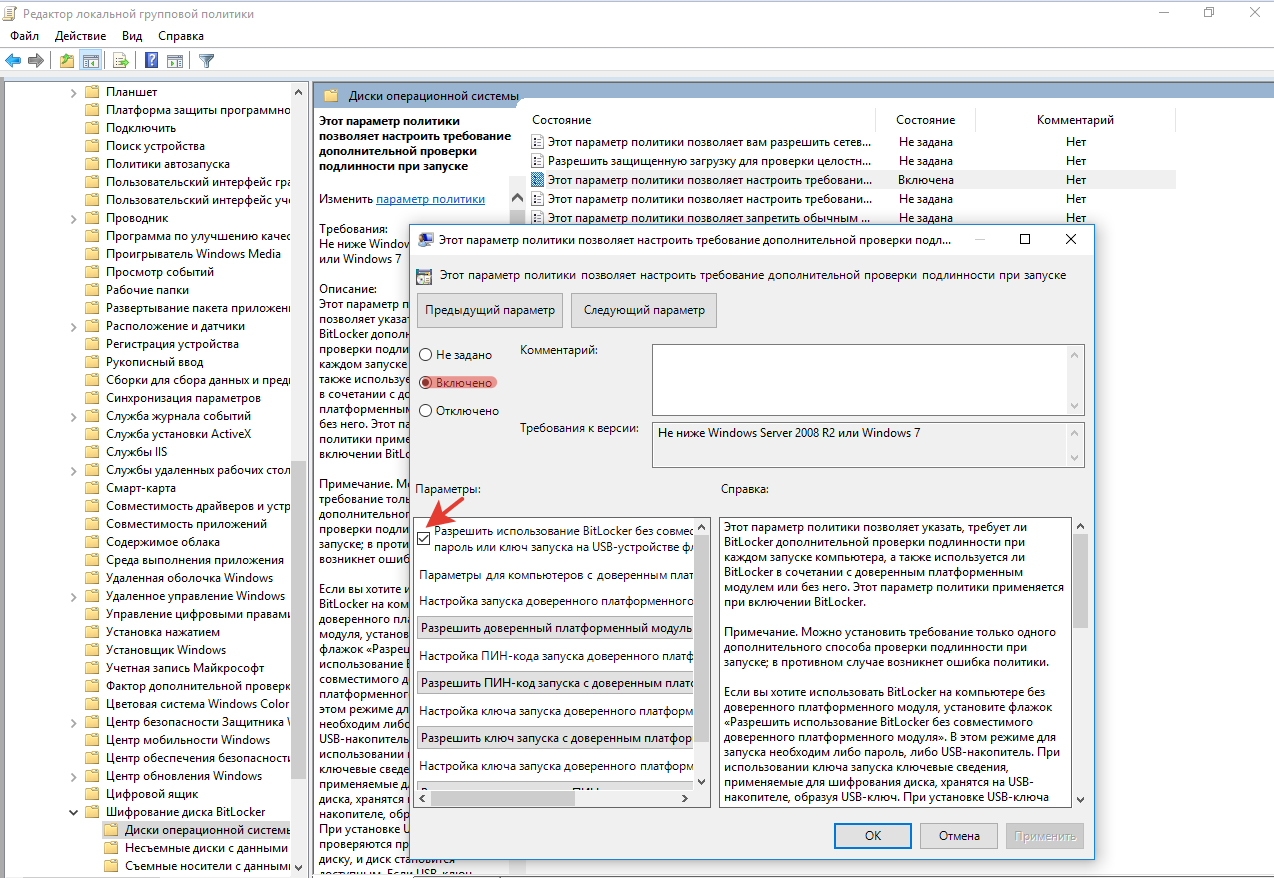

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.

Windows 10 разрабатывалась с учетом новейших угроз информационной безопасности и лучше, чем все предыдущие версии Windows, защищена по основным областям функционирования.

Новейшая версия операционной системы Microsoft Windows 10 создавалась разработчиками компании для работы в информационном окружении, значительно изменившемся с точки зрения угроз для системы безопасности и конфиденциальности данных. Условия работы новой версии можно охарактеризовать как функционирование в «пространстве постоянно меняющихся угроз», включающем широкий технологический спектр вредоносных программ и часто меняющиеся способы проникновения со стороны злонамеренных лиц, которые используют для своих целей многие современные устройства и сетевые технологии.

Изменился и состав злоумышленников: хакеров-одиночек сменили хорошо организованные криминальные группы, превратившие атаки на цифровые ресурсы компаний в большой бизнес за счет получения выкупа от жертв шифрования критичных для них данных, а также за счет краж персональных и финансовых данных с помощью мошеннических ресурсов и последующего хищения денежных средств пользователей. Нередки случаи политически мотивированных атак на компании с целью кражи секретов или нанесения репутационного и прямого ущерба.

|

Усовершенствованные функции защиты в Windows 10 |

|

Биометрия. В Windows 10 биометрия полностью интегрирована в компоненты системы безопасности ОС, а не просто является одним из внешних элементов более крупной схемы. Windows Hello. Это новая биометрическая технология входа, которая позволяет разблокировать устройства после идентификации лица или отпечатков пальцев. Microsoft Passport. Технология строгой двухфакторной проверки подлинности заменяет пароли комбинацией из зарегистрированного устройства и ПИН-кода или Windows Hello. Повышенная сопротивляемость атакам, основанным на методах подбора пароля пользователя, его ПИН-кода или биометрических данных. Windows 10 поддерживают еще более мощную форму защиты от таких атак, потому что учетные данные пользователя привязаны к TPM. Шифрование жесткого диска с использованием BitLocker. Можно шифровать жесткие диски полностью, включая системные диски и диски с данными. Шифрование устройства. Windows 10 обеспечивает поддержку шифрования гораздо более широкого диапазона устройств, включая устройства с InstantGo. Шифрование только занятого места на диске. Это позволяет шифровать новые данные по мере записи на диск. Поддержка шифрования жесткого диска. Жесткие диски нового класса производят самостоятельное шифрование на аппаратном уровне и поддерживают аппаратное шифрование всего диска. Защита информации на этапе предварительной загрузки. Windows 10 может обеспечить защиту начиная со среды предварительной загрузки на современных устройствах. Управление паролями и ПИН-кодами. Если BitLoсker включен на системном диске и компьютер оснащен модулем TPM, пользователь должен ввести ПИН-код, прежде чем BitLocker разблокирует диск. Настройка сетевой разблокировки. Сетевая разблокировка позволяет автоматически запускать компьютер под защитой BitLocker, если он подсоединен к проводной сети организации, в которой функционируют службы развертывания Windows. Система администрирования и мониторинга Microsoft BitLocker. MBAM в составе пакета Microsoft Desktop Optimization Pack упрощает поддержку BitLocker и BitLocker To Go, а также управление этими технологиями. Обеспечение безопасности на основе виртуализации. Безопасность на основе виртуализации (VBS) подразумевает использование возможностей системы виртуализации компьютера. Это передовой способ защиты системных компонентов от угроз. Доверенный платформенный модуль. Преимущество Windows 10 в том, что TPM объединена с другими аппаратными технологиями безопасности. TPM используется для защиты ключей шифрования томов BitLocker, виртуальных смарт-карт, сертификатов и многих других ключей, для создания которых используется TPM. Безопасный запуск. Windows 10 может проверить целостность устройств, наличие встроенного программного обеспечения и загрузчиков. Надежная загрузка. Windows 10 обеспечивает защиту процесса загрузки, проверяя, что все загрузочные компоненты являются надежными (например, подписаны доверенным источником) и целостными. Ранний запуск антивредоносной программы. Обеспечивается запуск решения, реализующего защиту от вредоносного программного обеспечения, до старта всех сторонних драйверов и приложений Измеряемая загрузка. Windows 10 использует встроенный в новейшие компьютеры аппаратный компонент TPM, который записывает ряд показателей критически важных компонентов запуска, включая встроенное программное обеспечение, загрузочные компоненты Windows, драйверы. Защита ядра Windows. В Windows 10 реализован ряд усовершенствований, усложняющих переполнение буфера вредоносным ПО, распыление им куч и выполнение других низкоуровневых атак. Также проверяется код, который может быть запущен на том или ином компьютере. Device Guard. Это набор компонентов для защиты целостности аппаратного и программного обеспечения. Данные функции являются революционным средством обеспечения безопасности ОС Windows: новые параметры VBS защищают ядро системы, а также процессы и драйверы, выполняемые в режиме ядра. Device Guard с AppLocker. Можно воспользоваться AppLocker в качестве дополнения к функции настраиваемой целостности кода, если целостность кода невозможно реализовать полностью или функциональность этого компонента не охватывает все желаемые сценарии. Device Guard с Credential Guard. Здесь используется технология гипервизора для защиты службы проверки подлинности Windows (LSA) и извлеченных учетных данных пользователей. Microsoft Edge. Новый браузер в Windows 10 более безопасен, чем предшественники, за счет того, что он не поддерживает сторонние двоичные расширения, выполняет только 64-разрядные процессы, разработан как универсальное приложение Windows, упрощает задачи по настройке системы безопасности. Фильтр SmartScreen. В Windows 10 корпорация Microsoft усовершенствовала фильтр SmartScreen, интегрировав возможности оценки репутации приложений в саму операционную систему. Универсальные приложения для Windows. Использование универсальных приложений Windows или даже классических приложений Windows (Win32) из магазина Windows существенно снижает вероятность попадания вредоносного программного обеспечения на компьютер, потому что все приложения проходят тщательный отбор и лишь потом становятся доступны в магазине. Защитник Windows. Более надежную защиту от вредоносного ПО обеспечивают четыре фактора: объемный локальный контекст, всеобъемлющие глобальные датчики, защита от взлома и предоставление специалистам по ИТ-безопасности более широких возможностей. Родительский контроль. В Windows 10 можно позаботиться о безопасности детей, подключив к своему компьютеру их локальные учетные записи или учетную запись Microsoft. |

Авторы вредоносных программ и создатели мошеннических сетевых ресурсов в Интернете стараются каким-либо образом завлечь пользователей с целью кражи нужной им информации. В противоположность таким действиям, целевые атаки подготовленных хакеров нацелены на использование слабостей сетевой и программной инфраструктуры компаний и организаций. При этом под угрозой оказываются как предприятия в ответственных и критичных к наличию защиты данных отраслях (оборонные, энергетические, финансовые, государственные организации), так и небольшие компании других секторов, в которых не задумываются о защите данных. Любая компания может оказаться поставщиком или подрядчиком для более крупной — следовательно, попасть в поле зрения мошенников и криминальных элементов и стать их невольным посредником для выполнения атак и кражи данных.

Именно с учетом этих перечисленных угроз разрабатывалась новейшая версия операционной системы Microsoft — Windows 10. Она способна функционировать на всех видах современных устройств: на настольных и мобильных компьютерах, гибридных компьютерах и планшетах, встраиваемых устройствах. В ней реализована поддержка всех новейших аппаратных функций цифровой защиты и идентификации, в том числе биометрическая идентификация с распознаванием лиц и отпечатков пальцев, шифрование данных на дисках с использованием доверенного платформенного модуля TPM, безопасная загрузка операционной системы и многое другое. Windows 10 лучше, чем все предыдущие версии Windows, защищена по основным областям функционирования, включая защиту процесса загрузки операционной системы на устройстве, защиту данных на пользовательском устройстве, защиту процесса идентификации пользователей, защиту от внешних угроз и защиту конфиденциальности пользователей.

Защита процесса загрузки операционной системы

Первым уровнем защиты устройства с Windows 10 выступает аппаратное обеспечение, на котором запущена операционная система. Отметим, что полноценное использование механизмов обеспечения безопасности Windows 10 возможно только на оборудовании со встроенными функциями по обеспечению безопасности, включая UEFI с безопасной загрузкой, функции виртуализации процессора, функции защиты памяти процессора, TPM и биометрические датчики.

Одним из самых опасных и сложно идентифицируемых типов вредоносных программ являются наборы скрытого проникновения и сокрытия следов взлома, так называемые руткиты и буткиты, которые могут загружаться до загрузки операционной системы и работать в режиме ее ядра, получая максимальный уровень доступа к ресурсам компьютера. Технологии безопасной загрузки Secure Boot и надежной загрузки Trusted Boot защищают Windows 10 с самого начала загрузки ОС, контролируя процесс запуска устройства и разрешая старт только доверенных компонентов. Дополнительную защиту добавляет технология раннего запуска антивирусных компонентов Early Launch Anti-Malware (ELAM).

Защита данных в локальном хранилище пользовательского устройства

Повсеместное использование мобильных компьютеров и устройств в рамках обычного выполнения рабочих обязанностей несет риск потери и разглашения важных корпоративных данных в результате банальной кражи устройства. Шифрование всех данных на нем и защита его надежным паролем помогают снизить остроту потери, а возможность удаленного стирания конфиденциальных данных с консоли администратора делает кражу с целью завладения информацией бессмысленной. Для многих отраслей, оперирующих чувствительной к разглашению или попаданию в чужие руки информацией, наличие шифрования является обязательным.

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется с операционной системой и борется с угрозами хищения или незащищенности данных в случае потери, кражи или неправильного списания компьютеров. BitLocker может шифровать жесткие диски полностью, включая системные диски и диски с данными.

Одной из самых актуальных и насущных проблем защиты личных и корпоративных данных является проблема преднамеренной или непреднамеренной утечки информации с устройства. На всех компьютерах с установленной версией Windows 10 Pro доступно новое средство защиты — Windows Information Protection (WIP), которое относится к решениям класса Data Leak Protection (DLP), предназначенным для защиты от утечек корпоративной информации. WIP обеспечивает защиту от возможной утечки данных, не влияя на работу сотрудников, а также помогает обезопасить корпоративные приложения и данные от случайной потери на принадлежащих компании и сотрудникам устройствах, использующихся для работы. При этом не требуется вносить изменения в операционную систему или другие приложения.

Что важно, WIP позволяет разделять личную информацию пользователя и данные, доступ к которым сотрудник имеет в рамках выполнения своих рабочих обязанностей. Этот механизм позволяет хранить рабочие данные в зашифрованном виде, контролировать и предотвращать попытки случайной или преднамеренной передачи файлов или их фрагментов в несанкционированные для использования приложения, а при необходимости сможет удалить рабочие файлы, не затрагивая при этом личную информацию пользователя.

Защита процесса идентификации пользователей

Привычная пара «имя пользователя и пароль» — популярный способ проверки подлинности при регистрации в системе или на информационном ресурсе. Windows 10 включает в себя новую платформу авторизации, позволяющую внедрить более безопасную альтернативу привычным многократно повторяющимся паролям в виде двухфакторной аутентификации. Технология Windows Hello дает возможность проверять биометрические данные пользователя в качестве одного из факторов аутентификации наряду с привычным идентификатором PIN. На устройствах, оснащенных необходимым оборудованием (специальной цифровой фотокамерой или сканером отпечатков пальцев), можно выполнять регистрацию путем распознавания лица пользователя или отпечатка его пальца.

Злоумышленники нередко используют атаку, основанную на методе подбора, что позволяет получить доступ к устройству простым угадыванием пароля пользователя или его ПИН-кода. Иногда злоумышленник даже выполняет подбор биометрических данных до тех пор, пока ему не удастся взломать устройство. Windows 10 поддерживает мощную защиту от атак методом подбора: если операционная система обнаруживает, что некто пытается воздействовать на механизмы регистрации в системе Windows, то системный диск остается защищенным средствами BitLocker, а Windows может автоматически перезагрузить устройство и BitLocker будет находиться в режиме восстановления до тех пор, пока кто-нибудь не введет ключ-пароль восстановления.

Защита от внешних угроз

Для противостояния постоянно расширяющемуся набору внешних угроз, Windows 10 имеет как хорошо зарекомендовавшие себя и знакомые по предыдущим версиям улучшенные инструменты (Защитник Windows), так и новые продвинутые технологии, такие как облачная служба для выявления вредоносных кодов на основе мониторинга поведения программ Windows Defender Advanced Threat Protection, служба защиты на основе виртуализации Credential Guard, следящая за тем, чтобы только привилегированные системные компоненты могли получать доступ к системным данным, а также служба Device Guard, контролирующая оборудование и программы устройства, чтобы на нем запускались только доверенные приложения, определенные в политиках целостности кода.

Возможности Защитника Windows расширены как за счет механизма сканирования по расписанию даже при наличии в системе установленного антивирусного продукта стороннего разработчика, так и за счет реализации режима проверки устройства в автономном режиме, который позволяет выполнить загрузку устройства и осуществить проверку из доверенной среды. Процесс проверки работает вне стандартного ядра Windows, и поэтому можно отследить вредоносные программы, которые пытаются скрыть себя от оболочки Windows за счет перезаписи базовой записи загрузки. Автономную проверку можно запустить напрямую из Защитника Windows.

Фильтр SmartScreen помогает защищать пользователей от вредоносных приложений и веб-сайтов с помощью приложения SmartScreen и служб репутации URL-адресов. В Windows 10 фильтр SmartScreen усовершенствован и может оценить репутацию приложений в самой операционной системе.

Защита конфиденциальности пользователей

В современном информационном мире пользователи осуществляют подсоединения к многочисленным цифровым ресурсам. Потоки информации движутся в обоих направлениях, приложения Windows способны принимать и отправлять файлы. Почтовые сообщения и другие связанные с пользователем данные, в том числе диагностического характера, пересылаются в обе стороны, а также отправляются различным веб-службам. Корпоративные и индивидуальные пользователи Windows 10 могут управлять такими информационными потоками, используя для этого как специальную вкладку «Конфиденциальность» в приложении «Безопасность», так и групповую политику, которую составляют и применяют для пользовательских систем администраторы.

Узнать подробности

Содержание:

Введение

Microsoft Windows XP, в свое время, была революционной операционной системой, в том числе, с точки зрения безопасности. В каждом новом пакете обновлений (service pack) защитные функции постоянно добавлялись и улучшались. Но с прекращением выпусков пакетов обновлений безопасность этой операционной системы, фактически, остановилась на месте и новые обновления касались только исправления ошибок в операционной системе и браузере и небольших улучшений общего уровня защиты. Чего нельзя сказать об угрозах безопасности, которые эволюционируют и растут постоянно. 8 апреля этого года официально завершился срок поддержки операционной системы Windows XP и с этого момента обновления не выпускаются, что означает отсутствие даже базовой защиты, которая держалась на выпуске обновлений. Не смотря на всю серьезность ситуации, по данным исследователей из NetMarketshare, Windows XP до сих пор установлен более чем на 25% компьютеров в мире, а по результатам опросов компании «Телеком Дейли» в России это число достигает 40% среди бизнес-пользователей, при этом более половины компаний не планируют в ближайшее время переходить на более новые версии Windows. При этом практически 100% представителей бизнеса не понимают, какие проблемы могут возникнуть из-за использования неподдерживаемой устаревшей операционной системы. В нашем предыдущем обзоре был использован статистический подход к рассмотрению этого вопроса, теперь стоит взглянуть на проблему с практической стороны. Риски продолжения использования Windows XP колоссальны и чтобы это продемонстрировать, необходимо сравнить защитные механизмы Windows XP и современных операционных систем от Microsoft. В данной статье рассмотрены основные угрозы безопасности рабочих станций и проанализирована способность защитных механизмов Windows XP Service Pack 3 и Windows 8.1 противостоять этим угрозам.

Группы защитных механизмов и угрозы безопасности.

Все защитные механизмы можно условно разделить на три основных категории: обеспечение безопасности учетных записей и разграничение доступа, защита от вредоносного программного обеспечения и отражение внешних атак. Рассмотрим эти категории и перечень основных угроз, защиту от которых они обеспечивают: Безопасность учетных записей– к этой категории относятся механизмы, позволяющие обеспечить разграничение доступа, авторизацию и защиту от внутреннего нарушителя и должны обеспечивать защиту от следующих угроз: Подбор и взлом паролей; Получение пароля пользователя (подсматривание, социальная инженерия); Несанкционированный доступ к файловым объектам и реестру Windows; Прямой доступ к файловым объектам из другой операционной системы или путем снятия носителя информации и подключения к другому компьютеру; Утеря и кража носителей информации. Защита от вредоносного программного обеспечения– к этой категории относятся механизмы, обеспечивающие противодействие вредоносной активности программного обеспечения и позволяющие заблокировать доступ к критичной информации, перехвату управления и другим несанкционированным действиям. В этой же категории рассматриваются угрозы, направленные на автоматизированное распространение вредоносных программ и заражение других компьютеров. Актуальные угрозы в данной категории: Заражение загрузочного сектора; Перехват паролей при входе в Windows и подмена экрана загрузки; Запуск вредоносного кода через эксплуатацию уязвимостей типа «переполнение буфера» в компонентах операционной системы и стороннего программного обеспечения; Вредоносное программное обеспечение, запускаемое пользователем; Перехват исполнения стандартных функций операционной системы; Вредоносное программное обеспечение, функционирующее как драйвер; Подмена служебных файлов и библиотек. Отражение внешних атак– категория, к которой относится противодействие вторжений из локальной сети и сети Интернет со стороны внешних нарушителей. Данная категория должна обеспечивать нейтрализацию следующих угроз: Эксплуатация уязвимостей в сетевых сервисах операционной системы; Несанкционированный удаленный доступ; Сканирование портов и анализ установленного программного обеспечения; Атаки на пользователя через веб-браузер (подделка страниц платежных систем, подталкивание к запуску вредоносных программ и т.д.).

-

Безопасность учетных записей и разграничение доступа.

Последняя версия Windows XP располагает следующими защитными механизмами: Авторизация и вход в систему – в этой области Windows XP предлагает свой механизм “Windows Logon”, который обеспечивает идентификацию и аутентификацию пользователей, вся парольная информация в Windows XP шифруется, реализована поддержка смарт-карт и токенов для авторизации. Реализованные механизмы позволяют обеспечить защиту от подбора паролей и, с помощью альтернативных идентификаторов, от несанкционированного получения пароля пользователя. Но в Windows XP не обеспечен должный уровень защиты хранимых паролей, используются слабые алгоритмы шифрования, из-за чего существуют способы относительно быстрого взлома паролей, при наличии доступа к объектам, в которых хранятся зашифрованные пароли.

Windows XP способна обеспечить полноценную защиту от несанкционированного доступа к файловым объектам и реестру. Основным недостатком системы разграничения доступа является установка прав администратора для пользователя по-умолчанию. Это приводит к тому, что большинство пользователей после установки операционной системы продолжают использовать административный аккаунт и разграничение доступа, фактически, не выполняет своих функций. Но при правильной настройки механизмы полностью выполняют возложенные на них функции по защите. Политики безопасности – включают в себя политики пользователей, политики безопасности и политики аудита. Наборы настроек, позволяющих гибко настроить уровень защищенности операционной системы.

Windows XP способна обеспечить полноценную защиту от несанкционированного доступа к файловым объектам и реестру. Основным недостатком системы разграничения доступа является установка прав администратора для пользователя по-умолчанию. Это приводит к тому, что большинство пользователей после установки операционной системы продолжают использовать административный аккаунт и разграничение доступа, фактически, не выполняет своих функций. Но при правильной настройки механизмы полностью выполняют возложенные на них функции по защите. Политики безопасности – включают в себя политики пользователей, политики безопасности и политики аудита. Наборы настроек, позволяющих гибко настроить уровень защищенности операционной системы.

Разграничение доступа – как и в Windows XP, поддерживается для объектов файловой системы и для системного реестра. Благодаря разделению административных и пользовательских учетных записей, работа под аккаунтом администратора практически исключена. При этом доработаны механизмы повышения привилегий по требованию.

Политики безопасности – данные механизмы были расширены, увеличилось число доступных опций и настроек.

Windows 8.1 не только обеспечивает защиту от всех основных угроз, связанных с авторизацией пользователей и несанкционированным доступом, но и позволяет сделать это с высоким комфортом и гибкостью.

Таблица 1. Сравнение безопасности учетных записей и разграничения доступа в Windows XP SP3 и Windows 8.1

|

Угрозы |

Windows XP SP3 |

Windows 8.1 |

|

Подбор и взлом паролей |

Windows Logon, слабая защита |

Обновленный Windows Logon, сильная защита |

|

Получение пароля пользователя |

Смарт-карты и токены |

Смарт-карты, токены, вход по пин-коду, авторизация по жестам |

|

Несанкционированный доступ к файловым объектом и реестру Windows |

Разграничение доступа, только для NTFS |

Разграничение доступаDynamic Access Control |

|

Прямой доступ к файловым объектам |

Encrypting File System, только для жестких дисков |

BitLocker |

|

Утеря и кража носителей информации |

Нет защиты |

BitLocker To Go |

3. Защита от вредоносного программного обеспечения.

Windows XP в своей истории пережила не одну эпидемию компьютерных вирусов и до сих пор активно подвергается атакам со стороны «троянов», «червей» и другого вредоносного программного обеспечения. Инженеры Microsoft представили в Windows XP несколько инновационных систем, которые в последствии стали стандартом для всех операционных систем, в том числе производства других компаний. Однако, большинство из реализаций данных систем в Windows XP успешно обходится вредоносными программами, а развитие систем защиты в устаревшей операционной системе не целесообразно, поэтому на данный момент технологии защиты от вредоносного кода в Windows XP не выполняют своих прямых функций. Тем не менее, рассмотрим их подробнее: Windows Logon – обновленная (по сравнению с предыдущими версиями Windows) технология входа в систему, требующая нажатия комбинации клавиш Ctrl, Alt и Delete (комбинация, которая не может быть подделана программно). Данная технология позволяет обеспечить защиту от перехвата паролей при входе в Windows за счет невозможности внедриться в этот процесс, а также защищает от подмены экрана загрузки. Data Execution Prevention – запрет на исполнение кода из области памяти, выделенной под данные. Изначально механизм задумывался, как универсальное решение проблемы атак на переполнение буфера. Однако достаточно быстро исследователи компьютерной безопасности нашли способы обойти данную защиту в Windows XP. Software Restriction Policies – механизмы задания политики запуска программ, позволяющие минимизировать риск заражения вирусами за счет блокировки их запуска. На нашем сайте есть обзор данного механизма. По-умолчанию данный защитный механизм выключен, а его настройка требует серьезных знаний в области системного администрирования, поэтому рассматривать данный механизм можно только для решения частных задач, а не универсального решения для защиты от вредоносного программного обеспечения. Центр обеспечения безопасности (Windows Security Center) – инструмент для управления безопасностью системы, в который интегрированы служба обновлений (Windows Update), управление встроенным брандмауэром и сторонними антивирусными продуктами. Благодаря реализации Windows Update и частому выпуску исправлений безопасности, разработчикам вредоносного программного обеспечения приходилось постоянно искать новые ошибки в операционной системе и обновлять свои вредоносные коды. Этот механизм успешно снижал количество действующих вредоносных программ и усложнял их распространение. Но с окончанием поддержки этот механизм перестал выполнять свои функции стал полностью бесполезным.

В Windows XP нет необходимых механизмов для контроля и защиты загрузочного сектора, нет эффективной защиты от уязвимостей типа «переполнение буфера», также как нет защиты от запускаемого пользователем вредоносного программного обеспечения и других угроз со стороны вредоносного программного обеспечения. Таким образом, Windows XP, даже со всеми последними обновлениями, практически беззащитна перед вредоносными программами. И, стоит отметить, что даже с наложенными антивирусными решениями, данная проблема не решается полностью. Без поддержки со стороны операционной системы, антивирусные программы не в состоянии справиться с полным перечнем угроз. В Windows 8.1 перечень защитных механизмов и использованных технологий гораздо больше, многие из которых пришли из предыдущих версий Windows – Vista и 7, и были улучшены и доработаны до современных реалий. В нашей недавней публикации были подробно описаны данные защитные механизмы, но давайте взглянем на них еще раз: Доверенная загрузка – с помощью поддержки Unified Extensible Firmware Interface (UEFI) и реализации технологии Secure Boot обеспечивается возможность запуска только оригинального ядра операционной системы и подписанных производителями драйверов. Таким образом, выполнение недоверенного программного кода в процессе загрузки полностью исключается, также исключается заражение загрузочного сектора и внедрение вредоносного кода в драйверы. Кроме того, с помощью технологии Secure Boot возможно восстановление файлов операционной системы, поврежденных вредоносным программным обеспечением. Контроль учётных записей пользователей (User Account Control) – механизм подтверждения опасных действий со стороны пользователя. Программное обеспечение не может обойти UAC в Windows 8.1 (для некоторых других версий операционных систем Windows существуют известные способы обхода) и выполнить вредоносное действие без подтверждения пользователем. При этом, даже если пользователь работает по административной учетной записью, UAC защищает операционную систему от действия программ, запущенных пользователем. Data Execution Prevention (DEP) – впервые созданная в Windows XP технология активно развивалась и усиливалась, в Windows 8.1 данная технология позволяет защитить не только саму операционную систему, но и стороннее программное обеспечение. Риск реализации атак типа «переполнение буфера» многократно снижается, при включенной защите с помощью DEP. SEHOP – механизм предотвращения вмешательства вредоносных программ в средства структурной обработки исключений (SEH). AppLocker – логическое продолжение технологии Software Restriction Policies, в Windows 8.1 технология AppLocker позволяет настроить правила запуска приложений, ограничить выполнение неучтенных программ и даже ограничить работу нелицензионного программного обеспечения. Как и SRP, функции AppLocker по-умолчанию выключены, но их настройка не представляет большого труда, особенно, если компьютер функционирует в составе домена. Address Space Layout Randomization (ASRL) – технология случайного изменения расположения важных структур в адресном пространстве, впервые выпущенная в Windows Vista, активно поддерживается в Windows 8. В Windows XP расположение важных частей (образов исполняемых файлов, подгружаемых библиотек, кучи и стека) в оперативной памяти не менялось и вредоносным программам было несложно подменить нужные функции и данные с помощью прямого доступа к памяти. В Windows 8.1 все данные в оперативной памяти перемешены и изменяются как при перезагрузке, так и в процессе работы. Благодаря этому, вредоносный код не может найти нужные участки памяти и изменить работу системных функций и загруженного кода. Защитник Windows – это встроенное антивирусное решение, позволяющее защитить операционную систему от вредоносного и нежелательного программного обеспечения, в том числе обеспечивается защита от программ типа «rootkit». Защитник Windows в новой Windows 8/8.1 – это бывший Microsoft Security Essentials, который теперь встроен в операционную систему по умолчанию. Он обладает достаточным базовым антивирусным функционалом, позволяющим пользователям первое время не пользоваться сторонним антивирусом. Хотя для полноценной защиты рекомендуется установить профессиональный антивирусный продукт, у которого эффективность работы гораздо выше. Центр поддержки – современная замена центру обеспечения безопасности. Центр поддержки контролирует и управляет работой Защитника Windows, технологией Smart Screen (о ней – ниже), брандмауэром и обновлениями операционной системы. Защитные механизмы Internet Explorer – браузер, поставляющийся в комплекте с Windows 8, оснащен различными защитными механизмами, предотвращающими внедрение вредоносного программного обеспечения через посещаемые пользователем сайты. В число таких механизмов входят режим защищенного исполнения расширений, HTML5-песочница (sandbox), расширенный режим защиты, ограничивающий полномочия браузера в системе и многие другие. Подробнее вопросы защиты от внешних угроз, в том числе от веб-угроз, рассмотрены в следующем разделе.

Таблица 2. Сравнение защиты от вредоносного программного обеспечения в Windows XP SP3 и Windows 8.1

|

Угрозы |

Windows XP SP3 |

Windows 8.1 |

|

Заражение загрузочного сектора |

Нет |

Unified Extensible Firmware Interface, SecureBoot |

|

Перехват паролей при входе в Windows и подмена экрана загрузки |

Windows Logon, слабая защита |

Обновленный Windows Logon, сильная защита |

|

Эксплуатация уязвимостей типа «переполнение буфера» |

Data Execution Prevention, слабая защита |

Обновленная Data Execution Prevention, сильная защита |

|

Вредоносное программное обеспечение, запускаемое пользователем |

Software Restriction Policies, требует сложной настройки |

AppLocker, Защитник Windows, AppContainter, Магазин Windows |

|

Перехват исполнения стандартных функций операционной системы |

Нет |

Address Space Layout Randomization |

|

Вредоносное программное обеспечение, функционирующее как драйвер |

Нет |

SecureBoot, Защитник Windows |

|

Подмена служебных файлов и библиотек. |

Нет |

AppContainter, Address Space Layout Randomization, Защитник Windows |

4. Отражение внешних атак.

Windows XP обладает только одним механизмом, связанным с защитой от внешних атак. Этот механизм — встроенный брандмауэр (Windows Firewall) – фильтр сетевого трафика, позволяющий фильтровать входящий сетевой трафик. Не смотря на малое количество функций и настроек, брандмауэр справляется с основной задачей – блокировки трафика из внешних источников и позволяет немного повысить уровень защиты от внешних атак. При этом он никак не защищает от удаленной эксплуатации уязвимостей и атак на пользователя через веб-браузер. Встроенная в Windows XP версия браузере Internet Explorer не предлагает никаких серьезных функций по защите и в ней постоянно обнаруживают новые уязвимости, которые, при отсутствии обновлений, не будут исправляться.

Встроенный брандмауэр в Windows 8 по функциональным возможностям значительно обходит брандмауэр в Windows XP. Кроме стандартной фильтрации входящего трафика, появились функции управления исходящим трафиком, активный мониторинг текущего трафика, а также встроенное управление правилами безопасности подключений IPSec и многие другие функции. Благодаря значительному расширению функциональности, брандмауэр Windows 8 может справиться с большинством сетевых угроз самостоятельно, в том числе с угрозами перехвата и подделки трафика.

Smart Screen – комплексное решение по защите пользователя во время посещения вебсайтов и других Интернет-сервисов. В состав Smart Screen входят три механизма – антифишинговая защита, проверка репутации загружаемых приложений и защита от загружаемых вредоносных программ. Под Windows 8/8.1 Smart Screen работает как в самом браузера, так и независимо от него, на уровне операционной системы.

С помощью механизма антифишинговой защиты, все сайты, которые пытается посетить пользователь, проверяются по специальной централизованной базе. Если на сайте были обнаружены поддельные формы авторизации, повторяющие формы различных сервисов (банки, магазины, платежные системы и т.д.), он заносится в общую базу. При попытке пользователя открыть такой сайт, доступ к нему блокируется с выводом предупреждения. Также под действие фильтра попадают сайты с известными вредоносными кодами и программным обеспечением. Репутационная проверка загружаемых файлов позволяет опознать файл после его загрузки и оценивает его опасность или безопасность для пользователя, основываясь на подписи файла, количестве его загрузок другими пользователями и попытками осуществить подозрительные и вредоносные действия на других компьютерах. Если файл признан не надежным, его запуск блокируется, пользователю выводятся специальные предупреждения о возможном вредоносном действии скачанного файла. Защита от вредоносных программ действует по принципу антифишинговой защиты – загруженные файлы проверяются по контрольным суммам в глобальной базе данных и, если файл в базе значится как вредоносный, пользователю выводится предупреждение, а запуск файла блокируется. Обновления браузера распространяются вместе с обновлениями операционной системы, поэтому пользователь при работе с вебсайтами максимально защищен и не рискует, заходя на незнакомую страницу, содержащую вредоносный код, даже если она еще не числиться в базе фишинга. Браузер Internet Explorer, входящий в состав Windows 8.1, максимально защищает пользователя не только от опасных сайтов и программ, но и обладает сильными функциями самозащиты, в которые входит контроль плагинов, расширений и ActiveX-компонентов. Таким образом, блокируются попытки вредоносных программ встроиться в браузер и получить доступ к Интернет-активности пользователей. Windows 8.1 имеет все необходимые инструменты для полноценной защиты пользователя от внешних атак и угроз, исходящих из сети Интернет. Усилив встроенные защитные механизмы внешним сетевым фильтром или комплексным антивирусным решением, можно добиться полной защиты от всех возможных угроз.

Таблица 3. Сравнение отражения внешний атак в Windows XP SP3 и Windows 8.1

|

Угрозы |

Windows XP SP3 |

Windows 8.1 |

|

Эксплуатация уязвимостей в сетевых сервисах операционной системы |

Нет |

Обновления операционной системы |

|

Несанкционированный удаленный доступ |

Брандмауэр Windows |

Брандмауэр Windows |

|

Сканирование портов и анализ установленного программного обеспечения |

Брандмауэр Windows |

Брандмауэр Windows |

|

Атаки на пользователя через веб-браузер |

Нет |

Smart Screen, встроенные механизмы Internet Explorer, обновления браузера в составе обновлений операционной системы |

5. Улучшения безопасность Windows 8.1.

Прогрессивные технологии постоянно развиваются, к чести разработчиков, в лучшую сторону. Если вы поклонник операционных систем от Microsoft, то наверняка еще с выхода Windows 95 вас всегда, с каждой новой версией и каждым обновлением беспокоил вопрос безопасной работы и антивирусного ПО. Нужно сказать откровенно, что в компании очень серьезно, мягко говоря не дорабатывали эту часть функционала и в каждой ОС было очень много багов.

Так повторялось до появления операционных систем восьмой линейки. Особенно улучшена безопасность Windows 8.1, параметры которой заставляют кардинально пересмотреть мнение пользователей об этой операционной системе и серьезно задуматься приверженцев XP или семерки о переходе на эту ОС.

В подтверждение того, что вся новая восьмая линейка операционных систем действительно самая лучшая из предыдущих версий с точки зрения безопасности за все время существования Microsoft, можно привести опубликованный недавно отчет лаборатории Microsoft Security Intelligence Report. Здесь приводятся данные, подтверждающие, что в сравнении с ОС Windows 7 в новых системах уровень безопасности увеличен в 6 раз. Сравнительная информация, касающаяся XP, впечатляет больше – она была слабее в параметрах защиты в 20 раз! Стоит задуматься.

Безопасность Windows 8.1.

Безопасность Windows 8.1 построена на политике и логическом продолжении программного кода версии 8.0, с добавлением к ним еще несколько полезных функций. Анализируя изменения в коде можно сделать вполне обоснованный вывод, что потенциал защиты до конца не исчерпан, и в будущем можно ожидать действительно революционного прорыва – стопроцентной гарантии защиты компьютера от внешних угроз. И это не иллюзорная мечта, достижения которой так долго ждут все владельцы ПК и ноутбуков. Ниже мы попробуем подтвердить выводы программистов, рассмотрев три наиболее важных направления в защите:

•Шифрование устройств,

•Возможность поддержки новых технологий биометрических интерфейсов,

•Функционал выборочного полного уничтожения данных.

Шифрование информации в системе безопасности Windows 8.1.

В обеспечении полноценного шифрования в новых ОС задействован потенциал BitLocker (в версии RT без управления и автоматическим шифрованием всего диска). Появление 8.1 весь функционал BitLocker вывело на совершенно иной уровень качества. Это видно уже из того, что его намного легче и проще настроить рядовому пользователю непосредственно под более конкретизированные личные задачи. Причем развертывание самого BitLocker выполняется в 20 раз быстрее, чем в предыдущих вариантах. Особенно это заметно тем, кто уже сейчас пользуется жесткими дисками последних поколений – процедура полного шифрования выполняется менее, чем за 1 секунду!

Для улучшения безопасности Windows 8.1 функция полнодискового шифрования работает автоматически (это распространяется и на обычные 8.0 и RT, обновленные до 8.1). Защита методом шифрования устанавливается уже при установке ОС на компьютер сразу после первого входа под учетной записью с правами администратора. Смысл самой идеи действительно привлекательный. В Microsoft планируют, что шифрование по умолчанию всех устройств в будущем станет обязательной частью политики безопасности и у пользователей вообще отпадет необходимость заморачиваться с этим процессом самостоятельно, настраивая какие-либо функции через панель управления.

Уничтожение данных в Windows 8.1.

Особенно актуальны новые возможности по полному уничтожению данных в Windows 8.1 для бизнес-среды. С учетом того, что в последние годы во всем мире развивается тенденция удаленной работы с корпоративной информацией или использование на рабочем месте личных электронных устройств (BYOD), это делает жизнь спокойнее и владельцам компаний и пользователям. Предусмотренное в 8.1 выборочное удаление (Selective Wipe) достаточно настроить на уничтожение только информации общего пользования, не затрагивая при этом личные данные и файлы.

Технологически такое решение обеспечивается установленным еще на 8.0 функционалом Exchange ActiveSync (EAS). Работает с возможностью режима удаленного стирания. При этом уже на 8.1 задана возможность поддержки нового стандарта OMA-DM (Open Mobile Alliance Device Management).

Пока система безопасности Windows 8.1 способна поддерживать только уничтожение корпоративных данных для почтовых клиентов и в Рабочих папках. Есть еще одна функция, но она работает только с использованием версии Server 2012 непосредственно на стороне самого сервере. Разработчики планируют существенно увеличить функционал выборочного затирания уже в ближайших выпусках обновлений.