Обновлено: 05.02.2023

Актуальность выбранной темы. Несмотря на наличие

гарантированных прав, законодательное обеспечение трудоустройства

инвалидов, привлечение их к производительному труду остается слабым

местом в нашем государстве. Как показывает практика, по причине

ограниченных возможностей здоровья инвалиды не имеют возможности на

равных с другими гражданами конкурировать на рынке труда, как следствие

— нарушаются их права на труд, идет процесс вытеснения из сферы трудовой

деятельности, растет безработица и глубина бедности. В этой связи,

актуальность приобретает анализ зарубежного опыта содействия занятости

лиц с инвалидностью и определение возможностей его применения в нашей

стране.

Анализ последних исследований и публикаций. Теоретическим и

прикладным проблемам расширения возможностей по трудоустройству лиц с

инвалидностью посвятили труда многие ученые ближнего и дальнего

зарубежья — М. Байгереев, Е. Наберушкина, А. Ярская-Смирнова, С. Девсон,

Р. Мартин, Н. Мигер, Р. Пиментал, Х. Ритчи. В то же время, проблемы

социальной защиты и трудоустройства инвалидов в России остаются

острыми, что заставляет ученых и практиков активно искать пути их

решения. В этой связи полезным для РФ является обращение к зарубежному

опыту.

Нет нужной работы в каталоге?

Сделайте индивидуальный заказ на нашем сервисе. Там эксперты помогают с учебой без посредников Разместите задание – сайт бесплатно отправит его исполнителя, и они предложат цены.

Цены ниже, чем в агентствах и у конкурентов

Вы работаете с экспертами напрямую. Поэтому стоимость работ приятно вас удивит

Бесплатные доработки и консультации

Исполнитель внесет нужные правки в работу по вашему требованию без доплат. Корректировки в максимально короткие сроки

Если работа вас не устроит – мы вернем 100% суммы заказа

Техподдержка 7 дней в неделю

Наши менеджеры всегда на связи и оперативно решат любую проблему

Строгий отбор экспертов

Требуются доработки?

Они включены в стоимость работы

Работы выполняют эксперты в своём деле. Они ценят свою репутацию, поэтому результат выполненной работы гарантирован

Что такое безопасность

Безопасность — чрезвычайно широкое понятие. В данной статье мы определим ее как устойчивость к потенциальным атакам: и со стороны зараженных сайтов во Всемирной паутине, и вирусов, попавших в сеть с вновь включенного в нее ноутбука, и злоумышленников, выкравших ваш контроллер домена, и многих-многих других.

Теперь умножим все возможные сценарии атак на сценарии применения сервера и получим непростую задачу обеспечения безопасности новой серверной операционной системы, стоявшую перед командой Windows Server.

Перечислим основные направления, в которых производилась работа по улучшению безопасности в Windows Server 2008:

- улучшения во внутреннем коде операционной системы. Windows Server 2008 — первая серверная ОС Microsoft, которая разрабатывалась по принципам Secure Development Model. Были подвергнуты тщательному изучению с точки зрения безопасности, а подчас и переписаны многие внутренние модули ОС;

- модульность — операционная система стала гораздо менее монолитной, что позволяет не устанавливать ненужные вам (но являющиеся потенциальными мишенями для атак) компоненты, вплоть до графического пользовательского интерфейса;

- сетевая безопасность — борьба за нераспространение вирусов и атак внутри сети от одного компьютера к другому;

- безопасность корпоративной директории — возможность установки директории в режиме защиты от записи и без графического интерфейса;

- безопасность интернет-серверов — кардинально переработанный веб-сервер IIS 7, теперь целиком базирующийся на принципах модульности и работы только компонентов, необходимых для его использования в конкретном сценарии.

Изменения в самой операционной системе

Пожалуй, к этой категории относятся изменения, которые в основном скрыты от наших глаз. По утверждениям Microsoft, разработчики тщательно проанализировали существующий код операционной системы и переработали его с целью снижения его потенциальной уязвимости. Например, в Windows Vista и Windows Server 2008 была целиком переписана реализация всего стека сетевых протоколов.

Для пользователей эти изменения, скорее всего, будут заметны как изменившийся (в меньшую сторону) уровень доступа многих сервисов операционной системы и. потенциальных несовместимостей приложений и драйверов прошлых лет с новой операционной системой. Последнее, видимо, является в данном случае неизбежным злом, которое, впрочем, стоит учитывать при принятии решения о переходе на Windows Server 2008: уточните у производителей используемого вами ПО, когда именно они начнут поддерживать новую версию, и перед развертываением нового сервера проверьте совместимость в тестовой среде.

Следует также упомянуть новые механизмы защиты файловой системы. Так, Windows теперь защищает свою целостность, запоминая контрольные суммы системных файлов и проверяя их при каждой загрузке. Если система обнаруживает, что файлы были изменены, то Windows сообщает администратору о возможном обнаружении деятельности вируса и процесс загрузки приостанавливается.

Отдельно отметим, что 64-разрядная версия защищена лучше, чем 32-разрядная, поскольку не позволяет загружать в ядро операционной системы модули, не подписанные цифровым сертификатом, которому вы доверяете. Кроме того, групповые политики обеспечивают запрет дополнительных установок устройств на сервер, что создает дополнительный рубеж защиты от непрошенных драйверов.

Наконец, технология BitLocker позволяет использовать чип Trusted Platform Module (если сервер оснащен таковым) или внешний накопитель USB для шифрования системного жесткого диска сервера, обеспечивая таким образом дополнительную защиту самой системы и данных на диске (рис. 1).

Рис. 1. Технология BitLocker позволяет зашифровать жесткий диск

с помощью ключа, хранящегося на доверенном платформенном модуле

(TPM) версии 1.2 или на флэш-накопителе USB

Меньше функциональности — меньше проблем

Серверные роли

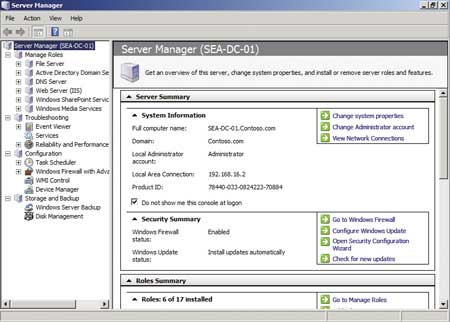

Самое заметное изменение операционной системы, пройти мимо которого вам не удастся, — это серверные роли и Server Manager, представляющий собой административный интерфейс для их управления. Вы выбираете те роли, которые ваш сервер будет выполнять, и Server Manager устанавливает соответствующие компоненты (рис. 2).

Рис. 2. Интерфейс настройки Server Manager позволяет

сконфигурировать сервер под требуемые вам роли

Принцип прост: вы решаете, какие сценарии применения предстоит поддерживать вашему серверу, и выбираете соответствующие роли и свойства. Server Manager сам устанавливает модули, необходимые для реализации вашего выбора, оставляя остальные за бортом инсталляции.

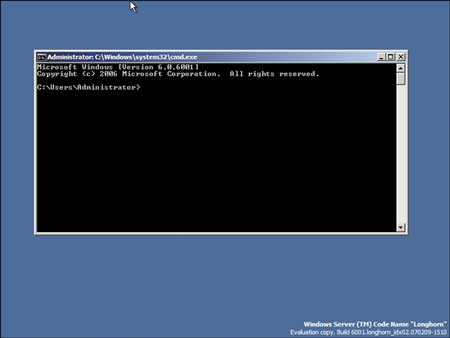

Server Core

Предельной формой этого процесса является режим установки Server Core. Это минимальная конфигурация Windows Server, в которую не включена даже графическая оболочка проводника.

Принцип модульности для обеспечения очень прост: чем меньше компонентов сервера у вас установлено и работает, тем меньше потенциальная поверхность атаки и потенциальное количество уязвимостей. Вспомним, какое количество патчей на Windows Server 2000 и 2003 было призвано закрыть уязвимости Internet Explorer и его компонентов, и ответим на простой вопрос: действительно ли мы хотим, чтобы наши администраторы выходили в Интернет с контроллера домена сети? Думаю, что ответ очевиден.

Если соотношение количества обновлений для различных компонентов для Windows Server 2008 останется примерно таким, каким оно было для предыдущей серверной версии Windows, это будет означать, что благодаря выбору Server Core ваш сервер станет безопаснее примерно в 4 раза, и в 4 раза уменьшится количество обновлений, которые вам придется на него устанавливать.

Установка и настройка ролей в полном варианте сервера фактически сводится к расстановке галочек в Server Manager и использованию оснасток Microsoft Management Console (MMC) для дальнейших настроек. В режиме Server Core всю локальную настройку придется осуществлять с помощью утилит командной строки.

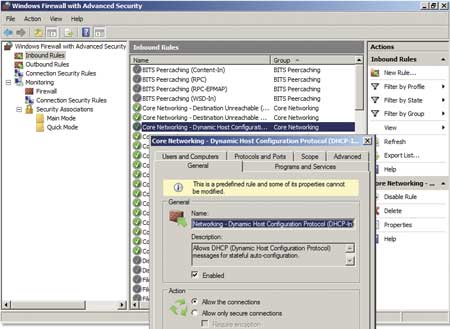

Брандмауэр

Server Manager не только устанавливает нужные компоненты, но и выполняет, к примеру, конфигурацию встроенного брандмауэра, открывая порты, необходимые для работы компонента. Очень полезное нововведение, исключающее искушение выключить брандмауэр, если какой-то компонент сервера не работает (рис. 4).

Рис. 4. Новый интегрированный интерфейс настраивает брандмауэр

в соответствии с установками IPSec и ролью сервера

Сетевая безопасность

Ваши серверы наверняка не одиноки в вашей сети. Как бы замечательно вы их ни настроили, как бы прекрасно ни следили за тем, чтобы на них стояли последние обновления антивирусных программ и операционной системы, как бы прекрасно ни защищали соединение своей сети со Всемирной паутиной, для потенциальных атак всегда остается еще одна лазейка — компьютеры ваших пользователей. Проблема усугубляется тем, что пользователи становятся более мобильными: они ездят со своими ноутбуками в командировки, работают из дома и интернет-кафе, подключаются из других сетей, безопасность которых от вас не зависит.

Windows Server 2008 борется с данной проблемой в двух основных направлениях:

- позволяя устанавливать более безопасные удаленные соединения, не требующие полного VPN (Virtual Private Network) доступа;

- следя за соблюдением на клиентских машинах корпоративных политик безопасности с помощью Network Access Protection.

Гранулярность удаленных соединений

Когда-то удаленное соединение означало автоматический полный доступ к корпоративной сети. Какое бы приложение и какие бы данные вам ни требовались, ответом был полный доступ, так называемая виртуальная частная сеть (Virtual Private Network, VPN).

Рис. 5. Удаленный доступ к терминальным приложениям теперь возможен

через безопасное интернет-соединение

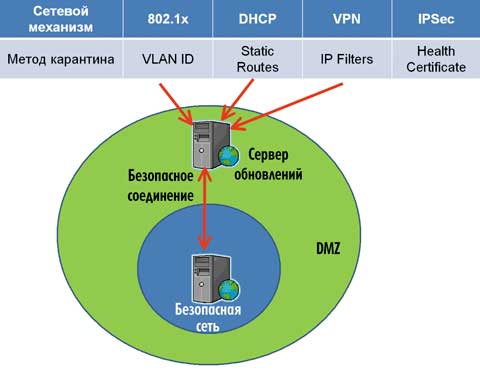

Network Access Protection

Даже если вы смогли избавиться от VPN-соединений, остается вторая проблема, о которой мы уже упоминали, — ноутбуки, возвращающиеся в вашу сеть из чужих сетей. А коль скоро эти компьютеры на какое-то время уходили из-под вашего контроля, то как убедиться, что они не представляют для вашей сети угрозу?

Для этого в Windows Server 2008 предусмотрен новый компонент — система защиты сетевого доступа NAP (Network Access Protection). Заключается она в том, что при установлении сетевого соединения сервер может заставить компонент NAP, находящийся на клиенте, отчитаться о состоянии компьютера, например о наличии последних обновлений операционной системы и антивирусных программ. Дальше сервер политик проверяет отчет и сопоставляет его с текущими требованиями. Если требования выполнены, компьютер попадает в сеть, а если нет — отправляется в карантинную зону, где может поставить последние обновления и попробовать войти в сеть снова (рис. 6).

Рис. 6. Технология NAP позволяет выделить сегмент сети,

в который не допускаются компьютеры,

не соответствующие корпоративным стандартам

безопасности

NAP может работать со следующими типами соединений:

- DHCP — политики проверяются при выдаче динамического IP-адреса;

- 802.1x — беспроводные соединения;

- VPN — удаленные соединения;

- IPSec — при наличии у вас сконфигурированной доменной политики.

IPSec — наиболее безопасный и полноценный способ установления NAP, но при этом и наиболее сложный в настройке (требуется тщательная настройка и проверка множества индивидуальных политик).

Следует также обратить внимание на то, что проверка состояния клиента осуществляется установленным на нем клиентом NAP, из чего можно сделать два важных вывода:

- этот NAP-клиент должен там быть. В данный момент он существует только для Windows Vista, но вскоре, начиная с версии SP3, появится и для Windows XP;

- потенциально может быть создан злобный вирус, способный притвориться хорошим клиентом и обмануть сервер политик.

Из последнего утверждения следует еще один важный вывод: NAP — один из компонентов системы безопасности, позволяющий установить у вас в сети единые политики и стандарты конфигурации, но он не обеспечивает защиту от всех бед. NAP призван действовать в сочетании с другими мерами, такими как наличие на всех клиентских машинах антивирусов и брандмауэров, использование пользователями обычных, а не привилегированных учетных записей и т.д.

Изменения в Active Directory

Начиная с Windows Server 2000 компонент Active Directory является главным в системе корпоративной безопасности Windows-сетей. Это корпоративная директория учетных записей пользователей, авторизующая доступ, дающая информацию о членстве пользователя в группах безопасности и т.д. Учитывая это, отрадно видеть, что большое количество улучшений в Windows Server 2008 коснулось именно Active Directory:

- в удаленных офисах теперь можно ставить контроллеры доменов в режиме доступа только на чтение;

- можно делегировать права на поддержание этих серверов, не давая при этом дополнительного административного доступа в самом домене;

- улучшен аудит изменений в домене;

- появилась возможность задания гранулярных политик паролей пользователей;

- контроллер домена можно установить и в безопасном режиме Server Core.

О Server Core мы уже рассказали, а теперь подробнее рассмотрим первые четыре изменения.

Read-Only Domain Controller

Если вам знакома аббревиатура BDC, то, вероятно, вы, как и я, начинали свою работу с сетями Windows в славные 90-е годы господства Windows NT. В те времена в доменах был только один контроллер, на котором можно было вносить изменения, — Primary Domain Controller (PDC), а остальные — Backup Domain Controllers (BDC) — служили лишь для обеспечения балансирования нагрузки и отказоустойчивости.

Windows Server 2000 и Active Directory перешли к куда более масштабируемой системе, при которой изменения могут вноситься на любом контроллере домена, но при этом очевидной стала проблема безопасности удаленных офисов.

К примеру, у вас есть удаленный офис, в котором вы не можете гарантировать стопроцентную безопасность вашего контроллера домена — физическую или административную. Если в таком офисе контроллер домена не ставить, то пользователи будут страдать от крайне медленного процесса аутентификации их компьютеров в сети и применения групповых политик. Если ставить — то атака на такой контроллер домена автоматически превращается в атаку на всю вашу сеть.

Read-Only Domain Controller (RODC) — это специальный режим работы контроллера домена Active Directory для таких сценариев. Безопасность контроллера обеспечивается с помощью следующих мер:

- контроллер не принимает запросов на изменения — они перенаправляются на обычные контроллеры основного офиса. Таким образом, он становится просто кэшем для эффективной локальной работы сети;

- репликация данных осуществляется только в одну сторону — на RODC. Даже если злоумышленники смогут модифицировать базу сервера, эти изменения не распространятся на всю сеть;

- вы определяете, следует ли RODC иметь в своей базе хэши паролей, а если следует, то для каких пользователей. Это защищает от потенциального использования контроллера удаленного офиса для подбора административных и пользовательских паролей ваших пользователей (рис. 7).

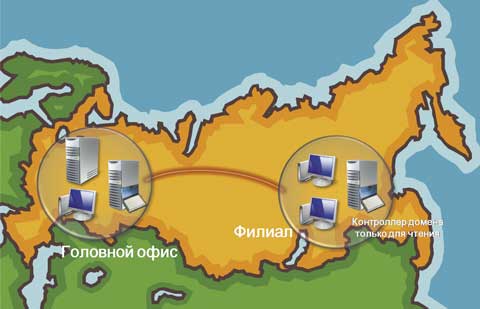

Рис. 7. Контроллер домена только для чтения позволяет обеспечить

эффективную работу удаленного офиса, не ставя под угрозу

безопасность сети

Что особенно приятно, для применения RODC вам вовсе не надо переводить все ваши контроллеры домена на Windows Server 2008. Последняя версия Windows нужна лишь на самом RODC и на полноценном контроллере, куда RODC будет перенаправлять запросы на запись и аутентификацию.

Делегированное администрирование сервера

Делегирование администрирования сервера контроллера домена — второй важный компонент развертывания инфраструктуры удаленного офиса. В предыдущих версиях Windows, если вы хотели наделить сотрудника правом поддержания самого сервера, на котором работал контроллер домена, вы должны были сделать его администратором домена. Теперь вы можете дать пользователю только права на операционную систему (установку драйверов и другие задачи), но не на директорию.

Добавьте к этому возможность установить данный контроллер домена в режиме Server Core Read-Only Domain Controller и включить его шифрование с помощью системы BitLocker — и вы получите куда более высокий уровень защиты вашего домена по сравнению с тем, что был доступен в предыдущих версиях Windows.

Улучшенный аудит

Улучшился и аудит изменений в директории. Раньше журнал событий директории не содержал полезных сведений о сути изменений, которые производили в ней администраторы. Начиная с Windows Server 2008 вы, к примеру, можете узнавать не просто о том, что учетная запись пользователя изменилась, но что такой-то администратор поменял такой-то атрибут с такого-то на такое-то значение.

Учитывая дополнительные улучшения системы работы с журналами событий в Windows Vista и Windows Server 2008 — такие, как агрегирование, пересылка и подписки на события, — можно сделать вывод, что аудит изменений директории становится куда более полезным.

Гранулярные политики паролей

Гранулярные политики паролей — еще одно важное улучшение безопасности директории. Политика паролей определяет, к примеру, то, как часто должен пользователь менять свой пароль, какова должна быть минимальная длина пароля и его сложность и т.д. Проблема в предыдущих версиях Windows Server заключалась в том, что на всех пользователей домена можно было определить только одну такую политику. Соответственно, если у вас в сети часть учетных записей пользователей должна была отвечать более серьезным требованиям безопасности, перед вами вставал нелегкий выбор: либо применять более строгую политику ко всем пользователям, неоправданно усложняя жизнь простым сотрудникам и увеличивая нагрузку на ваших администраторов по сбрасыванию забытых паролей, либо ставить безопасность под угрозу чрезмерно мягкими политиками.

В Windows Server 2008 эта дилемма больше не стоит. Вы можете определять любое количество политик паролей в вашем домене, устанавливая их на группы и отдельные учетные записи пользователей.

Следует иметь в виду, что в Windows Server 2008 пока не входит интерфейс по настройке таких политик и поэтому требуется использовать утилиту ADSIEdit для ручного редактирования атрибутов Active Directory. Существуют альтернативные способы управления этими политиками, например с помощью командной строки PowerShell (библиотеки AD cmdlets) и графического интерфейса PowerGUI — бесплатных утилит, в создании которых принимал участие и автор данной статьи.

Безопасный веб-сервер

Урок безопасности, полученный когда-то командой Internet Information Services (IIS), был суровым и запоминающимся. В 2000 году IIS был сделан устанавливаемой по умолчанию частью Windows Server 2000. Статистика по распространенности сервера пошла стремительно вверх. IIS по своей распространенности стал наконец конкурировать с Apache. Но эйфория длилась недолго: 13 июля 2001 года вирус Code Red использовал брешь в IIS, а стало быть в Windows Server, и начал распространяться по Интернету со скоростью лесного пожара.

Урок был учтен. IIS 7 — новая версия веб-сервера компании Microsoft и часть Windows Server 2008 — не только не устанавливается по умолчанию, но и требует выбора соответствующей роли сервера, а также дает возможность опциональной установки только компонентов, реально необходимых вашему серверу. Соблюдается все тот же принцип: чем меньше сервисов запущено, тем меньше потенциальных мишеней доступно злоумышленникам.

Кроме того, все настройки сервера можно хранить в XML-файлах, что позволяет вам легко обеспечивать единообразие настроек среди всех ваших веб-серверов. А значит, снижается риск случайной ошибки настройки защиты одного сервера.

Заключение

Безопасность не пункт назначения, а путь к нему. Windows Server 2008 несет в себе множество улучшений и инструментов, позволяющих продвинуться по этому пути дальше. Некоторые из них, такие как внутренние архитектурные изменения, являются просто частью операционной системы, а какие-то, например Network Access Protection, требуют тщательной настройки во всей вашей сети и обновления клиентских компьютеров.

Как обычно, необходимость перехода на последние версии продуктов зависит от конкретной сети и задач, стоящих перед вами и вашей организацией. Но если безопасность сети является для вас важным приоритетом, то, похоже, Windows Server 2008 — это операционная система, на которую вам следует обратить внимание.

Отметим, что ряд объектов доступа (в частности, устройства, реестр ОС и т.д.) не являются объектами файловой системы. Поэтому возникает проблема, как следует трактовать требование «Система защиты должна контролировать доступ субъектов (пользователей) к объектам (файлам, программам, томам и т.д.)». Так же являются ли объектами доступа, к которым, следуя формальным требованиям, необходимо разграничивать доступ пользователей, например, реестр ОС и т.д.

В отличие от семейства ОС Unix, где все задачи разграничительной политики доступа к ресурсам решаются средствами управления доступом к объектам файловой системы, доступ в данных ОС разграничивается собственным механизмом для каждого ресурса. Другими словами, при рассмотрении механизмов защиты ОС Windows возникает задача определения и задания требований к полноте разграничений (это определяется тем, что считать объектом доступа).

Также, как и для семейства ОС Unix, здесь основными механизмами защиты являются:

1. Идентификация и аутентификация пользователя при входе в систему;

2. Разграничение прав доступа к ресурсам, в основе которого лежит реализация дискреционной модели доступа (отдельно к объектам файловой системы, к устройствам, к реестру ОС, к принтерам и др.);

3. Аудит, т.е. регистрация событий.

Здесь явно выделяются (в лучшую сторону) возможности разграничений прав доступа к файловым объектам (для NTFS) – существенно расширены атрибуты доступа, устанавливаемые на различные иерархические объекты файловой системы (логические диски, каталоги, файлы). В частности, атрибут «исполнение» может устанавливаться и на каталог, тогда он наследуется соответствующими файлами.

При этом существенно ограничены возможности управления доступом к другим защищаемым ресурсам, в частности, к устройствам ввода. Например, здесь отсутствует атрибут «исполнение» (невозможно запретить запуск несанкционированной программы с устройств ввода).

Принципиальные недостатки защитных механизмов ОС семейства Windows.Прежде всего рассмотрим принципиальные недостатки защиты ОС семейства Windows, напрямую связанные с возможностью НСД к информации. При этом в отличие от ОС семейства Unix в ОС Windows невозможна в общем случае реализация централизованной схемы администрирования механизмов защиты или соответствующих формализованных требований. В ОС Unix это распространялось лишь на запуск процессов. Связано это с тем, что в ОС Windows принята иная концепция реализации разграничительной политики доступа к ресурсам (для NTFS).

В рамках этой концепции разграничения для файла приоритетнее, чем для каталога, а в общем случае – разграничения для включаемого файлового объекта приоритетнее, чем для включающего. Это приводит к тому, что пользователь, создавая файл и являясь его «владельцем», может назначить любые атрибуты доступа к такому файлу (т.е. разрешить к нему доступ любому иному пользователю). Обратиться к этому файлу может пользователь (которому назначил права доступа «владелец») вне зависимости от установленных администратором атрибутов доступа на каталог, в котором пользователь создает файл. Данная проблема непосредственно связана с реализуемой в ОС Windows концепцией защиты информации.

Далее, в ОС семейства Windows не в полном объеме реализуется дискреционная модель доступа, в частности, не могут разграничиваться права доступа для пользователя «Система». В ОС присутствуют не только пользовательские, но и системные процессы, которые запускаются непосредственно системой. При этом доступ системных процессов не может быть разграничен. Соответственно, все запускаемые системные процессы имеют неограниченный доступ к защищаемым ресурсам. С этим недостатком системы защиты связано множество атак, в частности, несанкционированный запуск собственного процесса с правами системного. Кстати, это возможно и вследствие некорректной реализации механизма обеспечения замкнутости программной среды.

В ОС семейства Windows невозможно в общем случае обеспечить замкнутость (или целостность) программной среды. Это связано совершено с иными проблемами, чем в ОС семейства Unix, в которых невозможно установить атрибут «исполнение» на каталог. Для выяснения сложности данного вопроса рассмотрим два способа, которыми в общем случае можно реализовать данный механизм, причем оба способа несостоятельны. Итак, механизм замкнутости программной среды в общем случае может быть обеспечен:

– заданием списка разрешенных к запуску процессов с предоставлением возможности пользователям запускать процессы только из этого списка. При этом процессы задаются полнопутевыми именами, причем средствами разграничения доступа обеспечивается невозможность их модернизации пользователем. Данный подход просто не реализуется встроенными в ОС механизмами;

– разрешением запуска пользователями программ только из заданных каталогов при невозможности модернизации этих каталогов. Одним из условий корректной реализации данного подхода является запрет пользователям запуска программ иначе, чем из соответствующих каталогов. Некорректность реализации ОС Windows данного подхода связана с невозможностью установки атрибута «исполнение» на устройства ввода. В связи с этим при разграничении доступа пользователь может запустить несанкционированную программу с дискеты, либо с диска CD-ROM (очень распространенная атака на ОС данного семейства).

Здесь же стоит отметить, что с точки зрения обеспечения замкнутости программной среды [т.е. реализации механизма, обеспечивающего возможность пользователям запускать только санкционированные процессы (программы)] действия пользователя по запуску процесса могут быть как явными, так и скрытыми.

Явные действия предполагают запуск процессов (исполняемых файлов), которые однозначно идентифицируются своим именем. Скрытые действия позволяют осуществлять встроенные в приложения интерпретаторы команд. Примером таковых могут служить офисные приложения. При этом скрытыми действиями пользователя будет запуск макроса.

В данном случае идентификации подлежит лишь собственно приложение, например, процесс winword.exe. При этом он может помимо своих регламентированных действий выполнять те скрытые действия, которые задаются макросом (соответственно, те, которые допускаются интерпретатором), хранящимся в открываемом документе. То же относится и к любой виртуальной машине, содержащей встроенный интерпретатор команд. При этом отметим, что при использовании приложений, имеющих встроенные интерпретаторы команд (в том числе офисных приложений), не в полном объеме обеспечивается выполнение требования по идентификации программ.

В ОС семейства Windows невозможно встроенными средствами гарантированно удалять остаточную информацию. В системе просто отсутствуют соответствующие механизмы.

Кроме того, ОС семейства Windows не обладают в полном объеме возможностью контроля целостности файловой системы. Встроенные механизмы системы позволяют контролировать только собственные системные файлы, не обеспечивая контроль целостности файлов пользователя. Кроме того, они не решают важнейшую задачу данных механизмов – контроль целостности программ (приложений) перед их запуском, контроль файлов данных пользователя и др.

Что касается регистрации (аудита), то в ОС семейства Windows не обеспечивается регистрация выдачи документов на «твердую копию», а также некоторые другие требования к регистрации событий.

Опять же, если трактовать требования к управлению доступом в общем случае, то при защите компьютера в составе ЛВС необходимо управление доступом к узлам сети (распределенный пакетный фильтр). В ОС семейства Windows механизм управления доступа к узлам в полном объеме не реализуется.

Что касается разделяемых сетевых ресурсов, то фильтрации подвергается только входящий доступ к разделяемому ресурсу, а запрос доступа на компьютере, с которого он осуществляется, фильтрации не подлежит. Это принципиально, так как не могут подлежать фильтрации приложения, которыми пользователь осуществляет доступ к разделяемым ресурсам. Благодаря этому, очень распространенными являются атаки на протокол NETBIOS.

Кроме того, в полном объеме управлять доступом к разделяемым ресурсам возможно только при установленной на всех компьютерах ЛВС файловой системы NTFS. В противном случае невозможно запретить запуск несанкционированной программы с удаленного компьютера, т.е. обеспечить замкнутость программной среды в этой части.

Из приведенного анализа можно видеть, что многие механизмы, необходимые с точки зрения выполнения формализованных требований, ОС семейства Windows не реализуют в принципе, либо реализуют лишь частично.

С учетом сказанного можем сделать важный вывод относительно того, что большинством современных универсальных ОС не выполняются в полном объеме требования к защите АС. Это значит, что, учитывая требования нормативных документов, они не могут без использования добавочных средств защиты применяться для защиты даже конфиденциальной информации. При этом следует отметить, что основные проблемы защиты здесь вызваны не невыполнимостью ОС требований к отдельным механизмам защиты, а принципиальными причинами, обусловленными реализуемой в ОС концепцией защиты. Концепция эта основана на реализации распределенной схемы администрирования механизмов защиты, что само по себе является невыполнением формализованных требований к основным механизмам защиты.

В составе Windows Server 2008 R2 компания Microsoft предоставляет широкий набор механизмов безопасности. При таком широте выбора очень сложно, какие механизмы и параметры безопасности нужно использовать для обеспечения надлежащей защиты своих серверов.

Существует масса методов получения максимальной отдачи от различных функций безопасности Windows Server 2008 R2. Тему безопасности Windows Server 2008 R2 невозможно охватить одной статьей — для требуется объемная книга. Поэтому в этой статье я расскажу только о функциях и методах защиты, которые в первую очередь могут быть полезными вам.

При анализе безопасности в Windows Server 2008 R2 нужно учитывать две фазы: этапы предшествующие и следующие за развертыванием. Предварительный этап можно считать этапом планирования безопасности. Если вы планируете создать новый сервер, вы должны учесть ряд обстоятельств, которые надо рассмотреть до начала какого бы то ни было процесса установки.

Изоляция серверных ролей

Одна из главных задач планирования безопасности перед развертыванием — сокращение контактной зоны сервера. Принцип сокращения контактной зоны основывается на том предположении, что чем больше кода работает в системе, тем больше вероятность, что в нем найдется уязвимость, которой может воспользоваться хакер. Поэтому для сокращения контактной зоны нужно обеспечить, чтобы на сервера выполнялся только необходимый код.

Однако для максимизации защиты рекомендуется зайти немного дальше. В общем случае рекомендуется конфигурировать каждый сервер на выполнение одной конкретной задачи. Например, вместо того, чтобы запускать службы DNS и DHCP на машине, уже выполняющей роль файлового сервера, с точки зрения безопасности лучше устанавливать каждую роль на выделенном сервере. Это не только позволяет сократить контактную зону, но также упрощает устранение неполадок, потому что конфигурация серверов значительно проще.

Понятно, что иногда использования отдельных серверов для каждой роли непрактично из соображений экономии или функциональных требований. Но даже в таких обстоятельствах, всегда лучше по возможности изолировать серверные роли.

Дополнительную экономию средств на серверы можно получить за счет виртуализации серверов. Например, лицензия на редакцию Windows Server 2008 R2 Enterprise предусматривает возможность размещения до четырех виртуальных машин при условии, что на сервере установлена только роль Hyper-V.

Используйте ядро сервера

Другой тактикой сокращения контактной зоны сервера является установка ядра сервера. Ядро сервера представляет собой сильно сокращенный вариант Windows Server 2008 R2, который не содержит пользовательского графического интерфейса.

Так как на ядре сервера работает минимальное число системных служб, у него намного меньше контактная зона, чем у обычных экземпляров Windows-серверов. Ядро сервера также демонстрирует лучшую производительность. У ядра сервера минимальные затраты вычислительных ресурсов, что делает его идеальным для размещения в виде виртуальной машины.

К сожалению ядро сервера нельзя использовать для всех случаев, в которых используется нормальная версия Windows Server 2008 R2, потому что оно поддерживает только ограниченное число системных служб и серверных приложений. Таким образом использовать ядро сервера следует во всех случаях, когда это возможно, но нужно смириться с тем фактом, что оно сгодится не для всех ваших серверных задач — по крайней мере не сейчас.

Планирование групповых политик

Предшествующее развертыванию планирование безопасности важно, но после развертывания и запуска серверов процедуры по управлению безопасностью должны предусматривать планирование и управление групповыми политиками. Рекомендуется подумать о параметрах групповых политик до развертывания Windows. Политики также потребуется корректировать со временем вместе с развитием требований по безопасности.

Управлять параметрами групповых политик можно средствами, входящими в состав Windows Server 2008 R2, но Microsoft еще предлагает бесплатную утилиту, которая называется Security Compliance Manager (SCM) и позволяет упростить процесс управления. Процесс установки прост и предусматривает использование одного мастера. Просто не забудьте установить флажок, который заставит мастера проверить наличие обновлений.

После установки SCM его можно запустить из меню Пуск. При первом запуске утилита импортирует несколько пакетов с планами безопасности. Это может занять какое-то время.

После загрузки планов безопасности в дереве консоли вы увидите несколько категорий планов. Разверните контейнер Windows Server 2008 R2 SP1, чтобы увидеть планы для Windows Server 2008 R2. Microsoft предоставляет планы безопасности для нескольких серверных ролей (рис. 1).

Рис. 1. Security Compliance Manager предоставляет ряд планов безопасности для Windows Server 2008 R2

План безопасности представляет собой набор параметров групповых политик, которые считаются оптимальными для той или иной роли. Хотя планы безопасности соответствую рекомендациям Microsoft в области безопасности, слепо следовать им не стоит. В вашей организации могут быть совершенно иные, уникальные требования к безопасности. В общем случае, Microsoft рекомендует расширять стандартные планы безопасности в соответствии с этими требованиями.

Первым делом надо выбрать план безопасности, который соответствует конфигурируемой серверной роли. Затем щелкните ссылку Duplicate в панели Actions, чтобы скопировать план безопасности. Так вы сможете менять параметры, не опасаясь внести необратимые изменения в исходный план безопасности.

В открывшемся окне задайте имя своего нестандартного плана безопасности и щелкните Save. После этого вновь созданный план безопасности появится в разделе Custom Baselines в верху дерева консоли.

Выбрав свой план безопасности в дереве консоли, вы увидите все параметры безопасности в центральной панели консоли. Здесь перечислены рекомендуемые компанией Microsoft параметры по умолчанию, а также ваши пользовательские параметры (рис. 2). В исходном состоянии пользовательские параметры совпадают с заданными Microsoft. При внесении изменений они будут отображаться в столбце Customized.

Рис. 2. Выберите пользовательский план безопасности, чтобы увидеть его параметры.

Изменять отдельные параметры политик можно, дважды щелкнув нужную политики и задав новое значение (рис. 3). После внесения изменений щелкните ссылку Collapse, чтобы сохранить изменения. При этом измененные параметры будут выделены полужирным.

Рис. 3. Двойным щелчком параметр безопасности открывается для редактирования

По завершении настройки параметров безопасности и внесения необходимых изменений в планы безопасности нужно экспортировать получившийся план безопасности. Панель Actions содержит несколько вариантов экспорта.

Можно экспортировать план безопасности в электронную таблицу Excel. Это позволяет сохранить задокументированную копию параметров вашего плана безопасности независимо от SCM. Нужно также экспортировать параметры в резервную копию объекта групповой политики (GPO). Эту резервную копию можно использовать для импорта параметров плана безопасности в редактор групповых политик.

Для этого в редакторе групповых политик откройте политику безопасности, которую нужно изменить, щелкните правой кнопкой контейнер Security Settings и выберите Import Policy (рис. 4).

Рис. 4. Импорт параметров безопасности в редакторе групповых политик

Мастер настройки безопасности

Мастер настройки безопасности — также удобное средство защиты серверов под управлением Windows 2008 R2. Он по умолчанию устанавливается в составе Windows Server 2008 R2 и доступен в меню Administrative Tools. Как и SCM, мастер настройки безопасности предназначен для создания политик безопасности для различных серверных ролей, которые можно экспортировать на серверы вашей сети.

При запуске мастера вы увидите вводную страницу. Щелкните Next, чтобы открыть страницу, на которой предлагается указать, какое действие вы собираетесь выполнить. Можно открыть, редактировать или применить политику безопасности, также можно откатиться до последней политики безопасности.

Если вы хотите создать новую политику, мастер предложит указать имя или IP-адрес сервера, настройку которого следует использовать в качестве плана безопасности.

Щелкните Next несколько раз, чтобы перейти к странице, где нужно указать, какие роли будет выполнять сервер (рис. 5). Список ролей автоматически заполняется ролями, установленными на сервере, на основе которого вы собираетесь создавать новую политику. После этого можно вручную изменять список ролей.

Важно, чтобы список ролей содержал именно те роли, параметры которых вы собираетесь переносить на другие серверы. Параметры групповых политик, реестра и конфигурация брандмауэра будут копироваться с выбранных ролей.

Рис. 5. Выберите роли, которые будут установлены на целевых серверах

Щелкните Next, чтобы увидеть аналогичный список компонентов, установленных на сервере. И на этот раз важно, чтобы список компонентов был точным. Важно также заметить, что мастер настройки безопасности не устанавливает роли и компоненты, а только создает политики указанных вами установленных ролей и компонентов.

Формат следующих двух страниц похож на формат страниц для ролей и компонентов. На одной странице предлагается выбрать установленные компоненты (Installed Options), такие как удаленный рабочий стол (Remote Desktop) или удаленное управление томами (Remote Volume Management). На следующей странице спрашивается, не установлены ли дополнительные службы, такие как слуба дефрагментации дисков или Adobe Acrobat Update. В списке можно увидеть некоторые службы, не разработанные Microsoft, — их состав зависит от установленного на сервере ПО.

На следующей странице предлагается указать, что должно происходить, если при загрузке встретится не указанная в политике служба. Можно оставить тип запуска службы без изменений или заблокировать службу. На следующей странице вы увидите список служб, тип запуска которых будет изменен, — здесь нужно убедиться, что ни она из важных служб не будет отключена.

Далее мастер переходит к разделу безопасности сети. При необходимости можно пропустить этот шаг. Он предназначен для настройки брандмауэра Windows в соответствии с тем, как планируется использовать сервер. Этот раздел позволяет пересмотреть существующие правила брандмауэра или удалить ненужные правила.

Далее следует раздел реестра. В этом разделе мастер предлагает указать, должны ли операционная система компьютеров, подключающиеся к серверу, удовлетворять определенным минимальным требованиям. Здесь также проверяется, есть ли на сервере избыток вычислительных мощностей. Эти параметры конфигурации определяют, нужно ли включать сигнатуры безопасности SMB.

Последний раздел перед сохранением политики безопасности — раздел аудита политики. Здесь предлагается ответить на один вопрос, касающийся общего отношении к аудиту. В частности предлагается указать, какие события должны подвергаться аудиту: успешные, успешные и неуспешные или никакие. Параметры политики аудита будут определены на основе этого выбора.

В конце работы мастера предлагается сохранить новую политику как XML-файл. Применить новую политику безопасности можно сразу или позже. Если вы решите применять ее не сразу, ее можно будет применить, повторно запустим мастер управления безопасностью и выбрав вариант Apply an Existing Security Policy (рис. 6).

Рис. 6. Средствами мастера управления безопасностью можно применить ранее созданную политику безопасности

В одной статье невозможно рассказать о всех возможностях безопасности Windows Server, но я описал самые важные. Основными средствами, которые позволяют организовать безопасность серверов, не прибегая к индивидуальной настройке отдельных параметров безопасности, являются мастер управления безопасностью и Security Compliance Manager.

Читайте также:

- Гуманистическая природа педагогической деятельности реферат

- Реферат на тему проектирование мебели

- Арабо исламская культура реферат

- Частная медицина в россии реферат

- Право оперативного управления реферат

Что такое безопасность

Изменения в самой операционной системе

Меньше функциональности — меньше проблем

Серверные роли

Server Core

Брандмауэр

Сетевая безопасность

Гранулярность удаленных соединений

Network Access Protection

Изменения в Active Directory

Read-Only Domain Controller

Делегированное администрирование сервера

Улучшенный аудит

Гранулярные политики паролей

Безопасный веб-сервер

Заключение

В течение последних нескольких лет при создании компанией Microsoft очередной версии своей операционной системы или ее обновления первостепенное значение придавалось повышению ее безопасности. Ради безопасности нас призывали переходить с Windows 98 на Windows XP, безопасность была главной характеристикой XP Service Pack 2, а затем и Windows Vista. Усовершенствования в области безопасности стояли на первом месте в списках изменений Windows Server 2003 и Windows Server 2003 SP1. Не станет исключением и выходящая в эти дни Windows Server 2008. Что это? — сказка про пастуха, который каждый день кричал «волки! волки!», или серьезные изменения, ради которых стоит срочно заняться переустановкой операционной системы своих серверов? В настоящей статье мы постараемся ответить на данный вопрос, рассмотрев основные нововведения Windows Server 2008 в области безопасности.

Что такое безопасность

Безопасность — чрезвычайно широкое понятие. В данной статье мы определим ее как устойчивость к потенциальным атакам: и со стороны зараженных сайтов во Всемирной паутине, и вирусов, попавших в сеть с вновь включенного в нее ноутбука, и злоумышленников, выкравших ваш контроллер домена, и многих-многих других.

Безопасность важна не только агентам спецслужб, но и любому предприятию, дорожащему своей информационной инфраструктурой. Павел Нагаев, один из ведущих администраторов Каспийского трубопроводного консорциума (КТК), говорит о безопасности так: «КТК — это нефтепровод с Каспийского моря на Черное море длиной 1500 км. Любой простой из-за проблем безопасности для нас — это прежде всего потеря денег и репутации. Поэтому безопасность для КТК превыше всего. В Windows Server 2008 нас заинтересовали новые возможности безопасности: Network Policy and Access Services, Active Directory Rights Management Services и Read Only Domain Controller. Это, безусловно, перспективные технологии, которые мы изучаем и будем использовать в скором будущем».

Теперь умножим все возможные сценарии атак на сценарии применения сервера и получим непростую задачу обеспечения безопасности новой серверной операционной системы, стоявшую перед командой Windows Server.

Перечислим основные направления, в которых производилась работа по улучшению безопасности в Windows Server 2008:

- улучшения во внутреннем коде операционной системы. Windows Server 2008 — первая серверная ОС Microsoft, которая разрабатывалась по принципам Secure Development Model. Были подвергнуты тщательному изучению с точки зрения безопасности, а подчас и переписаны многие внутренние модули ОС;

- модульность — операционная система стала гораздо менее монолитной, что позволяет не устанавливать ненужные вам (но являющиеся потенциальными мишенями для атак) компоненты, вплоть до графического пользовательского интерфейса;

- сетевая безопасность — борьба за нераспространение вирусов и атак внутри сети от одного компьютера к другому;

- безопасность корпоративной директории — возможность установки директории в режиме защиты от записи и без графического интерфейса;

- безопасность интернет-серверов — кардинально переработанный веб-сервер IIS 7, теперь целиком базирующийся на принципах модульности и работы только компонентов, необходимых для его использования в конкретном сценарии.

Изменения в самой операционной системе

Пожалуй, к этой категории относятся изменения, которые в основном скрыты от наших глаз. По утверждениям Microsoft, разработчики тщательно проанализировали существующий код операционной системы и переработали его с целью снижения его потенциальной уязвимости. Например, в Windows Vista и Windows Server 2008 была целиком переписана реализация всего стека сетевых протоколов.

Для пользователей эти изменения, скорее всего, будут заметны как изменившийся (в меньшую сторону) уровень доступа многих сервисов операционной системы и… потенциальных несовместимостей приложений и драйверов прошлых лет с новой операционной системой. Последнее, видимо, является в данном случае неизбежным злом, которое, впрочем, стоит учитывать при принятии решения о переходе на Windows Server 2008: уточните у производителей используемого вами ПО, когда именно они начнут поддерживать новую версию, и перед развертываением нового сервера проверьте совместимость в тестовой среде.

Следует также упомянуть новые механизмы защиты файловой системы. Так, Windows теперь защищает свою целостность, запоминая контрольные суммы системных файлов и проверяя их при каждой загрузке. Если система обнаруживает, что файлы были изменены, то Windows сообщает администратору о возможном обнаружении деятельности вируса и процесс загрузки приостанавливается.

Отдельно отметим, что 64-разрядная версия защищена лучше, чем 32-разрядная, поскольку не позволяет загружать в ядро операционной системы модули, не подписанные цифровым сертификатом, которому вы доверяете. Кроме того, групповые политики обеспечивают запрет дополнительных установок устройств на сервер, что создает дополнительный рубеж защиты от непрошенных драйверов.

Наконец, технология BitLocker позволяет использовать чип Trusted Platform Module (если сервер оснащен таковым) или внешний накопитель USB для шифрования системного жесткого диска сервера, обеспечивая таким образом дополнительную защиту самой системы и данных на диске (рис. 1).

Рис. 1. Технология BitLocker позволяет зашифровать жесткий диск

с помощью ключа, хранящегося на доверенном платформенном модуле

(TPM) версии 1.2 или на флэш-накопителе USB

Меньше функциональности — меньше проблем

Серверные роли

Самое заметное изменение операционной системы, пройти мимо которого вам не удастся, — это серверные роли и Server Manager, представляющий собой административный интерфейс для их управления. Вы выбираете те роли, которые ваш сервер будет выполнять, и Server Manager устанавливает соответствующие компоненты (рис. 2).

Рис. 2. Интерфейс настройки Server Manager позволяет

сконфигурировать сервер под требуемые вам роли

Принцип прост: вы решаете, какие сценарии применения предстоит поддерживать вашему серверу, и выбираете соответствующие роли и свойства. Server Manager сам устанавливает модули, необходимые для реализации вашего выбора, оставляя остальные за бортом инсталляции.

Server Core

Предельной формой этого процесса является режим установки Server Core. Это минимальная конфигурация Windows Server, в которую не включена даже графическая оболочка проводника.

Принцип модульности для обеспечения очень прост: чем меньше компонентов сервера у вас установлено и работает, тем меньше потенциальная поверхность атаки и потенциальное количество уязвимостей. Вспомним, какое количество патчей на Windows Server 2000 и 2003 было призвано закрыть уязвимости Internet Explorer и его компонентов, и ответим на простой вопрос: действительно ли мы хотим, чтобы наши администраторы выходили в Интернет с контроллера домена сети? Думаю, что ответ очевиден.

По оценкам сотрудников компании Microsoft, 72% «заплаток», выпущенных для Windows Server 2003, не понадобились бы, если бы у этой версии была опция установки Server Core (рис. 3).

Рис. 3. Режим Server Core: нет графической оболочки — нет проблем

Если соотношение количества обновлений для различных компонентов для Windows Server 2008 останется примерно таким, каким оно было для предыдущей серверной версии Windows, это будет означать, что благодаря выбору Server Core ваш сервер станет безопаснее примерно в 4 раза, и в 4 раза уменьшится количество обновлений, которые вам придется на него устанавливать.

- Server Core поддерживает следующие серверные роли:

- Active Directory Domain Services (то, что раньше называлось Active Directory или Domain Controller);

- Active Directory Lightweight Directory Services («легкий» аналог Active Directory для приложений);

- Dynamic Host Configuration Protocol (DHCP);

- Domain Name System (DNS);

- файловый сервер;

- сервер печати;

- веб-сервер (с существенными ограничениями в связи с отсутствием в Server Core .NET Framework — фактически поддерживаются только статические страницы).

Установка и настройка ролей в полном варианте сервера фактически сводится к расстановке галочек в Server Manager и использованию оснасток Microsoft Management Console (MMC) для дальнейших настроек. В режиме Server Core всю локальную настройку придется осуществлять с помощью утилит командной строки.

Когда роль установлена, дальнейшая удаленная настройка (например, Active Directory, работающего на контроллере домена в режиме Server Core) может быть реализована удаленно с рабочей станции администратора. Кроме того, удаленно можно применять и другие технологии, такие как Windows PowerShell (которого, к сожалению, пока локально в Server Core нет в связи с его зависимостью от .NET Framework).

Брандмауэр

Server Manager не только устанавливает нужные компоненты, но и выполняет, к примеру, конфигурацию встроенного брандмауэра, открывая порты, необходимые для работы компонента. Очень полезное нововведение, исключающее искушение выключить брандмауэр, если какой-то компонент сервера не работает (рис. 4).

Рис. 4. Новый интегрированный интерфейс настраивает брандмауэр

в соответствии с установками IPSec и ролью сервера

Кстати, аналогичным образом брандмауэр интегрирован теперь и с настройками политик IPSec, что позволяет избежать «накладок», при которых политики IPSec и брандмауэра оказываются взаимоисключающими и сервер «исчезает» из вашей сети.

Сетевая безопасность

Ваши серверы наверняка не одиноки в вашей сети. Как бы замечательно вы их ни настроили, как бы прекрасно ни следили за тем, чтобы на них стояли последние обновления антивирусных программ и операционной системы, как бы прекрасно ни защищали соединение своей сети со Всемирной паутиной, для потенциальных атак всегда остается еще одна лазейка — компьютеры ваших пользователей. Проблема усугубляется тем, что пользователи становятся более мобильными: они ездят со своими ноутбуками в командировки, работают из дома и интернет-кафе, подключаются из других сетей, безопасность которых от вас не зависит.

Windows Server 2008 борется с данной проблемой в двух основных направлениях:

- позволяя устанавливать более безопасные удаленные соединения, не требующие полного VPN (Virtual Private Network) доступа;

- следя за соблюдением на клиентских машинах корпоративных политик безопасности с помощью Network Access Protection.

Гранулярность удаленных соединений

Когда-то удаленное соединение означало автоматический полный доступ к корпоративной сети. Какое бы приложение и какие бы данные вам ни требовались, ответом был полный доступ, так называемая виртуальная частная сеть (Virtual Private Network, VPN).

Почтовый сервер Exchange2003 первым нарушил это правило, введя возможность устанавливать так называемые RPC/HTTPS-соединения, когда почтовый клиент может общаться с сервером удаленно через безопасное HTTP-соединение, при этом не давая машине клиента никакого дополнительного доступа в сеть.

Windows Server 2008 позволяет шагнуть еще дальше и настроить терминальный HTTPS-доступ к любому приложению вашей сети без установления полного VPN-соединения. Для этого необходимо настроить на Windows Server 2008 терминальный сервер и убедиться, что на клиентских машинах установлена последняя версия клиента RDP (Remote Desktop Protocol) — 6.1. Этот клиент входит в состав Windows Server 2008, Windows Vista SP1 и Windows XP SP3 (рис. 5).

Рис. 5. Удаленный доступ к терминальным приложениям теперь возможен

через безопасное интернет-соединение

Network Access Protection

Даже если вы смогли избавиться от VPN-соединений, остается вторая проблема, о которой мы уже упоминали, — ноутбуки, возвращающиеся в вашу сеть из чужих сетей. А коль скоро эти компьютеры на какое-то время уходили из-под вашего контроля, то как убедиться, что они не представляют для вашей сети угрозу?

Для этого в Windows Server 2008 предусмотрен новый компонент — система защиты сетевого доступа NAP (Network Access Protection). Заключается она в том, что при установлении сетевого соединения сервер может заставить компонент NAP, находящийся на клиенте, отчитаться о состоянии компьютера, например о наличии последних обновлений операционной системы и антивирусных программ. Дальше сервер политик проверяет отчет и сопоставляет его с текущими требованиями. Если требования выполнены, компьютер попадает в сеть, а если нет — отправляется в карантинную зону, где может поставить последние обновления и попробовать войти в сеть снова (рис. 6).

Рис. 6. Технология NAP позволяет выделить сегмент сети,

в который

не допускаются компьютеры,

не соответствующие

корпоративным стандартам

безопасности

NAP может работать со следующими типами соединений:

- DHCP — политики проверяются при выдаче динамического IP-адреса;

- 802.1x — беспроводные соединения;

- VPN — удаленные соединения;

- IPSec — при наличии у вас сконфигурированной доменной политики.

IPSec — наиболее безопасный и полноценный способ установления NAP, но при этом и наиболее сложный в настройке (требуется тщательная настройка и проверка множества индивидуальных политик).

Следует также обратить внимание на то, что проверка состояния клиента осуществляется установленным на нем клиентом NAP, из чего можно сделать два важных вывода:

- этот NAP-клиент должен там быть. В данный момент он существует только для Windows Vista, но вскоре, начиная с версии SP3, появится и для Windows XP;

- потенциально может быть создан злобный вирус, способный притвориться хорошим клиентом и обмануть сервер политик.

Из последнего утверждения следует еще один важный вывод: NAP — один из компонентов системы безопасности, позволяющий установить у вас в сети единые политики и стандарты конфигурации, но он не обеспечивает защиту от всех бед. NAP призван действовать в сочетании с другими мерами, такими как наличие на всех клиентских машинах антивирусов и брандмауэров, использование пользователями обычных, а не привилегированных учетных записей и т.д.

Изменения в Active Directory

Начиная с Windows Server 2000 компонент Active Directory является главным в системе корпоративной безопасности Windows-сетей. Это корпоративная директория учетных записей пользователей, авторизующая доступ, дающая информацию о членстве пользователя в группах безопасности и т.д. Учитывая это, отрадно видеть, что большое количество улучшений в Windows Server 2008 коснулось именно Active Directory:

- в удаленных офисах теперь можно ставить контроллеры доменов в режиме доступа только на чтение;

- можно делегировать права на поддержание этих серверов, не давая при этом дополнительного административного доступа в самом домене;

- улучшен аудит изменений в домене;

- появилась возможность задания гранулярных политик паролей пользователей;

- контроллер домена можно установить и в безопасном режиме Server Core.

О Server Core мы уже рассказали, а теперь подробнее рассмотрим первые четыре изменения.

Read-Only Domain Controller

Если вам знакома аббревиатура BDC, то, вероятно, вы, как и я, начинали свою работу с сетями Windows в славные 90-е годы господства Windows NT. В те времена в доменах был только один контроллер, на котором можно было вносить изменения, — Primary Domain Controller (PDC), а остальные — Backup Domain Controllers (BDC) — служили лишь для обеспечения балансирования нагрузки и отказоустойчивости.

Windows Server 2000 и Active Directory перешли к куда более масштабируемой системе, при которой изменения могут вноситься на любом контроллере домена, но при этом очевидной стала проблема безопасности удаленных офисов.

К примеру, у вас есть удаленный офис, в котором вы не можете гарантировать стопроцентную безопасность вашего контроллера домена — физическую или административную. Если в таком офисе контроллер домена не ставить, то пользователи будут страдать от крайне медленного процесса аутентификации их компьютеров в сети и применения групповых политик. Если ставить — то атака на такой контроллер домена автоматически превращается в атаку на всю вашу сеть.

Read-Only Domain Controller (RODC) — это специальный режим работы контроллера домена Active Directory для таких сценариев. Безопасность контроллера обеспечивается с помощью следующих мер:

- контроллер не принимает запросов на изменения — они перенаправляются на обычные контроллеры основного офиса. Таким образом, он становится просто кэшем для эффективной локальной работы сети;

- репликация данных осуществляется только в одну сторону — на RODC. Даже если злоумышленники смогут модифицировать базу сервера, эти изменения не распространятся на всю сеть;

- вы определяете, следует ли RODC иметь в своей базе хэши паролей, а если следует, то для каких пользователей. Это защищает от потенциального использования контроллера удаленного офиса для подбора административных и пользовательских паролей ваших пользователей (рис. 7).

Рис. 7. Контроллер домена только для чтения позволяет обеспечить

эффективную работу удаленного офиса, не ставя под угрозу

безопасность сети

Что особенно приятно, для применения RODC вам вовсе не надо переводить все ваши контроллеры домена на Windows Server 2008. Последняя версия Windows нужна лишь на самом RODC и на полноценном контроллере, куда RODC будет перенаправлять запросы на запись и аутентификацию.

Делегированное администрирование сервера

Делегирование администрирования сервера контроллера домена — второй важный компонент развертывания инфраструктуры удаленного офиса. В предыдущих версиях Windows, если вы хотели наделить сотрудника правом поддержания самого сервера, на котором работал контроллер домена, вы должны были сделать его администратором домена. Теперь вы можете дать пользователю только права на операционную систему (установку драйверов и другие задачи), но не на директорию.

Добавьте к этому возможность установить данный контроллер домена в режиме Server Core Read-Only Domain Controller и включить его шифрование с помощью системы BitLocker — и вы получите куда более высокий уровень защиты вашего домена по сравнению с тем, что был доступен в предыдущих версиях Windows.

Улучшенный аудит

Улучшился и аудит изменений в директории. Раньше журнал событий директории не содержал полезных сведений о сути изменений, которые производили в ней администраторы. Начиная с Windows Server 2008 вы, к примеру, можете узнавать не просто о том, что учетная запись пользователя изменилась, но что такой-то администратор поменял такой-то атрибут с такого-то на такое-то значение.

Учитывая дополнительные улучшения системы работы с журналами событий в Windows Vista и Windows Server 2008 — такие, как агрегирование, пересылка и подписки на события, — можно сделать вывод, что аудит изменений директории становится куда более полезным.

Гранулярные политики паролей

Гранулярные политики паролей — еще одно важное улучшение безопасности директории. Политика паролей определяет, к примеру, то, как часто должен пользователь менять свой пароль, какова должна быть минимальная длина пароля и его сложность и т.д. Проблема в предыдущих версиях Windows Server заключалась в том, что на всех пользователей домена можно было определить только одну такую политику. Соответственно, если у вас в сети часть учетных записей пользователей должна была отвечать более серьезным требованиям безопасности, перед вами вставал нелегкий выбор: либо применять более строгую политику ко всем пользователям, неоправданно усложняя жизнь простым сотрудникам и увеличивая нагрузку на ваших администраторов по сбрасыванию забытых паролей, либо ставить безопасность под угрозу чрезмерно мягкими политиками.

В Windows Server 2008 эта дилемма больше не стоит. Вы можете определять любое количество политик паролей в вашем домене, устанавливая их на группы и отдельные учетные записи пользователей.

Следует иметь в виду, что в Windows Server 2008 пока не входит интерфейс по настройке таких политик и поэтому требуется использовать утилиту ADSIEdit для ручного редактирования атрибутов Active Directory. Существуют альтернативные способы управления этими политиками, например с помощью командной строки PowerShell (библиотеки AD cmdlets) и графического интерфейса PowerGUI — бесплатных утилит, в создании которых принимал участие и автор данной статьи.

Безопасный веб-сервер

Урок безопасности, полученный когда-то командой Internet Information Services (IIS), был суровым и запоминающимся. В 2000 году IIS был сделан устанавливаемой по умолчанию частью Windows Server 2000. Статистика по распространенности сервера пошла стремительно вверх. IIS по своей распространенности стал наконец конкурировать с Apache. Но эйфория длилась недолго: 13 июля 2001 года вирус Code Red использовал брешь в IIS, а стало быть в Windows Server, и начал распространяться по Интернету со скоростью лесного пожара.

Урок был учтен. IIS 7 — новая версия веб-сервера компании Microsoft и часть Windows Server 2008 — не только не устанавливается по умолчанию, но и требует выбора соответствующей роли сервера, а также дает возможность опциональной установки только компонентов, реально необходимых вашему серверу. Соблюдается все тот же принцип: чем меньше сервисов запущено, тем меньше потенциальных мишеней доступно злоумышленникам.

Кроме того, все настройки сервера можно хранить в XML-файлах, что позволяет вам легко обеспечивать единообразие настроек среди всех ваших веб-серверов. А значит, снижается риск случайной ошибки настройки защиты одного сервера.

Заключение

Безопасность не пункт назначения, а путь к нему. Windows Server 2008 несет в себе множество улучшений и инструментов, позволяющих продвинуться по этому пути дальше. Некоторые из них, такие как внутренние архитектурные изменения, являются просто частью операционной системы, а какие-то, например Network Access Protection, требуют тщательной настройки во всей вашей сети и обновления клиентских компьютеров.

Как обычно, необходимость перехода на последние версии продуктов зависит от конкретной сети и задач, стоящих перед вами и вашей организацией. Но если безопасность сети является для вас важным приоритетом, то, похоже, Windows Server 2008 — это операционная система, на которую вам следует обратить внимание.

КомпьютерПресс 3’2008

Рейтинг 5.0 из

5. Голосов: 1

Поделиться

Твитнуть

Поделиться

Плюсануть

Поделиться

Windows Small Business Server 2008 – это совершенно интегрированное ИТ-решение, в состав которой входят компоненты, необходимые для компаниий малого и среднего бизнеса. Оно осуществляет задачи по улучшению защиты данных и по повышению эффективности работы компании, значительно снижает при этом расходы на развертывание и поддержку.

Электронная почта (Exchenge 2008), подключение к Интернету, внутренние web-узлы (IIS 2007), удаленный доступ к файлам и почте (Remote Access), поддержка мобильных устройств, общее использование файлов и принтеров, резервное копирование и восстановление (архивация данных) – это неполный список возможностей Windows Small Business Server 2008.

Windows Small Business Server 2008 – это пакет продуктов компании Microsoft оптимальным образом связанных между собой и управляемых из единой консоли.

Windows Small Business Server 2008 состоит из полных редакций следующих продуктов:

-

Windows Server 2008 Standard

-

Exchange 2007 Standard

-

SQL Server 2008 Standard

Ключевые функции Small Business Server 2008:

-

Доступное и удобное управление сетевой инфраструктурой предприятия из единой точки.

-

Возможность в любое время и из любой точки мира получить доступ к своему рабочему компьютеру, включая доступ к электронной почте, файлам, бизнес-приложениям и многому другому.

-

Защита важнейшей бизнес информации от потерь путем автоматического резервного копирования данных на компьютерах и серверах в сети, обеспечения возможности восстановления случайно удаленных или испорченных в результате сбоя файлов.

-

Всегда актуальная информация о состоянии ИТ инфраструктуры через использование ежедневных и еженедельных отчетов о состоянии и защите сети.

-

Работа вне офиса или в дороге через защищенный доступ к спискам деловых контактов, календарям, спискам встреч, электронной почте, файлам и другим важным ресурсам настольной системы с любого компьютера (даже мобильного или смартфона), подключенного к Интернету, практически в любое время и из любой точки мира.

Главная ценность Small Business Server 2008 — это удобные и простые механизмы управления доступные для быстрого освоения любому системному администратору. Кроме того, стоимость продуктов входящих в состав Small Business Server на 35-45% меньше, чем стоимость тех же самых продуктов приобретаемых по отдельности.

Единственным ограничением Small Business Server 2008 является ограничение на масштаб обслуживаемой сети. В ней может быть не более 75 клиентов. Следует отметить, что 75 это технологическое ограничение и при планировании ИТ инфраструктуры следует это учитывать. Т.е. при числе клиентов более 50 нужно задуматься о применении более полновесного решения. Для компаний среднего бизнеса с числом клиентских ПК до 300 штук компания Microsoft предлагает абсолютно новое решение – Windows Essential Business Server. Мы более подробно рассмотрим это решение в следующих статьях.

Преимущества Windows Small Business Server 2008

Windows Small Business Server 2008 несет существенные преимущества как для ИТ подразделения обслуживающего его, так и для бизнеса.

Преимущества для бизнеса:

-

Безопасность и сохранность данных

-

Собственная почтовая служба

-

Доступ к информации в любое время и из любого места

-

Инструменты совместной работы сотрудников

-

Платформа для специализированных бизнес-приложений

-

Значительная экономия затрат (как капитальных, так и на поддержку)

-

Самый ДОСТУПНЫЙ способ получить новейшие технологии (2/3 цены!)

Преимущества для ИТ персонала:

-

Простота управления – единая консоль и удаленный доступ

-

Регулярные отчеты по e-mail

-

Инструменты автоматизации установки обновлений

-

Безопасность и сохранность данных

-

Единая пользовательская лицензия

-

Понятная топология сети

-

Самый эффективный способ обновления старых версий ВСЕХ серверных продуктов

Редакции Windows Small Business Server 2008

Существуют две редакции Windows Small Business Server 2008 – Standard и Premium

В редакции Premium появляется возможность установить на еще один физический или виртуальный сервер полноценную версию Microsoft Windows Server 2008 Standard, а также SQL Server 2008 Standard (к примеру, он может использоваться как сервер баз данных для продуктов 1С или как дополнительный контроллер домена).

Лицензирование

Модель лицензирования Small Business Server достаточно гибкая и обеспечивает полную масштабируемость затрат в соответствии с использованием решения. Заказчики приобретают серверную лицензию для того варианта (редакции) серверного решения Windows Small Business Server 2008, с которым они будут работать, а также приобретают клиентские лицензии для пользователей и устройств, обращающихся к сети Small Business Server.

Серверная лицензия Windows Small Business Server 2008 дает право на установку и использование серверного программного обеспечения. В зависимости от редакции приобретается та или иная серверная лицензия — Windows Small Bus Svr Std 2008 или Win Small Bus Svr Prem 2008 .

Решение Windows Small Business Server 2008 поставляется вместе с 5 клиентскими лицензиями, которые дают право доступа 5 устройствам или пользователям к серверному ПО.

Существуют два типа клиентской лицензии:

-

SBS 2008 CAL Suite приобретается для каждого пользователя или устройства, обращающегося только к сети SBS

-

SBS 2008 CAL Suite for Premium: Приобретается только для тех пользователей или устройств, которые используют и доступ к сети SBS и дополнительные функции в SBS 2008 Premium Edition (например доступ к SQL Server).

Если клиенты не используют возможности редакции Premium, то нет никакой необходимости приобретать SBS 2008 CAL Suite for Premium.

Клиентские лицензии приобретаются пакетами по 5 или 20 штук.

В сеть под управлением Small Business Server может быть включено произвольное количество серверов с установленным Windows Server 2008 Standard и SQL Server 2008 Standard. При этом дополнительные клиентские лицензии для них не потребуются.

Windows Small Business Server (SBS) (formerly Microsoft Small Business Server) is an integrated server suite from Microsoft designed for running network infrastructure (both intranet management and Internet access) of small and medium enterprises having no more than 75 workstations or users. Application server technologies are tightly integrated to enable small businesses with targeted solutions such as the Remote Web Workplace, and offer management benefits such as integrated setup, enhanced monitoring, a unified management console, and remote access.

Windows Small Business Server is technically not an ‘edition’ of the Windows Server operating system but rather a customized SKU of server technologies targeted specifically at small businesses. As such, the application servers are not merely bundled with the OS but are tightly integrated into the operating system. Since the release of SBS 2008, the same service packs as those for Windows Server or other server products can be used to update the OS.

Editions

Windows Small Business Server is available in Standard and Premium editions. Both editions are based on the Windows Server codebase and include Microsoft Exchange Server mail server, Internet Information Services (IIS) web server, Windows SharePoint Services for collaboration, Microsoft Office Outlook 2003 email client (not included in 2008), Routing and Remote Access Service (RRAS), Windows Server Update Services for update management across the network, and a Fax server. Up to SBS 2003, the Premium edition also included Microsoft SQL Server, Microsoft Internet Security and Acceleration Server and Microsoft Office FrontPage 2003. SBS 2008 Premium edition will not include ISA Server but will include a Windows Server 2008 license and SQL Server 2008 for running on a second server. Those upgrading to SBS 2008 Premium edition via Software Assurance will be compensated with a free license for the latest version of ISA Server. [1]

The version of Windows Server that is part of Small Business Server 2008 and Essential Business Server 2008, known as Windows Server 2008 for Windows Essential Server Solutions (WinWESS) (also known as Windows Server 2008 Standard FE)[2] is available outside the product suite, supporting a maximum of 15 Client Access Licenses. [3]

Initially, Small Business Server was marketed as an edition of Microsoft BackOffice Server. When Windows 2000 was released, it was marketed as Microsoft Small Business Server 2000, and finally was rebranded as a member of the Windows Server 2003 family. Microsoft has also introduced a Windows Essential Business Server product aimed at medium-sized businesses, which will now incorporate the next version of ISA Server instead of SBS.

Design and licensing considerations

Windows Small Business Server has its own type of Client Access License (CAL), that is different and costs slightly more than CALs for the usual editions of the Windows Server operating system. However, the SBS CAL encompasses the user CALs for Windows Server, Exchange Server and SQL Server, and hence is less expensive than buying all the other CALs individually.

Windows Small Business Server has the following design restrictions: [4]

- Only one computer in the domain can be running Windows Small Business Server. That is not to say that the domain only supports a single server. The domain supports multiple servers, but only one of them can be of the Small Business Server operating system. The other servers can be any other operating system, such as Windows Server Standard Edition.

- Windows Small Business Server must be the root of the Active Directory forest.

- Windows Small Business Server cannot trust any other domains. It cannot have any child domains.

- Windows Small Business Server is limited to 75 users or devices depending on which type of CAL (SBS 2008 FE edition supports a maximum of 15 CALs).

- All Windows Small Business Server versions up to SBS 2003 are limited to 4 GB of RAM. 2008 requires a minimum of 4GB and supports a maximum of 32GB.

- Windows Small Business Server versions prior to Windows Small Business Server 2008 are only available for the x86 (32-bit) architecture.

- Windows Small Business Server 2008 is only available for the x86-64 (64-bit) architecture. This is due to the requirements of Exchange Server 2007, whose production version is 64-bit only. The 32-bit version of Exchange Server 2007 is only supported for testing and non-production scenarios.

- Only the Remote Desktop for Administration mode is available because Small Business Server always runs on the domain controller, and only two simultaneous RDP sessions are allowed. (Change from SBS 2000 policy)[5] Terminal Services in application sharing mode needs to be run on a second server on the network. This however is possible with SBS 2008 Premium edition which includes a Windows Server 2008 license for running the second server.

- To remove these restrictions and upgrade to regular editions of Windows Server, Exchange Server, SQL Server and ISA Server, there is a Windows Small Business Server 2003 R2 Transition Pack. [6]

Features unique to Small Business Server

- Remote Web Workplace

- POP3 Connector (for Exchange Server)

- Shared Fax Service (Fax server)

- Shared Modem Service (Modem server, not supported in Small Business Server 2003 and later)

Versions

- October 22, 1997 – BackOffice Small Business Server 4.0 (codenamed Sam)

- based on Windows NT Server 4.0 SP3 and includes Exchange Server 5.0 SP1, IIS 3.0, SQL Server 6.5 SP3, Proxy Server 1.0, Internet Explorer 3.02 or 4.01, and Outlook 97; allows 25 client licenses.

- May 24, 1999 – BackOffice Small Business Server 4.5 (codenamed Horton)

- based on Windows NT Server 4.0 SP4 and includes Exchange Server 5.5 SP2, IIS 4.0, SQL Server 7.0, Proxy Server 2.0, Internet Explorer 5.0, Outlook 2000, and FrontPage 2000; allows 50 client licenses.

- February 21, 2001 – Microsoft Small Business Server 2000

- based on Windows Server 2000 (including Internet Explorer 5.0 and IIS 5.0) and includes Exchange Server 2000, SQL Server 2000 Standard Edition, Internet Security & Acceleration Server 2000, Outlook 2000 and FrontPage 2000; allows 50 client licenses.

- October 9, 2003 – Windows Small Business Server 2003 (codenamed Whistler Server)

- based on Windows Server 2003 and includes Microsoft Exchange Server 2003, Microsoft Outlook 2003, Windows SharePoint Services 2.0, and optionally Microsoft SQL Server 2000, ISA Server 2000 (upgrade to ISA Server 2004 in Small Business Server Premium SP1), and Microsoft FrontPage 2003 in Premium edition; allows 75 client licenses. Service Pack 1 for Windows Small Business Server 2003 was released on July 25, 2005. [7]

- July 29, 2006 — Windows Small Business Server 2003 R2

- based on Windows Server 2003 R2 and includes Microsoft Exchange Server 2003, Microsoft Outlook 2003, Windows SharePoint Services 2.0, and optionally Microsoft SQL Server 2005 Workgroup Edition[2], ISA Server 2004, and Microsoft FrontPage 2003 in Premium edition; allows 75 client licenses. A major addition is a built-in patch management solution optimized for small businesses, based on Microsoft Windows Server Update Services. Exchange database size limit is set to 18 GB by default but can be expanded to 75 GB using a registry key.

- August 21, 2008[8] — Windows Small Business Server 2008 (codenamed Cougar)