Отчет о беспроводной сети — один из самых полезных инструментов, предусмотренных в Windows 10 для диагностики проблем подключения к беспроводной сети.

Создание отчета о беспроводной сети

-

В поле поиска на панели задач введите Командная строка, щелкните правой кнопкой мыши (либо нажмите и удерживайте) пункт Командная строка, а затем выберите Запуск от имени администратора > Да.

-

В командной строке введите Netsh WLAN Show wlanreport.

Будет создан отчет о беспроводной сети, сохраненный в виде HTML-файла, который можно открыть в любимом веб-браузере. В отчете показаны все события беспроводной сети за последние три дня, сгруппированные по сеансам подключения к беспроводной сети. В нем также показаны результаты использования нескольких сценариев командной строки, связанных с сетью, и списка всех сетевых адаптеров на компьютере.

Отчет о беспроводной сети содержит следующие разделы:

-

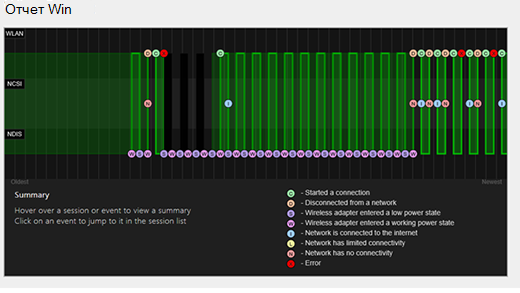

Сводная диаграмма беспроводной сети. В этой диаграмме показаны сеансы подключения к беспроводной сети, включенные в отчет. Выберите раздел диаграммы, чтобы перейти к соответствующему сеансу подключения, показанному в отчете.

Красный круг указывает на ошибку. Выберите такой круг, чтобы получить информацию об ошибке.

-

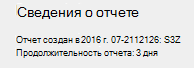

Сведения об отчете. Дата создания отчета и количество дней, на которое оно покрывается.

-

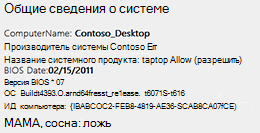

Общие сведения о системе. Содержит сведения о вашем ПК. Сюда входит имя компьютера, производитель системы, название системного продукта, Дата BIOS, версия BIOS, сборка ОС, ИД компьютера и сведения о том, был ли объединен Skype.

-

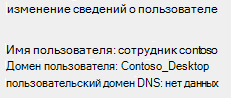

Сведения о пользователе. Содержит общие сведения о пользователе, который в настоящее время выполнил вход в систему на ПК. Содержит следующее:

-

Имя пользователя. Текущий пользователь, который выполнил вход в систему на ПК.

-

Домен пользователя. Домен, к которому подключен ПК.

-

Домен DNS пользователя.

-

-

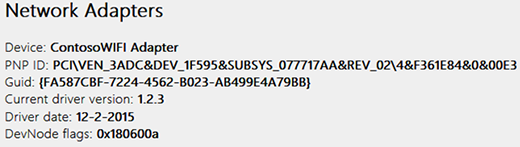

Сетевые адаптеры. Содержит подробный список всех сетевых адаптеров на ПК. Сюда относятся все скрытые адаптеры.

-

Устройство. Это понятное имя адаптера.

-

Идентификатор PnP. Это идентификатор PnP, используемый ПК для идентификации адаптера.

-

GUID. Уникальный идентификатор этого адаптера на вашем ПК.

-

Текущая версия драйвера. Текущая версия драйвера, используемая адаптером.

-

Дата драйвера. Дата установки драйвера.

-

Флаги DevNode.

-

Номер проблемы. Если у вас возникла проблема с адаптером, здесь будет указан номер проблемы.

-

-

Выходные данные сценария

-

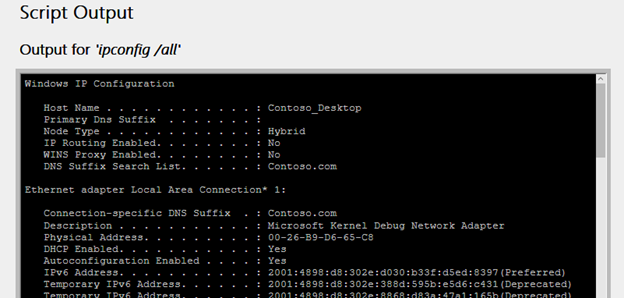

IPConfig /all. Отображает подробную информацию о состоянии адаптеров в системе. Это относится к физическому (MAC) адресу, IP-адресу, DNS-серверу, если включена служба DHCP и многое другое.

-

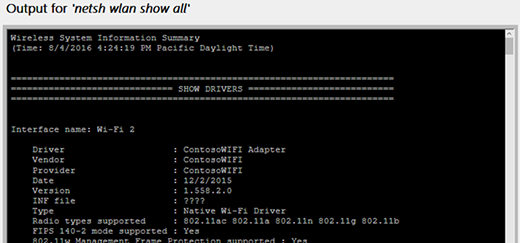

NetSh WLAN Show All. Подробное описание адаптера Wi-Fi, в том числе возможностей адаптера, Wi-Fi профилей на компьютере (без ключа безопасности или паролей) и списка Wi-Fi сетей, которые были обнаружены при выполнении отчета.

-

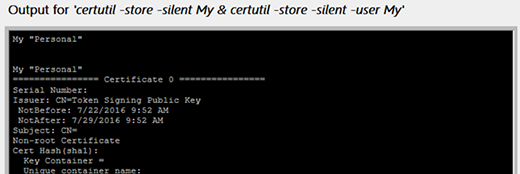

CertUtil -store -silent My & certutil -store -silent -user My. Список текущих сертификатов на компьютере.

-

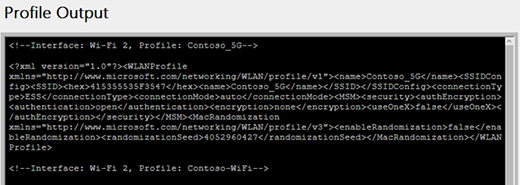

Выходные данные профиля. Подробный список всех профилей беспроводной сети, хранящихся на вашем ПК. Ключи безопасности и пароли зашифрованы и не отображаются.

-

-

Сводка

-

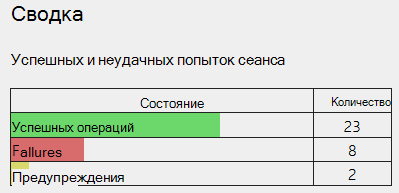

Успешные сеансы и ошибки. Сводка успешных, неудачных и предупреждений, о которых сообщается для разных сеансов Wi-Fi.

-

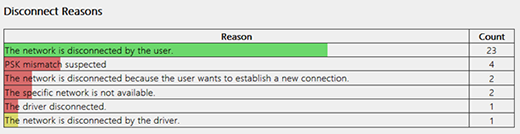

Причины отключения. В этой статье перечислены различные причины, по которым вы были отключены от Wi-Fi сети.

-

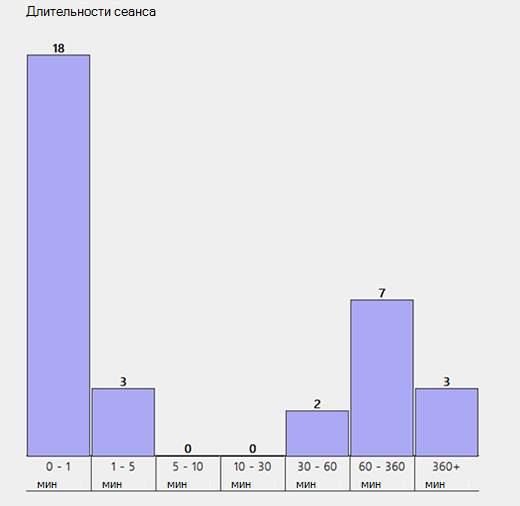

Длительность сеанса. Диаграмма, на которой показано, как долго каждый из следующих сеансов lasted.

-

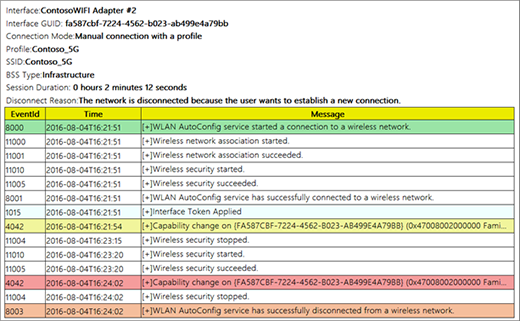

Беспроводные сеансы. Все события беспроводной сети, связанные с каждым сеансом подключения к беспроводной сети.

-

Имя интерфейса. Понятное имя адаптера.

-

GUID интерфейса. Уникальный идентификатор адаптера.

-

Режим подключения. Режим подключения устройства к сети: вручную, автоматически с профилем и т. д.

-

Профиль. Профиль, используемый в подключении (если используется профиль).

-

SSID. Имя беспроводной сети.

-

Тип BSS. Тип сети: инфраструктурная, независимая (прямого подключения) или любая (инфраструктурная или прямого подключения).

-

Длительность сеанса. Длительность сеанса.

-

Причина отключения. Причина, по которой подключение было разорвано.

-

События. Все события беспроводной сети для этого сеанса.

Чтобы получить дополнительную информацию о событии, выберите его. Эти события имеют цветовой код и могут помочь вам диагностировать проблемы. В таблице ниже поясняется, что означает каждый из цветов.

-

-

Далее: Инструменты и приложения

Вернуться в раздел Обзор

Нужна дополнительная помощь?

Обновлено 22.08.2016

Добрый день уважаемые читатели и гости блога, сегодня хочу вам рассказать как встроенными средствами можно посмотреть статистику сетевого интерфейса windows 10 redstone. Иногда данная информация нужна для примерного подсчета трафика, и понимание есть ли сетевые ошибки. Понятно, что можно поставить специальные программы, которые постоянно мерят трафик, но это не всегда нужно, так как задача может быть разовой.

Контроль трафика windows 10

Для того, чтобы точно понимать на, что идет ваш трафик, советую поставить специальное программное обеспечение, по типу Kerio Kontrol, для общего подсчета входящих и исходящих пакетов, в Windows 10 Redstone, есть встроенные средства, не такие информативные, но все же.

- Первый метод контроля трафика для windows 10

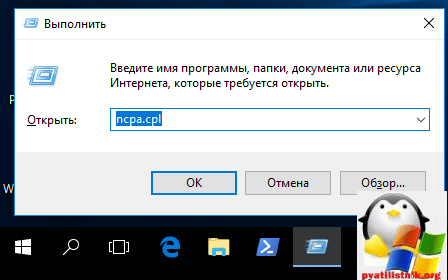

Нажимаем сочетание клавиш WIN+R и вводим ncpa.cpl. У вас откроется оснастка сетевые подключения Windows.

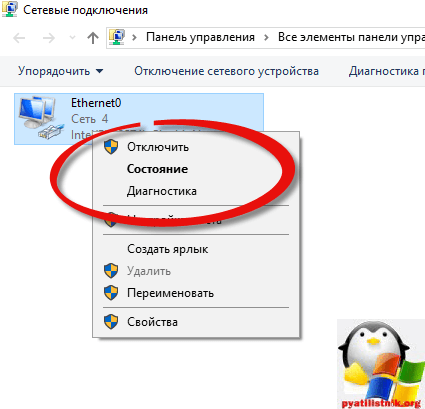

Щелкаете по нужному сетевому интерфейсу правым кликом и выбираете Состояние.

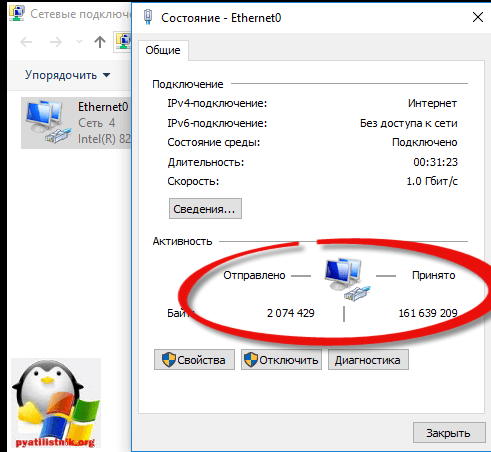

В открывшемся окне, вы увидите два значения Отправлено и Принято, это и есть входящие и исходящие сетевые пакеты на ваши интерфейсы. Они по умолчанию считаются в байтах, поделите это число на 1024000 и получите сколько мегабайт вы потратили.

- Второй метод контроля трафика для windows 10

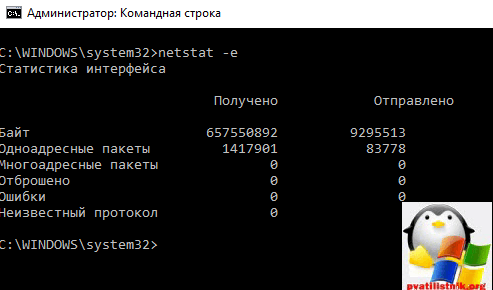

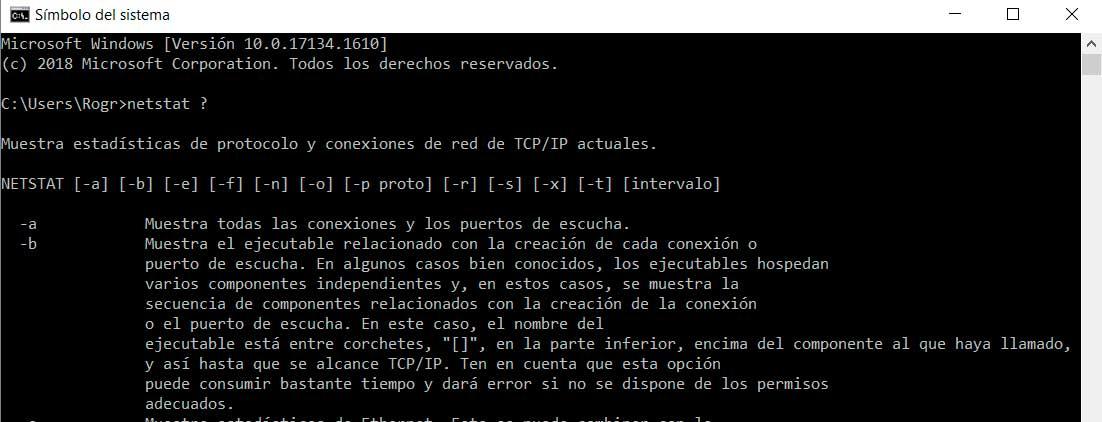

Вторым методом посмотреть сетевую статистику пакетов в Windows 10 будет команда netstat, ее вы должны выполнить в командной строке.

В итоге вы получаете тоже статистику по входящим и исходящим пакетам, тут же вы видите, количество отброшенных пакетов и ошибок.

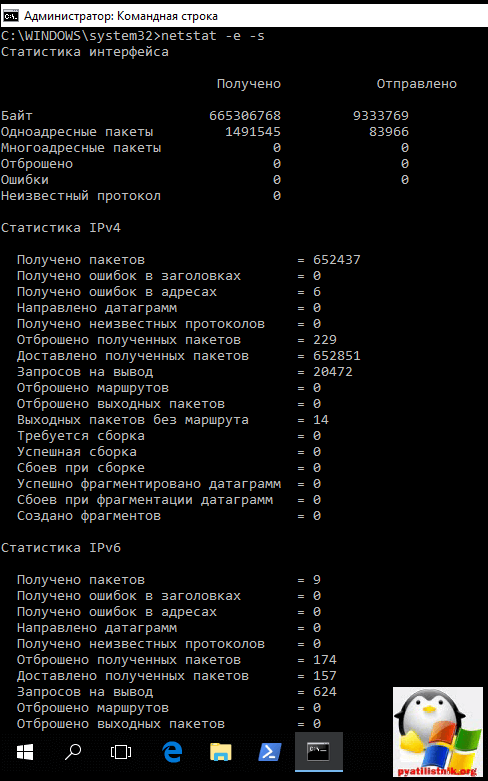

Если укажите дополнительный ключ -s, то увидите статистику по протоколам ipv4 и ipv6.

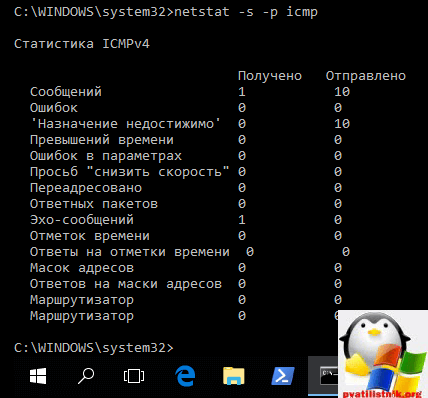

Можно получить статистику только по протоколу ICMP, для этого выполните

Для циклического опроса состояния сетевых соединений используется запуск программы с указанием интервала вывода статистических данных в секундах.

netstat -e 2 — отображать статистику по Ethernet с интервалом 2 секунды.

netstat –f 5 — каждые 5 секунд отображать статистику сетевых соединений с использованием полных DNS-имен узлов.

netstat -n 10 | find /i «имя соединения» — каждые 10 секунд отображать статистику по установленным соединениям.

Как видите утилита netstat, не плохой счетчик трафика для windows 10.

- Третий метод контроля трафика для windows 10

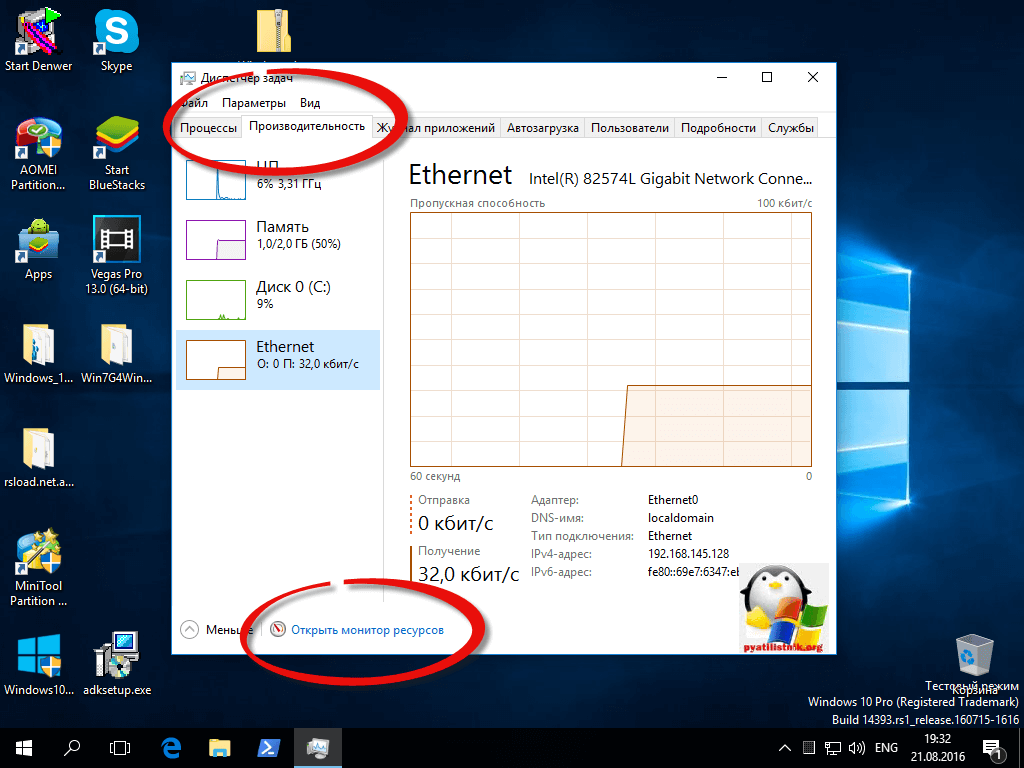

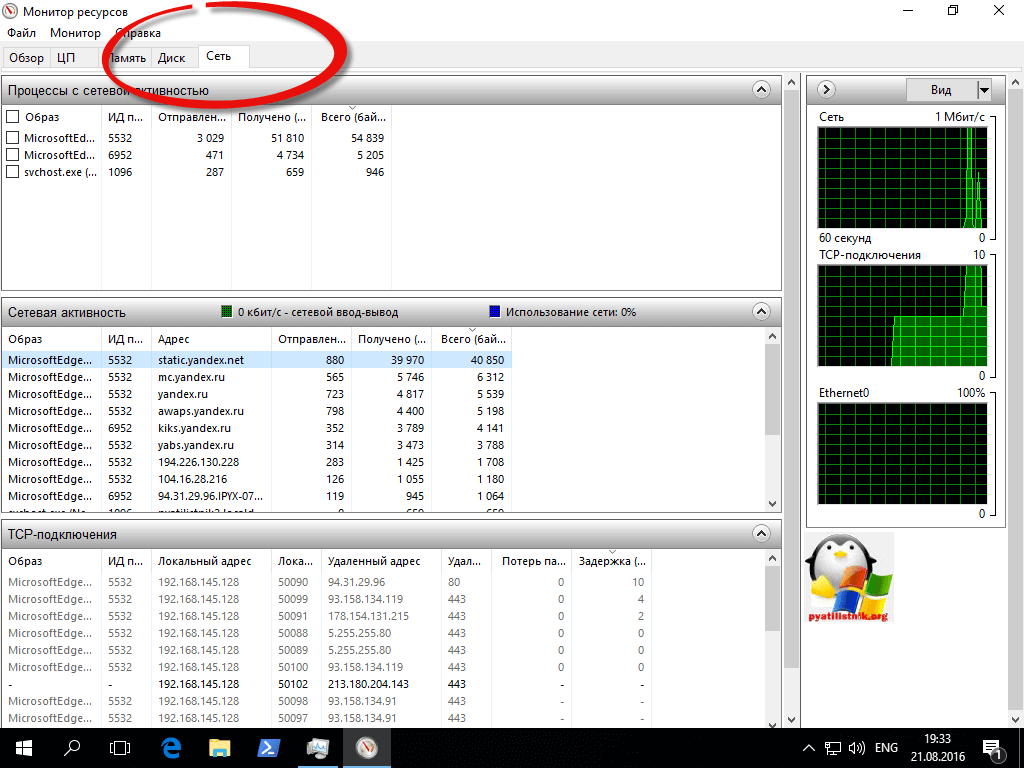

Третьим методом посмотреть счетчик трафика для windows 10, будет у нас Диспетчер задач. Точнее его вкладка Производительность, на ней есть пункт открыть монитор ресурсов.

Переходим в мониторе ресурсов на вкладку сеть. Тут вы видите три раздела

- Это Процессы, в нем вы видите программы и процессы, которые в момент своей работы используют сетевой интерфейс.

- Сетевая активность, тут вы увидите, сколько каждый из процессов потратил трафика, на какой адрес в сети или интернете он обратился.

- TCP подключения. Тут вы увидите на какие порты вы подключаетесь. Например в примере MS Edge видно, что подключается на 80 и 443 порт.

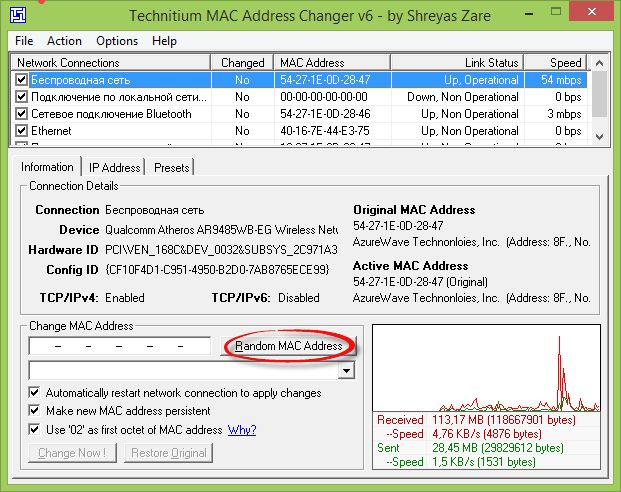

Еще хоть это и не встроенный метод, но я его вам порекомендую, это скачать утилиту tmac, я вам про нее рассказывал, в статье как изменить mac адрес в Windows 10.

Надеюсь, что данная заметка вам поможет делать контроль трафика windows 10.

Пользовательская рабочая станция — самое уязвимое место инфраструктуры по части информационной безопасности. Пользователям может прийти на рабочую почту письмо вроде бы из безопасного источника, но со ссылкой на заражённый сайт. Возможно, кто-то скачает полезную для работы утилиту из неизвестно какого места. Да можно придумать не один десяток кейсов, как через пользователей вредоносное ПО может внедриться на внутрикорпоративные ресурсы. Поэтому рабочие станции требуют повышенного внимания, и в статье мы расскажем, откуда и какие события брать для отслеживания атак.

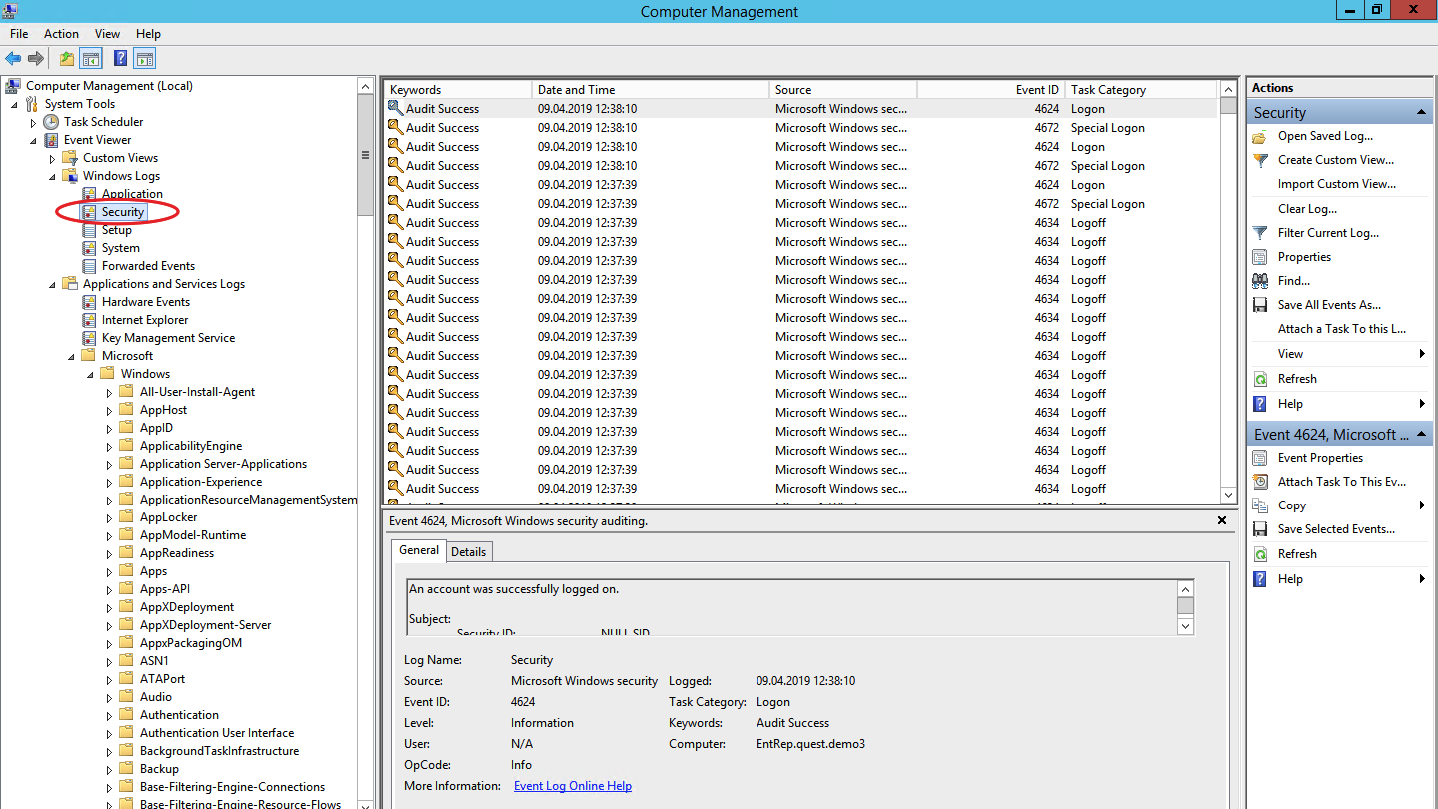

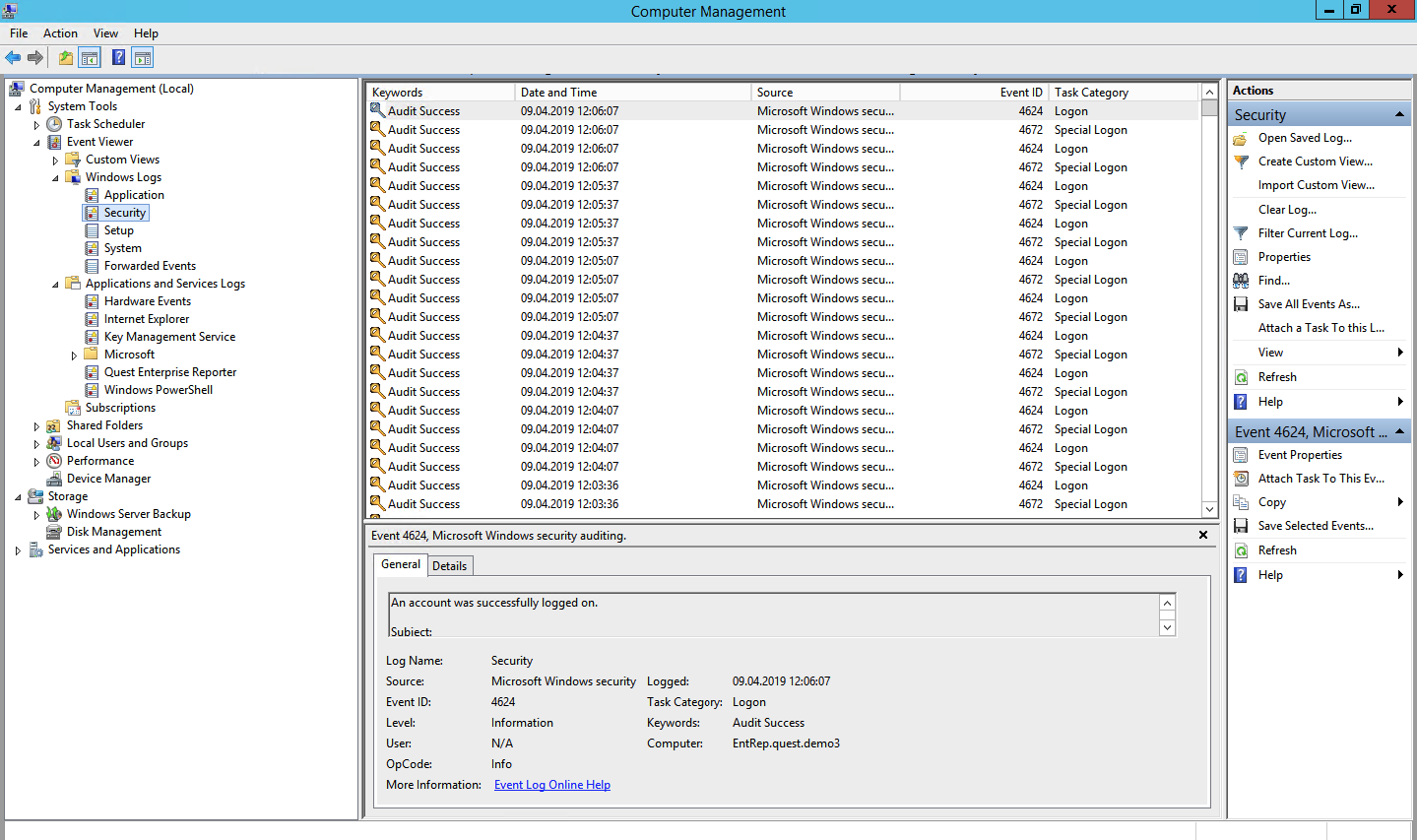

Для выявления атаки на самой ранней стадии в ОС Windows есть три полезных событийных источника: журнал событий безопасности, журнал системного мониторинга и журналы Power Shell.

Журнал событий безопасности (Security Log)

Это главное место хранения системных логов безопасности. Сюда складываются события входа/выхода пользователей, доступа к объектам, изменения политик и других активностей, связанных с безопасностью. Разумеется, если настроена соответствующая политика.

Перебор пользователей и групп (события 4798 и 4799). Вредоносное ПО в самом начале атаки часто перебирает локальные учетные записи пользователей и локальные группы на рабочей станции, чтобы найти учетные данные для своих тёмных делишек. Эти события помогут обнаружить вредоносный код раньше, чем он двинется дальше и, используя собранные данные, распространится на другие системы.

Создание локальной учётной записи и изменения в локальных группах (события 4720, 4722–4726, 4738, 4740, 4767, 4780, 4781, 4794, 5376 и 5377). Атака может также начинаться, например, с добавления нового пользователя в группу локальных администраторов.

Попытки входа с локальной учётной записью (событие 4624). Добропорядочные пользователи заходят с доменной учётной записью и выявление входа под локальной учётной записью может означать начало атаки. Событие 4624 включает также входы под доменной учетной записью, поэтому при обработке событий нужно зафильтровать события, в которых домен отличается от имени рабочей станции.

Попытка входа с заданной учётной записью (событие 4648). Такое бывает, когда процесс выполняется в режиме “Запуск от имени” (run as). В нормальном режиме работы систем такого не должно быть, поэтому такие события должны находиться под контролем.

Блокировка/разблокировка рабочей станции (события 4800-4803). К категории подозрительных событий можно отнести любые действия, которые происходили на заблокированной рабочей станции.

Изменения конфигурации файрволла (события 4944-4958). Очевидно, что при установке нового ПО настройки конфигурации файрволла могут меняться, что вызовет ложные срабатывания. Контролировать такие изменения в большинстве случаев нет необходимости, но знать о них точно лишним не будет.

Подключение устройств Plug’n’play (событие 6416 и только для WIndows 10). За этим важно следить, если пользователи обычно не подключают новые устройства к рабочей станции, а тут вдруг раз — и подключили.

Windows включает в себя 9 категорий аудита и 50 субкатегорий для тонкой настройки. Минимальный набор субкатегорий, который стоит включить в настройках:

Logon/Logoff

- Logon;

- Logoff;

- Account Lockout;

- Other Logon/Logoff Events.

Account Management

- User Account Management;

- Security Group Management.

Policy Change

- Audit Policy Change;

- Authentication Policy Change;

- Authorization Policy Change.

Системный монитор (Sysmon)

Sysmon — встроенная в Windows утилита, которая умеет записывать события в системный журнал. Обычно требуется его устанавливать отдельно.

Эти же события можно в принципе найти в журнале безопасности (включив нужную политику аудита), но Sysmon даёт больше подробностей. Какие события можно забирать из Sysmon?

Создание процесса (ID события 1). Системный журнал событий безопасности тоже может сказать, когда запустился какой-нибудь *.exe и даже покажет его имя и путь запуска. Но в отличие от Sysmon не сможет показать хэш приложения. Злонамеренное ПО может называться даже безобидным notepad.exe, но именно хэш выведет его на чистую воду.

Сетевые подключения (ID события 3). Очевидно, что сетевых подключений много, и за всеми не уследить. Но важно учитывать, что Sysmon в отличие от того же Security Log умеет привязать сетевое подключение к полям ProcessID и ProcessGUID, показывает порт и IP-адреса источника и приёмника.

Изменения в системном реестре (ID события 12-14). Самый простой способ добавить себя в автозапуск — прописаться в реестре. Security Log это умеет, но Sysmon показывает, кто внёс изменения, когда, откуда, process ID и предыдущее значение ключа.

Создание файла (ID события 11). Sysmon, в отличие от Security Log, покажет не только расположение файла, но и его имя. Понятно, что за всем не уследишь, но можно же проводить аудит определённых директорий.

А теперь то, чего в политиках Security Log нет, но есть в Sysmon:

Изменение времени создания файла (ID события 2). Некоторое вредоносное ПО может подменять дату создания файла для его скрытия из отчётов с недавно созданными файлами.

Загрузка драйверов и динамических библиотек (ID событий 6-7). Отслеживание загрузки в память DLL и драйверов устройств, проверка цифровой подписи и её валидности.

Создание потока в выполняющемся процессе (ID события 8). Один из видов атаки, за которым тоже нужно следить.

События RawAccessRead (ID события 9). Операции чтения с диска при помощи “\.”. В абсолютном большинстве случаев такая активность должна считаться ненормальной.

Создание именованного файлового потока (ID события 15). Событие регистрируется, когда создается именованный файловый поток, который генерирует события с хэшем содержимого файла.

Создание named pipe и подключения (ID события 17-18). Отслеживание вредоносного кода, который коммуницирует с другими компонентами через named pipe.

Активность по WMI (ID события 19). Регистрация событий, которые генерируются при обращении к системе по протоколу WMI.

Для защиты самого Sysmon нужно отслеживать события с ID 4 (остановка и запуск Sysmon) и ID 16 (изменение конфигурации Sysmon).

Журналы Power Shell

Power Shell — мощный инструмент управления Windows-инфраструктурой, поэтому велики шансы, что атакующий выберет именно его. Для получения данных о событиях Power Shell можно использовать два источника: Windows PowerShell log и Microsoft-WindowsPowerShell / Operational log.

Windows PowerShell log

Загружен поставщик данных (ID события 600). Поставщики PowerShell — это программы, которые служат источником данных для PowerShell для просмотра и управления ими. Например, встроенными поставщиками могут быть переменные среды Windows или системный реестр. За появлением новых поставщиков нужно следить, чтобы вовремя выявить злонамеренную активность. Например, если видите, что среди поставщиков появился WSMan, значит был начат удаленный сеанс PowerShell.

Microsoft-WindowsPowerShell / Operational log (или MicrosoftWindows-PowerShellCore / Operational в PowerShell 6)

Журналирование модулей (ID события 4103). В событиях хранится информация о каждой выполненной команде и параметрах, с которыми она вызывалась.

Журналирование блокировки скриптов (ID события 4104). Журналирование блокировки скриптов показывает каждый выполненный блок кода PowerShell. Даже если злоумышленник попытается скрыть команду, этот тип события покажет фактически выполненную команду PowerShell. Ещё в этом типе события могут фиксироваться некоторые выполняемые низкоуровневые вызовы API, эти события обычно записывается как Verbose, но если подозрительная команда или сценарий используются в блоке кода, он будет зарегистрирован как c критичностью Warning.

Обратите внимание, что после настройки инструмента сбора и анализа этих событий потребуется дополнительное время на отладку для снижения количества ложных срабатываний.

Расскажите в комментариях, какие собираете логи для аудита информационной безопасности и какие инструменты для этого используете. Одно из наших направлений — решения для аудита событий информационной безопасности. Для решения задачи сбора и анализа логов можем предложить присмотреться к Quest InTrust, который умеет сжимать хранящиеся данные с коэффициентом 20:1, а один его установленный экземпляр способен обрабатывать до 60000 событий в секунду из 10000 источников.

Вы можете контролировать все соединения, производимые нашим компьютером, что даст нам возможность получить всю информацию о том, к каким сайтам подключается наше оборудование, заранее обнаружить любой возможный сбой или выяснить, почему соединение вызывает проблемы или медленнее, чем обычно.

Либо из-за количества соединений, потому что некоторые, которые мы не контролировали, используют большую полосу пропускания, либо из-за того, что кто-то пиратски подключается к нашей команде, бывают ситуации, когда все идет не так, как должно. Мониторинг наших связей от нашего собственного компьютера даст нам возможность предвидеть проблемы и своевременно обнаруживать их.

Содержание

- NETSTAT

- Как открыть NETSTAT

- Все варианты

- Полный мониторинг

- Другие Команды

- пинг

- PathPing

- ЬгасегЬ

NETSTAT

И нам не придется устанавливать на свой компьютер что-то необычное, мы не будем использовать внешнее приложение или загружать какую-либо программу, которая будет занимать больше места. Мы собираемся использовать простую команду, с которой каждый сможет справиться без особых сложностей и которая мало известна некоторым пользователям, но очень полезна: NETSTAT. Эта программа, название которой происходит от комбинации Cеть Плюс Статистика доступна в командной строке нашего компьютера, знаменитом cmd.exe или «Командной строке», если у нас Windows 10. Таким образом, мы можем отслеживать подключения к сети в Windows.

Это малоизвестный инструмент для некоторых пользователей, но очень проста в использовании Хотя это командная консоль, которую не все осмеливаются трогать. Если вы никогда не решались открыть одно из этих окон, не волнуйтесь. Мы дадим вам все указания и шаги, которые необходимо выполнить, чтобы у вас не было проблем при мониторинге ваших подключений.

Как открыть NETSTAT

Первое, что нам нужно сделать, это найти «Командная строка» в Windows 10. Мы найдем его, введя его имя в области поиска или перейдя в меню «Пуск» и отобразив системную папку Windows. Для самых простых вариантов нам не понадобится разрешения администратора , но если вы хотите использовать некоторые из наиболее полных инструментов, ваша команда может потребовать от вас быть администратором и ввести «Командная строка» как таковую.

Как только мы войдем в командную консоль, мы напишем netstat, и, когда мы нажмем Enter, в ответ мы получим список соединений, запущенных на нашем компьютере в данный момент, в режиме реального времени. Но мы можем расширить эту информацию дальше, добавив больше команд в консоли при выполнении поиска. Если мы введем NetStat? в командной консоли мы найдем список добавленных опций, как описано ниже. Существуют всевозможные варианты, и вам нужно будет выбрать тот, который лучше всего подходит для мониторинга сетевых подключений в Windows.

Все варианты

- -а: Показывает все соединения и порты прослушивания.

- -b: показывает исполняемый файл, связанный с созданием каждого соединения или порта прослушивания. В некоторых известных случаях исполняемые файлы содержат несколько отдельных компонентов, и в этих случаях отображается последовательность компонентов, связанных с созданием соединения или порта прослушивания. В этом случае имя исполняемого файла заключено в квадратные скобки, «[]» внизу, над компонентом, который вы вызвали, и так далее, пока не будет достигнут TCP / IP. Обратите внимание, что эта опция может занимать много времени и не удастся, если у вас нет соответствующих разрешений.

- -e: Показать статистику Ethernet. Это можно комбинировать с опцией -s.

- -f: Показать полные доменные имена (FQDN) для внешних адресов.

- -n: отображать адреса и номера портов в числовом формате.

- -o: отображает идентификатор процесса владения, связанного с каждым соединением.

- -p proto: показать соединения для протокола, указанного в proto; Прото может быть любым из следующих: TCP, UDP, TCPv6 или UDPv6. Если используется с параметром -s для отображения статистики по протоколу, proto может быть любым из следующих: IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP или UDPv6.

- -q: Показывает все соединения, прослушивающие порты и не прослушивающие порты привязки TCP. Не прослушивающие порты могут или не могут быть связаны с активным соединением.

- -r: Показать таблицу маршрутизации.

- -s: показывает статистику по протоколу. По умолчанию статистика отображается для IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP и UDPv6; опция -p может использоваться для указания подмножества значений по умолчанию.

- -t: показывает состояние загрузки текущего соединения.

- -x: отображает соединения NetworkDirect, прослушиватели и конечные точки.

- -y: Показать шаблон TCP-соединения для всех соединений. Не может сочетаться с другими вариантами.

- Интервал: повторное отображение выбранной статистики и паузы с интервалами в несколько секунд между каждым отображением. Нажмите Ctrl + c, чтобы остановить отображение статистики снова. Если опущено, netstat покажет информацию о конфигурации один раз.

Полный мониторинг

Другими словами, если мы напишем, например, netstat -n в командной консоли, список соединений, которые мы найдем, будет более подробным, поскольку он покажет нам полное имя связанного домена.

Со всеми этими опциями и их возможными комбинациями мы будем отслеживать все наши соединения в Windows 10, чтобы регулярно проверять их и проверять, все ли работает как надо, и нет ли проблем, которые влияют на наше обычное использование компьютера. Обладая этой обширной информацией, мы также гарантируем, что нет иностранного программного обеспечения наносит ущерб нашему соединению и нашему компьютеру, так как мы сможем обнаружить нежелательные соединения или соединения, которые не являются нашими. Также рекомендуется регулярно проверять с помощью netstat какие порты открыты, поскольку они являются шлюзом для нашего компьютера для возможных инфекций.

Другие Команды

Есть и другие сетевые команды, которые вы можете использовать, чтобы проверить, все ли правильно, скорость и качество и т. Д.

пинг

Например, пинг. Ping — это одна из самых основных и используемых команд, которая выполняет диагностику состояния, скорости и качества определенной сети. Еще одна из наиболее интересных функций заключается в том, что она способна выявлять проблемы. Чтобы это работало, мы должны пропинговать консоль, а затем IP-адрес или URL, который нас интересует.

пинг [-t] [-a] [-n count] [-l размер] [-f] [-i TTL] [-v TOS] [-r count] [-s count] [[-j host-list] | [-k host-list]] [-w таймаут] [-R] [-S srcaddr] [-c купе] [-p] [-4] [-6] имя_ назначения

PathPing

Pathping также поможет контролировать сеть из Windows 10, чтобы предоставить нам информацию о задержке сети или потере сети. Он периодически отправляет «ping» различным маршрутизаторам и вычисляет статистику для каждого из них.

PathPing [-g host_list] [-h hops_max] [-i адрес] [-n] [-p период] [-q число_запросов] [-w wait_time] [-4] [-6] имя_ назначения

ЬгасегЬ

Конечно, вы когда-либо использовали его, и это помогает нам определить или узнать маршрут IP-адреса для достижения пункта назначения.

ЬгасегЬ [-d] [-h hops_maximum] [-j list_of_hosts] [-w wait_time] [-R] [-S srcaddr] [-4] [-6] имя_ назначения

Предположим, что когда вы оставляете компьютер включенным, когда он подключен к Интернету, и через некоторое время, если ваш Wi-Fi-модем зависает посередине, появится сообщение «Ограничено или нет подключения к сети», обозначенное желтым предупреждающим знаком на «Доступ к Интернету». значок в системном трее.

Не могли бы вы получить отметку времени, когда это действительно произошло в средстве просмотра событий или каким-либо другим способом?

До сих пор мне удавалось найти идентификаторы событий в разделе «WLAN-AutoConfig» только для тех случаев, когда сеть была фактически подключена и отключена.

В программе просмотра событий мы можем включить регистрацию WiFi. Это дает подробные журналы силы сигнала WiFi.

Полный процесс, включая скриншоты, приведен здесь.

-

Откройте средство просмотра событий Windows (eventvwr.msc), а затем в меню «Вид» включите параметры « Показать аналитические журналы и журналы отладки».

-

Перейдите в журнал событий WLAN-autoconfig. Поскольку мы включили опцию Журналы аналитики и отладки, рядом с журналом операций мы также видим журнал диагностики.

-

Журнал событий диагностики по умолчанию не включен, поэтому сначала мы должны включить его, щелкнув правой кнопкой мыши -> выбрать Свойства.

-

Как только режим диагностики активирован, вы должны увидеть входящие события. Для того, чтобы что-то навязать, просто отключите и включите беспроводное соединение, используя программное обеспечение беспроводного соединения вашего поставщика или нажав кнопку оборудования на вашем ноутбуке.

Вы можете видеть, когда теряется сигнал WiFi.

ответ дан prashanth kumar29

В случае, если вам просто нужно знать, когда доступ к Интернету был потерян / восстановлен независимо от изменений состояния различных сетевых устройств, перейдите к UTC в Event Viewer:

Журналы приложений и услуг /Microsoft /Windows /UniversalTelemetryClient / Операционные

Ищите событие с кодом 55. Он отображает дружественный текст «Доступен ли Интернет:», за которым следуют истина или ложь.

Я использую Windows 10, и в моем окне просмотра событий в разделе «Журналы приложений и служб» /«Microsoft /Windows /NetworkProfile /Operational» я нахожу идентификаторы событий 10000 для подключения к сети и 10001 для отключения от сети.

ответ дан Reinhard Patels1

Я проверил несколько журналов событий в Windows 10 и проверил это, отключив и снова подключив мой Wi-Fi и увидев, какие события всплыли. Я не проверял, что они идеально связаны с отключениями Wi-Fi, но это было полезно для моих целей:

Журналы приложений и служб Microsoft Windows WLAN-AuutoConfig Operational (события 2002 и 2010 гг. Происходят при отключении Wi-Fi и подключениях)

Журналы приложений и служб Microsoft Windows Брандмауэр Windows в режиме повышенной безопасности Брандмауэр (события 8003 и 11004 происходят для отключений; 8000, 8001, 11000, 11001, 11005 и 11010 происходят для соединений)

Всё ещё ищете ответ? Посмотрите другие вопросы с метками wireless-networking windows-8.1 event-log event-viewer.

Содержание

- Просмотр событий в Виндовс 10

- Способ 1: «Панель управления»

- Способ 2: Окно «Выполнить»

- Способ 3: Поиск по системе

- Создание ярлыка для быстрого запуска

- Заключение

- Вопросы и ответы

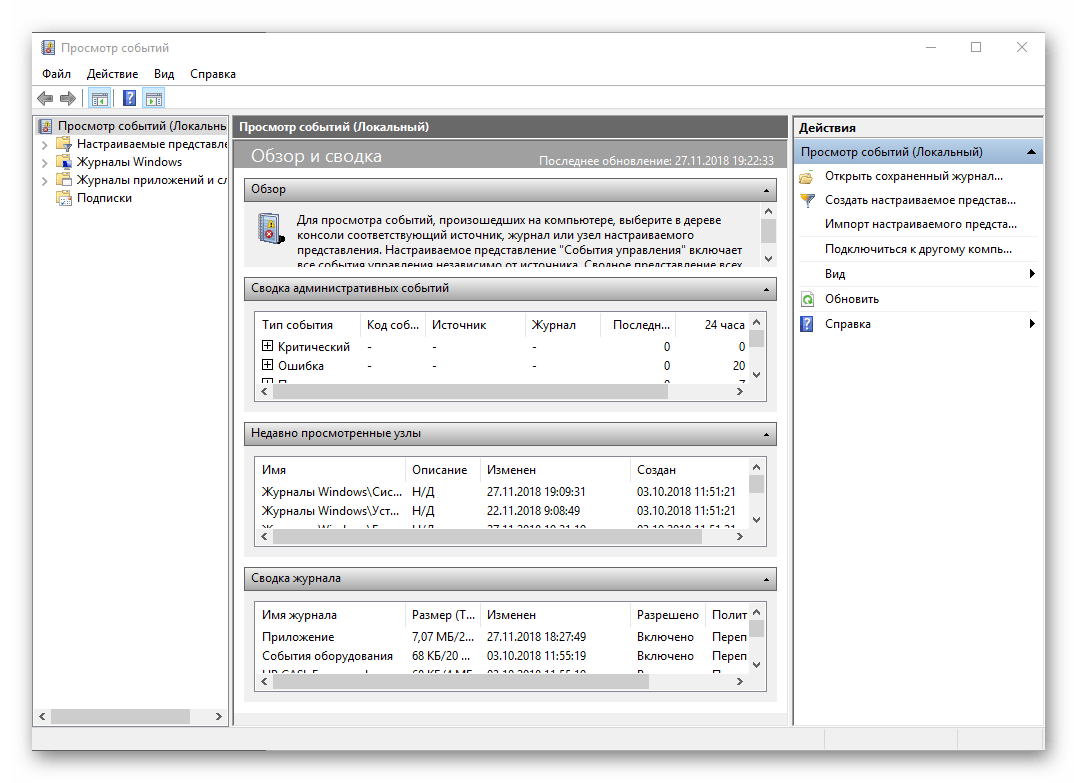

«Просмотр событий» — один из множества стандартных инструментов Виндовс, предоставляющий возможность просмотра всех событий, происходящих в среде операционной системы. В числе таковых всевозможные неполадки, ошибки, сбои и сообщения, связанные как непосредственно с ОС и ее компонентами, так и сторонними приложениями. О том, как в десятой версии Windows открыть журнал событий с целью его дальнейшего использования для изучения и устранения возможных проблем, пойдет речь в нашей сегодняшней статье.

Существует несколько вариантов открытия журнала событий на компьютере с Windows 10, но в целом все они сводятся к ручному запуску исполняемого файла или его самостоятельному поиску в среде операционной системы. Расскажем подробнее о каждом из них.

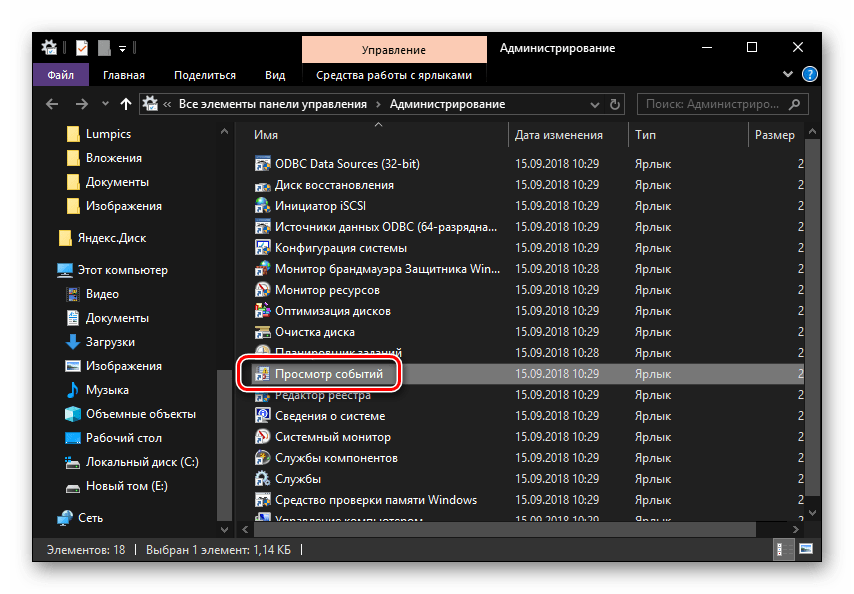

Способ 1: «Панель управления»

Как понятно из названия, «Панель» предназначена для того, чтобы управлять операционной системой и входящими в ее состав компонентами, а также быстрого вызова и настройки стандартных инструментов и средств. Неудивительно, что с помощью этого раздела ОС можно вызвать в том числе и журнал событий.

Читайте также: Как открыть «Панель управления» в Виндовс 10

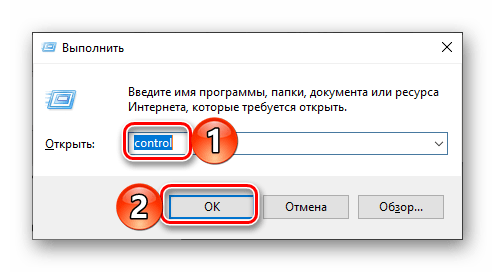

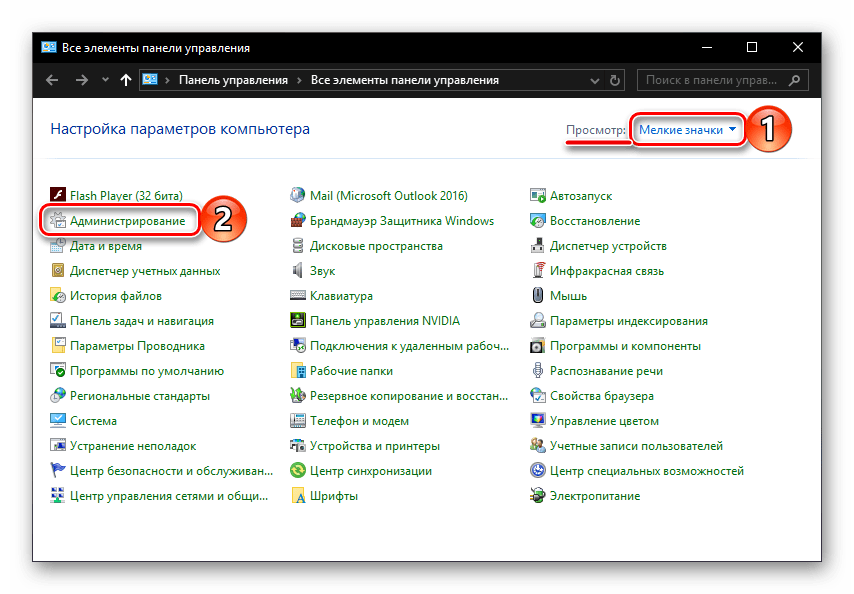

- Любым удобным способом откройте «Панель управления». Например, нажмите на клавиатуре «WIN+R», введите в строку открывшегося окна выполнить команду «control» без кавычек, нажмите «ОК» или «ENTER» для запуска.

- Найдите раздел «Администрирование» и перейдите в него, кликнув левой кнопкой мышки (ЛКМ) по соответствующему наименованию. Если потребуется, предварительно измените режим просмотра «Панели» на «Мелкие значки».

- Отыщите в открывшейся директории приложение с наименованием «Просмотр событий» и запустите его двойным нажатием ЛКМ.

Журнал событий Windows будет открыт, а значит, вы сможете перейти к изучению его содержимого и использованию полученной информации для устранения потенциальных проблем в работе операционной системы либо же банальному изучению того, что происходит в ее среде.

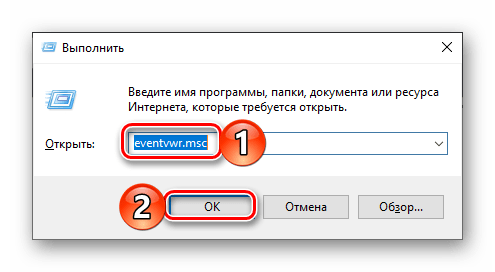

Способ 2: Окно «Выполнить»

И без того простой и быстрый в своем выполнении вариант запуска «Просмотра событий», который нами был описан выше, при желании можно немного сократить и ускорить.

- Вызовите окно «Выполнить», нажав на клавиатуре клавиши «WIN+R».

- Введите команду «eventvwr.msc» без кавычек и нажмите «ENTER» или «ОК».

- Журнал событий будет открыт незамедлительно.

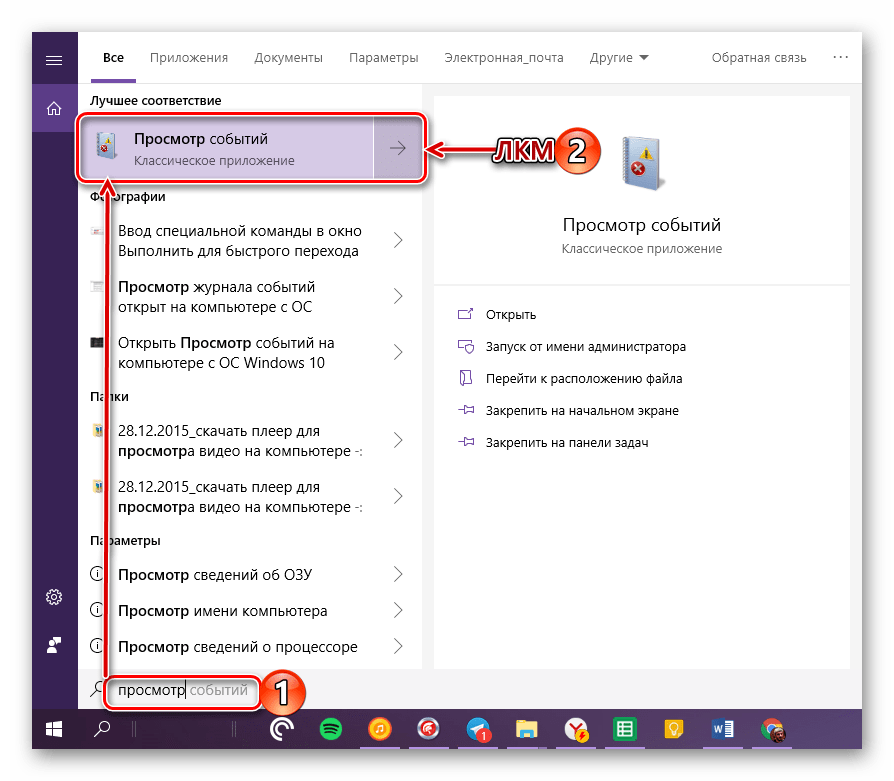

Способ 3: Поиск по системе

Функцию поиска, которая в десятой версии Виндовс работает особенно хорошо, тоже можно использовать для вызова различных системных компонентов, и не только их. Так, для решения нашей сегодняшней задачи необходимо выполнить следующее:

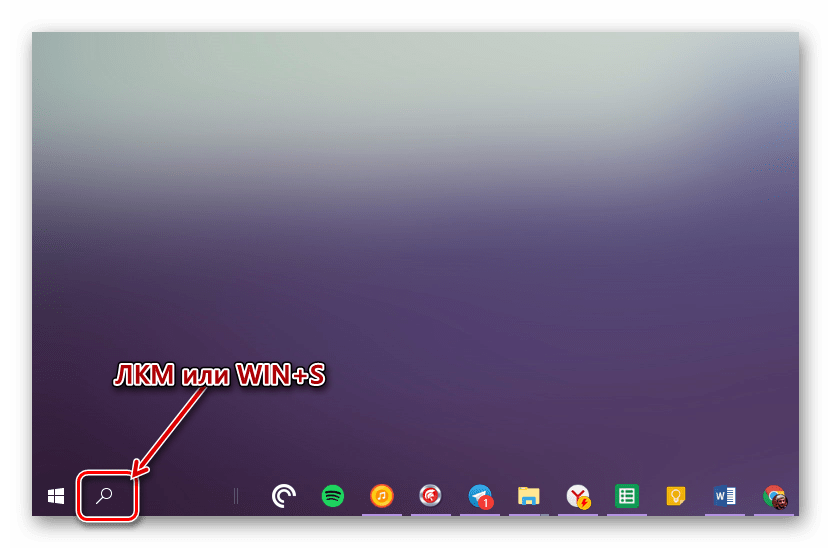

- Нажмите по значку поиска на панели задач левой кнопкой мышки или воспользуйтесь клавишами «WIN+S».

- Начните вводить в поисковую строку запрос «Просмотр событий» и, когда увидите в перечне результатов соответствующее приложение, кликните по нему ЛКМ для запуска.

- Это откроет журнал событий Windows.

Читайте также: Как сделать панель задач в Виндовс 10 прозрачной

Создание ярлыка для быстрого запуска

Если вы планируете часто или хотя бы время от времени обращаться к «Просмотру событий», рекомендуем создать на рабочем столе его ярлык – это поможет ощутимо ускорить запуск необходимого компонента ОС.

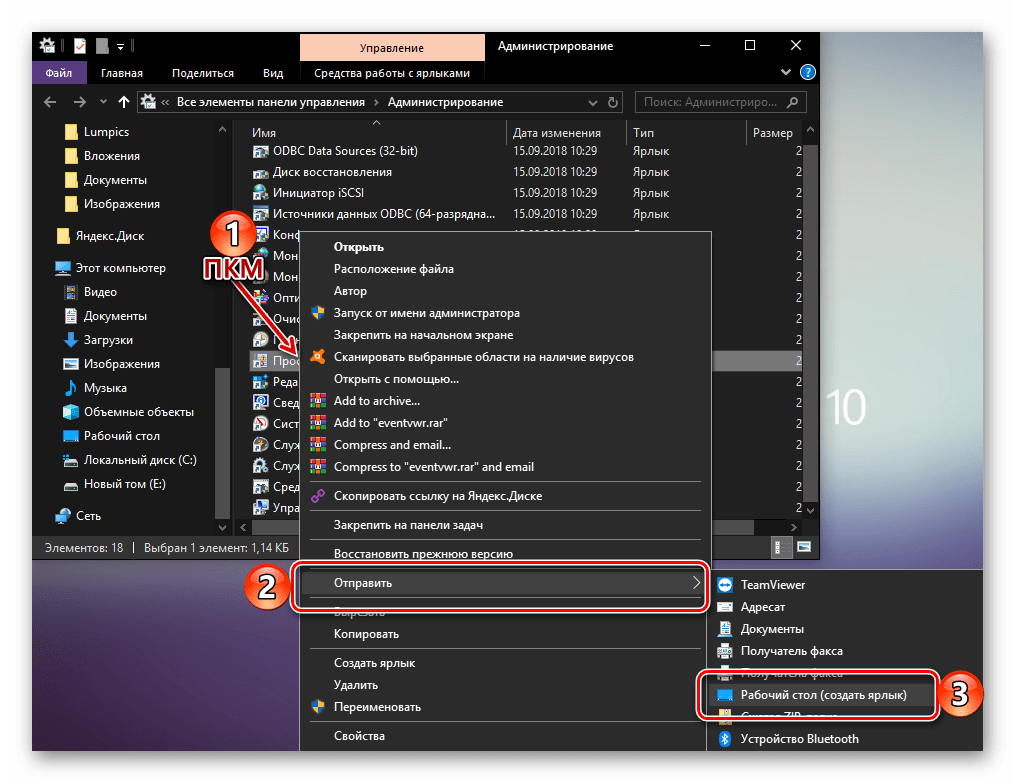

- Повторите шаги 1-2, описанные в «Способе 1» данной статьи.

- Отыскав в списке стандартных приложений «Просмотр событий», кликните по нему правой кнопкой мышки (ПКМ). В контекстном меню выберите поочередно пункты «Отправить» — «Рабочий стол (создать ярлык)».

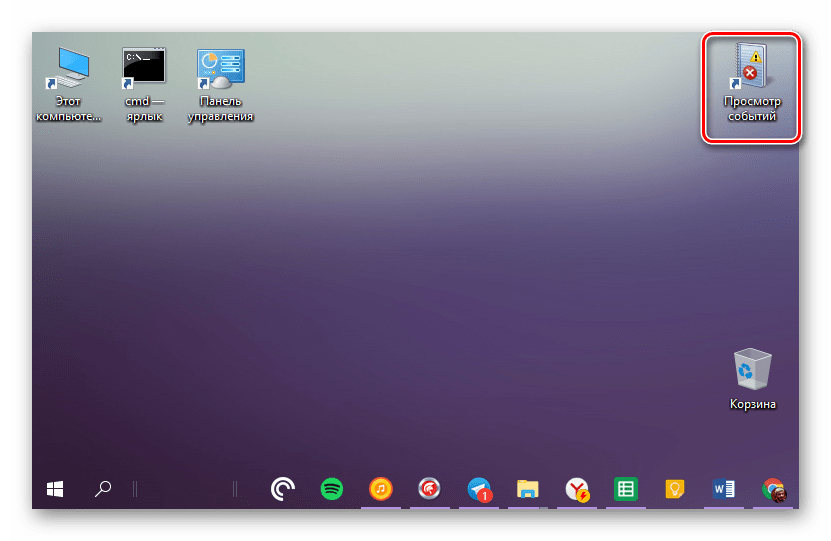

- Сразу же после выполнения этих простых действий на рабочем столе Windows 10 появится ярлык под названием «Просмотр событий», который и можно использовать для открытия соответствующего раздела операционной системы.

Читайте также: Как создать ярлык «Мой компьютер» на рабочем столе Виндовс 10

Заключение

Из этой небольшой статьи вы узнали о том, как на компьютере с Windows 10 можно посмотреть журнал событий. Сделать это можно с помощью одного из трех рассмотренных нами способов, но если к данному разделу ОС приходится обращаться довольно часто, рекомендуем создать ярлык на рабочем столе для его быстрого запуска. Надеемся, данный материал был полезен для вас.

Еще статьи по данной теме: