From Wikipedia, the free encyclopedia

| Original author(s) | Eric Allman |

|---|---|

| Initial release | 1980s |

| Operating system | Unix-like |

| Type | System logging |

| Website | datatracker.ietf.org/wg/syslog/charter/ |

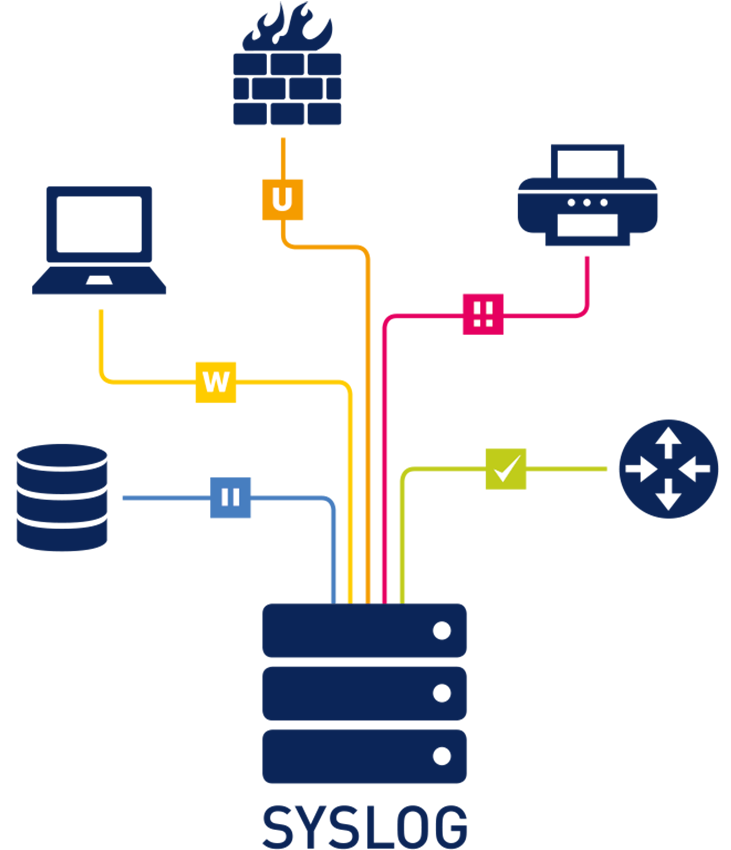

In computing, syslog is a standard for message logging. It allows separation of the software that generates messages, the system that stores them, and the software that reports and analyzes them. Each message is labeled with a facility code, indicating the type of system generating the message, and is assigned a severity level.

Computer system designers may use syslog for system management and security auditing as well as general informational, analysis, and debugging messages. A wide variety of devices, such as printers, routers, and message receivers across many platforms use the syslog standard. This permits the consolidation of logging data from different types of systems in a central repository. Implementations of syslog exist for many operating systems.

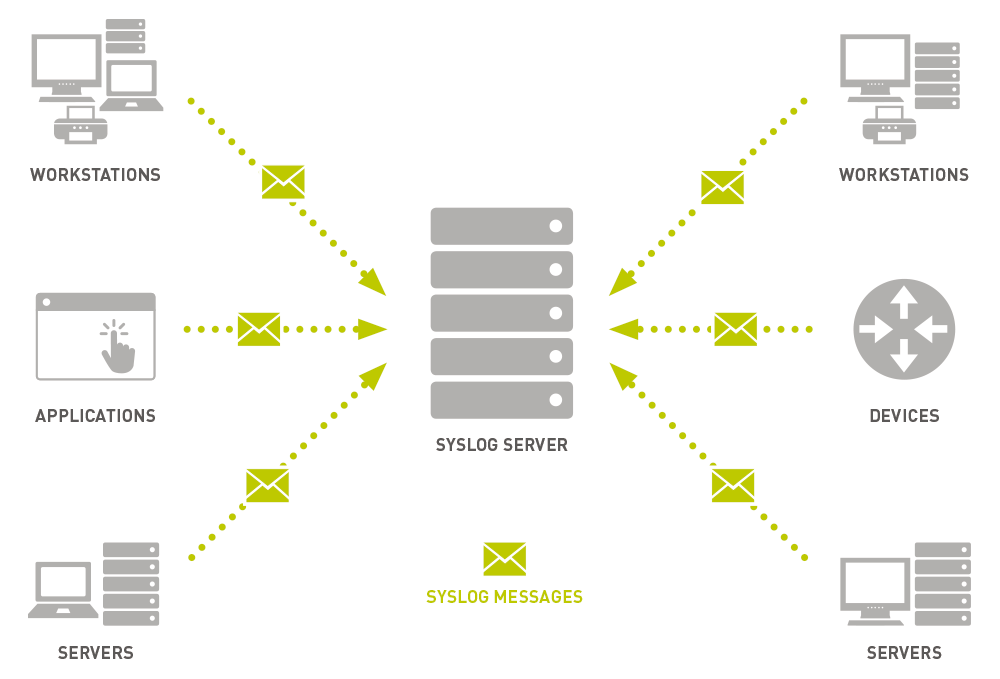

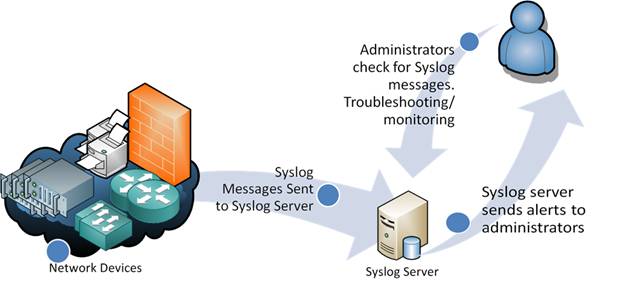

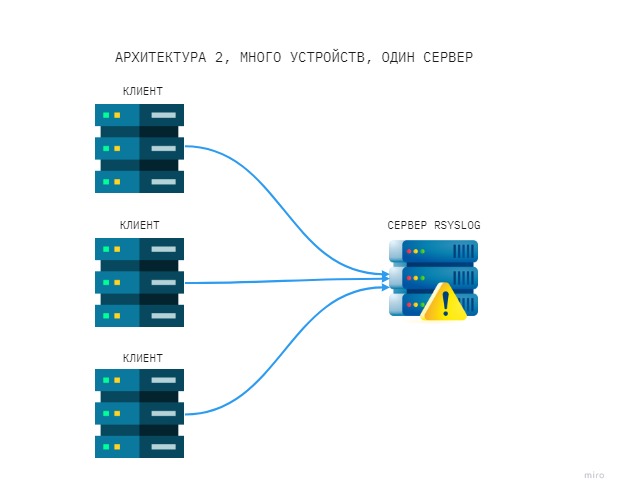

When operating over a network, syslog uses a client-server architecture where a syslog server listens for and logs messages coming from clients.

History[edit]

Syslog was developed in the 1980s by Eric Allman as part of the Sendmail project.[1] It was readily adopted by other applications and has since become the standard logging solution on Unix-like systems.[2] A variety of implementations also exist on other operating systems and it is commonly found in network devices, such as routers.[3]

Syslog originally functioned as a de facto standard, without any authoritative published specification, and many implementations existed, some of which were incompatible. The Internet Engineering Task Force documented the status quo in RFC 3164 in August of 2001. It was standardized by RFC 5424 in March of 2009.[4]

Various companies have attempted to claim patents for specific aspects of syslog implementations.[5][6] This has had little effect on the use and standardization of the protocol.[citation needed]

Message components[edit]

The information provided by the originator of a syslog message includes the facility code and the severity level. The syslog software adds information to the information header before passing the entry to the syslog receiver. Such components include an originator process ID, a timestamp, and the hostname or IP address of the device.

Facility[edit]

A facility code is used to specify the type of system that is logging the message. Messages with different facilities may be handled differently.[7] The list of facilities available is described by the standard:[4]: 9

| Facility code | Keyword | Description |

|---|---|---|

| 0 | kern | Kernel messages |

| 1 | user | User-level messages |

| 2 | Mail system | |

| 3 | daemon | System daemons |

| 4 | auth | Security/authentication messages |

| 5 | syslog | Messages generated internally by syslogd |

| 6 | lpr | Line printer subsystem |

| 7 | news | Network news subsystem |

| 8 | uucp | UUCP subsystem |

| 9 | cron | Cron subsystem |

| 10 | authpriv | Security/authentication messages |

| 11 | ftp | FTP daemon |

| 12 | ntp | NTP subsystem |

| 13 | security | Log audit |

| 14 | console | Log alert |

| 15 | solaris-cron | Scheduling daemon |

| 16–23 | local0 – local7 | Locally used facilities |

The mapping between facility code and keyword is not uniform in different operating systems and syslog implementations.[8]

Severity level[edit]

The list of severities is also described by the standard:[4]: 10

| Value | Severity | Keyword | Deprecated keywords | Description | Condition |

|---|---|---|---|---|---|

| 0 | Emergency | emerg |

panic[9] |

System is unusable | A panic condition.[10] |

| 1 | Alert | alert |

Action must be taken immediately | A condition that should be corrected immediately, such as a corrupted system database.[10] | |

| 2 | Critical | crit |

Critical conditions | Hard device errors.[10] | |

| 3 | Error | err |

error[9] |

Error conditions | |

| 4 | Warning | warning |

warn[9] |

Warning conditions | |

| 5 | Notice | notice |

Normal but significant conditions | Conditions that are not error conditions, but that may require special handling.[10] | |

| 6 | Informational | info |

Informational messages | Confirmation that the program is working as expected. | |

| 7 | Debug | debug |

Debug-level messages | Messages that contain information normally of use only when debugging a program.[10] |

The meaning of severity levels other than Emergency and Debug are relative to the application. For example, if the purpose of the system is to process transactions to update customer account balance information, an error in the final step should be assigned Alert level. However, an error occurring in an attempt to display the ZIP code of the customer may be assigned Error or even Warning level.

The server process which handles display of messages usually includes all lower (more severe) levels when display of less severe levels is requested. That is, if messages are separated by individual severity, a Warning level entry will also be included when filtering for Notice, Info and Debug messages.[11]

Message[edit]

In RFC 3164, the message component (known as MSG) was specified as having these fields: TAG, which should be the name of the program or process that generated the message, and CONTENT which contains the details of the message.

Described in RFC 5424,[12] «MSG is what was called CONTENT in RFC 3164. The TAG is now part of the header, but not as a single field. The TAG has been split into APP-NAME, PROCID, and MSGID. This does not totally resemble the usage of TAG, but provides the same functionality for most of the cases.» Popular syslog tools such as Rsyslog conform to this new standard.

The content field should be encoded in a UTF-8 character set and octet values in the traditional ASCII control character range should be avoided.[13][14]

Logger[edit]

Generated log messages may be directed to various destinations including console, files, remote syslog servers, or relays. Most implementations provide a command line utility, often called logger, as well as a software library, to send messages to the log.[15]

To display and monitor the collected logs one needs to use a client application or access the log file directly on the system. The basic command line tools are tail and grep. The log servers can be configured to send the logs over the network (in addition to the local files). Some implementations include reporting programs for filtering and displaying of syslog messages.

Network protocol[edit]

When operating over a network, syslog uses a client-server architecture where the server listens on a well-known or registered port for protocol requests from clients. Historically the most common transport layer protocol for network logging has been User Datagram Protocol (UDP), with the server listening on port 514.[16] Because UDP lacks congestion control mechanisms, Transmission Control Protocol (TCP) port 6514 is used; Transport Layer Security is also required in implementations and recommended for general use.[17][18]

Limitations[edit]

Since each process, application, and operating system was written independently, there is little uniformity to the payload of the log message. For this reason, no assumption is made about its formatting or contents. A syslog message is formatted (RFC 5424 gives the Augmented Backus–Naur form (ABNF) definition), but its MSG field is not.

The network protocol is simplex communication, with no means of acknowledging the delivery to the originator.

Outlook[edit]

Various groups are working on draft standards detailing the use of syslog for more than just network and security event logging, such as its proposed application within the healthcare environment.[19]

Regulations, such as the Sarbanes–Oxley Act, PCI DSS, HIPAA, and many others, require organizations to implement comprehensive security measures, which often include collecting and analyzing logs from many different sources. The syslog format has proven effective in consolidating logs, as there are many open-source and proprietary tools for reporting and analysis of these logs. Utilities exist for conversion from Windows Event Log and other log formats to syslog.

Managed Security Service Providers attempt to apply analytical techniques and artificial intelligence algorithms to detect patterns and alert customers to problems.[20]

Internet standard documents[edit]

The Syslog protocol is defined by Request for Comments (RFC) documents published by the Internet Engineering Task Force (Internet standards). The following is a list of RFCs that define the syslog protocol:[21]

- The BSD syslog Protocol. RFC 3164. (obsoleted by The Syslog Protocol. RFC 5424.)

- Reliable Delivery for syslog. RFC 3195.

- The Syslog Protocol. RFC 5424.

- TLS Transport Mapping for Syslog. RFC 5425.

- Transmission of Syslog Messages over UDP. RFC 5426.

- Textual Conventions for Syslog Management. RFC 5427.

- Signed Syslog Messages. RFC 5848.

- Datagram Transport Layer Security (DTLS) Transport Mapping for Syslog. RFC 6012.

- Transmission of Syslog Messages over TCP. RFC 6587.

See also[edit]

- Audit trail

- Common Log Format

- Console server

- Data logging

- Log management and intelligence

- Logparser

- Netconf

- Rsyslog

- Security Event Manager

- Server log

- Simple Network Management Protocol (SNMP)

- syslog-ng

- Web counter

- Web log analysis software

References[edit]

- ^ «Eric Allman». Internet Hall of Fame. Retrieved 2017-10-30.

- ^ «3 great engineering roles to apply for this week». VentureBeat. 2021-08-06. Retrieved 2021-08-16.

- ^ «Efficient and Robust Syslog Parsing for Network Devices in Datacenter Networks».

{{cite web}}: CS1 maint: url-status (link) - ^ a b c Gerhards, Rainer. The Syslog Protocol. doi:10.17487/RFC5424. RFC 5424.

- ^ «LXer: Patent jeopardizes IETF syslog standard».

- ^ «IETF IPR disclosure on HUAWEI’s patent claims».

- ^ «Syslog Facility». Retrieved 22 November 2012.

- ^ «The Ins and Outs of System Logging Using Syslog». SANS Institute.

- ^ a b c «syslog.conf(5) — Linux man page». Retrieved 2017-03-29.

- ^ a b c d e «closelog, openlog, setlogmask, syslog — control system log». Retrieved 2017-03-29.

- ^ «Severity Levels for Syslog Messages». docs.delphix.com. Retrieved 2021-08-16.

- ^ Gerhards, Rainer (March 2009). «RFC 5424 — The Syslog Protocol». doi:10.17487/RFC5424.

This document describes a layered architecture for syslog. The goal of this architecture is to separate message content from message transport while enabling easy extensibility for each layer.

- ^ «Transmission of Syslog Messages over TCP». www.ipa.go.jp. Retrieved 2021-08-16.

- ^ Gerhards, Rainer (March 2009). «rfc5424». datatracker.ietf.org. Retrieved 2021-08-16.

- ^ «logger Command». www.ibm.com. Retrieved 2021-08-16.

- ^ «Syslog Server». www.howtonetwork.com. Retrieved 2021-08-16.

{{cite web}}: CS1 maint: url-status (link) - ^ Gerhards, Rainer (March 2009). «RFC 5424 — The Syslog Protocol». doi:10.17487/RFC5424.

- ^ Fuyou, Miao; Yuzhi, Ma; Salowey, Joseph A. (March 2009). Miao, F; Ma, Y; Salowey, J (eds.). «RFC 5425 — TLS Transport Mapping for Syslog». doi:10.17487/RFC5425.

- ^ «ATNA + SYSLOG is good enough». Healthcare Exchange Standards. 2 January 2012. Retrieved 2018-06-06.

- ^ Yamanishi, Kenji; Maruyama, Yuko (2005-08-21). «Dynamic syslog mining for network failure monitoring». Proceedings of the Eleventh ACM SIGKDD International Conference on Knowledge Discovery in Data Mining. KDD ’05. Chicago, Illinois, USA: Association for Computing Machinery: 499–508. doi:10.1145/1081870.1081927. ISBN 978-1-59593-135-1. S2CID 5051532.

- ^ «Security Issues in Network Event Logging (syslog)». IETF.

External links[edit]

- Internet Engineering Task Force: Datatracker: syslog Working Group (concluded)

- SANS Institute: «The Ins and Outs of System Logging Using Syslog» (white paper)

- National Institute of Standards and Technology: «Guide to Computer Security Log Management» (Special Publication 800-92) (white paper)

- Network Management Software: «Understanding Syslog: Servers, Messages & Security»

- Paessler IT Explained — Syslog

- MonitorWare: All about Syslog

From Wikipedia, the free encyclopedia

| Original author(s) | Eric Allman |

|---|---|

| Initial release | 1980s |

| Operating system | Unix-like |

| Type | System logging |

| Website | datatracker.ietf.org/wg/syslog/charter/ |

In computing, syslog is a standard for message logging. It allows separation of the software that generates messages, the system that stores them, and the software that reports and analyzes them. Each message is labeled with a facility code, indicating the type of system generating the message, and is assigned a severity level.

Computer system designers may use syslog for system management and security auditing as well as general informational, analysis, and debugging messages. A wide variety of devices, such as printers, routers, and message receivers across many platforms use the syslog standard. This permits the consolidation of logging data from different types of systems in a central repository. Implementations of syslog exist for many operating systems.

When operating over a network, syslog uses a client-server architecture where a syslog server listens for and logs messages coming from clients.

History[edit]

Syslog was developed in the 1980s by Eric Allman as part of the Sendmail project.[1] It was readily adopted by other applications and has since become the standard logging solution on Unix-like systems.[2] A variety of implementations also exist on other operating systems and it is commonly found in network devices, such as routers.[3]

Syslog originally functioned as a de facto standard, without any authoritative published specification, and many implementations existed, some of which were incompatible. The Internet Engineering Task Force documented the status quo in RFC 3164 in August of 2001. It was standardized by RFC 5424 in March of 2009.[4]

Various companies have attempted to claim patents for specific aspects of syslog implementations.[5][6] This has had little effect on the use and standardization of the protocol.[citation needed]

Message components[edit]

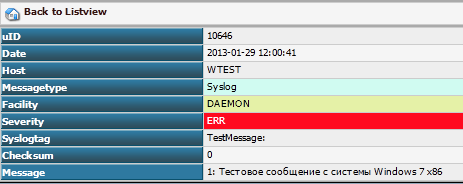

The information provided by the originator of a syslog message includes the facility code and the severity level. The syslog software adds information to the information header before passing the entry to the syslog receiver. Such components include an originator process ID, a timestamp, and the hostname or IP address of the device.

Facility[edit]

A facility code is used to specify the type of system that is logging the message. Messages with different facilities may be handled differently.[7] The list of facilities available is described by the standard:[4]: 9

| Facility code | Keyword | Description |

|---|---|---|

| 0 | kern | Kernel messages |

| 1 | user | User-level messages |

| 2 | Mail system | |

| 3 | daemon | System daemons |

| 4 | auth | Security/authentication messages |

| 5 | syslog | Messages generated internally by syslogd |

| 6 | lpr | Line printer subsystem |

| 7 | news | Network news subsystem |

| 8 | uucp | UUCP subsystem |

| 9 | cron | Cron subsystem |

| 10 | authpriv | Security/authentication messages |

| 11 | ftp | FTP daemon |

| 12 | ntp | NTP subsystem |

| 13 | security | Log audit |

| 14 | console | Log alert |

| 15 | solaris-cron | Scheduling daemon |

| 16–23 | local0 – local7 | Locally used facilities |

The mapping between facility code and keyword is not uniform in different operating systems and syslog implementations.[8]

Severity level[edit]

The list of severities is also described by the standard:[4]: 10

| Value | Severity | Keyword | Deprecated keywords | Description | Condition |

|---|---|---|---|---|---|

| 0 | Emergency | emerg |

panic[9] |

System is unusable | A panic condition.[10] |

| 1 | Alert | alert |

Action must be taken immediately | A condition that should be corrected immediately, such as a corrupted system database.[10] | |

| 2 | Critical | crit |

Critical conditions | Hard device errors.[10] | |

| 3 | Error | err |

error[9] |

Error conditions | |

| 4 | Warning | warning |

warn[9] |

Warning conditions | |

| 5 | Notice | notice |

Normal but significant conditions | Conditions that are not error conditions, but that may require special handling.[10] | |

| 6 | Informational | info |

Informational messages | Confirmation that the program is working as expected. | |

| 7 | Debug | debug |

Debug-level messages | Messages that contain information normally of use only when debugging a program.[10] |

The meaning of severity levels other than Emergency and Debug are relative to the application. For example, if the purpose of the system is to process transactions to update customer account balance information, an error in the final step should be assigned Alert level. However, an error occurring in an attempt to display the ZIP code of the customer may be assigned Error or even Warning level.

The server process which handles display of messages usually includes all lower (more severe) levels when display of less severe levels is requested. That is, if messages are separated by individual severity, a Warning level entry will also be included when filtering for Notice, Info and Debug messages.[11]

Message[edit]

In RFC 3164, the message component (known as MSG) was specified as having these fields: TAG, which should be the name of the program or process that generated the message, and CONTENT which contains the details of the message.

Described in RFC 5424,[12] «MSG is what was called CONTENT in RFC 3164. The TAG is now part of the header, but not as a single field. The TAG has been split into APP-NAME, PROCID, and MSGID. This does not totally resemble the usage of TAG, but provides the same functionality for most of the cases.» Popular syslog tools such as Rsyslog conform to this new standard.

The content field should be encoded in a UTF-8 character set and octet values in the traditional ASCII control character range should be avoided.[13][14]

Logger[edit]

Generated log messages may be directed to various destinations including console, files, remote syslog servers, or relays. Most implementations provide a command line utility, often called logger, as well as a software library, to send messages to the log.[15]

To display and monitor the collected logs one needs to use a client application or access the log file directly on the system. The basic command line tools are tail and grep. The log servers can be configured to send the logs over the network (in addition to the local files). Some implementations include reporting programs for filtering and displaying of syslog messages.

Network protocol[edit]

When operating over a network, syslog uses a client-server architecture where the server listens on a well-known or registered port for protocol requests from clients. Historically the most common transport layer protocol for network logging has been User Datagram Protocol (UDP), with the server listening on port 514.[16] Because UDP lacks congestion control mechanisms, Transmission Control Protocol (TCP) port 6514 is used; Transport Layer Security is also required in implementations and recommended for general use.[17][18]

Limitations[edit]

Since each process, application, and operating system was written independently, there is little uniformity to the payload of the log message. For this reason, no assumption is made about its formatting or contents. A syslog message is formatted (RFC 5424 gives the Augmented Backus–Naur form (ABNF) definition), but its MSG field is not.

The network protocol is simplex communication, with no means of acknowledging the delivery to the originator.

Outlook[edit]

Various groups are working on draft standards detailing the use of syslog for more than just network and security event logging, such as its proposed application within the healthcare environment.[19]

Regulations, such as the Sarbanes–Oxley Act, PCI DSS, HIPAA, and many others, require organizations to implement comprehensive security measures, which often include collecting and analyzing logs from many different sources. The syslog format has proven effective in consolidating logs, as there are many open-source and proprietary tools for reporting and analysis of these logs. Utilities exist for conversion from Windows Event Log and other log formats to syslog.

Managed Security Service Providers attempt to apply analytical techniques and artificial intelligence algorithms to detect patterns and alert customers to problems.[20]

Internet standard documents[edit]

The Syslog protocol is defined by Request for Comments (RFC) documents published by the Internet Engineering Task Force (Internet standards). The following is a list of RFCs that define the syslog protocol:[21]

- The BSD syslog Protocol. RFC 3164. (obsoleted by The Syslog Protocol. RFC 5424.)

- Reliable Delivery for syslog. RFC 3195.

- The Syslog Protocol. RFC 5424.

- TLS Transport Mapping for Syslog. RFC 5425.

- Transmission of Syslog Messages over UDP. RFC 5426.

- Textual Conventions for Syslog Management. RFC 5427.

- Signed Syslog Messages. RFC 5848.

- Datagram Transport Layer Security (DTLS) Transport Mapping for Syslog. RFC 6012.

- Transmission of Syslog Messages over TCP. RFC 6587.

See also[edit]

- Audit trail

- Common Log Format

- Console server

- Data logging

- Log management and intelligence

- Logparser

- Netconf

- Rsyslog

- Security Event Manager

- Server log

- Simple Network Management Protocol (SNMP)

- syslog-ng

- Web counter

- Web log analysis software

References[edit]

- ^ «Eric Allman». Internet Hall of Fame. Retrieved 2017-10-30.

- ^ «3 great engineering roles to apply for this week». VentureBeat. 2021-08-06. Retrieved 2021-08-16.

- ^ «Efficient and Robust Syslog Parsing for Network Devices in Datacenter Networks».

{{cite web}}: CS1 maint: url-status (link) - ^ a b c Gerhards, Rainer. The Syslog Protocol. doi:10.17487/RFC5424. RFC 5424.

- ^ «LXer: Patent jeopardizes IETF syslog standard».

- ^ «IETF IPR disclosure on HUAWEI’s patent claims».

- ^ «Syslog Facility». Retrieved 22 November 2012.

- ^ «The Ins and Outs of System Logging Using Syslog». SANS Institute.

- ^ a b c «syslog.conf(5) — Linux man page». Retrieved 2017-03-29.

- ^ a b c d e «closelog, openlog, setlogmask, syslog — control system log». Retrieved 2017-03-29.

- ^ «Severity Levels for Syslog Messages». docs.delphix.com. Retrieved 2021-08-16.

- ^ Gerhards, Rainer (March 2009). «RFC 5424 — The Syslog Protocol». doi:10.17487/RFC5424.

This document describes a layered architecture for syslog. The goal of this architecture is to separate message content from message transport while enabling easy extensibility for each layer.

- ^ «Transmission of Syslog Messages over TCP». www.ipa.go.jp. Retrieved 2021-08-16.

- ^ Gerhards, Rainer (March 2009). «rfc5424». datatracker.ietf.org. Retrieved 2021-08-16.

- ^ «logger Command». www.ibm.com. Retrieved 2021-08-16.

- ^ «Syslog Server». www.howtonetwork.com. Retrieved 2021-08-16.

{{cite web}}: CS1 maint: url-status (link) - ^ Gerhards, Rainer (March 2009). «RFC 5424 — The Syslog Protocol». doi:10.17487/RFC5424.

- ^ Fuyou, Miao; Yuzhi, Ma; Salowey, Joseph A. (March 2009). Miao, F; Ma, Y; Salowey, J (eds.). «RFC 5425 — TLS Transport Mapping for Syslog». doi:10.17487/RFC5425.

- ^ «ATNA + SYSLOG is good enough». Healthcare Exchange Standards. 2 January 2012. Retrieved 2018-06-06.

- ^ Yamanishi, Kenji; Maruyama, Yuko (2005-08-21). «Dynamic syslog mining for network failure monitoring». Proceedings of the Eleventh ACM SIGKDD International Conference on Knowledge Discovery in Data Mining. KDD ’05. Chicago, Illinois, USA: Association for Computing Machinery: 499–508. doi:10.1145/1081870.1081927. ISBN 978-1-59593-135-1. S2CID 5051532.

- ^ «Security Issues in Network Event Logging (syslog)». IETF.

External links[edit]

- Internet Engineering Task Force: Datatracker: syslog Working Group (concluded)

- SANS Institute: «The Ins and Outs of System Logging Using Syslog» (white paper)

- National Institute of Standards and Technology: «Guide to Computer Security Log Management» (Special Publication 800-92) (white paper)

- Network Management Software: «Understanding Syslog: Servers, Messages & Security»

- Paessler IT Explained — Syslog

- MonitorWare: All about Syslog

Syslog — это стандарт для отправки и получения уведомлений в определенном формате от различных сетевых устройств. Сообщения включают временные метки, сообщения о событиях, серьезность, IP-адреса хостов, диагностику и многое другое. Что касается встроенного уровня серьезности, то он может передавать сообщения в диапазоне от уровня 0 — аварийный, уровня 5 — предупреждение, нестабильность системы, критический и уровней 6 и 7 — информационный и отладочный.

Более того, Syslog является открытым. Syslog был разработан для мониторинга сетевых устройств и систем с целью отправки уведомлений при возникновении каких-либо проблем с функционированием, он также отправляет предупреждения о заранее предупрежденных событиях и отслеживает подозрительную активность через журнал изменений/журнал событий участвующих сетевых устройств.

Протокол Syslog был первоначально написан Эриком Оллманом и определен в RFC 3164. Сообщения отправляются через IP-сети на сборщики сообщений о событиях или серверы syslog. Syslog использует для связи протокол User Datagram Protocol (UDP), порт 514. Хотя серверы syslog не отправляют подтверждение о получении сообщений. С 2009 года syslog стандартизирован IETF в RFC 5424.

Содержание

- Преимущества ведения журналов

- Компоненты серверов Syslog

- Как это работает

- Серверы Syslog

- Формат Syslog

- Сообщения Syslog

- Наиболее важные файлы журналов для отслеживания и мониторинга

- Плюсы и минусы Syslog

- Лучшие практики

Преимущества ведения журналов

В самом простом определении протоколирование — это ведение журнала. Сисадмины постоянно спорят о том, с какой степенью детализации следует вести журнал системных данных. Существует компромисс между слишком быстрым использованием дискового пространства и недостаточным количеством данных в журналах.

Тем не менее, преимущества протоколирования по-прежнему обширны — особенно при устранении неполадок в коде. Необходимо иметь стандартизированную и централизованную систему для создания, записи и протоколирования сообщений. Кроме того, это помогает улучшить способность контролировать и использовать данные протоколирования. Вот еще несколько преимуществ:

- Сокращение количества заявок на устранение неполадок

- Сокращение времени простоя

- Снижение количества перерывов в работе

- Содействие профилактическому устранению неисправностей

Без протоколирования поиск одной транзакции, которая могла быть обработана на любом из ваших серверов, может превратиться в кошмар. При централизованном протоколировании вы получаете коррелированное представление всех данных журнала. В отличие от этого, просмотр каждого файла журнала по отдельности может занять много времени. Именно поэтому использование Syslog для передачи локальных сообщений журнала на удаленный сервер анализа журналов стало стандартом для решений по ведению журналов.

Компоненты серверов Syslog

Теперь вы понимаете, как Syslog предлагает центральное хранилище для журналов из различных источников. Для достижения этой цели серверы Syslog состоят из нескольких компонентов, включая:

- Слушатель Syslog — слушатель собирает и обрабатывает данные syslog, отправленные через UDP порт 514. Однако, получение подтверждения не предусмотрено, и поступление сообщений не гарантируется.

- База данных — серверыyslog нуждаются в базах данных для хранения огромного количества данных для быстрого доступа.

- Программное обеспечение для управления и фильтрации — поскольку объем данных может быть огромным, поиск определенных записей в журнале может занять слишком много времени. Серверу syslog требуется помощь для автоматизации работы, а также для фильтрации для просмотра определенных сообщений журнала. Для примера, он может извлекать сообщения на основе определенных параметров, таких как критическое событие или имя устройства. Вы также можете использовать фильтр, чтобы не видеть определенные типы записей с помощью правила Negative Filter. Если вы хотите, вы можете показать все критические сообщения журнала от брандмауэра.

Как это работает

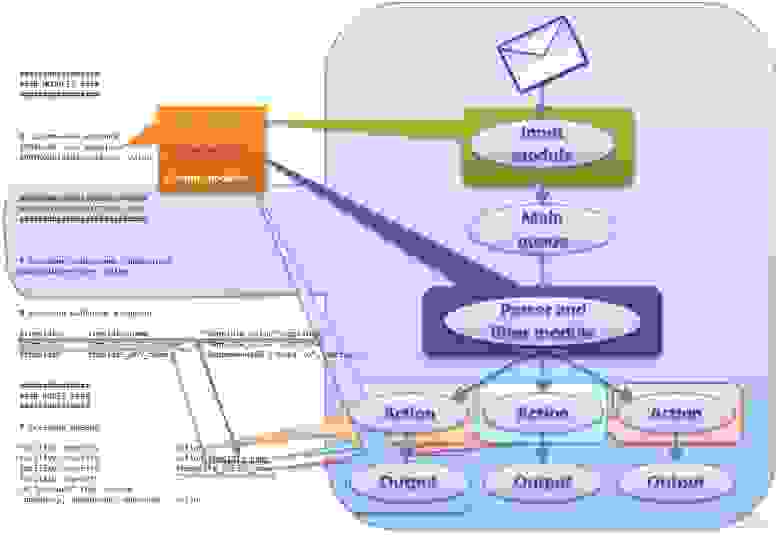

В стандарте Syslog существует три различных уровня, а именно: Назначение сообщения Syslog

- Содержание Syslog (информация, содержащаяся в сообщении о событии)

- Приложение Syslog (генерирует, интерпретирует, маршрутизирует и хранит сообщения)

- Транспорт Syslog (передает сообщения).

Кроме того, приложения могут быть настроены на отправку сообщений в несколько пунктов назначения. Существуют также сигналы тревоги, которые обеспечивают мгновенное уведомление о таких событиях, как:

- Аппаратные ошибки

- Сбои в работе приложений

- Потеря контакта

- Неправильная конфигурация .

Кроме того, сигналы тревоги могут быть настроены на отправку уведомлений через SMS, всплывающие сообщения, электронную почту, HTTP и многое другое. Поскольку процесс автоматизирован, ИТ-команда получит немедленное уведомление о внезапном отказе любого из устройств.

Серверы Syslog

Серверы Syslog используются для отправки данных диагностики и мониторинга. Затем эти данные могут быть проанализированы для мониторинга системы, обслуживания сети и т. д. Поскольку протокол Syslog поддерживается широким кругом устройств, они могут удобно регистрировать информацию на сервере Syslog.

Данные SNMP могут быть использованы для быстрой оценки любых точек отказа. Серверы Syslog также могут иметь автоматические события для запуска оповещений, которые помогают предотвратить простои или сбои. Ниже приведен список нескольких Syslog-серверов на базе Windows:

- Сервер Kiwi Syslog Server. Этот сервер прост в установке и генерирует отчеты в виде обычного текста или HTML. Программное обеспечение обрабатывает Syslog и SNMP, даже с хостов Linux и UNIX. Он совместим с Win XP 32/64, Win 2003 32/64, Windows Vista 32/64, Win7 32/64, Windows 2008 R2 32/64, Windows 8, Windows Server 2012 & 2012 R2.

- PRTG. Добавляет датчик к мониторингу PRTG для включения возможности Syslog. Он ориентирован на данные протоколов SNMP и Syslog. Он совместим с любой 64-разрядной средой Windows с Windows Server 2012 R2.

- SNMPSoft Sys-log Watcher. Это специализированный сервер syslog для широкого спектра устройств. Он также может анализировать и управлять нестандартными Syslog. Он совместим с Windows XP до Windows 10.

- Dude. Эта система используется для общего управления сетью со встроенным сервером syslog. Кроме того, она оснащена функцией удаленного протоколирования через RouterOS. Она совместима с Windows 2000 или более новыми версиями. Однако она также работает на Linux или MacOS с помощью Wine/Darwine.

- Visual Syslog Server. Это более легкий вариант syslog, который рассматривает предупреждения в режиме реального времени. Пороговые значения могут быть настроены для запуска как скриптов, так и программ. Он совместим с Windows XP, Vista, 7, 8, 8.1, а также Windows Server 2003, 2008, 2012.

- Datagram. Эта программа предлагает функциональность уровня предприятия. Она хорошо работает в больших средах. Она получает и хранит данные Syslog. Более того, она совместима с Windows 2000 и более новыми версиями.

Формат Syslog

Syslog имеет стандартное определение и формат сообщения журнала, определенный RFC 5424. В результате оно состоит из заголовка, структурированных данных (SD) и сообщения.

В заголовке вы увидите описание типа, например:

- Приоритет (Priority)

- Версия (Version)

- Временная метка (Timestamp)

- Имя хоста (Hostname)

- Приложение (Application)

- Идентификатор процесса (Process id)

- Идентификатор сообщения (Message id)

Затем вы увидите структурированные данные, которые содержат блоки данных в формате «ключ=значение» в квадратных скобках. После SD вы увидите подробное сообщение журнала, которое закодировано в UTF-8.

Например, следующее сообщение:

<34>1 2022-08-18T10:14:15.003Z machine.example.com su - ID47 - BOM'su root' failed for lonvick on /dev/pts/8Соответствует следующему формату:

<priority>VERSION ISOTIMESTAMP HOSTNAME APPLICATION PID MESSAGEID STRUCTURED-DATA MSGСообщения Syslog

Сообщения Syslog используются для сообщения об уровнях «Авария» и «Предупреждение» в отношении программных или аппаратных проблем. Для примера, перезагрузка системы будет отправлена через уровень Notice. Перезагрузка системы будет передана через уровень Informational. Если выводятся отладочные команды, они передаются через уровень Debug.

Вот уровни сообщений Syslog:

- Аварийные сообщения — система недоступна и непригодна для использования (может быть состояние «паники» из-за стихийного бедствия).

- Тревожные сообщения — действия должны быть предприняты немедленно (пример — потеря резервного соединения с интернет-провайдером)

- Критические сообщения — критические условия (это может быть потеря основного соединения с провайдером)

- Сообщения об ошибках — условия ошибки (должны быть устранены в течение определенного периода времени)

- Предупреждающие сообщения — условия предупреждения (указывает на возможность возникновения ошибки, если не принять меры)

- Уведомляющие сообщения — все в норме, но это все еще значительное состояние (немедленные действия обычно не требуются)

- Информационные сообщения-Информационные сообщения (для отчетности и измерений)

- Отладочные сообщения — сообщения уровня отладки (предлагает информацию об отлаживаемых приложениях)

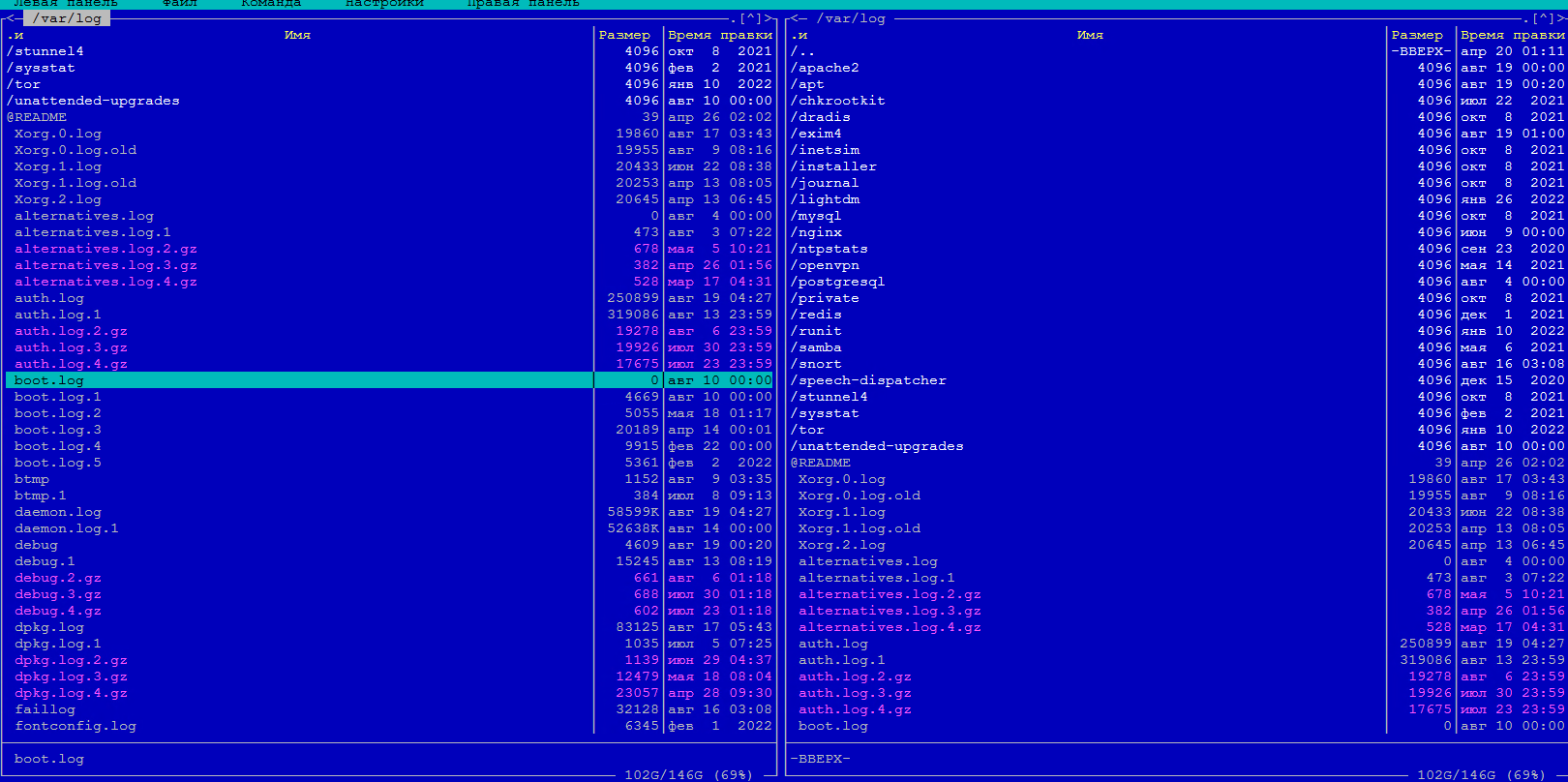

Наиболее важные файлы журналов для отслеживания и мониторинга

Мониторинг файлов журналов очень важен, поскольку он помогает справиться с любыми ошибками в работе вашей ОС. Некоторые типы релевантной информации, которую вы сможете получить, включают:

- Проблемы пользователей

- Нарушения безопасности

- Сбои жесткого диска или отключение питания

Конечно, есть файлы журналов с высоким приоритетом, которые вы всегда должны отслеживать. К таким файлам относятся:

- /var/log/messages — содержит большинство системных сообщений

- /var/log/secure — сообщения аутентификации

- /var/log/cron — Журнал регистрации действий задания Cron

- /var/log/maillog — почтовые транзакции.

Если бы вы заглянули в /var/log/messages, вы бы обнаружили:

- Метку времени

- Имя хоста выполняющей программы

- Имя утилиты, вызвавшей сообщение

- Действие, которое было выполнено

Плюсы и минусы Syslog

Одним из проблемных сценариев является заполнение файла /var/log/messages из-за неправильной конфигурации журнала. Кроме того, бывают случаи, когда ведение журнала в системе приводит к непредвиденным проблемам. Вот почему необходимо понимать, как контролировать ведение журнала и где сохраняются журналы. Кроме того, при больших объемах сетевого трафика может происходить потеря пакетов.

Кроме того, тот факт, что Syslog основан на UDP, означает, что могут возникнуть проблемы с надежностью. С другой стороны, по мере усложнения систем становится все более важным собирать и отслеживать все необходимые данные, производимые приложениями.

Эти данные можно анализировать для определения поведения систем. Кроме того, журналы считаются надежным источником данных для понимания текущей статистики системы и прогнозирования тенденций. Не говоря уже о том, что журналы используются для таких действий, как устранение неполадок или откат системы после сбоя.

Лучшие практики

Что касается защиты файлов журналов, то у вас будет много устройств, генерирующих эти данные. Тем не менее, считается лучшей практикой направлять все данные журнала на выделенный хост, который защищен и усилен.

Более того, во всех брандмауэрах между вами и UDP/514 нужно открывать только порт syslog. Если у вас географическая сеть, то вам следует иметь локальный логхост в каждом месте, который отправляет данные на центральный логхост.

Вы также можете повернуть файл журнала, когда он достигнет определенного размера. Тем не менее, утилита UNIX logrotate будет продолжать записывать информацию журнала в новый файл после ротации старого файла. Вот ключи, которые следует использовать:

- /usr/sbin/logrotate — Команда logrotate

- /etc/cron.daily/logrotate — сценарий оболочки, который ежедневно выполняет команду logrotate.

- /etc/logrotate.conf — используется в качестве ротации журнала для всех записей журнала в этом файле

- /etc/logrotate.d — для отдельных пакетов.

Чтобы ротировать файл журнала на каждый 1 КБ, используйте приведенный ниже logrotate.conf

$ cat logrotate.conf

/tmp/output.log {

size 1k

create 700 bala bala

rotate 4

}Это дает вам три варианта:

- size 1k-logrotate запускается только в том случае, если размер файла равен или больше этого размера

- create- повернуть исходный файл и создать новый файл с настроенными пользователями, группами и разрешениями

- rotate- сохраняет только последние четыре файла журнала.

Поскольку все большее число организаций переходит в облако, потребность в инструментах и сервисах управления журналами как никогда высока. Хорошо иметь централизованные журналы, но для их эффективного анализа также необходимы соответствующие инструменты.

Перебор файлов по отдельности сведет вас с ума. Вот несколько бесплатных и платных инструментов:

- Retrace — один из инструментов разработчика Stackify и единственный инструмент разработчика, который объединяет APM, ошибки, метрики и мониторинг с протоколированием, чтобы обеспечить полностью интегрированный, многосредовой инструмент, который дает вам суперсилу производительности приложений.

- Loggly — это облачный поставщик услуг управления и аналитики, который имеет бесплатный и платный тарифный план стоимостью от $49 в месяц. Благодаря их динамическому исследователю полей вы получаете обзор журналов с высоты птичьего полета. Он также включает в себя мощный полнотекстовый поиск.

- GoAccess — это терминальный анализатор журналов, позволяющий просматривать статистику веб-сервера в режиме реального времени. Он также имеет открытый исходный код и бесплатен в использовании. Кроме того, он доступен на Github.

- logz.io — у этого инструмента есть бесплатные и платные тарифные планы от $89 в месяц. Он имеет интерфейс на базе Kibana, который позволяет легко искать по миллионам записей. Вы также можете фильтровать результаты с помощью пользовательских параметров.

- Splunk — это популярный инструмент, который существует с 2003 года. Он также поставляется в бесплатном и платном вариантах. Цена платного плана зависит от объема обрабатываемых вами данных. Кроме того, он поставляется с мощной системой сверления, которая позволяет вернуться в прошлое с помощью специальных запросов.

- Logstash — это бесплатный инструмент с открытым исходным кодом для управления и сбора событий и журналов. Кроме того, вы можете использовать его вместе с Kibana.

- AWStats — этот бесплатный инструмент анализа имеет сообщество из тысяч пользователей. Это связано с тем, что он позволяет создавать оптимизированные отчеты, а также экспортировать данные журналов в различных форматах для анализа в автономном режиме. Кроме того, его можно запустить практически на любой популярной платформе.

- Deep Log Analyzer — этот инструмент может анализировать файлы журналов, созданные IIS и даже веб-сервером Apache. Удобный интерфейс позволяет создавать пользовательские отчеты. Вы также можете экспортировать разобранные данные в формат HTML или Excel.

- BareTail — с помощью этого инструмента вы можете анализировать и читать информацию в режиме реального времени. Вы также можете подключиться к удаленному веб-серверу. Если вам нужно перейти к определенному моменту, вы можете сделать это немедленно.

Содержание

- Система Syslog и журналы логов в Linux

- Как устроена система регистрации событий?

- log файлы и их расположение в Linux

- Некоторые специальные файлы журналов

- Использование syslog

- Примеры настроек syslog.conf

- Настройка syslog для iptables

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Что такое Active Directory и LDAP?

- Погружение в Iptables – теория и настройка

- Ноу-хау: разбираемся в преимуществах виртуализации

- Composer – Моцарт для вашего PHP

- DevSecOps – кратко о том, как улучшить жизнь

- HyperText Transfer Protocol (HTTP)

- Syslog серверы

- Syslog сообщения

- Содержание

- История

- Компоненты сообщения

- Средство

- Уровень опасности

- Сообщение

- Регистратор

- Сетевой протокол

- Ограничения

- Outlook

- Стандартные документы Интернета

- Перенаправление событий Windows (Event Log) на сервер syslog Linux

- Вступление

- Описание

- Настройка

- Заключение

- Видео

Система Syslog и журналы логов в Linux

В процессе своей работы система отслеживает и сохраняет в специальные файлы некоторые события, которые она считает важными или просто нужными для использования в целях исправления и отладки ошибок, сбойных конфигураций и т. д. Файлы, в которых хранятся эти события называются файлами журналов или файлами регистрации. Нередко файлы регистрации занимают слишком много дискового пространства, что может свидетельствовать как о неисправности системы, ошибках конфигураций, так и о просто неправильной настройке демонов регистрации событий, которые отслеживают и собирают всё подряд. Таким образом работа с системой регистрации событий — важная составляющая в работе любого системного администратора, от которой всецело зависит качество обслуживания систем и как следствие — их надёжность и долговечность.

Как устроена система регистрации событий?

Опытные системные администраторы знают, что просматривать и анализировать журналы (файлы) регистраций необходимо регулярно и с особой тщательностью. Информация, содержащаяся в журналах очень часто помогает быстро решить возникающие неполадки или выявить скрытые проблемы в конфигурации системы. Для отслеживания событий системой, проверки журналов, учёта, хранения, архивирования и удаления информации из этих журналов должен быть разработан и утверждён специальный регламент для организации, эксплуатирующей и/или обслуживающей системы, серверы и сети.

Основным инструментом регистрации событий в UNIX и Linu до сих пор остаётся демон syslogd системы Syslog. Но следует иметь в виду также и то, что на протяжении длительного времени из-за многообразия всевозможных ответвлений UNIX и версий Linux множество программных пакетов, служебных скриптов, сетевых демонов используют свои собственные журналы, порой отличающимся экзотическим форматом.

В общем случае системой Syslog (и другими специализированными программами) производится перехват отслеживаемого события и регистрация его в файле регистрации. Само регистрируемое событие представляет собой строку текста, содержащую данные о дате/времени, типе, степени важности события. Также в этот набор могут быть, в зависимости от ситуации, включены и другие данные. Сама строка регистрируемого события для выделения указанных компонентов разбивается символами-разделителями: пробелы, табуляции, а также знаками пунктуации.

Журналы регистрации легко просматривать, поскольку они являются обычными текстовыми файлами. Для эффективной работы с журналами используются самые стандартные инструменты из базовой поставки любого дистрибутива — команды cat и grep. Если нужно «ворошить» очень большие и сложные по формату журналы, то можно (и даже нужно) вместо утилиты grep использовать другой, гораздо более производительный и гибкий в подобных задачах инструмент — утилиту awk. Язык обработки текста Perl также очень хорошо подходит для этого.

Типичная запись системного журнала системы Syslog обычно выглядит следующим образом:

В данном случае можно видеть, что в одном из журналов Syslog собраны события из нескольких источников: программы sbathd, pingem, pop-proxy. Также можно видеть, что события регистрируются для нескольких хостов, взаимодействующих с данной системой: backup, system, office и service.

log файлы и их расположение в Linux

Как уже отмечалось, в системах UNIX и Linux нет чётких соглашений о том, где и как должны храниться журналы регистрации. Они могут быть разбросаны хоть по всей файловой системе, поэтому для каждого администратора важно сразу разобраться, где и для каких пакетов и демонов находятся соответствующие файлы журналов. Но несмотря на отсутствие чётких формальных регламентов относительно мест хранения журналов, всё же существует традиционно сложившееся правило, что эти файлы должны находиться в каталогах /var/log, /var/log/syslog, а также в /var/adm.

Как правило, доступ для чтения файлов в указанных каталогах предоставляется только суперпользователю, однако нет ничего страшного, если для часто просматриваемых журналов, в которых также нет важной системной информации настроить более «демократический» режим доступа. Обычно к такому варианту также прибегают для удобства и экономии времени, когда нужно часто и регулярно изучать некоторые журналы, например для веб-сервера Apache, которые обычно находятся в /var/log/apache2 или /var/log/httpd.

Стоит также помнить и о том, что бывают случаи, когда (особенно на сбойных конфигурациях) общий объём файлов журналов резко увеличивается, при этом велик риск «уложить» систему. Для удобства контроля за свободным пространством на устройствах хранения, а также для надёжности каталог /var часто выносят в отдельную файловую систему на отдельном разделе.

Некоторые специальные файлы журналов

В следующей таблице приводятся сведения о некоторых журнальных файлах, информация из которых очень полезна для системного администрирования:

| Файл | Программа | Место | Частота | Системы | Назначение |

| acpid | acpid | Ф | 64к | RZ | События, связанные с системой питания |

| auth.log | sudo и прочие | S | М | U | Информация об авторизации |

| apache2/* | httpd или apache2 | Ф | Д | ZU | Журналы веб-сервера Apache |

| apt* | APT | Ф | М | U | Установщики пакетов |

| boot.log | Сценарии запуска

системы |

Ф | М | R | Логи сценариев запуска |

| boot.msg | Ядро | В | — | Z | Образ буфера сообщений ядра |

| cron,

cron/log |

cron | S | Н | RAH | Логи и сведения о работе демона cron |

| cups/* | CUPS | Ф | Н | ZRU | Сообщения, связанные с системой печати

(CUPS) |

| daemon.log | Разное | S | Н | U | Сообщения средств демонов |

| debug | Разное | S | Д | U | Сообщения для отладки |

| dmesg | Ядро | В | — | RU | Образ буфера сообщений ядра |

| dpkg.log | dpkg | Ф | М | U | Установщики пакетов |

| faillog | login | Н | Н | RZU | Информация о неудачных попытках авторизации |

| apache2/* | Httpd или apache2 | Ф | Д | R | Журналы веб-сервера Apache для каталога /etc |

| kern.log | login | В | — | RZ | Все сообщения средств ядра |

| lastlog | login | В | — | RZ | Время последней регистрации в системе каждого пользователя (этот файл бинарный) |

| mail* | Программы электронной почты | S | Н | Все | Сообщения средств электронной

почты |

| messages | Разное | S | Н | RZUS | Основной системный журнальный файл |

| rpmpkgs | cron.daily | В | Д | R | Список установленных RPM-пакетов |

| samba/* | smbd и прочие | Ф | Н | — | Сведения о работе сервера Samba |

| secure | sshd и прочие | S | М | R | Конфиденциальные авторизационные сообщения |

| sulog | su | Ф | — | SAH | Сведения об удачных и неудачных попыток использования команды su |

| syslog* | Разное | S | H | SUH | Основной системный журнальный файл |

| warn | wpar | S | H | Z | События уровня системных предупреждений/ошибок |

| wpars/* | wpar | Ф | — | А | Сведения о событиях загрузочных разделов |

| wtmp | login | В | M | Все | Сообщения о регистрации в системе (бинарный файл) |

| xen/* | Xen | Ф | 1m | RZU | Информация от монитора виртуальных машин Xen |

| Xorg.n.log | Xorg | Ф | Н | RS | Сообщения об ошибках сервера X Windows |

| yum.log | yum | Ф | М | R | Журнал управления пакетом |

Для данной таблицы действуют следующие обозначения: S — Syslog, В — встроенное имя, Ф — конфигурационный файл, Д — ежедневно, Н — еженедельно, М — ежемесячно, NN[km] — размер в килобайтах или мегабайтах, Z — SUSE, R — Red Hat и CentOS, S — Solaris, H — HP-UX, A — AIX. В столбце «Частота» указывается частота, с которой удаляется устаревшая информация, связанная со временем или с объёмом файла. В столбце «Программа» указывается программа, создающая файл.

Следует отметить также, что большая часть сообщений для представленных в таблице файлов направляется в систему Syslog. Уровень критичности и программа, создающая файл задаются в конфигурационном файле /etc/initlog.conf. — так работает система Syslog. Файл faillog является двоичным, и поэтому может быть прочтён утилитой failog.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Использование syslog

Протокол syslog прост: отправитель посылает короткое текстовое сообщение, размером меньше 1024 байт получателю сообщения. Получатель при этом носит имя «syslogd», «syslog daemon», либо же, «syslog server». Сообщения могут отправляться как по UDP, так и по TCP. Как правило, такое сообщение отсылается в открытом виде. Тем не менее, используя специальные средства (такие, как Stunnel, sslio или sslwrap), возможно шифрование сообщений и отправка их по SSL сертификаты для для сайта, почты/TLS. Syslog используется для удобства администрирования и обеспечения информационной безопасности. Он реализован под множество платформ и используется в множестве устройств. Поэтому, использование syslog позволяет обеспечить сбор информации с разных мест и хранение её в едином репозитории.

В случае аварии системы, сообщение о возникшей проблеме, скорее всего, не будет записано на диск.

Примеры настроек syslog.conf

Файл syslog.conf служит для настройки протокола Использование syslog. После любых изменений в конфигурационном файле демон syslogd должен быть перезапущен, например так

Как показывает практика, оптимальней новые записи добавлять в начало файла.

Настройка syslog для iptables

По умолчанию Правила iptables логи записывает в журналы /var/log/messages, /var/log/syslog, и /var/log/kern.log. Настроим протоколирование iptables в отдельный файл iptables.log. Уровень протоколирования выбран –log-level INFO

Алгоритм изменений syslog:

Для удобства введем общий префикс IPT: для правил iptables. По этому префиксу демон syslog будет определять что эта искомая строка и запишет согласно правилу в нужный нам файл iptables.log.

Создадим правила в /etc/rsyslog.d/iptables.conf

говорит о том что дальнейшую обработку записи производить не надо, следовательно она не попадет в другие файлы логов «IPT: » — log-prefix — критерий с которого начинается запись лога, чтобы rsyslog смог ее отловить и перенаправить в нужный файл. Его можно сделать разным для каждого правила, но если правило не одно, то удобнее иметь общий префикс для всех правил. /var/log/iptables.log — файл в который писать лог. rsyslogd Property-Based Filters

Крупнейшая в Европе школа английского языка

Промокоды, акции и подарки, чтобы Ваше обучение было не только интересным, но и выгодным. Закажите пробный урок уже сейчас!

Онлайн школа английского языка

Английский по скайпу от 680р за урок, без заучивания правил. Эффективно! Удобно! Выгодно! Начните обучение прямо сейчас.

Школа английского языка по Skype

Персональные занятия по разумным ценам. Бесплатные ресурсы для студентов: разговорные клубы, блог, вебинары, книги, тест на определение уровня английского. Пробный урок бесплатно!

Источник

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Что такое Active Directory и LDAP?

Погружение в Iptables – теория и настройка

Ноу-хау: разбираемся в преимуществах виртуализации

Composer – Моцарт для вашего PHP

DevSecOps – кратко о том, как улучшить жизнь

HyperText Transfer Protocol (HTTP)

Еженедельный дайджест

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Большинство сетевых устройств, таких как маршрутизаторы и коммутаторы, могут отправлять сообщения системного журнала. Кроме того, серверы *nix также могут генерировать данные системного журнала, как и большинство брандмауэров, некоторые принтеры и даже веб-серверы, такие как Apache. Серверы на базе Windows изначально не поддерживают Syslog, но большое количество сторонних инструментов позволяет легко собирать данные журнала событий Windows или IIS и пересылать их на сервер Syslog.

Syslog серверы

Syslog сообщения

Сообщения системного журнала обычно содержат информацию, помогающую определить основную информацию о том, где, когда и почему был отправлен лог: IP-адрес, отметка времени и фактическое сообщение.

Системный журнал использует концепцию, называемое “facility”, чтобы идентифицировать источник сообщения на любом компьютере. Например, facility “0” будет сообщением ядра, а facility «11» будет сообщением FTP. Это восходит своими корнями к syslog’а UNIX. В большинстве сетевых устройств Cisco используются коды объектов «Local6» или «Local7».

| 0 | Emergency | Система не работоспособна |

|---|---|---|

| 1 | Alert | Система требует немедленного вмешательства |

| 2 | Critical | Состояние системы критическое |

| 3 | Error | Сообщения об ошибках |

| 4 | Warning | Предупреждения о возможных проблемах |

| 5 | Notice | Сообщения о нормальных, но важных событиях |

| 6 | Informational | Информационные сообщения |

| 7 | Debug | Отладочные сообщения |

Недостатки syslog

У протокола syslog есть несколько недостатков.

Наконец, есть некоторые проблемы безопасности. В сообщениях syslog’а нет аутентификации, поэтому один компьютер может выдать себя за другой компьютер и отправить ложные события журнала. Он также подвержен повторным атакам.

Несмотря на это, многие администраторы считают, что syslog является ценным инструментом, и что его недостатки относительно незначительны.

Источник

Разработчики компьютерных систем могут использовать системный журнал для управления системой и аудита безопасности, а также для общих информационных, аналитических и отладочных сообщений. Широкий спектр устройств, таких как принтеры, маршрутизаторы и приемники сообщений на многих платформах, используют стандарт syslog. Это позволяет консолидировать данные журналов из различных типов систем в центральном репозитории. Реализации системного журнала существуют для многих операционных систем.

При работе в сети системный журнал использует архитектуру клиент-сервер, в которой сервер системного журнала прослушивает и регистрирует сообщения, поступающие от клиентов.

Содержание

История

Различные компании пытались получить патенты на определенные аспекты реализации системного журнала. Это мало повлияло на использование и стандартизацию протокола.

Компоненты сообщения

Информация, предоставленная отправителем сообщения системного журнала, включает в себя код средства и уровень серьезности. Программное обеспечение системного журнала добавляет информацию в информационный заголовок перед передачей записи получателю системного журнала. Такие компоненты включают идентификатор процесса-источника, метку времени и имя хоста или IP-адрес устройства.

Средство

Код средства используется для указания типа программы, которая регистрирует сообщение. Сообщения с разными возможностями могут обрабатываться по-разному. Перечень имеющихся объектов определен стандартом:

Сопоставление кода объекта и ключевого слова неодинаково в разных операционных системах и реализациях системного журнала.

Уровень опасности

Список степени серьезности также определен стандартом:

| Ценить | Строгость | Ключевое слово | Устаревшие ключевые слова | Описание | Условие |

|---|---|---|---|---|---|

| 0 | Чрезвычайная ситуация | emerg | panic | Система непригодна для использования | Состояние паники. |

| 1 | Тревога | alert | Действия должны быть предприняты немедленно | Состояние, которое следует исправить немедленно, например повреждение системной базы данных. | |

| 2 | Критический | crit | Критические условия | Ошибки жесткого устройства. | |

| 3 | Ошибка | err | error | Условия ошибки | |

| 4 | Предупреждение | warning | warn | Условия предупреждения | |

| 5 | Уведомление | notice | Нормальные, но важные условия | Условия, которые не являются ошибочными, но могут потребовать особой обработки. | |

| 6 | Информационная | info | Информационные сообщения | ||

| 7 | Отлаживать | debug | Сообщения уровня отладки | Сообщения, которые содержат информацию, обычно используемую только при отладке программы. |

Сообщение

Регистратор

Сетевой протокол

При работе по сети syslog использует архитектуру клиент-сервер, в которой сервер прослушивает хорошо известный или зарегистрированный порт для запросов протокола от клиентов. Исторически наиболее распространенным протоколом транспортного уровня для ведения сетевых журналов был протокол дейтаграмм пользователя (UDP), при этом сервер прослушивал порт 514. Поскольку в UDP отсутствуют механизмы контроля перегрузки, в реализациях требуется поддержка Transport Layer Security, которая рекомендуется для общего использования при передаче Порт протокола управления (TCP) 6514.

Ограничения

Outlook

Различные группы работают над проектами стандартов, в которых подробно описывается использование системного журнала не только для регистрации сетевых событий и событий безопасности, например, его предлагаемое применение в среде здравоохранения.

Поставщики услуг управляемой безопасности пытаются применять аналитические методы и алгоритмы искусственного интеллекта для обнаружения закономерностей и предупреждения клиентов о проблемах.

Стандартные документы Интернета

Протокол системного журнала определяется документами запроса комментариев (RFC), опубликованными инженерной группой Интернета ( стандарты Интернета ). Ниже приведен список RFC, определяющих протокол системного журнала:

Источник

Перенаправление событий Windows (Event Log) на сервер syslog Linux

Вступление

Это статья предназначена для системных администраторов, которые знакомы с Linux и используют семейство этих систем в смешанной среде прекрасно осознавая что разные ОС хороши в разных задачах. Так же она будет интересна всем администраторам, даже тем, кто не знаком с линуксом, своей теоретической частью.

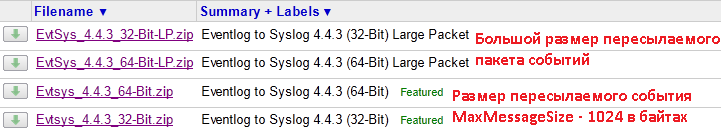

В ней описывается простой и надежный способ (даже скорее простая и надежная сторонняя утилита) для передачи системных событий из Event Log’ов серверов на базе Windows в Linux syslog для удобства централизованного хранения и обработки.

Реалии таковы, что в нынешней корпоративной среде самое эффективное и надежное решение основывается на смешении серверных операционных систем из-за качества и способов решаемых ими задач. Рабочие станции, и, следовательно, групповое ими управление и администрирование проще делать на Active Directory; веб сервер, прокси сервер надежнее поставить на линукс; роутером быстрее сделать что-то из Cisco. Эта объективная реальность, с которой работают администраторы многих средних компаний (особенно знакомые с линуксом, от винды так или иначе им все равно не уйти и зачастую в фирме стоят домен-контроллеры на винде и прокси-сервер и роутер на линуксе) — в мелких фирмах можно обойтись одной виндой, в крупной фирме скорее всего раздельно существует администратор линуксоид и администратор виндузятник умело отвечающие за свои сектора. Так или иначе, эта статья не теоретизирование и не исследование на эту тему, эта статья про конкретную задачу, которая практически всегда приходит в голову любому администратору работающему в таком окружении, а вступление что-то затянулось.

Описание

Каждый работающий с серверами знает и ежедневно пользуется системой логов на своих машинах и каждый знает как они устроены — syslog на Linux и Event Log на винде.

До эры Windows Server 2008 Event Log был странной системой созданной как-будто не для серверов — каждый компьютер писал и хранил свои события локально и удобных механизмов для передачи их по сети для централизованного просмотра или хотя бы хранения не было вообще. Ну, впрочем, всем это известно. Просмотр логов для серверов напоминал квест в MMORPG — исследуй несколько локаций и собери несколько предметов в каждой. Начиная с Windows Vista был сделан шаг навстречу людям и создана система форварда локальных событий на другие Windows >Vista компьютеры. Это хорошо и прогрессивно и это именно то чего не хватало, но реальность такова что на данный момент осталось и не устарело много серверов с Windows 2003 для которых таких механизмов так и нет или они есть, но отталкивают своей монстроузной реализацией.

С другой стороны существует простая и надежная система syslog для Linux которая изначально разработана для распределённой передачи и приёма логов и содержит в себе всё что для этого необходимо. Она настолько хорошо делает своё дело что возможность отправлять логи по этому протоколу встраивают и в хардварные роутеры и в кучу разных других устройств и вполне реально сделать в сети сервер который будет собирать все логи со всех устройств в сети: серверов, роутеров, коммутаторов, принт-серверов, кофеварок, кулеров, ой что-то я разошелся… Кроме Windows. Врядли найдётся человек которому не приходила в голову мысль что если бы Windows мог отправлять свои логи в syslog это было бы идеальным решением для централизации логохранилища. Как удобно было бы все иметь в одном месте — можно было бы и хранить годами, архивируя текстовые файлы (они отлично ужимаются), и обрабатывать, разбирая один текстовый файл от нескольких серверов вылавливая одно критическое событие сразу для нескольких машин.

Задался таким вопросом и я. Задался я им несколько лет назад и потерпел неприятное фиаско — утилит позволяющих это сделать-то довольно много, но выглядят они все как кошмар профессионального администратора — какие-то ужасные утилиты иногда на C# размеров в 100 мегабайт с тысячей кнопочек и чекбоксов и что самое неприятно — _все платные_. Не знаю в чем прикол, но несколько лет назад Google был переполнен ссылками на коммерческий софт с таким функционалом. При этом софт не высокого качества, судя по стремным сайтам и скриншотам. Переполнен он ими и сейчас, и, по моим собственным наблюдениям, многие отнюдь не ленивые и не тупые администраторы способные с успехом для собственного удобства использовать такой функционал так и не нашли того что им нужно и не знают что такое бывает. По крайней мере за мой совет и ссылку меня не раз благодарили, и теперь я хотел бы поделиться и с вами. А именно некоторое время назад (довольно давно, это статью я решил написать только сейчас), мне удалось найти проект идеально подходящий под мои нужды и требования:

Добавлю от себя что во-первых вот уже полгода как эта программа на 8-ми моих серверах и 2003 и 2008 просто работает, после установки я _ни разу_ ни на одном из них не проверял, не перезапускал обвалившийся, не ковырял, не изменял и даже не смотрел в сторону этого сервиса, который так же никак не повлиял ни на одно другое приложение, он просто делает своё дело после установки — безустанно шлёт эвенты туда куда ему сказали. А во-вторых что программа очень динамично развивалась не так давно набирая функционал, после чего стабилизировалась и теперь достаточно регулярно, но не слишком часто, выходят билды которые причесывают функционал и фиксят мелкие редковоспроизводимые баги.

Перейдём к ещё большей конкретике.

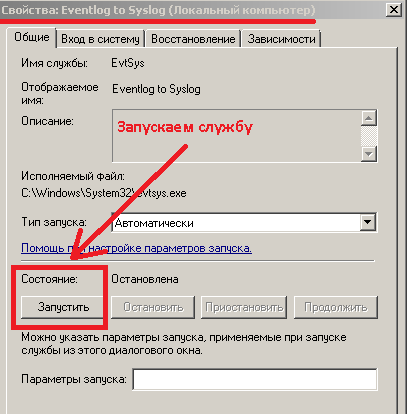

Настройка

Затем вам наверняка не очень понравится если логи линуксов, роутеров и винды будут смешиваться в одном файле и превращаться в трудновоспринимаемую кашу. Для этого в системе syslog есть несколько разделов (facility) и приходящие на отдельные facility сообщения можно писать в разные файлы. Так как логи от винды не особо подходят ни под kernel, ни под mail, специально для этого в syslog есть несколько “безличных” facility которые называются local. Чтобы вынести например local1 в отдельный файл надо добавить в /etc/syslog.conf строку:

ну и запомнить что это local под номером 1. точно так же можно разделить остальные local от local0 до local7.

Обращаю ваше внимание что это простейшая конфигурация syslog которая позволит просто складывать логи от винды в отдельный файл, тонкая конфигурация syslog позволяет довольно замысловато распределить сообщения приходящие к демону, но всё это описано в мануале к syslog и скорее всего известно любому знакомому с линуксом администратору.

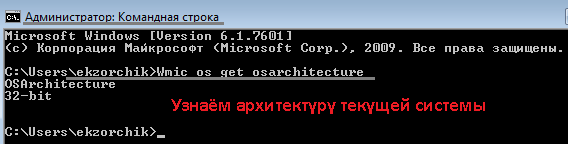

Установка evtsys на Windows.

Параметры evtsys.exe:

-i Установить сервис

-u Удалить сервис

-d Дебаг. Запуститься как консольная программа

-h host Имя хоста куда отправлять логи

-b host Имя второго хоста кому дублировать логи

-f facility Facility логов

-l level Минимальный уровень отсылаемых сообщений

0=Всё, 1=Критические, 2=Ошибки, 3=Предупреждение, 4=Информация

-n Отправлять только эвенты включенные в конфиге

-p port Номер порта syslog

-q bool Опросить DHCP чтобы получить имя хоста syslog и порт

(0/1 = включить/выключить)

-s minutes Интервал между сообщениями. 0 = Отключить

0 kernel messages

1 user-level messages

2 mail system

3 system daemons

4 security/authorization messages

5 messages generated internally by syslogd

6 line printer subsystem

7 network news subsystem

8 UUCP subsystem

9 clock daemon

10 security/authorization messages

11 FTP daemon

12 NTP subsystem

13 log audit

14 log alert

15 clock daemon

16 local use 0 (local0)

17 local use 1 (local1)

18 local use 2 (local2)

19 local use 3 (local3)

20 local use 4 (local4)

21 local use 5 (local5)

22 local use 6 (local6)

23 local use 7 (local7)

Если вы хотите исключить какое-то событие из отправки в syslog, например огромную кучу мусора появляющуюся по поводу каждого подключения к компьтеру по сети в разделе Security, можете создать файл (или открыть, если уже запустили сервис) %WINDIR%System32evtsys.cfg и забить в него события которые вас не интересуют в формате EventSource:EventID. Например строка “Security-Auditing:*” полностью отключит отправку раздела Security на Windows >Vista, строка “Security-Auditing:4624” отключит отправку только события с кодом 4624 (интерактивный доступ из сети к компьютеру, браузинг его кем-то из сети). Грустная ирония такова что при разработке нового Event Log’а для нового поколения серверных ОС Микрософт полностью сменила названия разделов и коды, а так же переписала и стандартные сообщения и вообще все события, так что на поколении Windows 2003 и поколении Windows 2008 названия разделов и номера событий будут кардинально различаться. Впрочем зачастую у них будет одинаковый смысл. Какое событие что значит и какие у них названия и номера удобно узнавать с сайта http://www.eventid.net/.

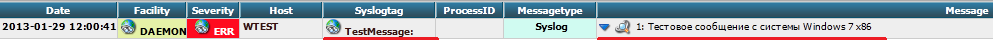

После чего можно открывать список сервисов Windows и запускать сервис под названием “Eventlog to Syslog” и логи начнут появляться в файле на сервере с syslogd примерно в таком виде:

Заключение

Что ещё сделал лично я и что сможет повторить любой знакомый с регулярными выражениями администратор.

Для себя я написал на perl зацикленный парсер идущего лога который из всё-таки не совсем удобочитаемой простыни лога:

а) выкусывает события которые меня не интересуют: например всё те же обращения к компьютеру из сети (любой браузинг в сети одного компа вызывает на всех компах которые он у себя в сетевом окружении увидит сообщение об этом, а это реально большая куча сообщений на серверах, особенно если сразу с нескольких). У меня ушёл всего один день на то чтобы создать список таких “не интересующих меня” событий.

б) подкрашивает события которые меня интересуют и переводит их из технического вида в человеческий, например логин на сервер по RDP окрашивается синим и пишется не полная строка из лога, навроде той что я привёл выше из которой ещё надо понять кто на ком стоял, а в виде “Remote login by ‘xxx’ (ip: x.x.x.x) to ‘XXX’”.

В результате чего я получил консольную утилиту в которой то что меня интересует всегда выделенно, а всё что произошло кроме этого будет написано так что это реально разобрать, понять и быстро отреагировать. Можно просто изредка посматривать на протяжении дня на консоль в которой довольно редко появляется текст, зато если что-то пойдёт — это сразу можно поймать. Например недавно у меня начал подходить к концу пул DHCP, и я сразу узнал об этом увидев в консоли сообщение от DHCP (стоящем на домен контроллере) о том что DHCP-pool is 90% full, а не придя на работу через два-три дня и узнав что кто-то не может попасть в сеть.

Кроме того, утилита позволяет записывать в базу те события которые я хочу хранить и как-то обрабатывать.

Например недавно тут (на хабре) была статья о том как сделать статистику того, кто что распечатал, с дикой чехардой по SNMP. В моем же случае эта незначительная проблема входящая в общую решаемую задачу централизированного логирования, если принтер подключен к серверу и расшарен, и на нём включено логирование того что напечатано, не просто решается, а решается более чем полно. Ведь в логи кроме количества страниц и ip адреса, пишется:

— кто распечатал (логин)

— имя документа

А это уже нормальная корпоративная статистика, а не пустые цифры, и она оседает в базе откуда я в конце месяца сдаю подробный отчет заинтересованным лицам которые просто счастливы видеть кто, что, где, когда и сколько.

Вот собственно и всё что я хотел сказать по этому поводу. Можно было бы пуститься в дальнейшие разглагольствования про возможность наделать оповещение о событиях по е-мейл и смс, но я считаю это что эта тема уже лишняя. Я хотел описать механизм и инструмент для решения одной из часто встречающихся задач в администрировании в смешенном окружении и мне кажется смог это сделать более чем полно. Спасибо за внимание и если дочитали до этого места.

Источник

Видео

LPIC 108.2 часть первая. Журналирование событий: syslog

Как настроить протокол syslog: эффективное журналирование событий на Cisco IOS

01-Graylog. Обзор. Центральный лог сервер для Linux и Windows отчетов.

Логи Linux. Всё о логах и журналировании

Сбор журналов событий с Windows и Unix систем

Управляем журналами событий и syslog с NetWrix Event Log Manager

Настройка устройств FTD для отправки системного журнала в Splunk

Rsyslog — сервис управления логами

LPIC 108.2 часть пятая. Журналирование событий: syslog-ng

LPIC 108.2 часть четвертая. Журналирование событий: rsyslog

IT Explained:

What is Syslog?

Syslog stands for System Logging Protocol and is a standard protocol used to send system log or event messages to a specific server, called a syslog server. It is primarily used to collect various device logs from several different machines in a central location for monitoring and review.

The protocol is enabled on most network equipment such as routers, switches, firewalls, and even some printers and scanners. In addition, syslog is available on Unix and Linux based systems and many web servers including Apache. Syslog is not installed by default on Windows systems, which use their own Windows Event Log. These events can be forwarded via third-party utilities or other configurations using the syslog protocol.

Syslog is defined in RFC 5424, The Syslog Protocol, which obsoleted the previous RFC 3164.

Syslog components

On any given device various events are generated by the system in response to changing conditions. These events are typically logged locally where they can be reviewed and analyzed by an administrator. However, monitoring numerous logs over an equally numerous number of routers, switches, and systems would be time consuming and impractical. Syslog helps solve this issue by forwarding those events to a centralized server.

Syslog transmission

Traditionally, Syslog uses the UDP protocol on port 514 but can be configured to use any port. In addition, some devices will use TCP 1468 to send syslog data to get confirmed message delivery.

Syslog packet transmission is asynchronous. What causes a syslog message to be generated is configured within the router, switch, or server itself. Unlike other monitoring protocols, such as SNMP, there is no mechanism to poll the syslog data. In some implementations, SNMP may be used to set or modify syslog parameters remotely.

The syslog message format

The syslog message consists of three parts: PRI (a calculated priority value), HEADER (with identifying information), and MSG (the message itself).

The PRI data sent via the syslog protocol comes from two numeric values that help categorize the message. The first is the Facility value. This value is one of 15 predefined values or various locally defined values in the case of 16 to 23. These values categorize the type of message or which system generated the event.

| Number | Facility description |

| 0 | Kernel messages |

| 1 | User-level messages |

| 2 | Mail System |

| 3 | System Daemons |

| 4 | Security/Authorization Messages |

| 5 | Messages generated by syslogd |

| 6 | Line Printer Subsystem |

| 7 | Network News Subsystem |

| 8 | UUCP Subsystem |

| 9 | Clock Daemon |

| 10 | Security/Authorization Messages |

| 11 | FTP Daemon |

| 12 | NTP Subsystem |

| 13 | Log Audit |

| 14 | Log Alert |

| 15 | Clock Daemon |

| 16 — 23 | Local Use 0 — 7 |

The second label of a syslog message categorizes the importance or severity of the message in a numerical code from 0 to 7.

| Code | Severity | Description |

| 0 | Emergency | System is unusable |

| 1 | Alert | Action must be taken immediately |

| 2 | Critical | Critical conditions |

| 3 | Error | Error conditions |

| 4 | Warning | Warning conditions |

| 5 | Notice | Normal but significant condition |

| 6 | Informational | Informational messages |

| 7 | Debug | Debug-level messages |

The values of both labels do not have hard definitions. Thus, it is up to the system or application to determine how to log an event (for example, as a warning, notice, or something else) and on which facility. Within the same application or service, lower numbers should correspond to more severe issues relative to the specific process.

The two values are combined to produce a Priority Value sent with the message. The Priority Value is calculated by multiplying the Facility value by eight and then adding the Severity Value to the result. The lower the PRI, the higher the priority.

(Facility Value * 8) + Severity Value = PRI

In this way, a kernel message receives lower value (higher priority) than a log alert, regardless of the severity of the log alert. Additional identifiers in the packet include the hostname, IP address, process ID, app name, and timestamp of the message.

The actual verbiage or content of the syslog message is not defined by the protocol. Some messages are simple, readable text, others may only be machine readable.

Syslog messages are typically no longer than 1024 bytes.

Example of a syslog message

<165>1 2017-05-11T21:14:15.003Z mymachine.example.com appname[su] - ID47 [[email protected] iut="3" eventSource=" eventID="1011"] BOMAn application log entry...

Parts of the syslog message:

| Part | Value | Information |

| PRI | 165 | Facility = 20, Severity = 5 |

| VERSION | 1 | Version 1 |

| TIMESTAMP | 2017-05-11T21:14:15.003Z | Message created on 11 May 2017 at 09:14:15 pm, 3 milliseconds into the next second |

| HOSTNAME | mymachine.example.com | Message originated from host «mymachine.example.com» |

| APP-NAME | su | App-Name: «su» |

| PROCID | — | PROCID unknown |

| MSGID | ID47 | Message-ID: 47 |

| STRUCTURED-DATA | [[email protected] iut=»3″ eventSource=» eventID=»1011″] | Structured Data Element with a non-IANA controlled SD-ID of type «[email protected]», which has three parameters |

| MSG | BOMAn application log entry… | BOM indicates UTF-8 encoding, the message itself is «An application log entry…» |

The Syslog Server

The Syslog Server is also known as the syslog collector or receiver.

Syslog messages are sent from the generating device to the collector. The IP address of the destination syslog server must be configured on the device itself, either by command-line or via a conf file. Once configured, all syslog data will be sent to that server. There is no mechanism within the syslog protocol for a different server to request syslog data.