Step 1. Login to your win server via RDP

Step 2. Open Server Manager

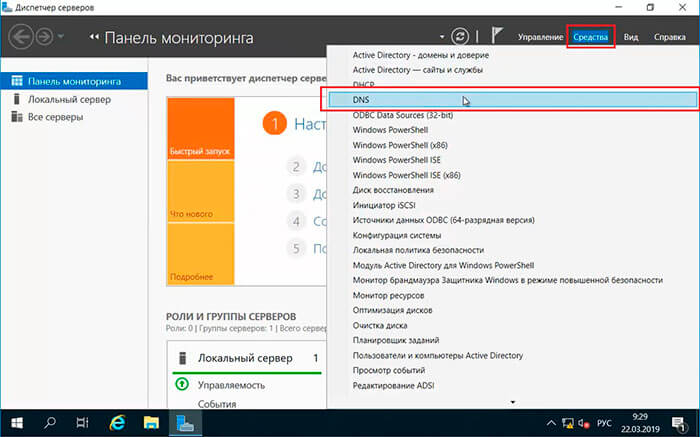

Step 3. Go to tools and open DNS

Step 4. In the DNS Manager, under your server, right-click on Reverse Lookup zones, and click on New Zone…

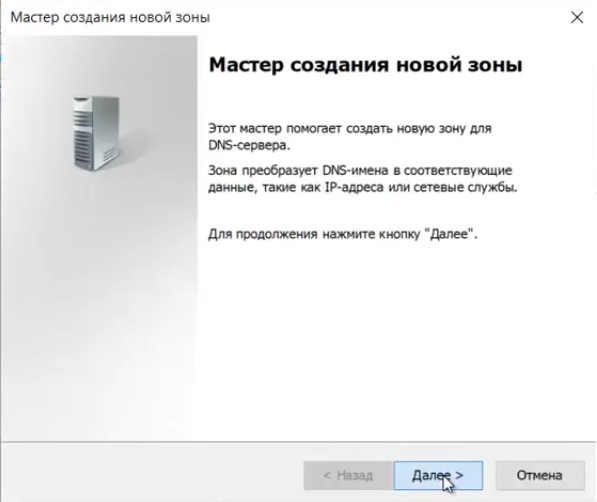

Step 5. In NEW ZONE wizard, click next

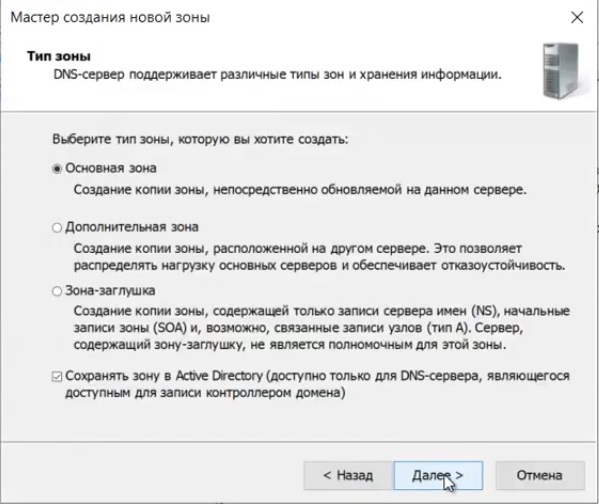

Step 6. Select Primary Zone and click Next.

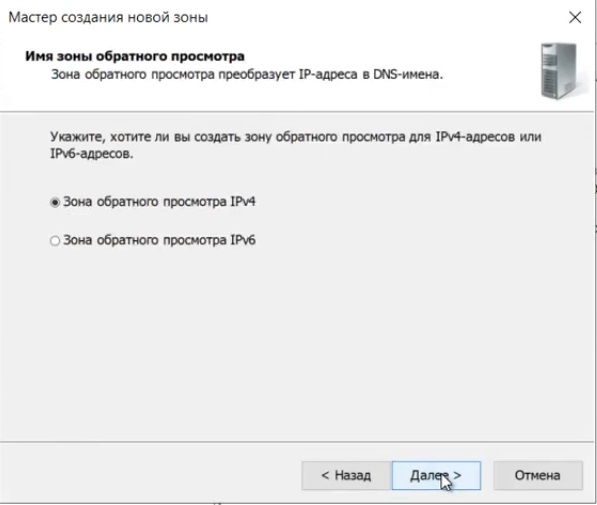

Step 7. Select IPv4 Reverse Lookup Zone and click Next.

Step 8. Select Network ID, input your server IP and click Next.

Step 9. Select Create a new file name. A file name should automatically be created. Click Next.

Step 10. Click Finish.

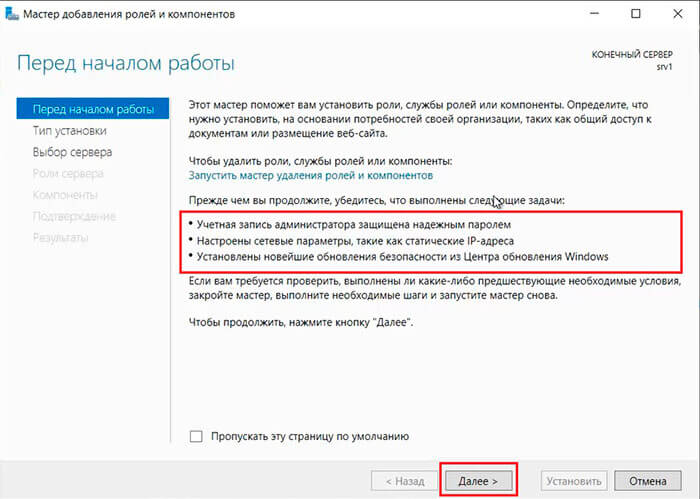

Step 11. Expand Reverse Lookup Zones and click on the zone you just added.

Step 12. Open cmd and input the command:

C:UsersAdminnistrator>ipconfig /registerdns

Step 13. Add the pointer. Go to DNS Manager, right click on the mid screen, and click on «New Pointer (PTR)…».

Step 14.Add Host IP Address and Hostname, then click OK.

Pointer Added

Step 15. Exit your server and go to your main desktop. Open cmd and type the command

C:UsersAdministrator> nslookup your_server_ip

Example:

C:UsersDivyanshu>nslookup 103.127.30.85

Name: 1031273085.network.microhost.in

Address: 103.127.30.85

Thank you!

PostedDecember 20, 2021

UpdatedJanuary 3, 2023

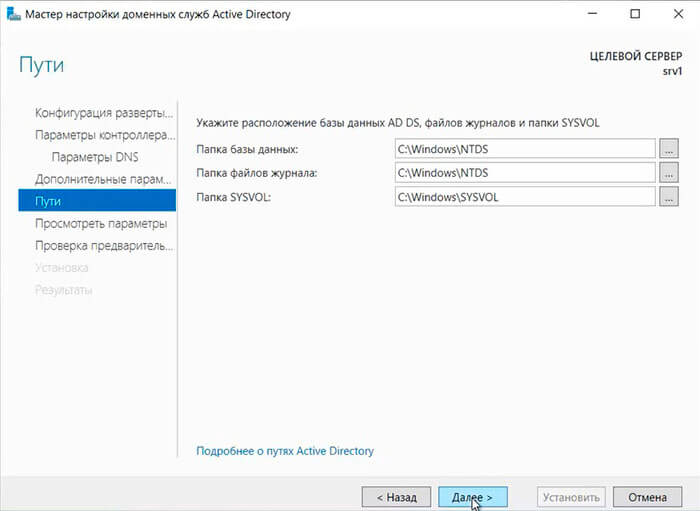

Установка и настройка DNS-сервера и Active Directory, DHCP-сервера в Windows Server 2019 не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2016, 2012. Пройдя несколько шагов несложно устанавить следующие роли: DNS-сервер и Доменные службы Active Directory, DHCP-сервер.

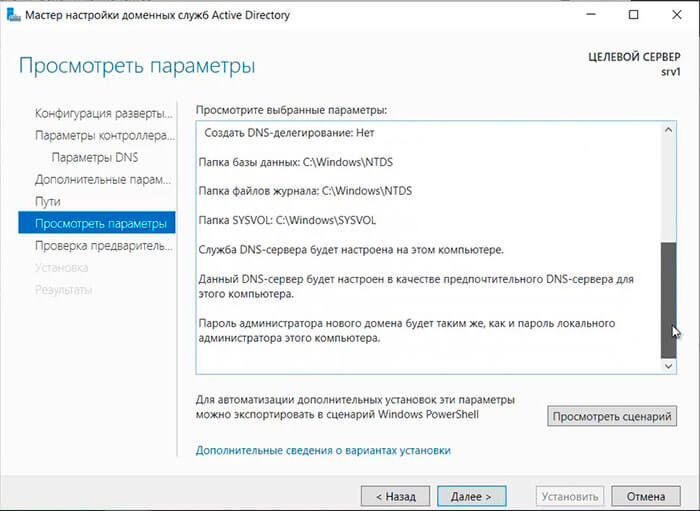

- Переименование сервера

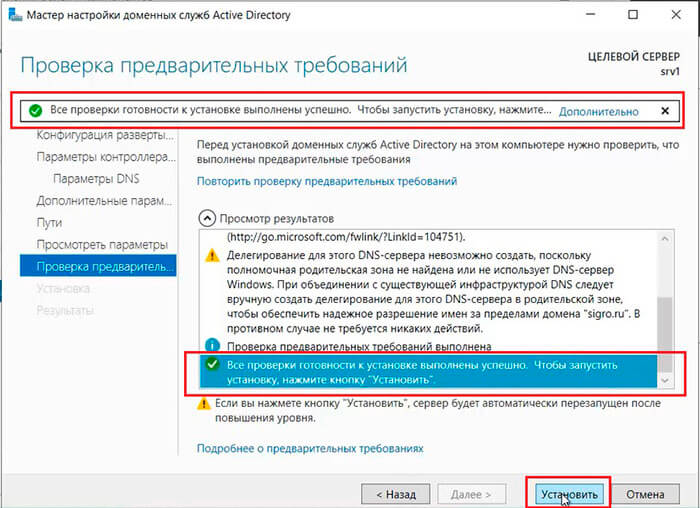

- Настройка сетевого интерфейса

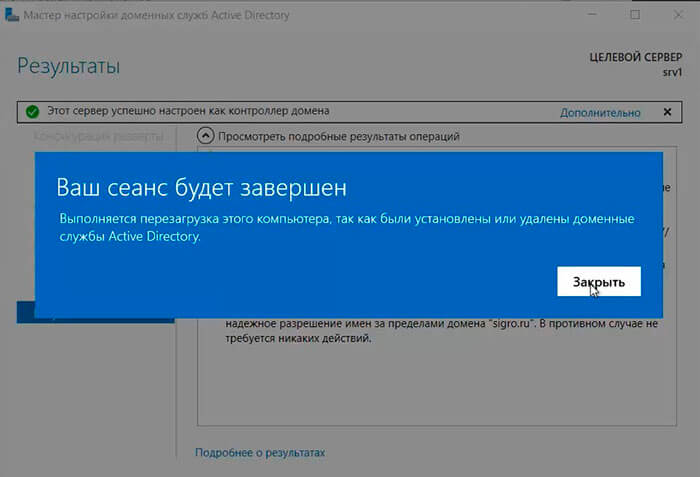

- Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

- Повышение роли сервера до уровня контроллера домена

- Настройка обратной зоны DNS

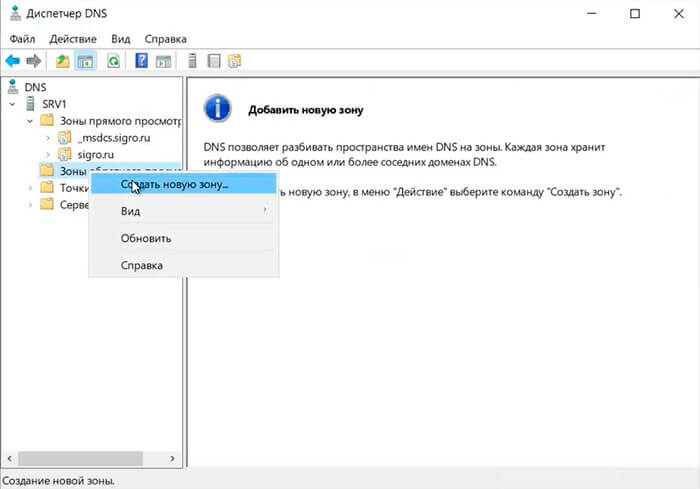

- Настройка DHCP-сервера

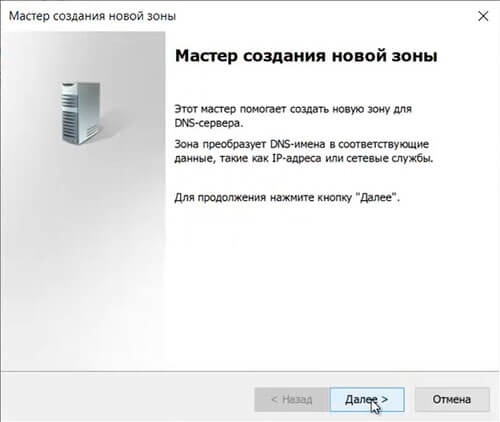

Переименование сервера

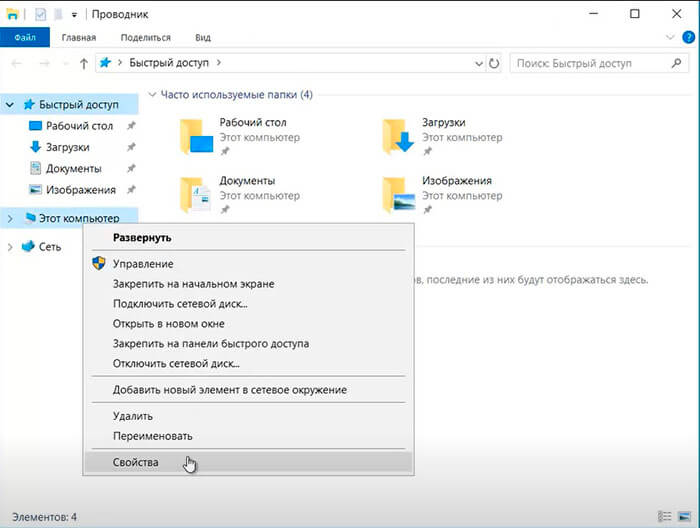

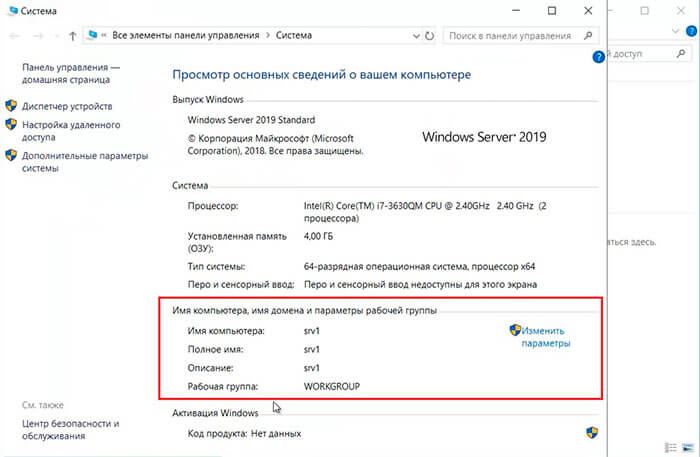

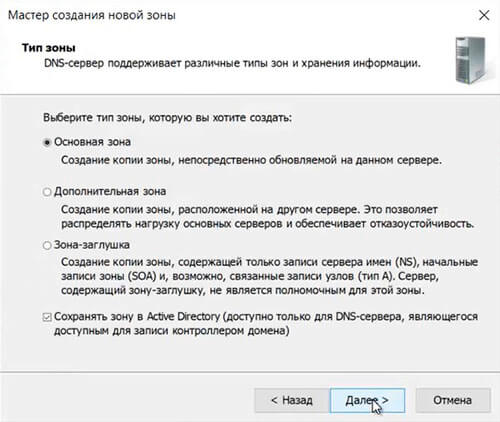

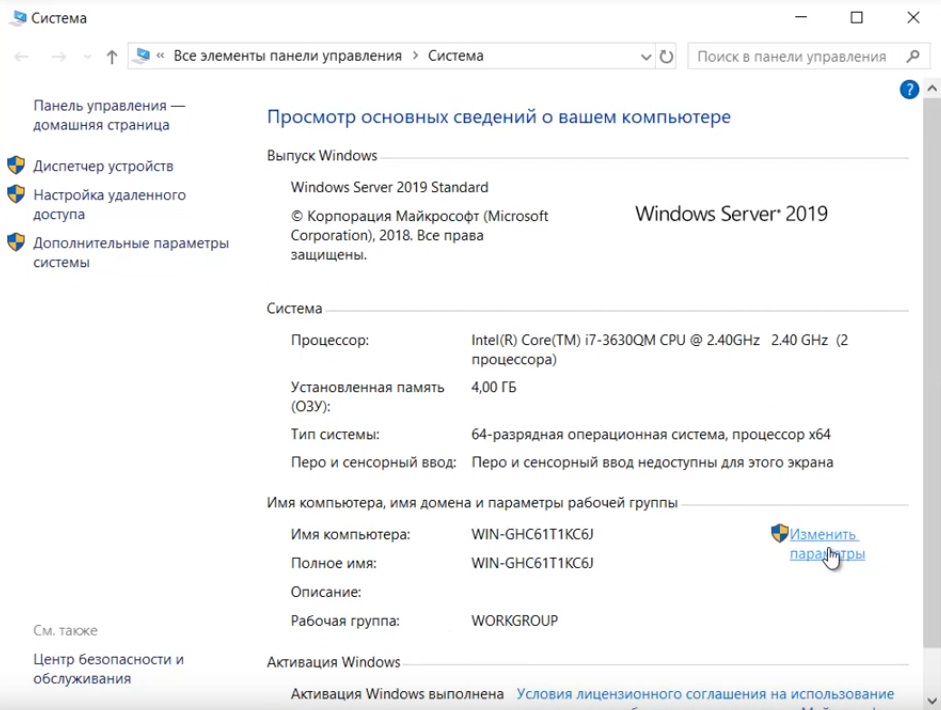

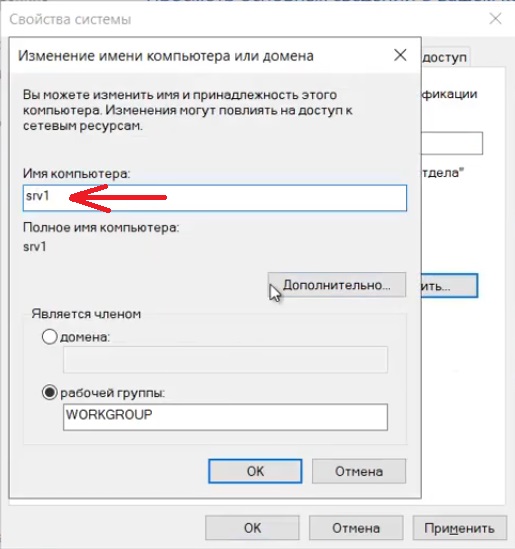

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

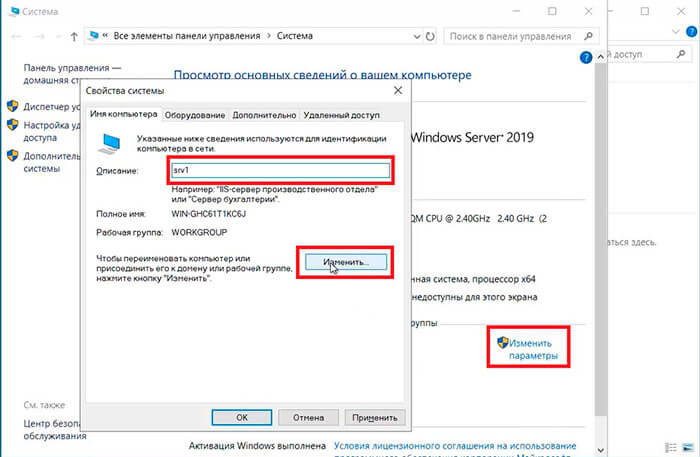

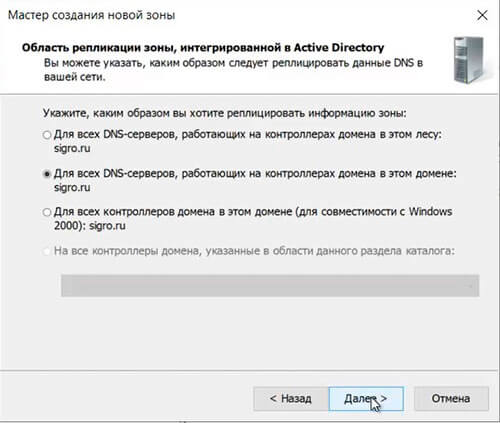

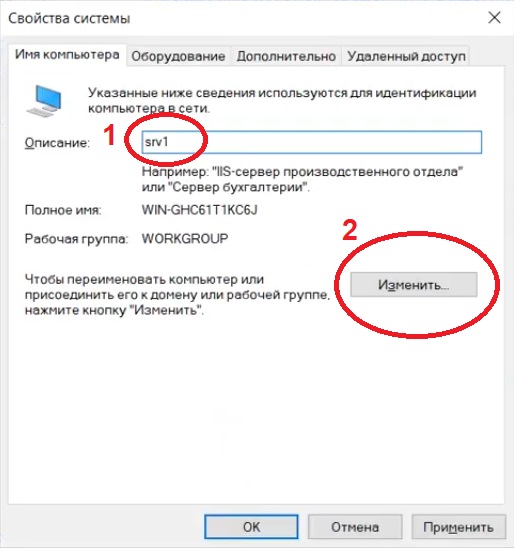

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «Изменить«.

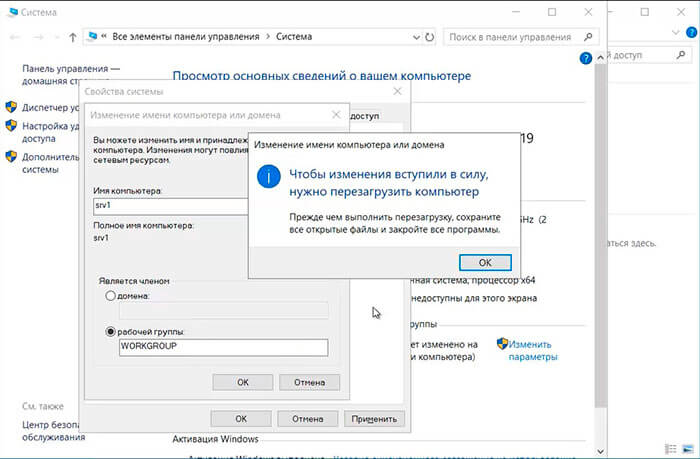

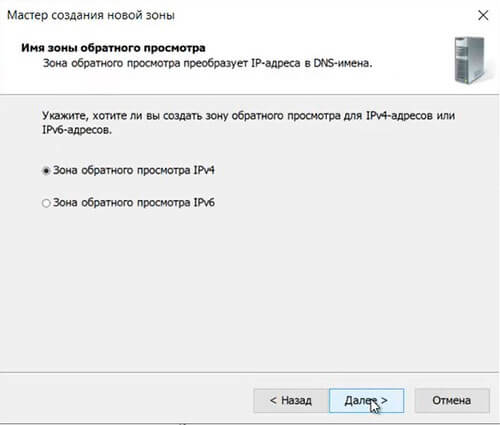

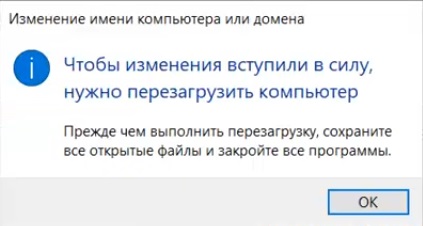

3. Задаём «Имя компьютера«, нажимаем «ОК«. Появится предупреждение о том, что изменения вступят в силу после перезагрузки компьютера. Подтверждаем — «ОК«

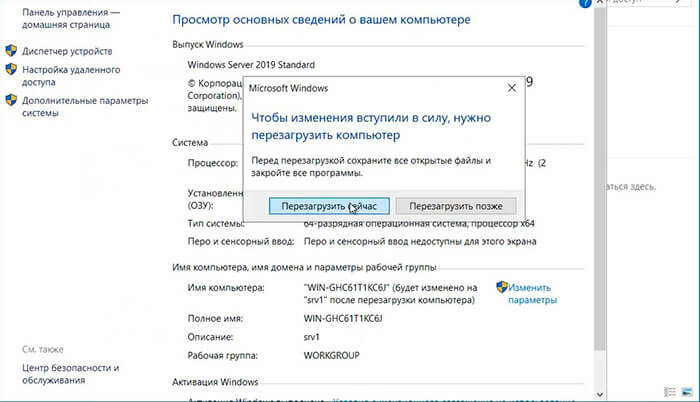

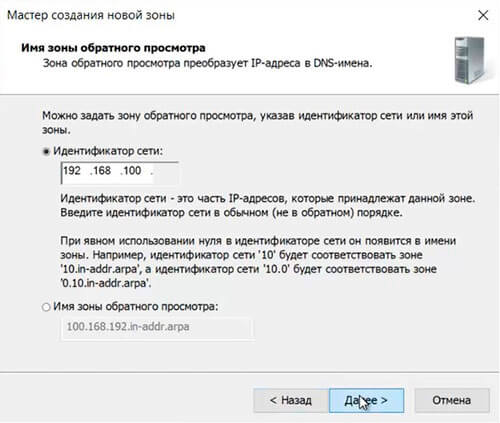

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

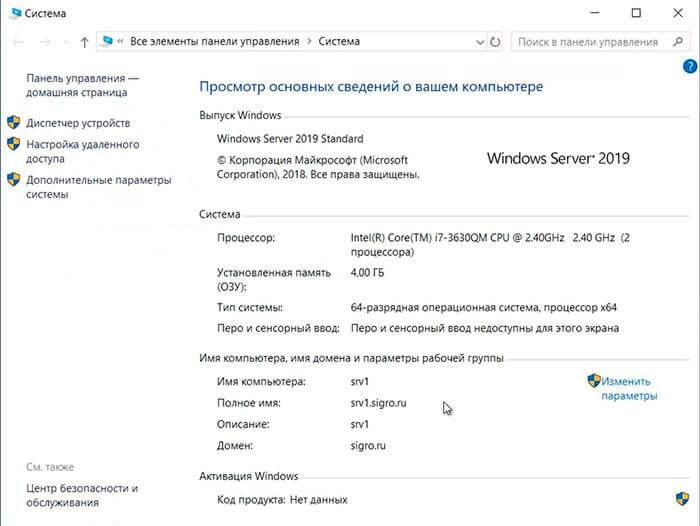

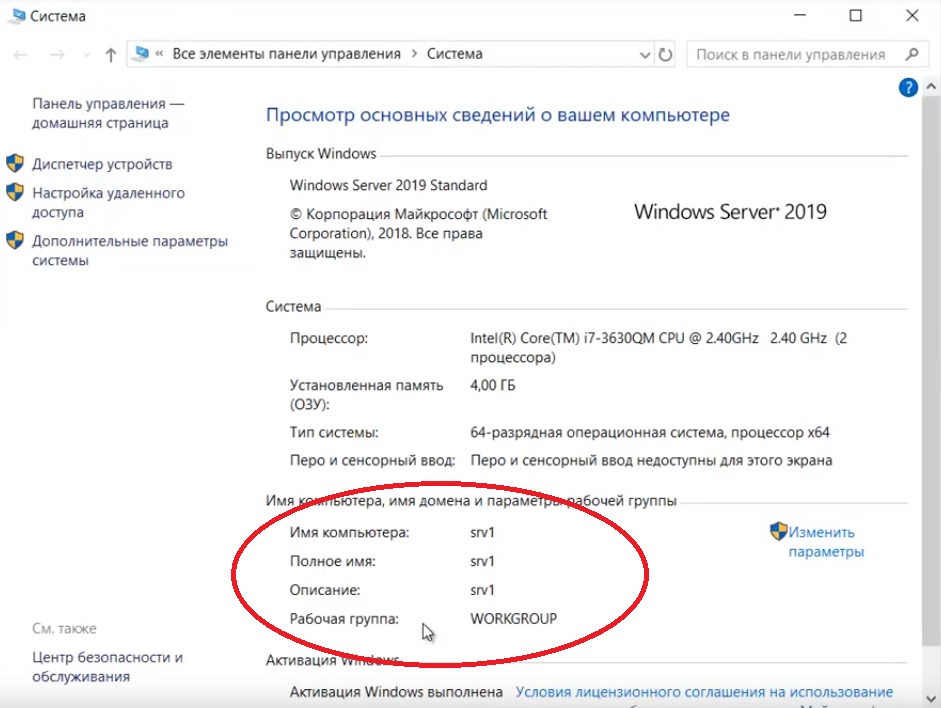

5. После перезагрузки компьютера проверяем имя сервера («Мой компьютер» — правой клавишей мыши — «Свойства«).

Настройка сетевого интерфейса

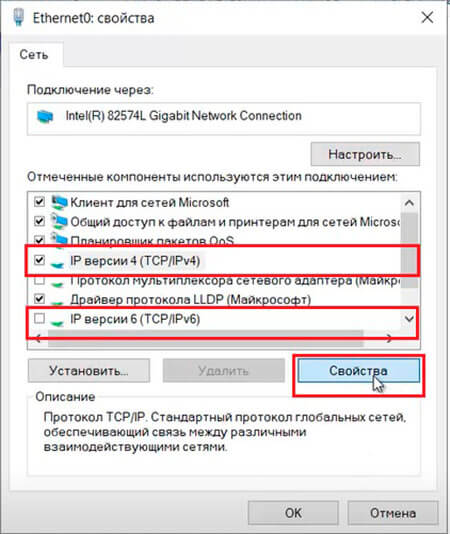

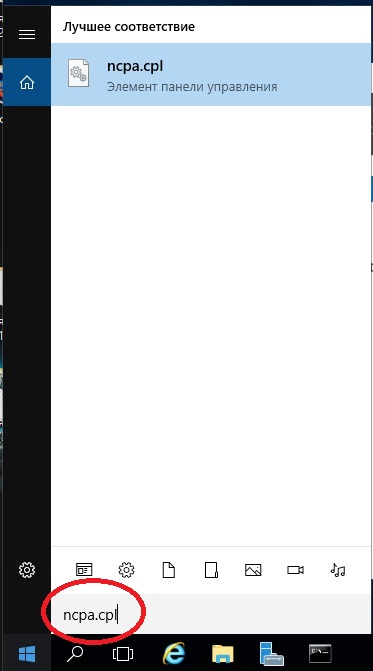

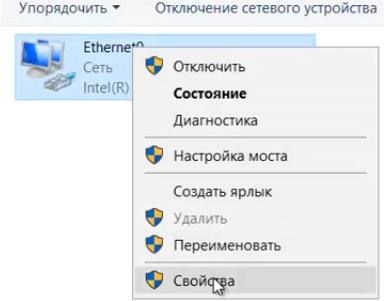

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6«, далее выбираем «IP версии 4«, далее «Свойства«.

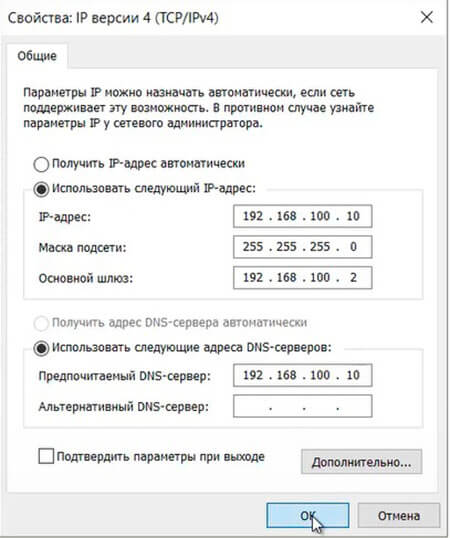

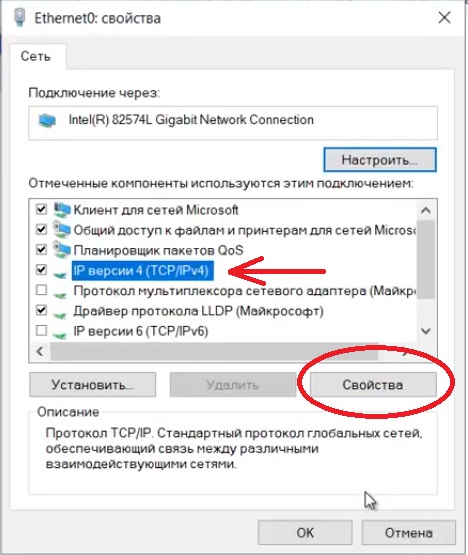

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

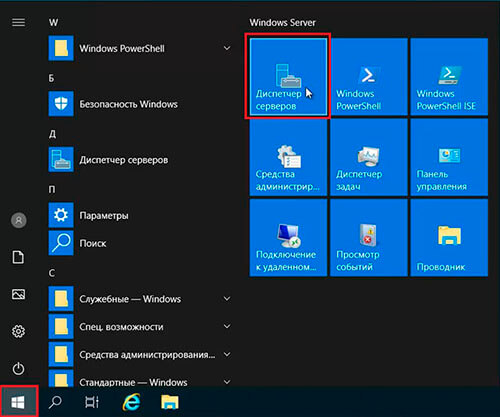

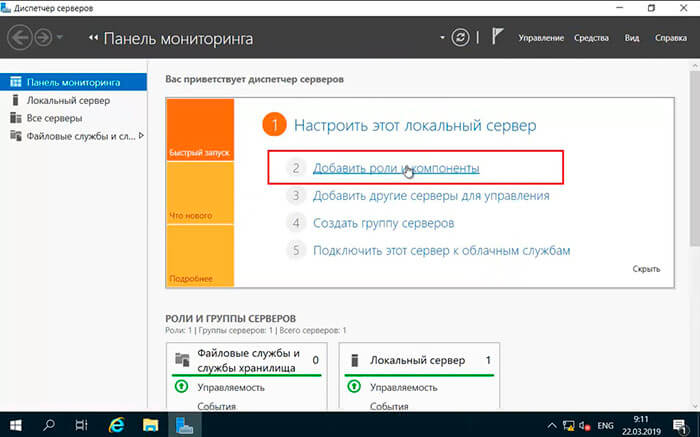

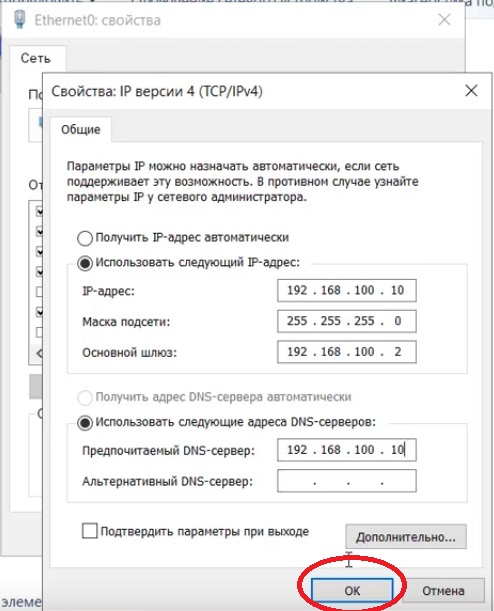

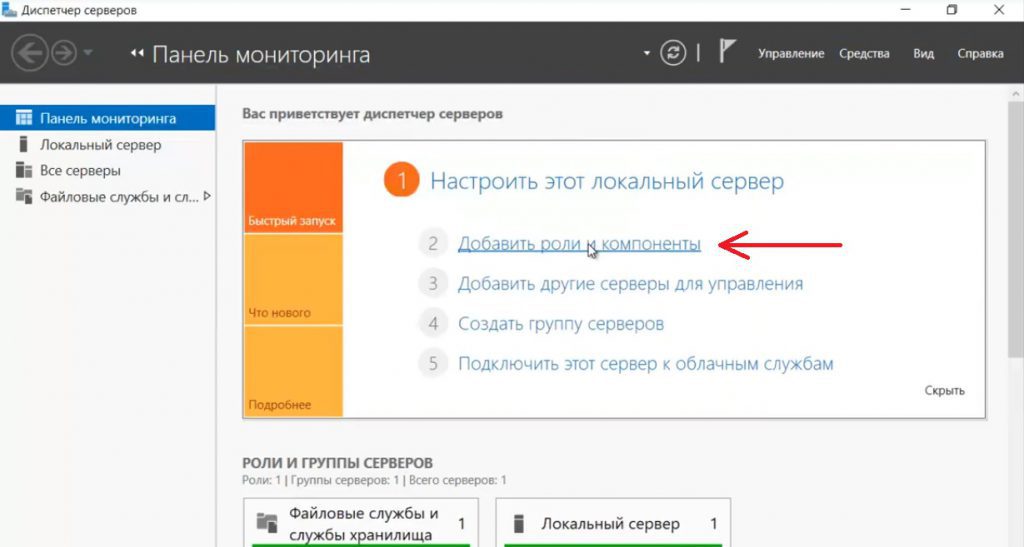

8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

9. В новом окне выбираем «Добавить роли и компоненты«.

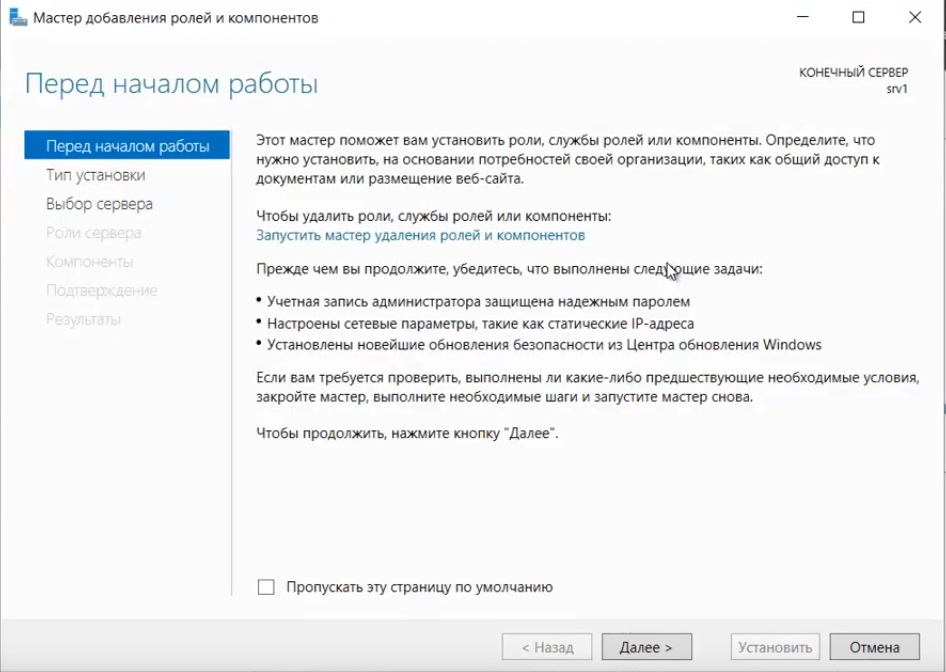

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «Далее«.

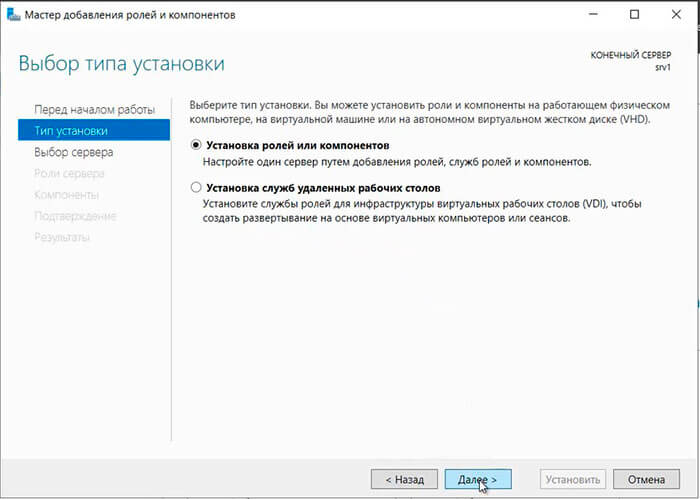

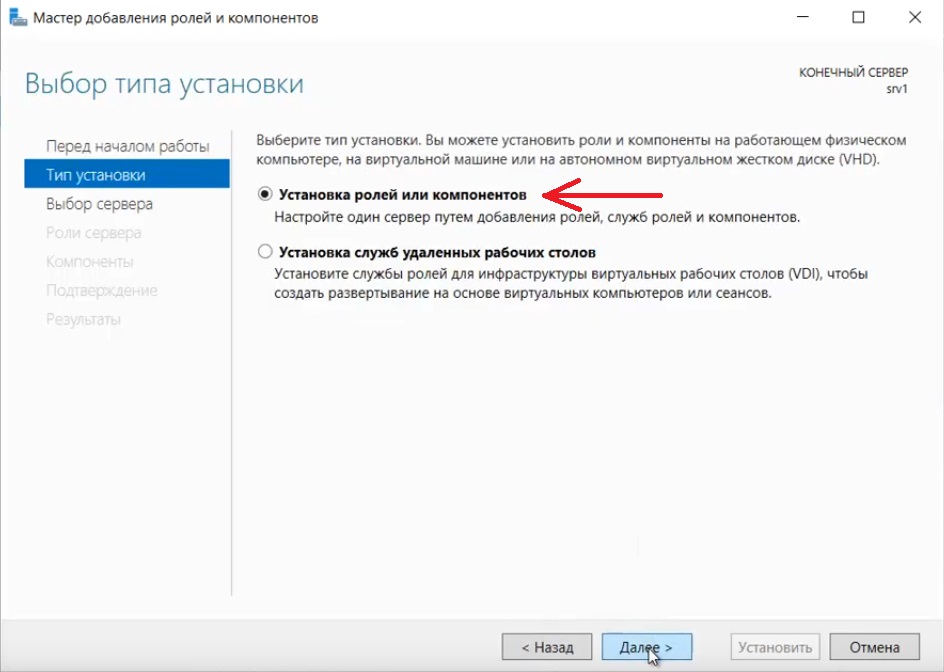

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

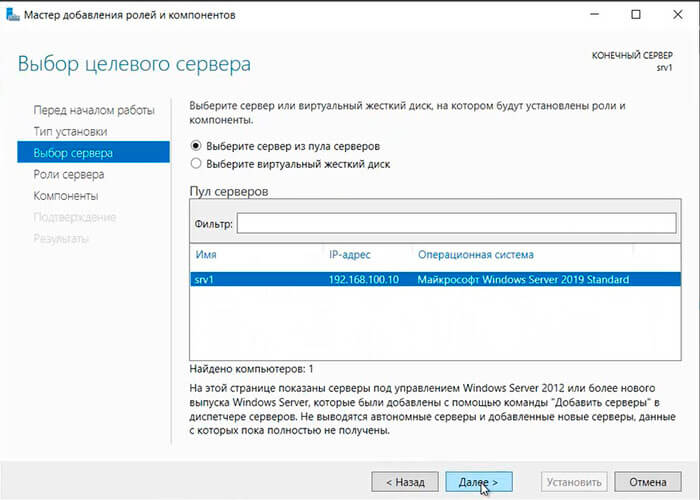

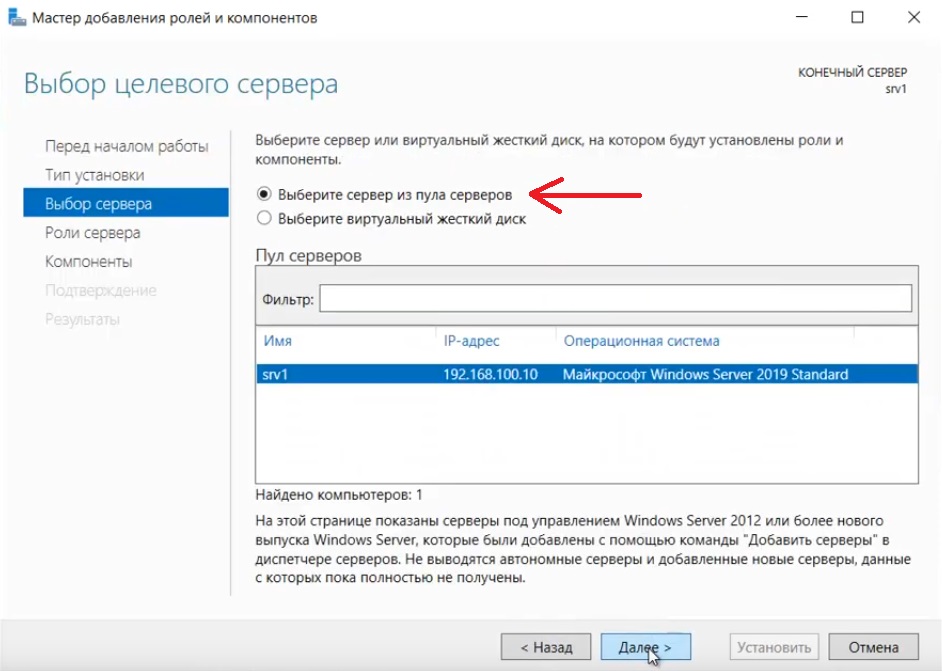

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

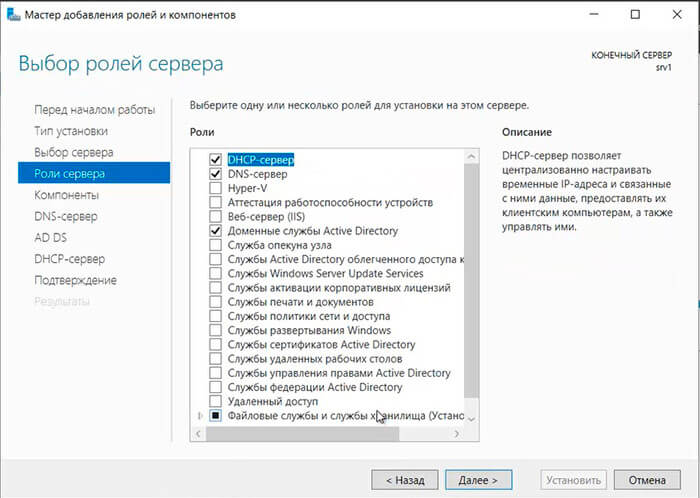

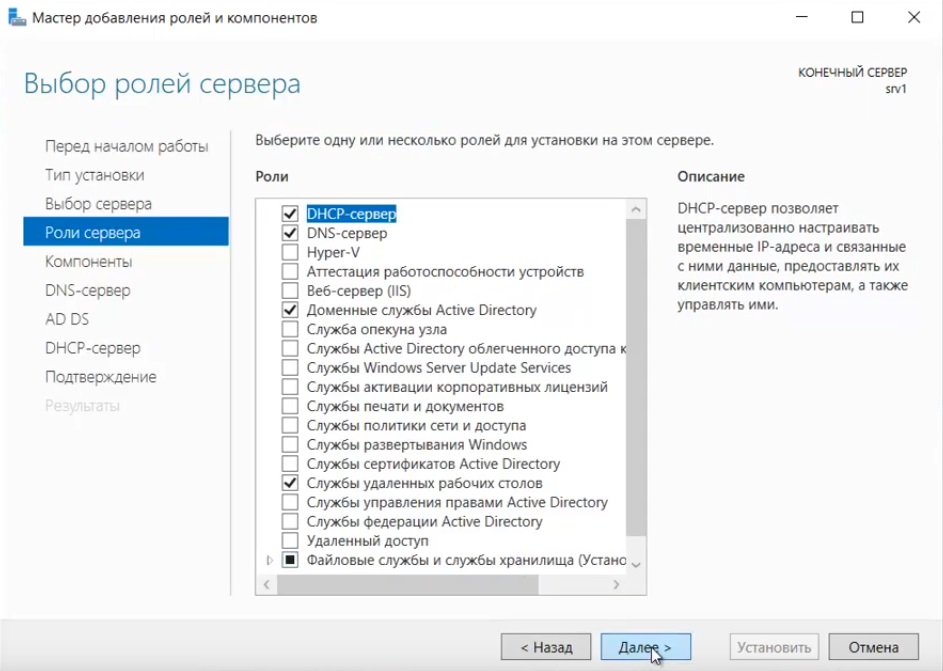

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

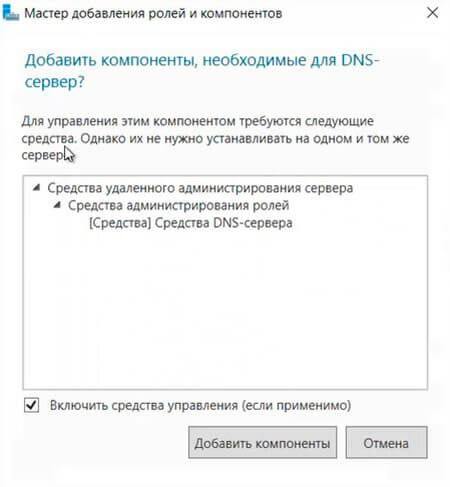

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

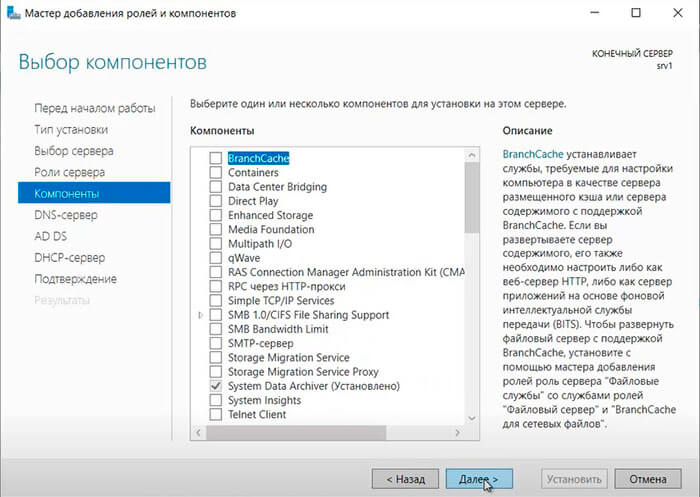

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

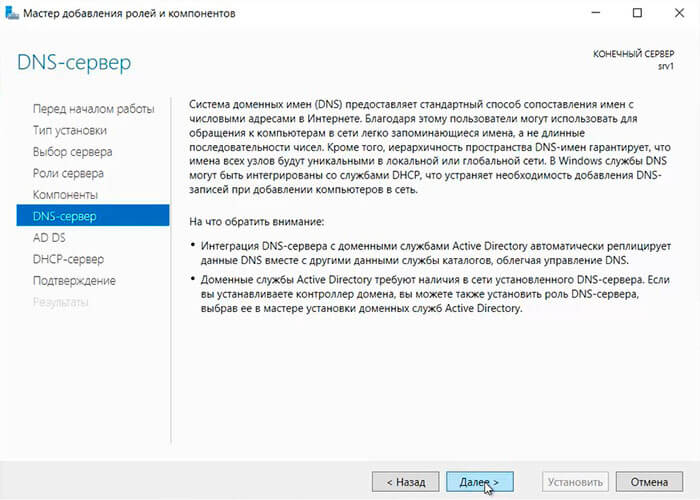

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

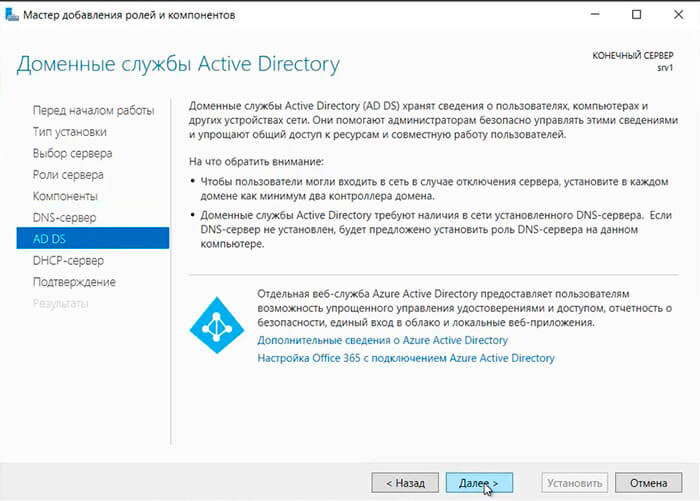

17. Читаем предупреждение AD DS, нажимаем «Далее«.

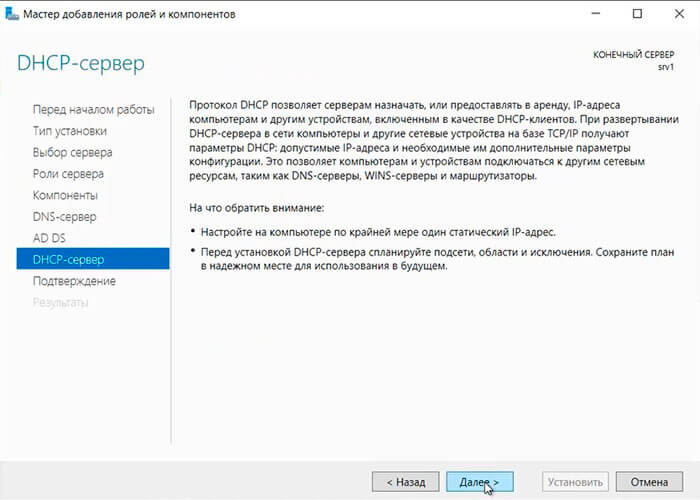

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

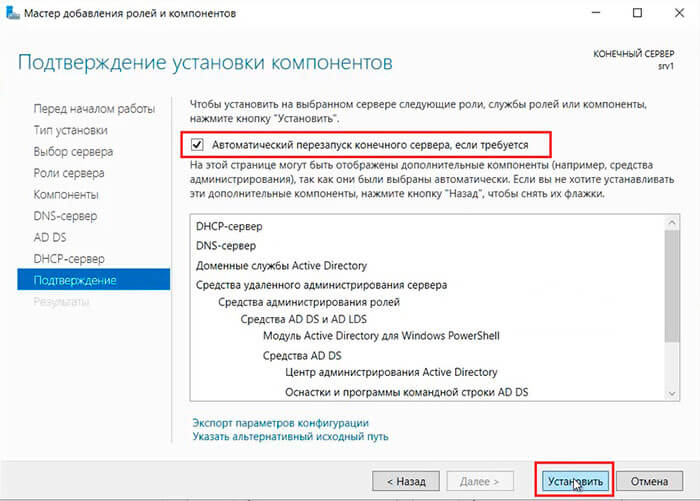

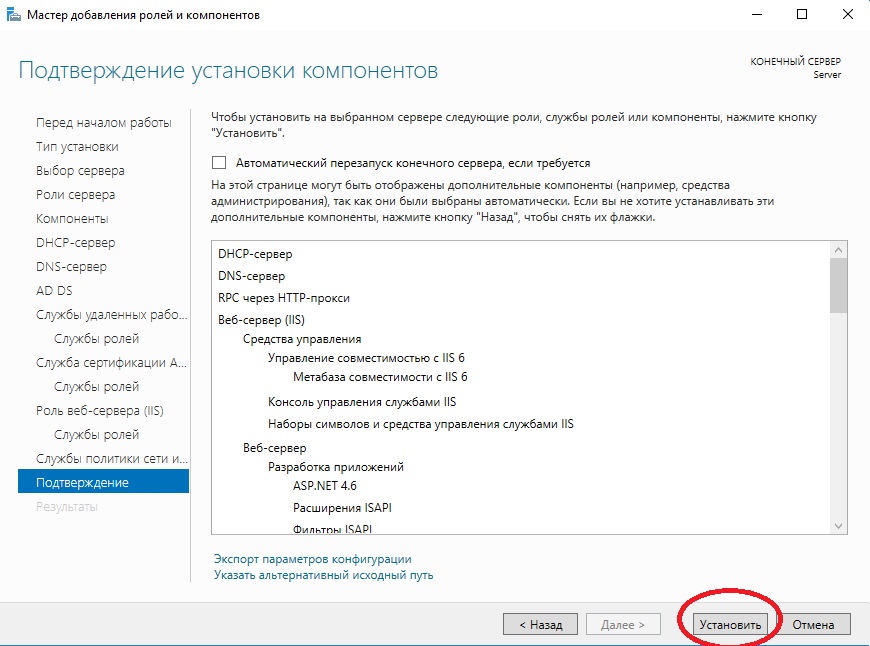

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

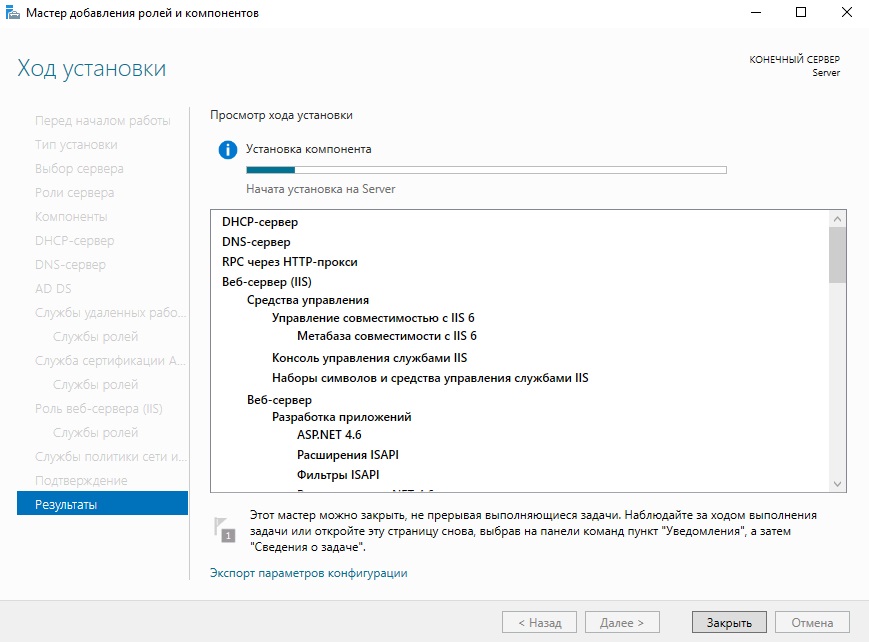

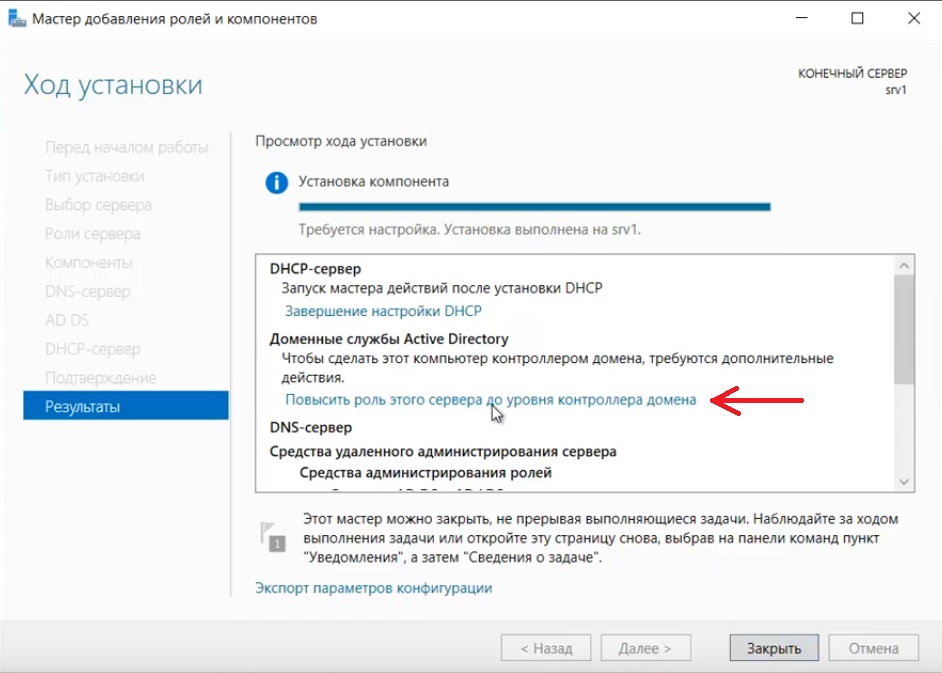

В результате произойдет установка выбранных ролей сервера.

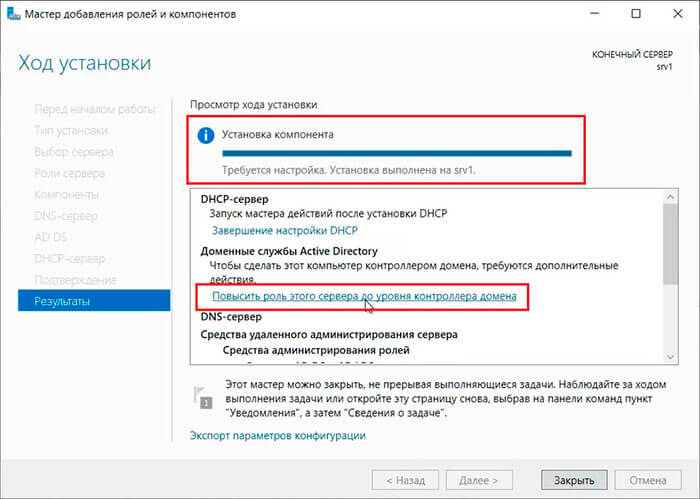

Повышение роли сервера до уровня контроллера домена

20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

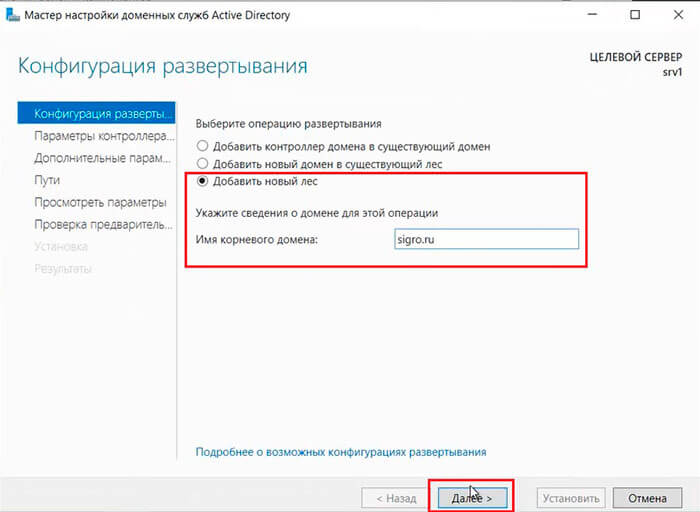

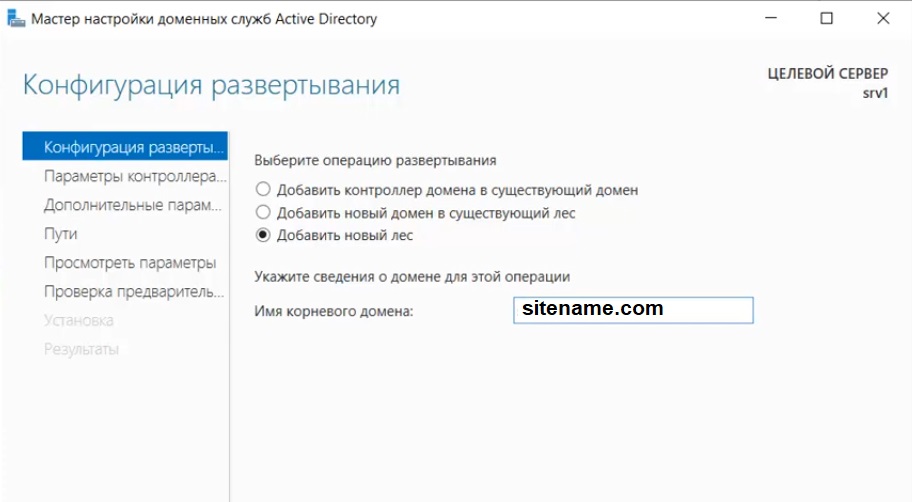

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

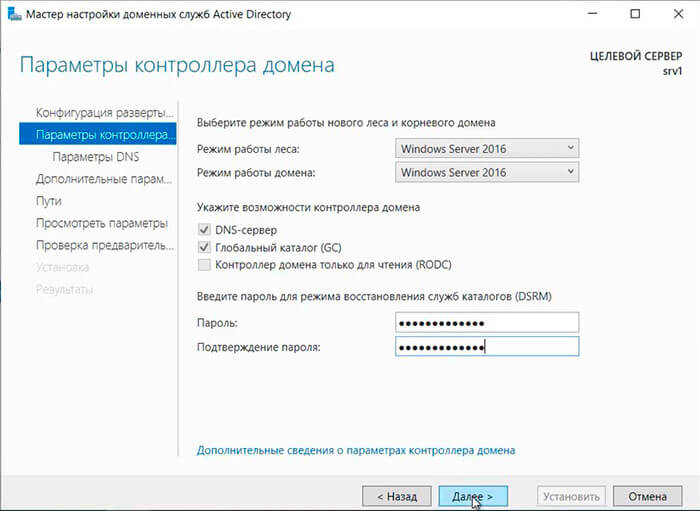

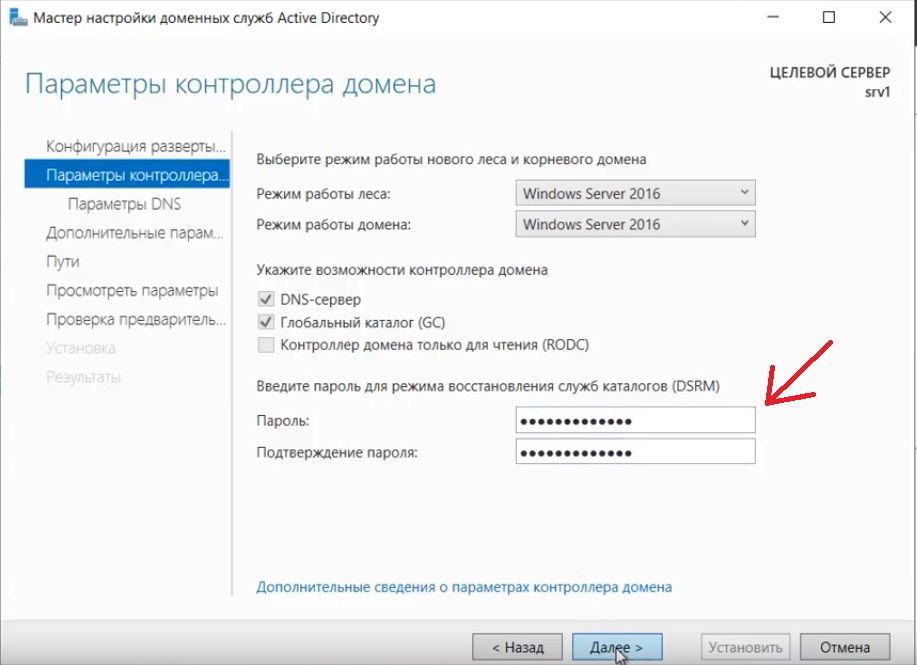

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

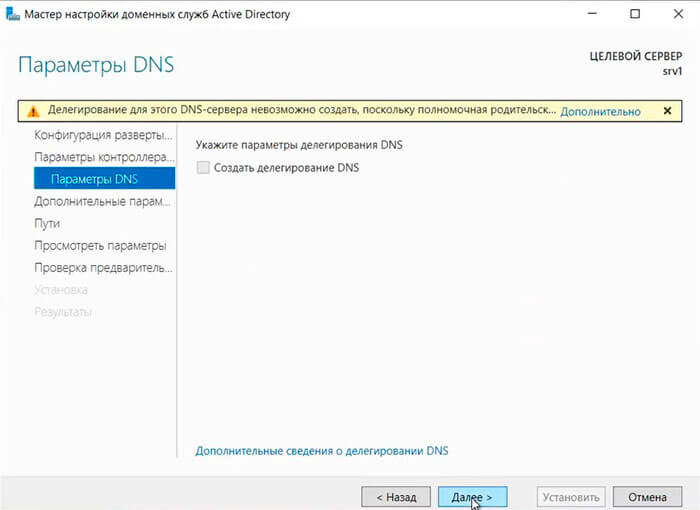

23. В следующем окне снова «Далее«.

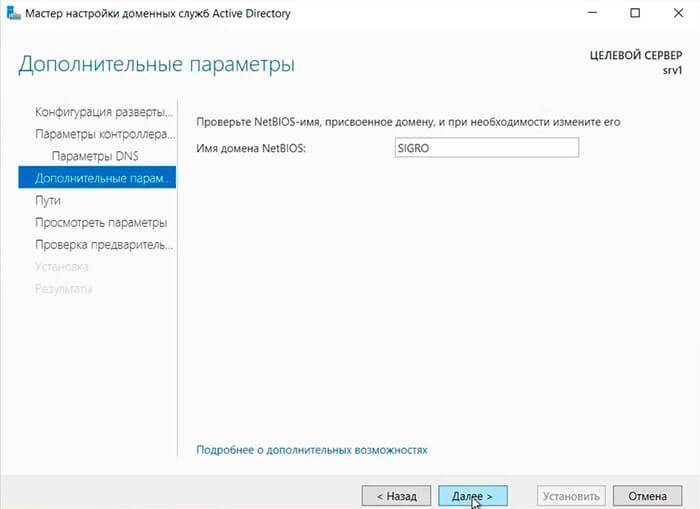

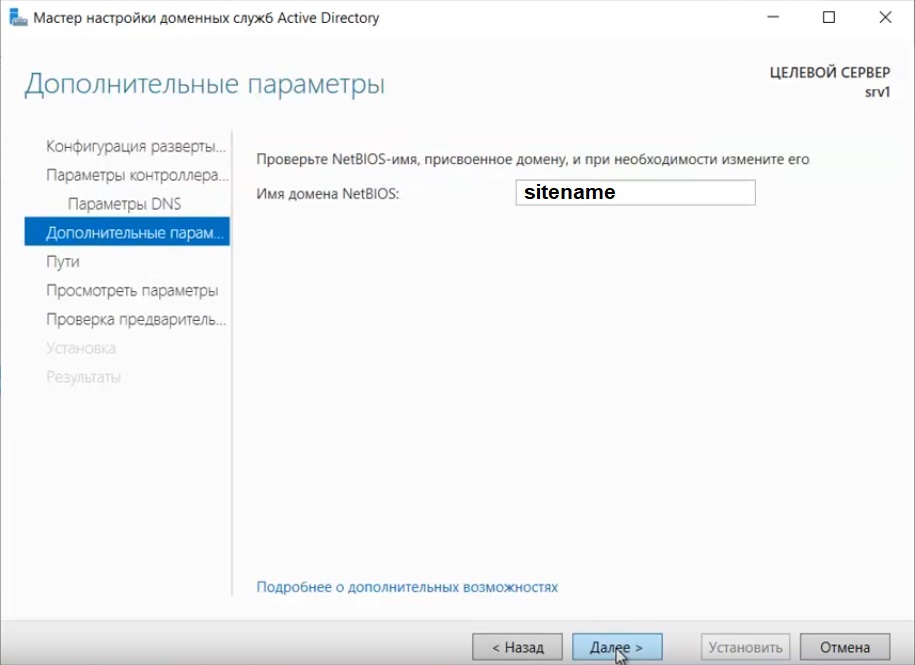

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

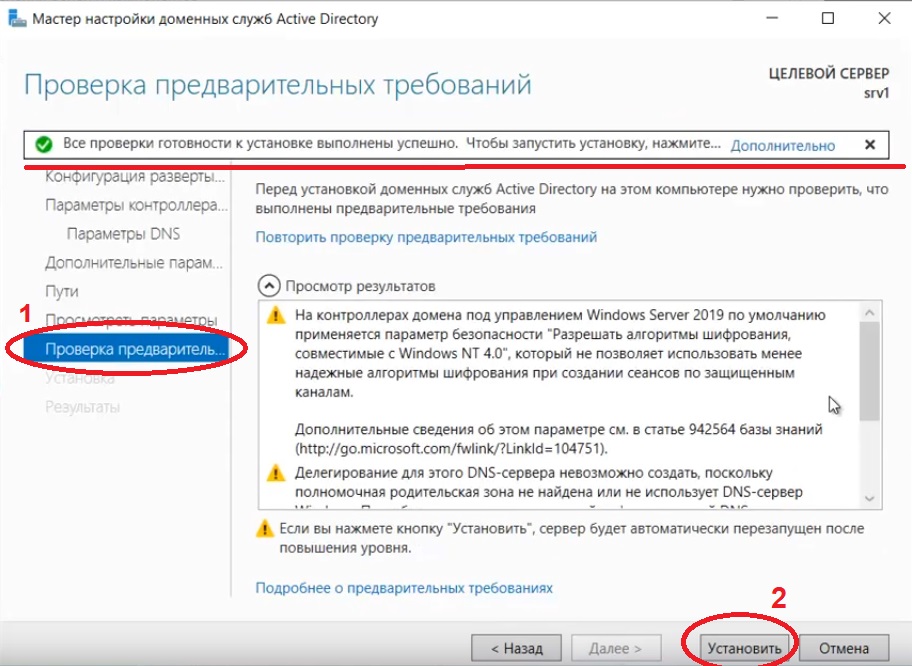

27. Если проверка готовности к установке выполнена успешна, то запускаем установку — «Установить«.

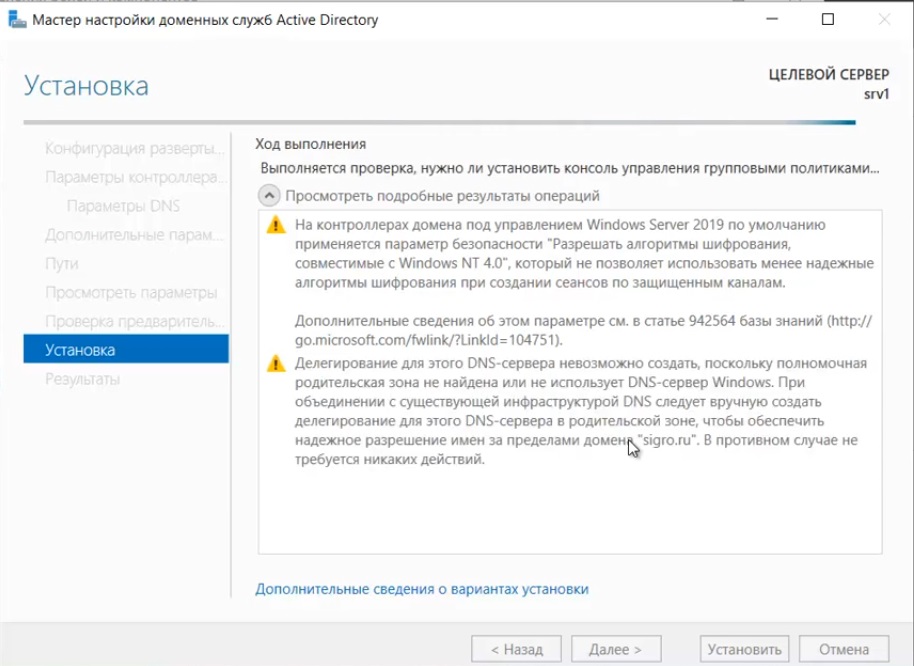

28. По завершению установки произойдет перезагрузка сервера.

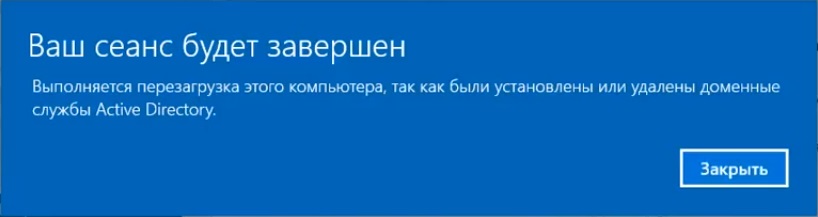

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

Настройка обратной зоны DNS

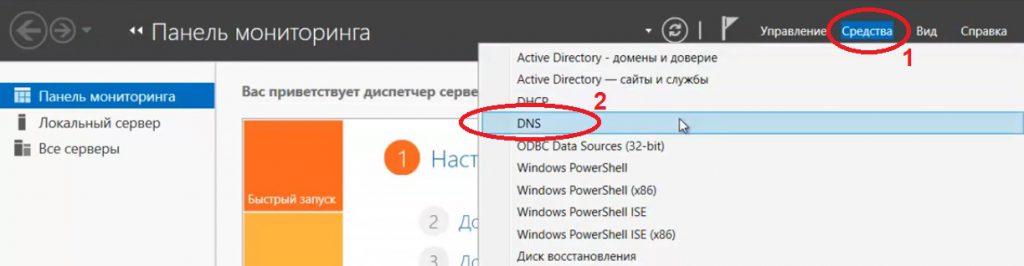

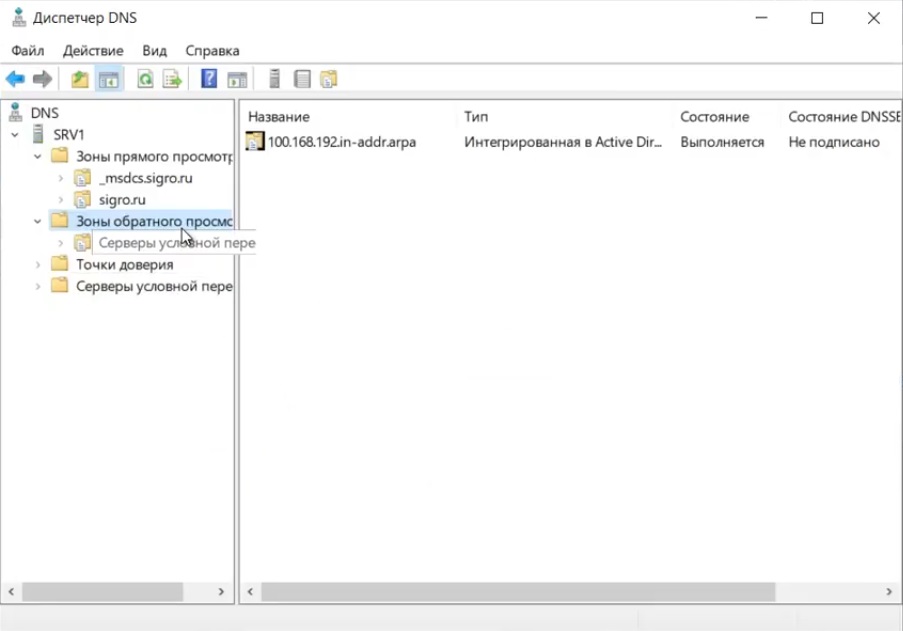

30. Для настройки обратной зоны DNS в Диспетчере серверов выбираем «Средства» — «DNS«

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону…«.

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

33. Выбираем «Основная зона«, затем «Далее«.

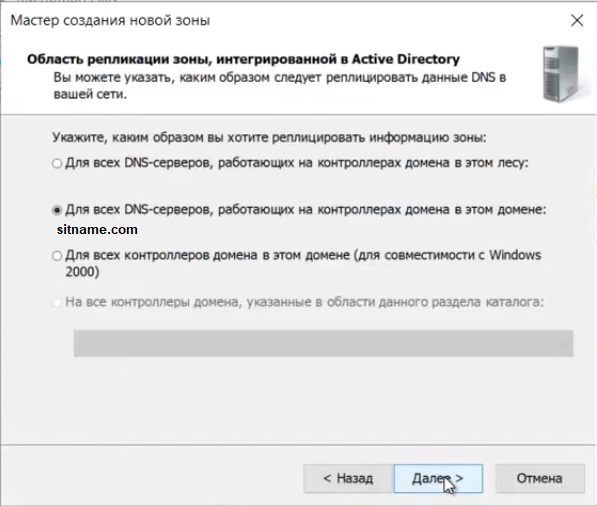

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.

35. Оставляем «Зона обратного просмотра IPv4», просто «Далее«.

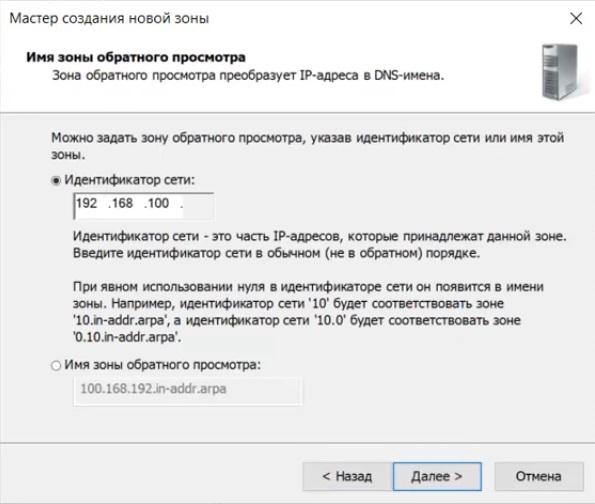

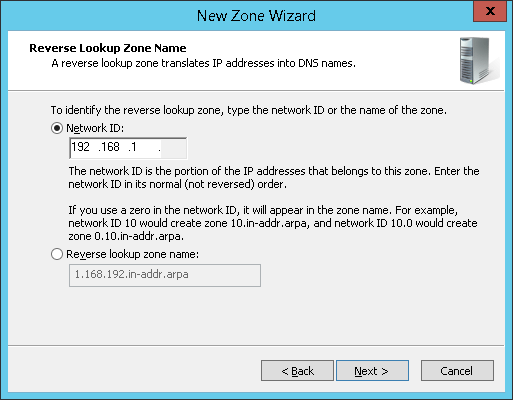

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем «Далее«.

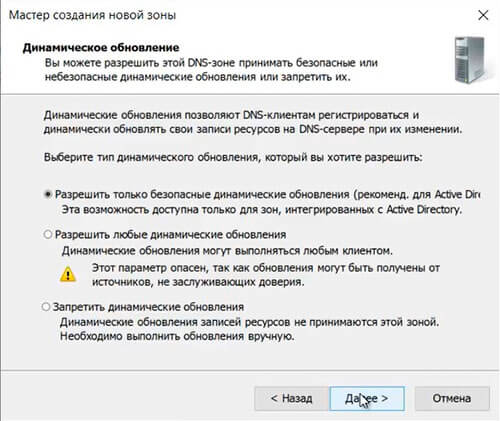

37. Разрешаем только безопасные динамические обновления, снова «Далее«.

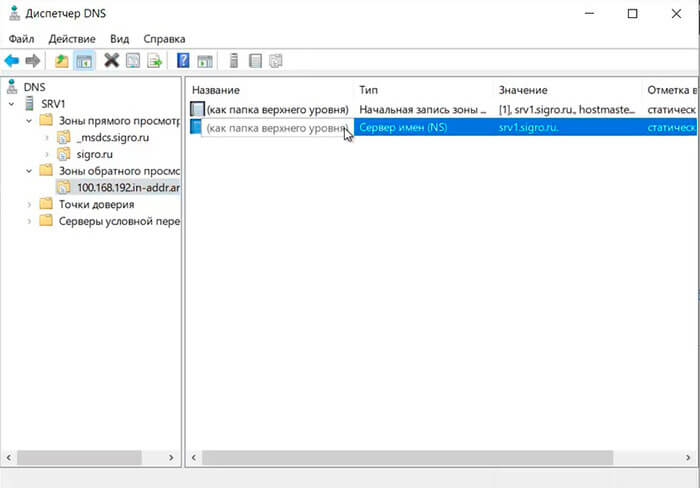

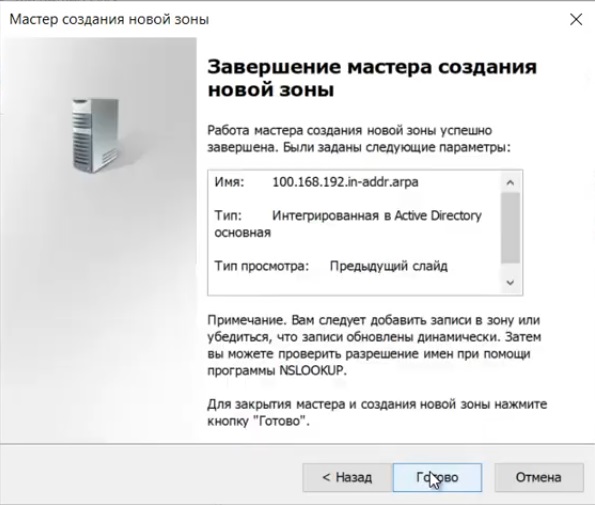

38. Зона обратного просмотра создана.

Настройка DHCP-сервера

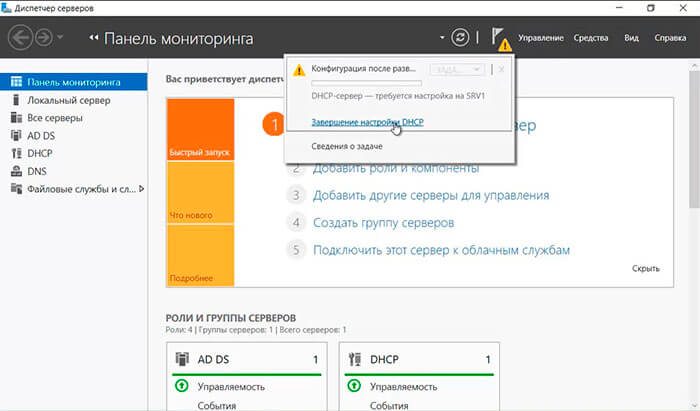

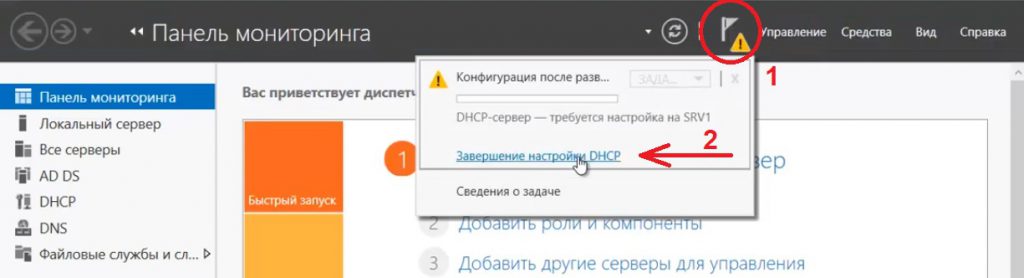

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

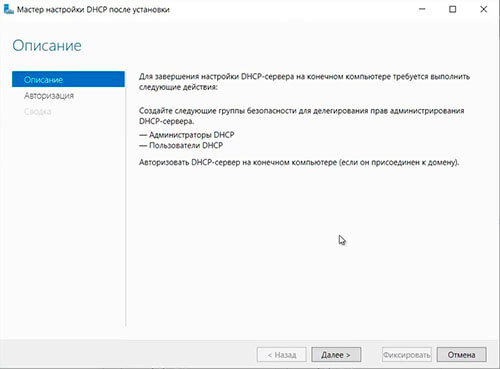

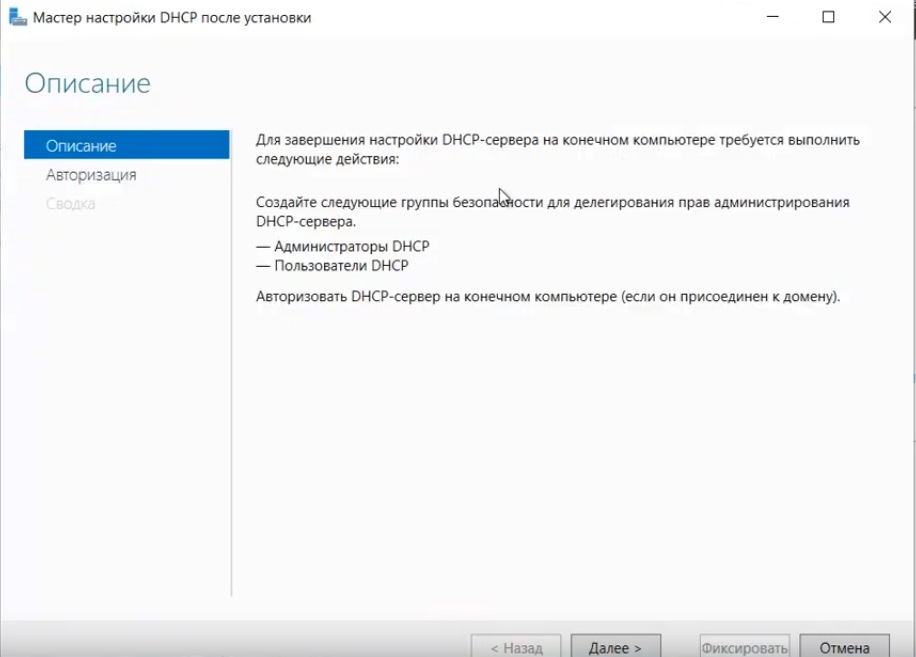

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем «Далее«.

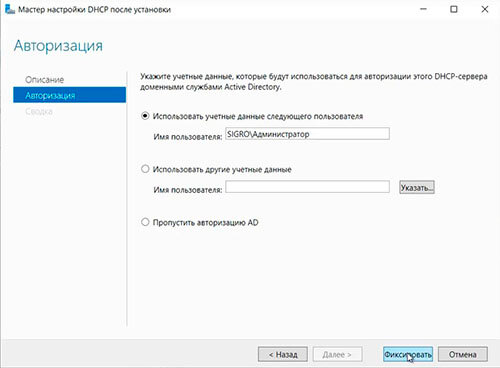

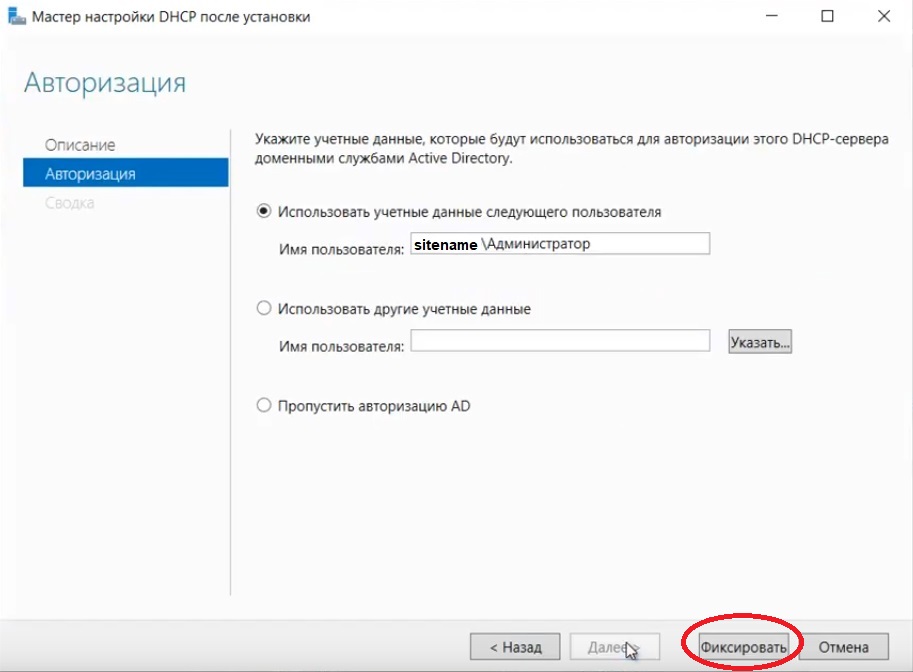

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем «Фиксировать«.

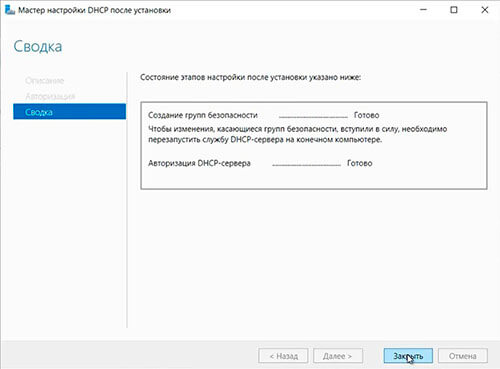

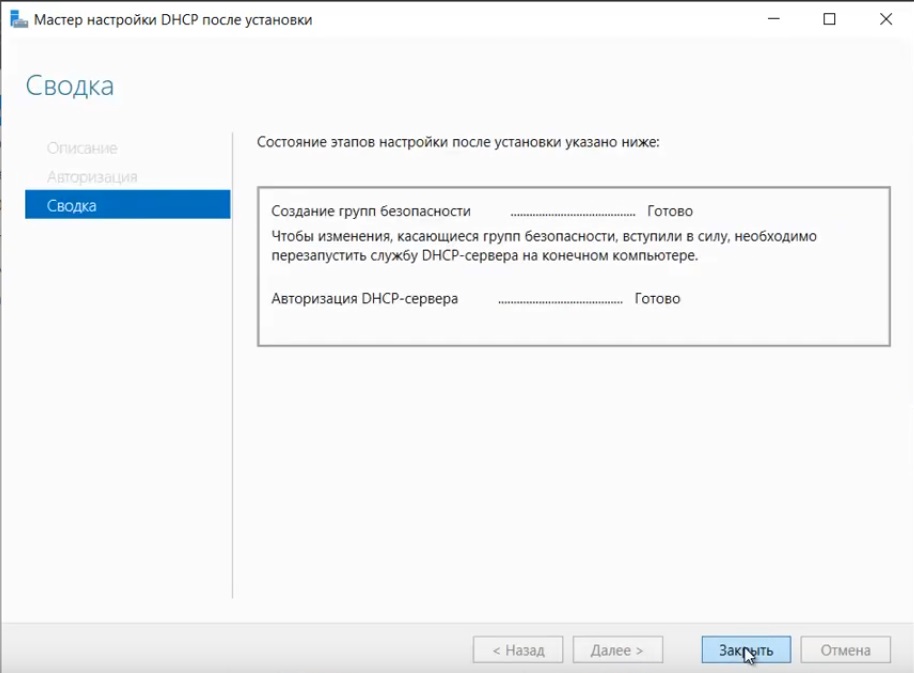

42. В следующем окне нажимаем «Закрыть«.

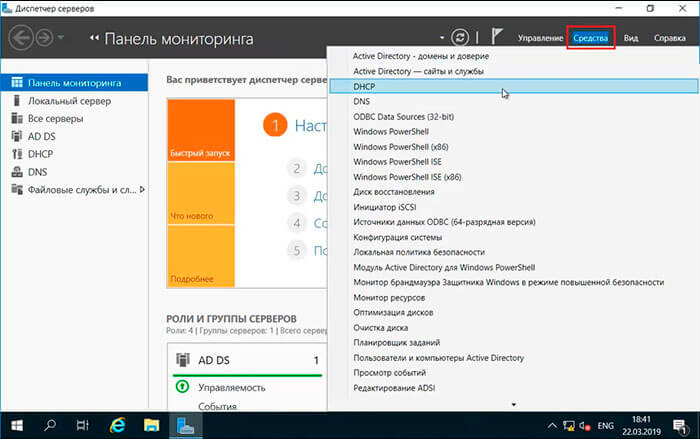

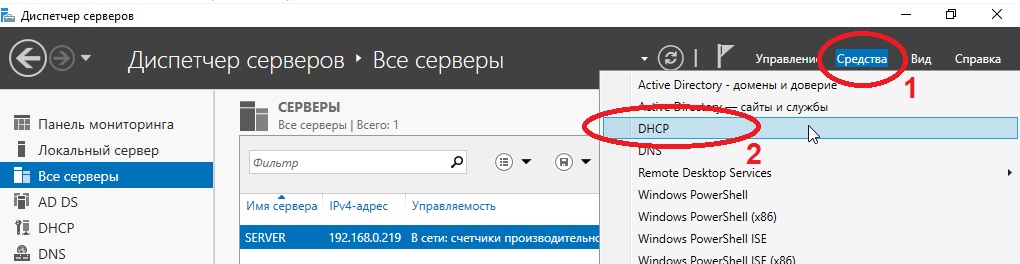

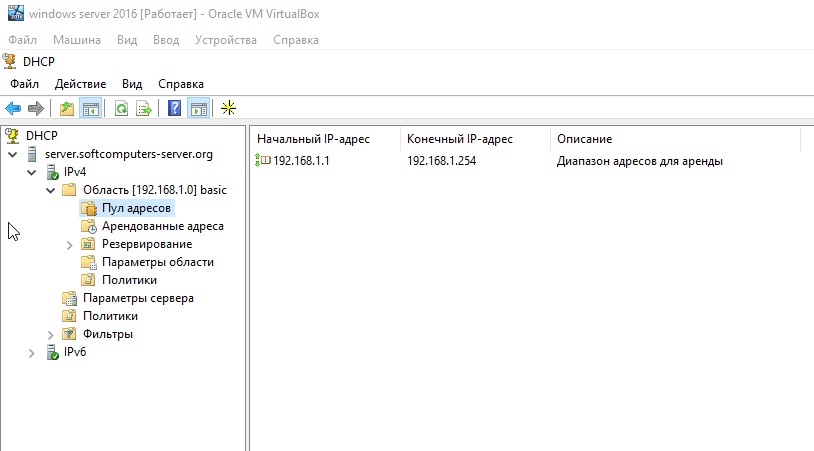

43. В диспетчере серверов нажимаем «Средства» — «DHCP«.

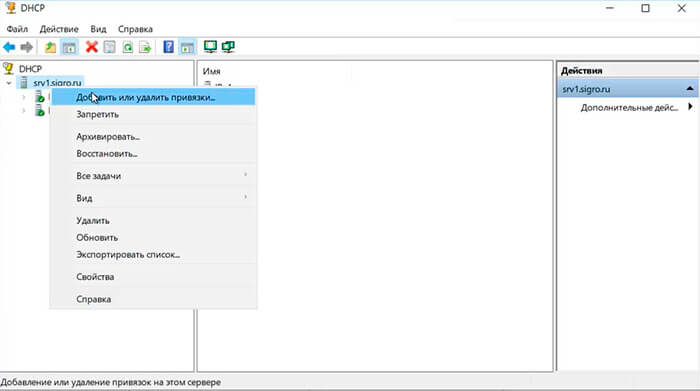

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем «Добавить или удалить привязки…«.

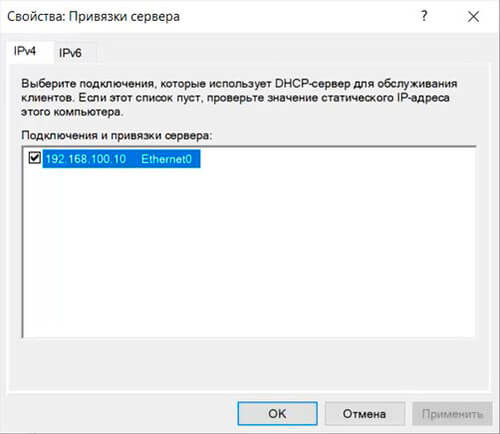

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее «ОК«.

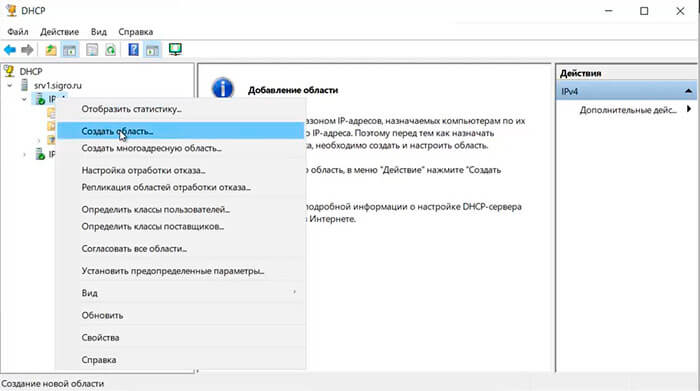

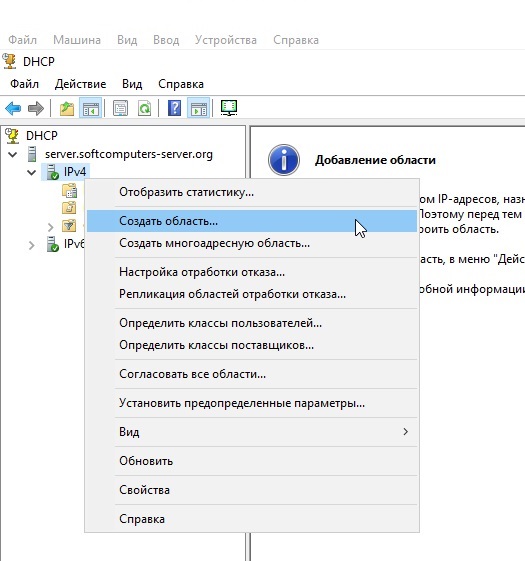

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область…«.

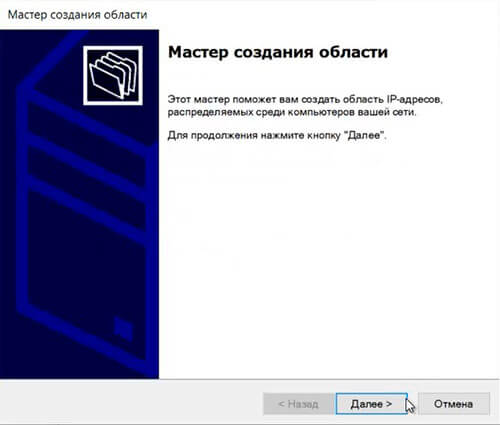

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем «Далее«.

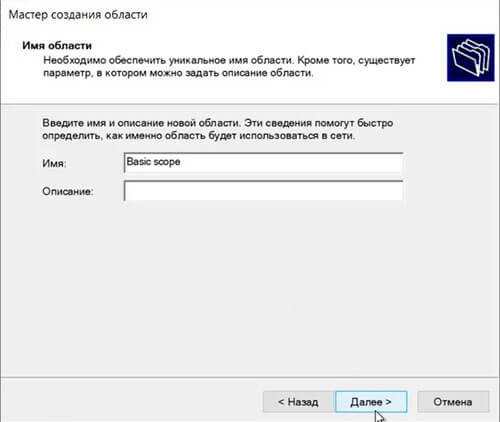

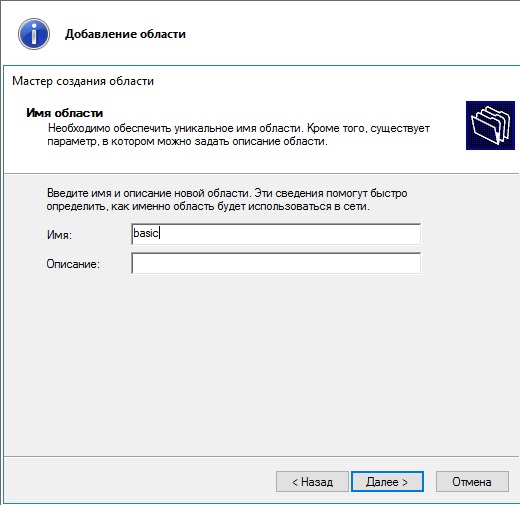

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова «Далее«.

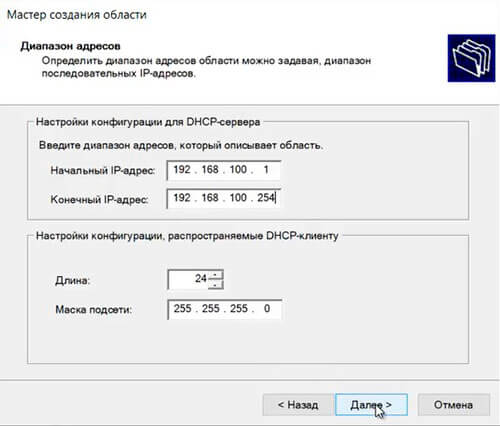

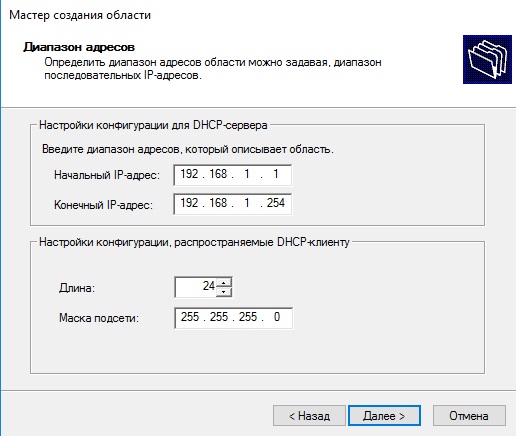

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем «Далее«.

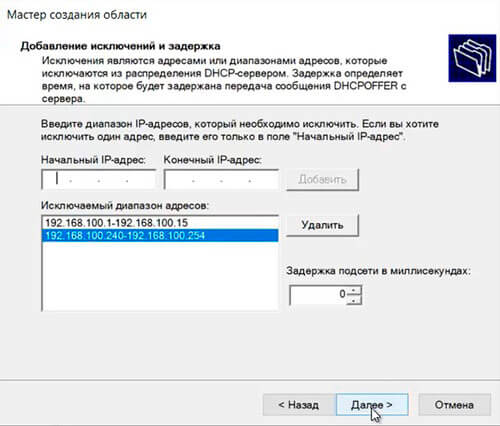

50. В следующем окне вводим с помощью кнопки «Добавить» один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем «Далее«.

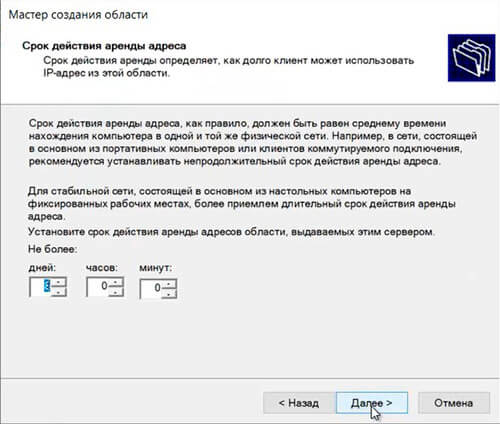

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова «Далее«.

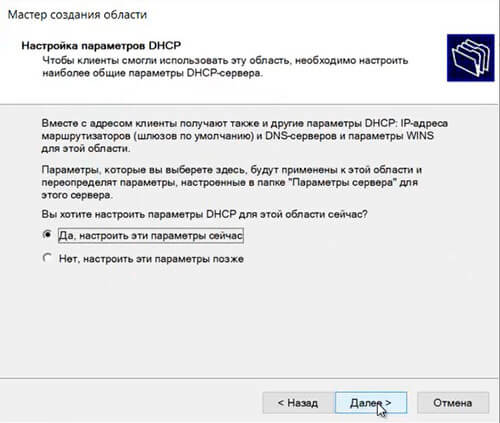

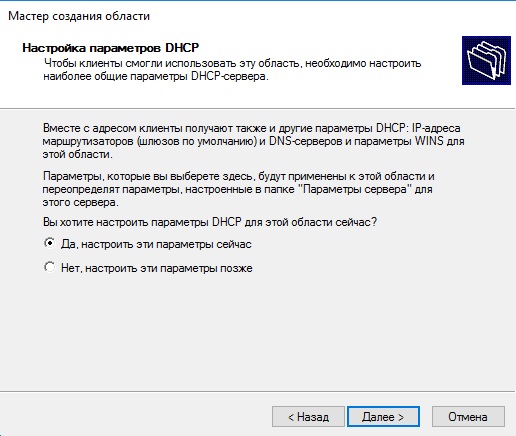

52. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас«, затем «Далее«.

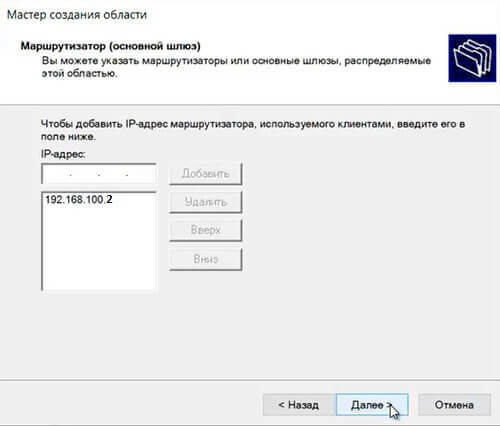

53. Добавляем с помощью кнопки «Добавить» IP-адрес маршрутизатора, снова «Далее«.

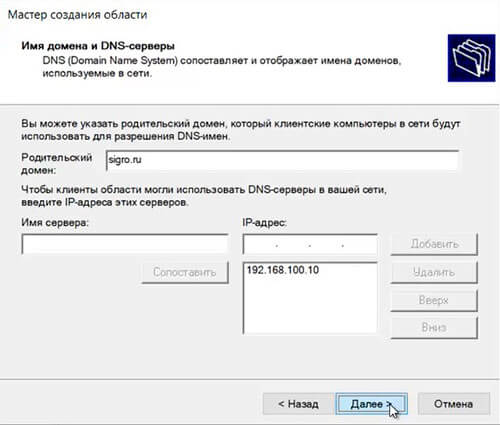

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем «Далее«.

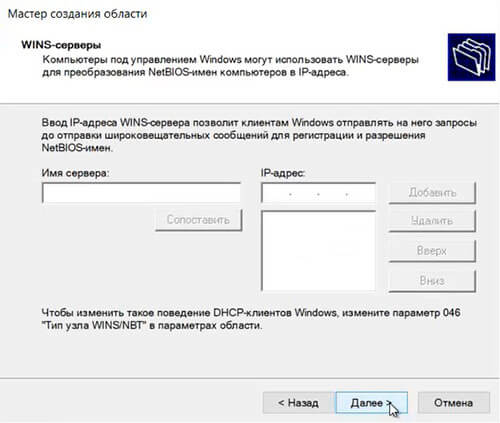

55. Вводим IP-адреса WINS-сервера, или нажимаем просто «Далее«.

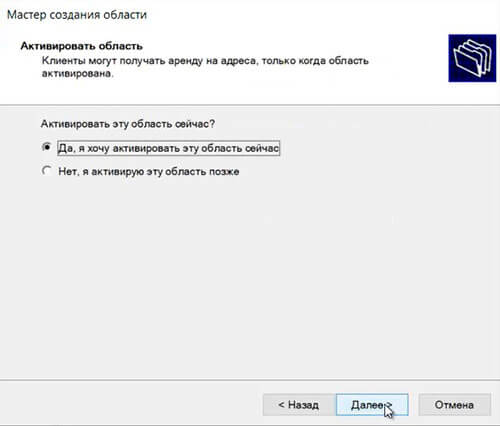

56. Выбираем «Да, я хочу активировать эту область сейчас«, затем «Далее«.

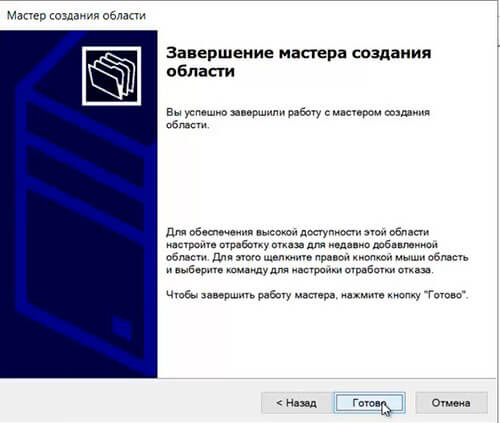

57. В следующем окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

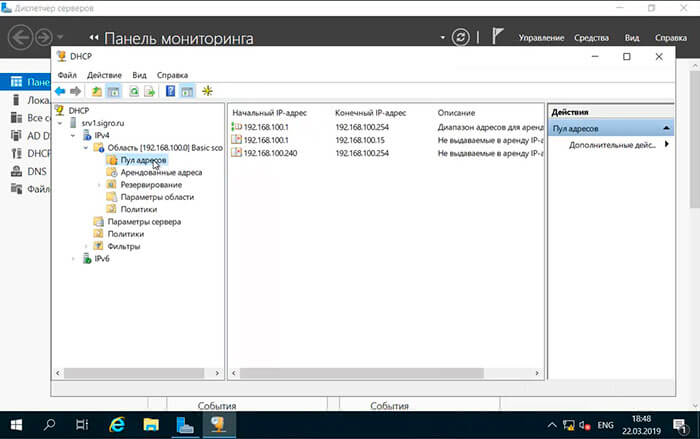

58. Вновь созданный диапазон появится в «Пул адресов«.

Посмотреть видео можно здесь:

Читайте также:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

Содержание

- Windows server 2019 настройка dns сервера

- Windows server 2019 настройка dns сервера

- Установка и настройка Active Directory, DNS, DHCP

- Переименование сервера

- Настройка сетевого интерфейса

- Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

- Повышение роли сервера до уровня контроллера домена

- Настройка обратной зоны DNS

- Настройка DHCP-сервера

Windows server 2019 настройка dns сервера

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

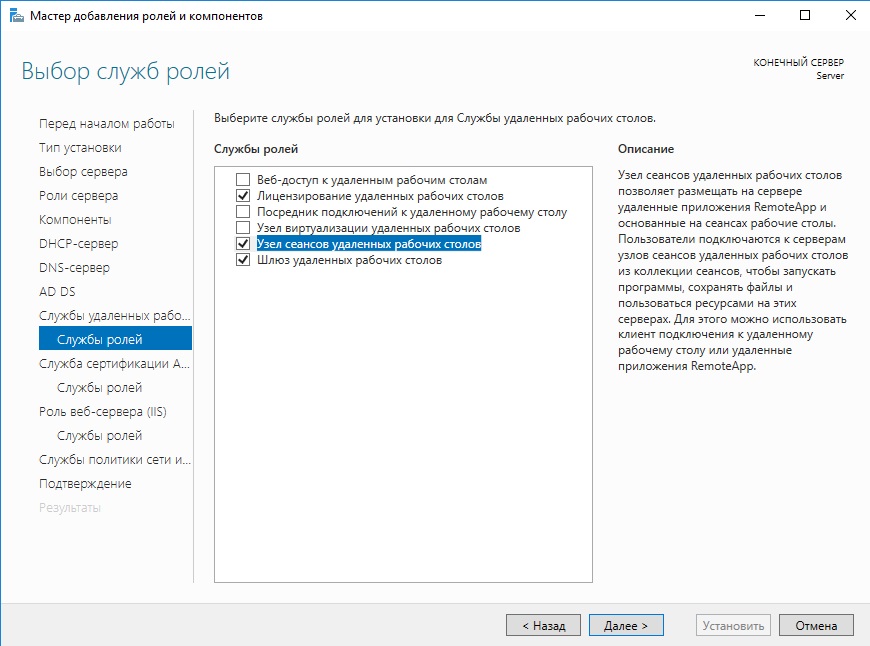

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

В параметрах контроллера нужно придумать пароль.

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

Выбираем «Основную зону».

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

5) Переходим к настройке DHCP. Переходим в мастер установки.

После завершения установки => Диспетчер => Средства => DHCP

Задаем любое имя области DHCP.

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Источник

Windows server 2019 настройка dns сервера

Установка и настройка Active Directory, DNS, DHCP

Переименование сервера

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «Изменить«.

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

Настройка сетевого интерфейса

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6«, далее выбираем «IP версии 4«, далее «Свойства«.

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

9. В новом окне выбираем «Добавить роли и компоненты«.

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «Далее«.

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

17. Читаем предупреждение AD DS, нажимаем «Далее«.

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

В результате произойдет установка выбранных ролей сервера.

Повышение роли сервера до уровня контроллера домена

20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

23. В следующем окне снова «Далее«.

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

28. По завершению установки произойдет перезагрузка сервера.

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

Настройка обратной зоны DNS

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону. «.

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

33. Выбираем «Основная зона«, затем «Далее«.

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.

35. Оставляем «Зона обратного просмотра IPv4», просто «Далее«.

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем «Далее«.

37. Разрешаем только безопасные динамические обновления, снова «Далее«.

38. Зона обратного просмотра создана.

Настройка DHCP-сервера

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем «Далее«.

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем «Фиксировать«.

42. В следующем окне нажимаем «Закрыть«.

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем «Добавить или удалить привязки. «.

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее «ОК«.

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область. «.

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем «Далее«.

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова «Далее«.

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем «Далее«.

50. В следующем окне вводим с помощью кнопки «Добавить» один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем «Далее«.

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова «Далее«.

52. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас«, затем «Далее«.

53. Добавляем с помощью кнопки «Добавить» IP-адрес маршрутизатора, снова «Далее«.

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем «Далее«.

55. Вводим IP-адреса WINS-сервера, или нажимаем просто «Далее«.

56. Выбираем «Да, я хочу активировать эту область сейчас«, затем «Далее«.

57. В следующем окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

58. Вновь созданный диапазон появится в «Пул адресов«.

Посмотреть видео можно здесь:

Источник

Как установить и настроить Active Directory, DNS, DHCP?

Здравствуйте, уважаемые друзья! В предыдущем выпуске мы с вами рассмотрели базовые настройки Windows Server 2019. В сегодняшней статье мы с вами продолжим разговор про Windows server 2019, в частности рассмотрим установку и настройку Active Directory, DNS, DHCP Windows Server 2019.

Прежде чем приступить к дальнейшей установке, нам с вами необходимо будет проверить ip адрес сетевого интерфейса. Сделать это можно при помощи специальной команды ncpa.cpl, прописав ее в командной строке.

Проверим еще раз ip адрес сетевого интерфейса

На следующем шаге откроем «Диспетчер серверов» и нажмем «Добавить роли и компоненты» и нажимаем несколько раз «Далее», чтобы перейти к выбору установок ролей на Windows Server 2019.

Теперь нам с вами нужно определиться какие конкретно роли мы хотим установить на свой Windows Server 2019.

На следующем шаге потребуется перейти по кнопкам «Далее» и установить «Автоматический перезапуск конечного сервера».

Теперь нам с вами потребуется в процессе создать новый лес и повысить роль этого сервера до уровня контроллера домена, как показано на рисунке ниже.

В процессе установки нам с вами нужно будет подтвердить правильность заданных параметров, перейдя по кнопкам «Далее». В завершении нажимаем «Установить».

Затем Сервер будет перезагружен, о чем уведомит нас в соответствующим сообщением.

Ждем перезагрузки компьютера и проверяем имя компьютера в созданном нашем домене.

Как настроить зону обратного просмотра?

На следующем шаге мы с вами будем настраивать зону обратного просмотра. Для этого в главном окне диспетчера серверов заходим «Средства» -> «DNS».

В открывшемся окне диспетчера серверов необходимо будет кликнуть ПКМ по «Зона обратного просмотра».

Теперь нужно будет нажать несколько раз «Далее» и указываем, что мы хотим создать зону обратного просмотра.

Далее задаем наш соответствующий идентификатор сети, как показано на рисунке ниже.

Как мы видим, зона обратного просмотра успешно создана.

Как настроить DHCP сервер?

В завершении нам оcтается выполнить настройку DHCP сервера. Для этого заново переходим в «Средства» -> «DHCP».

Если говорить простыми словами, то нам с вами потребуется настроить зону IP адресов, благодаря которым компьютеры будут выходить в общедоступную локальную сеть.

В нашем варианте используем DHCP сервер Ipv4 для обслуживания клиентов. Кликаем правой кнопкой мыши (ПКМ) и создаем область.

Необходимо будет указать диапазон IP адресов, как показано на рисунке ниже.

На следующем этапе переходим по кнопкам «Далее» и соглашаетесь с тем, что хотите активировать эту область сейчас.

Стоит также добавить в исключения IP адреса.

На следующем шаге проверяем домен

В завершении мы с вами можем перейти в пул адресов нашего сервера Windows Server 2019 и посмотреть общие правила настройки IP адресов.

- 07.09.2019

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

В параметрах контроллера нужно придумать пароль.

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

Выбираем «Основную зону».

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

5) Переходим к настройке DHCP. Переходим в мастер установки.

После завершения установки => Диспетчер => Средства => DHCP

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

Задаем любое имя области DHCP.

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Reverse lookup-зона — полезная и нужная штука, но в случае создания оной для локальной сети — проблем не возникает. Сложнее, когда провайдер делегирует часть адресного пространства.

Привет.

Оригинальная статья написана Димой Макаровым несколько лет назад – и, увы, при смене домена и переезде иллюстрации от неё потерялись. Поэтому я (Ruslan V. Karmanov) чуть актуализовал материал, добавил дополнительный и сделал новые картинки. Материал статьи работоспособен на всех серверных версиях Windows, от 2000й до Windows 10, которая Threshold (на ней и сделаны скриншоты).

Давайте представим ситуацию, когда провайдер делегирует управление доменом клиенту. Плюс, чтобы не заморачиваться, сразу же и делегирует ему же управление обратной зоной – ну, выделил клиенту диапазон IP-адресов, и не хочет постоянно менять или исправлять записи в reverse lookup зоне. Клиент ведь может легко делать это сам – достаточно просто перенаправлять reverse lookup-запросы, которые приходят к провайдеру снаружи, но относятся к клиентскому диапазону, на клиентский DNS-сервер(а). Казалось бы, всё просто – бери да делай. Вот так например:

Но вот незадача, клиент использует Windows Server, а подсеть клиента – не классовая, а, допустим, /26. Т.е. маска – VLSM-ная. В штатном интерфейсе создать такую зону не получится никак. Давайте смоделируем эту ситуацию и посмотрим, что можно сделать.

Для организации тестового полигона воспользуемся Microsoft Windows Server 2012 R2 со всеми обновлениями на январь 2015 года. Нам понадобится 2 сервера. Первый – dc1 мы будем считать провайдером. IPv4 адрес у него будет 192.168.160.1 / 24. Второй, dc2, будем считать NS-сервером клиента, которому провайдер делегирует кусочек адресного пространства. IPv4 адрес 192.168.160.2 / 24.

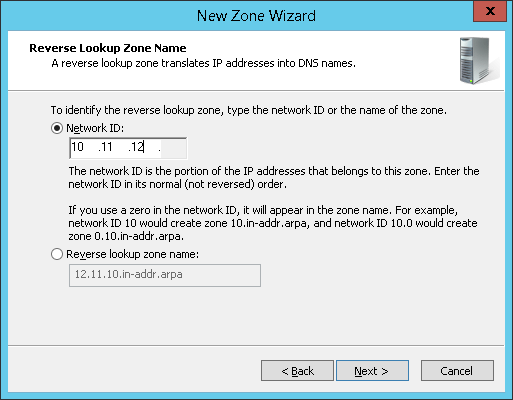

Будем считать, что AS провайдера содержит сеть 10.11.12.0 / 24, а клиенту необходимо делегировать обработку второй четвертинки этой сети – т.е. 10.11.12.64 / 26.

Создадим reverse lookup-зону на провайдере:

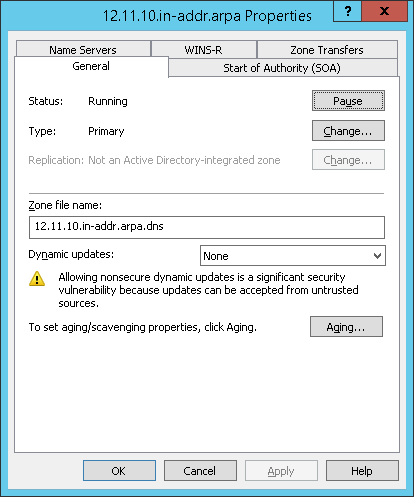

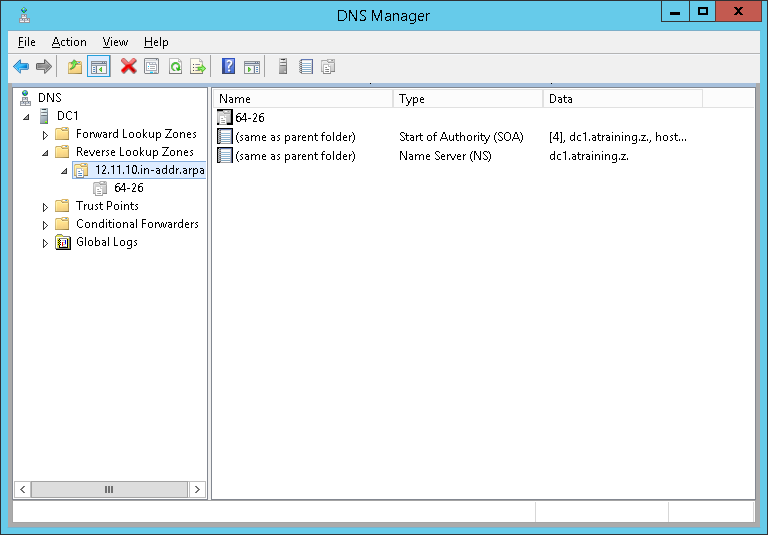

Замечу, что размер зоны некритичен – просто штатным способом в Microsoft DNS Server мы сможем создать только зону с “классовой” маской – 8, 16 или 24 бита. Остальные параметры так же некритичны – поэтому я создал её как файл, и без динамических обновлений (забегая вперёд, динамические обновления для PTR-записей, находящихся в reverse-зонах с нестандартной маской, все равно не работают). Вот что у меня вышло:

Теперь нам надо создать в этой “провайдерской” зоне запись о том, что все запросы про адреса с 10.11.12.64 по 10.11.12.127 (именно так, ведь это с точки зрения DNS будет просто диапазоном адресов, а не сетью, поэтому никакой спец.обработки адреса сети и широковещательного адреса не планируется) будут передаваться на сервер dc2.

Через штатный механизм (MMC-оснастку DNS Server и меню New Delegation…) создаём в reverse lookup-зоне 12.11.10.in-addr.arpa новое делегирование. Его параметры будут следующими – NS-сервер, на который будут перенаправляться запросы – dc2, а вот имя делегируемой зоны мы можем выбрать различное. Microsoft обычно предлагает что-то вида:

последний октет ID подсети–количество бит в маске подсети

или

последний октет ID подсети/количество бит в маске подсети

Мне нравится первый вариант, потому что всё ж слэш – он не входит в любимые всеми DNS-серверами символы, а минус – вполне.

Так как мы договорились отдавать клиенту вторую четвертинку сети 10.11.12.0 / 24, а это 10.11.12.64 / 26, то результат в нашем случае таков:

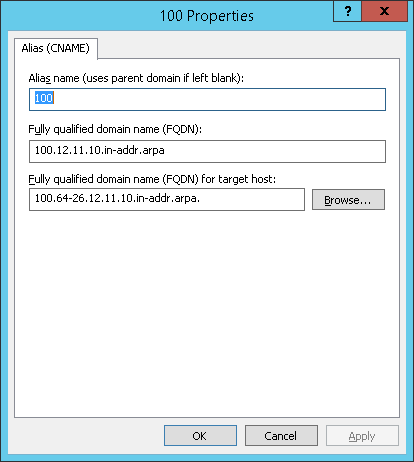

ОК, заготовка на сервере есть. Отдельно остановлюсь на простом и неприятном моменте. Суть в том, что никакой хитрой фильтрации запросов, уходящих в делегированные зоны, сервер Microsoft DNS не производит совсем. То есть то, что мы создали – это просто некая именованная дочерняя DNS-зона, самостоятельно перенаправлять в неё запросы сервер не будет. Чтобы он их перенаправлял, и именно в неё, и именно нужные, надо регистрировать CNAME-записи – столько, сколько будет делегированных адресов. Я создам одну такую запись и на её примере покажу, какой все они будут иметь вид:

Т.е. это CNAME, указывающий на то, что если кто-то запросит reverse lookup и этот запрос попадёт на наш “провайдерский” сервер, то сервер сообразит, что это – что-то внутри зоны 10.11.12.0 / 24, а раз reverse lookup, то ищем запрашиваемый 10.11.12.100 внутри имеющейся на сервере зоны 12.11.10.in-addr.arpa. Искомое будет иметь полный вариант написания вида 100.12.11.10.in-addr.arpa, заметьте – ни про какое делегирование или Хитрую Логику Отбора Запросов речи нет, данную запись просто будут искать в зоне, не найдут – отправят отказ. Так вот, чтобы её находили, нужно создать alias (CNAME, говоря по-DNS’овскому), который укажет, что если кто-то ищет запись 100.12.11.10.in-addr.arpa, то на самом деле ему надо выдать 100.64-26.12.11.10.in-addr.arpa. Как понимаете, получив такой ответ, цепочка разрешения имени продолжится, уже штатно обработав запись о существовании делегирования на зону 64-26.12.11.10.in-addr.arpa внутри зоны 12.11.10.in-addr.arpa. И вот тогда запрос уйдёт по цепочке делегирования зон дальше, на dc2, где и будет обработан.

Такие вот костыли.

Выше я упоминал, что при reverse-lookup зонах с не-классовой маской не работает динамическая регистрация PTR. Думаю, теперь понятно, что удивительно, если бы она в таком механизме работала.

Т.е. – провайдеру надо не только прописать делегирование на сервер клиента некоей зоны со спец.названием – ему надо ещё прописать пачкой все хосты как CNAME’ы, чтобы перенаправлять нормальные запросы в эту специфичную дочернюю зону (в нашем случае 64-26, это 64 CNAME’а).

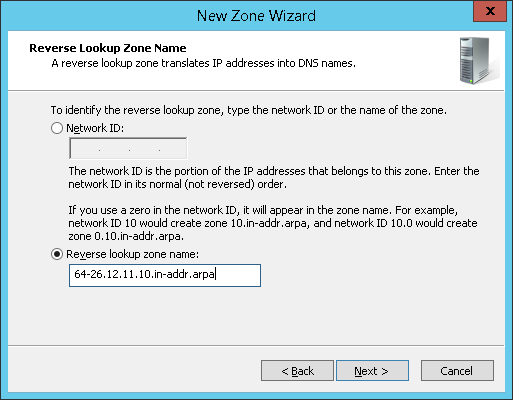

Теперь переключаемся на клиента. На нём надо будет создать зону (опять же с настройками по-умолчанию, reverse lookup, IPv4), которая будет называться так же, как и предполагает сервер – т.е. так как Microsoft даёт несколько вариантов именования, не забудьте, что во взаимодействующих серверах неплохо бы использовать одинаковые.

Это будет выглядеть как-то так:

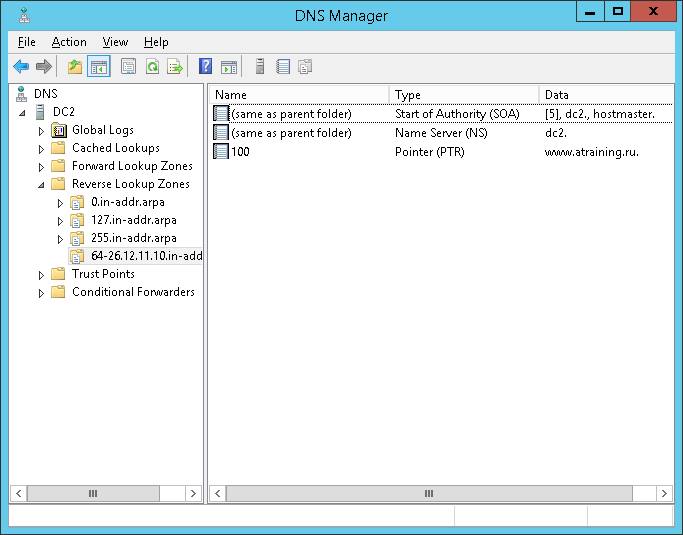

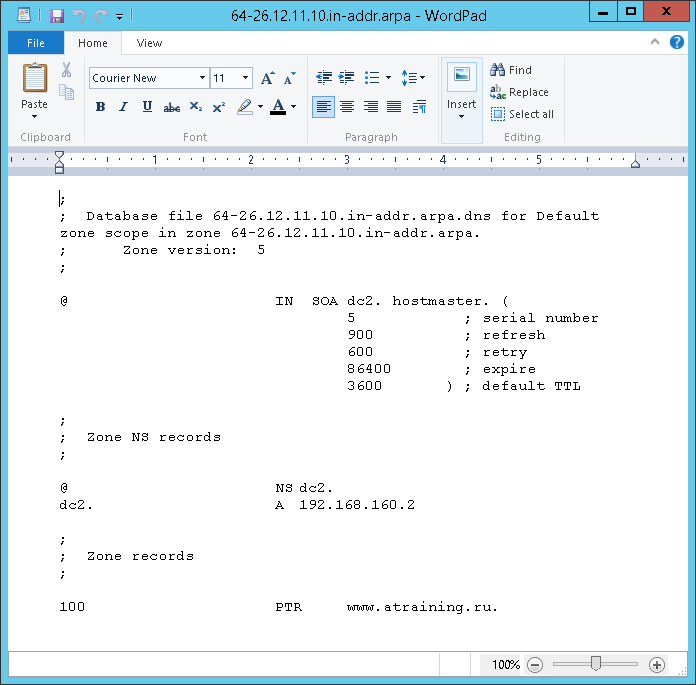

Казалось бы, теперь только добавить записи. У меня получилось как-то так:

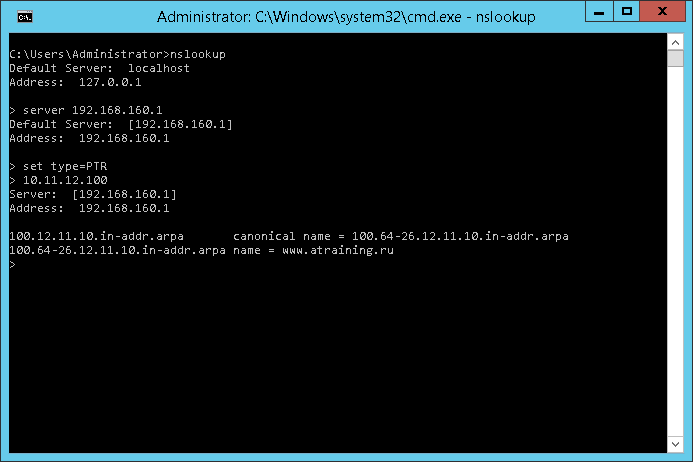

Ну а теперь тестируем. Делаем это просто – берём nslookup, зацепляемся за dc1, указываем, что хотим PTR-запись, и спрашиваем адрес 10.11.12.100.

Работает! Хотя странно, если бы не работало – зона как зона, делегирование как делегирование, разве что всё внутри reverse lookup.

Но, в общем, в случае использования исключительно Microsoft DNS и необходимости, допустим, делегировать на разные NS-сервера управление небольшими кусочками адресного пространства, данный способ реально рабочий. А разово создать CNAME’ы и PTR’ы – не такая и проблема, можно открыть в блокноте или WordPad файл зоны и сделать это сразу массово:

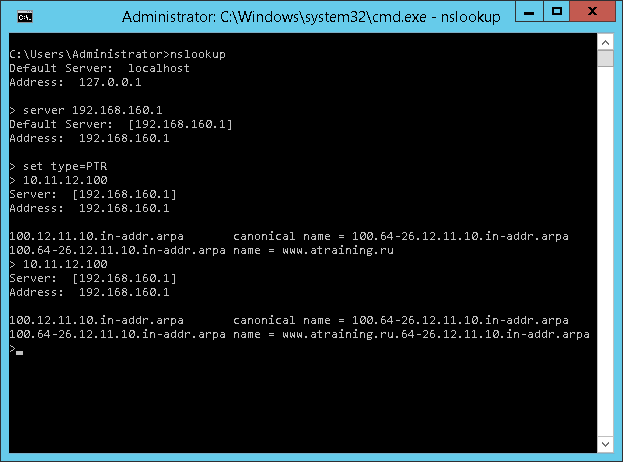

Главное, точки после FQDN у PTR-записей не забудьте поставить, а то клиент, запрашивающий разрешение адреса в имя, слегка удивится результату:

Не пугайтесь, кстати, что ответов несколько – PTR-то один, поэтому софт, который запрашивает именно PTR, будет нормально воспринимать эту схему, хоть в ответе и будет видеть дополнительную CNAME.

Вкратце всё. Удачного использования!

Дата последнего редактирования текста: 2013-10-05T07:13:58+08:00

Возможно, вам будет также интересно почитать другие статьи про DNS на нашей Knowledge Base

- CloudFlare добавил поддержку DNS-записи CAA

- Механизмы фильтрации DNS-сервера Windows Server 2016

- Безопасность и тюнинг DNS в Windows Server

- Настройка EDNS0 в Windows Server

- Безопасность DNS в Windows Server 2008 R2

- DNSSEC в Windows Server – функционал и использование

- NRPT: Управляем безопасным DNS на Windows-клиенте

2013-10-05T07:13:58+08:00

Зайдите на сайт под своей учётной записью, чтобы видеть комментарии под техническими статьями. Если учётной записи ещё нет — зарегистрируйтесь, это бесплатно.

Администратор DNS сервера на Windows для управления сервером, DNS зонами и записями может использовать старую добрую утилиту

Dnscmd

, или воспользоваться возможностями PowerShell модуля DNSServer. В этой статье мы рассмотрим основные операцию по массовому созданию, модификации и удалению различных DNS записей и зон с помощью PowerShell.

Содержание:

- Модуль PowerShell — DNSServer

- Управление DNS зонами из PowerShell

- Управление DNS записиями с помошью модуля DNSServer

- Как добавить сразу несколько A / PTR записей в DNS зону с помощью PowerShell?

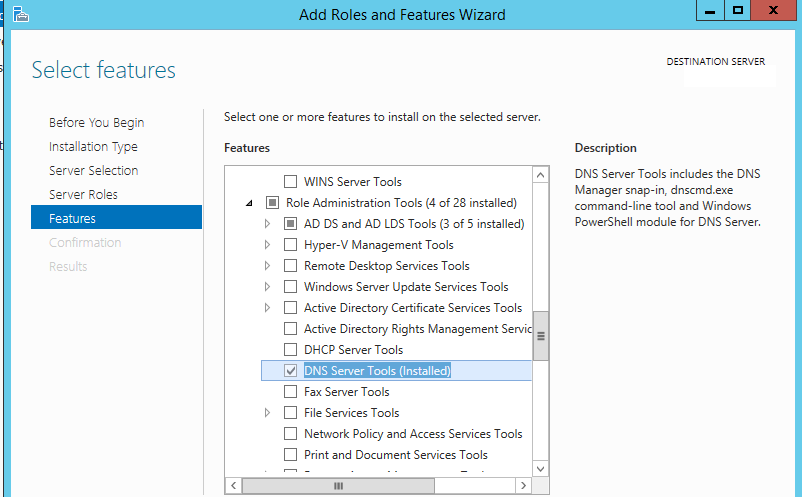

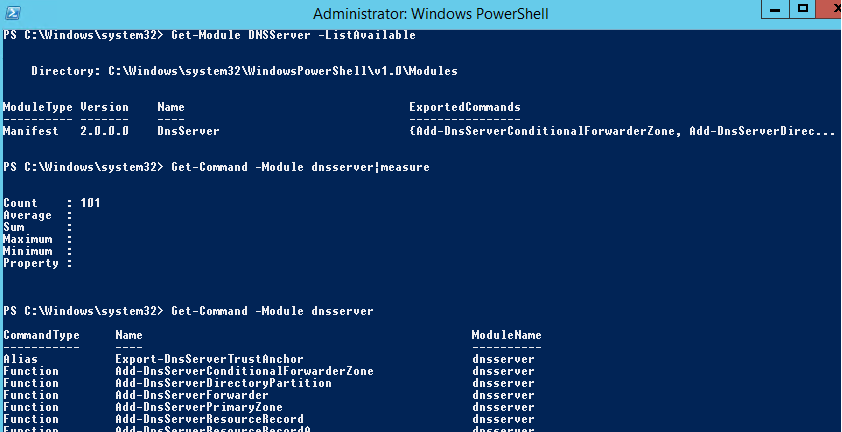

Модуль PowerShell — DNSServer

PowerShell модуль DNSServer входит в состав RSAT. В Windows 10 RSAT устаналивается отдельно, а в Windows Server вы можете установить модуль через Server Manager (Role Administration Tools -> Dns Server Tools).

Проверим, что в системе имеется модуль PoSh DNSServer:

Get-Module DNSServer –ListAvailable

Можно вывести список команд в нем (в версии модуля на Windows Server 2012 R2 доступно более 100 команд):

Get-Module DNSServer

Управление DNS зонами из PowerShell

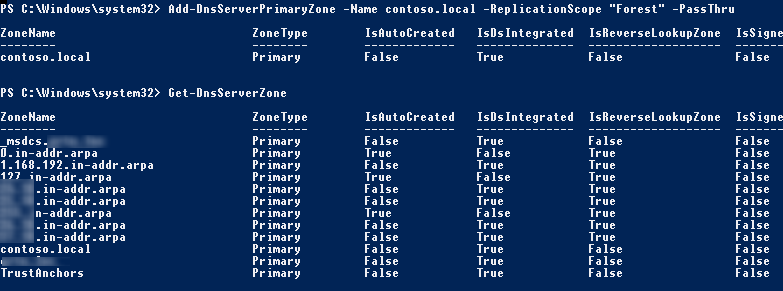

Выведем список зон на DNS сервере (в нашем случае это контроллер домен):

Get-DnsServerZone –ComputerName dc01

Чтобы добавить новую первичную DNS зону с именем contoso.local, выполните команду:

Add-DnsServerPrimaryZone -Name contoso.local -ReplicationScope "Forest" –PassThru

Как вы видите, была создана первичная DNS зона, интегрированная в Active Directory (isDsIntegrated=True).

Можно создать зону обратного просмотра (Lockup Zone):

Add-DnsServerPrimaryZone -NetworkId "192.168.1.0/24" -ReplicationScope Domain

Чтобы синхронизировать новую зону с другими DC в домене, выполните команду:

Sync-DnsServerZone –passthru

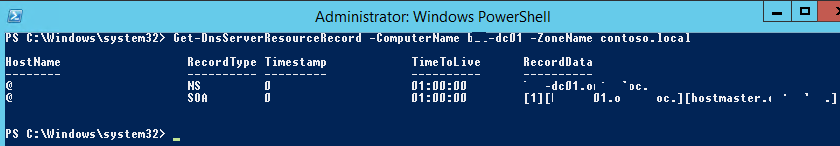

Выведем список записей в новой DNS зоне (она пуста):

Get-DnsServerResourceRecord -ComputerName dc01 -ZoneName contoso.local

Для удаления зоны воспользуйтесь командой:

Remove-DnsServerZone -Name contoso.local -ComputerName dc01

Эта команда также удалит все существующие DNS записи в зоне.

Управление DNS записиями с помошью модуля DNSServer

Чтобы создать новую A запись в указнаной DNS зоне, воспользуемся командой:

Add-DnsServerResourceRecordA -Name rds1 -IPv4Address 192.168.1.30 -ZoneName contoso.local -TimeToLive 01:00:00

Чтобы добавить PTR запись в обратной зоне, в предыдущей команде можно добавить параметр –CreatePtr или создать указатель вручную командлетом Add-DNSServerResourceRecordPTR:

Add-DNSServerResourceRecordPTR -ZoneName 1.168.192.in-addr.arpa -Name 30 -PTRDomainName rds1.contoso.local

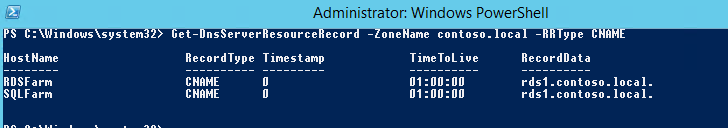

Для добавления алиаса (CNAME) для определенной A записи, воспользуйтесь командой:

Add-DnsServerResourceRecordCName -ZoneName contoso.local -Name RDSFarm -HostNameAlias rds1.contoso.local

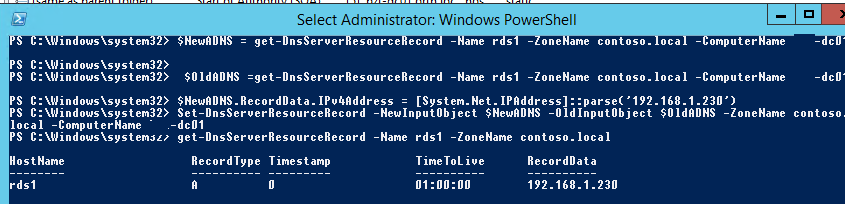

Чтобы изменить IP адрес данной A записи нужно воспользоваться довольно сложной схемой, т.к. вы не можете напрямую изменить IP адрес у DNS записи.

$NewADNS = get-DnsServerResourceRecord -Name rds1 -ZoneName contoso.local -ComputerName dc01

$OldADNS =get-DnsServerResourceRecord -Name rds1 -ZoneName contoso.local -ComputerName dc01

Теперь изменим свойство IPV4Address у объекта $NewADNS

$NewADNS.RecordData.IPv4Address = [System.Net.IPAddress]::parse('192.168.1.230')

Теперь изменим IP адрес A записи с помощью Set-DnsServerResourceRecord:

Set-DnsServerResourceRecord -NewInputObject $NewADNS -OldInputObject $OldADNS -ZoneName contoso.local -ComputerName dc01

Проверим, что IP адрес A записи изменился:

get-DnsServerResourceRecord -Name rds1 -ZoneName contoso.local

Можно вывести список DNS записей одного типа, указав тип в аргументе –RRType. Выведем список записей CNAME в зоне:

Get-DnsServerResourceRecord -ComputerName DC01 -ZoneName contoso.local -RRType CNAME

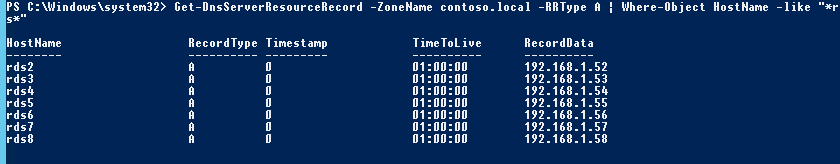

Также вы можете использовать фильтр по различным параметрам DNS записей с помощью Where-Object. Например, выведем список A записей, у которых в имени есть фраза rds.

Get-DnsServerResourceRecord -ZoneName contoso.local -RRType A | Where-Object HostName -like "*rds*"

Для удаления записей в DNS используется командлет Remove-DnsServerResourceRecord.

Например, для удаления CNAME записи, выполните:

Remove-DnsServerResourceRecord -ZoneName contoso.local -RRType CName -Name RDSFarm

Для удаления A записи:

Remove-DnsServerResourceRecord -ZoneName contoso.local -RRType A -Name rds1 –Force

Для удаления PTR записи в обратной зоне:

Remove-DnsServerResourceRecord -ZoneName “1.168.192.in-addr.arpa” -RRType “PTR” -Name “30”

Как добавить сразу несколько A / PTR записей в DNS зону с помощью PowerShell?

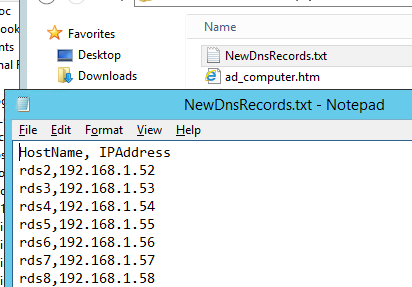

Допустим, вам нужно создать сразу множество A записей в определенной DNS зоне прямого просмотра. Вы можете завести их по-одной с помощью команды Add-DnsServerResourceRecordA, но гораздол проще и быстрее массово завести A записи по списку из файла.

Создайте текстовый файл NewDnsRecords.txt ч именами и IP адресами, которые вы хотите завести. Формат файла такой:

HostName, IPAddress

Чтобы завести A записи в зоне contoso.local по данным из TXT/CSV файла, воспользуйтесь следующим скриптом PowerShell:

Import-CSV "C:PSNewDnsRecords.txt" | %{

Add-DNSServerResourceRecordA -ZoneName contoso.local -Name $_."HostName" -IPv4Address $_."IPAddress"

}

Если нужно сразу завести записи в обратной зоне, добавьте в команду Add-DNSServerResourceRecordA параметр –CreatePtr.

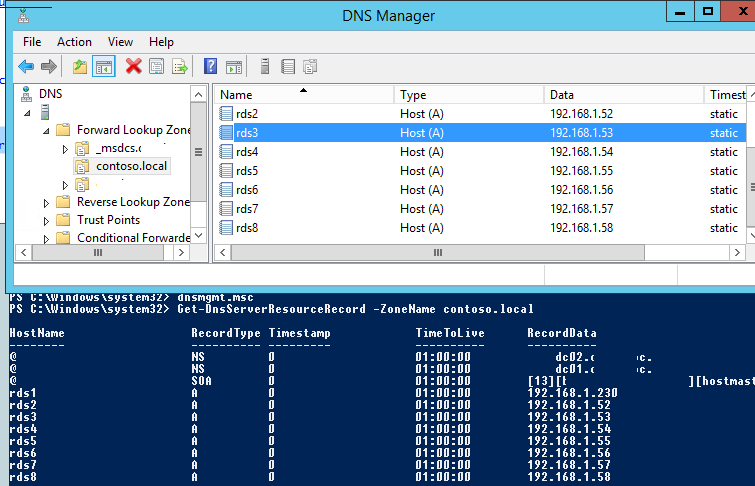

Теперь с помощью консоли DNS Manager (dnsmgmt.msc) или команнды

Get-DnsServerResourceRecord -ZoneName contoso.local

убедитесь, что все A записи успешно созданы.

Если нужно массово завести PTR записи в зоне обратного просмотра создайте текстовый/csv файл со следующей структурой

octet,hostName,zoneName 65,rds5.contoso.local,1.168.192.in-addr.arpa 66,rds6.contoso.local,1.168.192.in-addr.arpa 67,rds7.contoso.local,1.168.192.in-addr.arpa.

Затем запустите такой скрипт:

Import-CSV "C:PSNewDnsPTRRecords.txt" | %{

Add-DNSServerResourceRecordPTR -ZoneName $_."zoneName" -Name $_."octet" -PTRDomainName $_."hostName"

}

Убедитесь, что PTR записи появились в указанной Reverse зоне DNS.